Ch8_2ed 网络安全_1

无线网络安全性的研究

h s t t eo h t e u t o s e he ao c r i u s o e d rse r i l s e oksc r se. hs r c a a e t b cme a w s cn i  ̄t j r oe s e t b desdf r e t r u i i u sT i a i e srdo w m d m s a o w e s nw e t s y tl

d i g t e b sso n l s n te wiee sn t o k a d oh rr ltd c n e t, e c re tWi ls ewo k s c r su s t e r u n a i fa ay i i rl s e h s h w r n te eae o c p s t u r n r e s n t r e u i is e , h e y t h

中图分类号:T 330 P9 . 8

文献标识码 :A

文章蝙号:10— 5 9( 02 3 03 - 2 07 9 9 2 1 )0 - 13 0

W iee sNewo k S c rt t d r ls t r e u i S u y y

L u Mi ’ S i e l i n h i W i 。

摘 要 :随 着无线 网络技 术 的迅猛 发展 ,无线 网络技 术 已经逐渐 的广 泛应 用 于人 们 平 时的 生活 、生产之 中 ,但是 值得 指 出的是 ,无 线 网络安 全 隐患 的问题 也 开始 随之 而来 ,所 以 ,对 于无 线 网络安 全性 方 面的 问题 进行 如何 防御 已经开 始成 为 了我们 所 必须要 考 虑 、要 解 决的 重 大核 心 问题 。本 文在进 行 无线 网络等 相 关概念 等 方面 分析 的基础 之上 ,对现无 线 网络安 全方 面 的问题进 行 相应 分析 ,同时对该 问题 提 出相 应的 解决措 施 。 关键 词 :无 线 网络 ;特 点 ;安 全威胁 ;防范措 施

网络安全漏洞检测软件的设计与实现

弱密码 漏 洞是 指 网络 用 户 没 有 意 识 到 网络 安

基金项 目: 国家 科 技 部 农 业 科 技 成 果 转 化 资 金 项 目 ( 号 : 0 0 B D 0 3 6 ; 南 省 科 技 计 划 项 目 ( 号 : 编 21G 2 201 ) 湖 编

解。

22 S . QL注入 漏 洞

种 漏洞 的危 险 等级 等 对 系 统 的 总体 安 全 性 进行 评 估, 最后 将漏 洞 的详 细信 息 以检测 分析 报 告 的形 式

提 交 给用户 I 。 7

对于 S QL注 入 攻 击 , 软 技 术 中心 从 两 个 方 微

面进行 了描 述 : 脚本 注 入式 的攻 击 ; 意用 户 输 入 恶

图 1 安 全 漏 洞 检 测 流 程

按 照上 述 的设 计 思路 , 软 件 主要 分 为主机 信 本 息 检测 模块 、 口扫 描 模 块 、 密 码 检 测 、 QI 注 端 弱 S

入 检测 、 i d 漏 洞检 测 和 C 漏洞 检测 等 6个 Unc e o GI

此漏 洞 主要存 在 于 I 5 0中文版 中 , IS收 I . S 当 I 到 的 URL请求 的 文件 名 中包 含 一个 特殊 编 码 , 例 如 “ c h ” 者“ c h ” 它会 首 先将 其解 码 1 h或 O h, 为 “ x l x h , 后尝 试打 开这 个文 件[ 0 c0 h ” 然 - 引。攻 击者

关键 词

中 图分 类号

D e i n a d I p e e t to f sg n m l m n a i n o N e w o k S c iy Vul e a iiy D e e to o t r t r e urt n r b lt t c i n S fwa e

项目5 智慧交通系统 (物联网工程案例)

项目5 智慧交通系统一、实验目的1.了解智慧交通市场需求和技术架构。

2.掌握智慧交通软硬件系统的选型、设计和应用。

3.掌握基于智云平台完成智慧交通系统的软硬件设计。

二、实验环境硬件环境:PC机Pentium处理器双核2GHz以上,内存4GB以上操作系统:Windows7 64位及以上操作系统开发软件:IAR Embedded Workbench for 8051/ARM(IAR嵌入式8051/ARM集成开发环境)、Visual Studio Code(Web 集成开发环境)、Node.js(14及以上版本)、Chrome 浏览器实验器材:物联网工程实训平台实验配件:SmartRF04EB仿真器、Jlink ARM仿真器、Mini USB线、12V电源三、实验内容1.实验原理1.1 需求分析随着科技水平的提高,加上工程建设能力,交通对一个城市的影响从来没有像今天这样突出。

随着交通系统优化需求的不断增加,高速公路和城市交通投资规模的增加,对智能交通系统的需求也与日俱增。

智能交通系统通过人、车、路的和谐、密切配合提高交通运输效率,缓解交通阻塞降低能源消耗,减轻环境污染。

智慧交通系统的主要功能有:1)环境监测:实现对交通环境和空气质量数据采集和监测,包括:湿度、温度、风向、PM2.5、CO2、VOC。

2)路况管理:利用计算机远程控制信号灯,统计车流量并对路况实时监控。

3)停车管理:利用计算机、移动设备接入Internet,并对停车杆、抬杠指示灯、照明灯进行远程控制。

使用刷卡功能实现停车刷卡功能,检测到异常车牌完成实时报警功能。

4)公交管理:对公交环境的视频监控和包括各种报警探测器的信息采集,异常报警等。

如紧急按钮、烟雾探测、火警探测等,并完成实时报警功能。

1.2 设计目标智慧交通系统综合设计功能及目标如下:智慧交通系统空气质量、气象站进行环境管理信号灯、接近开关、继电器组、摄像头进行路况管理继电器、接近开关、RFID、步进电机进行停车管理紧急按钮、烟雾、火焰、RFID、摄像头进行公交管理)通过空气质量和气象站传感器对环境数据进行实时采集并通过图表等形式表现出来。

论信息安全、网络安全、网络空间安全

wmf缸,iIlf0皿4ation∞ve陀ignty,iIlI钿m撕蚰territory

a

1Ks paper focus船0n studying tlle co皿ection趿d d曲髓nc船between“i血哪n撕∞security”,“network secuJity”衄d “cybe玛p托e security”.T1lfouglI compamtive衄alysis of tlle陀lev锄t policy docuInents锄d academic

a

Rsult,it

make

in—deptII study.n order

to

reach

a

cle盯unde玛taIlding

tIIe

lo舀c

cIlrity弛鸵arch and pr龇tice,蛐d fom academic no肿s in tIle b鹊ic tlleo陀tical咒search 0f con∞璐us

non-仃aditi∞al secllrity field

ate

home蚰d abmad.In tJle security strategy蚰d policy documents,in tIIe n锄l镐0f appmpri-

news

nati仰al舳出谢ties如d

in tIIe

repons蚰d tlIe

loo∞ly

re酬ed舾related

is

one

to

all kinds 0f

inf妇ation security i鹞ues;net・

to

s∞ufity c锄ref打to various typ船of secIlrity i鹪ues bmught about by tlle netwDrk technology;cybe璐pace securit)r is

网站及网络自动检测告警系统的实现

在项 目中添 加一 个 w bh c . 的界 面 ,在界 面 中通 过 ec ek S C

to tp t to 、t r 控 件 预 先 定 义 好 : 网 站 检 测 设 置 ol r 、 e B x i 等 Si x me ( 为 手 动 检 测 和 自动 检 测 ) 分 、检 测 时 间 间 隔设 置 、关 闭 按 钮 、

}…

2 ..网 站 系 统运 行 状 态 界 面 .1 2 2

在 表 中建 立 3个 字段 :I p w a e分别 用 于存储被 D、i、d nm 检测 网络 的 I P地址 、网络使用单位等 3 D、I 类数据 。

21 .. 立 检 测 时间 间隔 表 (e ceki ) 3建 w b hc t me

在 表 中建立 3个 字段 :I D、sre ul evrn m evr r _ 、sre a e分别

用 于存 储 被 检测 网站 的 I D、网 站 、 网站 名 称 等 3 数 据 。 类 21 .. 立 被 检 测 网 络 的 地 址 表 (igevr 2建 p sre) n

s . p n ( mp tig bAp e d t Sr ); e n

收 稿 日期 :2 1— 7 1 0 20—8

以返 回该 网站首页页 面相关代码 信息 ;如果 页面 故障或 不存

在 ,在 返 回空 值 。

赫

瀛

电脑 编 程 技 巧 与 维 护

p v t oi e c c i r a e v d w b he k

_

L a (bete drE e trs ) o d o jc sn e, vnA g e

pef cl t ir s f re ty wih M c o tASP. o NET e hn lg n a t o ’Slb a y. tc o o y i u h r ir r

2023年9月高三强基联盟技术答案

浙江强基联盟2023学年第一学期高三年级9月联考技术学科试题考生须知:1.考生答题前,务必将自己的姓名、准考证号用黑色字迹的签字笔或钢笔填写在答题纸上。

2.选择题答案须用2B铅笔将答题纸上对应题目的答案标号涂黑,改动后须将原填涂处用橡皮擦净。

3.非选择题的答案须用黑色字迹的签字笔或钢笔写在答题纸上相应区域内,作图时可先使用2B铅笔,确定后须用黑色字迹的签字笔或钢笔描黑,答案写在本试题卷上无效。

第一部分信息技术(共50分)一、选择题(本大题共12小题,每小题2分,共24分。

每小题列出的四个备选项中只有一个是符合题目要求的,不选、多选、错选均不得分)1.下列有关数据、信息和知识的说法,正确的是()A.诸多中国古代著作失传,说明信息共享时会出现损耗B.浏览并熟记大量的科技书籍内容,就能掌握相关的科技知识C.导航软件需要及时更新地图,说明信息具有时效性D.计算机中不同类型的数据均采用二进制,且编码方式相同【答案】C【解析】【详解】本题考查数据、信息和知识。

中国古代著作失传通常不是因为信息共享时的损耗,而是因为多种原因,如文献保存、抄写、传承等方面的问题。

A选项错误。

浏览并熟记大量的科技书籍内容固然有助于获取科技知识,但掌握知识还需要理解和应用,不仅仅是死记硬背。

B选项错误。

导航软件需要及时更新地图是因为地理信息在现实中是不断变化的,如道路修建、道路封闭、交通状况等。

因此,地图信息具有时效性,需要不断更新以保持准确性。

C选项正确。

计算机中不同类型的数据可以采用不同的编码方式,不一定都采用相同的二进制编码方式。

不同的数据类型可能需要不同的编码方式,例如文本数据和图像数据的编码方式就不同。

D选项错误。

故答案为C选项。

2.下列说法中,不能..体现人工智能技术应用的是()A.停车场车辆识别与计时收费B.高速公路出入口ETC支付C.医学专家系统远程诊断疾病D.门禁系统的人脸识别功能【答案】B【解析】【详解】本题考查人工智能应用。

加强长庆油田网络安全管理

一

、

一

93 一

p o os dp e e tv e s r s r p e r v n iem a u e .

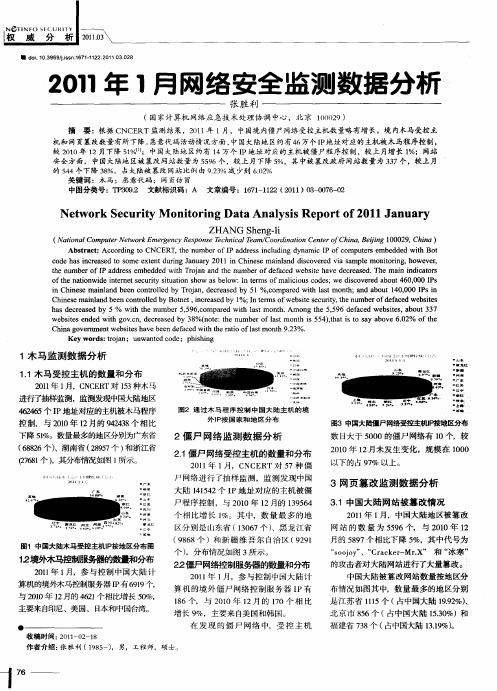

Ke wo d : t o k s c r哆; ra ; a a e n y r s w r e u i Th e t n g me t 网络 改造项 目的完成 ,长 庆 油 田形 目前 , 为大 中型企 业 设计 的防火墙 都 是一种 硬件 结合 软件 的架构 。 成了核 心万 兆互联 ,广 域 网双 2 5 互 联 ,接入 单位双 千兆 上 联 , .G 般 这种 防火墙 由一套 硬件 设备 结合一 些各 种功 能 的模 块软 件 , 网络吞 吐能 力得 到很大 提升 ,随之 而来 网络 安全风 险加 大 ,对 油 比如 防病 毒 、 目志 、入 侵检 测软件 等组 成 的。专 业 防火墙 的 网络 田网络 安全 运行造 成 的影 响变 大 。网络 安全 是一项 系统 的 工程 , 拓扑 图 ( 图 1 。 见 ) 涉 及技 术 、管理 、使 用等许 多 方面 ,网络 安 全技术 与 工具 是 网络 安 全 的基础 ,高 水平 的 网络 安 全技术 队伍 是 网络安 全 的保 证 ,严 格 的管 理则 是网络 安全 的关 键 。 ’'- ●●一 一 内g瓣 影 响计算 机 网络安 全 的主要 因素 长 庆油 田公 司主 干 网络 建 成后接 入单 位 带宽达 到千 兆 ,单机 s { ■培 网络带 宽达 到百 兆 以上 ,个人 计算机 性 能提 高很快 ,加之 广域 网 带宽提 高 2 O倍 以上 ,单 台计算 机对 网络冲 击 流量达 到 10 0M级 , 发包速 度达 到 1 万 P S 0 P 以上 甚至几 十万 P S P 导致 骨干 网络 流量增 大 ,发 生 网络 攻 击 行 为会 影 响 骨干 网络 稳 定 运 行 同 时随 着 现 在 B 、迅 雷 、在线视 频 的 PP应 用 的广泛 使用 , 网络 流 量增 大影 响 T 2 到正常 网络应 用 的使用 。 圈 1 防火墙 ( 四)建 立完 善的 备份 及恢 复机制 。应 当安 装一 套 能与网络 由于设 计的 系统不 规 范、 不合理 以及 缺乏 安全 性考 虑 , 网络 系统在 稳定 性和 可扩充 性方 面存 在 问题 :文件 服 务器和 网卡用 工 操作 系统 很好 配合 的 网络备 份系 统,并 且既 能备 份文 件服 务器 , 作 站选 配不 当导致 网络 不稳 定 ,网络 硬件 的配 置不 协 调 ;许多 站 也能 备份 客户 机 。一个 好的 基于 网络 的备份 系统 还应 允许 备份 和 点在防 火墙 配置 上无意 识地 扩 大 了访 问权 限 ,忽视 了这 些权 限 可 恢复 安全 信息 ,如用 户 名 、 口令及 文件 访 问权 限等 。若打算 使 用 能会被 其他 人员滥 用 :访 问控制 配 置的 复杂性 ,容 易 导致 配置错 现有 备份 设备 ,就 要确 保它 们能够 从 网络驱 动器 上备 份数据 。这 误 ,从 而给他 人 以可乘 之机 ; 管理制 度不 健全 ,网络管 理 、维护 些设 备还应 能容纳 全部 网络 数据 。尽管 不必 备份 网络 软件 ,但 从 任其 自 。 然 磁带 中恢 复要 比重新 安装 并重 新进 行设 置这些 软件 容 易得多 。 二 、确保 计算 机 网络安 全的 防范措 施 三 、安全 管理效 果 ( )建立入 网访 问功 能模块 一 通过采 用 以上 的安全 防 范措施 ,可 降低 骨干 网络 受到 网络 病 访 问控制 的 目的是 保证 网络 资源 不被 末授 权地 访 问和使 用 。 毒和 攻击 的影 响程度 ,通 过对 西安 公 网出 口 P P下 载的流量 监 管 2 资源访 问控制 通 常采用 网络 资源 短 阵来定 义用 户对 资源 的 访 问权 测试 ,l.8网段 限制 P P 0 5 07 2 ,1.9网段未 限制 同一 个时段 的流 量 限; 于信 息资源 , 可 以直接 利用 各种 系统 ( 对 还 如数 据库 管理 系统 ) 情况 如下 图 ,限制 PP 流量 带 宽后 明显 l.8 网段 流量 减少 而 2 07 内在的 访 问控 制 能力 ,为不 同 的用户 定义 不 同的访 问权 限 ,有利 l. 9网段 流量 未发 生变 化 ( O5 见图 2 。 ) 于 信息 的有序 控制 。 同样 ,设备 的使 用也 属于 访 问控制 的 范畴 。 因此 ,网络 中心 ,尤其 是主 机房 应 当加强 管理 ,严 禁外 人进 入 。 对 于跨 网的访 问控 制 , 证 (ia) 防火 墙 是企业 信 息化 网络建 签 v ss和 设 中可选 择 的较好 技术 。 ( )数据加 密 。加密 指 改变数据 的表现 形式 。加 密 的 目的 二 是 只让特 定 的人能解 读 密文 , 一般 人而言 , 即使获 得 了密文 , 对 其 : . 也 不解其 义 。加密 旨在 对第 三者 保密 ,如 果信 息 由源点 直达 目的 地 ,在传 递过 程 中不会 被任 何人接 触 到 ,则无 需加 密 。I tre n en t 图 2 前后 对照 变化 是 一个 开放 的系统 ,穿 梭于 其 中的数据 可 能被 任何 人随 意拦 截 , 参考 文献 : 因此 ,将 数据 加密 后再传 送 是进行 秘密 通信 的最 有效 的方 法 。 【 小 华 . 算 机 网 络 安 全 技 术 与 解 决 方 案 : 江 大 学 出版 1周 1 】 计 杭 浙 ( )建 立 网络服 务器 安全 设置模 块 。大 中型 企业 的 网络相 社 .0 8 三 20 对 比较完 善 ,服务 器的 功能 也 比较 强 大 ,这就 需要 有非 常专 业 的 【 王 能辉 . 国计算 机 网络 及 信息 安 全存 在 的 问题 和 对 策 Ⅱ. 2 】 我 】 科技 技 术来对 网络 加 以保护 ,防 火墙技 术就 是 其 中之一 。经 济条 件较 信 息 ,0 07 2 1 , 好 、网络 比较 完善 的大 中型 企业 ,对 网络 安全 的要 求应 该是 高标 【 梁 亚 声, 永益 . 算机 网络安 全 基础 教程 【 . 京: 械 工业 出 3 】 汪 计 M】 北 机 准的, 现在 很 多企业 都采用 比较 完善 的专业 防 火墙 网络 安全 技术 。 版 社 .0 5 20

计算机网络安全综述

~

( 2 )安 全工具 的使 用受到人 为因素的 影响 。一个安全 工具 能不 能实现期望 的效果,在很大程度上取决于使用者,

包括 系统管理者 和普通用户 ,不 正当的设置就 会产生不 安 : 全因素 。例如,N T在进行 合理 的设置后 可以达到 c 的 2级 安 全性 ,但 很少有人 能够对 N T本身的安全策略进行 合理 的

强的安全保 护措施 ,确保 网络信 息的安 全 、完整 和可用 。

坏的斗争仍 将继续 。在这样 的斗争 中,安 全技术 作为一 个 独特的领域 越来越受 到全球 网络建设 者 的关注 。为 了解 决 这些安全 问题,各种安全 机制 、策略和工具 被研究和 应用。 然而 ,即使在使 用 了现有 的安全 工具和 机制 的情况 下, 网

息系统的访 问,使 用认证机 制还可 以防 止合法用 户访 问他

们无权查看 的信息 。 32数据加密 .

加密就是通过一种方式 pr ess ng o n r a fe d om ni Oc i t i fo mat on ha ng i s ri aro nd h wo d u t e rl ori nt I ar t e ed nt ne an I te et. d n rn At he t

K y rs Cm u e ew r ; eu iy F r w l e wo d : o p t r N t o k S c r t ; i e a l

0 引言

随着 信息 技术 的飞速 发展 , 网络及 网络信息安 全技术

完整性 、可 用性 、真 实性和 可控性 的相关 技术及 理论都 是

计

算

机 网

网络安全综述

O e v e fC m u e e w r e u v r iw o o p t r N t o k S c r y i t 、 谢浩浩

2011年1月网络安全监测数据分析

i ieemana db e o t l db r n d cesdb c mp rdwi at nh a da o t1 00 0I si nChn s iln enc nr l yT ̄a , erae y 5 oe l%,o ae t 1s mo t; b u 4 ,0 P h n n

z HANG h n 一i S eg1 ( t n l o p tr t r meg nyR so s eh ia e m ̄ o riainC ne hn , e ig 10 2 , ia) Nai a m ue wo k o C Ne E re c ep neTc nc l a C o dn t e tro ia B in 0 0 9 Chn T o fC j

o a in deitr e e u t i ai n s o a lw : n tr fmai iu o e : ic vee b u 6 0 0 I ft n to wi n en ts c r y st to h w sbeo I e mso lco sc d s we ds o r d a o t4 0,0 Ps he i u

较 21年 1 00 2月下 降 5%I 1 1 ;中 国大陆地 区约 有 1 4万个 I p地址 对应 的主机 被僵 尸程 序控 制 ,较上 月增 长 1 %:网站 安全 方 面, 中国大陆地 区被 篡改 网站数 量为 5 9 ,较 上 月 下降 5 5 6个 %,其 中被 篡 改政府 网站数 量 为 3 7个 ,较 上 月 3 的 5 4个下降 3 %,占大陆被 篡改 网站 比例 由 92% 减 少到 60 % 4 8 .3 . 2 关键 词 :木马 ;恶 意代码 ;网页仿 冒

Ch n o e mn n bst sh v e n d fc dwiht ai fls nt 2 % . i ag v r e tWe ie a eb e ea e t r too tmo h9.3 he a

浅析计算机网络安全与防护

户, 这样攻出者就可利用被授权的主机与服务器通信 , 对系

统进行攻。I层协议 也存在许多安全缺陷 。 P 地址可以软件设 置, 这就造成了地址假冒和地址欺骗两类安全隐患。I 协议 P 支持源路由方式, 源点可以指定信息包传送到 目的节点的 巾问路由,这就提供 了源路由攻击 的条件。再如应用层协议

(e a t e t o o p t r a y a o m l U i e s t ,S a x a a 0 0 1 ) D p r m n f C m u e ,T i u n N r a n v r i y h n i [ i u n 3 0 2 y

信息融合技术在网络安全中的应用分析

() 1 信息融合技术的应用将克服单个 网络安全设备 的不

确 定和局 限性 , 高整个 网络的有效性 能 , 面准确地 描述 提 全

网 络状 态 。

网 安 性 Biblioteka 高e 络全 能 提 。【 参考文献】

[] 1彭冬 亮. 传感器多 源信息融 合理 论及应 用[ ] 京: 多 M. 北 科学 出版

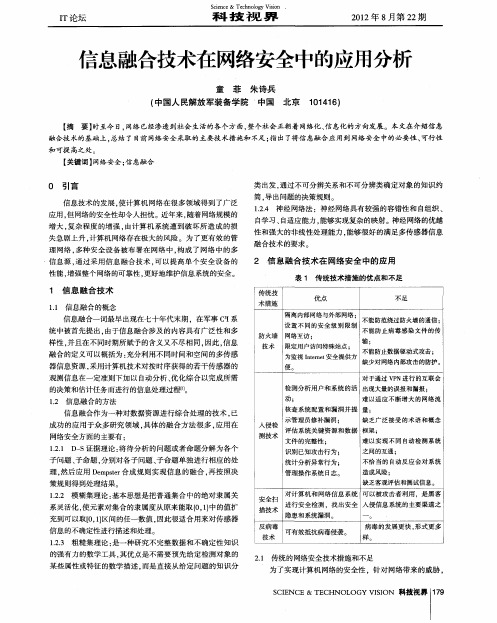

技术、 安全扫描技术、 反病毒技术等田 。这些措施在一定程度

上保护 了网络 的安全 , 但仍存在不足 , 具体分析见表 1 。 2 信 息融合技术在 网络安全 中的应用 . 2 2 . 将信息融合应用到网络安全 中的必要性 .1 2 目前 。 信息融合技术 已成为 国内外学者 在网络安全领域 中的研究热 点之一 , 只有 充分发挥信 息融 合的优势 , 才能使 决策者有所依 据 , 才能使 网络 防御更加主动。 () 1单一功能 的网络安全设备 已无 法应 对众多复杂多变

识别 已知攻击行为 ; 统计分析异常行为 ;

缺乏广泛接受 的术 语和概念 难 以实 现不 同 自动检测系统

之间的互通 : 不恰 当的 自动反应会对系统

测技术 评估系统关键资源 和数据 框架 ;

子 问题 、 子命题 , 分别对各 子问题 、 子命题单 独进行相应 的处 理, 然后应 用 D m s r e pt 合成规则 实现信息 的融合 , 按照决 e 再

自网络 内部 的攻击 ; 基于病毒码的防病毒软件无法及 时识别 新 的蠕虫攻击 ; 侵检测系统易 产生误报 , 入 易受 拒绝服务 攻 击 。此 时 , 网络管理员只能孤立地对 网络安全设备所产生 的 报警事件进行分析 和处理 , 而无法对 网络 的总体安全 状况做 出合理 的分析与判断。 () 2海量信息呼吁更加有效便捷地处理方法和管理平台 。 为 了应对各 种 网络威 胁 , 网络 中配置 了多种安全设备 , 这 但 些 安全设备 会产生大 量的 、 不确定 的、 具有不 同形式 的安全 信息 , 这些海量 信息使 网络管理人员无 法对 网络的安全性进 行有效分析 ,且对各种安全设 备的配置和管理太过繁琐 , 这

第八讲:Internet网络安全

最有破坏力的病毒

2.梅利莎(1999年)是通过微软的Outlook电子邮件软 件,向用户通讯簿名单中的50位联系人发送邮件来传播 自身。该邮件包含以下这句话:“这就是你请求的文档, 不要给别人看”,此外夹带一个Word文档附件。而单 击这个文件,就会使病毒感染主机并且重复自我复制。

损失估计:全球约3亿——6亿美元

6

7

防火墙的主要技术 防火墙的发展趋势

什么是防火墙

防火墙 不可信网络 和服务器

Internet Intranet

可信网络

不可信用户

路由器

DMZ

可信用户

什么是防火墙

定义:防火墙(Firewall)是一种用来加强网络之间访问控 制的特殊网络互连设备,是一种非常有效的网络安全模型。

核心思想:在不安全的网际网环境中构造一个相对安全的子 网环境。 目的:都是为了在被保护的内部网与不安全的非信任网络之 间设立唯一的通道,以按照事先制定的策略控制信息的流入 和流出,监督和控制使用者的操作。

防火墙分类

2.软件防火墙

个人防火墙也是一种纯软件防火墙,但其应用范围较小,且 只支持Windows系统,功能相对来说要弱很多,并且安全性 和并发连接处理能力较差; 作为网络防火墙的软件防火墙具有比个人防火墙更强的控制

功能和更高的性能。不仅支持Windows系统,并且多数都支

持Unix或Linux系统。如十分著名的Check Point FireWall1,Microsoft ISA Server 2000等 。

损失估计:全球超过100亿美元

最有破坏力的病毒

4.红色代码(2001年)是一种计算机蠕虫病毒,能够通 过网络服务器和互联网进行传播。2001年7月13日,红 色代码从网络服务器上传播开来。它是专门针对运行微 软互联网信息服务软件的网络服务器来进行攻击。极具 讽刺意味的是,在此之前的六月中旬,微软曾经发布了 一个补丁,来修补这个漏洞。

高校校园网络安全问题及策略研究

入 侵 者攻 击 校 园 网主 要 是 利用 软 件 或攻 击 代 码 对 网络 软 件或 硬件 的安全 漏 洞加 以攻 击 , 获得 相

收 稿 日期 :0 00 — 6 2 1 —42

基金 项 目: 徽 省 高 等 学 校 省 级 优 秀 青 年 人 才 基 金 项 目 ( 0 9 QR 1 3 ; 阳 师 范 学 院 教 学 研 究 项 目 安 20S Z 5 ) 阜

关 键 词 :高 校 ; 园 网 ; 络 安 全 校 网

中图分类号 : P 9 . 8 T 3 3 0

文献 标识码 : A

文章编号 :0 4 16 (0 0 0 ~0 70 1 0— 0 9 2 1 ) 20 8—4

The s c r t s ue o o l g a p 1 t r n t a e y s u e u iy i s f c le e c m ’ ne wo k a d s r t g t dy s

rt olc y t m s dic s d. iy p iy s s e i s us e

K e r s: olg ;c m p sn t r y wo d c l e a u ewo k;n t r e u i e ewo k s c rt y

0 引 言

的 物理位 置 , 由不 同的 用 户操 作 , 着不 同 的用途 。 有

(0 8YX 3 ) 2 0J M 5 资助 。

作者简介 : 邹县 芳( 9 8 , , 1 7 一)男 硕士 , 实验师 。研 究方 向 : 计算机应用技术 、 网络安全 。

阜阳师范学院学报 ( 自然科学版)

第2 7卷

应权 限后 , 非法 获 取 目标 主 机 的资 源 , 可能 会 在 也 控制 目标主机 后 , 以其 为 跳 板 ( 俗称 肉鸡 ) 对 其 他 ,

路由器设置密码

路由器怎么设置密码5、TP-LINK TD-8800在IE输入192.168.1.1,户名admin,密码admin.1、宽带路由器的设置。

在硬件连接完成以后,我们需要有一台已经与宽带路由器的LAN 口相连接的PC来进《路由器怎么设置密码》《网络维护》关于《网络维护》的文章《路由器怎么设置密码》正文开始>> --1、宽带路由器的设置。

在硬件连接完成以后,我们需要有一台已经与宽带路由器的LAN口相连接的PC来进行具体的设置。

在设置之前,我们应该确认这台机器已经装有TCP/IP网络协议,笔者使用的机器是XP操作系统,其他操作系统平台的设置基本上都差不多,下面来看看我们需要在这台PC 上进行如何的配置。

配置设置PC的TCP/IP选项:右键单击桌面的网上邻居图标,点击“属性”选项。

在弹出的窗口中选择本地连接,右键单击选择“属性”选项。

这时,在弹出的对话框中双击“Internet协议(TCP/IP)选项”。

在弹出的对话框中选择“使用下面的IP地址”选项,这时我们便可以设置这台PC的IP地址了。

宽带路由器的出厂IP地址一般都为192.168.0.1,所以我们在配置的时候需要将配置的PC设置和宽带路由器在同一个网段当中。

这里,我们将这台PC的IP地址设置为192.168.0.254,子网掩码255.255.255.0,默认网关为192.168.0.1。

通过以上的设置,我们就可以登陆的路由器进行具体的配置工作了,首先双击桌面的IE浏览器,在地址栏内输入192.168.0.1的IP地址。

首先双击桌面的IE浏览器,在地址栏内输入192.168.0.1的IP地址。

当输入回车以后,我们便可以看到这款路由器的配置界面了。

因为是第一次配置,在默认情况下不需要用户名的验证。

有些宽带路由器会需要用户名和验证,如D-Link的产品,默认用户名为Admin,默认密码为空,当遇到用户名和密码验证的产品,我们可以具体查看产品说明书中的用户名和密码相关的内容。

计算机基础知识考试综合(多项选择题)

计算机基础知识考试综合(多项选择题)————————————————————————————————作者:————————————————————————————————日期:1.根据编码规则是按照读音还是字形,汉字输入码可分为()。

A.流水码B.音码C.形码D.音形结合码E.自然码2.下列数字中,可能是八进制数的是()。

A.136 B.B23 C.310 D.268 E.4573.目前大部分的计算机实现了资源的共享,这里的共享是指()等。

A.存储资源B.数据资源C.信息资源D.专家资源E.计算资源4.下列计算机术语中,显示系统的主要性能指标有()。

A.内存容量B.颜色质量C.刷新速度D.显示分辨率E.打印效果5.下列说法中正确的是()。

A.计算机的运算部件能同时处理的二进制数据的位数称为字长B.计算机内部的数据不一定都是以二进制形式表示和存储的C.计算机处理的对象可以分为数值数据和非数值数据D.一个字通常由一个字节或若干个字节组成E.常见的微处理器字长有8位、16位、30位和64位等6.下列有关数制的说法正确的是()。

A.十六进制的基数为16B.二进制数各位的位权是以2为底的幂C.在计算机内都是用十进制数码表示各种数据的D.八进制采用的基本数码是1、2、3……7、8E.我们平时用的计时方式是六十进制7.下列说法正确的是()。

A.世界上第一台计算机未采用冯·诺依曼体系结构B.将指令和数据同时存放在存储器中,是冯·诺依曼计算机方案的特点之一C.内存储器又称为主存储器D.冯·诺依曼提出的计算机体系结构奠定了现代计算机的结构理论E.外存储器又称为辅助存储器8.根据计算机的规模划分,可以将计算机分为()等几类。

A.巨型机B.大型机C.小型机D.微型机E.工作站9.关于二进制,下列说法正确的是()。

A.逢二进一B.它由1、2这2个数码组成C.借一当十D.二进制数各位的位权是以2为底的幂E.二进制的基数是210.机器数11110111转化成真值为()。

计算机网络 CH8-5ed 音频视频

IP 电话的端到端时延

(1) 话音信号进行模数转换要经受时延。 (2) 话音比特流装配成话音分组的时延。 (3) 话音分组的发送需要时间,此时间等于话音分 组长度与通信线路的数据率之比。 (4) 话音分组在因特网中的存储转发时延。 (5) 话音分组在接收端缓存中暂存所引起的时延。 (6) 话音分组还原成模拟话音信号的时延。 (7) 话音信号在通信线路上的传播时延。 (8) 终端设备的硬件和操作系统产生的接入时延。

必须改造现有的因特网

大量使用光缆和高速路由器,网络的时延和时 延抖动就可以足够小,在因特网上传送实时数 据就不会有问题。 把因特网改造为能够对端到端的带宽实现预留 (reservation),把使用无连接协议的因特网转 变为面向连接的网络。 部分改动因特网的协议栈所付出的代价较小, 而这也能够使多媒体信息在因特网上的传输质 量得到改进。

IP 电话网关的几种连接方法

PC 到 PC

因特网

PC 到固定电话机

因特网

IP 电话 网关 公用电话网

固定电话机到固定电话机

公用电话网 电路交换 IP 电话 网关 因特网 分组交换 IP 电话 网关 公用电话网 电路交换

IP 电话的通话质量

IP 电话的通话质量主要由两个因素决定。 一个是通话双方端到端的时延和时延抖 动,另一个是话音分组的丢失率。但这 两个因素是不确定的,是取决于当时网 络上的通信量。 经验证明,在电话交谈中,端到端的时 延不应超过 250 ms,否则交谈者就能感 到不自然。

8.2 流式存储音频/视频

传统的下载文件方法

客户机 服务器

浏览器

GET: 音频/视频文件

RESPONSE

惠普激光多功能打印机企业级M528系列产品说明书

HP LaserJet Enterprise MFP M528dn HP LaserJet Enterprise MFP M528fMFP M528dn (1PV64A) MFP M528f (1PV65A) Flow MFP M528z (1PV67A)Easy-access USB port 3Top cover (access to Original HP JetIntelligence toner cartridge) and HP EveryPage 250-sheet output bin 100-sheet multipurpose tray 1 supports media sizes up to 216 x 356 mm MFP M528dn (1PV64A) MFP M528f (1PV65A) Flow MFP M528z (1PV67A) Print, scan, copy (fax optional) Print, scan, copy, fax Print, scan, copy, faxNot availableNot available Not availableAdd up to three Add up to one Up to 650/2,300 sheets 2,000 to 7,500 pages OptionalOptional Built-in wireless direct printing; 20.3 cm (8.0-inch) pivotingcolour touchscreen 2nd generation Hardware Integration Pocket 2Easy-access USB port 3Top cover (access to OriginalHP JetIntelligence toner cartridge) 100-sheet ADF with single-pass, two-sided scanning and HP EveryPage 1 250-sheet output bin 100-sheet multipurpose tray 1 supports media sizes up to 216 x 356 mm 550-sheet input tray 2 supports media sizes up to 216 x 356 mm Gigabit EthernetSlot for cable-type security lockHi-Speed USB 2.0 printing portUSB port for connecting external USB devices Pull-out keyboard 1100页ADF、单通双面扫描与HP EveryPage超声波双张进纸检测1第二代硬件彩色触屏集成接口2方便插拔的USB端口3顶盖(便于检修更换基于惠普智捷技术的JetIntelligence全新智能原装硒鼓)250页出纸盒100页多用途纸盒1支持最大216x356毫米介质550页进纸盒2支持最大216x356毫米介质MFP M528dn(1PV64A)MFP M528f(1PV65A)Flow MFP M528z(1PV67A)打印、扫描、复印(传真可选)打印、扫描、复印、传真打印、扫描、复印、传真高达43/45页/分钟(A4/letter) (所有机型)不适用前视图HP LaserJet Enterprise Flow MFP M528z 企业级数码多功能一体机I/O面板后视图特写20.3厘米(8.0英寸)可旋转彩色触摸屏高速USB 2.0打印端口用于连接外部USB设备的USB端口千兆以太网线缆式防盗锁槽抽拉式键盘1惠普服务停机会产生严重的后果,所以惠普公司提供超出标准保修范围的支持。

可证明安全的可信网络存储协议

性和 完整 性 的方案 ,有效 提 高 了数 据在 存储 设备 上 的安全性 ,但该 方案 依然 无法 解 决数据 的非 授权 访 问以及数 据传 输过 程 中 的安全 性等 问题 。如 何保 证

数据 的保 密性 、完 整性 、可用 性 、不可 抵赖 性等 问

存储 系统 ,客 户端 直接 与磁 盘 交互 ,具 有高 带 宽、

通

信

学

报

第 3 2卷

题 ,已经 成 为制约存 储 网络进 一步发 展 的瓶 颈 。存 储 协 议 作 为保 证 数据 安 全 性 和 防 止 非授 权 访 问 的 有 效技术 手段 ,近 年来得 到 了相关学 者 的广 泛关 注 并 取得 了一定 的进展 l 。 4 J 但 信 息 安 全 的 实 践 表 明 大 多 数 安 全 隐 患 来 自于 终 端 ,而 确 保 源 头 的信 息 安全 ,需 要从 每 一 台连 接 到 网络 的 终端 开 始 遏 制 恶 意攻 击 ,由此 产 生 出可信 计 算 的基 本 思 想 。 信 计 算 的提 出 , 可 为 增 强 网 络 存 储 协 议 的 安 全 性 提 出 了 一 条 新 的 思 路 。本 文 基 于 可 信 网 络连 接 T NC 架 构【 ,提 】 出一 种 可 信 网络 存 储 协 议 , 从 终 端 的 完 整 性 开

Ke r s p o a l e u t ;r se e wo ka c s ; ewo k at c e e u ed s s n t r t r g r t c l y wo d : r v b e s c r y t t d n t r c e s n t r t h d s c r ik ; e wo k so a e p o o o i u a

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

3. 不可抵赖性(Non-reputation)

抵赖:否认参加了部分或全部事务。 不可抵赖:通过提供关于服务、过程或交易信息 的起源证明或发送证明,使得参与者无法否认已 完成的操作。 例如,用户A在网上向某企业B定购了500台电脑, 采用货到付款的方式;但是当企业B将这批货物 送达用户A处时,由于某种原因,用户A对这次网 上订购行为进行否认。这时,企业B就需要通过 技术等手段证明用户A确实进行了这次网上订购 操作,以阻止对方的抵赖行为。

27

DDOS攻击的体系结构示意图

8.2.3 恶意代码

恶意代码(malicious code)又称为恶意软件 (malicious software, Malware),是能够在计算 机系统上进行非授权操作的代码。 恶意代码的种类繁多,对网络安全的威胁很大, 属于主动攻击的范畴。 恶意代码具有以下特征:恶意的目的、本身是程 序,通过执行发生作用。 恶意代码的主要类型包括:计算机病毒、计算机 蠕虫、特洛伊木马程序、逻辑炸弹程序、恶意网 页、流氓软件和后门程序等。

21

1. 拒绝服务攻击的原理

实现拒绝服务攻击的技术手段主要有:Smurf攻 击、洪泛攻击、Ping of Death攻击、SYN攻击、 泪滴攻击等。下面简单介绍Smurf攻击的原理。

22

Smurf攻击的原理

方法:ICMP echo + 地址欺骗 目的:通过冒充目标系统的源IP地址,发送 大量的网络数据包,使网络中充斥大量流 向目标主机的流量而阻塞目标主机(广播 风暴),造成目标系统瘫痪,使其无法提 供正常服务。

8.1 网络安全概述

8.1.1 网络系统安全所面临的威胁 8.1.2 网络安全体系应提供的安全服务

4

8.1.1 网络系统安全所面临的威胁

1. 网络系统安全所面临威胁的主要类型 2. 网络通信过程中面临的主要威胁

5

1. 网络威胁的主要类型

网络系统安全面临的主要威胁可以分为三大类: 信息泄漏、信息破坏和拒绝服务。 信息泄漏:敏感或机密数据被有意或无意地泄漏。 信息破坏:以非法手段对信息进行修改、删除、 伪造和重发等操作,从而影响和破坏用户的正常 使用。 拒绝服务:对网络服务系统进行干扰或攻击,降 低服务性能甚至使其瘫痪,使合法用户不能得到 正常的网络服务。

蠕虫程序

存在形式 独立程序

普通计算机病毒

寄宿在宿主文件上 将病毒代码插入到宿 主文件中 借助于宿主程序的运 行进行传播 本地文件

复制形式

传染机制 传染对象

对自身进行复制

主动传播 网络上的其他计算机

36

3. 特洛伊木马程序

特洛伊木马程序:表面上完成正常功能,实际上 隐蔽地执行恶意操作,对主机进行非授权访问。 特洛伊木马程序包括两个部分: 服务器端程序(目标主机端) 控制端程序(攻击者) “中了木马”是指被安装了特洛伊木马程序的服 务器端程序,这时控制端可以通过与服务器端程 序的连接,对服务器端的主机进行各种控制,如 上传和下载文件,窃取账号和密码,修改注册表 信息,控制鼠标、键盘,重启计算机等。

3. 网络攻击的一般步骤

网络攻击通常都以远程攻击的形式存在。攻击 者为了实施对远程主机的攻击,通常需要经过 以下几个步骤: (1) 寻找目标主机和收集目标信息。 (2) 获取目标主机的管理权限。 (3) 隐蔽自己的攻击行为。 (4) 对主机实施破坏或将主机设置为傀儡主机以 攻击其他主机。 (5)为以后的攻击留出后门。

34

蠕虫程序的传播模块

蠕虫程序关键的传播模块又可分为三个子模块: – 扫描模块:在网络上寻找存在漏洞的主机,将 其作为下一步攻击的对象。 – 攻击模块:对存在漏洞的主机进行攻击,获取 其高层权限(如管理员权限)。 – 复制模块:将蠕虫程序通过网络复制到新目标 主机中,并在其中启动蠕虫程序。

蠕虫程序与普通计算机病毒的比较

29

1. 计算机病毒

《中华人民共和国计算机信息系统安全保 护条例》中对计算机病毒给出的定义: “计算机病毒是指编制或者在计算机程序中 插入的破坏计算机功能或者毁坏数据,影 响计算机使用,并能自我复制的一组计算 机指令或者程序代码。”该定义给出了计 算机病毒的两大特征,即破坏性和传染性。 三个要素:恶意、自我复制、程序代码

16

2. 系统漏洞

网络攻击之所以能够成功,其根本原因在 于网络系统中存在着各种各样的漏洞。 漏洞:系统在硬件、软件或防护策略上的 缺陷。 漏洞的存在很广泛,几乎所有的网络结点 (如路由器、防火墙、服务器、客户机等) 都可能存在漏洞。 例如Windows操作系统就经常会发布各种 安全补丁程序,用于修正各种漏洞。

9

2. 身份认证(Authentication)

身份认证:通过某种技术手段验证访问者和被访 问者的身份。 对用户认证:例如,用户A登录网上银行进行转 账,网上银行服务器需要对用户A的身份进行验 证,以防止用户B冒充用户A的身份进行诈骗。 对服务器认证:例如,用户C准备通过某银行的 网上银行进行支付,但是,如果这个网上银行服 务器是网络犯罪人员设立的假冒服务器,用户的 隐秘信息就有可能被泄露,因此,用户C需要对 网上银行的真实身份进行验证。

8

1. 保密性(Confidentiality)

保密性也称机密性,其目的是通过对信息的加密 处理,使得非授权用户无法对加密后的信息进行 理解。 在网络通信过程中,如果信息是以明文的形式进 行传输的,那么窃听者一旦截获到有关数据,就 能够很容易地获取这些信息。 对于敏感或机密的信息,在传输之前进行加密处 理。这样即使数据被截获,由于窃听者不知道解 密算法的具体参数,无法对数据解密,就不能获 取信息。

17

系统功能越来越强,体积也越做越大。庞 大的系统是由开发小组完成的,不能指望 每个人都不犯错,也不能指望无纰漏的合 作。 人的惰性,不愿意仔细地进行系统的安全 配置。一个简单的例子就是缺省口令。

漏洞的时间性

漏洞的发现和修正的周期:系统发布和使 用→漏洞暴露(出现有效的攻击)→发布 补丁进行系统修正(更新系统)→新的漏 洞被发现(出现了新的有效攻击)。 新版系统纠正了旧版本中具有漏洞的同时 ,也会引入一些新的漏洞和错误。漏洞问 题会长期存在。

14

8.2.1 网络攻击概述

1. 网络攻击人员 2. 系统漏洞 3. 网络攻击的一般步骤

15

1. 网络攻击人员

攻击动机:获取利益、被关注和危害他人。 攻击人员: 黑客:挑战网络系统的安全性,窃取敏感或机密数据。 间谍:窃取敌对方军事、政治、经济等方面的机密信息。 竞争对手:入侵竞争对手网络系统,窃取重要信息,以 获取某种经济利益,可以被看做是工业间谍的一种。 组织内部人员:出于好奇、报复、自我保护、获取经济 利益等目的,对内部网络进行入侵,进行非授权操作。 经济犯罪人员:为了牟取经济利益对目标网络进行入侵 和破坏。 恐怖主义者:入侵计算机网络,达到各种恐怖目的。

30

计算机病毒代码的三个组成部分

引导部分:负责将病毒主体加载到计算机 内存中,为实施传染做好准备。 传染部分:负责将病毒代码复制到新的传 染目标上去。 表现部分:会在一定的触发条件下,使计 算机病毒发作。

计算机病毒的类型

计算机病毒按照其传染方式的不同,一般可分为 以下几种类型: 引导型病毒:感染磁盘的主引导记录或DOS引导 记录。它在操作系统引导时进入内存,然后进行 病毒传播和破坏活动。 文件型病毒:感染计算机系统中的某些文件,如 COM、EXE、DOC文件等,然后借助于这些被感 染的文件进行计算机病毒的传播和发作。 混合型病毒:既能够感染磁盘引导区,又能够感 染文件。

计算机网络原理与实践(第2版)配套课件 机械工业出版社 2013年

第8章 网络安全(1)

本章内容(1)

8.1 网络安全概述 8.2 网络攻击 8.3 网络安全基本技术

2

网络系统面临哪些安全威胁? 一个安全的网络体系应该向用户提供哪些 安全服务? 网络攻击和网络协议体系的开放性有没有 关系?

6

2. 网络通信过程中面临的主要威胁

发送方 接收方 发送方 接收方 发送方 接收方 发送方 接收方

截获数据

通信中断

篡改数据

伪造数据

被动攻击

主动攻击

7

8.1.2 网络安全体系应提供的安全服务

一个安全的网络体系,需要在以下几个方面 向用户提供安全服务: 保密性 身份认证 不可抵赖性 数据完整性 访问控制。

32

计算机病毒的防治

防毒、查毒和解毒。 对计算机病毒的检测主要方法: 特征代码法 校验和法(对文件内容计算校验和) 行为监测法(对病毒异常行为进行判断) 软件模拟法(用软件分析器来模拟)。 不同方法的空间开销和时间开销不同,能 够检测的病毒类型也不同。

2. 计算机蠕虫

播和扩散。 包括三个基本模块:传播模块、隐藏模块和操作 模块。 – 传播模块:通过网络进行蠕虫程序的传播。 – 隐藏模块:入侵目标主机后进行蠕虫程序的隐 藏。 – 操作模块:对计算机实施控制、监视或破坏操 作。 特点:占用内存,不改变文件,通过网络扫描传 播病毒。

37

特洛伊木马程序的特点

木马程序在进行传播时,往往与正常文件绑定在 一起,很难被发现。木马程序通常具有以下特点: (1) 隐蔽性。 (2) 自动加载运行。 (3) 与目标建立连接。 (4) 许多木马程序在目标主机上具有多重备份,可 以相互恢复。

38

4. 逻辑炸弹程序