monowall路由防火墙安装使用文档

MONOwall防火墙IPV6配置

步骤: ⑴点击“开始”——“运行”输入“cmd”然后进入 c:\123 文件夹

⑵输入:physdiskwrite -u generic-pc-1.32.img (只有当硬盘容易大于800MB时才需要-u)

选择哪个硬盘来制作mono系统,选择“1”从盘,很快 mono就被烧录到存储介质上了。

用户名:admin;密码:mono。

启动高级转出NAT,使得数据包直接转出, 不在支持

IPV6配置:第二步在LAN端口设置IPV6地址,增加自动发放功能。

IPV6配置:第三步在WAN端口设置IPV6地址,增加自动发放功能。

此IPV6地址为MONO的互联地址。

此IPV6地址为二级站交换机上地址。

IPV6配置:第四步在LAN端口增加一条支持IPV6地址的通过规则。

/speed 可用的IPV6的测试网络地址

启动后,显示出的机器界面,有版本信息及初始选择设 置项。

选择1对网卡进行规定,即哪个接内网哪个接外网。

选择y进行保存,完成网络分配工作。计 算机进行重新启动。

选择2配置内网(校园局域网)的网关IP 地址,掩码,不用DHCP服务。 到这里mono服务器这端就已经配置完毕, 下一步通过远程WEB管理进行系统参数管 理。

mono防火墙配置文档

mono防火墙配置文档mono配置经验分享m ono是一个硬件级别的路由器,类似于家用soho宽带路由器,但这个路由器功能十分强大,因为它是利用pc做为主体,利用pc机强大的cpu和内存、硬盘来运行。

从这一点来说,它反而比cisco7200路由器还要强大。

当然,它没有ASIC芯片,速度上不能和专业级别的cisco或华为设备快,但mono比soho宽带路由器可强大的多的多。

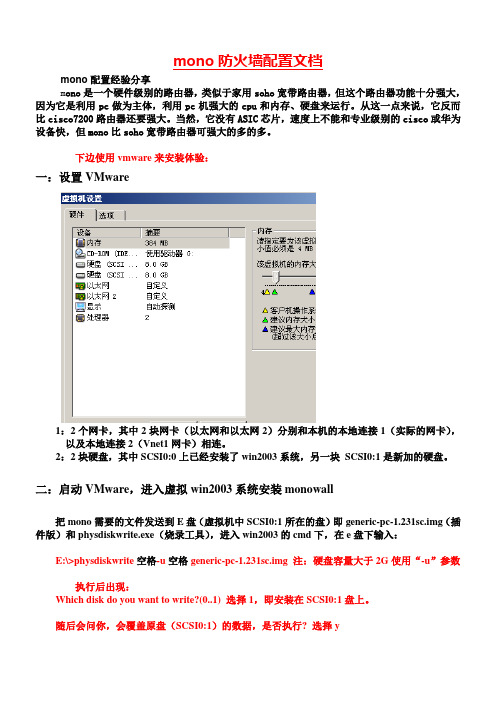

下边使用vmware来安装体验:一:设置VMware1:2个网卡,其中2块网卡(以太网和以太网2)分别和本机的本地连接1(实际的网卡),以及本地连接2(Vnet1网卡)相连。

2:2块硬盘,其中SCSI0:0上已经安装了win2003系统,另一块SCSI0:1是新加的硬盘。

二:启动VMware,进入虚拟win2003系统安装monowall把mono需要的文件发送到E盘(虚拟机中SCSI0:1所在的盘)即generic-pc-1.231sc.img(插件版)和physdiskwrite.exe(烧录工具),进入win2003的cmd下,在e盘下输入:E:\>physdiskwrite空格-u空格generic-pc-1.231sc.img 注:硬盘容量大于2G使用“-u”参数执行后出现:Which disk do you want to write?(0..1) 选择1,即安装在SCSI0:1盘上。

随后会问你,会覆盖原盘(SCSI0:1)的数据,是否执行? 选择y搞定后,关闭vmware。

编辑vmware设置,移除scsi0:0硬盘,重启Vmware. 启动后见下图:1:启动后我们要先进行设置,选择“1)”:指定网络接口问你是否要先设置vlan,这里先不用设置,以后根据实际在设置,输入n,回车。

这里依次会询问lan、wan对应的接口,选择是如图的lnc0、lnc1。

设置好wan和lan的对应,直接回车,就会看到最后一步,保存重启。

MONOWALL简明配置手册

MONOWALL配置手册撰写人:萧烺一.MONOW ALL简介m0n0wall 是一项针对建立一个完整的、嵌入式的防火墙软件包的计划,该软件包可以安装于嵌入式PC里,提供所有商业防火墙的重要特性(包括易用性),而且价格只有商业防火墙几分之一(自由软件)。

m0n0wall是基于bare-bones version of FreeBSD,包括一个WEB服务器,PHP和其它一些工具软件。

整个系统的配置保存在一个XML文件当中,条理清晰。

m0n0wall可能是第一个启动时通过PHP配置的UNIX系统,这种结构胜于使用shell脚本。

并且整个系统的配置用XML格式保存。

m0n0是一个防火墙,而防火墙的目的是提供安全。

增加越多的功能,新增功能的弱点给防火墙带来安全隐患的机会就越大。

m0n0wall创建者及主要贡献者的观点是防火墙第3和4层基本服务之外的任何东西都不属于m0n0wall。

一些可能合适的服务占用CPU和内存饥渴,而m0n0wall 着眼于嵌入式设备,CPU和内存资源都有限。

非连续(保存)的文件系统是由于着眼于CF(Compact Flash)安装,这又是一个限制因素。

最后,(内核)映象的大小限制,消除了其它可能性。

我们觉得以下服务应该运行在其它服务器,并特意不作为m0n0wall的一部分:入侵检测/保护系统(IDS)代理服务器第三、第四层外的任何数据包检查通用的WEB服务器FTP服务器网络时间服务器日志文件分析器基于同样的原因,m0n0不允许登录(login): 控制台没有登录提示符(以显示一个菜单代替),没有telnet 和ssh服务进程(deamon)1.3 历史Manuel Kasper, m0n0wall的作者,说:从我开始在嵌入式PC上摆弄包过滤器,我就想有一个漂亮的基于web图形界面的控制器来控制所有的防火墙功能,而不是通过键入单个的命令。

在互联网上有很多漂亮的带有WEB接口的防火墙包(大部分是基于Linux的),但是没有一个符合我要求的(自由,快速,简单,干净以及我需要的所有特性)。

最新monowall安装

m0n0wall安装篇一、m0n0wall是什么?二、m0n0wall是一个完整的嵌入防火墙软件包,当与一台嵌入个人电脑一起使用时,在免费使用自由软件的基础上,提供具备商业防火墙所有重要特性(包括易用)。

m0n0wall基于FreeBSD的精简版本,使用web服务器(thttpd),PHP以及其他一些工具。

整个系统配置被存放在一个XML文本文件并且保持事件明晰。

三、m0n0wall可能是在启动时候使用PHP配置的第一个UNIX系统,而不是通常使用的shell脚本,并且整个系统配置被存放在XML格式中。

四、准备工作五、 1、必需硬件:六、一台基于x86的pc,包含最少64M RAM七、存储介质(cdrom+floppy或者硬盘、cf2ide+cf、DOM均可)八、二条网络电缆九、 2、必需的网络信息十、您将需要知道采用下面何种方式接入互联网,并且知道适当的细节。

您可以通过ISP 的技术支持获得这信息。

十一、静态IP -- 如果您有与静态IP 的连接, 您将需要记录下来您的IP 地址、子网掩码、网关和DNS 服务器IP's 。

十二、DHCP------如果您有使用DHCP 的互联网连接, 您不需要收集信息。

十三、PPPoE-----许多DSL 提供者提供PPPoE 或PPPoA 服务。

您将需要知道您的PPPoE 用户名和密码和可能您的服务名字(虽然这可能通常任空白) 。

十四、 3、理解CIDR 子网掩码记法,详见:http://doc.m0n0.ch/quickstartpc/十五、获取和安装m0n0wall十六、 1、选择存储介质十七、m0n0wall 为pc用户提供了两种存储介质的选择,cdrom+floppy 或者 harddisk。

十八、CD/floppy 设定:十九、m0n0wall 可以从CD启动并运行,并且试用软盘保存配置文件。

但是我们并不推荐它在生产环境使用。

因为软盘失效的可能性远大于硬盘。

monowall安装

m0n0wall安装篇一、m0n0wall是什么?二、m0n0wall是一个完整的嵌入防火墙软件包,当与一台嵌入个人电脑一起使用时,在免费使用自由软件的基础上,提供具备商业防火墙所有重要特性(包括易用)。

m0n0wall基于FreeBSD的精简版本,使用web服务器(thttpd),PHP以及其他一些工具。

整个系统配置被存放在一个XML文本文件并且保持事件明晰。

三、m0n0wall可能是在启动时候使用PHP配置的第一个UNIX系统,而不是通常使用的shell脚本,并且整个系统配置被存放在XML格式中。

四、准备工作五、1、必需硬件:六、一台基于x86的pc,包含最少64M RAM七、存储介质(cdrom+floppy或者硬盘、cf2ide+cf、DOM均可)八、二条网络电缆九、2、必需的网络信息十、您将需要知道采用下面何种方式接入互联网,并且知道适当的细节。

您可以通过ISP 的技术支持获得这信息。

十一、静态IP -- 如果您有与静态IP 的连接, 您将需要记录下来您的IP 地址、子网掩码、网关和DNS 服务器IP's 。

十二、DHCP------如果您有使用DHCP 的互联网连接, 您不需要收集信息。

十三、PPPoE-----许多DSL 提供者提供PPPoE 或PPPoA 服务。

您将需要知道您的PPPoE 用户名和密码和可能您的服务名字(虽然这可能通常任空白) 。

十四、3、理解CIDR 子网掩码记法,详见:获取和安装m0n0wall十五、1、选择存储介质十六、m0n0wall 为pc用户提供了两种存储介质的选择,cdrom+floppy 或者harddisk。

十七、CD/floppy 设定:十八、m0n0wall 可以从CD启动并运行,并且试用软盘保存配置文件。

但是我们并不推荐它在生产环境使用。

因为软盘失效的可能性远大于硬盘。

十九、硬盘设定:二十、您能安装m0n0wall 在任一个硬盘(> = 8 MB, 那么基本上任何IDE 硬盘都可以使用) 。

Monowall流量控制在城域网中的使用

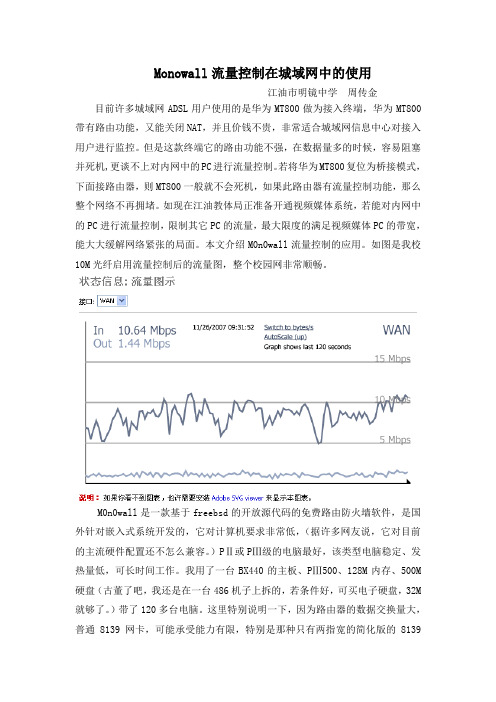

Monowall流量控制在城域网中的使用江油市明镜中学周传金目前许多城域网ADSL用户使用的是华为MT800做为接入终端,华为MT800带有路由功能,又能关闭NAT,并且价钱不贵,非常适合城域网信息中心对接入用户进行监控。

但是这款终端它的路由功能不强,在数据量多的时候,容易阻塞并死机,更谈不上对内网中的PC进行流量控制。

若将华为MT800复位为桥接模式,下面接路由器,则MT800一般就不会死机,如果此路由器有流量控制功能,那么整个网络不再拥堵。

如现在江油教体局正准备开通视频媒体系统,若能对内网中的PC进行流量控制,限制其它PC的流量,最大限度的满足视频媒体PC的带宽,能大大缓解网络紧张的局面。

本文介绍M0n0wall流量控制的应用。

如图是我校10M光纤启用流量控制后的流量图,整个校园网非常顺畅。

M0n0wall是一款基于freebsd的开放源代码的免费路由防火墙软件,是国外针对嵌入式系统开发的,它对计算机要求非常低,(据许多网友说,它对目前的主流硬件配置还不怎么兼容。

)PⅡ或PⅢ级的电脑最好,该类型电脑稳定、发热量低,可长时间工作。

我用了一台BX440的主板、PⅢ500、128M内存、500M 硬盘(古董了吧,我还是在一台486机子上拆的,若条件好,可买电子硬盘,32M 就够了。

)带了120多台电脑。

这里特别说明一下,因为路由器的数据交换量大,普通8139网卡,可能承受能力有限,特别是那种只有两指宽的简化版的8139网卡,我想你用了它,简直就是玷污了M0n0wall的圣洁,我带120台机子用的是两款intel的559网卡。

M0n0wall的安装方法大体是,在windows系统中挂双硬盘,用专用的写盘工具对挂上的硬盘写入Monowall镜像文件,将该硬盘安装在装有双网卡的电脑上,启动电脑,进行相关初始配置,配置好后就可以基于Web界面,在其它电脑上对它进行设置,而做路由器的电脑连键盘、显示器也就不用了。

防火墙的安装和调试

防火墙的安装和调试防火墙是一种用于保护计算机网络免受网络攻击和恶意软件侵害的重要安全设备。

它可以监控网络流量,并根据设定的规则对流量进行过滤和策略控制,以确保网络的安全性和稳定性。

为了正确使用和充分发挥防火墙的功能,正确的安装和调试是至关重要的。

一、确定需求和选择防火墙品牌型号在安装防火墙之前,首先要对网络环境和需求进行全面分析和评估。

根据网络规模、安全需求和预算等因素,选择适合的防火墙品牌型号。

常见的商用防火墙品牌有思科、华为、迪普等,开源防火墙品牌有iptables、pfSense等。

根据选择的防火墙品牌和型号,网上搜索并下载相应的安装和配置手册。

二、准备防火墙设备和所需软件在安装防火墙之前,确保已经准备好了所需的防火墙设备和软件。

同时,确保有足够的网线、电源线等连接线缆,以便进行设备的连接和安装。

三、安装防火墙设备1. 将防火墙设备连接到网络中。

首先将防火墙与网络中的交换机或路由器相连接,通过网线将其相互连接。

2. 为防火墙设备提供电源并启动。

将防火墙设备与电源插头相连接,并确保设备已正常启动。

四、进行防火墙的基本设置1. 通过防火墙设备的管理界面登录。

打开浏览器,输入防火墙设备的管理IP地址,并输入用户名和密码进行登录。

2. 进行基本网络设置。

根据网络规划和连接需求,设置防火墙设备的IP地址、子网掩码、网关等基本网络参数。

3. 配置防火墙规则。

根据网络环境和安全需求,设置防火墙的入站规则、出站规则、NAT转发规则等,以控制网络流量。

五、进行高级设置和调试1. 进行网络地址转换(NAT)设置。

根据网络规划和需求,进行源地址转换(SNAT)和目标地址转换(DNAT)的配置,以实现内网与外网的通信。

2. 进行安全策略和应用设置。

根据网络安全需求,设置安全策略,如访问控制列表(ACL)、虚拟专网(VPN)等,以保护内部网络的安全。

3. 进行日志和监控设置。

开启防火墙设备的日志功能,并进行日志的存储和分析。

静态组播配置

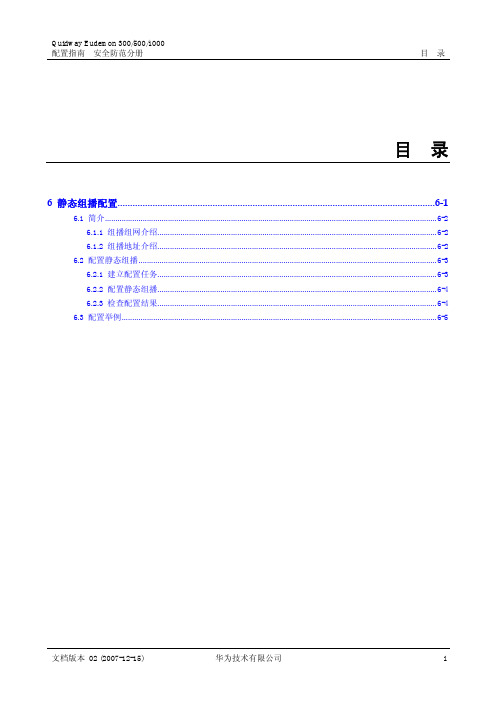

Quidway Eudemon 300/500/1000配置指南安全防范分册目录目录6 静态组播配置...............................................................................................................................6-16.1 简介..............................................................................................................................................................6-26.1.1 组播组网介绍.....................................................................................................................................6-26.1.2 组播地址介绍.....................................................................................................................................6-26.2 配置静态组播..............................................................................................................................................6-36.2.1 建立配置任务.....................................................................................................................................6-36.2.2 配置静态组播.....................................................................................................................................6-46.2.3 检查配置结果.....................................................................................................................................6-46.3 配置举例......................................................................................................................................................6-5插图目录Quidway Eudemon 300/500/1000配置指南安全防范分册插图目录图6-1 静态组播传播方式.................................................................................................................................6-2图6-2 静态组播配置组网图.............................................................................................................................6-5配置指南安全防范分册表格目录表格目录表6-1 D类地址的范围及含义..........................................................................................................................6-2表6-2 预留的组播地址列表.............................................................................................................................6-3表6-3 检查静态组播配置结果.........................................................................................................................6-5配置指南安全防范分册 6静态组播配置6 静态组播配置关于本章本章描述内容如下表所示。

SmoothWall防火墙软路由安装+配置详解

SmoothWall防⽕墙软路由安装+配置详解⼀、前⾔:本来搜索DRL但是看到没有什么关于SW更好的教程,为了⽅便⼤家所以作了这个教程。

1、感谢ahui兄的软件简介:SmoothWall是欧洲成功的Open Source项⽬之⼀,它可以帮助你把⼀台已经淘汰的386,486机器变成⼀台功能强⼤,稳定的防⽕抢路由器!它已经被超过300,000个⽤户,21 个国家使⽤!SmoothWall同时⽀持ISDN,ASDL/Cable和多⽹卡等⽹络设备,最令⼈不可思议的是所有这些都可以在5分钟之内配置完成! 基于Web的管理和⽀持SSH,DHCP,完整的防⽕墙⼯具在其商业版本中会有提供。

我感觉⼀般⽤户没有必要⽤3.0商业版本。

⼀般的个⼈、中⼩企业、⽹吧使⽤这个2.0就⾜以了。

因为SmoothWall 2.0需要⾃⼰配置很低,所以你可以把你的报废机⼦枝头变凤凰了。

⽽且安装⼗分简单,⼀看就会。

这个软件是继续Red hat9 linux操作系统下的,本⾝⾃带Red hat9 linux简版。

声明:SW不是软路由,是防⽕墙。

NAT只是内带的功能⽽已。

但的确很强⼤。

2、下⾯我们来说说基本需要机⼦的配置情况,实际很随便的。

内存32m以上(建议⽤个64的因为如果抵抗攻击的话还是要⽤到的);光驱(安装好后可⼀卸掉不⽤);硬盘⼤于500m就可以了(建议使⽤2G,因为可能会保存⼀些⽇志什么的)不要使⽤SCIS硬盘因为这个版本不⽀持;显卡(随便可以显⽰就可以了);CPU奔腾以上就可以了;显⽰器、键盘安装的时候需要,安装好后可以卸掉。

就这些可以了,随随便便的机⼦基本都可以⽀持的。

这个就是这个软件的最⼤优势。

3、安装⽅法可以采⽤2种,⼀个是光盘安装,⼀个是⽹络安装。

⼀般都会使⽤光盘安装的。

去官⽅(/Article/UploadFiles/200507/20050715091005225.png分区、系统⽂件安装完毕,下⾯进⾏配置。

3个按钮,1、⾃动搜索 2、⼿动查找 3、取消,建议使⽤常⽤的⼏种芯⽚的⽹卡。

MONOWALL简明配置手册分解

MONOWALL配置手册撰写人:萧烺一.MONOW ALL简介m0n0wall 是一项针对建立一个完整的、嵌入式的防火墙软件包的计划,该软件包可以安装于嵌入式PC里,提供所有商业防火墙的重要特性(包括易用性),而且价格只有商业防火墙几分之一(自由软件)。

m0n0wall是基于bare-bones version of FreeBSD,包括一个WEB服务器,PHP和其它一些工具软件。

整个系统的配置保存在一个XML文件当中,条理清晰。

m0n0wall可能是第一个启动时通过PHP配置的UNIX系统,这种结构胜于使用shell脚本。

并且整个系统的配置用XML格式保存。

m0n0是一个防火墙,而防火墙的目的是提供安全。

增加越多的功能,新增功能的弱点给防火墙带来安全隐患的机会就越大。

m0n0wall创建者及主要贡献者的观点是防火墙第3和4层基本服务之外的任何东西都不属于m0n0wall。

一些可能合适的服务占用CPU和内存饥渴,而m0n0wall 着眼于嵌入式设备,CPU和内存资源都有限。

非连续(保存)的文件系统是由于着眼于CF(Compact Flash)安装,这又是一个限制因素。

最后,(内核)映象的大小限制,消除了其它可能性。

我们觉得以下服务应该运行在其它服务器,并特意不作为m0n0wall的一部分:入侵检测/保护系统(IDS)代理服务器第三、第四层外的任何数据包检查通用的WEB服务器FTP服务器网络时间服务器日志文件分析器基于同样的原因,m0n0不允许登录(login): 控制台没有登录提示符(以显示一个菜单代替),没有telnet 和ssh服务进程(deamon)1.3 历史Manuel Kasper, m0n0wall的作者,说:从我开始在嵌入式PC上摆弄包过滤器,我就想有一个漂亮的基于web图形界面的控制器来控制所有的防火墙功能,而不是通过键入单个的命令。

在互联网上有很多漂亮的带有WEB接口的防火墙包(大部分是基于Linux的),但是没有一个符合我要求的(自由,快速,简单,干净以及我需要的所有特性)。

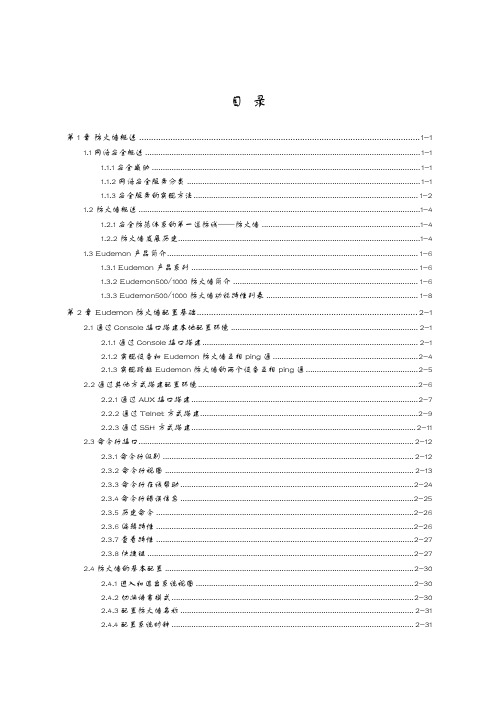

华为防火墙操作手册-入门

目录第1章防火墙概述 ..................................................................................................................... 1-11.1 网络安全概述 ............................................................................................................................. 1-11.1.1 安全威胁 .......................................................................................................................... 1-11.1.2 网络安全服务分类 .......................................................................................................... 1-11.1.3 安全服务的实现方法...................................................................................................... 1-21.2 防火墙概述 ................................................................................................................................1-41.2.1 安全防范体系的第一道防线——防火墙 ........................................................................1-41.2.2 防火墙发展历史..............................................................................................................1-41.3 Eudemon产品简介.................................................................................................................. 1-61.3.1 Eudemon产品系列 ....................................................................................................... 1-61.3.2 Eudemon500/1000防火墙简介 .................................................................................... 1-61.3.3 Eudemon500/1000防火墙功能特性列表 ..................................................................... 1-8第2章 Eudemon防火墙配置基础............................................................................................ 2-12.1 通过Console接口搭建本地配置环境 ..................................................................................... 2-12.1.1 通过Console接口搭建.................................................................................................. 2-12.1.2 实现设备和Eudemon防火墙互相ping通 .................................................................. 2-42.1.3 实现跨越Eudemon防火墙的两个设备互相ping通 ................................................... 2-52.2 通过其他方式搭建配置环境.................................................................................................... 2-62.2.1 通过AUX接口搭建....................................................................................................... 2-72.2.2 通过Telnet方式搭建................................................................................................... 2-92.2.3 通过SSH方式搭建...................................................................................................... 2-112.3 命令行接口............................................................................................................................. 2-122.3.1 命令行级别 .................................................................................................................. 2-122.3.2 命令行视图 ................................................................................................................. 2-132.3.3 命令行在线帮助 .......................................................................................................... 2-242.3.4 命令行错误信息 .......................................................................................................... 2-252.3.5 历史命令 ..................................................................................................................... 2-262.3.6 编辑特性 ..................................................................................................................... 2-262.3.7 查看特性 ..................................................................................................................... 2-272.3.8 快捷键 ......................................................................................................................... 2-272.4 防火墙的基本配置 ................................................................................................................. 2-302.4.1 进入和退出系统视图 ................................................................................................... 2-302.4.2 切换语言模式.............................................................................................................. 2-302.4.3 配置防火墙名称 .......................................................................................................... 2-312.4.4 配置系统时钟 .............................................................................................................. 2-312.4.5 配置命令级别.............................................................................................................. 2-312.4.6 查看系统状态信息 ...................................................................................................... 2-322.5 用户管理 ................................................................................................................................ 2-332.5.1 用户管理概述............................................................................................................... 2-332.5.2 用户管理的配置.......................................................................................................... 2-342.5.3 用户登录相关信息的配置........................................................................................... 2-372.5.4 典型配置举例.............................................................................................................. 2-382.6 用户界面(User-interface) .............................................................................................. 2-382.6.1 用户界面简介 .............................................................................................................. 2-382.6.2 进入用户界面视图 ...................................................................................................... 2-402.6.3 配置异步接口属性 ...................................................................................................... 2-412.6.4 配置终端属性.............................................................................................................. 2-422.6.5 配置Modem属性 ....................................................................................................... 2-442.6.6 配置重定向功能 .......................................................................................................... 2-442.6.7 配置VTY类型用户界面的呼入呼出限制 .................................................................. 2-462.6.8 用户界面的显示和调试............................................................................................... 2-462.7 终端服务 ................................................................................................................................ 2-472.7.1 Console接口终端服务 ................................................................................................ 2-472.7.2 AUX接口终端服务 ..................................................................................................... 2-472.7.3 Telnet终端服务 ......................................................................................................... 2-482.7.4 SSH终端服务.............................................................................................................. 2-51第3章 Eudemon防火墙工作模式............................................................................................ 3-13.1 防火墙工作模式简介 ................................................................................................................ 3-13.1.1 工作模式介绍 ................................................................................................................. 3-13.1.2 路由模式工作过程......................................................................................................... 3-33.1.3 透明模式工作过程......................................................................................................... 3-33.1.4 混合模式工作过程 ......................................................................................................... 3-83.2 防火墙路由模式配置 ............................................................................................................... 3-83.2.1 配置防火墙工作在路由模式.......................................................................................... 3-83.2.2 配置路由模式其它参数................................................................................................. 3-83.3 防火墙透明模式配置 ............................................................................................................... 3-83.3.1 配置防火墙工作在透明模式.......................................................................................... 3-93.3.2 配置地址表项................................................................................................................ 3-93.3.3 配置对未知MAC地址的IP报文的处理方式............................................................... 3-93.3.4 配置MAC地址转发表的老化时间............................................................................... 3-103.4 防火墙混合模式配置............................................................................................................... 3-113.4.1 配置防火墙工作在混合模式......................................................................................... 3-113.4.2 配置混合模式其它参数................................................................................................ 3-113.5 防火墙工作模式的切换........................................................................................................... 3-113.6 防火墙工作模式的查看和调试 ............................................................................................... 3-11 3.7 防火墙工作模式典型配置举例 .............................................................................................. 3-123.7.1 处理未知MAC地址的IP报文 .................................................................................... 3-123.7.2 透明防火墙连接多个局域网 ....................................................................................... 3-13第1章防火墙概述1.1 网络安全概述随着Internet的迅速发展,越来越多的企业借助网络服务来加速自身的发展,此时,如何在一个开放的网络应用环境中守卫自身的机密数据、资源及声誉已越来越为人们所关注。

无线路由器与防火墙的配对步骤(九)

无线路由器与防火墙的配对步骤无线路由器和防火墙是当今网络安全的核心装备。

无线路由器负责连接和管理局域网中的设备,而防火墙则负责检测和阻止网络中的恶意流量。

这两者的配对步骤对于确保网络的安全和稳定非常重要。

下面将介绍无线路由器和防火墙的配对步骤,并详细说明每个步骤的操作方法和注意事项。

1. 确认无线路由器和防火墙的兼容性在开始设置无线路由器和防火墙之前,首先需要确保它们是兼容的。

可以在无线路由器和防火墙的官方网站或用户手册中查找兼容性信息。

如果两者不兼容,可能会导致网络无法正常运行或安全性受到威胁。

2. 连接无线路由器和防火墙将无线路由器和防火墙通过以太网线连接起来。

通常,无线路由器的LAN口和防火墙的WAN口是用于连接的最佳选择。

在连接之前,确保电源和电线都已插好,并且设备之间的连接端口没有故障或损坏。

3. 配置无线路由器在连接成功后,需要打开无线路由器的管理界面,输入正确的用户名和密码。

在管理界面中,可以进行各种设置,包括无线网络名称(SSID)、密码和安全协议等。

确保将无线网络的安全级别设置为最高,以防止未经授权的设备接入。

4. 配置防火墙在配置无线路由器后,接下来是配置防火墙。

通过连接防火墙的电脑,打开防火墙的管理界面,并输入正确的用户名和密码。

在管理界面中,可以设置防火墙的安全策略、流量控制、应用程序控制等。

确保将防火墙的安全级别设置为适当水平,并且可以根据需要进行自定义设置。

5. 进行网络测试在完成无线路由器和防火墙的配置后,进行网络测试是非常重要的。

可以使用网络扫描工具检查局域网中的设备和开放的端口,确保没有未经授权的设备或恶意流量进入网络。

此外,还可以尝试远程访问局域网中的设备,检查防火墙是否能够正确地阻止外部访问。

总结:无线路由器和防火墙的配对步骤是确保网络安全的重要环节。

通过确认兼容性、连接设备、配置无线路由器和防火墙以及进行网络测试,可以建立一个安全可靠的局域网。

同时,定期更新无线路由器和防火墙的固件和软件,以及加强网络教育意识,也是保护网络安全的重要手段。

无线路由器与防火墙的配对步骤(十)

无线路由器与防火墙的配对步骤在现代科技高速发展的时代,无线网络已经成为了我们生活中不可或缺的一部分。

为了保证网络安全和提供更好的网络体验,配置无线路由器和防火墙已经成为了极为重要的一项工作。

下面将为大家介绍无线路由器与防火墙的配对步骤。

1. 了解无线路由器和防火墙的基本知识在开始配对无线路由器和防火墙之前,我们需要了解它们的基本知识。

无线路由器是将有线网络信号转换为无线信号的设备,可以为多个设备提供无线网络连接。

而防火墙则是一种网络安全设备,能够监控和控制网络流量,防止恶意攻击和未经授权的访问。

2. 确定无线路由器和防火墙的品牌和型号在配对无线路由器和防火墙之前,我们需要确定它们的品牌和型号。

不同品牌和型号的设备可能具有不同的设置界面和功能,因此了解它们的品牌和型号能够帮助我们更好地进行配置。

3. 连接无线路由器和电脑无线路由器和电脑之间需要通过网线进行连接,以便进行配置。

将一端插入无线路由器的LAN口并将另一端插入电脑的网口,确保连接稳固。

4. 进入无线路由器管理页面打开电脑上的浏览器,输入无线路由器的默认IP地址(通常为或)并按下回车键。

进入无线路由器的管理页面后,我们需要输入默认的用户名和密码进行登录。

5. 配置无线网络在无线路由器的管理页面,我们可以进行无线网络的配置。

设置无线网络名称(SSID),选择加密方式(如WPA2-PSK)并输入密码。

确保密码强度足够,并设置其他高级选项,如无线频道和传输速率。

6. 连接防火墙设备将防火墙设备的一个网络口与无线路由器的一个LAN口连接,使用网线连接它们。

此外,还需要将防火墙设备的另一个网络口连接到公司或家庭网络的主机或交换机上。

7. 配置防火墙设备打开浏览器,输入防火墙设备的默认IP地址并按下回车键。

输入默认的用户名和密码进行登录。

在防火墙设备的管理页面,我们可以进行各种配置,如访问控制、端口转发和安全策略等。

根据具体需求进行设置,并确保网络安全性。

m0n0wall_中文手册[简体中文]

![m0n0wall_中文手册[简体中文]](https://img.taocdn.com/s3/m/e7b480a30029bd64783e2c6d.png)

第一章介绍1.1. 什么是m0n0wallm0n0wall 是一个完整的、嵌入式的防火墙套装软件,该套装软件可以安装于嵌入式PC里,提供所有商业防火墙的重要特性(包括易用性),而且价格只有商业防火墙几分之一(自由软件)。

m0n0wall 是基于bare-bones version of FreeBSD,包括一个WEB服务器,PHP和另一些工具软件。

整个系统的配置保存在一个XML文件当中。

m0n0wall可能是第一个启动时透过PHP配置的UNIX系统,这种架构胜于使用shell脚本。

并且整个系统的配置用XML格式保存。

1.2.m0n0wall的局限m0n0wall是防火墙,并且防火墙的目的是提供安全。

功能被增加的越多,这些额外的功能的脆弱将损害防火墙安全的机会越大。

因此 m0n0wall编写者认为m0n0wall不包含在第3层和第4层防火墙的基础服务外的任何功能。

因为m0n0wall是嵌入式的防火墙面向嵌入设备有限的CPU 资源和内存资源。

并为适应低端设备的CPU和内存的局限,以及Flash内存等原素的限制。

最后,为了限制image文件的大小取消了这些额外的功能。

●我们认为以下的这些服务应该在另一台服务器上运转,所以m0n0wall不包含这些部分︰●入侵察觉/ 预防系统●代理服务●除了第3层和第4层以外其它任何层的包检查●WEB服务●FTP服务●网络时间服务●日志文件分析不支持Telnet或SSH程序。

1.3.历史Manuel Kasper, m0n0wall的作者,说︰从我开始在嵌入式PC上摆弄包过滤器,我就想有一个漂亮的基于web图形界面的控制单元来控制所有的防火墙功能,而不是透过键入单个的命令。

在互联网上有很多漂亮的带有WEB界面的防火墙包(大部分是基于Linux的),但是没有一个符合我要求的(自由,快速,简单,干净以及我需要的所有特性)。

所以,我终于开始写属于自己的WEB图形界面。

但是,我决不是想建立一个webmin的翻版----我想建立一个完整的、新的嵌入式防火墙套装软件。

monowall

文章列表您正在查看 "Monowall" 分类下的文章m0n0wall的安装及配置2011年01月05日下午 11:22M0n0wall是基于FreeBsd内核开发的免费软件防火墙。

m0n0wall提供基于web的配置管理、提供VPN功能、支持DHCP Server、DNS转发、动态DNS、Ipsec、流量控制、无线网络支持等功能。

该系统最新版本是1.2b8,最稳定版是1.1版,本文以1.1版进行介绍。

<图1—m0n0wall标志>二、m0n0wall安装m0n0wall可以安装在IDE硬盘、电子硬盘(DOM)、CF存储卡、光盘+软盘上。

任何486以上的电脑,只要配备二块网卡,不小于64M内存就可以运行该系统。

下面分别介绍这几种安装方式,读者可以根据自身情况选择一种最适合自己的运行模式。

m0n0wall虽然可以在很低的硬件环境下使用,但笔者建议最好还是采用586以上的计算机,不低于128M 内存,M0n0wall可以RTL8139、DFE530-TX等常见的网卡,但从笔者所安装的防火墙的使用情况来看,要充分发挥m0n0wall的性能,性能优良的网卡是必不可少的,所以我们建议有条件的朋友选用Intel或3COM等品牌的网卡。

(一)、硬盘运行模式m0n0wall对硬盘没有特殊要求,只需准备容量大于8MB以上的硬盘就可以了,m0n0wall 启动完成后,所有的运行都是在内存中进行的,但由于路由器通常是长时间的连续运行的,普通IDE硬盘长时间运行容易出现故障,在笔者维护的网络中,最容易出现问题的就是IDE 硬盘的损坏,建议有条件的朋友使用电子硬盘(图2)或CF存储卡,电子硬盘是非机械式的不容易坏损,电子硬盘市面一般较少见,做工控产品的厂商一般都有出售,64M 的DOM 大概需要200元左右;CF存储卡市场容易购得,但CF-IDE转接卡(图3)市场很难见到,每块售价一般在80元左右,读者可以根据实际情况进行选择。

天融信 网络卫士防火墙系统 安装手册

网络卫士防火墙系统安装手册天融信TOPSEC® 北京市海淀区上地东路1号华控大厦100085电话:+8610-82776666传真:+8610-82776677服务热线:+8610-8008105119版权声明 本手册中的所有内容及格式的版权属于北京天融信公司(以下简称天融信)所有,未经天融信许可,任何人不得仿制、拷贝、转译或任意引用。

版权所有不得翻印© 2009 天融信公司商标声明 本手册中所谈及的产品名称仅做识别之用。

手册中涉及的其他公司的注册商标或是版权属各商标注册人所有,恕不逐一列明。

TOPSEC® 天融信公司信息反馈目录1前言 (1)1.1文档目的 (1)1.2读者对象 (1)1.3文档组织 (1)1.4约定 (1)1.5相关文档 (2)1.6技术服务体系 (2)2安装网络卫士防火墙 (4)2.1系统组成与规格 (4)2.1.1系统组成 (4)2.1.2系统规格 (4)2.2确定工作模式 (4)2.3系统安装 (5)2.3.1硬件设备安装 (5)2.3.2检查工作状态 (6)2.4登录系统 (6)2.4.1出厂配置 (7)2.4.2通过CONSOLE口登录 (8)2.4.3设置其他管理方式 (10)2.4.4设置管理主机 (13)2.4.5通过浏览器登录 (14)2.4.6通过SSH方式登录 (15)2.5恢复出厂配置 (15)3配置案例 (16)3.1案例1:路由模式下通过专线访问外网 (16)3.2案例2:混合模式下通过ADSL拨号访问外网 (19)3.3案例3:建立VPN隧道 (22)1前言本安装手册主要介绍网络卫士防火墙的安装和使用。

通过阅读本文档,用户可以了解如何正确地在网络中安装网络卫士防火墙,并进行简单配置。

本章内容主要包括:z本文档的用途z阅读对象z本文档的组织结构z本文档的基本约定z相关文档z如何联系天融信技术支持1.1文档目的本文档主要介绍如何安装网络卫士防火墙及其相关组件,包括设备安装和扩展模块安装等。

monowall安装

m0n0wall安装篇一、m0n0wall是什么?二、m0n0wall是一个完整的嵌入防火墙软件包,当与一台嵌入个人电脑一起使用时,在免费使用自由软件的基础上,提供具备商业防火墙所有重要特性(包括易用)。

m0n0wall基于FreeBSD的精简版本,使用web服务器(thttpd),PHP以及其他一些工具。

整个系统配置被存放在一个XML文本文件并且保持事件明晰。

三、m0n0wall可能是在启动时候使用PHP配置的第一个UNIX系统,而不是通常使用的shell脚本,并且整个系统配置被存放在XML格式中。

四、准备工作五、 1、必需硬件:六、一台基于x86的pc,包含最少64M RAM七、存储介质(cdrom+floppy或者硬盘、cf2ide+cf、DOM均可)八、二条网络电缆九、 2、必需的网络信息十、您将需要知道采用下面何种方式接入互联网,并且知道适当的细节。

您可以通过ISP 的技术支持获得这信息。

十一、静态IP -- 如果您有与静态IP 的连接, 您将需要记录下来您的IP 地址、子网掩码、网关和DNS 服务器IP's 。

十二、DHCP------如果您有使用DHCP 的互联网连接, 您不需要收集信息。

十三、PPPoE-----许多DSL 提供者提供PPPoE 或PPPoA 服务。

您将需要知道您的PPPoE 用户名和密码和可能您的服务名字(虽然这可能通常任空白) 。

十四、 3、理解CIDR 子网掩码记法,详见:获取和安装m0n0wall十五、1、选择存储介质十六、m0n0wall 为pc用户提供了两种存储介质的选择,cdrom+floppy 或者 harddisk。

十七、CD/floppy 设定:十八、m0n0wall 可以从CD启动并运行,并且试用软盘保存配置文件。

但是我们并不推荐它在生产环境使用。

因为软盘失效的可能性远大于硬盘。

十九、硬盘设定:二十、您能安装m0n0wall 在任一个硬盘(> = 8 MB, 那么基本上任何IDE 硬盘都可以使用) 。

ufw防火墙操作方法

ufw(Uncomplicated Firewall)是一个用于配置iptables 防火墙规则的前端工具,旨在简化配置过程。

下面是一些常见的ufw 防火墙操作方法:1. 安装ufw:如果您的系统上尚未安装ufw,您可以使用以下命令进行安装:sudo apt-get updatesudo apt-get install ufw2. 启动、停止和检查状态:启动防火墙:sudo ufw enable停止防火墙:sudo ufw disable检查防火墙状态:sudo ufw status3. 增加和删除规则:允许特定端口:sudo ufw allow 80这将允许HTTP流量(端口80)。

允许特定端口和协议:sudo ufw allow 22/tcp这将允许SSH流量(端口22,协议TCP)。

允许特定IP地址访问特定端口:sudo ufw allow from 192.168.1.2 to any port 3306这将允许来自IP地址192.168.1.2 的流量访问MySQL端口(3306)。

删除规则:sudo ufw delete allow 80这将删除允许端口80的规则。

4. 拒绝或允许所有流量:拒绝所有流量:sudo ufw default deny允许所有流量:sudo ufw default allow5. 查看已启用的规则:sudo ufw show added这将显示已添加的所有规则。

6. 重置规则:如果需要清除所有已添加的规则,可以使用以下命令:sudo ufw reset7. 限制连接尝试:限制SSH连接尝试次数:sudo ufw limit 22这将限制每分钟SSH连接尝试的次数。

这只是ufw 的一些基本用法。

在使用之前,请确保了解您的系统和网络需求,以免无意中锁定自己访问。

防火墙配置取决于您的具体用例和安全需求。

openwrt防火墙如何设置

openwrt防火墙如何设置openwrt 防火墙需要怎么样设置才最好呢?小编来教你!下面由店铺给你做出详细的openwrt 防火墙设置方法介绍!希望对你有帮助!openwrt 防火墙设置方法一:这个在Luci的Web管理界面里会有啊,系统->防火墙设置命令行要用iptables命令,具体应该是iptables -t (table名) -A (匹配规则) -j ALLOWopenwrt 防火墙设置方法二:OpenWrt 可以被描述为一个嵌入式的Linux 发行版,(主流路由器固件有 dd-wrt,tomato,openwrt三类)而不是试图建立一个单一的静态的系统。

OpenWrt的包管理提供了一个完全可写的文件系统,从应用程序供应商提供的选择和配置openwrt 防火墙设置方法三:luci_git-14.287.73426-3f5cf37-1_ar71xx.ipkluci-base_git-14.287.73426-3f5cf37-1_ar71xx.ipkluci-ssl_git-14.287.73426-3f5cf37-1_ar71xx.ipkluci-i18n-english_git-14.287.73426-3f5cf37-1_ar..>最后这个是语言包,你要喜欢中文的可以选择多下一个Chinese,但是英文的一定要有uhttpd是提供网页服务器的,和LuCi不是一个系统如果我没记错的话uhttpd在OpenWRT里是Apache的精简版Index of /snapshots/trunk/ar71xx/packages/packages/叫apache_2.2.29-1_ar71xx.ipk安装之后要/etc/init.d/uhttpd enable,/etc/init.d/luci enable,/etc/init.d/uhttpd start,/etc/init.d/luci startluci-ssl虽然是提供https的支持,但也要装,要不然http(不加密的)也打不开相关阅读:openwrt 特点OpenWRT是一个高度模块化、高度自动化的嵌入式Linux系统,拥有强大的网络组件和扩展性,常常被用于工控设备、电话、小型机器人、智能家居、路由器以及VOIP设备中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

monowall路由防火墙安装使用文档

1认识monowall

1.1认识monowall

m0n0wall是一个完整的、嵌入式的防火墙软件包,该软件包可以安装于嵌入式PC里,提供所有商业防火墙的重要特性(包括易用性),而且价格只有商业防火墙几分之一(自由软件)。

m0n0wall是基于bare-bones version of FreeBSD,包括一个WEB服务器,PHP和另一些工具软件。

整个系统的配置保存在一个XML文件当中。

m0n0wall可能是第一个启动时通过PHP配置的UNIX系统,这种结构胜于使用shell脚本。

并且整个系统的配置用XML 格式保存。

1.2monowall的特征

m0n0wall提供的大多数商业防火墙的特征,和在商业防火墙内不具备的特征,包括:WEB图形界面控制器(支持SSL);

用于恢复系统的串口界面;

set LAN IP address(设置Lan IP);

reset password(重设密码);

restore factory defaults(恢复到默认设置);

reboot system(重启系统);

无线支持(access point with PRISM-II/2.5cards,BSS/IBSS with other cards including

Cisco);

基于状态的包过滤;

block/pass规则(阻止/通过规则);

logging记录;

NAT/PAT(包括1:1);

在WAN口上支持DHCP IP获取、PPPoE、PPTP;

IPsec VPN隧道(IKE;支持硬件加密卡,移动客户和证书);

PPTP VPN(支持RADIUS服务器);

静态路由;

DHCP服务;

DNS缓存/中继;

DynDNS客户端;

SNMP代理;

流量限制;

WEB界面的固件升级;

配置信息备份/恢复;

主机/网络别名。

1.3monowall包含内容

m0n0wall包含下列内容:

FreeBSD components(kernel,user programs);

ipfilter;

PHP(CGI version);

MPD;

ISC DHCP server;

ez-ipupdate(for DynDNS updates);

Dnsmasq(for the caching DNS forwarder);

racoon(for IPsec IKE);

2Monowall的安装方法

2.1准备工作

2.1.1必需硬件:

一台基于x86的pc,包含最少64M RAM;

存储介质(cdrom+floppy或者硬盘、cf2ide+cf、DOM均可);

二条网络电缆。

2.1.2必需的网络信息:

您将需要知道采用下面何种方式接入互联网,并且知道适当的细节。

您可以通过ISP的技术支持获得这信息。

静态IP。

-如果您有与静态IP的连接,您将需要记录下来您的IP地址、子网掩码、网关和DNS服务器IP's。

DHCP。

-如果您有使用DHCP的互联网连接,您不需要收集信息。

PPPoE。

-许多DSL提供者提供PPPoE或PPPoA服务。

您将需要知道您的PPPoE用户名和密码和可能您的服务名字(虽然这可能通常任空白)。

2.2获取和安装m0n0wall

2.2.1选择存储介质:

m0n0wall为pc用户提供了两种存储介质的选择,cdrom+floppy或者harddisk。

CD/floppy设定

m0n0wall可以从CD启动并运行,并且试用软盘保存配置文件。

但是我们并不推荐它在生产环境使用。

因为软盘失效的可能性远大于硬盘。

硬盘设定

您能安装m0n0wall在任一个硬盘(>=8MB,那么基本上任何IDE硬盘都可以使用)。

对许多m0n0wall个人计算机用户来说,使用cf-ide+cf、DOM的方式具有更大的可靠性。

2.2.2获取和安装m0n0wall

您可以在http://www.m0n0.ch/wall/downloads.php获取相应的软件包。

generic-pc-1.21.img为硬盘版本的软件包

cdrom-1.21.iso为cdrom版本的软件包

使用cdrom作为存储介质的m0n0wall只需要将下载得到的iso刻成启动光盘,然后放入pc,从cdrom启动即可,当然还需要准备一张软盘,以便保存配置。

所以不再详细说明。

使用硬盘或者cf卡、DOM作为存储介质的m0n0wall使用者,需要将generic-pc-1.21.img写入存储介质。

具体方法为:

FreeBSD:

gzcat generic-pc-xxx.img|dd of=/dev/ad[n]bs=16k

n为参数,具体看需要写入m0n0wall的硬盘位置

Linux:

gunzip-c generic-pc-xxx.img|dd of=/dev/hdX bs=16k

X为参数,具体看需要写入m0n0wall的硬盘位置,某些cf适配器或者scsi环境下需要使用参数/dev/sdX。

Windows:

在PC机上先安装PE,启动系统,然后把physdiskwrite和monowall的img文件拷进去。

进入dos输入以下命令进行写盘:

physdiskwrite[-u]generic-pc-xxx.img

-u参数在大于800M的硬盘时使用。

注:physdiskwrite可以到http://www.m0n0.ch/wall/downloads/physdiskwrite-0.5.1.zip下载。

2.3最后工作

2.3.1将CF card/HD接入pc;

2.3.2连接网络线缆;

2.3.3打开电源;

2.3.4指定网络接口到你的网卡(提示:可以使用自动识别,或者通过MAC addresses

识别);

2.3.5改变LAN接口IP地址,或者使用缺省的192.168.1.1;m0n0wall缺省还被

指定为DHCP服务器;

2.3.6登录webGUI(user:'admin',default password:'mono');

2.3.7做必要的或者按需求进行配置。

3Monowall使用文档:

3.1备份/恢复配置文件

Backup/restore,点击Download⎝配置备份:点击Diagnostics configuration按钮,选定备份配置的目录,按保存键完成配置的备份。

配置恢复:如果m0n0wall设置出现问题,可以通过从备份配置文件进行恢复。

点击Diagnostics Backup/restore,点击游览按钮选择配件文件所在位置,点击Restore configuration(恢复配置),m0n0wall将自动重启,配置恢复

完成。

3.2系统运行状态监视

Interface可以监看网卡的工作状态。

网络流量监视必须安装安装Adobe System可以看到cpu 和内存使用情况。

通过点击Status⎝m0n0wall可以对CPU、内存、网卡工作状态、网络流量状态进行监视。

CPU、内存使用情况对m0n0wall的性能有很大的影响,通过点击Status SVG viewer组件,下载地址:/svg/viewer/install/,安装完成后可以点击Status Traffic graph就可以对LAN和WAN网卡的数据流量情况进行动态监视。

3.3Monowall有很多优秀插件:比如流控大师,IP限速等。

3.3.1单IP限速

3.3.2集体限速

3.3.3网吧版限速

3.3.4流控大师

3.4能够划分不同vlan进行不同管理:

3.5静态路由和NAT,可以手动添加静态路由和NAT规则:。