H3C双线出口配置

h3c路由器配置命令 (2)

H3C路由器配置命令概述本文将介绍H3C路由器的配置命令,包括基本设置、接口配置、路由配置、安全配置等方面。

通过了解和掌握这些命令,您可以轻松地对H3C路由器进行相关的配置。

基本设置主机名设置命令配置H3C路由器的主机名,可使用以下命令:[H3C] sysname Router上面的命令将主机名设置为“Router”。

Telnet远程登录设置命令配置允许通过Telnet协议远程登录路由器,可使用以下命令:[H3C] telnet server enable上面的命令将启用Telnet远程登录功能。

用户权限配置命令配置用户权限,可使用以下命令:[H3C] local-user admin password simple admin[H3C] local-user admin service-type telnet[H3C] local-user admin service-type ssh上面的命令将创建一个用户名为admin,密码为admin的用户,该用户允许Telnet和SSH登录。

接口配置入口接口配置命令配置入口接口,可使用以下命令:[H3C] interface gigabitethernet 0/0/1[H3C-GigabitEthernet0/0/1] ip address 192.168.1.1 255.255.255.0[H3C-GigabitEthernet0/0/1] undo shutdown上面的命令将配置接口GigabitEthernet 0/0/1的IP地址为192.168.1.1,子网掩码为255.255.255.0,并启用该接口。

出口接口配置命令配置出口接口,可使用以下命令:[H3C] interface gigabitethernet 0/0/2[H3C-GigabitEthernet0/0/2] ip address 192.168.2.1 255.255.255.0[H3C-GigabitEthernet0/0/2] undo shutdown上面的命令将配置接口GigabitEthernet 0/0/2的IP地址为192.168.2.1,子网掩码为255.255.255.0,并启用该接口。

H3Csecpath100f 双出口配置案例

network 192.168.8.0 mask 255.255.252.0

description TO_LINK_3928P(E1/0/3)

ip address 192.168.100.2 255.255.255.252

#

local-user xxx

firewall defend ping-of-death

firewall defend tcp-flag

firewall defend arp-reverse-query

firewall defend syn-flood enable

#

interface Ethernet0/0

#

domain system

dhcp server ip-pool 2

network 192.168.0.0 mask 255.255.252.0

level 3

#

#

dvpn service enable

firewall defend udp-flood enable

firewall defend icmp-flood enable

#

nat address-group 0 61.x.x.x 61.x.x.x (电信地址)

#

radius scheme system

secpath100f 双出口配置案例

此为一学校的配置,双出口,一个为教育网,一个为电信,由于上级单位给的教育网地址较少(仅有二个),所以在此全部做了NAT出去。具体配置 如下:

dis cu

firewall defend teardrop

H3C 互联网双出口方案

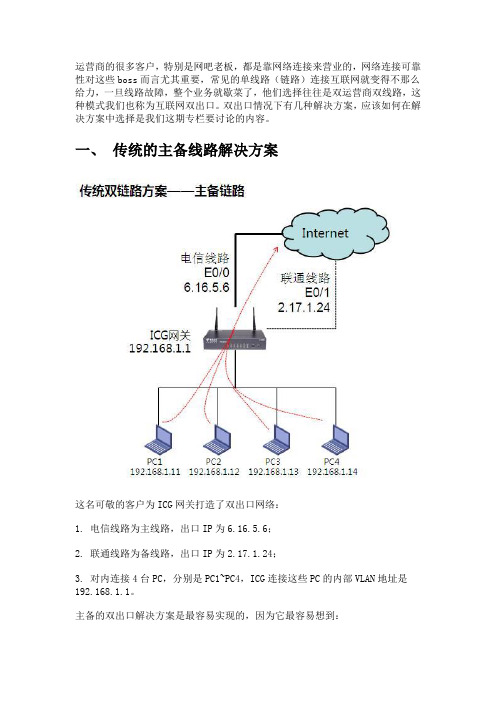

运营商的很多客户,特别是网吧老板,都是靠网络连接来营业的,网络连接可靠性对这些boss而言尤其重要,常见的单线路(链路)连接互联网就变得不那么给力,一旦线路故障,整个业务就歇菜了,他们选择往往是双运营商双线路,这种模式我们也称为互联网双出口。

双出口情况下有几种解决方案,应该如何在解决方案中选择是我们这期专栏要讨论的内容。

一、传统的主备线路解决方案这名可敬的客户为ICG网关打造了双出口网络:1. 电信线路为主线路,出口IP为6.16.5.6;2. 联通线路为备线路,出口IP为2.17.1.24;3. 对内连接4台PC,分别是PC1~PC4,ICG连接这些PC的内部VLAN地址是192.168.1.1。

主备的双出口解决方案是最容易实现的,因为它最容易想到:1. 电信出口默认路由优于联通出口默认路由,因此在电信线路连接正常情况下,所有PC都是从电信线路访问互联网;2. 当电信线路发生故障,那么电信出口默认路由失效,联通出口默认路由生效,所有PC切换到联通线路访问互联网。

如上图所示,电信线路故障,所有PC都从联通线路访问互联网。

这种方案虽然简单,但是怎么看都觉得不是特别带感,因为2条线路在同一时刻只能使用1条,可是敬业的客户可是同时为2条线路掏钱的,同时使用2条线路可以增加带宽,可以带来更客观的生意,网吧老板对传统解决方案有些生气,我们需要让传统解决方案变得更紧实一些,我们能完成这项任务吗?请相信科技的力量,我们为此而生。

二、让2条线路都用起来的解决方案——等价路由在传统的解决方案中,电信、联通两条默认路由是不等价的,而是主备,电信的优于联通,如果要让2条线路都用起来,那么我们很容易想到使用等价路由,即电信、联通的默认路由是一视同仁的,选择谁做出口都一样,这个看起来的确要比传统解决方案要带感一些。

在ICG网关正确的调度下,这2条链路的确都可以利用起来,而且流量可以近似于平分秋色,那这么做是不是就可以达到网吧老板的期望了呢?我不得不说,选择这项解决方案的同学可能过不久又会接到网吧老板的抱怨电话“很多网游玩不了了,客人都围着老子退款呢,还不如用传统解决方案呢”。

H3C NGFW网关双主模式典型配置指南

H3C 盒式 NGFW 设备出口网关双主模式典型指南1 简介本文档介绍了H3C 盒式NGFW 设备出口网关双主典型配置举例。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IRF LLB 和链路聚合等特性。

3 使用限制∙在F1000 系列防火墙中,最优选择相同型号的机型之间建立IRF。

∙组建IRF 的两台F1000 防火墙堆叠必须使用相同的软件版本。

∙F1000 的IRF 口可以使用前面板的GE 光口或GE 电口。

4 配置举例4.1 组网需求如图1所示,两台F1050 组成IRF,内网用户通过防火墙下行链路聚合HASH分流到两台设备,在防火墙上通过链路负载均衡技术选路到电信网络和联通网络,在F1050 上配置链路聚合本地优先,对本地转发流量优先从本设备出,避免横向流量。

由于有非对称场景,所以需要配置会话热备功能。

图1 NGFW 设备出口网关双主典型配置组网图4.2 配置思路∙在两台F1050 之间建立IRF。

∙为了防止IRF 链路故障导致IRF 分裂,在网络中产生两个配置冲突的IRF,需要启用MAD 检测功能。

将F1050_1 的GE1/0/4 和F1050_2 的GE2/0/4 BFD MAD 检测。

∙将F1050_1 的GE1/0/6 和F1050_2 的GE2/0/6 配置为三层聚合口。

F1050_1 的GE1/0/7 配置为电信网络出接口,并添加到聚合组2 中,F1050_2 的GE2/0/7 配置为联通网络出接口,同样添加到聚合组3 中。

∙在防火墙上配置链路负载均衡将内网流量负载分担到两条链路中。

4.3 使用版本本举例是在F1050 的Ess 9316 版本上进行配置和验证的。

H3C之AR18路由器设置实例 --双出口链路备份规范设置

H3C之AR18路由器设置实例 --双出口链路备份规范设置 - 华三-悠悠思科华为网络技术门户双出口链路规范设置双出口举办主备备份在一般呈此刻到一个ISP有两条链路,一条带宽较量宽,一条带宽较量低的情形下。

下面就两种常见的组网给出设置实例。

# 设置自动侦测组1,侦测主用链路的对端地点是否可达,侦测隔断为5s。

detect-group 1detect-list 1 ip address 142.1.1.1timer loop 5## 设置接口应用NAT时引用的ACL。

acl number 2001rule 10 permit source 192.168.1.0 0.0.0.255## 设置在接口上应用的过滤法则,主要用于进攻防御,猛烈发起设置。

acl number 3001rule 10 deny tcp destination-port eq 445rule 11 deny udp destination-port eq 445rule 20 deny tcp destination-port eq 135rule 21 deny udp destination-port eq 135rule 30 deny tcp destination-port eq 137rule 31 deny udp destination-port eq netbios-nsrule 40 deny tcp destination-port eq 138rule 41 deny udp destination-port eq netbios-dgmrule 50 deny tcp destination-port eq 139rule 51 deny udp destination-port eq netbios-ssnrule 80 deny tcp destination-port eq 4444rule 90 deny tcp destination-port eq 707rule 100 deny tcp destination-port eq 1433rule 101 deny udp destination-port eq 1433rule 110 deny tcp destination-port eq 1434rule 111 deny udp destination-port eq 1434rule 120 deny tcp destination-port eq 5554rule 130 deny tcp destination-port eq 9996rule 141 deny udp source-port eq bootpsrule 160 permit icmp icmp-type echorule 161 permit icmp icmp-type echo-replyrule 162 permit icmp icmp-type ttl-exceededrule 165 deny icmprule 2002 permit ip destination 142.1.1.2 0rule 3000 deny ipacl number 3002rule 10 deny tcp destination-port eq 445rule 11 deny udp destination-port eq 445rule 20 deny tcp destination-port eq 135rule 21 deny udp destination-port eq 135rule 30 deny tcp destination-port eq 137rule 31 deny udp destination-port eq netbios-ns rule 40 deny tcp destination-port eq 138rule 41 deny udp destination-port eq netbios-dgm rule 50 deny tcp destination-port eq 139rule 51 deny udp destination-port eq netbios-ssnrule 80 deny tcp destination-port eq 4444rule 90 deny tcp destination-port eq 707rule 100 deny tcp destination-port eq 1433rule 101 deny udp destination-port eq 1433rule 110 deny tcp destination-port eq 1434rule 111 deny udp destination-port eq 1434rule 120 deny tcp destination-port eq 5554rule 130 deny tcp destination-port eq 9996rule 141 deny udp source-port eq bootpsrule 160 permit icmp icmp-type echorule 161 permit icmp icmp-type echo-replyrule 162 permit icmp icmp-type ttl-exceededrule 165 deny icmprule 2002 permit ip destination 162.1.1.2 0rule 3000 deny ipacl number 3003rule 10 deny tcp destination-port eq 445rule 11 deny udp destination-port eq 445rule 20 deny tcp destination-port eq 135rule 21 deny udp destination-port eq 135rule 30 deny tcp destination-port eq 137rule 31 deny udp destination-port eq netbios-ns rule 40 deny tcp destination-port eq 138rule 41 deny udp destination-port eq netbios-dgm rule 50 deny tcp destination-port eq 139rule 51 deny udp destination-port eq netbios-ssnrule 80 deny tcp destination-port eq 4444rule 90 deny tcp destination-port eq 707rule 100 deny tcp destination-port eq 1433rule 101 deny udp destination-port eq 1433rule 110 deny tcp destination-port eq 1434rule 111 deny udp destination-port eq 1434rule 120 deny tcp destination-port eq 5554rule 130 deny tcp destination-port eq 9996rule 141 deny udp source-port eq bootpsrule 160 permit icmp icmp-type echorule 161 permit icmp icmp-type echo-replyrule 162 permit icmp icmp-type ttl-exceededrule 165 deny icmprule 2010 deny ip source 192.168.1.1 0rule 2030 permit ip source 192.168.1.0 0.0.0.255rule 3000 deny ip## 设置广域网接口E1/0,对入报文举办过滤(所有出报文均需要做NAT时可以差池入报文举办过滤),对出报文举办NAT。

华为双出口网络解决方案配置指导命令详解

好网吧好网络——华为3COM网吧网络解决方案之网关配置指导——华为三康技术有限公司Huawei-3Com Technologies Co., Ltd.目录第一部分配置原则概述 (3)1需要注意的配置事项 (3)1.1配置ACL对非法报文进行过滤 (3)1.1.1进行源IP和目的IP过滤 (3)1.1.2限制ICMP报文 (5)1.1.3限制netbios协议端口 (5)1.1.4限制常见病毒使用的端口 (6)1.1.5关闭没有使用的端口 (7)1.2NAT配置注意事项 (7)1.3路由配置注意事项 (7)1.4进行IP-MAC地址绑定 (8)1.5限制P2P应用(根据实际情况可选) (8)1.5.1通过ACL限制端口 (8)1.5.2结合QOS和ACL限制端口流量 (9)1.5.3限制单机的NAT会话数 (11)1.5.4在客户机上通过软件限制 (11)2附:限制常见P2P软件端口的ACL (11)第二部分典型配置实例 (12)1单出口典型配置 (12)1.1局域网内的主机地址是私网IP地址 (12)1.2局域网内的主机地址是公网IP地址 (19)2双出口链路备份典型配置 (27)2.1两条链路都是以太网链路的情况 (27)2.2两条链路是以太网链路+PPPOE链路的情况 (36)3双出口同时实现负载分担和链路备份典型配置 (45)第一部分配置原则概述随着网络建设和应用的不断深入,网络安全问题正逐渐成为一个突出的管理问题。

AR18系列路由器通过多种手段和配置可以控制和管理网络的流量,能够有效地实施各种防攻击策略。

尤其在网吧这种复杂的网络环境中,全面合理的配置能够大大提高网络的稳定性和可靠性。

由于网吧上网人员数量多、构成复杂、流动性大,因此网络流量具有流量大、协议种类多、流量复杂等特点。

一般网吧局域网内均有一定程度主机感染病毒,同时也很容易被用来发起网络攻击,或者被他人攻击,这就对网吧中的核心设备――网关提出了较高的要求。

经典案例:H3C校园网双出口配置

经典案例:H3C校园网双出口配置一、案例分析本案例以某高校的校园网出口为例,来展示NAT及策略路由等主流技术的应用场景。

案例中共有4台设备,包括3台路由器和1台交换机,分别是电信公网路由器、教育网路由器,模拟校园网出口路由器和校园网接入交换机。

本案例出口路由器使用H3C-MSR3011E来实现相关功能,电信和教育网使用H3C-MSR2020来实现相关功能,使用s3600三层交换机来模拟校园网接入交换机。

在实际组网中出口路由器一般采用SR66系列或更高的SR88路由器。

案例中的校园网分两个网段,分别为校园网宿舍用网及校园办公、教学用网段,前者主要通过电信访问公网,后者主要通过教育网访问教育网资源。

案例在校园网出口处用策略路由来控制校园内不同网段走相应的网络,校园内网模拟了一台服务器,对公网提供www访问服务二、案例前置知识点1、H3C公司简介H3C的前身华为3COM公司,是华为与美国3COM公司的合资公司。

2006年11月,华为将在华为3COM中的49%股权以8.8亿美元出售给3COM公司。

2007年4月,公司正式更名为“杭州华三通信技术有限公司”,简称“H3C”。

当前数据通信市场主要分为电信运营商和企业网市场,华为一直专注于运营商市场,而H3C主要专注于企业网市场。

CISCO的业务则跨运营商和企业网市场,并在这两个市场上保持一定的领先地位。

在运营商市场上华为是cisco的主要对手,而在企业网市场H3C是cisco 的主要对手。

Cisco在能源、金融、国际企业、电力等行业有优势,而H3C在政府、烟草、交通、中小企业及相关的政府采购有优势。

在中国路由器与交换机领域,H3C的市场份额已位居第一。

2、H3C产品体系经过多年的发展,H3C网络产品线已经具有业界最全的网络产品,包括全系列路由器、交换机、WLAN、ICG信息通信网关和业务软件产品。

同时H3C始终探索客户需求,为用户提供新一代统一交换架构数据中心解决方案、ipv6解决方案、虚拟园区网解决方案、园区有线无线一体化解决方案、统一智能管理解决方案、EAD解决方案、3G路由接入解决方案、光电双向改造解决方案、可运营可管理无限宽带解决方案等一些列解决方案。

h3c服务器配置指导(两篇)2024

引言概述:在日益发展的科技时代,服务器的配置和管理是现代企业不可或缺的组成部分。

H3C作为一家领先的网络设备和解决方案供应商,其服务器配置指导对于企业来说是非常重要的。

本文将针对H3C服务器配置指导(二)进行详细的阐述,以帮助读者更好地理解和应用服务器配置的相关内容。

正文内容:1. 硬件配置:1.1 服务器选型: 根据企业的需求和预算确定合适的H3C服务器型号,包括服务器规格、处理器类型、内存容量、存储空间等。

1.2 硬盘配置: 设置RAID阵列,选择适合企业需求的硬盘容量和类型,配置热备份和冗余。

1.3 网络接口配置: 设置服务器的网络接口,包括网卡和交换机的配置,确保服务器正常连接到网络。

1.4 电源和散热配置: 确保服务器稳定的供电和适当的散热,包括UPS的配置和散热风扇等。

1.5 外设配置: 根据企业需求,配置外设如打印机、磁带机等,确保服务器与其他设备的正常通信。

2. 操作系统配置:2.1 操作系统安装: 根据企业的需求选择合适的操作系统,如Windows、Linux等,并进行系统的安装和初始化。

2.2 驱动程序安装: 安装服务器所需的驱动程序,确保硬件能正常工作。

2.3 系统服务配置: 配置系统服务如网络服务、防火墙、远程访问等,确保系统运行稳定且安全。

2.4 用户和权限管理: 设置用户账号和权限,限制对服务器的访问和操作,确保服务器的安全性。

2.5 系统备份和恢复: 配置定期备份,并确保备份数据的可靠性,以便在系统故障时能迅速恢复。

3. 应用程序配置:3.1 数据库配置: 根据企业的需求,安装和配置合适的数据库,如Oracle、MySQL等,并进行性能调优和安全加固。

3.2 Web服务器配置: 配置Web服务器如Apache、Nginx等,设置虚拟主机和域名解析,确保网站的正常访问。

3.3 邮件服务器配置: 配置邮件服务器如Exim、Postfix等,设置邮件访问和收发规则,确保邮件的正常运行。

H3C设置配置帮助H3C配置H

8 设置QoSQoS是指针对网络中各种应用不同的需求,提供不同的服务质量,比如:提供专用带宽、减少报文丢失率、降低报文传送时延及抖动。

本章节主要包含以下内容:●设置IP流量限制●设置专用通道●设置网络连接限数8.1 设置IP流量限制某些应用(比如:P2P下载等)在给用户带来方便的同时,也占用了大量的网络带宽。

一个网络的总带宽是有限的,如果这些应用过度占用网络带宽,必将会影响其他用户正常使用网络。

为了保证局域网内所有用户都能正常使用网络资源,您可以通过IP流量限制功能对局域网内指定主机的流量进行限制。

路由器支持以下两种IP流量限制方式:●允许每IP通道借用空闲的带宽(推荐使用):即弹性带宽限制,在带宽使用不紧张时,允许每台主机可以使用系统空闲带宽,其实际流量可以超过限速值。

●每IP通道只能使用预设的带宽:即固定带宽限制,每台主机的实际流量不能超过限速值。

即使系统还有空闲的带宽,也不能利用。

一般情况下,上网流量都通过正常通道来转发(正常通道是指除了绿色专用通道和限制专用通道以外的通道),IP流量限制仅对该通道中的流量生效。

正常通道的带宽=接口带宽(从运营商申请到的实际带宽)-绿色专用通道的带宽。

页面向导:QoS设置→流量管理→IP流量限制本页面为您提供如下主要功能:● 启用IP 流量限制功能,并设置您所需的限制方式(主页面。

选中“启用IP流量限制”复选框,选择相应的限制方式,并设置正确的接口带宽(否则可能发生掉线),单击<应用>按钮生效)●添加限速规则(单击<新增>按钮,在弹出的对话框中设置限速规则,单击<增加>按钮完成操作)页面中关键项的含义如下表所示。

表8-1 页面关键项描述●当对相同的单个IP地址或IP地址网段,在同一个限速接口上进行限速时,先添加的限速规则生效。

比如:先添加规则1:设置用户(192.168.0.2)在WAN1接口上的IP流量限速为300Kbps。

H3C配置经典全面教程(

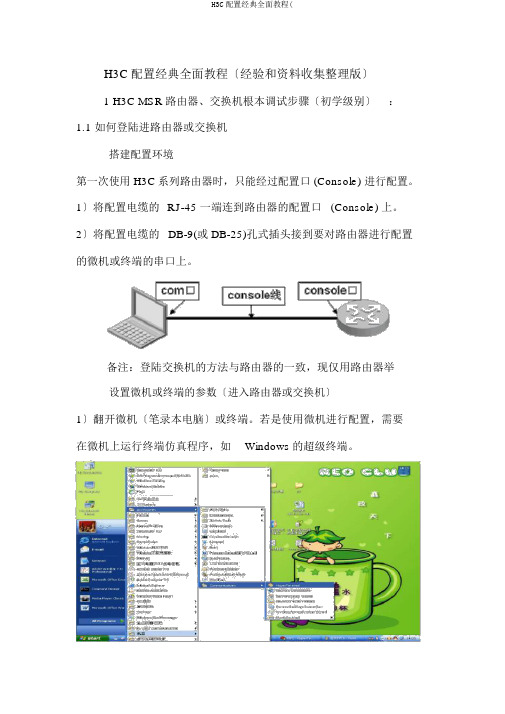

H3C配置经典全面教程〔经验和资料收集整理版〕1 H3C MSR路由器、交换机根本调试步骤〔初学级别〕:1.1 如何登陆进路由器或交换机搭建配置环境第一次使用 H3C系列路由器时,只能经过配置口 (Console) 进行配置。

1〕将配置电缆的RJ-45 一端连到路由器的配置口(Console) 上。

2〕将配置电缆的DB-9(或 DB-25)孔式插头接到要对路由器进行配置的微机或终端的串口上。

备注:登陆交换机的方法与路由器的一致,现仅用路由器举设置微机或终端的参数〔进入路由器或交换机〕1〕翻开微机〔笔录本电脑〕或终端。

若是使用微机进行配置,需要在微机上运行终端仿真程序,如Windows的超级终端。

2〕第二步:设置终端参数a、命名此终端H3C 也许自己想命的名b、选择串口一般采纳COM口,常采纳COM1c、设置终端量细参数 ( 此处点击“默认值〞即可)d、翻开路由器的电源,路由器进行启动e、当路由器启动达成后,回车几下,当出现 <H3C>时即可配置路由器。

1.2 路由器根本调试命令使用当地用户进行telnet登录的认证<H3C> system-view进入系统视图[H3C]telnet server enable翻开路由器的telnet功能[H3C]configure-user count 5设置赞同同时配置路由器的用户数[H3C]local-user telnet增加当地用户(此处为telnet用户登陆时使用的用户名 )[H3C-luser-telnet]password simple h3c设置telnet用户登陆时所使用的密码[H3C-luser-telnet]service-type telnet设置当地用户的效劳类型( 此处为 telnet)[H3C-luser-telnet]level 3设置当地用户的效劳级别[H3C-luser-telnet]quit退出当地用户视图[H3C][H3C]user-interface vty 0 4进入用户视图[H3C-ui-vty0-4]authentication-mode scheme选择“ scheme〞认证方式备注:红色局部能够由客户自行设置,此处仅做举例时使用!路由器接口的配置为接口配置ip地址<H3C> system-view进入系统视图[H3C] interface serial 3/0进入某个端口[H3C-Serial3/0] ip address为该端口设置ip地址[H3C-Serial3/0] undo shutdown对该端口进行复位[H3C-Serial3/0] quit退回到系统视图[H3C]备注:红色局部能够由客户自行设置,此处仅做举例时使用!静态路由或默认路由的配置<H3C> system-view进入系统视图[H3C]ip route-static192.168.0.1 添加一条静态路由[H3C]ip route-static增加一条默认路由备注:红色局部能够由客户自行设置,此处仅做举例时使用!配置文件的管理display current-configuration显示当前的配置文件<H3C>save保存配置文件display interface GigabitEthernet 0/0查察某端口的状态备注:display命令能够在任何视图下进行红色局部能够由客户自行设置,此处仅做举例时使用!交换机的配置文件管理与路由器相同,故友换机的配置幻灯片中不再做举例。

H3C-路由器双出口NAT服务器的典型配置

H3C- 路由器双出口NAT服务器的典型配置在公司或者组织中,我们通常需要一个网络管理工具,这个工具可以管理和监控网络中的所有设备,保证网络的安全和稳定性。

其中,路由器双出口NAT服务器是一种非常常见的网络管理工具。

本文将介绍 H3C 路由器双出口 NAT 服务器的典型配置方法。

前置条件在进行配置之前,需要确保以下条件:•路由器需要复位为出厂设置状态。

•电脑需要连接到路由器的任意一口网卡上。

•管理员需要知道所需配置的类型和参数。

网络环境在这里,我们假设 LAN 网段为 192.168.1.0/24,WAN1 网卡 IP 地址为10.0.0.1/24,WAN2 网卡 IP 地址为 20.0.0.1/24。

配置步骤步骤1 分别配置两个 WAN 口•登录到 H3C 路由器上,使用管理员权限。

•分别进入 WAN1 和 WAN2 的配置页面,输入以下指令:interface GigabitEthernet 0/0/0undo portswitchip address 10.0.0.1 24nat server protocol tcp global current-interface 80 inside 192.168.1.10 80region member CNinterface GigabitEthernet 0/0/1undo portswitchip address 20.0.0.1 24nat server protocol tcp global current-interface 80 inside 192.168.1.10 80region member CN步骤2 配置路由策略•在路由器上进入配置模式,输入以下指令:ip route-static 0.0.0.0 0.0.0.0 10.0.0.254ip route-static 0.0.0.0 0.0.0.0 20.0.0.254 preference 10route-policy Wan1 permit node 10route-policy Wan2 deny node 20interface GigabitEthernet 0/0/0ip policy route-map Wan1interface GigabitEthernet 0/0/1ip policy route-map Wan2步骤3 配置防火墙•进入防火墙配置页面,输入以下指令:user-interface vty 0 4protocol inbound sshacl number 3000rule 0 permit source 192.168.1.0 0.0.0.255rule 5 permit source 10.0.0.0 0.0.0.255rule 10 permit source 20.0.0.0 0.0.0.255firewall packet-filter 3000 inbound步骤4 配置虚拟服务器•进入虚拟服务器配置页面,输入以下指令:ip name-server 192.168.1.1acl name WAN1rule 0 permit destination 10.0.0.0 0.255.255.255rule 5 denyacl name WAN2rule 0 permit destination 20.0.0.0 0.255.255.255rule 5 denyip netstream inboundip netstream export source 192.168.1.1 9991ip netstream timeout active-flow 30flow-export destination 192.168.1.2 9991flow-export enable结论以上是 H3C 路由器双出口 NAT 服务器的典型配置方法,这套配置可以满足大部分企业网络环境的需求。

h3cer系列路由器ipsecvpn的典型配置

ER 系列路由器一端地址是静态 IP ,另一端是拨号方式获取 IP 时野蛮模式下的一对一 IPSEC VPN 的典型配置一、 组网需求:某公司存在分支机构 A 和分支机构 B ,两端的出口路由器都是 ER5200,分别为 Router A 和 Router B , Router A 处为静态 IP , Router B 处为拨号方式获取的 IP 。

现在客户想在 两个分支之间建立二、 组网图: 三、 配置步骤:当一边的地址都是静态 IP ( Router A ),别的一边是拨号 IP ( Router B )时,可采用野蛮模式建立 IPSEC VPN 。

Router A 设置: (1)设置虚接口:VPN →VPN 设置→虚接口选择一个虚接口名称和与其相应的WAN1口绑定,单击 <增加 >按钮。

(2) 设置 IKE 安全建议VPN →VPN 设置→ IKE 安全建议输入安全建议名称,并设置考据算法和加密算法分别为 MD5、3DES ,单击 <增加 >按钮。

(3) 设置 IKE 同等体VPN →VPN 设置→ IKE 同等体输入同等体名称,选择对应的虚接口 ipsec0 。

在“对端地址”文本框中输入地址为全 0,选择野蛮模式的NAME 种类,分别填写两端的 ID 。

Router B 的IP(4)设置IPSec 安全建议VPN →VPN 设置→ IPSec安全建议输入安全建议名称, 选择安全协议种类为ESP ,并设置考据算法和加密算法分别为MD5、3DES ,单击 <增加 >按钮。

(5)设置 IPSec 安全策略VPN →VPN 设置→ IPSec 安全策略Router B 设置:( 1)设置虚接口、 (2)设置 IKE 安全建议、( 4)设置 IPSEC 安全建议、( 5)设置 IPSec 安全策略,以上四步的设置与 Router A 对应的步骤设置一致。

( 3)设置 IKE 同等体VPN →VPN 设置→ IKE 同等体输入同等体名称,选择对应的虚接口ipsec0 。

H3C 路由器 使用手册(适用型号:ER5000系列)

H3C 路由器使用手册(适用型号:ER5000系列)主要特性1 高处理性能er5000 系列采用64 位双核网络处理器,主频高达500mhz,处理能力相当于1ghz 的专业网络处理器,同时配合ddrii 高速ram 进行高速转发(er5100 可以达到100m 的线速转发,er5200 可以达到双wan 口200m 的线速转发)。

在实际应用中,er5000 系列的典型的带机量为300 台。

2 双wan 口负载均衡(仅er5200 支持)负载均衡可以让企业网用户根据线路实际带宽分配网络流量,达到充分利用带宽的目的。

针对国内网络用户的使用习惯和特点,er5200 提供智能负载均衡和手动负载均衡两种均衡模式,满足了需要灵活应用带宽的双线路接入用户的需求。

3 源地址路由(仅er5200 支持)er5200 提供独创的源地址路由功能,即可以通过指定局域网内计算机的出口来达到负载分担的效果。

4 策略路由(手动负载均衡)(仅er5200 支持)er5200 支持策略路由,可以将访问网通和电信的流量分别从不同的wan 口转发,实现“电信走电信,网通走网通”,充分利用双线路的优势。

5 arp 攻击防护er5000 系列通过ip/mac 地址绑定功能,固定了er5000 系列的arp 表项,可以有效防止arp 攻击。

6 arp 欺骗防护er5000 系列通过定时发送免费arp 报文,有效避免局域网计算机中毒后引发的arp 欺骗。

7 网络流量限速bt、迅雷等p2p 软件对网络带宽的过度占用会影响到网内其他用户的正常业务,er5000 系列通过基于ip 或基于nat 表项的网络流量限速机制,可以有效地控制单台计算机的上/下行流量或建立的nat 表项的个数,限制p2p 软件对网络带宽的过度占用。

8 多种管理方式er5000 系列支持两种管理方式:基于web 页面和命令行(cli)。

除了本地管理,er5000 系列还支持远程管理,在因特网上的计算机也可以对er5000 系列进行远程管理前面板er5100 前面板如下图所示。

H3C双线外网出口配置

policy-based-route internet permit node 2 if-match acl 3001 apply ip-address next-hop 10.10.20.254 track 2

对于 MSR网关,可以使用策略路由和自动侦测实现负载分担和链路备份功能。同样以其中一条

WAN

连接地址为 142.1.1.2/24,网关为 142.1.1.1,另外一条 WAN 连接地址为 162.1.1.2/24,网关为 162.1.1.1,

使用 MSR2010做为网关设备为例,配置方法如下::

1、 配置自动侦测组,对 WAN 连接状态进行侦测:

pe trigger-only

[H3C]nqa schedule wan1 1 start-time now lifetime forever

[H3C]track 1 nqa entry wan1 1 reaction 1

2、 配置 ACL,对业务流量进行划分,以根据内网主机单双号进行划分为例:

[H3C]acl number 3200

interface Ethernet0/0 port link-mode route nat outbound ip address 172.33.13.15 255.255.0.0 load-bandwidth 1000 #

2. 以太网链路+ PPPoE链路接入

1) MSR配置方法

与以太网链路接入方式配置相似,只有部分地方需要进行调整。同样以其中一条

1.10 双 WAN 接入路由配置

配置案例

目前越来越多的企业和网吧采用双 WAN 上行接入的方式,这种组网方式既可以实现链路的负载分担

MSR常见应用场景配置指导(双出口组网典型配置篇)

MSR常见应用场景配置指导(双出口组网典型配置篇)适用产品:H3C MSR20、MSR30、MSR50 各系列的所有产品适应版本:2008.8.15日之后正式发布的版本。

绝大部分配置也适用之前发布的版本。

使用方法:根据实际应用场景,在本文配置指导基础上,做定制化修改后使用。

实际组网中可能存在特殊要求,建议由专业人员或在专业人员指导下操作。

本文以MSR2010 产品, 2008.8.15日ESS 1710软件版本为案例(1710以后的版本同样支持)。

H3C Comware Platform SoftwareComware Software, Version 5.20, ESS 1710Comware Platform Software Version COMWAREV500R002B58D001SP01H3C MSR2010 Software Version V300R003B01D004SP01Copyright (c) 2004-2008 Hangzhou H3C Tech. Co., Ltd. All rights reserved.Compiled Aug 15 2008 13:57:11, RELEASE SOFTWARE1.1双出口组网典型配置用户为了同时实现负载分担和链路备份,一般会选择双WAN接入的组网方式。

当两条链路都正常的情况下为负载分担,当任意一条链路出现故障时,所有流量可以转发到另外一条链路进行转发,实现动态备份。

下面就两种常见的组网给出配置实例。

1.1.1MSR5006双以太网链路接入网络拓扑图如图3所示,MSR5006有两条到同一运营商的链路,G1/0网络地址为142.1.1.0/30,G2/0网络地址为162.1.1.0/30。

正常工作时流量分别从两个接口发出,当任意一条链路出现故障时,流量全部转移到另外一条链路发送。

配置需求如下:1、对内网主机进行限速,上行限制512kbps,下行限制1024kbps;2、启用防火墙对攻击报文进行过虑;3、启动ARP防攻击功能和ARP绑定功能,防止ARP欺骗攻击;4、优化NAT表项老化时间;5、启用自动侦测功能,检测WAN链路状态;6、启用基于用户负载分担功能,对流量进行负载分担;图4 双以太网链路接入拓扑图[H3C]dis cur#sysname H3C#firewall packet-filter enable#nat aging-time tcp 300nat aging-time udp 180nat aging-time pptp 300nat aging-time ftp-ctrl 300#ip user-based-sharing enableip user-based-sharing route 0.0.0.0 0.0.0.0#qos carl 1 source-ip-address range 192.168.1.1 to 192.168.1.254 per-addressqos carl 2 destination-ip-address range 192.168.1.1 to 192.168.1.254 per-address#radius scheme system#domain system#local-user adminpassword cipher .]@USE=B,53Q=^Q`MAF4<1!!service-type telnetlevel 3#detect-group 1detect-list 1 ip address 142.1.1.1 nexthop 142.1.1.1#detect-group 2detect-list 1 ip address 162.1.1.1 nexthop 162.1.1.1#acl number 3000rule 0 permit ip source 192.168.1.0 0.0.0.255rule 1000 deny ipacl number 3001 name WAN1Defendrule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 4444rule 2 deny tcp destination-port eq 135rule 3 deny udp destination-port eq 135rule 4 deny udp destination-port eq netbios-ns rule 5 deny udp destination-port eq netbios-dgm rule 6 deny tcp destination-port eq 139rule 7 deny udp destination-port eq netbios-ssn rule 8 deny tcp destination-port eq 445rule 9 deny udp destination-port eq 445rule 10 deny udp destination-port eq 593rule 11 deny tcp destination-port eq 593rule 12 deny tcp destination-port eq 5554rule 13 deny tcp destination-port eq 9995rule 14 deny tcp destination-port eq 9996rule 15 deny udp destination-port eq 1434rule 16 deny tcp destination-port eq 1068rule 17 deny tcp destination-port eq 5800rule 18 deny tcp destination-port eq 5900rule 19 deny tcp destination-port eq 10080rule 22 deny tcp destination-port eq 3208rule 23 deny tcp destination-port eq 1871rule 24 deny tcp destination-port eq 4510rule 25 deny udp destination-port eq 4334rule 26 deny tcp destination-port eq 4331rule 27 deny tcp destination-port eq 4557rule 28 deny udp destination-port eq 4444rule 29 deny udp destination-port eq 1314rule 30 deny tcp destination-port eq 6969rule 31 deny tcp destination-port eq 137rule 32 deny tcp destination-port eq 389rule 33 deny tcp destination-port eq 138rule 34 deny udp destination-port eq 136rule 35 deny tcp destination-port eq 1025rule 36 deny tcp destination-port eq 6129rule 37 deny tcp destination-port eq 1029rule 38 deny tcp destination-port eq 20168rule 39 deny tcp destination-port eq 4899rule 40 deny tcp destination-port eq 45576rule 41 deny tcp destination-port eq 1433rule 42 deny tcp destination-port eq 1434rule 43 deny udp destination-port eq 1433rule 200 permit icmp icmp-type echorule 201 permit icmp icmp-type echo-replyrule 202 permit icmp icmp-type ttl-exceededrule 210 deny icmprule 300 permit udp source-port eq dnsrule 310 permit tcp destination-port eq telnetrule 1000 permit ip destination 192.168.1.0 0.0.0.255 rule 2000 deny ipacl number 3002 name WAN2Defendrule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 4444rule 2 deny tcp destination-port eq 135rule 3 deny udp destination-port eq 135rule 4 deny udp destination-port eq netbios-nsrule 5 deny udp destination-port eq netbios-dgmrule 6 deny tcp destination-port eq 139rule 7 deny udp destination-port eq netbios-ssnrule 8 deny tcp destination-port eq 445rule 9 deny udp destination-port eq 445rule 10 deny udp destination-port eq 593rule 11 deny tcp destination-port eq 593rule 12 deny tcp destination-port eq 5554rule 13 deny tcp destination-port eq 9995rule 14 deny tcp destination-port eq 9996rule 15 deny udp destination-port eq 1434rule 16 deny tcp destination-port eq 1068rule 17 deny tcp destination-port eq 5800rule 18 deny tcp destination-port eq 5900rule 19 deny tcp destination-port eq 10080rule 22 deny tcp destination-port eq 3208rule 23 deny tcp destination-port eq 1871rule 24 deny tcp destination-port eq 4510rule 25 deny udp destination-port eq 4334rule 26 deny tcp destination-port eq 4331rule 27 deny tcp destination-port eq 4557rule 28 deny udp destination-port eq 4444rule 29 deny udp destination-port eq 1314rule 30 deny tcp destination-port eq 6969rule 31 deny tcp destination-port eq 137rule 32 deny tcp destination-port eq 389rule 33 deny tcp destination-port eq 138rule 34 deny udp destination-port eq 136rule 35 deny tcp destination-port eq 1025rule 36 deny tcp destination-port eq 6129rule 37 deny tcp destination-port eq 1029rule 38 deny tcp destination-port eq 20168rule 39 deny tcp destination-port eq 4899rule 40 deny tcp destination-port eq 45576rule 41 deny tcp destination-port eq 1433rule 42 deny tcp destination-port eq 1434rule 200 permit icmp icmp-type echorule 201 permit icmp icmp-type echo-replyrule 202 permit icmp icmp-type ttl-exceededrule 210 deny icmprule 300 permit udp source-port eq dnsrule 310 permit tcp destination-port eq telnetrule 1000 permit ip destination 192.168.1.0 0.0.0.255 rule 2000 deny ipacl number 3003 name LANDefendrule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 4444rule 2 deny tcp destination-port eq 135rule 3 deny udp destination-port eq 135rule 4 deny udp destination-port eq netbios-nsrule 5 deny udp destination-port eq netbios-dgmrule 6 deny tcp destination-port eq 139rule 7 deny udp destination-port eq netbios-ssnrule 8 deny tcp destination-port eq 445rule 9 deny udp destination-port eq 445rule 10 deny udp destination-port eq 593rule 11 deny tcp destination-port eq 593rule 12 deny tcp destination-port eq 5554rule 13 deny tcp destination-port eq 9995rule 14 deny tcp destination-port eq 996rule 15 deny udp destination-port eq 1434rule 16 deny tcp destination-port eq 1068rule 17 deny tcp destination-port eq 5800rule 18 deny tcp destination-port eq 5900rule 19 deny tcp destination-port eq 10080rule 22 deny tcp destination-port eq 3208rule 23 deny tcp destination-port eq 1871rule 24 deny tcp destination-port eq 4510rule 25 deny udp destination-port eq 4334rule 26 deny tcp destination-port eq 4331rule 27 deny tcp destination-port eq 4557rule 28 deny udp destination-port eq 4444rule 29 deny udp destination-port eq 1314rule 30 deny tcp destination-port eq 6969rule 31 deny tcp destination-port eq 137rule 32 deny tcp destination-port eq 389rule 33 deny tcp destination-port eq 138rule 34 deny udp destination-port eq 136rule 35 deny tcp destination-port eq 1025rule 37 deny tcp destination-port eq 1029rule 38 deny tcp destination-port eq 20168rule 39 deny tcp destination-port eq 4899rule 40 deny tcp destination-port eq 45576rule 41 deny tcp destination-port eq 1433rule 42 deny tcp destination-port eq 1434rule 43 deny udp destination-port eq 1433rule 200 permit icmp icmp-type echorule 201 permit icmp icmp-type echo-replyrule 202 permit icmp icmp-type ttl-exceededrule 210 deny icmprule 1000 permit ip source 192.168.1.0 0.0.0.255rule 1001 permit udp destination-port eq bootpsrule 2000 deny ip#interface Aux0async mode flow#interface GigabitEthernet1/0ip address 142.1.1.2 255.255.255.252firewall packet-filter 3001 inboundnat outbound 3000#interface GigabitEthernet2/0ip address 162.1.1.2 255.255.255.252firewall packet-filter 3002 inboundnat outbound 3000#interface GigabitEthernet3/0ip address 192.168.1.1 255.255.255.0firewall packet-filter 3003 inboundqos car inbound carl 1 cir 512000 cbs 32000 ebs 0 green pass red discardqos car outbound carl 2 cir 1024000 cbs 64000 ebs 0 green pass red discard#interface GigabitEthernet4/0#interface NULL0#firewall zone localset priority 100#firewall zone trustset priority 85#firewall zone untrustset priority 5#firewall zone DMZset priority 50#ip route-static 0.0.0.0 0.0.0.0 142.1.1.1 preference 60 detect-group 1ip route-static 0.0.0.0 0.0.0.0 162.1.1.1 preference 60 detect-group 2ip route-static 10.0.0.0 255.0.0.0 NULL 0 preference 60ip route-static 169.254.0.0 255.255.0.0 NULL 0 preference 60ip route-static 172.16.0.0 255.240.0.0 NULL 0 preference 60ip route-static 192.168.0.0 255.255.0.0 NULL 0 preference 60ip route-static 198.18.0.0 255.254.0.0 NULL 0 preference 60#user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return[H3C]1.1.2MSR20/30/50双以太网链路接入网络拓扑图如图4所示,MSR2010有两条到同一运营商的链路,E0/0网络地址为142.1.1.0/30,E0/1网络地址为162.1.1.0/30。

h3csecpath防火墙在双出口下通过策略路由实现负载分担的典型配置

H3C S e c P a t h防火墙在双出口下通过策略路由实现负载分担的典型配置-CAL-FENGHAI-(2020YEAR-YICAI)_JINGBIANSecPath安全产品在双出口下通过策略路由实现负载分担的典型配置一、组网需求:SecPath1000F防火墙部署在出口,有电信和网通两个出口,要求PC1通过电信的出口,PC2通过网通的出口,在任意一个出口出现故障的时候,需要能够自动切换到另外一个出口。

二、组网图radius scheme system#domain system#acl number 3000 //配置nat转换地址范围rule 0 permit ip source 192.168.1.0 0.0.0.255rule 1 permit ip source 172.16.1.0 0.0.0.255rule 2 deny ipacl number 3001 //配置策略路由的ACLrule 0 permit ip source 172.16.1.0 0.0.0.255rule 1 deny ip#interface Aux0async mode flow#interface GigabitEthernet0/0ip address 202.38.1.1 255.255.255.0nat outbound 3000#interface GigabitEthernet0/1ip address 61.1.1.1 255.255.255.0nat outbound 3000#interface GigabitEthernet1/0ip address 10.0.0.1 255.255.255.0ip policy route-policy test //应用策略路由#interface GigabitEthernet1/1#interface Encrypt2/0#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface GigabitEthernet1/0set priority 85#firewall zone untrustadd interface GigabitEthernet0/0add interface GigabitEthernet0/1set priority 5#firewall zone DMZset priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DM#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#route-policy test permit node 10 //配置策略路由if-match acl 3001apply ip-address next-hop 61.1.1.2#ip route-static 0.0.0.0 0.0.0.0 202.38.1.2 preference 60ip route-static 0.0.0.0 0.0.0.0 61.1.1.2 preference 70ip route-static 172.16.1.0 255.255.255.0 10.0.0.2 preference 60ip route-static 192.168.1.0 255.255.255.0 10.0.0.2 preference 60#四、配置关键点1. 在配置nat outbound的时候,必须允许所有的网段进行地址转换;2. 在内网口应用策略路由;3. 配置策略路由时,必须应用下一跳地址,不能应用接口地址。

H3C-路由器双出口NAT服务器的典型配置

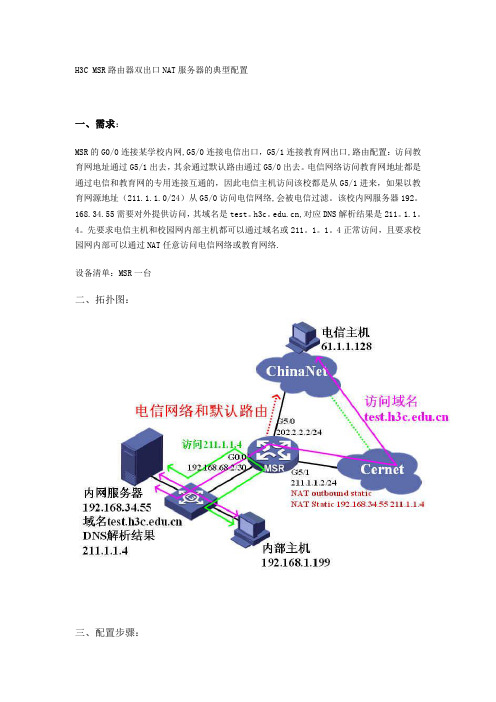

H3C MSR路由器双出口NAT服务器的典型配置一、需求:MSR的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。

电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(211.1.1.0/24)从G5/0访问电信网络,会被电信过滤。

该校内网服务器192。

168.34.55需要对外提供访问,其域名是test。

h3c。

,对应DNS解析结果是211。

1.1。

4。

先要求电信主机和校园网内部主机都可以通过域名或211。

1。

1。

4正常访问,且要求校园网内部可以通过NAT任意访问电信网络或教育网络.设备清单:MSR一台二、拓扑图:三、配置步骤:适用设备和版本:MSR系列、Version 5。

20,Release 1205P01后所有版本。

四、配置关键点:1) 此案例所实现之功能只在MSR上验证过,不同设备由于内部处理机制差异不能保证能够实现;2) 策略路由是保证内部服务器返回外网的流量从G5/1出去,如果不使用策略路由会按照普通路由转发从G5/0出去,这样转换后的源地址211。

1.1。

4会被电信给过滤掉,因此必须使用策略路由从G5/1出去;3)策略路由的拒绝节点的作用是只要匹配ACL就变成普通路由转发,而不被策略;4)在G0/0应用2个NAT的作用是使内网可以通过访问211.1。

1。

4访问内部服务器test。

cn,如果只使用NAT Outbound Static,那么内部主机192.168。

1。

199发送HTTP请求的源、目的地址对<192。

168。

1.199, 211.1。

1.4〉会变成〈192。

168.1。

199,192.168。

34.55>然后发送给内部服务器,那么内部服务器会把HTTP响应以源、目的地址对<192.168.34。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

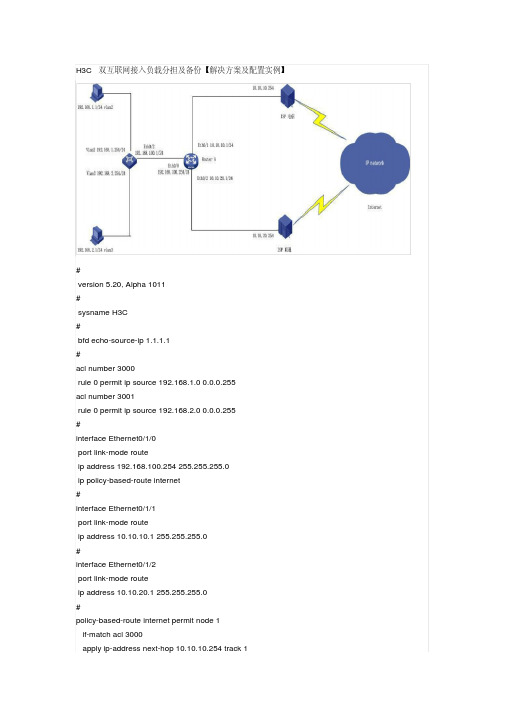

H3C 双互联网接入负载分担及备份【解决方案及配置实例】#version 5.20, Alpha 1011#sysname H3C#bfd echo-source-ip 1.1.1.1#acl number 3000rule 0 permit ip source 192.168.1.0 0.0.0.255acl number 3001rule 0 permit ip source 192.168.2.0 0.0.0.255#interface Ethernet0/1/0port link-mode routeip address 192.168.100.254 255.255.255.0ip policy-based-route internet#interface Ethernet0/1/1port link-mode routeip address 10.10.10.1 255.255.255.0#interface Ethernet0/1/2port link-mode routeip address 10.10.20.1 255.255.255.0#policy-based-route internet permit node 1if-match acl 3000apply ip-address next-hop 10.10.10.254 track 1policy-based-route internet permit node 2if-match acl 3001apply ip-address next-hop 10.10.20.254 track 2#ip route-static 0.0.0.0 0.0.0.0 10.10.10.254 track 1ip route-static 0.0.0.0 0.0.0.0 10.10.20.254 track 2ip route-static 192.168.0.0 255.255.0.0 192.168.100.1#track 1 bfd echo interface Ethernet0/1/1 remote ip 10.10.10.254 loca l ip 10.10.10.1track 2 bfd echo interface Ethernet0/1/2 remote ip 10.10.20.254 loca l ip 10.10.20.1配置案例1.10 双WAN接入路由配置目前越来越多的企业和网吧采用双WAN上行接入的方式,这种组网方式既可以实现链路的负载分担又可以实现链路的动态备份,受到用户的普遍欢迎。

下面分别介绍不同双WAN接入方式下路由的优化配置方法。

1.10.1 同运营商双WAN接入1. 双以太网链路接入1) MSR配置方法对于MSR网关,可以使用策略路由和自动侦测实现负载分担和链路备份功能。

同样以其中一条WAN连接地址为142.1.1.2/24,网关为142.1.1.1,另外一条WAN连接地址为162.1.1.2/24,网关为162.1.1.1,使用MSR2010做为网关设备为例,配置方法如下::1、配置自动侦测组,对WAN连接状态进行侦测:[H3C]nqa agent enable[H3C]nqa entry wan1 1[H3C-nqa-wan1-1]type icmp-echo[H3C-nqa-wan1-1-icmp-echo]destination ip 142.1.1.1[H3C-nqa-wan1-1-icmp-echo]next-hop 142.1.1.1[H3C-nqa-wan1-1-icmp-echo]probe count 3[H3C-nqa-wan1-1-icmp-echo]probe timeout 1000[H3C-nqa-wan1-1-icmp-echo]frequency 10000[H3C-nqa-wan1-1-icmp-echo]reaction 1 checked-element probe-fail threshold-type con secutive 6 action-type trigger-only[H3C]nqa entry wan2 1[H3C-nqa-wan2-1]type icmp-echo[H3C-nqa-wan2-1-icmp-echo]destination ip 162.1.1.1[H3C-nqa-wan2-1-icmp-echo]next-hop 162.1.1.1[H3C-nqa-wan2-1-icmp-echo]frequency 10000[H3C-nqa-wan2-1-icmp-echo]probe count 3[H3C-nqa-wan2-1-icmp-echo]probe timeout 1000[H3C-nqa-wan2-1-icmp-echo]reaction 1 checked-element probe-fail threshold-type con secutive 6 action-type trigger-only[H3C-nqa-wan2-1-icmp-echo]quit[H3C]nqa schedule wan1 1 start-time now lifetime forever[H3C]nqa schedule wan2 1 start-time now lifetime forever[H3C]track 1 nqa entry wan1 1 reaction 1[H3C]track 2 nqa entry wan2 1 reaction 12、配置ACL,对业务流量进行划分,以根据内网主机单双号进行划分为例:[H3C]acl number 3200[H3C-acl-adv-3200] rule 0 permit ip source 192.168.1.0 0.0.0.254[H3C-acl-adv-3200]rule 1000 deny ip[H3C-acl-adv-3200]quit[H3C]acl number 3201[H3C-acl-adv-3201]rule 0 permit ip source 192.168.1.1 0.0.0.254[H3C-acl-adv-3201]rule 1000 deny ip3、配置策略路由,定义流量转发规则,以双号主机走WAN1,单号主机走WAN2为例:[H3C]policy-based-route wan permit node 1[H3C-pbr-wan-1]if-match acl 3200[H3C-pbr-wan-1]apply ip-address next-hop 142.1.1.1 track 1[H3C-pbr-wan-1]quit[H3C]policy-based-route wan permit node 2[H3C-pbr-wan-2]if-match acl 3201[H3C-pbr-wan-2]apply ip-address next-hop 162.1.1.1 track 24、在LAN口启用策略路由转发:[H3C]interface Vlan-interface 1[H3C-Vlan-interface1]ip policy-based-route wan5、配置默认路由,当任意WAN链路出现故障时,流量可以在另外一条链路上进行转发:[H3C]ip route-static 0.0.0.0 0.0.0.0 142.1.1.1 track 1 preference 60[H3C]ip route-static 0.0.0.0 0.0.0.0 162.1.1.1 track 2 preference 1002) 基于用户负载分担配置方法MSR5006支持基于用户负载分担特性,可以根据接口带宽将流量动态进行负载分担。

配合自动侦测特性可同时实现链路备份的功能,当一条链路出现故障时,流量自动转发到另外一条链路上。

以其中一条WAN连接地址为142.1.1.2/24,网关为142.1.1.1,另外一条WAN连接地址为162.1.1.2/24,网关为162.1.1.1为例,配置方法如下:1、自动侦测的配置请参考上述说明:2、配置到两个WAN接口的静态默认路由,并管理自动侦测组:3、启用基于用户负载分担功能:ip user-based-sharing enableip user-based-sharing route 0.0.0.0 0.0.0.04、配置WAN口的负载分担带宽(两个WAN接口负载分担带宽配置符合一定比例即可,不需要与实际申请的物理带宽一致):#interface Ethernet0/0port link-mode routenat outboundip address 172.33.13.15 255.255.0.0load-bandwidth 1000#2. 以太网链路+PPPoE链路接入1) MSR配置方法与以太网链路接入方式配置相似,只有部分地方需要进行调整。

同样以其中一条WAN连接地址为142.1.1.2/24,网关为142.1.1.1,另外一条WAN连接为PPPoE链路,使用MSR2010做为网关设备为例,配置方法如下:1、配置自动侦测组,对WAN连接状态进行侦测:[H3C]nqa agent enable[H3C]nqa entry wan1 1[H3C-nqa-wan1-1]type icmp-echo[H3C-nqa-wan1-1-icmp-echo]destination ip 142.1.1.1[H3C-nqa-wan1-1-icmp-echo]next-hop 142.1.1.1[H3C-nqa-wan1-1-icmp-echo]probe count 5[H3C-nqa-wan1-1-icmp-echo]probe timeout 1000[H3C-nqa-wan1-1-icmp-echo]frequency 10000[H3C-nqa-wan1-1-icmp-echo]reaction 1 checked-element probe-fail threshold-type con secutive 6 action-type trigger-only[H3C]nqa schedule wan1 1 start-time now lifetime forever[H3C]track 1 nqa entry wan1 1 reaction 12、配置ACL,对业务流量进行划分,以根据内网主机单双号进行划分为例:[H3C]acl number 3200[H3C-acl-adv-3200] rule 0 permit ip source 192.168.1.0 0.0.0.254[H3C-acl-adv-3200]rule 1000 deny ip[H3C-acl-adv-3200]quit[H3C]acl number 3201[H3C-acl-adv-3201]rule 0 permit ip source 192.168.1.1 0.0.0.254[H3C-acl-adv-3201]rule 1000 deny ip3、配置策略路由,定义流量转发规则,以双号主机走WAN1,单号主机走WAN2为例:[H3C]policy-based-route wan permit node 1[H3C-pbr-wan-1]if-match acl 3200[H3C-pbr-wan-1]apply ip-address next-hop 142.1.1.1 track 1[H3C-pbr-wan-1]quit[H3C]policy-based-route wan permit node 2[H3C-pbr-wan-2]if-match acl 3201[H3C-pbr-wan-2]apply output-interface dialer04、在LAN口启用策略路由转发:[H3C]interface Vlan-interface 1[H3C-Vlan-interface1]ip policy-based-route wan5、配置默认路由,当任意WAN链路出现故障时,流量可以在另外一条链路上进行转发:[H3C]ip route-static 0.0.0.0 0.0.0.0 142.1.1.1 track 1 preference 60[H3C]ip route-static 0.0.0.0 0.0.0.0 dialer0 preference 100注:由于早期版本MSR系列网关策略路由、快速转发和PPPoE拨号结合存在问题(此问题在R1618P11和E1711后的版本解决),当WAN连接为PPPoE连接时,使用策略路由需要关闭vlan接口的快转功能,如下操作:[H3C]interface Vlan-interface 1[H3C-Vlan-interface1] undo ip fast-forwarding1.10.2 电信网通双WAN接入这是目前新建网络中最流行的组网方式,用户分别向电信和网通各申请一条接入链路,配置路由使客户机访问电信服务器走电信链路,访问网通的服务器走网通链路,可以大大提高很多网络应用的访问速度,同时两条链路互为备份,也提高了网络的可靠性。