实验7 防火墙的管理和配置

防火墙配置实验报告

防火墙配置实验报告防火墙配置实验报告概述:防火墙是网络安全的重要组成部分,它可以帮助我们保护网络免受未经授权的访问和恶意攻击。

本实验旨在通过配置防火墙来加强网络的安全性,并测试其效果。

实验目标:1. 理解防火墙的基本概念和原理;2. 学习如何使用防火墙配置实现网络安全;3. 测试和评估防火墙的效果。

实验环境:本实验使用了一台运行Windows操作系统的计算机,并安装了一款功能强大的防火墙软件。

实验步骤:1. 防火墙配置前的准备工作在开始配置防火墙之前,我们需要了解一些网络的基本知识,包括IP地址、端口号、协议等。

这些知识将帮助我们更好地理解和配置防火墙。

2. 防火墙的安装和配置首先,我们需要下载并安装一款可靠的防火墙软件。

在安装完成后,我们需要对防火墙进行一些基本的配置,包括启用防火墙、设置默认策略等。

此外,我们还可以根据需要添加自定义规则,以实现更精细的访问控制。

3. 防火墙规则的配置防火墙规则是防火墙的核心组成部分,它决定了哪些流量可以通过防火墙,哪些流量需要被阻止。

在配置规则时,我们可以根据需要设置源IP地址、目标IP地址、端口号、协议等条件。

此外,我们还可以设置规则的动作,如允许、拒绝或丢弃。

4. 防火墙的测试和评估防火墙配置完成后,我们需要对其进行测试和评估。

我们可以使用一些网络工具和技术,如端口扫描、漏洞扫描等,来测试防火墙的效果。

同时,我们还可以通过监控日志和统计数据来评估防火墙的性能和可靠性。

实验结果:经过实验,我们成功地配置了防火墙,并测试了其效果。

防火墙能够有效地过滤和阻止未经授权的访问和恶意攻击,提高了网络的安全性。

同时,防火墙还能够帮助我们实现网络流量的控制和管理,提高网络的性能和可靠性。

结论:通过本次实验,我们深入了解了防火墙的基本原理和配置方法,并通过实际操作和测试验证了其效果。

防火墙是网络安全的重要手段之一,它能够帮助我们保护网络免受未经授权的访问和恶意攻击。

在今后的网络安全工作中,我们应该继续加强对防火墙的学习和应用,以确保网络的安全和稳定。

防火墙配置与管理

防火墙配置与管理在网络安全中,防火墙是一种重要的安全措施,用于保护网络免受未经授权的访问和潜在威胁。

合理配置和有效管理防火墙对于网络的安全至关重要。

本文将介绍防火墙的配置和管理的一些基本原则和方法。

一、防火墙配置1. 确定安全策略:在配置防火墙之前,首先需要确定明确的安全策略。

这包括确定可信任的网络服务和允许的网络流量,以及禁止的危险活动和未经授权的访问。

根据安全策略,可以定义适当的防火墙规则。

2. 网络拓扑结构:在配置防火墙时,需要了解网络的拓扑结构,确定防火墙的位置和需要保护的网络段。

通常情况下,防火墙应放置在内部网络与外部网络之间,以便监控和控制网络流量。

3. 防火墙规则:根据安全策略,需要配置防火墙的规则,以允许或拒绝特定的网络流量。

规则应包括源IP地址、目标IP地址、端口号等信息,确保只有经过授权的流量能够通过防火墙。

4. NAT和端口转发:网络地址转换(NAT)和端口转发是常用的防火墙配置技术,用于映射内部网络IP地址和端口号与外部网络之间的关系。

通过NAT和端口转发,可以隐藏内部网络结构,提高网络安全性。

5. VPN和远程访问:为了保护远程访问和数据传输的安全,配置虚拟专用网络(VPN)是必要的。

VPN使用加密和隧道技术,实现远程用户安全访问内部网络。

二、防火墙管理1. 定期更新规则:网络环境是不断变化的,新的安全漏洞和威胁不断出现。

因此,定期更新防火墙规则非常重要。

及时更新规则可以提高防火墙的安全性和可靠性。

2. 监控和日志:对于防火墙的管理来说,监控和记录日志是必须的。

通过监控防火墙的运行状态和网络流量,可以及时发现异常活动并采取相应措施。

日志记录可以用于分析和溯源,提供对安全事件的审计和回溯。

3. 漏洞管理:定期扫描和修复网络中的漏洞是防火墙管理的重要环节。

通过使用漏洞扫描工具,可以发现网络中存在的漏洞,并及时修复,防止攻击者利用这些漏洞攻击网络。

4. 灾难恢复和备份:准备好应急预案,建立备份和灾难恢复机制是防火墙管理的重要组成部分。

防火墙配置与管理

防火墙配置与管理一、引言防火墙作为网络安全中的重要组成部分,承担着保护网络免受恶意攻击和未经授权的访问的重要任务。

良好的防火墙配置与管理能够提高网络的安全性,保护企业和个人的信息资产。

本文将探讨防火墙配置与管理的基本原则和方法。

二、防火墙的基本功能防火墙是一个位于网络边界上的安全设备,它通过过滤和监控网络流量来保护内部网络。

防火墙的基本功能如下:1. 包过滤:防火墙根据预设的安全策略,检查传入和传出的数据包,只允许符合规则的数据包通过,拒绝不符合规则的数据包。

2. 状态检测:防火墙可以检测网络连接的状态,对于未经授权的连接进行阻断。

3. NAT(Network Address Translation):防火墙使用NAT技术隐藏内部网络的真实IP地址,提高网络的安全性。

三、防火墙配置与管理的基本原则1. 定义安全策略:在配置防火墙之前,需要明确定义网络的安全策略,包括哪些服务和协议允许通过,哪些应用程序和主机应该被禁止。

2. 分类网络流量:根据业务需求和安全策略,将网络流量进行分类,如内部流量、外部流量、信任的流量等。

3. 最小权限原则:遵循最小权限原则,只允许必要的网络流量通过防火墙,减少潜在的安全风险。

4. 定期审查和更新:定期审查防火墙的安全策略和配置,并及时更新以应对新的安全威胁和漏洞。

四、防火墙配置与管理的具体步骤1. 分析网络拓扑:首先需要分析网络拓扑,了解网络的组成和连接方式,确定防火墙的位置和部署方式。

2. 选择合适的防火墙产品:根据需求和预算,选择合适的防火墙产品,如硬件防火墙、软件防火墙或云防火墙。

3. 配置网络策略:根据安全策略,配置防火墙的网络策略,包括访问控制列表(ACL)、端口转发、入侵检测系统(IDS)等。

4. 启用日志记录:启用防火墙的日志记录功能,记录和分析网络流量,便于监控和排查安全事件。

5. 定期更新防火墙规则:定期更新防火墙的安全规则,及时添加新的策略和升级补丁,保持防火墙的最新状态。

实训项目七 防火墙配置

实训项目七防火墙配置【实验目的】●熟悉路由器的包过滤的核心技术:ACL●掌握访问控制列表的分类及各自特点●掌握访问控制列表的应用,灵活设计防火墙【实验仪器和设备】●H3C S3610或H3C E126A交换机2台、H3C MR30-20路由器2台、标准网线2条、计算机2台、V.35线缆一根;●每3名同学为一组。

【实验步骤】任务一、广域网接口线缆步骤一:连接广域网接口线缆通过V.35电缆将路由器RTA和RTB广域网接口S5/0实现互联,其中连接RTA的V.35电缆外接网络侧为34孔插座,而连接RTB的V.35电缆外接网络侧为34针插头(虽然通常只保留在用的针),由此可以得知路由器RTB的接口S5/0是DTE端,而路由器RTA的接口S5/0是DCE端。

步骤二:查看广域网接口信息在RTA上通过display interface Serial 5/0命令查看接口Serial 5/0的信息,根据其输出信息可以看到:Physical layer is synchronous,Virtual Baudrate is 64000 bpsInterface is DCE, Cable type is V35在RTB上通过display interface Serial 5/0命令查看接口Serial 5/0的信息,根据其输出信息可以看到:Physical layer is synchronous,Baudrate is 64000 bpsInterface is DTE, Cable type is V35由以上信息可以看到,RTA和RTB的广域网V.35电缆接口工作在同步模式下,目前的传输速率是64000 bps或者64K bps 。

步骤三:配置广域网接口参数配置将RTB的接口S5/0的传输速率修改为 2Mbps,请在如下的空格中补充完整的配置命令:[RTB-Serial5/0]baudrate 2048000在RTB上执行该命令后,有信息提示:Serial5/0: Baudrate can only be set on the DCE,意思即为只能在DCE侧修改接口的波特率即传输速率。

防火墙实验

防火墙实验实验报告1:防火墙基本配置和过滤规则实验实验目的:了解防火墙的基本配置和过滤规则的设置,掌握防火墙的基本工作原理和功能。

实验材料和设备:一台计算机作为实验主机一台路由器作为网络连接设备一台防火墙设备实验步骤:搭建网络拓扑:将实验主机、路由器和防火墙按照正确的网络连接方式进行连接。

配置防火墙设备:进入防火墙设备的管理界面,进行基本设置和网络配置。

包括设置管理员账号和密码,配置内外网接口的IP地址和子网掩码,配置默认网关和DNS服务器地址。

配置防火墙策略:根据实际需求,配置防火墙的入站和出站规则。

可以设置允许或拒绝特定IP地址、端口或协议的流量通过防火墙。

启用防火墙并测试:保存配置并启用防火墙,然后通过实验主机进行网络连接和通信测试,观察防火墙是否按照预期进行流量过滤和管理。

实验结果和分析:通过正确配置和启用防火墙,实验主机的网络连接和通信应该受到防火墙的限制和管理。

只有符合防火墙策略的网络流量才能通过,不符合策略的流量将被防火墙拦截或丢弃。

通过观察实验主机的网络连接和通信情况,可以评估防火墙的工作效果和安全性能。

实验总结:本次实验通过配置防火墙的基本设置和过滤规则,掌握了防火墙的基本工作原理和功能。

实验结果表明,正确配置和启用防火墙可以提高网络的安全性和稳定性。

实验报告2:防火墙日志分析实验实验目的:了解防火墙日志的产生和分析方法,掌握通过分析防火墙日志来识别潜在的安全威胁和攻击。

实验材料和设备:一台计算机作为实验主机一台路由器作为网络连接设备一台防火墙设备实验步骤:搭建网络拓扑:将实验主机、路由器和防火墙按照正确的网络连接方式进行连接。

配置防火墙设备:进入防火墙设备的管理界面,进行基本设置和网络配置。

包括设置管理员账号和密码,配置内外接口的IP地址和子网掩码,配置默认网关和DNS服务器地址。

配置防火墙日志:在防火墙设备中启用日志记录功能,并设置日志记录级别和存储位置。

进行网络活动:通过实验主机进行各种网络活动,包括浏览网页、发送邮件、进行文件传输等。

防火墙管理实验

防火墙管理实验一、引言防火墙是保护计算机网络安全的重要设备,它通过对网络流量进行监控和过滤,阻止未经授权的访问和恶意攻击。

防火墙管理实验是对防火墙进行配置和管理的实际操作,旨在提高对网络安全的保护能力。

本文将围绕防火墙管理实验展开,介绍防火墙的基本原理、配置方法和管理策略。

二、防火墙原理防火墙通过对网络流量进行检查和过滤,实现对网络的保护。

其基本原理包括以下几个方面:1. 包过滤:防火墙根据预先设定的规则,对进出网络的数据包进行检查和过滤。

这些规则可以包括允许或拒绝特定IP地址、端口号或协议类型的数据包通过。

2. 状态检测:防火墙可以追踪网络连接的状态,包括建立、终止和保持等。

通过检测网络连接的状态,防火墙可以识别和阻止恶意的连接请求。

3. 地址转换:防火墙可以实现网络地址转换(NAT),将内部私有IP地址转换为公共IP地址。

这样可以隐藏内部网络的真实IP地址,提高网络的安全性。

三、防火墙配置方法防火墙的配置是实现其功能的关键,下面介绍几种常见的防火墙配置方法:1. 黑名单和白名单:防火墙可以根据黑名单和白名单的方式进行配置。

黑名单指定禁止通过的IP地址、端口号或协议类型,而白名单则指定允许通过的IP地址、端口号或协议类型。

根据实际需求,合理配置黑白名单可以有效控制网络访问。

2. 身份验证:防火墙可以实现用户身份验证,通过输入用户名和密码来验证用户的身份。

只有通过身份验证的用户才能访问网络资源,提高网络的安全性。

3. 代理服务器:防火墙可以配置代理服务器,通过代理服务器转发网络请求。

代理服务器可以对请求进行进一步检查和过滤,确保网络流量的安全性。

四、防火墙管理策略防火墙的管理策略是保证其有效运行的重要保障,下面介绍几种常见的防火墙管理策略:1. 定期更新规则:网络环境不断变化,新的威胁和漏洞不断出现。

因此,定期更新防火墙的规则非常重要,以适应新的安全威胁。

2. 日志监控和分析:防火墙可以记录日志信息,包括访问请求、拦截信息等。

实验7:防火墙配置与NAT配置最新完整版

大连理工大学本科实验报告课程名称:网络综合实验学院(系):软件学院专业:软件工程2012年3月30日大连理工大学实验报告实验七:防火墙配置与NAT配置一、实验目的学习在路由器上配置包过滤防火墙和网络地址转换(NAT)二、实验原理和内容1、路由器的基本工作原理2、配置路由器的方法和命令3、防火墙的基本原理及配置4、NAT的基本原理及配置三、实验环境以及设备2台路由器、1台交换机、4台Pc机、双绞线若干四、实验步骤(操作方法及思考题){警告:路由器高速同异步串口(即S口)连接电缆时,无论插拔操作,必须在路由器电源关闭情况下进行;严禁在路由器开机状态下插拔同/异步串口电缆,否则容易引起设备及端口的损坏。

}1、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将两台路由器的配置清空,以免以前实验留下的配置对本实验产生影响。

2、在确保路由器电源关闭情况下,按图1联线组建实验环境。

配置IP地址,以及配置PC A 和B的缺省网关为202.0.0.1,PC C 的缺省网关为202.0.1.1,PC D 的缺省网关为202.0.2.1。

202.0.0.2/24202.0.1.2/24192.0.0.1/24192.0.0.2/24202.0.0.1/24202.0.1.1/24S0S0E0E0202.0.0.3/24202.0.2.2/24E1202.0.2.1/24AR18-12AR28-11交叉线交叉线A BCD图 13、在两台路由器上都启动RIP ,目标是使所有PC 机之间能够ping 通。

请将为达到此目标而在两台路由器上执行的启动RIP 的命令写到实验报告中。

(5分) AR18-12[Router]interface ethernet0[Router -Ethernet0]ip address 202.0.0.1 255.255.255.0 [Router -Ethernet0]interface serial0[Router - Serial0]ip address 192.0.0.1 255.255.255.0 [Router - Serial0]quit [Router]rip[Router -rip ]network allAR28-11[Quidway]interface e0/0[Quidway-Ethernet0/0]ip address 202.0.1.1 255.255.255.0 [Quidway-Ethernet0/0]interface ethernet0/1[Quidway-Ethernet0/1]ip address 202.0.2.1 255.255.255.0 [Quidway-Ethernet0/1]interface serial/0[Quidway-Serial0/0]ip address 192.0.0.2 255.255.255.0 [Quidway-Serial0/0]quit [Quidway]rip[Quidway-rip]network 0.0.0.0Ping 结果如下:全都ping 通4、在AR18和/或AR28上完成防火墙配置,使满足下述要求:(1)只有PC机A和B、A和C、B和D之间能通信,其他PC机彼此之间都不能通信。

防火墙设置与管理要求

防火墙设置与管理要求防火墙是计算机网络中的一种重要安全设备,其作用是保护网络安全,防止恶意攻击和非法访问。

为了确保防火墙的有效运行,下面是防火墙设置与管理的要求。

一、安全策略制定1. 了解组织的安全需求:了解组织网络的规模、拓扑结构和业务需求,以制定适当的安全策略。

2. 制定访问控制策略:根据组织的安全需求,明确网络内外的信任级别,制定适当的访问控制策略。

3. 更新安全策略:根据网络环境的变化和新的威胁形式,及时更新安全策略。

二、网络拓扑设计1. 划分安全区域:将网络划分为不同的安全区域,根据重要性和访问控制需求设置不同的防火墙策略。

2. 防火墙布置位置:在网络边界和内部安全区域之间设置防火墙,以保护内部网络免受外部攻击。

三、访问控制1. 基于地址的访问控制:根据IP地址、MAC地址等信息设置访问规则,限制特定主机或网络的访问权限。

2. 基于端口的访问控制:根据应用层端口号设置访问规则,限制特定服务的访问权限。

3. 应用代理访问控制:通过代理服务器对应用层流量进行深度检查,限制特定应用的访问权限。

四、安全策略实施1. 配置防火墙规则:根据安全策略,配置防火墙的访问规则,确保只有合法的网络流量被允许通过。

2. 定期检查规则:定期检查防火墙规则的有效性和合规性,修复规则配置错误和安全漏洞。

3. 监测与日志分析:监测防火墙的工作状态,及时发现异常活动,并通过日志分析来寻找潜在的安全威胁。

五、更新和维护1. 定期升级防火墙软件:定期获取厂商发布的软件更新和补丁,及时升级防火墙软件以修复已知漏洞。

2. 定期备份配置:定期备份防火墙的配置文件,以防止配置丢失或防火墙故障时能够快速恢复。

六、员工培训与意识提升1. 员工安全培训:针对网络安全和防火墙的基本知识进行培训,加强员工的安全意识。

2. 定期演练与测试:组织网络安全演练和渗透测试,提升员工应对安全事件的能力。

七、安全审计与改进1. 定期安全审计:定期对防火墙策略和配置进行审计,并发现潜在安全风险。

防火墙配置的实验报告

防火墙配置的实验报告

《防火墙配置的实验报告》

实验目的:通过实验,掌握防火墙的基本配置方法,了解防火墙的作用和原理,提高网络安全意识。

实验内容:

1. 防火墙的基本概念

防火墙是一种网络安全设备,用于监控和控制网络流量,以保护网络免受未经

授权的访问和攻击。

防火墙可以根据预设的规则过滤网络数据包,阻止潜在的

威胁和攻击。

2. 防火墙的配置方法

在实验中,我们使用了一台虚拟机来模拟网络环境,通过配置防火墙软件来实

现对网络流量的监控和控制。

首先,我们需要了解防火墙软件的基本功能和配

置界面,然后根据网络安全需求设置相应的规则和策略,最后测试配置的有效性。

3. 防火墙的作用和原理

防火墙可以通过不同的方式来实现对网络流量的控制,包括基于端口、IP地址、协议和应用程序的过滤规则。

其原理是通过检查网络数据包的源地址、目的地址、端口等信息,判断是否符合预设的规则,然后决定是否允许通过或阻止。

实验结果:

经过实验,我们成功配置了防火墙软件,并设置了一些基本的过滤规则,包括

禁止某些端口的访问、限制特定IP地址的访问等。

在测试阶段,我们发现配置

的规则能够有效地过滤网络流量,达到了预期的安全效果。

结论:

通过本次实验,我们深入了解了防火墙的基本概念、配置方法和作用原理,提高了网络安全意识和技能。

防火墙在网络安全中起着至关重要的作用,能够有效地保护网络免受未经授权的访问和攻击,是网络安全的重要组成部分。

我们将继续学习和实践,不断提升网络安全防护能力。

window7自定义防火墙规则实验报告 -回复

window7自定义防火墙规则实验报告-回复如何在Windows 7上进行自定义防火墙规则设置。

以下是本次实验的具体步骤及实验结果。

步骤一:打开Windows 7防火墙设置1. 首先,点击开始菜单,并选择“控制面板”。

2. 在控制面板中,选择“系统和安全”。

3. 在“系统和安全”下面,选择“Windows 防火墙”。

步骤二:创建新的防火墙规则1. 在Windows 防火墙界面的左侧面板中,选择“高级设置”。

2. 在弹出的“Windows 防火墙与高级安全性”窗口中,选择“传入规则”或“传出规则”(根据需要选择)。

3. 在右侧面板中,选择“新建规则”。

步骤三:选择规则类型1. 在“新建传入/传出规则向导”窗口中,选择“自定义”并点击“下一步”按钮。

2. 在下个界面中,选择“所有程序”或“仅此程序或服务”(根据需要选择)并点击“下一步”按钮。

步骤四:指定规则适用范围1. 在“协议和端口”界面中,选择需要应用规则的协议类型,并指定端口号(如果有需要)。

2. 选择“可访问的本地端口”为“任何端口”,或者输入指定的端口号。

3. 单击“下一步”按钮。

步骤五:指定操作1. 在“操作”界面中,选择“允许连接”或“阻止连接”(根据需要选择)。

2. 单击“下一步”按钮。

步骤六:指定配置文件1. 在“配置文件”界面中,选择需要应用规则的配置文件(公用、专用或域)。

2. 单击“下一步”按钮。

步骤七:指定规则名称和描述1. 在“名称和描述”界面中,输入规则名称和描述(可选)。

2. 单击“完成”按钮。

实验结果:经过以上步骤,我们成功创建了一条自定义的防火墙规则。

现在,我们可以返回到“传入规则”或“传出规则”界面,并在规则列表中找到我们刚刚创建的规则。

总结:通过以上实验,我们了解了在Windows 7上如何创建自定义的防火墙规则。

防火墙规则的设置可以帮助我们控制网络流量,并保护我们的计算机免受潜在的网络威胁。

在实际应用中,我们可以根据实际需求设置特定的规则,以提高网络安全性。

防火墙的基本配置与管理

防火墙的基本配置与管理

引言

防火墙是网络安全的重要组成部分,它可以在网络上创建一个安全的屏障,保护网络设施免受未经授权的访问和攻击。

本文将介绍防火墙的基本配置和管理。

防火墙的类型

1. 软件防火墙:基于软件的防火墙,通常安装在计算机上,能够监控进出计算机的所有网络连接。

2. 硬件防火墙:硬件防火墙是一个独立的设备,通常安装在公司或组织的网络边缘,能够检查所有网络流量并筛选出潜在的网络攻击。

防火墙的配置与管理

1. 确定网络安全策略:在配置防火墙之前,需要明确网络安全策略,明确允许哪些服务或流量通过防火墙。

2. 规划防火墙规则:防火墙规则是指可以通过防火墙的网络流量筛选规则和策略,需要明确允许哪些流量、禁止哪些流量,以及如何响应安全事件等方面的细节。

3. 监控日志:定期监控防火墙日志,以便发现和处理潜在的安全威胁。

防火墙的最佳实践

1. 限制入站和出站流量:阻止所有不必要的流量进入网络,防止内部计算机与不受信任的网络连接。

2. 升级和维护防火墙:定期升级防火墙并及时修复漏洞,以保证其安全性和正确性。

3. 获取报告:防火墙应具有生成报告功能,以便及时了解网络流量和安全事件。

结论

无论是软件防火墙还是硬件防火墙,都是保护公司或组织网络安全的重要设备。

在配置和管理防火墙时,需要遵循最佳实践,限制不必要的流量并监控日志。

这将帮助我们建立一个更加健康和安全的网络环境。

window7自定义防火墙规则实验报告

window7自定义防火墙规则实验报告如何在Windows 7 中自定义防火墙规则实验报告[引言]防火墙是计算机网络安全的重要组成部分,可以阻止未经授权的网络访问,提高系统安全性。

然而,许多用户对于如何在Windows 7 操作系统中自定义防火墙规则感到困惑。

本实验报告将逐步介绍如何在Windows 7 中创建自定义的防火墙规则。

[第一步:了解防火墙]首先,我们需要了解什么是防火墙。

防火墙是一种网络安全设备,位于计算机网络与外部网络之间,通过过滤数据包来阻止未经授权的访问。

Windows 7 默认的防火墙可以阻止一些常见的网络攻击,但无法满足所有用户的需求。

[第二步:打开防火墙设置]在Windows 7 操作系统中,打开“控制面板”,然后点击“系统和安全”,接着选择“Windows 防火墙”选项。

在防火墙设置窗口中,可以看到当前的防火墙状态和已有的规则。

[第三步:创建新的防火墙规则]要创建新的防火墙规则,点击“高级设置”链接,打开防火墙高级安全性设置窗口。

在左侧的导航栏中,选择“入站规则”或“出站规则”,然后点击“新建规则”。

[第四步:选择规则类型]在新建规则向导中,选择适当的规则类型。

例如,如果我们想要阻止某个特定的程序访问网络,我们可以选择“程序”作为规则类型。

[第五步:指定程序路径]在规则向导的下一步中,指定要阻止或允许访问的程序路径。

可以浏览文件夹,找到程序所在的路径,并将其添加到规则中。

[第六步:选择操作]在规则向导的下一步,选择要执行的操作,即阻止还是允许访问。

可以选择“阻止连接”来阻止程序的网络访问。

[第七步:选择配置文件]在规则向导的下一步,选择要应用规则的配置文件。

可以选择“公用配置文件”、“专用配置文件”或者“域配置文件”。

[第八步:指定规则名称]在规则向导的下一步,指定规则的名称和描述,以便于后续管理和识别规则。

[第九步:完成规则创建]在规则向导的下一步,确认所有设置并完成规则创建。

网络安全实验七-防火墙

实验七防火墙【实验题目】防火墙【实验目的与要求】(1)理解防火墙的工作原理;(2)掌握基于防火墙的网络安全设计;【实验需求】(1)提供H3C SecPath防火墙一台、交换机一台、计算机5台;(2)掌握防火墙的不同工作模式,并能通过命令行或Web界面配置防火墙的主要功能;【实验步骤】第一部分:防火墙的初级应用(防火墙当作路由器用)第1步:正确连线按图1-1所示的网络拓扑图正确连线,其中一台电脑的串口(COM1)与防火墙的CONSOLE口相连。

IP:192.168.0.XGW:192.168.0.254图1-1 网络拓扑图第2步:清除防火墙内部的配置信息,恢复到出厂状态eset saved-configurationThe saved configuration will be erased.Are you sure?[Y/N]yConfiguration in the device is being cleared.Please wait ...The configuration file does not exist!rebootThis command will reboot the system. Since the current configuration may have been changed, all changes may be lost if you continue. Continue? [Y/N] y#Aug 14 05:29:27:499 2014 H3C DRTMIB/4/REBOOT:Reboot device by command.*********************************************************** ** H3C SecPath Series Gateway BOOTROM, Version 1.14 ** ***********************************************************Copyright (c) 2004-2007 Hangzhou H3C Technologies Co., Ltd.Compiled at Thu Apr 5 09:01:18 HKT 2007Testing memory...OK!128M bytes SDRAM Memory16M bytes Flash MemoryHardware Version is 2.0CPLD Version is 1.0Press Ctrl-B to enter Boot MenuSystem isself-decompressing.................................................. ............................................................................ .... ...................System is starting...User interface Con 0 is available.Press ENTER to get started.第3步:配置W AN和LAN口的IP地址system-viewSystem View: return to User View with Ctrl+Z.[H3C]interface Ethernet 0/3[H3C-Ethernet0/3]ip address 10.64.129.150 255.255.255.0[H3C-Ethernet0/3]q[H3C]interface Ethernet 0/2[H3C-Ethernet0/2]ip address 192.168.0.254 255.255.255.0[H3C-Ethernet0/2]第4步:配置主机IP地址正确配置主机的IP地址、子网掩码、默认网关和DNS服务器地址,如图1-2所示:图1-2 配置主机IP地址第5步:配置静态路由[H3C]ip route-static 0.0.0.0 0.0.0.0 10.64.129.254第6步:配置访问控制列表(ACL)和网络地址翻译(NA T)[H3C]acl number 3000[H3C-acl-adv-3000]rule 1 permit ip source 192.168.0.1 0.0.0.255 destination any [H3C-acl-adv-3000]q[H3C-Ethernet0/3]firewall packet-filter 3000 outbound[H3C-Ethernet0/3]nat outbound 3000[H3C-Ethernet0/3]第7步:把接口设为信任区域并定义为允许访问[H3C]firewall zone trust[H3C-zone-trust]add interface Ethernet 0/3[H3C-zone-trust]add interface Ethernet 0/2[H3C]firewall packet-filter default permit第8步:配置过程中可以随时在用户视图下保存配置信息saveThe configuration will be written to the device.Are you sure?[Y/N]Before pressing ENTER you must choose 'YES' or 'NO'[Y/N]:yNow saving current configuration to the device.Saving configuration flash:/config.cfg. Please wait................Current configuration has been saved to the device successfully.第二部分:防火墙使用进阶【实验需求】(1)提供H3C SecPath防火墙一台、交换机一台、计算机5台;(2)基于防火墙的网络安全拓扑结构,如图2-1所示,通过Web方式来配置防火墙,并验证防火墙的主要功能;IP:192.168.0.XGW:192.168.0.254图2-1 网络拓扑图【实验步骤】第1步:正确连线按图3所示的网络拓扑图正确连线,其中一台电脑的串口(COM1)与防火墙的CONSOLE口相连。

防火墙的基本配置与应用

实训七:防火墙的基本配置与应用一、实训目的了解防火墙在网络安全中的应用,掌握防火墙在网络安全中的基本应用和配置方法。

二、实验内容1、内网中的所有计算机均可以访问外网;2、仅允许内网中的特定一台或一个网段中的几台计算机可以访问外网;3、外网可以访问内网中的WWW、DNS等服务器。

三、实验步骤(一)内网中的所有计算机均可以访问外网(1)把三层交换机4根蓝线拔出分别接到防火墙的lan模块的1、2、3、4端口,(2)用一根交叉线将防火墙的WAN1口和三层交换机的任意端口相连(3)用交叉线将防火墙的WAN口与任意一个二层交换机的端口相连(防火墙管理主机host的网线必须连接到这个二层交换机上)(4)host的IP地址配置为192.168.10.200/24 网关设置为空(5)在光盘目录下adminCert\admin.pl2,密码:123456(6)在IE地址栏中输入https://192.168.10.100:6666(7)用户名:admin密码:firewall,进入web管理页面(8)在网络配置\接口IP中,点添加:网络接口wan1,IP:192.168.46.120,选中所有的复选框。

再添加:网络接口lan,网关IP:192.168.1.254,选中所有的复选框。

(9)配置策略路由,选lan,点添加,选路由,目的地址:0.0.0.0/0.0.0.0 下一跳地址为192.168.46.254 此策略为让所有内部主机都能访问外网(10)安全策略设置安全规则:通过配置特定的“包过滤规则”,默认是只有明确允许的,才能通过,其余全部是禁止的(若没有任何设置,则全部禁止)。

规则检查是自上而下的,所以,比较笼统的规则应位于上面,精确的规则应置于下面。

选包过滤规则,名称自定义,源地址,目的地址,服务全为any,执行动作设置为允许。

(11)NAT规则:源地址,目的地址,服务全为any,源地址转换为192.168.46.120(12)将NAT规则序号设置为1(13)将内网地址配置为192.168.1.* /24网关:192.168.1.254,也可直接在管理主机上添加一个IP:192.168.1.*/24 ,网关:192.168.1.254,(14)可以ping 192.168.1.254,即可实现内网中的所有机器访问外网,没有任何限制可在默认的管理主机上添加一个管理主机,IP为内网中的地址,再将内网中的一台机器IP设置为192.168.1.*/24 ,网关:192.168.1.254。

防火墙的基本配置与管理

防火墙的基本配置与管理

防火墙在计算机系统中扮演着重要的角色,它可以保护网络免受不受欢迎的访问和未经授权的信息泄露。

本文将介绍防火墙的基本配置和管理,以帮助保护您的计算机和网络安全。

防火墙基本配置

1. 确定防火墙的位置:防火墙可以在网络的边缘或内部部署。

根据网络的规模和需求,选择合适的位置来安装防火墙。

2. 设置规则和策略:根据安全要求,配置防火墙以允许或阻止特定的网络流量。

可以基于协议、端口、IP地址等来定制规则,确保只有经过验证的流量可以通过防火墙。

3. 更新和维护规则:定期审查和更新防火墙的规则和策略,确保它们与最新的威胁和安全需求保持一致。

防火墙的管理

1. 监控防火墙日志:定期检查防火墙的日志,以察觉任何潜在的安全问题或异常活动。

2. 更新防火墙软件:及时安装防火墙提供的补丁和更新,以弥补已知的漏洞并保持防火墙的功能和效能。

3. 配置安全策略:根据实际需求,调整和优化防火墙的安全策略。

这包括限制特定IP地址或端口的访问,允许或禁止特定协议等。

4. 定期测试和评估:定期进行防火墙的渗透测试和安全评估,以发现潜在的弱点并进行修复。

防火墙的配置和管理是确保计算机和网络安全的重要步骤。

遵循这些基本原则,并在需要时寻求专业人士的帮助和建议,可以最大限度地提供保护和安全性。

请注意,本文提供的信息仅供参考,具体的防火墙配置和管理取决于实际情况和特定需求。

在进行任何防火墙操作之前,请确认并遵守适用的法律和合规要求。

防火墙设置实验报告的

防火墙设置实验报告的一、引言防火墙设置是计算机网络安全的重要组成部分,通过限制网络传输的流量来保护计算机和网络资源免受潜在的威胁。

本实验报告将介绍防火墙设置的基本概念、实验过程和结果,并分享个人对防火墙设置的观点和理解。

二、防火墙设置的基本概念防火墙是一种网络安全设备,位于计算机与外部网络之间,负责监控和控制网络流量。

防火墙通过定义和实施规则,对传入和传出的数据包进行检查和过滤,以保证网络安全与资源保护。

三、实验过程1. 确定防火墙类型:选择适合实验需求的网络防火墙类型,比如软件防火墙或硬件防火墙。

2. 设置防火墙规则:根据实验目标和网络安全需求,设置防火墙规则,包括允许或禁止的传入/传出连接、端口策略、应用程序权限等。

3. 测试与调整:根据实验需求,进行各种网络传输测试,例如Ping 测试、端口扫描等,以验证防火墙设置的有效性和安全性。

4. 优化和完善:根据实验过程中的测试结果和安全需求,对防火墙设置进行优化和完善,确保网络安全和正常通信。

四、实验结果本次实验采用软件防火墙,设置了如下规则:1. 允许传入的HTTP和HTTPS连接,限制传出的SMTP和POP3连接。

2. 开放特定端口(如80端口)供外部访问,严格限制其他端口的访问。

3. 禁止某些应用程序(如P2P文件共享工具)访问网络。

经过测试和优化,防火墙设置实现了预期的目标,并成功保护了计算机和网络资源的安全。

五、个人观点和理解防火墙设置在现代网络环境中至关重要。

通过限制和过滤网络流量,防火墙有效地保护了计算机和网络资源免受恶意攻击和未经授权的访问。

在设置防火墙规则时,我们需要充分考虑实际需求和安全策略,避免设置过于宽松或过于严格的规则。

定期测试和调整防火墙设置也是必要的,以应对不断变化的网络威胁。

六、总结与回顾本实验报告介绍了防火墙设置的基本概念、实验过程和结果,以及个人对防火墙设置的观点和理解。

防火墙作为网络安全的重要组成部分,通过限制和过滤网络流量,有效保护了计算机和网络资源的安全。

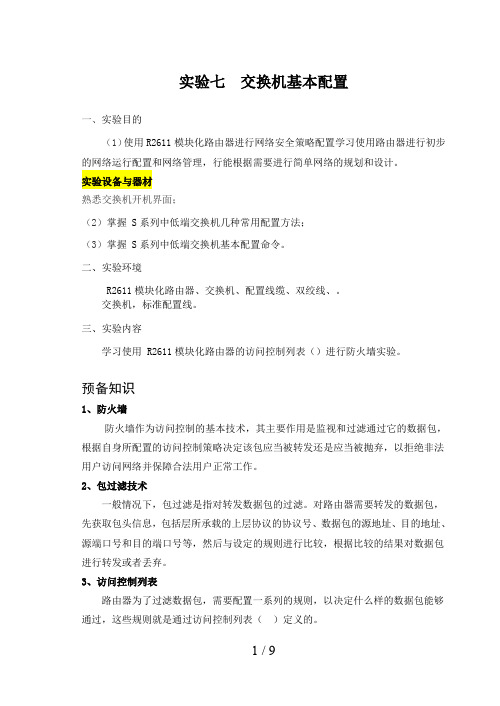

实验七、防火墙基本配置讲解

实验七交换机基本配置一、实验目的(1)使用R2611模块化路由器进行网络安全策略配置学习使用路由器进行初步的网络运行配置和网络管理,行能根据需要进行简单网络的规划和设计。

实验设备与器材熟悉交换机开机界面;(2)掌握 S系列中低端交换机几种常用配置方法;(3)掌握 S系列中低端交换机基本配置命令。

二、实验环境R2611模块化路由器、交换机、配置线缆、双绞线、。

交换机,标准配置线。

三、实验内容学习使用 R2611模块化路由器的访问控制列表()进行防火墙实验。

预备知识1、防火墙防火墙作为访问控制的基本技术,其主要作用是监视和过滤通过它的数据包,根据自身所配置的访问控制策略决定该包应当被转发还是应当被抛弃,以拒绝非法用户访问网络并保障合法用户正常工作。

2、包过滤技术一般情况下,包过滤是指对转发数据包的过滤。

对路由器需要转发的数据包,先获取包头信息,包括层所承载的上层协议的协议号、数据包的源地址、目的地址、源端口号和目的端口号等,然后与设定的规则进行比较,根据比较的结果对数据包进行转发或者丢弃。

3、访问控制列表路由器为了过滤数据包,需要配置一系列的规则,以决定什么样的数据包能够通过,这些规则就是通过访问控制列表()定义的。

访问控制列表是由 | 语句组成的一系列有顺序的规则,这些规则根据数据包的源地址、目的地址、端口号等来描述。

通过这些规则对数据包进行分类,这些规则应用到路由器接口上,路由器根据这些规则判断哪些数据包可以接收,哪些数据包需要拒绝。

访问控制列表( )的作用访问控制列表可以用于防火墙;访问控制列表可用于(),对数据流量进行控制;访问控制列表还可以用于地址转换;在配置路由策略时,可以利用访问控制列表来作路由信息的过滤。

一个数据包如下图所示(图中所承载的上层协议为)示意图的分类按照访问控制列表的用途,可以分为四类:●基本的访问控制列表()●高级的访问控制列表()●基于接口的访问控制列表()●基于的访问控制列表()访问控制列表的使用用途是依靠数字的范围来指定的,1000~1999是基于接口的访问控制列表,2000~2999范围的数字型访问控制列表是基本的访问控制列表,3000~3999范围的数字型访问控制列表是高级的访问控制列表,4000~4999范围的数字型访问控制列表是基于地址访问控制列表。

防火墙配置与管理

附件:实验报告格式

哈尔滨工程大学《网络安全防护技术实验》

实验报告本

2013~2014学年第一学期

班级20100615

姓名李洪旭

学号2010061505

实验名称防火墙配置与管理

计算机与技术学院

2013年10 月

图1.1 实验一

图2.1 实验二

进行ping命令限制,分别完成下列操作

本机可以ping他机,而且阻止他机ping本机

指令代码:iptables -A INPUT -p icmp -d 192.168.122.162/24 --icmp-type 0 -j ACCEPT iptables -A OUTPUT -p icmp -s 192.168.122.162/24 --icmp-type 8 -j ACCEPT 执行过程如3.1图所示

他机可以ping本机,而阻止本机ping他机

指令代码:iptables -t filter -F

iptables -A INPUT -p icmp -d 192.168.122.162/24 --icmp-type 8 -j ACCEPT

iptables -A OUTPUT -p icmp -s 192.168.122.162/24 --icmp-type 0 -j ACCEPT 执行过程如3.2图所示

本机可以ping他机,同时允许他机ping本机

指令代码:iptables -t filter -F

iptables -A INPUT -p icmp -j ACCEPT

图3.1 实验三-1 图3.2 实验三-2。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网络安全实验报告

图1:“防火墙的配置和管理”实验拓扑

根据网络拓扑结构完成相应的配置

网络拓扑结构说明:

ISP路由模拟INTERNET上的路由器

WEB(202.168.0.20)模拟INTERNET上的WEB服务器和测试主机

配置要求:

企业A申请了一个公有地址段202.168.1.0/29,请对网络做如下配置:

根据拓扑结构所示的IP信息配置所有主机及网络设备的IP信息,架构ACS、WEB服务器、完成相应的配置。

在企业A的内部交换机上启用AAA服务,要求采用基于RADIUS的AAA对控制台与INTERNET登陆进行身份认证,创建合法用户进行登录测试;

在防火墙上配置NAT,其要求为:

2、配置ACS服务器,此处省略,配置参照实验实验4

3、在VMware虚拟机中架构DNS、WEB服务器,具体配置省略

4、完成路由器的底层配置,包括IP地址,网关等,具体配置省略

5、配置ASA防火墙,完成ASA的基本底层配置

iscoasa(config)# interface Ethernet0/0

ciscoasa(config-if)# nameif outside

ciscoasa(config-if)# security-level 0

ciscoasa(config-if)# ip address 202.168.1.1 255.255.255.248 ciscoasa(config-if)#no sh

ciscoasa(config-if)# interface Ethernet0/1

ciscoasa(config-if)# nameif inside。