RG-WG双机热备配置案例

华为防火墙的双机热备方案

华为防火墙的双机热备方案在网络关键节点上,如果只部署一台设备,无论其可靠性多高,系统都必然要承受因单点故障而导致的网络中断的风险。

防火墙一般用作内网到外网的出口,是业务关键路径上的设备,为了防止因一台设备故障而导致的业务中断,要求防火墙必须提供更高的可靠性,此时需要使用防火墙双机热备组网。

双机热备组网的建立和运行需要解决以下五个关键问题:1.设备的主备状态是如何决定的2.如何监控并发现接口或者设备故障3.发现故障后,如何保证设备的主备状态切换4.正常情况和故障后,流量是如何引导的5.如何进行信息同步,保证主备切换后业务不中断以上问题都是由双机热备特性涉及的三大协议VRRP VGMP HRP 共同配合解决的。

首先,VRRP自然不需要多说,我相信大家都非常清楚,这是一个公有的网关冗余技术,可以在两台设备之间形成虚拟IP地址,建立主备的冗余关系,但是传统的VRRP在安全领域有一个不可忽略的问题,就是当防火墙上下行业务端口上都配置了VRRP备份组的时候,这两个VRRP备份组是独立运行的,可能出现上下行两个VRRP备份组状态不一致的情况。

我们来看下面这个图这是最基本的一个防火墙双机热备的连接拓扑,防火墙的业务接口工作在三层,上下行连接交换机,防火墙的上行接口和下行接口分别运行了两个独立的VRRP组,FW1为主设备,FW2为备设备,正常情况下,流量会在FW1上进行往返(也就是沿着蓝色箭头的方向走),现在假设FW1的下行接口故障,因此运行在下行接口的VRRP组会检测到这个问题,从而引发主备切换, FW2的下行接口会成为主接口,上行流量会从FW2转发出去,访问外部网络,但是因为上下行的VRRP组是独立运行的,所以对于上行接口而言,主设备依然还在FW1上,因此外部网络返回的流量依然会转发到FW1上,这样就造成了网络不通,这个问题,传统的VRRP是无法解决的,因此,华为在VRRP的基础之上,开发了VGMP协议。

VGMP的基本功能是集中管理和监控VRRP备份组,控制VRRP 备份组的统一切换,将一组VRRP备份组组成一个VGMP管理组,由VGMP管理组控制所有VRRP备份组同步倒换,保证所有VRRP备份组状态一致,VGMP管理组还可以代表整个设备使用VGMP报文跟对端设备进行协商实现主备状态切换。

防火墙技术案例双机热备负载分担组网下的IPSec配置

论坛的小伙伴们,大家好。

强叔最近已经开始在“侃墙”系列中为各位小伙伴们介绍各种VPN了。

说到VPN,小伙伴们肯定首先想到的是最经典的IPSec VPN,而且我想大家对IPSec的配置也是最熟悉的。

但是如果在两台处于负载分担状态下的防火墙上部署IPSec VPN又该如何操作呢有什么需要注意的地方呢本期强叔就为大家介绍如何在双机热备的负载分担组网下配置IPSec。

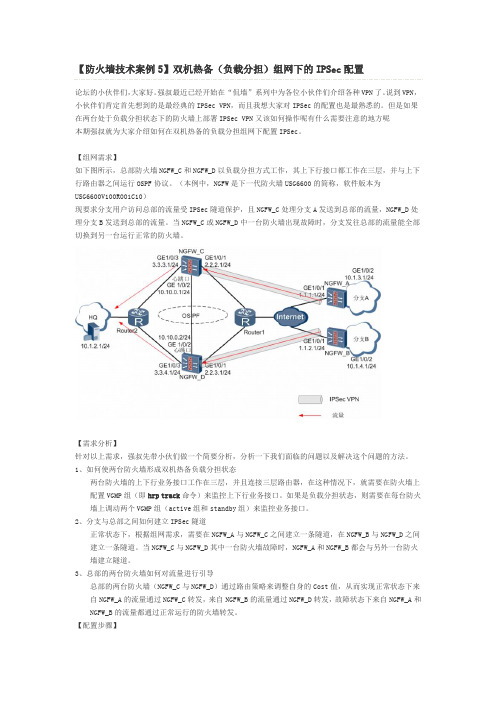

【组网需求】如下图所示,总部防火墙NGFW_C和NGFW_D以负载分担方式工作,其上下行接口都工作在三层,并与上下行路由器之间运行OSPF协议。

(本例中,NGFW是下一代防火墙USG6600的简称,软件版本为USG6600V100R001C10)现要求分支用户访问总部的流量受IPSec隧道保护,且NGFW_C处理分支A发送到总部的流量,NGFW_D处理分支B发送到总部的流量。

当NGFW_C或NGFW_D中一台防火墙出现故障时,分支发往总部的流量能全部切换到另一台运行正常的防火墙。

【需求分析】针对以上需求,强叔先带小伙们做一个简要分析,分析一下我们面临的问题以及解决这个问题的方法。

1、如何使两台防火墙形成双机热备负载分担状态两台防火墙的上下行业务接口工作在三层,并且连接三层路由器,在这种情况下,就需要在防火墙上配置VGMP组(即hrp track命令)来监控上下行业务接口。

如果是负载分担状态,则需要在每台防火墙上调动两个VGMP组(active组和standby组)来监控业务接口。

2、分支与总部之间如何建立IPSec隧道正常状态下,根据组网需求,需要在NGFW_A与NGFW_C之间建立一条隧道,在NGFW_B与NGFW_D之间建立一条隧道。

当NGFW_C与NGFW_D其中一台防火墙故障时,NGFW_A和NGFW_B都会与另外一台防火墙建立隧道。

3、总部的两台防火墙如何对流量进行引导总部的两台防火墙(NGFW_C与NGFW_D)通过路由策略来调整自身的Cost值,从而实现正常状态下来自NGFW_A的流量通过NGFW_C转发,来自NGFW_B的流量通过NGFW_D转发,故障状态下来自NGFW_A和NGFW_B的流量都通过正常运行的防火墙转发。

防火墙双机热备配置案例

双机热备网络卫士防火墙可以实现多种方式下的冗余备份,包括:双机热备模式、负载均衡模式和连接保护模式。

在双机热备模式下(最多支持九台设备),任何时刻都只有一台防火墙(主墙)处于工作状态,承担报文转发任务,一组防火墙处于备份状态并随时接替任务。

当主墙的任何一个接口(不包括心跳口)出现故障时,处于备份状态的防火墙经过协商后,由优先级高的防火墙接替主墙的工作,进行数据转发。

在负载均衡模式下(最多支持九台设备),两台/多台防火墙并行工作,都处于正常的数据转发状态。

每台防火墙中设置多个VRRP备份组,两台/多台防火墙中VRID相同的组之间可以相互备份,以便确保某台设备故障时,其他的设备能够接替其工作。

在连接保护模式下(最多支持九台设备),防火墙之间只同步连接信息,并不同步状态信息。

当两台/多台防火墙均正常工作时,由上下游的设备通过运行VRRP或HSRP进行冗余备份,以便决定流量由哪台防火墙转发,所有防火墙处于负载分担状态,当其中一台发生故障时,上下游设备经过协商后会将其上的数据流通过其他防火墙转发。

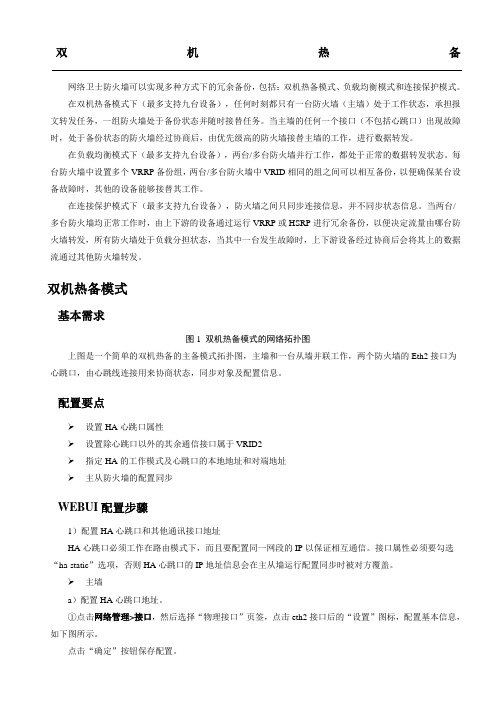

双机热备模式基本需求图 1双机热备模式的网络拓扑图上图是一个简单的双机热备的主备模式拓扑图,主墙和一台从墙并联工作,两个防火墙的Eth2接口为心跳口,由心跳线连接用来协商状态,同步对象及配置信息。

配置要点➢设置HA心跳口属性➢设置除心跳口以外的其余通信接口属于VRID2➢指定HA的工作模式及心跳口的本地地址和对端地址➢主从防火墙的配置同步WEBUI配置步骤1)配置HA心跳口和其他通讯接口地址HA心跳口必须工作在路由模式下,而且要配置同一网段的IP以保证相互通信。

接口属性必须要勾选“ha-static”选项,否则HA心跳口的IP地址信息会在主从墙运行配置同步时被对方覆盖。

➢主墙a)配置HA心跳口地址。

①点击网络管理>接口,然后选择“物理接口”页签,点击eth2接口后的“设置”图标,配置基本信息,如下图所示。

点击“确定”按钮保存配置。

双机热备专项方案的主要两种组建方式

-+懒惰是很奇怪东西,它使你认为那是安逸,是休息,是福气;但实际上它所给你是无聊,是倦怠,是消沉;它剥夺你对前途期望,割断你和她人之间友谊,使你心胸日渐狭窄,对人生也越来越怀疑。

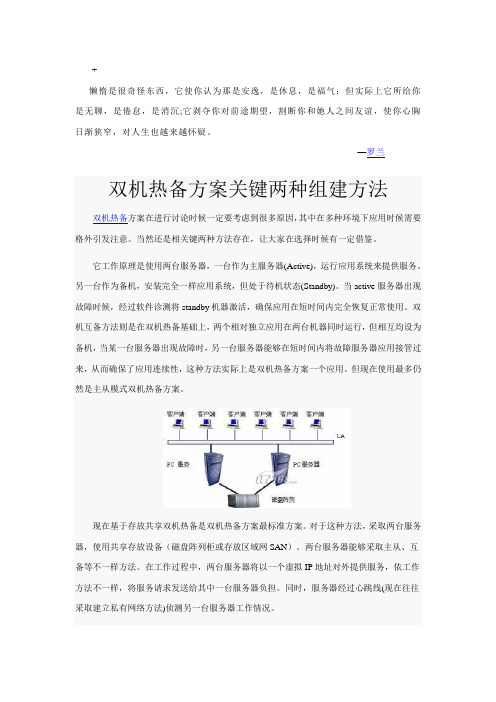

—罗兰双机热备方案关键两种组建方法双机热备方案在进行讨论时候一定要考虑到很多原因,其中在多种环境下应用时候需要格外引发注意。

当然还是相关键两种方法存在,让大家在选择时候有一定借鉴。

它工作原理是使用两台服务器,一台作为主服务器(Active),运行应用系统来提供服务。

另一台作为备机,安装完全一样应用系统,但处于待机状态(Standby)。

当active服务器出现故障时候,经过软件诊测将standby机器激活,确保应用在短时间内完全恢复正常使用。

双机互备方法则是在双机热备基础上,两个相对独立应用在两台机器同时运行,但相互均设为备机,当某一台服务器出现故障时,另一台服务器能够在短时间内将故障服务器应用接管过来,从而确保了应用连续性,这种方法实际上是双机热备方案一个应用。

但现在使用最多仍然是主从模式双机热备方案。

现在基于存放共享双机热备是双机热备方案最标准方案。

对于这种方法,采取两台服务器,使用共享存放设备(磁盘阵列柜或存放区域网SAN)。

两台服务器能够采取主从、互备等不一样方法。

在工作过程中,两台服务器将以一个虚拟IP地址对外提供服务,依工作方法不一样,将服务请求发送给其中一台服务器负担。

同时,服务器经过心跳线(现在往往采取建立私有网络方法)侦测另一台服务器工作情况。

双机热备方案当一台服务器出现故障时,另一台服务器依据心跳侦测情况做出判定,并进行切换,接管服务。

对于用户而言,这一过程是全自动,在很短时间内完成,从而对业务不会造成影响。

•实战:ROSE HA双机热备系统安装指南在对系统连续运行要求较高系统中,我们通常有RAID、hot spare来保障存放系统和数据安全性,不过仅仅存放系统安全就足够了么?为了预防服务器应用程序意外宕机,我们通常还会经过两台服务器冗余,且互为备份共同实施同一任务架构模式来预防服务器错误发生。

双机热备方案 (3)

双机热备方案

双机热备方案是一种备份解决方案,由两台服务器组成,其中一台服务器作为主服务器负责处理实际的业务请求,而另一台服务器作为备份服务器,在主服务器发生故障时接管业务请求,确保业务的持续可用性和数据的完整性。

以下是双机热备方案的一般步骤:

1. 选择合适的硬件设备:选择两台性能相近的服务器,并确保它们的硬件配置足够强大以处理所有的业务请求。

2. 安装操作系统和应用软件:在主服务器和备份服务器上都安装相同的操作系统和应用软件,以确保数据和配置的一致性。

3. 配置数据同步:使用数据库复制技术、文件同步工具或

分布式文件系统等方法,将主服务器上的数据实时同步到

备份服务器上,以确保数据的一致性。

4. 设置故障切换机制:配置监控系统,实时监测主服务器

的状态,一旦主服务器出现故障,监控系统会自动触发故

障切换机制,将业务请求切换到备份服务器上。

5. 测试和验证:定期进行主备服务器之间的切换测试,确

保备份服务器能够正常接管业务请求,并验证数据的完整

性和一致性。

6. 定期更新服务器配置和数据:定期更新和同步主服务器

和备份服务器的配置和数据,以确保两台服务器的状态保

持一致。

总之,双机热备方案可以提供高可用性和容灾能力,确保

业务的连续性和数据的一致性。

但是,需要维护成本较高,

并且对网络带宽和存储空间要求较高。

因此,在实施双机热备方案之前,需要综合考虑成本和实际需求。

双机热备配置及方案

公司数据集中存储备份方案一、用户现状2、操作系统和数据都在同一台服务器中,服务器使用时间有长有短。

3、用户数据只做了一些简单的备份,数据备份/恢复管理操作复杂,数据恢复时间长。

二、需要分析1、根据用户现在状况,数据与操作系统在同一台服务器的硬盘分区中,存在非常大的风险,操作系统出现问题时,很可能导致数据丢失。

数据库数据移置到高性能存储中,与操作系统分离,以提高数据保存的安全性可靠性。

2、服务器提供的硬盘数量有限,提供的最大IOPS数受硬盘数量限制,高峰时期,可能会出现响应延时。

磁盘存储能够提供更多硬盘,从而增加需要的IOPS,以提高业务系统整体性能。

3、未来用户会增加很多高性能应用系统,也需要高性能的存储系统来支撑,为了避免重复投资,设计存储时,需要考虑存储目前的应用,以及将来的性能要求和扩容需要。

4、由于单机运行,会存在单点故障,当某台服务器出现问题后,那么不能正常运行,建议选择双机热备系统,当某台服务器出现问题后,另外一台服务器共享存储里的数据,可对外提供服务器,保证业务的连续性。

5、由于电子设备都不能保证不出问题,同时,生产数据只有一份,一旦丢失,可能带来致命的错误,需要考虑数据保护机制,提供高效自动、易操作的中文图化管理系统。

三、方案设计1、数据集中存储根据以上需求分析,需要考虑2台数据库服务器,通过芯跳线组成双机热备,增加一台高性能数据存储。

本方案设计中,选择FC SAN存储架构方式,通过存储与服务器的HBA卡连接;对网络架构不作大的改动,只对服务器存放在服务器中数据进行迁移到存储中。

对应用系统需要提供高业务连续性时,只要在现有基础上增加双机热备(HA)即可。

针对綦江自来水公司公司的数据类型,主要是以SQL或者ORACLE等数据库的结构化数据和一些文件类的非结构化数据为主。

SQL/ORACLE等数据库的结构化数据,属于典型的数据库应用特征,普遍容量不大,随机IO读写非常频繁,属于性能要求大于容量需求的应用,因此对于这类数据的存储,优先考虑存储的性能要满足应用需求。

路由器之双机热备的全面配置示例

双机热备的全面配置示例-中华服务器网-技术学院

hostname 2511-2 enable secret 5 $1$7o5F$MSyFWzVf6JBgnjLJghHSB. ! ! interface Ethernet0 ip address 192.4.1.lOO 255.255.255.0 no ip redirects standby 1 timers 5 15 standby 1 priority 100 staidby 1 preempt standby 1 authentication cisco sandby 1 ip 192.4.1.1 !interface Serial0ip address 192.8.1.2 255.255.255.0encapsulation x25ip ospf missage-digest-key 2 md5 cisco no ip mroute-cache x25 address 5678 x25 htc 16 x25 nvc 4 x25 map ip 192.8.l.1 1234 broadcast ! interface Serial1 no ip address no ip mroute-cachc bandwidth 2000 clockrate 2000000

/tech/629a.html(第 5/24 页)2005-11-1 9:47:22

双机热备的全面配置示例-中华服务器网-技术学院

encapesulation ppp ip ospf message-digest-key 1 md5 kim ip ospf network non-broadcast bandwidth 64 ppp authentication chap ! router ospf 1 passive-interface Ethernet0 network 192.3.1.0 0.0.0.255 area 0 network 192.4.l.0 0.0.0.255 area 0network 192.7. l.0 0.0.0.255 area 0neighbor 192.7.1.2 priority 1neighbor 192.3.1.2 priority 1area 0 authentication message-digest!no ip classless! line con 0line 1 8line aux 0line vty 0 4 password cisco login ! end 2511-2的配置 2511-2#sho run Building configuration... Current configuration: ! version 11.3 no servicc password-encryption !

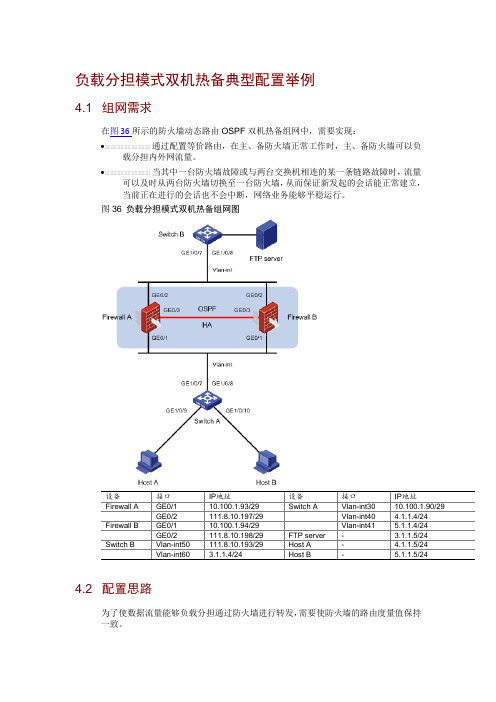

负载分担模式双机热备典型配置举例

负载分担模式双机热备典型配置举例4.1 组网需求在图36所示的防火墙动态路由OSPF双机热备组网中,需要实现:∙ 通过配置等价路由,在主、备防火墙正常工作时,主、备防火墙可以负载分担内外网流量。

∙ 当其中一台防火墙故障或与两台交换机相连的某一条链路故障时,流量可以及时从两台防火墙切换至一台防火墙,从而保证新发起的会话能正常建立,当前正在进行的会话也不会中断,网络业务能够平稳运行。

图36 负载分担模式双机热备组网图4.2 配置思路为了使数据流量能够负载分担通过防火墙进行转发,需要使防火墙的路由度量值保持一致。

4.3 使用版本本举例是在U200-A R5135版本上进行配置和验证的。

4.4 配置注意事项∙ 双机热备只支持两台设备进行备份。

∙ 双机热备的两台设备要求硬件配置和软件版本一致,并且要求接口卡的型号与所在的槽位一致,否则会出现一台设备备份过去的信息,在另一台设备上无法识别,或者找不到相关物理资源,从而导致流量切换后报文转发出错或者失败。

∙ 在双机热备页面进行配置后,如果没有提交配置就单击<修改备份接口>按钮进入备份接口配置页面,则对双机热备页面进行的配置会丢失。

∙ 双机热备的两台设备上的备份接口之间可以通过转发设备(如:路由器、交换机、HUB)进行中转,但是必须保证经过转发设备后报文携带的Tag为备份VLAN的VLAN Tag。

4.5 配置步骤4.5.1 Firewall A的配置1. 通过Web方式配置(1)配置接口GigabitEthernet0/1、GigabitEthernet0/2接口的IP地址。

# 在导航栏中选择“设备管理> 接口管理”。

点击接口对应的编辑按钮“”,进入“接口编辑”配置页面。

# 配置接口工作在“三层”模式以及IP地址。

核心交换机双机热备解决方案

核心交换机双机热备解决方案一、项目背景稳定持续的系网络系统运行变得越来越重要,而原来有单机核心三层交换数据潜 伏巨大的崩溃风险。

VRRP (虚拟路由冗余协议)技术来解决该问题,以实现主、备核心三层交换设 备之间动态、无停顿的热切换。

二、方案设计:2.1、 简要介绍VRRP 的基本概念。

通常情况下,内部网络中的所有主机都设置一条相同的缺省路由,指向出口网关 (即图1中的交换机S9300A ),实现主机与外部网络的通信。

当出口网关发生 故障时,主机与外部网络的通信就会中断。

图1局域网缺省网关Gateway: 10,0.0.1 IP Address:10,0.0.4/24 4Ethernet 配置多个出口网关是提高系统可靠性的常见方法,但需要解决如何在多个出口网 关之间进行选路的问题。

VRRP (Virtual Router Redundancy Protocol )是 RFC3768 定义的一种容错协议, 通过物理设备和逻辑设备的分离,实现在多个出口网关之间选路,很好地解决了 上述问题。

在具有多播或广播能力的局域网(如以太网)中,VRRP 提供逻辑网关确保高利 用度的传输链路,不仅能够解决因某网关设备故障带来的业务中断,而且无需修 改路由协议的配置。

2.2、 V RRP 工作原理:S93OOAGateway: 10.0.0.1IP Address:10,0.0.2/24Gateway: 10,0.0.1 IP Address;10.0.0.3/2410.0.0.1/24vrrp只定义了一种报文—- vrrp报文,这是一种组播报文,由主三层交换机定时发出来通告他的存在。

使用这些报文可以检测虚拟三层交换机各种参数,还可以用于主三层交换机的选举。

VRRP中定义了三种状态模型,初始状态Initialize,活动状态Master 和备份状态Backup,其中只有活动状态的交换机可以为到虚拟IP地址的的转发请求提供服务。

双机热备架构方案范文

双机热备架构方案背景在计算机系统中,为了保障业务的连续性,通常需要一种高可用性架构。

当系统面临单点故障、网络中断等问题时,能够通过备份、容错等机制,使系统能够在短时间内恢复到正常状态,保证业务的连续性和稳定性。

其中,双机热备架构就是一种常见的高可用性架构方案。

简介双机热备是指在一个机房或数据中心内配备两台或以上的服务器,其中一台为主服务器(Active Server),另一台为备份服务器(Backup Server)。

主服务器处理所有的业务请求,备份服务器在主服务器出现故障时接替主服务器的工作,保证了业务的连续性。

双机热备架构的优点在于:•业务连续性高:当主服务器出现故障时,备份服务器可以迅速接替主服务器的工作,保证业务能够持续进行。

•安全性高:备份服务器实时与主服务器同步数据,当主服务器出现故障时,备份服务器可以立即启动,保证数据的安全性。

•维护方便:双机热备架构采用了主从结构,主服务器负责处理全部请求,备份服务器只是作为备份,不需要独立承担负载,维护方便。

实现方式心跳检测双机热备架构的基本实现方式是心跳检测。

主服务器和备份服务器之间互相发送心跳包,检测当前服务器的状态。

当其中任一台服务器长时间没有发送心跳包时,认为该服务器出现故障,备份服务器将立即接替主服务器的工作。

数据同步在正常情况下,主服务器将自己正在处理的业务请求和数据同步到备份服务器。

当主服务器出现故障时,备份服务器启动时,会自动从主服务器上同步最新的数据,确保业务能够快速恢复。

磁盘镜像为了确保数据的完整性和安全性,双机热备架构通常会采用磁盘镜像技术,将主服务器的磁盘映像到备份服务器上,保证数据的完整性和一致性。

实际案例双机热备架构方案在实际应用中非常广泛:•电商网站:为了保障网站的稳定性和业务连续性,电商网站通常会采用双机热备架构方案。

•金融系统:在金融系统中,业务稳定性和数据安全性是至关重要的,因此很多金融系统都采用了双机热备架构方案。

双机热备核心交换机2实例配置

enconfig thostname C4506_2!enable secret ciscovtp domain ''vtp mode transparentip subnet-zerono ip domain-lookupip dhcp excluded-address 192.168.10.2 192.168.10.20 ip dhcp pool WirelessDHCPnetwork 192.168.9.0 255.255.255.0default-router 192.168.9.1dns-server 192.168.1.33 192.168.1.36lease 7!ip dhcp pool TestDHCPnetwork 192.168.6.0 255.255.255.0default-router 192.168.6.1dns-server 192.168.1.33 192.168.1.36!ip dhcp pool OfficeDHCPnetwork 192.168.10.0 255.255.255.0default-router 192.168.10.1netbios-name-server 192.168.1.33dns-server 192.168.1.33 192.168.1.36lease 7!ip dhcp pool SCC3-DHCPnetwork 192.168.7.0 255.255.255.0default-router 192.168.7.1dns-server 192.168.1.33 192.168.1.36!ip dhcp pool SCC4-DHCPnetwork 192.168.8.0 255.255.255.0default-router 192.168.8.1dns-server 192.168.1.33 192.168.1.36!ip dhcp pool Access-Internetnetwork 192.168.12.0 255.255.255.0default-router 192.168.12.1dns-server 192.168.1.33 192.168.1.36 netbios-name-server 192.168.1.33lease 7!ip dhcp pool restricted-internetnetwork 192.168.13.0 255.255.255.0default-router 192.168.13.1dns-server 192.168.1.36!ip dhcp pool MIS-DHCPnetwork 192.168.19.0 255.255.255.0default-router 192.168.19.1dns-server 192.168.1.33netbios-name-server 192.168.1.33!ip dhcp pool CustDHCPnetwork 192.168.20.0 255.255.255.0default-router 192.168.20.1dns-server 192.168.1.33 192.168.1.36 netbios-name-server 192.168.1.33!ip dhcp pool Access-BATAMnetwork 192.168.15.0 255.255.255.0default-router 192.168.15.1netbios-name-server 192.168.1.33dns-server 192.168.1.33 192.168.1.36 !ip dhcp pool Office-DHCPdns-server 192.168.1.33 192.168.1.36 !ip arp inspection validate dst-mac ip!no file verify autospanning-tree mode pvstspanning-tree extend system-idpower redundancy-mode redundantspanning-tree mode pvst vlan 110 -200 root pr 设置生成树协议,实现负载均衡和备份spanning-tree mode pvst vlan 1 -100 sec root pr 设置一厂vlan为辅根桥interface Vlan1description Office-VLANip address 192.168.10.1 255.255.255.0ip access-group OfficeIN in!interface Vlan10description Servers-VLANip address 192.168.1.1 255.255.255.0!interface vlan 101descerption Servers-vlan_2ip address 192.168.11.1 255.255.255.0!interface Vlan20description Wafermap-VLANip address 192.168.2.1 255.255.255.0ip access-group Wafermap in!interface Vlan30description Stripmap-VLANip address 192.168.50.254 255.255.255.0ip access-group Stripmap out!interface Vlan40description Knet-VLANip address 192.168.99.1 255.255.255.0ip access-group Knet in!interface Vlan41description ESEC WBip address 192.168.98.1 255.255.255.0ip access-group ESEC in!interface Vlan42description For KNS WBip address 192.168.30.1 255.255.255.0 ip access-group KNS in!interface Vlan43ip address 192.168.23.1 255.255.255.0 ip access-group ESEC1 in!interface Vlan50description Testcim-VLANip address 192.168.5.1 255.255.255.0 ip access-group Testcim in!interface Vlan51description TEST-Handler Vlanip address 192.168.25.1 255.255.255.0 ip access-group TEST-Handler in!interface Vlan60description Test-VLANip address 192.168.6.1 255.255.255.0 ip access-group Test in!interface Vlan70description SCC3-VLANip address 192.168.7.1 255.255.255.0 ip access-group SCC3 in!interface Vlan80description SCC4-VLANip address 192.168.8.1 255.255.255.0 ip access-group SCC4 in!interface Vlan90description Wireless-VLANip address 192.168.9.1 255.255.255.0 !interface Vlan100ip address 192.168.100.1 255.255.255.0 ip access-group KNS-HOST in!interface Vlan110description Access-Internetip address 192.168.12.1 255.255.255.0 !interface Vlan120ip address 192.168.13.1 255.255.255.0!interface Vlan130description Cust-VLANip address 192.168.20.1 255.255.255.0ip access-group Cust in!interface Vlan150description Access-BATAMip address 192.168.15.1 255.255.255.0!interface Vlan160description Bumping-Vlanip address 192.168.16.1 255.255.255.0ip access-group Bumping in!interface Vlan180description MEMS-VLANip address 192.168.80.1 255.255.255.0ip access-group MEMS in!interface Vlan190description MIS Switch Manangement Vlanip address 192.168.19.1 255.255.255.0ip access-group MIS-Switch in!interface Vlan1500no ip addressshutdown!ip default-gateway 192.168.11.3ip route 0.0.0.0 0.0.0.0 192.168.11.3ip route 0.0.0.0 0.0.0.0 192.168.1.3 10//浮动静态路由,当192.168.11.3这条线路瘫痪,自动切换到192.168.1.3上ip route 192.168.11.0 255.255.255.0 192.168.11.3ip router 192.168.11.0 255.255.255.0 192.168.1.3 10//浮动静态路由,当192.168.11.3这条线路瘫痪,自动切换到192.168.1.3上ip http server!!!ip access-list extended Access-BATAMpermit igmp any anypermit icmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.2.0 0.0.0.255 permit ip any 192.168.3.0 0.0.0.255 permit ip any 192.168.4.0 0.0.0.255 permit ip any 192.168.5.0 0.0.0.255 permit ip any 192.168.6.0 0.0.0.255 permit ip any 192.168.7.0 0.0.0.255 permit ip any 192.168.9.0 0.0.0.255 permit ip any 192.168.10.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any 192.168.12.0 0.0.0.255 permit ip any 192.168.19.0 0.0.0.255 permit ip any 192.168.13.0 0.0.0.255 permit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.2.0 0.0.0.255 permit udp any 192.168.3.0 0.0.0.255 permit udp any 192.168.4.0 0.0.0.255 permit udp any 192.168.5.0 0.0.0.255 permit udp any 192.168.6.0 0.0.0.255 permit udp any 192.168.7.0 0.0.0.255 permit udp any 192.168.8.0 0.0.0.255 permit udp any 192.168.9.0 0.0.0.255 permit udp any 192.168.10.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any 192.168.12.0 0.0.0.255 permit udp any 192.168.13.0 0.0.0.255 permit udp any 192.168.19.0 0.0.0.255 permit ip any host 222.209.223.155 permit ip any host 222.209.208.99 permit udp any host 222.209.223.155 permit udp any host 222.209.208.99 permit ip any host 222.209.223.199 permit udp any host 222.209.223.199 permit ip any 192.168.15.0 0.0.0.255 permit udp any 192.168.15.0 0.0.0.255 permit ip any 192.168.8.0 0.0.0.255ip access-list extended Bumping permit igmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255ip access-list extended Custpermit igmp any anypermit icmp any anypermit ip any 192.168.20.0 0.0.0.255 permit ip host 192.168.1.10 any permit ip any host 192.168.1.10deny ip any 192.168.0.0 0.0.255.255 permit ip host 192.168.20.5 any permit ip any host 192.168.20.5 permit ip host 192.168.20.6 any permit ip any host 192.168.20.6 permit ip host 192.168.1.33 any permit ip any host 192.168.1.33 permit ip host 192.168.20.7 any permit udp any 192.168.20.0 0.0.0.255 permit udp 192.168.20.0 0.0.0.255 any permit ip 192.168.20.0 0.0.0.255 anyip access-list extended ESECpermit igmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255ip access-list extended ESEC1permit igmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255ip access-list extended KNSpermit igmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255ip access-list extended KNS-HOST permit igmp any anypermit ip any host 192.168.12.71 permit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any host 192.168.12.77 permit ip any host 192.168.13.78ip access-list extended Knetpermit ip any 192.168.1.0 0.0.0.255permit ip any host 222.209.223.155 permit icmp any anypermit udp any anyip access-list extended MEMSpermit igmp any anypermit udp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any host 222.209.208.99 permit ip any 192.168.80.0 0.0.0.255 permit udp any 192.168.80.0 0.0.0.255 permit ip any host 222.209.208.99 permit icmp any anypermit ip any host 192.168.12.71ip access-list extended MISpermit igmp any anypermit icmp any anypermit ip any 192.168.1.0 0.0.0.255 permit udp any any eq bootpspermit ip any 192.168.10.0 0.0.0.255ip access-list extended MIS-Switch permit igmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any 192.168.12.0 0.0.0.255 permit ip any 192.168.13.0 0.0.0.255ip access-list extended Officepermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.2.0 0.0.0.255 permit ip any 192.168.3.0 0.0.0.255 permit ip any 192.168.4.0 0.0.0.255 permit ip any 192.168.5.0 0.0.0.255 permit ip any 192.168.6.0 0.0.0.255 permit ip any 192.168.7.0 0.0.0.255 permit ip any 192.168.9.0 0.0.0.255 permit ip any 192.168.10.0 0.0.0.255permit ip any 192.168.12.0 0.0.0.255 permit ip any 192.168.19.0 0.0.0.255 permit ip any 192.168.13.0 0.0.0.255 permit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.2.0 0.0.0.255 permit udp any 192.168.3.0 0.0.0.255 permit udp any 192.168.4.0 0.0.0.255 permit udp any 192.168.5.0 0.0.0.255 permit udp any 192.168.6.0 0.0.0.255 permit udp any 192.168.7.0 0.0.0.255 permit udp any 192.168.8.0 0.0.0.255 permit udp any 192.168.9.0 0.0.0.255 permit udp any 192.168.10.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any 192.168.12.0 0.0.0.255 permit udp any 192.168.13.0 0.0.0.255 permit udp any 192.168.19.0 0.0.0.255 permit ip any host 222.209.223.155 permit ip any host 222.209.208.99 permit udp any host 222.209.223.155 permit udp any host 222.209.208.99 permit igmp any anypermit udp any anydeny ip any anypermit ip any host 222.209.223.199 permit udp any host 222.209.223.199 permit igmp any host 222.209.223.199 permit ip any 192.168.50.0 0.0.0.255 permit udp any 192.168.50.0 0.0.0.255 permit tcp any 192.168.50.0 0.0.0.255 deny ip 0.0.0.249 255.255.255.0 any deny ip host 192.168.12.249 anyip access-list extended OfficeINpermit igmp any anypermit icmp any anypermit udp any any eq bootpspermit ip any 192.168.0.0 0.0.255.255 permit ip any host 222.209.223.155 permit ip any host 222.209.208.99ip access-list extended Restricted 注意这个在原配置上存在疑问deny ip any host 61.141.194.203deny ip any host 61.144.238.145deny ip any host 61.144.238.146deny ip any host 61.144.238.149deny ip any host 61.144.238.155deny ip any host 61.172.249.135deny ip any host 65.54.229.253deny ip any host 202.96.170.164deny ip any host 202.104.129.151deny ip any host 202.104.129.251deny ip any host 202.104.129.252deny ip any host 202.104.129.253deny ip any host 202.104.129.254deny ip any host 211.157.38.38deny ip any host 218.17.209.23deny ip any host 218.17.209.24deny ip any host 218.17.217.106deny ip any host 218.18.95.153deny ip any host 218.18.95.165deny ip any 219.133.40.0 0.0.0.255deny ip any host 219.133.60.220deny ip any host 219.234.85.152deny ip any host 210.22.23.52deny ip any host 219.133.49.81deny udp any any eq 8000deny udp any any eq 4000ip access-list extended SCC3permit igmp any anypermit icmp any anypermit udp any any eq bootpspermit ip any 192.168.0.0 0.0.255.255permit ip any host 222.209.223.155permit ip any host 222.209.208.99deny ip any anyip access-list extended SCC4permit igmp any anypermit ip any 192.168.1.0 0.0.0.255permit ip any 192.168.2.0 0.0.0.255permit ip any 192.168.3.0 0.0.0.255permit ip any 192.168.4.0 0.0.0.255permit ip any 192.168.5.0 0.0.0.255permit ip any 192.168.7.0 0.0.0.255 permit ip any 192.168.9.0 0.0.0.255 permit ip any 192.168.10.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any 192.168.12.0 0.0.0.255 permit ip any host 222.209.223.155 permit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.2.0 0.0.0.255 permit udp any 192.168.3.0 0.0.0.255 permit udp any 192.168.4.0 0.0.0.255 permit udp any 192.168.5.0 0.0.0.255 permit udp any 192.168.6.0 0.0.0.255 permit udp any 192.168.8.0 0.0.0.255 permit udp any 192.168.7.0 0.0.0.255 permit udp any 192.168.9.0 0.0.0.255 permit udp any 192.168.10.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any 192.168.12.0 0.0.0.255 permit udp any host 222.209.223.155 permit udp any anydeny ip any anypermit ip any 192.168.8.0 0.0.0.255 permit ip any 192.168.13.0 0.0.0.255 permit udp any 192.168.13.0 0.0.0.255ip access-list extended Stripmap permit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip 192.168.1.0 0.0.0.255 any permit ip 192.168.11.0 0.0.0.255 anypermit ip any host 10.60.3.2permit udp any anypermit ip any host 222.209.208.99 permit ip host 222.209.208.99 any permit igmp any anypermit udp any host 222.209.208.99 permit tcp any host 222.209.208.99 permit icmp any anypermit udp any any eq bootpsip access-list extended TEST-Handler permit igmp any anypermit ip any 192.168.11.0 0.0.0.255ip access-list extended Testpermit igmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.2.0 0.0.0.255 permit ip any 192.168.3.0 0.0.0.255 permit ip any 192.168.4.0 0.0.0.255 permit ip any 192.168.5.0 0.0.0.255 permit ip any 192.168.6.0 0.0.0.255 permit ip any 192.168.8.0 0.0.0.255 permit ip any 192.168.7.0 0.0.0.255 permit ip any 192.168.9.0 0.0.0.255 permit ip any 192.168.10.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any 192.168.12.0 0.0.0.255 permit ip any host 222.209.223.155 permit ip any 192.168.1.0 0.0.0.255 log permit ip any 192.168.11.0 0.0.0.255 logpermit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.2.0 0.0.0.255 permit udp any 192.168.3.0 0.0.0.255 permit udp any 192.168.4.0 0.0.0.255 permit udp any 192.168.5.0 0.0.0.255 permit udp any 192.168.6.0 0.0.0.255 permit udp any 192.168.8.0 0.0.0.255 permit udp any 192.168.7.0 0.0.0.255 permit udp any 192.168.9.0 0.0.0.255 permit udp any 192.168.10.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any 192.168.12.0 0.0.0.255 permit udp any host 222.209.223.155 permit udp any anydeny ip any anypermit ip any host 192.168.5.6permit ip host 192.168.5.6 anypermit udp any host 192.168.5.6 permit tcp any host 192.168.5.6ip access-list extended Testcimpermit igmp any anypermit ip any 192.168.1.0 0.0.0.255permit ip any host 192.168.5.5 permit ip any host 222.209.223.155 permit icmp any anypermit ip any host 222.209.208.99 permit udp any host 222.209.208.99 permit udp any anypermit ip any host 222.209.223.199 permit udp any host 192.168.13.78 permit ip any host 192.168.13.78 permit ip any host 192.168.10.241ip access-list extended Wafermap permit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any host 222.209.223.155 permit ip any host 222.209.208.99 permit udp any host 222.209.208.99 permit udp any anypermit igmp any anypermit icmp any anydeny ip any anypermit ip any 192.168.99.0 0.0.0.255 permit ip any 192.168.50.0 0.0.0.255ip access-list extended Wireless-VLAN permit igmp any anypermit icmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.2.0 0.0.0.255 permit ip any 192.168.3.0 0.0.0.255 permit ip any 192.168.5.0 0.0.0.255 permit ip any 192.168.6.0 0.0.0.255 permit ip any 192.168.7.0 0.0.0.255 permit ip any 192.168.8.0 0.0.0.255 permit ip any 192.168.9.0 0.0.0.255 permit ip any 192.168.10.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any 192.168.12.0 0.0.0.255 permit ip any 192.168.15.0 0.0.0.255 permit ip any 192.168.19.0 0.0.0.255 permit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.2.0 0.0.0.255 permit udp any 192.168.3.0 0.0.0.255permit udp any 192.168.5.0 0.0.0.255 permit udp any 192.168.6.0 0.0.0.255 permit udp any 192.168.7.0 0.0.0.255 permit udp any 192.168.8.0 0.0.0.255 permit udp any 192.168.9.0 0.0.0.255 permit udp any 192.168.10.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any 192.168.12.0 0.0.0.255 permit udp any 192.168.15.0 0.0.0.255 permit udp any 192.168.19.0 0.0.0.255 permit ip any host 222.209.223.199 permit udp any host 222.209.223.199 permit ip any host 222.209.208.99 permit udp any host 222.209.208.99arp 192.168.13.199 0013.d3f5.5087 ARPA !!!line con 0stopbits 1line vty 0 4exec-timeout 30 0password ciscologin!end。

华为防火墙实现双机热备配置详解,附案例

华为防火墙实现双机热备配置详解,附案例一提到防火墙,一般都会想到企业的边界设备,是内网用户与互联网的必经之路。

防火墙承载了非常多的功能,比如:安全规则、IPS、文件类型过滤、内容过滤、应用层过滤等。

也正是因为防火墙如此的重要,如果防火墙一旦出现问题,所有对外通信的服务都将中断,所以企业中首先要考虑的就是防火墙的优化及高可用性。

本文导读一、双机热备工作原理二、VRRP协议三、VGMP协议四、实现防火墙双机热备的配置一、双机热备工作原理在企业中部署一台防火墙已然成为常态。

如何能够保证网络不间断地传输成为网络发展中急需解决的问题!企业在关键的业务出口部署一台防火墙,所有的对外流量都要经过防火墙进行传输,一旦防火墙出现故障,那么企业将面临网络中断的问题,无论防火墙本身的性能有多好,功能有多么强大。

在这一刻,都无法挽回企业面临的损失。

所以在企业的出口部署两台防火墙产品,可以在增加企业安全的同时,保证业务传输基本不会中断,因为两台设备同时出现故障的概率非常小。

经过图中右边的部署,从拓补的角度来看,网络具有非常高的可靠性,但是从技术的角度来看,还需解决一些问题,正因为防火墙和路由器在工作原理上有着本质的区别,所以防火墙还需一些特殊的配置。

左图,内部网络可以通过R3→R1→R4到达外部网络,也可以通过R3→R2→R4到达,如果通过R3→R1→R4路径的cost(运行OSPF协议)比较小,那么默认情况,内部网络将通过R3→R1→R4到达外部网络,当R1设备损坏时,OSPF将自动收敛,R3将通过R2转发到达外部网络。

右图,R1、R2替换成两台防火墙,默认情况下,流量将通过FW1进行转发到达外部网络,此时在FW1记录着大量的用户流量对应的会话表项内容,当FW1损坏时,通过OSPF收敛,流量将引导FW2上,但是FW2上没有之前流量的会话表,之前传输会话的返回流量将无法通过FW2,而会话的后续流量需要重新经过安全策略的检查,并生成会话。

如何建立双机热备份系统图解

【内容导航】•第1页:双机热备初体验:如何建立双机热备系统•第2页:软件使用•第3页:出现意外时的处理方法关键词文本Tag:双机热备【IT168资讯】笔者是一名医院的网管,而医院的软件系统要求能够做到一周7×24小时工作,对于整个系统的核心服务器来说如果死机后果是灾难性的。

所以采用网络服务器容错技术来保障计算机系统的可靠性是件大事!我们采用的是双机热备技术!相对于其它更高成本的容错技术来说,这是最经济且卓有成效的技术。

硬件准备1.安装前检查服务器01、02两台(面板有标示),阵列柜1台,双机互联线1根(蓝色),阵列柜电源线2根,服务器电源线2根,SCSI数据连接线2根。

2.阵列柜安装事项先连接SCSI数据线,一头接阵列柜后方数据接口,一头接服务器上方非集成接口(服务器接口有两个,一个是主板集成,一个是非集成,非集成的在服务器背部上方),再分别将电源线两根接阵列柜后方风扇口一侧,扣好搭扣。

3.网卡连接注意事项蓝色网线是双机互联用的,一头插在01服务器非集成网卡上(位置在服务器背部上方),另一头插在02服务器上(位置同上)。

业务用的网线一头插在服务器集成网卡上(位置在服务器中下方,两台都一样),另外一头插在交换机上,01、02都是这样安装,安装后效果如图1。

图14.开机顺序先开阵列柜,直到看到上面出现英文提示“Startup Completed”后再开服务器01,直到出现登录窗口再开服务器02,到服务器02出现登录窗口后,双机开机过程结束。

关机:先关服务器02,直到电源完全关闭。

再关服务器01,直到电源完全关闭,最后按阵列柜电源开关,则阵列柜关闭。

切记:1.不能双机同时读写文件到阵列柜相同分区,否则可能会造成文件或分区损坏。

2.先保证服务器关机后方可关闭阵列柜,不然会造成阵列柜内数据丢失。

3.一定要配置UPS,严防停电事故发生。

小知识什么是双机容错?双机容错是通过双机容错软件在两台服务器之间建立一种容错机制,当其中一台服务器出现故障而不能胜任工作时,自动切换到另一台服务器。

双机热备方案 (2)

双机热备方案1. 什么是双机热备方案双机热备方案(Dual Machine Hot Standby Solution),是一种常见的高可用性解决方案,用于确保系统的持续可用性和故障切换能力。

通过将系统部署在两台物理或虚拟服务器上,并根据特定的配置和策略将请求分发到其中一台服务器,当其中一台服务器发生故障时,另一台服务器会立即接管请求处理,以确保系统的高可用性。

2. 双机热备方案的组成双机热备方案一般包含以下几个关键组件:2.1. 负载均衡器负载均衡器(Load Balancer)用于将请求分发到多台服务器,以实现负载的均衡和高可用性。

负载均衡器可以采用硬件设备,例如F5 BIG-IP等,也可以采用软件实现,例如Nginx 等。

负载均衡器需要配置健康检查机制,以在服务器发生故障时自动剔除不可用的服务器。

2.2. 双机热备服务器双机热备服务器是指两台物理或虚拟服务器,一台作为主服务器(Primary Server),另一台作为备份服务器(Backup Server)。

主服务器负责处理客户端的请求,而备份服务器处于等待状态,监控主服务器的可用性。

当主服务器发生故障时,备份服务器会立即接管请求处理,并成为新的主服务器。

2.3. 数据同步机制为了保证双机热备方案的可用性,主服务器和备份服务器之间需要建立数据同步机制,确保数据的一致性。

数据同步可以采用多种方式,例如数据库复制、文件同步等。

常见的方案包括MySQL的主从复制、文件同步工具如rsync等。

2.4. 心跳检测和故障切换为了能够及时发现主服务器的故障,并进行故障切换,双机热备方案需要使用心跳检测机制。

心跳检测可以通过网络传输心跳包或者定时发送请求的方式实现。

当备份服务器检测到主服务器故障后,会触发故障切换机制,将备份服务器切换为主服务器,以继续提供服务。

3. 双机热备方案的优势双机热备方案具有以下几个主要优势:3.1. 高可用性双机热备方案可以大大提高系统的可用性,当主服务器发生故障时,备份服务器可以立即接管请求处理,几乎不会对用户产生影响。

防火墙技术案例双机热备负载分担组网下的IPSec配置

论坛的小伙伴们,大家好。

强叔最近已经开始在“侃墙”系列中为各位小伙伴们介绍各种VPN了。

说到VPN,小伙伴们肯定首先想到的是最经典的IPSec VPN,而且我想大家对IPSec 的配置也是最熟悉的。

但是如果在两台处于负载分担状态下的防火墙上部署IPSec VPN又该如何操作呢有什么需要注意的地方呢本期强叔就为大家介绍如何在双机热备的负载分担组网下配置IPSec。

【组网需求】如下图所示,总部防火墙NGFW_C和NGFW_D以负载分担方式工作,其上下行接口都工作在三层,并与上下行路由器之间运行OSPF协议。

(本例中,NGFW是下一代防火墙USG6600的简称,软件版本为USG6600V100R001C10)现要求分支用户访问总部的流量受IPSec隧道保护,且NGFW_C处理分支A发送到总部的流量,NGFW_D处理分支B发送到总部的流量。

当NGFW_C或NGFW_D中一台防火墙出现故障时,分支发往总部的流量能全部切换到另一台运行正常的防火墙。

【需求分析】针对以上需求,强叔先带小伙们做一个简要分析,分析一下我们面临的问题以及解决这个问题的方法。

1、如何使两台防火墙形成双机热备负载分担状态两台防火墙的上下行业务接口工作在三层,并且连接三层路由器,在这种情况下,就需要在防火墙上配置VGMP组(即hrp track命令)来监控上下行业务接口。

如果是负载分担状态,则需要在每台防火墙上调动两个VGMP组(active组和standby组)来监控业务接口。

2、分支与总部之间如何建立IPSec隧道正常状态下,根据组网需求,需要在NGFW_A与NGFW_C之间建立一条隧道,在NGFW_B 与NGFW_D之间建立一条隧道。

当NGFW_C与NGFW_D其中一台防火墙故障时,NGFW_A和NGFW_B都会与另外一台防火墙建立隧道。

3、总部的两台防火墙如何对流量进行引导总部的两台防火墙(NGFW_C与NGFW_D)通过路由策略来调整自身的Cost值,从而实现正常状态下来自NGFW_A的流量通过NGFW_C转发,来自NGFW_B的流量通过NGFW_D转发,故障状态下来自NGFW_A和NGFW_B的流量都通过正常运行的防火墙转发。

双机热备服务器配置举例

双机热备服务器配置举例一、为什么要配置双机热备双机热备针对的是服务器的故障。

服务器的故障可能由各种原因引起,如设备故障、操作系统故障、软件系统故障等等。

——操作系统故障:非法指令造成的系统崩溃,系统文件被破坏导致无法启动操作系统等。

——应用程序损坏:缺少文件或程序本身不完善导致程序无法运行。

——整机损坏:由掉电、火灾、地震等造成设备无法运行。

——硬盘故障:硬盘是精密的机电设备,安装时的无意磕碰、掉电、电流突然波动等原因都有可能造成设备无法运行。

——网络设备故障:传输距离过长、设备添加与移动、传输介质的质量问题和老化都有可能造成故障。

——病毒错误:由于病毒引起系统崩溃或数据丢失。

一般地讲,在技术人员在现场的情况下,恢复服务器正常可能需要10分钟、几小时甚至几天。

从实际经验上看,除非是简单地重启服务器(可能隐患仍然存在),否则往往需要几个小时以上。

而如果技术人员不在现场,则恢复服务的时间就更长了。

而对于生产系统而言,用户很难忍受长时间的服务中断的。

因此,就需要通过双机热备,来避免长时间的服务中断,保证系统长期、可靠的服务。

决定是否使用双机热备,正确的方法是要分析一下系统的重要性以及对服务中断的容忍程度,以此决定是否使用双机热备。

即,你的用户能容忍多长时间恢复服务,如果服务不能恢复会造成多大的影响。

在考虑双机热备时,需要注意,一般意义上的双机热备都会有一个切换过程,这个切换过程可能是一分钟左右。

在切换过程中,服务是有可能短时间中断的。

但是,当切换完成后,服务将正常恢复。

因此,双机热备不是无缝、不中断的,但它能够保证在出现系统故障时,能够很快恢复正常的服务,业务不致受到影响。

而如果没有双机热备,则一旦出现服务器故障,可能会出现几个小时的服务中断,对业务的影响就可能会很严重。

另有一点需要强调,即服务器的故障与交换机、存储设备的故障不同,其概念要高得多。

原因在于服务器是比交换机、存储设备复杂得多的设备,同时也是既包括硬件、也包括操作系统、应用软件系统的复杂系统。

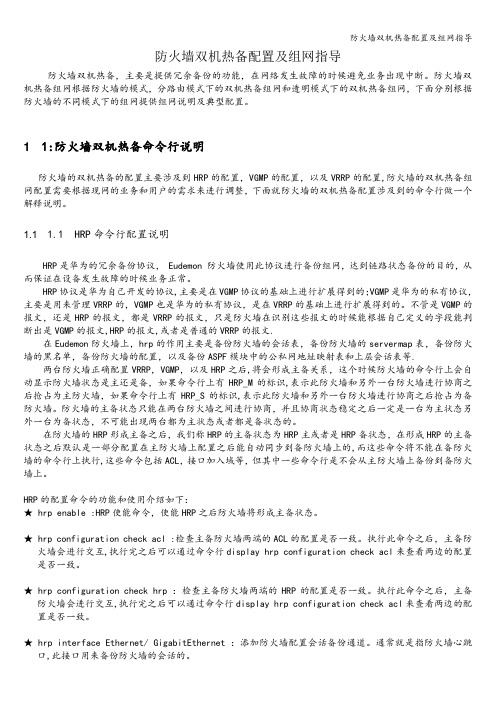

防火墙双机热备配置及组网指导

防火墙双机热备配置及组网指导防火墙双机热备,主要是提供冗余备份的功能,在网络发生故障的时候避免业务出现中断。

防火墙双机热备组网根据防火墙的模式,分路由模式下的双机热备组网和透明模式下的双机热备组网,下面分别根据防火墙的不同模式下的组网提供组网说明及典型配置。

1 1:防火墙双机热备命令行说明防火墙的双机热备的配置主要涉及到HRP的配置,VGMP的配置,以及VRRP的配置,防火墙的双机热备组网配置需要根据现网的业务和用户的需求来进行调整,下面就防火墙的双机热备配置涉及到的命令行做一个解释说明。

1.1 1.1 HRP命令行配置说明HRP是华为的冗余备份协议, Eudemon 防火墙使用此协议进行备份组网,达到链路状态备份的目的,从而保证在设备发生故障的时候业务正常。

HRP协议是华为自己开发的协议,主要是在VGMP协议的基础上进行扩展得到的;VGMP是华为的私有协议,主要是用来管理VRRP的,VGMP也是华为的私有协议,是在VRRP的基础上进行扩展得到的。

不管是VGMP的报文,还是HRP的报文,都是VRRP的报文,只是防火墙在识别这些报文的时候能根据自己定义的字段能判断出是VGMP的报文,HRP的报文,或者是普通的VRRP的报文.在Eudemon防火墙上,hrp的作用主要是备份防火墙的会话表,备份防火墙的servermap表,备份防火墙的黑名单,备份防火墙的配置,以及备份ASPF模块中的公私网地址映射表和上层会话表等.两台防火墙正确配置VRRP,VGMP,以及HRP之后,将会形成主备关系,这个时候防火墙的命令行上会自动显示防火墙状态是主还是备,如果命令行上有HRP_M的标识,表示此防火墙和另外一台防火墙进行协商之后抢占为主防火墙,如果命令行上有HRP_S的标识,表示此防火墙和另外一台防火墙进行协商之后抢占为备防火墙。

防火墙的主备状态只能在两台防火墙之间进行协商,并且协商状态稳定之后一定是一台为主状态另外一台为备状态,不可能出现两台都为主状态或者都是备状态的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RG-WG 双机热备 配置案例

2012-2-8

福建星网锐捷网络有限公司

版权所有

侵权必究

文档版本 V1.0

锐捷网络文档,未经许可不得传播

1

密级:受控

声

明

福建星网锐捷网络有限公司为客户提供全方位的技术支持与服务,您可通过以下方式找到您需要的答案。

技术支持

技术支持热线:4008-111-000 锐捷网络: 锐捷知道:/service/know.aspx 技术服务论坛:

文档版本 V1.0

锐捷网络文档,未经许可不得传播

4

密级:受控

1

下联接口 Down 掉均会进行热备切换。

典型应用场景

RG-WG 的 HA 双机热备功能主要应用于对 RG-WG 设备有较高要求的用户,应用的场景为:配置环境中 存在两台以上 WG 设备(主-备)时通过 RG-WG 支持 HA 的功能特点,将两台设备部署到网络环境中,当 其中的一台设备(主)出现故障时,另外一台设备(备)接管故障设备(主)继续工作。保证受保护的服 务器群不受 RG-WG(主)设备故障的影响,可以继续为外网提供正常服务。当故障设备(主)可以正常 工作时,将接替当前在工作的设备(备)继续工作。在该应用场景中不论设备的上联接口 Down 掉,或者

2

密级:受控

前

言

概述

本文档描述了两台 RG-WG 设备实现双机热备的工作场景,当一台设备出现单点故障时可以即时切换到另 外一台设备上继续工作。

修订记录

日期 2012-2-8 版本 V1.0 修订说明 第一次发布 作者 常俊

约定

符号 说明 表示有潜在风险,请谨慎操作。 表述能帮助您解决某个问题或节省您的时间。 表示是正文的附加信息,是对正文的强调和补充。

注意

窍门

说明

文档版本 V1.0

锐捷网络文档,未经许可不得传播

3

密级:受控

文档目录

1 典型应用场景 ....................................................................................................................................................... 5 2 注意事项 ............................................................................................................................................................... 6 3 案例信息 ............................................................................................................................................................... 7 3.1 功能需求及组网 ........................................................................................................................................ 7 3.2 使用版本 .................................................................................................................................................... 8 3.3 配置思路 .................................................................................................................................................... 9 3.4 配置步骤 .................................................................................................................................................. 10 3.4.1 配置 WG(主)接口的 IP 地址 .............................................................................................. 10 3.4.2 配置 WG(备)接口的 IP 地址 ...............................................................................................11 3.4.3 配置路由 ....................................................................................................................................11 3.4.4 配置 RG-WG(主)HA 功能 .................................................................................................. 12 3.4.5 配置 RG-WG(备)HA 功能 .................................................................................................. 15 3.5 验证配置效果 .......................................................................................................................................... 17 3.5.1 方式一:ping 服务器群测试 ................................................................................................... 18 3.5.2 方式二:查看系统日志信息 ................................................................................................... 18 3.5.3 方式三:查看系统信息 ........................................................................................................... 19 术语 ......................................................................................................................................................................... 21

注意:管理方式一:RG-WG 的 VLAN 配置 IP 地址,通过访问配置 VLAN 的

地址进行管理;管理方式二:将 RG-WG 的 MGT 口配置 IP 地址,通过访问 MGT 口的 地址进行管理。

方式一的特点:不需要占用太多核心交换机设备接口,但是在双机热备的配置

案例中当出现单点故障时容易出现只能管理一台 RG-WG 设备情况;方式二的特点:需 要占用核心交换机的接口,但是可以分别对两台 RG-WG 设备同时进行管理。

配置 VLAN 的 IP 地址时一定要记得开启上联接口的管理属性 (HTTPS/SSL/Ping/SNMP) 以及端 口的状态。

工作在主模式的设备在如下情况下即会失效 1:被监控接口的设备连接中断;2:设备 HA 模 块被禁用;3:设备重启或者掉电;4:设备系统崩溃。

ห้องสมุดไป่ตู้

配置主机探测功能时切忌不能开启抢占模式,否则容易出现 VRRP 震荡波。

文档获取方式

您可通过我司网站( >服务与支持>文档中心)获取最新文档。

注意

由于产品版本升级或其他原因,本文档内容会不定期进行更新。除非另有约定,本文档仅作为使用指导, 本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。

文档版本 V1.0

锐捷网络文档,未经许可不得传播

文档版本 V1.0 锐捷网络文档,未经许可不得传播 7

密级:受控

RG-WG2000(主)VLAN1 的 IP 地址:172.16.8.160/24 RG-WG2000(备)VLAN1 的 IP 地址:172.16.8.161/24 RG-WG2000(主)HA 接口的 IP 地址:192.168.30.100/24 RG-WG2000(备)HA 接口的 IP 地址:192.168.30.200/24 服务器段的 IP:172.16.8.0/24 客户端段的 IP:172.16.50.0/24

文档版本 V1.0

锐捷网络文档,未经许可不得传播

5

密级:受控

2

须进行升级。 进行 HA 连接,另一个网关必须也采用 Eth4 端口。 态 IP 地址,心跳口的对端地址必须位于用一个子网上。

注意事项

主用和备用网关必须是同一型号,运行同一个固件版本。升级固件时,两个网关上固件都必