Juniper路由器安全配置方案

Juniper 防火墙策略路由配置

Juniper 防火墙策略路由配置一、网络拓扑图要求:1、默认路由走电信;2、源地址为192.168.1.10 的pc 访问电信1.0.0.0/8 的地址,走电信,访问互联网走网通;二、建立extended acl1、选择network---routing---pbr---extended acl list,点击new 添加:Extended acl id:acl 编号Sequence No.:条目编号源地址:192.168.1.10/32 目的地址:1.0.0.0/8 Protocol:选择为any端口号选择为:1-65535 点击ok:2、点击add seg No.再建立一条同样的acl,但protocol 为icmp,否则在trace route 的时候仍然后走默认路由:3、建立目的地址为0.0.0.0 的acl:切记添加一条协议为icmp 的acl;命令行:set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 src-port 1-65535 dst-port 1-65535 protocol any entry 10set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 protocol icmp entry 20set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 src-port 1-65535 dst-port 1-65535 protocol any entry 10set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 protocolicmp entry 20三、配置match group:1、network---routing---pbr---match group,点击add:Match group 的作用就是关联acl按照同样的方法将两个acl 进行关联:命令行:set match-group name group_10set match-group group_10 ext-acl 10 match-entry 10set match-group name group_20set match-group group_20 ext-acl 20 match-entry 10四、配置action group:1、network---routing---pbr---action group,点击add:在这里指定下一跳接口和地址。

JUNIPER MX多业务路由器配置与维护手册

JUNIPER MX系列路由器配置规范与维护手册国脉中讯网络科技有限公司版权所有侵权必究1/ 53文档类别设备维护■工程实施□流程规范□配置案例□故障案例□行政管理□基础理论□文档密级内部公开□内部限制□外部公开□外部限制■绝密文档□文档作者谢京文档审核文档摘要当前文档版本V1.0文档所属部门文档使用对象记修订录版本修订日期修订说明编写/修订人V1.0 2012-9-29 第一次发布2/ 53目录配置规范 (5)系统基本配置 (5)设备名称配置 (5)系统时区配置 (6)NTP配置 (6)Telnet服务配置 (7)系统用户配置 (8)SYSLOG配置 (10)SNMP配置 (11)接口配置 (12)以太网接口配置 (12)LOOPBACK配置 (13)以太网聚合接口配置 (14)路由协议配置 (14)AS号配置 (14)ROUTER-ID配置 (15)静态路由配置 (15)聚合路由配置 (16)OSPF协议配置 (16)BGP协议配置 (16)MPLS协议配置 (18)路由策略配置 (18)前缀列表配置 (18)AS-PATH配置 (19)COMMUNITY配置 (19)路由策略定义配置 (20)路由策略应用配置 (20)ACL配置 (21)POLICER限速配置 (21)ACL定义配置 (21)ACL应用配置 (22)策略路由配置 (22)策略路由转发实例配置 (22)直连路由导入转发实例配置 (23)策略路由ACL定义配置 (23)策略路由ACL应用配置 (24)MPLS VPN配置 (24)BGP/MPLS层三VPN配置 (24)3/ 53Kompella方式层二MPLS VPN配置 (25)Martini方式层二MPLS VPN配置 (26)VPLS配置 (27)Routing-instance 配置 (32)Firewall 配置 (34)定义access profile (35)验证配置 (36)常用维护命令 (40)硬件维护查看命令 (40)查看设备硬件信息 (40)查看设备告警 (41)查看设备环境运行状态 (41)查看路由引擎运行状态 (43)查看Craft面板信息 (44)查看交换板卡运行状态 (45)查看FPC状态运行状态 (46)查看PIC运行状态 (46)查看设备系统LOG信息 (47)软件维护查看命令 (48)查看是否有近期生成的core-dump文件 (48)查看软件版本信息 (48)查看系统存储信息 (49)查看CF卡与硬盘同步情况 (49)查看系统进程状态信息 (50)查看系统启动时间信息 (51)查看软件系统启动信息 (51)查看登录系统的用户信息 (52)踢除某一登录系统的用户 (52)查看系统连接状态 (53)4/ 53配置规范系统基本配置设备名称配置配置说明:规范设备命名,唯一性标识网内的每台设备,用于对网内的每台设备进行区分,方便设备管理,提高可读性和可管理性。

juniper路由器配置

juniper路由器配置一.路由器网络服务安全配置:默认情况下,系统启动了许多无用服务,这些服务在占用系统资源的同时也造成一定的安全隐患,应该在尽可能的情况下停止或限制这些服务1. SNMP服务使用如下命令来停止SNMP服务:setsystemprocessessnmpdisable使用如下命令来设置SNMP通讯字符串:setsnmpcommunitymysnmpauthorizationread-only使用如下命令来在接口上设备SNMP通讯字符串:setsnmpinterfacefxp0communitymysnmp使用如下命令来在接口上禁止SNMP服务trap:setinterfacesfxp0unit0trapsdisable使用如下命令来限制SNMP的访问客户端:setsnmpcommunitymysnmpclients192.168.0.0/24 setsnmpcommunitymysnmpclients0.0.0.0/0restrict上述命令只允许192.168.0.0/24网段访问路由器的SNMP服务2.停止接口广播转发:广播转发容易造成smurf攻击,因此应该使用如下命令停止:setsystemno-redirects接口级别停止广播转发使用如下命令:setinterfacesfxp0unit0familyinetno-redirects3.停止dhcp-relay服务,dhcp-relay服务用于在不同网段使用同一个dhcp 服务器,如果没有使用,则应该使用如下命令停止:setsystemdhcp-relaydisable4.禁止IGMP服务,IGMP服务如果在没有使用的情况下应该使用如下命令禁止:setprotocolsigmpinterfacealldisable5.禁止PIM服务(?),PIM服务如果在没有使用的情况下应该使用如下命令禁止:setprotocolspimdisable6.禁止SAP服务(?),SAP服务如果在没有使用的情况下应该使用如下命令禁止:setprotocolssapdisable7.禁止IPSourceRouting源路由setchassisno-source-route二.路由器登录控制:1.设置系统登录Banner:setsystemloginmessageWarning:ifyouNOTauthorizedtoaccessthissystem,dis connectNOW!2.设置登录超时时间:默认情况下,系统登录没有登录超时时间限制,应该将登录超时时间设置为15分钟:setcliidle-timeout153.建议采取用户权限分级管理策略setsystemloginclasstier1idle-timeout15setsystemloginclasstier1permissions[configureinterfacenetworkroutings nmpsystemtraceviewfirewall]setsystemloginclasstier2idle-timeout15setsystemloginclasstier2permissionsallsetsystemloginuseradminfull-nameAdministrator setsystemloginuseradminuid2000setsystemloginuseradminclasstier2 setsystemloginuseradminauthenticationencrypted-password setsystemloginusertier1uid2001setsystemloginusertier1classtier1setsystemloginusertier2uid2002setsystemloginusertier2classtier24. 限制系统ssh、telnet服务连接数量:以下配置将ssh,telnet连接最大数量限制为10个,并且每分钟最多有5个可以连接:setsystemservicessshconnection-limit10rate-limit5 setsystemservicestelnetconnection-limit10rate-limit5以下特性JUNOS5.0以上支持:setsystemservicesroot-logindeny(禁止root远程登陆)setsystemservicesprotocol-versionv2(使用sshv2)三.配置系统日志服务:1.设置系统kernel级警告发到console上setsystemsyslogconsolekernelwarning2.配置登录系统日志到单独的auth.log文件中setsystemsyslogfileauth.logauthorizationinfo3.配置系统配置更改日志到单独的change.log文件中setsystemsyslogfilechange.logchange-loginfo4.配置系统所有日志到日志服务器setsystemsysloghostx.x.x.x.anyinfo四.路由策略安全1.配置以下保留地址的黑洞路由setrouting-optionsoptionsno-resolvesetrouting-optionsoptionssyslogleveldebugsetrouting-optionsstaticroute0.0.0.0/8discardsetrouting-optionsstaticroute10.0.0.0/8discardsetrouting-optionsstaticroute20.20.20.0/24discardsetrouting-optionsstaticroute127.0.0.0/8discardsetrouting-optionsstaticroute169.254.0.0/16discardsetrouting-optionsstaticroute172.16.0.0/12discardsetrouting-optionsstaticroute192.0.2.0/24discardsetrouting-optionsstaticroute192.168.0.0/16discardsetrouting-optionsstaticroute204.152.64.0/23discardsetrouting-optionsstaticroute224.0.0.0/4discard2.设置strict模式的unicastRPFsetinterfacesso-0/0/0unit0familyinetrpf-check3.设置相应prefix-list,禁止保留地址访问setpolicy-optionsprefix-listreserved0.0.0.0/8setpolicy-optionsprefix-listreserved10.0.0.0/8setpolicy-optionsprefix-listreserved20.20.20.0/24setpolicy-optionsprefix-listreserved127.0.0.0/8setpolicy-optionsprefix-listreserved169.254.0.0/16setpolicy-optionsprefix-listreserved172.16.0.0/12setpolicy-optionsprefix-listreserved192.0.2.0/24setpolicy-optionsprefix-listreserved204.152.64.0/23setpolicy-optionsprefix-listreserved224.0.0.0/4 setfirewallfilterinbound-filterterm1fromprefix-listreserved setfirewallfilterinbound-filterterm1thencountspoof-inbound-reserved setfirewallfilterinbound-filterterm1thendiscardsetinterfacesge-0/0/0unit0familyinetfilterinputinbound-filter五. Firewall-Policy设置Firewall-Policy可以限制进入及流量主机数据包的来源、目标地址、协议、端口号、流量等,应用Firewall-Policy可以实现类似于防火墙的性能,但一般不建议在骨干路由器上使用,以下是Firewall-Policy的使用方法:1.创建Firewall-Policy:setfirewallfilterlocal-sectermsec-in1fromdestination-porttelnet setfirewallfilterlocal-sectermsec-in1fromdestination-address172.16.0.1/32setfirewallfilterlocal-sectermsec-in1fromsource-address192.168.0.0/24 setfirewallfilterlocal-sectermsec-in1thenacceptsetfirewallfilterlocal-sectermsec-in2fromdestination-porttelnet setfirewallfilterlocal-sectermsec-in2fromdestination-address172.16.0.1/32setfirewallfilterlocal-sectermsec-in2thendiscardsetfirewallfilterlocal-sectermsec-in3fromsetfirewallfilterlocal-sectermsec-in1thenaccept2.应用到路由器的端口上:setinterfacesfxp0unit0familyinetfilterinputlocal-sec以上例子不允许除192.168.0.0/24网段外所有地址telnet访问172.16.0.1,但允许其它任何包通过。

Juniper的基本配置

Juniper的基本配置:root# cli#相当于cisco的enroot@>cli> configure#相当于cisco的configure terminal[edit]root@# set system host-name router1#配置路由器的名字为router1root@# set system domain-name #配置路由器所在域为root@# set interfaces fxp0 unit 0 family inet address 192.168.15.1/24#配置fxp0 unit 0的接口地址,fxp0代表管理接口,unit 0代表子接口,inet代表是ipv4地址。

root@# set system backup-router 192.168.15.2#backup-router是本路由器的直连路由器,在路由器启动的时候,#JUNOS路由软件(routing protocol process, RPD)没有立即启动,#路由器将自动生成一条到back-up router的缺省路由,当路由器启动完成后再自动删除这条路由。

root@# set system name-server 192.168.15.3#DNS的地址root@# set system root-authentication plain-text-password#设置明文密码New password:Retype password:#输入并且确认密码,要求字母和数字。

root@# commit#确认配置,在没有确认配置的时候所有配置都是不生效的!root@router1# exitroot@router1>#保存配置用save命令[edit]aviva@router1# save configuration-march02Wrote 433 lines of configuration to configuration-march02#察看保存过的文件用run file list命令aviva@router1# run file list/var/home/aviva:.ssh/configuration-march02#用保存的文件载入配置用load replace命令。

juniper无线中文配置手册

Trapeze无线网络交换机配置手册羿飞目录第1章登陆无线网络交换机登录无线网络交换机方法简介无线网络交换机的登陆,可以通过以下几种方式实现:通过Console口进行本地登陆;通过以太网端口利用SSH2进行本地或远程登陆;通过以太网端口利用Telnet进行本地或远程登陆;通过以太网端口利用web方式进行本地或远程登陆通过Console口进行本地登陆通过无线网络交换机Console口进行本地登陆是登陆无线控制器的最基本的方式,也是配置通过其他方式登陆无线网络交换机的基础;用户终端的通信参数配置要和无线网络交换机Console口的配置保持一致,才能通过Console口登陆到无线网络交换机上;无线网络交换机Console口的缺省配置如下:波特率设置为9600bit/s数据位为8无奇偶效验位停止位为1无数据流控制如下图所示:正确连接之后,敲回车键,就会出现“MXR-2-9792C0>”的登陆界面其中:MXR-2为无线网络交换机的型号,9792C0为该无线网络交换机序列号的后6位;在出现上面登陆界面时输入“enable”后,屏幕提示要求输入密码,交换机默认是密码为空,直接回车就会进入交换机的特权配置模式,屏幕出示为“MXR-2-9792C0”通过SSH2或Telnet进行登陆无线网络交换机支持SSH2和Telnet功能,管理员可通过SSH2或Telnet的方式对无线网络交换机进行远程管理和维护;SSH2在缺省情况下是开启,而Telnet缺省情况下是关闭的,因此在进行Telnet 管理之前需要先将无线网络交换机的Telnet功能打开,命令为:setiptelnetserverenable想要通过SSH2和Telnet功能远程管理维护无线网络交换机,管理员必须先为”admin”账号配置密码或建立新的管理账号,命令如下:setuser username passwordencrypted stringsetuseradminpasswordXXXX通过web方式登录用户名为admin,密码为enablepassword缺省为空第2章系统基本配置配置系统名用户设置设备的名称;设备的名称对应于命令行接口的提示符,如设备的名称为Sysname,则CLI的提示符为Sysname;配置系统名的命令:setsystemname string例子:配置系统名为MX-20MXsetsystemnameMX-20MX-20配置系统时间1.设置时区命令:settimezone zone-name{-hoursminutes}例子:设置为北京时间MX-20settimezoneBJ80Timezoneissetto'BJ',offsetfromUTCis8:0hours.2.设置时间命令:settimedate{date mmmddyyyy timehh:mm:ss}例子:MXsettimedatedatefeb292004time23:58:00Timenowis:SunFeb292004,23:58:02PST配置系统IP地址系统IP地址是AP启动过程中,无线网络交换机和AP之间相互通信的IP地址;AP正常注册工作后,无线网络交换机也需要通过该IP地址发报文,以保证跟AP维持正常的通信;命令:setsystemip-address ip-addr例子:MXsetsystemip-address配置缺省路由缺省路由用作跨网段访问无线网络交换机;命令:setiproutedefault ip-addr例子:MXsetiproutedefault1系统初始化配置在enable模式中输入quickstart可以清除已有配置;MX-8quickstartn:y''forhelp.^CtobreakoutSystemNameMX-8:CountryCodeUS:CN设置国家代码SystemIPaddress:设置MX系统管理IPSystemIPaddressnetmask:设置子网掩码Defaultroute:设置网关n:EnableWebviewy:Adminusernameadmin:Adminpasswordmandatory:如果不设密码,此处先按空格键,再按回车键设置密码为空Enablepasswordoptional:Doyouwishtosetthetime y:nDoyouwishtoconfigurewireless y:nsuccess:createdkeypairforsshsuccess:Type"saveconfig"tosavetheconfigurationMX-8无线网络交换机密码恢复在重启交换机的过程中,进入boot模式后,输入“bootOPT+=default”然后重启,可以实现交换机密码恢复;在此时,迅速按下q和ENTER键,会出现:Boot>输入bootOPT+=defaultBoot>bootOPT+=defaul tBoot>reset自动重启即可;第3章系统升级MSS升级方式有三种方式:1通过web方式升级;2通过RingMaster升级;3通过命令行升级升级之前一定要详细阅读文档,如不能直接从直接升级到;通过WEB方式升级1.IE访问MX的IP2.Maintain-UpdateSystemSoftware通过网管软件RingMaster升级1.菜单栏Devices右下角“DevicesOperations”2.下面添加MSS:“ImageRepository”—“Addimage”3.安装新MSS:“ImageInstall”通过CLI命令行升级此方法请详细阅读文档先在自己电脑上打开一个tftpserver,添加准备安装的MSS版本;然后在MX上配置::setbootpartitionboot0MXdir会包含如下内容,打表示正在使用的bootBoot:FilenameSizeCreatedboot0:,16:01:08boot1:,15:58:56第4章Trapeze配置实例最简单的公共区域接入—用户不需要口令配置脚本setiproutedefault1设置网关setsystemnameMXR-2设置系统名称setsystemip-address设置系统IPsetsystemcountrycodeCN 设置国家代码settimezonePRC80设置时区setservice-profilepublicssid-namepublic建立一个SSID为public的service-profile setservice-profilepublicssid-typeclear该SSID不加密setservice-profilepublicauth-fallthrulast-resort该SSID无需认证setservice-profilepublicattrvlan-namedefault指定缺省的AAA属性setuseradminpasswordencrypted0005170b0d55设置无线认证用户setradio-profiledefaultservice-profilepublic将service-profile与无线射频进行关联setapautomodeenable将APauto打开,允许ap自动upsetap9998serial-idmodelMP-620设置APsetap9998radio1modeenable启动AP的gsetap9998radio2modeenable启动AP的setiphttpsserverenable开启web访问服务setportpoe2enable开启将MXR-2的端口2的PoE功能setsecurityl2-restrictvlan1modeenablepermit-mac00:1a:70:d4:90:0f可选命令,二层隔离,只允许client访问网关00:1a:70:d4:90:0f为网关的MAC地址setinterface1ip设置vlan1的interfaceIPsetinterface1ipdhcp-serverenablestartstopprimary-dnsdefault-router开启vlan1的DHCPserver访客使用Web-Portal接入配置脚本setiproutedefault1设置缺省路由setsystemnameTrapeze设置系统名称setsystemip-address设置系统IPsetsystemcountrycodeCN设置国家代码settimezonecnt80设置时区setservice-profilemacssid-namemac设置ssid名称为macsetservice-profilemacssid-typeclear ssid不加密setservice-profilemaccipher-tkipenablesetservice-profilemacauth-dot1xdisable关闭认证setservice-profilemacattrvlan-namedefault将该ssid与defaultvlan关联setauthenticationmacssidmaclocal mac认证用户来自本地setmac-user00:11:22:33:44:55创建本地mac认证用户setradio-profiledefaultservice-profiletest将service-profile与无线射频关联setapautomodeenable开启ap自动上线模式setap30serial-idmodelMP-422新建一个apsetap30radio1modeenable开启ap30的gsetap30radio2modeenable开启ap30的setportpoe1enable开启所有poe端口的poe功能setportpoe2enablesetportpoe3enablesetportpoe4enablesetportpoe5enablesetportpoe6enablesetvlan1port1端口所属的vlansetvlan1port2setvlan1port3setvlan1port4setvlan1port5setvlan1port6setvlan1port7setvlan1port8setinterface1ip设置vlan1的interfaceipsetinterface1ipdhcp-serverenablestartstopprimary-dnssecondary-dnsdefault-router 开启MX上的dhcpserver不同的认证加密方式无需密码和用户名口令setiproutedefault1设置网关setsystemnameMXR-2设置系统名称setsystemip-address设置系统IPsetsystemcountrycodeCN 设置国家代码settimezonePRC80设置时区setservice-profileopenssid-nameopen建立一个SSID为open的service-profilesetservice-profileopenssid-typeclear该SSID不加密setservice-profileopenauth-fallthrulast-resort该SSID无需认证setservice-profileopenattrvlan-namedefault指定缺省的AAA属性setuseradminpasswordencrypted0005170b0d55设置无线认证用户setradio-profiledefaultservice-profileopen将service-profile与无线射频进行关联setapautomodeenable将APauto打开,允许ap自动upsetap9998serial-idmodelMP-620设置APsetap9998radio1modeenable启动AP的gsetap9998radio2modeenable启动AP的setiphttpsserverenable开启web访问服务setportpoe2enable开启将MXR-2的端口2的PoE功能setsecurityl2-restrictvlan1modeenablepermit-mac00:1a:70:d4:90:0f可选命令,二层隔离,只允许client访问网关00:1a:70:d4:90:0f为网关的MAC地址setinterface1ip设置vlan1的interfaceIPsetinterface1ipdhcp-serverenablestartstopprimary-dnsdefault-router开启vlan1的DHCPserver加密,无需用户名口令认证setservice-profileOpenssid-nameopensetservice-profileOpenauth-fallthrulast-resortsetservice-profileOpenwepkey-index1keysetservice-profileOpenwepkey-index2keyabcdefghijsetservice-profileOpencipher-tkipenablesetservice-profileOpenauth-dot1xdisablesetservice-profileOpenattrvlan-namedefault加密setservice-profileOpenssid-nameopensetservice-profileOpenauth-fallthrulast-resortsetservice-profileOpencipher-tkipenable使用外部Radius,并配置了ACL以及动态/静态WEP的配置,计费settraceaaamsglevel5setiproutedefault1setsystemnameMXR-2setsystemip-addresssetsystemcountrycodeCNsettimezonePRC80setservice-profiletestssid-nametestsetservice-profiletestauth-fallthruweb-portalsetservice-profiletestwepkey-index1keyaabbccddeesetservice-profiletestweb-portal-aclportalaclsetservice-profiletestweb-portal-logoutmodeenablesetservice-profiletestattrvlan-namedefault setradiusserverlinuxaddressencrypted-key151e02021132 setservergroupradiusmemberslinuxsetenablepasspassword167adb2ad14f82b99db98877c704d093b7b9 setauthenticationdot1xssidtestpass-throughradius setauthenticationwebssidtestradius setuseradminpasswordencrypted03055f060f01setradio-profiledefaultservice-profiletest setapautomodeenablesetap8serial-idmodelMP-372setap8fingerprintd2:c1:10:12:d5:34:a2:16:ff:40:02:40:8d:3b:fa:f5 setap8radio1modeenablesetiphttpsserverenablesetportpoe2enablesetvlan1port1setvlan1port2setvlan2namevlan2setvlan2port1tag2setinterface1ipsetinterface1ipdhcp-serverenableprimary-dnsdefault-router setinterface2ipsetinterface2ipdhcp-serverenableprimary-dnsdefault-router setsecurityaclipportalaclpermitudpeq68eq67 setsecurityaclipportalacldenycapture commitsecurityaclportalaclsetsecurityaclipacl-88permithitscommitsecurityaclacl-88setsecurityaclipacl-99permitsetsecurityaclipacl-99permitsetsecurityaclipacl-99permitipsetsecurityaclipacl-99permitipsetsecurityaclipacl-99denyipsetsecurityaclipacl-99permitcommitsecurityaclacl-99EAPOff-load并计费到Radius,使用MXR-2showconfigConfigurationnvgen'dat2006-2-0716:29:02ImageModelMXR-2Lastchangeoccurredat2006-2-0716:25:10 settraceaaamsglevel5setiproutedefault1setsystemnameMXR-2setsystemip-addresssetsystemcountrycodeCNsettimezonePRC80setservice-profiletestssid-nametestsetservice-profiletestauth-fallthruweb-portalsetservice-profiletestwepkey-index1keyaabbccddee setservice-profiletestweb-portal-aclportalaclsetservice-profiletestweb-portal-logoutmodeenable setservice-profiletestattrvlan-namedefault setradiusserverlinuxaddresskeylinux setradiusserverwinaddresskeywinradius setservergroupradiusmemberslinuxsetservergroupradius-winmemberswin setenablepasspasswordenalbesetaccountingdot1xssidteststart-stopradius-win缺省时自动启动Channel的RF-Auto,需要手动打开power自动调整;命令如,需要增加如下MX-8setradio-profiledefaultauto-tunepower-configenable success:changeacceptedMX-8setporttypeap4modelmp-71poeen1.15无线用户接入到MP263 ,MX的信息如下:1AP状态信息显示2用户会话信息显示2.用命令将MP263的Radio1关闭,无线用户将漫游到MP386; 1AP状态信息显示2用户会话信息显示。

网络设备配置规范

IP:

IP:

不符合原因 现状描述 不符合原因 现状描述 不符合原因 现状描述 不符合原因 现状描述 不符合原因

IP:

IP:

IP:

IP:

IP:

现状描述 不符合原因 现状描述 不符合原因 现状描述 不符合原因 现状描述 不符合原因 现状描述

IP: 不符合原因

安全要求-设备-通用-配置-17-可 选 安全要求-设备-通用-JUNIPER-配 IP协议安全要求 置-17-可选 安全要求-设备-通用-JUNIPER-配 置-18 安全要求-设备-通用-JUNIPER-配 置-21-可选 安全要求-设备-通用-JUNIPER-配 置-20 安全要求-设备-通用-JUNIPER-配 置-22 安全要求-设备-通用- JUNIPER SNMP协议安全要 配置-23-可选 求

juniper路由器配置规范

IP: 分类 项目 安全要求-设备-通用-JUNIPER-配 置-1 安全要求-设备-通用-JUNIPER-配 置-2 安全要求-设备-通用-JUNIPER-配 置-3 安全要求-设备-通用-JUNIPER-配 置-4 口令安全要求 安全要求-设备-通用-JUNIPER-配 置-5 安全要求-设备-通用-JUNIPER-配 置-6 安全要求-设备-通用-JUNIPER-配 置-9 安全要求-设备-通用-JUNIPER-配 置-8 安全要求-设备-通用-配置-12 描述 应按照用户分配账号。避免不同用户间共享 账号。避免用户账号和设备间通信使用的账 应删除或锁定与设备运行、维护等工作无关 的账号。 为了控制不同用户的访问级别,建立多用户 级别,根据用户的业务需求,将用户账号分 配到相应的用户级别。 对于采用静态口令认证技术的设备,口令长 度至少8位,并包括数字、小写字母、大写字 母和特殊符号4类中至少2类。 对于采用静态口令认证技术的设备,维护人 员使用的帐户口令的生存期不长于90天。 修改root密码。root的默认密码是空,修改 root密码,避免非管理员使用root账号登录 在设备权限配置能力内,根据用户的业务需 要,配置其所需的最小权限。 设备通过相关参数配置,与认证系统联动, 满足帐号、口令和授权的强制要求。 设备应配置日志功能,对用户登录进行记 录,记录内容包括用户登录使用的账号,登 录是否成功,登录时间,以及远程登录时, 用户使用的IP地址。 设备应配置日志功能,记录用户对设备的操 作,比如以下内容:账号创建、删除和权限 修改,口令修改,读取和修改设备配置,涉 及通信隐私数据。记录需要包含用户账号, 操作时间,操作内容以及操作结果。 设备应配置日志功能,记录对与设备相关的 安全事件,比如:记录路由协议事件和错误 设备配置远程日志功能,将需要重点关注的 日志内容传输到日志服务器。 设置系统的配置更改信息保存到单独的 change.log文件内。 开启NTP服务,保证日志功能记录的时间的准 确性。路由器与NTP SERVER之间开启认证功 对于具备TCP/UDP协议功能的设备,设备应 根据业务需要,配置基于源IP地址、通信协 议TCP或UDP、目的IP地址、源端口、目的 端口的流量过滤,过滤所有和业务不相关的 对于使用IP协议进行远程维护的设备,设备 应配置使用SSH等加密协议。 配置动态路由协议(BGP/ MP-BGP /OSPF等) 时必须启用带加密方式的身份验证功能,相 邻路由器只有在身份验证通过后,才能互相 通告路由信息。 配置MP-BGP路由协议,应配置MD5加密认证, 通过MD5加密认证建立peer。 制定路由策略,禁止发布或接收不安全的路 由信息。 对于非点到点的OSPF协议配置,应配置MD5加 密认证,通过MD5加密认证建立neighbor。 设置SNMP访问安全限制,只允许特定主机通 过SNMP访问网络设备。 系统应关闭未使用的SNMP协议及未使用的RW 权限。 现状描述

Juniper初始配置及管理

12

登录防火墙-----Log in from WebUI II

•a.为要访问的接口配置IP地址x.x.x.x/x,并打开该接口的WebUI管理权限。

出厂状态下,Trust Zone的Interface的IP地址是192.168.1.1/24,开放了WebUI管理权限。

•b.通过直通网线连接PC与防火墙的特定端口

• 严格的逻辑层次结构

Zone

– 安全区从属于虚拟路由器

• 安全区默认都从属于trust-vr

Virtual Router

– 接口从属于安全区

• 一个接口只能从属于一个安全区

– IP地址从属于接口 • 虚拟路由器的路由表各自独立 • 安全区之间的访问受策略控制 • 接口是一个逻辑概念,它可以包含若 干个物理端口,也可以不包括任何物 理端口

TFTP服务器必须与系统的Self IP在同一子网 TFTP服务器必须连接在: 系统的Trust区端口 或系统的eth0/0、eth0/1、eth1端口 或系统的管理端口

31

灾难恢复-----恢复系统文件 I

• • • •

启动设备,当出现“Hit any key to run loader”时,按任意键进入boot模式。 在“Boot File Name”栏填入系统OS的文件名。 在“Self IP Address”栏填入一个临时地址供TFTP通信使用。 在“TFTP IP Address”栏填入TFTP服务器的地址,也就是PC的地址。

UTM Subscription License Key

防病毒(Anti-Virus) 网页过滤(URL filtering) 防垃圾邮件(Anti-Spam) 深层检测(Deep Inspection/IPS

Juniper常用配置

Juniper常用配置Juniper 常用配置一、基本操作1、登录设备系统初始化用户名是roo t,密码是空。

在用户模式下输入configure或者是edit可以进入配置模式。

2、设置用户名:set host-name EX4200。

3、配置模式下运行用户模式命令,则需要在命令前面加一个run,如:run show interface 。

4、在show 后面使用管道符号加上display set将其转换成set 格式命令show protocols ospf | display set 。

5、在需要让配置生效需要使用commit命令,在commit之前使用commit check来对配置进行语法检查。

如果提交之后,可以使用rollback进行回滚,rollback 1回滚上一次提前之前的配置,rollback 2则是回滚上 2 次提交之前的配置。

6、交换机重启:request system reboot7、交换机关机:request system halt二、交换机基本操作2.1 设置root密码交换机初始化用户名是root 是没有密码的,在进行commit 之前必须修改root 密码。

明文修改方式只是输入的时候是明文,在交换机中还是以密文的方式存放的。

实例:明文修改方式:lab@EX4200-1# top[edit]lab@EX4200-1# edit system[edit system]lab@EX4200-1# set root-authentication plain-text-password2.2 设置删除主机名实例:#"设置主机名为EX4200"lab@EX4200-1# edit system[edit system]lab@EX4200-1# set host-name EX4200#”删除命令”#lab@EX4200-1# edit system[edit system]lab@EX4200-1# delete host-name EX42002.3 开启Telnet登陆服务说明:在默认缺省配置下,EX 交换机只是开放了http 远程登陆方式,因此如果想通过telnet登陆到交换机上,必须在系统中打开telnet 服务。

Juniper路由器安全配置方案

Juniper路由器安全配置方案一.路由器网络服务安全配置:默认情况下,系统启动了许多无用服务,这些服务在占用系统资源的同时也造成一定的安全隐患,应该在尽可能的情况下停止或限制这些服务1. SNMP服务使用如下命令来停止SNMP服务:set system processes snmp disable使用如下命令来设置SNMP通讯字符串:set snmp community mysnmp authorization read-only使用如下命令来在接口上设备SNMP通讯字符串:set snmp interface fxp0 community mysnmp使用如下命令来在接口上禁止SNMP服务trap:set interfaces fxp0 unit 0 traps disable使用如下命令来限制SNMP的访问客户端:set snmp community mysnmp clients 192.168.0.0/24set snmp community mysnmp clients 0.0.0.0/0 restrict上述命令只允许192.168.0.0/24网段访问路由器的SNMP服务<2.停止接口广播转发:广播转发容易造成smurf攻击,因此应该使用如下命令停止:set system no-redirects接口级别停止广播转发使用如下命令:set interfaces fxp0 unit 0 family inet no-redirects3.停止dhcp-relay服务,dhcp-relay服务用于在不同网段使用同一个dhcp服务器,如果没有使用,则应该使用如下命令停止:set system dhcp-relay disable4.禁止IGMP服务,IGMP服务如果在没有使用的情况下应该使用如下命令禁止:set protocols igmp interface all disable5.禁止PIM服务,PIM服务如果在没有使用的情况下应该使用如下命令禁止:set protocols pim disable6.禁止SAP服务,SAP服务如果在没有使用的情况下应该使用如下命令禁止:set protocols sap disable</P>7.禁止IP Source Routing源路由set chassis no-source-route二.路由器登录控制:1.设置系统登录Banner:set system login message "Warning: if you NOT authorized to access this system,disconnect NOW!"2.设置登录超时时间:默认情况下,系统登录没有登录超时时间限制,应该将登录超时时间设置为15分钟:set cli idle-timeout 153.建议采取用户权限分级管理策略set system login class tier1 idle-timeout 15set system login class tier1 permissions [ configure interface network routing snmp system trace view firewall ]set system login class tier2 idle-timeout 15set system login class tier2 permissions all</P>set system login user admin full-name Administratorset system login user admin uid 2000set system login user admin class tier2set system login user admin authentication encrypted-password "<ASSWORD>"</P>set system login user tier1 uid 2001set system login user tier1 class tier1set system login user tier2 uid 2002set system login user tier2 class tier2</P>4. 限制系统ssh、telnet服务连接数量:以下配置将ssh, telnet连接最大数量限制为10个,并且每分钟最多有5个可以连接:set system services ssh connection-limit 10 rate-limit 5set system services telnet connection-limit 10 rate-limit 5以下特性JUNOS5.0以上支持:set system services root-login deny(禁止root远程登陆)set system services protocol-version v2(使用sshv2)三.配置系统日志服务:1.设置系统kernel级警告发到console上set system syslog console kernel warning2.配置登录系统日志到单独的auth.log文件中set system syslog file auth.log authorization info3.配置系统配置更改日志到单独的change.log文件中set system syslog file change.log change-log info4.配置系统所有日志到日志服务器set system syslog host x.x.x.x. any info四.路由策略安全1.配置以下保留地址的黑洞路由set routing-options options no-resolveset routing-options options syslog level debugset routing-options static route 0.0.0.0/8 discardset routing-options static route 10.0.0.0/8 discardset routing-options static route 20.20.20.0/24 discardset routing-options static route 127.0.0.0/8 discardset routing-options static route 169.254.0.0/16 discardset routing-options static route 172.16.0.0/12 discardset routing-options static route 192.0.2.0/24 discardset routing-options static route 192.168.0.0/16 discardset routing-options static route 204.152.64.0/23 discardset routing-options static route 224.0.0.0/4 discard2.设置strict模式的unicast RPFset interfaces so-0/0/0 unit 0 family inetrpf-check <fail-filter filter-name3.设置相应prefix-list,禁止保留地址访问set policy-options prefix-list reserved 0.0.0.0/8set policy-options prefix-list reserved 10.0.0.0/8set policy-options prefix-list reserved 20.20.20.0/24set policy-options prefix-list reserved 127.0.0.0/8set policy-options prefix-list reserved 169.254.0.0/16set policy-options prefix-list reserved 172.16.0.0/12set policy-options prefix-list reserved 192.0.2.0/24set policy-options prefix-list reserved 204.152.64.0/23set policy-options prefix-list reserved 224.0.0.0/4set firewall filter inbound-filter term 1 from prefix-list reservedset firewall filter inbound-filter term 1 then count spoof-inbound-reservedset firewall filter inbound-filter term 1 then discardset interfaces ge-0/0/0 unit 0 family inet filter input inbound-filter五. Firewall-Policy设置Firewall-Policy可以限制进入及流量主机数据包的来源、目标地址、协议、端口号、流量等,应用Firewall-Policy可以实现类似于防火墙的性能,但一般不建议在骨干路由器上使用,以下是Firewall-Policy的使用方法:1.创建Firewall-Policy:set firewall filter local-sec term sec-in1 from destination-port telnetset firewall filter local-sec term sec-in1 from destination-address 172.16.0.1/32set firewall filter local-sec term sec-in1 from source-address 192.168.0.0/24set firewall filter local-sec term sec-in1 then acceptset firewall filter local-sec term sec-in2 from destination-port telnetset firewall filter local-sec term sec-in2 from destination-address 172.16.0.1/32set firewall filter local-sec term sec-in2 then discardset firewall filter local-sec term sec-in3 fromset firewall filter local-sec term sec-in1 then accept2.应用到路由器的端口上:set interfaces fxp0 unit 0 family inet filter input local-sec以上例子不允许除192.168.0.0/24网段外所有地址telnet访问172.16.0.1,但允许其它任何包通过。

juniper Netscreen防火墙策略路由配置

juniper Netscreen防火墙策略路由配置Netscreen-25 概述Juniper网络公司NetScreen-25和NetScreen-50是面向大企业分支办事处和远程办事处、以及中小企业的集成安全产品。

它们可提供网络周边安全解决方案,并带有多个DMZ和VPN,可以确保无线LAN的安全性,或保护内部网络的安全。

NetScreen-25设备可提供100 Mbps 的防火墙和20 Mbps的3DES或AES VPN性能,可支持32,000条并发会话和125条VPN 隧道。

NetScreen-50设备是高性能的集成安全产品,可提供170 Mbps的防火墙和45 Mbps 的3DES或AES VPN性能,可支持64,000条并发会话和500 条VPN隧道。

一、特性与优势NetScreen-25和NetScreen-50产品的主要特性和优势如下:集成的深层检测防火墙可以逐策略提供应用层攻击防护,以保护互联网协议安全;集成的Web过滤功能,可制订企业Web使用策略、提高整体生产率、并最大限度地减少因滥用企业资源而必须承担的赔偿责任;拒绝服务攻击防护功能,可抵御30多种不同的内外部攻击;高可用性功能,可最大限度地消除单点故障;动态路由支持,以减少对手工建立新路由的依赖性;冗余的VPN隧道和VPN监控,可缩短VPN连接的故障切换时间;虚拟路由器支持,可将内部、专用或重叠的IP地址映射到全新的IP地址,提供到最终目的地的备用路由,且不被公众看到;可定制的安全区,能够提高接口密度,无需增加硬件开销、降低策略制订成本、限制未授权用户接入与攻击、简化VPN管理;通过图形Web UI、CLI或NetScreen-Security Manager集中管理系统进行管理;基于策略的管理,用于进行集中的端到端生命周期管理;.二、技术规格Netscreen-25或Netscreen-50都有两种不同的许可选项(Advanced/Baseline),提供不同级别的功能和容量。

Juniper路由器配置命令介绍

Juniper路由器配置命令介绍Juniper路由器配置命令介绍目录1、简介2、配置基础命令2.1 进入操作模式2.2 配置系统参数2.3 设置管理接口2.4 配置路由表3、高级配置命令3.1 OSPF配置3.2 BGP配置3.3 VRF配置3.4 MPLS配置4、安全配置命令4.1 配置防火墙4.2 配置安全策略4.3 配置VPN4.4 配置ACL5、故障排查命令5.1 显示命令5.2 路由故障排查5.3 硬件故障排查5.4 访问控制故障排查6、性能优化命令6.1 接口配置6.2 QoS配置6.3 缓存配置6.4 动态路由配置1、简介Juniper路由器是一种支持多种网络协议的高性能路由器。

本文档介绍了Juniper路由器的配置命令,并根据功能分类进行了细化。

2、配置基础命令2.1 进入操作模式- login:登录路由器- cli:进入命令行操作模式- configure:进入配置操作模式2.2 配置系统参数- set system hostname <hostname>:设置路由器主机名- set system domn-name <domn-name>:设置路由器域名- set system time-zone <time-zone>:设置时区- set system name-server <ip-address>:设置DNS服务器2.3 设置管理接口- set interfaces <interface> unit <unit> family inet address <ip-address/mask>:配置管理接口的IP地质- set interfaces <interface> unit <unit> family inet address dhcp:使用DHCP分配管理接口的IP地质2.4 配置路由表- set routing-options static route <destination> next-hop <next-hop>:配置静态路由- set routing-options router-id <id>:配置路由器ID- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联3、高级配置命令3.1 OSPF配置- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联- show ospf neighbor:显示OSPF邻居信息- show ospf route:显示OSPF路由表3.2 BGP配置- set protocols bgp group <group-name> neighbor<neighbor-address>:配置BGP邻居- set protocols bgp group <group-name> family <family>:配置BGP邻居的地质族- show bgp neighbor:显示BGP邻居信息- show bgp summary:显示BGP邻居摘要信息3.3 VRF配置- set routing-instances <instance-name> interface<interface>:配置接口与VRF的关联- set routing-instances <instance-name> routing-options static route <destination> next-hop <next-hop>:配置静态路由3.4 MPLS配置- set protocols mpls interface <interface>:启用接口的MPLS功能- set protocols mpls label-switched-path <LSP-name> to <destination-address> : 配置LSP的路径4、安全配置命令4.1 配置防火墙- set security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name> match <match-conditions> then permit/deny:配置安全策略4.2 配置安全策略- set security zones security-zone <zone-name> address-book address <address-name> <ip-address>:配置地质对象- set security zones security-zone <zone-name> host-inbound-traffic system-services <services>:配置允许进入防火墙的服务4.3 配置VPN- set security ike proposal <proposal-name> authentication-method <method>:配置IKE提议- set security ike gateway <gateway-name> ike-policy <policy-name>:配置IKE网关- set security ipsec vpn <vpn-name> bind-interface<interface>:绑定VPN到接口4.4 配置ACL- set firewall family inet filter <filter-name> term <term-name> from protocol <protocol>:配置ACL规则- set firewall family inet filter <filter-name> term <term-name> then accept/discard:配置ACL规则动作5、故障排查命令5.1 显示命令- show interfaces <interface> detl:显示接口详细信息- show route <destination> : 显示路由信息- show chassis hardware:显示硬件信息5.2 路由故障排查- show bgp summary:显示BGP邻居摘要信息- show ospf neighbor:显示OSPF邻居信息- show route protocol <protocol>:显示指定协议的路由5.3 硬件故障排查- show chassis hardware:显示硬件信息- show log messages:显示系统日志消息- request support information:收集支持信息文件5.4 访问控制故障排查- show security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name>:显示安全策略信息- show security zones interfaces:显示接口与安全域的关联信息6、性能优化命令6.1 接口配置- set interfaces <interface> mtu <mtu-size>:设置接口MTU大小- set interfaces <interface> description <description>:设置接口描述6.2 QoS配置- set class-of-service interfaces <interface> unit<unit> scheduler-map <map-name>:为接口配置调度器映射- set class-of-service scheduler-maps <map-name> forwarding-class <forwarding-class> scheduler <scheduler-name>:配置调度器映射6.3 缓存配置- set forwarding-options cache hit-cache-size <size>:设置缓存大小- set forwarding-options cache timeout <timeout-value>:设置缓存超时时间6.4 动态路由配置- set protocols ospf area <area> interface <interface> passive:将接口设置为OSPF被动接口- set routing-instances <instance-name> interface <interface> passive:将接口设置为VRF被动接口附件:无法律名词及注释:无。

Juniper路由器配置操作手册

Juniper路由器配置操作手册ziJuniper OS 4.2R1.3 路由器配置操作手册1系统配置 (2)1.1系统信息基本配置 (2)1.2系统用户信息 (2)1.3系统服务配置 (3)2端口配置 (4)2.1juniper端口介绍 (4)2.2端口配置 (4)3SNMP配置 (6)4Routing-options配置 (7)4.1静态路由配置 (7)4.2route-id&as (7)4.3bgp聚合配置 (7)5Route protocal配置 (8)5.1Ospf配置 (8)5.2Bgp 配置 (9)6Policy 配置 (9)7Firewall 配置 (12)8Juniper与Cisco互连端口参数调整 (12)9Juniper备份结构与Cisco不同 (14)9.1console root登录 (14)9.2telnet登录 (14)Juniper所有配置,均在配置状态下进行。

分为由console进入和远程telnet进入。

由console进入JUNOS系统命令操作(由FreeBSD的简化系统)%cli 进入下面的用户操作hostname>edit 进入下面的用户配置hostname# 配置操作由远程telnet直接进入用户操作hostname>edit 进入下面的用户配置hostname# 配置操作1 系统配置1.1 系统信息基本配置#edit system 进入system配置菜单#set host-name axi580-a-hz1#set domain-name #set time-zone Asia/Shanghai# set system root-authentication plain-text-password (console登录,root口令缺省为空,虚设新口令)New password:******Retype new password:******#show 查看配置#commit 配置生效OR#commit confirmed 配置生效测试,5分钟后系统自动会滚,恢复原来配置。

JUNIPER路由器安全配置规范最新版模板

JUNIPER路由器安全配置规范最新版J u n i p e r路由器安全配置规范S p e c i f i c a t i o n f o r J u n i p e r R o u t e rC o n f i g u r a t i o n U s e d i n C h i n a M o b i l e版本号:1.0.0网络与信息安全规范编号:【网络与信息安全规范】·【第二层: 技术规-12-13发布-01-01实施中国移动通信集团公司发布目录1概述 ............................................................................................. 错误!未定义书签。

1.1 适用范围............................................................................... 错误!未定义书签。

1.2 内部适用性说明................................................................... 错误!未定义书签。

1.3 外部引用说明....................................................................... 错误!未定义书签。

1.4 术语和定义........................................................................... 错误!未定义书签。

1.5 符号和缩略语....................................................................... 错误!未定义书签。

2JUNIPER路由器安全配置要求............................................... 错误!未定义书签。

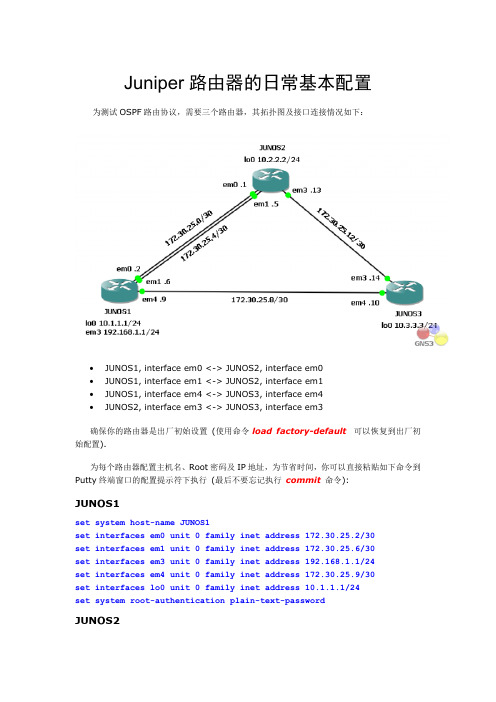

经典-Juniper路由器的日常基本配置

Juniper路由器的日常基本配置为测试OSPF路由协议,需要三个路由器,其拓扑图及接口连接情况如下:∙JUNOS1, interface em0 <-> JUNOS2, interface em0∙JUNOS1, interface em1 <-> JUNOS2, interface em1∙JUNOS1, interface em4 <-> JUNOS3, interface em4∙JUNOS2, interface em3 <-> JUNOS3, interface em3确保你的路由器是出厂初始设置(使用命令 load factory-default 可以恢复到出厂初始配置).为每个路由器配置主机名、Root密码及IP地址,为节省时间,你可以直接粘贴如下命令到Putty终端窗口的配置提示符下执行(最后不要忘记执行commit 命令):JUNOS1set system host-name JUNOS1set interfaces em0 unit 0 family inet address 172.30.25.2/30set interfaces em1 unit 0 family inet address 172.30.25.6/30set interfaces em3 unit 0 family inet address 192.168.1.1/24set interfaces em4 unit 0 family inet address 172.30.25.9/30set interfaces lo0 unit 0 family inet address 10.1.1.1/24set system root-authentication plain-text-passwordJUNOS2set system host-name JUNOS2set interfaces em0 unit 0 family inet address 172.30.25.1/30set interfaces em1 unit 0 family inet address 172.30.25.5/30set interfaces em3 unit 0 family inet address 172.30.25.13/30set interfaces lo0 unit 0 family inet address 10.2.2.2/24set system root-authentication plain-text-passwordJUNOS3set system host-name JUNOS3set interfaces lo0 unit 0 family inet address 10.3.3.3/24set interfaces em3 unit 0 family inet address 172.30.25.14/30set interfaces em4 unit 0 family inet address 172.30.25.10/30set system root-authentication plain-text-password实验1 –静态路由要求1:在JUNOS1上, 配置一个缺省静态路由(0.0.0.0/0) 到下一跳172.30.25.1.方法[edit]root@JUNOS1# set routing-options static route 0.0.0.0/0 next-hop 172.30.25.1要求2:用优先级为7添加第二条缺省静态路由到下一跳172.30.25.5 以便作为一个路由备份(浮动静态路由) 并commit.方法[edit]root@JUNOS1# set routing-options static route 0.0.0.0/0qualified-next-hop 172.30.25.5 preference 7[edit]root@JUNOS1# commitcommit complete检查一下设置的工作情况:root@JUNOS1# run show route 查看路由表inet.0: 5 destinations, 5 routes (5 active, 0 holddown, 0 hidden)+ = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:01:54> to 172.30.25.1 via em0.0[Static/7] 00:00:13> to 172.30.25.5 via em1.0...[edit]root@JUNOS1# run ping 10.2.2.2PING 10.2.2.2 (10.2.2.2): 56 data bytes64 bytes from 10.2.2.2: icmp_seq=0 ttl=64 time=1.650 ms64 bytes from 10.2.2.2: icmp_seq=1 ttl=64 time=1.272 msroot@JUNOS2# run monitor traffic interface em0...19:33:03.526742 172.30.25.2 > 10.2.2.2: ICMP echo request, id 16648, seq 0, length 64[edit]root@JUNOS1# deactivate interfaces em0 // 暂时关闭接口em0[edit]root@JUNOS1# commitcommit complete[edit]root@JUNOS1# run ping 10.2.2.2PING 10.2.2.2 (10.2.2.2): 56 data bytes64 bytes from 10.2.2.2: icmp_seq=0 ttl=64 time=3.247 ms64 bytes from 10.2.2.2: icmp_seq=1 ttl=64 time=0.658 ms[edit]root@JUNOS2# run monitor traffic interface em1...19:35:30.376370 172.30.25.6 > 10.2.2.2:ICMP echo request, id 14090, seq 7, length 64实验 2 – OSPF路由要求:对连接路由器的所有接口与环回接口配置OSPF路由,但对连接到子网172.30.25.0/30的接口(172.30.25.1 和172.30.25.2)不形成邻接关系.SolutionJUNOS1set protocols ospf area 0.0.0.0 interface em0.0 passiveset protocols ospf area 0.0.0.0 interface em1.0set protocols ospf area 0.0.0.0 interface lo0.0set protocols ospf area 0.0.0.0 interface em3.0set protocols ospf area 0.0.0.0 interface em4.0JUNOS2set protocols ospf area 0.0.0.0 interface em0.0 passiveset protocols ospf area 0.0.0.0 interface em1.0set protocols ospf area 0.0.0.0 interface lo0.0set protocols ospf area 0.0.0.0 interface em3.0JUNOS3set protocols ospf area 0.0.0.0 interface em3.0set protocols ospf area 0.0.0.0 interface em4.0set protocols ospf area 0.0.0.0 interface lo0.0检查一下配置情况:[edit]root@JUNOS1# run show ospf neighborAddress Interface State ID Pr i Dead172.30.25.5 em1.0 Full 10.2.2.2 12 8 34172.30.25.10 em4.0 Full 10.3.3.3 12 8 32[edit]root@JUNOS2# run show ospf neighborAddress Interface State ID Pr i Dead172.30.25.6 em1.0 Full 10.1.1.1 12 8 36172.30.25.14 em3.0 Full 10.3.3.3 12 8 38[edit]root@JUNOS3# run show ospf neighborAddress Interface State ID Pr i Dead172.30.25.13 em3.0 Full 10.2.2.2 12 8 36172.30.25.9 em4.0 Full 10.1.1.1 12 8 35root@JUNOS3# run show route protocol ospf...10.1.1.1/32 *[OSPF/10] 00:04:11, metric 1...10.2.2.2/32 *[OSPF/10] 00:04:11, metric 1...192.168.1.0/24 *[OSPF/10] 00:00:02, metric 2> to 172.30.25.9 via em4.0root@JUNOS3# run traceroute 192.168.1.1traceroute to 192.168.1.1 (192.168.1.1), 30 hops max, 40 byte packets 1 192.168.1.1 (192.168.1.1) 1.611 ms 0.588 ms 1.362 ms[edit]root@JUNOS3# deactivate interfaces em4[edit]root@JUNOS3# commitcommit complete[edit]root@JUNOS3# run traceroute 192.168.1.1traceroute to 192.168.1.1 (192.168.1.1), 30 hops max, 40 byte packets1 172.30.25.13 (172.30.25.13) 2.316 ms 1.479 ms 0.882 ms2 192.168.1.1 (192.168.1.1) 1.283 ms 1.300 ms 1.129 ms最后,不要忘记再激活接口em4 并commit:[edit]root@JUNOS3# activate interfaces em4[edit]root@JUNOS3# commitcommit complete。

中国移动JUNIPER路由器安全配置规范(正式下发版)

中国移动JUNIPER路由器安全配置规范(正式下发版)移动 Juniper 路由器安全配置规范 Specification for Juniper Router Configuration Used in China Mobile 版本号:、、网络与信息安全规范编号:【网络与信息安全规范】【第二层:技术规范网元类】【第2501 号】?全文结束》》-12-13 发布全文结束》》-01-01 实施中国移动通信集团公司发布目录 1 概述、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、11、 1 适用范围、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、11、 2 内部适用性说明、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、11、 3 外部引用说明、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、21、 4 术语和定义、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、21、 5 符号和缩略语、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、22 JUNIPER 路由器安全配置要求、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、32、 1 账号管理、认证授权、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、32、1、 1 账号、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、32、1、 2 口令、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、62、1、 2 授权、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、72、1、 3 认证、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、92、 2 日志要求、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、102、 3 IP 协议安全要求、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、142、3、 1 基本协议安全、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、142、3、 2 路由协议安全、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、162、3、 3 SNMP协议安全、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、202、3、 4 MPLS安全、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、222、 4 设备其他安全、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、、23 前言本标准由中国移动通信有限公司网络部提出并归口。

juniper路由器配置步骤

juniper路由器配置步骤如下所示路由器启动进程:当路由器启动,将从flash中加载最新版本的JUNOS软件。

倘若在路由器上安装有PC Card和硬盘,也将额外加载。

路由器打开电源后,按下面的顺序查找软件:1.PC Card(如果安装)2.flash3.硬盘当电源打开路由器,将完成下面几步:1.打开网管机PC,连接上控制口,辅助端口,或者路由引擎上的管理以太网端口2.打开各自的后备电源3.检查电源OK LEDS并且确信路由器的启动信息完全输出到网管设备上注:假如没有任何东西插入以太网管理接口,将产生一个常规的RED警告。

请连接rj-45连接器解除这个警告。

其他明显的信息,包含下面内容:1.接口信息,例如:启动路由引擎、PFE等2.FPC LEDS,(测试时是闪烁绿灯,测试完成后是常亮绿灯)3.警告LEDS,(出现问题时)4.PIC LEDS,(除非接口被配置,否则就处在关闭状态)路由器配置:当初始配置路由器,你需要配置下面内容:.root密码设置,有下面三种不通的方法:1.纯文本root@router# set system root-authentication plain-text-password password (密码)2.加密root@router# set system root-authenticationencrypted-password password3.安全shell(SSH)(只用于 domestic U.S. 版本).主机名设置:[edit] root@router# set system host-name name.域名设置:[edit]root@router# set system domain-name domain.管理以太网端口设置:[edit]root@router# set interfaces fxp0 unit 0 family inetaddress ip-address/prefix-length.缺省路由设置:[edit]root@router# set system backup-router gateway-addressroot@router# set routing-options static route defaultnexthop gateway-address retain no-advertise.域名服务器(DNS)设置:[edit]root@router# set system name-server dns-address[edit]root@router# set system login user username class classauthentication plain-text-password注:设置非root用户是非常重要的,因为root用户不能Telnet到路由器。

陕西移动JUNIPER路由器安全配置操作指南

陕西移动通信企业标准

QB-╳╳-╳╳╳-╳╳╳╳

陕西移动通信集团公司发布

╳╳╳╳-╳╳-╳╳发布 ╳╳╳╳-╳╳-╳╳实施

版本号:V.1.0.0

()

陕西移动J U N I P E R 路由器

安全配置操作指南 (注J U N I P E R 内容需和相应的配置基线规范一

目录

1范围 (3)

2适用性说明 (3)

3引用标准 (3)

4符号及缩略语 (3)

5配置操作指南 (3)

6编制历史 ............................................................................................................................................. 错误!未定义书签。

1范围

本操作指南适用于《陕西移动JUNIPER路由器安全配置基线规范》适用范围内的各类

设备。

为上述设备满足安全配置基线规范要求,提供具体的配置操作参考。

2适用性说明

本操作指南针对《陕西移动JUNIPER路由器安全配置基线规范》中的各项安全基线要

求,提出明确的参考配置操作。

本文提供的是安全基线配置参考范例,并不等同于实

际的设备配置。

在具体实施安全配置时,需根据实际应用环境,形成具体的配置方法。

3引用标准

1)《陕西移动设备通用安全基线规范》

2)《陕西移动JUNIPER路由器安全配置基线规范》

4符号及缩略语

5配置操作指南。

juniper路由器配置手册

浙江电力信息数据网Juniper路由器配置手册Juniper Networks, Inc.2009-4-13目录路由器开箱启动软硬件检测...................... 错误!未定义书签。

SYSTEM基本配置............................... 错误!未定义书签。

设置系统名称及时区........................... 错误!未定义书签。

设置帐号密码 ................................ 错误!未定义书签。

用户级别定义 ................................ 错误!未定义书签。

设置系统登录 ................................ 错误!未定义书签。

S YSLOG设置................................... 错误!未定义书签。

G ROUP配置.................................... 错误!未定义书签。

C HASSIS配置 .................................. 错误!未定义书签。

S YSTEM下的应用配置........................... 错误!未定义书签。

INTERFACE配置................................ 错误!未定义书签。

路由协议配置配置 ............................. 错误!未定义书签。

OSPF协议配置................................ 错误!未定义书签。

Ospf基本配置 .............................. 错误!未定义书签。

OSPF邻居间认证配置......................... 错误!未定义书签。

路由重发布................................. 错误!未定义书签。

Juniper安全相关设置及MIPVIP

Policy根本设置----- 策略的Logging II

22

Policy根本设置----- 策略的Counting I

• Counting选项将提供匹配该策略条目的流量的实时统计图表。 • Counting选项被选择后,该策略条目的Options栏会有相应的条目产生。 • 点击该条目可以看到相关的日志内容。

8

Policy根本设置----- 地址对象的创立I

• Policy > Policy Elements > Addresses > List

• 地址对象是基于Zone的,要查询某个地址对象,必须选择给地址附属的Zone。 • 如果你知道该地址对象的首字母,还可以通过Filter进行过滤显示。 • 点击“New〞按钮可以创立新的地址对象。

10

Policy根本设置----- 地址与地址组II

• Policy > Policy Elements > Addresses > Groups > Configuration

• 在Available Members选择适宜的地址对象,通过“<<〞按钮将之转到Group Members。 • 通过“>>〞按钮,将不需要的地址对象移出该地址组。

• 像前面所提到的一样,在创立策略项之前,必须选择数据的走向:从 什么Zone 去 什么Zone。 • 再选择好“From〞与“To〞的下拉菜单后,点击“New〞进入策略项创立菜单。 • 查找策略项,也同样在该页面。如果策略条目众多,可以通过“List〞下拉菜单项选择择适宜的页

面显示条目数;比方“List 20〞表示在这个页面中最大的同时显示策略条目为20条。

14

Policy根本设置----- 效劳与效劳组I

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Juniper路由器安全配置方案一. 路由器网络服务安全配置:默认情况下,系统启动了许多无用服务,这些服务在占用系统资源的同时也造成一定的安全隐患,应该在尽可能的情况下停止或限制这些服务1. SNMP服务使用如下命令来停止SNMP服务:set system processes snmp disable使用如下命令来设置SNMP通讯字符串:set snmp community mysnmp authorization read-only使用如下命令来在接口上设备SNMP通讯字符串:set snmp interface fxp0 community mysnmp使用如下命令来在接口上禁止SNMP服务trap:set interfaces fxp0 unit 0 traps disable使用如下命令来限制SNMP的访问客户端:set snmp community mysnmp clients 192.168.0.0/24set snmp community mysnmp clients 0.0.0.0/0 restrict上述命令只允许192.168.0.0/24网段访问路由器的SNMP服务<2. 停止接口广播转发:广播转发容易造成smurf攻击,因此应该使用如下命令停止:set system no-redirects接口级别停止广播转发使用如下命令:set interfaces fxp0 unit 0 family inet no-redirects3. 停止dhcp-relay服务,dhcp-relay服务用于在不同网段使用同一个dhcp服务器,如果没有使用,则应该使用如下命令停止:set system dhcp-relay disable4. 禁止IGMP服务,IGMP服务如果在没有使用的情况下应该使用如下命令禁止:set protocols igmp interface all disable5. 禁止PIM服务,PIM服务如果在没有使用的情况下应该使用如下命令禁止:set protocols pim disable6. 禁止SAP服务,SAP服务如果在没有使用的情况下应该使用如下命令禁止:set protocols sap disable</P>7.禁止IP Source Routing源路由 set chassis no-source-route二. 路由器登录控制:1. 设置系统登录Banner:set system login message "Warning: if you NOT authorized to access this system,disconnect NOW!"2. 设置登录超时时间:默认情况下,系统登录没有登录超时时间限制,应该将登录超时时间设置为15分钟:set cli idle-timeout 153. 建议采取用户权限分级管理策略set system login class tier1 idle-timeout 15set system login class tier1 permissions [ configureinterface network routing snmp system trace view firewall ] set system login class tier2 idle-timeout 15set system login class tier2 permissions all</P>set system login user admin full-name Administratorset system login user admin uid 2000set system login user admin class tier2set system login user admin authentication encrypted-password "<ASSWORD>"</P>set system login user tier1 uid 2001set system login user tier1 class tier1set system login user tier2 uid 2002set system login user tier2 class tier2</P>4. 限制系统ssh、telnet服务连接数量:以下配置将ssh, telnet连接最大数量限制为10个,并且每分钟最多有5个可以连接:set system services ssh connection-limit 10 rate-limit 5set system services telnet connection-limit 10 rate-limit 5 以下特性JUNOS5.0以上支持:set system services root-login deny(禁止root远程登陆)set system services protocol-version v2(使用sshv2)三. 配置系统日志服务:1. 设置系统kernel级警告发到console上set system syslog console kernel warning2. 配置登录系统日志到单独的auth.log文件中set system syslog file auth.log authorization info3. 配置系统配置更改日志到单独的change.log文件中set system syslog file change.log change-log info4. 配置系统所有日志到日志服务器set system syslog host x.x.x.x. any info四. 路由策略安全1. 配置以下保留地址的黑洞路由set routing-options options no-resolveset routing-options options syslog level debugset routing-options static route 0.0.0.0/8 discardset routing-options static route 10.0.0.0/8 discardset routing-options static route 20.20.20.0/24 discardset routing-options static route 127.0.0.0/8 discardset routing-options static route 169.254.0.0/16 discard set routing-options static route 172.16.0.0/12 discardset routing-options static route 192.0.2.0/24 discardset routing-options static route 192.168.0.0/16 discard set routing-options static route 204.152.64.0/23 discard set routing-options static route 224.0.0.0/4 discard2.设置strict模式的unicast RPFset interfaces so-0/0/0 unit 0 family inet rpf-check <fail-filter filter-name3.设置相应prefix-list,禁止保留地址访问set policy-options prefix-list reserved 0.0.0.0/8set policy-options prefix-list reserved 10.0.0.0/8set policy-options prefix-list reserved 20.20.20.0/24set policy-options prefix-list reserved 127.0.0.0/8set policy-options prefix-list reserved 169.254.0.0/16set policy-options prefix-list reserved 172.16.0.0/12set policy-options prefix-list reserved 192.0.2.0/24set policy-options prefix-list reserved 204.152.64.0/23set policy-options prefix-list reserved 224.0.0.0/4set firewall filter inbound-filter term 1 from prefix-list reservedset firewall filter inbound-filter term 1 then count spoof-inbound-reservedset firewall filter inbound-filter term 1 then discardset interfaces ge-0/0/0 unit 0 family inet filter input inbound-filter五. Firewall-Policy设置Firewall-Policy可以限制进入及流量主机数据包的来源、目标地址、协议、端口号、流量等,应用Firewall-Policy可以实现类似于防火墙的性能,但一般不建议在骨干路由器上使用,以下是Firewall-Policy 的使用方法:1. 创建Firewall-Policy:set firewall filter local-sec term sec-in1 from destination-port telnetset firewall filter local-sec term sec-in1 from destination-address 172.16.0.1/32set firewall filter local-sec term sec-in1 from source-address 192.168.0.0/24set firewall filter local-sec term sec-in1 then acceptset firewall filter local-sec term sec-in2 from destination-port telnetset firewall filter local-sec term sec-in2 from destination-address 172.16.0.1/32set firewall filter local-sec term sec-in2 then discardset firewall filter local-sec term sec-in3 fromset firewall filter local-sec term sec-in1 then accept2. 应用到路由器的端口上:set interfaces fxp0 unit 0 family inet filter input local-sec 以上例子不允许除192.168.0.0/24网段外所有地址telnet访问172.16.0.1,但允许其它任何包通过。