Windows 7下802.1X上网客户端安装方法

无线802.1x认证客户端配置方法(xpwin7)

Windows xp客户端802.1x认证配置:1、右键网上邻居->属性:2、点击无线网络->右键->属性:3、点击无线网络配置:4、在首选网络中选中采用802.1x认证的ssid:wlan_test_wpa2网络身份验证:WPA2数据加密:AES5、选择验证标签:EAP类型:受保护的EAP(PEAP) 点击属性:勾掉验证服务器证书和启用快速重新连接点击配置:勾掉自动使用windows登陆名和密码连续点击确定,关闭无线网络属性窗口。

6、重新连接niding1 ssid 会弹出如下提示消息:点击该消息会弹出如下登陆框:输入用户名密码,即可完成认证。

Windows 7 802.1x认证配置:1、右键网上邻居->属性->选择管理无线网络:2、点击添加:3、选择手动创建网络配置文件:4、输入无线网络信息:网络名:niding1(需要802.1x接入认证的ssid)安全类型:WPA2-企业加密类型:AES点击下一步:4、选择更改连接设置:6、选择安全标签:安全类型:WPA2-企业加密类型:AES网络身份验证方法:Microsoft:受保护的EAP(PEAP)7、点击设置:勾掉验证服务证书勾掉启用快速重新连接8、选择身份验证方法:安全密码(EAP-MSCHAP V2);点击配置勾掉自动使用windows登录名和密码9、连续两次点击确定,回到无线网络属性,点击高级属性:10、选择802.1x设置:勾上指定身份验证模式选择用户身份验证10、连续点击确定,关闭配置框,重新连接该ssid,会弹出如下网络身份验证框,输入用户名,密码,即完成认证。

H3C 802.1x认证客户端安装及使用相关设置

H3C 802.1x认证客户端安装及使用相关设置

网络信息中心 V1.1(2010.08.12)

1、将下载的文件包解压后双击其中的“H3C认证客户端.exe”进入安装过程,点击“下一步”继续,如图:

2、软件开始安装,等待片刻,如图:

3、安装完毕后,点击“完成”,重新启动计算机,如图:

4、重启完毕后,双击桌面上“iNode智能客户端”图标,进入“新建连接向导”过程,如图:

5、在出现的软件界面中点击“是”,如图:

6、在“新建连接向导”中点击“下一步”,如图:

7、点击“下一步”,如图:

8、选择“普通连接”,点击“下一步”,如图:

9、输入您在网络中心申请的用户名和密码,点击“下一步”,如图:

10、选择好需要连接网络的网卡(一般为字符串中带Ethernet的),报文类型选“多播”,并请勾选“被动下线自动连接”选项,点击“下一步”,如图:

11、点击“创建”,如图:

12、使用时,双击桌面上的“iNode智能客户端”图标,如图:

13、在出现的窗口中双击“我的802.1X连接”或单击该图标后点选上方的“连接”钮,即可进行认证,下方的“认证信息”会显示认证的全过程(请留意该详细信息,以备发生故障时,方便地与我们进行沟通)。

windows全部系统使用802.1x认证操作步骤合集

Windows系统启用802.1X认证1开启802.1x认证服务1.1Win7、win10都可以使用此方法电脑键盘上按win+r 输入services.msc打开电脑服务设置。

启用有线和无线的802.1X认证服务。

分别开启wired autoconfig(有线802.1x认证服务)和WLAN autoconfig(无线802.1x 服务)服务。

2开启802.1x认证1、选择“开始>控制面板”。

2、在“控制面板”选择“网络和Internet >网络和共享中心”(控制面板的“查看方式”选择“类别”时可显示“网络和Internet”)。

3、单击本地连接,选择“属性”。

4、在“身份验证”页签,选中“启用IEEE802.1X身份验证”,“选择网络身份验证方法”选择“PEAP”。

单击“设置”。

5、取消选中“验证服务器证书”,“选择身份验证方法”选择“安全密码(EAP-MSCHAP v2)”,并在右侧单击“配置”。

6、取消选中“自动使用Windows登录名和密码”,单击“确定”。

说明:如果操作系统使用AD域帐号登录,并且用来进行802.1X认证的用户名和密码也是使用的登录操作系统的域帐号和密码,则勾选“自动使用Windows登录名和密码”。

7、等待Windows弹出认证框,即可输入用户名和密码进行认证。

3身份认证开启802.1X认证后,在接入有线网时会弹出认证界面,输入用户名和密码进行认证,才可以访问网络。

4XP系统添加网络身份认证1、首先点击开始按钮,打开运行,输入“regedit”,即打开注册表编辑器2、然后在注册表编辑器中依次找到以下子项:“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa”;3、接着双击右侧窗格中的“Security Packages”,即打开“编辑多字符串”对话框;4、然后在列表框中添加“tspkg”的内容(有的内容不用更改)。

搭建802.1X接入认证环境配置教程SOP

搭建802.1X接入认证环境配置教程Jean.h_wang(1006568)2014-12-18Revision History目录1.环境介绍 (5)2. Radius服务器端的搭建和配置 (6)2.1 EAP-PEAP认证服务器环境搭建 (6)2.1.1 安装前准备 (6)2.1.2 默认域安全设置 (8)2.1.3 配置Active Directory 用户和计算机 (9)2.1.4 设置自动申请证书 (16)2.1.5 配置Internet验证服务(IAS) (19)2.1.5-1 配置Radius客户端 (20)2.1.5-2 配置远程访问记录 (21)2.1.5-3 配置远程访问策略 (22)2.1.5-4 配置连接请求策略 (28)2.1.6 配置Radius认证客户端(TP-Link路由器) (29)2.1.7 Mobile-PEAP验证 (30)2.2 EAP-TLS认证服务器搭建 (31)2.2.1 创建访问策略 (31)2.2.2 编辑访问策略 (34)2.2.3 创建访问用户 (36)2.2.4 生成用户证书 (37)2.2.5 导出CA证书和User证书 (38)2.2.6 Mobile-TLS验证 (39)2.3 EAP-TTLS认证服务器搭建 (40)2.3.1 安装Odyssey server (40)2.3.2 配置Odyssey server (41)2.3.3 Mobile-TTLS验证 (44)1. 环境介绍在真实环境下,802.1x认证的网络拓扑结构如下图:为了测试用,搭建Radius服务器测试环境如下图,Radius服务器采用Windows 2003系统,Radius客户端采用TP-Link路由器:2. Radius服务器端的搭建和配置2.1 EAP-PEAP认证服务器环境搭建2.1.1 安装前准备A) 安装DNS服务(为安装活动目录做准备的,活动目录必须先安装DNS)[步骤]:开始→控制面板→添加或删除程序→添加/删除windows组件→进入网络服务→选中“域名系统(DNS)”。

iNode客户端安装步骤

H3C iNode客户端安装步骤1.旧版802.1X客户端软件卸载。

在客户机的“控制面板”的“添加或删除程序”中卸载“H3C 802.1X客户端”,具体步骤如下:找到H3C 802.1X客户端所在的行,点击右侧的“更改/删除”按钮。

在H3C 802.1X客户端修改、删除程序对话框中,选择“除去”选项。

然后点击“下一步”并确认删除即可。

卸载完成后退出“添加或删除程序”即可。

2.新版iNode智能客户端的安装步骤首先将iNodeSetup3.60-6210.exe拷贝到本地。

下载完成后双击执行iNodeSetup3.60-6210.exe。

具体步骤如下:首先,选择安装语言(默认简体中文)和“接受许可协议中的条款”然后选择客户端安装路径(建议使用默认值),完成后点击下一步开始安装即可。

3.配置新版iNode智能客户端的网络连接及登陆参数双击桌面上的iNode智能客户端图标。

,进入iNode客户端配置管理界面。

如果没有建立过连接,系统会启动建立连接的向导,确认即可。

在选择认证协议对话框,选择“802.1x协议(W)”,然后按“下一步”继续。

在选择连接类型对话框,选择“普通连接”,然后按“下一步”继续。

在账号信息对话框,首先设定连接名称(也可以用默认值);在用户名栏输入CAMS认证用户的用户名;在密码栏输入CAMS认证密码。

建议保存用户密码,这样今后进行认证时不用再次数据密码。

完成后按“下一步按钮。

在网卡选择对话框中,选择当前连接使用的网卡。

然后选择“更改默认配置”,●在认证方法选项中,选择“运行后自动认证”;●在认证选项中选择“上传客户端版本号”;●在用户选项中选择“上传IP地址”,去掉“更新IP地址”的选项;设置完成后点击“完成”及“创建”按钮即可完成新连接的添加。

4.进行iNode智能客户端的网络认证及安全检查连接客户端网络后,在iNode智能客户端管理界面中,双击上一步建立的连接图标或者使用鼠标右键的“连接(A)”选项,开始进行CAMS认证登陆。

准入控制802.1x用户配置手册

802.1x用户配置手册802.1x用户配置手册 (1)1 实现功能 (2)2 总体流程 (2)2.1 802.1X原理分析 (2)2.2 802.1X认证流程 (3)2.3 802.1X配置流程 (4)3 具体实现 (4)3.1 准备环境 (4)3.2管理平台配置 (4)3.2.1 建立策略 (4)3.2.2 策略说明 (5)3.2.3 策略下发 (6)3.3 Radius服务器配置 (7)3.4交换机配置 (16)各厂商交换机配置 (16)1. Cisco2950配置方法 (16)2. 华为3COM 3628配置 (17)1实现功能随着以太网建设规模的迅速扩大,网络上原有的认证系统已经不能很好的适应用户数量急剧增加和宽带业务多样性的要求,造成网络终端接入管理混乱,大量被植入木马、病毒的机器随便接入网络,给网络内部资料的保密,和终端安全的管理带来极大考验。

在此前提下IEEE推出 802.1x协议它是目前业界最新的标准认证协议。

802.1X的出现结束了非法用户未经授权进入内部网络,为企业内部安全架起一道强有力的基础安全保障。

2总体流程我们首先先了解下,802.1X协议的原来与认证过程,在与内网安全管理程序的结合中,如何设置802.1X协议,并方便了终端用户在接入方面的配置。

2.1802.1X原理分析802.1x协议起源于802.11协议,后者是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备 (如LANS witch) ,就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

但是随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制 (Port-Based Network Access Contro1) 而定义的一个标准。

802.1x准入控制技术使用手册(北信源).

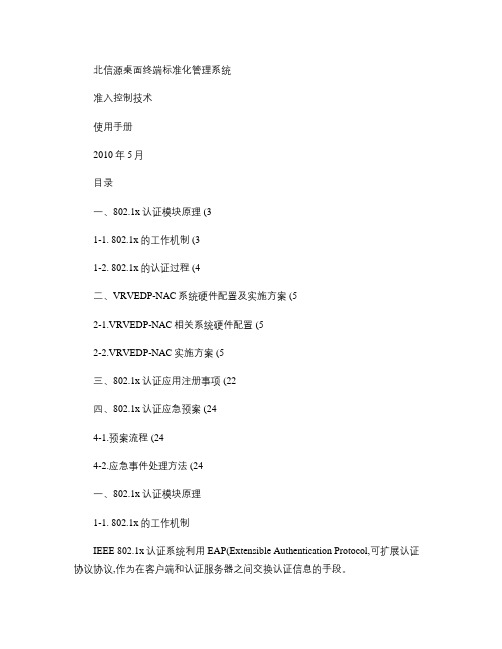

北信源桌面终端标准化管理系统准入控制技术使用手册2010年5月目录一、802.1x认证模块原理 (31-1. 802.1x的工作机制 (31-2. 802.1x的认证过程 (4二、VRVEDP-NAC系统硬件配置及实施方案 (52-1.VRVEDP-NAC相关系统硬件配置 (52-2.VRVEDP-NAC实施方案 (5三、802.1x认证应用注册事项 (22四、802.1x认证应急预案 (244-1.预案流程 (244-2.应急事件处理方法 (24一、802.1x认证模块原理1-1. 802.1x的工作机制IEEE 802.1x认证系统利用EAP(Extensible Authentication Protocol,可扩展认证协议协议,作为在客户端和认证服务器之间交换认证信息的手段。

802.1x认证系统的工作机制在客户端PAE与设备端PAE之间,EAP协议报文使用EAPOL封装格式,直接承载于LAN 环境中。

在设备端PAE与RADIUS服务器之间,EAP协议报文可以使用EAPOR封装格式(EAP over RADIUS,承载于RADIUS协议中;也可以由设备端PAE进行终结,而在设备端PAE与RADIUS服务器之间传送PAP协议报文或CHAP协议报文。

当用户通过认证后,认证服务器会把用户的相关信息传递给设备端,设备端PAE 根据RADIUS服务器的指示(Accept或Reject决定受控端口的授权/非授权状态。

1-2. 802.1x的认证过程802.1x认证系统的认证过程1. 当用户有上网需求时打开802.1x客户端,输入已经申请、登记过的用户名和口令,发起连接请求(EAPOL-Start报文。

此时,客户端程序将发出请求认证的报文给交换机,开始启动一次认证过程。

2. 交换机收到请求认证的数据帧后,将发出一个请求帧(EAP-Request/Identity报文要求用户的客户端程序发送输入的用户名。

最新8021x认证客户端使用说明汇总

8021x认证客户端使用说明802.1X 认证客户端软件安装使用说明一、设置要求对于 Windows 用户,在保证计算机系统没问题的情况下,请在使用 802.1X 认证客户端之前进行如下设置:如下图所示,点击桌面的“开始”菜单,选择“设置”里面的“控制面板”,在“控制面板”窗口里,双击“网络连接”图标。

在打开的窗口中,右键点击“本地连接”图标,在弹出菜单中选择“属性”,打开本地连接“属性”的对话框。

如下图所示,选择“Internet 协议(TCP/IP)”点击“属性”按钮,选择“自动获得IP地址”和“自动获得DNS服务器地址”,点“确定”按钮。

二、客户端安装执行桌面“认证客户端.exe”,启动安装程序,如下图所示:在安装过程中,若出现“Mircrosoft Visual C++2005”则属于正常需求安装,如下图所示:注意:若用户系统装有诺顿、瑞星、360等杀毒软件或者防火墙,在安装本软件过程中,会提示用户是否允许继续安装等提示信息,则用户必须点允许安装,否则安装失败,用户不能正常认证上网。

认证客户端软件安装完成时,则显示如下图所示:可以选择“是”立即重新启动计算机或者“否”稍后重新启动计算机,点击“完成”。

三、连接网络认证双击“INode智能客户端”,如下图所示:选中“1x预设连接”按钮,点击“连接”按钮,如下图所示:然后点击1x预设连接的“属性”,打开属性对话框,若多网卡,则选择上网所用的网卡,点击“确定”,如下图所示:用户名填写的格式如下图说明:注意:技术中心的域为:tech // 公共教学的域为:teach // 宿舍的域为:dorm // 食堂的域为:mess // 机房的域为:jifang // 辅导员的域为:coach1.部门在技术中心楼的人员,用户名:自己的教工号后6位@tech2.部门在公共教学楼的人员,用户名:自己的教工号后6位@teach3.部门在食堂楼的人员,用户名:自己的教工号后6位@mess4.辅导员的用户名:自己的教工号后6位@coach5.宿舍学生的用户名:学生号@dorm举例:若部门在技术中心楼里的人员,教工号是test,则技术中心规定的域为tech,如下图所示:点击“连接”按钮,则显示连接认证信息的内容,显示连接成功,如下图所示:四、密码修改选中“1x预设按钮”,点击“操作”,选择“在线修改密码”,如下图所示:按提示输入密码信息,然后点击“确定”,显示用户密码修改成功,则如下图所示:五、断开网络认证选中“1x预设连接”,点击“断开”按钮,如上图所示,认证信息显示连接已经断开。

WindowsXP系统中如何部署802.1X

WindowsXP系统中如何部署802.1X802.11 WLAN 协议并不是非常安全,而且您也做不了什么。

但幸运的是,IEEE(以及Microsoft、Cisco和其他行业的公司)发现了802.11的缺陷;其结果是,IEEE 802.1x标准为无线局域网(WLAN)和普通局域网提供了一套坚固得多的身份验证和安全性机制。

您可以使用Windows 2000或Windows Server 2003域控制器和Windows XP客户端的组合,来部署802.1x。

802.1x是如何工作的802.1x实施基于端口的访问控制。

在WLAN中,端口就是访问点(AP)和工作站之间的连接。

在802.1x中拥有两种类型的端口:非控制的和控制的。

您现在正在使用的可能就是非控制端口:它允许设备连接到端口,与其他任何网络设备进行通讯。

相反,控制端口限制了连接设备所能够通讯的网络地址。

您可能已经能够了解到接下来是什么情况了:802.1x允许所有的客户端连接到控制端口,但是这些端口仅将流量发送给身份验证服务器。

在客户端通过身份验证以后,才被允许开始使用非控制端口。

802.1x的奥秘在于非控制和控制端口是并存于同一个物理网络端口上的逻辑设备。

针对身份验证,802.1x进一步为网络设备定义了两种角色:申请者(supplicant) 和认证者(authenticator)。

申请者是一个请求访问网络资源的设备(例如配备了802.11b网卡的膝上型计算机)。

认证者是对申请者进行身份验证的设备,由它来决定是否授予申请者访问权限。

无线AP 可以作为认证者;但是使用行业标准的远程身份验证拨入用户服务(RADIUS) 协议更灵活一些。

这个协议包含在Windows 2000 中;通过RADIUS,AP 接收身份验证请求,并将请求转发给RADIUS 服务器,由这台服务器来根据Active Directory 对用户进行身份验证。

802.1x 在身份验证时并不使用有线等效隐私(Wired Equivalent Privacy,WEP);作为替代,它使用行业标准的可扩展身份验证协议(Extensible Authentication Protocol,EAP)或更新的版本。

华为802.1x认证客户端使用说明

华为802.1x认证客户端使用说明新802.1X认证客户端使用方法1.卸载原有的802.1X客户端。

2.下载安装新的客户端。

3.安装完后重启计算机。

4.双击桌面的H3C802.1X图标进入如下界面,网络适配器选择你自己的网卡5.点击属性进入设置,默认设置如下图,把两个勾全部去掉,如果你要自动重拨,你可以把“握手超时后重认证”这个勾选上。

如下图:完成后点击确定,然后点连接出现下图,连接成功后最小化到屏幕右下角,与老客户端一样的小电脑标志。

6.断开连接方法:点击屏幕右下角的小电脑图标右键,点断开连接或者退出程序。

断开连接(£)用户配置©网塔配置(N)显示营理面口萸改用户密码升级程序&帮助.…遽出程序7.点击小电脑右键出现在菜单中,用户配置可以看自己的上网时间,可以累计, 也可以清零后重新计时。

网络配置则回到第5步进行配置。

确定 取消8 Client〔4K'H3C 802用户提示;般用户使用以上功能即可,还有更高级的功能就是打开管理窗口,如下图: 系统1S 知:^802. IX 用户设置r 陀藏蜀录宙口 r 显示管理留口广保存L0睹息 r记录网络報文 SG 丈件名;120050613. LOG| | 更卩「黒计上网时间:01 :⑴06 I 賢零默认设詈 网络®)配置©帮助® 2005-06-1315:56:49 2005-05-3315:56:49 2005-06-1316:05:46 2Q05-Q5-13 2005-06-132005-06-13 16;06:53 H3C S02. 1S 客户E&na :323E Receivers ; OH 已成功通过网络验证16;06:邨 ttifteoz. ix 认证 已成功適过网塔验证 中斷602. IX 认证链押 用尸主动离线 fli^eoa. ix 认证 已成功通过网勰证Message : Message : Message :Message :。

802.1X 使用配置手册

802.1x简介:802.1x协议起源于802.11协议,802.11是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802 LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LAN Switch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。

二、802.1x认证体系802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

实验所需要的用到设备:认证设备:cisco 3550 交换机一台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:172.16.0.103,认证客户端为一台windows xp ,当接入到3550交换机上实施802.1X认证,只有认证通过之后方可以进入网络,获得IP地址。

实验目的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启用认证,如何在cisco 三层交换机上配置DHCP等。

802.1x协议

这两天在搞利用802.1x协议进行认证的网络搭建工作,经过近两个星期的摸索终于测试通过成功!首先讲一下我的网络结构及要求,在网络中有一台radius服务器(其功能为我网络中的拨号服务器,debian + freeeradius + mysql + pppoe),cisco 2950交换机(位于网络中的最底层)。

由于在现在的网络中,只要客户机将网线接入到交换机,通过DHCP获取到IP地址后便能正常访问网络,这样不利于整个网络的安全,所以希望通过802.1x认证进行客户认证,只有通过认证的用户才能访问网络。

系统要求:1、客户机支持802.1x协议(windows xp sp1以上版本,windows 2000 sp4版本)2、交换机支持802.1x协议3、认证服务器,推荐使用freeradius实现步骤:一、配置交换机1、启动AAA认证,并设置认证服务器为radius,并开启dot1x功能aaa new-modelaaa authentication dot1x default group radiusdot1x system-auth-control2、配置交换机端口,启用dot1xswitchport mode accessdot1x port-control auto3、配置交换机与认证服务器通信radius-server host x.x.x.x auth-port 1812 acct-port 1813 key test注意,这里的KEY为交换机与radius服务器进行通信的密钥,必须在交换机、radius中匹配如果在网络和交换机中存在VLAN,请根据自己网络的情况,在交换机上配置好维护地址和VLAN,并且把所有端口划入VLAN中,这样能保证交换机与服务器能进行通信二、安装、配置radius服务器安装就不多说了,网络上文章很多,这里讲一下配置,主要要配置的文件:radius.conf clients.conf eap.conf(这些文件请根据自己服务器的系统为准)1、radius.conf由于篇幅太长,只讲主要部份,下面的内容为修改后的内容:bind_address = *port = 0authorize {preprocesseapfilessql(如果利用MYSQL进行用户信息存储,请安装MYSQL,并调试MYSQL能与RADIUS正常通信,启用SQL)}eap}2、clients.conf将交换机加入到clients.conf中,使用交换机与radius能通信client x.x.x.x{scerect test (test为两者进行通信的密钥,即交换机配置的radius-server host x.x.x.x auth-port 1812 acct-port 1813 key test)shortname 8021x-testnastype cisco}3、eap.conf下面的内容为修改后的内容default_eap_type = md5 (因为我采用的EAP-MD5进行认证,如里为其他请做相应的修改)三、添加相应的用户到radius数据库中由于我的服务器一直是用作PPPoE拨号服务器的,所以radius、MYSQL都已经配置好了,并且我使用的802.1x认证的用户名和密码都为PPPoE拨号的用户名和密码,因此相关方面的配置请参考网络中有关这一方面的配置需要注意一点的就是,在radius数据库中,必须将clients.conf中的交换机信息加到radius 数据库,nas表中,下面的内容为NAS表中对应的各项值:1、添加nas信息:| id | nasname| shortname| type | ports | secret || 1 | 10.216.87.218 | 8021x-test | cisco | | whereknife |2、修改radius数据库radgroupcheck表内容+----+-----------+-----------+----+-------+| id | GroupName | Attribute | op | Value |+----+-----------+-----------+----+-------+| 1 | user | Auth-Type | := | EAP |+----+-----------+-----------+----+-------+因为我用的EAP-MD5,所以这里改为EAP四、设置客户端在“本地连接”属性的验证中将“EAP类型”改为“MD5-质询”,接下来,系统为弹出一个对话框,让你输入用户名和密码以进行验证,如果通过,那恭喜你!。

802.1X无线客户端设置(Win+7++XP)

802.1X 无线客户端设置

802.1X 无线客户端设置

802.1X 无线客户端设置

802.1X 无线客户端设置

802.1X 无线客户端设置

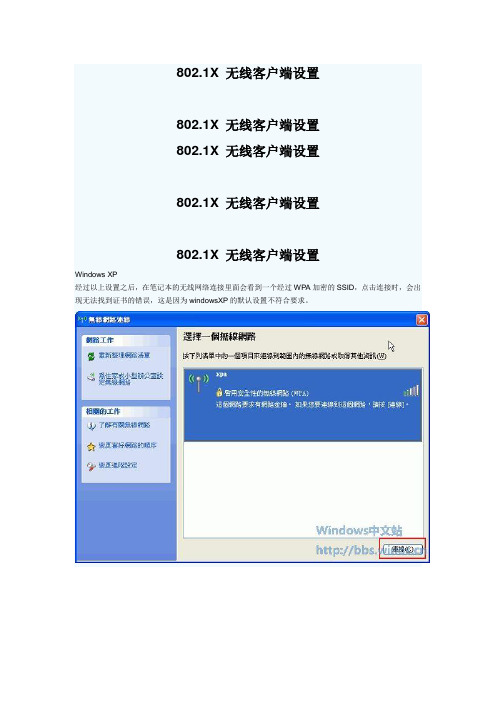

Windows XP

经过以上设置之后,在笔记本的无线网络连接里面会看到一个经过WPA加密的SSID,点击连接时,会出现无法找到证书的错误,这是因为windowsXP的默认设置不符合要求。

打开无线网络连接的属性—》无线网络配置,选择正确的SSID,点击属性

网络验证选择WPA,数据加密TKIP

点击“验证”选项卡,选择EAP类型为“受保护的EAP(PEAP),点击属性

勾掉“验证服务器证书“选项,选择”安全密码(EAP-MSCHAP v2),点击配置

勾掉“自动使用windows登录名和密码”

完成以上配置之后,就可以正常连接到IAS服务器,提示输入用户名密码

如果客户端是域成员,可以通过组策略完成以上客户端的配置。

Windows 7

打开网络连接,选择管理无线网络

删除已有的无线网络

然后添加一个无线网络,安全类型选择WPA2+企业,加密类型AES

点击下一步,然后选择更改连接设置

选择安全,点击高级设置

选择指定身份验证模式,下拉框选中用户身份验证,然后点击确定

去掉每当登录时记住此连接的凭据:做实验时方便

然后点击设置

去掉图中的两个勾,然后点击配置

去掉图中的勾

到此设置完成,可以去连接了,然后就可以输入用户名和密码了。

802.1X认证完整配置过程RADIUS_server搭建

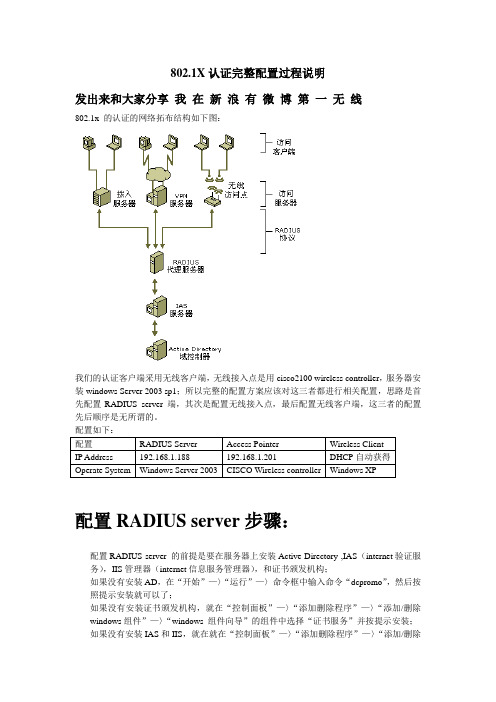

802.1X认证完整配置过程说明发出来和大家分享我在新浪有微博第一无线802.1x 的认证的网络拓布结构如下图:我们的认证客户端采用无线客户端,无线接入点是用cisco2100 wireless controller,服务器安装windows Server 2003 sp1;所以完整的配置方案应该对这三者都进行相关配置,思路是首先配置RADIUS server 端,其次是配置无线接入点,最后配置无线客户端,这三者的配置先后顺序是无所谓的。

配置如下:配置RADIUS Server Access Pointer Wireless ClientIP Address 192.168.1.188 192.168.1.201 DHCP自动获得Operate System Windows Server 2003 CISCO Wireless controller Windows XP配置RADIUS server步骤:配置RADIUS server 的前提是要在服务器上安装Active Directory ,IAS(internet验证服务),IIS管理器(internet信息服务管理器),和证书颁发机构;如果没有安装AD,在“开始”—〉“运行”—〉命令框中输入命令“dcpromo”,然后按照提示安装就可以了;如果没有安装证书颁发机构,就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows 组件向导”的组件中选择“证书服务”并按提示安装;如果没有安装IAS和IIS,就在就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows组件向导”的组件中选择“网络服务”按提示完成安装;在AD和证书服务没有安装时,要先安装AD然后安装证书服务,如果此顺序翻了,证书服务中的企业根证书服务则不能选择安装;在这四个管理部件都安装的条件下,可以配置RADIUS服务器了。

802.1x准入控制技术使用手册(北信源).

北信源桌面终端标准化管理系统准入控制技术使用手册2010年5月目录一、802.1x认证模块原理 (31-1. 802.1x的工作机制 (31-2. 802.1x的认证过程 (4二、VRVEDP-NAC系统硬件配置及实施方案 (52-1.VRVEDP-NAC相关系统硬件配置 (52-2.VRVEDP-NAC实施方案 (5三、802.1x认证应用注册事项 (22四、802.1x认证应急预案 (244-1.预案流程 (244-2.应急事件处理方法 (24一、802.1x认证模块原理1-1. 802.1x的工作机制IEEE 802.1x认证系统利用EAP(Extensible Authentication Protocol,可扩展认证协议协议,作为在客户端和认证服务器之间交换认证信息的手段。

802.1x认证系统的工作机制在客户端PAE与设备端PAE之间,EAP协议报文使用EAPOL封装格式,直接承载于LAN 环境中。

在设备端PAE与RADIUS服务器之间,EAP协议报文可以使用EAPOR封装格式(EAP over RADIUS,承载于RADIUS协议中;也可以由设备端PAE进行终结,而在设备端PAE与RADIUS服务器之间传送PAP协议报文或CHAP协议报文。

当用户通过认证后,认证服务器会把用户的相关信息传递给设备端,设备端PAE 根据RADIUS服务器的指示(Accept或Reject决定受控端口的授权/非授权状态。

1-2. 802.1x的认证过程802.1x认证系统的认证过程1. 当用户有上网需求时打开802.1x客户端,输入已经申请、登记过的用户名和口令,发起连接请求(EAPOL-Start报文。

此时,客户端程序将发出请求认证的报文给交换机,开始启动一次认证过程。

2. 交换机收到请求认证的数据帧后,将发出一个请求帧(EAP-Request/Identity报文要求用户的客户端程序发送输入的用户名。

win7系统802.1x配置

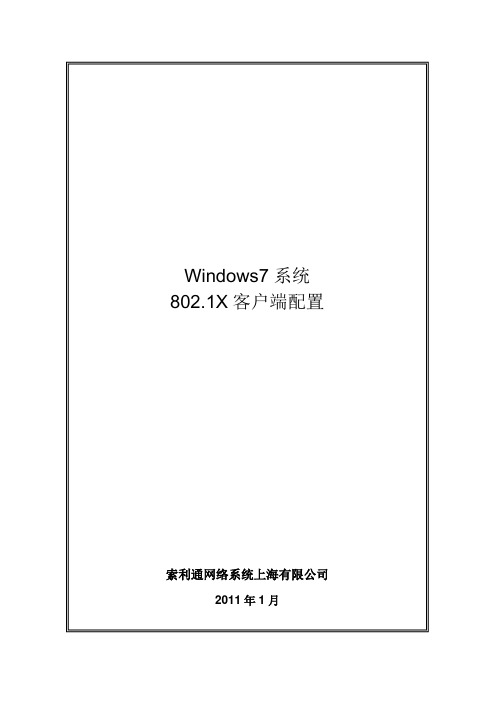

Windows7系统802.1X客户端配置索利通网络系统上海有限公司2011年1月一、启用802.1x服务默认情况下win7系统的802.1x服务是禁用,必须通过本机服务来启用它,右击桌面计算机管理选项,如下图所示:点击管理后会弹出如下窗口,选择服务选项,在右边窗口中找到Wired AutoConfig选项,双击该选项可以看到,默认情况下身份验证是没有启用的, 把启动类型改为自动,点击服务状态为启动,最后应用确定即可,这样802.1x服务就启用完成了,在本地连接属性就可以看到身份验证了。

以下图片是没有启用802.1x时的网卡属性状态以下图片是启用了802.1x时的网卡属性状态二、EAP认证在默认状态下身份验证是EAP状态,如上图所示,接下来设置EAP认证,点击设置会弹出如下窗口:把验证服务器证书勾选掉点击配置按钮,会弹出如下窗口,勾选掉以下选项,确定即可设置好身份验证后任务栏的网卡图标会弹出认证提示窗口,单击此窗口单击认证窗口后会弹出验证的凭据对话框,需要输入EPS提供的正确用户名和密码,点击确定即可认证成功后就可以就可以接入内部网络了,win7系统不会像winxp一样弹出认证成功的窗口,可以通过ping来确认可否访问内部网络。

三、证书认证证书认证首先要确认EPS下载的证书已在本地计算机,如下图所示双击证书开始安装点击下一步输入正确的证书密码,其它选项默认,点击下一步选项为默认,点击下一步证书安装完毕,点击完成此时会提示一个安全性警告窗口,点击是即可,至此证书安装完毕设置证书认证选项,请选择智能卡或其他证书,其他选项为默认,如下图点击设置,会弹出如下窗口,勾掉所有的选项如下图所示,勾掉使用简单证书和验证服务器证书点击确定后,任务栏网卡图标会弹出认证提示,单击它接下来会弹出证书选项,如果您电脑有多个证书,请选择正确的证书用户名选择正确的用户名后,点击确定,可以通过ping内网来确定,是否已认证成功。

锐捷客户端安装方法及使用说明

认证客户端用户手册前言你是不是经常在问:我的电脑配置这么高档,怎么反应速度这么慢?我的电脑操作系统刚刚重装,怎么就经常死机?我的电脑怎么经常冒出一些莫名其妙的错误信息?刚才上网还好好的,怎们突然就不成了?。

网络病毒的泛滥,网络攻击的张狂,应用软件的混乱,你知道吗?这些就是让你苦恼的罪魁祸首!为了让你能够更好的使用电脑,利用网络。

建议你1、保持操作系统的补丁及时更新;2、安装可升级的杀毒软件;3、养成查杀病毒的习惯;4、安装绿色软件,避免软件冲突。

总之,最少的应用,最好的性能!在你是用电脑或者是使用网络之前,先考虑一下,我的电脑都装了那些没用的软件,我的电脑抗病毒功能有多强……,如果你已经意识到自身的电脑还存在很多不足,在你良好地使用网络之前,先做自己能够做的吧!文中关于认证客户端软件的使用及操作解说适用于所有windows版本操作系统。

客户端适用范围:Windows 98,Windows ME,Windows 2000,WindowsXP内存最低要求为64M目录一、客户端安装 (3)二、客户端启动 (6)三、客户端的常用设置 (10)四、客户端软件正确连接过程 (11)五、日常使用注意事项: (12)六、客户端使用常见问与答 (16)1、无法认证,提示“网卡未连接上”? (17)2、无法认证,认证客户端停顿在:连接认证服务器? (17)3、PC是通过一个小交换机联到认证交换机,不能经过认证? (17)4、点击客户端连接的时候总弹出一个窗口让我输入用户名与密码? (18)5、XP系统为什么不能经过认证? (18)6、在认证后马上断线,并且会报代码为code 4的错误? (19)7、客户端提示“系统工作环境与软件运行环境冲突,软件不能运行CODE=2”? (19)8、认证失败,提示“MAC地址绑定错误”,或者是提示“IP地址绑定错误”? (20)9、我能经过认证,但是为什么我打不开网页? (20)10、出现类似“该应用程序调用内存xxxxxxxx,该内存不能为只读”,的错误? (20)11、为什么认证后不能正常使用网络? (20)12客户端运行一下就消失? (20)13客户端提示“找不到合适的网卡”? (20)14认证失败,提示“已达到最大连接数”? (21)15认证失败,提示“IP类型错误”? (21)16无法认证,提示“网卡未连接上”? (21)17点击客户端认证,客户端界面不出现,但任务管理器中有802.1x进程? (21)一、客户端安装下载软件安装包到本地,点击Supplicant.exe,显示界面如下:选择下一步选择是(Y)选择下一步选择下一步选择完成,客户端安装完毕二、客户端启动点击开始菜单,选择Ruijie Supplicant-设置可以看到正确设置过的IP地址掩码及网关可以看到正确设置过的DNS服务器地址输入合法的用户名密码后,把保存密码选择勾选上。

Win7 Dot1X设置

Windows 7无线客户端802.1X典型设置1、点击右下角信号图标,打开网络和共享中心;

2、管理无线网络;

3、点添加,然后选手动创建网络配置文件;

4、按下图设置SSID,选择安全类型、加密类型等;

网络名一定用SIE-Dot1x(注意大小写)

5、初步设置完成,选更改连接设置;

6、选择安全标签,单击设置;

7、取消下图中所有对号选择,然后点“配置”;

8、去掉弹出窗口中的对号;

8、高级设置不要定义,默认都为空,如下图;

9、设置完成,连接SIE-Dot1x,按要求输入账号和密码,注意为个人portal账号和密码,账号必须包含@及后面的部分,如学生为:学号@s.month,教工为:账号@t.month。

WindowsXP和win7连接801x无线网络使用说明

Windows XP和win 7连接802.1x无线网络使用说明对于BISTU-802.1x的无线信号,手机和PC端都使用系统自带的客户端进行认证。

手机和Windows 8系统不需要对无线网络(BISTU-802.1x)进行额外的设置即可使用。

Windows XP和Windows 7 系统需要对无线网络(BISTU-802.1x)的进行添加并对属性进行设置后方能使用。

(1)Windows xp 系统无线网络(BISTU-802.1x)设置如下:打开网络连接,查看无线网络连接属性。

选择无线网络配置,点击添加。

在网络名(SSID)中输入“BISTU-802.1x”;无线网络密钥按照如下配置。

接着点击“验证”,配置如下,然后点击“属性”在属性设置中,先把“受信任的根证书颁发机构”下的“AddTrust External CA Root”勾选上。

接着再把“验证服务器证书”和“连接到这些服务器”勾去掉。

只留下“AddTrust External CA Root”。

接着“选择身份验证方法”为“安全密码(EAP-MSCHAP v2)”,然后点击“配置”,去掉“自动使用Windows登录名和密码(以及域,如果有的话)”前面的勾。

最后点击“确定”,关闭无线网卡设置界面。

然后选择无线网络“BISTU-802.1x”,双击连接该网络。

当笔记本右下角出现无线网络连接的提示时,点击该提示。

会弹出认证对话框。

输入用户名、密码即可。

第一次连接时等待的时间会长一些,再次连接的时候就很快了。

(2)Windows 7系统连接无线网络BISTU-802.1x认证设置方法。

打开网络和共享中心单击设置新的连接点击手动连接到无线网络参数按照如下设置,然后点击“下一步”:点击更改连接设置选择安全选项卡点击“选择网络身份验证方法”下的“设置”把“验证服务器证书”前的勾去掉。

点击“选择身份验证方法”下的“配置”选项把“自动使用Windows登录名和密码”前面的对勾去掉点确定选择“高级设置”勾选“指定身份验证模式”,并指定为“用户身份验证”点击“保存凭据”,这时可以把用户名、密码输入进去,方便以后不用再输入用户名、密码。