WPE封包分析的黄金法则

wpe使用方法范文

wpe使用方法范文WPE(Wavelet Packet Entropy)是一种信号分析方法,用于提取信号中的特征。

它基于小波分析的原理,通过将信号分解成不同频率和尺度的子带,然后计算每个子带上的能量或信息熵,来描述信号的特征。

WPE的使用方法主要分为以下几个步骤:1.数据准备:首先要准备待分析的信号数据。

这可以是从传感器、仪器或其他数据源采集到的原始数据。

确保数据的采样率和位深度正确,并按照需要的时间序列顺序排列。

2.小波分解:使用小波变换将信号分解成不同频率和尺度的子带。

通常使用离散小波变换(DWT)来进行分解。

选择适当的小波基函数和分解级别是非常重要的,不同的选择会导致不同的结果。

可以尝试不同的小波基函数和分解级别,以找到最佳的结果。

3.子带能量或信息熵计算:对于每个小波子带,可以计算其能量或信息熵。

能量可以表示信号的强度,信息熵可以表示信号的复杂度。

计算能量或信息熵的方法可以根据具体的需求进行选择。

常用的方法有直接计算能量或信息熵,或者使用概率模型来估计能量或信息熵。

4.特征提取:根据具体的问题,可以选择将哪些子带的能量或信息熵作为特征。

可以选择所有子带,也可以根据经验选择感兴趣的子带。

特征提取的目的是从原始信号中提取出能够反映信号特征的信息,以便后续的分析和处理。

5.数据展示和分析:最后,可以将特征提取的结果进行展示和分析。

可以使用各种图表和图形工具来展示特征的分布和变化趋势。

通过对特征的分析,可以发现信号中的规律和趋势,从而得出有关信号的结论。

需要注意的是,WPE是一个通用的信号分析方法,可以应用于各种领域和应用中。

具体使用方法和参数设置可能因具体情况而异。

在使用WPE 进行信号分析时,需要根据具体的问题和数据特点进行选择和调整,以得到最佳的结果。

总之,WPE是一种基于小波分析的信号分析方法,可以用于提取信号中的特征。

它的使用方法包括数据准备、小波分解、子带能量或信息熵计算、特征提取和数据展示分析等步骤。

一种提高WPE在仿真中准确性的方法

一种提高WPE在仿真中准确性的方法要提高WPE(Wiener Phase Estimation)在仿真中的准确性,可以采取以下方法:1.优化模型参数:WPE模型通常依赖于一些参数,如延迟线长度、滤波器阶数等。

通过对这些参数进行优化,可以提高WPE的准确性。

可以使用优化算法,如遗传算法、粒子群算法等,来最佳的参数组合。

2.增加训练数据量:WPE模型的准确性通常与训练数据的多少相关。

增加训练数据量可以提供更多的信息来训练模型,从而提高准确性。

可以通过增加模拟环境中的音频样本数量或通过合成更多的混叠语音片段来增加训练数据。

3.引入更多的噪声和干扰:真实环境中存在各种噪声和干扰,如背景噪声、房间响应等。

为了提高WPE在仿真中的准确性,可以在训练数据中引入更多的噪声和干扰。

这样可以使模型更好地适应真实环境,提高准确性。

4.对训练数据进行预处理:对训练数据进行预处理,可以去除一些不必要的干扰信号,从而提高WPE的准确性。

常用的预处理方法包括频率滤波、降噪等。

可以根据具体的仿真情况选择合适的预处理方法。

5.使用更复杂的混叠模型:WPE模型通常假设语音信号是线性叠加的,然而在实际环境中,混叠模型可能更为复杂。

通过使用更复杂的混叠模型,如非线性叠加模型,可以提高WPE的准确性。

6. 融合其他相关模型:除了WPE之外,还有许多其他模型可以用于音频处理,如beamforming、blind source separation等。

将WPE与这些相关模型进行融合,可以提高整体的音频处理准确性。

7.使用深度学习方法:深度学习方法在音频处理领域取得了显著的成果。

可以考虑使用深度学习方法来改进WPE模型,如使用卷积神经网络(CNN)或循环神经网络(RNN)等深度学习模型来替代传统的WPE模型。

8.利用先验知识:WPE模型的准确性可以受到先验知识的启发。

根据具体问题的特点,可以引入先验知识来约束模型,从而提高准确性。

例如,在语音增强任务中,可以利用语音信号的频谱特性来提供先验知识。

修改游戏封包的专业软件WPE使用方法

修改游戏封包的专业软件WPES用方法2008年8月13日更新一小篇网上找到的文章。

希望对各位新手有所指示这里讲的WPEPRO 使用方法一、打开WPE选择进程client.exe ,切换到游戏打一段话(如9个1),然后切出去按开始截取,切换到游戏反复粘贴刚才那复制好的9个1。

然后切出游戏按停止,就会出来一堆数字•其中找S包最简单的方法就是找位数相同的,呵呵。

开始截取游戏代码的时候不要只截取了一便,你应该向服务器发送了好多次,以便查找。

所以代码不止一个,对比一下,看S包内有没有相同的(4位到12不用看,因为这是时间代码),找到了.找到后给记下来二、现在就可以进入领地找稻草人了,开始截取,切换到游戏反复用掌风攻击稻草人,然后切出游戏按停止,就会出来一堆数字在,在里面寻找S包最简单的方法就是找位数相同的,当然还必须要准确,所以你就必须记住你用掌风攻击了几次,比如说是3次吧,那你就找出3个一样的代码,对比一下,找到了就可以制作了。

现在开始制作封包了双激那个Filter1 在里面的M位置添写上攻击稻草人的代码,就是刚才你截取的代码,一般都是34位在S里面填写上口令的代码,就是刚才你打的9个1的代码添完之后别忘记保存保存后按那个红的按钮就是开始了回到游戏打9个1就攻击出去拉,打一次命令就是发送一次掌风攻击声明备注:这个是WPE1.3C勺教程。

不过大同小异。

仅供参考。

文章出处:5代科技Web教程制作:zkikyouWPE介绍WPE( Win sock Packet Editor )它的中文名称是:网络封包编辑器在大多数的变成工具中win sock已经封装成一个控件,成为网络变成的控件,是非常方便的,利用这个控件,变成工具就可以编写外挂工具,例如使用VB就可以非常容易地编写出很出色的外挂。

(顺便打个广告:本教材也有使用VB编写外挂教材,注册后就可以学习,利用VB编写外挂比WPE编写的外挂多出很多优点,例如,可以编写注册功能,使你做的外挂让别人使用时必须注册才能使用,WP敢出来的外挂是任何人得到了外挂就可以使用,不能实现限制使用,并且VB对键盘鼠标的控制,对系统的控制都很出色,VB是visial basic的意思,就是可视化依据basic语言的编程工具,Basic本身就是基本的的意思,是很简单的语言,但是功能却是非常强大,建议大家学习)现在,WPEt两种版本,分别是:WPE.3和WPE)ro0.7前者是使用与win98操作平台,后者适用与win200和winXP操作系统。

WPE封包解密

ED D8 39 C5 9D 8A 8B 5D A2 F9 C5 2C D9 3A DE

这是我在一个完美国际SF聊天内容中输入数字1 截下的10次封包 按相同比较法和不同比较法都没有看出什么有用的东西 基本上就没有可用到的 是不是因为我截取的时间不同 或者是因为加密了?

我硬着头皮试过将数字2的封包替换成1的封包 但输入1就是1 输入2就是2 没有一点效果

send 0000 01 00 00 00 7a 68 61 6e 67 6a 75 6e 30 30 37 00

00 02 00 64 66 6c 64 68 6a 66 64 65 6a 68 00 00

要分析这个封包还真是麻烦,呵呵,那么长,总不能乱抓吧?这里有简单方法的,别忘了我们前面已经讲过的方法哦,我们的黄金规则:比较法则和结构法则,这里我们用比较法则,利用比较法则的相同比较和不同比较,很容易辨认用户名和密码各在那一段,这样对我们的分析是非常有用的,至于如何比较,在前面的章节都详细说了,相信大家都知道了,好了,这里就不再罗嗦了!直接给出!

找高手指导下WPE封包解密

浏览次数:12410次悬赏分:200 | 解决时间:2008-5-12 13:45 | 提问者:byebye1122

小弟刚识WPE不久 对WPE有很大的兴趣 想请高手帮忙看下这是个什么情况

20 FA 2E 14 54 5D 48 4F 31 15 43 72 82 58 97

加密解密

背包加密是一中相当高级的加密方式,不容易破解,而且还原也相对容易,因此采用这种加密方式加密游戏数据也是非常好的,只要知道背包,就可以轻易算出来,所以在游戏里面采用这种加密方式加密对游戏的影响也不是很大,不会给服务器带来太大的负担,而且加密是非常安全的,对于一些重要的数据采用这种方式加密是非常可靠的,说了那么多,你也许会问:“什么是背包加密方式”,好下面给大家说明。

WPE封包使用教程给新手看的

WPE封包使用教程给新手看的WPE封包使用教程(给新手看的)其实WPE用起来很简单简单的说WPE刷道具或者练宠物就是无限次数的重复你的战斗过程首先打开X龙-WPE.exe 进入游戏①初阶段一.挂机刷野生怪1.我们去野外然后点击左下角的开始取封包2.随便找个怪进入战斗这时候左下角截取的封包数目就会有变化3.将这个怪打死用的回合越多截取的封包数目就会越多(如果挂机要快封包不能取太多)4.回一下血(VIP用猫头鹰回血非VIP用洛克贝或者去医院回血)5.点击停止取封包这时候截取的封包数目就不会再有变化了6.时间间隔默认为1000改成1350PS.1000=1000毫秒=1秒1350=1.35秒7.发送次数99999 这是发送9万多次其实用不了这多的就是挂机用PS.一次=数目1=1.35秒9万次=数目1到截取总封包数目数量+循环X1.35秒例:截取的封包数目:10那么9万多次的时间=1.35秒*10次数据*99999发送次数=1349986.5秒=374.99625小时当然挂机谁也挂不了这么多长时间的一般9999次可能都挂不了就干别的去了8.设置完了以后我们点击发送封包这时候就挂机了不想挂了点停止发送即可------------------------------------------------------------------------------------二.挂机刷BOSS1.我们随便找个BOSS 最好一个技能就能秒掉的点击开始取封包2.点击进入战斗这时候左下角截取的封包数目就会有变化3.将BOSS的宠都打死用的回合越多截取的封包数目就会越多(如果挂机要快封包不能取太多)4.回一下血(VIP用猫头鹰回血非VIP用洛克贝或者去医院回血)5.点击停止取封包这时候截取的封包数目就不会再有变化了6.时间间隔默认为1000改成800如果觉得慢可以改快点可以改成600如果觉得快可以改慢点可以改成1350PS.TX查的比较严每次的时间稍微多点并不是坏事7.发送次数999998.设置完了以后点击发送封包开始挂机不想挂了点停止发送即可PS.如果经验不涨或者有提示三方软件说明你的号被封1-3小时了不过我一般用1350都不会被查------------------------------------------------------------------------------------三.挂机带宠练级这我就不那么多废话了和一、二同理不同的就是你在战斗中需要换宠练的宠物放首位打的放其他位置就可以了发送次数间隔时间自己掌控------------------------------------------------------------------------------------四.挂机捕捉宠物(非稀有)这个道理也很简单就是记录你捕捉这个宠物的动作然后重复操作而已开始取封包卡瓦重放慈悲为怀打到1血换电系宠放电磁波麻痹对方然后扔球捕捉捕捉成功出来以后回慢血停止取封包发送次数间隔时间自己改最后点击发送封包即可实现挂机抓宠------------------------------------------------------------------------------------②中阶段一.修改WPE数据WPE封包截取和发送已经学会现在我教大家怎样修改WPE的数据为了方便刷小号或者改一些补血数据而使用1.发送的数目停止截取以后点击中间的保存封包这时候X龙-WPE.exe 边上会出现一个文件XL-WPE.ini这个文件就是我们所截取的你数据的集合文件打开以后会有很多16进制的代码当然你不懂那些都是干什么的其实我也不懂但是有一些数据还是要改的例:数据N=95270000000B000600xxxxxxx000000000000000400000000(点击鼠标的数据)数据N=95270000000B000300xxxxxxx0000000000000006030201040 002(这是咕噜球的数据)数据N=95270000000B000A0xxxxxxx000000000000000400000000(医院的回血数据1)数据N=95270000000B00180xxxxxxx000000000000000400000000(医院的回血数据2)数据N=95270000000B001800xxxxxxx000000000000000400000000( VIP路路的回血数据)我们来分段看下数据N 这个N代表的数字多少xxxxxxx代表的是你QQ号的16进制不懂的可以打开计算器点击查看选择科学型十进制输入你的QQ号码输入完以后点下16进制变化的数字就是这xxxxxxx要写的然后我们看下咕噜球数据的最后几个数1040002 这是普通咕噜球下面我说下咕噜球编号以及对应的物品代码编号1040002普通咕噜球170393621040003中级咕噜球170393631040004高级咕噜球170393641040005十一球170393651040006恶魔球170393661040007未知1040008超级球170393681040009新年球17039369104000A傻瓜球17039370104000B未知104000C巨星球170393721080003国王球17301507左边是16进制的右边是10进制的这是捉宠时你要使用的医院回血数据这个对于小号或者非VIP的玩家来说是很重要的刷BOSS或者刷怪之类的需要去医院回血修改的时候这2行数据要加在自己数据的最后复制10次以便回血稳定而VIP那个回血数据只要一个就可以了基本上就是修改也就修改这些了至于技能那个改不了的随便改技能会你的宠物不能战斗或者错误在这就不说了------------------------------------------------------------------------------------二.挂机捕捉宠物(稀有宠物篇)这个说实话对于纯没有时间看着的你可以使用但是效果不如自己手刷的要快很浪费时间简单的说首先截取封包在野外打1只宠1.如果稀有怪出来了那么进入战斗去捕获稀有怪2.如果没出来点击停止取封包点击清空数据点击开始取封包继续重复此操作直到打死1只刚好刷出来为止稀有宠物捕捉成功以后VIP补血2次非VIP的我觉得你还是手刷吧VIP都2次回血了你那得回血多少次啊然后保存封包进入XL-WPE.ini将使用咕噜球回合2行的数据增加10次以便捕捉当然每增加一行数据的数字都是要改的还有最上面的数目也要改以上就是WPE捕捉稀有宠物篇毕竟WPE没有那么智能可以自动检测稀有宠物所以这个建议有时间的还是自己抓的好不然半个小时抓1只是很浪费时间的------------------------------------------------------------------------------------三.WPE刷PK积分这个论坛有人发过教程我就不多说了就是大号的宠速度快小号的宠速度慢都点逃跑小号会因为宠物速度慢会优先逃跑大号就会得分以上要说的就这么多写的比较多点如果有耐心的新手还是看下去好能学到一部分知识给新手学习用的写的不好高手就别背后喷我了^^。

天书奇谈wpe封包

天书奇谈:WPE封包概述WPE(Winsock Packet Editor)是一个用于编辑和修改网络数据包的工具。

它可以截获计算机与服务器之间的数据包,并允许用户对这些数据包进行修改,从而实现各种不同的目的。

本文将介绍WPE封包的基本概念和使用方法,并提供一些实际案例,帮助读者更好地理解和应用WPE封包。

WPE封包的原理WPE封包的原理基于网络数据包的截获和修改。

当计算机与服务器之间进行网络通信时,数据被分割成小的数据包进行传输。

WPE通过拦截这些数据包并显示其内容,使用户能够了解和修改其中的数据。

WPE封包工具使用Winsock技术,连接到计算机的网络接口上,并监视网络流量。

它可以检查和过滤数据包,同时也可以修改和重发数据包。

使用WPE封包的步骤以下是使用WPE封包的基本步骤:1.下载并安装WPE封包工具:可以在互联网上找到并下载WPE封包工具。

安装完成后,启动工具。

2.选择网络接口:在工具的主界面上,选择要监听的网络接口。

通常,这是计算机当前连接的网络接口,可以是网卡或者Wi-Fi接口。

3.开始截获数据包:点击开始按钮,WPE开始监听和截获数据包。

在此之后,所有计算机与服务器之间的网络通信都将被WPE截获。

4.分析和修改数据包:WPE将截获的数据包显示在工具的主界面上。

用户可以选择感兴趣的数据包,并查看其内容。

同时,用户也可以通过修改数据包来实现特定的目的。

5.重发数据包:WPE还提供了重发数据包的功能。

用户可以选择一个或多个数据包,并重新发送它们到服务器。

这种重发数据包的功能使得用户可以模拟特定的网络交互,并达到一些特殊的目的。

实际应用案例以下是两个WPE封包的实际应用案例:案例1:修改游戏数据包假设你正在玩一个网络游戏,你希望修改游戏中的一些数据,比如增加自己的金币数量。

使用WPE封包,你可以截获发送给服务器的金币数据包,并修改该数据包中的金币数量。

这样,服务器就会接收到修改后的数据包,并将修改后的金币数量应用到你的游戏账户上。

WPE详细教程

WPE详细教程一2007年05月26日星期六06:532008年8月13日更新一小篇网上找到的文章。

希望对各位新手有所指示。

这里讲的WPEPRO的使用方法一、打开WPE,选择进程client.exe,切换到游戏打一段话(如9个1),然后切出去按开始截取,切换到游戏反复粘贴刚才那复制好的9个1。

然后切出游戏按停止,就会出来一堆数字.其中找S包最简单的方法就是找位数相同的,呵呵。

开始截取游戏代码的时候不要只截取了一便,你应该向服务器发送了好多次,以便查找。

所以代码不止一个,对比一下,看S包内有没有相同的(4位到12不用看,因为这是时间代码),找到了.找到后给记下来二、现在就可以进入领地找稻草人了,开始截取,切换到游戏反复用掌风攻击稻草人,然后切出游戏按停止,就会出来一堆数字在,在里面寻找S包最简单的方法就是找位数相同的,当然还必须要准确,所以你就必须记住你用掌风攻击了几次,比如说是3次吧,那你就找出3个一样的代码,对比一下,找到了就可以制作了。

现在开始制作封包了双激那个Filter1在里面的M位置添写上攻击稻草人的代码,就是刚才你截取的代码,一般都是34位在S里面填写上口令的代码,就是刚才你打的9个1的代码添完之后别忘记保存保存后按那个红的按钮就是开始了回到游戏打9个1就攻击出去拉,打一次命令就是发送一次掌风攻击=======声明备注:这个是WPE1.3C的教程。

不过大同小异。

仅供参考。

文章出处:5代科技Web 教程制作:zkikyouWPE介绍WPE(Winsock Packet Editor)它的中文名称是:网络封包编辑器在大多数的变成工具中winsock已经封装成一个控件,成为网络变成的控件,是非常方便的,利用这个控件,变成工具就可以编写外挂工具,例如使用VB就可以非常容易地编写出很出色的外挂。

(顺便打个广告:本教材也有使用VB编写外挂教材,注册后就可以学习,利用VB编写外挂比WPE编写的外挂多出很多优点,例如,可以编写注册功能,使你做的外挂让别人使用时必须注册才能使用,WPE做出来的外挂是任何人得到了外挂就可以使用,不能实现限制使用,并且VB对键盘鼠标的控制,对系统的控制都很出色,VB是visial basic 的意思,就是可视化依据basic语言的编程工具,Basic本身就是基本的的意思,是很简单的语言,但是功能却是非常强大,建议大家学习)现在,WPE有两种版本,分别是:WPE1.3和WPE pro0.7 前者是使用与win98操作平台,后者适用与win200和winXP操作系统。

wpe封包教程

WPE封包教程什么是WPE封包?WPE(Winsock Packet Editor)是一个网络封包分析工具,它可以截取、修改和注入数据包,并用于网络游戏开发和调试中。

WPE封包允许开发者查看和修改从客户端发送到服务器的数据包。

这使得开发者能够更好地理解游戏的网络通信协议并进行调试。

WPE封包的用途WPE封包的主要用途是在网络游戏开发中进行调试和逆向工程。

通过使用WPE封包,开发者可以截取游戏客户端和服务器之间的网络通信数据包,以了解游戏的通信协议和数据结构。

这对于开发新的游戏功能、修复bug和检测作弊行为非常有帮助。

WPE封包还可以用于创建自定义的游戏插件和脚本。

通过修改数据包内容,开发者可以实现一些游戏中原本不可能实现的功能。

例如,改变游戏中的道具属性、增加游戏货币数量、修改角色能力等。

然而,需要注意的是,WPE封包是一种有风险的工具。

滥用WPE封包可能导致封号、封IP等惩罚。

因此,在使用WPE封包之前,请确保您已经阅读并遵守了游戏的使用条款和服务协议。

如何使用WPE封包以下是使用WPE封包的基本步骤:1.下载和安装WPE封包软件。

2.运行WPE封包软件,并通过菜单或快捷键创建一个新的封包捕获会话。

3.在封包捕获会话中设置过滤器,以仅捕获您感兴趣的数据包。

这可以帮助减少封包捕获的数据量,并提高分析效率。

4.开始捕获封包。

WPE封包将截取您在游戏中发送和接收的网络数据包。

5.分析捕获的数据包。

您可以查看每个数据包的细节,包括源地址、目标地址、数据内容等。

可以通过编辑数据包来修改其内容。

6.根据您的需求,对数据包进行操作。

您可以修改数据包内容、注入新的数据包或删除特定的数据包。

7.通过WPE封包发送修改后的数据包到服务器。

这将改变游戏服务器对您的请求的响应。

8.观察游戏中的变化。

如果修改成功,您将看到游戏中发生的变化,如改变道具属性、增加游戏货币数量等。

安全注意事项虽然WPE封包是开发和调试游戏的有用工具,但滥用它可能导致不良后果。

修改游戏封包的专业软件WPE使用方法

修改游戏封包的专业软件WPE使用方法2008年8月13日更新一小篇网上找到的文章。

希望对各位新手有所指示。

这里讲的WPEPRO的使用方法一、打开WPE,选择进程client.exe,切换到游戏打一段话(如9个1),然后切出去按开始截取,切换到游戏反复粘贴刚才那复制好的9个1。

然后切出游戏按停止,就会出来一堆数字.其中找S包最简单的方法就是找位数相同的,呵呵。

开始截取游戏代码的时候不要只截取了一便,你应该向服务器发送了好多次,以便查找。

所以代码不止一个,对比一下,看S包内有没有相同的(4位到12不用看,因为这是时间代码),找到了.找到后给记下来二、现在就可以进入领地找稻草人了,开始截取,切换到游戏反复用掌风攻击稻草人,然后切出游戏按停止,就会出来一堆数字在,在里面寻找S包最简单的方法就是找位数相同的,当然还必须要准确,所以你就必须记住你用掌风攻击了几次,比如说是3次吧,那你就找出3个一样的代码,对比一下,找到了就可以制作了。

现在开始制作封包了双激那个Filter1在里面的M位置添写上攻击稻草人的代码,就是刚才你截取的代码,一般都是34位在S里面填写上口令的代码,就是刚才你打的9个1的代码添完之后别忘记保存保存后按那个红的按钮就是开始了回到游戏打9个1就攻击出去拉,打一次命令就是发送一次掌风攻击=======声明备注:这个是WPE1.3C的教程。

不过大同小异。

仅供参考。

文章出处:5代科技Web 教程制作:zkikyouWPE介绍WPE(Winsock Packet Editor)它的中文名称是:网络封包编辑器在大多数的变成工具中winsock已经封装成一个控件,成为网络变成的控件,是非常方便的,利用这个控件,变成工具就可以编写外挂工具,例如使用VB就可以非常容易地编写出很出色的外挂。

(顺便打个广告:本教材也有使用VB编写外挂教材,注册后就可以学习,利用VB编写外挂比WPE编写的外挂多出很多优点,例如,可以编写注册功能,使你做的外挂让别人使用时必须注册才能使用,WPE做出来的外挂是任何人得到了外挂就可以使用,不能实现限制使用,并且VB 对键盘鼠标的控制,对系统的控制都很出色,VB是visial basic 的意思,就是可视化依据basic语言的编程工具,Basic本身就是基本的的意思,是很简单的语言,但是功能却是非常强大,建议大家学习)现在,WPE有两种版本,分别是:WPE1.3和WPE pro0.7 前者是使用与win98操作平台,后者适用与win200和winXP操作系统。

封包加密02

封包加密解密-02前面我们介绍了最常会被用在封包加密解密算法中的指令.本节开始教大家些入门的知识,如何去分析封包数据.分析封包数据主要分两方面一,用肉眼看,再动手写代码测试,对于简单算法的封包还是容易搞定的.二,动态调试,对于复杂算法的封包就只能这样才能跟踪分析出他的算法.本章教材会全部都讲解到,当然先介绍第一方式,用肉眼来看.这可是件幸苦的事哟,大家准备好防辐射的眼镜与眼药水吧.可千万别用眼过度,要记得多做做眼保健操哦.要想用肉眼分析封包,就得要有被加密前的明文内容,与被加密后的封包数据.只有这样才能用眼来看,来分析.如果你只有一段密文而没有对应的明文,就只能扯蛋了.对于获取加密后的封包很简单,大家完全可以自已用模块里的截包功能来编写个工具出来,也可以找一些现成的封包拦截工具来用,例如老牌的WPE这个软件.明文包又如何得到呢?比如说我们在游戏里要发言一段文本内容,同时拦截下这段发出的封包,就可以肯定这条包里有包含着某些文本内容了..只需要多截几条不同文本的聊天封包,进行对应就能简单的分析出来相应的明文文本对应被加密后的封包中哪些数据.下面先来介绍些入门知识.开一个IE浏览器,打开百度网站 在搜索框输入 42724920 后运行WPE软件,选择IE的进程,点击顺三角按钮开始拦截封包.在百度里点搜索.会被WPE拦载下数据包..点击黑方框的停止按钮,就可以查看被拦截下来的那些数据包了.用WPE拦截封包.找到与IE地址栏里显示的那条封包数据 GET /s?wd=42724920 这条 . 在WPE的菜单->文件->另存为->文本文件保存封包数据文本.下面就是这条封包数据.16 192.168.1.10 220.181.6.19 429 Send0000 47 45 54 20 2F 73 3F 77 64 3D 34 32 37 32 34 39 GET /s?wd=427249 0010 32 30 20 48 54 54 50 2F 31 2E 31 0D 0A 41 63 63 20 HTTP/1.1..Acc 0020 65 70 74 3A 20 69 6D 61 67 65 2F 67 69 66 2C 20 ept: image/gif, 0030 69 6D 61 67 65 2F 6A 70 65 67 2C 20 69 6D 61 67 image/jpeg, imag 0040 65 2F 70 6A 70 65 67 2C 20 69 6D 61 67 65 2F 70 e/pjpeg, image/p 0050 6A 70 65 67 2C 20 61 70 70 6C 69 63 61 74 69 6F jpeg, applicatio 0060 6E 2F 78 2D 73 68 6F 63 6B 77 61 76 65 2D 66 6C n/x-shockwave-fl 0070 61 73 68 2C 20 61 70 70 6C 69 63 61 74 69 6F 6E ash, application 0080 2F 76 6E 64 2E 6D 73 2D 65 78 63 65 6C 2C 20 2A /vnd.ms-excel, * 0090 2F 2A 0D 0A 52 65 66 65 72 65 72 3A 20 68 74 74 /*..Referer: htt 00A0 70 3A 2F 2F 77 77 77 2E 62 61 69 64 75 2E 63 6F p://www.baidu.co 00B0 6D 2F 0D 0A 41 63 63 65 70 74 2D 4C 61 6E 67 75 m/..Accept-Langu 00C0 61 67 65 3A 20 7A 68 2D 63 6E 0D 0A 55 73 65 72 age: er00D0 2D 41 67 65 6E 74 3A 20 4D 6F 7A 69 6C 6C 61 2F -Agent: Mozilla/ 00E0 34 2E 30 20 28 63 6F 6D 70 61 74 69 62 6C 65 3B 4.0 (compatible; 00F0 20 4D 53 49 45 20 37 2E 30 3B 20 57 69 6E 64 6F MSIE 7.0; Windo 0100 77 73 20 4E 54 20 35 2E 31 3B 20 54 72 69 64 65 ws NT 5.1; Tride 0110 6E 74 2F 34 2E 30 29 0D 0A 41 63 63 65 70 74 2D nt/4.0)..Accept- 0120 45 6E 63 6F 64 69 6E 67 3A 20 67 7A 69 70 2C 20 Encoding: gzip, 0130 64 65 66 6C 61 74 65 0D 0A 48 6F 73 74 3A 20 77 deflate..Host: w 0140 77 77 2E 62 61 69 64 75 2E 63 6F 6D 0D 0A 43 6F ..Co 0150 6E 6E 65 63 74 69 6F 6E 3A 20 4B 65 65 70 2D 41 nnection: Keep-A 0160 6C 69 76 65 0D 0A 43 6F 6F 6B 69 65 3A 20 42 41 live..Cookie: BA 0170 49 44 55 49 44 3D 42 42 35 46 34 46 39 43 34 35 IDUID=BB5F4F9C45 0180 34 31 38 30 43 35 33 31 31 44 35 38 44 45 43 45 4180C5311D58DECE 0190 33 30 32 36 45 46 3A 46 47 3D 31 3B 20 42 44 5F 3026EF:FG=1; BD_ 01A0 55 54 4B 5F 44 56 54 3D 31 0D 0A 0D 0A UTK_DVT=1....在WPE里拦截下来的封包,左中右分三列.第一列无意义,第二列是封包数据的十六进制文本,第三列是字符串文本.很多新人总爱抓着第三列的文本数据不放.事实上我要严肃的告诉你,第三列的文本数据,如果是明文的情况下可以做为参考用,否则第三列数据是没有多少意义的.为什么呢?因为第三列只能显示可视的字符,对于非可视的字符统统用 "." 这个点号来表示.这对于我们要进行解密封包是没有作用的.例如图上的红色十六进制数据 0D 0A 正是文本里的换行符号.在第三列中无法显示换行,全用点号来代表了.封包的正文就是这些十六进制的文本数据了.但你也不能抓着十六进制就不放了,要知道,封包都应该用十进制的字节集来表示,但由于十进制从0到255间小则一个字,多则三个字,如果直接显示就会一团糟,所以绝大多数的截包类软件,都会把封包数据在三个字符的十六进制来显示,这样就能工工整整的排列起来了.于是你恍然大悟,原来只要把这段十六进制的数据解密就行了哇!但我要提醒你又透逗了一次.这段十六进制的封包根本就不需要解密,分析封包的最终结果不就是我们得编写与封包有关的功能吗?在截包功能里截到的就是字节集数据,不是十六进制的,如果是明文的话直接用到文本(字节集封包) 就能显示出来了.所以用WPE截下的包,顶多只是把十六进制转回成十进制的字节集即可,这个过程算不上加密解密.所以像上面的十六进制的封包数据,只需要用模块里的十六进制到字节集() 就能转换过来了.字节集封包=十六进制到字节集("47 45 54 20 2F 73 3F 77 64 3D 34 32 37 32 34 39 32 30 20 48 54 54 50 2F 31 2E 31 0D 0A 41 63 63"," ")输出调试文本(到文本(字节集封包))上面说的是明文包,明文包自然是无需解密.下面再用WPE拦截在百度里搜外挂作坊看看会截到什么样的包?13 192.168.1.10 220.181.6.19 445 Send0000 47 45 54 20 2F 73 3F 77 64 3D 25 43 44 25 45 32 GET /s?wd=%CD%E2 0010 25 42 39 25 44 32 25 44 37 25 46 37 25 42 37 25 %B9%D2%D7%F7%B7% 0020 42 42 20 48 54 54 50 2F 31 2E 31 0D 0A 41 63 63 BB HTTP/1.1..Acc 0030 65 70 74 3A 20 69 6D 61 67 65 2F 67 69 66 2C 20 ept: image/gif, 0040 69 6D 61 67 65 2F 6A 70 65 67 2C 20 69 6D 61 67 image/jpeg, imag 0050 65 2F 70 6A 70 65 67 2C 20 69 6D 61 67 65 2F 70 e/pjpeg, image/p 0060 6A 70 65 67 2C 20 61 70 70 6C 69 63 61 74 69 6F jpeg, applicatio 0070 6E 2F 78 2D 73 68 6F 63 6B 77 61 76 65 2D 66 6C n/x-shockwave-fl 0080 61 73 68 2C 20 61 70 70 6C 69 63 61 74 69 6F 6E ash, application 0090 2F 76 6E 64 2E 6D 73 2D 65 78 63 65 6C 2C 20 2A /vnd.ms-excel, * 00A0 2F 2A 0D 0A 52 65 66 65 72 65 72 3A 20 68 74 74 /*..Referer: htt 00B0 70 3A 2F 2F 77 77 77 2E 62 61 69 64 75 2E 63 6F p://www.baidu.co 00C0 6D 2F 0D 0A 41 63 63 65 70 74 2D 4C 61 6E 67 75 m/..Accept-Langu 00D0 61 67 65 3A 20 7A 68 2D 63 6E 0D 0A 55 73 65 72 age: er 00E0 2D 41 67 65 6E 74 3A 20 4D 6F 7A 69 6C 6C 61 2F -Agent: Mozilla/ 00F0 34 2E 30 20 28 63 6F 6D 70 61 74 69 62 6C 65 3B 4.0 (compatible; 0100 20 4D 53 49 45 20 37 2E 30 3B 20 57 69 6E 64 6F MSIE 7.0; Windo 0110 77 73 20 4E 54 20 35 2E 31 3B 20 54 72 69 64 65 ws NT 5.1; Tride 0120 6E 74 2F 34 2E 30 29 0D 0A 41 63 63 65 70 74 2D nt/4.0)..Accept- 0130 45 6E 63 6F 64 69 6E 67 3A 20 67 7A 69 70 2C 20 Encoding: gzip, 0140 64 65 66 6C 61 74 65 0D 0A 48 6F 73 74 3A 20 77 deflate..Host: w 0150 77 77 2E 62 61 69 64 75 2E 63 6F 6D 0D 0A 43 6F ..Co 0160 6E 6E 65 63 74 69 6F 6E 3A 20 4B 65 65 70 2D 41 nnection: Keep-A 0170 6C 69 76 65 0D 0A 43 6F 6F 6B 69 65 3A 20 42 41 live..Cookie: BA 0180 49 44 55 49 44 3D 42 42 35 46 34 46 39 43 34 35 IDUID=BB5F4F9C45 0190 34 31 38 30 43 35 33 31 31 44 35 38 44 45 43 45 4180C5311D58DECE 01A0 33 30 32 36 45 46 3A 46 47 3D 31 3B 20 42 44 5F 3026EF:FG=1; BD_ 01B0 55 54 4B 5F 44 56 54 3D 31 0D 0A 0D 0A UTK_DVT=1....通过前一次的包我们知道在 GET /s?wd= 后面的内容是我们输入在百度搜索框中的文本,但这条包里的结果却不一样,明明我们输入的是外挂作坊但这里居然是 %CD%E2%B9%D2%D7%F7%B7%BB 也不知道是什么的玩意.所以可以肯定,原明文内容外挂作坊被某种算法给编码处理过了.因为算法简单所以称为编码,复杂的叫加密,好像没人这么明确的定义过吧,不管他叫编码还是叫加密都无所谓了,重要的是我们如何自已也能写出来这样的算法.尽管之前说过,要分析封包还是得用那段十六进制的数据,但这里的第三列字符串文本内容仍然极据参考意义.看这段被处理过的红色文本内容,感觉像是十六进制的格式.去掉%分号就是 CD E2 B9 D2 D7 F7 B7 BB 正好八对,外挂作坊四个字刚好也是8字节的长度.即然怀疑他看起来像是被转十六进制的,咱只需要试试看就知道了.输出调试文本 (字节集到十六进制 (到字节集(“外挂作坊”), “ ”))输出调试文本 (到文本 (十六进制到字节集(“CD E2 B9 D2 D7 F7 B7 BB”, “ ”)))* CD E2 B9 D2 D7 F7 B7 BB* 外挂作坊测试结果真是这样的..由此可见网页的URL中若含有一些特殊字符或中文等时,需要转为十六进制文本,对于转为十六进制后的数据还加上 % 百分号,来说明后面的是16进制数据.上面介绍了用WPE截包,说了封包应该是十进制的字节集格式,但为了工整显示,所以用十六进制来输出,并且还提供了字符串供参考.但字符串是无法正确显示一些特殊字符的.下面再介绍一点基础知识,这是前段时间有一个会员向我求助时的记录.以此为例.取该会员的聊天记录片段这个会员遇到了这个问题,明文文本 218.60.134.170 被加密成了3A3930263E3826393B3C26393F38 加密后的文本数据咋看都像是16进制的处理,但是不对.因为若把这段明文转成真正的十六进制,与被加密的十六进制总是有8的相差结果.于是他便顺理成章的认为这只是在不同的时候采用+或-进行运算后再转为十六进制的.老实说,他的想法确实没错.但这似乎不好控制,得知道一个值在多少或啥条件时才会用加还是用减呢?或许可以试试用别的方式来计算看看.2 1 8 . 6 0 . 134 . 1 7 03A 39 30 26 3E 38 26 39 3B 3C 26 39 3F 38通过上面的明文与密文对应的关系来看,明文字符 "1" 总是等于 0x39 这个规律,可以肯定这个算法方式是按一个固定的方法来运算的,并且是一个一个字节来处理.第一个字节的运算结果不会影响到第二字节的处理.下面我们把这一切都转为十进制字节集来再分析.输出调试文本 (字节集到十进制 (到字节集(“218.60.134.170”), “,”))输出调试文本 (字节集到十进制 (十六进制到字节集(“3A 39 30 26 3E 38 26 39 3B 3C 26 39 3F 38”, “ ”)))* 50,49,56,46,54,48,46,49,51,52,46,49,55,48* 58,57,48,38,62,56,38,57,59,60,38,57,63,56明文与密文的对照结果,确实都相差着8...那么在这都相差8的背后有没有其它什么玄机呢?如果不是采用加减乘除的方式,那就该是位运算或密码表了.对于密码表以后再介绍.如果想知道是不是通过位运算,那就得转换成二进制才能更直观的分析..把字节集转换为二进制文本输出明文=00110010 00110001 00111000 00101110 00110110 00110000 00101110 00110001 00110011 00110100 00101110 00110001 00110111 00110000密文=00111010 00111001 00110000 00100110 00111110 00111000 00100110 00111001 00111011 00111100 00100110 00111001 00111111 001110008=00111010 因为明文跟密文之间总是相差8,所以我们要重点看看这两段的二进制里与8倒底有什么关系.在前一节教材里说位运算里最多会被用到的一般都是 XOR 位异或.看看上面的明文与密文间的第四位的结果,只要明文第四位=8 加密后该位就变成0了,,若明文第四位=0 则加密后就成1了.看起来只是把第四位进行简单的反过来而已.而 XOR 则正好符合这种反位的结果.当然 NOT 位取反也是用来反位的,但 NOT 是把所有的位都反过来,而不能把指定的位反过来.所以这段数据,只需要把明文数据位异或8就是加密了,把密文数据再次位异或8又能恢复成明文.这就是位异或的最大好处,可以即方便又简单的来进行加密与恢复,这才是导致位异或在可逆算法中被应用最多的原因.上面的明文与密文用位与位或移位等都无法把全部明文都算成与密文完全相同的结果.位异或能把指定的位翻过来位与都是1时才为1位或都是0时才为0记住上面的规则..算法的代码只要明白了如何算后,写算法的代码就好办了.在 CALL技术-07 的那节里的客户端发送的封包就是用了这种 XOR 的运算方式写的...〖外挂作坊原创。

WPE加密解密全解

估计是个手机号,经过测试,这个密码是正确的,可以使用!

上面这个例子不是教大家怎么分析,而是叫大家明白异或运算加密是怎么回事!好了,下面我们进入异或运算的分析,大家注意分析的方法,并多加练习,以后遇到加密的封包就会很容易对付的!

如果大家学习过加密技术,可以跳过您所熟悉的章节!

异或运算加密:

异或运算加密是通常的加密方式,为了大家直观理解,下面给大家图片分析!

这个是一个非常简单的异或运算,经过加密以后,我们看到的是a,b,c ,d ,e ,f但是,他的实际意思不是这样的,实际意思是,1,2,3,4,5,6,当我们看到的是1时,他的实际意思就是6,当然,这个异或运算是比较简单的,但是在映射的时候没有按照一定规律影射,如果要在只知道a,b,c的情况下来破解其中的规律,那是需要一定经验和技巧的!

而这种异或运算都是线性的,也就是可以认为是一维的,那么有两个点就可以算出来了,我们可以认为,映射就是:F(x)=Asc(x)-97,这里是Asc()是VB里面的一个函数,就是返回该字母的Ascii码,这样,我们可以带f对应5进行检验,也许你会问我怎么来这些点,这些可以确定函数的点从那里来?其实很简单,举个例子,你要知道游戏里面钱的数字与封包里面数字的联系怎么办,要确定这个对应关系,就要自己去找一些点来确定,我们可以通过一些方法来找到的,例如,我们扔掉一元钱,看看数字是多少,这里就找到一点了,一个点如果确定不了,可以多取一些点来确定,如果还是不行,那么再来,如果是不规则的影射,就要取遍所有点,当然象钱这样的数字,由于可边范围太大,不可能建立想我们给的图那样的非规则影射,否则很难计算,影响游戏速度,所以可以肯定:游戏里面钱的数字的加密一定是规则的运算加密的,至于是不是异或运算加密的就不知道了!但是我们可以假设是,然后做我们想做的事啊!

WPE封包教程(新手级)

WPE封包教程(新手级)游戏数据格式和存储:在进行我们的工作之前,我们需要掌握一些关于计算机中储存数据方式的知识和游戏中储存数据的特点。

本章节是提供给菜鸟级的玩家看的,如果你是高手就可以跳过了,如果,你想成为无坚不摧的剑客,那么,这些东西就会花掉你一些时间;如果,你只想作个江湖的游客的话,那么这些东西,了解与否无关紧要。

是作剑客,还是作游客,你选择吧!现在我们开始!首先,你要知道游戏中储存数据的几种格式,这几种格式是:字节(BYTE)、字(WORD)和双字(DOUBLEWORD),或者说是8位、16位和32位储存方式。

字节也就是8位方式能储存0~255的数字;字或说是16位储存方式能储存0~65535的数;双字即32位方式能储存0~95的数。

为何要了解这些知识呢?在游戏中各种参数的最大值是不同的,有些可能1 00左右就够了,比如,金庸群侠传中的角色的等级、随机遇敌个数等等。

而有些却需要大于255甚至大于65535,象金庸群侠传中角色的金钱值可达到数百万。

所以,在游戏中各种不同的数据的类型是不一样的。

在我们修改游戏时需要寻找准备修改的数据的封包,在这种时候,正确判断数据的类型是迅速找到正确地址的重要条件。

在计算机中数据以字节为基本的储存单位,每个字节被赋予一个编号,以确定各自的位置。

这个编号我们就称为地址。

在需要用到字或双字时,计算机用连续的两个字节来组成一个字,连续的两个字组成一个双字。

而一个字或双字的地址就是它们的低位字节的地址。

现在我们常用的Windows9x操作系统中,地址是用一个32位的二进制数表示的。

而在平时我们用到内存地址时,总是用一个8位的16进制数来表示它。

二进制和十六进制又是怎样一回事呢?简单说来,二进制数就是一种只有0和1两个数码,每满2则进一位的计数进位法。

同样,16进制就是每满十六就进一位的计数进位法。

16进制有0--F十六个数字,它为表示十到十五的数字采用了A、B、C、D、E、F六个数字,它们和十进制的对应关系是:A对应于10,B对应于11,C对应于12,D对应于13,E对应于14,F对应于1 5。

1-WPE的原理及应用

家好。

我是我爱WPE 里的成员。

今天给大家讲解下WPE 原理和使用。

首先简单的讲,WPE 就是一个网络游戏封包修拦截修改器。

什么是封包,我们先学下网络游戏工作的原理。

服务器记录保存所有用户资料,所有信息的修改都是服务器完成的。

所以多数的运算数据都是由客户端完成,然后发命令到服务器,说明自己已完成条件。

(比如杀一只怪,怪死了,客户端给服务器发了条命令,服务器验证通过了这条命令,然后给你多少经验)这里的命令就是封包。

WPE 的功能就是可以记录下这些封包,修改,发送。

达到欺骗服务器的目的。

要说WPE 能实现什么效果,那只有你想不到的,没有做不到的。

举些例子:之前的传奇刷钱,用自己账号登入别人人物,复制,改攻击去年被WPE 刷倒闭的QQ 飞行岛(本人实现过复制,刷宠物,刷经验。

要什么有什么连还没出的东西都刷出来),腾迅所有游戏,劲舞团等等。

都有WPE 的阴影。

-_-! 还有用WPE 破解一些收费软件。

不多说了,现在看下WPE 是怎么劫取网络封包的。

首先你得先下个wpe,wpe 软件区里有(多数杀毒软件会报毒,建意关掉杀软怕的话就别用了)打开他。

选择目标程序,这里都是你目前所开的软件的进程。

我们选择QQ,点左上方的三角尖记录封包,开始记录后红色正方形为停止。

停止后右窗口就是我们所记录的网络封包了。

有些游戏用WPE 找不到进程怎么办?有的用WPE 劫取封包不完整怎么办?我建意以后抓封包最好用eg+wpe+ccp 这三个软件。

WPE 软件区里有里面都设置好了。

ccp 原理是伪装本地为代理服务器,eg 为代理软件. 利用eg 代理ccp 上的IP ,用eg 代理游戏进程再利用wpe 录取CCP 上的封包数据。

听得有点晕吧?现在我实际操作一下,非常简单。

所有的设置都设好了,只要你开启添加下游戏进程就行打开三个软件,在eg 里添加个进程。

我们用传世来试验。

传世的进程是woool.dat.update 添加后。

WPE 的目标程序选ccp.进入游戏,录到封包了。

1-WPE的原理及应用

家好。

我是我爱WPE里的成员。

今天给大家讲解下WPE原理和使用。

首先简单的讲,WPE就是一个网络游戏封包修拦截修改器。

什么是封包,我们先学下网络游戏工作的原理。

服务器记录保存所有用户资料,所有信息的修改都是服务器完成的。

所以多数的运算数据都是由客户端完成,然后发命令到服务器,说明自己已完成条件。

(比如杀一只怪,怪死了,客户端给服务器发了条命令,服务器验证通过了这条命令,然后给你多少经验)这里的命令就是封包。

WPE的功能就是可以记录下这些封包,修改,发送。

达到欺骗服务器的目的。

要说WPE能实现什么效果,那只有你想不到的,没有做不到的。

举些例子:之前的传奇刷钱,用自己账号登入别人人物,复制,改攻击去年被WPE刷倒闭的QQ飞行岛(本人实现过复制,刷宠物,刷经验。

要什么有什么连还没出的东西都刷出来),腾迅所有游戏,劲舞团等等。

都有WPE的阴影。

-_-! 还有用WPE破解一些收费软件。

不多说了,现在看下WPE是怎么劫取网络封包的。

首先你得先下个wpe,wpe软件区里有(多数杀毒软件会报毒,建意关掉杀软怕的话就别用了)打开他。

选择目标程序,这里都是你目前所开的软件的进程。

我们选择QQ,点左上方的三角尖记录封包,开始记录后红色正方形为停止。

停止后右窗口就是我们所记录的网络封包了。

有些游戏用WPE找不到进程怎么办?有的用WPE劫取封包不完整怎么办?我建意以后抓封包最好用eg+wpe+ccp 这三个软件。

WPE软件区里有里面都设置好了。

ccp原理是伪装本地为代理服务器,eg为代理软件. 利用eg代理ccp上的IP,用eg代理游戏进程再利用wpe录取CCP上的封包数据。

听得有点晕吧?现在我实际操作一下,非常简单。

所有的设置都设好了,只要你开启添加下游戏进程就行打开三个软件,在eg里添加个进程。

我们用传世来试验。

传世的进程是woool.dat.update 添加后。

WPE的目标程序选ccp.进入游戏,录到封包了。

好了,今天教程到此结束,这么简单的教程希望大家能学懂。

wpe封包的使用详细教程

wpe封包的使用详细教程wpe封包的使用详细教程现在我们开始!首先,你要知道游戏中储存数据的几种格式,这几种格式是:字节(BYTE)、字(WORD)和双字(DOUBLE WORD),或者说是8位、16位和32位储存方式。

字节也就是8位方式能储存0~255的数字;字或说是16位储存方式能储存0~65535的数;双字即32位方式能储存0~4294967295的数。

为何要了解这些知识呢?在游戏中各种参数的最大值是不同的,有些可能100左右就够了,比如,金庸群侠传中的角色的等级、随机遇敌个数等等。

而有些却需要大于255甚至大于65535,象金庸群侠传中角色的金钱值可达到数百万。

所以,在游戏中各种不同的数据的类型是不一样的。

在我们修改游戏时需要寻找准备修改的数据的封包,在这种时候,正确判断数据的类型是迅速找到正确地址的重要条件。

在计算机中数据以字节为基本的储存单位,每个字节被赋予一个编号,以确定各自的位置。

这个编号我们就称为地址。

在需要用到字或双字时,计算机用连续的两个字节来组成一个字,连续的两个字组成一个双字。

而一个字或双字的地址就是它们的低位字节的地址。

现在我们常用的Windows 9x操作系统中,地址是用一个32位的二进制数表示的。

而在平时我们用到内存地址时,总是用一个8位的16进制数来表示它。

二进制和十六进制又是怎样一回事呢?简单说来,二进制数就是一种只有0和1两个数码,每满2则进一位的计数进位法。

同样,16进制就是每满十六就进一位的计数进位法。

16进制有0--F十六个数字,它为表示十到十五的数字采用了A、B、C、D、E、F六个数字,它们和十进制的对应关系是:A对应于10,B对应于11,C对应于12,D对应于13,E对应于14,F对应于15。

而且,16进制数和二进制数间有一个简单的对应关系,那就是;四位二进制数相当于一位16进制数。

比如,一个四位的二进制数1111就相当于16进制的F,1010就相当于A。

WPE封包教程讲解

WPE封包教程讲解学习各种外挂制作技术,马上去百度搜索"魔鬼作坊"点击第一个站进入、快速成为做挂达人。

虽然好多外挂都被封了,可是现在回头看看,对我们的学习使用wpe还是有很大的帮助,以下的几篇文章都是实际的经验,而且里面的方法更是值得我们学习,如何分析问题,如何查找关键数据,从何处入手,等等。

这些文章都是从网站上抄来的,首先向他们的作者致歉,因为经过好多次的转载,有些作者都找不到了,因此没有署名。

下面让我们一起来看看:虎卫版更新了mir.dat文件,在我们进入游戏时会有一个验证身份的过程,类似答考卷。

举个例子:服务器给mir.dat文件的试卷题目是“天王盖地虎”然后虎卫的mir.dat答案是“宝塔镇蛇妖”,这样,服务器就知道了mir.dat是合法的。

而半月看血的那个mir.dat文件并不知道正确的答案是什么,只有硬着头皮随便说了个答案。

所以它的身份很快就被揭穿了。

最终的结果就是,我们被服务器踢出来了!现在,我们需要做的就是----欺骗服务器,让它认为半月看血的mir.dat文件是合法的。

我们知道,软件WPE的主要功能之一就是更换发送给服务器的数据包。

只要在服务器没有收到半月看血的mir.dat文件提交的答案之前,利用WPE将答案修改成正确的,服务器就会认为半月看血的mir.dat文件是合法的。

这样,挥半月,全屏看血,一步起跑,超负重等功能就又可以实现了。

下面就是具体的做法。

(所需工具:WPE)准备工作:将patch这个文件改个名,这样可以避免服务器将半月版的mir.dat 文件自动更新成虎卫版的(两个版本的mir.dat文件大小不一样),这样做的话进入游戏的时候会提示patch.exe程序不能使用,别管他,点OK就可以了。

最关键的一步,是要知道合法的mir.dat文件所提交的试卷中的正确答案。

在每次进入游戏前,我们需要做的是选择自己的游戏帐号在哪个服务器、选择人物等等。

这里的每次选择,都会向服务器发送相应的封包。

封包分析

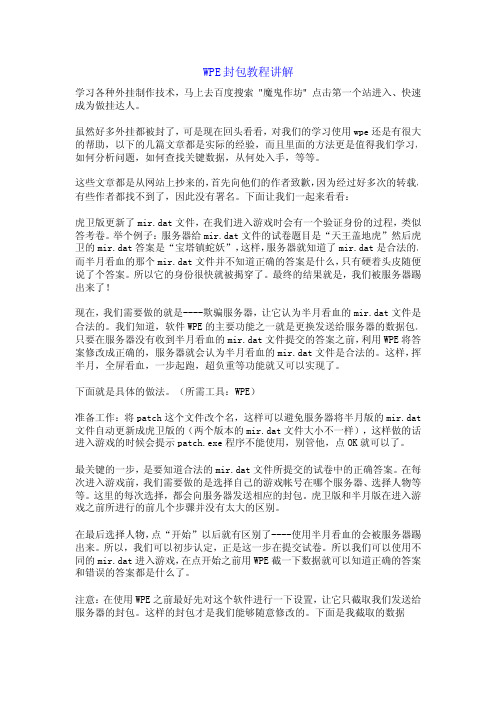

封包分析1为了方便分析,我们把图片都放到一起大家看看!上面发送的封包是下面发送的封包内容是:我们比较一下两个封包,可以发现,相同的部分很多,按我们的分析应该差别只应该在“ee”与"ff"的区别,因为发送的内容只有这点差别,但是上面的封包显示出来的却不是这样,为什么?其实,他们确实是一样的,在IE的封包里面,01、02、03、04都代表点的意思,也就是代表:"."这个意思,那么你再分析就发现完全和我们预料的一样了,这里是IE发送的封包,没有加密的,您可以直接读出来的!但是这不是10进制,而是16进制,因此,我们必须把它翻译成为10进制,以方便我们阅读,怎么办?别忘了,我在WPE下载页给出了一个Asic II工具,现在就用吧,好,我们来翻译这个封包,前面的不管,我们只关心封包里面的数据:打开Asic II工具,输入"W",点查看,看到了什么?------“77”(十六进制),看到了吧,我们输入的有3个“W”,这里是不是有3个77啊?前面已经讲过,02代表点号,那么,接下来是不是也是我们预料的是“f”呢?我们继续用工具查一下看看,果然不出我们分析所料,真是f,不用多猜了,接下来的内容就是".com"怎么样?是不是很简单呢?下面我们把这个过程完整地给大家演示一遍!首先,拔掉网线(这里是为了简单才拔的,其实不拔也可以,只是会出现返回封包,不容易辨认)打开WPE,然后,打开Internet Exproler,然后在WPE中选中我们要截取封包的Internet Exproler程序,然后点拦截封包,然后在Internet Exproler中输入一个简单的网址,按回车后,在WPE中开始拦截,看到发送了一个封包后,点停止,就看到我们需要的封包了,下面是图解过程:1.打开WPE2.打开Internet Exproler,3.打开在选择游戏中选择Internet Exproler程序,点两下4.在Internet Exproler中输入,然后按回车5.在WPE中点拦截点三角形当收到封包后点红色的正方形,封包就出现了!注意,图上的最后一副图的左上角有个蓝色的“S”,意思是:这个后面的封包是发送的,英文的单词是"sent"如果出现的是“R”,那么意思是它后面的封包是接受到的而不是发送的,区别如下图!五代科技经过前一章的讲解,相信大家对封包有了粗略的了解,这一章是要大家分析封包,其实封包的拦截不是很宽难,难就难在封包的分析上,从习惯上来说,大家都习惯辨认10进制的东西,对16进制,实在是不习惯,没关系,我们会让大家逐渐习惯的!如果大家愿意更好地掌握16进制,强烈建议大家手里拿一张Asic II码对照表,这样可以方便大家学习,不仅可以反查,而且可以顺查!方便多了!前一节,我们把网线拔了,先在查上吧,难题要来了!准备好了吗,好,LET‘S GO!先看下面的图片!我们来分析一下上面的内容!首先几点说明,这是对Internet Exproler进行的封包操作,请求的地址暂时不说,您可以分析出来的!下面是分析说明!首先,本地发送请求到服务器!发送内容是“21”,注意:您一定很容易地认为发送的是“21”,其实,数字也好,字母也好,一定要注意,全都是16进制的,所以,这个“21”不是我们平常的21,而是16进制的21,那我们来算一下21等于多少(计算21转换为10进制等于多少)?21(16位)=2 x 16 + 1 = 33 (10进制),关于进制计算,我们专门的章节有说明的再查ASCII表,看看33对应的是什么字符?查到了吗?是“!”,呵呵,WPE不是已经在右边给我们显示了吗?不过我们要习惯分析哦,到游戏里面可就没那么多的方便了!那么发送一个!是什么意思呢?其实这个是网络连接的问题了,不必细究,要详细了解的请查看关于网络连接3次握手的相关内容!这里不做讲解!这个与游戏修改无关!第3行47是什么意思呢?算一下:47(16)=4 x 16 + 7 = 71(10)括号内16代表16进制,10代表10进制,那么71代表什么?查表ASCII结果:71对应字母“G”45呢?45(16)=4 X 16 +5 =69(10),查表出来的结果是:E请你不要看右边的分析,我知道右边有现成的结果,但是你要自己分析,不然你拿着游戏就无从下手了!简单的分析就是这样了,是不是很轻松?好,再继续分析几个!第15行,的3A什么意思?3A(16)=3 X 16 + 10 = 58(10)。

封包使用教程!

找到文件夹找到wpe启动器!

1、首先登录游戏,打开WPE工具。

选择

2、选中你游戏的浏览器,比如我用360安全浏览器

最后一个是我打开游戏出现的,所以选择最后一个

如果实在找不到可以换其他浏览器,点击这个只打开一个窗口容易查找。

然后按1 开始搜索2 截止搜索

选择较短的【一般情况】右键

设置用这个封包。

点发送选上面的

4个都打钩开始就可以

法】

这边就会一直抽战魂了~

在一键吞噬放一个紫色的,就可以,因为紫色不会吃金色的,所以遇到金色会一直保留在上面,

Ok搞定!!。

WPE详细教程二

本教程的内容安排本教程的安排如下:首先是讲为什么会有封包,封包的结构是怎样的。

然后介绍TCP/IP技术的相关内容,定位封包在网络传输中的层!然后介绍WPE的工作界面,以及各功能按扭的作用!前面的内容属于了解阶段的内容,帮助您了解相关内容,对下面的学习会有帮助!但是您不需要深入认识,只要了解就够了!下面是进入实质性阶段,这阶段属于理解、运用阶段,要求您完全掌握。

首先是讲封包的拦截,为了方便您学习,我们从最简单的数据入手Internet Explorer 的封包!然后,我们进入游戏数据的认识和修改阶段,先没有直接进入网络游戏,因为网络游戏的封包是加密的,不容易认,我们从本地连机游戏入手,这里是从连机的暗黑入手,发送的数据都很容易辨认!接下来就是真正的网络游戏的修改阶段,这里为帮助大家能尽快认识封包特别是加密封包的数据,我们特地提出了两条黄金准则:比较准则、结构准则!熟练地运用这两条准则,您一定可以游刃有余地分析封包,修改游戏更加得心应手!希望您一定认真掌握这些规律!为了帮助大家彻底掌握封包技术,我们在大家完全掌握了封包后,给大家举出了很多游戏修改的实例,供大家参考学习,这里主要举的例子是:石器、千年、传奇、金庸等常见游戏的修改的典型范例!以帮助大家彻底掌握WPE修改游戏的技术!在掌握了修改游戏的基础上,我们更进一步:制作可以独立于WPE的外挂,可以不需要WPE而独立运行,这样的外挂即小又方便使用!讲完制作独立外挂,其实本教程就可以结束了,但是,WPE1.3是win98下运行的,我们为了大家能制作出可以在win2000和winXP下运行的外挂,在最后介绍的是WPE pro0.7c制作外挂的方法!相信您通过本教程的学习,一定会受益匪浅!封包初现现在经过前面那么多的准备,终于可以走如正题了,希望您前面的准备充足,不要一进入正题就满脸雾水!按照为了关照入门者,我们从最简单的封包开始,首先,我们选择我们经常使用的Internet Explorer研究,我们经常使用它上网浏览网页,对它再熟悉不过了,什么?你不知道什么是Internet Explorer?我倒,下面的这个东西就是了,看看吧!熟悉吧?先启动这个IE,然后进入WPE选择这个程序,选择方法如下:就是白色字那个了,我们选定它,作为我们研究的对象!然后是发送封包接收封包的问题了,为了从最简单的入手,我们先把网线拔了,什么?不明白网线是什么?那我无法说明了,你别问我,问旁边的人吧,一定有人知道的,反正就是你上网那根线,先把它拔下来,这样就没有封包返回,方便研究!下面看看,我们从最简单的入手,首先我们发送一个地址,就在IE中输入地址,然后按Enter,这里我们输入的地址是:结果如下看到了吧,右边有封包的分析,对于简单的未加密的封包,WPE可以自动分析,下面我们输入地址: 结果如下:好,我们下一章开始分析封包了,准备好了吗?封包的组成一个封包,包含有如下元素,也就是组成部分吧!1.需要传输的数据(主要的和最重要的部分就是这个,外挂修改的也是这部分)2.序列号(每个封包必须有自己的序列号,以便到了接收端后可以按照序列号重新组装)3.IP地址,一般都有这一部分,通过网络解析才知道封包从那里来,到那里去!当然封包的内容不止这些,但是,我们了解这些就够了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

比较法则!

所谓比较法则就是通过对相同的找不同,对不同找相同比较,得到我们需要的东西,封包往往由于于我们平常的习惯有区别,我们

难于辨认,只有电脑才认识,而且,封包有自己结构,不是一个封包的所有内容都是有用的,其中很多是

我们所不需要的,我们不必去详细了解每一部分到底是什么意思,那么我们怎么得到其中的包含的关键信息的部分呢?那就是……

比较,对,是比较,方便又准确的方法。

那么怎么比较呢?请看下面的分析!

1.相同比较

2.不同比较

所谓相同比较,这是游戏中经常用到的!因为游戏封包都是加密的,对同一个内容的封包也是不同

的,我们做同一个操作,结果会有不同的封包,这是相同比较,例如,在游戏中,我们卖掉一个小血瓶,

看看封包是什么?千万不要以为以后卖血瓶永远是这个封包了,对所有封包都不要有这个思想,否则,祸

患无穷!我们再卖一个小血瓶,再看看封包内容,比较一下这两次封包相同的地方在那里,不同的地方在

那里?这个很重要哦!

不同的比较

请大家看看下面这代码

80 00 41 12 00 03 00 01 70 12 00 03 00 01 72 04 FF FF FF FF 00 01 70 12 00 01 00 04 64 61 74 61 0A 00 00 00

04 29 00 01 00 00 01 63 08 00 0A 5F 63 6D 64 5F 2E 32 38 35 30 00 01 63 02 01 00 01 61 03 00 0D

80 00 41 12 00 03 00 01 70 12 00 03 00 01 72 04 FF FF FF FF 00 01 70 12 00 01 00 04 64 61 74 61 0A 00 00 00

04 29 00 02 00 00 01 63 08 00 0A 5F 63 6D 64 5F 2E 32 38 35 30 00 01 63 02 01 00 01 61 03 00 0D

上面两组代码第一组是我买一个血瓶的,第二组是我买二个血瓶的,大家可以看出那是不同了吧,

没错就是 04 29 00 01和04 29 00 02通过比较我们很清楚就找出了数量代码的位置。