Cisco catalyst 4506双机热备配置

双机热备核心交换机2实例配置

双机热备核⼼交换机2实例配置enconfig thostname C4506_2!enable secret ciscovtp domain ''vtp mode transparentip subnet-zerono ip domain-lookupip dhcp excluded-address 192.168.10.2 192.168.10.20 ip dhcp pool WirelessDHCP network 192.168.9.0 255.255.255.0default-router 192.168.9.1dns-server 192.168.1.33 192.168.1.36lease 7!ip dhcp pool TestDHCPnetwork 192.168.6.0 255.255.255.0default-router 192.168.6.1dns-server 192.168.1.33 192.168.1.36!ip dhcp pool OfficeDHCPnetwork 192.168.10.0 255.255.255.0default-router 192.168.10.1netbios-name-server 192.168.1.33dns-server 192.168.1.33 192.168.1.36lease 7!ip dhcp pool SCC3-DHCPnetwork 192.168.7.0 255.255.255.0default-router 192.168.7.1dns-server 192.168.1.33 192.168.1.36!default-router 192.168.8.1dns-server 192.168.1.33 192.168.1.36!ip dhcp pool Access-Internetnetwork 192.168.12.0 255.255.255.0default-router 192.168.12.1dns-server 192.168.1.33 192.168.1.36 netbios-name-server 192.168.1.33 lease 7!ip dhcp pool restricted-internetnetwork 192.168.13.0 255.255.255.0default-router 192.168.13.1dns-server 192.168.1.36!ip dhcp pool MIS-DHCPnetwork 192.168.19.0 255.255.255.0default-router 192.168.19.1dns-server 192.168.1.33netbios-name-server 192.168.1.33!ip dhcp pool CustDHCPnetwork 192.168.20.0 255.255.255.0default-router 192.168.20.1dns-server 192.168.1.33 192.168.1.36 netbios-name-server 192.168.1.33 !ip dhcp pool Access-BATAMnetwork 192.168.15.0 255.255.255.0default-router 192.168.15.1netbios-name-server 192.168.1.33dns-server 192.168.1.33 192.168.1.36 !ip dhcp pool Office-DHCPdns-server 192.168.1.33 192.168.1.36 !ip arp inspection validate dst-mac ipspanning-tree mode pvstspanning-tree extend system-idpower redundancy-mode redundantspanning-tree mode pvst vlan 110 -200 root pr 设置⽣成树协议,实现负载均衡和备份spanning-tree mode pvst vlan 1 -100 sec root pr 设置⼀⼚vlan为辅根桥interface Vlan1description Office-VLANip address 192.168.10.1 255.255.255.0ip access-group OfficeIN in!interface Vlan10description Servers-VLANip address 192.168.1.1 255.255.255.0!interface vlan 101descerption Servers-vlan_2ip address 192.168.11.1 255.255.255.0!interface Vlan20description Wafermap-VLANip address 192.168.2.1 255.255.255.0ip access-group Wafermap in!interface Vlan30description Stripmap-VLANip address 192.168.50.254 255.255.255.0ip access-group Stripmap out!interface Vlan40description Knet-VLANip address 192.168.99.1 255.255.255.0ip access-group Knet in!interface Vlan41ip access-group ESEC in!interface Vlan42description For KNS WBip address 192.168.30.1 255.255.255.0 ip access-group KNS in!interface Vlan43ip address 192.168.23.1 255.255.255.0 ip access-group ESEC1 in!interface Vlan50description Testcim-VLANip address 192.168.5.1 255.255.255.0 ip access-group Testcim in!interface Vlan51description TEST-Handler Vlanip address 192.168.25.1 255.255.255.0 ip access-group TEST-Handler in !interface Vlan60description Test-VLANip address 192.168.6.1 255.255.255.0 ip access-group Test in!interface Vlan70description SCC3-VLANip address 192.168.7.1 255.255.255.0 ip access-group SCC3 in!interface Vlan80description SCC4-VLANip address 192.168.8.1 255.255.255.0 ip access-group SCC4 in!interface Vlan90description Wireless-VLANip address 192.168.9.1 255.255.255.0 !interface Vlan100interface Vlan110description Access-Internetip address 192.168.12.1 255.255.255.0 ! interface Vlan120ip address 192.168.13.1 255.255.255.0!interface Vlan130description Cust-VLANip address 192.168.20.1 255.255.255.0ip access-group Cust in!interface Vlan150description Access-BATAMip address 192.168.15.1 255.255.255.0!interface Vlan160description Bumping-Vlanip address 192.168.16.1 255.255.255.0ip access-group Bumping in!interface Vlan180description MEMS-VLANip address 192.168.80.1 255.255.255.0ip access-group MEMS in!interface Vlan190description MIS Switch Manangement Vlan ip address 192.168.19.1 255.255.255.0ip access-group MIS-Switch in!interface Vlan1500no ip addressshutdownip route 0.0.0.0 0.0.0.0 192.168.11.3ip route 0.0.0.0 0.0.0.0 192.168.1.3 10//浮动静态路由,当192.168.11.3这条线路瘫痪,⾃动切换到192.168.1.3上ip route 192.168.11.0 255.255.255.0 192.168.11.3 ip router 192.168.11.0 255.255.255.0 192.168.1.3 10//浮动静态路由,当192.168.11.3这条线路瘫痪,⾃动切换到192.168.1.3上ip http server!!!ip access-list extended Access-BATAMpermit igmp any anypermit icmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.2.0 0.0.0.255 permit ip any 192.168.3.0 0.0.0.255 permit ip any 192.168.4.0 0.0.0.255 permit ip any 192.168.5.0 0.0.0.255 permit ip any 192.168.6.0 0.0.0.255 permit ip any 192.168.7.0 0.0.0.255 permit ip any 192.168.9.0 0.0.0.255 permit ip any 192.168.10.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any 192.168.12.0 0.0.0.255 permit ip any 192.168.19.0 0.0.0.255 permit ip any 192.168.13.0 0.0.0.255 permit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.2.0 0.0.0.255 permit udp any 192.168.3.0 0.0.0.255 permit udp any 192.168.4.0 0.0.0.255 permit udp any 192.168.5.0 0.0.0.255 permit udp any 192.168.6.0 0.0.0.255 permit udp any192.168.7.0 0.0.0.255 permit udp any 192.168.8.0 0.0.0.255 permit udp any 192.168.9.0 0.0.0.255 permit udp any192.168.10.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any 192.168.12.0 0.0.0.255 permit udp any 192.168.13.0 0.0.0.255 permit udp any 192.168.19.0 0.0.0.255 permit ip any host 222.209.223.155 permit ip any host 222.209.208.99 permit udp any host 222.209.223.155 permit udp any host 222.209.208.99 permit ip any host222.209.223.199 permit udp any host 222.209.223.199 permit ip any 192.168.15.0 0.0.0.255 permit udp any 192.168.15.0 0.0.0.255 permit ip any 192.168.8.0 0.0.0.255ip access-list extended Bumping permit igmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255ip access-list extended Custpermit igmp any anypermit icmp any anypermit ip any 192.168.20.0 0.0.0.255 permit ip host 192.168.1.10 any permit ip any host 192.168.1.10deny ip any 192.168.0.0 0.0.255.255 permit ip host 192.168.20.5 any permit ip any host 192.168.20.5 permit ip host192.168.20.6 any permit ip any host 192.168.20.6 permit ip host 192.168.1.33 any permit ip any host 192.168.1.33 permit ip host 192.168.20.7 any permit udp any 192.168.20.0 0.0.0.255 permit udp 192.168.20.0 0.0.0.255 any permit ip 192.168.20.0 0.0.0.255 anyip access-list extended ESECpermit igmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255ip access-list extended ESEC1permit igmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255permit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255ip access-list extended KNS-HOST permit igmp any anypermit ip any host 192.168.12.71 permit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any host 192.168.12.77 permit ip any host 192.168.13.78ip access-list extended Knetpermit ip any 192.168.1.0 0.0.0.255permit ip any host 222.209.223.155 permit icmp any anypermit udp any anyip access-list extended MEMSpermit igmp any anypermit udp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any host 222.209.208.99 permit ip any 192.168.80.0 0.0.0.255 permit udp any 192.168.80.0 0.0.0.255 permit ip any host 222.209.208.99 permit icmp any anypermit ip any host 192.168.12.71ip access-list extended MISpermit igmp any anypermit icmp any anypermit ip any 192.168.1.0 0.0.0.255 permit udp any any eq bootpspermit ip any 192.168.10.0 0.0.0.255ip access-list extended MIS-Switch permit igmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any 192.168.12.0 0.0.0.255 permit ip any 192.168.13.0 0.0.0.255ip access-list extended Officepermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.2.0 0.0.0.255 permit ip any 192.168.3.0 0.0.0.255 permit ip any 192.168.4.0 0.0.0.255 permit ip any 192.168.5.0 0.0.0.255 permit ip any 192.168.6.0 0.0.0.255 permit ip any 192.168.7.0 0.0.0.255 permit ip any 192.168.9.0 0.0.0.255 permit ip any 192.168.10.0 0.0.0.255permit ip any 192.168.12.0 0.0.0.255 permit ip any 192.168.19.0 0.0.0.255 permit ip any 192.168.13.0 0.0.0.255 permit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.2.0 0.0.0.255 permit udp any 192.168.3.0 0.0.0.255 permit udp any 192.168.4.0 0.0.0.255 permit udp any 192.168.5.0 0.0.0.255 permit udp any 192.168.6.0 0.0.0.255 permit udp any192.168.7.0 0.0.0.255 permit udp any 192.168.8.0 0.0.0.255 permit udp any 192.168.9.0 0.0.0.255 permit udp any192.168.10.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any 192.168.12.0 0.0.0.255 permit udp any 192.168.13.0 0.0.0.255 permit udp any 192.168.19.0 0.0.0.255 permit ip any host 222.209.223.155 permit ip any host 222.209.208.99 permit udp any host 222.209.223.155 permit udp any host 222.209.208.99 permit igmp any anypermit udp any anydeny ip any anypermit ip any host 222.209.223.199 permit udp any host 222.209.223.199 permit igmp any host 222.209.223.199 permit ip any 192.168.50.0 0.0.0.255 permit udp any 192.168.50.0 0.0.0.255 permit tcp any 192.168.50.0 0.0.0.255 deny ip 0.0.0.249 255.255.255.0 any deny ip host 192.168.12.249 anypermit icmp any anypermit udp any any eq bootpspermit ip any 192.168.0.0 0.0.255.255 permit ip any host 222.209.223.155 permit ip any host 222.209.208.99 ip access-list extended Restricted 注意这个在原配置上存在疑问deny ip any host 61.141.194.203deny ip any host 61.144.238.145deny ip any host 61.144.238.146deny ip any host 61.144.238.149deny ip any host 61.144.238.155deny ip any host 61.172.249.135deny ip any host 65.54.229.253deny ip any host 202.96.170.164deny ip any host 202.104.129.151deny ip any host 202.104.129.251deny ip any host 202.104.129.252deny ip any host 202.104.129.253deny ip any host 202.104.129.254deny ip any host 211.157.38.38deny ip any host 218.17.209.23deny ip any host 218.17.209.24deny ip any host 218.17.217.106deny ip any host 218.18.95.153deny ip any host 218.18.95.165deny ip any 219.133.40.0 0.0.0.255deny ip any host 219.133.60.220deny ip any host 219.234.85.152deny ip any host 210.22.23.52deny ip any host 219.133.49.81deny udp any any eq 8000deny udp any any eq 4000ip access-list extended SCC3permit igmp any anypermit icmp any anypermit udp any any eq bootpspermit ip any host 222.209.208.99deny ip any anyip access-list extended SCC4permit igmp any anypermit ip any 192.168.1.0 0.0.0.255permit ip any 192.168.2.0 0.0.0.255permit ip any 192.168.3.0 0.0.0.255permit ip any 192.168.4.0 0.0.0.255permit ip any 192.168.5.0 0.0.0.255permit ip any 192.168.7.0 0.0.0.255 permit ip any 192.168.9.0 0.0.0.255 permit ip any 192.168.10.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any 192.168.12.0 0.0.0.255 permit ip any host 222.209.223.155 permit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.2.0 0.0.0.255 permit udp any 192.168.3.0 0.0.0.255 permit udp any 192.168.4.0 0.0.0.255 permit udp any 192.168.5.0 0.0.0.255 permit udp any 192.168.6.0 0.0.0.255 permit udp any 192.168.8.0 0.0.0.255 permit udp any 192.168.7.0 0.0.0.255 permit udp any 192.168.9.0 0.0.0.255 permit udp any 192.168.10.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any 192.168.12.0 0.0.0.255 permit udp any host 222.209.223.155 permit udp any any deny ip any anypermit ip any 192.168.8.0 0.0.0.255 permit ip any 192.168.13.0 0.0.0.255 permit udp any 192.168.13.0 0.0.0.255ip access-list extended Stripmap permit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip192.168.1.0 0.0.0.255 any permit ip 192.168.11.0 0.0.0.255 anypermit ip any host 10.60.3.2permit udp any anypermit ip any host 222.209.208.99 permit ip host 222.209.208.99 any permit igmp any anypermit udp any host 222.209.208.99 permit tcp any host 222.209.208.99 permit icmp any anypermit udp any any eq bootpsip access-list extended TEST-Handler permit igmp any anypermit ip any 192.168.11.0 0.0.0.255ip access-list extended Testpermit igmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.2.0 0.0.0.255 permit ip any 192.168.3.0 0.0.0.255 permit ip any 192.168.4.0 0.0.0.255 permit ip any 192.168.5.0 0.0.0.255 permit ip any 192.168.6.0 0.0.0.255 permit ip any 192.168.8.0 0.0.0.255 permit ip any 192.168.7.0 0.0.0.255 permit ip any 192.168.9.0 0.0.0.255 permit ip any 192.168.10.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any 192.168.12.0 0.0.0.255 permit ip any host 222.209.223.155 permit ip any 192.168.1.0 0.0.0.255 log permit ip any 192.168.11.0 0.0.0.255 logpermit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.2.0 0.0.0.255 permit udp any 192.168.3.0 0.0.0.255 permit udp any 192.168.4.0 0.0.0.255 permit udp any 192.168.5.0 0.0.0.255 permit udp any 192.168.6.0 0.0.0.255 permit udp any 192.168.8.0 0.0.0.255 permit udp any 192.168.7.0 0.0.0.255 permit udp any 192.168.9.0 0.0.0.255 permit udp any192.168.10.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any 192.168.12.0 0.0.0.255 permit udp any host 222.209.223.155 permit udp any anydeny ip any anypermit udp any host 192.168.5.6 permit tcp any host 192.168.5.6ip access-list extended Testcimpermit igmp any anypermit ip any 192.168.1.0 0.0.0.255permit ip any host 192.168.5.5 permit ip any host 222.209.223.155 permit icmp any anypermit ip any host 222.209.208.99 permit udp any host 222.209.208.99 permit udp any anypermit ip any host 222.209.223.199 permit udp any host 192.168.13.78 permit ip any host 192.168.13.78 permit ip any host 192.168.10.241ip access-list extended Wafermap permit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any host 222.209.223.155 permit ip any host 222.209.208.99 permit udp any host 222.209.208.99 permit udp any anypermit igmp any anypermit icmp any anydeny ip any anypermit ip any 192.168.99.0 0.0.0.255 permit ip any 192.168.50.0 0.0.0.255ip access-list extended Wireless-VLAN permit igmp any anypermit icmp any anypermit ip any 192.168.1.0 0.0.0.255 permit ip any 192.168.2.0 0.0.0.255 permit ip any 192.168.3.0 0.0.0.255 permit ip any 192.168.5.0 0.0.0.255 permit ip any 192.168.6.0 0.0.0.255 permit ip any 192.168.7.0 0.0.0.255 permit ip any 192.168.8.0 0.0.0.255 permit ip any 192.168.9.0 0.0.0.255 permit ip any 192.168.10.0 0.0.0.255 permit ip any 192.168.11.0 0.0.0.255 permit ip any 192.168.12.0 0.0.0.255 permit ip any 192.168.15.0 0.0.0.255 permit ip any 192.168.19.0 0.0.0.255 permit udp any 192.168.1.0 0.0.0.255 permit udp any 192.168.2.0 0.0.0.255 permit udp any 192.168.3.0 0.0.0.255permit udp any 192.168.5.0 0.0.0.255 permit udp any 192.168.6.0 0.0.0.255 permit udp any 192.168.7.0 0.0.0.255 permit udp any 192.168.8.0 0.0.0.255 permit udp any 192.168.9.0 0.0.0.255 permit udp any 192.168.10.0 0.0.0.255 permit udp any 192.168.11.0 0.0.0.255 permit udp any 192.168.12.0 0.0.0.255 permit udp any 192.168.15.0 0.0.0.255 permit udp any 192.168.19.0 0.0.0.255 permit ip any host 222.209.223.199 permit udp any host 222.209.223.199 permit ip any host222.209.208.99 permit udp any host 222.209.208.99arp 192.168.13.199 0013.d3f5.5087 ARPA !!!line con 0stopbits 1line vty 0 4exec-timeout 30 0password ciscologin!end。

cisco4506交换机配置手册

cisco4506交换机配置手册4506交换机(IOS版)简明配置维护手册2003-10目录说明 (3)产品特性 (3)配置端口 (5)配置一组端口 (5)配置二层端口 (7)配置端口速率及双工模式 (7)端口描述 (8)配置三层口 (9)监控及维护端口 (11)监控端口和控制器的状态 (11)刷新、重置端口及计数器 (12)关闭和打开端口 (13)配置VLAN (14)理解VLAN (14)可支持的VLAN (15)配置正常范围的VLAN (15)生成、修改以太网VLAN (15)删除VLAN (17)将端口分配给一个VLAN (18)配置VLAN Trunks (19)使用STP实现负载均衡 (22)配置EtherChannel (26)三层以太通道配置 (27)三层物理端口配置 (27)二层以太通道配置 (29)配置以太通道负载均衡 (30)配置SPAN (31)理解SPAN (31)SPAN会话 (32)目标端口 (32)源端口 (33)流量类型 (33)基于VLAN的SPAN (33)SPAN流量 (33)配置SPAN (34)指定源 (34)指定目标 (34)监视一个trunk接口上的源VLAN (35)说明本手册只包括日常使用的有关命令及特性,其它未涉及的命令及特性请参考英文的详细配置手册。

产品特性Cisco Catalyst 4506将非阻塞的第2/3/4层交换与增强的控制结合在一起,从而让企业和城域以太网用户在部署基于互联网的应用时具有业务灵活性。

作为Cisco A VVID(融合语音、视频和集成数据的网络体系架构)的一个关键性组件,Cisco Catalyst 4500利用智能化的网络服务,将控制从网络骨干扩展到了网络边缘,这些服务包括先进的服务质量(QoS)、可扩展的性能、全面的安全性和简便的管理功能。

第2层特性第2层硬件数据包转发率可达48Mpps第2层交换端口和VLAN中继IEEE 802.1Q VLAN封装ISL VLAN封装(不包括WS-X4418-GB 和WS-X4412-2GB-T 中的阻塞端口)动态中继协议(DTP)VLAN中继协议(VTP)和VTP域每个交换机支持4096个VLAN(将来的软件版本)每个VLAN的生成树(PVST)和PVST+STP PortFast和PortFast防护措施STP UplinkFast和BackboneFastSTP根段防护措施Cisco搜索协议IGMP侦听v1和v2在线路卡中集成Cisco以太通道、快速以太通道、千兆位以太通道技术端口集中协议(PAgP)单向链路检测(UDLD)和主动型UDLD第3层特性IP Cisco快速传送(CEF)路由速度可达48Mpps静态IP路由IP路由协议(内部网关路由协议[IGRP]、增强型IGRP[EIGRP]、开放式最短路径优先[OSPF]、路由信息协议[RIP]、RIP2)边界网关协议[BGP4]和多播边界网关协议[MBGP]热待机路由协议(HSRP)IGMP v1、v2和v3IP多播路由协议(距离向量多播路由协议[DVMRP]、PIM、SSM)多播源发现协议(MSDP)Cisco群组多播协议(CGMP)服务器完全支持互联网控制消息协议(ICMP)ICMP路由器发现协议先进的服务质量和成熟流量管理针对每个端口的QoS配置硬件上支持每个端口四个队列严格优先级排序IP DSCP和IP 优先权基于IP服务类型(T oS)或者DSCP进行分类和标记基于完整的第3/4层报头(只限于IP)进行分类和标记基于完整的第3/4层报头(只限于IP)制定输入和输出策略能够集中或者单独在出口或者入口分别配置1024种监管器整形和共享输出队列管理细微的QoS功能不会影响正常的交换性能扩展性能64Gbps交换矩阵第2层硬件数据包转发率可达48Mpps第3层IP Cisco 快速转发路由速率可达48Mpps第4层(TCP/UDP)基于硬件的过滤速率可达48Mpps实现先进的第3/4层服务不会造成任何性能上的损失持续以每秒1000台主机的速度进行基于软件的查询支持32768个MAC地址在路由表(由单点播送和多播共享)中支持131072个记录可以扩展到2000个虚拟端口(VLAN端口)利用Cisco千兆位以太通道技术,可以汇聚高达16Gbps的带宽基于硬件的多播管理基于硬件的ACL简便的可管理性只需一个控制台端口和IP地址,来管理系统中的所有功能软件配置管理,包括本地和远程的存储可选的闪存卡,可以用于存储软件影像,进行备份和方便的软件升级通过CiscoWorks Windows网络管理软件,对每个端口、每个交换机进行管理,为Cisco的路由器、交换机和集线器提供一个统一的管理接口SNMP v1、v2和v3检测,提供全面的带内管理功能基于命令行界面(CLI)的管理控制台,提供详细的带外管理远程监控(RMON)软件代理,可以支持四个RMON群组(历史、统计、警报和事件),从而可以增强对流量的管理、监控和分析利用一个Cisco SwitchProbe Analyzer(交换端口分析器[SPAN]端口支持所有九个RMON群组,这个端口可以通过一个单一的网络分析器或者RMON探测器对一个端口、一组端口或者整个交换机进行流量监控)分析支持,包括入口、出口和VLAN SPAN全面的安全性TACACS+和RADIUS,它们可以对交换机进行集中控制,并防止未经授权的用户更改配置?在所有端口上的标准和扩展ACL 在所有端口上(没有性能损失)采用路由器访问控制列表(RACL)专用VLAN(PVLAN),可以在一个交换机的两个端口之间提供安全性和独立性指示灯和端口规格系统状态:绿色(正常)/红色(故障)交换机负载利用率:总交换使用率在1%到100%之间控制端口:RJ-45凹式端口重启(交换机隐含保护)管理端口:10/100BASE-TX(RJ-45凹式)数据终端设备(DTE);绿色(工作正常)/橙色(禁用)/关闭(没有连接)其它功能:支持以下的GBIC模块:1000BASE-SX GBIC: 光纤最长1804 feet (550 m)1000BASE-LX/LH GBIC: 光纤最长32,808 feet (6 miles or 10 km)1000BASE-ZX GBIC: 光纤最长328,084 feet (62 miles or 100 km)配置端口配置一组端口当使用interface range命令时有如下的规则:有效的组范围:o vlan从1 到4094o fastethernet槽位/{first port} - {last port}o gigabitethernet槽位/{first port} - {last port}端口号之间需要加入空格,如:interface range fastethernet 2/1 –5是有效的,而interface range fastethernet 2/1-5是无效的.interface range命令只能配置已经存在的interface vlan所有在同一组的端口必须是相同类别的。

思科4506路由器全网络配置方案

思科4506全网络配置方案1. 网络拓扑2. 配置文档中心机房配置2台Catalyst4506,互为冗余备份,通过一台PIX525防火墙连接互联网。

接入交换机配置Catalyst3750/3560,每台接入交换机配置2条TRUNK端口,分别连接到核心交换机。

整个网络部署9个Vlan,Vlan1为管理vlan,其余8个Vlan为用户Vlan。

每个用户Vlan分配一个C类ip地址段,其中x.x.x.1为网关,x.x.x.1-x.x.x.99保留为手动ip配置,x.x.x.100-x.x.x.254作为dhcp动态分配的Vlan用户使用。

(1)主核心交换机Catalyst4506配置。

SW4500-1#SW4500-1#wr tBuilding configuration...Current configuration : 9687 bytes!version 12.2no service padservice timestamps debug uptimeservice timestamps log uptimeno service password-encryptionservice compress-config!hostname SW4500-1!boot-start-markerboot system flash bootflash:cat4500-ipbase-mz.122-31.SGA6.bin boot-end-marker!enable secret cisco!no aaa new-modelip subnet-zerono ip domain-lookupip host fw 192.168.201.100ip host sw2 192.168.201.3ip dhcp excluded-address 192.168.202.1 192.168.202.99ip dhcp excluded-address 192.168.203.1 192.168.203.99ip dhcp excluded-address 192.168.204.1 192.168.204.99ip dhcp excluded-address 192.168.205.1 192.168.205.99ip dhcp excluded-address 192.168.206.1 192.168.206.99ip dhcp excluded-address 192.168.207.1 192.168.207.99ip dhcp excluded-address 192.168.208.1 192.168.208.99ip dhcp excluded-address 192.168.209.1 192.168.209.99ip dhcp excluded-address 192.168.210.1 192.168.210.99ip dhcp excluded-address 192.168.201.1 192.168.201.20ip dhcp excluded-address 192.168.201.100 192.168.201.126 !ip dhcp pool vlan2network 192.168.202.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.202.1lease 0 8!ip dhcp pool vlan3network 192.168.203.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.203.1lease 0 8!ip dhcp pool vlan4network 192.168.204.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.204.1lease 0 8!ip dhcp pool vlan5network 192.168.205.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.205.1lease 0 8!ip dhcp pool vlan6network 192.168.206.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.206.1lease 0 8!ip dhcp pool vlan7network 192.168.207.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.207.1lease 0 8!ip dhcp pool vlan8network 192.168.208.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.208.1lease 0 8!ip dhcp pool vlan9network 192.168.209.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.209.1lease 0 8!ip dhcp pool vlan10network 192.168.210.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.210.1lease 0 8!ip dhcp pool vlan1network 192.168.201.0 255.255.255.128 dns-server 202.99.224.8 202.106.0.20default-router 192.168.201.1lease 0 8!!!!power redundancy-mode redundantno file verify auto!spanning-tree mode pvstspanning-tree extend system-idspanning-tree vlan 1-10 priority 24576!vlan internal allocation policy ascending!interface GigabitEthernet1/1!interface GigabitEthernet1/2!interface GigabitEthernet2/1description LinkToSW4500-2 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet2/2switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet2/3 switchport mode trunk!interface GigabitEthernet2/4 switchport mode trunk!interface GigabitEthernet2/5 switchport mode trunk!interface GigabitEthernet2/6 switchport mode trunk!interface GigabitEthernet2/7 switchport mode trunk!interface GigabitEthernet2/8 switchport mode trunk!interface GigabitEthernet2/9 switchport mode trunk!interface GigabitEthernet2/10 switchport mode trunk!interface GigabitEthernet2/11 switchport mode trunk!interface GigabitEthernet2/12 switchport mode trunk!interface GigabitEthernet2/13 switchport mode trunk!interface GigabitEthernet2/14 switchport mode trunk!interface GigabitEthernet2/15 switchport mode trunk!interface GigabitEthernet2/16 switchport mode trunk!interface GigabitEthernet2/17 switchport mode trunk!interface GigabitEthernet2/18 switchport mode trunk!interface GigabitEthernet3/1 description LinkToFirewall switchport mode access spanning-tree portfast!interface GigabitEthernet3/2 switchport mode access spanning-tree portfast!interface GigabitEthernet3/3 description Cisco net manager switchport mode access spanning-tree portfast!interface GigabitEthernet3/4 switchport mode access spanning-tree portfast!interface GigabitEthernet3/5 switchport mode access spanning-tree portfast!interface GigabitEthernet3/6 switchport mode access spanning-tree portfast!interface GigabitEthernet3/7 switchport mode access spanning-tree portfast!interface GigabitEthernet3/8 switchport mode access spanning-tree portfast!interface GigabitEthernet3/9 switchport mode access spanning-tree portfastinterface GigabitEthernet3/10 switchport mode access spanning-tree portfast!interface GigabitEthernet3/11 switchport mode access spanning-tree portfast!interface GigabitEthernet3/12 switchport mode access spanning-tree portfast!interface GigabitEthernet3/13 switchport mode access spanning-tree portfast!interface GigabitEthernet3/14 switchport mode access spanning-tree portfast!interface GigabitEthernet3/15 switchport mode access spanning-tree portfast!interface GigabitEthernet3/16 switchport mode access spanning-tree portfast!interface GigabitEthernet3/17 switchport mode access spanning-tree portfast!interface GigabitEthernet3/18 switchport mode access spanning-tree portfast!interface GigabitEthernet3/19 switchport mode access spanning-tree portfast!interface GigabitEthernet3/20 switchport mode access spanning-tree portfastinterface GigabitEthernet3/21 switchport mode access spanning-tree portfast!interface GigabitEthernet3/22 switchport mode access spanning-tree portfast!interface GigabitEthernet3/23 switchport mode access spanning-tree portfast!interface GigabitEthernet3/24 switchport mode access spanning-tree portfast!interface GigabitEthernet3/25 switchport mode access spanning-tree portfast!interface GigabitEthernet3/26 switchport mode access spanning-tree portfast!interface GigabitEthernet3/27 switchport mode access spanning-tree portfast!interface GigabitEthernet3/28 switchport mode access spanning-tree portfast!interface GigabitEthernet3/29 switchport mode access spanning-tree portfast!interface GigabitEthernet3/30 switchport mode access spanning-tree portfast!interface GigabitEthernet3/31 switchport mode access spanning-tree portfastinterface GigabitEthernet3/32 switchport mode accessspanning-tree portfast!interface GigabitEthernet3/33!interface GigabitEthernet3/34!interface GigabitEthernet3/35!interface GigabitEthernet3/36!interface GigabitEthernet3/37!interface GigabitEthernet3/38!interface GigabitEthernet3/39!interface GigabitEthernet3/40!interface GigabitEthernet3/41 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/42 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/43 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/44 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/45 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/46 switchport trunk encapsulation dot1q switchport mode trunkinterface GigabitEthernet3/47switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/48switchport trunk encapsulation dot1q switchport mode trunk!interface Vlan1ip address 192.168.201.2 255.255.255.128 standby 1 ip 192.168.201.1standby 1 preempt!interface Vlan2ip address 192.168.202.2 255.255.255.0 standby 1 ip 192.168.202.1standby 1 preempt!interface Vlan3ip address 192.168.203.2 255.255.255.0 standby 1 ip 192.168.203.1standby 1 preempt!interface Vlan4ip address 192.168.204.2 255.255.255.0 standby 1 ip 192.168.204.1standby 1 preempt!interface Vlan5ip address 192.168.205.2 255.255.255.0 standby 1 ip 192.168.205.1standby 1 preempt!interface Vlan6ip address 192.168.206.2 255.255.255.0 standby 1 ip 192.168.206.1standby 1 preempt!interface Vlan7ip address 192.168.207.2 255.255.255.0 standby 1 ip 192.168.207.1standby 1 preempt!interface Vlan8ip address 192.168.208.2 255.255.255.0standby 1 ip 192.168.208.1standby 1 preempt!interface Vlan9ip address 192.168.209.2 255.255.255.0standby 1 ip 192.168.209.1standby 1 preempt!ip route 0.0.0.0 0.0.0.0 192.168.201.100ip http server!!!snmp-server community public-nm ROsnmp-server community private-nm RWsnmp-server chassis-id snmp-server enable traps snmp authentication linkdown linkup coldstart warmstart snmp-server enable traps ttysnmp-server enable traps fru-ctrlsnmp-server enable traps entitysnmp-server enable traps flash insertion removalsnmp-server enable traps cpu thresholdsnmp-server enable traps vtpsnmp-server enable traps vlancreatesnmp-server enable traps vlandeletesnmp-server enable traps envmon fan shutdown supply temperature statussnmp-server enable traps port-securitysnmp-server enable traps rfsnmp-server enable traps config-copysnmp-server enable traps configsnmp-server enable traps hsrpsnmp-server enable traps ipmulticastsnmp-server enable traps mac-notification change move thresholdsnmp-server enable traps pim neighbor-change rp-mapping-change invalid-pim-message snmp-server enable traps bridge newroot topologychangesnmp-server enable traps stpx inconsistency root-inconsistency loop-inconsistency snmp-server enable traps syslogsnmp-server enable traps vlan-membershipsnmp-server host 192.168.201.101 public-nm!control-plane!!line con 0stopbits 1line vty 0 4password ciscologin!endSW4500-1# sh cdp neiCapability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDSW4500-2 Gig 2/1 136 R S I WS-C4506 Gig 2/1 bangonglou2 Gig 3/48 162 S I WS-C3750G Gig 1/0/23 bangonglou1 Gig 3/47 126 S I WS-C3750G Gig 1/0/23SW4500-1#sw2Trying sw2 (192.168.201.3)... OpenUser Access VerificationPassword:SW4500-2>enPassword:SW4500-2#wr tBuilding configuration...Current configuration : 9011 bytes!version 12.2no service padservice timestamps debug uptimeservice timestamps log uptimeno service password-encryptionservice compress-config!hostname SW4500-2!boot-start-markerboot system flash bootflash:cat4500-ipbase-mz.122-31.SGA6.binboot-end-marker!enable secret 5 $1$qdQu$9POGVGQrtfz7hMOiRKf/k.!no aaa new-modelip subnet-zerono ip domain-lookupip host sw1 192.168.201.2ip dhcp excluded-address 192.168.202.1 192.168.202.99ip dhcp excluded-address 192.168.203.1 192.168.203.99ip dhcp excluded-address 192.168.204.1 192.168.204.99ip dhcp excluded-address 192.168.205.1 192.168.205.99ip dhcp excluded-address 192.168.206.1 192.168.206.99ip dhcp excluded-address 192.168.207.1 192.168.207.99ip dhcp excluded-address 192.168.208.1 192.168.208.99ip dhcp excluded-address 192.168.209.1 192.168.209.99ip dhcp excluded-address 192.168.210.1 192.168.210.99ip dhcp excluded-address 192.168.201.1 192.168.201.20ip dhcp excluded-address 192.168.201.100 192.168.201.126 !ip dhcp pool vlan2network 192.168.202.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.202.1lease 0 8!ip dhcp pool vlan3network 192.168.203.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.203.1lease 0 8!ip dhcp pool vlan4network 192.168.204.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.204.1lease 0 8!ip dhcp pool vlan5network 192.168.205.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.205.1lease 0 8!ip dhcp pool vlan6network 192.168.206.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.206.1lease 0 8!ip dhcp pool vlan7network 192.168.207.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.207.1lease 0 8!ip dhcp pool vlan8network 192.168.208.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.208.1lease 0 8!ip dhcp pool vlan9network 192.168.209.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.209.1lease 0 8!ip dhcp pool vlan10network 192.168.210.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.210.1lease 0 8!ip dhcp pool vlan1network 192.168.201.0 255.255.255.128 dns-server 202.99.224.8 202.106.0.20default-router 192.168.201.1lease 0 8!!!!power redundancy-mode redundantno file verify auto!spanning-tree mode pvstspanning-tree extend system-idspanning-tree vlan 1-10 priority 28672 !vlan internal allocation policy ascending !interface GigabitEthernet1/1!interface GigabitEthernet1/2!interface GigabitEthernet2/1 description LINkToSW4500-1 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet2/2!interface GigabitEthernet2/3!interface GigabitEthernet2/4!interface GigabitEthernet2/5!interface GigabitEthernet2/6!interface GigabitEthernet2/7!interface GigabitEthernet2/8!interface GigabitEthernet2/9!interface GigabitEthernet2/10!interface GigabitEthernet2/11!interface GigabitEthernet2/12!interface GigabitEthernet2/13!interface GigabitEthernet2/14!interface GigabitEthernet2/15!interface GigabitEthernet2/16!interface GigabitEthernet2/17interface GigabitEthernet2/18 !interface GigabitEthernet3/1 description LinkToFirewall switchport mode access spanning-tree portfast!interface GigabitEthernet3/2 switchport mode access spanning-tree portfast!interface GigabitEthernet3/3 description Cisco net manager switchport mode access spanning-tree portfast!interface GigabitEthernet3/4 switchport mode access spanning-tree portfast!interface GigabitEthernet3/5 switchport mode access spanning-tree portfast!interface GigabitEthernet3/6 switchport mode access spanning-tree portfast!interface GigabitEthernet3/7 switchport mode access spanning-tree portfast!interface GigabitEthernet3/8 switchport mode access spanning-tree portfast!interface GigabitEthernet3/9 switchport mode access spanning-tree portfast!interface GigabitEthernet3/10 switchport mode access spanning-tree portfastinterface GigabitEthernet3/11 switchport mode access spanning-tree portfast!interface GigabitEthernet3/12 switchport mode access spanning-tree portfast!interface GigabitEthernet3/13 switchport mode access spanning-tree portfast!interface GigabitEthernet3/14 switchport mode access spanning-tree portfast!interface GigabitEthernet3/15 switchport mode access spanning-tree portfast!interface GigabitEthernet3/16 switchport mode access spanning-tree portfast!interface GigabitEthernet3/17 switchport mode access spanning-tree portfast!interface GigabitEthernet3/18 switchport mode access spanning-tree portfast!interface GigabitEthernet3/19 switchport mode access spanning-tree portfast!interface GigabitEthernet3/20 switchport mode access spanning-tree portfast!interface GigabitEthernet3/21 switchport mode access spanning-tree portfastinterface GigabitEthernet3/22 switchport mode access spanning-tree portfast!interface GigabitEthernet3/23 switchport mode access spanning-tree portfast!interface GigabitEthernet3/24 switchport mode access spanning-tree portfast!interface GigabitEthernet3/25 switchport mode access spanning-tree portfast!interface GigabitEthernet3/26 switchport mode access spanning-tree portfast!interface GigabitEthernet3/27 switchport mode access spanning-tree portfast!interface GigabitEthernet3/28 switchport mode access spanning-tree portfast!interface GigabitEthernet3/29 switchport mode access spanning-tree portfast!interface GigabitEthernet3/30 switchport mode access spanning-tree portfast!interface GigabitEthernet3/31 switchport mode access spanning-tree portfast!interface GigabitEthernet3/32 switchport mode access spanning-tree portfastinterface GigabitEthernet3/33!interface GigabitEthernet3/34!interface GigabitEthernet3/35!interface GigabitEthernet3/36!interface GigabitEthernet3/37!interface GigabitEthernet3/38!interface GigabitEthernet3/39!interface GigabitEthernet3/40!interface GigabitEthernet3/41switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/42!interface GigabitEthernet3/43!interface GigabitEthernet3/44!interface GigabitEthernet3/45!interface GigabitEthernet3/46!interface GigabitEthernet3/47!interface GigabitEthernet3/48!interface Vlan1ip address 192.168.201.3 255.255.255.128 standby 1 ip 192.168.201.1standby 1 priority 95standby 1 preempt!interface Vlan2ip address 192.168.202.3 255.255.255.0 standby 1 ip 192.168.202.1standby 1 priority 95standby 1 preempt!interface Vlan3ip address 192.168.203.3 255.255.255.0 standby 1 ip 192.168.203.1standby 1 priority 95standby 1 preempt!interface Vlan4ip address 192.168.204.3 255.255.255.0 standby 1 ip 192.168.204.1standby 1 priority 95standby 1 preempt!interface Vlan5ip address 192.168.205.3 255.255.255.0 standby 1 ip 192.168.205.1standby 1 priority 95standby 1 preempt!interface Vlan6ip address 192.168.206.3 255.255.255.0 standby 1 ip 192.168.206.1standby 1 priority 95standby 1 preempt!interface Vlan7ip address 192.168.207.3 255.255.255.0 standby 1 ip 192.168.207.1standby 1 priority 95standby 1 preempt!interface Vlan8ip address 192.168.208.3 255.255.255.0 standby 1 ip 192.168.208.1standby 1 priority 95standby 1 preempt!interface Vlan9ip address 192.168.209.3 255.255.255.0 standby 1 ip 192.168.209.1standby 1 priority 95standby 1 preempt!ip route 0.0.0.0 0.0.0.0 192.168.201.100ip http server!!!snmp-server community public-nm ROsnmp-server community private-nm RWsnmp-server chassis-id snmp-server enable traps snmp authentication linkdown linkup coldstart warmstart snmp-server enable traps ttysnmp-server enable traps fru-ctrlsnmp-server enable traps entitysnmp-server enable traps flash insertion removalsnmp-server enable traps cpu thresholdsnmp-server enable traps vtpsnmp-server enable traps vlancreatesnmp-server enable traps vlandeletesnmp-server enable traps envmon fan shutdown supply temperature statussnmp-server enable traps port-securitysnmp-server enable traps rfsnmp-server enable traps config-copysnmp-server enable traps configsnmp-server enable traps hsrpsnmp-server enable traps ipmulticastsnmp-server enable traps mac-notification change move thresholdsnmp-server enable traps pim neighbor-change rp-mapping-change invalid-pim-message snmp-server enable traps bridge newroot topologychangesnmp-server enable traps stpx inconsistency root-inconsistency loop-inconsistency snmp-server enable traps syslogsnmp-server enable traps vlan-membershipsnmp-server host 192.168.201.101 public-nm!control-plane!!line con 0stopbits 1line vty 0 4password ciscologin!endSW4500-2# sh cdp neiCapability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDSW4500-1 Gig 2/1 167 R S I WS-C4506 Gig 2/1 bangonglou2 Gig 3/48 142 S I WS-C3750G Gig 1/0/24 bangonglou1 Gig 3/47 165 S I WS-C3750G Gig 1/0/24 SW4500-2#SW4500-2#SW4500-2#SW4500-2#SW4500-2#exit[Connection to sw2 closed by foreign host]SW4500-1#fwTrying fw (192.168.201.100)... OpenUser Access VerificationPassword:Type help or '?' for a list of available commands.YMMK-FIREWALL> enPassword: *****YMMK-FIREWALL# wr t: Saved:PIX Version 8.0(4)!hostname YMMK-FIREWALLdomain-name enable password ciscopasswd cisconames!interface Ethernet0nameif outsidesecurity-level 0ip address xx.xx.xx.xx 255.255.255.248!interface Ethernet1nameif insidesecurity-level 100ip address 192.168.201.100 255.255.255.128!ftp mode passivedns server-group DefaultDNSdomain-name access-list intoout extended permit icmp any anyaccess-list intoout extended deny tcp any any eq 135access-list intoout extended deny tcp any any eq netbios-ssnaccess-list intoout extended deny tcp any any eq 445access-list intoout extended deny tcp any any eq 1025access-list intoout extended deny tcp any any eq 4444access-list intoout extended deny tcp any any eq 5554access-list intoout extended deny tcp any any eq 9996access-list intoout extended deny tcp any any eq 69access-list intoout extended deny tcp any any eq 1433access-list intoout extended deny tcp any any eq 1434access-list intoout extended permit ip any anypager lines 24mtu inside 1500mtu outside 1500no failovericmp unreachable rate-limit 1 burst-size 1icmp permit any insideicmp permit any outsideasdm image flash:/asdm-613.binno asdm history enablearp timeout 14400global (outside) 1 interfacenat (inside) 1 192.168.0.0 255.255.0.0static (inside,outside) tcp interface 2741 192.168.201.101 1741 dnsaccess-group intoout in interface insideroute outside 0.0.0.0 0.0.0.0 xx.xx.xx.xx 1route inside 192.168.202.0 255.255.255.0 192.168.201.1 1route inside 192.168.203.0 255.255.255.0 192.168.201.1 1route inside 192.168.204.0 255.255.255.0 192.168.201.1 1route inside 192.168.205.0 255.255.255.0 192.168.201.1 1route inside 192.168.206.0 255.255.255.0 192.168.201.1 1route inside 192.168.207.0 255.255.255.0 192.168.201.1 1route inside 192.168.208.0 255.255.255.0 192.168.201.1 1route inside 192.168.209.0 255.255.255.0 192.168.201.1 1route inside 192.168.210.0 255.255.255.0 192.168.201.1 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolutedynamic-access-policy-record DfltAccessPolicyaaa authentication ssh console LOCALsnmp-server host inside 192.168.201.101 community public-nmno snmp-server locationno snmp-server contactsnmp-server community public-nmsnmp-server enable traps snmp authentication linkup linkdown coldstartsnmp-server enable traps syslogcrypto ipsec security-association lifetime seconds 28800crypto ipsec security-association lifetime kilobytes 4608000telnet 0.0.0.0 0.0.0.0 insidetelnet timeout 5ssh 0.0.0.0 0.0.0.0 outsidessh timeout 20console timeout 0threat-detection basic-threatthreat-detection statistics access-listno threat-detection statistics tcp-interceptusername cisco password 3q8ZgbRKJMLMsGri encrypted!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcp!service-policy global_policy globalprompt hostname contextCryptochecksum:3cf0203d19fdb4ac1e58ce9fd4c4af44: end[OK]YMMK-FIREWALL# sh routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 58.18.222.49 to network 0.0.0.0S 192.168.209.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.208.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.210.0 255.255.255.0 [1/0] via 192.168.201.1, insideC 192.168.201.0 255.255.255.128 is directly connected, insideC xx.xx.xx.xx 255.255.255.248 is directly connected, outsideS 192.168.202.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.203.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.204.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.205.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.206.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.207.0 255.255.255.0 [1/0] via 192.168.201.1, insideS* 0.0.0.0 0.0.0.0 [1/0] via xx.xx.xx.xx, outsideYMMK-FIREWALL# sh xlate172 in use, 389 most usedPAT Global xx.xx.xx.xx(59231) Local 192.168.208.100(15005)PAT Global xx.xx.xx.xx(61203) Local 192.168.202.101(1747)PAT Global xx.xx.xx.xx(6897) Local 192.168.208.104(1491)PAT Global xx.xx.xx.xx(23487) Local 192.168.208.103(2972)PAT Global xx.xx.xx.xx(25050) Local 192.168.208.105(1252)…………YMMK-FIREWALL#$YMMK-FIREWALL# exiLogoff[Connection to fw closed by foreign host] SW4500-1#SW4500-1#SW4500-1#SW4500-1#192.168.201.10Trying 192.168.201.10 ... OpenUser Access VerificationPassword:bangonglou1>enPassword:bangonglou1#wr tBuilding configuration...Current configuration : 3815 bytes!version 12.2no service padservice timestamps debug uptime service timestamps log uptimeno service password-encryption!hostname bangonglou1!enable cisco!no aaa new-modelswitch 1 provision ws-c3750g-24t system mtu routing 1500ip subnet-zero!!!!no file verify autospanning-tree mode pvstspanning-tree extend system-id!vlan internal allocation policy ascending !interface GigabitEthernet1/0/1 switchport access vlan 8spanning-tree portfast!interface GigabitEthernet1/0/2 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/3 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/4 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/5 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/6 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/7 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/8 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/9 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/10 switchport access vlan 2spanning-tree portfast。

双机热备配置及方案

公司数据集中存储备份方案一、用户现状2、操作系统和数据都在同一台服务器中,服务器使用时间有长有短。

3、用户数据只做了一些简单的备份,数据备份/恢复管理操作复杂,数据恢复时间长。

二、需要分析1、根据用户现在状况,数据与操作系统在同一台服务器的硬盘分区中,存在非常大的风险,操作系统出现问题时,很可能导致数据丢失。

数据库数据移置到高性能存储中,与操作系统分离,以提高数据保存的安全性可靠性。

2、服务器提供的硬盘数量有限,提供的最大IOPS数受硬盘数量限制,高峰时期,可能会出现响应延时。

磁盘存储能够提供更多硬盘,从而增加需要的IOPS,以提高业务系统整体性能。

3、未来用户会增加很多高性能应用系统,也需要高性能的存储系统来支撑,为了避免重复投资,设计存储时,需要考虑存储目前的应用,以及将来的性能要求和扩容需要。

4、由于单机运行,会存在单点故障,当某台服务器出现问题后,那么不能正常运行,建议选择双机热备系统,当某台服务器出现问题后,另外一台服务器共享存储里的数据,可对外提供服务器,保证业务的连续性。

5、由于电子设备都不能保证不出问题,同时,生产数据只有一份,一旦丢失,可能带来致命的错误,需要考虑数据保护机制,提供高效自动、易操作的中文图化管理系统。

三、方案设计1、数据集中存储根据以上需求分析,需要考虑2台数据库服务器,通过芯跳线组成双机热备,增加一台高性能数据存储。

本方案设计中,选择FC SAN存储架构方式,通过存储与服务器的HBA卡连接;对网络架构不作大的改动,只对服务器存放在服务器中数据进行迁移到存储中。

对应用系统需要提供高业务连续性时,只要在现有基础上增加双机热备(HA)即可。

针对綦江自来水公司公司的数据类型,主要是以SQL或者ORACLE等数据库的结构化数据和一些文件类的非结构化数据为主。

SQL/ORACLE等数据库的结构化数据,属于典型的数据库应用特征,普遍容量不大,随机IO读写非常频繁,属于性能要求大于容量需求的应用,因此对于这类数据的存储,优先考虑存储的性能要满足应用需求。

双机热备技术:CISCO的HSRP配置解析

spanning-tree mode pvst spanning-tree vlan 100 priority 8192 spanning-tree vlan 200 priority 4096

解 析 :第 一 步 ,先 将 生 成 树 模 式 设 置 成 pvst即 每 个 vlan生 成 一 个 树 模 式 , 以使 交 换 机 能 够 提 供 负 载 均 衡 的 功 能 ;第 二 步 ,指 定 交 换 机 转 发 的 优 先 值 , 该 值 越 大 优 先 级 别 越 高 ; 第 三 步 , 为 了 使 vlan100的 数 据 均 由核 心 交 换 机 1转 发 ,使 vlan200 的 数 据 均 由 核 心 交 换 机 2转 发 ,设 置 vlan1O0 的 优 先 值 大 于 vlan200的 优 先 值 。这 三 条 命 令 就 完 成 了 负 载 均 衡 设 置 。

维普资讯

妨 ~

骷 一

J鼍i删

肛 ~

11 应 用 技 术

2007年 11月 10 13第 11期

双机热备技术 :CISCo 的 HSRP配置解析

◆ 中国人 民银 行北 海市 中心 支行 颜 承林

“双 机 热 备 +负 载 均 衡 ”模 式 作 为 骨 干 网络 设 备 配 置 的 主 流 技 术 被 广 大 企 事 业 单 位 所 接 受 和 应 用 。 笔 者 结 合 自 己 的 实 际 经 验 。

HSRP协 议 实 质 就 是 赋 予 一 组 线 路 完 全 一 致 的 路 由 器 一 个 相 异 于 他 们 本 身 的 虚 拟 MAC地 址 和 虚 拟 IP地 址 ,每 个 路 由器 都 有 一 个 权 值 ,权 值 最 高 的 路 由 器 作 为 活 动 路 由 器 以 虚 拟 MAC地 址 和 虚 拟 IP地 址 进 行 数 据 转 发 ,其 他 的 路 由器 都 作 为 备 份 路 由 器 。 当 活 动 路 由 器 发 生 故 障 无 法 工 作 时 ,权 值 最 高 的 备 份 路 由 器 接 管 虚 拟 MAC 地 址 和 虚 拟 IP 地 址作 为 活动 路 由器 为局 域 网计 算 机用 户提 供无 缝 透 明 的 服 务 。

精选CiscoCatalyst交换机的基本操作与维护

安装好交换机的托板后,使用机柜螺钉将交换机固定在机柜的立柱上。

Cisco Catalyst 固化系列交换机的安装

端口双工模式

端口速率

说明

缺省模式显示端口的连接状态

显示目前交换机使用的带宽

显示端口目前使用的是全双工还是半双工模式

显示端口使用的速率,10、100、1000bps

Cisco Catalyst 固化系列交换机状态灯

端口状态STAT

端口未连线

端口已连线

该端口正在传输数据

端口被阻塞,或刚刚连接

连接故障

双工状态DUPLX

Cisco Catalyst交换机配置和维护

Cisco Catalyst 交换机的基本配置

Cisco CatOS命令集设备(例如4500/6500)1.配置交换机名称SwitchA>enableSwitchA>(enable) set system name Cisco4506Cisco4506>(enable)2.配置交换机口令设置登录密码SwitchA>(enable) set password cisco设置enable密码SwitchA>(enable) set enablepass cisco

运行TFTP Server程序。在Options选项中设置TFTP Server的Root目录,也就是TFTP文件传输的目录。所有从交换机上传输过来或者需要传送到交换机的数据文件都存放在该目录

Cisco Catalyst 交换机的软件升级和配置存取

4506交换机故障处理操作

4、 将所有网线按顺序平移至Cisco 4506-2交换机5号插槽的48个网口模块中

Cisco 4560-2

交换机 18个GBIC光纤模块故障 将1和2口的光纤线插入Cisco 4506-1交换机的3和4口

48个网口

模块故障 取出该模块并替换插入冷备的48个网口模块

整体故障 1、 将1和2口的光纤线插入Cisco 4506-1交换机的3和4口,13口的光纤线插入Cisco 4506-1交换机的13口

Cisco 4560-1

交换机 18个GBIC光纤模块故障 将1和2口的光纤线插入Cisco 4506-2交换机的3和4口

48个网口

模块故障 取出该模块并替换插入冷备的48个网口模块

整体故障 1、 将1和2口的光纤线插入Cisco 4506-2交换机的3和4口

2、 将冷备的48个网口模块,插入Cisco 4506-2交换机的5号插槽

WS-C4506-MZ-1 (config-if-range)#exit

WS-C4506-MZ-1 (config)#int gi5/22

WS-C4506-MZ-1 (config-if)# switchport mode access

WS-C4506-MZ-1 (config-if)#switchport access vlan 20

WS-C4506-MZ-1 (config-if-range)#exit

WS-C4506-MZ-1 (config)#int gi5/30

WS-C4506-MZ-1 (config-if)# switchport mode access

WS-C4506-MZ-1 (config-if)#switchport access vlan 30 range)#exit

思科交换机4500系列交换机完整配置手册

思科交换机4500系列交换机完整配置手册目录CISCO CATALYST 4500系列交换机功能应用与安全解决方案 (4)一、CISCO CATALYST 4500系列交换机概述 (4)1、功能概述 (4)2、技术融合 (4)3、最优控制 (4)4、集成永续性 (4)5、高级QOS (5)6、可预测性能 (5)7、高级安全性能 (5)8、全面的管理 (5)9、可扩展架构 (5)10、延长了增加投资的时间。

(5)11、CISCO CATALYST 4500系列产品线 (5)12、设备通用架构 (6)13、CISCO CATALYST 4500系列交换机的特点 (6)(1)性能 (6)(2)端口密度 (6)(3)交换管理引擎冗余性 (6)(4)以太网电源 (POE) (7)(5)高级安全特性 (7)(6)CISCO IOS软件网络服务 (7)(7)投资保护 (7)(8)功能透明的线卡 (7)(9)到桌面的千兆位连接 (8)(10)基于硬件的组播 (8)(11)CISCO NETFLOW服务 (8)(12)到桌面的光纤连接 (8)14、CISCO CATALYST 4500系列的主要特性 (8)15、CISCO CATALYST 4500系列交换机的优点 (10)16、CISCO CATALYST 4500系列的应用 (10)(1)采用以太网骨干的多层交换企业网络 (10)(2)中型企业和企业分支机构应用 (10)二、CISCO CATALYST 4500系列交换机的解决方案 (11)1、DHCP的解决方案: (11)(1)不用交换机的DHCP功能而是利用PC的DHCP功能 (11)(2)利用三层交换机自带的DHCP功能实现多VLAN的IP地址自动分配 (11)(3)三层交换机上实现跨VLAN 的DHCP配置(路由器+三层交换机) (12)(4)相关的DHCP调试命令: (13)(5)DHCP故障排错 (13)2、ARP防护的解决方案 (14)(1)基于端口的MAC地址绑定 (14)(2)基于MAC地址的扩展访问列表 (14)(3)基于IP地址的MAC地址绑定 (15)(4)CISCO的DAI技术 (15)3、VLAN技术的解决方案 (17)(1)虚拟局域网络(VIRTUAL LANS)简介 (17)(2)虚拟网络的特性 (17)(3)发展虚拟网络技术的主要动能有四个: (18)(4)VLAN划分的6种策略: (18)(5)使用VLAN具有以下优点: (19)(6)CATALYST 4500系列交换机虚拟子网VLAN的配置: (19)(7)CATALYST 4500交换机动态VLAN与VMPS的配置 (20)7.1.VMPS的介绍: (20)7.2.VMPS客户机的介绍: (21)7.3.VMPS客户机的配置: (22)7.4.VMPS数据库配置文件模板: (23)4、CATALYST 4500系列交换机NAT配置: (24)4.1 4500系列交换机NAT的支持 (24)4.2、NAT概述 (24)4.3、NAT原理及配置 (24)5、三层交换机的访问控制列表 (26)5.1利用标准ACL控制网络访问 (26)5.2利用扩展ACL控制网络访问 (26)5.3基于端口和VLAN的ACL访问控制 (27)6. VTP 技术 (27)7、CISCO 交换机的端口镜像的配置: (30)7.1 CISCO 4507R 端口镜像配置方法 (30)7.2、CISCO 4506交换机镜像端口配置方法 (32)8、CISCO CATALYST交换机端口监听配置 (32)9、CISCO 4500交换机的负载均衡技术 (32)10.双机热备HSRP (34)三、CATALYST 4500系列交换机的安全策略 (36)(一) 三层交换机网络服务的安全策略 (36)(二)三层交换机访问控制的安全策略 (38)(三)三层交换机其他安全配置 (38)(1)及时的升级和修补IOS软件。

两台cisco4506如何做端口的聚合

两台cisco4506如何做端口的聚合?[size=2]我们单位上新购了两台cisco4506交换机,并架设了两条光缆。

领导要求两台交换机通过光缆连接在一起,当其中一条光缆中断时,交换机之间可通过另一条光缆正常工作。

因为本人没学过cisco的东东,问了一下别人,说是可以做端口聚合还可以做通道,具体怎么做也不很清楚。

请各位帮忙,解释一下该怎样实现,最好能具体一些。

另外,cisco上做端口镜像是什么命令啊?我在网上暂时没查到,也劳烦各位指教一下。

[/size]edwayoung 发表于 2008-1-14 14:09回复 #1 mywonder 的帖子二层int range g0/1 -2channel-group 1 mode desirableinterface Port-channel 1switchport access vlan 1switchport mode accesswolf530 发表于 2008-1-15 02:55做以太通道两个交换机的端口模式等要完全一致channel-group 1 mode desirableinterface Port-channel 1switchport trunk vlan 10switchport mode trunkvlan 1是管理vlan 最好不要弄到那里去roc5668 发表于 2008-1-15 11:09ddddddddmywonder 发表于 2008-1-28 14:33噢,谢谢maomao4512 发表于 2008-1-28 14:57不明白。

学习中125994452 发表于 2008-1-28 15:01用的到端口聚合么?用热备份夕阳流水发表于 2008-1-28 17:49汗一个,你不做任何配置也可以实现你所说的前一条,端口镜像还是要的小侠唐在飞发表于 2008-1-29 10:21链路聚合有成端口聚合,端口捆绑,英文名port trunking.功能是将交换机的多个低带宽端口捆绑成一条高带宽链路,可以实现链路负载平衡。

CISCO Catalyst系列交换机配置简易手册

no service pad

service timestamps debug uptime

service timestamps log uptime

no service password-encryption

service compress-config

! hostname gzcss4506

//交换机命名

定义网关:

GZCSS4506(config)#ip default-gateway 192.168.129.1

端口上划分VLAN:

GZCSS4506(config)#int G4/2 GZCSS4506(config-if)# switchport GZCSS4506(config-if)#switchport access vlan 200 GZCSS4506(config-if)#no shutdown

CISCO CATALYST 系列交换机配置 简易手册

广州中软信息技术有限公司 二○○四年十二月

CISCO Catalyst 系列交换机配置简易手册

CISCO Catalyst 系列交换机配置简易手册

CISCO Catalyst 系列交换机 IOS 操作系统主要配置命令基本相同,在中小型 企业局域网实施过程中,通常使用如下的一些基本命令来配置,包括:用户密码、 管理 IP、以太通道、VTP 域、VLAN 划分、SNMP,HSRP,DHCP RELAY 以及 一些基本的信息查看命令等,此类配置命令在 CISCO IOS(Catalyst2950,3550, 3750,4506,6509 等)基本通用。

这里仅是最基本的简易配置。如需详细的配置onfig)#hostname GZCSS4506

设置密码:

核心交换机Cisco4506E(2台)

核心交换机:Cisco 4506E(2台)

中央政府采购网络交换机产品协议供应商,需要上传原厂保修和售后服务承诺函。

一、结款:

先收取货物、发票、电子验收单及合同,设备经验收合格,登记我单位固定资产后3个月以支票或电汇方式支付全额货款。

二、售后服务:

由供货商提供上门服务。

保修期满免人工费,仅支付零配件费。

提供三年原厂保修和原厂售后服务承诺函,7*24小时技术支持,出现问题2个小时到达现场,4小时解决问题,24小时内免费提供备用机。

由供货商到医院上门维修或取件送修,医院不承担交通、人工等任何费用。

其余请遵循政府采购投标时厂家承诺标准。

其他:报价时请注明设备保修期,报价为最终成交价,无其他额外费用。

报价须知:提供产品应当是未经拆封、全新的原装正品。

报价总额应包括运输、安装调试以及上门培训服务等费用。

本产品须是cisco(中国)有限公司原厂发货的正品行货新品,在cisco网络产品的销售记录中最终用户须是中国医学科学院阜外心血管病医院;投标商必须在用户规定的时间内,免费将产品送到用户指定的地点并安装调试;

提供设备原厂出具3年服务承诺书原件,以保证产品为国内行销原装正货,用户在购买产品后能够获得服务保障。

产品安装及维护需要原厂认证工程师。

最新整理思科交换机双机热备模式怎么使用

思科交换机双机热备模式怎么使用交换机除了能够连接同种类型的网络之外,还可以在不同类型的网络(如以太网和快速以太网)之间起到互连作用。

为了防止核心交换机出现故障就会导致全网瘫痪,我们可以采用双机热备模式,下面我们就来看看详细的教程,需要的朋友可以参考下方法步骤1、打开C i s c o P a c k e t T r a c e r,点击,选择2960交换机,按住鼠标左键拖动到工作区。

这里有很多类型的交换机,其它类型的天使以后慢慢和大家讲解。

2、我们选择拖动两台台式机到工作区,用于测试通信3、最后用直通线连接交换机和电脑,对核心交换机进行双冗余设计4、分别设置两台主机的I P地址,主机0为:192.168.1.1;主机1为:192.168.1.25、在主机1上进行P i n g测试,p i n g 192.168.1.1,发现是连通的6、假如现在我们核心交换机坏了一个,我们交换机双机热备,数据包可以走另外一个交换机,两台客户机没有受到任何的干扰7、我们假设核心交换机0坏了,就相当于所有连接核心交换机的线路都断了,这时任然不影响主机之间的通信相关阅读:交换机工作原理过程交换机工作于O S I参考模型的第二层,即数据链路层。

交换机内部的C P U会在每个端口成功连接时,通过将M A C地址和端口对应,形成一张M A C表。

在今后的通讯中,发往该M A C地址的数据包将仅送往其对应的端口,而不是所有的端口。

因此,交换机可用于划分数据链路层广播,即冲突域;但它不能划分网络层广播,即广播域。

交换机拥有一条很高带宽的背部总线和内部交换矩阵。

交换机的所有的端口都挂接在这条背部总线上,控制电路收到数据包以后,处理端口会查找内存中的地址对照表以确定目的M A C(网卡的硬件地址)的N I C(网卡)挂接在哪个端口上,通过内部交换矩阵迅速将数据包传送到目的端口,目的M A C若不存在,广播到所有的端口,接收端口回应后交换机会学习新的M A C地址,并把它添加入内部M A C地址表中。

思科交换机双机热备模式怎么使用

思科交换机双机热备模式怎么使用交换机除了能够连接同种类型的网络之外,还可以在不同类型的网络(如以太网和快速以太网)之间起到互连作用。

为了防止核心交换机出现故障就会导致全网瘫痪,我们可以采用双机热备模式,下面我们就来看看详细的教程,需要的朋友可以参考下方法步骤1、打开Cisco Packet Tracer,点击【交换机】,选择2960交换机,按住鼠标左键拖动到工作区。

这里有很多类型的交换机,其它类型的天使以后慢慢和大家讲解。

2、我们选择【终端设备】拖动两台台式机到工作区,用于测试通信3、最后用直通线连接交换机和电脑,对核心交换机进行双冗余设计4、分别设置两台主机的IP地址,主机0为:192.168.1.1;主机1为:192.168.1.25、在主机1上进行Ping测试,ping 192.168.1.1,发现是连通的6、假如现在我们核心交换机坏了一个,我们交换机双机热备,数据包可以走另外一个交换机,两台客户机没有受到任何的干扰7、我们假设核心交换机0坏了,就相当于所有连接核心交换机的线路都断了,这时任然不影响主机之间的通信相关阅读:交换机工作原理过程交换机工作于OSI参考模型的第二层,即数据链路层。

交换机内部的CPU会在每个端口成功连接时,通过将MAC地址和端口对应,形成一张MAC表。

在今后的通讯中,发往该MAC地址的数据包将仅送往其对应的端口,而不是所有的端口。

因此,交换机可用于划分数据链路层广播,即冲突域;但它不能划分网络层广播,即广播域。

交换机拥有一条很高带宽的背部总线和内部交换矩阵。

交换机的所有的端口都挂接在这条背部总线上,控制电路收到数据包以后,处理端口会查找内存中的地址对照表以确定目的MAC(网卡的硬件地址)的NIC(网卡)挂接在哪个端口上,通过内部交换矩阵迅速将数据包传送到目的端口,目的MAC若不存在,广播到所有的端口,接收端口回应后交换机会“学习”新的MAC地址,并把它添加入内部MAC地址表中。

Cisco路由器双机热备

Cisco路由器双机热备的全面配置示例对于某些企业或组织的某些关键业务数据的网络传输,要求网络设备高度的可靠性,而且需要维护方便。

Cisco路由器的备份技术有多种。

这里介绍一下路由器自身的备份技术及线路备份技术。

一般来说,路由器是建立局域网与广域网连接的桥梁。

所谓的路由器自身的备份技术是为了解决路由器由于自身硬件(如内存、CPU)或软件IOS的某种故障或局域端口的故障,所连接局域设备的端口或线路的故障所导致的网络瘫痪的问题。

路由器的备份要求至少有一台与正在工作的主路由器功能相同的路由器,在主路由器瘫痪的情况下,以某种方式代替主路由器,为局域网用户提供路由服务。

对于局域网的计算机,在主路由器瘫痪的情况下,如何找到备份路由器,主要有以下集中办法:proxy AR PIRDP动态路由HSRPProxy AR P支持Proxy AR P 的计算机无论与本网段的计算机还是不同网段的计算机进入通讯都发送AR P广播以寻找与目的地址相对应的MAC地址,这时,知道目的地址的路由器会响应AR P的请求,并将自己的MAC地址广播给源计算机,然后源计算机就将IP数据包发给该路由器,并由路由器最终将数据包发送到目的。

在主路由器瘫痪情况下,计算机再进行通讯时,它将继续发送Proxy AR P广播,备份路由器响应该请求,并进行数据传输。

缺点:如果主路由器正在传输数据时瘫痪,正在通信的计算机在未发送另外的Proxy AR P请求之前.根本就无法知道主路由器已瘫痪,会继续向该路由器发包,导致传输中断,正在通信的计算机只有在另外发送Proxy AR P请求或重新启动之后才能找到备份路由器以进行传输。

Cisco路由器支技Proxy AR PIRDP局域网中的支持IRDP的计算机会监听主路由器发出的“Hello”的多点广播信息包,如果该计算机不再收到“Hello”信息时,它就会利用备份路由器进行数据传输。

动态路由对于某些计算机,它们本身支持RIP动态路由以寻找路由器,这种办法的缺点是主路由器与备份路由器间的转换较慢。

4506-2950参数配置文档

CATALYST4506/2950交换机配置文档1交换机操作基础 (2)1.1 登录 (2)1.2 工作模式 (2)1.2.1用户模式 (2)1.2.2特权模式 (3)1.2.3全局配置模式 (3)1.2.4端口配置模式 (4)1.2.5路由配置模式 (4)1.3 基本操作命令 (4)1.3.1保存配置 (4)1.3.2帮助 (5)1.3.3显示配置信息 (5)1.3.4显示路由信息 (5)1.3.5显示端口信息 (5)1.3.6显示VLAN信息 (5)1.3.7显示HSRP运行状况 (5)1.3.8ping、telnet、traceroute (5)1.3.9用命令方式重新启动交换机 (5)2 CA TAL YST4506配置 (6)2.1 基本信息配置 (6)2.2 VLAN配置 (7)2.3 配置第三层接口 (7)2.4 配置HSRP (8)2.5 配置路由 (9)2.6 设置TRUNK及端口绑定 (9)2.6.1TRUNK配置 (9)2.6.2端口绑定 (10)3 CA TAL YST2950配置 (10)3.1 基本信息配置 (10)3.2 配置VLAN (11)3.3 分配管理IP (12)3.4 配置静态路由 (12)鸿联95呼叫中心网络核心设备由2台CATAL YST4506交换机构成,二层交换机CA TAL YST2950分别以双千兆链路连接核心交换机。

关于本文档中的LVAN划分及IP地址分配,请详见《VLAN规划表》及《IP地址分配表》。

本文档按实际配置需求进行部分举例说明(不是全部配置),维护人员参照此文档配置步骤及相应命令,进行参数设置。

1 交换机操作基础1.1 登录登录CATALYST交换机有多种方式,常用的方式为CONSOLE口登录及TELNET登录。

如果交换机第一次被使用,必须通过CONSOLE口登录才可以对交换机进行设置。

CATALYST交换机随机配备一条CONSOLE线及1个9针转接头,CONSOLE线两头为RJ-45接口,一头可接入交换机的CONSOLE端口,另一头可连接9针转接头,并与PC 的COM口连接。

思科4506配置手册

系统状态:绿色(正常)/红色(故障)

交换机负载利用率:总交换使用率在1%到100%之间

控制端口:RJ-45凹式端口

重启(交换机隐含保护)

管理端口:10/100BASE-TX(RJ-45凹式)数据终端设备(DTE);绿色(工作正常)/橙色(禁用)/关闭(没有连接)

其它功能:

支持以下的GBIC模块:

{{fastethernet | gigabitethernet }

slot/interface - interface}]

进入组配置状态

Step 3

可以使用平时的端口配置命令进行配置

Step 4

end

退回

Step 5

show interfaces[interface-id]

验证配置

Step 6

copy running-config startup-config

SNMP v1、v2和v3检测,提供全面的带内管理功能

基于命令行界面(CLI)的管理控制台,提供详细的带外管理

远程监控(RMON)软件代理,可以支持四个RMON群组(历史、统计、警报和事件),从而可以增强对流量的管理、监控和分析

利用一个Cisco SwitchProbeAnalyzer(交换端口分析器[SPAN]端口支持所有九个RMON群组,这个端口可以通过一个单一的网络分析器或者RMON探测器对一个端口、一组端口或者整个交换机进行流量监控)

基于完整的第3/4层报头(只限于IP)进行分类和标记

基于完整的第3/4层报头(只限于IP)制定输入和输出策略

能够集中或者单独在出口或者入口分别配置1024种监管器

整形和共享输出队列管理

细微的QoS功能不会影响正常的交换性能

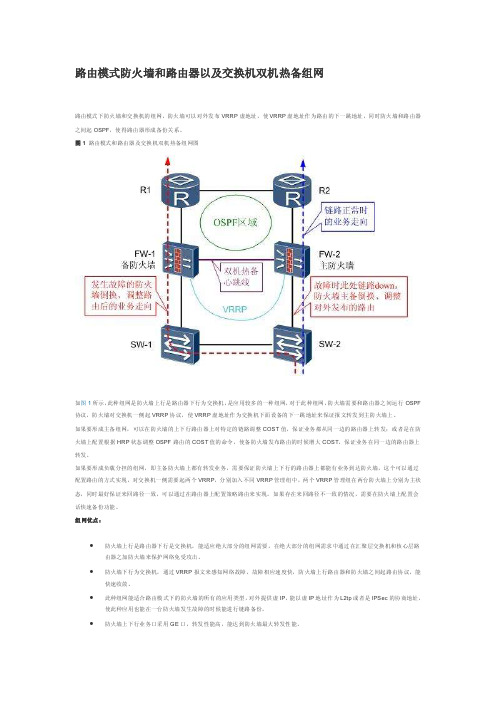

CISCO防火墙双机热备

路由模式防火墙和路由器以及交换机双机热备组网路由模式下防火墙和交换机的组网,防火墙可以对外发布VRRP虚地址,使VRRP虚地址作为路由的下一跳地址,同时防火墙和路由器之间起OSPF,使得路由器形成备份关系。

图1 路由模式和路由器及交换机双机热备组网图如图1所示,此种组网是防火墙上行是路由器下行为交换机,是应用较多的一种组网,对于此种组网,防火墙需要和路由器之间运行OSPF 协议,防火墙对交换机一侧起VRRP协议,使VRRP虚地址作为交换机下面设备的下一跳地址来保证报文转发到主防火墙上。

如果要形成主备组网,可以在防火墙的上下行路由器上对特定的链路调整COST值,保证业务都从同一边的路由器上转发;或者是在防火墙上配置根据HRP状态调整OSPF路由的COST值的命令,使备防火墙发布路由的时候增大COST,保证业务在同一边的路由器上转发。

如果要形成负载分担的组网,即主备防火墙上都有转发业务,需要保证防火墙上下行的路由器上都能有业务到达防火墙,这个可以通过配置路由的方式实现,对交换机一侧需要起两个VRRP,分别加入不同VRRP管理组中,两个VRRP管理组在两台防火墙上分别为主状态,同时最好保证来回路径一致,可以通过在路由器上配置策略路由来实现。

如果存在来回路径不一致的情况,需要在防火墙上配置会话快速备份功能。

组网优点:∙防火墙上行是路由器下行是交换机,能适应绝大部分的组网需要,在绝大部分的组网需求中通过在汇聚层交换机和核心层路由器之加防火墙来保护网络免受攻击。

∙防火墙下行为交换机,通过VRRP报文来感知网络故障,故障相应速度快,防火墙上行路由器和防火墙之间起路由协议,能快速收敛。

∙此种组网能适合路由模式下的防火墙的所有的应用类型,对外提供虚IP,能以虚IP地址作为L2tp或者是IPSec的协商地址,使此种应用也能在一台防火墙发生故障的时候能进行链路备份。

∙防火墙上下行业务口采用GE口,转发性能高,能达到防火墙最大转发性能。

Cisco热备份路由协议(HSRP)

Cisco热备份路由协议(HSRP)Cisco的热备份路由协议(HSRP)可以在工作站A的确省网关失效时提供一个备份路由器,HSRP可以创建一个具有虚拟MAC地址和虚拟IP地址的虚拟路由器。

假设有两个路由器Bluestudy A和Bluestudy B,通过两路指向路由器Bluestudy C:对于Bluestudy A,假设E0/0的IP地址为192.168.1.1/24对应内部网络是192.168.1.0/24 S0/0的IP地址为192.168.2.1/24 对应外部网络是192.168.2.0/24。

对于Bluestudy B,假设E0/0的IP地址为192.169.1.2/24 对应内部网络是192.168.1.0/24 S0/0的IP地址为192.168.3.1/24 对应外部网络是192.168.3.0/24。

虚拟IP地址为192.168.1.3/24对于Bluestudy C,因与本实验无太大联系,暂时不做说明。

下面给出两只路由器的配置,其中将Bluestudy A作为主路由器,Bluestudy B作为备份路由器。

其中给出Bluestudy A的优先级为120,而Bluestudy B采用默认优先级100,这样就可以使Bluestudy A成为主路由器。

Bluestudy A:Interface ethernet0/0Ip address 192.168.1.1 255.255.255.0No ip redirectsStandby 1 priority 120Standby 1 preemptStandby 1 ip 192.168.1.3!interface serial0/0ip address 192.168.2.1 255.255.255.0no shut!router igrp 100network 192.168.1.0network 192.168.2.0Bluestudy B:Interface ethernet0/0Ip address 192.168.1.2 255.255.255.0Standby 1 preemptStandby 1 ip 192.168.1.3!interface serial0/0ip address 192.168.3.1 255.255.255.0no shut!router igrp 100network 192.168.1.0network 192.168.3.0只要将相应的下连主机的网关设成 192.168.1.3就可以了.。

cisco双机热备

HSRP一般用于两台,也可以用于多台。

必须在每台起HSRP上的路由器上配置。

When the HSRP is configured on a network segment, IT provides a virtual Media Access Control (MAC) address and an IP address that is shared among routers in a groupof routers that is running HSRP. One of these devices is selected by the protocol to be the active router. The active router receives and routes packets destined for th e group's MAC address. For n routers running HSRP, there are n + 1 IP and MAC addresses assigned.但是aceive只有一台,standby只有一台,其实其他的都在监听状态。

所以zyx说的是处在active和standby的状态的只有两台。

附一个配置实例:versionservice timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname r1!enable password cisco!ip subnet-zero (新版的IOS都支持全0/1子网)!!!!interface Ethernet0ip addressno ip redirectsno ip directed-broadcaststandby 150 timers 5 15 /* 定义150组5秒交换一次hello信息,15秒没收到hello信息就开始切换*/standby 150 priority 110 /* 定义150组的主路由器权值,值越大,为主路由器希望越大*/standby 150 preempt /* enable 150组的hsrp抢占功能*/standby 150 authentication cisco /* 设置150组的router身份验证串*/ standby 150 ip /* 定义150组的浮动地址,也是这台router连接的网络的网关*/standby 150 track Ethernet0 /* 定义监控的端口*/!interface Serial0no ip addressno ip directed-broadcastno ip mroute-cacheshutdownno fair-queue!ip classless!!line con 0transport input noneline 1 16line aux 0line vty 0 4password ciscologin!end配置基本HSRP例子:提问"当主用路由器当掉以后备份路由器可以接管主用路由器的IP地址和MAC地址回答Router1:Router1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#interface FastEthernet 0/1Router1(config-if)#ip addressRouter1(config-if)#standby 1 ipRouter1(config-if)#standby 1 priority 120Router1(config-if)#exitRouter1(config)#endRouter1#Router2:Router2#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router2(config)#interface FastEthernet 1/0Router2(config-if)#ip addressRouter2(config-if)#standby 1 ipRouter2(config-if)#standby 1 priority 110 (默认priority is 100)Router2(config-if)#exitRouter2(config)#endRouter2#注释由于HSRP虚拟出来的MAC地址跟组相关,所以可能会出现同一交换机收到多个相同的MAC地址的情况,这时候就需要用standby 1 mac-address 命令来人工指定一个MAC 地址提问强制某个路由器启动后一直在组中处于主用状态回答Router1#configure terminalEnter configuration commands, one per line. End wITh CNTL/Z.Router1(config)#interface FastEthernet 0/1Router1(config-if)#standby 1 ipRouter1(config-if)#standby 1 priority 120Router1(config-if)#standby 1 preemptRouter1(config-if)#exitRouter1(config)#endRouter1#Router2#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router2(config)#interface FastEthernet 1/0Router2(config-if)#standby 1 ipRouter2(config-if)#standby 1 priority 110Router2(config-if)#standby 1 preempt delay 60 (最好有时延)Router2(config-if)#exitRouter2(config)#endRouter2#注释正常情况下当LAN端口up后就会发生强占,而此时可能网络还没有收敛,所以建议配置强占延迟时间,让路由器启动后过一段时间再发起强占standby 1 preempt delay 60. 配置HSRP对接口问题追踪的支持提问当主用路由器的上联端口出现问题后主动切换到备用路由器回答Router1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#interface FastEthernet0/1Router1(config-if)#standby 1 ipRouter1(config-if)#standby 1 priority 120Router1(config-if)#standby 1 preemptRouter1(config-if)#standby 1 track Serial0/0 20Router1(config-if)#exitRouter1(config)#endRouter1#从(15)T后引入更多可追踪实例Router1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#track 11 interface Serial1/1 ip routingRouter1(config-track)#exitRouter1(config)#interface FastEthernet0/0Router1(config-if)#standby 1 ipRouter1(config-if)#standby 1 priority 120Router1(config-if)#standby 1 preemptRouter1(config-if)#standby 1 track 11 decrement 50Router1(config-if)#endRouter1#注释Router1#show trackTrack 11Interface Serial1/1 ip routingIP routing is Down (hw admin-down, ip disabled)1 change, last change 00:12:48Tracked by:HSRP FastEthernet0/0 1. HSRP负载均衡提问在两台或者多台HSRP路由器上实现流量的负载均衡回答Router1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#interface FastEthernet0/1Router1(config-if)#ip addressRouter1(config-if)#standby 1 ipRouter1(config-if)#standby 1 priority 120Router1(config-if)#standby 1 preemptRouter1(config-if)#standby 2 ipRouter1(config-if)#standby 2 priority 110Router1(config-if)#standby 2 preemptRouter1(config-if)#exITRouter1(config)#endRouter1#Router2#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router2(config)#interface FastEthernet1/0Router2(config-if)#ip addressRouter2(config-if)#standby 1 ipRouter2(config-if)#standby 1 priority 110Router2(config-if)#standby 1 preemptRouter2(config-if)#standby 2 ipRouter2(config-if)#standby 2 priority 120Router2(config-if)#standby 2 preemptRouter2(config-if)#exitRouter2(config)#endRouter2#注释由于出现两个网关,所以需要在终端设备上分开配置各自的缺省网关。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco catalyst 4506双机热备配置catalyst4506#show run刚给用户做的catalyst 4506双机热备配置,经测试ACL、standby均工作正常。

该配置是主交换机配置,从交换机各VLAN的IP配置不同外(应与主交换机各VLAN的IP在同一网段),其它均相同。

Current configuration : 4307 bytes!version 12.2no service padservice timestamps debug uptimeservice timestamps log uptimeno service password-encryptionservice compress-config!hostname 4506-1!enable secret 5 $1$f6uA$uOeBnswuinoLFBNsxSP561!ip subnet-zerono ip domain-lookup!!no file verify auto!spanning-tree mode pvstspanning-tree extend system-idspanning-tree vlan 1-1005 priority 24576power redundancy-mode redundant!!vlan access-map vlan_map 10action forwardmatch ip address server_aclvlan access-map vlan_map 20action dropmatch ip address vlan_aclvlan access-map vlan_map 30action forwardvlan filter vlan_map vlan-list 30-31,33-34,37,39,100-101,200,311vlan internal allocation policy ascending!interface Port-channel1switchportswitchport trunk encapsulation dot1q !interface GigabitEthernet1/1 switchport trunk encapsulation dot1q channel-group 1 mode on!interface GigabitEthernet1/2 switchport trunk encapsulation dot1q channel-group 1 mode on!interface GigabitEthernet2/1 switchport trunk encapsulation dot1q !interface GigabitEthernet2/2 switchport access vlan 37 spanning-tree portfast!interface GigabitEthernet2/3 switchport trunk encapsulation dot1q !interface GigabitEthernet2/4 switchport access vlan 33 spanning-tree portfast!interface GigabitEthernet2/5 switchport trunk encapsulation dot1q !interface GigabitEthernet2/6 switchport access vlan 34 spanning-tree portfast!interface GigabitEthernet3/1 switchport trunk encapsulation dot1q !interface GigabitEthernet3/2 switchport trunk encapsulation dot1qinterface GigabitEthernet3/3 switchport access vlan 311 spanning-tree portfast!interface GigabitEthernet3/4switchport trunk encapsulation dot1q !interface GigabitEthernet3/5 switchport access vlan 31 spanning-tree portfast!interface GigabitEthernet3/6 switchport access vlan 101 spanning-tree portfast!interface GigabitEthernet4/1 switchport trunk encapsulation dot1q !interface GigabitEthernet4/2 switchport access vlan 39 spanning-tree portfast!interface GigabitEthernet4/3 switchport trunk encapsulation dot1q !interface GigabitEthernet4/4 switchport access vlan 101 spanning-tree portfast!interface GigabitEthernet4/5 switchport trunk encapsulation dot1q !interface GigabitEthernet4/6 switchport access vlan 30 spanning-tree portfast!interface GigabitEthernet6/1!interface GigabitEthernet6/2!interface GigabitEthernet6/3!interface GigabitEthernet6/4!interface GigabitEthernet6/5 interface GigabitEthernet6/6!interface GigabitEthernet6/7!interface GigabitEthernet6/8!interface GigabitEthernet6/9!interface GigabitEthernet6/10!interface GigabitEthernet6/11!interface GigabitEthernet6/12!interface GigabitEthernet6/13!interface GigabitEthernet6/14!interface GigabitEthernet6/15!interface GigabitEthernet6/16!interface GigabitEthernet6/17!interface GigabitEthernet6/18!interface GigabitEthernet6/19!interface GigabitEthernet6/20!interface GigabitEthernet6/21!interface GigabitEthernet6/22!interface GigabitEthernet6/23!interface GigabitEthernet6/24!interface Vlan1no ip address!interface Vlan30ip address 192.168.30.252 255.255.255.0 standby ip 192.168.30.254standby priority 110standby preempt!interface Vlan31ip address 192.168.31.252 255.255.255.0 standby ip 192.168.31.254standby priority 110standby preempt!interface Vlan33ip address 192.168.33.252 255.255.255.0 standby ip 192.168.33.254standby priority 110standby preempt!interface Vlan34ip address 192.168.34.252 255.255.255.0 standby ip 192.168.34.254standby priority 110standby preempt!interface Vlan37ip address 192.168.37.252 255.255.255.0 standby ip 192.168.37.254standby priority 110standby preempt!interface Vlan39ip address 192.168.39.252 255.255.255.0 standby ip 192.168.39.254standby priority 110standby preempt!interface Vlan100ip address 192.168.100.252 255.255.255.0 standby ip 192.168.100.254standby priority 110standby preempt!interface Vlan101ip address 192.168.101.252 255.255.255.0 standby ip 192.168.101.254standby priority 110standby preempt!interface Vlan200ip address 192.168.200.252 255.255.255.0 standby ip 192.168.200.254standby priority 110standby preempt!interface Vlan311ip address 192.168.11.252 255.255.255.0standby ip 192.168.11.254standby priority 110standby preempt!no ip http server!!ip access-list extended server_aclpermit ip 192.168.0.0 0.0.255.255 host 192.168.101.250 ip access-list extended vlan_aclpermit ip 192.168.30.0 0.0.0.255 192.168.33.0 0.0.0.255 permit ip 192.168.30.0 0.0.0.255 192.168.101.0 0.0.0.255 permit ip 192.168.30.0 0.0.0.255 192.168.31.0 0.0.0.255 permit ip 192.168.30.0 0.0.0.255 192.168.34.0 0.0.0.255 permit ip 192.168.30.0 0.0.0.255 192.168.37.0 0.0.0.255 permit ip 192.168.30.0 0.0.0.255 192.168.39.0 0.0.0.255 permit ip 192.168.30.0 0.0.0.255 192.168.11.0 0.0.0.255 permit ip 192.168.30.0 0.0.0.255 192.168.100.0 0.0.0.255 permit ip 192.168.30.0 0.0.0.255 192.168.200.0 0.0.0.255 permit ip 192.168.31.0 0.0.0.255 192.168.33.0 0.0.0.255 permit ip 192.168.31.0 0.0.0.255 192.168.34.0 0.0.0.255 permit ip 192.168.31.0 0.0.0.255 192.168.37.0 0.0.0.255 permit ip 192.168.31.0 0.0.0.255 192.168.39.0 0.0.0.255 permit ip 192.168.31.0 0.0.0.255 192.168.11.0 0.0.0.255 permit ip 192.168.31.0 0.0.0.255 192.168.100.0 0.0.0.255 permit ip 192.168.31.0 0.0.0.255 192.168.101.0 0.0.0.255 permit ip 192.168.31.0 0.0.0.255 192.168.200.0 0.0.0.255 permit ip 192.168.33.0 0.0.0.255 192.168.34.0 0.0.0.255 permit ip 192.168.33.0 0.0.0.255 192.168.37.0 0.0.0.255 permit ip 192.168.33.0 0.0.0.255 192.168.39.0 0.0.0.255 permit ip 192.168.33.0 0.0.0.255 192.168.11.0 0.0.0.255 permit ip 192.168.33.0 0.0.0.255 192.168.100.0 0.0.0.255 permit ip 192.168.33.0 0.0.0.255 192.168.101.0 0.0.0.255 permit ip 192.168.33.0 0.0.0.255 192.168.200.0 0.0.0.255 permit ip 192.168.34.0 0.0.0.255 192.168.37.0 0.0.0.255 permit ip 192.168.34.0 0.0.0.255 192.168.39.0 0.0.0.255 permit ip 192.168.34.0 0.0.0.255 192.168.11.0 0.0.0.255 permit ip 192.168.34.0 0.0.0.255 192.168.100.0 0.0.0.255 permit ip 192.168.34.0 0.0.0.255 192.168.101.0 0.0.0.255permit ip 192.168.34.0 0.0.0.255 192.168.200.0 0.0.0.255 permit ip 192.168.37.0 0.0.0.255 192.168.39.0 0.0.0.255 permit ip 192.168.37.0 0.0.0.255 192.168.11.0 0.0.0.255 permit ip 192.168.37.0 0.0.0.255 192.168.100.0 0.0.0.255 permit ip 192.168.37.0 0.0.0.255 192.168.101.0 0.0.0.255 permit ip 192.168.37.0 0.0.0.255 192.168.200.0 0.0.0.255 permit ip 192.168.39.0 0.0.0.255 192.168.11.0 0.0.0.255 permit ip 192.168.39.0 0.0.0.255 192.168.100.0 0.0.0.255 permit ip 192.168.39.0 0.0.0.255 192.168.101.0 0.0.0.255 permit ip 192.168.39.0 0.0.0.255 192.168.200.0 0.0.0.255 permit ip 192.168.11.0 0.0.0.255 192.168.100.0 0.0.0.255 permit ip 192.168.11.0 0.0.0.255 192.168.101.0 0.0.0.255 permit ip 192.168.11.0 0.0.0.255 192.168.200.0 0.0.0.255 permit ip 192.168.100.0 0.0.0.255 192.168.101.0 0.0.0.255 permit ip 192.168.100.0 0.0.0.255 192.168.200.0 0.0.0.255 permit ip 192.168.101.0 0.0.0.255 192.168.200.0 0.0.0.255!!!line con 0stopbits 1line vty 0 4password %$&&&*(&(loginline vty 5 15password %$&&&*(&(login!end。