第六章作业参考答案

国开作业人体解剖生理学(本)-第六章 自测练习94参考(含答案)

题目:心的位置是()。

选项A:胸腔的前纵隔内

选项B:胸腔的中纵隔内

选项C:胸腔的上纵隔内

选项D:心包腔内

选项E:胸膜腔内

答案:胸腔的中纵隔内

题目:体循环起点是()。

选项A:左心房

选项B:毛细血管

选项C:右心房

选项D:左心室

选项E:右心室

答案:左心室

题目:右心房的入口是()。

选项A:上腔静脉口

选项B:左房室口

选项C:右房室口

选项D:肺静脉口

选项E:肺动脉口

答案:上腔静脉口

题目:卵圆窝位置是()。

选项A:在左心室内

选项B:在左心房内

选项C:在右心室内

选项D:在右心房内

选项E:在室间隔上

答案:在右心房内

题目:防止左心室的血逆流入左心房的瓣膜是()。

选项A:三尖瓣

选项B:二尖瓣

选项C:主动脉瓣

选项D:肺动脉瓣

选项E:冠状窦瓣

答案:二尖瓣

题目:以下称为弹性动脉的是()。

选项A:肺动脉

选项B:小动脉。

中学生认知与学习习题作业-第六章学习动机第二节习题作业和参考答案

第六章学习动机第二节习题作业一、名词解释1.强化2.正强化3.负强化4.强化的依随性强5.普雷马克原理6.固定时间间隔强化7.变化时间间隔强化8.固定比率强化9.变化比率强化10.认知好奇心11.成就动机12.归因13.习得性无力感14.自我效能感二、填空题1.行为主义的学习动机理论强调对学习的外部控制,认为 是激发学生学习的必要条件。

2.美国行为主义心理学派的代表人物 曾在特制的实验箱内研究了白鼠的学习。

3.强化程序可以分为 和 两大类。

4.根据强化与反应次数之间的关系,可将部分强化分为 和 。

5.人类在婴幼儿时期通常以三种方式的探究活动来表现他们的好奇心,这三种方式是:感官探究、 和 。

6.认知的好奇心分为 和 。

7.阿特金森认为,个人的成就动机可以分成两类,一类是 ,一类是。

8.成就动机的测量方法可以分为两大类:一类为,另一类为。

9.海德在其提出的归因理论中指出人的行为的原因可分为 和 。

10.罗特根据“控制的位置”把人划分成“ ”和“ ”。

11.由于连续的失败体验而导致的个体对行为结果感到无法控制、无能为力、自暴自弃的心理状态是 ,该现象最初由 通过实验发现。

三、判断下列各陈述的正误并说明理由1.负强化也叫消极强化是指当某一刺激消除或避免时所产生的行为降低的效果。

2.外部强化能提高动机水平,所以是万能的,应在实践中极力推崇。

3.马斯洛的需要层次论中的求知的需要属于基本需要。

4.维纳(Weiner,B)对成就行为的归因理论的研究影响最大,具有代表性。

5.根据无力感的归因理论。

外部归因会产生个人的无力感。

四、简答题1.根据实验说明外部强化的副作用。

2.简述马斯洛的需要层次论3.简述认知好奇心产生的条件和类型4.简单介绍“感觉剥夺实验”5.简述维纳的成就行为的归因理论6.简述学生的学业自我效能感受到哪些因素的影响。

参考答案:一、名词解释1.强化是指在行为发生频率或持续时间上的增加。

2.正强化也叫积极强化是指当某一刺激出现时所产生的行为增强的效果。

第六章作业及答案

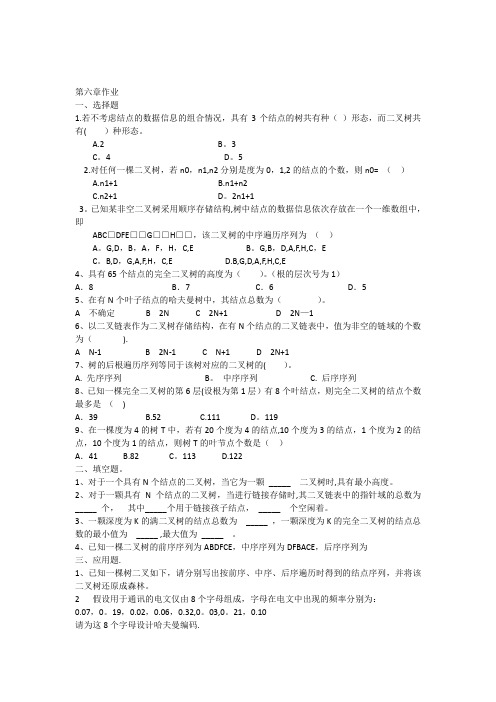

第六章作业一、选择题1.若不考虑结点的数据信息的组合情况,具有3个结点的树共有种()形态,而二叉树共有( )种形态。

A.2 B。

3C。

4 D。

52.对任何一棵二叉树,若n0,n1,n2分别是度为0,1,2的结点的个数,则n0= ()A.n1+1B.n1+n2C.n2+1 D。

2n1+13。

已知某非空二叉树采用顺序存储结构,树中结点的数据信息依次存放在一个一维数组中,即ABC□DFE□□G□□H□□,该二叉树的中序遍历序列为()A。

G,D,B,A,F,H,C,E B。

G,B,D,A,F,H,C,EC。

B,D,G,A,F,H,C,E D.B,G,D,A,F,H,C,E4、具有65个结点的完全二叉树的高度为()。

(根的层次号为1)A.8 B.7 C.6 D.55、在有N个叶子结点的哈夫曼树中,其结点总数为()。

A 不确定B 2NC 2N+1D 2N—16、以二叉链表作为二叉树存储结构,在有N个结点的二叉链表中,值为非空的链域的个数为().A N-1B 2N-1C N+1D 2N+17、树的后根遍历序列等同于该树对应的二叉树的( )。

A. 先序序列B。

中序序列 C. 后序序列8、已知一棵完全二叉树的第6层(设根为第1层)有8个叶结点,则完全二叉树的结点个数最多是()A.39 B.52 C.111 D。

1199、在一棵度为4的树T中,若有20个度为4的结点,10个度为3的结点,1个度为2的结点,10个度为1的结点,则树T的叶节点个数是()A.41 B.82 C。

113 D.122二、填空题。

1、对于一个具有N个结点的二叉树,当它为一颗_____ 二叉树时,具有最小高度。

2、对于一颗具有N个结点的二叉树,当进行链接存储时,其二叉链表中的指针域的总数为_____ 个,其中_____个用于链接孩子结点,_____ 个空闲着。

3、一颗深度为K的满二叉树的结点总数为_____ ,一颗深度为K的完全二叉树的结点总数的最小值为_____ ,最大值为_____ 。

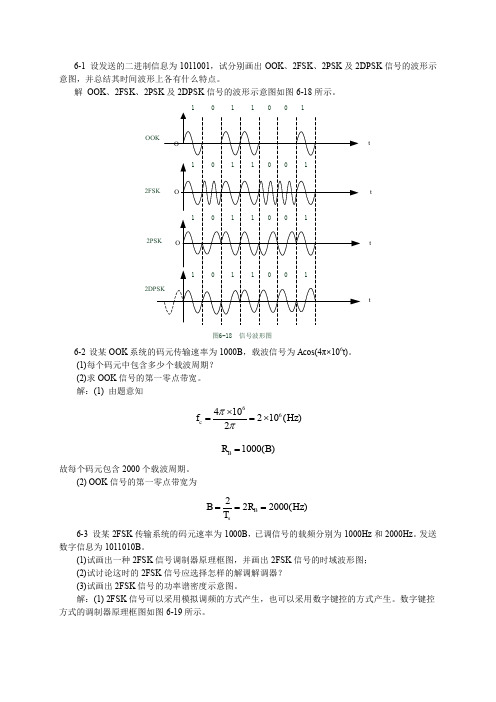

通信原理(陈启兴版) 第6章作业和思考题参考答案

(相对码) (绝对码)

e 输出

0

1

1

0

1

1

0

a

t

b

t

c t

d t

e

0

1

1

0

1

1

0

(b) 图 6-30 2DPSK差分相干解调原理框图各点时间波形

6-7 在 2ASK 系统中,已知码元传输速率 RB = 2×106B,信道加性高斯白噪声的单边功率谱密度 n0 = 6×10-18W/Hz,接收端解调器输入信号的峰值振幅 a = 40 μV。试求:

0

1

1

0

1

1

0

a

t

b

t

c t

d t

e

1

1

0

1

1

0

1

1

f

0

1

1

0

1

1

0

(b)

图 6-29 2DPSK相干解调各点时间波形

(3)差分相干解调原理框图及其各点时间波形如图 6-30(a)和(b)所示。

a

e2

DPS K

(t)

滤 带波 通

器

相乘 器

c

d

滤 低波 通 器

判 抽决 样 器

b 延迟Ts

定时 脉冲

(a)

带通滤波器 2 f2

cos(2πf1t)

低通滤波器

码元定时脉冲

uo(t)

抽样判决器

低通滤波器

cos(2πf2t) 图6-24 2FSK信号的解调原理框图

(3) 2FSK 信号的第一零点带宽为

B2FSK | f2 f1 | 2 fs 2000 21000 4000(Hz)

第6章超临界流体萃取作业参考答案

第6章超临界流体萃取作业参考答案本页仅作为文档封面,使用时可以删除This document is for reference only-rar21year.March第6章超临界流体萃取一名词解释1 超临界流体(supercritical fluid, SF)是指某种气体(液体)或气体(液体)混合物在操作压力和温度均高于临界点时,使其密度接近液体,而其扩散系数和黏度均接近气体,其性质介于气体和液体之间的流体。

2 超临界流体萃取法(supercritical fluid extraction, SFE)技术就是利用超临界流体为溶剂,从固体或液体中萃取出某些有效组分,并进行分离的一种技术。

3 拖带剂:在超临界流体萃取过程中,由于二氧化碳是非极性物质,比较适合于脂溶性物质的萃取,但对极性较强的物质来说,其溶解能力明显不足,此时,为增加二氧化碳流体的溶解性能,通常在其中加入少量极性溶剂,以增加其溶解能力,这种溶剂称为拖带剂或提携剂(entrainer),也称夹带剂或修饰剂(cosolvent,modifier)。

二简答题1 超临界流体萃取有哪些特点?答:超临界流体技术在萃取和精馏过程中,作为常规分离方法的替代,有许多潜在的应用前景。

其优势特点是:1)超临界萃取可以在接近室温(35~40℃)及CO2气体笼罩下进行提取,有效地防止了热敏性物质的氧化和逸散。

因此,在萃取物中保持着药用植物的有效成分,而且能把高沸点、低挥发性、易热解的物质在远低于其沸点温度下萃取出来;2)使用SFE是最干净的提取方法,由于全过程不用有机溶剂,因此萃取物绝无残留的溶剂物质,从而防止了提取过程中对人体有害物的存在和对环境的污染,保证了100%的纯天然性;3)萃取和分离合二为一,当饱和的溶解物的CO2流体进入分离器时,由于压力的下降或温度的变化,使得CO2与萃取物迅速成为两相(气液分离)而立即分开,不仅萃取的效率高而且能耗较少,提高了生产效率也降低了费用成本;4)CO2是一种不活泼的气体,萃取过程中不发生化学反应,且属于不燃性气体,无味、无臭、无毒、安全性非常好;5)CO2气体价格便宜,纯度高,容易制取,且在生产中可以重复循环使用,从而有效地降低了成本;6)压力和温度都可以成为调节萃取过程的参数,通过改变温度和压力达到萃取的目的,压力固定通过改变温度也同样可以将物质分离开来;反之,将温度固定,通过降低压力使萃取物分离,因此工艺简单容易掌握,而且萃取的速度快。

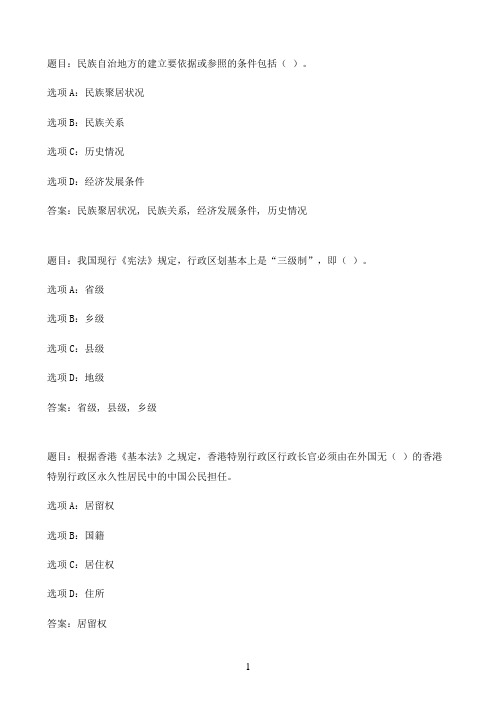

国开作业宪法学-第六章 本章练习09参考(含答案)

题目:民族自治地方的建立要依据或参照的条件包括()。

选项A:民族聚居状况

选项B:民族关系

选项C:历史情况

选项D:经济发展条件

答案:民族聚居状况, 民族关系, 经济发展条件, 历史情况

题目:我国现行《宪法》规定,行政区划基本上是“三级制”,即()。

选项A:省级

选项B:乡级

选项C:县级

选项D:地级

答案:省级, 县级, 乡级

题目:根据香港《基本法》之规定,香港特别行政区行政长官必须由在外国无()的香港特别行政区永久性居民中的中国公民担任。

选项A:居留权

选项B:国籍

选项C:居住权

选项D:住所

答案:居留权

题目:下列由全国人民代表大会审议决定的有()。

选项A:县、市行政区域界线的变更

选项B:特别行政区的设立

选项C:省、自治区、直辖市的设立、撤销、更名

选项D:省、自治区、直辖市的行政区域界线的变更

答案:省、自治区、直辖市的设立、撤销、更名, 特别行政区的设立

题目:根据我国宪法和法律的有关规定,下列哪些选项不是我国设立澳门特别行政区的法律依据()。

选项A:《宪法》第31条

选项B:中葡联合声明

选项C:《澳门特别行政区基本法》

选项D:宪法序言

答案:宪法序言, 《澳门特别行政区基本法》, 中葡联合声明

题目:我国采取()国家结构形式。

选项A:君主立宪制

选项B:共和制

选项C:单一制

选项D:复合制

答案:单一制。

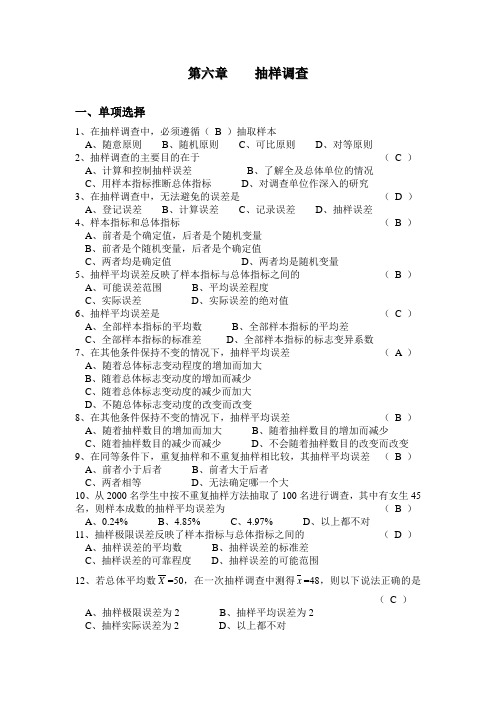

统计学第六章作业参考答案

第六章抽样调查一、单项选择1、在抽样调查中,必须遵循(B )抽取样本A、随意原则B、随机原则C、可比原则D、对等原则2、抽样调查的主要目的在于(C )A、计算和控制抽样误差B、了解全及总体单位的情况C、用样本指标推断总体指标D、对调查单位作深入的研究3、在抽样调查中,无法避免的误差是(D )A、登记误差B、计算误差C、记录误差D、抽样误差4、样本指标和总体指标(B )A、前者是个确定值,后者是个随机变量B、前者是个随机变量,后者是个确定值C、两者均是确定值D、两者均是随机变量5、抽样平均误差反映了样本指标与总体指标之间的(B )A、可能误差范围B、平均误差程度C、实际误差D、实际误差的绝对值6、抽样平均误差是(C )A、全部样本指标的平均数B、全部样本指标的平均差C、全部样本指标的标准差D、全部样本指标的标志变异系数7、在其他条件保持不变的情况下,抽样平均误差(A )A、随着总体标志变动程度的增加而加大B、随着总体标志变动度的增加而减少C、随着总体标志变动度的减少而加大D、不随总体标志变动度的改变而改变8、在其他条件保持不变的情况下,抽样平均误差(B )A、随着抽样数目的增加而加大B、随着抽样数目的增加而减少C、随着抽样数目的减少而减少D、不会随着抽样数目的改变而改变9、在同等条件下,重复抽样和不重复抽样相比较,其抽样平均误差(B )A、前者小于后者B、前者大于后者C、两者相等D、无法确定哪一个大10、从2000名学生中按不重复抽样方法抽取了100名进行调查,其中有女生45名,则样本成数的抽样平均误差为( B )A、0.24%B、4.85%C、4.97%D、以上都不对11、抽样极限误差反映了样本指标与总体指标之间的(D )A、抽样误差的平均数B、抽样误差的标准差C、抽样误差的可靠程度D、抽样误差的可能范围12、若总体平均数X=50,在一次抽样调查中测得x=48,则以下说法正确的是( C )A、抽样极限误差为2 B、抽样平均误差为2C、抽样实际误差为2D、以上都不对13、计算必要抽样数目时,若总体方差已知,应当从几个可供选择的样本方差中挑选出数值( C )A、最小的B、任意的C、最大的D、适中的14、在简单重复随机抽样条件下,欲使误差范围缩小一半,其他要求不变,则样本容量必须( B )A、增加2倍B、增加3倍C、减少2倍D、减少3倍二、多项选择1、从一个全及总体可以抽取一系列样本,因此(BCE)A、总体指标是个随机变量B、抽样指标是个随机变量C、抽样指标的数值不是唯一的D、抽样指标总是小于总体指标E、抽样指标可能大于、等于或小于总体指标2、抽样平均误差是(ABD)A、反映样本指标与总体指标的平均误差程度B、样本指标的标准差C、总体指标的标准差D、衡量抽样指标对于全及指标代表程度的尺度E、样本指标的平均数3、采用类型抽样的组织形式(ACE)A、需要对总体各单位进行分组B、组内是进行全面调查C、抽样误差较其它几种组织形式要小D、最符合随机原则E、适用于总体各单位标志值差异较大的总体4、在其它条件不变的情况下,抽样极限误差的大小和推断的可靠程度的关系是(CD)A、允许误差范围越大,推断的可靠程度越低B、允许误差范围越小,推断的可靠程度越高C、扩大极限误差的范围,可以提高推断的可靠程度D、缩小极限误差的范围,只能降低推断的可靠程度E、扩大或缩小极限误差范围与推断的可靠程度无关5、影响样本容量大小的因素有(ACDE)A、总体标准差的大小B、样本各单位标志差异程度的大小C、抽样估计的可靠程度D、允许误差的大小E、抽样的方法和组织形式三、计算1、某工厂有1500名职工,从中随机抽取50名职工作为样本,调查其工资水平,调查结果如下表:②以95.45%的可靠性估计该厂职工的月平均工资和工资总额的区间。

第六章作业参考答案

第六章作业参考答案第六章 存货决策5. 在存货决策中,( B )可以不考虑。

固定订货成本C.变动订货成本A. 采购部门的折旧费7.由于存货数量不能及时满足生产和销售的需要而给企业带来的损失称 为(B )。

A. 订货成本 C.米购成本8.在储存成本中,凡总额大小取决于存货数量的多少及储存时间长短的 成本,称为(C )。

、单项选择题 1 .下列各项中,与经济订货量无关的是( D )。

A •每日消耗量B .每日供应量C .储存变动成本D .订货提前期 2 .某公司使用材料A ,一次订货成本为2000元,每单位采购成本为50元, 经济订货批量为2000个,单位资本成本为单位采购成本的10%,全年用量为 8000个。

该材料单位储存成本中的付现成本是( B )元。

3.某商品的再订购点为680件,安全存量为200件,采购间隔日数为12 天,假设每年有300个工作日,则年度耗用量为(C )件。

A . 11000B . 10000C . 12000D . 130004. ( D )不是存货的形式。

A .原材料B .在产品C .产成品D .应收账款6.下列各项中,不属于订货成本的是()。

C.按存货价值计算的保险费 差旅费变动储存成本 A.订货成本 检验费.缺货成本 .储存成本二、多项选择题1. 当采购批量增加时,(AD )。

A.变动储存成本增加 B .变动储存成本减少 C •变动订货成本增加D.变动订货成本减少2. 按存货经济订购批量模型,当订货批量为经济批量时, (ABCD )。

A. 变动储存成本等于变动订货成本B. 变动储存成本等于最低相关总成本的一半C. 变动订货成本等于最低相关总成本的一半D. 存货相关总成本达到最低3. 计算经济订购批量时,不需用的项目是( BD )。

A.全年需要量 B .固定储存成本 C.每次订货成本D.安全存量4. 在存货经济订购批量基本模型假设前提下确定经济订购批量,下列表述 中正确的有(ABCD )。

第6章作业参考答案

9

三、简答题

3.1 8255A的方式选择控制字和端口C置0/置1控制字都是写 入控制端口的,8255A是怎样识别的? 解:通过最高位识别,D7=1,为方式选择控制字;D7=0, 为端口C置0/置1控制字。

率因子为16,则波特率为

。 (A)

A. 1200 B. 2400 C. 9600

D. 19200

5

二、判断对错,对的打“√”,错的打“χ”

2.1 锁存器即可作为输出接口,又可作为输入接口使用。 (×)

2.2 CPU送给8255A的控制字,以及输入数据和输出数据都通过 8255A内的数据总线缓冲器传送。 ( √ )

B. -5V~+5V

C. -15V~+15V D. 0~+15V

1.16 异步串行通信中,常采用波特率的16倍频作为接收时钟,

其目的是

。 (B)

A. 提高采样精度 B. 识别正确的起始位 C. 提高接收速率 4

1.17 在异步串行输入/输出接口中,实现并行数据与串行数 据的转换的主要功能部件是 。(A)

2.6 利用8255A的C口按位置位/复位功能,一次可使C口的几 位同时置1或置0。 (×)

2.7所谓并行接口和串行接口,顾名思义,就是指I/O接口与

CPU和外设之间的通信方式都是一个为并行,一个为串行。 (×)

6

2.8 8255A工作于方式2时,C口的8条线均不能用于输入/输 出。 (×)

3

1.12 两台PC机通过其串行口直接通信时,通常只使用

三

根信号线。(A)

A. TXD、RXD和GND

组织行为学第六章补充作业参考答案

《组织行为学》第六章补充作业参考答案一、判断改错题(先判断对错,对错误的要加以改正)6.1组织只是群体的总称,它不是管理的一种职能。

答:错,组织既是群体的总称,也是管理的一种职能。

6.2组织结构是要将组织的个体和群体以分散的方式去完成工作任务。

答:错,组织结构是将组织的个体和群体结合起来去完成工作任务。

6.3组织机构是否设置合理是衡量组织成熟程度和有效性的重要标志。

答:对。

6.4工作设计是指为了有效地达到组织目标,而采取与满足工作者个人需要有关的工作内容、工作职能和工作关系的设计。

答:对。

6.5敏感性训练是通过结构小组的相互作用改变行为的方法。

答:错,改为:敏感性训练是通过无结构小组的相互作用改变行为的方法。

二、单项选择题(在备选答案中,选择一个正确答案并将答案题号填入题后的括号内)6.1.大型组织拥有的成员一般在多少人左右?(C )A、3——30人B、30——1000人C、1000——45000人D、45000人以上6.2.帕森斯是从哪个角度来划分组织类型的(A)A、社会功能B、成员受益程度C、对成员的控制程度D、成员人数6.3. 要帮助领导者对组织的一切“变化”做出有效管理的设计理论是( D )。

A 分化—整合组织结构B 项目组织设计C 距阵式组织设计D 自由型组织结构6.4. 下面哪一个不是组织的基本要素?(A)A、人际关系B、协作关系C、共同目标D、信息沟通6.5. “熵”能测量环境的什么特性? ( B )A 稳定性B 有序性C 复杂性D 不确定性6.6. 我们平常所说的企业精神实质上是一种( A)。

A 价值观念B 职业道德C 组织信念D 组织情感6.7. 一个造纸厂的商业环境最能反应组织环境的哪一特性?( A)A 稳定性B 有序性C 复杂性D 不确定性6.8.不能用现成的规范和程序解决所遇到的问题,而需要专业管理人员对环境有深入的洞察力和丰富的知识。

这类环境是( D )。

A 简单—静态环境B 复杂—静态环境C 简单—动态环境D 复杂—动态环境6.9.艾桑尼是从哪个角度来划分组织类型的?(C )A、社会功能B、成员受益程度C、对成员的控制方式D、成员人数6.10. 以组织结构为中心的变革措施主要是:( D )。

《计算机网络技术》第6章作业的参考答案

《计算机网络技术》课程作业参考答案第六章应用层6.2域名系统的主要功能是什么?域名系统中的本地域名服务器、根域名服务器、顶级域名服务器及权限域名服务器有何区别?解析:域名系统中的服务器主要包括:根域名服务器,授权域名服务器和本地域名服务器三种。

了解三者之间的关系是回答此题的基础。

答案:域名系统DNS是因特网使用的命名系统,用来把便于人们使用的机器名字即域名转换为IP地址。

根域名服务器是最高层次的域名服务器。

所有的根域名服务器都知道所有的顶级域名服务器的域名和IP地址。

顶级域名服务器负责管理在该顶级域名服务器注册的所有二级域名。

权限域名服务器就是负责一个区的域名服务器,用来保存该区中的所有主机的域名到IP地址的映射。

本地域名服务器也称为默认域名服务器,每一个因特网服务提供者,或一所大学,甚至一所大学里的系,都可以拥有一台本地域名服务器。

当一台主机发出DNS查询请求时,这个查询请求报文就发送给本地域名服务器。

6.3举例说明域名转换的过程。

域名服务器中的高速缓存的作用是什么?解析:域名转换的过程是首先向本地域名服务器申请解析,如果本地查不到,则向根服务器进行查询,如果根服务器中也查不到,则根据根服务器中保存的相应授权域名服务器进行解析,则一定可以找到。

举例说明即可。

答案:假定域名为的主机想知道另一个域名为的主机的IP地址。

首先向其本地域名服务器查询。

当查询不到的时候,就向根域名服务器 查询。

根据被查询的域名中的“”再向授权域名服务器发送查询报文,最后再向授权域名服务器查询。

得到结果后,按照查询的路径返回给本地域名服务器。

域名服务器中的高速缓存的用途是优化查询的开销,减少域名查询花费的时间。

6.5文件传送协议FTP的主要工作过程是怎样的?为什么说FTP是带外传送控制信息?主进程和从属进程各起什么作用?解析:文件传输协议只提供文件传送的一些基本服务,使用TCP提供可靠的运输服务。

FTP 采用客户服务器方式运行。

结构力学_第六章_作业参考答案(整理_BY_TANG_Gui-he)

结构力学 第六章习题 参考答案TANG Gui-he6-1 试用积分法求图示刚架B 点的水平位移。

q解:(1) 实际状态下的内力AC 杆:22P qx M qlx =−+BC 杆:2P qlxM =(2) 虚拟状态下的内力AC 杆:M x = BC 杆:M x = (3)求Bx Δ200411()223 ()8l lp Bx M M ds qlx qx xdx qlx xdx EIEI EI qlΔ==+−+=∑∫∫∫i i→6-2 图示曲梁为圆弧形,EI =常数。

试求B 的水平位移。

1解:(1) 实际状态下的内力(sin 2p FM R R )θ=− (2) 虚拟状态下的内力1sin M R θ=i (3)求 Bx Δ/2312(sin )sin 22p Bx M M ds F F R R R Rd EIEIEIπθθθΔ==→−=∑∫∫ii i ()R6-3B AAB解:(1) 实际状态下的内力20sin()(1cos )p M qRd R qR θϕθϕθ=−=−∫i(2) 虚拟状态下的内力1sin M R θ=i(3)求 Bx Δ/2421(1cos )sin ()2p Bx M M ds FR qR R Rd EIEIEIπθθθΔ==←−=∑∫∫i i6-4 图示桁架各杆截面均为,32210m A −=×210 GPa E =,40 kN F =,。

试求:(a) C 点的竖向位移;(b) 角ADC 的改变量。

2 m d =F (kN)NP解: 实际状态下的桁架内力如上图。

(a )在C 点加上一个单位荷载,得到虚拟状态下的内力如上图。

11[2()(222322]22210)()N Np Cy F F l F d F d EAEA FdEAΔ==−−+↓++=+∑i i i i i i iNPNP(b)虚拟状态下的内力如上图。

11(22()(]4) ()N NpADCF F lF dEA EA dFEAϕ∠Δ==++−=∑ii i i增大6-6 试用图乘法求指定位移。

单片机原理及应用课后习题答案第六章作业李传锋(供参考)

第6章MCS-51的定时器/计数器1.如果晶振的频率为3MHz,定时器/计数器工作在方式0、1、2下,其最大的定时时间各为多少?2.定时器/计数器用作定时器时,其计数脉冲由谁提供?定时时间与哪些因素有关?3.定时器/计数器作计数器模式使用时,对外界计数频率有何限制?4.定时器/计数器的工作方式2有什么特点?适用于什么应用场合?5.一个定时器的定时时间有限,如何实现两个定时器的串行定时,来实现较长时间的定时?6.定时器/计数器测量某正单脉冲的宽度,采用何种方式可得到最大量程?若时钟频率为6MHz,求允许测量的最大脉冲宽度是多少?7.判断下列说法是否正确?(1)特殊功能寄存器SCON,与定时器/计数器的控制无关。

(2)特殊功能寄存器TCON,与定时器/计数器的控制无关。

(3)特殊功能寄存器IE,与定时器/计数器的控制无关。

(4)特殊功能寄存器TMOD,与定时器/计数器的控制无关。

8.设定1ms的定时,可以在P1.0引脚上产生周期为2ms的方波输出,设晶体振荡器的频率为6MHz,分别写出在方式0和方式1时,赋给T0的常数。

9.设MCS-51单片机的晶振频率为12MHz,请编程使P1.O端输出频率为20kHz的方波。

10.要求采用定时中断的方式,实现下图所示流水灯的双向循环(D1—D8—D1)流动功能。

其中流水灯的闪烁速率为每秒1次。

11.设单片机的fosc = 12MHz,使P1.O和P1.1分别输出周期为1ms和lOms的方波,请用定时器TO方式2编程实现。

附录2:作业及答案1.如果晶振的频率为3MHz,定时器/计数器工作在方式0、1、2下,其最大的定时时间各为多少?(12/3×8192=32.768ms;12/3*65636=262.144ms; 12/3*256=1.024ms)2.定时器/计数器用作定时器时,其计数脉冲由谁提供?定时时间与哪些因素有关?(定时的计数脉冲来自于单片机内部,即每个机器周期产生一个计数脉冲,也就是每个机器周期计数器加1。

第六章作业参考答案1

补充题:1.设单片机主频为6MHz,利用定时器T0(定时方式1)编程实现在P1.3上输出频率为500Hz方波脉冲, (用中断方式实现)。

2.设单片机主频为6MHz,利用定时器T1(定时方式1)编程实现在P1.3上输出频率为500Hz方波脉冲, (用中断方式实现)。

3.设单片机主频为6MHz,利用定时器T0(定时方式2)编程实现在P1.6上输出频率为2000Hz方波脉冲, (用中断方式实现)。

4.设单片机主频为6MHz,利用定时器T1(定时方式2)编程实现在P1.6上输出频率为2000Hz方波脉冲, (用中断方式实现)。

5.设单片机主频为12MHz,利用定时器T1(定时方式2)编程实现在P1.5上输出频率为100Hz方波脉冲, (用中断方式实现)。

5.设单片机主频为6MHz,利用定时器T1编程实现在P1.0上输出频率为100Hz,占空比为1:8的矩形波(用中断方式1实现)。

6.设单片机主频为6MHz,利用定时器T1编程实现在P1.0上输出频率为100Hz,占空比为1:8的矩形波(用中断方式2实现)。

占空比为2:3的矩形波(用中断方式实现)又如何?。

补充题:1.设单片机主频为6MHz,利用定时器T0(定时方式1)编程实现在P1.3上输出频率为500Hz方波脉冲, (用中断方式实现)。

解:频率为500Hz方波脉冲,周期为2000μs,每半个周期P1.3电平翻转一次即每1000μs P1.3电平翻转一次采用方式1:TC=M-T/T计数=216-1000μs /2μs=65536-512+12=10000H-200H+0CH=0FE0CH程序:ORG 0000HAJMP MAINORG 000BHAJMP TTT0MAIN: MOV TMOD,#01H TTT0: MOV TH0,#0FEHMOV TH0,#0FEH MOV TL0,#0CHMOV TL0,#0CH CPL P1.3;居然漏写 MOV IE, #82H RETISETB TR0SJMP $END每次中断都反转就不用软件计数器了。

秋国开学习网网络实用技术基础形考作业

第一章习题及参考答案一、单项选择题1.在P2P网络中,节点的功能不包括(C)。

A.下载 B.生成 C.加密 D.信息追踪2.关于WWW服务,下列说法中错误的是(D)。

A.可显示多媒体信息 B.使用超链接技术 C.工作在客户端/服务器模式 D.用于提供高速文件传输服务3.(B)不属于计算机网络四要素。

A.计算机系统 B.用户 C.传输介质 D.网络协议4.计算机网络的基本功能包括(C)。

A.数据处理、信号分析 B.数据存储、资源管理 C.数据传输、资源共享D.任务调度、设备管理5.计算机网络中广域网和局域网的分类是以(D)来划分的。

A.信息交换方式 B.传输控制方法 C.网络使用习惯 D.网络覆盖范围6.(A)网络结构简单、灵活,可扩充性好,传输速率高,响应速度快。

A.总线型 B.星型 C.树型 D.环型 7.(C)属于分组交换的特点。

A.建立连接的时间长 B.报文大小不一 C.数据传输前不需要建立一条端到端的通路D.出错后整个报文全部重发8.计算机网络协议的三要素为(A)。

A.语法、语义和同步 B.语法、语义和规程 C.语法、功能和同步 D.语法、同步和规程9.开放系统互联参考模型OSI/RM的最底层是(A)。

A.物理层 B.网络层 C.传输层 D.应用层10.在TCP/IP协议体系中,将网络结构自上而下划分为四层:(1)应用层;(2)传输层;(3)网际层;(4)网络接口层。

工作时,(C)。

A.发送方从下层向上层传输数据,每经过一层附加协议控制信息B.接收方从下层向上层传输数据,每经过一层附加协议控制信息C.发送方从上层向下层传输数据,每经过一层附加协议控制信息D.接收方从上层向下层传输数据,每经过一层附加协议控制信息11.下列属于TCP/IP模型中网际层协议的是(D)。

A.FTP B.HTTP C.DNS D.ICMP12.下列属于TCP/IP模型中应用层协议的是(C)。

A.ARP B.RARP C.SMTP D.ICMP二.填空题1.一个完整的计算机网络包含(计算机系统)、(共享的资源)、(传输介质)和(网络协议)等4个要素。

信号与系统 第6章-作业参考答案

Hd

(z)

=

Hc(z)

s

=1− 1+

z z

−1 −1

证明:H������(z)有一个位于单位圆内的极点和一个位于单位圆外的零点

c)对于系统函数H������(z),证明�H�������ejω�� = 1

证明:

16

第六章 z 变换

第 6 章 习题参考答案

6-4 计算机设计题 答案暂略

17

和 x2(n) = �14�n u(n)

设序列x1(n)的单边和双边 变换分别为 X1( X2(z) 和 X2d (z) 。

1) 根据双边 z 变换的定义和卷积定理,求出g(n) = x1(n) ∗ x2(n); 2) 根据单边 z 变换的定义和卷积定理,求出g(n) = x1(n) ∗ x2(n); 3) 解释 1)和 2)的结果为何不同。 解:

,试用

z

变换的初值

和终值性质确定离散序列 x(n) 的初值 x(0) 和终值 x(∞) 。

6

第六章 z 变换 解:直接求出。

第 6 章 习题参考答案

6-2-26 某离散LTI系统由差分方程

y(n)

−

10 3

y(n)

+

y(n

+

1)

=

x(n)

描述。试求系统的单位样值响应 h(n) ,并确定系统的稳定性。

解:

5

第六章 z 变换

第 6 章 习题参考答案

∞

∑ 6-2-21 序列 x(n) 的自相关序列定义为φxx (n) = x(k)x(n + k) 。试利用 x(n) 的 z 变换 k =−∞

求出φxx (n) 的 z 变换。

解:

第6章作业及部分习题参考答案

习题六6-1 气体在平衡态时有何特征?气体的平衡态与力学中的平衡态有何不同?答:气体在平衡态时,系统与外界在宏观上无能量和物质的交换;系统的宏观性质不随时间变化.力学平衡态与热力学平衡态不同.当系统处于热平衡态时,组成系统的大量粒子仍在不停地、无规则地运动着,大量粒子运动的平均效果不变,这是一种动态平衡.而个别粒子所受合外力可以不为零.而力学平衡态时,物体保持静止或匀速直线运动,所受合外力为零. 6-2 气体动理论的研究对象是什么?理想气体的宏观模型和微观模型各如何? 答:气体动理论的研究对象是大量微观粒子组成的系统.是从物质的微观结构和分子运动论出发,运用力学规律,通过统计平均的办法,求出热运动的宏观结果,再由实验确认的方法.从宏观看,在温度不太低,压强不大时,实际气体都可近似地当作理想气体来处理,压强越低,温度越高,这种近似的准确度越高.理想气体的微观模型是把分子看成弹性的自由运动的质点.6-3 何谓微观量?何谓宏观量?它们之间有什么联系?答:用来描述个别微观粒子特征的物理量称为微观量.如微观粒子(原子、分子等)的大小、质量、速度、能量等.描述大量微观粒子(分子或原子)的集体的物理量叫宏观量,如实验中观测得到的气体体积、压强、温度、热容量等都是宏观量.气体宏观量是微观量统计平均的结果. 6-5 速率分布函数)(v f 的物理意义是什么?试说明下列各量的物理意义(n 为分子数密度,N 为系统总分子数).(1)v v f d )( (2)v v nf d )( (3)v v Nf d )( (4)⎰vv v f 0d )( (5)⎰∞d )(v v f (6)⎰21d )(v v v v Nf解:)(v f :表示一定质量的气体,在温度为T 的平衡态时,分布在速率v 附近单位速率区间内的分子数占总分子数的百分比.(1) v v f d )(:表示分布在速率v 附近,速率区间v d 内的分子数占总分子数的百分比. (2) v v nf d )(:表示分布在速率v 附近、速率区间dv 内的分子数密度. (3) v v Nf d )(:表示分布在速率v 附近、速率区间dv 内的分子数. (4)⎰vv v f 0d )(:表示分布在21~v v 区间内的分子数占总分子数的百分比.(5)⎰∞d )(v v f :表示分布在∞~0的速率区间内所有分子,其与总分子数的比值是1.(6)⎰21d )(v v v v Nf :表示分布在21~v v 区间内的分子数.6-6 最概然速率的物理意义是什么?方均根速率、最概然速率和平均速率,它们各有何用 处? 答:气体分子速率分布曲线有个极大值,与这个极大值对应的速率叫做气体分子的最概然速率.物理意义是:对所有的相等速率区间而言,在含有P v 的那个速率区间内的分子数占总分子数的百分比最大.分布函数的特征用最概然速率P v 表示;讨论分子的平均平动动能用方均根速率,讨论平均自由程用平均速率.6-7 容器中盛有温度为T 的理想气体,试问该气体分子的平均速度是多少?为什么? 答:该气体分子的平均速度为0.在平衡态,由于分子不停地与其他分子及容器壁发生碰撞、其速度也不断地发生变化,分子具有各种可能的速度,而每个分子向各个方向运动的概率是相等的,沿各个方向运动的分子数也相同.从统计看气体分子的平均速度是0.6-8 在同一温度下,不同气体分子的平均平动动能相等,就氢分子和氧分子比较,氧分子的质量比氢分子大,所以氢分子的速率一定比氧分子大,对吗? 答:不对,平均平动动能相等是统计平均的结果.分子速率由于不停地发生碰撞而发生变化,分子具有各种可能的速率,因此,一些氢分子的速率比氧分子速率大,也有一些氢分子的速率比氧分子速率小.6-10 题6-10图(a)是氢和氧在同一温度下的两条麦克斯韦速率分布曲线,哪一条代表氢?题6-10图(b)是某种气体在不同温度下的两条麦克斯韦速率分布曲线,哪一条的温度较高? 答:图(a)中(1)表示氧,(2)表示氢;图(b)中(2)温度高.题6-10图6-11 温度概念的适用条件是什么?温度微观本质是什么?答:温度是大量分子无规则热运动的集体表现,是一个统计概念,对个别分子无意义.温度微观本质是分子平均平动动能的量度. 6-13 试说明下列各量的物理意义. (1)kT 21 (2)kT 23 (3)kT i2 (4)RT iM Mmol 2(5)RT i2(6)RT 23解:(1)在平衡态下,分子热运动能量平均地分配在分子每一个自由度上的能量均为k 21T .(2)在平衡态下,分子平均平动动能均为kT 23.(3)在平衡态下,自由度为i 的分子平均总能量均为kT i 2.(4)由质量为M ,摩尔质量为m ol M ,自由度为i 的分子组成的系统的内能为RT i M M2mol .(5) 1摩尔自由度为i 的分子组成的系统内能为RT i 2.(6) 1摩尔自由度为3的分子组成的系统的内能RT 23,或者说热力学体系内,1摩尔分子的平均平动动能之总和为RT 23.6-14 有两种不同的理想气体,同压、同温而体积不等,试问下述各量是否相同?(1)分子数密度;(2)气体质量密度;(3)单位体积内气体分子总平动动能;(4)单位体积内气体分子的总动能. 解:(1)由kTp n nkT p ==,知分子数密度相同;(2)由RTp M VM m ol ==ρ知气体质量密度不同;(3)由kT n23知单位体积内气体分子总平动动能相同; (4)由kT in 2知单位体积内气体分子的总动能不一定相同.6-15 何谓理想气体的内能?为什么理想气体的内能是温度的单值函数?解:在不涉及化学反应,核反应,电磁变化的情况下,内能是指分子的热运动能量和分子间相互作用势能之总和.对于理想气体不考虑分子间相互作用能量,质量为M 的理想气体的所有分子的热运动能量称为理想气体的内能.由于理想气体不计分子间相互作用力,内能仅为热运动能量之总和.即RT iM M E 2mol =是温度的单值函数.6-16 如果氢和氦的摩尔数和温度相同,则下列各量是否相等,为什么?(1)分子的平均平动动能;(2)分子的平动动能;(3)内能. 解:(1)相等,分子的平均平动动能都为kT 23.(2)不相等,因为氢分子的平均动能kT 25,氦分子的平均动能kT 23.(3)不相等,因为氢分子的内能RT 25υ,氦分子的内能RT 23υ.6-21 1mol 氢气,在温度为27℃时,它的平动动能、转动动能和内能各是多少? 解:理想气体分子的能量RT i E 2υ=平动动能 3=t 5.373930031.823=⨯⨯=t E J 转动动能 2=r 249330031.822=⨯⨯=r E J内能5=i 5.623230031.825=⨯⨯=i E J6-22 一瓶氧气,一瓶氢气,等压、等温,氧气体积是氢气的2倍,求(1)氧气和氢气分子数密度之比;(2)氧分子和氢分子的平均速率之比. 解:(1)因为 nkT p =则1=HO n n(2)由平均速率公式mol60.1M RT v =41mol mol ==OH HO M M v v。

国开作业民事诉讼法学-第六章 课后自测40参考(含答案)

题目:甲有一块玉石,以1000元的价格与乙签订了买卖合同,但没有交付。

丙听说甲有一块玉石要售出后,赶紧与甲联系,愿意出2000元购买,甲将玉石卖给丙,并实际交付给丙。

乙闻讯遂要求甲赔偿损失,甲不允,乙遂以甲为被告诉之法院。

法院该如何处理?选项A:法院可以通知丙作为第三人参加诉讼选项B:如果乙申请,法院可以通知丙作为第三人参加诉讼选项C:法院不能通知丙作为第三人参加诉讼选项D:如果甲申请,法院可以通知丙作为第三人参加诉讼答案:如果乙申请,法院可以通知丙作为第三人参加诉讼题目:刘胜因兄弟刘利占有父母遗留的全部房产及存款等遗产拒绝分割而诉至法院,要求依法继承。

诉讼中他们的堂兄刘岩提出因刘胜.刘利父母生前表示他们去世后有一间房屋由刘岩继承,该案与其有法律上的利害关系而要求参加诉讼,刘岩在诉讼中的诉讼地位是?选项A:共同原告选项B:有独立请求权人选项C:共同被告选项D:无独立请求权人答案:有独立请求权人题目:无独立请求权的第三人不是()选项A:原告选项B:诉讼参加人选项C:当事人选项D:诉讼参与人答案:诉讼参与人题目:无独立请求权的第三人可能享有的诉讼权利是()选项A:对本诉讼案件管辖权提出异议选项B:承认本诉讼的诉讼请求选项C:放弃、变更本诉讼的诉讼请求选项D:上诉权答案:上诉权题目:甲为有独立请求权第三人,乙为无独立请求权第三人,关于甲、乙的诉讼权利和义务,下列说法正确的是选项A:任何情况下,甲具有上诉权,而乙无上诉权选项B:甲具有当事人的诉讼地位,乙不具有当事人的诉讼地位选项C:甲只能以起诉的方式参加诉讼,乙以申请或经法院通知的方式参加诉讼选项D:甲的诉讼行为可对本诉的当事人发生效力,乙的诉讼行为对本诉的当事人不发生效力答案:甲的诉讼行为可对本诉的当事人发生效力,乙的诉讼行为对本诉的当事人不发生效力题目:下列关于无独立请求权第三人的说法,哪些是正确的?选项A:无独立请求权第三人参加诉讼的案件,人民法院调解时需要确定无独立请求权的第三人承担义务的,应经第三人的同意,调解书应当同时送达第三人。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第六章作业参考答案

1.在DSS数字签名标准中,取p=83=2×41+1,q=41,h=2,于是g≡22≡4 mod 83,若取x =57,则y≡g x≡457=77 mod 83。

在对消息M=56签名时选择k=23,计算签名并进行验证。

解:这里忽略对消息M求杂凑值的处理

计算r=(g k mod p) mod q=(423 mod 83) mod 41=51 mod 41=10

k-1mod q=23-1 mod 41=25

s=k-1(M+xr) mod q=25(56+57*10) mod 41=29

所以签名为(r,s)=(10,29)

接收者对签名(r',s')=(10,29)做如下验证:

计算w=(s')-1 mod q=29-1 mod 41=17

u1=[M'w] mod q=56*17 mod 41=9

u2=r'w mod q=10×17 mod 41=6

v=(g u1y u2 mod p) mod q=(49×776 mod 83) mod 41=10

所以有v=r',即验证通过。

2.在DSA签字算法中,参数k泄漏会产生什么后果?

解:如果攻击者获得了一个有效的签名(r,s),并且知道了签名中采用的参数k,那么由于在签名方程s=k-1(M+xr) mod q中只有一个未知数,即签名者的秘密钥x,因而攻击者可以求得秘密钥x=r-1(sk-M) mod q,即参数k的泄漏导致签名秘密钥的泄漏。

4.2. 试述DSA数字签名算法,包括密钥产生、签名算法和验证算法,并给出验证过程正确性证明

参考ppt

4.4. 已知schnorr签名的密钥产生和签名算法,试给出验证方程,并证明其正确性。

参考ppt

5.1.试证DSA签名中两次使用相同的会话密钥k,是不安全的

分别给出对m1和对m2的签名表达式,然后将两个关于s的方程联立,这时如果会话密钥k 相同则可直接解出k和秘密钥x,证明过程可根据此思路进行。