华为dhcpsnooping配置实例

华为交换机DHCPSNOOPING功能使用案例解析

手动添加一个user-bind表项测试

[Quidway]user-bind static ip-address 192.168.0.250 mac-address c454-4400-3f71

可以ping通网关

得出结论:

如果一个网段中有部分预留的IP地址要使用的话,必须手动添加user-bind表项才行,如果是DHCP获取的IP地址可以自动的生产user-bind表项,不用添加,总之dhcp snooping + user-bind是一个非常好的功能,再也不用担心下面接入交换机上乱接小路由器的lan口而担心了!哈哈!

dhcp snooping trusted

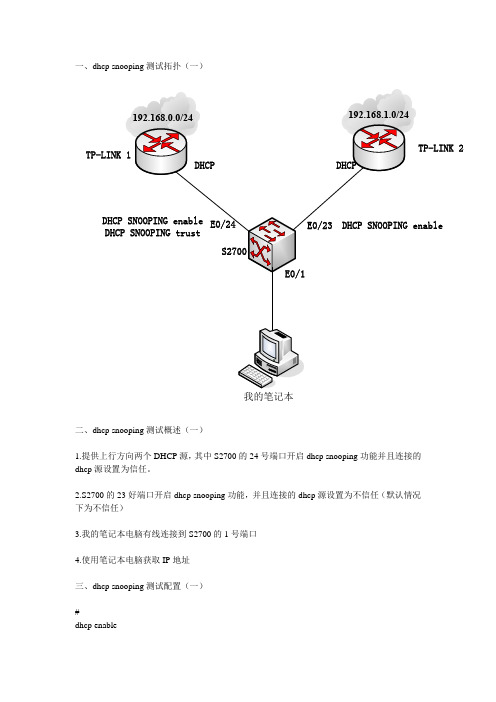

4、dhcp snooping测试情况(一)

电脑获取到了来自dhcp信任端口24号口的dhcp报文,IP地址获取到192.168.0.0/24网段

发现来不信任端口23号端口上的dhcp报文被丢弃

[Quidway-Ethernet0/0/24]display dhcp snooping interface Ethernet 0/0/23

4.使用笔记本电脑获取IP地址

3、dhcp snooping测试配置(一)

#

dhcp enable

dhcp snooping enable

#

interface Ethernet0/0/23

dhcp snooping enable

#

interface Ethernet0/0/24

dhcp snooping enable

修改我笔记本电脑上的IP地址测试(修改为dhcp范围之外的192.168.0.250)

交换机上1号端口发现了在user-bind表现外的报文,直接丢弃了

DHCP Snooping功能与实例详解 -经典

DHCP Snooping功能与实例详解架设DHCP服务器可以为客户端自动分配IP地址、掩码、默认网关、DNS服务器等网络参数,简化了网络配置,提高了管理效率。

但在DHCP服务的管理上存在一些问题,常见的有:●DHCP Server的冒充●DHCP Server的DOS攻击,如DHCP耗竭攻击●某些用户随便指定IP地址,造成IP地址冲突1、DHCP Server的冒充由于DHCP服务器和客户端之间没有认证机制,所以如果在网络上随意添加一台DHCP 服务器,它就可以为客户端分配IP地址以及其他网络参数。

只要让该DHCP服务器分配错误的IP地址和其他网络参数,那就会对网络造成非常大的危害。

2、DHCP Server的拒绝服务攻击通常DHCP服务器通过检查客户端发送的DHCP请求报文中的CHADDR(也就是Client MAC address)字段来判断客户端的MAC地址。

正常情况下该CHADDR字段和发送请求报文的客户端真实的MAC地址是相同的。

攻击者可以利用伪造MAC的方式发送DHCP请求,但这种攻击可以使用Cisco 交换机的端口安全特性来防止。

端口安全特性(Port Security)可以限制每个端口只使用唯一的MAC地址。

但是如果攻击者不修改DHCP请求报文的源MAC地址,而是修改DHCP报文中的CHADDR字段来实施攻击,那端口安全就不起作用了。

由于DHCP服务器认为不同的CHADDR值表示请求来自不同的客户端,所以攻击者可以通过大量发送伪造CHADDR的DHCP请求,导致DHCP服务器上的地址池被耗尽,从而无法为其他正常用户提供网络地址,这是一种DHCP耗竭攻击。

DHCP耗竭攻击可以是纯粹的DOS攻击,也可以与伪造的DHCP服务器配合使用。

当正常的DHCP服务器瘫痪时,攻击者就可以建立伪造的DHCP服务器来为局域网中的客户端提供地址,使它们将信息转发给准备截取的恶意计算机。

甚至即使DHCP请求报文的源MAC地址和CHADDR字段都是正确的,但由于DHCP请求报文是广播报文,如果大量发送的话也会耗尽网络带宽,形成另一种拒绝服务攻击。

15-dhcp-snooping命令

【参数】 无

【描述】 dhcp-snooping 命 令 用 来 开 启 交 换 机 监 听 DHCP 广 播 报 文 的 功 能 , undo dhcp-snooping 命令用来关闭此功能。 缺省情况下,交换机关闭监听 DHCP 广播报文功能。 相关配置可参考命令 display dhcp-snooping。

【视图】 任意视图

1-1

H3C S3100-SI 系列以太网交换机 命令手册 DHCP-Snooping

【参数】

无

第 1 章 DHCP-Snooping 配置命令

【描述】

display dhcp-snooping 命令用来显示通过 DHCP-Snooping 记录的用户 IP 地址和 MAC 地址的对应关系。 相关配置可参考命令 dhcp-snooping。

【举例】 # 启动监听 DHCP 功能。

<H3C> system-view System View: return to User View with Ctrl+Z [H3C] dhcp-snooping

1.1.2 display dhcp-snooping

【命令】 display dhcp-snooping

H3C S3100-SI 系列以太网交换机 命令手册 DHCP-Snooping

目录

目录

第 1 章 DHCP-Snooping配置命令 ...........................................................................................1-1 1.1 DHCP-Snooping配置命令.................................................................................................. 1-1 1.1.1 dhcp-snooping......................................................................................................... 1-1 1.1.2 display dhcp-snooping ............................................................................................ 1-1

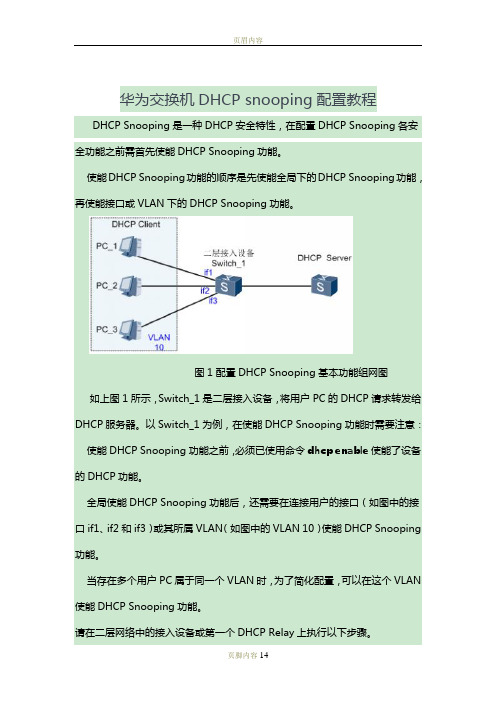

华为交换机DHCPsnooping配置教程

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP平安特性,在配置DHCP Snooping各平安功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

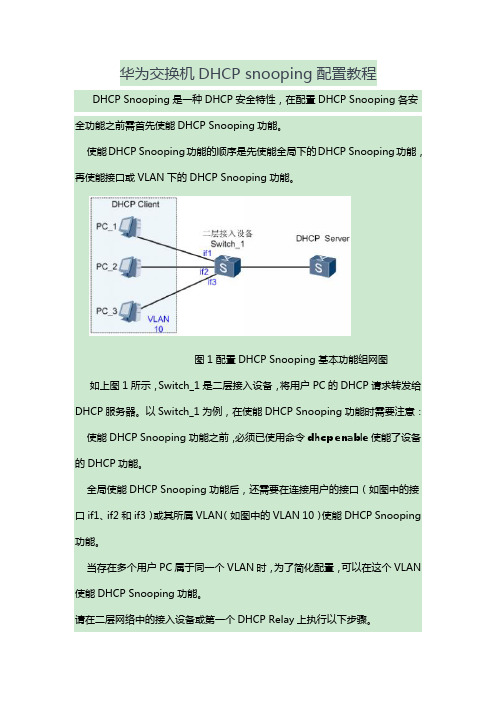

图1配置DHCP Snooping根本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP 效劳器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口〔如图中的接口if1、if2和if3〕或其所属VLAN〔如图中的VLAN 10〕使能DHCP Snooping功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4DHCPv4 Snoopingipv6DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable#使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,假设某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

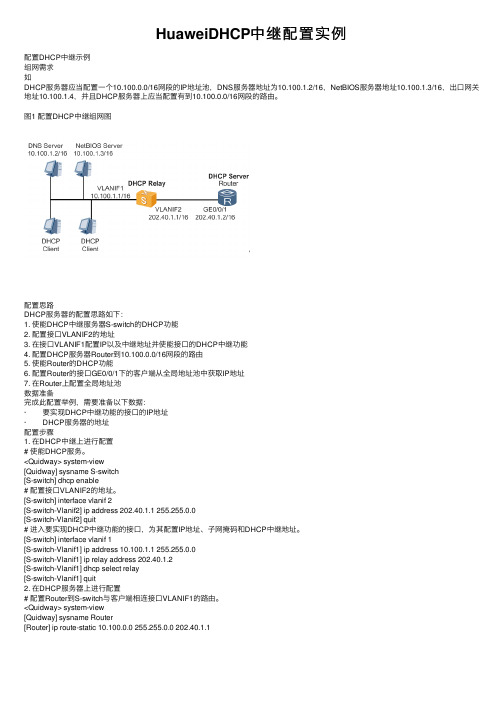

HuaweiDHCP中继配置实例

HuaweiDHCP中继配置实例配置DHCP中继⽰例组⽹需求如DHCP服务器应当配置⼀个10.100.0.0/16⽹段的IP地址池,DNS服务器地址为10.100.1.2/16,NetBIOS服务器地址10.100.1.3/16,出⼝⽹关地址10.100.1.4,并且DHCP服务器上应当配置有到10.100.0.0/16⽹段的路由。

图1 配置DHCP中继组⽹图配置思路DHCP服务器的配置思路如下:1. 使能DHCP中继服务器S-switch的DHCP功能2. 配置接⼝VLANIF2的地址3. 在接⼝VLANIF1配置IP以及中继地址并使能接⼝的DHCP中继功能4. 配置DHCP服务器Router到10.100.0.0/16⽹段的路由5. 使能Router的DHCP功能6. 配置Router的接⼝GE0/0/1下的客户端从全局地址池中获取IP地址7. 在Router上配置全局地址池数据准备完成此配置举例,需要准备以下数据:· 要实现DHCP中继功能的接⼝的IP地址· DHCP服务器的地址配置步骤1. 在DHCP中继上进⾏配置# 使能DHCP服务。

<Quidway> system-view[Quidway] sysname S-switch[S-switch] dhcp enable# 配置接⼝VLANIF2的地址。

[S-switch] interface vlanif 2[S-switch-Vlanif2] ip address 202.40.1.1 255.255.0.0[S-switch-Vlanif2] quit# 进⼊要实现DHCP中继功能的接⼝,为其配置IP地址、⼦⽹掩码和DHCP中继地址。

[S-switch] interface vlanif 1[S-switch-Vlanif1] ip address 10.100.1.1 255.255.0.0[S-switch-Vlanif1] ip relay address 202.40.1.2[S-switch-Vlanif1] dhcp select relay[S-switch-Vlanif1] quit2. 在DHCP服务器上进⾏配置# 配置Router到S-switch与客户端相连接⼝VLANIF1的路由。

华为路由器IP地址及DHCP的设置方法

华为路由器I P地址及D H C P的设置方法本页仅作为文档封面,使用时可以删除This document is for reference only-rar21year.March华为路由器IP地址及DHCP的设置方法首先我们要通过consol口连接到路由器,自备consol线,点击“开始”->“所有程序”->“附件”->“通讯”->“超级终端”(如果没有超级终端的话,需要使用到安装光盘在添加删除组件中添加上它或使用类似于SecureCRT等软件进行连接)。

在出现的窗口中选择com3口如下图;点击配置进入新窗口并按图中的设置进行配置,设置好以后点击“应用”,如下图:选择“设置”选项卡将“终端仿真”设置成VT100,点击“确定”。

如下图:这样的话我们就可以成功的登录路由器了。

成功登录路由器以后按下面进行配置:<>system-view /*进入系统模式*/[]dhcp enable /*开启dhcp服务*/[]dhcp snooping enable /*开启dhcp过滤功能*/-----------------------------------[]interface e0/0/0 /*进入e/0/0接口*/[]ip address /*为e0/0/0配置IP地址*/[]dhcp select global /*dhcp从全局获取*/[]quit /*退出*/-------------------------------------[]ip pool 1 /*创建地址池*/[ip-pool-1]gateway-list /*网关地址*/[ip-pool-1]network mask /*需要启用dhcp服务的网络*/[ip-pool-1]dns-list /*dns列表*/[ip-pool-1]excluded-ip-address /*不参与dhcp分配的ip地址范围*/[ip-pool-1]lease day 10 hour 0 minute 0 /*地址租用天数*/---------------------------------------/*至此路由器下面的所有端口即可通讯了,且根据自己的IP地址对接口下的IP 地址进行分配IP地址,如果接口比较多的时候可以重复配置以上过程即可* /。

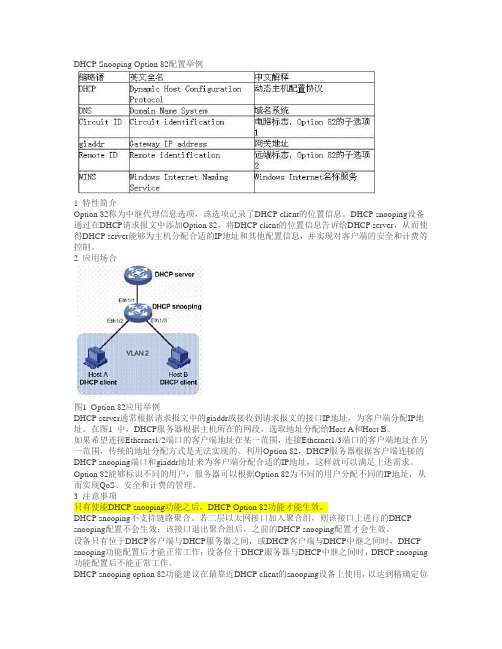

DHCP Snooping Option 82配置举例

DHCP Snooping Option 82配置举例1 特性简介Option 82称为中继代理信息选项,该选项记录了DHCP client的位置信息。

DHCP snooping设备通过在DHCP请求报文中添加Option 82,将DHCP client的位置信息告诉给DHCP server,从而使得DHCP server能够为主机分配合适的IP地址和其他配置信息,并实现对客户端的安全和计费等控制。

2 应用场合图1 Option 82应用举例DHCP server通常根据请求报文中的giaddr或接收到请求报文的接口IP地址,为客户端分配IP地址。

在图1 中,DHCP服务器根据主机所在的网段,选取地址分配给Host A和Host B。

如果希望连接Ethernet1/2端口的客户端地址在某一范围,连接Ethernet1/3端口的客户端地址在另一范围,传统的地址分配方式是无法实现的。

利用Option 82,DHCP服务器根据客户端连接的DHCP snooping端口和giaddr地址来为客户端分配合适的IP地址,这样就可以满足上述需求。

Option 82能够标识不同的用户,服务器可以根据Option 82为不同的用户分配不同的IP地址,从而实现QoS、安全和计费的管理。

3 注意事项只有使能DHCP snooping功能之后,DHCP Option 82功能才能生效。

DHCP snooping不支持链路聚合。

若二层以太网接口加入聚合组,则该接口上进行的DHCP snooping配置不会生效;该接口退出聚合组后,之前的DHCP snooping配置才会生效。

设备只有位于DHCP客户端与DHCP服务器之间,或DHCP客户端与DHCP中继之间时,DHCP snooping功能配置后才能正常工作;设备位于DHCP服务器与DHCP中继之间时,DHCP snooping 功能配置后不能正常工作。

DHCP snooping option 82功能建议在最靠近DHCP client的snooping设备上使用,以达到精确定位用户位置的目的。

华为交换机DHCP snooping配置教程

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP安全特性,在配置DHCP Snooping各安全功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

图1 配置DHCP Snooping基本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP服务器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口(如图中的接口if1、if2和if3)或其所属VLAN(如图中的VLAN 10)使能DHCP Snooping 功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4 DHCPv4 Snoopingipv6 DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable # 使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,若某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

DHCP Snooping功能和实例详解

DHCP Snooping功能与实例详解一、采用DHCP服务的常见问题架设DHCP服务器可以为客户端自动分配IP地址、掩码、默认网关、DNS服务器等网络参数,简化了网络配置,提高了管理效率。

但在DHCP 服务的管理上存在一些问题,常见的有:●DHCP Server的冒充●DHCP Server的DOS攻击,如DHCP耗竭攻击●某些用户随便指定IP地址,造成IP地址冲突1、DHCP Server的冒充由于DHCP服务器和客户端之间没有认证机制,所以如果在网络上随意添加一台DHCP服务器,它就可以为客户端分配IP地址以及其他网络参数。

只要让该DHCP服务器分配错误的IP地址和其他网络参数,那就会对网络造成非常大的危害。

2、DHCP Server的拒绝服务攻击通常DHCP服务器通过检查客户端发送的DHCP请求报文中的CHADDR (也就是Client MAC address)字段来判断客户端的MAC地址。

正常情况下该CHADDR字段和发送请求报文的客户端真实的MAC地址是相同的。

攻击者可以利用伪造MAC的方式发送DHCP请求,但这种攻击可以使用Cisco 交换机的端口安全特性来防止。

端口安全特性(Port Security)可以限制每个端口只使用唯一的MAC地址。

但是如果攻击者不修改DHCP请求报文的源MAC地址,而是修改DHCP报文中的CHADDR字段来实施攻击,那端口安全就不起作用了。

由于DHCP服务器认为不同的CHADDR值表示请求来自不同的客户端,所以攻击者可以通过大量发送伪造CHADDR的DHCP请求,导致DHCP服务器上的地址池被耗尽,从而无法为其他正常用户提供网络地址,这是一种DHCP耗竭攻击。

DHCP耗竭攻击可以是纯粹的DOS攻击,也可以与伪造的DHCP服务器配合使用。

当正常的DHCP服务器瘫痪时,攻击者就可以建立伪造的DHCP服务器来为局域网中的客户端提供地址,使它们将信息转发给准备截取的恶意计算机。

华为路由器dhcp简单配置实例

华为路由器dhcp简单配置实例session 1 DHCP得工作原理DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)就是一个局域网得网络协议,使用UDP协议工作, 主要有两个用途:给内部网络或网络服务供应商自动分配IP地址,给用户或者内部网络管理员作为对所有计算机作中央管理得手段,在RFC 2131中有详细得描述。

DHCP有3个端口,其中UDP67与UDP68为正常得DHCP服务端口,分别作为DHCP Server与DHCP Client得服务端口;546号端口用于DHCPv6 Client,而不用于DHCPv4,就是为DHCP failover服务,这就是需要特别开启得服务,DHCP failover就是用来做“双机热备”得。

DHCP协议采用UDP作为传输协议,主机发送请求消息到DHCP服务器得67号端口,DHCP服务器回应应答消息给主机得68号端口,DHCP得IP地址自动获取工作原理及详细步骤如下:1、DHCP Client以广播得方式发出DHCP Discover报文。

2、所有得DHCP Server都能够接收到DHCP Client发送得DHCP Discover报文,所有得DHCP Server都会给出响应,向DHCP Client发送一个DHCP Offer报文。

DHCP Offer报文中“Your(Client) IP Address”字段就就是DHCP Server 能够提供给DHCP Client使用得IP地址,且DHCP Server会将自己得IP地址放在“option”字段中以便DHCP Client 区分不同得DHCP Server。

DHCP Server在发出此报文后会存在一个已分配IP地址得纪录。

3、DHCP Client只能处理其中得一个DHCP Offer报文,一般得原则就是DHCP Client处理最先收到得DHCP Offer 报文。

华为交换机配置DHCP Snooping功能

配置DHCP Snooping功能方法一:(vlan视图)[Quidway]dhcp enable------使能全局DHCP Snooping功能[Quidway]dhcp snooping enable[Quidway]vlan 10---------------用户所属的vlan[Quidway-vlan10]dhcp snooping enable[Quidway-vlan10]dhcp snooping trusted interface GigabitEthernet0/0/16-----------上行接server的端口配置为信任端口方法二:<Quidway> system-view[Quidway] dhcp enable[Quidway] dhcp snooping enable-----使能全局DHCP Snooping功能。

[Quidway] interface gigabitethernet 0/0/2[Quidway-GigabitEthernet0/0/2] dhcp snooping enable---------所有接口下使能DHCP Snooping 功能(闲麻烦可以把这些端口加入到一个端口组来操作,见下面)[Quidway-GigabitEthernet0/0/2] quit2.配置接口的Trusted/Untrusted模式# 配置DHCP Server侧的接口为Trusted模式。

[Quidway] interface gigabitethernet 0/0/1---------DHCP Server侧的接口[Quidway-GigabitEthernet0/0/1] dhcp snooping trusted[Quidway-GigabitEthernet0/0/1]dhcp snooping enable[Quidway-GigabitEthernet0/0/1] quit端口组操作:# 将以太网端口GigabitEthernet 0/0/1加入端口组portgroup1。

三层交换机09-DHCP Snooping典型配置举例

H3C S5130-EI DHCP Snooping 典型配置举例目录1 简介 (1)2 配置前提 (1)3 DHCP Snooping配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (2)3.3 使用版本 (2)3.4 配置步骤 (2)3.5 验证配置 (5)3.6 配置文件 (6)4 相关资料 (7)1 简介本文档介绍了DHCP Snooping 相关应用的配置举例。

2 配置前提本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文假设您已了解DHCP 相关特性。

3 DHCP Snooping配置举例3.1 组网需求如图1 所示,某科研机构有三个项目组,分布在不同的楼层中,通过楼层间的DHCP Snooping 设备与DHCP Server相连。

为了方便管理,希望通过DHCP 服务器统一分配IP 地址,同时要求:•根据项目组的规模,分配不同范围的IP 地址,为group1 分配192.168.0.2~192.168.0.39之间的IP 地址,为group2 分配192.168.0.40~192.168.0.99 之间的IP 地址,为group3 分配192.168.0.100~192.168.0.200 之间的IP 地址;•保证客户端从合法的服务器获取IP 地址;•禁止用户通过配置静态IP 地址的方式接入网络。

图1 DHCP Snooping 配置组网图UnauthorizedDHCP serverDHCP snoopingDevice A GE1/0/4GE1/0/1 GE1/0/2 GE1/0/1 GE1/0/2Vlan-int2 192.168.0.1GE1/0/1Group1 GE1/0/3 GE1/0/3 DHCP snoopingDevice C DHCP server Device DGE1/0/1 GE1/0/4GE1/0/2Group2 GE1/0/3 DHCP snoopingDevice B Group33.2 配置思路•在多个DHCP Snooping设备级联的网络中,为了节省系统资源,不需要每台DHCP Snooping设备都记录所有DHCP客户端的IP地址和MAC地址的绑定信息,只需在与客户端直接相连的不信任端口上记录绑定信息。

华为X7交换机DHCP SNOOPING强制终端自动获取地址接入网络应用

DHCP SNOOPING强制用户自动获取地址接入网络配置案例一、应该场景介绍客户要求内网用户必须强制性通过DHCP服务器获取IP地址,自己手工设置的IP地址无效不能接入网络,防止用户乱改IP引起网络风暴,同时也方便管理。

客户网络比较小,就几台交换机,通过光纤连入另外地方的总部,交换机用的是S3700-28TP-EI,了解到客户需求时,我心里没底,从来没在华为的交换机上配置过,只是听说通过DHCP SNOOPING来实现,于是到处查资料,打电话,最后打电话询问厂家服务经理,还有800售后电话,他们都告诉我,电脑第一次接入网络必须通过DHCP服务器获取地址接入网络,手工设置的IP无法接入网络,但是之后由于交换机已经学习到了此电脑的MAC,之后用手工配置相同网段的地址也可以接入网络;按照配置手册上DHCP SNOOPING的步骤调试,结果果然是和厂家说的一样。

这时客户说不行要达到他们的要求,必须是每次都只能通过DHCP接入网络,正好客户认识一个做华为维保的工程师,打电话过去后,告诉我加了一条IP报文检查命令,然后做接入实验,真的就达到了客户提的要求,下面就详细介绍此案例配置过程。

二、网络环境拓扑图接入交换机上配置2个VLAN,VLAN4、VLAN5;VLAN4配置级联地址接入总部,VLAN5是终端用户的业务VLAN;在业务VLAN5上配置DHCP中继。

三、配置步骤1、开启DHCP SNOOPING(VLAN的配置过程和DHCP中继配置省略)[Quidway]dhcp enable[Quidway]dhcp snooping enable2、在业务端口上配置DHCP SNOOPING(级联端口不用做任何配置)[Quidway] interface Ethernet 0/0/2[Quidway-Ethernet0/0/2] dhcp snooping enable3、在业务端口上配置IP报文检查功能[Quidway-Ethernet0/0/2]ip source check user-bind enable这条命令式是检查dhcp snooping ip地址绑定表,和绑定表里面的IP地址匹配的数据就转发访问网络,没有则丢弃,这个就是此案例中最关键的配置。

华为交换机DHCP配置

[SwitchA]interface Vlan-interface 10

4. 为VLAN接口10配置IP地址

[SwitchA-Vlan-interface10]ip address 10.1.1.1 255.255.255.0

5. 在VLAN接口10上选择接口方式分配IP地址

【补充说明】

也可以在全局配置模式下,使能某个或某些VLAN接口上的DHCP中继功能,例如:[SwitchA]dhcp select relay interface Vlan-interface 10

3,DHCP Snooping

『配置环境参数』

1. DHCP Server连接在交换机SwitchA的G1/1端口,属于vlan10,IP地址为10.10.1.253/24

[SwitchA-Vlan-interface10]ip address 10.1.1.1 255.255.255.0

5. 在VLAN接口10上选择全局地址池方式分配IP地址

[SwitchA-Vlan-interface10]dhcp select global

6. 创建全局地址池,并命名为”vlan10”

利用全局地址池方式,可以完成为用户分配与三层交换机本身VLAN接口地址不同网段的IP地址。

2,DHCP Relay配置

『配置环境参数』

1. DHCP Server的IP地址为192.168.0.10/24

2. DHCP Server连接在交换机的G1/1端口,属于vlan100,网关即交换机vlan接口100的地址192.168.0.1/24

3. E0/1-E0/10属于vlan10,网段地址10.10.1.1/24

华为dhcpsnooping配置实例

DHCP Snooping配置介绍DHCP Snooping的原理和配置方法,并给出配置举例。

配置DHCP Snooping的攻击防范功能示例组网需求如图9-13所示,SwitchA与SwitchB为接入设备,SwitchC为DHCP Relay。

Client1与Client2分别通过GE0/0/1与GE0/0/2接入SwitchA,Client3通过GE0/0/1接入SwitchB,其中Client1与Client3通过DHCP方式获取IPv4地址,而Client2使用静态配置的IPv4地址。

网络中存在非法用户的攻击导致合法用户不能正常获取IP地址,管理员希望能够防止网络中针对DHCP的攻击,为DHCP用户提供更优质的服务。

图9-13配置DHCP Snooping的攻击防范功能组网图配置思路采用如下的思路在SwitchC上进行配置。

1.使能DHCP Snooping功能并配置设备仅处理DHCPv4报文。

2.配置接口的信任状态,以保证客户端从合法的服务器获取IP地址。

3.使能ARP与DHCP Snooping的联动功能,保证DHCP用户在异常下线时实时更新绑定表。

4.使能根据DHCP Snooping绑定表生成接口的静态MAC表项功能,以防止非DHCP用户攻击。

5.使能对DHCP报文进行绑定表匹配检查的功能,防止仿冒DHCP报文攻击。

6.配置DHCP报文上送DHCP报文处理单元的最大允许速率,防止DHCP报文泛洪攻击。

7.配置允许接入的最大用户数以及使能检测DHCP Request报文帧头MAC与DHCP数据区中CHADDR字段是否一致功能,防止DHCP Server服务拒绝攻击。

操作步骤1.使能DHCP Snooping功能。

# 使能全局DHCP Snooping功能并配置设备仅处理DHCPv4报文。

<HUAWEI> system-view[HUAWEI] sysname SwitchC[SwitchC] dhcp enable[SwitchC] dhcp snooping enable ipv4# 使能用户侧接口的DHCP Snooping功能。

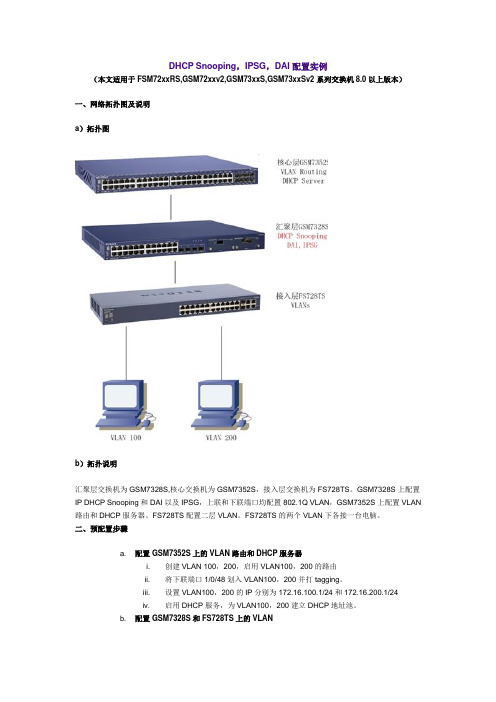

DHCP Snooping,IPSG,DAI 配置实例

DHCP Snooping,IPSG,DAI 配置实例(本文适用于FSM72xxRS,GSM72xxv2,GSM73xxS,GSM73xxSv2系列交换机8.0以上版本)一、网络拓扑图及说明a)拓扑图b)拓扑说明汇聚层交换机为GSM7328S,核心交换机为GSM7352S,接入层交换机为FS728TS。

GSM7328S上配置IP DHCP Snooping和DAI以及IPSG,上联和下联端口均配置802.1Q VLAN,GSM7352S上配置VLAN 路由和DHCP服务器。

FS728TS配置二层VLAN。

FS728TS的两个VLAN下各接一台电脑。

二、预配置步骤a. 配置GSM7352S上的VLAN路由和DHCP服务器i. 创建VLAN 100,200,启用VLAN100,200的路由ii. 将下联端口1/0/48划入VLAN100,200并打tagging。

iii. 设置VLAN100,200的IP分别为172.16.100.1/24和172.16.200.1/24iv. 启用DHCP服务,为VLAN100,200建立DHCP地址池。

b. 配置GSM7328S和FS728TS上的VLANi. 创建VLAN 100,200将GSM7328S上联口1/0/24,下联口1/0/2划入VLAN100,200并打tagging。

ii. FS728TS上创建VLAN 100,200,将上联口1/g2划入VLAN100,200并打tagging,将下联的端口1/e1和1/e2划入100,1/e3和1/e4划入VLAN200,修改1/e1和1/e2的PVID为100,1/e3和1/e4的PVID为200。

三、DHCP Snooping配置步骤a)启用DHCP Snooping功能i. 从Security/Control/DHCP Snooping/GlobalConfiguration页面,将DHCP SnoopingMode改为Enable, 并添加VLAN 100,VLAN200的DHCP Snooping Mode为Enable。

交换机DHCP-snooping该如何配置

交换机DHCP-snooping该如何配置交换机DHCP-snooping该如何配置DHCP监听被开启后,交换机限制用户端口(非信任端口)只能够发送DHCP请求,丢弃来自用户端口的所有其它DHCP报文。

下面是YJBYS店铺整理的交换机DHCP-snooping的配置方法,希望对你有帮助!案例需求1.PC可以从指定DHCP Server获取到IP地址;2.防止其他非法的DHCP Server影响网络中的主机。

参考如下如完成配置:DHCP Snooping配置步骤1.进入系统视图system-view2.全局使能dhcp-snooping功能[H3C]dhcp-snooping3.进入端口E1/0/2[H3C] interface Ethernet 1/0/23.将端口E1/0/2配置为trust端口,[H3C-Ethernet1/0/2]dhcp-snooping trustDHCP Snooping配置关键点1.当交换机开启了DHCP-Snooping后,会对DHCP报文进行侦听,并可以从接收到的`DHCP Request或DHCP Ack报文中提取并记录IP地址和MAC地址信息。

另外,DHCP-Snooping允许将某个物理端口设置为信任端口或不信任端口。

信任端口可以正常接收并转发DHCP Offer报文,而不信任端口会将接收到的DHCP Offer报文丢弃。

这样,可以完成交换机对假冒DHCP Server的屏蔽作用,确保客户端从合法的DHCP Server获取IP地址;2.由于DHCP服务器提供给用户包含了服务器分配给用户的IP地址的报文―“dhcp offer”报文,由E1/0/2端口进入交换机并进行转发,因此需要将端口E1/0/2配置为“trust”端口。

如果交换机上行接口配置为Trunk端口,并且连接到DHCP中继设备,也需要将上行端口配置为“trust”端口。

【交换机DHCP-snooping该如何配置】。

01-09 DHCP Snooping配置

9.12 配置举例 通过示例介绍DHCP Snooping的使用环境,配置思路与配置过程等。

9.13 常见配置错误 介绍DHCP Snooping常见的配置错误导致的故障问题(如连接DHCP服务器的接口未配 置为“信任”状态导致所有用户无法正常获取IP地址),并给出正确的配置。

由于DHCP Snooping绑定表记录了DHCP客户端IP地址与MAC地址等参数的对应关系, 故通过对报文与DHCP Snooping绑定表进行匹配检查,能够有效防范非法用户的攻击。

为了保证设备在生成DHCP Snooping绑定表时能够获取到用户MAC等参数,DHCP Snooping功能需应用于二层网络中的接入设备或第一个DHCP Relay上。

受益

l 设备具有防御网络上DHCP攻击的能力,增强了设备的可靠性,保障通信网络的正 常运行。

l 为用户提供更安全的网络环境,更稳定的网络服务。

9.2 原理描述

介绍DHCP Snooping的实现原理。

9.2.1 DHCP Snooping 的基本原理

DHCP Snooping分为DHCPv4 Snooping和DHCPv6 Snooping,两者实现原理相似,以下 以DHCPv4 Snooping为例进行描述。

DHCP Snooping信任功能将接口分为信任接口和非信任接口:

l 信任接口正常接收DHCP服务器响应的DHCP ACK、DHCP NAK和DHCP Offer报 文。另外,设备只会将DHCP客户端的DHCP请求报文通过信任接口发送给合法的 DHCP服务器。

华为交换机DHCPsnooping配置教程资料

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP安全特性,在配置DHCP Snooping各安全功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

图1 配置DHCP Snooping基本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP服务器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口(如图中的接口if1、if2和if3)或其所属VLAN(如图中的VLAN 10)使能DHCP Snooping 功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4 DHCPv4 Snoopingipv6 DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable # 使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,若某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

dhcp snooping配置案例

0

Address pools

1

Automatic bindings

0

Manual bindings

0

Expired bindings

0

Malformed messages

0

Message BOOTREQUEST DHCPDISCOVER DHCPREQUEST DHCPDECLINE DHCPRELEASE DHCPINFORM

检查 PC 的 IP 地址,获取到 172.16.1.2 的 IP 地址

C:\Documents and Settings\x61>ping 172.16.1.1 Pinging 172.16.1.1 with 32 bytes of data: Reply from 172.16.1.1: bytes=32 time<1ms TTL=64 Reply from 172.16.1.1: bytes=32 time<1ms TTL=64 Reply from 172.16.1.1: bytes=32 time<1ms TTL=64 Reply from 172.16.1.1: bytes=32 time<1ms TTL=64

--------------------

001c.25b6.0a8e 172.16.1.2

FastEthernet 0/1

合法 DHCP Server

86160

Ruijie#sh ip dhcp server statistics

Lease counter

1

Address pools

1

Automatic bindings

配置 S2328G:

1 . 打开 dhcp snooping 的功能

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

DHCP Snooping配置介绍DHCP Snooping的原理和配置方法,并给出配置举例。

配置DHCP Snooping的攻击防范功能示例组网需求如图9-13所示,SwitchA与SwitchB为接入设备,SwitchC为DHCP Relay。

Client1与Client2分别通过GE0/0/1与GE0/0/2接入SwitchA,Client3通过GE0/0/1接入SwitchB,其中Client1与Client3通过DHCP方式获取IPv4地址,而Client2使用静态配置的IPv4地址。

网络中存在非法用户的攻击导致合法用户不能正常获取IP地址,管理员希望能够防止网络中针对DHCP的攻击,为DHCP用户提供更优质的服务。

图9-13配置DHCP Snooping的攻击防范功能组网图配置思路采用如下的思路在SwitchC上进行配置。

1.使能DHCP Snooping功能并配置设备仅处理DHCPv4报文。

2.配置接口的信任状态,以保证客户端从合法的服务器获取IP地址。

3.使能ARP与DHCP Snooping的联动功能,保证DHCP用户在异常下线时实时更新绑定表。

4.使能根据DHCP Snooping绑定表生成接口的静态MAC表项功能,以防止非DHCP用户攻击。

5.使能对DHCP报文进行绑定表匹配检查的功能,防止仿冒DHCP报文攻击。

6.配置DHCP报文上送DHCP报文处理单元的最大允许速率,防止DHCP报文泛洪攻击。

7.配置允许接入的最大用户数以及使能检测DHCP Request报文帧头MAC与DHCP数据区中CHADDR字段是否一致功能,防止DHCP Server服务拒绝攻击。

操作步骤1.使能DHCP Snooping功能。

# 使能全局DHCP Snooping功能并配置设备仅处理DHCPv4报文。

<HUAWEI> system-view[HUAWEI] sysname SwitchC[SwitchC] dhcp enable[SwitchC] dhcp snooping enable ipv4# 使能用户侧接口的DHCP Snooping功能。

以GE0/0/1接口为例,GE0/0/2的配置相同,此处省略。

[SwitchC] interface gigabitethernet 0/0/1[SwitchC-GigabitEthernet0/0/1] dhcp snooping enable[SwitchC-GigabitEthernet0/0/1] quit2.配置接口的信任状态:将连接DHCP Server的接口状态配置为“Trusted”。

3.[SwitchC] interface gigabitethernet 0/0/34.[SwitchC-GigabitEthernet0/0/3] dhcp snooping trusted[SwitchC-GigabitEthernet0/0/3] quit5.使能ARP与DHCP Snooping的联动功能。

[SwitchC] arp dhcp-snooping-detect enable6.使能根据DHCP Snooping绑定表生成接口的静态MAC表项功能。

# 在用户侧接口进行配置。

以GE0/0/1接口为例,GE0/0/2的配置相同,此处省略。

[SwitchC] interface gigabitethernet 0/0/1[SwitchC-GigabitEthernet0/0/1] dhcp snooping sticky-mac[SwitchC-GigabitEthernet0/0/1] quit7.使能对DHCP报文进行绑定表匹配检查的功能。

# 在用户侧接口进行配置。

以GE0/0/1接口为例,GE0/0/2的配置相同,此处省略。

[SwitchC] interface gigabitethernet 0/0/1[SwitchC-GigabitEthernet0/0/1] dhcp snooping check dhcp-request enable[SwitchC-GigabitEthernet0/0/1] quit8.配置DHCP报文上送DHCP报文处理单元的最大允许速率为90pps。

9.[SwitchC] dhcp snooping check dhcp-rate enable[SwitchC] dhcp snooping check dhcp-rate 9010.使能检测DHCP Request报文中GIADDR字段是否非零的功能。

# 在用户侧接口进行配置。

以GE0/0/1接口为例,GE0/0/2的配置相同,此处省略。

[SwitchC] interface gigabitethernet 0/0/1[SwitchC-GigabitEthernet0/0/1] dhcp snooping check dhcp-giaddr enable[SwitchC-GigabitEthernet0/0/1] quit11.配置接口允许接入的最大用户数并使能对CHADDR字段检查功能。

# 在用户侧接口进行配置。

以GE0/0/1接口为例,GE0/0/2的配置相同,此处省略。

[SwitchC] interface gigabitethernet 0/0/1[SwitchC-GigabitEthernet0/0/1] dhcp snooping max-user-number 20[SwitchC-GigabitEthernet0/0/1] dhcp snooping check dhcp-chaddr enable[SwitchC-GigabitEthernet0/0/1] quit12.配置丢弃报文告警和报文限速告警功能。

# 使能丢弃报文告警功能,并配置丢弃报文告警阈值。

以GE0/0/1接口为例,GE0/0/2的配置相同,此处省略。

[SwitchC] interface gigabitethernet 0/0/1[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-chaddr enable[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-request enable[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-reply enable[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-chaddr threshold 120[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-request threshold 120[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-reply threshold 120[SwitchC-GigabitEthernet0/0/1] quit# 使能报文限速告警功能,并配置报文限速告警阈值。

[SwitchC] dhcp snooping alarm dhcp-rate enable[SwitchC] dhcp snooping alarm dhcp-rate threshold 50013.验证配置结果# 执行命令display dhcp snooping configuration查看DHCP Snooping的配置信息。

[SwitchC] display dhcp snooping configuration#dhcp snooping enable ipv4dhcp snooping check dhcp-rate enabledhcp snooping check dhcp-rate 90dhcp snooping alarm dhcp-rate enabledhcp snooping alarm dhcp-rate threshold 500arp dhcp-snooping-detect enable#interface GigabitEthernet0/0/1dhcp snooping enabledhcp snooping check dhcp-giaddr enabledhcp snooping check dhcp-request enabledhcp snooping alarm dhcp-request enabledhcp snooping alarm dhcp-request threshold 120dhcp snooping check dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr threshold 120dhcp snooping alarm dhcp-reply enabledhcp snooping alarm dhcp-reply threshold 120dhcp snooping max-user-number 20# interface GigabitEthernet0/0/2dhcp snooping enabledhcp snooping check dhcp-giaddr enabledhcp snooping check dhcp-request enabledhcp snooping alarm dhcp-request enabledhcp snooping alarm dhcp-request threshold 120dhcp snooping check dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr threshold 120dhcp snooping alarm dhcp-reply enabledhcp snooping alarm dhcp-reply threshold 120dhcp snooping max-user-number 20# interface GigabitEthernet0/0/3dhcp snooping trusted## 执行命令display dhcp snooping interface查看接口下的DHCP Snooping运行信息。