cisco防火墙配置手册

思科防火墙完全配置

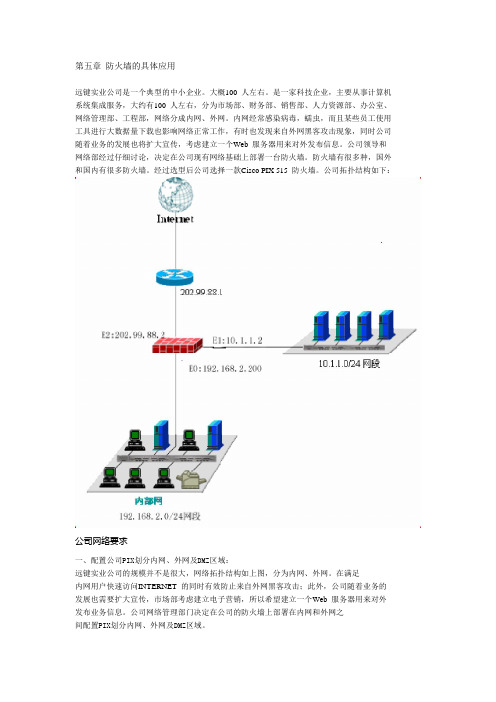

第五章防火墙的具体应用远键实业公司是一个典型的中小企业。

大概100 人左右。

是一家科技企业,主要从事计算机系统集成服务,大约有100 人左右,分为市场部、财务部、销售部、人力资源部、办公室、网络管理部、工程部,网络分成内网、外网。

内网经常感染病毒,蠕虫,而且某些员工使用工具进行大数据量下载也影响网络正常工作,有时也发现来自外网黑客攻击现象,同时公司随着业务的发展也将扩大宣传,考虑建立一个Web 服务器用来对外发布信息。

公司领导和网络部经过仔细讨论,决定在公司现有网络基础上部署一台防火墙。

防火墙有很多种,国外和国内有很多防火墙。

经过选型后公司选择一款Cisco PIX 515 防火墙。

公司拓扑结构如下:公司网络要求一、配置公司PIX划分内网、外网及DMZ区域:远键实业公司的规模并不是很大,网络拓扑结构如上图,分为内网、外网。

在满足内网用户快速访问INTERNET 的同时有效防止来自外网黑客攻击;此外,公司随着业务的发展也需要扩大宣传,市场部考虑建立电子营销,所以希望建立一个Web 服务器用来对外发布业务信息。

公司网络管理部门决定在公司的防火墙上部署在内网和外网之间配置PIX划分内网、外网及DMZ区域。

pixfirewall>enapixfirewall##进入全局配置模式pixfirewall# conf t#配置防火墙接口的名字,并指定安全级别(nameif)。

pixfirewall(config)#int e0pixfirewall(config-if)# nameif insidepixfirewall(config-if)# security-level 100pixfirewall(config)#int e1pixfirewall(config-if)# nameif dmzpixfirewall(config-if)# security-level 50pixfirewall(config)#int e2pixfirewall(config-if)# nameif outsidepixfirewall(config-if)# security-level 0security-leve 0 是外部端口outside 的安全级别(0 安全级别最高)security-leve 100 是内部端口inside 的安全级别,如果中间还有以太口,则security-leve 10,security-leve 20 等等命名,多个网卡组成多个网络,一般情况下增加一个以太口作为dmz security-leve 50 是停火区dmz 的安全级别。

cisco防火墙配置手册

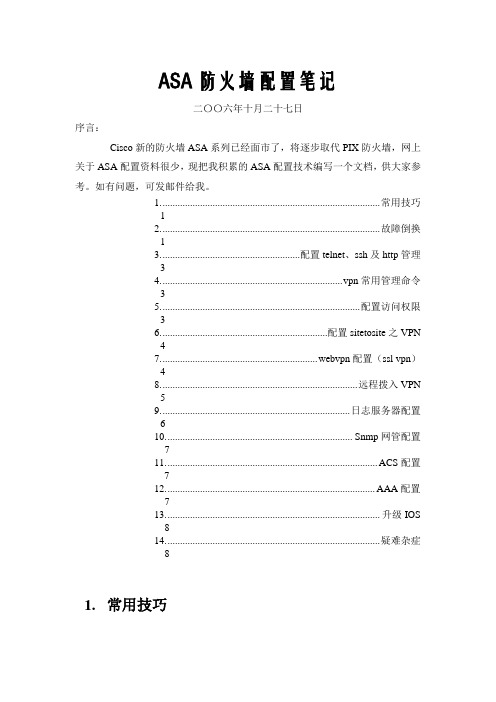

ASA防火墙配置笔记二〇〇六年十月二十七日序言:Cisco新的防火墙ASA系列已经面市了,将逐步取代PIX防火墙,网上关于ASA配置资料很少,现把我积累的ASA配置技术编写一个文档,供大家参考。

如有问题,可发邮件给我。

1. ....................................................................................... 常用技巧12. ....................................................................................... 故障倒换13. ....................................................... 配置telnet、ssh及http管理34. ........................................................................ v pn常用管理命令35. ............................................................................... 配置访问权限36. .................................................................. 配置sitetosite之VPN47. .............................................................. w ebvpn配置(ssl vpn)48. .............................................................................. 远程拨入VPN59. ........................................................................... 日志服务器配置610. .......................................................................... Snmp网管配置711. .................................................................................... ACS配置712. ................................................................................... AAA配置713. ..................................................................................... 升级IOS814. ..................................................................................... 疑难杂症81.常用技巧Sh ru ntp查看与ntp有关的Sh ru crypto 查看与vpn有关的Sh ru | inc crypto 只是关健字过滤而已2.故障倒换failoverfailover lan unit primaryfailover lan interface testint Ethernet0/3failover link testint Ethernet0/3failover mac address Ethernet0/1 0018.1900.5000 0018.1900.5001failover mac address Ethernet0/0 0018.1900.4000 0018.1900.4001failover mac address Ethernet0/2 0018.1900.6000 0018.1900.6001failover mac address Management0/0 0018.1900.7000 0018.1900.7001failover interface ip testint 10.3.3.1 255.255.255.0 standby 10.3.3.2注:最好配置虚拟MAC地址sh failover显示配置信息write standby写入到备用的防火墙中failover命令集如下:configure mode commands/options:interface Configure the IP address and mask to be used for failoverand/or stateful update informationinterface-policy Set the policy for failover due to interface failureskey Configure the failover shared secret or keylan Specify the unit as primary or secondary or configure theinterface and vlan to be used for failover communication link Configure the interface and vlan to be used as a link forstateful update informationmac Specify the virtual mac address for a physical interface polltime Configure failover poll intervalreplication Enable HTTP (port 80) connection replicationtimeout Specify the failover reconnect timeout value forasymmetrically routed sessionssh failover 命令集如下:history Show failover switching historyinterface Show failover command interface informationstate Show failover internal state informationstatistics Show failover command interface statistics information| Output modifiers<cr>3.配置telnet、ssh及http管理username jiang password Csmep3VzvPQPCbkx encrypted privilege 15aaa authentication enable console LOCALaaa authentication telnet console LOCALaaa authentication ssh console LOCALaaa authorization command LOCALhttp 192.168.40.0 255.255.255.0 managementssh 192.168.40.0 255.255.255.0 inside4.vpn常用管理命令sh vpn-sessiondb full l2l 显示site to site 之vpn通道情况sh ipsec stats 显示ipsec通道情况sh vpn-sessiondb summary 显示vpn汇总信息sh vpn-sessiondb detail l2l 显示ipsec详细信息sh vpn-sessiondb detail svc 查看ssl client信息sh vpn-sessiondb detail webvpn 查看webvpn信息sh vpn-sessiondb detail full l2l 相当于linux下的ipsec whack –status 如果没有建立连接,则表示ipsec通道还没有建立起来。

cisco防火墙配置的基本配置

cisco防火墙配置的基本配置1、nameif设置接口名称,并指定安全级别,安全级别取值范围为1~100,数字越大安全级别越高。

使用命令:PIX525(config)#nameifethernet0outsidesecurity0PIX525(config)#nameifethernet1insidesecurity100PIX525(config)#nameifethernet2dmzsecurity502、interface配置以太口工作状态,常见状态有:auto、100full、shutdown。

auto:设置网卡工作在自适应状态。

100full:设置网卡工作在100Mbit/s,全双工状态。

shutdown:设置网卡接口关闭,否则为激活。

命令:PIX525(config)#interfaceethernet0autoPIX525(config)#interfaceethernet1100fullPIX525(config)#interfaceethernet1100fullshutdown3、ipaddress配置网络接口的IP地址4、global指定公网地址范围:定义地址池。

Global命令的配置语法:global(if_name)nat_idip_address-ip_address[netmarkglobal_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmarkglobal_mask]:表示全局ip地址的网络掩码。

5、nat地址转换命令,将内网的私有ip转换为外网公网ip。

6、routeroute命令定义静态路由。

语法:route(if_name)00gateway_ip[metric]7、static配置静态IP地址翻译,使内部地址与外部地址一一对应。

Cisco防火墙模块安装配置手册

WS-SVC-FWM-1

Serial No. SAD062302U4

例如,刚才我们查看的防火墙模块是在 Mod 4 上,我们就可以输入登陆防火 墙

Router# session slot 4 processor 1

第三步,输入登陆密码默认是 cisco

password:

第四步,输入 enable 密码,默认没有密码

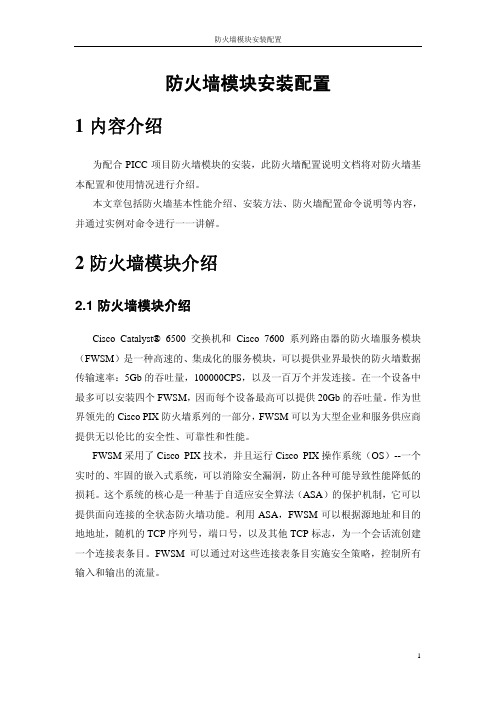

防火墙模块安装配置

防火墙模块安装配置

1 内容介绍

为配合 PICC 项目防火墙模块的安装,此防火墙配置说明文档将对防火墙基 本配置和使用情况进行介绍。

本文章包括防火墙基本性能介绍、安装方法、防火墙配置命令说明等内容, 并通过实例对命令进行一一讲解。

2 防火墙模块介绍

2.1 防火墙模块介绍

Cisco Catalyst® 6500 交换机和 Cisco 7600 系列路由器的防火墙服务模块 (FWSM)是一种高速的、集成化的服务模块,可以提供业界最快的防火墙数据 传输速率:5Gb 的吞吐量,100000CPS,以及一百万个并发连接。在一个设备中 最多可以安装四个 FWSM,因而每个设备最高可以提供 20Gb 的吞吐量。作为世 界领先的 Cisco PIX 防火墙系列的一部分,FWSM 可以为大型企业和服务供应商 提供无以伦比的安全性、可靠性和性能。

4

防火墙模块安装配置

3.2 确认防火墙模块

安装完防火墙模块后,开启交换机,确认防火墙模块是否被交换机识别。 Cisco IOS software 通过命令 show module 查看防火墙模块状态是否正常

Router> show module

Mod Ports Card Type

Model

--- ----- -------------------------------------- ------------------ -----------

思科ASA 5510防火墙实战配置中文手册

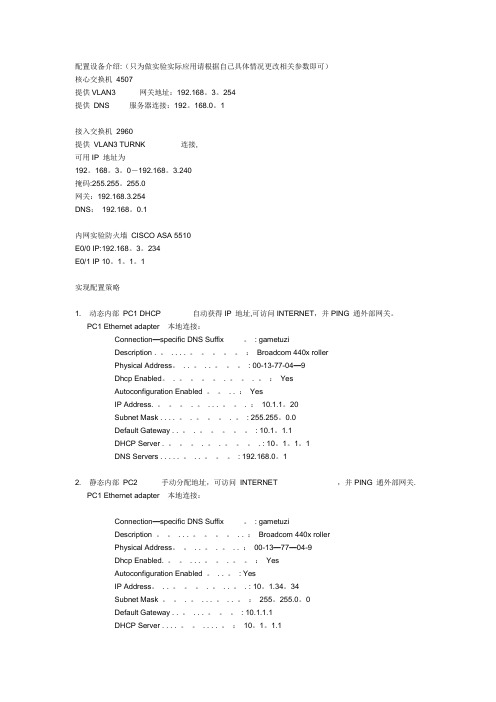

配置设备介绍:(只为做实验实际应用请根据自己具体情况更改相关参数即可)核心交换机4507提供VLAN3 网关地址:192.168。

3。

254提供DNS 服务器连接:192。

168.0。

1接入交换机2960提供VLAN3 TURNK 连接,可用IP 地址为192。

168。

3。

0-192.168。

3.240掩码:255.255。

255.0网关:192.168.3.254DNS:192.168。

0.1内网实验防火墙CISCO ASA 5510E0/0 IP:192.168。

3。

234E0/1 IP 10。

1。

1。

1实现配置策略1. 动态内部PC1 DHCP 自动获得IP 地址,可访问INTERNET,并PING 通外部网关。

PC1 Ethernet adapter 本地连接:Connection—specific DNS Suffix 。

: gametuziDescription . 。

. . . . 。

:Broadcom 440x rollerPhysical Address。

. . 。

. . 。

: 00-13-77-04—9Dhcp Enabled。

. 。

. 。

. 。

:YesAutoconfiguration Enabled 。

. . :YesIP Address. 。

. 。

. . . 。

. :10.1.1。

20Subnet Mask . . . . 。

. 。

. 。

: 255.255。

0.0Default Gateway . . 。

. 。

: 10.1。

1.1DHCP Server . 。

. 。

. 。

. : 10。

1。

1。

1DNS Servers . . . . . 。

. . 。

: 192.168.0。

12. 静态内部PC2 手动分配地址,可访问INTERNET ,并PING 通外部网关. PC1 Ethernet adapter 本地连接:Connection—specific DNS Suffix 。

cisco防火墙配置清单

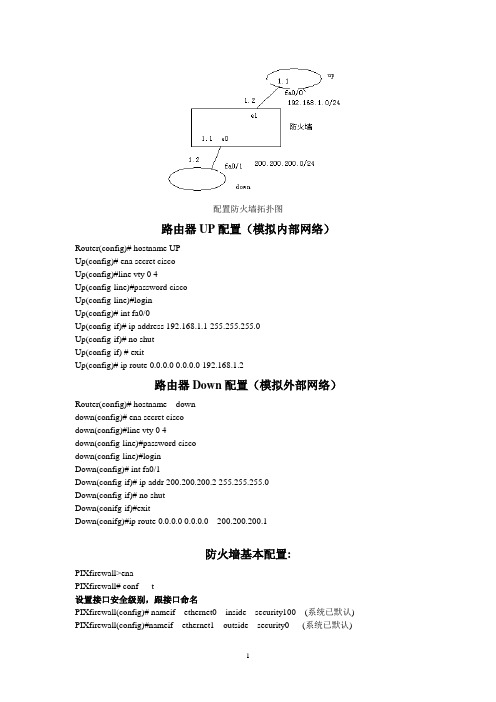

配置防火墙拓扑图路由器UP配置(模拟内部网络)Router(config)# hostname UPUp(config)# ena secret ciscoUp(config)#line vty 0 4Up(config-line)#password ciscoUp(config-line)#loginUp(config)# int fa0/0Up(config-if)# ip address 192.168.1.1 255.255.255.0Up(config-if)# no shutUp(config-if) # exitUp(config)# ip route 0.0.0.0 0.0.0.0 192.168.1.2路由器Down配置(模拟外部网络)Router(config)# hostname downdown(config)# ena secret ciscodown(config)#line vty 0 4down(config-line)#password ciscodown(config-line)#loginDown(config)# int fa0/1Down(config-if)# ip addr 200.200.200.2 255.255.255.0Down(config-if)# no shutDown(conifg-if)#exitDown(conifg)#ip route 0.0.0.0 0.0.0.0 200.200.200.1防火墙基本配置:PIXfirewall>enaPIXfirewall# conf t设置接口安全级别,跟接口命名PIXfirewall(config)# nameif ethernet0 inside security100 (系统已默认) PIXfirewall(config)#nameif ethernet1 outside security0 (系统已默认)设置接口工作方式PIXfirewall(config)# interface ethernet0 auto (系统已默认)PIXfirewall(config)# interface ethernet1 auto (系统已默认)设置接口IP地址:PIXfirewall(config)# ip address inside 192.168.1.2 255.255.255.0PIXfirewall(config)# ip address outside 200.200.200.1 255.255.255.0在防火墙上配置内部网络访问外部网络定义地址池1PIXfirewall(config)#global (outside) 1 200.200.200.3-200.200.200.10 netmask 255.255.255.0 配置inside口内部主机访问外网NATPIXfirewall(config)#nat (inside) 1 0 0配置到外网的路由PIXfirewall(config)# route outside 0.0.0.0 0.0.0.0 200.200.200.2前面的工作已完成从内部网络(在路由器UP上)访问外部网络的配置。

Cisco路由器交换机防火墙配置命令详解

Cisco路由器交换机防火墙配置命令详解cisco思科公司是全球领先的网络解决方案供应商,其出产的设备配置起来也跟别的不太一样,下面是Cisco路由器交换机防火墙配置命令详解,希望对你有所帮助。

Cisco路由器交换机防火墙配置命令详解1、交换机支持的命令交换机基本状态switch: ;ROM状态,路由器是rommon>hostname> ;用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;接口状态交换机口令设置switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname ;设置交换机的主机名switch(config)#enable secret xxx ;设置特权加密口令switch(config)#enable password xxa ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;允许登录switch(config-line)#password xx ;设置登录口令xxswitch#exit ;返回命令交换机VLAN设置switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config-if)#switchport access vlan 2 ;当前端口加入vlan2switch(config-if)#switchport mode trunk ;设置为干线switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlanswitch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain ;设置发vtp域名switch(config)#vtp password ;设置发vtp密码switch(config)#vtp mode server ;设置发vtp模式switch(config)#vtp mode client ;设置发vtp模式交换机设置IP地址switch(config)#inte***ce vlan 1 ;进入vlan 1switch(config-if)#ip address ;设置IP地址switch(config)#ip default-gateway ;设置默认网关switch#dir flash: ;查看闪存交换机显示命令switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show inte***ce ;查看端口信息switch#show int f0/0 ;查看指定端口信息2. 路由器支持的命令路由器显示命令router#show run ;显示配置信息router#show inte***ce ;显示接口信息router#show ip route ;显示路由信息router#show cdp nei ;显示邻居信息router#reload;重新起动。

Cisco网络防火墙配置方法是什么用哪些命令

Cisco网络防火墙配置方法是什么用哪些命令防火墙借由监测所有的封包并找出不符规则的内容,可以防范电脑蠕虫或是木马程序的快速蔓延。

这篇文章主要介绍了Cisco网络防火墙配置方法,需要的朋友可以参考下方法步骤由于网络防火墙默认禁止所有的通信,因为,只有对其进行适当配置后,才能实现正常的网络通信。

如何配置Cisco网络防火墙1.进入全局配置模式ciscoasa# configure terminal2.选择欲作为网络防火墙外部接口的网络接口ciscoasa(config)# interface interface-id3.为该接口指定IP地址和网掩码ciscoasa(config-if)#4.将该接口指定IP地址和网掩码ciscoasa(config-if)# nameif outsideINFO:Security level for "outside" set to 0 by default5.激活该外部接口ciscoasa(config-if)# no shutdown6.返回至全局配置模式ciscoasa(config-if)# exit7.选择欲作为网络防火墙内部接口的网络接口ciscoasa(config-if)# interface interface-id8.为了该接口指定为内部接口。

ciscoasa(config-if)# ip address ip-address subnet-mask9.将该接口指定为内容接口ciscoasa(config-if)# nameif insideINFO:Security level for "outside" set to 100 by default10.激活该外部接口ciscoasa(config-if)# no shutdown11.返回至全局配置模式ciscoasa(config-if)# exit12.启动Web___ciscoasa(config)# web___13.允许___对外访问ciscoasa(config-web___)#enable outside14.指定SSL ___客户端(SSL VP___linet,SVC)文件位置。

思科防火墙基本配置指导

下面我讲一下一般用到的最基本配置1、建立用户和修改密码跟Cisco IOS路由器基本一样。

2、激活以太端口必须用enable进入,然后进入configure模式PIX525>enablePassword:PIX525#config tPIX525(config)#interface ethernet0 autoPIX525(config)#interface ethernet1 auto在默然情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活。

3、命名端口与安全级别采用命令nameifPIX525(config)#nameif ethernet0 outside security0PIX525(config)#nameif ethernet0 outside security100security0是外部端口outside的安全级别(0安全级别最高)security100是内部端口inside的安全级别,如果中间还有以太口,则security10,security20等等命名,多个网卡组成多个网络,一般情况下增加一个以太口作为DMZ(Demilitarized Zones非武装区域)。

4、配置以太端口IP 地址采用命令为:ip address如:内部网络为:192.168.1.0 255.255.255.0外部网络为:222.20.16.0 255.255.255.0PIX525(config)#ip address inside 192.168.1.1 255.255.255.0PIX525(config)#ip address outside 222.20.16.1 255.255.255.05、配置远程访问[telnet]在默然情况下,PIX的以太端口是不允许telnet的,这一点与路由器有区别。

Cisco ASA5500 配置手册

Cisco ASA5500系列防火墙基本配置手册一、配置基础1.1用户接口思科防火墙支持下列用户配置方式:Console,Telnet,SSH(1.x或者2.0,2.0为7.x新特性),ASDM的http方式,VMS的Firewall Management Center。

支持进入Rom Monitor模式,权限分为用户模式和特权模式,支持Help,History和命令输出的搜索和过滤。

用户模式:Firewall> 为用户模式,输入enable进入特权模式Firewall#。

特权模式下输入config t 可以进入全局配置模式。

通过exit,ctrl-z退回上级模式。

配置特性:在原有命令前加no可以取消该命令。

Show running-config 或者 write terminal显示当前配置。

Show running-config all显示所有配置,包含缺省配置。

Tab可以用于命令补全,ctrl-l可以用于重新显示输入的命令(适用于还没有输入完命令被系统输出打乱的情况),help和history相同于IOS命令集。

Show命令支持 begin,include,exclude,grep 加正则表达式的方式对输出进行过滤和搜索。

Terminal width 命令用于修改终端屏幕显示宽度,缺省为80个字符,pager命令用于修改终端显示屏幕显示行数,缺省为24行。

1.2初始配置跟路由器一样可以使用setup进行对话式的基本配置。

二、配置连接性2.1配置接口接口基础:防火墙的接口都必须配置接口名称,接口IP地址和掩码和安全等级。

接口基本配置:Firewall(config)# interface hardware-id 进入接口模式Firewall(config-if)# speed {auto | 10 | 100 | nonegotiate} 设置接口速率Firewall(config-if)# duplex {auto | full | half} 接口工作模式Firewall(config-if)# [no] shutdown 激活或关闭接口Firewall(config-if)# nameif if_name 配置接口名称Firewall(config-if)# security-level level 定义接口的安全级别例:interface GigabitEthernet0/0nameif outsidesecurity-level 0ip address 125.78.33.22 255.255.255.248!interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 192.168.18.254 255.255.255.0在配置中,接口被命名为外部接口(outside),安全级别是0;被命名为内部接口(inside),安全级别是100.安全级别取值范围为1~99,数字越大安全级别越高。

cisco pix防火墙基本配置命令使用手册

cisco pix防火墙基本配置命令使用任何企业安全策略的一个主要部分都是实现和维护防火墙,因此防火墙在网络安全的实现当中扮演着重要的角色。

防火墙通常位于企业网络的边缘,这使得内部网络与internet之间或者与其他外部网络互相隔离,并限制网络互访从而保护企业内部网络。

设置防火墙目的都是为了在内部网与外部网之间设立唯一的通道,简化网络的安全管理。

在众多的企业级主流防火墙中,cisco pix防火墙是所有同类产品性能最好的一种。

cisco pix 系列防火墙目前有5种型号pix506,515,520,525,535。

其中pix535是pix 500系列中最新,功能也是最强大的一款。

它可以提供运营商级别的处理能力,适用于大型的isp等服务提供商。

但是pix特有的os操作系统,使得大多数管理是通过命令行来实现的,不象其他同类的防火墙通过web管理界面来进行网络管理,这样会给初学者带来不便。

本文将通过实例介绍如何配置cisco pix防火墙。

在配置pix防火墙之前,先来介绍一下防火墙的物理特性。

防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3个接口的防火墙时,就至少产生了3个网络,描述如下:ø内部区域(内网)。

内部区域通常就是指企业内部网络或者是企业内部网络的一部分。

它是互连网络的信任区域,即受到了防火墙的保护。

ø外部区域(外网)。

外部区域通常指internet或者非企业内部网络。

它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。

ø停火区(dmz)。

停火区是一个隔离的网络,或几个网络。

位于停火区中的主机或服务器被称为堡垒主机。

一般在停火区内可以放置web服务器,mail服务器等。

停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。

注意:2个接口的防火墙是没有停火区的。

cisco ASA5200防火墙详细配置手册

: Saved

:

ASA Version 8.2(5)

!

hostname ASA5520

enable password mXBgE0BelDHjYBDU encrypted

passwd mXBgE0BelDHjYBDU encrypted

access-list vpnclient_splitTunnelAcl standard permit 172.20.1.0 255.255.255.0

access-list ipsec-vpn extended permit ip 172.20.1.0 255.255.255.0 10.144.196.0 255.255.255.0

ssh timeout 30

ssh version 1

console timeout 0

threat-detection basic-threat

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

crypto map outside_map 10 match address ipsec-vpn

crypto map outside_map 10 set peer 202.4.201.252

crypto map outside_map 10 set transform-set myset

crypto dynamic-map outside-dyn-map 10 set transform-set vpnset

crypto dynamic-map outside-dyn-map 10 set security-association lifetime seconds 288000

Cisco路由器与防火墙配置大全

Cisco路由器与防⽕墙配置⼤全Cisco 2811 路由器配置⼤全命令状态1. router>路由器处于⽤户命令状态,这时⽤户可以看路由器的连接状态,访问其它⽹络和主机,但不能看到和更改路由器的设置内容。

2. router#在router>提⽰符下键⼊enable,路由器进⼊特权命令状态router#,这时不但可以执⾏所有的⽤户命令,还可以看到和更改路由器的设置内容。

3. router(config)#在router#提⽰符下键⼊configure terminal,出现提⽰符router(config)#,此时路由器处于全局设置状态,这时可以设置路由器的全局参数。

4. router(config-if)#; router(config-line)#; router(config-router)#;…路由器处于局部设置状态,这时可以设置路由器某个局部的参数。

5. >路由器处于RXBOOT状态,在开机后60秒内按ctrl-break可进⼊此状态,这时路由器不能完成正常的功能,只能进⾏软件升级和⼿⼯引导。

6. 设置对话状态这是⼀台新路由器开机时⾃动进⼊的状态,在特权命令状态使⽤SETUP命令也可进⼊此状态,这时可通过对话⽅式对路由器进⾏设置。

三、设置对话过程1. 显⽰提⽰信息2. 全局参数的设置3. 接⼝参数的设置4. 显⽰结果利⽤设置对话过程可以避免⼿⼯输⼊命令的烦琐,但它还不能完全代替⼿⼯设置,⼀些特殊的设置还必须通过⼿⼯输⼊的⽅式完成。

进⼊设置对话过程后,路由器⾸先会显⽰⼀些提⽰信息:--- System Configuration Dialog ---At any point you may enter a question mark '?' for help.Use ctrl-c to abort configuration dialog at any prompt.Default settings are in square brackets '[]'.这是告诉你在设置对话过程中的任何地⽅都可以键⼊“?”得到系统的帮助,按ctrl-c可以退出设置过程,缺省设置将显⽰在‘[]’中。

Cisco-ASA-5500防火墙个人基本配置手册-去水印

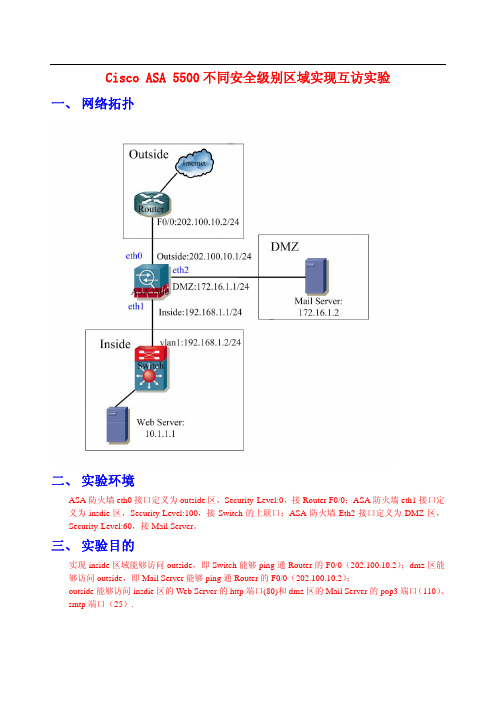

Cisco ASA 5500不同安全级别区域实现互访实验一、 网络拓扑二、 实验环境ASA防火墙eth0接口定义为outside区,Security-Level:0,接Router F0/0;ASA防火墙eth1接口定义为insdie区,Security-Level:100,接Switch的上联口;ASA防火墙Eth2接口定义为DMZ区,Security-Level:60,接Mail Server。

三、 实验目的实现inside区域能够访问outside,即Switch能够ping通Router的F0/0(202.100.10.2);dmz区能够访问outside,即Mail Server能够ping通Router的F0/0(202.100.10.2);outside能够访问insdie区的Web Server的http端口(80)和dmz区的Mail Server的pop3端口(110)、smtp端口(25).四、 详细配置步骤1、端口配置CiscoASA(config)# interface ethernet 0CiscoASA(config)#nameif ousideCiscoASA(config-if)# security-level 0CiscoASA(config-if)# ip address 202.100.10.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)# interface ethernet 1CiscoASA(config)#nameif insideCiscoASA(config-if)# security-level 100CiscoASA(config-if)# ip address 192.168.1.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)# interface ethernet 2CiscoASA(config)#nameif dmzCiscoASA(config-if)# security-level 50CiscoASA(config-if)# ip address 172.16.1.1 255.255.255.0CiscoASA(config-if)# no shut2、路由配置CiscoASA(config)# route outside 0.0.0.0 0.0.0.0 202.100.10.2 1 #默认路由CiscoASA(config)# route inside 10.0.0.0 255.0.0.0 192.168.1.2 1 #外网访问内网服务器的路由3、定义高安全接口区域需要进行地址转换的IP范围CiscoASA(config)# nat (inside) 1 0 0CiscoASA(config)# nat (dmz) 1 0 04、定义低安全接口区域用于高安全接口区域进行IP转换的地址范围CiscoASA(config)# global (outside) 1 interfaceCiscoASA(config)# global (dmz) 1 interface5、定义静态IP映射(也称一对一映射)CiscoASA(config)# static (inside,outside) tcp 202.100.10.1 www 10.1.1.1 www netmask 255.255.255.255#实现从outside区访问inside区10.1.1.1的80端口时,就直接访问10.1.1.1:80 对outside区的映射202.100.10.1:80CiscoASA(config)# static (dmz,outside) tcp 202.100.10.1 pop3 172.16.1.2 pop3 netmask 255.255.255.255#实现从outside区访问dmz区172.16.1.2的110时,就直接访问172.16.1.2:110 对outside区的映射202.100.10.1:110CiscoASA(config)# static (dmz,outside) tcp 202.100.10.1 smtp 172.16.1.2 smtp netmask 255.255.255.255#实现从outside区访问dmz区172.16.1.2的25时,就直接访问172.16.1.2:25 对outside区的映射202.100.10.1:256、定义access-listCiscoASA(config)# access-list 101 extended permit ip any anyCiscoASA(config)# access-list 101 extended permit icmp any anyCiscoASA(config)# access-list 102 extended permit tcp any host 10.1.1.1 eq wwwCiscoASA(config)# access-list 102 extended permit icmp any anyCiscoASA(config)# access-list 103 extended permit tcp any host 172.16.1.2 eq pop3CiscoASA(config)# access-list 103 extended permit tcp any host 172.16.1.2 eq smtp7、在接口上应用access-listCiscoASA(config)# access-group 101 in interface outsideCiscoASA(config)#access-group 102 in interface insideCiscoASA(config)#access-group 103 in interface dmz五、 实验总结1、当流量从高权限区域流向低权限区域时1、只要路由配通了,无须配置nat/global,也无须配置access-list,就可以直接telnet低权限区域主机;2、只要路由配通了,同时配置了access-list,无须配置nat/global,就可以直接ping通低权限区域主机;3、只要路由配通了,同时配置了nat/global/access-list,此时telnet/ping均会执行地址转换2、当流量从低权限区域流向高权限区域时1、即使路由已经配通了,也不能成功访问;2、路由已经配通了,同时必须正确配置了static IP地址映射及access-list,才能成功访问;3、调通路由是基础,同时只跟static/access-list有关,而跟nat/global毫无关系。

CiscoASA5505防火墙详细配置教程及实际配置案例

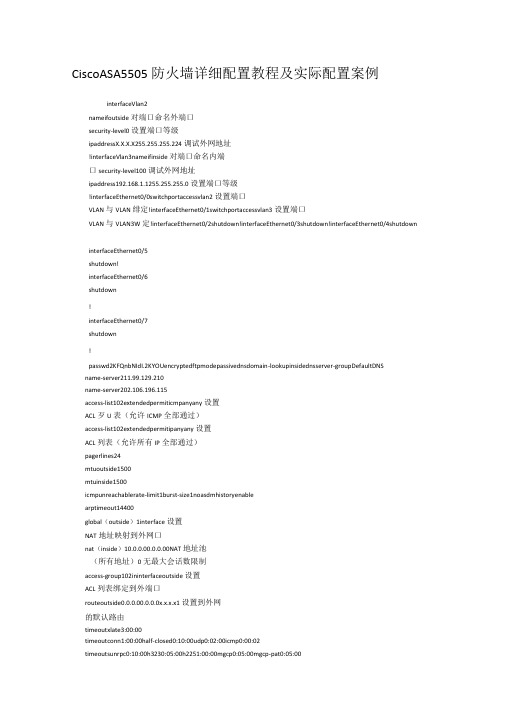

CiscoASA5505防火墙详细配置教程及实际配置案例interfaceVlan2nameifoutside对端口命名外端口security-level0设置端口等级ipaddressX.X.X.X255.255.255.224调试外网地址!interfaceVlan3nameifinside对端口命名内端口security-level100调试外网地址ipaddress192.168.1.1255.255.255.0设置端口等级!interfaceEthernet0/0switchportaccessvlan2设置端口VLAN与VLAN绯定!interfaceEthernet0/1switchportaccessvlan3设置端口VLAN与VLAN3W定!interfaceEthernet0/2shutdown!interfaceEthernet0/3shutdown!interfaceEthernet0/4shutdowninterfaceEthernet0/5shutdown!interfaceEthernet0/6shutdown!interfaceEthernet0/7shutdown!passwd2KFQnbNIdI.2KYOUencryptedftpmodepassivednsdomain-lookupinsidednsserver-groupDefaultDNSname-server211.99.129.210name-server202.106.196.115access-list102extendedpermiticmpanyany设置ACL歹U表(允许ICMP全部通过)access-list102extendedpermitipanyany设置ACL列表(允许所有IP全部通过)pagerlines24mtuoutside1500mtuinside1500icmpunreachablerate-limit1burst-size1noasdmhistoryenablearptimeout14400global(outside)1interface设置NAT地址映射到外网口nat(inside)10.0.0.00.0.0.00NAT地址池(所有地址)0无最大会话数限制access-group102ininterfaceoutside设置ACL列表绑定到外端口routeoutside0.0.0.00.0.0.0x.x.x.x1设置到外网的默认路由timeoutxlate3:00:00timeoutconn1:00:00half-closed0:10:00udp0:02:00icmp0:00:02timeoutsunrpc0:10:00h3230:05:00h2251:00:00mgcp0:05:00mgcp-pat0:05:00timeoutsip0:30:00sip_media0:02:00sip-invite0:03:00sip-disconnect0:02:00timeoutuauth0:05:00absolutenosnmp-serverlocationnosnmp-servercontactsnmp-serverenabletrapssnmpauthenticationlinkuplinkdowncoldstarttelnet0.0.0.00.0.0.0inside设置TELNETS有地址进入telnettimeout5ssh0.0.0.00.0.0.0outside设置SSH所有地址进入sshtimeout30sshversion2consoletimeout0dhcpdaddress192.168.1.100-192.168.1.199inside设置DHCP!艮务器地址池dhcpddns211.99.129.210202.106.196.115interfaceinside设置DNS服务器到内网端口dhcpdenableinside设置DHCPZ用到内网端口前几天去客户那调试CISCO-ASA-5505设备,第一次摸,跟PIX一样,呵呵.没有技术含量,都是最基本的.其他业务配置暂时没配,会及时更新的.CiscoASA5505配置cisco,config,telnet,防火墙,Cisco1.配置防火墙名ciscoasa>enableciscoasa#configureterminalciscoasa(config)#hostnameasa55052.配置telnetasa5505(config)#telnet192.168.1.0255.255.255.0insideT〃允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)#passwordcisco远程密码asa5505(config)#enablepasswordcisco特权模式密码4.配置IPasa5505(config)#interfacevlan2进入vlan2asa5505(config-if)#ipaddress218.16.37.222255.255.255.192vlan2配置IPasa5505(config)#showipaddressvlan2验证配置5.端口力口入vlanasa5505(config)#interfacee0/3进入接口e0/3asa5505(config-if)#switchportaccessvlan3接口e0/3力口入vlan3asa5505(config)#interfacevlan3进入vlan3asa5505(config-if)#ipaddress10.10.10.36255.255.255.224vlan3配置IPasa5505(config-if)#nameifdmzvlan3名asa5505(config-if)#noshutdown开启asa5505(config-if)#showswitchvlan验证配置6.最大传输单元MTUasa5505(config)#mtuinside1500inside最大传车^单元1500字节asa5505(config)#mtuoutside1500outside最大传输单元1500字节asa5505(config)#mtudmz1500dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arptimeout14400arp表的超日^时间14400秒8.FTP模式asa5505(config)#ftpmodepassiveFTP被动模式9.配置域名asa5505(config)#10.启动日志asa5505(config)#loggingenable启动日志asa5505(config)#loggingasdminformational启动asdm报告日志asa5505(config)#Showlogging验证配置11.启用http服务asa5505(config)#httpserverenable启动HTTPserver便于ASDM连接。

CiscoASA防火墙详细图文配置实例

..Cisco ASA 防火墙图文配置实例本文是基于ASA5540 和 ASA5520 的配置截图所做的一篇配置文档,从最初始的配置开始:1、连接防火墙登陆与其他的 Cisco 设备一样,用 Console 线连接到防火墙,初始特权密码为空。

2、配置部接口和 IP 地址进入到接口配置模式,配置接口的 IP 地址,并指定为 inside。

防火墙的地址配置好后,进行测试,确认可以和防火墙通讯。

3、用 dir 命令查看当前的 Image 文件版本。

4、更新 Image 文件。

准备好 TFTP 服务器和新的 Image 文件,开始更新。

5、更新 ASDM。

6、更新完成后,再用 dir 命令查看8、存盘,重启9、用 sh version 命令验证启动文件,可以发现当前的 Image 文件就是更新后的10、设置允许用图形界面来管理 ASA 防火墙表示部接口的任意地址都可以通过 http 的方式来管理防火墙。

11、打开浏览器,在地址栏输入防火墙部接口的 IP 地址选择“是”按钮。

12、出现安装 ASDM 的画面选择“Install ASDM Launcher and Run ASDM”按钮,开始安装过程。

13、安装完成后会在程序菜单中添加一个程序组14、运行 ASDM Launcher,出现登陆画面15、验证证书单击“是”按钮后,开始登陆过程16、登陆进去后,出现防火墙的配置画面,就可以在图形界面下完成 ASA 防火墙的配置17、选择工具栏的“Configuration”按钮18、选择“Interface”,对防火墙的接口进行配置,这里配置g0/3接口选择 g0/3 接口,并单击右边的“Edit”按钮19、配置接口的 IP 地址,并将该接口指定为 outside单击 OK 后,弹出“Security Level Change”对话框,单击 OK 20、编辑 g0/1 接口,并定义为 DMZ 区域21、接口配置完成后,要单击 apply 按钮,以应用刚才的改变,这一步一定不能忘22、设置静态路由单击 Routing->Static Route->Add23、设置 enable 密码24、允许 ssh 方式登录防火墙25、增加用户定义 ssh 用本地数据库验证26、用 ssh 登录测试登录成功27、建立动态 NAT 转换选择 Add Dynamic NAT RuleInterface 选择 inside,Source 处输入 any 单击 Manage 按钮单击 add,增加一个地址池Interface 选择 Outside,选择 PAT,单击 Add 按钮单击 OK完成了添加动态 NAT 转换28、静态 NAT 转换由于笔者 2009 年离开了原单位,有些配置的截图没有做,新单位又没有 ASA 防火墙,只好参考《ASA8.0/ASDM6.0 测试报告》的截图和文档来完成本文,并将该文档中部分常用的配置联接在本文后,对该文的作者表示感。

03 思科防火墙基本配置

ASA Disk0: Disk1:

dir [/recursive] • Display the directory contents. [[{disk0:|disk1:|flash:}][<path>}]]

firewall# dir Directory of flash:/ 3 4 -rw-rw4902912 6748932 13:37:33 Jul 27 2005 13:21:13 Jul 28 2005 pix-701.bin asdm-501.bin

Running Configured

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-15

Security Appliance Security Levels

© 2005 Cisco Systems, Inc. All rights reserved.

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-12

Displaying Stored Files: System and Configuration

10.0.0.11

PIX Firewall Flash:

firewall(config)#

© 2005 Cisco Systems, Inc. All rights reserved.

SNPA v4.0—3-17

Security Level Example

DMZ Network

Ethernet2 • Security level 50 • Interface name = DMZ

firewall#

Cisco 路由器防火墙配置命令及实例

Cisco 路由器防火墙配置命令及实例一、access-list 用于创建访问规则.(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] }【参数说明】normal 指定规则加入普通时间段.special 指定规则加入特殊时间段.listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则.listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则.permit 表明允许满足条件的报文通过.deny 表明禁止满足条件的报文通过.protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议.source-addr 为源地址.source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0.dest-addr 为目的地址.dest-mask 为目的地址通配位.operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口.port1 在协议类型为TCP或UDP时出现,可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值.port2 在协议类型为TCP或UDP且操作类型为range时出现;可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值.icmp-type[可选] 在协议为ICMP时出现,代表ICMP报文类型;可以是关键字所设定的预设值(如echo-reply)或者是0~255之间的一个数值.icmp-code在协议为ICMP且没有选择所设定的预设值时出现;代表ICMP码,是0~255之间的一个数值.log [可选] 表示如果报文符合条件,需要做日志.listnumber 为删除的规则序号,是1~199之间的一个数值.subitem[可选] 指定删除序号为listnumber的访问列表中规则的序号.【缺省情况】系统缺省不配置任何访问规则.【命令模式】全局配置模式【使用指南】同一个序号的规则可以看作一类规则;所定义的规则不仅可以用来在接口上过滤报文,也可以被如DDR等用来判断一个报文是否是感兴趣的报文,此时,permit与deny表示是感兴趣的还是不感兴趣的.使用协议域为IP的扩展访问列表来表示所有的IP协议.同一个序号之间的规则按照一定的原则进行排列和选择,这个顺序可以通过show access-list 命令看到.【举例】允许源地址为10.1.1.0 网络、目的地址为10.1.2.0网络的WWW访问,但不允许使用FTP.Quidway(config)#access-list 100 permit tcp 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255 eq www Quidway(config)#access-list 100 deny tcp 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255 eq ftp【相关命令】ip access-group二、clear access-list counters 清除访问列表规则的统计信息.clear access-list counters [ listnumber ]【参数说明】listnumber [可选] 要清除统计信息的规则的序号,如不指定,则清除所有的规则的统计信息.【缺省情况】任何时候都不清除统计信息.【命令模式】特权用户模式【使用指南】使用此命令来清除当前所用规则的统计信息,不指定规则编号则清除所有规则的统计信息.【举例】例1:清除当前所使用的序号为100的规则的统计信息.Quidway#clear access-list counters 100例2:清除当前所使用的所有规则的统计信息.Quidway#clear access-list counters【相关命令】access-list三、firewall 启用或禁止防火墙.firewall { enable | disable }【参数说明】enable 表示启用防火墙.disable 表示禁止防火墙.【缺省情况】系统缺省为禁止防火墙.【命令模式】全局配置模式【使用指南】使用此命令来启用或禁止防火墙,可以通过show firewall命令看到相应结果.如果采用了时间段包过滤,则在防火墙被关闭时也将被关闭;该命令控制防火墙的总开关.在使用firewalldisable 命令关闭防火墙时,防火墙本身的统计信息也将被清除.【举例】启用防火墙.Quidway(config)#firewall enable【相关命令】access-list,ip access-group四、firewall default 配置防火墙在没有相应的访问规则匹配时,缺省的过滤方式.firewall default { permit | deny }【参数说明】permit 表示缺省过滤属性设置为“允许”.deny 表示缺省过滤属性设置为“禁止”.【缺省情况】在防火墙开启的情况下,报文被缺省允许通过.【命令模式】全局配置模式【使用指南】当在接口应用的规则没有一个能够判断一个报文是否应该被允许还是禁止时,缺省的过滤属性将起作用;如果缺省过滤属性是“允许”,则报文可以通过,否则报文被丢弃.【举例】设置缺省过滤属性为“允许”.Quidway(config)#firewall default permit五、ip access-group 使用此命令将规则应用到接口上.使用此命令的no形式来删除相应的设置.ip access-group listnumber { in | out }[ no ] ip access-group listnumber { in | out }【参数说明】listnumber 为规则序号,是1~199之间的一个数值.in 表示规则用于过滤从接口收上来的报文.out 表示规则用于过滤从接口转发的报文.【缺省情况】没有规则应用于接口.【命令模式】接口配置模式.【使用指南】使用此命令来将规则应用到接口上;如果要过滤从接口收上来的报文,则使用in 关键字;如果要过滤从接口转发的报文,使用out 关键字.一个接口的一个方向上最多可以应用20类不同的规则;这些规则之间按照规则序号的大小进行排列,序号大的排在前面,也就是优先级高.对报文进行过滤时,将采用发现符合的规则即得出过滤结果的方法来加快过滤速度.所以,建议在配置规则时,尽量将对同一个网络配置的规则放在同一个序号的访问列表中;在同一个序号的访问列表中,规则之间的排列和选择顺序可以用show access-list命令来查看.【举例】将规则101应用于过滤从以太网口收上来的报文.Quidway(config-if-Ethernet0)#ip access-group 101 in【相关命令】access-list六、settr 设定或取消特殊时间段.settr begin-time end-timeno settr【参数说明】begin-time 为一个时间段的开始时间.end-time 为一个时间段的结束时间,应该大于开始时间.【缺省情况】系统缺省没有设置时间段,即认为全部为普通时间段.【命令模式】全局配置模式【使用指南】使用此命令来设置时间段;可以最多同时设置6个时间段,通过show timerange 命令可以看到所设置的时间.如果在已经使用了一个时间段的情况下改变时间段,则此修改将在一分钟左右生效(系统查询时间段的时间间隔).设置的时间应该是24小时制.如果要设置类似晚上9点到早上8点的时间段,可以设置成“settr 21:00 23:59 0:00 8:00”,因为所设置的时间段的两个端点属于时间段之内,故不会产生时间段内外的切换.另外这个设置也经过了2000问题的测试.【举例】例1:设置时间段为8:30 ~ 12:00,14:00 ~ 17:00.Quidway(config)#settr 8:30 12:00 14:00 17:00例2:设置时间段为晚上9点到早上8点.Quidway(config)#settr 21:00 23:59 0:00 8:0【相关命令】timerange,show timerange七、show access-list 显示包过滤规则及在接口上的应用.show access-list [ all | listnumber | interface interface-name ]【参数说明】all 表示所有的规则,包括普通时间段内及特殊时间段内的规则.listnumber 为显示当前所使用的规则中序号为listnumber的规则.interface 表示要显示在指定接口上应用的规则序号.interface-name 为接口的名称.【命令模式】特权用户模式【使用指南】使用此命令来显示所指定的规则,同时查看规则过滤报文的情况.每个规则都有一个相应的计数器,如果用此规则过滤了一个报文,则计数器加1;通过对计数器的观察可以看出所配置的规则中,哪些规则是比较有效,而哪些基本无效.可以通过带interface关键字的show access-list命令来查看某个接口应用规则的情况.【举例】例1:显示当前所使用的序号为100的规则.Quidway#show access-list 100Using normal packet-filtering access rules now.100 deny icmp 10.1.0.0 0.0.255.255 any host-redirect (3 matches,252 bytes -- rule 1)100 permit icmp 10.1.0.0 0.0.255.255 any echo (no matches -- rule 2)100 deny udp any any eq rip (no matches -- rule 3)例2:显示接口Serial0上应用规则的情况.Quidway#show access-list interface serial 0Serial0:access-list filtering In-bound packets : 120access-list filtering Out-bound packets: None【相关命令】access-list八、show firewall 显示防火墙状态.show firewall【命令模式】特权用户模式【使用指南】使用此命令来显示防火墙的状态,包括防火墙是否被启用,启用防火墙时是否采用了时间段包过滤及防火墙的一些统计信息.【举例】显示防火墙状态.Quidway#show firewallFirewall is enable, default filtering method is 'permit'.TimeRange packet-filtering enable.InBound packets: None;OutBound packets: 0 packets, 0 bytes, 0% permitted,0 packets, 0 bytes, 0% denied,2 packets, 104 bytes, 100% permitted defaultly,0 packets, 0 bytes, 100% denied defaultly.From 00:13:02 to 06:13:21: 0 packets, 0 bytes, permitted.【相关命令】firewall九、show isintr 显示当前时间是否在时间段之内.show isintr【命令模式】特权用户模式【使用指南】使用此命令来显示当前时间是否在时间段之内.【举例】显示当前时间是否在时间段之内.Quidway#show isintrIt is NOT in time ranges now.【相关命令】timerange,settr十、show timerange 显示时间段包过滤的信息.show timerange【命令模式】特权用户模式【使用指南】使用此命令来显示当前是否允许时间段包过滤及所设置的时间段.【举例】显示时间段包过滤的信息.Quidway#show timerangeTimeRange packet-filtering enable.beginning of time range:01:00 - 02:0003:00 - 04:00end of time range.【相关命令】timerange,settr十一、timerange 启用或禁止时间段包过滤功能.timerange { enable | disable }【参数说明】enable 表示启用时间段包过滤.disable 表示禁止采用时间段包过滤.【缺省情况】系统缺省为禁止时间段包过滤功能.【命令模式】全局配置模式【使用指南】使用此命令来启用或禁止时间段包过滤功能,可以通过show firewall命令看到,也可以通过show timerange命令看到配置结果.在时间段包过滤功能被启用后,系统将根据当前的时间和设置的时间段来确定使用时间段内(特殊)的规则还是时间段外(普通)的规则.系统查询时间段的精确度为1分钟.所设置的时间段的两个端点属于时间段之内.【举例】启用时间段包过滤功能.Quidway(config)#timerange enable【相关命令】settr,show timerangeCisco PIX防火墙配置(转载)硬件防火墙,是网络间的墙,防止非法侵入,过滤信息等,从结构上讲,简单地说是一种PC式的电脑主机加上闪存(Flash)和防火墙操作系统。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

c i s c o防火墙配置手册 TTA standardization office【TTA 5AB- TTAK 08- TTA 2C】一、Cisco Pix日常维护常用命令1、Pix模式介绍“>”用户模式firewall>enable由用户模式进入到特权模式password:“#”特权模式firewall#config t由特权模式进入全局配置模式“(config)#”全局配置模式firewall(config)#防火墙的配置只要在全局模式下完成就可以了。

1、基本配置介绍1、端口命名、设备命名、IP地址配置及端口激活nameif ethernet0 outside security0端口命名nameif gb-ethernet0 inside security100定义端口的名字以及安全级别,“outside”的安全级别默认为0,“inside”安全级别默认为100,及高安全级别的可以访问低安全级别的,但低安全级别不能主动地到高安全级别。

firewall(config)#hostname firewall设备名称firewall(config)#ip address outside 1.1.1.1 255.255.255.0内外口地址设置firewall(config)#ip address inside 172.16.1.1 255.255.255.0firewall(config)# interface ethernet0 100full激活外端口firewall(config)# interface gb-ethernet0 1000auto激活内端口2、telnet、ssh、web登陆配置及密码配置防火墙默认是不允许内/外网用户通过远程登陆或WEB访问的,需要相应得开启功能。

firewall(config)#telnet 192.168.10.0 255.255.255.0 inside 允许内网此网断内的机器Telnet到防火墙配置从外网远程登陆到防火墙Firewall(config)#domain-name firewall(config)# crypto key generate rsafirewall(config)#ssh 0.0.0.0 0.0.0.0 outside允许外网所有地址可以远程登录防火墙,也可以定义一格具体的地址可以从外网登陆到防火墙上,如:firewall(config)#ssh 218.240.6.81 255.255.255.255 outsidefirewall(config)#enable password cisco由用户模式进入特权模式的口令firewall(config)#passrd ciscossh远程登陆时用的口令firewall(config)#username Cisco password CiscoWeb登陆时用到的用户名firewall(config)#http enable打开http允许内网10网断通过http访问防火墙firewall(config)#http 192.168.10.0 255.255.255.0 insidefirewall(config)#pdm enablefirewall(config)#pdm location 192.168.10.0 255.255.255.0 insideweb登陆方式:https://172.16.1.13、保证防火墙能上网还要有以下的配置firewall(config)#nat (inside)1 0 0对内部所有地址进行NAT转换,或如下配置,对内部固定配置的地址进行NAT转化,未指定的不予转发firewall(config)#nat(inside)1 192.168.10.0 255.255.255.0fierwall(config)#nat (inside) 1 192.168.20.0 255.255.255.0firewall (config) # global(outside) 1 interface对进行nat转换得地址转换为防火墙外接口地址firewall (config) # route 0.0.0.0 0.0.0.0 1.1.1.2 指一条默认路由器到ISP做完上面的配置内网用户就可以上网了,内部有3层交换机且划分了Vlan,若要保证每个Vlan都能够上网,还要在防火墙上指回到其他VLan的路由,如:Firewall (config) # route inside 192.168.20.0 255.255.255.0 172.16.1.2 4、内网服务器映射如果在局域网内有服务器要发布到互联网上,需要在PIX对内网服务器进行映射。

服务器映射可以是一对一的映射,也可以是端口映射,一般我们采用端口映射及节约IP地址又能增强映射服务器的安全性。

下面以发布内网一台WEB服务器来举例说明:Firewall(config)#static (inside,outside) tcp 222.128.124.1 80192.168.1.100 80上述命令便将内部的web服务器放到了公网上面,但外面的用户并不能访问到,因为防火墙的外界口安全级别最低,从低安全级别到高安全级别主动发起的链接请求需要我们在防火墙上利用访问控制列表手动放开,如下:Firewall(config)#access-list outside permit tcp any host 222.128.124.1 eq 80Firewall(config)#access-group outside in interface outside必须将用access-group命令将访问控制列表应用到外端口,上述完成后就可以从外网上来访问服务器了。

5、防火墙上常用的show命令Firewall (config) #show interface 查看所有端口的状态,端口是否出于连接状态interface ethernet0 "outside" is up, line protocol is up 端口和协议都出于“up”状态,正常。

pixfirewall# sh cpu usage查看CPU的使用情况,如果CPU的使用情况超过60%是不正常的,说明内部有PC对外占用了设备大量资源CPU utilization for 5 seconds = 1%; 1 minute: 1%; 5 minutes: 1%如果内部有终端中毒(或利用P2P下载)向网关送大量的数据包,会导致防火墙只能来处理病毒机器的请求,而无暇顾及正常流量,导致正常用户不能上网,要找到不正常终端可以利用show conn来查看Firewall(config)#show conn若用show conn查看到某个内部IP到互联网上的链接特别多,且都是UDP高端口号的,可以断定此机器是在P2P下载,然后可以通过在防火墙上的show arp 命令查看到此计算机的MAC地址,在用上面交换机维护命令讲到的命令确认他连接在交换机的端口,然后将此端口shotdown,或通过机房点位直接找到用户要求其停止,否则会占用出口带宽和防火墙的资源。

Firewall(config)#show conn local 192.168.40.69查看具体一个IP地址的链接项:Firewall(config)#show version 查看防火墙的硬件信息Firewall(config)#show xlate查看内部地址时否转换成外端口地址来上网Fierwall(config)#clear arp清除ARP表Firewall(config)#clear xlate清除内部所有地址的转换项,网络中断一下Firewall(config)#clear xlate local 192.168.40.69清除内部具体一台机器的转换项Firewall(config)#show runnint-config查看防火墙的当前配置文件二、防火墙配置简介1、以前的防火墙的系统版本是6.3以下,在这种版本里面不能用“tab”键补齐命令,而且用“”来查询命令也很不方便;目前的ASA5500的系统版本为7.0以上,和路由器的命令相同,可以用“tab”键补齐命令,可以用“”来查看参数、同样也可以在全局模式用show命令。

防火墙的几种工作模式:用户模式:如果您看到>那么现在代表是在用户模式下,在用户模式下只有简单的命令可以操作。

由用户模式进入特权模式的命令为:enable特权模式:如果您看到当前的位置显示#那么您处于特权模式下,在特权模式下用户可以查看所有信息,而前可以进入全局配置模式对防火墙配置进行修改。

由特权模式进入全局配置模式下的命令为:configt全局配置模式:当您看到(config)#时,表示现在处于全局配置模式,可以对防火墙的设置进行修改。

在“>”、“#”、“(config)#”左侧显示的为设备的名称。

2、1)、防火墙接口配置Pix配置Pix>enable进入特权模式Pix#configt进入全局配置模式Pix(config)#ip address outside 222.128.1.1 255.255.255.0配置外接口地址Pix(config)#ip address inside 1.1.1.1 255.255.255.0配置内接口地址Pix(config)#interface ethernet0 auto激活外端口Pix(config)#interface ethernet1 auto激活内端口(默认端口是出于shutdown状态的)防火墙6.3以下系统默认将ethernet0端口做为外端口,默认安全级别为0,ethernet1作为内端口,默认安全级别为100,对于防火墙而言,高安全级别的用户可以访问到低安全级别,而由低安全级别主动发起的到高安全级别的链接是不允许的。

Pix系列产品默认只有两个端口及0和1,DMZ端口都是另外添加的模块,DMZ端口的默认安全级别50,配置DMZ接口的地址和配置inside和outside类似Pix(config)#ip address dmz 3.3.3.3 255.255.255.0Pix(config)# interface gb-ethernet0 1000auto 激活DMZ端口,DMZ的端口号需要您用showrunning-config命令查看,如:Pix(config)#show running-configsh run: Saved:PIX Version 6.3(5)interface ethernet0 100fullinterface ethernet1 autointerface gb-ethernet0 1000auto新添加的DMZ端口2)、防火墙nat设置2.1、内网用户要上网,我们必须对其进行地址转换,将其转换为在公网上可以路由的注册地址,防火墙的nat和global是同时工作的,nat定义了我们要进行转换的地址,而global定义了要被转换为的地址,这些配置都要在全局配置模式下完成,2.2、Nat配置如下:Pix(config)#nat (inside) 1 0 0上面inside代表是要被转换得地址,1要和global 后面的号对应,类似于访问控制列表号,也是从上往下执行,0 0 代表全部匹配(第一个0代表地址,第二个0代表掩码),内部所有地址都回进行转换。