Checkpoint-管理服务器的HA

Checkpoint防火墙安全配置指南

Checkpoint防火墙安全配置指南中国联通信息化事业部2012年 12月备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述 (1)1.1目的 (1)1.2适用范围 (1)1.3适用版本 (1)1.4实施 (1)1.5例外条款 (1)第2章安全配置要求 (2)2.1系统安全 (2)2.1.1用户账号分配 (2)2.1.2删除无关的账号 (3)2.1.3密码复杂度 (3)2.1.4配置用户所需的最小权限 (4)2.1.5安全登陆 (5)2.1.6配置NTP (6)2.1.7安全配置SNMP (6)第3章日志安全要求 (7)3.1日志安全 (7)3.1.1启用日志功能 (7)3.1.2记录管理日志 (8)3.1.3配置日志服务器 (9)3.1.4日志服务器磁盘空间 (10)第4章访问控制策略要求 (11)4.1访问控制策略安全 (11)4.1.1过滤所有与业务不相关的流量 (11)4.1.2透明桥模式须关闭状态检测有关项 (12)4.1.3账号与IP绑定 (13)4.1.4双机架构采用VRRP模式部署 (14)4.1.5打开防御DDOS攻击功能 (15)4.1.6开启攻击防御功能 (15)第5章评审与修订 (16)第1章概述1.1 目的本文档规定了中国联通通信有限公司信息化事业部所维护管理的CheckPoint防火墙应当遵循的设备安全性设置标准,本文档旨在指导系统管理人员进行CheckPoint防火墙的安全配置。

1.2 适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

本配置标准适用的范围包括:中国联通总部和各省公司信息化部门维护管理的CheckPoint防火墙。

1.3 适用版本CheckPoint防火墙;1.4 实施本标准的解释权和修改权属于中国联通集团信息化事业部,在本标准的执行过程中若有任何疑问或建议,应及时反馈。

本标准发布之日起生效。

CheckPoint 防火墙 双机 HA 实施 方案

本文由no1moonboy贡献doc文档可能在WAP端浏览体验不佳。

建议您优先选择TXT,或下载源文件到本机查看。

双 CheckPoint 防火墙实施方案目录第一章客户环境概述…… 4 1.1 概述…… 4 1.2 网络拓扑与地址分配表…… 4 1.3 安装前准备事宜…… 6 第二章 Nokia IP380 安装与配置…… 7 2.1 概述…… 7 2.2 初始化 nokia380 …… 7 2.3 设置 nokia 基本信息…… 8 2.3.1 Nokia 端口 IP 地址设定…… 8 2.3.2 设置网关路由…… 8 2.3.3 设置 Nokia 平台时间…… 9 2.3.4 设定Nokia 高可用 VRRP 参数…… 9 2.4 初始化 checkpoint …… 14 2.4.1 在 nokia 平台上checkpoint 的安装与卸载…… 14 2.4.2 初始化 checkpoint …… 16 第三章管理服务器的安装与配置…… 17 3.1checkpoint smartcenter 的安装…… 18 3.1.1 安装前的准备…… 18 3.1.2 安装步骤…… 18 3.2 配置 checkpoint 对象和参数…… 20 3.2.1 建立 sic …… 20 3.2.2 定义防火墙对象拓扑结构…… 21 3.2.3 使用同样的步骤按照表 1 的参数建立 IP380B checkpoint gateway 对象。

…… 21 3.3 基于 nokia vrrp 或者cluster 的设置…… 22 3.3.1 基于 Nokia VRRP 的设置…… 22 3.3.2 为 nokia vrrp 定义策略…… 22 3.3.3 高可用性的检查…… 23 3.4nokia cluster 的设置…… 23 3.5 暂时没有…… 23 第四章策略设定…… 24 4.1 概述…… 24 4.2 netscreen 的策略……24 4.3 经过整理后转换成 checkpoint 的策略...... 24 4.4 设定策略...... 24 4.4.1 定义主机对象...... 24 4.4.2 定义网络对象...... 25 4.4.3 定义组...... 26 4.4.4 定义服务 (26)4.4.5 添加标准策略…… 27 4.4.6 添加 NAT 策略…… 27 第五章切换与测试……29 5.1 切换...... 29 5.2 测试...... 29 5.3 回退...... 30 第六章日常维护...... 31 6.1 防火墙的备份与恢复...... 31 6.1.1 nokia 防火墙的备份与恢复方法...... 31 6.1.2 checkpoint management 上的备份与恢复 (33)第一章客户环境概述1.1 概述XXXXXX 公司因应企业内部的网络需求,对总部网络进行扩容改动,中心防火墙从原来的 netscreen 换成两台 Nokia IP380,两台 nokia 互为热备。

checkpoint 的应用场景

checkpoint 的应用场景Checkpoint的应用场景引言:在现代社会,数据安全和恢复的重要性越来越被人们所重视。

数据丢失或被破坏可能导致灾难性的后果,因此,有必要采取相应的措施来确保数据的安全性和可恢复性。

在这方面,Checkpoint作为一种有效的工具被广泛应用于各种领域。

本文将详细探讨Checkpoint的应用场景。

第一部分:Checkpoint简介1.1 什么是CheckpointCheckpoint是一种技术或工具,用于创建和记录系统状态的快照。

它可以用来保存系统在某一时刻的状态,包括内存、寄存器和文件系统状态等。

这些快照可以用于系统的恢复和回退,以保护数据的安全性和完整性。

1.2 Checkpoint的特点- Checkpoint是非常快速的,可以在几秒钟内完成系统状态的保存。

- 它占用的存储空间相对较小,可以大大减少磁盘存储需求。

- Checkpoint可以递增地保存状态,从而减少对存储资源的占用。

- 快照可以进行差异化备份,并能够在需要恢复时快速回退到特定的状态。

第二部分:Checkpoint的应用场景2.1 数据库管理数据库是现代应用中不可或缺的组成部分,而Checkpoint在数据库管理中的应用具有重要的意义。

它可以定期保存数据库的状态快照,以防止重要数据的丢失或被破坏。

当数据库系统崩溃或发生故障时,可以通过恢复到最近的有效Checkpoint来快速恢复数据库的正常运行。

2.2 高性能计算在高性能计算领域,Checkpoint是必不可少的工具。

在执行复杂的计算任务时,系统可能会因为硬件故障或其他原因而崩溃,导致大量运算结果的丢失。

通过定期创建Checkpoint,可以在系统崩溃后快速回到之前的状态,从而节省时间和计算资源。

2.3 分布式系统在分布式系统中,数据的安全性和可靠性是关键问题。

Checkpoint可以在分布式系统中的不同节点之间同步状态,以避免数据的丢失。

当系统中的某个节点发生故障时,可以通过重新启动节点并恢复到最近的Checkpoint来恢复系统的运行。

CheckPoint NGTP 基本操作手册

Check Point防火墙基础操作手册(IPS)上海证券交易所(SSE)上海迅扬信息科技有限公司二零一五年一月目录第1章SmartDashboard的使用及基本管理技术 (3)1.1编辑防火墙对象 (3)1.2添加主机和网络对象 (8)1.2.1添加主机对象: (8)1.2.2添加网络对象: (9)1.3制定访问策略和配置地址翻译(NAT) (10)1.3.1配置访问策略 (10)1.3.2地址翻译(NA T) (11)1.4防地址欺骗功能介绍 (15)1.5策略的下发 (17)第2章入侵防护(IPS)策略的配置 (19)2.1 IPS概览 (19)2.2 IPS配置 (20)2.2.1 定义IPS的防火墙 (20)2.2.2 定义IPS Profile (22)2.2.3 配置Protections (27)2.2.4 配置Geo Protection (29)2.2.5 IPS特征库更新 (30)2.2.6 Follow Up选项 (33)2.2.7 Additional Setting选项 (33)2.3禁用IPS (34)第3章防病毒(Anti-Virus/Anti-Bot)策略配置 (35)第4章SmartView Tracker的使用 (40)第1章 SmartDashboard的使用及基本管理技术SmartDashboard是配置防火墙策略和对象的一个控制软件,我们定义对象和规则时就利用它来实现,SmartUpdate是用于添License时要用到的一个控制软件,SmartView Tracker是查看日志时用到的客户端软件。

(注:由于上证所本次采用桥模式(透明模式)部署实施checkpoint NGTP 设备,防火墙配置基于网络全通模式配置,无需特别单独配置防火墙策略。

)1.1 编辑防火墙对象首先打开控制台软件,出现登录界面:点击SmartDashboard后出现登录界面,如图:这里输入用户名、密码以及管理服务器的IP地址。

ha模式的工作原理

ha模式的工作原理在计算机系统中,高可用性(HA)模式是一种非常重要的容错机制,它能够确保系统的连续运行和数据的安全。

本篇文章将详细介绍ha模式的工作原理,包括其基本概念、硬件要求、软件要求、工作流程以及常见问题和解决方案。

一、基本概念高可用性模式(HA,High Availability)是指通过各种技术和管理手段,使得一个或多个服务能够在不间断的情况下运行,从而保障系统的稳定性和可靠性。

该模式主要包括硬件故障自动切换、软件容错、负载均衡等技术,以提高系统的可用性和性能。

二、硬件要求要实现ha模式,硬件要求主要包括以下方面:1. 服务器:至少两台服务器,用于运行相同的操作系统和应用服务。

2. 网络设备:交换机、路由器等网络设备,用于连接服务器和客户端。

3. 备份设备:备用硬盘、磁带等存储设备,用于数据备份和恢复。

三、软件要求实现ha模式需要选择合适的软件,以满足以下要求:1. 高可用性软件:如Heartbeat、Zookeeper等,用于监控和管理服务器集群。

2. 集群软件:如Pacemaker、Mongrel等,用于实现服务器之间的互斥、同步和故障自动切换。

3. 备份软件:如rsync、shadowcopy等,用于定期备份数据,确保数据安全。

四、工作流程ha模式的工作流程如下:1. 双机环境:两台服务器同时运行相同的操作系统和应用服务,相互备份。

2. 故障检测:高可用性软件会实时监测服务器的状态,一旦发现故障,会立即报警。

3. 自动切换:当一台服务器出现故障时,集群软件会自动将请求切换到另一台正常运行的服务器上,确保服务不间断。

同时,备份设备上的数据会进行同步更新,以便在需要时进行恢复。

4. 数据备份:使用备份软件定期备份数据,确保数据安全,防止数据丢失或损坏。

5. 配置管理:对所有服务器进行统一的配置管理,确保所有服务器运行在相同的标准配置下,提高系统的稳定性和可靠性。

五、常见问题及解决方案在实现ha模式的过程中,可能会遇到一些常见问题,以下是一些解决方案:1. 网络延迟:当两台服务器之间的网络延迟较大时,会导致自动切换失败。

flink中checkpoint的简单理解 -回复

flink中checkpoint的简单理解-回复Flink 中的CheckpointFlink 是一个开源的流式处理框架,它能够以低延迟和高吞吐量来处理大规模的数据流。

在一个分布式环境中,故障是不可避免的,例如机器崩溃、网络中断或者应用程序的错误等。

为了保证数据处理的正确性,Flink 引入了Checkpoint(检查点)机制。

本文将详细介绍Flink 中的Checkpoint,包括它的定义、作用、机制以及如何配置和使用。

一、Checkpoint 的定义和作用Checkpoint(检查点)是指将系统当前状态保存到外部存储介质中的操作。

在Flink 中,它的主要作用是实现Flink 作业的容错(fault-tolerance)。

通过定期生成检查点,Flink 能够在作业发生故障时恢复到最近的一个检查点,从而保证数据处理的正确性。

二、Checkpoint 的机制1. 生成CheckpointFlink 默认会每隔一段时间自动触发一个Checkpoint。

可以通过`ExecutionConfig.setCheckpointInterval` 方法来设置Checkpoint的时间间隔。

此外,还可以通过`CheckpointConfig.setMaxConcurrentCheckpoints` 方法来控制同时进行的最大Checkpoint 数量。

一旦触发一个Checkpoint,Flink 会执行以下步骤:- 首先,Flink 会将所有正在运行的任务暂停,确保数据的一致性。

- 然后,Flink 会将所有任务的状态信息保存到分布式文件系统(如HDFS)中,以便在发生故障时进行恢复。

- 最后,Flink 会将这个Checkpoint 的元数据写入一个持久化存储系统(如ZooKeeper 或者HDFS)中,以防止元数据的丢失。

2. 容错机制Flink 的Checkpoint 机制是基于Chandy-Lamport 算法(一种分布式快照算法)实现的。

CheckPoint基本操作手册-中文

CheckPoint基本操作⼿册-中⽂1. CheckPoint架构 (2)2. 设置系统配置 (2)2.1 设置IP地址 (2)2.2 设置路由 (3)2.3 配置备份 (4)2.4 下载SmartConsole(GUI Client) (6)2.5 命令⾏(Console/SSH)登陆专家模式 (6)3. 配置防⽕墙策略 (6)3.1 安装SmartConsole,登录策略配置管理 (7)3.2 创建对象 (7)3.2.1 创建主机对象 (7)3.2.2 创建⽹络对象 (8)3.2.3 创建组对象 (9)3.3 创建策略 (10)3.3.1 策略分组 (13)3.4 创建地址转换(NAT) (14)3.4.1 ⾃动地址转换(Static) (15)3.4.2 ⾃动地址转换(Hide) (15)3.4.3 ⼿动地址转换 (16)3.5 Install Policy (18)4. ⽤户识别及控制 (18)4.1 启⽤⽤户识别及控制 (18)4.2 创建AD Query策略 (22)4.3 创建Browser-Based Authentication策略 (24)5. 创建应⽤及⽹址(URL)控制策略 (25)5.1 启⽤应⽤或⽹址(URL)控制功能 (25)5.2 创建应⽤及⽹址(URL)对象 (25)5.3 创建应⽤及⽹址(URL)组对象 (27)5.4 创建应⽤及⽹址(URL)控制策略 (29)6. 创建防数据泄露(DLP)策略 (31)6.1 启⽤防数据泄露(DLP)功能 (31)6.2 创建防数据泄露(DLP)对象 (31)6.2.1 创建防数据泄露(DLP)⽹络对象 (31)6.2.2 创建防数据泄露(DLP)分析内容对象 (31)6.2.3 创建防数据泄露(DLP)分析内容组对象 (31)6.3 创建防数据泄露(DLP)控制策略 (31)7. ⽣成报表(SmartReporter) (31)7.1 启⽤报表功能 (32)7.2 ⽣成报表前参数调整 (32)7.3 ⽣成报表 (35)8. 事件分析(SmartEvent) (36)8.1 启⽤事件分析功能 (36)8.2 查看事件分析 (37)1. CheckPoint 架构CheckPoint 分为三层架构,GUI 客户端(SmartConsole )是⼀个可视化的管理配置客户端,⽤于连接到管理服务器(SmartCenter ),管理服务器(SmartCenter )是⼀个集中管理平台,⽤于管理所有设备,将策略分发给执⾏点(Firewall )去执⾏,并收集所有执⾏点(Firewall )的⽇志⽤于集中管理查看,执⾏点(Firewall )具体执⾏策略,进⾏⽹络访问控制2. 设置系统配置设备的基本配置需要在WEB 下进⾏,如IP 、路由、DNS 、主机名、备份及恢复、时间⽇期、管理员账户,默认web 管理页⾯的连接地址为https://192.168.1.1:4434,如果已更改过IP ,将192.168.1.1替换为更改后的IP 2.1 设置IP 地址例:设置LAN2⼝的IP 为10.0.255.2 登录web 后选择Network Connections直接点击LAN2管理服务器 SmartCenterGUI ClientSmartConsole执⾏点 Firewall填⼊IP地址和掩码,点击Apply2.2设置路由例:设置默认路由为10.0.255.1登录web后选择Network→Routing点击New→Default Route,(如果设置普通路由,点击Route)填⼊默认路由,点击Apply2.3配置备份此备份包括系统配置和CheckPoint策略等所有配置例:将配置备份出来保存选择Applicance→Backup and Restore选择Backup→Start Backup输⼊备份的⽂件名,点击Apply(由于⽇志可能会较⼤,增加备份⽂件的⼤⼩,可考虑去掉Include Check Point Products log files in the backup前⾯的勾)选择Yes等待备份⽂件打包当弹出下载⽂件提⽰后,将⽂件保存⾄本地2.4下载SmartConsole(GUI Client)选择Product Configuration Download SmartConsole选择Start Download2.5命令⾏(Console/SSH)登陆专家模式登陆命令⾏(Console/SSH)默认模式下仅⽀持部分操作及命令,如需要执⾏更⾼权限的命令或操作时需登陆专家模式在命令⾏中输⼊expert回车,根据提⽰输⼊密码即可登陆,默认密码同web、console、SSH登陆密码相同# expertEnter expert password:You are in expert mode now.3.配置防⽕墙策略CheckPoint防⽕墙的策略执⾏顺序为⾃上⽽下执⾏,当满⾜某⼀条策略时将会执⾏该策略设定的操作,并且不再匹配后⾯的策略***如果策略中包含⽤户对象,即使匹配该策略,仍然会继续匹配后⾯的策略,只有当后⾯的策略没有匹配或者后⾯的策略中匹配的操作是drop时才会执⾏之前包含⽤户的策略通常CheckPoint策略配置的顺序依次为防⽕墙的管理策略、VPN策略、服务器(DMZ)策略、内⽹上⽹策略、全部Drop策略创建CheckPoint防⽕墙策略的步骤为创建对象、创建策略并在策略中引⽤对象、Install Policy***CheckPoint中配置的更改必须Install Policy之后才会⽣效3.1安装SmartConsole,登录策略配置管理直接运⾏下载的SmartConsole安装包进⾏安装,安装完成后登陆SmartDashboard例:打开策略管理运⾏SmartDashboard输⼊⽤户名、密码以及SmartCenter(管理服务器)的IP地址,点击OK登陆3.2创建对象CheckPoint配置策略的基本步骤为创建需要的对象、创建策略、在策略中引⽤对象、Install Policy 3.2.1创建主机对象例:创建IP为192.168.10.1的对象选择Nodes→Node→Host在Name处输⼊对象名(字母开头),在IP Address处输⼊对象的IP地址,如192.168.10.1,点击OK3.2.2创建⽹络对象例:创建⽹段为192.168.10.0,掩码为255.255.255.0的对象选择Networks Network…输⼊⽹段对象名,⽹段,掩码(由于是中⽂版系统的关系,部分字样可能显⽰不全),点击OK3.2.3创建组对象如果有多个对象需要在策略中引⽤,⽅便起见可将这些对象添加到⼀个组中,直接在策略中引⽤该组即可例:将⽹段192.168.10.0和192.168.11.0添加到⼀个组对象中选择Groups→Groups→Simple Group…输⼊组对象的名字,将⽹段对象192.168.10.0和192.168.11.0在左侧Not in Group窗⼝中双击移⼊到右侧的In Group窗⼝中,点击OK3.3创建策略创建策略前需根据需求先确定创建的位置例:在第6条和第7条之间创建1条允许192.168.10.0⽹段访问任何地⽅任何端⼝的策略,并记录⽇志选中第7条策略,单击右键,选择Add Rule Above添加后会出现⼀条默认策略,需要做的就是在这条策略上引⽤对象在Source对应的⼀栏中,右键点击Any,选择Network Object…找到192.168.10.0这个⽹段的对象后选中,并点击OK由于是访问任何地址的任何端⼝,所以在Destination、VPN、Service栏中保持Any不变在Action栏中点击右键选择Accept在Track栏中点击右键选择Log,这样凡是被这条策略匹配的连接都会记录下⽇志,⽤于在SmartView Tracker中查看完成后的策略如下图3.3.1策略分组当策略数⽬较多时,为了⽅便配置和查找,通常会对策略进⾏分组例:将7、8、9三条⽇志分为⼀个组选中第7条策略,点击右键,选择Add Section Title Above输⼊名字后点击OK如下图所⽰,7、8、9三条策略就分在⼀个组中了,点击前⾯的+-号可以打开或缩进3.4创建地址转换(NAT)在CheckPoint中地址转换分为⾃动和⼿动两种,其中⾃动⼜分为Static NAT和Hide NAT Static NATStatic是指将内部⽹络的私有IP地址转换为公有IP地址,IP地址对是⼀对⼀的,是⼀成不变的,某个私有IP地址只转换为某个公有IP地址。

checkpoint 的应用场景 -回复

checkpoint 的应用场景-回复Checkpoint 是一个自动化工具,用于监控和保护数据的一致性。

它在各种应用场景中发挥着重要作用,从数据库备份和恢复到跨不同计算机系统的数据传输,均可以应用Checkpoint。

本文将探讨Checkpoint 的主要应用场景,并逐步回答下列问题:什么是Checkpoint,Checkpoint 在数据库备份和恢复方面的应用场景是什么,Checkpoint 在数据传输方面的应用场景是什么,以及Checkpoint 如何提高数据的一致性和可靠性。

首先,什么是Checkpoint?Checkpoint 是一个自动化工具,用于监控和保护数据的一致性。

它可以记录和跟踪数据的状态,并在需要时恢复到先前的一致性点。

Checkpoint 的实现方式可以有多种,例如通过在数据库中创建数据库快照、在数据传输过程中使用事务日志等。

接下来,我们将讨论Checkpoint 在数据库备份和恢复方面的应用场景。

数据库备份是保护数据免受意外删除、硬件故障或灾难性事件的重要手段。

Checkpoint 可以在数据库备份过程中发挥关键作用。

当进行数据库备份时,Checkpoint 可以记录当前数据的一致性状态,并创建一个数据库快照。

在发生意外情况或需要恢复数据时,可以使用这个快照将数据库恢复到备份时的一致性状态。

这种方式可以避免数据丢失和数据不一致问题,提高数据库的可靠性。

其次,Checkpoint 在数据传输方面也有广泛的应用场景。

当从一个计算机系统传输数据到另一个计算机系统时,可能会面临数据一致性的问题。

特别是当数据传输中断或出错时,传输的数据可能处于不一致的状态。

Checkpoint 可以通过记录传输过程中的状态,并在需要时回滚到先前一致性点,确保数据的一致性和可靠性。

这在跨系统数据迁移、实时数据同步等场景下都非常有用。

最后,Checkpoint 如何提高数据的一致性和可靠性?Checkpoint 可以定期记录数据的一致性状态,并在需要时恢复到先前的一致性点。

ha 介绍

1 介绍高可用集群是指一组通过硬件和软件连接起来的独立计算机,它们在用户面前表现为一个单一系统,在这样的一组计算机系统内部的一个或者多个节点停止工作,服务会从故障节点切换到正常工作的节点上运行,不会引起服务中断。

从这个定义可以看出,集群必须检测节点和服务何时失效,何时恢复为可用。

这个任务通常由一组被称为“心跳”的代码完成。

在Linux-HA里这个功能由一个叫做heartbeat的程序完成。

他是为Linux提供的一种高可用性的解决方案high availability (clustering)。

目的:提高服务的可靠性、可用性和可维护性2 原理下图为HA的网络结构图。

注释:公网接入:主从服务器通过公网通信心跳连线:主从服务器通过专用网络通信,专用网络可用以太网的交叉线连接,也可用串口连接监测。

VIP:集群通过VIP与公网通信,主从通过公网网卡上邦定虚拟地址(VIP)实现。

Heartbeat最核心的包括两个部分,心跳监测部分和资源接管部分,心跳监测可以通过网络链路和串口进行,而且支持冗余链路,它们之间相互发送报文来告诉对方自己当前的状态,如果在指定的时间内未受到对方发送的报文,那么就认为对方失效,这时需启动资源接管模块来接管运行在对方主机上的资源或者服务。

(一)用户与主服务器正常通信(二)主从服务器通过心跳专线监测彼此是否正常(三)如果主服务器的公网失效或服务器DOWN机,从服务器通过心跳监测后,启动设定服务并接管主服务器对外的网络资源(VIP)(四)用户与从服务器通信(从机在几秒或几十秒内接管主服务器)(五)主服务器恢复后(重起或修复等)可以重新接管网络资源。

主要模块介绍节点(node)运行Heartbeat进程的一个独立主机,称为节点,节点是HA的核心组成部分,每个节点上运行着操作系统和Heartbeat软件服务。

在Heartbeat集群中,节点有主次之分,分别称为主节点和备用/备份节点,每个节点拥有惟一的主机名,并且拥有属于自己的一组资源,例如磁盘、文件系统、网络地址和应用服务等。

ha模式的工作原理 -回复

ha模式的工作原理-回复HA(High availability)是一种设计原则,旨在确保系统或服务在任何时候都可用。

它是通过在架构和部署中使用冗余、容错和监控机制来实现的。

在这篇文章中,我们将深入探讨HA模式的工作原理,了解其背后的原理和实施方式。

HA模式的工作原理可以分为几个关键步骤,我们将一一介绍。

1. 高可用性需求分析:在实施HA模式之前,我们需要明确系统或服务对高可用性的需求。

这包括确定系统的关键功能,对系统中断的容忍度以及可接受的恢复时间等。

通过对这些需求的分析,我们可以制定适合的HA 模式。

2. 故障检测与监控:HA模式的核心概念是在系统或服务发生故障或中断时能够及时检测到并采取相应的措施。

为了实现这一点,我们需要设置监控机制来监听系统的运行状态。

这可以包括监测服务器负载、网络连接和故障发生的警报等。

3. 负载均衡:负载均衡是HA模式中一个关键的组成部分。

它的作用是将请求均匀地分发到不同的服务器节点上,以确保每个节点都能够处理适当的工作负载。

负载均衡可以通过硬件装置(如负载均衡器)或软件实现。

常见的负载均衡算法包括轮询、最少连接和基于性能的算法。

4. 冗余:冗余是HA模式的另一个重要方面。

它通过在系统中引入额外的备份组件来提供冗余,以防止单点故障。

常见的冗余策略包括冗余服务器、数据库镜像和存储冗余等。

这些备份组件可以自动接管故障节点的工作,确保系统不会中断。

5. 容错设计:容错是HA模式中关键的一环,它确保系统可以在发生故障时继续正常运行。

容错设计的关键要素包括数据备份和恢复、断电保护、错误检测和修复等。

容错设计还包括容错算法的实施,例如基于冗余数据的容错和错误校正码等。

6. 故障转移与恢复:当系统中的一个节点发生故障时,HA模式需要能够自动进行故障转移和恢复。

这可以通过监控机制实现,一旦检测到故障,系统可以迅速切换到备份节点或服务器。

故障转移和恢复过程应该是无缝的,以确保用户对系统或服务的访问没有中断。

CHECKPOINT安_配置中文手

安装配置CHECKPOINT防火墙大纲一、首先明确两个概念二、V PN/FW Moudule 或者Managerment Server 在WINDOWS上安装的最小需求三、G UI Client在WINDOWS上安装的最小需求四、安装之前的准备工作五、安装软件总过程六、配置防火墙总过程七、具体安装过程八、安装Licenses九、启动GUI ,定义网络对象十、定义安全策略(Rule Base)十一、定义NAT十二、创建一个管理员帐号Administrator十三、创建一个GUI Cilent十四、Key Hit Session十五、Certificate Authority十六、Fingerprint(指纹)十七、高可用性HA(High Availability)一、首先明确两个概念:1、VPN/FW Moudule;部署在网关上,其安全策略在Managerment Server 上创建并编译后下载到Moudule上执行。

它可以安装在多种硬件平台上。

它包括两部分:一、检测模块:根据安全策略对所有通过它的通讯进行检测。

二、安全服务器:提供认证和应用层的内容安全。

2、Managerment Server:在Policy Editor GUI上定义的安全策略,最后保存在Managerment Server上。

它的主要工作是维护CHECK POINT 数据库,包括:定义的网络对象,定义的用户,LOG文件等。

二、VPN/FW Moudule 或者Managerment Server 在WINDOWS上安装的最小需求:1、操作系统:NT 、WIN20002、CPU:PII300以上3、硬盘剩余空间:40M4、内存:128M三、GUI Client在WINDOWS上安装的最小需求:1、操作系统:WIN9X、WIN ME、WIN NT4+SP6、WIN2000professional2、硬盘剩余空间:40M3、内存:128M四、安装之前的准备工作1、在安装VPN-1/FW-1的计算机去掉不需要的服务,例如:NETBEUI、FTP、HTTP server2、保证内网、外网、DMZ区都能互通(ping)3、关闭WINDOWS上的IP Forwding,该功能由VPN-1/FW-1来控制。

checkpoint 的工作流程

checkpoint 的工作流程

Checkpoint的工作流程是指在进行网络安全策略实施的过程中,Checkpoint使用的一系列步骤和流程。

主要包括以下几个方面:

1. 配置和部署:在安装和配置Checkpoint防火墙之前,需要对网络拓扑图进行分析和评估,并对不同的安全策略进行规划和设计。

然后,根据实际需求进行部署和配置。

2. 策略管理:在部署完成后,需要对防火墙的策略进行管理。

这包括添加、修改和删除策略,以及对规则进行排序和优化。

3. 监测和审计:Checkpoint防火墙具有多种监测功能,包括流量监测、威胁监测和日志记录等。

通过这些监测,管理员可以识别和响应网络中的安全事件。

4. 风险评估和漏洞管理:Checkpoint防火墙可以通过漏洞扫描、安全评估等方式对网络进行风险评估,并对发现的漏洞和威胁进行管理和修复。

5. 更新和升级:Checkpoint防火墙需要及时更新和升级软件和规则库,以保持最新的安全防护能力。

总之,Checkpoint的工作流程是一个复杂的过程,需要管理员具备专业的网络安全知识和技能,以确保网络安全的持续保护。

- 1 -。

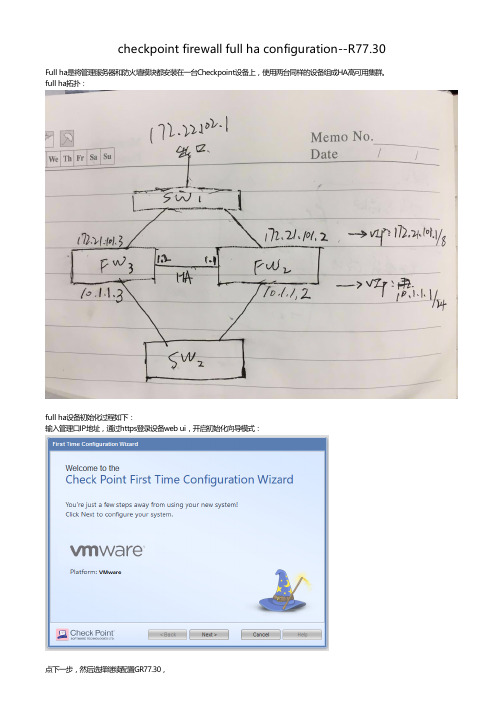

checkpoint firewall full ha configuration--R77.30

checkpoint firewall full ha configuration--R77.30 Full ha是将管理服务器和防火墙模块都安装在一台Checkpoint设备上,使用两台同样的设备组成HA高可用集群。

full ha拓扑:full ha设备初始化过程如下:输入管理口IP地址,通过https登录设备web ui,开启初始化向导模式:点下一步,然后选择继续配置GR77.30,点一下步,配置管理口的IP地址,如果不需要修改,则直接下一步,如果配置外网口地址,如下:如果不配置公网地址如下:点下一步,输入防火墙的名称、所属域和DNS等信息,如果没有加入域可以不写,也可以选择跳过域配置,之后再登录web界面配置。

点击下一步,设置时间和日期,中国区的话,建议设置如下时区:(也支持设置NTP服务器)点击下一步,选择安装类型如图:点击下一步,选填写full ha cluster相关信息,如下:勾选security gateway、security management、unit is a part of a cluster:clusterXL。

其中,cluster global id在不同集群之间必须唯一,在集群内,必须相同。

取值范围为1-254。

如果是primary设备,则需要设置security management为primary。

反之设置为secondary。

备机的配置如图:点击下一步,有两种情况:如果是主设备,设置security management的管理帐号和密码如果是备设备,需要设置SIC:如下:注意:备设备设置完SIC之后,直接进入summary界面。

点击下一步,设置可访问security management的GUI Clinet的IP地址或网段:点击下一步,显示summary信息(注意这里显示的primary,如果是备机则显示secondary)备设备的summary:点yes,进行初始化初始化过程:初始化完成,提示进行重启:重启完成,进入web ui后,配置系统的IP地址和路由信息,如下:注意:主备的配置除了IP地址不同以外。

checkpoint的工作流程

checkpoint的工作流程Checkpoint是一种用于网络防火墙和安全设备的软件和硬件系统。

它的主要功能是检查网络上的流量,防止未经授权的访问和攻击。

Checkpoint的工作流程可以分为以下几个步骤:1. 收集信息Checkpoint首先会收集网络上的信息,包括流量、日志、事件等。

这些信息可以从多个源头获取,例如网络设备、安全设备、服务器等。

收集的信息会被存储在Checkpoint的数据库中,以供后续的分析和处理。

2. 分析Checkpoint会对收集到的信息进行分析,以确定是否存在安全威胁。

分析的过程包括以下几个方面:- 安全策略分析:检查网络上的流量是否符合安全策略,例如是否允许访问某个特定的端口或协议。

- 威胁分析:检查网络上的流量是否包含恶意的攻击行为,例如病毒、木马、DoS攻击等。

- 行为分析:检查网络上的流量是否存在异常行为,例如大量的连接请求、重复的访问等。

3. 决策根据分析的结果,Checkpoint会做出相应的决策,以保护网络的安全。

决策的过程包括以下几个方面:- 阻止:如果分析结果表明存在安全威胁,Checkpoint会立即阻止相关的流量,以保护网络的安全。

- 警告:如果分析结果表明存在潜在的安全威胁,但尚未达到阻止的程度,Checkpoint会发出警告,以提醒管理员注意。

- 允许:如果分析结果表明网络上的流量是合法的,Checkpoint 会允许其通过,以确保业务的正常运行。

4. 记录和报告Checkpoint会记录所有的决策和事件,并生成报告。

这些报告可以帮助管理员了解网络上的安全状况,以及采取相应的措施。

报告的内容包括以下几个方面:- 安全事件:记录所有的安全事件,包括被阻止的攻击、警告信息等。

- 流量统计:统计网络上的流量情况,包括流量的来源、目的、协议等。

- 安全策略:记录所有的安全策略,并统计其使用情况。

总结Checkpoint的工作流程可以帮助管理员保护网络的安全,防止未经授权的访问和攻击。

checkpoint防火墙常用指令

checkpoint防火墙常用指令

cphaprob stat:这个命令可以查看HA(High Availability,高可用性)设备的状态。

在主备模式下,设备之间的正常状态是Active/Standby;在Loadsharing模式下,设备之间正常的状态是Active(Pivot,30% Load)和Active(70% Load)。

cphaprob –a if:这个命令用于查看防火墙参与Cluster建立的接口信息以及虚拟的IP地址。

cphaconf set_ccp broadcast:这个命令是将防火墙发送CCP (checkpoint cluster protocol)协议的方式改成广播形式。

Multicast指的是CCP协议默认采取的组播方式。

fw ctl pstat:这个命令可以查看设备的当前活动连接数、最大连接数和HA同步状态是否正常。

ver:查看Secureplatform的版本,包括补丁及小版本号。

fwver:查看防火墙的版本,包括补丁及小版本号。

sysconfig:此命令可以对系统进行配置和修改,比如主机名修改、DNS配置修改、路由的配置等,另外还可以配置DHCP功能以及产品的安装等。

请注意,这些命令需要在具有相应权限的情况下才能执行,而且错误的命令或参数可能会导致系统配置错误或系统故障。

在执行任何命令之前,请确保您已经仔细阅读了相关的文档,并理解了命令的含义和可能的影响。

Check Point 防火墙优势

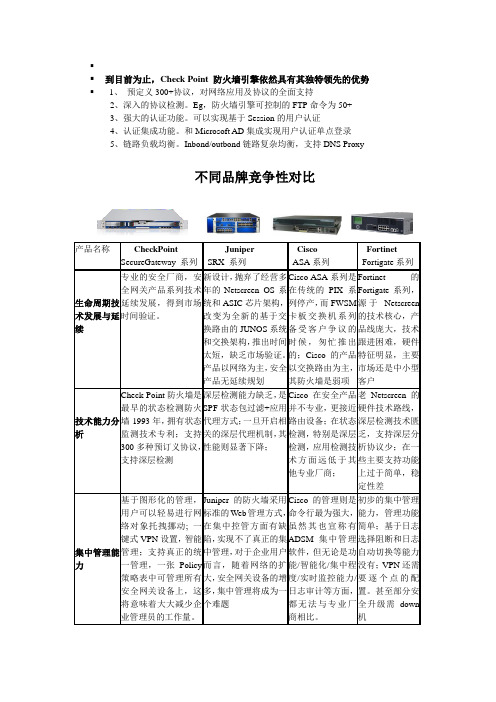

不同品牌竞争性对比

产品名称

CheckPointSecureGateway系列JuniperFra bibliotekSRX系列

Cisco

ASA系列

Fortinet

Fortigate系列

生命周期技术发展与延续

专业的安全厂商,安全网关产品系列技术延续发展,得到市场时间验证。

不完善的HA功能支持,一旦启用应用层检测防护,状态表无法同步;不支持IPSec VPN和SSL VPN的双A模式等。

Juniper的防火墙过去一直宣称其“三明治“架构的双A模式,采用两组active – standby模式,两侧网络用负载均衡交换机来实现流量的分担,这意味着企业客户在选购防火墙的同时,还要购买额外的负载均衡交换机,成本的增加。

Cisco的双机如果要实现双A架构,则必须依赖第三方的负载均衡设备,采购成本直线增加。同时额外增加的设备使网络更加复杂,增加了故障点的可能性

新设计,抛弃了经营多年的Netscreen OS系统和ASIC芯片架构,改变为全新的基于交换路由的JUNOS系统和交换架构,推出时间太短,缺乏市场验证。产品以网络为主,安全产品无延续规划

Cisco ASA系列是在传统的PIX系列停产,而FWSM卡板交换机系列备受客户争议的时候,匆忙推出的;Cisco的产品以交换路由为主,其防火墙是弱项

Cisco在安全产品并不专业,更接近路由设备;在状态检测,特别是深层检测,应用检测技术方面远低于其他专业厂商;

老Netscreen的硬件技术路线,深层检测技术匮乏,支持深层分析协议少;在一些主要支持功能上过于简单,稳定性差

集中管理能力

基于图形化的管理,用户可以轻易进行网络对象托拽挪动;一键式VPN设置,智能管理;支持真正的统一管理,一张Policy策略表中可管理所有安全网关设备上,这将意味着大大减少企业管理员的工作量。

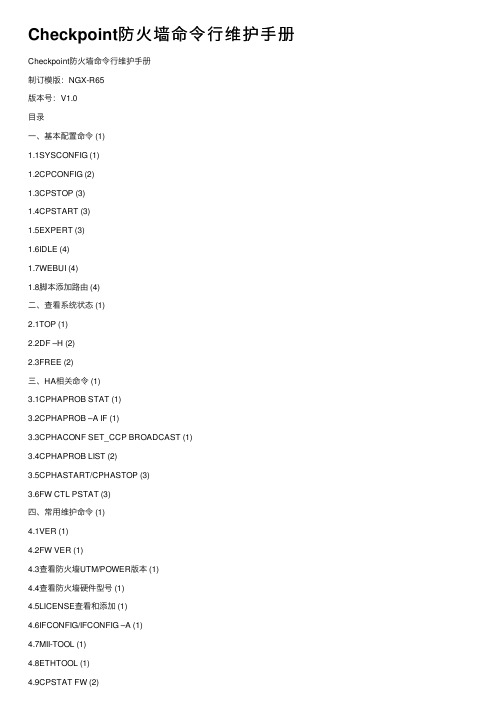

Checkpoint防火墙命令行维护手册

Checkpoint防⽕墙命令⾏维护⼿册Checkpoint防⽕墙命令⾏维护⼿册制订模版:NGX-R65版本号:V1.0⽬录⼀、基本配置命令 (1)1.1SYSCONFIG (1)1.2CPCONFIG (2)1.3CPSTOP (3)1.4CPSTART (3)1.5EXPERT (3)1.6IDLE (4)1.7WEBUI (4)1.8脚本添加路由 (4)⼆、查看系统状态 (1)2.1TOP (1)2.2DF –H (2)2.3FREE (2)三、HA相关命令 (1)3.1CPHAPROB STAT (1)3.2CPHAPROB –A IF (1)3.3CPHACONF SET_CCP BROADCAST (1)3.4CPHAPROB LIST (2)3.5CPHASTART/CPHASTOP (3)3.6FW CTL PSTAT (3)四、常⽤维护命令 (1)4.1VER (1)4.2FW VER (1)4.3查看防⽕墙UTM/POWER版本 (1)4.4查看防⽕墙硬件型号 (1)4.5LICENSE查看和添加 (1)4.6IFCONFIG/IFCONFIG –A (1)4.7MII-TOOL (1)4.8ETHTOOL (1)4.9CPSTAT FW (2)4.10会话数查看 (1)五、⽇志查看命令 (1)5.1FW LOG (1)5.2FW LSLOGS (1)5.3FW LSLOGS –E (1)5.4FW LOGSWITCH (1)5.5导出⽇志⽂件 (2)六、防⽕墙的备份和恢复 (1)6.1备份防⽕墙 (1)6.2在IE中备份 (1)6.3在防⽕墙上备份 (2)6.4恢复防⽕墙 (2)⼀、基本配置命令1.1sysconfig可以对系统进⾏配置和修改,⽐如主机名修改,DNS配置修改,以及路由的配置等,另外还可以配置DHCP功能,以及产品的安装等等如上图所⽰,在命令提⽰符输⼊:sysconfig,将会出现下图所列⼀些选项,在Your choice 后⾯输⼊你想配置的选项前的数字,然后按回车可以看到,依次的选项为主机名,域名,域名服务,时间和⽇期,⽹络连接,路由,DHCP服务配置,DHCP中继配置,产品安装,产品配置等例如我们选择5,为防⽕墙新增⼀个接⼝IP地址然后选择2,进⾏连接配置,也就是配置IP地址选择1进⾏IP地址配置更改如上图所⽰按照提⽰配置IP地址和⼦⽹掩码进⾏其他配置也如同上述操作,选择对应的编号然后按照提⽰进⾏配置1.2cpconfig可以对checkpoint防⽕墙进⾏相关的配置,如下图所⽰,也是按照列表的形式列出,分别是license,snmp,PKCS#11令牌,随机池,SIC,禁⽤cluster,禁⽤安全加速,产品⾃动启动常⽤的选项⼀般为SIC的配置,cluster功能模块的启⽤等;选择7是开启cluster功能模块;选择5是设置SIC。

Checkpoint防火墙安全配置指南

C h e c k p o i n t防火墙安全配置指南This model paper was revised by the Standardization Office on December 10, 2020Checkpoint防火墙安全配置指南中国联通信息化事业部2012年 12月备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述1.1目的本文档规定了中国联通通信有限公司信息化事业部所维护管理的CheckPoint防火墙应当遵循的设备安全性设置标准,本文档旨在指导系统管理人员进行CheckPoint防火墙的安全配置。

1.2适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

本配置标准适用的范围包括:中国联通总部和各省公司信息化部门维护管理的CheckPoint防火墙。

1.3适用版本CheckPoint防火墙;1.4实施本标准的解释权和修改权属于中国联通集团信息化事业部,在本标准的执行过程中若有任何疑问或建议,应及时反馈。

本标准发布之日起生效。

1.5例外条款欲申请本标准的例外条款,申请人必须准备书面申请文件,说明业务需求和原因,送交中国联通集团信息化事业部进行审批备案。

第2章安全配置要求2.1系统安全2.1.1用户账号分配2.1.2删除无关的账号2.1.3密码复杂度2.1.4配置用户所需的最小权限2.1.5安全登陆2.1.6配置NTP安全配置SNMP2.1.7第3章日志安全要求3.1日志安全3.1.1启用日志功能3.1.2记录管理日志3.1.3配置日志服务器3.1.4日志服务器磁盘空间第4章访问控制策略要求4.1访问控制策略安全4.1.1过滤所有与业务不相关的流量4.1.2透明桥模式须关闭状态检测有关项4.1.3账号与IP绑定4.1.4双机架构采用VRRP模式部署4.1.5打开防御DDOS攻击功能4.1.6开启攻击防御功能第5章评审与修订本标准由中国联通集团信息化事业部定期进行审查,根据审视结果修订标准,并颁发执行。

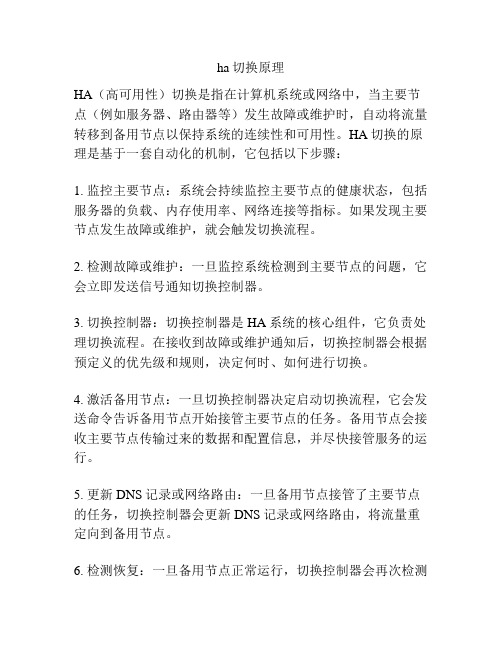

ha切换原理

ha切换原理

HA(高可用性)切换是指在计算机系统或网络中,当主要节点(例如服务器、路由器等)发生故障或维护时,自动将流量转移到备用节点以保持系统的连续性和可用性。

HA切换的原理是基于一套自动化的机制,它包括以下步骤:

1. 监控主要节点:系统会持续监控主要节点的健康状态,包括服务器的负载、内存使用率、网络连接等指标。

如果发现主要节点发生故障或维护,就会触发切换流程。

2. 检测故障或维护:一旦监控系统检测到主要节点的问题,它会立即发送信号通知切换控制器。

3. 切换控制器:切换控制器是HA系统的核心组件,它负责处理切换流程。

在接收到故障或维护通知后,切换控制器会根据预定义的优先级和规则,决定何时、如何进行切换。

4. 激活备用节点:一旦切换控制器决定启动切换流程,它会发送命令告诉备用节点开始接管主要节点的任务。

备用节点会接收主要节点传输过来的数据和配置信息,并尽快接管服务的运行。

5. 更新DNS记录或网络路由:一旦备用节点接管了主要节点的任务,切换控制器会更新DNS记录或网络路由,将流量重定向到备用节点。

6. 检测恢复:一旦备用节点正常运行,切换控制器会再次检测

主要节点的健康状态。

如果主要节点恢复正常,切换控制器会将流量重新导向主要节点。

通过这样的切换流程,系统可以在主要节点出现故障或维护时,自动切换到备用节点,确保系统的连续性和可用性。

切换过程通常是无感知的,对用户来说是透明的。

因此,HA切换在许

多关键的计算机系统和网络中被广泛应用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

管理服务器(SmartCenter)的HA

一.概述

环境:

一台设备是管理服务器+gateway(已经安装好),另一台设备只安装secondary 管理服务器(下面会显示安装和配置)。

这里只演示安装secondary管理服务器以及HA的配置。

Checkpoint的这个功能,不会自动切换的,需要手动进行切换。

二.安装Secondary Management

光盘安装过程一样,仅仅在网页进行初始化的时候选择有不同。

在初始化只选择Security Management和选择secondary。

输入连接密码vpn123

然后退出

没配置HA的话是不能登录到Secondary的服务器上的。

三.配置Management HA

登录到主Management的smartdashboard,

右键新建一个Checkpoint的HOST类型的对象

然后编辑这个对象,填上IP信息和management的相关属性打勾

输入密码vpn123然后建立SIC

建立成功

然后在Topology里新建一个接口

点击OK关闭编辑这个对象!这个时候这个对象就新建好了。

确认一下是否已经选择了自动同步(默认)

然后在菜单栏选择Launch menu----policy----Install the Datebase将策略都下发到两个管理服务器上

在菜单栏选择Launch menu----policy----Management High Availability查看同步状态:

这里显示是Never Synchronization!等待变成Synchronization。

注意:记得添加防火墙规则,让GW和新的管理服务器能够互相通信

四.如何切换

如果要切换,直接点击“Change to Standby”(注意只开启dashboard,关闭其他smarconsole应用程序),让主服务器变成Standby状态。

点击YES,将会失去和主管理服务器的连接

然后输入副服务器的IP连接到新的管理服务器上。

他会显示现在本状态是Secondary服务器,大家都是standby状态

点击Change to Active,那么就会激活Secondary服务器。

记得最后要下发策略,成功后保存和关闭Smartdashboard。

至此切换完成。