SSH2web配置文件解说

SSH2整合实例详细教程

本次教程是SSH2的环境搭建,主要用到的技术是struts2.0+hibernate3.2+spring2.0,这种架构在现在很流行的,也是很多高校学生做毕业设计的架构,今天我们就用这种架构做一个简单的实例,详细的步骤,在于抛砖引玉,给大家一点启发。

一、创建数据库的时候会创建出联合主键<Composite-id>。

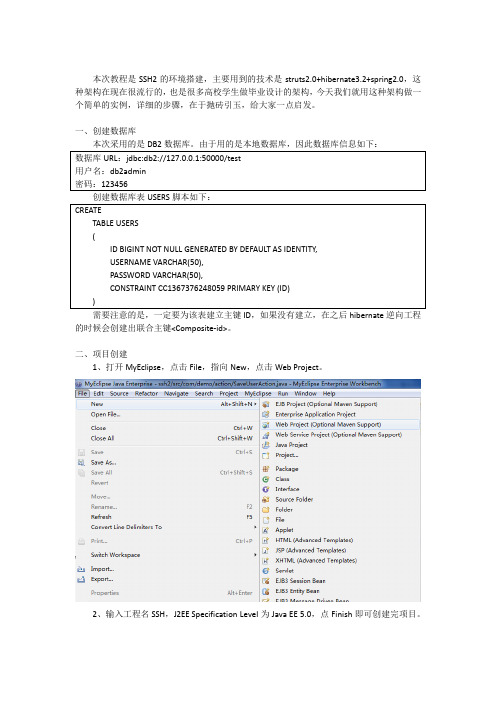

二、项目创建1、打开MyEclipse,点击File,指向New,点击Web Project。

2、输入工程名SSH,J2EE Specification Level为Java EE 5.0,点Finish即可创建完项目。

三、添加hibernate环境1、右击刚建立的SSH项目,指向MyEclipse,点击Add Hibernate Capabilities。

2、出现如下对话框之后,选择要用到的Hibernate3.2,以及所用到的包,选择Copy checked Library Jars to project folder and add to build-path,点击Next。

3、到了这一步,按默认设置,点击Next。

4、取消Specify database connection details的选择,再点击Next。

5、取消Create SessionFactory class选择,最后点击Finish。

这样一些有关hibernate的jar包点导进来了,以及建了一个hibernate.cfg.xml文件。

导入前:导入后:四、添加spring环境1、和添加hibernate环境的方法大致相同,右击SSH项目,指向MyEclipse,点击Add spring Capabilities。

2、选择要用到的Spring 2.0,勾选用到的库,注意还要勾选Spring 2.0 Web Libraries的库,一共是勾选了5个库的。

再选择Copy checked Library contents to project folder(TLDs always copied),点击Next。

路由器SSH配置详解

Cisco路由器的SSH配置详解Cisco路由器的SSH配置详解如果你一直利用Telnet控制网络设备,你可以考虑采用其他更安全的方式。

本文告诉你如何用SSH替换Telnet.使用Telnet这个用来访问远程计算机的TCP/IP协议以控制你的网络设备相当于在离开某个建筑时大喊你的用户名和口令。

很快地,会有人进行监听,并且他们会利用你安全意识的缺乏。

SSH是替代Telnet和其他远程控制台管理应用程序的行业标准。

SSH命令是加密的并以几种方式进行保密。

在使用SSH的时候,一个数字证书将认证客户端(你的工作站)和服务器(你的网络设备)之间的连接,并加密受保护的口令。

SSH1使用RSA加密密钥,SSH2使用数字签名算法(DSA)密钥保护连接和认证。

加密算法包括Blowfish,数据加密标准(DES),以及三重DES(3DES)。

SSH保护并且有助于防止欺骗,“中间人”攻击,以及数据包监听。

实施SSH的第一步是验证你的设备支持SSH.请登录你的路由器或交换机,并确定你是否加载了一个支持SSH的IPSec IOS镜像。

在我们的例子中,我们将使用Cisco IOS命令。

运行下面的命令:Router> Show flash该命令显示已加载的IOS镜像名称。

你可以用结果对比你的供应商的支持特性列表。

在你验证了你的设备支持SSH之后,请确保设备拥有一个主机名和配置正确的主机域,就像下面的一样:Router> config terminalRouter (config)# hostname RouterRouter (config)# ip domain-name 在这个时候,你就可以启用路由器上的SSH服务器。

要启用SSH服务器,你首先必须利用下面的命令产生一对RSA密钥:Router (config)# crypto key generate rsa在路由器上产生一对RSA密钥就会自动启用SSH.如果你删除这对RSA密钥,就会自动禁用该SSH服务器。

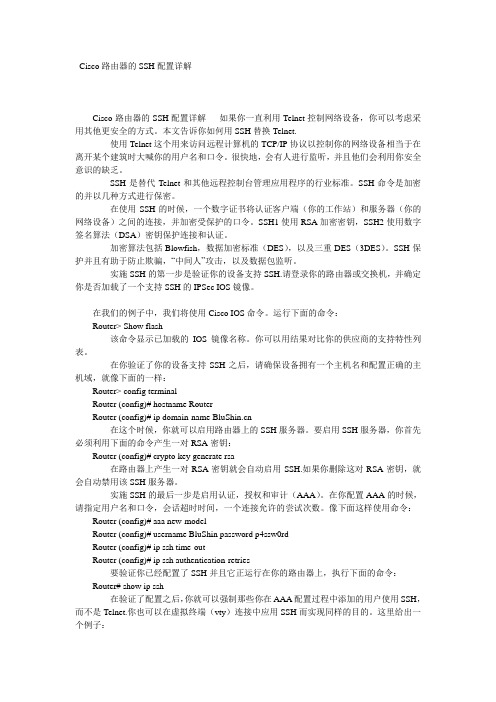

sshd_config配置文件详解

sshd_config配置⽂件详解OpenSSH(即常说的ssh)的常⽤配置⽂件有两个/etc/ssh/ssh_config和sshd_config。

,其中ssh_config为客户端配置⽂件,设置与客户端相关的应⽤可通过此⽂件实现;sshd_config为服务器配置⽂件,设置与服务器相关的应⽤可通过此⽂件实现。

⼀般来说我们常⽤的都是sshd_config配置⽂件,在sshd_config配置⽂件中,以“# ”(#加空格)开头的是注释信息,以“#”开头的是默认配置信息。

1)Port 22 设置sshd监听端⼝号,默认情况下为22,可以设置多个监听端⼝号,即重复使⽤Prot这个设置项。

修改后记得重启sshd,以及在防⽕墙中添加端⼝。

出于安全考虑,端⼝指定为⼩于等于65535,并且⾮22或22变种的值2)ListenAddress 0.0.0.0ListenAddress ::设置sshd监听(绑定)的IP地址,0.0.0.0表⽰监听所有IPv4的地址。

出于安全考虑,设置为指定IP地址,⽽⾮所有地址。

::是IPv6的地址不需要改。

3)Protocol 2 有部分sshd_config配置⽂件会有此选项。

这个选项设置的是ssh协议版本,可以是1也可以是2。

出于安全考虑,设置为最新协议版本。

4)HostKey /etc/ssh/ssh_host_rsa_keyHostKey /etc/ssh/ssh_host_dsa_keyHostKey /etc/ssh/ssh_host_ecdsa_keyHostKey /etc/ssh/ssh_host_ed25519_key Hostkey设置包含私⼈密钥的⽂件5)SyslogFacility AUTHSyslogFacility AUTHPRIV 当有⼈使⽤ssh登录系统时,ssh会记录信息,记录类型为AUTHPRIV,sshd服务⽇志存放在/var/log/secure6)LogLevel INFO 设置记录sshd⽇志信息的级别7)LoginGraceTime 2m 设置指定时间内没有成功登录,将会断开连接,若⽆单位则默认时间为秒。

sshd_config配置文件参数详解

sshd_config配置⽂件参数详解sshd_config配置详解名称sshd_config - OpenSSH SSH 服务器守护进程配置⽂件⼤纲/etc/ssh/sshd_config描述sshd(8) 默认从 /etc/ssh/sshd_config ⽂件(或通过 -f 命令⾏选项指定的⽂件)读取配置信息。

配置⽂件是由"指令值"对组成的,每⾏⼀个。

空⾏和以'#'开头的⾏都将被忽略。

如果值中含有空⽩符或者其他特殊符号,那么可以通过在两边加上双引号(")进⾏界定。

[注意]值是⼤⼩写敏感的,但指令是⼤⼩写⽆关的。

当前所有可以使⽤的配置指令如下:AcceptEnv指定客户端发送的哪些环境变量将会被传递到会话环境中。

[注意]只有SSH-2协议⽀持环境变量的传递。

细节可以参考 ssh_config(5) 中的 SendEnv 配置指令。

指令的值是空格分隔的变量名列表(其中可以使⽤'*'和'?'作为通配符)。

也可以使⽤多个 AcceptEnv 达到同样的⽬的。

需要注意的是,有些环境变量可能会被⽤于绕过禁⽌⽤户使⽤的环境变量。

由于这个原因,该指令应当⼩⼼使⽤。

默认是不传递任何环境变量。

AddressFamily指定 sshd(8) 应当使⽤哪种地址族。

取值范围是:"any"(默认)、"inet"(仅IPv4)、"inet6"(仅IPv6)。

AllowGroups这个指令后⾯跟着⼀串⽤空格分隔的组名列表(其中可以使⽤"*"和"?"通配符)。

默认允许所有组登录。

如果使⽤了这个指令,那么将仅允许这些组中的成员登录,⽽拒绝其它所有组。

这⾥的"组"是指"主组"(primary group),也就是/etc/passwd⽂件中指定的组。

SSH2详细(框架搭建)

struts2相关配置

struts.xml常用配置

为简化配置文件编写,struts2提供通配符支持,如下: <action name=“*” class=“com.demo.{1}Action”

method=“show”> </action>

同时,struts2还支持*/*的配置模式,在配置文件中 <struts>节点下配置如下:

第十三页,编辑于星期三:六点 八分。

整合spring后struts配置

struts.xml配置 在<struts>标签下配置: <constant name="struts.objectFacring"></constant> <constant

name="struts.objectFactory.spring.autoWire" value="name"></constant>

name: 可选 , 表示表的名称 . 默认地 , 表名和实体名称 一致 , 只有在不一致的情况下才需要指定表名

catalog: 可选 , 表示 Catalog 名称 , 默认为 Catalog(""). schema: 可选 , 表示 Schema 名称 , 默认为 Schema(“”). @id 必须 @id 定义了映射到数据库表的主键的属性 , 一个实体只能有

<param-value> classpath*:applicationContext*.xml

</param-value>

</context-param>

<listener>

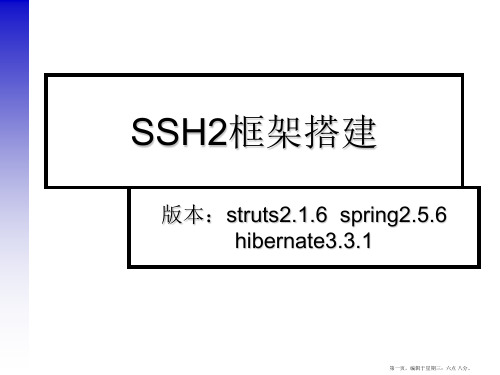

SSH2框架的搭建及与SSH1的差别介绍(可编辑)

SSH2框架的搭建及与SSH1的差别介绍SSH2框架搭建版本:struts2.1.6 spring2.5.6hibernate3.3.1SSH2与SSH1之简要比较SSH框架的优势开发效率高适应客户的需求随机变化SSH1框架的劣势繁琐的配置文件编写struts1.X Action线程安全,仅允许一个实例去处理所有请求Forward过于繁琐对Servlet依赖过强SSH2与SSH1之简要比较SSH2优势大量简化配置文件编写。

更大程度解耦合Struts不再依赖Servlet通配符配置注解使用struts2使用struts2借鉴webwork的成功之处,兼容struts1,集合两者优点,更易于整合spring及hibernate框架。

所需jar包:struts2相关配置web.xml文件配置与struts1不同,struts2采用Filter进行配置filter-namestruts/filter-namefilter-class //.uts2.//.ter.StrutsPrepareAndExecuteFilter/filter-classfilter-mappingfilter-namestruts/filter-nameurl-pattern*.do/url-pattern/filter-ma ppingstruts2相关配置struts.xml文件配置在项目src目录下添加struts.xml配置文件。

其基本配置如下:?xml version"1.0" encoding"UTF-8" ?!DOCTYPE struts PUBLIC "-//Apache Software Foundation//DTD Struts Configuration 2.0//EN" "////.package name"default" extends"struts-default"namespace""struts2相关配置struts.xml常用配置为简化配置文件编写,struts2提供通配符支持,如下:action name“*” class“com.demo.1Action”method“show”同时,struts2还支持*/*的配置模式,在配置文件中节点下配置如下:constantname"//.shesInActionNames"value"true"则以上配置可改写为:action name“*/*” class “com.demo.1Action”method“2”struts2相关配置struts.xml常用配置struts2默认访问后缀为.action,不符合访问习惯,且过于繁琐,可在标签下配置如下:constantname"//.ension"value"do"则可使用习惯的.do方式访问整合spring框架添加spring核心包及struts2-spring-plugin-2.1.6.jar。

SSH概述与配置文件说明

SSH概述与配置⽂件说明⼀、什么是SSH?简单说,SSH是⼀种⽹络协议,⽤于计算机之间的加密登录。

在出现SSH之前,系统管理员需要登⼊远程服务器执⾏系统管理任务时,都是⽤telnet来实现的,telnet协议采⽤明⽂密码传送,在传送过程中对数据也不加密,很容易被不怀好意的⼈在⽹络上监听到密码。

如果⼀个⽤户从本地计算机,使⽤SSH协议登录另⼀台远程计算机,我们就可以认为,这种登录是安全的,即使被中途截获,密码也不会泄露。

最早的时候,互联⽹通信都是明⽂通信,⼀旦被截获,内容就暴露⽆疑。

1995年,芬兰学者Tatu Ylonen设计了SSH协议,将登录信息全部加密,成为互联⽹安全的⼀个基本解决⽅案,迅速在全世界获得推⼴,⽬前已经成为Linux系统的标准配置。

需要指出的是,SSH只是⼀种协议,存在多种实现,既有商业实现,也有开源实现。

本⽂针对的实现是OpenSSH,它是⾃由软件,应⽤⾮常⼴泛。

⼆、⾸先了解下对称加密(也称为秘钥加密),⾮对称加密(也称公钥加密)所谓对称加密,指加密解密使⽤同⼀套秘钥。

对称加密的加密强度⾼,很难破解。

但是在实际应⽤过程中不得不⾯临⼀个棘⼿的问题:如何安全的保存密钥呢?尤其是考虑到数量庞⼤的Client端,很难保证密钥不被泄露。

⼀旦⼀个Client端的密钥被窃据,那么整个系统的安全性也就不复存在。

为了解决这个问题,⾮对称加密应运⽽⽣。

⾮对称加密有两个密钥:“公钥”和“私钥”。

公开的密钥称为公钥,不公开的密钥称为私钥,两个密钥的特性:公钥加密后的密⽂,只能通过对应的私钥进⾏解密。

⽽通过公钥推理出私钥的可能性微乎其微。

也可以通过私钥进⾏加密,在通过公钥进⾏密码,这种⽅式多⽤于数字签名。

远程Server收到Client端⽤户TopGun的登录请求,Server把⾃⼰的公钥发给⽤户。

Client使⽤这个公钥,将密码进⾏加密。

Client将加密的密码发送给Server端。

远程Server⽤⾃⼰的私钥,解密登录密码,然后验证其合法性。

SSH使用及协议分析

SSH使用及协议分析SSH是一个用来替代TELNET、FTP以及R命令的工具包,主要是想解决口令在网上明文传输的问题。

为了系统安全和用户自身的权益,推广SSH是必要的。

SSH有两个版本,我们现在介绍的是版本2。

一、安装SSH具体步骤如下:获得SSH软件包。

(ftp://:/pub/unix/ssh-2.3.0.tar.gz)成为超级用户(root).# gzip –cd ssh-2.3.0.tar.gz |tar xvf –# cd ssh-2.3.0# ./configure注意,如果你希望用tcp_wrappers来控制SSH,那么在configure时需要加上选项“--with-libwrap=/path/to/libwrap/”,用来告诉SSH关于libwrap.a 和tcpd.h的位置。

# make# make install和SSH有关的程序都放置在/usr/local/bin下,包括ssh,sftp,sshd2,ssh-keygen等。

二、配置SSH的配置文件在/etc/ssh2下,其中包括sshd2的主机公钥和私钥:hostkey和hostkey.pub。

这两个文件通常是在安装SSH时自动生成的。

你可以通过下面的命令重新来生成它们:# rm /etc/ssh2/hostkey*# ssh-keygen2 –P /etc/ssh2/hostkey而ssh2_config 文件一般情形下无需修改。

三、启动sshd2每个要使用SSH的系统都必须在后台运行sshd2。

用手工启动:# /usr/local/bin/sshd2&可以在“/etc/rc2.d/S99local”中加入该命令,这样系统每次启动时会自动启动sshd2。

四、用tcp_wrappers控制SSH安装SSH的站点可以用tcp_wrappers来限制哪些IP地址可以通过ssh来访问自己。

比如,在/etc/hosts.allow中加入sshd,sshd2: 10.0.0.1那么只有10.0.0.1可以通过ssh来访问该主机。

SSH命令及使用说明

SSH命令及使用说明SSH(Secure Shell)是一种网络协议,用于在不安全的网络中建立安全的连接。

它提供了加密的通信通道,使得远程登录、远程执行命令、远程传输文件等操作变得安全可靠。

1. sshssh命令用于建立SSH连接,语法如下:``````-options:可选参数,包括-p指定端口号、-i指定私钥文件等。

-hostname:必选参数,指定远程主机的IP地址或域名。

2. ssh-keygenssh-keygen命令用于生成SSH密钥对,包括私钥和公钥。

私钥保存在本地,公钥发送到远程主机,用于进行身份认证。

语法如下:```ssh-keygen [options] [keyfile]```-options:可选参数,包括-t指定密钥类型、-b指定密钥长度、-f 指定密钥文件名等。

-keyfile:可选参数,指定密钥文件的名称。

3. ssh-copy-idssh-copy-id命令用于将本地公钥复制到远程主机的授权文件中,以实现免密登录。

语法如下:``````-options:可选参数,包括-p指定端口号、-i指定私钥文件等。

-hostname:必选参数,指定远程主机的IP地址或域名。

4. ssh-agentssh-agent命令用于管理身份验证代理,可以将私钥添加到代理中,使得无需每次输入密码即可使用私钥进行身份认证。

语法如下:``````-options:可选参数,包括-a指定代理的套接字文件、-c创建一个登录shell、-k关闭代理等。

5. scpscp命令用于在本地主机和远程主机之间进行文件传输。

语法如下:```scp [options] [source] [destination]```-options:可选参数,包括-r递归复制目录、-P指定端口号等。

-source:必选参数,指定源文件或目录。

-destination:必选参数,指定目标文件或目录。

6. sftpsftp命令用于在本地主机和远程主机之间进行安全文件传输。

什么是SSH2框架

Spring的作用贯穿了整个中间层,将Web层、Service层、DAO层及PO无缝整合,其数据服务层用来存放数据。

பைடு நூலகம்

一个良好的框架可以让开发人员减轻重新建立解决复杂问题方案的负担和精力;它可以被扩展以进行内部的定制化;并且有强大的用户社区来支持它。框架通常能很好的解决一个问题。然而,你的应用是分层的,可能每一个层都需要各自的框架。仅仅解决UI问题并不意味着你能够很好的将业务逻辑和持久性逻辑和UI 组件很好的耦合。

缺点:

Taglib是Struts的一大优势,但对于初学者而言,却需要一个持续学习的过程,甚至还会打乱你网页编写的习惯,但是,当你习惯了它时,你会觉得它真的很棒。

Struts将MVC的Controller一分为三,在获得结构更加清晰的同时,也增加了系统的复杂度。

Struts从产生到现在还不到半年,但已逐步越来越多运用于商业软件。虽然它现在还有不少缺点,但它是一种非常优秀的J2EE MVC实现方式,如果你的系统准备采用J2EE MVC架构,那么,不妨考虑一下Struts。

除此之外,Struts的优点主要集中体现在两个方面:Taglib和页面导航。Taglib是Struts的标记库,灵活动用,能大大提高开发效率。另外,就目前国内的JSP开发者而言,除了使用JSP自带的常用标记外,很少开发自己的标记,或许Struts是一个很好的起点。

关于页面导航,我认为那将是今后的一个发展方向,事实上,这样做,使系统的脉络更加清晰。通过一个配置文件,即可把握整个系统各部分之间的联系,这对于后期的维护有着莫大的好处。尤其是当另一批开发者接手这个项目时,这种优势体现得更加明显。

— 需求的变更:以笔者多年的开发经验来看,很少有软件产品的需求从一开始就完全是固定的。客户对软件需求,是随着软件开发过程的深入,不断明晰起来的。因此,常常遇到软件开发到一定程度时,由于客户对软件需求发生了变化,使得软件的实现不得不随之改变。当软件实现需要改变时,是否可以尽可能多地保留软件的部分,尽可能少地改变软件的实现,从而满足客户需求的变更?答案是——采用优秀的解耦架构。这种架构就是J2EE的分层架构,在优秀的分层架构里,控制层依赖于业务逻辑层,但绝不与任何具体的业务逻辑组件耦合,只与接口耦合;同样,业务逻辑层依赖于DAO层,也不会与任何具体的DAO组件耦合,而是面向接口编程。采用这种方式的软件实现,即使软件的部分发生改变,其他部分也尽可能不要改变。

SSH2教程

SSH2 环境配置教程及实际登陆例子所需工具:使用Struts2. 1+Hibernate3.3+Spring3.0版本,JDK是1.6, MyEclipse8.6, 数据库MySQL5.5(MyEclipse及MySQL的版本可根据自己的情况适当改变,不会有大的影响)。

步骤:第一部分:数据库的准备工作1、创建数据库CREATE SCHEMA `contact` DEFAULT CHARACTER SET utf8登录嘛!当然有个用户的数据表咯!创建表userCREATE TABLE `contact`.`user` (`id` INT NOT NULL AUTO_INCREMENT ,`username` VARCHAR(45) NOT NULL ,`password` VARCHAR(45) NOT NULL ,PRIMARY KEY (`id`) ,UNIQUE INDEX `id_UNIQUE` (`id` ASC) ,UNIQUE INDEX `username_UNIQUE` (`username` ASC) );创建的表格user有3个字段,id,username,password.2、数据库创建完毕,在MyEclipse右上角找到MyEclipse Hibernate perspective的试图界面吧!创建一个MySQL的连接,如图所示:Driver Jar 根据自己包存放的位置选择点击Finish 。

数据库的准备工作结束。

第二部分:SSH2搭建1、创建Web Project项目2、Struts2的搭建添加Struts的配置,点击你的项目,在上面的MyEclipse菜单中找到Capabilities的addStruts Capabilities。

然后点击Next吧!由于引包容易出现冲突等问题,在引包界面取消选择MyEclipse Libraries ,如图:(所有需要的包(包括hibernate 及 spring 所需的包)均打包在lib.rar,请解压后复制到lib文件下)Finish之后, src目录下就多了一个struts.xml的配置文件,这时你的web.xml里面也多了一段:<?xml version="1.0" encoding="UTF-8"?><web-app version="2.5"xmlns="/xml/ns/javaee"xmlns:xsi="/2001/XMLSchema-instance"xsi:schemaLocation="/xml/ns/javaee/xml/ns/javaee/web-app_2_5.xsd"><welcome-file-list><welcome-file>index.jsp</welcome-file></welcome-file-list><filter><filter-name>struts2</filter-name><filter-class>org.apache.struts2.dispatcher.ng.filter.StrutsPrepareAndExecuteFilter</filter-class></filter><filter-mapping><filter-name>struts2</filter-name><url-pattern>/*</url-pattern></filter-mapping></web-app>这时Struts已搭建好。

ssh2协议

ssh2协议SSH(Secure Shell)是一种用于计算机之间安全通信的网络协议。

它使用加密技术确保数据的安全传输,常用于远程登录和执行命令。

SSH 2.0(Secure Shell version 2.0),简称SSH2,是SSH协议的第二个版本。

SSH2协议于1996年发布,与其前身SSH1相比,在安全性、性能和功能方面有了显著的提升。

以下是SSH2协议的一些重要特点:1. 加密技术:SSH2使用公私钥加密技术来保护通信过程中的数据安全。

客户端和服务器之间通过交换加密密钥来建立安全连接,并使用这些密钥对数据进行加密和解密。

这种加密方式可以有效地防止中间人攻击和数据泄露。

2. 用户认证:SSH2协议支持多种用户身份验证方式,包括基于密码的身份验证、基于公钥的身份验证和基于证书的身份验证。

用户可以根据需要选择适合自己的身份验证方式,并且可以在服务器上配置访问权限,限制不同用户的操作范围。

3. 端口转发:SSH2协议支持端口转发功能,可以将本地端口与远程主机上的端口绑定起来。

这样,用户可以通过SSH隧道将本地主机上的网络服务转发到远程主机上,实现远程访问本地服务的功能。

端口转发在实际应用中非常有用,可以用于远程访问数据库、远程运行应用程序等。

4. X11转发:SSH2协议支持X11转发功能,可以在SSH连接中将X11图形界面传输到本地主机上进行显示。

这样,用户可以通过SSH远程连接到某台远程主机,在本地主机上显示远程主机上的X应用程序界面,提供了便捷的图形化远程操作环境。

5. SFTP:SSH2协议支持SFTP(SSH File Transfer Protocol)协议,可以实现安全的文件传输。

SFTP可以在SSH连接中传输文件,保证了文件的机密性和完整性。

SFTP功能类似于FTP,但安全性更高,可以代替传统的FTP协议进行文件传输。

总之,SSH2协议是一种安全、可靠的远程登录和执行命令的协议,具有强大的安全性、灵活的身份验证和多种有用的功能。

整合SSH三大框架介绍

一.在MyEclipse里先建立一个Web project 的工程,选最新版本的java ee。

1.引入struts2必须得几个jar包,放在WebRoot->WEB-INF->lib目录下。

2.将WEB应用部署到tomcat效劳器上:找到tomacat的安装目录Tomcat6.x\apache-tomcat-\conf,翻开其中的server.xml文件,在文件末尾</Host>上面参加例如<Context path="/ssh2" docBase="F:\javaWeb\ssh2\WebRoot" reloadable="true" />这样的句子,其中path的值为你需要访问网站的上下文,docBase的值为该web工程的WebRoot所在的目录,最后一个readloadable最好选true。

3.在WebRoot->WEB-INF->web.xml中参加struts2的过滤器将部署好的应用纳入到struts2的管辖范围类,具体代码如下<filter><filter-name>struts2</filter-name><filter-class>org.apache.struts2.dispatcher.ng.filter.StrutsPre pareAndExecuteFilter</filter-class></filter><filter-mapping><filter-name>struts2</filter-name><url-pattern>/*</url-pattern></filter-mapping>rc目录下,建一个struts.xml文件,这里是处理struts整个流程的文件。

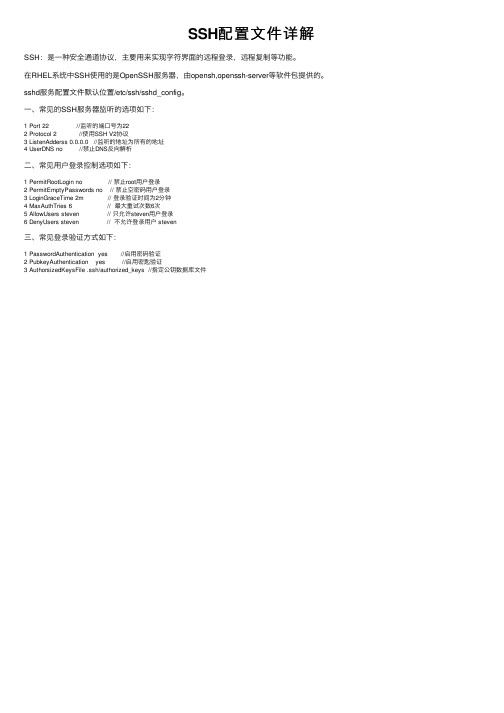

SSH配置文件详解

SSH配置⽂件详解SSH:是⼀种安全通道协议,主要⽤来实现字符界⾯的远程登录,远程复制等功能。

在RHEL系统中SSH使⽤的是OpenSSH服务器,由opensh,openssh-server等软件包提供的。

sshd服务配置⽂件默认位置/etc/ssh/sshd_config。

⼀、常见的SSH服务器监听的选项如下:

1 Port 2

2 //监听的端⼝号为22

2 Protocol 2 //使⽤SSH V2协议

3 ListenAdderss 0.0.0.0 //监听的地址为所有的地址

4 UserDNS no //禁⽌DNS反向解析

⼆、常见⽤户登录控制选项如下:

1 PermitRootLogin no // 禁⽌root⽤户登录

2 PermitEmptyPasswords no // 禁⽌空密码⽤户登录

3 LoginGraceTime 2m // 登录验证时间为2分钟

4 MaxAuthTries 6 // 最⼤重试次数6次

5 AllowUsers steven // 只允许steven⽤户登录

6 DenyUsers steven // 不允许登录⽤户 steven

三、常见登录验证⽅式如下:

1 PasswordAuthentication yes //启⽤密码验证

2 PubkeyAuthentication yes //启⽤密匙验证

3 AuthorsizedKeysFile .ssh/authorized_keys //指定公钥数据库⽂件。

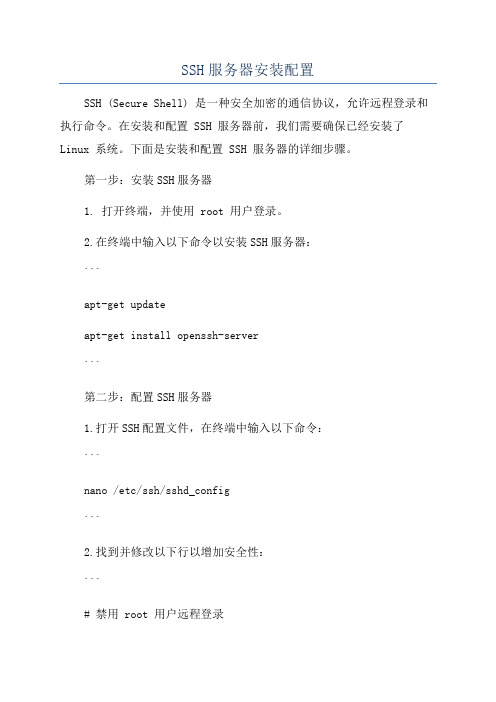

SSH服务器安装配置

SSH服务器安装配置SSH (Secure Shell) 是一种安全加密的通信协议,允许远程登录和执行命令。

在安装和配置 SSH 服务器前,我们需要确保已经安装了Linux 系统。

下面是安装和配置 SSH 服务器的详细步骤。

第一步:安装SSH服务器1. 打开终端,并使用 root 用户登录。

2.在终端中输入以下命令以安装SSH服务器:```apt-get updateapt-get install openssh-server```第二步:配置SSH服务器1.打开SSH配置文件,在终端中输入以下命令:```nano /etc/ssh/sshd_config```2.找到并修改以下行以增加安全性:```# 禁用 root 用户远程登录PermitRootLogin no#禁用空密码登录PermitEmptyPasswords no#更改SSH端口(默认为22)Port 2222#限制允许登录的用户AllowUsers user1 user2```3.重启SSH服务器以使配置生效:```service ssh restart```第三步:配置防火墙1. 打开终端,并使用 root 用户登录。

2.允许SSH服务器通过防火墙。

如果使用的是UFW防火墙,运行以下命令:```ufw allow 2222/tcpufw enable```注意:如果使用其他防火墙,请根据其文档自行配置。

第四步:连接SSH服务器1.在本地计算机上打开终端(或使用PuTTY等SSH客户端)。

2.输入以下命令以连接SSH服务器:``````注意:将 "username" 替换为实际的用户名,"server_ip_address" 替换为服务器的 IP 地址。

安装和配置SSH服务器完成后,您可以通过SSH连接到服务器并执行命令。

这提供了一种安全的远程访问方法,可以用于管理和维护服务器。

总结:安装和配置SSH服务器需要以下步骤:安装SSH服务器、配置SSH服务器、配置防火墙、连接SSH服务器。

Eclipse下SSH2框架搭建 详细

一、Struts2和Spring整合,创建一个OA工程1、整合struts21)导入strut2的jar 包:commons-logging-1.0.4.jar,freemarker-2.3.8.jar,ognl-2.6.11.jar,struts2-core-2.0.12.jar,xwork-2.06.jar。

暂时导入这些jar包,到时候需要再倒入。

2)将struts.xml文件放置在OA工程的src目录下。

3)在web.xml里面配置struts2用到的核心过滤器。

Xml代码<filter><filter-name>struts2</filter-name><filter-class>org.apache.struts2.dispatcher.FilterDispatcher</filter-class></filter><filter-mapping><filter-name>struts2</filter-name><url-pattern>/*</url-pattern></filter-mapping>2、整合spring1)导入spring的jar包:spring.jar2)将applicationContext.xml文件放置在OA工程的WEB-INF目录下。

3)在web.xml里面配置spring用到的监听器。

Xml代码<listener><listener-class>org.springframework.web.context.ContextLoaderListener</listener-class></listener>4)添加struts2-spring整合的插件:struts2-spring-plugin-2.0.12.jar,如果不使用这个插件,则需要在struts.xml里面配置:Xml代码<constant name="struts.objectFactory" value="org.apache.struts2.spring.StrutsSpringObjectFactory" />3、测试struts2和spring整合对不对?写一个jsp页面login.jsp来测试:Html代码<%@ page language="java" contentType="text/html; charset=UTF-8" pageEncoding="UTF-8"%><%@ taglib prefix="s" uri="/struts-tags" %><!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "/TR/html4/loose.dtd"><html><head><meta http-equiv="Content-Type" content="text/html; charset=UTF-8"><title>Insert title here</title></head><body><s:form action="Login" method="post"><s:textfield name="userName" label="userName"></s:textfield><s:password name="password" label="password"></s:password><s:submit label="submit"></s:submit></s:form></body></html>写一个LoginActionJava代码package com.struts2.action;import com.opensymphony.xwork2.ActionSupport;import com.struts2.service.LoginService;public class LoginAction extends ActionSupport {private LoginService loginService;private String userName;private String password;public void setLoginService(LoginService loginService) {this.loginService = loginService;}public String getUserName() {return userName;}public void setUserName(String userName) {erName = userName;}public String getPassword() {return password;}public void setPassword(String password) {this.password = password;}@Overridepublic String execute() throws Exception {if(loginService.isLogin(userName, password))return SUCCESS;elsereturn INPUT;}}写一个ServiceJava代码package com.struts2.service;public interface LoginService {boolean isLogin(String userName,String password);}写一个Service的实现Java代码package com.struts2.service.impl;import com.struts2.service.LoginService;public class LoginServiceImpl implements LoginService {public boolean isLogin(String userName, String password) { if("hello".equals(userName) && "world".equals(password)) return true;elsereturn false;}}在struts.xml里面配置:Xml代码<package name="struts2" extends="struts-default"><action name="Login" class="loginAction"><result name="success">/result.jsp</result><result name="input">/login.jsp</result></action></package>在applicationContext.xml里面配置:Xml代码<bean id="loginService" class="com.struts2.service.impl.LoginServiceImpl"></bean><bean id="loginAction" class="com.struts2.action.LoginAction" scope="prototype"> <property name="loginService" ref="loginService"></property></bean>启动tomcat,分别输入hello和world,提交,结果为hello和world。

【webssh】网页上的SSH终端

【webssh】⽹页上的SSH终端【webssh】 ——记两天来⽐较痛苦的历程 ⼴义上来说,webssh泛指⼀种技术可以在⽹页上实现⼀个SSH终端。

从⽽⽆需Xshell之类的模拟终端⼯具进⾏SSH连接,将SSH这⼀⽐较低层的操作也从C/S架构扭成了B/S架构。

能实现webssh的组件有好⼏种,但归根结底都是建⽴在客户端和服务端的即时通信上,有⼀些webssh只停留在这⼀层,表明客户端接⼊的ssh界⾯只是服务端本⾝的后台;另⼀种稍微⾼级⼀点的,将webssh做成⼀个通⽤的服务,⽹页上的ssh界⾯其实就和XShell⼀样,可以连接任何服务器可以连通的机器。

由于⼀般服务器都会安装有ssh客户端软件,所以两者之间硬要说有很明显的区别其实也没有。

下⾯来说⼀说我的需求吧,我做的⼀个资源管理系统中重要的⼀部分就是服务器。

同时系统中也维护了各个服务器的⽤户和密码,那么如果在页⾯上按⼀个键,就能打开⼀个webssh,并且⾃动登录,这样就能很⽅便地管理各个服务器了。

基于这样⼀种需求的想法,我出发去找了⼀些项⽬,下⾯来说说⼏个找到的可能有⽤的:■ GateOne 这个东西被很多⼈称赞,使⽤了下也发现确实很⽜。

它是⼀个基于HTML5的webssh⼯程,不需要任何浏览器的任何插件就能⽆障碍运⾏。

我感觉gateone最厉害的地⽅在于其强⼤的webssh界⾯。

不仅仅是⼀块⿊屏,它还⽀持多终端创建和切换,⽀持在终端中显⽰图⽚等内容,⽀持操作回放,⽇志审计等等功能。

简直可以说⽐putty,XShell之类的桌⾯软件都要强⼤很多。

但是その分,这个⼯程很⼤,需要的依赖很多。

gateone的开发框架是tornado,刚好是python的,所以我看了它很长时间。

在保证有了tornado,paramiko等⼀系列依赖之后,下载来项⽬,可以考虑⽤python setup.py install来将gateone作为⼀个软件安装在服务器上,我采⽤的⽅法是python gateone.py这样的⽐较low的办法启动服务的。

使用frp工具实现内网穿透以及配置多个ssh和web服务

使⽤frp⼯具实现内⽹穿透以及配置多个ssh和web服务frp简介frp 是⼀个可⽤于内⽹穿透的⾼性能的反向代理应⽤,⽀持 tcp, udp 协议,为 http 和 https 应⽤协议提供了额外的能⼒,且尝试性⽀持了点对点穿透。

环境准备ssh连接1. 需要⼀台可以直接访问外⽹的服务器,⽐如阿⾥云服务器(服务端)2. 需要做内⽹穿透的服务器,⽐如公司内部的局域⽹测试服务器(客户端)web访问3. 需要额外的已经备案的域名下载地址选择最新的就⾏,⼀般都是linux环境安装步骤 客户端跟服务端都需要的安装操作cd /usr/local/wget https:///fatedier/frp/releases/download/v0.27.0/frp_0.27.0_linux_amd64.tar.gztar -zxvf frp_0.27.0_linux_amd64.tar.gzmv frp_0.27.0_linux_amd64 frp 下载完毕frp的⽬录⽂件frpc:客户端可执⾏程序frpc_full.ini:客户端所有配置项(可以再此⽂件查看frp的所有的配置项)frpc.ini:客户端配置项frps:服务端可执⾏程序frps_full.ini:服务端所有配置项(可以再此⽂件查看frp的所有的配置项)frps.ini:服务端配置项LICENSE:许可证服务端只需要编辑frps.ini⽂件客户端只需要编辑frpc.ini⽂件服务端配置 查看frps.ini⽂件,修改为如下内容[common]bind_port = 7000 # 客户端跟服务端绑定的端⼝号 默认的配置信息中只有⼀个绑定端⼝为7000,意思是我们在外⽹服务器中绑定7000端⼝和客户端进⾏通信。

注:端⼝可以⾃定义,但是需要客户端和服务端进⾏统⼀。

阿⾥云服务器需要在esc管理中配置安全组规则中暴露7000端⼝ 启动服务端./frps -c frps.ini 如下表⽰启动成功 启动成功之后,关闭xshell或者是退出回话,都会使连接断开,可以使⽤nohup来进⾏后台启动(后⾯启动都可以使⽤这种⽅式) 如下是后台启动并将⽇志输⼊到file.log⽂件中nohup ./frps -c ./frps.ini > file.log 2>&1 &客户端配置 查看frpc.ini⽂件,修改为如下内容[common]server_addr = 39.105.97.50 # 你的公⽹ipserver_port = 7000 # 绑定的端⼝,⾃定义,跟服务端⼀直即可[ssh]type = tcplocal_ip = 127.0.0.1 # 绑定的ip,填写127.0.0.1表⽰本机即可local_port = 22remote_port = 6008 # ssh默认是22,现在转发为6008端⼝[common]表⽰以下配置信息是⼀些公⽤配置信息server_addr是我们服务端即外⽹服务器的公⽹访问ipserver_port是我们前⾯在服务端配置的frps.ini中bind_port中对应的端⼝。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

</filter-class>

<init-param>

<param-name>encoding</param-name>

<param-value>gbk</param-value>

</init-param>

</filter-mapping>

3.配置一个监听器将请求转发给 Spring框架

<listener>

<listener-class>

org.springframework.web.context.ContextLoaderListener

<param-value>WEB-INF/dww.xml</param-value>

</init-param>

<servlet-mapping>

<servlet-name>dwr</servlet-name>

<url-pattern>/dwr/*</url-pattern>

2.配置struts2过滤器

<filter>

<filter>struts2</filter>

<filter-class>// StrutsDispatch

org.apache.struts2.dispatcher.ng.filter.StrutsPrepareAndExecuteFilter

ss2h框架的搭建原理

web.xml文件中需要配置的信息有:

1.防止乱码的过滤器

<filter>

<filter-name>encodingFilter</filter-name>

<filter-class>

org.springframework.web.filter.CharacterEncodingFilter

</filter>

<filter-mapping>

<filter-name>encodingFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<param-value>classpath:application*.xml</param-value>

</context-param>

5.配置一个servlet用作dwr的只使用

<servlet>

<servlet-name>dwr</servlet-name>

<servlet-class>org.directwebremoting.servlet.DwrServlet</servlet-class>

</servlet>

<init-param>

<param-name>config-dwr</param-name>

</listenet-class>

</listener>

4.配置一个参数,告诉容器,spring配置文建的位置

<context-param>

<param-name>contextConfigLoaction</param-name>

</filter-class> 来自 </filter>

<filter-mapping>

<filter-name>struts2</filter-name>

<url-pattern>*.action</url-pattern>