H3C交换机设备安全基线

华为交换机安全基线

华为交换机安全基线华为设备安全配置基线第1章概述1.1目的规范配置华为路由器、交换机设备,保证设备基本安全。

1.2适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

1.3适用版本华为交换机、路由器。

第2章帐号管理、认证授权安全要求2.1帐号管理2.1.1用户帐号分配*1、安全基线名称:用户帐号分配安全2、安全基线编号:SBL-HUAWEI-02-01-013、安全基线说明:应按照用户分配帐号,避免不同用户间共享帐号,避免用户帐号和设备间通信使用的帐号共享。

4、参考配置操作:[Huawei]aaa[Huawei-aaa]local-user admin password cipher admin123[Huawei-aaa]local-user admin privilege level 15[Huawei-aaa]local-user admin service-type ssh[Huawei-aaa]local-user user password cipher user123[Huawei-aaa]local-user user privilege level 4[Huawei-aaa]local-user user service-type ssh5、安全判定条件:(1)配置文件中,存在不同的账号分配(2)网络管理员确认用户与账号分配关系明确6、检测操作:使用命令dis cur命令查看:#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password cipher "=LP!6$^-IYNZPO3JBXBHA!!local-user admin privilege level 15local-user admin service-type sshlocal-user user password cipher "=LP!6$^-IYNZPlocal-user user privilege level 4local-user user service-type ssh#对比命令显示结果与运维人员名单,如果运维人员之间不存在共享账号,表明符合安全要求。

XX银行H3C交换机安全基线配置(20200912190106)

XX 银行H3C 交换机系列安全配置基线(V1.0)1 适用声明 (2)2 访问控制 (3)2.1 远程连接源地址限制 (21)3 安全审计 (3)3.1 开启设备的日志功能 (6)4 入侵防范 (7)4.1 配置防ARP欺骗攻击 (7)4.2 配置常见的漏洞攻击和病毒过滤功能 (4)4.3 配置ACL规则 (3)5 网络设备防护 (8)5.1 限制管理员远程直接登录 (8)5.2 连接空闲时间设定 (9)5.3 远程登陆加密传输 (10)5.4 配置CONSOLE 口密码保护功能和连接超时 (11)5.5 按照用户分配账号 (12)5.6 删除设备中无用的闲置账号 (13)5.7 修改设备上存在的弱口令 (13)5.8 配置和认证系统联动功能 (14)配置和认证系统联动功能 (14)5.9 配置NTP服务 (15)5.10 修改SNMP的COMMUNITY 默认通行字 (16)5.11 使用SNMPV2或以上版本 (17)5.12 设置SNMP的访问安全限制 (18)5.13 系统应关闭未使用的SNMP协议及未使用RW权限 (19)5.14 关闭不必要的服务 (19)5.15 配置防源地址欺骗攻击 (20)5.16 禁止设备未使用或者空闲的端口 (21)1适用声明2访问控制2.1 配置ACL规则[H3C-behavior-tb1] de ny6. 定义流策略,将流分类与流行为关联。

[H3C] traffic policy tp1[H3C-trafficpolicy-tp1] classifier tc1 behavior tb17. 应用流策略到接口。

[H3C] in terface gigabitethernet 0/0/1[H3C-GigabitEthernet0/0/1] traffic-policy tp1 in bou nd 备注2.2 配置常见的漏洞攻击和病毒过滤功能3安全审计3.1 开启设备的日志功能备注4入侵防范5网络设备防护1. 进入用户视图配置/检查项远程登陆加密传输适用等保级别等保一至四级<H3C>2. 用户视图切换到系统视图<H3C> system-view检查步骤En ter system view, return user view with Ctrl+Z.[H3C]3. 查看相关SSH配置[H3C]dis cur | in ssh如果通过远程对交换机进行管理维护,特别是通过互联网以及不安全的公共网络,设备应配置使用SSH加密协议。

HC交换机安全配置基线

H C交换机安全配置基

线

文件管理序列号:[K8UY-K9IO69-O6M243-OL889-F88688]

H3C交换机安全配置基线

备注:

1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本

控制表格。

目录

第1章概述

1.1目的

本文档旨在指导系统管理人员进行H3C交换机的安全配置。

1.2适用范围

本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

1.3适用版本

H3C交换机。

1.4实施

1.5例外条款

第2章帐号管理、认证授权安全要求

2.1帐号

2.1.1配置默认级别*

2.2口令

2.2.1密码认证登录

2.2.2设置访问级密码

2.2.3加密口令

第3章日志安全要求

3.1日志安全

3.1.1配置远程日志服务器

第4章IP协议安全要求4.1IP协议

4.1.1使用SSH加密管理

4.1.2系统远程管理服务只允许特定地址访问

第5章SNMP安全要求

5.1SNMP安全

5.1.1修改SNMP默认通行字

5.1.2使用SNMPV2或以上版本

5.1.3SNMP访问控制

第6章其他安全要求6.1其他安全配置

6.1.1关闭未使用的端口

6.1.2帐号登录超时

6.1.3关闭不需要的服务*

第7章评审与修订。

H3C交换机安全配置基线

H3C交换机安全配置基线(Version 1.0)2012年12月目录1 引言 (1)2 适用范围 (1)3 缩略语 (1)4 安全基线要求项命名规则 (2)5 文档使用说明 (2)6 注意事项 (3)7 安全配置要求 (3)7.1 账号管理 (3)7.1.1 运维账号共享管理 (3)7.1.2 删除与工作无关账号 (3)7.2 口令管理 (4)7.2.1 静态口令加密 (4)7.2.2 静态口令运维管理 (4)7.3 认证管理 (5)7.3.1 RADIUS认证(可选) (5)7.4 日志审计 (6)7.4.1 RADIUS记账(可选) (6)7.4.2 启用信息中心 (6)7.4.3 远程日志功能 (7)7.4.4 日志记录时间准确性 (7)7.5 协议安全 (7)7.5.1 BPDU防护 (8)7.5.2 根防护 (8)7.5.3 VRRP认证 (8)7.6 网络管理 (9)7.6.1 SNMP协议版本 (9)7.6.2 修改SNMP默认密码 (9)7.6.3 SNMP通信安全(可选) (10)7.7 设备管理 (10)7.7.1 交换机带内管理方式 (10)7.7.2 交换机带内管理通信 (11)7.7.3 交换机带内管理超时 (11)7.7.4 交换机带内管理验证 (12)7.7.5 交换机带内管理用户级别 (12)7.7.6 交换机带外管理超时 (13)7.7.7 交换机带外管理验证 (13)7.8 端口安全 (13)7.8.1 使能端口安全 (13)7.8.2 端口MAC地址数 (14)7.8.3 交换机VLAN划分 (14)7.9 其它 (15)7.9.1 交换机登录BANNER管理 (15)7.9.2 交换机空闲端口管理 (15)7.9.3 禁用版权信息显示 (16)附录A 安全基线配置项应用统计表 (17)附录B 安全基线配置项应用问题记录表 (19)附录C 中国石油NTP服务器列表 (20)1 引言本文档规定了中国石油使用的H3C系列交换机应当遵循的交换机安全性设置标准,是中国石油安全基线文档之一。

华为交换机安全基线

华为交换机安全基线

华为交换机安全基线是指在使用华为交换机时,需要遵循的一套安

全配置准则和最佳实践,以确保交换机的安全性和可靠性。

以下是

一些常见的华为交换机安全基线配置要点:

1. 管理口安全:禁用默认管理口,为管理口设置强密码,并限制访

问管理口的IP地址范围。

2. 字典攻击防护:启用密码强度检查功能,配置登录失败锁定策略,限制登录尝试次数。

3. AAA认证和授权:使用AAA认证机制,确保用户身份验证的安全性。

采用RBAC角色权限控制,为不同的用户分配不同的权限。

4. SSH安全:优先使用SSH协议进行交换机访问和管理,并配置安全性较高的SSH版本和密码加密算法。

5. 网络访问控制:配置ACL访问控制列表,限制允许通过交换机的IP地址、端口、协议和服务。

6. 网络流量监测和报警:启用网络流量监测功能,及时发现异常流

量和攻击行为,并设置报警机制。

7. 系统日志和审计:启用系统日志功能,记录关键操作和事件,以便后期追踪和审计。

8. 端口安全:为交换机端口绑定MAC地址,限制端口下连接设备的数量,防止非法设备接入网络。

9. VLAN隔离:使用VLAN隔离不同的用户和设备,限制内部访问和互相通信。

10. 升级和补丁管理:及时升级交换机固件到最新版本,安装安全漏洞的补丁,以防止已知的攻击和漏洞利用。

以上只是一些常见的华为交换机安全基线配置要点,具体安全配置还需根据实际的网络环境和安全需求来进行定制化配置。

建议在配置安全策略前,参考华为官方文档、安全手册和最佳实践指南,确保正确和合适地配置华为交换机的安全性。

[ZA]H3C交换机设备安全基线029

![[ZA]H3C交换机设备安全基线029](https://img.taocdn.com/s3/m/7facf0df960590c69ec376e6.png)

H3C设备安全配置基线目录第1章概述41.1追求41.2适用范围41.3适用版本4第2章帐号管理、认证授权安全要求62.1帐号管理62.1.1用户帐号分配*62.1.2删除无关的帐号*72.2口令82.2.1静态口令以密文形式存放82.2.2帐号、口令和授权92.2.3密码复杂度102.3授权112.3.1用IP协议进行远程维护的设备使用SSH等加密协议11第3章日志安全要求123.1日志安全123.1.1启用信息中心123.1.2开启NTP服务保证记录的进度的准确性133.1.3远程日志功能*14第4章IP协议安全要求154.1IP协议154.1.1VRRP认证154.1.2系统远程服务只允许特定地址访问154.2功能配置164.2.1SNMP的Community默认通行字口令强度164.2.2只与特定主机进行SNMP协议交互174.2.3配置SNMPV2或以上版本184.2.4关闭未使用的SNMP协议及未使用write权限19第5章IP协议安全要求205.1其他安全配置205.1.1关闭未使用的接口205.1.2修改设备缺省BANNER语21 5.1.3配置定时账户自动登出215.1.4配置console口密码保护功能22 5.1.5端口与实际应用相符23第1章概述1.1追求规范配置H3C路由器、交换机设备,保证设备基本安全。

1.2适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

1.3适用版本comwareV7版本交换机、路由器。

第2章帐号管理、认证授权安全要求2.1帐号管理2.1.1用户帐号分配*1、安全基线名称:用户帐号分配安全2、安全基线编号:SBL-H3C-02-01-013、安全基线说明:应按照用户分配帐号,避免不同用户间共享帐号,避免用户帐号和设备间通信使用的帐号共享。

4、参考配置制作:[H3C]local-user admin[H3C-luser-manage-admin]password hash admin@mmu2[H3C-luser-manage-admin] authorization-attribute user-role level-15[H3C]local-user user[H3C-luser-network-user] password hash user@nhesa[H3C-luser-network-user] authorization-attribute user-role network-operator5、安全判定条件:(1)配置文件中,存在不同的账号分配(2)网络管理员确认用户与账号分配关系明确6、检测制作:使用命令dis cur命令查看:…#local-user admin class managepassword hash $h$6$mmu2MlqLkGMnNyKy$9R2lM4uRDsxuoWQ==service-type sshauthorization-attribute user-role level-15#local-user user class networkpassword hash $h$6$mmu2MlqLkGMnNyservice-type sshauthorization-attribute user-role network-operator#对比命令显示结果与运维人员名单,如果运维人员之间不存在共享账号,表明符合安全要求。

华为设备(交换机)安全配置基线

华为设备(交换机)安全配置基线目录第1章概述 (4)1.1目的 (4)1.2适用范围 (4)1.3适用版本 (4)第2章帐号管理、认证授权安全要求 (5)2.1帐号管理 (5)2.1.1 用户帐号分配* (5)2.1.2 删除无关的帐号* (6)2.2口令 (7)2.2.1 静态口令以密文形式存放 (7)2.2.2 帐号、口令和授权................................................................ 错误!未定义书签。

2.2.3 密码复杂度 (8)2.3授权 (8)2.3.1 用IP协议进行远程维护的设备使用SSH等加密协议 (8)第3章日志安全要求 (10)3.1日志安全 (10)3.1.1 启用信息中心 (10)3.1.2 开启NTP服务保证记录的时间的准确性 (11)3.1.3 远程日志功能* (12)第4章IP协议安全要求 (13)4.1IP协议 (13)4.1.1 VRRP认证 (13)4.1.2 系统远程服务只允许特定地址访问 (13)4.2功能配置 (15)4.2.1 SNMP的Community默认通行字口令强度 (15)4.2.2 只与特定主机进行SNMP协议交互 (16)4.2.3 配置SNMPV2或以上版本 (17)4.2.4 关闭未使用的SNMP协议及未使用write权限 (18)第5章IP协议安全要求 (19)5.1其他安全配置 (19)5.1.1 关闭未使用的接口 (19)5.1.2 修改设备缺省BANNER语 (20)5.1.3 配置定时账户自动登出 (20)5.1.4 配置console口密码保护功能 (21)5.1.5 端口与实际应用相符 (22)第1章概述1.1目的规范配置华为路由器、交换机设备,保证设备基本安全。

1.2适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

1.3适用版本华为交换机、路由器。

网络设备安全基线

网络设备安全基线网络设备安全基线一、引言网络设备是公司信息系统的核心组成部分,保障网络设备的安全性对于公司的信息安全至关重要。

本文档旨在制定网络设备安全基线,确保网络设备的合规性和安全性。

二、适用范围本文档适用于所有使用网络设备的公司成员和部门。

三、网络设备安全基线要求1、网络设备配置管理1.1 所有网络设备必须进行严格的配置管理,并记录在配置管理数据库中。

1.2 对所有网络设备进行定期备份,备份数据存储在安全的地方,并进行验证。

1.3 配置更改必须经过适当的授权和审批程序。

1.4 禁止使用默认的管理账户和密码,所有账户和密码应使用复杂的组合,并定期更换。

1.5 禁止使用不安全的网络协议和服务,如Telnet等。

2、网络设备访问控制2.1 禁止未经授权的访问网络设备,所有访问必须经过认证和授权。

2.2 使用强大的访问控制方法,如基于角色的访问控制(RBAC)。

2.3 定期审查和更新访问控制列表(ACL)。

2.4 启用日志记录,并监控所有网络设备的访问情况。

3、网络设备漏洞管理3.1 定期更新网络设备的固件和软件版本,及时修补已知的漏洞。

3.2 对于不可避免的漏洞和安全事故,制定相应的应急响应措施。

3.3 进行网络设备的漏洞扫描和安全评估,及时发现和修复潜在的漏洞。

4、网络设备物理安全4.1 所有网络设备必须安装在安全的机房或机柜中,并受到严格的物理访问控制。

4.2 安装视频监控和入侵检测系统,监控网络设备的物理安全。

4.3 定期巡检网络设备,检查是否存在物理损毁或潜在的风险。

5、网络设备审计和监控5.1 启用网络设备的日志功能,并设置适当的日志级别。

5.2 定期审查网络设备的日志,及时发现异常行为和安全事件。

5.3 建立安全事件响应机制,及时应对网络设备的安全威胁和攻击。

6、网络设备培训和意识6.1 向网络设备管理员提供必要的培训和教育,确保其掌握网络设备安全管理的最佳实践。

6.2 定期组织网络设备安全培训,并提高公司成员对网络设备安全的意识。

H3C交换机安全配置基线

H3C交换机安全配置基线 -标准化文件发布号:(9456-EUATWK-MWUB-WUNN-INNUL-DDQTY-KIIH3C交换机安全配置基线1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述 ..................................................................................................... 错误!未定义书签。

目的 .......................................................................................................... 错误!未定义书签。

适用范围 .................................................................................................. 错误!未定义书签。

适用版本 .................................................................................................. 错误!未定义书签。

实施 .......................................................................................................... 错误!未定义书签。

例外条款 .................................................................................................. 错误!未定义书签。

第2章帐号管理、认证授权安全要求 ........................................................... 错误!未定义书签。

华为交换机安全基线

华为设备安全配置基线目录第1章概述 (4)1.1目的 (4)1.2适用范围 (4)1.3适用版本 (4)第2章帐号管理、认证授权安全要求 (5)2.1帐号管理 (5)2.1.1用户帐号分配* (5)2.1.2删除无关的帐号* (6)2.2口令 (7)2.2.1静态口令以密文形式存放 (7)2.2.2帐号、口令和授权 ................................................................... 错误!未定义书签。

2.2.3密码复杂度 (8)2.3授权 (8)2.3.1用IP协议进行远程维护的设备使用SSH等加密协议 (8)第3章日志安全要求 (10)3.1日志安全 (10)3.1.1启用信息中心 (10)3.1.2开启NTP服务保证记录的时间的准确性 (11)3.1.3远程日志功能* (12)第4章IP协议安全要求 (13)4.1IP协议 (13)4.1.1VRRP认证 (13)4.1.2系统远程服务只允许特定地址访问 (13)4.2功能配置 (15)4.2.1SNMP的Community默认通行字口令强度 (15)4.2.2只与特定主机进行SNMP协议交互 (16)4.2.3配置SNMPV2或以上版本 (17)4.2.4关闭未使用的SNMP协议及未使用write权限 (18)第5章IP协议安全要求 (19)5.1其他安全配置 (19)5.1.1关闭未使用的接口 (19)5.1.2修改设备缺省BANNER语 (20)5.1.3配置定时账户自动登出 (20)5.1.4配置console口密码保护功能 (21)5.1.5端口与实际应用相符 (22)第1章概述1.1目的规范配置华为路由器、交换机设备,保证设备基本安全。

1.2适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

1.3适用版本华为交换机、路由器。

第2章帐号管理、认证授权安全要求2.1帐号管理2.1.1用户帐号分配*1、安全基线名称:用户帐号分配安全2、安全基线编号:SBL-HUAWEI-02-01-013、安全基线说明:应按照用户分配帐号,避免不同用户间共享帐号,避免用户帐号和设备间通信使用的帐号共享。

XX银行H3C交换机安全基线配置

X X银行H3C交换机系列安全配置基线(V1.0)目录1适用声明 (2)2访问控制 (3)2.1 远程连接源地址限制 (24)3安全审计 (3)3.1 开启设备的日志功能 (6)4入侵防范 (7)4.1 配置防ARP欺骗攻击 (7)4.2 配置常见的漏洞攻击和病毒过滤功能 (4)4.3 配置ACL规则 (3)5网络设备防护 (8)5.1 限制管理员远程直接登录 (8)5.2 连接空闲时间设定 (9)5.3 远程登陆加密传输 (10)5.4 配置CONSOLE口密码保护功能和连接超时 (12)5.5 按照用户分配账号 (13)5.6 删除设备中无用的闲置账号 (14)5.7 修改设备上存在的弱口令 (15)5.8 配置和认证系统联动功能 (16)配置和认证系统联动功能 (16)5.9 配置NTP服务 (17)5.10 修改SNMP的COMMUNITY默认通行字 (18)5.11 使用SNMPV2或以上版本 (19)5.12 设置SNMP的访问安全限制 (20)5.13 系统应关闭未使用的SNMP协议及未使用RW权限 (21)5.14 关闭不必要的服务 (21)5.15 配置防源地址欺骗攻击 (22)5.16 禁止设备未使用或者空闲的端口 (23)1 适用声明2 访问控制2.1配置ACL规则2.2配置常见的漏洞攻击和病毒过滤功能3 安全审计3.1开启设备的日志功能4 入侵防范4.1配置防ARP欺骗攻击5 网络设备防护5.1限制管理员远程直接登录5.2连接空闲时间设定5.3远程登陆加密传输5.4配置console口密码保护功能和连接超时5.5按照用户分配账号5.6删除设备中无用的闲置账号5.7修改设备上存在的弱口令5.8配置和认证系统联动功能5.9配置NTP服务5.10修改SNMP的community默认通行字5.11使用SNMPV2或以上版本5.12设置SNMP的访问安全限制5.13系统应关闭未使用的SNMP协议及未使用RW权限5.14关闭不必要的服务5.15配置防源地址欺骗攻击5.16禁止设备未使用或者空闲的端口5.17远程连接源地址限制。

华为交换机安全基线

华为设备安全配置基线目录第1章概述................................................ 错误!未定义书签。

目的................................................ 错误!未定义书签。

适用范围............................................ 错误!未定义书签。

适用版本............................................ 错误!未定义书签。

第2章帐号管理、认证授权安全要求 .......................... 错误!未定义书签。

帐号管理............................................ 错误!未定义书签。

用户帐号分配* ................................... 错误!未定义书签。

删除无关的帐号* ................................. 错误!未定义书签。

口令................................................ 错误!未定义书签。

静态口令以密文形式存放 .......................... 错误!未定义书签。

密码复杂度 ...................................... 错误!未定义书签。

授权................................................ 错误!未定义书签。

用IP协议进行远程维护的设备使用SSH等加密协议 ... 错误!未定义书签。

第3章日志安全要求 ........................................ 错误!未定义书签。

日志安全............................................ 错误!未定义书签。

华为交换机安全系统基线

华为设备安全配置基线目录第1章概述 (4)1.1目的 (4)1.2适用范围 (4)1.3适用版本 (4)第2章帐号管理、认证授权安全要求 (5)2.1帐号管理 (5)2.1.1用户帐号分配* (5)2.1.2删除无关的帐号* (6)2.2口令 (7)2.2.1静态口令以密文形式存放 (7)2.2.2帐号、口令和授权 ................................................................ 错误!未定义书签。

2.2.3密码复杂度 (8)2.3授权 (8)2.3.1用IP协议进行远程维护的设备使用SSH等加密协议 (8)第3章日志安全要求 (10)3.1日志安全 (10)3.1.1启用信息中心 (10)3.1.2开启NTP服务保证记录的时间的准确性 (11)3.1.3远程日志功能* (12)第4章IP协议安全要求 (13)4.1IP协议 (13)4.1.1VRRP认证 (13)4.1.2系统远程服务只允许特定地址访问 (13)4.2功能配置 (15)4.2.1SNMP的Community默认通行字口令强度 (15)4.2.2只与特定主机进行SNMP协议交互 (16)4.2.3配置SNMPV2或以上版本 (17)4.2.4关闭未使用的SNMP协议及未使用write权限 (18)第5章IP协议安全要求 (19)5.1其他安全配置 (19)5.1.1关闭未使用的接口 (19)5.1.2修改设备缺省BANNER语 (20)5.1.3配置定时账户自动登出 (20)5.1.4配置console口密码保护功能 (21)5.1.5端口与实际应用相符 (22)第1章概述1.1目的规范配置华为路由器、交换机设备,保证设备基本安全。

1.2适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

1.3适用版本华为交换机、路由器。

第2章帐号管理、认证授权安全要求2.1帐号管理2.1.1用户帐号分配*1、安全基线名称:用户帐号分配安全2、安全基线编号:SBL-HUAWEI-02-01-013、安全基线说明:应按照用户分配帐号,避免不同用户间共享帐号,避免用户帐号和设备间通信使用的帐号共享。

网络设备安全基线

6

SNMP协议

设置SNMP读写密码

7

帐号管理

开启日志审计功能

8

二层安全要求

端口配置广播抑制

9

其它安全要求

禁止未使用或空闲的端口 启用源地址路由检查(二层不适 用)

10

其它安全要求

华为交换机安全基线: 共10项,适用于华为交换机 (注意: 部分配置完成后需要重启服务)

操作指南 加固方法: 全局模式下启用如下命令: Quidway# undo ftp server 加固方法: 全局模式下启用如下命令: Quidway# undo ntp-service 加固方法: 全局模式下启用如下命令: Quidway# undo dhcp server 加固方法: 全局模式下启用如下命令: Quidway# hgmpserver disable Quidway# undo hgmpserver 加固方法: 全局模式下启用如下命令: 方法一: 用户终端的本地口令认证 # user-interface vty 0 4 # authentication-mode password # set authentication password [simple | cipher] xxxxx 方法二: 本地用户名/密码认证 # local-user xxx password [simple | cipher] xxx # user-interface vty 0 4 # authentication-mode local 方法三: 本地AAA认证 # aaa enable # aaa authentication-scheme login default local # local-user xxx password [simple | cipher] xxx # authentication-mode scheme default 方法四: 远程RADIUS认证 # aaa-enable # aaa authentication-scheme login xxx radius # radius-server xxx.xxx.xxx.xxx authentication-port xxxx # authentication-mode scheme xxx 其中,xxx为认证方法表名 加固方法: 全局模式下启用如下命令: snmp-agent community read xxxxxxxx snmp-agent community write xxxxxxxx 加固方法: 全局模式下启用如下命令: 第一种: SNMP TRAP的方式 #snmp-agent target-host trap ip-address #snmp-agent trap enable 第二种: SYSLOG的方式 #info-center loghost 10.113.0.41

H3C交换机安全配置基线

H3C交换机安全配置基线H3C交换机安全配置基线(Version 1.0)2012年12月目录1 引言 (1)2 适用范围 (1)3 缩略语 (1)4 安全基线要求项命名规则 (2)5 文档使用说明 (2)6 注意事项 (3)7 安全配置要求 (3)7.1 账号管理 (3)7.1.1 运维账号共享管理 (3)7.1.2 删除与工作无关账号 (3)7.2 口令管理 (4)7.2.1 静态口令加密 (4)7.2.2 静态口令运维管理 (4)7.3 认证管理 (5)7.3.1 RADIUS认证(可选) (5)7.4 日志审计 (6)7.4.1 RADIUS记账(可选) (6)7.4.2 启用信息中心 (6)7.4.3 远程日志功能 (7)7.4.4 日志记录时间准确性 (7)7.5 协议安全 (7)7.5.1 BPDU防护 (8)7.5.2 根防护 (8)7.5.3 VRRP认证 (8)7.6 网络管理 (9)7.6.1 SNMP协议版本 (9)7.6.2 修改SNMP默认密码 (9)7.6.3 SNMP通信安全(可选) (10)7.7 设备管理 (10)7.7.1 交换机带内管理方式 (10)7.7.2 交换机带内管理通信 (11)7.7.3 交换机带内管理超时 (11)7.7.4 交换机带内管理验证 (12)7.7.5 交换机带内管理用户级别 (12)7.7.6 交换机带外管理超时 (13)7.7.7 交换机带外管理验证 (13)7.8 端口安全 (13)7.8.1 使能端口安全 (13)7.8.2 端口MAC地址数 (14)7.8.3 交换机VLAN划分 (14)7.9 其它 (15)7.9.1 交换机登录BANNER管理 (15)7.9.2 交换机空闲端口管理 (15)7.9.3 禁用版权信息显示 (16)附录A 安全基线配置项应用统计表 (17)附录B 安全基线配置项应用问题记录表 (19)附录C 中国石油NTP服务器列表 (20)1 引言本文档规定了中国石油使用的H3C系列交换机应当遵循的交换机安全性设置标准,是中国石油安全基线文档之一。

H3C交换机设备安全基线

H3C交换机设备安全基线H3C设备安全配置基线目录第 1 章概述 (5)1.1 目的 (5)1.2 适用范围 (5)1.3 适用版本 (5)第 2 章帐号管理、认证授权安全要求 (6)2.1 帐号管理 (6)2.1.1 用户帐号分配* (6)2.1.2 删除无关的帐号* (7)2.2 口令 (8)2.2.1 静态口令以密文形式存放 (8)2.2.2 帐号、口令和授权 (9)2.2.3 密码复杂度 (10)2.3 授权 (11)2.3.1 用IP协议进行远程维护的设备使用SSH等加密协议 (11) 第 3 章日志安全要求 (13)3.1 日志安全 (13)3.1.1 启用信息中心 (13)3.1.2 开启NTP服务保证记录的时间的准确性 (14)3.1.3 远程日志功能* (15)第4章IP协议安全要求 (17)4.1 IP 协议 (17)4.1.1 VRRP认证 (17)4.1.2 系统远程服务只允许特定地址访问 (17)4.2 功能配置 (18)4.2.1 SNMP的Community默认通行字口令强度 (18)4.2.2 只与特定主机进行SNMP协议交互 (19)4.2.3 配置SNMPV2或以上版本 (20)424 关闭未使用的SNMP协议及未使用write权限 (21)第 5 章IP 协议安全要求 (23)5.1 其他安全配置 (23)5.1.1 关闭未使用的接口 (23)5.1.2 修改设备缺省BANNER语 (24)5.1.3 配置定时账户自动登出 (24)5.1.4 配置console 口密码保护功能 (25)5.1.5 端口与实际应用相符 (26)第1章概述1.1 目的规范配置H3C路由器、交换机设备,保证设备基本安全。

1.2 适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员1.3 适用版本comwareV7版本交换机、路由器。

第2章帐号管理、认证授权安全要求2.1 帐号管理2.1.1 用户帐号分配*1、安全基线名称:用户帐号分配安全2、安全基线编号:SBL-H3C-02-01-013、安全基线说明:应按照用户分配帐号,避免不同用户间共享帐号,避免用户帐号和设备间通信使用的帐号共享。

华为交换机安全基线

华为设备平安配置基线目录第1章概述 (4)1.1目的 (4)1.2适用范围 (4)1.3适用版本 (4)第2章帐号管理、认证授权平安要求 (5)2.1帐号管理 (5)2.1.1用户帐号分配* (5)2.1.2删除无关的帐号* (6)2.2口令 (7)2.2.1静态口令以密文形式存放 (7)2.2.2帐号、口令和授权 ................................................................... 错误!未定义书签。

2.2.3密码复杂度 (8)2.3授权 (8)2.3.1用IP协议进行远程维护的设备使用SSH等加密协议 (8)第3章日志平安要求 (10)3.1日志平安 (10)3.1.1启用信息中心 (10)3.1.2开启NTP效劳保证记录的时间的准确性 (11)3.1.3远程日志功能* (12)第4章IP协议平安要求 (13)4.1IP协议 (13)4.1.1VRRP认证 (13)4.1.2系统远程效劳只允许特定地址访问 (13)4.2功能配置 (15)4.2.1SNMP的Community默认通行字口令强度 (15)4.2.2只与特定主机进行SNMP协议交互 (16)4.2.3配置SNMPV2或以上版本 (17)4.2.4关闭未使用的SNMP协议及未使用write权限 (18)第5章IP协议平安要求 (19)5.1其他平安配置 (19)5.1.1关闭未使用的接口 (19)5.1.2修改设备缺省BANNER语 (20)5.1.3配置定时账户自动登出 (20)5.1.4配置console口密码保护功能 (21)5.1.5端口与实际应用相符 (22)第1章概述1.1目的标准配置华为路由器、交换机设备,保证设备根本平安。

1.2适用范围本配置标准的使用者包括:网络管理员、网络平安管理员、网络监控人员。

1.3适用版本华为交换机、路由器。

第2章帐号管理、认证授权平安要求2.1帐号管理2.1.1用户帐号分配*1、平安基线名称:用户帐号分配平安2、平安基线编号:SBL-HUAWEI-02-01-013、平安基线说明:应按照用户分配帐号,防止不同用户间共享帐号,防止用户帐号和设备间通信使用的帐号共享。

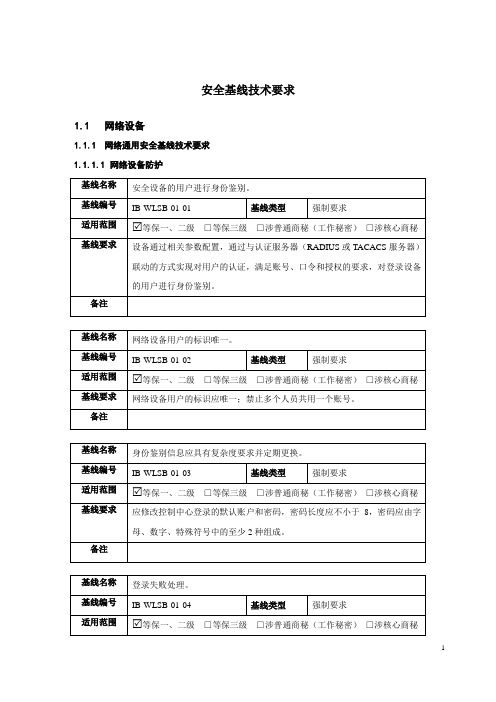

网络设备安全基线技术规范

配置安全事件日志记录 IB-WLSB-03-03 基线类型 强制要求

等保一、二级

□等保三级 □涉普通商秘(工作秘密) □涉核心商秘

设备应配置日志功能,记录对与设备自身相关的安全事件。

基线名称 基线编号 适用范围 基线要求

配置操作日志 IB-WLSB-03-04 基线类型 强制要求

等保一、二级

□等保三级 □涉普通商秘(工作秘密) □涉核心商秘

等保一、二级

□等保三级 □涉普通商秘(工作秘密) □涉核心商秘

原则上应采用预定义级别的授权方法,实现对不同用户权限的控制。

基线名称 基线编号 适用范围 基线要求 备注

配置访问 IP 地址限制 IB-WLSB-01-10 基线类型 强制要求

等保一、二级

□等保三级 □涉普通商秘(工作秘密) □涉核心商秘

等保一、二级

□等保三级 □涉普通商秘(工作秘密) □涉核心商秘

采用动态路由协议时,使用 ip prefix-list 过滤缺省和私有路由、设置最大路 由条目限制、严格限制 BGP PEER 的源地址等方法避免设备发布或接收不安 全的路由信息。

备注

基线名称 基线编号 适用范围 基线要求

配置路由协议的认证和口令加密 IB-WLSB-01-21 基线类型 可选要求

基线名称 基线编号 适用范围 基线要求

按照用户分配账号 IB-WLSB-01-07 基线类型 强制要求

等保一、二级

□等保三级 □涉普通商秘(工作秘密) □涉核心商秘

账号共享。

备注

基线名称 基线编号 适用范围 基线要求 备注

应删除与设备运行、维护等工作无关的账号。

基线名称 基线编号 适用范围 基线要求 备注

配置 console 口密码保护 IB-WLSB-01-06 基线类型 强制要求

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H3C设备安全配置基线目录第 1 章概述 (5)1.1 目的 (5)1.2 适用范围 (5)1.3 适用版本 (5)第 2 章帐号管理、认证授权安全要求 (6)2.1 帐号管理 (6)2.1.1 用户帐号分配* (6)2.1.2 删除无关的帐号* (7)2.2 口令 (8)2.2.1 静态口令以密文形式存放 (8)2.2.2 帐号、口令和授权 (9)2.2.3 密码复杂度 (10)2.3 授权 (11)2.3.1 用IP协议进行远程维护的设备使用SSH等加密协议 (11)第 3 章日志安全要求 (13)3.1 日志安全 (13)3.1.1 启用信息中心 (13)3.1.2 开启NTP服务保证记录的时间的准确性 (14)3.1.3 远程日志功能* (15)第4章IP协议安全要求 (17)4.1 IP 协议 (17)4.1.1 VRRP认证 (17)4.1.2 系统远程服务只允许特定地址访问 (17)4.2 功能配置 (18)4.2.1 SNMP的Community默认通行字口令强度 (18)4.2.2 只与特定主机进行SNMP协议交互 (19)4.2.3 配置SNMPV2或以上版本 (20)424 关闭未使用的SNMP协议及未使用write权限 (21)第 5 章IP 协议安全要求 (23)5.1 其他安全配置 (23)5.1.1 关闭未使用的接口 (23)5.1.2 修改设备缺省BANNER语 (24)5.1.3 配置定时账户自动登出 (24)5.1.4 配置console 口密码保护功能 (25)5.1.5 端口与实际应用相符 (26)第1章概述1.1 目的规范配置H3C路由器、交换机设备,保证设备基本安全。

1.2 适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员1.3 适用版本comwareV7版本交换机、路由器。

第2章帐号管理、认证授权安全要求2.1 帐号管理2.1.1 用户帐号分配*1、安全基线名称:用户帐号分配安全2、安全基线编号:SBL-H3C-02-01-013、安全基线说明:应按照用户分配帐号,避免不同用户间共享帐号,避免用户帐号和设备间通信使用的帐号共享。

4、参考配置操作:[H3C] local-user admin[H3C-luser-manage-admin] password hash admin@mmu2[H3C-luser-manage-admin] authorization-attribute user-role level-15[H3C] local-user user[H3C-luser-network-user] password hash user@nhesa[H3C-luser-network-user] authorization-attribute user-role networkoperator5、安全判定条件:(1)配置文件中,存在不同的账号分配(2)网络管理员确认用户与账号分配关系明确6、检测操作:使用命令dis cur 命令查看:local-user admin class managepassword hash $h$6$mmu2MlqLkGMnNyKy$9R2lM4uRDsxuoWQ==service-type sshauthorization-attribute user-role level-15#local-user user class networkpassword hash $h$6$mmu2MlqLkGMnNyservice-type sshauthorization-attribute user-role network-operator# 对比命令显示结果与运维人员名单,如果运维人员之间不存在共享账号,表明符合安全要求。

2.1.2 删除无关的帐号*1、安全基线名称:删除无关的账号2、安全基线编号:SBL-H3C-02-01-023、安全基线说明:应删除与设备运行、维护等工作无关的账号。

4、参考配置操作:[H3C]undo local-user user class network5、安全判定条件:(1)配置文件存在多个账号2)网络管理员确认账号与设备运行、维护等工作无关6、检测操作:使用dis cur | include local-user 命令查看:[H3C]dis cur | include local-userlocal-user admin class managelocal-user user1 class manage 若不存在无用账号则说明符合安全要求。

2.2 口令2.2.1 静态口令以密文形式存放1、安全基线名称:静态口令以密文形式存放2、安全基线编号:SBL-H3C-02-02-013、安全基线说明:配置本地用户和super 口令使用密文密码。

4、参考配置操作:[H3C]local-user admin[H3C-luser-manage-admin]password hash < 密文password> // 配置本地用户密文密码[H3C]super password hash < 密文password> // 配置super 密码使用密文加密5、安全判定条件:配置文件中没有明文密码字段。

6、检测操作:使用dis cur 显示本地用户账号和super 密码为密文密码local-user admin class manage password hash$h$6$mmu2MlqLkGMnNyKy$9R2lM4uRDoZlLwO/4Jn/G1OXExEKsv+c2lNRICxCEUU13fGSGC qkVojcHvn8a6u8gcHLXVWaCgq4/VI0sxuoWQ==service-type ssh telnetauthorization-attribute user-role level-15#local-user user1 class managepassword hash$h$6$Vq2YRqXUGH5+Rb7H$gXyN9RI9CPidNbbabnP8Ul6RvR9p8+AchsO5MmNV+ePgOJ6z8/ mZTL1hlnQV14oDAbvP5uHhG7gP1/U0pwHGFQ==authorization-attribute user-role network-operator##super password role network-admin hash$h$6$5hCfLSGRV20XIu31$CMRoTM2axjYWGsOuwnhH7jdyczUUTGupjH0RinySGYft6k9RDy SQS29QyciznpJoVS/thfJHRWEmiPQG7c13WQ==#2.2.2 帐号、口令和授权1、安全基线名称:账号、口令和授权安全基线2、安全基线编号:SBL-H3C-02-02-023、安全基线说明:通过认证系统,确认远程用户身份,判断是否为合法的网络用户。

4、参考配置操作:[H3C]local-user admin [H3C-luser-manage-admin]password hash pipaxing@xiangyun [H3C-luser-manage-admin] authorization-attribute user-role level-15 [H3C]domain admin[H3C-isp-admin]authentication default local5、安全判定条件:账号和口令的配置,指定了认证的系统。

6、检测操作:[H3C]dis cur#domain admin#domain system#domain default enable system#2.2.3 密码复杂度1、安全基线名称:密码复杂度2、安全基线编号:SBL-H3C-02-02-033、安全基线说明:对于采用静态口令认证技术的设备,口令长度至少8 位,并包括数字、小写字母、大写字母和特殊符号四类中至少两类。

且 5 次以内不得设置相同的口令。

密码应至少每90 天进行更换。

4、参考配置操作:[H3C]local-user admin[H3C-luser-manage-admin]password pipaxing@xiangyun5、安全判定条件:密码强度符合要求,密码至少90 天进行更换。

2.3 授权231用IP协议进行远程维护的设备使用SSH等加密协议1、安全基线名称:用IP 协议进行远程维护设备2、安全基线编号:SBL-H3C-02-03-013、安全基线说明:使用IP协议进行远程维护设备,应配置使用SSH等加密协议连接。

4、参考配置操作:[H3C]ssh server enable[H3C]local-user admin[H3C-luser-manage-admin] service-type ssh5、安全判定条件:配置文件中只允许SSH等加密协议连接。

6、检测操作:使用dis cur | include ssh 命令:[H3C]dis cur | include sshssh server enable service-type ssh ssh 服务为enable 状态表明符合安全要求第3章日志安全要求3.1 日志安全3.1.1 启用信息中心1、安全基线名称:启用信息中心2、安全基线编号:SBL-H3C-03-01-013、安全基线说明:启用信息中心,记录与设备相关的事件。

4、参考配置操作:[H3C]info-center enable5、安全判定条件:(1)设备应配置日志功能,能对用户登录进行记录,记录内容包括用户登录使用的账号,登录是否成功,登录时间,以及远程登录使用的IP 地址。

(2)记录用户登录设备后所进行的所有操作。

6、检测操作:使用dis info-center 有显示Information Center: Enabled 类似信息,如:[H3C]dis info-centerInformation Center: EnabledConsole: EnabledMonitor: EnabledLog host: Enabled10.1.0.20,port number: 514, host facility: local710.1.0.95,port number: 514, host facility: local710.1.0.99,port number: 514, host facility: local7Log buffer: EnabledMax buffer size 1024, current buffer size 512Current messages 512, dropped messages 0, overwritten messages 3736Log file: EnabledSecurity log file: DisabledInformation timestamp format:Log host: DateOther output destination: Date3.1.2开启NTP服务保证记录的时间的准确性1、安全基线名称:日志记录时间准确性2、安全基线编号:SBL-H3C-03-01-023、安全基线说明:开启NTP服务,保证日志功能记录的时间的准确性。