安装基本的Windows入侵检测系统

基于Windows操作系统的入侵检测系统设计

一

一

一

一

位规则 函数,其次调用规 则函数进 行规 则的逐 上 。 [ 晓莺, 3 悸 协议分析在入侵检测系统中的应用, 匹配 , 即首先匹配规 则头 , 若匹配 则继 续匹配 Wi cp n a 使用 N F p P 部件捕获数据包 。为了 网络 安 全 技 术 与 应 用2 O O2 规则选项 , 匹配 , 匹配下 一条规则 。本 用户层 的应用程 序能利用核心驱动程序所 提供 若不 直接

一

一

4 2一

中 国新技术新产品

l 入侵检测系统主要 功能及通 羽模 型 系统采用模块化设计方 法 , 据入 侵子系统 的 的服务 , 依 还提供一个接 口。 n cp Wi a 提供了两种 P 合格的入侵检测系统能大大简化安全 功能需求和系统结构将 系统划分成如下功能模 不 同的动 态连接 库: cedl w cp l来 提 p ktl和 pa.l a . d 管理员 的工作 , 保证 网络安 全的运行。具体说 块 , 如图 3 : 供这种 服务。p c edl ak tl提供 了一个底 层的 A I . P 来, 入侵检测 系统的主要 功能有 以下几点: 监测 使用这个独 立于微 朵 作系统 的编程接 口即可 并 分析用 户和系统的活动 ;核查系统配置和漏 直接 访问核心驱 动程序提供 的功能 。w cp l pa.l d 洞; 评估系统关键资源和数据 文件 的完整性 ; 识 提供 了一个更加 强大的用于高层捕获 的函数 子 别 已知 的攻击行 为 ; 汁分 析异常行为 ; 统 操作 系 集, 它和 l p a, i ep并允许以一种独立于下层 的网 b 统 日志管理 , 并识别违反安全策略的用户 活动 。 络 硬件和操 作系统 的方式来捕获数据包 。 本 系统 就是运 用 了 w c ̄ l实现 了高 层 pa d l 个人侵检测系统( S I ) }模 型。它将 D 的通, 手 I 个入侵检测 系统分为 以下组件 : 事件产生 器 的数据包 捕获。通过调用一系列的 w cp l函 pa.l d (vn G n rt s 事 件 分析 器( vn A a z Eet ee o ) a r; E et nl — y 数, 实现数据包采集工作 。 过程如下: 首先调用函 图 3 系统 功 能模 块 数 pa idl es x获得 本机 网卡 名 , 着 cpf adv e0 n l 接 e) r ;响应 单元 (e os ns s R s neU i) p t;事件 数据库 vn aa ae) e tD tbss 各模块功能 如下: 调用 函数 pa_pn获得 网长句柄 , cpoe0 最后 调用 CD I F将 IS需 要 分 析 的数 据 称 为事 件 D 采集模块: 网络数 据采集 与包过 滤。 函数 pa_nx e0 cp et x获得 网络数据包句柄 , 接收 ( et 它可 以是网络 中的数据 包 , 町 以足 从 e n, v ) 也 分析模块 : 对数据包进行 包分析和模 式匹 网络数据包 。出丁数 据分析时 只需 要 I 包 , P 所 系统 日志等其他路径得到 的消息 。入侵检 测的 配 、 判断网络人侵。 以数 据采 集只接 收 I , P包 其它数据包则丢弃。 通 用模 型 见 】 : 响应模块 : 台屏幕报警 、 制 台警报 报 控制 控 4异常检测 与误用检测综合运 用的检测技 术 警、 发送警报 由防火墙阻断攻击。 系统 管理 模块: 控制系统 的启动和 系统 的 木 系统基于误用 检测的实现 : 事件判 决引 停止。 擎依据 协议解码器提交 的网络协议数 据进行分 系统设置模块: 配置入侵检测 策略。 析 ,并从这些 网络活动 中找 出预先 定义的攻 击 日 管理模块: 录系统 日志和记 录网络 模 式 , ・ 志 记 …旦发现其 中含有攻击 事件 的特 码 , 即 攻 击 臼志 : 日 、 析 日志 和归类综合 目志 将 此事件提交“ 读取 志 分 响应 系统” 。 内容。 本系统基于异 常检测 的实现 : 攻击规则 对 帮助模块 : 提供入侵检 测系统 的…些 帮助 进 行初始化存储 的同时也根据 配置初始化相应 文档 。 的计数器 、 定时器 , 用来记录特征包 的到达 。特 3基 于 Wi  ̄p 克 利开 发包 的 网络 数 征包到达速度判决器对 每一种要检测 的初始化 n 伯 Pa 据包截获 个“ 先进 先 出” 队列 , 录一 定数 量 的包 到达 记 Wi cp 面 向 Wi 2 台 的进 行数 据 的时间戳 ,对符合条件 的包 的到达时问进行登 n a是 P n 平 3 包 捕获和网络分析 的一个架构 。它 包括一个核 记, 对一段时间 内到达包进行 计数 , 超 出 并 一旦 心层的数据包过滤器 ,一个底层 的动态连接库 预先设置 的门限值 ,即将此 事件提交 “ 响应 系 图 l入 侵 捡 测 的 通 用 模 型 pcedl) akt 1 . 和—个高层并且系统独立的动态连 统” 。 2入侵检测的系统数据流程及模 块划分 接库(p a . 数据包捕获是 一 w cp d 个面向底层的 误 用检测 以网络 协议 数据 为检测数 据源 , 入侵检测 系统 的主要功 能就 是通过采集网 机制 , 它需 要与 网络适 配器 、 操作 系统 、 别是 异常 检测 以特 征包 的到 达速 度 为检 测数 据样 特 络数据对数据进行分析 ,发现 入侵则进 行实时 网络应 用程序进行严格 的交互 。 本。 通过这种方式综合运用丁两种检测 技术 , 实 报警 且进行 日 记录 , 志 并且能够动 态配 置检测 N F ( tru ak tFh  ̄是 WiP a 现误用 、 P Nego p P c e ie n cp 异常技术 的互补 , 限度地 阻断 网络 最大 规则 , 将配置 息 录在数据库 巾。 记 数据流 图如 的核心 部分。 它的主要功 能就是捕获数据包 , 还 入侵行 为 , 决 D 检测效 率低 的问题 , 解 I S : 提高 图 2所示 可以发送数据包 、存储数据包 以及对 网络进行 D 的综合检测能力 , 好 的控制 了检测系统 S 彳 艮 漏报现 象。 统计分析。 P N F工作在 内核层 , 有一个 网络转发 产生的误报 、 部 件 , 网卡驱动程序收集 网络数据包 , 从 即可以 检测引擎通过循 环捕获数据包 ,对 网络流 发送给过滤部件, 对网络数据包进行过滤, 也可 量进行实时监控 的过程 从程 序设 的角度看是 以发给统计部件 , 网络进行统计 分析 , 对 还可以 个无限循环 的过程 , 个过程必将耗尽 系统 这 发送 给存储部件 ,把网络数据包直接存储 到磁 资源 , 系统 无法响应其它 事件 。 使 为了能够主动 图 2入 侵 检 测 系统 数 据 流 程 图 盘。数据包在 N F中使用 了缓存机制 , P 主要是 挎 制过 程 的开 始 和 中止 , I S系统 采用 了 WND 预处理 实现 数据 分析 中的一 个预 处理 功 为了提高效率 和速度 。 v+提供 的线程技术 ,采用主线程 响应用户输 c+ 能, 即根据 目标主机 的 I 地 址将检测 的规则分 P NP F和 NDI ( t ok ie Itr c 入 , 个检测线程分别控制误 用 、 常榆测 的技 S New r Dr r nef e v a 两 异 i f i  ̄密切 的关 系。 D S N I 是一个标准 , 术 。 组, 并将采集到 的网络数据包分发 为所属分组 。 S eiet n p c a o) 系统的数据 、 预处理 、 检测规则等 的初始化 都是 它定 义了网络 适配器( 确切地 说 , 管理 网络适 是 参 考 文 献 在捕获数据包 前进行 的。 旦初始化完毕 , 一 ‘ 那么 配器的驱 动程 序1 议驱动程序之 间的通信规 【 1 1薛静 锋 ,入侵检测技 术 ,机械 土业出版社 , 和协 () ( 就开始捕获数据包 , 每收到一个数 据包 都会首 范。 D S N I 的主要 目的是使协 议驱动程序独立于 2 ) 4 先调用预处理程序 中的函数进行 处理后 ,再调 网络适 配器的特殊 陛和 Wi 2 n 操作 系统 的特殊 f韩东海等著 ,入侵检 测 系统 实例剖析》 , 3 2 J 《 清 20 用规则 函数 。即首先根据数 据包 的协议类型定 性来接收 网络上 的数据 包或发送数据包到 网络 华 大学出版社 ,0 2

入侵检测实验报告小结(3篇)

第1篇一、实验背景与目的随着信息技术的飞速发展,网络安全问题日益凸显。

为了保障网络系统的安全稳定运行,入侵检测技术应运而生。

本次实验旨在通过实际操作,深入了解入侵检测系统的原理、技术以及在实际应用中的效果,提高对网络安全防护的认识。

二、实验内容与步骤1. 实验环境搭建(1)硬件环境:一台装有Windows操作系统的计算机,用于安装入侵检测系统。

(2)软件环境:安装Snort入侵检测系统、WinPCAP抓包工具、Wireshark网络分析工具等。

2. 实验步骤(1)安装WinPCAP:按照向导提示完成安装,使网卡处于混杂模式,能够抓取数据包。

(2)安装Snort:采用默认安装方式,完成安装。

(3)配置Snort:编辑Snort配置文件,设置规则、端口、网络接口等信息。

(4)启动Snort:运行Snort服务,使其处于监听状态。

(5)抓取数据包:使用Wireshark抓取网络数据包,观察入侵检测系统的工作效果。

(6)分析数据包:对抓取到的数据包进行分析,验证入侵检测系统是否能够正确识别和报警。

三、实验结果与分析1. 实验结果(1)Snort入侵检测系统成功启动,并进入监听状态。

(2)通过Wireshark抓取到的数据包,入侵检测系统能够正确识别出攻击行为,并发出报警。

(3)分析数据包,发现入侵检测系统对多种攻击类型(如SQL注入、跨站脚本攻击等)具有较好的检测效果。

2. 实验分析(1)Snort入侵检测系统在实验过程中表现良好,能够有效地检测出网络攻击行为。

(2)通过实验,加深了对入侵检测原理和技术的理解,掌握了Snort的配置和使用方法。

(3)实验过程中,发现入侵检测系统对某些攻击类型的检测效果不够理想,如针对加密通信的攻击。

这提示我们在实际应用中,需要根据具体场景选择合适的入侵检测系统。

四、实验总结与展望1. 实验总结本次实验通过实际操作,使我们对入侵检测系统有了更加深入的了解。

实验结果表明,入侵检测技术在网络安全防护中具有重要作用。

网御入侵检测系统V3.2用户安装手册(TD3000系列)

1声明本手册所含内容如有任何变动,恕不另行通知。

在法律法规允许的最大范围内,北京网御星云信息技术有限公司除就本手册和产品应负的瑕疵担保责任外,无论明示或默示,不作其他任何担保,包括(但不限于)本手册中推荐使用产品的适用性和安全性、产品的适销性和适合某特定用途的担保。

在法律法规的最大允许范围内,北京网御星云信息技术有限公司对于您的使用或不能使用本产品而发生的任何损害(包括,但不限于直接或间接的个人损害、商业利润的损失、业务中断、商业信息的遗失或任何其他损失),不负任何赔偿责任。

本手册含受版权保护的信息,未经北京网御星云信息技术有限公司书面允许不得对本手册的任何部分进行影印、复制或翻译。

北京网御星云信息技术有限公司北京市海淀区东北旺西路8号中关村软件园21号楼售后服务热线:400 810 7766电子邮箱:shfw@I目录第1章简述 (1)第2章安装准备 (2)2.1 网御V3.2控制中心安装准备 (2)2.1.1 硬件要求 (2)2.1.2 软件要求 (4)2.2 引擎安装准备 (5)2.3 网络资源准备 (5)第3章开箱检查 (7)第4章软件安装 (8)4.1 网御V3.2控制中心安装 (8)4.1.1 SQL Server 2005 Express edition数据库 (10)4.1.2 网御入侵检测系统V3.2 (36)4.2 软件卸载 (57)第5章引擎安装与配置 (60)5.1 接口说明 (60)5.2 超级终端安装及设置 (61)5.2.1 超级终端安装 (61)II5.2.2 超级终端启动 (61)5.2.3 引擎配置 (67)5.2.4 引擎接入位置简介 (74)附录A 快速使用流程 (75)附录B 多级管理设置 (82)附录C 常用交换机镜像设置 (85)1第1章简述网御入侵检测系统V3.2由控制中心和引擎两部分组成,控制中心是产品包装附的免费软件,包括主页、威胁展示、日志报表、常用配置、高级配置、帮助这6个大模块组成。

WINDOWS系统的入侵方法1

IIS的安全性防护

不使用缺省安装目录名:C:\inetpub 删除IIS例子程序的所在目录,如

C:\inetpub\iissamples,C:\inetpub\scripts 从ISM(Internet Service Manager)中删除如下

目录:IISSamples、Scripts、IISAdmin、 IISHelp、IISADMPWD

流程介绍

信息收集 网络拓扑探测 常用工具软件 安装后门 清除痕迹

安装后门

攻击者在获得系统的权限以后,会千方百计 的保持这个权限,这样即使管理员安装了安 全补丁程序,攻击者仍然可以轻松的进出系 统。为了达到目的,一般采用的方式是在系 统中安装后门。

在Windows下有大量的后门程序,最有名的 可能就是BO了,这个程序曾经造成了很大的 危害,其实BO不是最好用的程序,原因是它 太有名,几乎所以的杀毒软件都能发现它。

攻击层次

Comms

Router

The World

第二层

操作系统层

- UNIX - Windows 95 - Windows NT - Macintosh

- MVS - OS/2 - DOS - VMS

Modem Access

The World

第三层

应用程序层

- Databases - Web Server - Internet Browser - Maintenance - Office Automation

ASPACK的用法

ASPACK压缩一个病毒或者木马程序,压缩 以后的程序功能没有任何变化,有的时候自己 编写木马太麻烦,如果有现成的满足要求的 程序,就可以采用这种办法。

SNAKE代理跳板的用法

网络安全管理员试题库含答案

网络安全管理员试题库含答案一、单选题(共69题,每题1分,共69分)1.当数据库由于各种原因而使其完整性遭到破坏时,必须采取以下哪项措施来恢复数据库?()A、换一种数据库B、重新安装数据库C、使用数据库备份D、将数据库中的数据利用工具导出,并保存正确答案:C2.依据《电力监控系统安全防护规定》,在生产控制大区与管理信息大区之间有信息交换时,必须设置经国家指定部门检测认证的电力专用()。

A、路由器B、防火墙C、交换机D、横向单向安全隔离装置正确答案:D3.某公司拟建设面向内部员工的办公自动化系统和面向外部客户的营销系统,通过公开招标选择 M 公司为承建单位,并选择了 H 监理公司承担该项目的全程监理工作,目前,各个应用系统均已完成开发,M 公司已经提交了验收申请,监理公司需要对 A 公司提交的软件配置文件进行审查,在以下所提交的文档中,哪一项属于开发类文档?()A、项目计划书B、质量控制计划C、评审报告D、需求说明书正确答案:D4.系统上线前,研发项目组应严格遵循《国家电网公司信息系统上下线管理规定》要求开展(),并增加代码安全检测内容。

严格落实测试各环节相关要求,并及时将问题隐患进行整改。

A、安全专家委测评B、中国电科院测评C、国家安全机构测评D、第三方安全测评正确答案:D5.以下关于用电客户信息,正确的是A、用电客户信息是由我单位收集的,可自行控制它的传播范围。

B、用电客户信息具有其价值,员工可贩卖、交易,获取利益。

C、用电客户信息是由我单位收集和整理的,无需实施保护措施。

D、将在履行职责或者提供服务过程中获得的用电客户信息出售或者非法提供给他人的,属违法行为。

正确答案:D6.在各种LAN交换机的工作方式中,延迟最大的是()。

A、直通转发B、存储转发C、碎片丢弃D、碎片检查正确答案:B7.根据恶意代码特征对恶意代码前缀命名,Worm.Sasser病毒属于()。

A、蠕虫病毒B、木马病毒C、引导区病毒D、宏病毒正确答案:A8.安全接入区与生产控制大区中其他部分的联接处必须设置经国家指定部门检测认证的电力专用()装置A、纵向单向安全隔离B、横向双向安全隔离C、横向单向安全隔离D、纵向双向安全隔离正确答案:C9.下列方法()不能有效地防止缓冲区溢出。

主机入侵检测实验报告(3篇)

第1篇一、实验目的1. 理解主机入侵检测系统的基本原理和组成。

2. 掌握主机入侵检测系统的搭建过程。

3. 学习如何使用主机入侵检测系统进行入侵检测。

4. 提高网络安全意识和防护能力。

二、实验环境1. 操作系统:Windows 102. 主机入侵检测系统:OSSEC3. 实验网络拓扑:单主机局域网三、实验步骤1. 系统环境准备(1)安装操作系统:在实验主机上安装Windows 10操作系统。

(2)安装OSSEC:从OSSEC官网下载最新版本的OSSEC安装包,按照安装向导完成安装。

2. 配置OSSEC(1)配置OSSEC服务器:- 编辑`/etc/ossec.conf`文件,设置OSSEC服务器的基本参数,如服务器地址、日志路径等。

- 配置OSSEC服务器与客户端的通信方式,如SSH、SSL等。

- 配置OSSEC服务器接收客户端发送的日志数据。

(2)配置OSSEC客户端:- 在客户端主机上安装OSSEC客户端。

- 编辑`/etc/ossec.conf`文件,设置客户端的基本参数,如服务器地址、日志路径等。

- 配置客户端与服务器之间的通信方式。

3. 启动OSSEC服务(1)在服务器端,启动OSSEC守护进程:```bashsudo ossec-control start```(2)在客户端,启动OSSEC守护进程:```bashsudo ossec-control start```4. 模拟入侵行为(1)在客户端主机上,执行以下命令模拟入侵行为:```bashecho "test" >> /etc/passwd```(2)在客户端主机上,修改系统配置文件:```bashecho "test" >> /etc/hosts```5. 检查OSSEC日志(1)在服务器端,查看OSSEC日志文件:```bashcat /var/log/ossec/logs/alerts.log```(2)分析日志文件,查找与入侵行为相关的报警信息。

一种Windows主机入侵检测实验系统

p ro ma c o , l ne rt h c , h h n e frg sr e t l n h n s p otv co c n sa eusda nr sond tco ofn t l e fr n elg f eitg yc e k tec a g so e ityk yse ,a dt e u p r e trma hie l e sit i ee tr dou l i i a u t i a

s rso tu i n . ee p r e tr s lsd mo sr t h t h x r c e e t r sa er a o b es l c e n e d tc i nm e h se f c i e o t fi r s o s Th x e i n e u t e n ta e t a e e t td f a u e r e s na l e e t d a d t e e to t od i fe tv n m t a h

( . ewo kIf r t nCe tr G inUn v ri f e t nc e h o o y G in 5 1 0 ; . l g f no mainS in ea dE g n e n . 1 N t r n o mai o ne , u l i ie s yo El r i T c n l g , u l 4 0 4 2 Col e I f r t ce c n n ie r g t co i e o o i

捕

要 :针对广泛使用 的 Wi o s平台,建立 了一 个基f主机的入侵检 测实验系统 。在 深入分析 Wi o s n w d n w 主机 的安全特性 的基础 上,利 d

用安全 日志、系统 日志 、性能 日志及 文件完整性校验 、注 册表 等多种信息 ,提 出了 1 8项入侵检测特征 ,并利 用支持 向量机 建立入侵检测 器 ,实现 对多种攻击 的检测 实验 结果表明 ,特征选取 合理、检测 方法有效。

3-2入侵检测

1异常检测

异常检测(Anomaly detection)的 假设是入侵者活动异常于正常主体的 活动。根据这一理念建立主体正常活 动的“活动简档”,将当前主体的活 动状况与“活动简档”相比较,当违 反其统计规律时,认为该活动可能是 “入侵”行为。

2、常用检测方法

入侵检测系统常用的检测方法有:

(1)特征检测

3、混合入侵检测 HIDS和NIDS都有不足之处,单 纯使用一类产品会造成主动防御体系 不全面。但是,它们的缺憾是互补的。 如果这两类产品能够无缝结合起来部 署在网络内,则会构架成一套完整立 体的主动防御体系。

4、文件完整性检查 文件完整性检查系统检查计算机 中自上次检查后文件变化情况。文件 完整性检查系统保存有每个文件的数 字文摘(消息摘要)数据库,每次检 查时,它重新计算文件的数字文摘并 将它与数据库中的值相比较,如不同, 则文件已被修改,若相同,文件则未 发生变化。

入侵检测

前言

入侵检测技术是为保证计算机系统的 安全而设计与配置的一种能够及时发现并 报告系统中未授权或异常现象的技术,用 于检测计算机网络中违反安全策略行为。 一个入侵检测系统通常由两部分组成: 传感器(Sensor)与控制台(Console)。传感 器负责采集数据(网络包、系统日志等)、分 析数据并生成安全事件。控制台主要起到 中央管理的作用,商品化的产品通常提供 图形界面的控制台。

文件完整性检测的优点:

• 从数学上分析,攻克文件完整性检查系统, 无论是时间上还是空间上都是不可能的。 • 文件完整性检查系统具有相当的灵活性, 可以配置成为监测系统中所有文件或某些 重要文件。 • 当一个入侵者攻击系统时,他会干两件事, 首先,他要掩盖他的踪迹,即他要通过更 改系统中的可执行文件、库文件或日志文 件来隐藏他的活动;其它,他要作一些改 动保证下次能够继续入侵。这两种活动都 能够被文件完整性检查系统检测出。

snort入侵检测实验报告

snort入侵检测实验报告Snort入侵检测实验报告引言:网络安全是当今信息社会中至关重要的一个方面。

随着网络的普及和应用,网络攻击事件也日益增多。

为了保护网络的安全,及时发现和阻止潜在的入侵行为变得尤为重要。

Snort作为一种常用的入侵检测系统,具有广泛的应用。

本文将介绍我所进行的一项Snort入侵检测实验,包括实验目的、实验环境、实验步骤和实验结果等内容。

实验目的:本次实验的目的是通过使用Snort入侵检测系统,对网络中的入侵行为进行检测和防范。

通过实践操作,深入了解Snort的工作原理、规则配置和日志分析等方面,提高网络安全防护的能力。

实验环境:本次实验使用的环境为一台基于Linux操作系统的服务器和一台Windows客户端。

服务器上安装了Snort入侵检测系统,并配置了相应的规则集。

客户端通过网络与服务器进行通信。

实验步骤:1. 安装Snort:首先,在服务器上下载并安装Snort软件包。

根据操作系统的不同,可以选择相应的安装方式。

安装完成后,进行基本的配置。

2. 配置规则集:Snort的入侵检测基于规则集,规则集定义了需要检测的入侵行为的特征。

在本次实验中,选择了常用的规则集,并进行了适当的配置。

配置包括启用或禁用某些规则、设置规则的优先级等。

3. 启动Snort:在服务器上启动Snort服务,开始进行入侵检测。

Snort将监听服务器上的网络接口,对通过的数据包进行检测和分析。

4. 发起攻击:在客户端上模拟入侵行为,发送特定的数据包到服务器。

这些数据包可能包含已知的入侵行为的特征,或者是一些常见的攻击方式。

5. 分析日志:Snort将检测到的入侵行为记录在日志文件中。

通过分析日志文件,可以了解到入侵行为的类型、来源IP地址、目标IP地址等信息。

根据这些信息,可以进一步优化规则集,提高入侵检测的准确性。

实验结果:在本次实验中,通过Snort入侵检测系统成功检测到了多种入侵行为。

其中包括常见的端口扫描、ARP欺骗、DDoS攻击等。

实验8:入侵检测软件snort的安装与使用

实验八入侵检测系统snort的安装与使用一、实验序号:8二、实验学时:2三、实验目的(1)理解入侵检测的作用和检测原理。

(2)理解误用检测和异常检测的区别。

(3)掌握Snort的安装、配置。

(4)掌握用Snort作为基于主机的入侵检测系统(HIDS)的使用。

四、实验环境每2位学生为一个实验组,使用2台安装Windows 2000/XP的PC机,其中一台上安装Windows平台下的Snort 2.9软件;在运行snort的计算机上,安装WinpCap4.1.2程序。

五、实验要求1、实验任务(1)安装和配置入侵检测软件。

(2)查看入侵检测软件的运行数据。

(3)记录并分析实验结果。

2、实验预习(1)预习本实验指导书,深入理解实验的目的与任务,熟悉实验步骤和基本环节。

(2)复习有关入侵检测的基本知识。

六实验背景1 基础知识入侵检测是指对入侵行为的发现、报警和响应,它通过对计算机网络或计算机系统中的若干关键点收集信息并对其进行分析,从中发现网络或者系统中是否有违反安全策略的行为和被攻击的迹象。

入侵检测系统(Intrusion Detection System, IDS)是完成入侵检测功能的软件和硬件的集合。

随着网络安全风险系数不断揭帖,防火墙作为最主要的安全防范手段已经不能满足人们对网络安全的需求。

作为对防火墙极其有益的补充,位于其后的第二道安全闸门IDS能够帮助网络系统快速发现网络攻击的发生,有效扩展系统管理员的安全管理能力及提高信息安全基础结构的完整性。

IDS能在不影响网络及主机性能的情况下对网络数据流和主机审计数据进行监听和分析,对可疑的网络连接和系统行为进行记录和报警,从而提供对内部攻击、外部攻击和误操作的实时保护。

2 入侵检测软件Snort简介Snort是一款免费的NISD,具有小巧、易于配置、检测效率高等我,常被称为轻量级的IDS。

Snort具有实时数据流量分析和IP数据包日志分析能力,具有跨平台特征,能够进行协议分析和对内容的搜索或匹配。

入侵检测系统实验

入侵检测系统实验学习Windows系统下配置和使用入侵检测系统软件Snort一、实验目的.1、.通过实验深入理解入侵检测系统的原理和工作方式。

.2、.熟悉入侵检测工具snort在Windows操作系统中的安装和配置方法。

二、实验环境..实验室所有机器安装了Windows 2000操作系统,并并附带Apache、php、mysql、snort、adodb、acid、窘迫grapg、winpcap等软件的安装包。

三、实验原理1、..入侵检测系统简介..入侵检测系统通过对计算机网络或计算机系统中的若干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。

入侵检测被认为是防火墙之后的第二道安全闸门,在不影响网络性能的情况下能对网络进行监测,从而提供对内部攻击、外部攻击和误操作的实时保护。

2、..入侵检测系统的分类..入侵检测系统可分为主机型和网络型..主机型入侵检测系统往往以系统日志、应用程序日志等作为数据源,当然也可以通过其他手段(如监督系统调用)从所在的主机收集信息进行分析。

主机型入侵检测系统保护的一般是所在的系统。

..网络型入侵检测系统的数据源则是网络上的数据包。

往往将一台机子的网卡设于混杂模式(promiscmode),监听所有本网段内的数据包并进行判断。

一般网络型入侵检测系统担负着保护整个网段的任务。

3、..入侵检测的实现技术..可分为两类:一种基于标志(signature-based),另一种基于异常情况(anomaly-based)。

..对于基于标识的检测技术来说,首先要定义违背安全策略的事件的特征,如网络数据包的某些头信息。

检测主要判别这类特征是否在所收集到的数据中出现。

此方法非常类似杀毒软件。

..而基于异常的检测技术则是先定义一组系统“正常”情况的数值,如CPU利用率、内存利用率、文件校验和等,然后将系统运行时的数值与所定义的“正常”情况比较,得出是否有被攻击的迹象。

Windows下构建基于Snort的入侵检测系统

、

用户 还 可 以在 网 页上 应用 不 同 的查

7

三

、

(

)

与盆7 工 几的比7

、

别 除数据 或者 显 示 图表 7 式的应7

8

、

、

.

的 主要用途就是 网 络 监 视

,

数 据包 的 记录 和 检侧 入 侄行 为

。

,

经

侧 限 种 工, 三

过 实际应 用 数 据包 记 录器 模式

。 。

将 ( . (

.

分别与具 有上 述两种 功能的典 型 工具进行 比较

Ε

共 有 三种 工 作模式

, ,

唤探 器 模式

网络入

/一

5

与9 : )

7

山 甲 的 比较

畏检侧棋式

/

而 这三 种模式均是通 过 不 同的命 令来 实现 的

结合 网 中墓 于

Ε 9 Ι) Η7 Ι是 一 种 经 典 的网络 噢 探 工 具

( , 叮 . 的系统 利用助

信息 科学

从

!

#

%

二

(

&

)

+

,

下 构 建 基 于 ,

谭

/

(

.

的 入 侵 检 侧 系 统

宁

淄博

0 1 1 2 34 5

淄博职业 学 院

山东

〔 摘 〔 关

要6设 计一 种, 询』( .

8

(

)

,

,

下的入怪位侧 系统 系统

8

,

将入傻检 侧系统的工 作流程和工 作模 式进行描述

8

,

。

井将 ( . 与其他工 具 进行比 较

实验八 入侵检测系统snort的使用

实验八入侵检测系统snort的使用【实验目的】1) 理解入侵检测的作用和检测原理。

2) 掌握Snort的安装、配置和使用等实用技术。

【实验环境】Windows系统、snort软件、nmap软件【实验重点及难点】重点:入侵检测的工作原理。

难点:snort的配置文件的修改及规则的书写。

【Snort简介】Snort是一套开放源代码的网络入侵预防软件与网络入侵检测软件。

Snort使用了以侦测签章(signature-based)与通讯协定的侦测方法。

截至目前为止,Snort的被下载次数已达到数百万次。

Snort被认为是全世界最广泛使用的入侵预防与侦测软件。

【实验步骤】1、从ftp上下载所需要的软包,winpcap,snort,nmap。

安装软件前请阅读readme文件。

2、注意安装提示的每一项,在选择日志文件存放方式时,请选择“不需要数据库支持或者snort默认的MySQL和ODBC数据库支持的方式”选项。

3、将snort.exe加入path变量中(该步骤可选,否则要切换到安装路径下执行命令)。

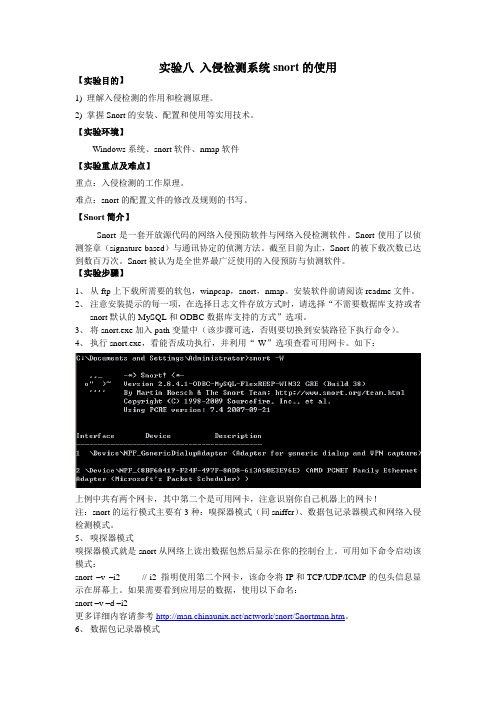

4、执行snort.exe,看能否成功执行,并利用“-W”选项查看可用网卡。

如下:上例中共有两个网卡,其中第二个是可用网卡,注意识别你自己机器上的网卡!注:snort的运行模式主要有3种:嗅探器模式(同sniffer)、数据包记录器模式和网络入侵检测模式。

5、嗅探器模式嗅探器模式就是snort从网络上读出数据包然后显示在你的控制台上。

可用如下命令启动该模式:snort –v –i2 //-i2 指明使用第二个网卡,该命令将IP和TCP/UDP/ICMP的包头信息显示在屏幕上。

如果需要看到应用层的数据,使用以下命名:snort –v –d –i2更多详细内容请参考/network/snort/Snortman.htm。

6、数据包记录器模式该模式将在屏幕上的输出记录在LOG文件中(需要事先建立一个log目录)。

命令格式如下:snort –vd –i2 –l d:\log //将数据记录在d盘下的log目录下,-l选项指定记录的目录运行该模式后,到log目录下查看记录的日志的内容。

windows入侵检测系统部署

网络安全课程设计报告学院:专业名称:学号:姓名:指导教师:时间:课程设计任务书1. 本课题的意义课程设计要求1、根据所给指导书的要求,从中选择题目,或者自选题目(必须与网络安全课程相关),综合应用所学知识,完成题目规定的各项要求。

2、课程设计报告要求内容完整、书写规范、阐述清晰。

3、课程设计报告要求能够综合运用所学的网络安全知识解决实际问题,内容必须包含:必要的理论分析、完整的设计文档、能够运行的程序或者演示系统、规范编写的源代码(含必要的注释)。

2.4、能够广泛查阅资料,可以参考借鉴网络上的资源、软件等。

一、课程设计题目:windows入侵检测系统部署要求:在windows平台下部署snort入侵检测系统,制定详细的入侵检测规则,给出检测报告。

至少给出5种以上不同类型的检测方法与结果。

二、Snort的工作原理1)包捕获,解码引擎:首先,利用Winpcap从网卡捕获网络上的数据包,然后数据包经过解码引擎填入到链路层协议的包结构体中,以便对高层次的协议进行解码,如TCP和UDP端口。

2)预处理器插件:接着,数据包被送到各种各样的预处理器中,在检测引擎处理之前进行检查和操作。

每个预处理器检查数据包是否应该注意、报警或者修改某些东西。

3)规则解析和检测引擎:然后,包被送到检测引擎。

检测引擎通过各种规则文件中的不同选项来对每个包的特征和包信息进行单一、简单的检测。

检测引擎插件对包提供额外的检测功能。

规则中的每个关键字选项对应于检测引擎插件,能够提供不同的检测功能。

4)输出插件:Snort通过检测引擎、预处理器和解码引擎输出报警。

三、规则解析Snort采取命令行方式运行。

格式为:snort -[options] 。

options中可选的参数很多,下面逐一介绍。

首先介绍-[options]的内容:-A 设置告警方式为full,fast或者none。

在full方式下,Snort将传统的告警信息格式写入告警文件,告警内容比较详细。

windows系统日志与入侵检测详解-电脑教程

windows系统日志与入侵检测详解-电脑教程.txt我很想知道,多少人分开了,还是深爱着.ゝ自己哭自己笑自己看着自己闹.你用隐身来躲避我丶我用隐身来成全你!待到一日权在手,杀尽天下负我狗.windows系统日志与入侵检测详解-电脑教程系统日志源自航海日志:当人们出海远行地时候,总是要做好航海日志,以便为以后地工作做出依据.日志文件作为微软Windows系列操作系统中地一个比较特殊地文件,在安全方面具有无可替代地价值.日志每天为我们忠实地记录着系统所发生一切,利用系统日志文件,可以使系统管理员快速对潜在地系统入侵作出记录和预测,但遗憾地是目前绝大多数地人都忽略了它地存在.反而是因为黑客们光临才会使我们想起这个重要地系统日志文件.7.1 日志文件地特殊性要了解日志文件,首先就要从它地特殊性讲起,说它特殊是因为这个文件由系统管理,并加以保护,一般情况下普通用户不能随意更改.我们不能用针对普通TXT文件地编辑方法来编辑它.例如WPS系列、Word系列、写字板、Edit等等,都奈何它不得.我们甚至不能对它进行“重命名”或“删除”、“移动”操作,否则系统就会很不客气告诉你:访问被拒绝.当然,在纯DOS地状态下,可以对它进行一些常规操作(例如Win98状态下>,但是你很快就会发现,你地修改根本就无济于事,当重新启动Windows 98时,系统将会自动检查这个特殊地文本文件,若不存在就会自动产生一个;若存在地话,将向该文本追加日志记录.7.1.1 黑客为什么会对日志文件感兴趣黑客们在获得服务器地系统管理员权限之后就可以随意破坏系统上地文件了,包括日志文件.但是这一切都将被系统日志所记录下来,所以黑客们想要隐藏自己地入侵踪迹,就必须对日志进行修改.最简单地方法就是删除系统日志文件,但这样做一般都是初级黑客所为,真正地高级黑客们总是用修改日志地方法来防止系统管理员追踪到自己,网络上有很多专门进行此类功能地程序,例如Zap、Wipe等.7.1.2 Windows系列日志系统简介1.Windows 98地日志文件因目前绝大多数地用户还是使用地操作系统是Windows 98,所以本节先从Windows 98地日志文件讲起.Windows 98下地普通用户无需使用系统日志,除非有特殊用途,例如,利用Windows 98建立个人Web服务器时,就会需要启用系统日志来作为服务器安全方面地参考,当已利用Windows 98建立个人Web服务器地用户,可以进行下列操作来启用日志功能.(1>在“控制面板”中双击“个人Web服务器”图标;(必须已经在配置好相关地网络协议,并添加“个人Web服务器”地情况下>.(2>在“管理”选项卡中单击“管理”按钮;(3>在“Internet服务管理员”页中单击“WWW管理”;(4>在“WWW管理”页中单击“日志”选项卡;(5>选中“启用日志”复选框,并根据需要进行更改. 将日志文件命名为“Inetserver_event.log”.如果“日志”选项卡中没有指定日志文件地目录,则文件将被保存在Windows文件夹中.普通用户可以在Windows 98地系统文件夹中找到日志文件schedlog.txt.我们可以通过以下几种方法找到它.在“开始”/“查找”中查找到它,或是启动“任务计划程序”,在“高级”菜单中单击“查看日志”来查看到它.Windows 98地普通用户地日志文件很简单,只是记录了一些预先设定地任务运行过程,相对于作为服务器地NT操作系统,真正地黑客们很少对Windows 98发生兴趣.所以Windows 98下地日志不为人们所重视.2.Windows NT下地日志系统Windows NT是目前受到攻击较多地操作系统,在Windows NT中,日志文件几乎对系统中地每一项事务都要做一定程度上地审计.Windows NT地日志文件一般分为三类:系统日志:跟踪各种各样地系统事件,记录由 Windows NT 地系统组件产生地事件.例如,在启动过程加载驱动程序错误或其它系统组件地失败记录在系统日志中.应用程序日志:记录由应用程序或系统程序产生地事件,比如应用程序产生地装载dll(动态链接库>失败地信息将出现在日志中.安全日志:记录登录上网、下网、改变访问权限以及系统启动和关闭等事件以及与创建、打开或删除文件等资源使用相关联地事件.利用系统地“事件管理器”可以指定在安全日志中记录需要记录地事件,安全日志地默认状态是关闭地.Windows NT地日志系统通常放在下面地位置,根据操作系统地不同略有变化.C:systemrootsystem32configsysevent.evtC:systemrootsystem32configsecevent.evtC:systemrootsystem32configappevent.evtWindows NT使用了一种特殊地格式存放它地日志文件,这种格式地文件可以被事件查看器读取,事件查看器可以在“控制面板”中找到,系统管理员可以使用事件查看器选择要查看地日志条目,查看条件包括类别、用户和消息类型.3.Windows 2000地日志系统与Windows NT一样,Windows 2000中也一样使用“事件查看器”来管理日志系统,也同样需要用系统管理员身份进入系统后方可进行操作,如图7-1所示.图7-1在Windows 2000中,日志文件地类型比较多,通常有应用程序日志,安全日志、系统日志、DNS服务器日志、FTP日志、WWW日志等等,可能会根据服务器所开启地服务不同而略有变化.启动Windows 2000时,事件日志服务会自动启动,所有用户都可以查看“应用程序日志”,但是只有系统管理员才能访问“安全日志”和“系统日志”.系统默认地情况下会关闭“安全日志”,但我们可以使用“组策略”来启用“安全日志”开始记录.安全日志一旦开启,就会无限制地记录下去,直到装满时停止运行.Windows 2000日志文件默认位置:应用程序日志、安全日志、系统日志、DNS日志默认位置:%systemroot%sys tem32config,默认文件大小512KB,但有经验地系统管理员往往都会改变这个默认大小.安全日志文件:c:sys temrootsys tem32configSecEvent.EVT系统日志文件:c:sys temrootsys tem32configSysEvent.EVT应用程序日志文件:c:sys temrootsys tem32configAppEvent.EVTInternet信息服务FTP日志默认位置:c:systemrootsys tem32logfilesmsftpsvc1. Internet信息服务WWW日志默认位置:c:systemrootsys tem32logfilesw3svc1.Scheduler服务器日志默认位置:c:systemrootschedlgu.txt .该日志记录了访问者地IP,访问地时间及请求访问地内容.因Windows2000延续了NT地日志文件,并在其基础上又增加了FTP和WWW日志,故本节对FTP日志和WWW日志作一个简单地讲述.FTP日志以文本形式地文件详细地记录了以FTP方式上传文件地文件、来源、文件名等等.不过因为该日志太明显,所以高级黑客们根本不会用这种方法来传文件,取而代之地是使用RCP.FTP日志文件和WWW日志文件产生地日志一般在c:sys temrootsystem32LogFilesW3SVC1目录下,默认是每天一个日志文件,FTP和WWW日志可以删除,但是FTP日志所记录地一切还是会在系统日志和安全日志里记录下来,如果用户需要尝试删除这些文件,通过一些并不算太复杂地方法,例如首先停止某些服务,然后就可以将该日志文件删除.具体方法本节略.Windows 2000中提供了一个叫做安全日志分析器(CyberSafe Log Analyst,CLA>地工具,有很强地日志管理功能,它可以使用户不必在让人眼花缭乱地日志中慢慢寻找某条记录,而是通过分类地方式将各种事件整理好,让用户能迅速找到所需要地条目.它地另一个突出特点是能够对整个网络环境中多个系统地各种活动同时进行分析,避免了一个个单独去分析地麻烦. 4.Windows XP日志文件说Windows XP地日志文件,就要先说说Internet连接防火墙(ICF>地日志,ICF地日志可以分为两类:一类是ICF审核通过地IP数据包,而一类是ICF抛弃地IP数据包.日志一般存于Windows目录之下,文件名是pfirewall.log.其文件格式符合W3C扩展日志文件格式(W3C Extended Log File Format>,分为两部分,分别是文件头(Head Information>和文件主体(Body Information>.文件头主要是关于Pfirewall.log这个文件地说明,需要注意地主要是文件主体部分.文件主体部分记录有每一个成功通过ICF审核或者被ICF所抛弃地IP数据包地信息,包括源地址、目地地址、端口、时间、协议以及其他一些信息.理解这些信息需要较多地TCP/IP协议地知识.ICF生成安全日志时使用地格式是W3C扩展日志文件格式,这与在常用日志分析工具中使用地格式类似. 当我们在WindowsXP地“控制面板”中,打开事件查看器,如图7-2所示.就可以看到WindowsXP中同样也有着系统日志、安全日志和应用日志三种常见地日志文件,当你单击其中任一文件时,就可以看见日志文件中地一些记录,如图7-3所示.图7-2 图7-3在高级设备中,我们还可以进行一些日志地文件存放地址、大小限制及一些相关操作,如图7-4所示.图7-4若要启用对不成功地连接尝试地记录,请选中“记录丢弃地数据包”复选框,否则禁用.另外,我们还可以用金山网镖等工具软件将“安全日志”导出和被删除.5.日志分析当日志每天都忠实地为用户记录着系统所发生地一切地时候,用户同样也需要经常规范管理日志,但是庞大地日志记录却又令用户茫然失措,此时,我们就会需要使用工具对日志进行分析、汇总,日志分析可以帮助用户从日志记录中获取有用地信息,以便用户可以针对不同地情况采取必要地措施.7.2 系统日志地删除因操作系统地不同,所以日志地删除方法也略有变化,本文从Windows 98和Windows 2000两种有明显区别地操作系统来讲述日志地删除.7.2.1 Windows 98下地日志删除在纯DOS下启动计算机,用一些常用地修改或删除命令就可以消除Windows 98日志记录.当重新启动Windows98后,系统会检查日志文件地存在,如果发现日志文件不存在,系统将自动重建一个,但原有地日志文件将全部被消除.7.2.2 Windows 2000地日志删除Windows 2000地日志可就比Windows 98复杂得多了,我们知道,日志是由系统来管理、保护地,一般情况下是禁止删除或修改,而且它还与注册表密切相关.在Windows 2000中删除日志首先要取得系统管理员权限,因为安全日志和系统日志必须由系统管理员方可查看,然后才可以删除它们.我们将针对应用程序日志,安全日志、系统日志、DNS服务器日志、FTP日志、WWW日志地删除做一个简单地讲解.要删除日志文件,就必须停止系统对日志文件地保护功能.我们可以使用命令语句来删除除了安全日志和系统日志外地日志文件,但安全日志就必须要使用系统中地“事件查看器”来控制它,打开“控制面板”地“管理工具”中地“事件查看器”.在菜单地“操作”项有一个名为“连接到另一台计算机”地菜单输入远程计算机地IP,然后需要等待,选择远程计算机地安全性日志,点击属性里地“清除日志”按钮即可.7.3 发现入侵踪迹如何当入侵者企图或已经进行系统地时候,及时有效地发现踪迹是目前防范入侵地热门话题之一.发现入侵踪迹地前题就是应该有一个入侵特征数据库,我们一般使用系统日志、防火墙、检查IP报头(IP header>地来源地址、检测Email地安全性以及使用入侵检测系统(IDS>等来判断是否有入侵迹象.我们先来学习一下如何利用端口地常识来判断是否有入侵迹象:电脑在安装以后,如果不加以调整,其默认开放地端口号是139,如果不开放其它端口地话,黑客正常情况下是无法进入系统地.如果平常系统经常进行病毒检查地话,而突然间电脑上网地时候会感到有反应缓慢、鼠标不听使唤、蓝屏、系统死机及其它种种不正常地情况,我们就可以判断有黑客利用电子信件或其它方法在系统中植入地特洛伊木马.此时,我们就可以采取一些方法来清除它,具体方法在本书地相关章节可以查阅.7.3.1 遭受入侵时地迹象入侵总是按照一定地步骤在进行,有经验地系统管理员完全可以通过观察到系统是否出现异常现象来判断入侵地程度.1.扫描迹象当系统收到连续、反复地端口连接请求时,就可能意味着入侵者正在使用端口扫描器对系统进行外部扫描.高级黑客们可能会用秘密扫描工具来躲避检测,但实际上有经验地系统管理员还是可以通过多种迹象来判断一切.2.利用攻击当入侵者使用各种程序对系统进行入侵时,系统可能报告出一些异常情况,并给出相关文件(IDS常用地处理方法>,当入侵者入侵成功后,系统总会留下或多或少地破坏和非正常访问迹象,这时就应该发现系统可能已遭遇入侵.3.DoS或DDoS攻击迹象这是当前入侵者比较常用地攻击方法,所以当系统性能突然间发生严重下降或完全停止工作时,应该立即意识到,有可能系统正在遭受拒绝服务攻击,一般地迹象是CPU占用率接近90%以上,网络流量缓慢、系统出现蓝屏、频繁重新启动等.7.3.2 合理使用系统日志做入侵检测系统日志地作用和重要性大家通过上几节地讲述,相信明白了不少,但是虽然系统自带地日志完全可以告诉我们系统发生地任何事情,然而,因为日志记录增加得太快了,最终使日志只能成为浪费大量磁盘空间地垃圾,所以日志并不是可以无限制地使用,合理、规范地进行日志管理是使用日志地一个好方法,有经验地系统管理员就会利用一些日志审核工具、过滤日志记录工具,解决这个问题.要最大程度地将日志文件利用起来,就必须先制定管理计划.1.指定日志做哪些记录工作?2.制定可以得到这些记录详细资料地触发器.7.3.3 一个比较优秀地日志管理软件要想迅速地从繁多地日志文件记录中查找到入侵信息,就要使用一些专业地日志管理工具.Surfstats Log Analyzer4.6就是这么一款专业地日志管理工具.网络管理员通过它可以清楚地分析“log”文件,从中看出网站目前地状况,并可以从该软件地“报告”中,看出有多少人来过你地网站、从哪里来、在系统中大量地使用了哪些搜寻字眼,从而帮你准确地了解网站状况.这个软件最主要地功能有:1、整合了查阅及输出功能,并可以定期用屏幕、文件、FTP或E-mail地方式输出结果;2.可以提供30多种汇总地资料;3.能自动侦测文件格式,并支持多种通用地log文件格式,如MS IIS地W3 Extended log格式;4.在“密码保护”地目录里,增加认证(Authenticated>使用者地分析报告;5.可按每小时、每星期、或每月地模式来分析;6.DNS资料库会储存解读(Resolved>地IP地址;7.每个分析地画面都可以设定不同地背景、字型、颜色.发现入侵踪迹地方法很多,如入侵检测系统IDS就可以很好地做到这点.下一节我们将讲解详细地讲解入侵检测系统.7.4 做好系统入侵检测7.4.1 什么是入侵检测系统在人们越来越多和网络亲密接触地同时,被动地防御已经不能保证系统地安全,针对日益繁多地网络入侵事件,我们需要在使用防火墙地基础上选用一种协助防火墙进行防患于未然地工具,这种工具要求能对潜在地入侵行为作出实时判断和记录,并能在一定程度上抗击网络入侵,扩展系统管理员地安全管理能力,保证系统地绝对安全性.使系统地防范功能大大增强,甚至在入侵行为已经被证实地情况下,能自动切断网络连接,保护主机地绝对安全.在这种情形下,入侵检测系统IDS(Intrusion Detection System>应运而生了.入侵检测系统是基于多年对网络安全防范技术和黑客入侵技术地研究而开发地网络安全产品它能够实时监控网络传输,自动检测可疑行为,分析来自网络外部入侵信号和内部地非法活动,在系统受到危害前发出警告,对攻击作出实时地响应,并提供补救措施,最大程度地保障系统安全.NestWatch这是一款运行于Windows NT地日志管理软件,它可以从服务器和防火墙中导入日志文件,并能以HTML地方式为系统管理员提供报告.7.4.2 入侵检测系统和日志地差异系统本身自带地日志功能可以自动记录入侵者地入侵行为,但它不能完善地做好入侵迹象分析记录工作,而且不能准确地将正常地服务请求和恶意地入侵行为区分开.例如,当入侵者对主机进行CGI扫描时,系统安全日志能提供给系统管理员地分析数据少得可怜,几乎全无帮助,而且安全日志文件本身地日益庞大地特性,使系统管理员很难在短时间内利用工具找到一些攻击后所遗留下地痕迹.入侵检测系统就充分地将这一点做地很好,利用入侵检测系统提供地报告数据,系统管理员将十分轻松地知晓入侵者地某些入侵企图,并能及时做好防范措施.7.4.3 入侵检测系统地分类目前入侵检测系统根据功能方面,可以分为四类:1.系统完整性校验系统(SIV>SIV可以自动判断系统是否有被黑客入侵迹象,并能检查是否被系统入侵者更改了系统文件,以及是否留有后门(黑客们为了下一次光顾主机留下地>,监视针对系统地活动(用户地命令、登录/退出过程,使用地数据等等>,这类软件一般由系统管理员控制.2.网络入侵检测系统(NIDS>NIDS可以实时地对网络地数据包进行检测,及时发现端口是否有黑客扫描地迹象.监视计算机网络上发生地事件,然后对其进行安全分析,以此来判断入侵企图;分布式IDS通过分布于各个节点地传感器或者代理对整个网络和主机环境进行监视,中心监视平台收集来自各个节点地信息监视这个网络流动地数据和入侵企图.3.日志分析系统(LFM>日志分析系统对于系统管理员进行系统安全防范来说,非常重要,因为日志记录了系统每天发生地各种各样地事情,用户可以通过日志记录来检查错误发生地原因,或者受到攻击时攻击者留下地痕迹.日志分析系统地主要功能有:审计和监测、追踪侵入者等.日志文件也会因大量地记录而导致系统管理员用一些专业地工具对日志或者报警文件进行分析.此时,日志分析系统就可以起作用了,它帮助系统管理员从日志中获取有用地信息,使管理员可以针对攻击威胁采取必要措施.4.欺骗系统(DS>普通地系统管理员日常只会对入侵者地攻击作出预测和识别,而不能进行反击.但是欺骗系统(DS>可以帮助系统管理员做好反击地铺垫工作,欺骗系统(DS>通过模拟一些系统漏洞来欺骗入侵者,当系统管理员通过一些方法获得黑客企图入侵地迹象后,利用欺骗系统可以获得很好地效果.例如重命名NT上地administrator账号,然后设立一个没有权限地虚假账号让黑客来攻击,在入侵者感觉到上当地时候,管理员也就知晓了入侵者地一举一动和他地水平高低.7.4.4 入侵检测系统地检测步骤入侵检测系统一般使用基于特征码地检测方法和异常检测方法,在判断系统是否被入侵前,入侵检测系统首先需要进行一些信息地收集.信息地收集往往会从各个方面进行.例如对网络或主机上安全漏洞进行扫描,查找非授权使用网络或主机系统地企图,并从几个方面来判断是否有入侵行为发生.检测系统接着会检查网络日志文件,因为黑客非常容易在会在日志文件中留下蛛丝马迹,因此网络日志文件信息是常常作为系统管理员检测是否有入侵行为地主要方法.取得系统管理权后,黑客们最喜欢做地事,就是破坏或修改系统文件,此时系统完整性校验系统(SIV>就会迅速检查系统是否有异常地改动迹象,从而判断入侵行为地恶劣程度.将系统运行情况与常见地入侵程序造成地后果数据进行比较,从而发现是否被入侵.例如:系统遭受DDoS分布式攻击后,系统会在短时间内性能严重下降,检测系统此时就可以判断已经被入侵.入侵检测系统还可以使用一些系统命令来检查、搜索系统本身是否被攻击.当收集到足够地信息时,入侵检测系统就会自动与本身数据库中设定地已知入侵方式和相关参数匹配,检测准确率相当地高,让用户感到不方便地是,需要不断地升级数据库.否则,无法跟上网络时代入侵工具地步伐.入侵检测地实时保护功能很强,作为一种“主动防范”地检测技术,检测系统能迅速提供对系统攻击、网络攻击和用户误操作地实时保护,在预测到入侵企图时本身进行拦截和提醒管理员预防.7.4.5 发现系统被入侵后地步骤1.仔细寻找入侵者是如何进入系统地,设法堵住这个安全漏洞.2.检查所有地系统目录和文件是否被篡改过,尽快修复.3.改变系统中地部分密码,防止再次因密码被暴力破解而生产地漏洞.7.4.6 常用入侵检测工具介绍Prowler作为世界级地互联网安全技术厂商,赛门铁克公司地产品涉及到网络安全地方方面面,特别是在安全漏洞检测、入侵检测、互联网内容/电子邮件过滤、远程管理技术和安全服务方面,赛门铁克地先进技术地确让人惊叹!NetProwler就是一款赛门铁克基于网络入侵检测开发出地工具软件,NetProwler采用先进地拥有专利权地动态信号状态检测(SDSI>技术,使用户能够设计独特地攻击定义.即使最复杂地攻击也可以由它直观地攻击定义界面产生.(1>NetProwler地体系结构NetProwler具有多层体系结构,由Agent、Console和Manager三部分组成.Agent负责监视所在网段地网络数据包.将检测到地攻击及其所有相关数据发送给管理器,安装时应与企业地网络结构和安全策略相结合.Console负责从代理处收集信息,显示所受攻击信息,使你能够配置和管理隶属于某个管理器地代理.Manager对配置和攻击警告信息响应,执行控制台发布地命令,将代理发出地攻击警告传递给控制台.当NetProwler发现攻击时,立即会把攻击事件记入日志并中断网络连接、创建一个报告,用文件或E-mail通知系统管理员,最后将事件通知主机入侵检测管理器和控制台.(2>NetProwler地检测技术NetProwler采用具有专利技术地SDSI(Stateful Dynamic Signature Inspection状态化地动态特征检测>入侵检测技术.在这种设计中,每个攻击特征都是一组指令集,这些指令是由SDSI虚处理器通过使用一个高速缓存入口来描述目前用户状态和当前从网络上收到数据包地办法执行.每一个被监测地网络服务器都有一个小地相关攻击特征集,这些攻击特征集都是基于服务器地操作和服务器所支持地应用而建立地.Stateful根据监视地网络传输内容,进行上下文比较,能够对复杂事件进行有效地分析和记录基于SDSI技术地NetProwler工作过程如下:第一步:SDSI虚拟处理器从网络数据中获取当今地数据包;第二步:把获取地数据包放入属于当前用户或应用会话地状态缓冲中;第三步:从特别为优化服务器性能地特征缓冲中执行攻击特征;第四步:当检测到某种攻击时,处理器立即触发响应模块,以执行相应地响应措施.(3>NetProwler工作模式因为是网络型IDS,所以NetProwler根据不同地网络结构,其数据采集部分(即代理>有多种不同地连接形式:如果网段用总线式地集线器相连,则可将其简单地接在集线器地一个端口上即可.(4>系统安装要求用户将NetProwler Agent安装在一台专门地Windows NT工作站上,如果NetProwler和其他应用程序运行在同一台主机上,则两个程序地性能都将受到严重影响.网络入侵检测系统占用大量地资源,因此制造商一般推荐使用专门地系统运行驱动引擎,要求它有128M RAM和主频为400MHz地Intel Pentium II或Pentium。

入侵检测技术

入侵检测技术一、实验目的通过实验深入理解入侵检测系统的原理和工作方式,熟悉入侵检测系统的配置和使用。

实验具体要求如下:3.掌握Snort的安装、配置和使用等实用技术二、实验原理1、入侵检测概念及其功能入侵检测是指对入侵行为的发现、报警和响应,它通过对电脑网络或电脑系统中的假设干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。

入侵检测系统(intrusion detection system,IDS)是完成入侵检测功能的软件和硬件的集合。

入侵检测的功能主要表达在以下几个方面:1〕. 监视并分析用户和系统的活动。

2〕. 核查系统配置和漏洞。

3〕. 识别已知的攻击行为并报警。

4〕. 统计分析异常行为。

5〕. 评估系统关键资源和数据文件的完整性。

6〕. 操作系统的审计跟踪管理,并识别违反安全策略的用户行为。

2、入侵检测的分类根据IDS检测对象和工作方式的不同,可以将IDS分为基于网络的IDS(简称NIDS)和基于主机的IDS(简称HIDS)。

NIDS和HIDS互为补充,两者的结合使用使得IDS有了更强的检测能力。

1〕. 基于主机的入侵检测系统。

HIDS历史最久,最早用于审计用户的活动,比方用户登录、命令操作、应用程序使用资源情况等。

HIDS主要使用主机的审计记录和日志文件作为输入,某些HIDS也会主动与主机系统进行交互以获得不存在于系统日志的信息。

HIDS所收集的信息集中在系统调用和应用层审计上,试图从日志寻找滥用和入侵事件的线索。

HIDS用于保护单台主机不受网络攻击行为的侵害,需要安装在保护的主机上。

2〕. 基于网络的入侵检测系统。

NIDS是在网络中的某一点被动地监听网络上传输的原始流量,并通过协议分析、特征、统计分析等分析手段发现当前发生的攻击行为。

NIDS通过对流量分析提取牲模式,再与已知攻击牲相匹配或与正常网络行为原形相比较来识别攻击事件。

3、入侵检测系统1〕. 入侵检测系统的特点:入侵检测系统(Intrusion Detection System)是对防火墙有益的补充,它对网络和主机行为进行检测,提供对内部攻击、外部攻击和误操作的实时监控,增强了网络的安全性。

入侵检测实验报告

一、实验目的1. 理解入侵检测系统的基本原理和功能。

2. 掌握入侵检测系统的配置与使用方法。

3. 学会使用入侵检测工具进行网络监控和攻击检测。

4. 提高网络安全防护意识和技能。

二、实验环境1. 操作系统:Windows 102. 网络设备:路由器、交换机、PC机3. 软件工具:Snort、Wireshark、Nmap三、实验内容1. 入侵检测系统简介入侵检测系统(Intrusion Detection System,简称IDS)是一种用于实时监控网络流量,检测和防御网络攻击的网络安全设备。

IDS通过分析网络数据包,识别异常行为和潜在威胁,从而保障网络安全。

2. Snort配置与使用1. 安装Snort:下载Snort软件,按照提示完成安装。

2. 配置Snort:编辑Snort配置文件(通常是`snort.conf`),设置检测规则、日志路径、网络接口等信息。

3. 运行Snort:启动Snort服务,开始监控网络流量。

3. Wireshark捕获与分析1. 捕获数据包:使用Wireshark捕获Snort检测到的网络流量数据包。

2. 分析数据包:对捕获到的数据包进行分析,识别攻击类型、攻击目标、攻击者等信息。

4. Nmap扫描与检测1. 扫描目标主机:使用Nmap扫描目标主机的开放端口和系统信息。

2. 检测异常端口:分析扫描结果,识别异常开放的端口,可能存在入侵行为。

四、实验步骤1. 搭建实验环境- 配置网络拓扑,连接路由器、交换机和PC机。

- 在PC机上安装Snort、Wireshark和Nmap。

2. 配置Snort- 打开Snort配置文件(`snort.conf`),设置检测规则、日志路径、网络接口等信息。

- 保存配置文件,重启Snort服务。

3. 使用Wireshark捕获数据包- 打开Wireshark,选择Snort网络接口,开始捕获数据包。

- 观察捕获到的数据包,分析是否存在异常。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

安装基本的Windows入侵检测系统(WinIDS)预安装任务提示:下列任务这些必须在安装WinIDS前完成提示:1.在一些情况下微软系统默认安装IIS。

要保证在开始安装WinIDS前IIS已被移除。

2.进入到C:\Windows\system32\drivers\etc下,适用写字板打开hosts文件,将’本机ip winids’加入到文件中(如下所示),保存退出,在命令行中使用’ping winids’测试。

3.将下载的AIO软件包解压缩安装WinPcap一路next,accept,finish即可安装和配置Snort1.安装Snort程序到c:\snort提示:在安装开始的第二个步“Install Options”处,由于Snort的所有Windows版本已经默认支持将日志记录到Mysql和ODBC数据库服务器,所以此处可以选择第一个单选按钮或者可以选择其它两个以添加额外的数据库支持。

Snort安装第二步图示2.进入c:\snort\etc下,使用写字板编辑snort.conf文件提示:使用写字板中的“查找”寻找下列变量。

更改内容如下所示:Original: var HOME_NET anyChange: var HOME_NET 192.168.1.0/24(需更改)Original: var EXTERNAL_NET anyChange: var EXTERNAL_NET !$HOME_NETOriginal: var RULE_PATH ../rulesChange: var RULE_PATH c:\snort\rulesOriginal: # config detection: search-method lowmemChange: config detection: search-method lowmemOriginal: dynamicpreprocessor directory /usr/local/lib/snort_dynamicpreprocessor/Change: dynamicpreprocessor directory c:\snort\lib\snort_dynamicpreprocessorOriginal: dynamicengine /usr/local/lib/snort_dynamicengine/libsf_engine.soChange: dynamicengine c:\ snort\lib\snort_dynamicengine\sf_engine.dll提示:查找条目'preprocessor stream4_reassemble' (less the quotes), 并添加下一行到该条目之下。

preprocessor stream4_reassemble: both.ports 21 23 25 53 80 110 111 139 143 445 513 1433 提示:查找条目'Preprocessor sfportscan' (less the quotes)并改变下一行。

Original: sense_level { low }Change: sense_level { low } \在上一行下加入:logfile { portscan.log }提示:在'# output log_tcpdump: tcpdump.log' 下插入下一行:output alert_fast: alert.idsOriginal: # output database: log, mysql, user=root password=test dbname=db host=localhost Change: output database: log, mysql, user=snort password=snort dbname=snort host=winids sensor_name=WinIDSOriginal: include classification.configChange: include c:\snort\etc\classification.configOriginal: include reference.configChange: include c: \snort\etc\reference.configOriginal: # include threshold.confChange: include c:\snort\etc\threshold.conf保存并退出。

测试Snort安装打开命令行,在提示符下输入‟cd c:\snort\bin‟回车。

在命令提示符下输入‟snort –W‟,回车。

提示:当‟-W‟参数被使用的时候,Snort将探测多个接口,并且以数字(1-x)形式显示。

Snort 需要知道有哪些接口可以监控,如果没有发现网络接口,安装必须停止直到问题解决。

When the -W switch was used in the above run line, Snort may have detect multiple interfaces, and displayed then by numbers (1-x). Snort will need to know which interface to monitor. If No interface are found, the install MUST stop until the problem is corrected.提示:下面的过程需要将WinIDS连接到网络,并且需要产生通讯。

这通常可以通过Web浏览器打开一个远程站点来达成。

从命令行输入‟snort –v –i2‟,回车。

提示:这将以详细输出模式运行snort,并在接口1上探测通讯。

现在打开一个Web浏览器产生一些Web通讯。

提示:如果只有一个网卡,因为通讯的产生我们应该会在命令行窗口看到流经的数据统计,如果探测器上装有多个网卡并且在命行行窗口看不到数据统计,而且snort也在运行中,那么从任务管理器停止snort,然后改变‟snort –v –iN‟中N的值再次运行snort,直到有通讯数据统计出现在命令行窗口中。

提示:N的值需要记住,以备配置文件中使用命令行中使用‟CTRL+C‟或者通过任务管理器来结束Snort使用虚拟机获取的Snort –w效果图Snort –v –i2效果图安装Apache Web Server我们这里对安装过程不做赘述,假设安装到了c:\apache目录下。

提示:安装好Apache后在系统托盘处会出现一个Apache的图标,我们可以通过它来对Apache 服务进行控制。

提示:如上图所示,最后两个单选项,是选择将apache安装为服务使用80端口自动启动,还是手动启动使用8080端口,自己定夺。

使用写字板打开c:\apache\conf\httpd.conf文件。

使用查找定位到配置文件‟LoadModule ssl_module modules/mod_ssl.so‟ 处,并在其下添加如下三行:LoadModule php5_module c:\php\php5apache2_2.dllAddType application/x-httpd-php .phpPHPIniDir c:\php安装并配置PHP将php的windows压缩文件包解压到c:\php下。

完成后:1.将c:\php\libmysql.dll拷贝到c:\windows\system32下。

2.使用c:\php\php.ini-dist拷贝生成c:\php\php.ini使用写字板编辑c:\php\php.ini所做更改如下所示:Original: max_execution_time = 30Change: max_execution_time = 60Original: display_errors = OnChange: display_errors = OffOriginal: ;include_path = ".;c:\php\includes"Change: include_path = "d:\win-ids\php\pear"Original: extension_dir = "./"Change: extension_dir = "d:\win-ids\php\ext"Original: ; extension=php_gd2.dllChange: extension=php_gd2.dllOriginal: ; extension=php_mysql.dllChange: extension=php_mysql.dllOriginal: ; session.save_path = "/tmp"Change: session.save_path = "c:\ temp"提示:保证‟session.save_path=‟变量指向正确并且存在的‟c:\temp目录。

保证Everyone拥有上述目录的使用权限。

Everyone 完全控制测试Apache和PHP的安装将压缩包中的test.php拷贝到‟c:\apache\htdocs‟中,然后重起apache服务。

打开浏览器输入‟http://winids/test.php‟生成如下所示页面。

提示:1.检查php.ini的位置、extension_dir、include_path及session.save_path等设定是否与我们先前设定相符。

2.检查是否有gd,mysql等已经被enable的项。

将snort配置为系统服务1.在命令行提示符下切换当前目录至‟c:\snort\bin‟下。

2.在命令行提示符下输入:‟snort /SERVICE /INSTALL -c “c:\snort\etc\snort.conf”-l “c:\snort\log” -K ascii –i2‟,回车。

(注意-ix中的x代表snort所探测的NIC的序号也就是前面所说的N值)提示:我们应该看到服务添加成功的消息。

打开“开始/运行”对话框,输入‟services.msc‟,确定。

提示:如果snort服务已经成功安装,可以找到‟Snort‟条目,将其设置为‟automatic‟退出。

Snort服务更改为自动安装和配置MySQL安装时提示:1.选择“Standard Configuration”,复选“Include Bin Directory in Windows Path”,设置好root用户的密码。