ad域配置时间服务器

ad域配置时间服务器

ad域配置时间服务器ad域配置时间服务器PDC如何设置外部服务器为权威服务器。

将PDC的时间源同步服务器更改为公司内部的另外⼀台服务器(192.168.1.250),其他Linux服务器是⽤192.168.1.250这台服务器作为权威时间源服务器的1.如何在PDC上设置将权威时间源服务器设置为192.168.1.2502.如何检查PDC的时间服务器已经更改为192.168.1.2503.如果检查PDC跟权威时间服务器192.168.1.250已经同步了4.域内的其它DC不⽤做任何设置,就可以跟PDC保持时间同步了吧,客户端也⽆需做任何操作吧,谢谢!环境:Windows Server 2008 DC ,多Site回答:根据您的描述,您知道如果在域环境中配置时间服务器。

⾸先,我们知道在域环境下时间同步⾮常重要,默认情况下如果DC之间或者DC 和client之间的时间差超过5分钟,那么Kerberos验证就是会失败(默认时间可以修改)。

因此正确的配置时间架构将⾮常重要,⼀般来说我们按以下架构图来配置时间同步。

活动⽬录时间服务在域环境中,PDC(拥有PDC Emulator 这个FSMO⾓⾊的DC)默认情况下是该域的权威时间服务器。

按照以上的时间同步层次图,⼀般情况下我们建议您将顶端的PDC(如果是多域环境,则选择根域的PDC)的时间源服务器指向外部可靠的时间源⽐如/doc/2214936716.html。

1.您可以通过以下命令设置时间同步源:o w32tm /config /manualpeerlist:Name>/syncfromflags:MANUALo详细配置信息请参考:Synchronize the Time Server for the Domain Controllerwith an External Source/doc/2214936716.html/en-us/library/cc784553(v=ws.10).aspx2.您可以在PDC上运⾏以下命令查看时间同步(延迟)情况:o W32tm /monitor3.将DC设置为可信任的时间源,那么该域中的其他DC和client将会从该DC上进⾏时间同步。

AD域配置详解

Active Directory配置详解一为什么需要域?对很多刚开始钻研微软技术的朋友来说,域是一个让他们感到很头疼的对象。

域的重要性毋庸置疑,微软的重量级服务产品基本上都需要域的支持,很多公司招聘工程师的要求中也都明确要求应聘者熟悉或精通Active Directory。

但域对初学者来说显得复杂了一些,众多的技术术语,例如Active Directory,站点,组策略,复制拓扑,操作主机角色,全局编录…,很多初学者容易陷入这些技术细节而缺少了对全局的把握。

从今天开始,我们将推出Active Director y系列博文,希望对广大学习AD的朋友有所帮助。

今天我们谈论的第一个问题就是为什么需要域这个管理模型?众所周知,微软管理计算机可以使用域和工作组两个模型,默认情况下计算机安装完操作系统后是隶属于工作组的。

我们从很多书里可以看到对工作组特点的描述,例如工作组属于分散管理,适合小型网络等等。

我们这时要考虑一个问题,为什么工作组就不适合中大型网络呢,难道每台计算机分散管理不好吗?下面我们通过一个例子来讨论这个问题。

假设现在工作组内有两台计算机,一台是服务器Florence,一台是客户机Perth。

服务器的职能大家都知道,无非是提供资源和分配资源。

服务器提供的资源有多种形式,可以是共享文件夹,可以是共享打印机,可以是电子邮箱,也可以是数据库等等。

现在服务器F lorence提供一个简单的共享文件夹作为服务资源,我们的任务是要把这个共享文件夹的访问权限授予公司内的员工张建国,注意,这个文件夹只有张建国一个人可以访问!那我们就要考虑一下如何才能实现这个任务,一般情况下管理员的思路都是在服务器上为张建国这个用户创建一个用户账号,如果访问者能回答出张建国账号的用户名和密码,我们就认可这个访问者就是张建国。

基于这个朴素的管理思路,我们来在服务器上进行具体的实施操作。

首先,如下图所示,我们在服务器上为张建国创建了用户账号。

AD域中客户端时间与服务器同步

AD域中客户端时间与服务器同步在AD域中,客户端与服务器的时间同步非常重要,因为时间同步对于安全性、认证和授权非常关键。

AD域是一个分布式系统,其各个组件和服务都需要准确的时间信息来确保协调工作。

本文将介绍在AD域中进行时间同步的重要性和常用的时间同步方法。

首先,我们需要明确为什么在AD域中进行时间同步是如此重要。

AD域依赖于时间来验证和授权用户的身份,如果客户端和服务器的时间不一致,可能导致认证失败或者授权错误。

此外,很多安全机制都依赖于时间戳来确保其有效性,例如Kerberos认证协议和证书机制。

因此,AD域中客户端和服务器的时间必须保持同步,以确保安全性和可靠性。

在AD域中,常用的时间同步方法有三种:手动设置、使用网络时间协议(NTP)和使用Windows时间服务。

首先是手动设置时间,这是最简单的一种方法,但也是最容易出错的。

管理员可以手动更改客户端和服务器的时间设置来保持同步。

然而,这种方法需要管理员手动定期检查并调整时间,非常繁琐且容易出现错误,不适合大型AD域的管理。

其次是使用网络时间协议(NTP),NTP是一种用于同步计算机时间的协议,它可以通过网络来获取准确的时间信息。

在AD域中,可以配置NTP服务器作为时间源,并将客户端和服务器配置为从NTP服务器获取时间信息。

Windows操作系统内置了NTP客户端,可以通过配置注册表或者使用命令行工具来设置NTP服务器。

NTP还支持层次结构,可以通过将NTP服务器之间配置为相互同步来实现更大范围的时间同步。

最后是使用Windows时间服务,Windows操作系统提供了一种内置的时间服务,称为Windows时间(W32Time)服务。

W32Time是一个时间同步工具,可以将客户端和服务器配置为从可信赖的时间源获取时间信息。

默认情况下,AD域控制器会作为主要时间源,并从外部资源提供商获取时间信息,例如公共NTP服务器。

客户端会与域控制器同步时间,从而与服务器保持同步。

ad域方案

ad域方案AD域方案1. 引言Active Directory(AD)是一种用于管理用户、计算机和其他资源的目录服务。

AD域方案是指在企业网络中实施AD域服务的计划和部署方案。

本文将介绍AD域的基本概念、架构和实施步骤,以及一些最佳实践。

2. AD域的基本概念AD域是一种层次化的目录服务架构。

它使用树状结构来组织和管理对象,其中最上层是域(Domain),其下可以有一个或多个组织单位(Organizational Unit,OU)。

域是逻辑上的边界,用于划分、隔离和管理网络中的资源和对象。

AD域中的对象包括用户(User)、计算机(Computer)、组(Group)等。

每个对象都有一个唯一的标识符(GUID),用于在全局范围内标识该对象。

3. AD域的架构AD域的架构由以下几个核心组件组成:3.1 域控制器(Domain Controller)域控制器是AD域的关键组件,它包含了存储了AD域的目录数据库(Directory Database)。

域控制器负责处理用户验证、访问控制、安全策略等功能。

AD域中可以有一个或多个域控制器,它们之间通过复制(Replication)实现数据的同步和冗余。

多个域控制器可以提高域的可用性和性能。

3.2 域名系统(Domain Name System,DNS)DNS在AD域中起到至关重要的作用。

它负责将域控制器和其他网络资源的名称解析为相应的IP地址,以实现网络通信。

在部署AD域时,需要正确配置DNS服务器,并将域控制器的名称和IP地址注册到DNS中。

3.3 组策略(Group Policy)组策略是AD域中的一项重要功能,它允许管理员通过集中管理的方式来配置用户和计算机的操作系统和应用程序设置。

组策略可以用于实施安全策略、应用程序部署、桌面设置等。

4. AD域的实施步骤要实施AD域方案,需要按照以下步骤进行:4.1 设计域架构在设计域架构时,需要考虑域的数量、域控制器的位置、OU的组织结构等因素。

AD域服务简介(一)-基于LDAP的AD域服务器搭建及其使用

AD域服务简介(⼀)-基于LDAP的AD域服务器搭建及其使⽤博客地址:⼀、前⾔1.1 AD 域服务什么是⽬录(directory)呢?⽇常⽣活中使⽤的电话薄内记录着亲朋好友的姓名、电话与地址等数据,它就是 telephone directory(电话⽬录);计算机中的⽂件系统(file system)内记录着⽂件的⽂件名、⼤⼩与⽇期等数据,它就是 file directory(⽂件⽬录)。

如果这些⽬录内的数据能够由系统加以整理,⽤户就能够容易且迅速地查找到所需的数据,⽽ directory service(⽬录服务)提供的服务,就是要达到此⽬的。

在现实⽣活中,查号台也是⼀种⽬录;在 Internet 上,百度和⾕歌提供的搜索功能也是⼀种⽬录服务。

Active Directory 域内的 directory database(⽬录数据库)被⽤来存储⽤户账户、计算机账户、打印机和共享⽂件夹等对象,⽽提供⽬录服务的组件就是 Active Directory (活动⽬录)域服务(Active Directory Domain Service,AD DS),它负责⽬录数据库的存储、添加、删除、修改与查询等操作。

⼀般适⽤于⼀个局域⽹内。

在 AD 域服务(AD DS)内,AD 就是⼀个命名空间(Namespace)。

利⽤ AD,我们可以通过对象名称来找到与这个对象有关的所有信息。

在 TCP/IP ⽹络环境内利⽤ Domain Name System(DNS)来解析主机名与 IP 地址的对应关系,也就是利⽤ DNS 来解析来得到主机的 IP 地址。

除此之外,AD 域服务也与 DNS 紧密结合在⼀起,它的域命名空间也是采⽤ DNS 架构,因此域名采⽤ DNS 格式来命名,例如可以将 AD 域的域名命名为 。

1.2 AD域对象与属性AD 域内的资源以对象(Object)的形式存在,例如⽤户、计算机与打印机等都是对象,⽽对象则通过属性(Attriburte)来描述其特征,也就是说对象本⾝是⼀些属性的集合。

AD域服务器详细搭建

步骤四,在“常规”选项卡的“描述”文本框中输入对域控制器的一般描 述。如果不希望域控制器的可受信任用来作为委派,可禁用“信任计算 机作为委派”复选框。

步骤五,选择“操作系统”选项卡,在该选项卡中,显示出操作系统的名 称、版本以及Service Pack,管理员只能查看并不能修改这些内容。

5.3.1 设置域控制器属性(3)

步骤七,当管理员为域控制器添加多个组时,还可为域控制器设置一个主要 组。要设置主要组,在“隶属于”列表框中选择要设置的主要组,一般为 Domain Controllers,也可为Cert Publishers,然后单击“设置主要组”按 钮即可。 步骤八,选择“位置”选项卡,可以设置域控制器的位置。 步骤九,选择“管理者”选项卡,要更改域控制器的管理者,可单击“更改” 按钮,打开“选择用户或联系人”对话框,选择新的管理人即可。要删除管 理者,可单击“清除”按钮来删除;要查看和修改管理者属性,可单击“查 看”按钮,打开该管理者属性对话框来进行操作。

图5-3 服务器角色配置窗口

5.2.2 安装活动目录(7)

步骤九,单击“下一步”,打开如图5-9所示的“数据库和日志文件 文件夹”对话框,在“数据库文件夹”文本框中输入保存数据库的位 置,或者单击“浏览”按钮选择路径,在“日志文件夹”文本框中输 入保存日志的位置或单击“浏览”按钮选择路径。

注意,基于最佳性和可恢复性的考虑,最好将活动目录的数据库和日 志保存在不同的硬盘上。

5.2.2 安装活动目录(9)

步骤十二,单击“下一步”,打开如图5-12所示的“权限”对话框,为用户和 组选择默认权限,如果单位中还存在或将要用Windows 2000的以前版本,选择 “与Windows 2000之前的服务器操作系统兼容的权限”。否则,选择“只与 Windows 2000或Windows Server 2003操作系统兼容的权限”。

ad域管理

统一的身

份验证机

制,确保

只有合法

单点登录:

用户才能

AD域支持

访问资源

Single

Sign-On

(SSO),

用户只需

登录一次

即可访问

所有关联

资源访问

控制:通

过AD域内

的组和权

限设置,

实现对资

企业政策

源的访问

管理:通

控制

过AD域,

企业可以

实施和管

理各种政

策,如密

码策略、

软件分发

02

04

02

AD域的规划与部署

• 监控域性能:使用工具监控AD域的性能,及时发现和解决问题

扩展策略

• 添加子域:根据企业发展,将AD域划分为更多的子域

• 增加域控制器:在需要时,添加新的域控制器,提高AD域的可扩展性

• 跨域访问:实现与其他AD域的信任关系,实现跨域访问

03

AD域的用户与组管理

用户帐户的创建与管理

创建用户帐户

• 日志报告:生成日志报告,记录分析结果和改进措施

AD域的故障诊断与解决思路

故障诊断

解决思路

• 故障识别:识别AD域的故障现象和症状

• 检查配置:检查AD域的配置,确保配置正确无误

• 故障定位:确定故障发生的位置和原因

• 检查日志:分析AD域的日志,找出故障原因和线索

• 故障排除:采取相应的措施,排除故障

• 基本属性:如姓名、电子邮件和电话号码

• 打印权限:控制用户对打印机的访问权限

• 组织单位:将用户分配到特定的组织单位,便于管理

• 其他权限:控制用户对其他资源和功能的访问权限

• 其他属性:如IP地址、计算机名和登录时间

AD域控制服务器教程

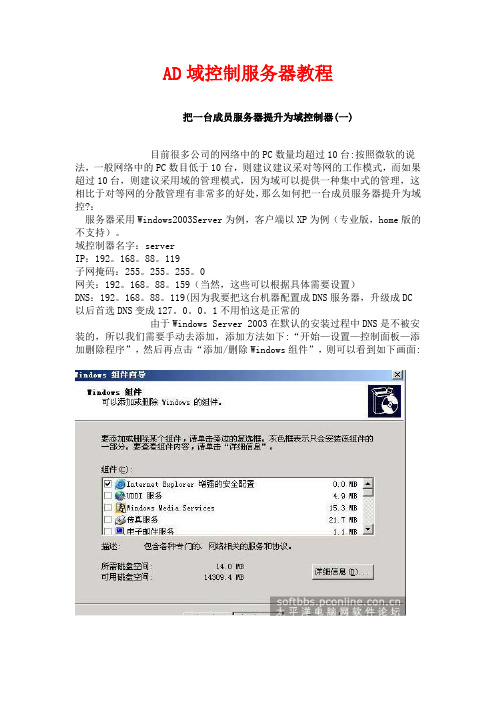

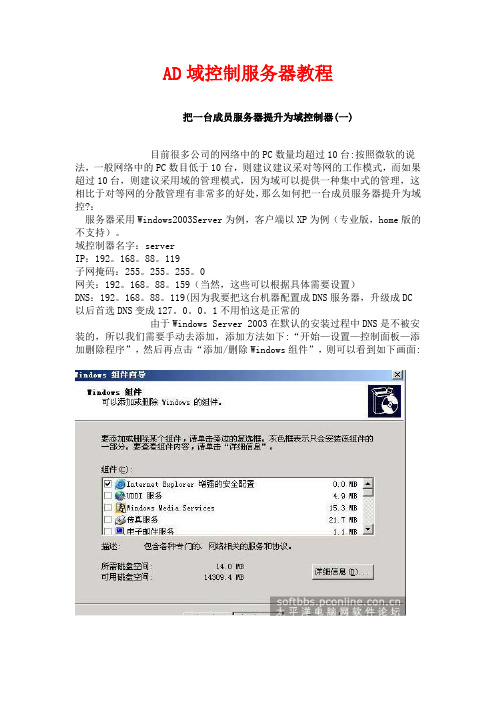

AD域控制服务器教程把一台成员服务器提升为域控制器(一)目前很多公司的网络中的PC数量均超过10台:按照微软的说法,一般网络中的PC数目低于10台,则建议建议采对等网的工作模式,而如果超过10台,则建议采用域的管理模式,因为域可以提供一种集中式的管理,这相比于对等网的分散管理有非常多的好处,那么如何把一台成员服务器提升为域控?:服务器采用Windows2003Server为例,客户端以XP为例(专业版,home版的不支持)。

域控制器名字:serverIP:192。

168。

88。

119子网掩码:255。

255。

255。

0网关:192。

168。

88。

159(当然,这些可以根据具体需要设置)DNS:192。

168。

88。

119(因为我要把这台机器配置成DNS服务器,升级成DC以后首选DNS变成127。

0。

0。

1不用怕这是正常的由于Windows Server 2003在默认的安装过程中DNS是不被安装的,所以我们需要手动去添加,添加方法如下:“开始—设置—控制面板—添加删除程序”,然后再点击“添加/删除Windows组件”,则可以看到如下画面:向下拖动右边的滚动条,找到“网络服务”,选中:默认情况下所有的网络服务都会被添加,可以点击下面的“详细信息”进行自定义安装,由于在这里只需要DNS,所以把其它的全都去掉了,以后需要的时候再安装:然后就是点“确定”,一直点“下一步”就可以完成整个DNS的安装。

在整个安装过程中请保证Windows Server 2003安装光盘位于光驱中,否则会出现找不到文件的提示,那就需要手动定位了。

安装完DNS以后,就可以进行提升操作了,先点击“开始—运行”,输入“Dcpromo”,然后回车就可以看到“Active Directory安装向导”直接下一步就可以了`这里是一个兼容性的要求,Windows 95及NT 4 SP3以前的版本无法登陆运行到Windows Server 2003的域控制器,我建议大家尽量采用Windows 2000及以上的操作系统来做为客户端。

服务器AD域控制器简介

AD和加域相关内容

部 门:系统运维部

CONTENT

1、AD域控制器是什么?2、ຫໍສະໝຸດ 什么加入域?3、域控相关疑问?

4、 实际应用 5、如何加入域? 6、 域服务体验

01 AD域控制器是什么?

AD域控制器是什么?

• 什么是目录(directory)呢? 日常生活中使用的电话薄内记录,它就是 telephone directory(电话目录);计算机中的文件 系统(file system)内记录着文件的文件名等数据,它就是 file directory(文件目录)。

• AD 是什么? AD 即:Active Directory ,AD域内的 directory database(目录数据库)被用来存储用户账户、 计算机账户、打印机和共享文件夹等对象,而提供目录服务的组件就是 Active Directory (活动 目录)域服务(Active Directory Domain Service,AD DS),它负责目录数据库的存储、添 加、删除、修改与查询等操作。一般适用于一个局域网内。

WIFI登录体验

域服务体验

SVN访问

计算机登录体验

域服务体验

NAS

VPN

门禁系统

设备访问

域服务即将上线,快快加入来体验下吧O(∩_∩)O~

Thanks

03 域控相关疑问?

Q1:加入域后是不是可以监控我的聊天记录和我的小秘密 ? 答:NO (隐私我们很看重的哦O(∩_∩)O)

Q2:加入域后我原来的软件和桌面环境会不会再也看不到啦? 答:NO (一个都不能少)

域控相关疑问?

• Q3: 加入域后我外出或者回家了还能登录域么,电脑会不会变砖不能用了? 答:任何时间 任何地点 想登录就登录。不在公司时候,域中的服务暂时不提供而已。

AD域控制服务器教程

AD域控制服务器教程把一台成员服务器提升为域控制器(一)目前很多公司的网络中的PC数量均超过10台:按照微软的说法,一般网络中的PC数目低于10台,则建议建议采对等网的工作模式,而如果超过10台,则建议采用域的管理模式,因为域可以提供一种集中式的管理,这相比于对等网的分散管理有非常多的好处,那么如何把一台成员服务器提升为域控?:服务器采用Windows2003Server为例,客户端以XP为例(专业版,home版的不支持)。

域控制器名字:serverIP:192。

168。

88。

119子网掩码:255。

255。

255。

0网关:192。

168。

88。

159(当然,这些可以根据具体需要设置)DNS:192。

168。

88。

119(因为我要把这台机器配置成DNS服务器,升级成DC以后首选DNS变成127。

0。

0。

1不用怕这是正常的由于Windows Server 2003在默认的安装过程中DNS是不被安装的,所以我们需要手动去添加,添加方法如下:“开始—设置—控制面板—添加删除程序”,然后再点击“添加/删除Windows组件”,则可以看到如下画面:向下拖动右边的滚动条,找到“网络服务”,选中:默认情况下所有的网络服务都会被添加,可以点击下面的“详细信息”进行自定义安装,由于在这里只需要DNS,所以把其它的全都去掉了,以后需要的时候再安装:然后就是点“确定”,一直点“下一步”就可以完成整个DNS的安装。

在整个安装过程中请保证Windows Server 2003安装光盘位于光驱中,否则会出现找不到文件的提示,那就需要手动定位了。

安装完DNS以后,就可以进行提升操作了,先点击“开始—运行”,输入“Dcpromo”,然后回车就可以看到“Active Directory安装向导”直接下一步就可以了`这里是一个兼容性的要求,Windows 95及NT 4 SP3以前的版本无法登陆运行到Windows Server 2003的域控制器,我建议大家尽量采用Windows 2000及以上的操作系统来做为客户端。

AD域控制器的配置

排除方法:检查网络连接确保网络畅通;检查域控制器权限设置确保域控制器有权限访问资 源;检查用户账户设置确保账户有权限访问资源。

故障现象:无法修改域控制器设置 排除方法:检查域控制器权限设置确保域控制器有权限修改 设置;检查组策略设置确保组策略允许修改设置;检查用户账户设置确保账户有权限修改设置。

单击添加文本具体内容简明扼要地阐述您的观点。根据需 要可酌情增减文字添加文本

DCDig工具:检测D域控制器配置问题 ***dom工具: 查询D域控制器状态和配置信息

***dom工具:查询D域控制器状态和配置信息

DSI Edit工具:修改D域控制器配置信息

单击添加文本具体内容简明扼要地阐述您的观点。根据需 要可酌情增减文字添加文本

DSI Edit工具:修改D域控制器配置信息

单击添加文本具体内容简明扼要地阐述您的观点。根据需 要可酌情增减文字添加文本

DSI Edit工具:修改D域控制器配置信息

单击添加文本具体内容简明扼要地阐述您的观点。根据需 要可酌情增减文字添加文本

故障现象:无法登录域控制器 排除方法:检查网络连接确保网络畅通;检查DNS设置确保 DNS服务器地址正确;检查域控制器服务状态确保服务正常运行。

,

汇报人:

01 02 03 04 05

06

Prt One

Prt Two

D域控制器是ctive Direcry(活动目录)的核心组件负责管理和维护D域内的用户、计 算机、组等对象。

D域控制器通过LDP协议提供目录服务实现用户身份验证、资源访问控制等功能。

AD域控制器的配置

信息处理控制工程系《网络管理与维护》

三.在Server02上建立AD域控制器

21、在所建部门上右键选择新建“用户”给每个部门分别建立一个 用户张三(ceshi)和李四(text):

信息处理控制工程系《网络管理与维护》

三.在Server02上建立AD域控制器

22、在C盘中建立user文件夹,并设置共享为“完全控制”:

信息处理控制工程系《网络管理与维护》

2.检查虚拟机之间网络是否畅通

配置完每个虚拟机的IP地址后检查网络是否畅通:

使用PING命令在虚拟机之间 进行测试或者查看数据包的收发状 态,如果发送和收到均有数据包, 表示已经畅通,如果只有发送没有 收到说明网络不通,可以使用更改 虚拟机的MAC地址的方式解决。

信息处理控制工程系《网络管理与维护》

1.在Server01上安装DNS服务

在下图窗口中选择“DNS服务器”,点“下一步”继续进行安装:

信息处理控制工程系《网络管理与维护》

1.在Server01上安装DNS服务

在下图窗口中点“下一步”再点“下一步”继续进行安装:

信息处理控制工程系《网络管理与维护》

信息处理控制工程系《网络管理与维护》

2.配置DNS服务器上的AD域

在下图窗口点击“完成”

信息处理控制工程系《网络管理与维护》

2.配置DNS服务器上的AD域

在下图窗口点击“管理些DNS服务器”:

信息处理控制工程系《网络管理与维护》

2.配置DNS服务器上的AD域

在下图窗口依次打开“”域,再建立SRV记录,在第 二项“名称服务器(NS)”上双击:

信息处理控制工程系《网络管理与维护》

二.在Server01上建立AD域控制器的DNS域

AD的时间同步解析

AD时间同步首先我把我对AD环境时间同步理解描述:PDC服务器和Internet 外部时间源或本地硬件同步。

所有域控制器按层次结构找PDC同步。

所有成员服务器或客户端在登录时通过那台服务器验证,就与那台DC时间进行同步。

问题:1. 1.、我的描述是否正确?2.2、如何保证所有域控制器和层次结构的PDC同步时间?3.3、如何保证所有成员服务器(客户端)与验证服务器同步时间?4.4、目前问题:所有与服务器、PDC服务器时间各不相同。

我该如何检查?回答:根据您描述,您想知道您对AD环境时间同步的问题是否有误,如何让所有的DC与PDC时间同步,如何保证所有客户端与DC时间一致,如何检查所有服务器和PDC服务器时间不同。

根据您的问题,我们的理解是这样的:1、我的描述是否正确?您的理解是完全正确的,对于加入域环境的客户端是与在父域中的权威服务器进行时间同步的。

默认的同步时间的方法就是使用域层次,客户端会使用其所连接域中的域控来同步时间,而域控会反过来从整个林中的权威时间源来同步时间。

如果在森林的根域中没有指定某个域控为权威时间源,那么拥有PDC角色域控会担当这个权威时间服务器。

这台PDC会使用自己内部的时钟来为整个林的域控提供时间。

2、如何保证所有域控制器和层次结构的PDC同步时间?如何保证所有成员服务器(客户端)与验证服务器同步时间?由于PDC是林中默认的时间源,因此我们必须确保这个DC是永远在线的。

如果我们发现PDC负载过高的话,那么就应该使用林中另外一台域控做为权威的时间源。

在森林根中的权威时间源获取时间的方式有两种。

第一种就是从内网中所安装的硬件时钟设备上去获取时间。

第二种就是从外部的时间服务器去获取时间。

需要注意的是,如果我们没有配置权威时间服务器是从内部获取时间还是从外部获取时间,那么PDC就会使用其自己的内部时钟,也就是整个森林可靠的时间源了。

在与外部时间源进行同步时,我们是使用NTP协议来进行同步的,但NTP 协议使用的是UDP 123这个端口,因此我们一定要确保这个端口的入站和出站流量,以确保windows时间服务的正常工作。

AD域时间源配置

步骤1,在PDC上设置时间服务器的方法如下:用管理员账号登录DC,在命令行中执行下面的命令:w32tm /config /manualpeerlist: peers /syncfromflags:manual /reliable:yes /update命令参数说明如下:∙/config /update: 配置 PDC 模拟器∙/manualpeerlist:<peers>: 指定 PDC 模拟器与之同步的 NTP 时间源的DNS 名称或 IP 地址列表。

(此列表称为手动对等端列表。

)例如,您可以指定 作为 NTP 时间服务器。

当指定多个对等端时,请使用空格作为分隔符,并用引号将对等端的名称括起来。

∙/reliable:yes: 指定该计算机是可靠的时间服务。

假设对应的外部事件源的ip为192.168.0.2,那么您在PDC上进行配置的命令应该是这样的:w32tm /config /manualpeerlist: 192.168.0.2 /syncfromflags:manual /reliable:yes /update这样设定好后,PDC的时间就与外部事件服务器进行时间同步了。

步骤2. 设置开机脚本强制客户端与PDC同步时间。

因为域中的客户端默认情况下就是与域控制器进行同步的,所以如果客户端没有时间同步的相关问题,您可以省略此步。

默认情况下,域中的成员服务器(非DC)及客户端会找域中的任意一台DC做时间同步,而DC默认情况下找域中的PDC做时间同步。

我们也可以在默认的域控制器策略中用开机脚本来强制客户端与PDC做时间同步,方法如下:∙ a. 用管理员账号登录PDC.∙ b. 点“开始”->“运行”,输入“gpmc.msc”后按回车来运行组策略编辑器。

∙ c. 在组策略编辑器控制台中编辑Default Domain Policy,展开到“计算机设置”->“Windows设置”->“脚本(启动/关机)”,然后双击右边的启动。

域内时间同步设置

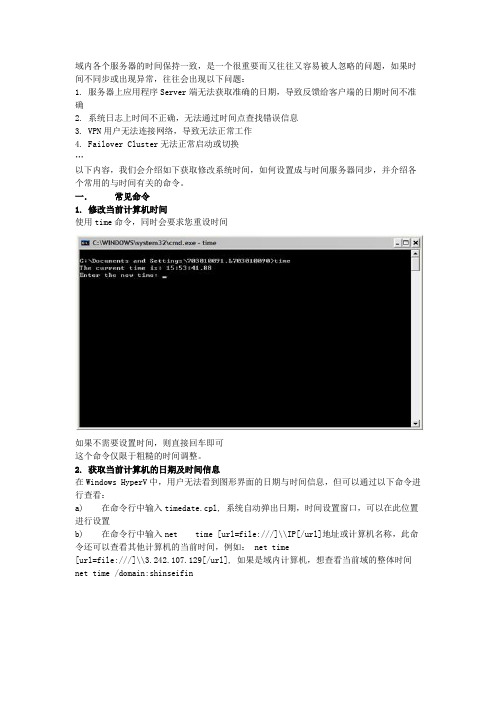

域内各个服务器的时间保持一致,是一个很重要而又往往又容易被人忽略的问题,如果时间不同步或出现异常,往往会出现以下问题:1. 服务器上应用程序Server端无法获取准确的日期,导致反馈给客户端的日期时间不准确2. 系统日志上时间不正确,无法通过时间点查找错误信息3. VPN用户无法连接网络,导致无法正常工作4. Failover Cluster无法正常启动或切换…以下内容,我们会介绍如下获取修改系统时间,如何设置成与时间服务器同步,并介绍各个常用的与时间有关的命令。

一.常见命令1. 修改当前计算机时间使用time命令,同时会要求您重设时间如果不需要设置时间,则直接回车即可这个命令仅限于粗糙的时间调整。

2. 获取当前计算机的日期及时间信息在Windows HyperV中,用户无法看到图形界面的日期与时间信息,但可以通过以下命令进行查看:a) 在命令行中输入timedate.cpl, 系统自动弹出日期,时间设置窗口,可以在此位置进行设置b) 在命令行中输入net time [url=file:///]\\IP[/url]地址或计算机名称,此命令还可以查看其他计算机的当前时间,例如: net time[url=file:///]\\3.242.107.129[/url], 如果是域内计算机,想查看当前域的整体时间net time /domain:shinseifin3. 显示时区a) Timedate.cplb) W32tm /tz 显示本地计算机时区设置4. 很多时间我们想知道,当前域内的计算机是从哪个服务器同步的时间,可以用如下命令:W32tm /monitor /computers:计算机名称或者w32tm /monitor /domain:域名结果如下这样如果发现域内时间异常,直接更改此对应PDC的计算机时间即可。

5. 更改完时间后,我们希望让一台计算机立即进行同步W32tm /resync /computer:计算机名称6. 设置本地时间上面提到直接使用time命令即可7. 设置一台与另外计算机时间同步使用net time 命令。

ad域控方案

ad域控方案随着企业信息化程度的不断提高,网络安全问题也日益重要。

企业的信息安全需要一个集中化的管理平台,AD域控方案则可以有效地解决这一问题。

一、AD域控方案的基本概念AD(Active Directory)是微软公司开发的一种用于集中管理和分发网络服务的技术。

它是一种分布式的数据库,可以存储和管理网络中所有的资源,例如计算机、用户、组织单元等。

基于AD 构建的域控方案,可以实现对网络中所有资源的集中管理和控制。

二、AD域控方案的优点1. 集中管理AD域控方案可以把所有计算机、用户和组织单元统一管理,方便管理人员集中进行管理操作,节省管理时间。

2. 统一账户管理基于AD域控的方案可以实现对所有用户账户的统一管理。

通过AD域的认证机制,用户账号只需要在AD域上创建一次,就可以在整个域内实现登录,大大简化了用户管理。

3. 安全性高AD域控方案通过权限控制和访问控制来保证网络的安全性,可以实现对用户、计算机等资源的权限控制,管理人员可以在AD 域中指定每个用户对资源的访问权限,有效地保护了公司的重要数据。

4. 统一更新策略通过AD域控方案,管理员可以实现对所有计算机的更新和维护。

例如可以设置Windows更新、病毒库更新等,统一管理计算机的升级和维护策略,大大减轻了管理人员的工作负担。

三、AD域控方案的部署和管理部署AD域控方案需要具备相关的技能和经验,包括Windows Server的安装和配置、DNS和DHCP服务器的部署等。

在实际操作中,需要注意以下几点:1. 域名的选择选择合适的域名对于AD域的构建非常重要。

域名应该简单易记,不宜过长。

域名的选择应该趋向于简短、方便使用。

2. 网络拓扑的设计在部署AD域控方案之前,需要对网络拓扑进行设计。

应该清楚各计算机的位置和网络连接情况,并且考虑到容灾等情况。

3. 域控服务器的配置域控服务器是AD域控方案中最重要的部分,需要对其进行合理的配置。

包括CPU、内存、硬盘空间等方面都需要考虑到。

AD域的5大架构

五种角色架构AD域环境中五大主机角色在Win2003多主机复制环境中,任何域控制器理论上都可以更改ActiveDirectory中的任何对象。

但实际上并非如此,某些AD功能不允许在多台DC上完成,否则可能会造成AD数据库一致性错误,这些特殊的功能称为“灵活单一主机操作”,常用FSMO来表示,拥有这些特殊功能执行能力的主机被称为FSMO角色主机。

在Win2003 AD域中,FSMO有五种角色,分成两大类:森林级别(在整个林中只能有一台DC拥有访问主机角色)1:架构主机(Schema Master)2:域命令主机(Domain Naming Master)域级别(在域中只有一台DC拥有该角色3:PDC模拟器(PDC Emulator)4:RID主机(RID Master)5:基础架构主机(Infrastructure Master)1:架构主机控制活动目录整个林中所有对象和属性的定义,具有架构主机角色的DC是可以更新目录架构的唯一DC。

这些架构更新会从架构主机复制到目录林中的所有其它域控制器中。

架构主机是基于目录林的,整个目录林中只有一个架构主机。

2:域命令主机向目录林中添加新域。

从目录林中删除现有的域。

添加或删除描述外部目录的交叉引用对象.3:PDC模拟器向后兼容低级客户端和服务器,担任NT系统中PDC角色时间同步服务源,作为本域权威时间服务器,为本域中其它DC以及客户机提供时间同步服务,林中根域的PDC模拟器又为其它域PDC模拟器提供时间同步!密码最终验证服务器,当一用户在本地DC登录,而本地DC验证本地用户输入密码无效时,本地DC会查询PDC模拟器,询问密码是否正确。

首选的组策略存放位置,组策略对象(GPO)由两部分构成:GPT和GPC,其中GPC存放在AD数据库中,GPT默认存放PDC模拟器在\\windows\sysvol\sysvol\<domainname>目录下,然后通过DFS复制到本域其它DC中。

AD域服务器配置使用手册

Windows Terminal Service 终端服务器安装配置文档一:将服务器提升为域服务器如果你的Win2003高级服务器版,没有升级到域控制器,就是nt 下常说的dc。

在开始菜单的管理工具中选择“配置服务器”。

next选择“active directory”。

下一步选择“启动active directory向导”。

nextnext默认即可。

nextnextnext这里指定一个dns名机子会去搜寻dns服务器,next我的输入"kelaode",你们自定。

默认得,nextnext确定。

这里我不配置dns,根据自己的情况配置。

next默认即可。

nextnextnext这个需要一些时间。

完成。

重起。

二:用户登录1:设置策略组添加受策略控制组时注意画圈位置,必须使用“应用组策略”,否则策略不能生效右面,可以继续“添加”受此策略控制的组,该组现可管理“政治处”和“指挥处”两个组2:编辑策略组交互登录设置(1)编辑本地策略(如在“管理策略”),添加“通过终端服务容许登录”和“允许本地登录“(2)打开“开始---管理工具----域安全策略”中添加“通过终端服务容许登录”和“允许本地登录“(下图)(3)打开“默认域安全策略”,在下图中添加远程登录的组此时,即可已完成交互登录的设定!受策略控制组的权限设定1:Netmeeting 禁止文件发送设定2:在“管理模板—资源管理器”中做磁盘访问权限设定,网上邻居中不显示“整个网络“等的设定磁盘访问设定隐藏磁盘设定“系统”中如图设定在“用户配置---管理模板---桌面”中如下配置1、完全禁用控制面板设定,将“禁止访问控制面板“起用”即可!2、控制面板部分禁用设定,不起用“禁止访问控制面板”,然后在起用“直显示指定控制面板程序”,并添加相应的程序名,只显示“键盘、鼠标和字体”等设定如下设置后效果如下图:控制面板程序对照表(见最后附加表)禁止添加删除程序设定,如下图:打印机添加设定在“控制面板——打印机”中,可进行禁止用户添加、删除打印机设定,如下图使用Ctrl+Alt+Del时,只显示“注销“的设定任务栏和开始菜单设定禁用网络连接、禁用帮助、禁用运行的设定,将“注销“添加到开始菜单的设定,开始菜单中不显示用户文件夹设定图一图二在此我们可以对开始菜单进行必要的设定,如为了安全我们可以在开始菜单禁止使用“运行菜单”、禁止访问关机命令等可能会危及系统的工具和命令!网络设定禁止普通用户访问Tcp/IP高级设置,禁用新建连接,禁止访问LAN连接属性等的设置1. 网络设定:注意DNS设定!2. 重定向文件夹权限设定此处注意,最好加入Domain User的共享权限(默认为Everyone)为完全控制,否则会发生不能重定向的现象。

飞塔AD域验证配置手册

FORTINET设置FortiGate目录服务认证银兴技术支持QQ2642662476说明:本文档针对所有FortiGate设备的目录服务配置进行说明。

目录服务指FortiGate从AD服务器上取得域用户信息,当用户登录到域时该用户信息会传到FortiGate,从而允许用户访问互联网。

即可以实现单点认证功能。

当用户不在域时FortiGate则不允许该用户上网。

环境介绍:本文使用FortiGate400A做演示。

本文支持的系统版本为FortiOS v3.0及更高。

AD服务器IP :192.168.100.21 DNS:192.168.100.21用户电脑IP:192.168.100.22 DNS:192.168.100.21步骤一:在AD上安装FSAE软件在AD上安装FSAE_Setup_3.5.041.exe。

提示的内容一般不需要更改,一直点击下一步直到安装完成。

接着会提示安装DC Agent,继续安装,点击下一步直到安装完成。

(点击放大)点击configure FSAE,界面如上图:在Authentication选项下勾选Require authenticatedPassword: 输入认证密码,该密码必须与下一步目录服务中的密码一致点击Apply或Save&close保存步骤二:配置目录服务在防火墙中配置:设置用户----目录服务,点击新建FortiClient AD:输入一个名称FSAE Collector IP/名称:AD服务器的IP密码:输入密码,与上一步中密码一致点击OK(点击放大)然后防火墙就会收集到AD服务器上的目录信息,展开可以查看(点击放大)步骤三:配置用户组在设置用户----用户组中点击新建名称:输入一个名称类别:选目录服务成员:可用的用户组组员:选择哪些用户组需要认证,即哪些用户可以上网(点击放大)步骤四:配置策略在防火墙----策略中编辑出网策略,勾选启用基于用户认证的策略,点击添加(点击放大)将创建好的目录服务名称选到被选中的用户组中服务:选择相应的服务时间表:选择一个时间表保护内容表:选择相应的保护内容表(点击放大)步骤五:说明在AD服务器上FSAE软件的参数:Listening ports监听端口:默认用TCP8000端口与FortiGate通讯,用UDP8002端口与DC 代理通讯Timers时间设置:工作站检查时间:FSAE会定时检查登陆的用户是不是还在域上,默认为5分钟不可达主机超时时间:对于登陆到域的主机,但FSAE无法与该主机通讯,默认480分钟后会将改主机从登陆用户中删除IP地址更换检查时间:FSAE会每60秒(默认)检查在域上的主机IP,对于更改IP的主机,FSAE会及时地通知FortiGateCommon Tasks常用工具:Show Service Status:显示FSAE与FortiGate的通讯状态,正常为RUNNINGShow Logon Users:显示FSAE收集到的在域上用户信息(点击放大)步骤六:验证1. 不在域上的用户不能上网2. 在域上的用户可以上网3. 离开域的用户在离开5分钟后不能上网在防火墙CLI的相关命令:dia debug enable显示debug信息diagnose debug authdfsae list显示在域上的用户dia debug application authd -1显示认证信息输出信息:authd_admin.c:517 authd_admin_read: calledauthd_admin.c:548 proto=1 src=192.168.100.22:0 dst=220.181.31.8:0该信息表示IP为192.168.100.22的用户没用通过认证,不能上网_process_logon[dalian]: TEST-PC12 logged onreset_policy_timeout: clearing policy for 192.168.100.22 vfid=0fsae_add_policy:390: found profile for user TEST-PC12(DALIAN/DOMAIN USERS) IP 192.168.100.22 on policy 16fsae_add_policy:410: new policy 192.168.100.22 timeout=1200 auth_info=1 profile_id=0 policy_id=16 av_group_num=0用户TEST-PC12通过认证,可以上网。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ad域配置时间服务器

PDC如何设置外部服务器为权威服务器。

将PDC的时间源同步服务器更改为公司内部的另外一台服务器(192.168.1.250),其他Linux服务器是用192.168.1.250这台服务器作为权威时间源服务器的

1.如何在PDC上设置将权威时间源服务器设置为19

2.168.1.250

2.如何检查PDC的时间服务器已经更改为192.168.1.250

3.如果检查PDC跟权威时间服务器192.168.1.250已经同步了

4.域内的其它DC不用做任何设置,就可以跟PDC保持时间同步了吧,客户

端也无需做任何操作吧,谢谢!

环境:Windows Server 2008 DC ,多Site

回答:根据您的描述,您知道如果在域环境中配置时间服务器。

首先,我们知道在域环境下时间同步非常重要,默认情况下如果DC之间或者DC 和client之间的时间差超过5分钟,那么Kerberos验证就是会失败(默认时间可以修改)。

因此正确的配置时间架构将非常重要,一般来说我们按以下架构图来配置时间同步。

活动目录时间服务

在域环境中,PDC(拥有PDC Emulator 这个FSMO角色的DC)默认情况下是该域的权威时间服务器。

按照以上的时间同步层次图,一般情况下我们建议您将顶端的PDC(如果是多域环境,则选择根域的PDC)的时间源服务器指向外部可靠的时间源比如。

1.您可以通过以下命令设置时间同步源:

o w32tm /config /manualpeerlist:<IP/Domain

Name>/syncfromflags:MANUAL

o详细配置信息请参考:

▪Synchronize the Time Server for the Domain Controller

with an External Source

▪/en-us/library/cc784553

(v=ws.10).aspx

2.您可以在PDC上运行以下命令查看时间同步(延迟)情况:

o W32tm /monitor

3.将DC设置为可信任的时间源,那么该域中的其他DC和client将会从该

DC上进行时间同步。

命令为:

o W32tm /config /reliable:YES

您可以在任何一台DC或client上用win32tm查询时间同步源:

W32tm /query /source

如果域内的普通DC或client时间源设置不对,用w32tm /config

/syncfromflags:DOMHIER 命令设置成域时间架构,然后在用 w32tm /resync 重新同步。

相关windows时间服务的资料,供您参考:

How the Windows Time Service Works

/en-us/library/cc773013(v=WS.10).aspx

W32tm

/en-us/library/bb491016.aspx

How to configure an authoritative time server in Windows Server

/kb/816042

Registry entries for the W32Time service

/kb/223184

梅晓江微软全球技术支持中心

ad域配置时间服务器的相关文章请参看

域客户端设置时间

AD域内时间慢2分钟修改域时间

域时间同步

域控制器PDC时间同步RODC时间同步

AD时间同步

域内客户端时间同步—gnaw0725。