Solaris系统性能监控之二:监控你的网络流量(snoop&netstat)

全面掌握Solaris网络管理工具(上)-电脑资料

全面掌握Solaris网络管理工具(上)-电脑资料目前,由于UNIX操作系统的诸多优点,主流ISP基本采用UNIX作为提供服务的系统平台,其中Solaris占了其中的很大比例?网络管理工具范围广泛,本文从功能出发把网络管理工具分成不同的类,然后分类介绍这些软件工具?工具使用上难易程度相差较大,考虑到篇幅,这里仅作简单的介绍?首先介绍Solaris 10 自身携带的工具软件?一、状态监视工具1.ifconfigifconfig在UNIX类操作系统内提供,一般用于设置?查询网络接口的参数或状态?使用它来查询每个接口的配置信息时,要使用-a选项?查看命令的输出结果,可以确定接口是否工作(UP),如果没有UP,就说明接口未开启,处于禁止状态?还可以查看到最大传输单元(MTU)为多少(对于以太网一般为1500B),是否支持BROADCAST(广播)?SIMPLEX(单播)和MULTICAST(多播或组播)或它们的组合方式等?2.ping及其替换工具ping命令用来检查是否可以到达目标节点,显示目标是否响应,以及收到响应所需的往返时间等?如果在传递过程中出现错误,ping命令将显示错误消息?ping在多种操作系统中提供(Windows和UNIX)?ping通过发送一个ICMPECHO请求包到目标,如果收到一个ICMPECHO响应包,说明目标是活动的,否则可以判断目标节点没有在线?网络路由设置出错或者目标使用了某些过滤器过滤了ICMP的ECHO报文?类似于ping的工具还有fping,可以并行地?多个主机同时检查,主要的特点是探测的目标设备列表可以存入文件中,然后用文件来控制操作?对于特殊情况,可以使用arping,它采用ARP请求和响应来探测,因此不会被阻塞,当然只适用于本地网络?利用arping可以很快找出某个IP地址对应的MAC地址,也能够反向查找?3.nslookup?dig和host这几个命令在UNIX和linux系统中使用,都可以进行域名的解析?nslookup使用交互方式查询域名与IP地址的映射关系?dig的功能是发送域名查询信息包到域名服务器,并获得结果?dig有两种工作模式:简单交互模式和批处理模式?简单交互模式用于简单的查询,而批处理模式则可以对包含多个查询条目的列表执行查询?host命令向域名服务器查询,获得本机或其他主机的域名?二、流量监视工具1. snoop命令这个工具都是通过捕捉网络的分组,然后按照不同的形式显示或输出这些分组?诊断网络故障的第一步就是收集信息?包括从用户收集一些反映问题本质的信息,也包括来自网络的信息?成功与否在很大程度上取决于收集信息的效率和所收集的信息的质量?分组捕捉与分析是诊断故障的最终方法,也是最复杂的方法,通过实时地收集分组数据,对流量加以分析,能够了解网络内部到底发生了什么事情?当然不当的使用也会对系统安全造成威胁,因为这些工具可能获得敏感的信息?这类工具有多种不同的名称,如分组嗅探器(PacketSniffer)?分组分析器(PacketAnalyzer)?协议分析仪(ProtocolAnalyzer)和流量监视器(TrafficMonitor)等?它们之间的主要差别是对捕捉到的分组所做的分析量的多少?如分组嗅探器是工作量最少的工具,而协议分析仪是工作量最大的工具,位于二者之间的是分组分析器工具?流量监视器以提供统计数据为主,有时也可能提供原始的分组数据?snoop属于分组嗅探器,tcpdump属于分组分析器,而ethereal属于协议分析仪?Solaris提供了snoop或etherfind,前者是后者的替代,后者在SunOS老版本中提供?下面是运行了snoop以后的输出,,电脑资料《全面掌握Solaris网络管理工具(上)》(https://www.)。

snoop的使用

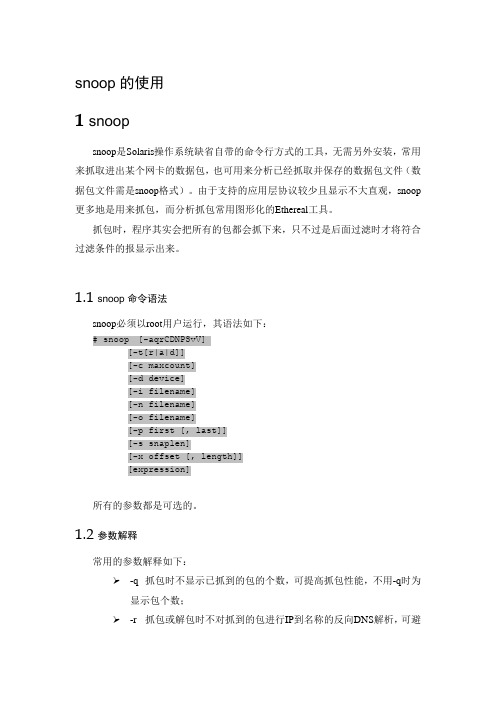

snoop的使用1 snoopsnoop是Solaris操作系统缺省自带的命令行方式的工具,无需另外安装,常用来抓取进出某个网卡的数据包,也可用来分析已经抓取并保存的数据包文件(数据包文件需是snoop格式)。

由于支持的应用层协议较少且显示不大直观,snoop 更多地是用来抓包,而分析抓包常用图形化的Ethereal工具。

抓包时,程序其实会把所有的包都会抓下来,只不过是后面过滤时才将符合过滤条件的报显示出来。

1.1 snoop命令语法snoop必须以root用户运行,其语法如下:# snoop [-aqrCDNPSvV][-t[r|a|d]][-c maxcount][-d device][-i filename][-n filename][-o filename][-p first [, last]][-s snaplen][-x offset [, length]][expression]所有的参数都是可选的。

1.2 参数解释常用的参数解释如下:-q 抓包时不显示已抓到的包的个数,可提高抓包性能,不用-q时为显示包个数;-r 抓包或解包时不对抓到的包进行IP到名称的反向DNS解析,可避免抓包或解包时产生大量的DNS查询,不用-r时为进行DNS查询;-P 抓包时不将网卡设为混杂模式(promiscuous mode),工作在混杂模式下的网卡会将所有收到的数据包全部发给上层模块,这会部分影响网卡的性能,但在实际应用过程中发现,不设为混杂模式时有时抓不到网卡往外发送的包,故建议用混杂模式,不用-P时为混杂模式;-v 解包时显示详尽的信息,不用-v时为显示简单信息;-V 解包时每个协议层显示一行,比缺省显示的稍详细,但比-v显示的少;-t[r|a|d] 解包时的显示时间格式,r为相对时间,即与第一个包之间的时差(秒数),a为绝对时间,即年月日时分秒,d为两两相邻包之间的时差,不用-t时为不显示时间;-c <Num> 抓包时抓到多少个包就停止,不用-c时为一直抓下去;-d <NIC> 指定抓某个网卡的包,可用ifconfig -a命令查可用的网卡名,不用-d时为系统中第一个非loopback网卡;-i <file> 指定要解析的包文件;-o <file> 将抓到的包转存到文件,不用-o时为直接显示在屏幕上;-s <Num> 抓包时对于长度超过Num的包,只保存前Num个字节,这可减小包文件的大小,不用-s时为抓包的全部字节;[expression] 过滤表达式,可用通过一定的表达式将需要的包过滤出来,不跟表达式时抓或显示所有的包。

如何进行网络流量分析和监控

如何进行网络流量分析和监控网络流量分析和监控是保障网络安全和性能优化的重要工作。

通过分析网络流量,可以及时发现和识别各种网络攻击,保护网络的安全性;同时,网络流量监控可以帮助管理员及时发现和解决网络拥堵、性能瓶颈等问题,提高网络的稳定性和性能。

本文将探讨如何进行网络流量分析和监控。

一、网络流量分析网络流量分析是指对网络中传输的数据进行抓包和分析,以了解网络的行为和性能,识别异常情况。

下面是进行网络流量分析的一些方法和工具:1. 抓包工具网络流量分析的第一步是抓取网络数据包。

常用的抓包工具有Wireshark、Tcpdump等。

这些工具可以在特定的网络接口上捕获数据包,并将其保存到文件中供后续分析。

2. 数据包解析抓包后,需要对数据包进行解析,以获取更多有用的信息。

Wireshark等抓包工具提供了各种过滤器和解码器,可以解析数据包的协议头、载荷等,并显示在用户界面上,方便查看和分析。

3. 流量统计对网络流量进行统计分析,可以从宏观上了解网络的使用情况。

例如,可以统计某个IP地址的发送/接收数据量、占用带宽等,以及根据某个端口号来统计应用程序或服务的使用情况。

常用的统计工具有Cacti、Ntop等。

4. 异常检测网络流量分析还可以用于异常检测,通过对比网络的正常行为和异常行为,识别出潜在的安全威胁。

常用的异常检测方法包括规则匹配、行为分析等。

IDS(入侵检测系统)和IPS(入侵防御系统)是常用的异常检测和防御工具。

二、网络流量监控网络流量监控是指持续地监视网络的流量,及时发现和解决网络问题。

下面是进行网络流量监控的一些方法和工具:1. 流量收集首先,需要选择一个合适的流量收集方法,将网络流量导入到监控系统中。

常见的方法有镜像端口、流量镜像(SPAN/RSPAN)以及网络超级节点(NetFlow、sFlow等)。

这些方法可以将网络流量复制到监控设备上进行分析和存储。

2. 流量分析对于大规模网络,直接分析原始流量可能会变得非常困难和耗时。

macOS命令行中的网络流量分析和监控技巧

macOS命令行中的网络流量分析和监控技巧在macOS系统的命令行中,有许多强大的工具和技巧可以用来分析和监控网络流量。

这些工具不仅可以帮助我们了解网络连接的状态和性能,还可以帮助我们排查网络问题和优化网络性能。

本文将介绍一些常用的命令行工具和技巧,以帮助读者更好地进行网络流量的分析和监控。

一、nettop命令nettop是macOS系统中一个强大的命令行工具,可以实时监控系统的网络流量。

使用nettop命令,我们可以查看到当前所有网络连接的详细信息,包括进程名称、PID、本地地址、远程地址、传输速率等。

要使用nettop命令,只需在命令行中输入nettop并回车即可。

命令执行后,会显示当前所有网络连接的实时信息。

我们可以使用不同的命令选项来控制nettop的显示内容和排序方式。

例如,要按照传输速率从高到低排序,并只显示活跃连接,可以使用以下命令:nettop -P -J bytes_in,bytes_out -s 1 -n该命令会以每秒更新的频率显示活跃连接的传输速率,并按照传输速率从高到低排序。

二、tcpdump命令tcpdump是一个强大的网络抓包工具,可以捕获网络数据包,并将其输出到指定的文件中。

通过分析捕获到的数据包,我们可以了解到网络中传输的各种信息,如源IP地址、目标IP地址、传输协议、端口号等。

要使用tcpdump命令,需要在命令行中指定要捕获的网络接口和输出文件。

例如,要捕获en0接口的所有数据包,可以使用以下命令:sudo tcpdump -i en0 -w packet.cap执行该命令后,tcpdump会开始捕获en0接口的所有数据包,并将其保存到packet.cap文件中。

我们可以使用其他工具来打开和分析该文件,如Wireshark等。

三、nstat命令nstat是一个用于统计网络连接和接口信息的命令行工具,可以帮助我们快速了解网络连接的状态和性能。

通过nstat命令,我们可以获取到包括接口统计、连接统计、路由统计等各种信息。

Solaris系统IP及路由配置

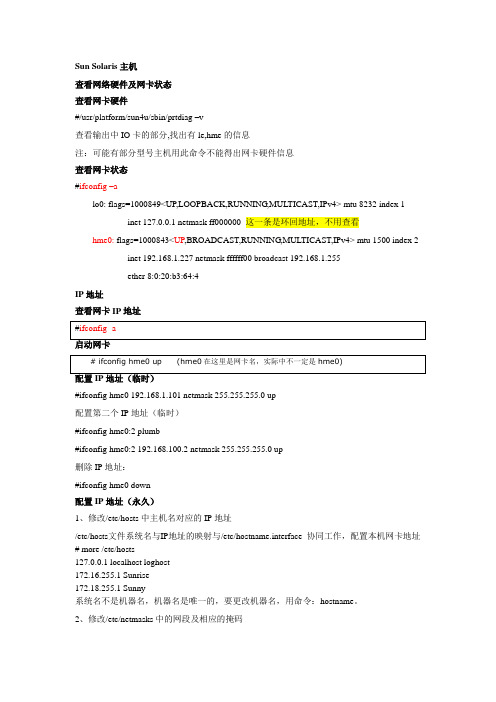

Sun Solaris主机查看网络硬件及网卡状态查看网卡硬件#/usr/platform/sun4u/sbin/prtdiag –v查看输出中IO卡的部分,找出有le,hme的信息注:可能有部分型号主机用此命令不能得出网卡硬件信息查看网卡状态#ifconfig –alo0: flags=1000849<UP,LOOPBACK,RUNNING,MULTICAST,IPv4> mtu 8232 index 1 inet 127.0.0.1 netmask ff000000 这一条是环回地址,不用查看hme0: flags=1000843<UP,BROADCAST,RUNNING,MULTICAST,IPv4> mtu 1500 index 2 inet 192.168.1.227 netmask ffffff00 broadcast 192.168.1.255ether 8:0:20:b3:64:4IP地址查看网卡IP地址#ifconfig hme0 192.168.1.101 netmask 255.255.255.0 up配置第二个IP地址(临时)#ifconfig hme0:2 plumb#ifconfig hme0:2 192.168.100.2 netmask 255.255.255.0 up删除IP地址:#ifconfig hme0 down配置IP地址(永久)1、修改/etc/hosts中主机名对应的IP地址/etc/hosts文件系统名与IP地址的映射与/etc/hostname.interface 协同工作,配置本机网卡地址# more /etc/hosts127.0.0.1 localhost loghost172.16.255.1 Sunrise172.18.255.1 Sunny系统名不是机器名,机器名是唯一的,要更改机器名,用命令:hostname。

如何进行网络流量的实时监控和分析(一)

网络流量的实时监控和分析在当今社会中变得越来越重要。

随着越来越多的人接入互联网,网络攻击和数据泄露的威胁也随之增加。

因此,有效的网络流量监控和分析对于保护个人和组织的信息安全至关重要。

一、为什么需要网络流量的实时监控和分析随着信息技术的进步,网络已经成为人们日常生活和工作中不可或缺的一部分。

人们在互联网上进行各种活动,例如浏览网页、在线购物和社交媒体使用。

同时,各种软件和应用程序也需要通过网络连接到远程服务器进行数据交换。

由于这些操作涉及的数据量通常很大,网络流量监控和分析可以帮助我们实时了解网络中的各种活动,确保网络的安全和稳定。

二、如何进行网络流量的实时监控要进行网络流量的实时监控,我们首先需要利用合适的工具或软件来收集和分析网络流量数据。

一种常用的方法是使用网络流量监控工具,例如网络数据包分析器。

这些工具可以捕获传输过程中的网络数据包,并提供分析报告。

另外,还可以使用网络审计软件对特定的网络活动进行实时监控和记录。

这些工具可以帮助我们快速发现异常网络活动,并采取相应措施。

此外,还可以利用入侵检测系统来监控和分析网络流量。

入侵检测系统可以通过比较网络流量与已知攻击模式的差异来检测潜在的网络入侵。

通过实时监控和分析网络流量,我们可以快速发现并阻止任何潜在的网络攻击。

三、如何进行网络流量的实时分析网络流量的实时分析可以帮助我们更好地理解和管理网络中的数据交换。

一种常用的方法是使用流量分析工具来识别和提取有用的信息。

这些工具可以帮助我们实时监控网络流量的带宽占用、数据传输速度以及网络延迟等关键指标。

通过分析这些指标,我们可以及时发现并解决网络故障,提高网络的性能和可靠性。

此外,还可以利用流量分析工具进行网络行为分析。

通过分析网络流量,我们可以了解用户的上网习惯、常用应用程序以及数据传输的目的地等信息。

这些信息对于优化网络资源分配、提高数据传输效率和制定网络安全策略等方面都非常有价值。

四、网络流量的实时监控和分析的挑战尽管网络流量的实时监控和分析可以带来巨大的好处,但实施起来也会面临一些挑战。

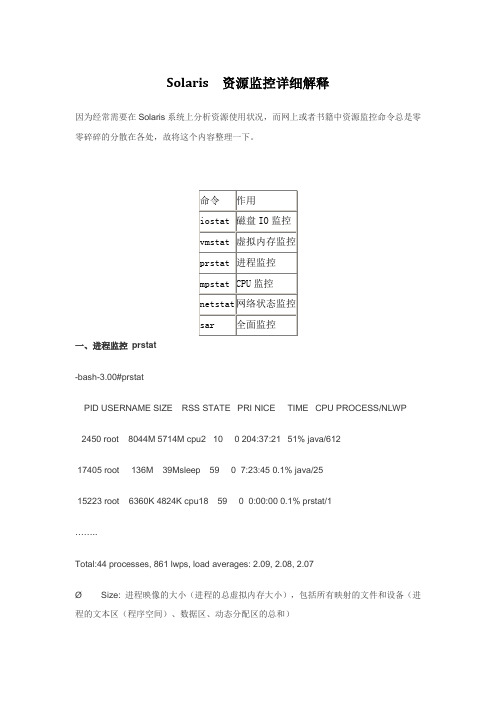

solaris性能监控详细解释讲述

Solaris 资源监控详细解释因为经常需要在Solaris系统上分析资源使用状况,而网上或者书籍中资源监控命令总是零零碎碎的分散在各处,故将这个内容整理一下。

一、进程监控prstat-bash-3.00#prstatPID USERNAME SIZE RSS STATE PRI NICE TIME CPU PROCESS/NLWP2450 root 8044M 5714M cpu2 10 0 204:37:21 51% java/61217405 root 136M 39Msleep 59 0 7:23:45 0.1% java/2515223 root 6360K 4824K cpu18 59 0 0:00:00 0.1% prstat/1……..Total:44 processes, 861 lwps, load averages: 2.09, 2.08, 2.07Ø Size: 进程映像的大小(进程的总虚拟内存大小),包括所有映射的文件和设备(进程的文本区(程序空间)、数据区、动态分配区的总和)Ø RSS:进程常驻大小。

表示映射到进程的物理内存总量,包括共享给其他进程的物理内存。

Ø TIME:进程累计执行时间。

Ø CPU:当前进程CPU使用时间的百分比;Ø PROCESS/NLWP:进程名(执行文件名)以及进程的线程数。

Ø PID:进程ID号;Ø USERNAME:实际的用户名(登陆名)或者用户ID。

Ø PRI:进程优先级,数字越大则优先级越高。

Ø NICE:用于优先级计算的精确数字。

在实际的性能问题分析过程中,需要关注的参数主要是Size,RSS,TIME,CPU,NLWP。

在一些极端的情况下,TIME和CPU两项内容能表示系统出现了异常,比如TIME显示的数值非常大,明显不合常理,或者某个应用此时CPU使用率远比正常情况要大的多。

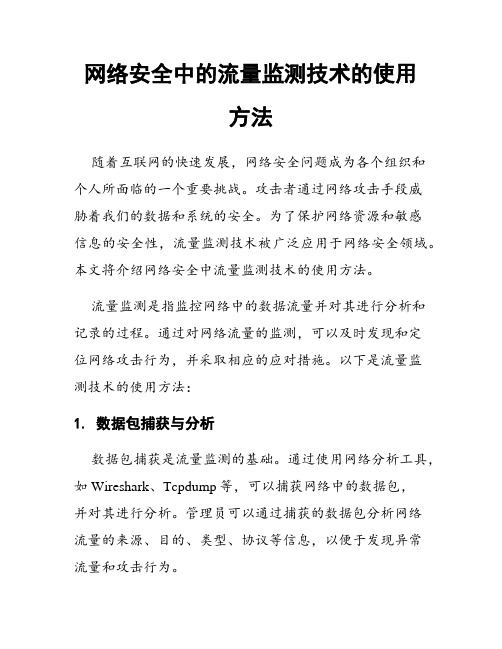

网络安全中的流量监测技术的使用方法

网络安全中的流量监测技术的使用方法随着互联网的快速发展,网络安全问题成为各个组织和个人所面临的一个重要挑战。

攻击者通过网络攻击手段威胁着我们的数据和系统的安全。

为了保护网络资源和敏感信息的安全性,流量监测技术被广泛应用于网络安全领域。

本文将介绍网络安全中流量监测技术的使用方法。

流量监测是指监控网络中的数据流量并对其进行分析和记录的过程。

通过对网络流量的监测,可以及时发现和定位网络攻击行为,并采取相应的应对措施。

以下是流量监测技术的使用方法:1. 数据包捕获与分析数据包捕获是流量监测的基础。

通过使用网络分析工具,如Wireshark、Tcpdump等,可以捕获网络中的数据包,并对其进行分析。

管理员可以通过捕获的数据包分析网络流量的来源、目的、类型、协议等信息,以便于发现异常流量和攻击行为。

2. 事件日志监测事件日志监测是通过监视系统和应用程序的事件日志来检测潜在的安全事件。

管理员可以使用日志分析工具,如ELK stack(Elasticsearch、Logstash和Kibana)等,对事件日志进行收集、分析和展示。

通过监测事件日志,可以及时发现和应对异常行为,如登录失败、异常访问等。

3. 网络流量分析网络流量分析是通过对网络流量数据进行统计和分析,以发现网络中的异常行为。

管理员可以使用网络流量分析工具,如Snort、Bro等,对网络流量进行实时分析和监控。

通过分析网络流量,可以及时发现和定位潜在的攻击行为,如端口扫描、DDoS攻击等。

4. 威胁情报和黑名单监测威胁情报是指关于网络攻击者和恶意软件等的相关信息。

管理员可以使用威胁情报平台,如VirusTotal、ThreatConnect等,获取最新的威胁情报,并将其与网络流量进行比对和分析。

同时,黑名单监测也是一种常用的流量监测技术,通过对已知的恶意IP地址、域名等进行监测,阻止它们对网络的访问。

5. 异常流量检测异常流量检测是指通过建立基线模型,对网络流量进行监测和分析,以发现与基线模型不符的异常流量。

solarisn性能监控

对于主机/系统管理员来讲,在日常维护中,最经常的做的就是性能监控,主要包括:1.CPU性能监控2.内存3.磁盘I/O4.网络流量5.进程监控处理器监控命令总结在PC市场CPU的主流厂商为AMD和INTEL;而在服务器市场除了上述两家外还有HP、IBM、SUN等企业。

但不论是哪个厂家的产品,对于处理器而言都有一些共同的性能指标参数。

硬件性能在谈及CPU的硬件性能时,通常会涉及几个重要指标:1. 核数一个CPU内的处理器数量,一个双核的CPU性能比两个单核的CPU更佳,因为双核CPU在内部就完成了协同处理。

目前SUN公司已经生产出8核的CPU,并应用在UltraSparc T1服务器上2. 运行频率频率越高意味着处理器的运算速度越快3. 缓存大小由于处理器的运行速度越来越快,对从内存中读取数据的速度需求也越来越高。

然而内存速度的提升速度却很缓慢,而能高速读写数据的内存价格又异常高昂,不能大量采用。

从性能价格比的角度出发,处理器设计生产公司采用了一种折中方案,就是用少量的高速内存和大量的低速内存结合使用,共同为处理器提供数据,达到了性能和成本的最优化配置。

处于CPU和内存之间的那些高速内存专门用来做临时数据存放,因此被称为缓冲存储器,简称“缓存”。

最初缓存只有一级,随着处理器速度的提升,一级缓存已满足不了需求,于是就添加了二级缓存。

二级缓存速度比一级缓存慢,但容量更大,用来做一级缓存和内存之间的数据临时存放。

目前服务器市场的处理器已经添加了三级缓存,容量更大,但速度比二级缓存慢(仍然比内存快许多),缓存使CPU处理器的运行效率得到了大幅度的提升,这个区域中存放的都是CPU 频繁要使用的数据,所以缓存越大处理器效率就越高,同时由于缓存的物理结构比内存复杂很多,所以其成本也很高。

4. 线程数在处理器到内存中读取数据时,由于处理器处理速度很快,如果每次运算都要等到读取内存速度完成后再开始,会导致大部分的CPU时间处在空闲状态,这就是最早的单线程操作。

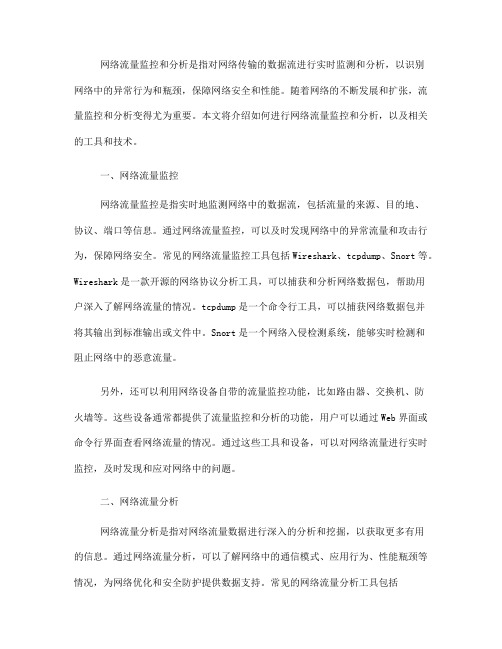

如何进行网络流量监控和分析(九)

网络流量监控和分析是指对网络传输的数据流进行实时监测和分析,以识别网络中的异常行为和瓶颈,保障网络安全和性能。

随着网络的不断发展和扩张,流量监控和分析变得尤为重要。

本文将介绍如何进行网络流量监控和分析,以及相关的工具和技术。

一、网络流量监控网络流量监控是指实时地监测网络中的数据流,包括流量的来源、目的地、协议、端口等信息。

通过网络流量监控,可以及时发现网络中的异常流量和攻击行为,保障网络安全。

常见的网络流量监控工具包括Wireshark、tcpdump、Snort等。

Wireshark是一款开源的网络协议分析工具,可以捕获和分析网络数据包,帮助用户深入了解网络流量的情况。

tcpdump是一个命令行工具,可以捕获网络数据包并将其输出到标准输出或文件中。

Snort是一个网络入侵检测系统,能够实时检测和阻止网络中的恶意流量。

另外,还可以利用网络设备自带的流量监控功能,比如路由器、交换机、防火墙等。

这些设备通常都提供了流量监控和分析的功能,用户可以通过Web界面或命令行界面查看网络流量的情况。

通过这些工具和设备,可以对网络流量进行实时监控,及时发现和应对网络中的问题。

二、网络流量分析网络流量分析是指对网络流量数据进行深入的分析和挖掘,以获取更多有用的信息。

通过网络流量分析,可以了解网络中的通信模式、应用行为、性能瓶颈等情况,为网络优化和安全防护提供数据支持。

常见的网络流量分析工具包括Elasticsearch、Kibana、Logstash等。

这些工具可以帮助用户对网络流量数据进行存储、索引、搜索和可视化,为用户提供更直观和全面的网络流量分析。

此外,还可以利用数据包分析工具进行网络流量分析,比如tshark、ngrep、tcptrace等。

这些工具可以对网络数据包进行深入的解析和分析,帮助用户了解网络中的通信情况、性能瓶颈等问题。

通过这些工具和技术,可以对网络流量进行深入的分析和挖掘,为网络管理和安全防护提供更多的支持。

iis监控指标 配置

iis监控指标配置IIS(Internet Information Services)是一种Microsoft的Web服务器软件,用于托管和提供Web应用程序。

监控IIS服务器是非常重要的,以确保服务器的稳定性和性能。

下面我将从监控指标和配置两个方面来回答你的问题。

首先,让我们来看一下常见的IIS监控指标。

这些监控指标包括但不限于:1. CPU利用率,监控服务器的CPU利用率,以确保服务器的处理器资源得到有效利用。

2. 内存利用率,跟踪服务器的内存使用情况,以确保足够的内存可用于处理请求。

3. 网络流量,监控网络流量,以确保服务器的网络连接没有过载。

4. 请求处理时间,跟踪服务器处理请求的时间,以确保及时响应客户端请求。

5. 错误率,监控服务器上的错误率,包括HTTP错误、应用程序错误等,以及时发现并解决问题。

其次,让我们来看一下如何配置IIS监控指标。

你可以通过以下几种方式来配置IIS监控指标:1. 使用性能监视器,在Windows服务器上,你可以使用性能监视器来监控IIS服务器的性能指标。

你可以添加相应的性能计数器来监控CPU利用率、内存利用率、网络流量等指标。

2. 使用日志文件,IIS可以生成访问日志和错误日志,你可以配置IIS来记录这些日志,并使用日志分析工具来分析服务器的访问情况和错误情况。

3. 使用监控工具,有许多第三方监控工具可以帮助你监控IIS 服务器,这些工具通常提供更丰富的监控指标和报警功能,可以帮助你及时发现和解决服务器的问题。

综上所述,监控IIS服务器是非常重要的,你可以通过监控指标和配置来确保服务器的稳定性和性能。

希望我的回答能够帮助到你。

利用网络监控工具实现局域网流量监测

利用网络监控工具实现局域网流量监测在现代信息化时代,网络已经成为了人们生活和工作中不可或缺的一部分。

对于一些机构或者企业而言,能够对局域网内的流量进行监测是非常重要的。

这不仅有助于加强网络安全管理,还可以对网络资源进行合理分配。

而要实现这一目标,利用网络监控工具就显得尤为关键和必要。

网络监控工具可以帮助我们实时监控局域网内的流量情况,并提供数据分析和报告功能。

在选择合适的网络监控工具之前,我们需要充分了解自身的需求和网络环境。

以下将介绍几种常见的网络监控工具以及它们的使用方法。

一、SnortSnort是一款流行的免费、开源的网络入侵检测系统。

它可以对流经局域网内的数据包进行实时分析,并能识别并报警存在风险的行为。

Snort基于规则对流量进行监控,在监控过程中可以根据我们设定的规则进行报警或日志记录。

通过这种方式,我们可以及时发现和处理网络安全威胁。

二、WiresharkWireshark是一款强大的网络包分析工具。

它可以截获并分析局域网内的数据包,对各个层级的协议进行深入研究。

通过Wireshark,我们可以获取网络传输数据的详细信息,了解数据包的来源、目的地、协议类型等。

Wireshark还可以对数据包进行过滤、重组和统计,帮助我们更好地了解和监控局域网内的流量情况。

三、NagiosNagios是一款常用的网络监控工具,它可以监控局域网内的网络设备、服务和主机状态。

Nagios可以通过设置监控任务,对网络设备的连通性、资源利用率、响应时间等进行监测,并在异常情况出现时发送报警信息。

通过Nagios,我们可以实时了解网络设备的运行情况,及时处理故障,提高网络的可用性和稳定性。

四、PRTG Network MonitorPRTG Network Monitor是一款功能强大的网络监控工具。

它可以监控局域网内的各种设备和服务,如路由器、交换机、服务器等,并提供实时的流量监测和报表功能。

PRTG Network Monitor不仅可以对网络设备进行监测,还可以对网络带宽、流量、网站性能等进行监控和分析。

网络流量监控教程:入门到精通的完全指南

网络流量监控教程:入门到精通的完全指南引言:网络流量监控在当今信息时代中扮演着重要的角色。

而掌握网络流量监控的技能,不仅可以帮助我们保护个人隐私,还能有效提升网络安全。

本文将从入门到精通,为您提供一份完全指南,帮助您掌握网络流量监控的技巧。

一、什么是网络流量监控网络流量监控是指监视和分析在计算机网络中进行的数据包传输的过程。

通过对网络流量进行监控,我们可以了解网络的使用情况、识别潜在的安全威胁,并且可以优化网络的性能。

二、为什么需要网络流量监控1. 网络安全:网络安全是当前互联网环境中需要最关注的问题之一。

通过监控网络流量可以及时发现并应对潜在的安全威胁,如网络攻击或未经授权的访问。

2. 网络性能优化:网络流量监控不仅可以帮助我们发现安全威胁,还能分析网络的负载情况,帮助我们找出瓶颈并优化网络性能,确保网络资源的高效利用。

3. 个人隐私保护:在互联网时代,个人隐私泄露问题不容忽视。

通过网络流量监控,我们可以掌握自己的网络使用情况,及时排查并修复潜在的隐私泄露问题。

三、网络流量监控的常用工具1. Wireshark:Wireshark是一款常用的网络流量分析工具,它能捕获和分析网络上的数据包。

通过Wireshark,我们可以查看网络流量的详细信息,包括源IP地址、目标IP地址、传输协议等,帮助我们深入了解网络通信过程,并发现异常行为。

2. ntopng:ntopng是一个基于Web的实时网络流量监控和统计工具,它可以监视和分析网络上的流量,并提供详尽的报告。

通过ntopng,我们可以实时查看网络流量状态、识别网络利用率高的设备,以及检测潜在的网络攻击行为。

3. PRTG Network Monitor:PRTG Network Monitor是一款功能强大的网络监控工具,它可以监控网络设备的状态、性能和流量。

通过PRTG Network Monitor,我们可以实时监控网络设备的健康状况,并接收警报以便及时处理异常情况。

服务器监控工具推荐实时监测网络流量

服务器监控工具推荐实时监测网络流量服务器监控工具推荐:实时监测网络流量服务器监控工具的选择对于保障网络流量的稳定性、确保服务器的正常运行以及及时发现和解决潜在问题都至关重要。

在本文中,我将向您推荐一些可靠的服务器监控工具,这些工具可以实时监测网络流量,并帮助您提高服务器管理的效率和可靠性。

1. SolarWinds Network Performance MonitorSolarWinds是一家知名的网络管理软件提供商,其Network Performance Monitor(NPM)是一个功能强大的服务器监控工具。

NPM可以实时监测网络流量,帮助管理员发现并解决网络故障、性能下降等问题。

它还提供了直观的可视化图表和报表,方便管理员了解网络状况,并进行容量规划。

2. PRTG Network MonitorPRTG Network Monitor是一款全面的服务器监控工具,可以监测网络流量、带宽利用率、服务器健康状况等指标。

它支持多种网络协议,包括SNMP、WMI、NetFlow等,可以实时收集和分析网络数据。

PRTG提供了直观的仪表盘和报警功能,帮助管理员快速发现和解决问题。

3. NagiosNagios是一款开源的服务器监控工具,广泛应用于各种规模的网络环境。

它可以实时监测网络流量、服务器负载、服务状态等指标,并通过邮件、短信等方式发送报警通知。

Nagios还支持插件扩展,可以根据实际需求进行功能定制。

4. ZabbixZabbix是一款功能丰富的服务器监控工具,具有强大的监控和报警功能。

它可以实时监测网络流量、服务器性能、硬件状况等,并提供直观的图表和报表展示。

Zabbix还支持自定义脚本和模板,方便管理员根据实际需求进行监控。

5. DatadogDatadog是一款云端的服务器监控工具,可以实时监测网络流量、应用性能、容器状况等。

它支持多种云平台和技术栈,包括AWS、Azure、Docker等,方便管理员在多云环境中进行统一的监控和管理。

如何进行实时网络流量监控

随着互联网的快速发展,网络已经渗透到我们的日常生活中的方方面面。

我们无时无刻地与网络相连,如何保障网络的安全与稳定变得尤为重要。

而实时网络流量监控就是一种重要的技术手段,可以帮助我们保护网络安全,确保网络的正常运行。

1. 引言网络流量监控是指通过监测网络数据的传输情况和流动情况,对网络状态进行实时的记录和分析。

它可以提供给我们关于网络带宽、网络延迟、网络利用率等重要信息。

通过实时网络流量监控,我们可以及时发现和处理网络故障,保持网络畅通无阻。

2. 监控工具的选择在进行实时网络流量监控之前,我们首先需要选择一款适合的监控工具。

目前市场上有许多网络监控工具可供选择,例如SolarWinds、Zabbix、PRTG等。

这些工具都具备监控带宽、延迟、流量、设备状态等功能,我们可以根据实际需求选择最适合自己的监控工具。

3. 设置监控指标在进行实时网络流量监控之前,我们需要确定监控的指标。

常见的监控指标包括带宽利用率、网络延迟、丢包率等。

通过设定这些指标,我们可以及时了解到网络异常情况,并采取相应的措施来解决问题。

4. 配置监控设备在进行实时网络流量监控之前,我们需要配置监控设备,确保其能够准确地采集网络数据。

一般来说,我们可以配置网络交换机、路由器、防火墙等设备,通过这些设备来实现对网络流量的监控和管理。

5. 数据的采集与分析通过配置好的监控设备,我们可以开始采集网络流量数据。

这些数据可以包括网络上下行流量、访问量、带宽利用率等信息。

我们可以使用监控工具提供的数据分析功能,对这些数据进行处理和分析,并生成相应的图标、报告等形式,以直观地展示网络的运行状况。

6. 警报与预警实时网络流量监控不仅可以帮助我们了解网络的状况,还可以及时发出警报和预警。

通过设置警报阈值,当网络流量达到一定的阈值时,监控系统将自动发出警报,提示管理员可能存在的问题。

这样可以大大提高故障的发现和解决速度,确保网络的正常运行。

7. 故障排除与优化通过实时网络流量监控,我们可以及时发现网络故障,并采取相应的措施来解决问题。

网络流量监控教程:入门到精通的完全指南(八)

网络流量监控教程:入门到精通的完全指南在当今信息高速发展的时代,互联网已经成为了人们生活不可或缺的一部分。

然而,随之而来的问题就是网络安全以及对于网络流量监控的需求。

网络流量监控作为一种网络管理的手段,可以帮助用户了解网络上数据的流动情况,并对潜在的安全威胁进行检测和防范。

本文将介绍网络流量监控的基本原理、常用工具以及一些高级技巧,希望能为读者提供一份全面的网络流量监控入门到精通的指南。

一、网络流量监控的基本原理网络流量监控是通过收集和分析数据包的方式来实现的。

数据包是互联网上数据传输的基本单位,其中包含了源IP地址、目的IP地址、所使用的协议、传输的端口号等信息。

通过对数据包进行抓取和解析,我们可以获取到网络流量的相关信息。

为了实现网络流量监控,我们需要使用一些工具和技术来完成数据的抓取和分析。

常见的一种方式是使用网络抓包工具,例如Wireshark、tcpdump等。

这些工具可以将网络中的数据包捕获到本地并进行解析,用户可以根据自己的需求来查看和分析数据包。

二、常见的网络流量监控工具1. Wireshark:Wireshark是一个功能强大的开源网络协议分析工具,支持多种操作系统。

它可以捕获和解析网络数据包,并以图形化的方式展示给用户。

用户可以通过Wireshark来查看数据包的详细信息,如源IP地址、目的IP地址、协议类型、传输的端口号等。

此外,Wireshark还提供了一些高级功能,如过滤和统计分析等。

2. tcpdump:tcpdump是一个命令行方式的网络抓包工具,适用于Linux和Unix系统。

与Wireshark相比,tcpdump更加轻量级且便于在服务器上进行使用。

用户可以通过tcpdump来捕获特定的网络流量,并将结果保存到文件中进行后续分析。

3. Snort:Snort是一个网络入侵检测系统(NIDS),它可以用于监控和分析网络中的恶意流量。

Snort基于规则来检测攻击行为,并在发现异常时给予警告。

网络流量监控教程:入门到精通的完全指南(五)

网络流量监控教程:入门到精通的完全指南随着互联网的迅猛发展,网络安全问题变得日益重要。

网络流量监控是一种非常重要的技术,可以帮助我们保护网络安全、提高网络性能和解决网络故障。

本文将为您提供一个网络流量监控的完全指南,从入门到精通逐步介绍相关概念、工具和技巧。

第一部分:网络流量监控概述首先,我们需要了解什么是网络流量监控。

网络流量监控是指监测、分析和管理网络上的数据传输。

通过监控网络流量,我们可以掌握网络的运行情况,发现并解决潜在的问题。

网络流量监控可以帮助我们检测和防范网络攻击、优化网络性能、追踪网络活动等。

第二部分:网络流量监控工具在网络流量监控中,有很多常用的工具可以帮助我们实现监控功能。

其中,Wireshark是一个开源的网络分析工具,可以用于捕获和分析网络流量数据包。

它提供了丰富的过滤和显示选项,帮助我们深入了解网络通信细节。

另外,SolarWinds网络流量监控工具是一个商业化的解决方案,支持实时监控、通知和报警等功能。

除此之外,还有Nagios、Zabbix等工具可以根据特定需求选择。

不同的工具有不同的特点和功能,我们可以根据实际需求选择最适合的工具。

第三部分:网络流量监控的具体操作现在我们来详细介绍一下网络流量监控的具体操作步骤。

首先,我们需要安装选定的监控工具,并进行一些配置。

然后,选择要监控的网络接口或设备,并启动流量捕获。

捕获到的数据包将会保存在一个文件中,我们可以使用工具提供的过滤选项来分析特定类型的流量。

通过分析数据包的源IP、目标IP、端口号等信息,我们可以获取有关网络中不同主机之间通信的详细情况。

此外,网络流量监控工具还可以提供实时的带宽使用情况、流量分布图和报表等功能,帮助我们更好地了解网络状况。

第四部分:网络流量监控的应用网络流量监控在实际应用中有广泛的用途。

首先,它可以帮助我们提高网络安全性。

通过监控网络流量,我们可以及时发现和识别恶意软件、网络攻击和异常行为,防止网络遭受损害。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

#snoop to udp and port 53抓到UDP53的数据

8 0.90301 192.168.253.35 -> solaris TELNET C port=1246

9 0.19781 192.168.253.35 -> solaris TELNET C port=1246

10 0.81493 ? -> (multicast) ETHER Type=0000 (LLC/802.3), size = 52 bytes

Snoop可将捕获的包以一行的形式加以总结或用多行加以详细的描述(有调用不同的参数–v -V来实现).在总结方式下(-V ) ,将仅显示最高层的相关协议,例如一个NFS包将仅显示NFS信息,其低层的RPC, UDP, IP, Ethernet帧信息将不会显示,但是当加上相应的参数(-v ),这些信息都能被显示出来.

可用的数据类型的关键词:

ip, ip6, arp, rarp, pppoed, pppoes,pppoe,broadcast,multicast,apple,decnet

udp, tcp, icmp, icmp6, ah, esp

greater length

True if the packet is r than length.

192.168.253.35 -> DNS .Internet Addr ?

-> 192.168.253.35 DNS .Internet .

#

抓完存在当前目录下的cap文件中并查看

# snoop 202.101.98.55

Using device /dev/pcn0 (promiscuous mode)

192.168.253.35 -> DNS .Internet Addr ?

-> 192.168.253.35 DNS .Internet .

# snoop 192.168.253.35 and 202.101.98.55 and \(tcp or udp\) and port 53

输入(的时候要加转义符号\

snoop的详细参数

Snoop是Solaris系统中自带的工具,是一个用于显示网络通讯的程序,它可捕获IP包并将其显示或保存到指定文件. (限超级用户使用snoop)

14 0.18904 192.168.253.35 -> solaris TELNET C port=1246

15 0.68422 ? -> (multicast) ETHER Type=0000 (LLC/802.3), size = 52 bytes

#snoop -i cap1 -p 10,12只看10-12条记录

less length

True if the packet is shorter than length.

net net

# snoop from net 192.168.1.0抓来自192.168.1.0/24的数据

# snoop from net 192.168.0.0抓来自192.168.0.0/16的数据

#

说明:internet cname后的为解析的名字时,代表回答的主机的域名。

抓192.168.253.35和202.101.98.55之间的数据流(双向都抓)

# snoop 192.168.253.35 202.101.98.55

Using device /dev/pcn0 (promiscuous mode)

-C

-D

-N

-P在非混杂模式下抓包

-S抓包的时候显示数据包的大小

-V半详细的显示抓的数据的信息

-t [ r | a | d ]显示时间戳,-ta显示当前系统时间,精确到毫秒

-v最详细的显示数据的信息

-x offset [ , length]以16进制或ACSII方式显示某数据的部分内容,比如-x 0,10只显示0-10字节

#snoop -i cap1 -v -x 0 -p101查看被抓获的第101个数据流的全部内容

表达式:

根据地址:

#snoop x.x.x.x IPV4的IP

#snoop 0XX:XX:XX:XX ETHERNET的MAC地址

数据的方向:

from x.x.x.x或者src x.x.x.x

to x.x.x.x或者dst x.x.x.x

#snoop -i cap1 -p10只看第10条记录

# snoop -i cap1 -v -p101查看第10条数据流的包头的详细内容

#snoop -i cap1 -v -x 0 -p101查看第10条数据流的全部的详细内容

抓主机192.168.253.35和202.101.98.55之间的tcp或者udp端口53的数据

192.168.253.35 -> solarisTELNETC port=1246

solaris -> 192.168.253.35 TELNET R port=1246 Using device /dev/pc

solaris -> 192.168.253.35 TELNET R port=1246 Using device /dev/pc

5 0.62546 192.168.253.35 -> solaris TELNET C port=1246

6 0.13822 ? -> (multicast) ETHER Type=0000 (LLC/802.3), size = 52 bytes

7 0.06283 192.168.253.35 -> solaris TELNET C port=1246

192.168.4.150 -> (broadcast)ARPC Who is 192.168.4.200, 192.168.4.200 ?

192.168.4.200 -> (broadcast) ARP C Who is 192.168.4.150, 192.168.4.150 ?

#

抓源地址或目的为202.101.98.55的数据流:

Solaris系统性能监控之二:监控你的网络流量(snoop&netstat)

snoop抓包

solaris自带snoop抓包工具,抓所有数据流

# snoop

Using device /dev/pcn0 (promiscuous mode)

192.168.8.18 -> 192.168.255.255NBTNS Query Request for WORKGROUP[1c], Success

# snoop -o cap1 -P -P表示处在非混杂模式抓数据,只抓广播、主播、目的为本机的数据

Using device /dev/pcn0 (non promiscuous)

15 ^C 15的含义是:显示目前抓了多少个数据流

#

# snoop -i cap1

1 0.00000 192.168.253.35 -> solaris TELNET C port=1246

2 0.18198 192.168.253.35 -> solaris TELNET C port=1246

3 0.37232 192.168.4.199 -> 192.168.255.255 NBT Datagram Service Type=17 Source=WB-200[20]

4 0.00016 ? -> (multicast) ETHER Type=EF08 (Unknown), size = 180bytes

11 0.07018 192.168.253.35 -> solaris TELNET C port=1246

12 0.19939 192.168.253.35 -> solaris TELNET C port=1246

13 0.90151 192.168.253.35 -> solaris TELNET C port=1246