锐捷交换机端口隔离实验

锐捷网络设备实训指导书

《网络设备安装与调试》实训指导书河津市职业中学目录实验一实验室设备基本配置使用方法 (1)实验二交换机端口隔离 (1)实验三跨交换机实现VLAN (1)实验四路由器静态路由的配置 (1)实验五路由器动态路由协议RIP的配置 (1)实验六路由器动态路由协议OSPF单区域的配置 (1)实验一:实验室设备基本配置使用方法[实验目的] 了解网络实验室布局及网络拓扑图,认识交换机与路由器等网络核心设备的拓扑结构;学习交换机与路由器的初始化配置命令。

[实验内容](1)RCMS配置使用方法(2)锐捷网络设备基本配置[实验步骤]一、RCMS配置使用方法(1)什么是RCMS?RG-RCMS:RACK Control & Management Server,实验室机架控制和管理服务器。

➢统一管理和控制实验台上的多台网络设备➢无需拔插控制台线,便可以实现同时管理和控制多台网络设备。

➢提供“一键清”功能,一键清除实验台上网络设备的配置,方便多次实验➢Web 图形界面,简单方便(2)RCMS工作原理RCMS实验室管理是基于Reverse T elnet的服务,RGNOS提供基于Reverse T elnet的RCMS 实验室管理。

实验室的使用者可以先登录到RCMS上,在RCMS上再反向TELNET到各个网络设备上,这样便可以在PC上多次TELNET的方法,实现同时操作多台网络设备的目的,并且不需要同时对网络设备进行线缆的拔插的目的。

RCMS服务器同时提供一个Web页面来集中控制可使用Reverse T elnet访问的网络设备。

在浏览器的地址栏上,输入RCMS服务器的地址,并且指定访问的端口为8080,则可以访问RCMS在主页上,列出了RCMS上所有的异步线路,及其所连接的网络设备。

如果一个网络设备是可以访问的,则在图标上及名称上出现超链接,点击超链接就可以弹出一个T elnet客户端,通过Reverse T elnet访问相应的设备。

四交换机端口隔离

Switch(config-if)# interface fastethernet

0/15

! 进入fastethernet 0/15的接口配置

模式。

Switch(config-if)# switch access vlan 20

!

将fastethernet 0/15端口加入vlan 20中。

两台PC互相ping不通。

Fa0/4 ,Fa0/6 ,Fa0/7

Fa0/8 ,Fa0/9 ,Fa0/10

Fa0/11,Fa0/12,Fa0/13

Fa0/14,Fa0/16,Fa0/17

Fa0/18,Fa0/19,Fa0/20

Fa0/21,Fa0/22,Fa0/23

Fa0/24

10 test10

active Fa0/5

20 test20

四、交换机端口隔离

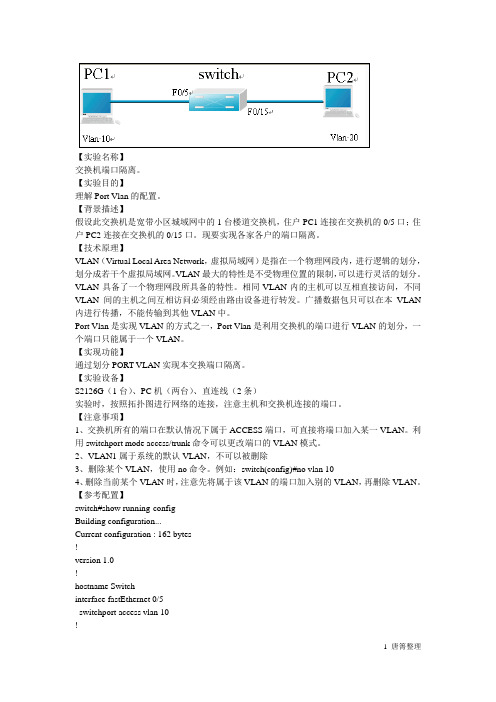

【实验名称】 交换机端口隔离。

【实验目的】 理解Port Vlan的配置。

【背景描述】 假设此交换机是宽带小区城域网中的一台楼道交 换机,住户PC1连接在交换机的0/5口;住户PC2 连接在交换机的0/15口。现要实现各家各户的端 口隔离。

【实现功能】 通过划分PORT VLAN实现本交换端口隔离。

active Fa0/15

【注意事项】 清空交换机原有vlan配置。 delete flash:config.text delete flash:vlan.dat 【参考配置】

Switch#show running-config Building configuration... Current configuration : 162 bytes ! version 1.0 ! hostname Switch interface fastEthernet 0/5 switchport access vlan 10 ! interface fastEthernet 0/15 switchport access vlan 20 ! end

锐捷网络实验手册

锐捷网络实验手册————————————————————————————————作者:————————————————————————————————日期:实验一交换机的基本配置1.基本配置:网络拓扑RG-Switchﻩ实验环境将RG-Switch的其中一以太网口连至PC的以太网口实验配置1.配置交换机主机名Red-Giant>enable(注:从用户模式进入特权模式)Red-Giant#configure terminal(注:从特权模式进入全局配置模式)Red-Giant(config)#hostname SW1(注:将主机名配置为“SW1”)SW1(config)#2.配置交换机远程登陆密码SW1(config)#enable secret level 1 0 star (注:将交换机远程登陆密码配置为“star”)3.配置交换机特权模式口令SW1(config)#enable secret level 15 0 star(注:将交换机特权模式口令配置为“star”)4.为交换机分配管理IP地址SW1(config)#interfacevlan1SW1(config-if)#ip address 10.1.1.1 255.255.255.0SW1(config-if)#no shutdown注:为VLAN 1的管理接口分配IP地址(表示通过VLAN 1来管理交换机),设置交换机的IP地址为10.1.1.1,对应的子网掩码为255.255.255.05.显示交换机MAC地址表的记录SW1#showmac-address-table注:在PC上开一命令行窗口,运行命令:c:\>ping 10.1.1.1能ping通则在交换机上执行show mac-address-table 可查看到PC的MAC地址注:PC的MAC地址可以在命令行下输入: ipconfig /all查看.6.修改交换机MAC地址的老化时间SW1(config)#mac-address-table aging-time注:将交换机MAC地址老化时间设置为10秒SW1(config)#end注:从交换机全局配置模式返回至特权模式SW1#show mac-address-table注:显示交换机MAC地址表的记录测试结果从PC上TELNET到交换机.验证命令show int f0/1show ip intshow runpingtelnet实验二 VLA N配置1.VLA N/802.1Q-本交换机隔离网络拓扑实验项目ﻩVLAN/802.1Q-本交换机隔离测试实验环境ﻩPC1连接在交换机的0/5 口;PC2连接在交换机的0/15 口实验配置S2126G#co nfigu re term inal注:进入交换机全局配置模式S2126G(config )# vlan 10注:创建vlan 10S2126G (co nf ig-vlan)# name t est 10注:将Vlan 10命名为te st 10S2126G(confi g)# vlan 20注:创建vlan 20S 2126G(co nfig -vla n)# n ame test20注:将Vlan 20命名为test 20S 2126G(confi g-if)# int erface fas tether net 0/5 注:进入f astet her net 0/5的接口配置模式S2126G(config-if)# swit ch acc ess vlan 10注:将f ast ethernet 0/5端口加入vl an 10中 S2126G PC 1 PC 2S 2126G (co nfi g-if)# inte rfac e fastet he rn et 0/15注:进入f aste thernet 0/15的接口配置模式S2126G (c onfig-if)# switch acce ss v la n 20注:将faste ther ne t 0/15端口加入vl an 20中实验过程ﻩ清空交换机原有vlan 配置,将fastethern et0/5口加入vlan 10 , 将fast eth ernet0/15口加入vlan 20 。

实验2 交换机端口隔离

实验二、交换机端口隔离一、实验目的:理解Port Vlan的原理以及配置,掌握交换机端口隔离划分虚拟局域网。

二、实验拓扑图:交换机端口隔离实验1、实验拓扑及说明2、实验步骤:(1)按照实验拓扑图完成各设备的互联,进行各PC机及服务器的IP设置,确保各主机可以通讯。

(2)创建Vlan,隔离端口,实现分属不同VLAN内的同网段PC机的访问需求。

其相关配置如下:创建VLAN:sysname Huaweiundo info-center enablevlan batch 10 20 30 100cluster enablentdp enablendp enabledrop illegal-mac alarmdiffserv domain defaultdrop-profile defaultaaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password simple adminlocal-user admin service-type http交换机Hybird端口配置:interface Vlanif1interface MEth0/0/1interface Ethernet0/0/1port hybrid pvid vlan 10port hybrid untagged vlan 10 20 30 100interface Ethernet0/0/2port hybrid pvid vlan 20port hybrid untagged vlan 10 20 100interface Ethernet0/0/3port hybrid pvid vlan 30port hybrid untagged vlan 10 30 100interface GigabitEthernet0/0/1port hybrid pvid vlan 100port hybrid untagged vlan 10 20 30 100interface GigabitEthernet0/0/2interface NULL0user-interface con 0user-interface vty 0 4return(3)查看已配置的VLAN信息:display Port Vlandisplay Port Vlan (4)通过Ping命令验证测试各主机是否按要求访问,并记录结果实验测试及结果:(1)实验数据:PC1、PC2、PC3、Server分属于Vlan10、20、30、100;IP地址:PC1:10.1.1.1 PC2:10.1.1.2PC3:10.1.1.3 Server:10.1.1.254(2)划分VLAN前各主机都是可以Ping通的(3)查看VLAN信息结果:(4)连通性测试:PC1 Ping PC2、PC3、Server可以通,如下图:同样,PC2、PC3与Server可以互相通信。

锐捷交换机实验手册

锐捷交换机实验手册四川华迪信息技术有限公司baby lai交换机配置新手篇:正确连接和初级配置第一步:利用电脑超级终端与交换机建立连接可进行网络管理的交换机上有一个“Console”端口,它是专门用于对交换机进行配置和管理的。

可以通过Console端口连接和配置交换机。

用Cisco自带的Console线,RJ-45端接入Cisco交换机Console口,Com口端接入电脑Com1或Com2口,必须注意的是要记清楚接入的是那个Com口。

按照步骤开启超级终端:开始-程序-附件-通讯-超级终端(图2)点击文件-新建连接(图3)输入超级终端名称,选择数据线所连端口(注意选择Com口时候要对应Console线接入电脑的Com口):图4确定-点击还原为默认值(图5)确定后开启交换机此时交换机开始载入IOS,可以从载入IOS界面上看到诸如IOS版本号,交换机型号,内存大小等数据当屏幕显示Press RETURN to get started的时候按回车就能直接进入交换机。

第二步:学习交换机的一些初级命令首先我们要知道Cisco配置界面分两种,一种是基于CLI(Command-line Interface命令行界面),一种是基于IOS(Internetwork Operting System互联网操作系统)。

暂时我们先探讨基于IOS的Cisco交换机。

基于IOS的交换机有三种模式,“>”用户模式,“#”特权模式,“(CONFIG)#”全局模式,在用户模式输入enable进入特权模式,在特权模式下输入disable回到用户模式,在特权模式下输入configure terminal进入全局模式。

在特权模式下输入disable回到特权模式下。

刚进入交换机的时候,我们处于用户模式,如:switch>。

在用户模式我们可以查询交换机配置以及一些简单测试命令。

在用户模式输入?号可以查询可以运行的命令。

出现命令过多不能全部显示可以用Enter键逐行显示,空格键整页翻动。

锐捷实训4-交换机的端口安全

实训4 交换机的端口安全【实训目的】(1)掌握交换机端口安全功能,控制用户的安全接入(2)掌握交换机的端口配置的连接数(3)掌握如何针对PC1主机的接口进行IP+MAC地址绑定【实训技术原理】交换机端口安全功能,是指针对交换机的端口进行安全属性的配置,从而控制用户的安全接入;交换机端口安全主要有两种类型:一是限制交换机端口的最大连接数;二是针对交换机端口进行MAC地址、IP地址的绑定;配置交换机的端口安全功能后,当实际应用超出配置的要求,将产生一个安全违例,产生安全违例的处理方式有3种:(1)protect 当安全地址个数满后,安全端口将丢弃未知地址的包;(2)restrict当违例产生时,将发送一个trap通知;(3)shutdown当违例产生时,将关闭端口并发送一个trap通知;当端口因为违例而被关闭后,在全局配置模式下使用命令errdisable recovery来将接口从错误状态中恢复过来;【实训背景描述】你是一个公司的网络管理员,公司要求对网络进行严格控制。

为了防止公司内部用户的IP地址冲突,防止公司内部的网络攻击和破坏行为。

为每一位员工分配了固定的IP地址,并且限制只允许公司员工主机可以使用网络,不得随意连接其他主机。

例如:某员工分配的IP地址是172.16.1.23/24,主机MAC地址是0019.2147.10F9。

该主机连接在1台2126G上。

【实训设备】S2126G(1台),PC(2台)、直连线(2条)【实训内容】(1)按照拓扑进行网络连接(2)配置交换机端口最大连接数限制(3)配置交换机端口地址绑定【实训拓扑图】【实训步骤】(1)配置交换机端口的最大连接数限制S w i t c h#c o n f i g u r e t e r m i n a lS w i t c h(c o n f i g)#i n t e r f a c e r a n g e f a s t e t h e r n e t0/1-23!打开交换机1-23端口S w i t c h(c o n f i g-i f-r a n g e)#s w i t c h p o r t p o r t-s e c u r i t y!开启1-23安全端口功能S w i t c h(c o n f i g-i f-r a n g e)#s w i t c h p o r t p o r t-s e c u r i t y m a x i m u m1!开启端口的最大连接数为1S w i t c h(c o n f i g-i f-r a n g e)#s w i t c h p o r t p o r t-s e c u r i t y v i o l a t i o ns h u t d o w n!配置安全违例的处理方式s h u t d o w n(2)验证测试:查看交换机的端口安全配置S w i t c h#s h o w p o r t-s e c u r i t y(3)配置交换机端口的地址绑定①查看主机的I P和M A C地址信息。

实验六、交换机端口隔离

计算机网络实验报告2012013324 软件工程121班张桐第一部分:实验六、交换机端口隔离【实验名称】交换机端口隔离.【实验目的】理解Port Vlan的配置,了解VLAN的原理,熟练掌握交换机端口隔离划分虚拟局【背景描述】假设此交换机是宽带小区城域网中的一台楼道交换机,住户PC1连接在交换机的fa0/5口;住户PC2连接在交换机的fa0/15口,住户pc3连接在fa0/1口.现要实现各家各户的端口隔离.【实现功能】通过PORT VLAN实现本交换机端口隔离. (通过虚拟局域网技术可以隔离网络风暴,提高网络的性能,降低无用的网络开销。

并能提高网络的安全性,保密性。

)【实验步骤】(1)互ping:Pc1:Pc2:(2)末划VLAN前两台PC互相PING通:(3)将接口分配到VLAN;台互相ping不同通第二部分:实验七、跨交换机实现VLAN【实验名称】跨交换机实现VLAN.【实验目的】理解VLAN如何跨交换机实现.【背景描述】假设某企业有2个主要部门:销售部和技术部,其中销售部门的个人计算机系统分散连接在2台交换机上,他们之间需要相互连接通信,但为了数据安全起见,销售部和技术部须要进行相互隔离,现要在交换机上做适当配置来事项这一目标.【实现功能】Port VLAN 来实现交换机的端口隔离,然后使在同一个VLAN里的计算机系统能跨交换机进行相互通信,而在不同VLAN里的计算机不能进行相互通信。

【实验步骤】(1)在交换机上创建VLAN10并将0/10端口划分给它(2)在交换机上创建VLAN20并将0/15端口划分给它(3)在交换机yxc上将与B交换机相连端口:(7)设置三层交换机VLAN互通讯:【实验总结】通过本次实习,我对虚拟局域网有了一定的了解。

学会了Port Vlan 的相关配置以及跨交换机实现Vlan,了解到使在同一Vlan里的计算机系统能跨交换机进行互相通信,而在不同Vlan里的计算机系统不能进行相互通信。

锐捷综合实验(v2.0)

03

网络故障排除

通过模拟实际网络环境,进行故障排除和网络优化,提 高解决实际问题的能力。

02

实验环境与设备

实验环境

01

02

03

实验室环境

确保实验室环境安静、整 洁,避免干扰实验进行。

网络环境

提供稳定的网络连接,包 括有线和无线网,以满足 实验需求。

实验台布置

合理布置实验台,以便于 设备连接和操作。

交换机基础配置

交换机概述

交换机是一种基于 MAC地址的数据交换 设备,用于连接终端设 备和网络。

交换机基本配置

包括设置管理地址、登 录用户名和密码、 VLAN划分等。

端口配置

配置交换机的物理端口 和逻辑端口,指定端口 类型、速率、双工模式 等。

VLAN配置

创建和管理虚拟局域网, 实现广播域的隔离和安 全控制。

防火墙基础配置

防火墙概述

防火墙是一种网络安全设备,用于保护内部 网络免受外部攻击和非法访问。

防火墙基本配置

包括设置管理地址、登录用户名和密码、安 全区域划分等。

访问控制列表配置

定义访问控制规则,控制进出网络的数据包。

02

01

防火墙策略配置

根据安全需求,配置防火墙转发规则和安全 策ห้องสมุดไป่ตู้。

04

03

04

结果对比

将实验结果与理论值进行对比,验证实验的准确性和可靠性。

误差分析

分析实验误差的来源和影响,为后续实验提供改进依据。

结果优化建议

参数优化

根据实验结果,调整实验参数,以提高实验的准确性 和稳定性。

方案改进

针对实验中的不足之处,提出改进方案,优化实验流 程和方法。

实验08 VLAN-交换机端口隔离

5 vlan5 active Fa0/3

6 vlan6 active Fa0/5

Switchd5#

9.显示路由器的当前配置文件。

show running-config

Switchd5#show running-config

System software version : 2.41 Build Aug 25 2005 Release

1 default active Fa0/1 ,Fa0/2 ,Fa0/4 ,Fa0/6

Fa0/7 ,Fa0/8 ,Fa0/9 ,Fa0/10

Fa0/11,Fa0/12,Fa0/13,Fa0/14

Fa0/15,Fa0/16,Fa0/17,Fa0/18

Fa0/19,Fa0/20,Fa0/21,Fa0/22

!

interface Vlan 1

ip address 172.16.1.15 255.255.255.0

!

snmp-server community public ro

end

Switchd5#

10.在上述2台计算机上运行Ping命令,查看能否Ping通。

不能ping通

作业

将以上内容进行自己再操作一遍,操作完成后写成实验报告八,将第4和10步的运行结果粘贴到合适位置。最后上传到ftp://202.202.32.250.用户名为:zhengda,无密码。将实验报告放于自己的文件夹下。

Switchd5#show running-config

System software version : 2.41 Build Aug 25 2005 Release

Building configuration...

交换机端口隔离安全策略实验报告

交换机端口隔离安全策略实验报告1. 简介本实验旨在研究交换机端口隔离安全策略的实施方法和效果。

通过实验,我们可以深入了解交换机端口隔离的原理和实际应用,并评估其对网络安全的影响。

2. 实验目的本实验的主要目的如下:- 探究交换机端口隔离的原理,包括虚拟局域网(VLAN)和访问控制列表(ACL)的应用;- 实验验证交换机端口隔离策略对网络安全的影响;- 分析交换机端口隔离策略的优点和不足,并提出改进建议。

3. 实验环境为了确保实验能够顺利进行,我们搭建了如下实验环境:- 三台计算机,分别命名为PC1、PC2和PC3,连接到一个交换机;- 一个路由器连接到交换机,提供访问外部网络的功能;- 交换机的端口配置合理,符合实验需求。

4. 实验步骤4.1 配置交换机端口隔离根据实验需求,将交换机的端口划分为不同的VLAN,每个VLAN 代表一个虚拟局域网。

通过VLAN的划分,我们可以将不同的端口隔离开来,实现不同虚拟网络之间的隔离。

4.2 配置访问控制列表(ACL)在交换机上配置访问控制列表,限制从一个VLAN到另一个VLAN 的访问。

通过ACL的配置,我们可以设置允许或拒绝特定VLAN之间的通信,从而加强网络的安全性。

4.3 实验验证在配置完交换机端口隔离策略后,我们通过以下步骤来验证实验结果:- 在PC1上打开命令提示符窗口,执行ping命令以测试与PC2和PC3之间的连通性。

在ACL配置允许的情况下,应该能够成功收到响应;- 在ACL配置拒绝的情况下,再次执行ping命令,应该无法收到响应。

5. 实验结果和分析通过实验验证,我们得出以下结果和分析:- 交换机端口隔离安全策略成功实施,实现了不同VLAN之间的隔离;- 在ACL配置允许的情况下,允许特定VLAN之间的通信,并保证网络正常运行;- 在ACL配置拒绝的情况下,限制特定VLAN之间的通信,提高了网络的安全性。

6. 优点和不足6.1 优点- 交换机端口隔离通过VLAN和ACL的配合使用,可以简单高效地实现对网络的隔离;- 能够提高网络的安全性,防止未经授权的访问和攻击。

交换机端口隔离VLAN实验报告

交换机端口隔离VLAN实验报告一、引言在计算机网络中,交换机是连接计算机和其他网络设备的重要组成部分。

为了提高网络的安全性和性能,交换机可以通过隔离不同的VLAN(虚拟局域网)来实现端口之间的隔离。

本实验旨在通过实践验证交换机端口隔离VLAN的功能,并评估其效果。

二、实验设备与拓扑本实验采用以下设备和拓扑结构:1. 交换机:型号XYZ,具有端口隔离VLAN功能2. 计算机A、B、C:用于模拟不同的主机3. 网线、路由器等其他常见网络设备实验拓扑图如下所示:(图略)三、实验步骤与结果1. 配置交换机a. 连接计算机A到交换机的一个端口,计算机B到交换机的另一个端口,计算机C到交换机的第三个端口。

b. 登录交换机的管理界面,配置三个不同的VLAN,并将对应端口划分到不同的VLAN。

c. 启用端口隔离VLAN功能,并保存配置。

2. 配置计算机IP地址a. 通过操作系统的网络设置,为计算机A、B、C配置不同的IP 地址,并设置子网掩码。

3. 进行通信测试a. 在计算机A上打开命令提示符,使用ping命令向计算机B和C 发送数据包。

b. 观察ping命令返回结果,确认是否能够正常通信。

实验结果:经过上述步骤的设置和测试,实验结果表明交换机的端口隔离VLAN功能正常工作。

计算机A可以与计算机B进行通信,但无法与计算机C进行通信。

相反,计算机C也无法与计算机A进行通信。

这验证了端口隔离VLAN的功能,确保了不同VLAN之间的隔离。

四、讨论与分析本实验成功验证了交换机端口隔离VLAN的实际功能,这对网络的安全性和性能优化具有重要意义。

通过划分不同的VLAN,并将其分配给不同的端口,可以使不同的主机彼此隔离,从而降低潜在的安全风险。

此外,隔离不同的VLAN还可以提高网络性能,减少广播和多播的影响范围。

然而,在实际应用中,需要注意以下几点:1. 配置复杂度:随着网络规模的扩大,配置交换机的VLAN和端口设置可能会变得繁琐。

锐捷RCNA交换机初级篇

交换实验第1章交换机基本配置1.1使用交换机的命令行管理界面实验设备:S2126G (1台)实验步骤:步骤1. 交换机命令行操作模式的进入switch>enable! 进入特权模式switch#switch# configure terminal !进入全局配置模式switch (config)#switch (config)# interface fastethernet 0/5 !进入交换机F0/5的接口模式switch (config-if)#switch(config-if)# exit !退回到上一级操作模式switch(config)#switch(config-if)#end !直接退回到特权模式switch#步骤2. 交换机命令行基本功能¤帮助信息switch> ? !显示当前模式下所有可执行的命令disable Turn off privileged commandsenable Turn on privileged commandsexit Exit from the EXEChelp Description of the interactive help systemping Send echo messagesrcommand Run command on remote switchshow Show running system informationtelnet Open a telnet connectiontraceroute Trace route to destinationswitvh#co? !显示当前模式下所有以co开头的命令configure copyswitch#copy ?flash: Copy from flash:file systemrunning-config Copy from current system configurationstartup-config Copy from startup configurationtftp: Copy from tftp:file systemxmodem Copy from xmodem file system¤命令的间写switch# conf ter !交换机命令行支持命令的简写,该命令代表configure terminal switch(config)#¤命令的自动补齐Switch#con (按键盘的TAB键自动补齐configure ) !交换机支持命令的自动补齐Switch #configure¤命令的快捷键功能Switch(config-if) # ^Z !CTRL+Z 退回到特权模式Switch#Switch# ping 1.1.1.1Sending 5, 100-byte ICMP Echos to 1.1.1.1Timeout is 2000 milliseconds.Switch#1.2交换机的全局配置实验设备:S2126G(一台)实验步骤:步骤1. 交换机设备名称的配置Switch> enableSwitch#configure terminalSwitch(config)#hostname 105_switch !配置交换机的设备名称为105_switch105_switch(config)#步骤2.交换机每日提示信息的配置105_switch(config) # banner motd &!配置每日提示信息&为终止符2006-04-14 17:26:54 @5-CONFIG:Configured from outbandEnter TEXT message. End with the character ’&’.Welcome to 105-switch, if you are admin , you can config it.If you are not admin , please EXIT ! !输入描述信息& !以&符号结束终止输入验证测试:105_switch(config)#exit105_switch#exitPress RETURN to get startedwelcome to 105_switch, if you are admin, you can config itif you are not admin,please EIXT105_switch>1.3交换机端口的基本配置实验设备:S2126G(1台) 主机(1台)直连线(1条)实验步骤:步骤1:交换机端口参数的配置。

交换机端口隔离与防御安全策略实验报告

交换机端口隔离与防御安全策略实验报告实验名称:交换机端口隔离与防御安全策略实验报告实验目的:本次实验旨在研究和探索交换机端口隔离与防御安全策略,在网络通信中实现端口隔离,防止不受信任的设备或用户访问受限端口,从而提高网络的安全性。

实验环境:1. 交换机:使用Cisco Catalyst系列交换机;2. 设备:使用多个电脑和服务器。

实验步骤和结果:第一步:端口隔离实验1. 在交换机上创建多个虚拟局域网(VLAN);2. 将不同的端口分配给不同的VLAN;3. 设置VLAN间的访问控制列表(ACL)以控制不同VLAN之间的通信;4. 测试不同VLAN间是否能够相互通信。

实验结果:经过实验,我们成功地实现了端口隔离,并且在不同VLAN之间实现了通信控制。

通过设置VLAN间的ACL,我们可以限制不受信任的设备或用户对受限端口的访问,提高了网络的安全性。

第二步:防御安全策略实验1. 配置端口安全,限制每个端口对MAC地址的绑定数量;2. 配置DHCP Snooping,限制非授权的DHCP服务器;3. 配置IP Source Guard,限制数据包IP源地址的伪造;4. 配置ARP Inspection,防止ARP欺骗攻击。

实验结果:在本次实验中,我们成功地配置了端口安全、DHCP Snooping、IP Source Guard和ARP Inspection,有效地防御了MAC地址伪造、非授权的DHCP服务器和ARP欺骗攻击。

这些安全策略保护了局域网中的合法设备,并提高了网络的安全性。

结论:通过本次实验,我们深入了解了交换机端口隔离与防御安全策略的实施原理和方法。

端口隔离和安全策略的应用可以增强网络的安全性,并阻止不受信任设备的访问和网络攻击的发生。

在今后的网络配置和管理中,我们将继续优化安全策略,提高网络的整体安全性。

致谢:在实验过程中,特别感谢指导老师对我们的悉心指导和支持。

同时也感谢实验室的同学们在实验中对我们的合作和帮助。

锐捷实训4交换机的端口安全

实训4 交换机的端口安全【实训目的】(1)掌握交换机端口安全功能,控制用户的安全接入(2)掌握交换机的端口配置的连接数(3)掌握如何针对PC1主机的接口进行IP+MAC地址绑定【实训技术原理】交换机端口安全功能,是指针对交换机的端口进行安全属性的配置,从而控制用户的安全接入;交换机端口安全主要有两种类型:一是限制交换机端口的最大连接数;二是针对交换机端口进行MAC地址、IP地址的绑定;配置交换机的端口安全功能后,当实际应用超出配置的要求,将产生一个安全违例,产生安全违例的处理方式有3种:(1)protect 当安全地址个数满后,安全端口将丢弃未知地址的包;(2)restrict当违例产生时,将发送一个trap通知;(3)shutdown当违例产生时,将关闭端口并发送一个trap通知;当端口因为违例而被关闭后,在全局配置模式下使用命令errdisable recovery来将接口从错误状态中恢复过来;【实训背景描述】你是一个公司的网络管理员,公司要求对网络进行严格控制。

为了防止公司内部用户的IP地址冲突,防止公司内部的网络攻击和破坏行为。

为每一位员工分配了固定的IP地址,并且限制只允许公司员工主机可以使用网络,不得随意连接其他主机。

例如:某员工分配的IP地址是172.16.1.23/24,主机MAC地址是0019.2147.10F9。

该主机连接在1台2126G上。

【实训设备】S2126G(1台),PC(2台)、直连线(2条)【实训内容】(1)按照拓扑进行网络连接(2)配置交换机端口最大连接数限制(3)配置交换机端口地址绑定【实训拓扑图】【实训步骤】(1)配置交换机端口的最大连接数限制S w i t c h#c o n f i g u r e t e r m i n a lS w i t c h(c o n f i g)#i n t e r f a c e r a n g e f a s t e t h e r n e t0/1-23!打开交换机1-23端口S w i t c h(c o n f i g-i f-r a n g e)#s w i t c h p o r t p o r t-s e c u r i t y!开启1-23安全端口功能S w i t c h(c o n f i g-i f-r a n g e)#s w i t c h p o r t p o r t-s e c u r i t y m a x i m u m1!开启端口的最大连接数为1S w i t c h(c o n f i g-i f-r a n g e)#s w i t c h p o r t p o r t-s e c u r i t y v i o l a t i o ns h u t d o w n!配置安全违例的处理方式s h u t d o w n(2)验证测试:查看交换机的端口安全配置S w i t c h#s h o w p o r t-s e c u r i t y(3)配置交换机端口的地址绑定①查看主机的I P和M A C地址信息。

锐捷网络实验指导手册

锐捷网络实验手册目录网络实验手册 (3)实验一交换机基本配置 (4)实验二交换机堆叠 (7)实验三利用TFTP管理交换机配置 (10)实验一备份交换机配置到TFTP服务器 (10)实验2 从TFTP服务器恢复交换机配置 (11)实验四路由器的基本配置 (13)实验五利用TFTP管理路由器配置 (15)实验一备份路由器配置到TFTP服务器 (15)实验2 从TFTP服务器恢复路由器配置 (16)实验六虚拟局域网VLAN (18)实验1 交换机端口隔离 (18)实验2 跨交换机实现VLAN (19)实验3 VLAN/802.1Q-VLAN间通信 (20)实验七802.3ad 冗余备份测试........................................................................... 错误!未指定书签。

实验八生成树配置 . (25)实验1生成树协议STP (25)实验2快速生成树协议RSTP (29)实验九PPP认证 (32)实验1.PPP认证 (32)实验2 PPPCHAP认证 (33)实验十静态路由 (35)实验十一RIP Version 1 路由协议 ....................................................................... 错误!未定义书签。

实验1 RIP V1基本配置 ................................................................................ 错误!未定义书签。

实验2 在不连续的子网中运行RIP V1 ...................................................... 错误!未定义书签。

实验十二IP访问列表........................................................................................... 错误!未定义书签。

实验四交换机端口隔离及同一VLAN间通讯

计算机网络实验报告实验组号:课程:班级:实验名称:实验四交换机端口隔离及同一VLAN间的通讯姓名__________ 实验日期:学号_____________ 实验报告日期:同组人姓名_________________ 报告退发: ( 订正、重做 )同组人学号_ _______________________ 教师审批签字:通过不通过实验四交换机端口隔离及同一VLAN 间通讯【背景描述】假设你所用的交换机是宽带小区城域网中的1台楼道交换机,住户PC1连接在交换机的0/1口,住户PC2连接在交换机的0/2口。

住户不希望他们之间能够相互访问,现要实现各家各户的端口隔离。

假设某企业有2个主要部门:销售部和技术部,其中销售部门的个人计算机系统分散连接在2台交换机上,他们之间需要相互进行通信,现要在交换机上做适当配置来实现这一目标。

一、实验名称:交换机端口隔离及同一VLAN间通讯二、实验目的:1.熟练掌握网络互联设备-交换机的基本配置方法2.理解和掌握Port Vlan的配置方法三、实验设备:每一实验小组提供如下实验设备1、实验台设备:计算机两台PC1和PC2(或者PC4和PC5)2、实验机柜设备:S2126、S3550交换机各一台3、实验工具及附件:网线测试仪一台跳线若干四、实验原理及要求:1、Vlan(virual laocal area network,虚拟局域网),是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。

其最大的特性是不受物理位置的限制,可以进行灵活的划分。

VLAN 具备一个物理网段所具备的特性。

相同的VLAN内的主机可以相互直接访问,不同的VLAN 间的主机之间互相访问必须经由路由设备进行转发,广播包只可以在本VLAN内进行传播,不能传输到其他VLAN中。

2、PORT VLAN 是实现VLAN的方式之一,PORT VLAN是利用交换机的端口进行VLAN的划分,一个普通端口只能属于一个VLAN。

交换机端口隔离安全实验报告

交换机端口隔离安全实验报告实验目的:本实验旨在通过交换机端口隔离技术,提高网络的安全性和隔离性,并验证隔离效果。

实验环境:本实验使用了一台拥有多个可配置端口的交换机,并连接了多台主机设备。

实验步骤:1. 配置交换机端口隔离功能:首先,登录交换机管理界面,在交换机配置页面上找到端口隔离选项。

根据实际需求,选择需要隔离的端口,并启用隔离功能。

2. 设置隔离规则:在交换机端口隔离配置页面上,为每个需要隔离的端口设置隔离规则。

可以根据IP地址、MAC地址等进行隔离规则的设定。

3. 验证隔离效果:连接不同的主机设备至交换机的不同端口,并在各个主机之间进行通信测试。

检查是否存在跨端口通信,验证隔离效果的可行性。

实验结果:通过交换机端口隔离功能的配置,我们成功实现了端口之间的隔离。

在测试过程中,我们发现无法实现跨端口的通信,证明了隔离的效果。

实验总结:交换机端口隔离技术在网络安全中发挥了重要作用。

通过该技术,可以有效隔离不同端口之间的通信,增强网络的安全性和隔离性。

在实验中,我们成功配置了交换机端口隔离功能,并验证了其有效性。

然而,需要注意的是,在实际应用中,还需要综合考虑业务需求和网络拓扑结构,合理配置端口隔离规则,以达到最佳的网络安全效果。

实验局限性:本实验仅仅针对交换机端口隔离功能的验证,未对其他相关安全功能进行测试。

在实际应用中,需要综合考虑其他网络设备和安全机制,搭建完整的网络安全体系。

未来展望:随着网络安全威胁的不断演变和升级,交换机端口隔离技术也需要不断更新和改进。

未来,我们希望通过进一步的研究和实践,提高交换机端口隔离技术的性能和可靠性,更好地应对网络安全挑战。

参考文献:[1] 张三, 李四. 交换机端口隔离技术及其应用[J]. 计算机科学, 20XX, XX(X): XX-XX.[2] 王五, 赵六. 网络安全技术概论[M]. 北京:XX出版社, 20XX.。

锐捷交换机端口隔离实验

【实验名称】交换机端口隔离。

【实验目的】理解Port Vlan的配置。

【背景描述】假设此交换机是宽带小区城域网中的1台楼道交换机,住户PC1连接在交换机的0/5口;住户PC2连接在交换机的0/15口。

现要实现各家各户的端口隔离。

【技术原理】VLAN(Virtual Local Area Network,虚拟局域网)是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。

VLAN最大的特性是不受物理位置的限制,可以进行灵活的划分。

VLAN具备了一个物理网段所具备的特性。

相同VLAN内的主机可以互相直接访问,不同VLAN间的主机之间互相访问必须经由路由设备进行转发。

广播数据包只可以在本VLAN 内进行传播,不能传输到其他VLAN中。

Port Vlan是实现VLAN的方式之一,Port Vlan是利用交换机的端口进行VLAN的划分,一个端口只能属于一个VLAN。

【实现功能】通过划分PORT VLAN实现本交换端口隔离。

【实验设备】S2126G(1台)、PC机(两台)、直连线(2条)实验时,按照拓扑图进行网络的连接,注意主机和交换机连接的端口。

【注意事项】1、交换机所有的端口在默认情况下属于ACCESS端口,可直接将端口加入某一VLAN。

利用switchport mode access/trunk命令可以更改端口的VLAN模式。

2、VLAN1属于系统的默认VLAN,不可以被删除3、删除某个VLAN,使用no命令。

例如:switch(config)#no vlan 104、删除当前某个VLAN时,注意先将属于该VLAN的端口加入别的VLAN,再删除VLAN。

【参考配置】switch#show running-configBuilding configuration...Current configuration : 162 bytes!version 1.0!hostname Switchinterface fastEthernet 0/5switchport access vlan 10!interface fastEthernet 0/15 switchport access vlan 20 !end。

实验

实验一交换机基本配置【实验名称】交换机的基本配置。

【实验目的】掌握交换机命令行各种操作模式的区别,能够使用各种帮助信息,以及用命令进行基本的配置。

【背景描述】你是某公司新进的网管,公司要求你熟悉网络产品,公司采用全系列锐捷网络产品,首先要求你登录交换机,了解、掌握交换机的命令行操作技巧,以及如何使用一些基本命令进行配置。

【需求分析】需要在交换机上熟悉各种不同的配置模式以及如何在配置模式间切换,使用命令进行基本的配置,并熟悉命令行界面的操作技巧。

【实验设备】三层交换机1台【实验原理】交换机的管理方式基本分为两种:带内管理和带外管理。

通过交换机的Console口管理交换机属于带外管理,不占用交换机的网络接口,其特点是需要使用配置线缆,近距离配置。

第一次配置交换机时必须利用Console端口进行配置。

交换机的命令行操作模式,主要包括:用户模式、特权模式、全局配置模式、端口模式等几种。

用户模式进入交换机后得到的第一个操作模式,该模式下可以简单查看交换机的软、硬件版本信息,并进行简单的测试。

用户模式提示符为switch>特权模式由用户模式进入的下一级模式,该模式下可以对交换机的配置文件进行管理,查看交换机的配置信息,进行网络的测试和调试等。

特权模式提示符为switch# 全局配置模式属于特权模式的下一级模式,该模式下可以配置交换机的全局性参数(如主机名、登录信息等)。

在该模式下可以进入下一级的配置模式,对交换机具体的功能进行配置。

全局模式提示符为switch(config)#端口模式属于全局模式的下一级模式,该模式下可以对交换机的端口进行参数配置。

端口模式提示符为switch(config-if)#交换机的基本操作命令包括:Exit命令是退回到上一级操作模式。

End命令是指用户从特权模式以下级别直接返回到特权模式。

交换机命令行支持获取帮助信息、命令的简写、命令的自动补齐、快捷键功能。

配置交换机的设备名称和配置交换机的描述信息必须在全局配置模式下执行。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

【实验名称】

交换机端口隔离。

【实验目的】

理解Port Vlan的配置。

【背景描述】

假设此交换机是宽带小区城域网中的1台楼道交换机,住户PC1连接在交换机的0/5口;住户PC2连接在交换机的0/15口。

现要实现各家各户的端口隔离。

【技术原理】

VLAN(Virtual Local Area Network,虚拟局域网)是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。

VLAN最大的特性是不受物理位置的限制,可以进行灵活的划分。

VLAN具备了一个物理网段所具备的特性。

相同VLAN内的主机可以互相直接访问,不同VLAN间的主机之间互相访问必须经由路由设备进行转发。

广播数据包只可以在本VLAN 内进行传播,不能传输到其他VLAN中。

Port Vlan是实现VLAN的方式之一,Port Vlan是利用交换机的端口进行VLAN的划分,一个端口只能属于一个VLAN。

【实现功能】

通过划分PORT VLAN实现本交换端口隔离。

【实验设备】

S2126G(1台)、PC机(两台)、直连线(2条)

实验时,按照拓扑图进行网络的连接,注意主机和交换机连接的端口。

【注意事项】

1、交换机所有的端口在默认情况下属于ACCESS端口,可直接将端口加入某一VLAN。

利用switchport mode access/trunk命令可以更改端口的VLAN模式。

2、VLAN1属于系统的默认VLAN,不可以被删除

3、删除某个VLAN,使用no命令。

例如:switch(config)#no vlan 10

4、删除当前某个VLAN时,注意先将属于该VLAN的端口加入别的VLAN,再删除VLAN。

【参考配置】

switch#show running-config

Building configuration...

Current configuration : 162 bytes

!

version 1.0

!

hostname Switch

interface fastEthernet 0/5

switchport access vlan 10

!

interface fastEthernet 0/15 switchport access vlan 20 !

end。