GNS3,VPcs,wireshark安装与使用教程

GNS3关联wireshark

GNS3关联Wireshark抓包

By:qike006 2011.9.18 做实验的时候想顺便研究数据包,因为设备的debug功能有限,能获取的信息很少,所以就想到了关联抓包软件的问题,没想到gns3早就想到这个问题了,废话不多说,直接来

1.配置

第一个设置的路径是设备自动抓包后,临时文件抓包文件.cap保存的路径

第二个就是启动wireshark的路径,用于启用程序读取抓包文件的

第三个是当你开启抓包命令是是否同时启用wireshark(个人感觉这个功能没有必要开启,开始wireshark的目的是读取刚才抓的包,当时我们刚开始抓包是抓不了几个包的)通过简单研究,发现这个抓包动作是GNS3内部程序完成的,wireshark仅仅是个“阅读器”而已

2.开始抓包

如上图在连接线缆上点击右键,选择“capture“命令

由于抓包是基于接口的,一个线缆对应两个接口,这时候会给你一个选择

抓包成功过后,会在右下角capture位置出现被抓包的端口

接下来你可以点击右键进行“抓包”或“启动shark”读取刚才抓包信息。

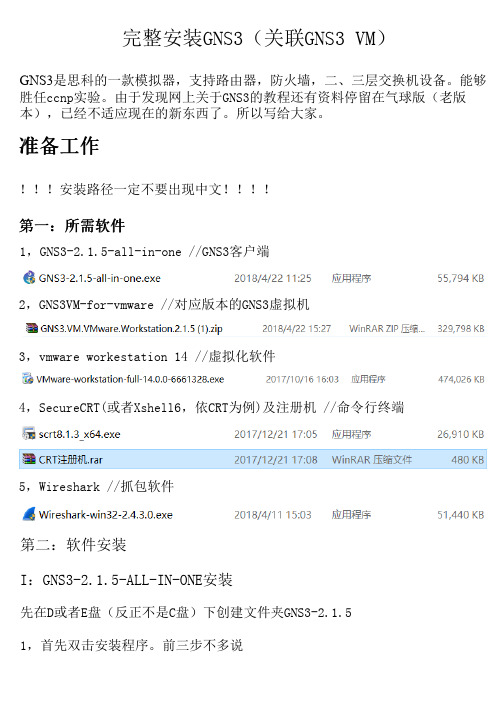

GNS3的安装和配置

GNS安装与配置一.安装环境

Windows xp sp2

二.安装所需要的软件

GNS3-0.5-win32-all-in-one.exe, c3640-is-mz_120-7_t.bin

三.安装步骤

安装开始界面,点击NEXT进入下一步.

点击I agree 进入下一步

点击next进入下一步

点击next进入下一安装(注:如果pc上已经安装winpcap4..0.2最好取消前面的勾选)

选择安装的路径,建议不要更改,点击install,开始安装

直到安装完成

四:启动配置GNS3

第一次运行GNS3会提示你这个对话框,第一个为配置和测试dynamips的路径,第二个为导入一个或者多个ios镜像.

点击setup1显示如上图所示对话框,可以在language选择中文,点击左边dynamips

(注:最好设置一下工作目录,和工作IOS路径,因为后面生成的文件之多会造成很混乱)

点击测试按钮进行路径的测试,测试成功如下图所示

点击setup2显示如下图所示

点击进入选择ios

目录指向,你之前设置过的那个工作ios目录.选择你需要导入的ios

点击保存后点击close.。

GNS3,VPcs,wireshark安装与使用教程

GNS3,VPCS,wireshark的安装与使用教程1.准备工作(1)若原来安装过Dynamips和wincap(旧版本)的请先卸载。

(2)在任意盘下建立文件夹LAB,在该文件夹下建立3个子文件夹project, temp, ios,文件夹名字可以根据个人喜好改变,但一定要为英文。

(3)将已有的IOS及PIX的BIN文件拷到ios文件夹下(在GNS30.7版本中,模拟时无法识别RAR的文件,RAR文件必须解压为BIN文件,然后加载,GNS30.6中可以识别)。

2.开始安装组件全部安装。

3.安装完成启动GNS3,进入初始界面,选择第一个进入配置界面(第2次以及以后登录,在“编辑——首选项”中可打开)设定:在语言处选择自己合适的语言,project为拓扑图所在处,image为IOS文件所在文件夹。

然后选择左边的第二个Dynamips ;Executable path为dynmpis-wxp.Exe 的路径,选择你所安装的文件夹即可Working director为GNS3工作时,产生的临时文件所在目录Enable sparse memory feature 勾上,可以节约内存。

配置好后,点击Test,进行测试测试成功,基本配置完成。

4.加载IOS(点击:“编辑——IOS和Hypervisors”);进入IOS配置界面选择合适的IOS配置并保存(IOS先以放入对应的文件夹)配置好后,选择路由器运行路由器当路由器成功运行后,准备计算Idle值(GNS3完全模拟路由器的内核,相当于真实路由,所以会大量消耗CPU和内存,计算Idle的值,是为了减少CPU空转的时间,提高利用率)在计算时,注意选择带*号的值,此为最优值,(在有多个带*的值中,选择数值最小的)在没有出现带*值时,可以多计算几次。

Idle的值只用计算一次,GNS3会自动记忆5.配置启动路由器的方式(telnet协议是核心,其他使用的工具全部为外壳)选择General中第二项Preconfigurated terminal commands 为选择登陆时使用的命令模式,可以选择telnet ,也可以选择putty(GNS30.6中没有这个功能,也没有登陆方式的选择,0.6中默认的是telnet,并没putty)*********不管选择什么登陆模式,都要点击后面使用Use,不然无法生效选择telnet模式********** 此处注意,选择telnet模式时,显示的start telnet %h %p可能无法启动终端,此时,将命令修改成telnet %h %p 即可登入,再次加入%d 无法启动选择putty模式Telnet启动Putty启动画面********* 一般不建议使用telnet方式登入(前面提到了,真正使用的方式为telnet,一般用有壳的软件 putty或SecureCRT下面介绍SecureCRT和GNS3的连接方法在terminal command中,修改成图中显示的样子,D:\LAB\SecureCRT\SecureCRT.exe为这个软件所在路径 /T是SecureCRT下的一个命令SecureCRT启动模式下面介绍GNS3中默认的抓包工具Wireshark(ethereal高级版本,使用ethereal一样)的使用1、安装时组建全选Wincap不用安装了,前面安装GNS3时已经安装安装完成后,在GNS3中进行设置配置完成后,建立基本的拓扑图选择Capture,Wireshar启动注意观察,在标题栏显示的是R1_to_R2,在一开始,可以选择抓包的方向然后再路由器R1中PING R2显示成功再观察Wireshark发现没有变化这是Wireshark和GNS3总存在的一个问题,wireshark无法做到抓包同步显示,这时关掉wireshark,在重复刚才的步骤,start capture 即可看到新内容图中可见,存在ICMP的包,,即抓包成功。

gns3使用教程

gns3教程目录1.什么是gns3 (2)2.gns3的安装 (2)2.1 需要软件 (2)2.2 软件安装 (2)3.gns3的基本设置 (6)3.1 配置Dynampis安装目录 (6)3.2 配置IOS (8)3.3 新建工程 (9)3.4 组建网络 (11)3.5 运行网络 (17)4.gns3参数说明 (19)5.gns3其他使用技巧 (19)5.1使用SecureCRT作为Telnet工具 (19)5.2四种模拟PC的方法 (23)5.3模拟以太网交换机 (23)5.4模拟帧中继交换机 (24)6.网络组建示例 (24)6.1以太网交换机实验 (24)6.2静态路由实验 (24)7.附录 (24)7.1 新建网卡 (24)7.2 VPCS的使用方法 (24)8.致谢 (24)1.什么是gns32.gns3的安装2.1 需要软件1. Winpcap 4.0:/2. Dynamips-Dynagen套装:/。

选择对应操作系统的版本,在xp上我们选择的版本是Dynagen 0.11.0 and Dynamips 0.2.8-RC2 Windows XP installer,url如下:/project/showfiles.php?group_id=160317&package_id=1 92619&release_id=5936333.SecureCRT.v5.2或以上4.GNS3:/download基于windows的GNS3有两种安装版本:GNS3 v0.5 all-in-one.exe (includes Dynamips, Pemu and WinPCAP 4.0.2)GNS3 v0.5 binary.rar如果是all-in-one系列,则包括了1、2项,不需要再下载。

对于3 SecureCRT,为一个Telnet工具,可用可不用。

但是使用的话可以使实验更加方便,故推荐使用。

wireshark基本使用方法

wireshark基本使用方法Wireshark基本使用方法Wireshark是一种开源的网络协议分析工具,它能够帮助我们捕获和分析网络流量。

本文将介绍Wireshark的基本使用方法,包括捕获流量、过滤数据包和分析协议等方面。

一、捕获流量Wireshark可以在计算机上捕获网络流量,并将其显示在界面上。

要开始捕获流量,我们首先需要选择一个网络接口。

在Wireshark 的主界面上,可以看到一个接口列表,列出了计算机上所有可用的网络接口。

我们可以选择其中一个接口,然后点击“开始捕获”按钮来开始捕获流量。

在捕获过程中,Wireshark将会实时显示捕获到的数据包。

每个数据包都包含了一些基本信息,如源IP地址、目的IP地址、协议类型等。

我们可以点击每个数据包来查看详细信息,包括数据包的结构、各个字段的取值等。

二、过滤数据包Wireshark可以根据我们的需要来过滤显示的数据包。

在主界面的过滤器栏中,我们可以输入一些过滤条件来筛选数据包。

例如,我们可以输入“ip.addr==192.168.1.1”来只显示源或目的IP地址为192.168.1.1的数据包。

我们也可以使用逻辑运算符来组合多个过滤条件,例如“ip.addr==192.168.1.1 && tcp.port==80”表示只显示源或目的IP地址为192.168.1.1且目的端口为80的数据包。

通过过滤数据包,我们可以更加方便地查看我们所关心的流量。

如果我们只对某个特定的协议感兴趣,可以使用协议过滤器来只显示该协议的数据包。

例如,我们可以使用“http”过滤器来只显示HTTP协议的数据包。

三、分析协议Wireshark可以帮助我们分析各种网络协议。

在Wireshark的主界面上,我们可以看到捕获到的数据包中的协议类型。

我们可以点击某个数据包,然后在详细信息中查看该数据包所使用的协议。

Wireshark支持解析众多的协议,包括TCP、UDP、HTTP、DNS 等。

GNS3的安装与使用

GNS3的安装与使用1.准备工作(1)若原来安装过Dynamips和wincap(旧版本)的请先卸载。

(2)在任意盘下建立文件夹LAB,在该文件夹下建立3个子文件夹project, temp, ios,文件夹名字可以根据个人喜好改变,但一定要为英文。

(3)将已有的IOS及PIX的BIN文件拷到ios文件夹下(在GNS30.7版本中,模拟时无法识别RAR的文件,RAR文件必须解压为BIN文件,然后加载,GNS30.6中可以识别)。

2.开始安装组件全部安装。

3.安装完成启动GNS3,进入初始界面选择第一个进入配置界面(第2次以及以后登录,在“编辑——首选项”中可打开)设定:在语言处选择自己合适的语言,project为拓扑图所在处,image为IOS文件所在文件夹。

然后选择左边的第二个DynamipsExecutable path为dynmpis-wxp.Exe 的路径,选择你所安装的文件夹即可Working director为GNS3工作时,产生的临时文件所在目录Enable sparse memory feature 勾上,可以节约内存。

配置好后,点击Test,进行测试测试成功,基本配置完成。

4.加载IOS(点击:“编辑——IOS和Hypervisors”);进入IOS配置界面选择合适的IOS配置并保存(IOS先以放入对应的文件夹)配置好后,选择路由器运行路由器当路由器成功运行后,准备计算Idle值(GNS3完全模拟路由器的内核,相当于真实路由,所以会大量消耗CPU和内存,计算Idle的值,是为了减少CPU空转的时间,提高利用率)在计算时,注意选择带*号的值,此为最优值,(在有多个带*的值中,选择数值最小的)在没有出现带*值时,可以多计算几次。

Idle的值只用计算一次,GNS3会自动记忆5.配置启动路由器的方式(telnet协议是核心,其他使用的工具全部为外壳)选择General中第二项Preconfigurated terminal commands 为选择登陆时使用的命令模式,可以选择telnet ,也可以选择putty(GNS30.6中没有这个功能,也没有登陆方式的选择,0.6中默认的是telnet,并没putty)不管选择什么登陆模式,都要点击后面使用Use,不然无法生效此处处注意,选择telnet模式时,显示的start telnet %h %p可能无法启动终端,此时,将命令修改成telnet %h %p 即可登入,再次加入%d 无法启动Telnet启动Putty启动画面一般不建议使用telnet方式登入(前面提到了,真正使用的方式为telnet,一般用有壳的软件 putty或SecureCRT下面介绍SecureCRT和GNS3的连接方法在terminal command中,修改成图中显示的样子,D:\LAB\SecureCRT\SecureCRT.exe为这个软件所在路径 /T是SecureCRT下的一个命令SecureCRT启动模式下面介绍GNS3中默认的抓包工具Wireshark(ethereal高级版本,使用ethereal一样)的使用安装时组建全选Wincap不用安装了,前面安装GNS3时已经安装安装完成后,在GNS3中进行设置将路径修改为自己安装的路径即可配置完成后,建立基本的拓扑图路由器已经启动,并以配置成功,开始抓包,右键点击拓扑图中的连接线,选择Capture,Wireshar启动注意观察,在标题栏显示的是R1_to_R2,在一开始,可以选择抓包的方向然后再路由器R1中PING R2显示成功在观察Wireshark发现没有变化这是Wireshark和GNS3总存在的一个问题,wireshark无法做到抓包同步显示,这时关掉wireshark,在重复刚才的步骤,start capture 即可看到新内容图中可见,存在ICMP的包,,即抓包成功。

抓包软件Wireshark安装和应用指导书

抓包软件Wireshark安装和应用指导书关于本文档内容简介本文档介绍了Wireshark软件和基本操作方法和一些常用的过滤规则及操作技巧,并结合PS业务的抓包结果分析常见的丢包、时延大等网络问题;最后提供了常见华为交换机设备端口镜像操作方法,抓包过程中常见单向报文的问题解决方法。

由于Wireshark和Ethereal软件的特殊渊源关系,本手册的同样适用于ethereal软件。

本文档包含以下内容:●Wireshark软件介绍●Wireshark的安装●Wireshark基本操作●Wireshark过滤规则和操作技巧●PS业务抓包结果分析●常见交换机等设备端口镜像配置方法目录1 Wireshark获取和安装 (6)1.1 Wireshark简介 (6)1.2 Wireshark构成 (6)1.3 安装步骤 (6)2 Wireshark基本操作 (11)2.1 Wireshark界面构成 (11)2.2 程序菜单简介 (12)2.3 抓包和显示结果 (13)3 过滤规则和其他操作技巧 (17)3.2 过滤表达式语法 (18)3.2.1 比较符 (18)3.2.2 逻辑运算符 (18)3.2.3 协议字段的表达 (19)3.3 常用过滤条件式 (20)3.3.1 分片报文的过滤 (20)3.4 过滤条件技巧 (21)3.5 其他常用技巧 (23)3.5.2 加载自定义的格式库 (24)3.5.3 自定义非标准端口应用 (25)3.5.4 Gb over IP包的解析举例 (26)3.5.5 结果文件的分割和合并 (28)3.5.6 显示流量波形图 (30)3.5.7 内容计费流量统计方法...................................................................................... 错误!未定义书签。

4 PS业务包分析............................................................................................... 错误!未定义书签。

如何在GNS3中使用VPCS虚拟PC教程

如何在GNS3中使用VPCS虚拟PC

作者:XU

下面举个例子来说明吧。

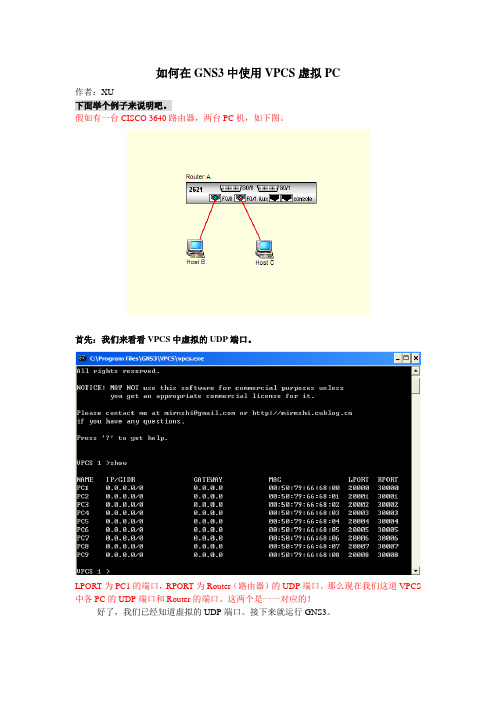

假如有一台CISCO 3640路由器,两台PC机,如下图。

首先:我们来看看VPCS中虚拟的UDP端口。

LPORT为PC1的端口,RPORT为Router(路由器)的UDP端口。

那么现在我们这道VPCS 中各PC的UDP端口和Router的端口。

这两个是一一对应的!

好了,我们已经知道虚拟的UDP端口。

接下来就运行GNS3。

1、打开GNS3,添加一个3640的路由器。

如下图:

2、添加Cloud。

如下图:

1)图一

2)图二

3)图三

.

注意:要点击添加按钮!

好了,应该添加了一台VPCS模拟的PC!接下来再添加多一台PC!步骤和图一、图二一样,不同的是在图三要做如下修改。

3、连接设备

4、配置路由器如下!

声明:e0/0端口是连接C0(也就是PC1)e0/1端口是连接C1(也就是PC2)。

5、运行VPCS,配置PC1和PC2。

关于VPCS的使用这里就不多讲了。

6、测试PC和路由器的连通性。

PC1和PC2分别Ping路由器端口的E0/0和E0/1 7、路由器Ping PC1和PC2

可以看到,都是能够Ping通的!。

gns3的使用GNS3教程版本(原创)by逐渐变黑

GNS3介绍GNS3是一款优秀的具有图形化界面可以运行在多平台(包括Windows, Linu x, and MacOS等)的网络虚拟软件。

Cisco网络设备管理员或是想要通过CCNA,C CNP,CCIE等Cisco认证考试的相关人士可以通过它来完成相关的实验模拟操作。

同时它也可以用于虚拟体验Cisco网际操作系统IOS或者是检验将要在真实的路由器上部署实施的相关配置。

简单说来它是dynamips的一个图形前端,相比直接使用dynamips这样的虚拟软件要更容易上手和更具有可操作性。

安装和设置!GNS3我们可以在他的官方网站上下载()。

本教程是用官方最新的版本(GNS3-0.7RC1-win32-all-in-one)下面我们开始安装GNS3。

安装这个软件很简单我们只要点Next就可以了他的插件都是选择上的我们不要改变因为都要用到。

如果你以前WinPCAP那么这里我想说的就是安装的时候会跳出卸载之前的版本的提示,我们按提示做就可以!我们看下GNS3的安装界面。

如图(1-1):(图1-1)经上面的步骤我们装好GNS3。

这个时候GNS3只是装好根本不能用的!我们要对他进行设置。

我们打开GNS3。

我特别要介绍的就是这第一次打开GNS3跳出来的样子。

如图(1-2):图中的1说的是设置下。

2说的是加载下IOS系统!第一:我们先一步一步来做先来设置GNS3其实对GNS3的设置很简单!我们只要2步就可以用起GNS3呢。

由于GNS3是英文的,但是他本身提供简单中文转变我们按下Ctrl+Shift+P 就可以呼出如图(1-3):图1-3我们可以在图1-3上设置我们要的语言了。

设置如图(1-4)图1-4选择要的语言点ok就可以了。

下面我们在做一步很重要的设置我们在图(1-3)的基础上点Dynamips如图(1-5):图1-5别的设置我们全部默认就可以了。

第二:现在我们来加载IOS系统。

快捷键是Ctrl+Shift+I 当我们按下快捷就可以见到图(1-6)图1-6图(1-7)是我加好的IOS的样子。

Wireshark使用教程

Wireshark使用教程1 什么是wiresharkWireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,wireshark也使用pcap network library来进行封包捕捉。

2 wireshark的下载与安装2.1 下载wireshark访问wireshark的官方主页我们可以下载wireshark的安装文件,在这里我们既可以下载到最新的发布版本软件安装文件,也可以下载到以前发布的旧版本软件安装文件。

Wireshark支持多个操作系统,在下载安装文件的时候注意选择与自己PC的操作系统匹配的安装文件。

下面的介绍我们都是以windows XP 系统为例。

2.2 安装wireshark选择组件(Choose Components)Wireshark——GUI网络分析工具TSshark-TShark ——命令行的网络分析工具插件/扩展(Wireshark,TShark分析引擎):● Dissector Plugins——分析插件:带有扩展分析的插件● Tree S tatistics Plugins——树状统计插件:统计工具扩展● Mate - Meta Analysis and Tracing Engine (experimental)——可配置的显示过滤引擎。

● SNMP MIBs——SNMP,MIBS的详细分析。

Tools/工具(处理捕捉文件的附加命令行工具● Editcap是一个读取捕捉文件的程序,还可以将一个捕捉文件力的部分或所有信息写入另一个捕捉文件。

● Tex2pcap是一个读取ASCII hex,写入数据到libpcap文件的程序。

● Mergecap是一个可以将多个捕捉文件合并为一个的程序。

● Capinfos是一个显示捕捉文件信息的程序。

User’s Guide用户手册——本地安装的用户手册。

wireshark教程

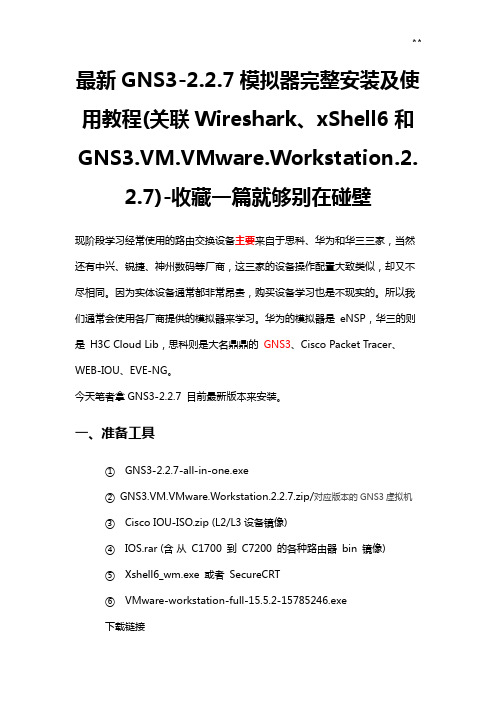

wireshark教程Wireshark教程Wireshark是一个开源的网络协议分析工具,它能够在网络中捕获数据包,并通过分析这些数据包来帮助用户了解和解决网络问题。

本文将介绍Wireshark的基本功能和使用方法,以及一些常见的应用场景。

一、Wireshark的安装首先,您需要从Wireshark官方网站(https:///)下载并安装Wireshark。

Wireshark可用于Windows、Mac和Linux操作系统。

安装完成后,您可以启动Wireshark并开始使用。

二、Wireshark的界面Wireshark的界面相对复杂,但通过了解每个区域的功能,您将能够更好地利用它。

以下是Wireshark界面的主要组成部分:1. 菜单栏:包含Wireshark的各种功能选项,例如打开文件、保存捕获的数据包等。

2. 捕获面板:用于选择要捕获的网络接口和开始/停止捕获。

3. 数据包列表:显示捕获到的数据包的详细信息,例如源IP地址、目标IP地址、协议类型等。

4. 数据包细节:显示选定数据包的详细信息,例如每个协议层的字段和值。

5. 过滤器:用于过滤数据包,以便只显示用户感兴趣的数据包。

6. 统计面板:提供网络流量统计、协议分布等信息。

7. 此外,Wireshark还提供了很多其他的工具和功能,例如实时图表、包含过滤器的自动化任务等。

三、捕获数据包使用Wireshark捕获数据包是解决网络问题和分析网络流量的首要步骤。

要捕获数据包,您可以按照以下步骤操作:1. 在捕获面板选择要监控的网络接口。

如果不确定应该选择哪个接口,可以选择“任何”。

2. 点击“开始”按钮开始捕获数据包。

3. Wireshark将立即开始捕获数据包并显示在数据包列表中。

四、分析数据包一旦您捕获到足够的数据包,您可以开始分析这些数据包以获取有用的信息。

以下是一些常见的数据包分析方法:1. 查看每个数据包的详细信息:通过双击数据包列表中的特定数据包,您可以查看分析该数据包的详细信息。

Wireshark使用教程(完整篇)

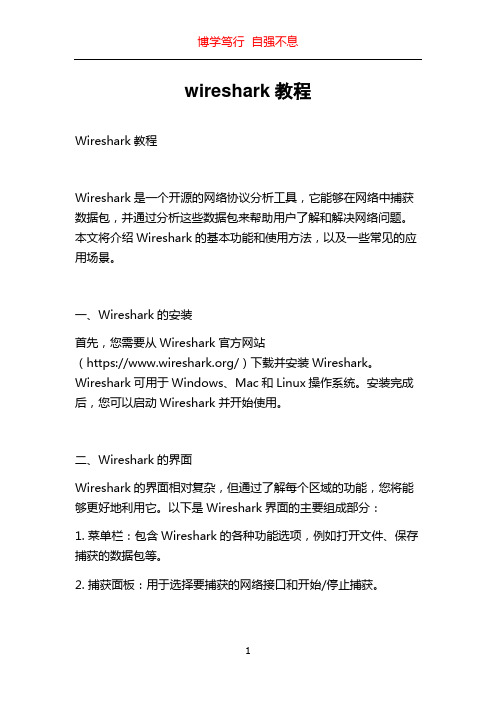

第 1 章介绍1.1. 什么是WiresharkWireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

你可以把网络包分析工具当成是一种用来测量有什么东西从网线上进出的测量工具,就好像使电工用来测量进入电信的电量的电度表一样。

(当然比那个更高级)过去的此类工具要么是过于昂贵,要么是属于某人私有,或者是二者兼顾。

Wireshark出现以后,这种现状得以改变。

Wireshark可能算得上是今天能使用的最好的开元网络分析软件。

1.1.1. 主要应用下面是Wireshark一些应用的举例:∙网络管理员用来解决网络问题∙网络安全工程师用来检测安全隐患∙开发人员用来测试协议执行情况∙用来学习网络协议除了上面提到的,Wireshark还可以用在其它许多场合。

1.1.2. 特性∙支持UNIX和Windows平台∙在接口实时捕捉包∙能详细显示包的详细协议信息∙可以打开/保存捕捉的包∙可以导入导出其他捕捉程序支持的包数据格式∙可以通过多种方式过滤包∙多种方式查找包∙通过过滤以多种色彩显示包∙创建多种统计分析∙…还有许多不管怎么说,要想真正了解它的强大,您还得使用它才行图 1.1. Wireshark捕捉包并允许您检视其内1.1.3. 捕捉多种网络接口Wireshark 可以捕捉多种网络接口类型的包,哪怕是无线局域网接口。

想了解支持的所有网络接口类型,可以在我们的网站上找到/CaptureSetup/NetworkMedia.1.1.4. 支持多种其它程序捕捉的文件Wireshark可以打开多种网络分析软件捕捉的包,详见???1.1.5. 支持多格式输出Wieshark可以将捕捉文件输出为多种其他捕捉软件支持的格式,详见???1.1.6. 对多种协议解码提供支持可以支持许多协议的解码(在Wireshark中可能被称为解剖)???1.1.7. 开源软件Wireshark是开源软件项目,用GPL协议发行。

模拟器之GNS3完全安装及使用教学教程(关联Wireshark,xShell和VM)收藏一篇就够

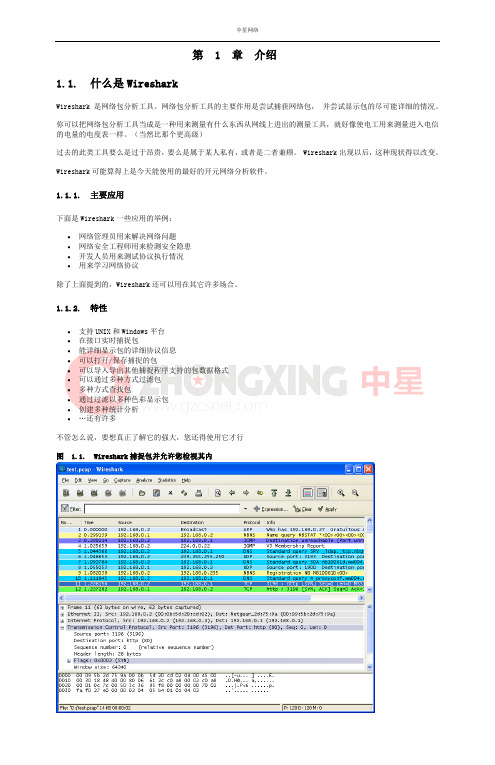

最新GNS3-2.2.7模拟器完整安装及使用教程(关联Wireshark、xShell6和GNS3.VM.VMware.Workstation.2.2.7)-收藏一篇就够别在碰壁现阶段学习经常使用的路由交换设备主要来自于思科、华为和华三三家,当然还有中兴、锐捷、神州数码等厂商,这三家的设备操作配置大致类似,却又不尽相同。

因为实体设备通常都非常昂贵,购买设备学习也是不现实的。

所以我们通常会使用各厂商提供的模拟器来学习。

华为的模拟器是eNSP,华三的则是H3C Cloud Lib,思科则是大名鼎鼎的GNS3、Cisco Packet Tracer、WEB-IOU、EVE-NG。

今天笔者拿GNS3-2.2.7 目前最新版本来安装。

一、准备工具①GNS3-2.2.7-all-in-one.exe②GNS3.VM.VMware.Workstation.2.2.7.zip/对应版本的GNS3虚拟机③Cisco IOU-ISO.zip (L2/L3设备镜像)④IOS.rar (含从C1700 到C7200 的各种路由器bin 镜像)⑤Xshell6_wm.exe 或者SecureCRT⑥VMware-workstation-full-15.5.2-15785246.exe下载链接VMware-workstation-full-15.5.2-15785246链接:https:///s/1k3UKDc6NRbl8DtgCNxG4AA提取码:bolqGNS3链接:https:///s/1NDxi-l5i4YtP6nzzmpGebg提取码:te21二、GNS3软件介绍GNS3是一款具有图形化界面可以运行在多平台(包括Windows, Linux, and MacOS等)试的相关人士可以通过它来完成相关的实验模拟操作。

同时它也可以用于虚拟体验Cisco网三、软件安装3.1 安装GNS3-2.2.7-all-in-one.exe双击GNS3-2.2.7-all-in-one.exe(需要连网,安装需要依赖的组件,当然知道怎么安装组件的也可以不用连网)安装包含Wireshark点击I Agree点击Next选择Custom,注意Tools的选择注意:Tools:选择安装的位置安装过程中会弹出依赖的组件,点击Next点击I Agree点击Next点击Finish其他组件安装步骤一样输入邮箱点击Next选择No,下一步。

完整版GNS3VM安装指导

1. 更改eth0的IP为静态默认eth0是仅主机模式,用来做IOU/VM/QEMU/VPCS等的server,默认为DHCP 模式,为了使用方便需要更改为和自己本机VMNET1同网段的静态地址。

(eth1为nat模式,dhcp模式,连接外网升级用,不用改。

)1. 用箭头或者按快捷键N,选择Networking,OK。

Yes.会重启,按gns3vm提示更改后,2.是IP,我设置eth0的的地址是 3.我的主机上Vmnet1192.168.200.1 ,更改后的结果如下。

192.168.200.1在做简单文本文件编辑时相当是一个简单的没有花梢及华丽效果的文本编辑器。

NanoNano. 可以满足一些基本操作,,不错文件名,就可以对文件进行简单的编辑。

nano 直接在命令行模式下输入.文件编辑中常用快捷键:ctrl+X 离开nano软件,若有修改过的文件会提示是否保存;ctrl+O 保存文件; ctrl+W 查询字符串;ctrl +C 说明目前光标所在处的行数和列数等信息;ctrl+ _ 可以直接输入行号,让光标快速移到该行;2. Log Show server log打不开的问题处理1. 打开shellexit,exit,o+r /var/log/upstart/gns3.log 之后按运行命令2. sudo chmod 了。

可以打开Log主界面。

这时,可以退出到gns3vm3sudo usermod -g root gns3root运行下面的命令直接提升gns3为权限。

sudo passwd root 的命令root配置8000,老版本是新版本1.5.2的打开端口是3080gns3为root权限。

运行下面的命令直接提升后仍然打不开,重启gns3vm好吧,sudo usermod -g root gns3IOS上传3添加gns3 VM 方法一:里面添加方法二:gns34上传licence!ok。

GNS3 全生态安装实操图文

然后给设备连线

然后给设备开机。开机之前,你会发现右上角的点是红的。一个点对应一台设备。点击上面控制栏,绿三 角,等右上角红点变绿,就说明我们设备开启了。

双击开启设备看一下。

到此,我们的iou设备添加成功。 关联CRT 不多说,上图。

下面要注意一下了,下面大方框里填的是SecureCRT的绝对路径。添加完绝对路径之后,上面的下拉栏 变成了custom,我们就点击save并给他起个名,叫CRT就行,名字你随意。张三李四王二麻子都行。然 后一路ok下去。

win7这步注意下 开始菜单程序文件夹 勾选时 有的系统会有错误信息没有administator权限写入 就把 开 始菜单程序文件夹 勾选取消即可。

安装WIRESHARK

无脑下一步就行了,唯一注意就是位置不要选c盘。usb可以不用选。无所谓,选了你也用不到。

安装SECURECRT 老话题,非系统盘新建文件夹SecureCRT,用来存放CRT。 双击SecureCRT进行安装,同样,前几步不多说

随后他会弹出虚拟机的导入界面,我们将路径改为GNSVM然后下一步。

等待进度条跑完。虚拟机就安装OK

我们点击开启虚拟机,开机界面是一个变色龙用舌头舔苍蝇的感人画面。启动 之后而我们可以看到虚拟机的IP地址。

现在我们要保证,主机能ping到虚拟机地址。只有能ping通,GNS3客户端才能关联到虚拟机

回到主页面以后我们可以看到右边栏出现了两个绿点,或者一个。其中有一个就是 我们配置的GNS3VM的 名字。绿点代表我们已经关联成功了。

到此我们GNS3的IOU添加完毕,然后我们看一下我们添加的IOU在哪,左边栏有一个路由器的图标,这是 路由器一栏。点开后发现有好多不同型号的路由器,并且不能用。别急,按照我步骤来。

Wireshark安装使用说明

Wireshark安装使用说明一、安装环境(1)操作系统:windows(2)版本号:Wireshark 1.1.1二、在Windows下安装Wireshark(1)根据提示安装。

图 1(2)默认全部安装。

图 2 (3)安装过程。

图 3(4)安装结束。

图 4三、在Linux下安装rpcap服务(1)yum install glibc-static (通过yum安装glibc-static)(2)wget /install/bin/WpcapSrc_4_1_2.zip (下载安装包)(3)unzip WpcapSrc_4_1_2.zip(解压安装包)(4)cd winpcap/wpcap/libpcap(5)chmod +x configure runlex.sh(6)CFLAGS=-static ./configure(对WpcapSrc调试)(7)make(对WpcapSrc编译)(8)cd rpcapd(9)./rpcapd –n –d (以dameon模式在后台运行)图 5(10)在Capture——Options中的InterFace选择Remote,在弹出的框中输入IP地址点击确定。

图 6(11)在右边选择想要监听的网卡图 7 (12)最后点Start就开始抓包了图 8四、使用Wireshark(1)在Capture——Options中的InterFace选择Local。

图 9(2)在右边选择想要监听的网卡图 10 (3)最后点Start就开始抓包了图 11五、Wireshark 主界面的操作菜单File 打开文件Open 打开文件Open Recent 打开近期访问过的文件Merge…将几个文件合并为一个文件Close 关闭此文件Save As…保存为…File Set 文件属性Export 文件输出Print…打印输出Quit 关闭Edit 编辑Find Packet…搜索数据包Find Next 搜索下一个Find Previous 搜索前一个Mark Packet (toggle) 对数据包做标记(标定)Find Next Mark 搜索下一个标记的包Find Previous Mark 搜索前一个标记的包Mark All Packets 对所有包做标记Unmark All Packets 去除所有包的标记Set Time Reference (toggle) 设置参考时间(标定)Find Next Reference 搜索下一个参考点Find Previous Reference 搜索前一个参考点Preferences 参数选择View 视图Main Toolbar 主工具栏Filter Toolbar 过滤器工具栏Wireless Toolbar 无线工具栏Statusbar 运行状况工具栏Packet List 数据包列表Packet Details 数据包细节Packet Bytes 数据包字节Time Display Format 时间显示格式Name resolution 名字解析(转换:域名/IP地址,厂商名/MAC地址,端口号/端口名)Colorize Packet List 颜色标识的数据包列表Auto Scroll in Live Capture 现场捕获时实时滚动Zoom In 放大显示Zoom Out 缩小显示Normal Size 正常大小Resize All Columns 改变所有列大小Expand Sub trees 扩展开数据包内封装协议的子树结构Expand All 全部扩展开Collapse All 全部折叠收缩Coloring Rules…对不同类型的数据包用不同颜色标识的规则Show Packet in New Window 将数据包显示在一个新的窗口Reload 将数据文件重新加Go 运行Back 向后运行Forward 向前运行Go to packet…转移到某数据包Go to Corresponding Packet 转到相应的数据包Previous Packet 前一个数据包Next Packet 下一个数据包First Packet 第一个数据包Last Packet 最后一个数据包Capture 捕获网络数据Interfaces…选择本机的网络接口进行数据捕获Options…捕获参数选择Start 开始捕获网络数据Stop 停止捕获网络数据Restart 重新开始捕获Capture Filters…选择捕获过滤器Analyze 对已捕获的网络数据进行分析Display Filters…选择显示过滤器Apply as Filter 将其应用为过滤器Prepare a Filter 设计一个过滤器Firewall ACL Rules 防火墙ACL规则Enabled Protocols…已可以分析的协议列表Decode As…将网络数据按某协议规则解码User Specified Decodes…用户自定义的解码规则Follow TCP Stream 跟踪TCP传输控制协议的通信数据段,将分散传输的数据组装还原Follow SSL stream 跟踪SSL 安全套接层协议的通信数据流Expert Info 专家分析信息Expert Info Composite 构造专家分析信息Statistics对已捕获的网络数据进行统计分析Summary 已捕获数据文件的总统计概况Protocol Hierarchy 数据中的协议类型和层次结构Conversations 会话Endpoints 定义统计分析的结束点IO Graphs 输入/输出数据流量图Conversation List 会话列表Endpoint List 统计分析结束点的列表Service Response Time 从客户端发出请求至收到服务器响应的时间间隔ANSI 按照美国国家标准协会的ANSI协议分析Fax T38 Analysis... 按照T38传真规范进行分析GSM 全球移动通信系统GSM的数据H.225 H.225协议的数据MTP3 MTP3协议的数据RTP 实时传输协议RTP的数据SCTP 数据流控制传输协议SCTP的数据SIP... 会话初始化协议SIP的数据V oIP Calls 互联网IP电话的数据W AP-WSP 无线应用协议W AP和WSP的数据BOOTP-DHCP 引导协议和动态主机配置协议的数据Destinations…通信目的端Flow Graph…网络通信流向图HTTP 超文本传输协议的数据IP address…互联网IP地址ISUP Messages…ISUP协议的报文Multicast Streams 多播数据流ONC-RPC ProgramsPacket Length 数据包的长度Port Type…传输层通信端口类型TCP Stream Graph 传输控制协议TCP数据流波形图Help 帮助Contents Wireshark 使用手册Supported Protocols Wireshark支持的协议清单Manual Pages 使用手册(HTML网页)Wireshark Online Wireshark 在线About Wireshark 关于Wireshark。

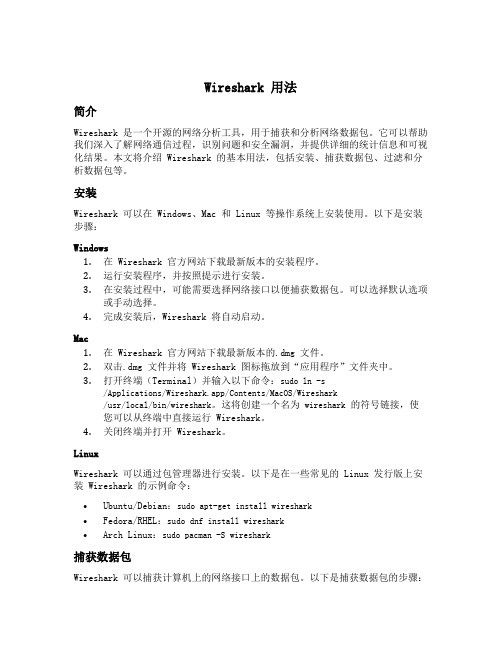

wireshark 用法

Wireshark 用法简介Wireshark 是一个开源的网络分析工具,用于捕获和分析网络数据包。

它可以帮助我们深入了解网络通信过程,识别问题和安全漏洞,并提供详细的统计信息和可视化结果。

本文将介绍 Wireshark 的基本用法,包括安装、捕获数据包、过滤和分析数据包等。

安装Wireshark 可以在 Windows、Mac 和 Linux 等操作系统上安装使用。

以下是安装步骤:Windows1.在 Wireshark 官方网站下载最新版本的安装程序。

2.运行安装程序,并按照提示进行安装。

3.在安装过程中,可能需要选择网络接口以便捕获数据包。

可以选择默认选项或手动选择。

4.完成安装后,Wireshark 将自动启动。

Mac1.在 Wireshark 官方网站下载最新版本的.dmg 文件。

2.双击.dmg 文件并将 Wireshark 图标拖放到“应用程序”文件夹中。

3.打开终端(Terminal)并输入以下命令:sudo ln -s/Applications/Wireshark.app/Contents/MacOS/Wireshark/usr/local/bin/wireshark。

这将创建一个名为wireshark的符号链接,使您可以从终端中直接运行 Wireshark。

4.关闭终端并打开 Wireshark。

LinuxWireshark 可以通过包管理器进行安装。

以下是在一些常见的 Linux 发行版上安装 Wireshark 的示例命令:•Ubuntu/Debian:sudo apt-get install wireshark•Fedora/RHEL:sudo dnf install wireshark•Arch Linux:sudo pacman -S wireshark捕获数据包Wireshark 可以捕获计算机上的网络接口上的数据包。

以下是捕获数据包的步骤:1.打开 Wireshark。

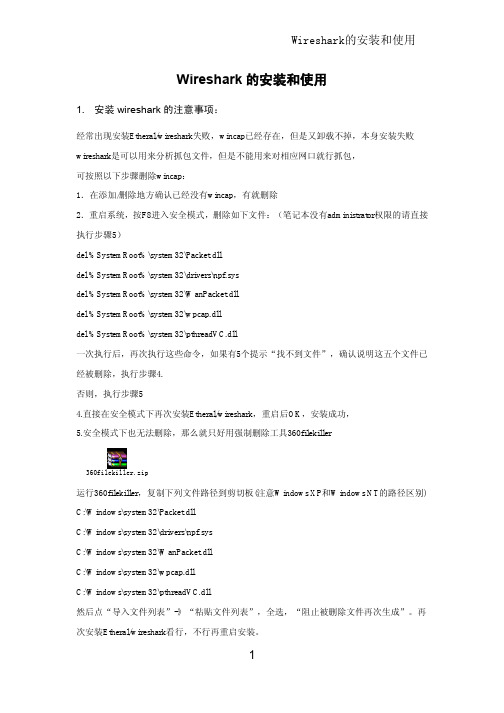

wireshark安装和使用

Wireshark的安装和使用1. 安装wireshark的注意事项:经常出现安装Etheral/wireshark失败,wincap已经存在,但是又卸载不掉,本身安装失败wireshark是可以用来分析抓包文件,但是不能用来对相应网口就行抓包,可按照以下步骤删除wincap:1.在添加/删除地方确认已经没有wincap,有就删除2.重启系统,按F8进入安全模式,删除如下文件:(笔记本没有administrator权限的请直接执行步骤5)del %SystemRoot%\system32\Packet.dlldel %SystemRoot%\system32\drivers\npf.sysdel %SystemRoot%\system32\WanPacket.dlldel %SystemRoot%\system32\wpcap.dlldel %SystemRoot%\system32\pthreadVC.dll一次执行后,再次执行这些命令,如果有5个提示“找不到文件”,确认说明这五个文件已经被删除,执行步骤4.否则,执行步骤54.直接在安全模式下再次安装Etheral/wireshark,重启后OK,安装成功,5.安全模式下也无法删除,那么就只好用强制删除工具360filekiller如果在删除上述5个文件时,总是报Packet.dll和wpcap.dll这两个文件不能访问的话,代表已经有保护,这样到重启系统,按F8进入命令行安全模式,在命令行下进入C:\WINDOWS\system32,在这个目录下执行del Packet.dlldel wpcap.dll这样就可以彻底删除wincap了,重新安装wireshark即可。

2. 端口镜像设置随交换机厂家不同,设置也不相同,这里只是华为Quidway s3000的设置利用串口线接入交换机1、输入system-view 进入system模式才能设置monitor2、monitor-port ethernet 0/24//代表将24端口设置为监听其他端口的端口,将抓包电脑接入此端口即可3、mirroring-port ethernet 0/1 to ethernet 0/23 both//设置镜像端口,代表被监听的起始到结束之间的所有端口4、[Quidway]display mirror //查看所设置的结果Monitor-port:Ethernet0/24Mirroring-port:Ethernet0/1 bothEthernet0/2 bothEthernet0/3 bothEthernet0/4 bothEthernet0/5 bothEthernet0/6 bothEthernet0/7 bothEthernet0/8 bothEthernet0/9 bothEthernet0/10 bothEthernet0/11 bothEthernet0/12 bothEthernet0/13 bothEthernet0/14 bothEthernet0/15 bothEthernet0/16 bothEthernet0/17 bothEthernet0/18 bothEthernet0/19 bothEthernet0/20 bothEthernet0/21 bothEthernet0/22 bothEthernet0/23 both5、取消端口镜像undo mirroring-port Ethernet 0/21 to Ethernet 0/23 both//取消对21到23之间端口的监听Ps:同一交换机上只能有一个监听端口,而且不可以监听自己本端口。

Wireshark-使用说明(详细中文版)

Wireshark使用说明文档(详细中文版)前言:由于wireshark在网上的使用说明文档较少,并且在我们的日常的工作中该软件基本每天都要接触,因此写下该文档,只希望对该软件有兴趣的同学的学习能稍微有一点点的帮助。

该文档的出现完全要感谢我们的部门经理,要不是他的督促下可能到现在仍然没有类似的介绍wireshark的文档出现。

由于每天的事情也比较多最近,以至于该文档拖了很久才出现在大家面前,对此也深感无奈;`该文档只介绍wireshark的一些简单的、常用的日常使用的方式,由于书写者水平有限,致以该文档在书写的过程中可能避免不了会有一些错误以及不准确的地方,对于错误的、不准确的地方还请大家多多指正、多多包涵。

中新软件有限公司技术中心:孙凯目录简介 -------------------------------------------------------------------------------------------------------------------------------------- 31.1.、什么是Wireshark----------------------------------------------------------------------------------------------------- 32.1、主要应用--------------------------------------------------------------------------------------------------------------- 31.1.2. 特性 ------------------------------------------------------------------------------------------------------------- 4 安装 -------------------------------------------------------------------------------------------------------------------------------------- 42.1、windows平台上的安装 ------------------------------------------------------------------------------------------------ 42.2、linux平台上的安装 -------------------------------------------------------------------------------------------------- 112.2.1、RedHat版本---------------------------------------------------------------------------------------------------- 112.2.1.1、tcpdump源码安装方式 ---------------------------------------------------------------------------- 112.2.2.2、Linux yum安装方式 ------------------------------------------------------------------------------- 162.3、Ubuntu apt-get安装方式 ------------------------------------------------------------------------------------------ 21 界面概括 ------------------------------------------------------------------------------------------------------------------------------- 253.1.0、主菜单栏-------------------------------------------------------------------------------------------------------------- 263.1.1、抓包工具栏----------------------------------------------------------------------------------------------------------- 263.1.2、文件工具栏----------------------------------------------------------------------------------------------------------- 373.1.3、包查找工具栏-------------------------------------------------------------------------------------------------------- 383.1.4、颜色定义工具栏 ---------------------------------------------------------------------------------------------------- 383.1.5、字体大小工具栏 ---------------------------------------------------------------------------------------------------- 393.1.6、首选项工具栏-------------------------------------------------------------------------------------------------------- 39 菜单简介 ------------------------------------------------------------------------------------------------------------------------------- 444.2.0、菜单栏----------------------------------------------------------------------------------------------------------------- 444.2.1、file菜单 ------------------------------------------------------------------------------------------------------------- 454.2.2、Edit菜单 ------------------------------------------------------------------------------------------------------------- 464.2.3、View菜单 ------------------------------------------------------------------------------------------------------------- 494.2.4、Go菜单栏 ------------------------------------------------------------------------------------------------------------- 534.2.5、Capture菜单栏 ----------------------------------------------------------------------------------------------------- 544.2.6、Analyze菜单栏 ----------------------------------------------------------------------------------------------------- 554.2.7、Statistics菜单栏 ------------------------------------------------------------------------------------------------ 624.2.8、Telephony菜单栏 -------------------------------------------------------------------------------------------------- 704.2.9、Tools菜单栏 -------------------------------------------------------------------------------------------------------- 714.3.0、Internals(内部)菜单栏 -------------------------------------------------------------------------------------- 714.3.1、Help菜单栏---------------------------------------------------------------------------------------------------------- 72 wireshark显示/抓包过滤器 ----------------------------------------------------------------------------------------------------- 745.1、显示过滤器概括-------------------------------------------------------------------------------------------------------- 745.1.1、wireshark规则编辑----------------------------------------------------------------------------------------- 755.1.2、语法以及连接符 ---------------------------------------------------------------------------------------------- 765.1.3、新建规则-------------------------------------------------------------------------------------------------------- 765.2、抓包过滤器概括-------------------------------------------------------------------------------------------------------- 835.2.1、wireshark规则编辑----------------------------------------------------------------------------------------- 845.2.2、语法以及连接符 ---------------------------------------------------------------------------------------------- 845.2.3、新建规则-------------------------------------------------------------------------------------------------------- 85 协议分析 ------------------------------------------------------------------------------------------------------------------------------- 906.1、TCP协议原理简介及分析-------------------------------------------------------------------------------------------- 906.1.1、TCP协议原理简介-------------------------------------------------------------------------------------------- 916.1.2、TCP协议数据包捕捉分析 ---------------------------------------------------------------------------------- 976.1.2.1、TCP数据包头部格式 ------------------------------------------------------------------------------- 976.1.2.2、TCP连接建立的三次握手 ------------------------------------------------------------------------- 996.1.2.3、TCP四次挥手的连接终止 ----------------------------------------------------------------------- 1006.1.2.4、SYN Flood攻击数据包 -------------------------------------------------------------------------- 1016.1.2.5、ACK Flood攻击------------------------------------------------------------------------------------ 1016.2、HTTP协议原理简介及分析 ---------------------------------------------------------------------------------------- 1026.2.1、HTTP协议工作原理简介 ---------------------------------------------------------------------------------- 1036.2.2、HTTP协议数据包捕捉分析------------------------------------------------------------------------------- 1106.2.2.1、HTTP数据包头部格式---------------------------------------------------------------------------- 1106.2.2.2、HTTP协议的连接 ---------------------------------------------------------------------------------- 111 常见问题 ----------------------------------------------------------------------------------------------------------------------------- 1137.1、wireshark安装问题 ------------------------------------------------------------------------------------------------ 1137.1.2、找不到接口 -------------------------------------------------------------------------------------------------- 1137.2、wireshark显示问题 ------------------------------------------------------------------------------------------------ 1157.2.1、数据包序列号问题 ----------------------------------------------------------------------------------------- 1157.2.2、校验和问题 -------------------------------------------------------------------------------------------------- 116简介1.1.、什么是WiresharkWireshark 是网络包分析工具。

Wireshark用法

Wireshark用法

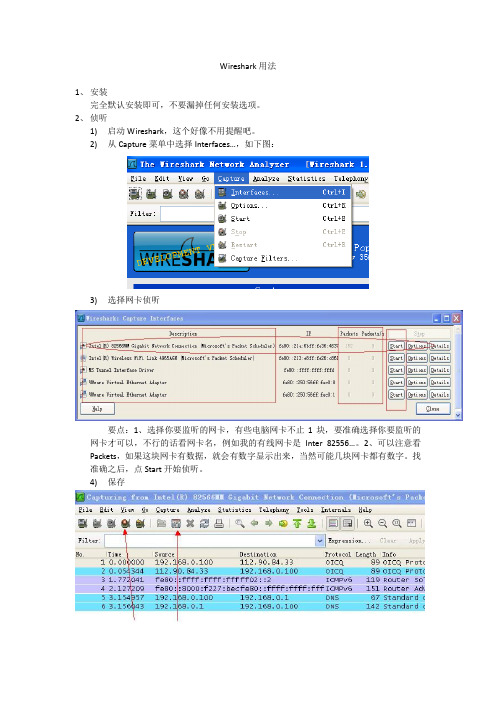

1、安装

完全默认安装即可,不要漏掉任何安装选项。

2、侦听

1)启动Wireshark,这个好像不用提醒吧。

2)从Capture菜单中选择Interfaces…,如下图:

3)选择网卡侦听

要点:1、选择你要监听的网卡,有些电脑网卡不止1块,要准确选择你要监听的网卡才可以,不行的话看网卡名,例如我的有线网卡是Inter 82556…。

2、可以注意看Packets,如果这块网卡有数据,就会有数字显示出来,当然可能几块网卡都有数字。

找准确之后,点Start开始侦听。

4)保存

保存之前先按左侧箭头指向位置,停止监听,然后点右侧保存按钮,指定文件名即可。

记住相应路径,这个你懂得吧。

这个功能很厉害,可以把所有的数据都监听回来。

若要看是否有某个方面的数据,可以增加过滤。

例如监听与黄埔码头的通讯。

写入如下过滤条件即可。

tcp.port==18060

写入位置如下图:。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

GNS3,VPCS,wireshark的安装与使用教程

1.准备工作

(1)若原来安装过Dynamips和wincap(旧版本)的请先卸载。

(2)在任意盘下建立文件夹LAB,在该文件夹下建立3个子文件夹project, temp, ios,文件夹名字可以根据个人喜好改变,但一定要为英文。

(3)将已有的IOS及PIX的BIN文件拷到ios文件夹下(在GNS30.7版本中,模拟时无法识别RAR的文件,RAR文件必须解压为BIN文件,然后加载,GNS30.6中可以识别)。

2.开始安装

组件全部安装。

3.安装完成启动GNS3,进入初始界面,选择第一个

进入配置界面(第2次以及以后登录,在“编辑——首选项”中可打开)

设定:在语言处选择自己合适的语言,project为拓扑图所在处,image为IOS文件所在文件夹。

然后选择左边的第二个Dynamips ;

Executable path为dynmpis-wxp.Exe 的路径,选择你所安装的文件夹即可

Working director为GNS3工作时,产生的临时文件所在目录

Enable sparse memory feature 勾上,可以节约内存。

配置好后,点击Test,进行测试

测试成功,基本配置完成。

4.加载IOS(点击:“编辑——IOS和Hypervisors”);进入IOS配置界面

选择合适的IOS配置并保存(IOS先以放入对应的文件夹)

配置好后,选择路由器

运行路由器

当路由器成功运行后,准备计算Idle值(GNS3完全模拟路由器的内核,相当于真实路由,所以会大量消耗CPU和内存,计算Idle的值,是为了减少CPU空转的时间,提高利用率)

在计算时,注意选择带*号的值,此为最优值,(在有多个带*的值中,选择数值最小的)在没有出现带*值时,可以多计算几次。

Idle的值只用计算一次,GNS3会自动记忆

5.配置启动路由器的方式(telnet协议是核心,其他使用的工具全部为外壳)

选择General中第二项

Preconfigurated terminal commands 为选择登陆时使用的命令模式,可以选择telnet ,也可以选择putty(GNS30.6中没有这个功能,也没有登陆方式的选择,0.6中默认的是telnet,并没putty)

*********不管选择什么登陆模式,都要点击后面使用Use,不然无法生效

选择telnet模式

********** 此处注意,选择telnet模式时,显示的start telnet %h %p可能无法启动终端,此时,将命令修改成telnet %h %p 即可登入,再次加入%d 无法启动

选择putty模式

Telnet启动

Putty启动画面

********* 一般不建议使用telnet方式登入(前面提到了,真正使用的方式为telnet,一般用有壳的软件 putty或SecureCRT

下面介绍SecureCRT和GNS3的连接方法

在terminal command中,修改成图中显示的样子,D:\LAB\SecureCRT\SecureCRT.exe为这个软件所在路径 /T是SecureCRT下的一个命令

SecureCRT启动模式

下面介绍GNS3中默认的抓包工具Wireshark(ethereal高级版本,使用ethereal一样)的使用

1、安装时组建全选

Wincap不用安装了,前面安装GNS3时已经安装

安装完成后,在GNS3中进行设置

配置完成后,建立基本的拓扑图

选择Capture,Wireshar启动

注意观察,在标题栏显示的是R1_to_R2,在一开始,可以选择抓包的方向

然后再路由器R1中PING R2

显示成功

再观察Wireshark

发现没有变化

这是Wireshark和GNS3总存在的一个问题,wireshark无法做到抓包同步显示,这时关掉wireshark,在重复刚才的步骤,start capture 即可看到新内容

图中可见,存在ICMP的包,,即抓包成功。

不用抓包的话,要释放,在连接线上选择stop capture。

图标(节点)

仔细观察左边的node types,发现没有computer类型,那么我们自己添加computer节点

进入图标配置界面

将computer图标从左边移到右边,然后双击图标

双击图标后,将type类型改为cloud类型,不修改为装饰类型,只能做图标,没有作用。

将节点增加好后,作用在后面介绍。

VPCS的使用

GNS3可以模拟路由,但无法模拟PC,在很多实验中,需要使用PC来进行验证,这里介绍VPCS,是用来模拟PC,用于验证,以后会介绍其他方法。

Vpcs采用UDP协议,使用本机网卡和端口进行通讯的。

VPCS启动

运行SHOW命令

查看VPCS命令,输入?即可

自己观察命令,并学习。

模拟PC的切换,输入对应数字即可

对VPCS进行配置

配置IP成功,如有任何问题,请参照SHOW中的命令提示。

开始配置PC1的端口

为什么使用5001 5000端口,应为在GNS3中,GNS3与本机网卡相联时使用的是从5000端口开始的。

在配置时,vpcs的lport(本地端口)就是GNS3中的远程端口,反之vpcs的远程端口为GNS3中的本地端口。

在GNS3中选择computer

然后对computer进行配置将computer放入拓扑窗口后双击

选择第二项

这里就可以看到刚才所说的local port 和remote port 在Remote host里添加127.0.0.1,然后点击Add

在右边有对应的显示,然后进行拓扑

在进行连接时我们一般选择manua(手动模式),这里连接时,在PC处会显示你刚才配置的

两台PC ,C1,C2分别连接VPC1和VPC2

前面VPC1已经设置好,这里将VPC2进行相关设置,并对C2尽享相关设置

设置好后,先在VPC进行一次PING实验,用PC1 ping PC2

发现ping不通,正常

下面启动路由(需要路由器已经配完成)

再用PC1 ping PC2

再进行tracert

经过一跳,成功

实验成功。

注意,在使用VPCS进行实验的时候,有可能出现假死的情况,即实验配置完全正确,却仍

然ping不通,就不要在纠结了,此为软件的问题(路由器也有这种问题),可以采用别的方

法来进行测试,在以后的实验中会介绍。

(在使用VPC之前,可以将GNS3目录下的

cygwin1.Dll文件复制到VPCS的文件夹目录下,覆盖VPCS中的cygwin1.Dll文件,据说很

重要,但不覆盖一样可以使用,不知覆盖后是不是会出现防止假死问题,带同学们自己实验)。