TI抓包工具的使用

抓包工具和抓包分析

抓包工具和抓包分析1 概述在处理 IP网络的故障时,经常使用以太网抓包工具来查看和抓取 IP网络上某些端口或某些网段的数据包,并对这些数据包进行分析,定位问题。

在IMON项目里,使用抓包工具抓包进行分析的场景在EPG采集、引流模块和软终端监看模块,一般情况下EPG采集和引流模块比较稳定,软终端监看还涉及SS5代理,这部分出问题的几率比较大,这是就有可能要现场维护人员抓包进行分析、排查、定位问题,确定是网络问题还是软件问题,如果是软件问题则要将抓回的包发给研发解决。

EPG抓包可分为对鉴权过程、采集过程抓包验证,主要是通过通过抓包分析与IPTV鉴权服务器之间的TCP交互。

流媒体交互抓包可分为对组播、点播进行抓包,一般交互的协议分为IGMP、RTSP、RTMP等,组播一般是基于UDP的IGMP流,点播是基于RTP的RTSP流或基于TCP的RTMP流。

软终端抓包主要是抓取软终端与IPTV服务器交互、SS5与IPTV服务器交互的数据包,一般跟流媒体交互的报文协议差不多,也是分为组播IGMP、点播RTSP等协议,不过经过测试发现江苏的部分组播(可能是用户不同所致)发送的是RTSP的包。

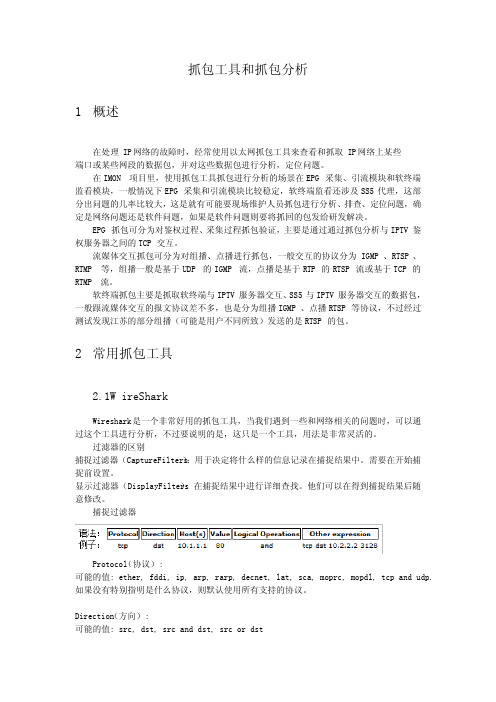

2 常用抓包工具2.1 W ireSharkWireshark是一个非常好用的抓包工具,当我们遇到一些和网络相关的问题时,可以通过这个工具进行分析,不过要说明的是,这只是一个工具,用法是非常灵活的。

过滤器的区别捕捉过滤器(CaptureFilters):用于决定将什么样的信息记录在捕捉结果中。

需要在开始捕捉前设置。

显示过滤器(DisplayFilters):在捕捉结果中进行详细查找。

他们可以在得到捕捉结果后随意修改。

捕捉过滤器Protocol(协议):可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp. 如果没有特别指明是什么协议,则默认使用所有支持的协议。

Fiddler抓包工具使用说明

Fiddler抓包工具使用说明Fiddler抓包工具使用说明1.简介Fiddler是强大的抓包工具,可以将网络传输发送与接收的数据包进行截获、重发、编辑等操作。

它的原理是以Web代理服务器的形式进行工作的,使用的代理地址是127.0.0.1,端口默认为8888,我们也可以通过设置进行修改。

代理就是在客户端和服务器之间设置一道关卡,客户端将请求数据发出去后,代理服务器会将数据包进行拦截,代理服务器再冒充客户端发送数据到服务器;同理,服务器将响应数据返回,代理服务器也会将数据拦截,再返回给客户端。

Fiddler可以抓取支持HTTP代理的任意程序的数据包,如果要抓取HTTPS 会话,要先安装证书。

2.使用说明Fiddler想要抓到数据包,要确保Capture Traffic是开启,在File –> Capture Traffic(快捷键F12)。

开启后在左下角会有显示,当然也可以直接点击左下角的图标来关闭/开启抓包功能。

下面挑几个快捷功能中常用的几项解释:①给会话添加备注信息②重新加载当前会话③删除会话选项④放行,和断点对应⑤响应模式,当Fiddler拿到服务端的Response后是缓存起来一次响应给客户端还是以Stream的方式直接响应。

⑥解码,有些请求是被编码的,点击这个按钮后可以根据响应的编码格式自动解码⑦查找会话⑧保存会话⑨截屏,截屏后会在会话列表里返回一个截图2.1.1.会话列表字段及图标的含义名称含义# 抓取HTTP Request的顺序,从1开始,以此递增Result HTTP状态码Protocol 请求使用的协议,如HTTP/HTTPS/FTP等Host 请求的主机名或域名URL 请求资源的位置Body 请求大小Caching 请求的缓存过期时间或者缓存控制值Content-Type 请求响应的MIME类型Process 发送此请求的进程,进程IDComments 允许用户为此回话添加备注,右击会话添加备注Custom 允许用户设置自定义值请求已经发往服务器已从服务器下载响应结果请求从断点处暂停响应从断点处暂停请求使用HTTP 的HEAD 方法,即响应没有内容(Body)请求使用HTTP 的POST 方法请求使用HTTP 的CONNECT 方法,使用HTTPS 协议建立连接隧道响应是HTML 格式响应是一张图片响应是脚本格式响应是CSS 格式响应是XML 格式响应是JSON 格式响应是一个音频文件响应是一个视频文件响应是一个SilverLight响应是一个FLASH响应是一个字体普通响应成功响应是HTTP/300、301、302、303 或307 重定向响应是HTTP/304(无变更):使用缓存文件响应需要客户端证书验证服务端错误会话被客户端、Fiddler 或者服务端终止2.1.2.Inspectors查看请求/响应报文信息每个Fiddler抓取到的数据包都会在会话列表中展示,点击具体的一条数据包可以在右侧菜单点击Insepector查看详细内容。

抓包的使用

抓包的使用身为互联网人,无论在平时开发还是在测试过程中,我们都不可避免的会涉及到网络安全性,如何监测网络请求,从而最大程度的保证数据的安全,需要我们了解并掌握抓包的技巧。

那么何谓抓包呢?抓包就是将网络传输发送与接收的数据包进行截获、重发、编辑、转存等一系列操作,来进行检查网络是否安全。

同时经常被黑客用来对数据进行截取,利用一些抓包软件可以很轻松的获得到你没有加密的一些数据,经过分析,然后会对你的行为进行攻击。

所以,抓包对于我们维护信息的安全非常关键。

市面上主流的抓包常用工具主要有:fiddler:windows平台最受欢迎抓包工具、免费、易用charles:Mac平台下最佳抓包工具,易于使用,收费软件,可以一直使用wireShark:老牌抓包工具,跨平台,功能齐全、强大tcpdump:命令行程序,适用于手机系统和后台系统《Fiddler》简介:Fiddler是运行于windows系统上的程序,用来处理HTTP,HTTPS协议。

在我们工作中常见的主要是对我们移动端开发完成后,进行调试或者测试的时候,需要检查服务端与客户端的数据交互有没有实现,以及是否正确,我们会使用一些虚拟数据,假数据,设定的场景,来对我们的软件进行操作,就需要用到Fiddler 抓包工具。

处理HTTP协议:1.首先需要注意的是我们的移动端app必须保证和Fiddler的主机处于同一网络下2.Fiddler选择开启远程连接,确认Fiddler代理主机的IP 地址和端口号进入Tools-->Options-->Connections-->勾选Allow remote puters to connect默认监听的端口号8888()3.在移动端设置网络代理为Fiddler主机,即Fiddler代理主机IP和端口号选中网络对应的无线连接名称长按-->修改网络-->高级选项-->代理手动--填写代理IP地址和端口--保存4.访问HTTP协议的网络地址处理HTTPS协议:1.首先保证移动端和Fiddler的主机为同一网络,并且能够抓取到HTTP协议2.Fiddler开启抓取HTTPS协议进入Tools-->Options-->HTTPS-->勾选Capture HTTPS CONNECTS-->勾选Decrypt HTTPS traffic --> 勾选 Ignore server certificate errors3.移动端卸载配置证书4.访问HTTPS协议的网络地址《Charles》简介:Charles是运行于Mac系统的抓包截取工具,设置代理服务器,处理网络请求,来实现网络封包的截取和分析。

抓包工具介绍

抓包工具简单介绍要做网页操作,get和post提交数据是必须要学会的一件事。

想要获取get或者post的数据就必须要学会抓包。

下面我就对常见的抓包工具简单的介绍一遍。

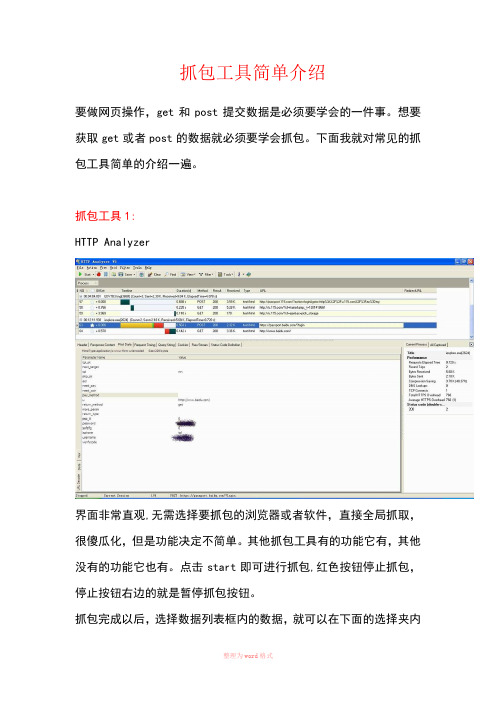

抓包工具1:HTTP Analyzer界面非常直观,无需选择要抓包的浏览器或者软件,直接全局抓取,很傻瓜化,但是功能决定不简单。

其他抓包工具有的功能它有,其他没有的功能它也有。

点击start即可进行抓包,红色按钮停止抓包,停止按钮右边的就是暂停抓包按钮。

抓包完成以后,选择数据列表框内的数据,就可以在下面的选择夹内查看具体的数据,比如post的数据。

其中post数据有几种查看方式:1.提交的真正数据(url编码数据)。

2.提交的数据的具体每个参数和参数的值(url解码出来显示)。

3.以16进制数据查看。

抓包完成可以保存数据为XML文件,方便以后查看和分析。

特点:全局抓包,无需选择抓包对象,也可以附加到IE浏览器进行抓包, 方法:打开浏览器-》查看-》浏览器栏-》IE HTTP Analyzer 即可。

可以筛选只显示出需要的数据。

可以很方便查看post提交的数据和参数,这点对易语言和delphi等编程工具来说很有用。

抓包工具2:HttpWatch界面和HTTP Analyzer有点像,但是功能少了几个。

而且只能附加到浏览器进行抓包。

附加的办法:打开浏览器-》查看-》浏览器栏-》HttpWatch,然后点record即可抓包。

特点:抓包功能强大,但是只能依附在IE上。

Post提交的数据只有参数和参数的值,没有显示提交的url编码数据。

HttpWatch强大的网页数据分析工具.集成在Internet Explorer工具栏.包括网页摘要.Cookies管理.缓存管理.消息头发送/接受.字符查询.POST 数据和目录管理功能.报告输出 HttpWatch 是一款能够收集并显示页页深层信息的软件。

它不用代理服务器或一些复杂的网络监控工具,就能够在显示网页同时显示网页请求和回应的日志信息。

抓包工具Fidder详解(主要来抓取Android中app的请求)

抓包工具Fidder详解(主要来抓取Android中app的请求)第一步:下载神器Fiddler,下载链接:下载完成之后,傻瓜式的安装一下了!第二步:设置Fiddler打开Fiddler, Tools-> Fiddler Options (配置完后记得要重启Fiddler)选中"Decrpt HTTPS traffic", Fiddler就可以截获HTTPS请求选中"Allow remote computers to connect". 是允许别的机器把HTTP/HTTPS请求发送到Fiddler上来记住这个端口号是:8888第三步:设置Android手机首先获取PC的ip地址:命令行中输入:ipconfig,获取ip地址好吧,这时候我就拿到了IP地址和端口号了下面来对Android手机进行代理设置,本人使用的是三星的G4:确定一下手机和PC是连接在同一个局域网中进入手机的设置->点击进入WLAN设置->选择连接到的无线网,长按弹出选项框:如图所示:选择修改网络配置:选择显示高级选项,将代理设置成手动,将上面获取到的ip地址和端口号填入,点击保存。

这样就将我们的手机设置成功了。

第四步:下载Fiddler的安全证书使用Android手机的浏览器打开:http://10.2.145.187:8888,点"FiddlerRoot certificate" 然后安装证书,如图:到这里我们就设置好所有的值,下面就来测试一下,首先安装网易新闻App。

下面打开Fiddler,然后打开手机中的网易新闻app,Fiddler抓包如下:这样就抓取Android移动端的数据包成功了,这个对于我们后面进行网络数据请求的调试有很大的帮助,我们可以通过这个方法来判断我们请求网络是否成功!。

抓包工具使用方法

抓包工具使用方法嘿,朋友们!今天咱就来唠唠这抓包工具的使用方法。

你可别小瞧它,这玩意儿就像是个神奇的侦探,能帮咱抓住网络世界里那些看不见摸不着的数据小调皮呢!咱先来说说准备工作哈。

就跟你出门得先找对鞋子一样,用抓包工具也得先把该准备的准备好。

电脑得有吧,抓包工具得装上吧,这些都是基础。

然后呢,就像你要去抓一只调皮的小猫,得先找对地方。

在网络世界里,咱得知道从哪儿开始抓。

一般来说,就是在你想要了解数据流动的那个地方设置好抓包工具。

等一切就绪,就可以开始抓啦!这感觉就像是张开了一张大网,等着那些数据小鱼游进来。

看着那些数据源源不断地被抓到,是不是有点小兴奋呢?抓包工具会把抓到的数据清清楚楚地展示给你看。

就好像你打开了一个装满宝贝的箱子,各种信息都在里面。

你得学会分辨哪些是你想要的,哪些是可以忽略的。

这就像在一堆杂物里找你心仪的那个小物件一样。

比如说,你想知道某个网站是怎么跟你的电脑交流信息的,那抓包工具就能告诉你它们之间说了啥悄悄话。

是不是很神奇?再比如说,你在玩游戏的时候,觉得网络有点卡顿,那用抓包工具看看是不是有什么数据在捣乱呢。

哎呀,你想想,这就像你有了一双透视眼,能看穿网络的秘密!多酷啊!不过啊,用抓包工具也得小心点哦,可别不小心抓到了不该抓的东西。

就像你走路的时候得看着点路,别踩到不该踩的。

而且,用这玩意儿得有点耐心,有时候数据可多了,你得慢慢找你想要的。

这可不是一蹴而就的事儿,得像挖宝藏一样,慢慢挖,细细找。

总之呢,抓包工具是个很厉害的东西,但也得好好用。

只要你掌握了方法,就能在网络世界里畅游无阻啦!它能帮你解决很多问题,让你对网络有更深的了解。

怎么样,是不是心动了?赶紧去试试吧!。

wireshark抓包工具用法

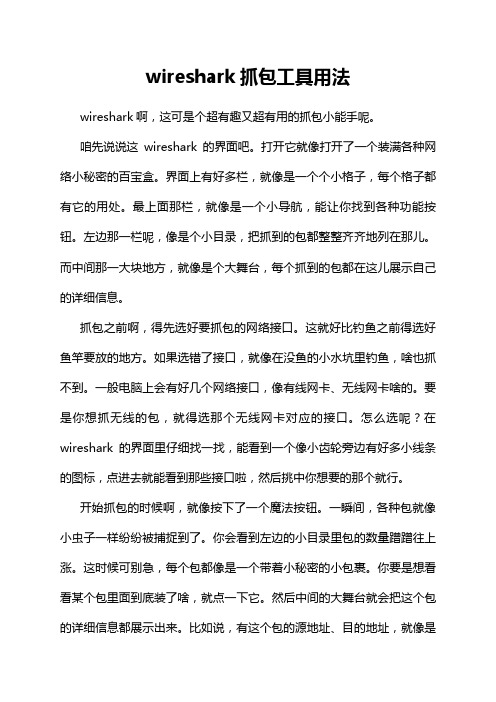

wireshark抓包工具用法wireshark啊,这可是个超有趣又超有用的抓包小能手呢。

咱先说说这wireshark的界面吧。

打开它就像打开了一个装满各种网络小秘密的百宝盒。

界面上有好多栏,就像是一个个小格子,每个格子都有它的用处。

最上面那栏,就像是一个小导航,能让你找到各种功能按钮。

左边那一栏呢,像是个小目录,把抓到的包都整整齐齐地列在那儿。

而中间那一大块地方,就像是个大舞台,每个抓到的包都在这儿展示自己的详细信息。

抓包之前啊,得先选好要抓包的网络接口。

这就好比钓鱼之前得选好鱼竿要放的地方。

如果选错了接口,就像在没鱼的小水坑里钓鱼,啥也抓不到。

一般电脑上会有好几个网络接口,像有线网卡、无线网卡啥的。

要是你想抓无线的包,就得选那个无线网卡对应的接口。

怎么选呢?在wireshark的界面里仔细找一找,能看到一个像小齿轮旁边有好多小线条的图标,点进去就能看到那些接口啦,然后挑中你想要的那个就行。

开始抓包的时候啊,就像按下了一个魔法按钮。

一瞬间,各种包就像小虫子一样纷纷被捕捉到了。

你会看到左边的小目录里包的数量蹭蹭往上涨。

这时候可别急,每个包都像是一个带着小秘密的小包裹。

你要是想看看某个包里面到底装了啥,就点一下它。

然后中间的大舞台就会把这个包的详细信息都展示出来。

比如说,有这个包的源地址、目的地址,就像是写信的时候的寄信人和收信人地址一样。

还有这个包的协议类型,是TCP 呢还是UDP,这就好比是信件是用挂号信的方式寄的(TCP比较可靠),还是像明信片一样随便寄寄(UDP速度快但不太可靠)。

要是你想找特定类型的包,这也不难。

wireshark有个很厉害的小功能,就像一个小筛子一样。

比如说你只想看HTTP协议的包,因为你想知道网页之间是怎么传递信息的。

那你就可以在上面的搜索栏里输入“HTTP”,然后神奇的事情就发生了,那些不是HTTP协议的包就像小沙子一样被筛掉了,只剩下HTTP协议的包展现在你眼前。

抓包工具Fiddler安装及使用

抓包工具Fiddler安装及使用说明fiddler是一个http协议调试代理工具,它能够记录并检查所有你的电脑和互联网之间的http通讯,设置断点,查看所有的“进出”fiddler的数据(指cookie,html,js,css 等文件)。

fiddler 要比其他的网络调试器要更加简单,因为它不仅仅暴露http通讯还提供了一个用户友好的格式。

这里只介绍fiddler的日常使用,更多的操作说明可参看官方网站。

一、安装在官网下载最新版本,然后按默认一步步完成安装。

二、fiddler抓取手机通讯2.1设置抓取https加密包。

1)安装完成后打开fiddler,点击Tools-options2)点击https设置选择,勾选选择项3)点击Actions,点击第二项:Export Root Certificate to Desktop,这时候桌面上会出现证书fiddlerRoot.cer文件,点击OK设置成功,关闭fiddler4)PC端:在浏览器中导入证书fiddlerRoot.cer,以谷歌浏览器为例说明,在浏览器上输入: chrome://settings/,然后进入高级设置,点击管理证书5)在受信任的根证书颁发机构,点击“导入”,选择刚导出的fiddler证书导入。

然后重新打开fiddler就可以在电脑上抓https包了。

6)手机端:先打开fiddler,然后在手机浏览器,输入fiddler电脑主机IP:8888,然后回车。

会看到下图7)点击“fiddlerRoot certificate”下载证书。

下载完成后任意输入证书名,然后点击“确认”。

安卓手机证书安装后会强制要求设置密码,按照要求设置一个即可。

8)上步完成后,手机端还需要设置代理后才可以抓包。

以iPhone手机为例,找到手机连接的无线网络,点击进入设置页面。

在HTTP代理处选择手动,然后输入服务器IP和端口。

这里的服务器指的是指运行fiddler的电脑主机IP,端口默认是8888。

抓包软件的使用

软件使用

软件使用-查看( 软件使用-查看(续)

数据包列表 数据捕获时,是以帧/包为单位的,每个单位在 list中就是一个条目,按照时间先后排列显示 每个list条目中包含地址、协议类型等简要信息 当前窗口中默认显示最近更新的帧/包的信息 不同的帧/包可以自定义不同的颜色,方便阅读

逻辑关系 有些时候,过滤需要多个函数来联合定义,不同 的函数之间可以使用如下的关系来定义,分别是 与、否、或,当然“括号”是用于辅助的 and not || ()

软件使用

软件使用-过滤规则( 软件使用-过滤规则(续)

举例 eth.addr == 11:22:33:44:55:66 ip.src == 1.2.3.4 and ip.dst == 4.3.2.1 not arp and !(udp.port == 53) tcp.port == 69 || udp.port == 69 看看这些Filtre分别是什么含义?

课程内容

概述 使用须知 软件使用 实用案例 本章小结

使用须知

软件的获取

WireShark软件请自行去官方网站下载并安装 ( ),目前最新的版本是 v0.99.7。 由于安装过程非常简单,此处就不在赘述。

wห้องสมุดไป่ตู้

软件使用

软件使用- 软件使用-捕获

WireShark开始捕获前需要进行必要的设置: 1、Capture interface中指定相应的网卡 2、同时也可以进入Options选项中自定义参数

软件使用

软件使用-捕获( 软件使用-捕获(续)

概述

常见的抓包软件有哪些? 常见的抓包软件有哪些?

Sniffer Etherpeek TCPDump Ethereal/Wireshark Wireshark ……

抓包工具的使用

抓包工具的使用抓包工具是网络安全领域中常用的一种工具,用于捕获和分析网络数据包。

它可以帮助我们了解网络通信过程中的细节,识别潜在的安全问题,以及优化网络性能。

本文将介绍抓包工具的基本原理和使用方法,以及一些常见的抓包工具。

一、抓包工具的基本原理抓包工具通过在网络接口上监听数据流量,捕获经过网络的所有数据包。

它可以拦截传输层(如TCP、UDP)和网络层(如IP)的数据包,并将其解析成可读的格式,以便进一步分析。

抓包工具可以在本地计算机上运行,也可以在网络上的特定位置(如网关、路由器)上运行。

二、抓包工具的使用方法1. 安装抓包工具:根据操作系统的不同,选择合适的抓包工具进行安装。

常见的抓包工具有Wireshark、Fiddler、tcpdump等。

2. 选择抓包接口:打开抓包工具后,选择要监听的网络接口。

一般情况下,选择默认接口即可,但如果有多个网络接口,可以根据需要进行选择。

3. 开始抓包:点击开始/启动按钮,开始抓包。

抓包工具会开始监听网络流量,并将捕获的数据包显示在界面上。

4. 分析数据包:抓包工具会将捕获的数据包按照时间顺序显示在界面上。

可以点击每个数据包,查看其详细信息,包括源IP地址、目标IP地址、协议类型、数据内容等。

可以根据需要对数据包进行过滤和排序,以便更好地分析和理解。

5. 导出数据包:在分析完数据包后,可以将其导出到文件中,以便后续分析或共享给其他人。

三、常见的抓包工具1. Wireshark:Wireshark是一款功能强大的开源抓包工具,支持多种操作系统,包括Windows、Linux、macOS等。

它具有直观的界面和丰富的功能,可以捕获和分析各种协议的数据包,如TCP、UDP、HTTP等。

2. Fiddler:Fiddler是一款针对Web开发和调试的抓包工具,它可以捕获浏览器和服务器之间的所有HTTP和HTTPS通信。

Fiddler 具有可扩展的架构,可以通过插件来增加额外的功能。

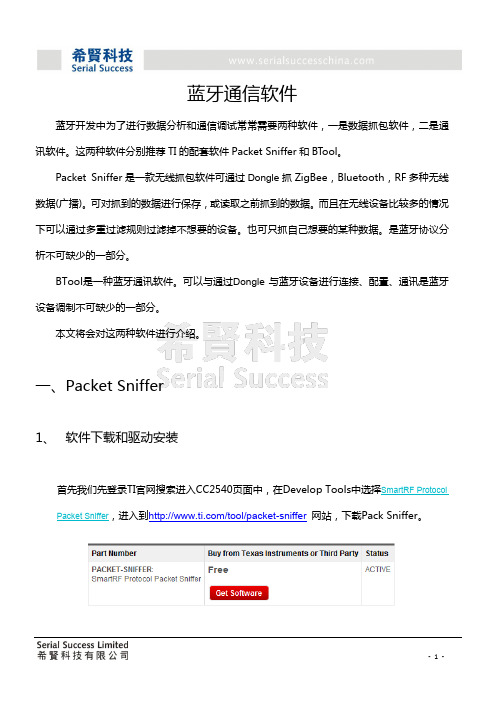

蓝牙抓包软件

蓝牙通信软件蓝牙开发中为了进行数据分析和通信调试常常需要两种软件,一是数据抓包软件,二是通讯软件。

这两种软件分别推荐TI的配套软件Packet Sniffer和BTool。

Packet Sniffer是一款无线抓包软件可通过Dongle抓ZigBee,Bluetooth,RF多种无线数据(广播)。

可对抓到的数据进行保存,或读取之前抓到的数据。

而且在无线设备比较多的情况下可以通过多重过滤规则过滤掉不想要的设备。

也可只抓自己想要的某种数据。

是蓝牙协议分析不可缺少的一部分。

BTool是一种蓝牙通讯软件。

可以与通过Dongle与蓝牙设备进行连接、配置、通讯是蓝牙设备调制不可缺少的一部分。

本文将会对这两种软件进行介绍。

一、Packet Sniffer1、软件下载和驱动安装首先我们先登录TI官网搜索进入CC2540页面中,在Develop Tools中选择SmartRF Protocol Packet Sniffer,进入到/tool/packet-sniffer网站,下载Pack Sniffer。

安装软件。

这时我们需要一个蓝牙的Dongel 一般使用TI推荐的CC2540 USB Dongle 。

首先我们要用CC-DEBUGGER为Dongel烧写一个固件固件在安装软件的时候也被解压到安装软件的目录下,具体地址可参照下图。

由于我们使用的是CC2540蓝牙设备所以我们应该烧写sniffer_fw_cc2540.hex接着我们将Dongel插到电脑的USB口,接着将提示装载驱动,驱动与固件同在软件安装目录下具体可参考下图。

此时我们就能看到该设备已经很好地驱动上了。

2、软件使用首先我们先打开软件选择Bluetooth Low Energy,点击Start。

点击三角行的Start按键和两个三角的向下滚动按键,在主显示界面中就会显示出所抓的包了,当然我们首先要有BLE设备发广播。

当然还可以进行暂停、清楚、字体大小转换、数据保存、读取。

抓包软件使用

抓包软件使用:1.运行wireshark软件,如下图所示图一如果网卡列表中无任何网卡,则说明软件安装不正确,需要重新安装。

2.在上图中点击红色圈起的按钮,弹出如下对话框:图二勾选我们要进行抓包的网卡,如果是通过有线上网,一般对“本地连接”进行抓包,如果无线上网,一般是对“无线网络连接”进行抓包。

3.勾选后点击“Start”进行抓包,可以抓下通过该网卡的所有数据包,如下图所示:4.假如要对数据包进行过滤,只抓我们关心的数据包,比如要抓某个包含某个IP,163.177.64.211的所有的数据包,在图二中,点击Options,弹出选项的对话框,在”Capture Filter”中输入如下:点击“Start”开始抓包即可。

假如有多个IP,可以在多个host之间用“or”5.如果我们要只抓经过某个端口的数据包,如25,我们可以按如下输入:6.我们可以查看某个连接上的所有数据包,如下,选中某个数据包,右键点击,弹出菜单,在菜单中选择“Follow TCP Stream”或对UDP,选择“Follow UDP Stream”会弹出如下的对话框,以文本的格式显示该连接的所有的数据包:7.TCPDUMP指令抓包,抓所有包含25端口的数据包,并且保存到/root/Desktop/smtp.cap的文件中,假如该数据包经过的是eth0网卡:所抓到的数据包,拷贝到windows下来,可以使用wireshark打开并且查看。

8.抓所有包含IP163.177.64.211的数据包,并且保存到/root/Desktop/smtp.cap的文件中,假如该数据包经过的是eth0网卡:9.假如想抓指定IP并且指定PORT的数据包:10.。

抓包工具Fiddler的使用方法详解(Fiddler中文教程)

抓包⼯具Fiddler的使⽤⽅法详解(Fiddler中⽂教程)Fiddler简介Fiddler(中⽂名称:⼩提琴)是⼀个HTTP的调试代理,以代理服务器的⽅式,监听系统的Http⽹络数据流动,Fiddler可以也可以让你检查所有的HTTP通讯,设置断点,以及Fiddle所有的“进出”的数据(我⼀般⽤来抓包)Fiddler还包含⼀个简单却功能强⼤的基于JScript .NET事件脚本⼦系统,它可以⽀持众多的HTTP调试任务。

Fiddler官⽅⽹站提供了⼤量的帮助⽂档和视频教程,这是学习Fiddler的最好资料Fiddler抓包⼯作原理Fiddler是以代理WEB服务器的形式⼯作的,浏览器与服务器之间通过建⽴TCP连接以HTTP协议进⾏通信,浏览器默认通过⾃⼰发送HTTP请求到服务器它使⽤代理地址:127.0.0.1, 端⼝:8888. 当Fiddler开启会⾃动设置代理,退出的时候它会⾃动注销代理,这样就不会影响别的程序。

不过如果Fiddler⾮正常退出,这时候因为Fiddler没有⾃动注销,会造成⽹页⽆法访问。

解决的办法是重新启动下Fiddler。

Fiddler主界⾯Fiddler的主界⾯分为⼯具⾯板、会话⾯板、监控⾯板、状态⾯板Fiddler的⼯具⾯板说明注释、重新请求、删除会话、继续执⾏、流模式/缓冲模式、解码、保留会话、监控指定进程、寻找、保存会话、切图、计时、打开浏览器、清除IE缓存、编码/解码⼯具、弹出控制监控⾯板、MSDN、帮助Fiddler两种抓包模式缓冲模式(Buffering Mode)Fiddler直到HTTP响应完成时才将数据返回给应⽤程序。

可以控制响应,修改响应数据。

但是时序图有时候会出现异常流模式(Streaming Mode)Fiddler会即时将HTTP响应的数据返回给应⽤程序。

更接近真实浏览器的性能。

时序图更准确,但是不能控制响应。

Fiddler的会话⾯板Fiddler的会话⾯板图标Fiddler的监控⾯板Fiddler的统计报表请求总数、请求包⼤⼩、响应包⼤⼩。

抓包工具的使用

抓包工具的使用

抓包工具是通过监视网络流量并分析传输的数据包来帮助诊断和调试网络问题的工具。

以下是使用抓包工具的基本步骤:

1. 安装抓包工具:选择并安装一款常用的抓包工具,如Wireshark、Fiddler、Charles等。

这些工具在不同的操作系统中有不同的版本。

2. 打开抓包工具:运行抓包工具并打开主界面。

3. 选择要监视的网络接口:在抓包工具的设置中选择要监视的网络接口,通常是网络适配器或无线网络接口。

如果你不确定要选择哪个接口,可以选择默认值。

4. 开始抓包:点击开始或类似的按钮开始抓取网络流量。

抓包工具将会开始监视并记录传输的数据包。

5. 过滤和分析数据包:根据需要可以对捕获到的数据包进行过滤和分析。

过滤可以基于协议、IP地址、端口等进行。

分析可以帮助你理解和诊断网络通信中的问题。

6. 停止抓包:当你捕获到足够的数据包或完成了你的目标后,点击停止或类似的按钮停止抓包。

7. 导出和保存数据包:抓包工具通常提供导出和保存数据包的选项,你可以将抓取到的数据保存到文件中,方便后续分析和共享。

8. 分析数据包:使用一些网络分析工具,如Wireshark的过滤

器和解码功能,来深入分析数据包的内容和结构。

这将有助于解决网络问题以及优化网络性能。

值得注意的是,抓包工具涉及到监视网络流量,因此在使用前你可能需要相应的权限或特殊设置。

同时,抓包工具也会产生大量的网络数据,因此在使用过程中应该注意存储空间的使用。

抓包工具使用介绍

Extract and Save Packets

光通信专家

说明

☻ Captured 表示存所有抓包的包,displayed 表示存所过滤

的包。

☻ All packets 所有包

selected packet 当前所选择的包

光通信专家

光通信专家

安装步骤

☻ 首先双击安装文件,于是可以看到以下内容

光通信专家

安装步骤

☻ 选择菜单添加组件。(以下基本都是Next就行)

光通信专家

使用方法

1 使用wireshark,双击图标打开

光通信专家

使用方法

二、选择使用网卡(电脑与抓包设备相联,通过下面IP 地址可以判断 是否选择正确)

光通信专家

使用方法

三、点击CaptureFiles里有个File栏 ,可以根据自己需要抓的 Protocal 包,或者先不修改把所有把先抓下,再进行过滤。(过 滤以后再讲)

not ! 逻辑非,如 !llc

光通信专家

过滤实例

光通信专家

过滤实例

光通信专家

RTP Packets Stream Analysis

光通信专家

简单查看rtp包

光通信专家

简单查看rtp包

光通信专家

简单查看rtp包

光通信专家

RTP Packets Stream Analysis

光通信专家

光通信专家

使用方法

四、点Start开始抓包 。

光通信专家

Rtp.payload==8 && ip.src==129.102.118.3

光通信专家

How to find packet loss

抓包工具的使用

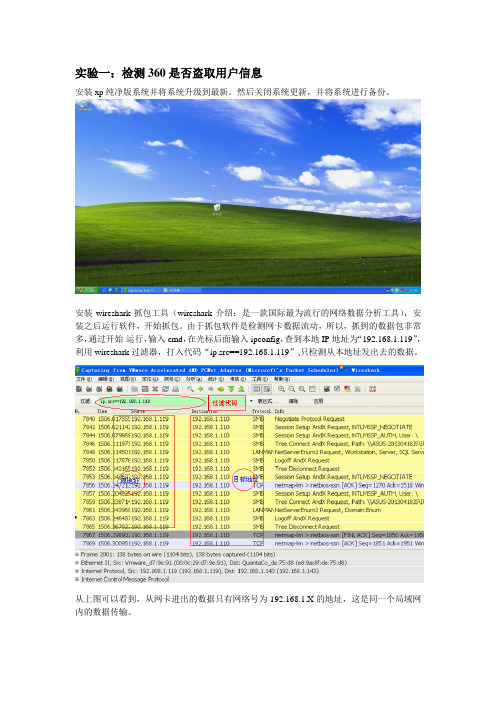

实验一:检测360是否盗取用户信息安装xp纯净版系统并将系统升级到最新。

然后关闭系统更新,并将系统进行备份。

安装wireshark抓包工具(wireshark介绍:是一款国际最为流行的网络数据分析工具),安装之后运行软件,开始抓包。

由于抓包软件是检测网卡数据流动,所以,抓到的数据包非常多,通过开始-运行,输入cmd,在光标后面输入ipconfig,查到本地IP地址为“192.168.1.119”,利用wireshark过滤器,打入代码“ip.src==192.168.1.119”,只检测从本地址发出去的数据。

从上图可以看到,从网卡进出的数据只有网络号为192.168.1.X的地址,这是同一个局域网内的数据传输。

下载360杀毒软件,安装,更新病毒库并进行设置。

4.此时打开抓包软件,可以看到出现IP地址为“220.181.156.56”、“220.181.156.41”、“220.181.156.63”等利用站长工具(/)查询IP,可以得到IP “220.181.156.56”、“220.181.156.41”、“220.181.156.63”的查询结果都是“北京奇虎360有限公司抓获数据包,进行分析:查看第2684表单数据,可以看到发送数据为64bytes,目标服务器硬件地址为“00:16:6:2a:02:04”,目标IP“220.181.156.56”,打开端口53在过滤代码框中键入“ip.src==192.168.1.119 and ip.dst==220.181.156.56”,将源地址和目标地址,定义为“192.168.1.119”和“220.181.156.56”,然后等待,以下是不同时间截下的图:实验结论:从以上三张图,可以看到,三个截下的时间分别是:16:40、17:20、18:00,所以可以知道,360杀毒软件每隔40分钟会从本机发出一个64byte的数据包。

但是由于技术有限,不能分析出数据包的详细内容,所以,实验结论是360会自动发送数据包,但无法确定是否窃取用户信息,但也不排除这种可能性。

vnet 抓包用法

vnet 抓包用法好嘞,朋友,下面就来跟你好好唠唠“vnet 抓包用法”这个事儿。

咱先来说说为啥要学会 vnet 抓包。

这就好比你在一个神秘的网络世界里,vnet 抓包就像是给了你一个超级放大镜,能让你看清那些在网络中跑来跑去的数据到底在干啥。

比如说,你的网络突然卡得要命,或者某个软件老是出问题,这时候用 vnet 抓包就能找出罪魁祸首!那咋开始呢?第一步,准备工作得做好。

你得先把要用的工具准备齐全,就像战士上战场得带好枪一样。

下载并安装好 vnet 抓包软件,确保你的电脑系统能兼容,别到时候软件装上了却打不开,那可就尴尬啦!第二步,设置抓包的参数。

这就像是给你的放大镜调焦距,得调到合适的位置才能看清楚。

比如说,你要决定抓哪些网络接口的数据,是无线的还是有线的。

还有要设置抓包的时长或者大小限制,不然万一抓得太多,你的电脑都要被数据给“撑爆”啦!第三步,开始抓包!这时候就像按下了一个神奇的按钮,数据开始像一群小蚂蚁一样在你的眼前跑过。

但是别慌,这些数据一开始看起来可能会让你眼花缭乱。

第四步,分析抓到的数据。

这才是关键中的关键!就好像你抓到了一堆乱麻,得慢慢理清。

看看哪些是有用的信息,哪些是可以忽略的。

比如说,找到那些频繁出现的数据包,或者是看起来特别大、特别可疑的数据。

我跟你说,我之前有一次抓包,抓完一看,那数据多得呀,我感觉自己就像掉进了数据的海洋里,差点没被淹死!不过我稳住了,一点点分析,最后还真找到了问题所在。

在分析数据的时候,你得有耐心,就像在一堆沙子里找金子一样。

有时候可能找半天啥也没发现,但别灰心,继续找,说不定下一秒就有惊喜。

还有啊,别忘了保存好抓包的数据。

万一你分析完了发现有遗漏的地方,还能重新拿出来再看看,这就像是给自己留了个“后悔药”。

朋友,学会 vnet 抓包用法,就像是给你的网络世界开了一扇窗,让你能更清楚地看到里面的情况。

多练练,你就会发现这其实也没那么难,说不定还能成为你的一项绝技呢!加油吧,相信你一定能行!。

T常见抓包工具的使用方法初PPT课件

基于分解器(dissector) 网络上每一层的协议都有对应的分解器,分解器的作用是把每一层的信息分解,显示出首部字 段,把有效载荷字段(payload)传递给向上一层的分解器,以达到逐层分解的目的 分解器有两种实现方式:作为主程序中的模块实现,或作为插件实现。 Wireshark与对应的TCP5层模型

Page 5

Protocol(协议)

• 可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp.

Direction(方向) • src, dst, src and dst, src or dst

Host(s):

Wireshark的功能特点

支持UNIX和Windows等多平台 在接口实时捕捉包 能详细显示包的详细协议信息 可以打开/保存捕捉的包 可以导入导出其他捕捉程序支持的包数据格式 可以通过多种方式过滤包 多种方式查找包 通过过滤以多种色彩显示包 创建多种统计分析 …

Page 8

Wireshark 作用

参数说明:

-a

将网络地址和广播地址转变成名字;

-d

将匹配信息包的代码以人们能够理解的汇编格式给出;

-dd

将匹配信息包的代码以c语言程序段的格式给出;

-ddd 将匹配信息包的代码以十进制的形式给出;

-e

ห้องสมุดไป่ตู้

在输出行打印出数据链路层的头部信息,包括源mac和目的mac,以及网络层的协议;

-f

将外部的Internet地址以数字的形式打印出来;

常见抓包工具的使用方法

视讯产品线售后服务部

目录

Contents

抓包工具的使用和分析案例

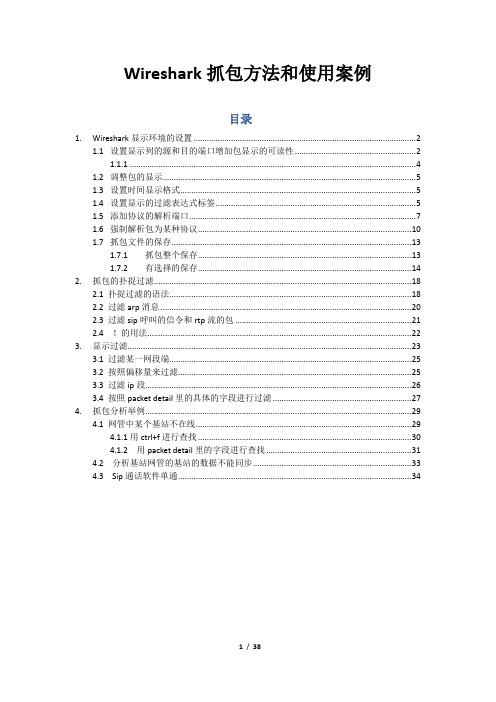

Wireshark抓包方法和使用案例目录1. Wireshark显示环境的设置 (2)1.1 设置显示列的源和目的端口增加包显示的可读性 (2)1.1.1 (4)1.2 调整包的显示 (5)1.3 设置时间显示格式 (5)1.4 设置显示的过滤表达式标签 (5)1.5 添加协议的解析端口 (7)1.6 强制解析包为某种协议 (10)1.7 抓包文件的保存 (13)1.7.1 抓包整个保存 (13)1.7.2 有选择的保存 (14)2. 抓包的扑捉过滤 (18)2.1 扑捉过滤的语法 (18)2.2 过滤arp消息 (20)2.3 过滤sip呼叫的信令和rtp流的包 (21)2.4 !的用法 (22)3. 显示过滤 (23)3.1 过滤某一网段端 (25)3.2 按照偏移量来过滤 (25)3.3 过滤ip段 (26)3.4 按照packet detail里的具体的字段进行过滤 (27)4. 抓包分析举例 (29)4.1 网管中某个基站不在线 (29)4.1.1用ctrl+f进行查找 (30)4.1.2 用packet detail里的字段进行查找 (31)4.2 分析基站网管的基站的数据不能同步 (33)4.3 Sip通话软件单通 (34)1.Wireshark显示环境的设置1.1设置显示列的源和目的端口增加包显示的可读性我们可以设置wireshark的显示的列字段,增加包的可读性。

如我们增加数据包源端口和目的端口,这样可以一目了然,知道是从哪里发的包。

方法菜单edit→preferences→user interface→columns→add对具体的字段field type进行选择,显示名称标题title进行修改点应用apply后,显示的内容增加,然后在显示界面调整显示的次序这样就添加了数据包显示时的源和目的端口,便于我们定位问题1.2调整包的显示调整各个列字段的显示方式,显示的靠边,居中,靠右,列的宽度等内容。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

PacketSniffer

图5: CC Debugger + SmartRFCCxx10TB

PacketSniffer

1.2 协议

启动packet sniffer 时,可支持的协议就显示在启动窗口下。表1列出可支持协议下的软件连

接和捕捉设备的概况。

Can be used to

Protocol

Version Capture device

图 1: CC2430DB

PacketSniffer

图 2: SmartRF04EB 注意:

图中标注的跳线P3,对于CC2430的版本A和B(寄存器CHVER≤0x02),跳线必须在水平方向 (与显示器平行),如图2中。对于CC2430的更新版本,跳线应设置为垂直方向(默认状况)。

PacketSniffer

2.9 时间轴.......................................................................................................................................................19 2.10 无线设置.............................................................................................................................................19

1.1 硬件平台....................................................................................................................................3 1.2 协议......................................................................................................................................................7 1.3 数据流程......................................................................................................................................................9 1.4 软件 .......................................................................................................................................................9

PacketSniffer

SmartRF™ Packet Sniffer 用户手册 Rev.1.10

PacketSniffer

目录

1

介绍 .........................................................................................................................................3

PacketSniffer

1 介绍

SmartRF™数据包嗅探器是一个PC应用软件,用于显示和存储通过射频硬件节点侦听而捕获的 射频数据包。支持多种射频协议。数据包嗅探器对数据包进行过滤和解码,最后用一种简洁的方法 显示出来。过滤包含几种选项,以二进制文件格式储存。

安装Packet Sniffer时与SmartRF® Studio分开,而且必须在Texas Instruments网站下载. 安装完成后,支持信令协议的所有快捷键被显示在"Start menu"窗口下 注意: 选择“IEEE802.15.4/ZigBee (CC2420)” 协议后启动的Packet Sniffer是独特的.最突出的不同点是: 数据包只储存在RAM 缓存区里. 欲了解Packet Sniffer CC2420的更多细节请参阅CC2420的用户手册. 1.1 硬件平台 packet sniffer可以用在多种硬件平台上。. 以下的硬件就可以使用: • CC2430DB • SmartRF04EB + (CC2430EM, CC2530EM, CC1110EM or CC2510EM) • SmartRF05EB + (CC2430EM, CC1110EM, CC2510EM, CC2520EM or CC2530). • CC2531 USB Dongle. • CC Debugger + SmartRFCCxx10TB 合适的板子须通过USB与PC机相连.

7.1 DOCUMENT HISTORY .....................................................................................................................................26

6

TROUBLESHOOTING .............................................................................................................................. 23

7

GENERAL INFORMATION.....................................................................................................................26

4.1 RADIO SETTINGS ............................................................................................................................................21 4.2 EXPORTING REGISTER SETTINGS FROM SMARTRF® STUDIO. .........................................................................22

2.4 安装.............................................................................................................................................................13 2.5 可选区域 ...............................................................................................................................................14 2.6 数据包细节 ............................................................................................................................................15 2.7 地址区 ..............................................................................................................................................16 2.8 显示器 .............................................................................................................................................17

3

FORMAT OF PACKETS SAVED TO FILE............................................................................................20

4

CC2510 AND CC1110 SNIFFERS.............................................................................................................21

图 3: SmartRF05EB

图 4: CC2531 USB 转接器 该CC2531适配器必须预先通过特殊的固件进行编程,以便与数据包嗅探器联合使用。安装好数 据包嗅探器后,编程产生的hex文件可以在以下目录中找到 <installationdirectory>\General\Firmware\sniffer_fw_cc2531.hex。固件可以通过SmartRF Flash Programmer进行编程。要对CC2531适配器上的固件进行编程,转接器须连接到SmartRF05EB或CC转 接器,借助于转接头。查看用户手册关于如何使用闪存编程器了解细节。

2

用户界面 .................................................................................................................................... 10