WINDOWS2021SERVER服务器安全配置WEB安全电脑资料

WindowsServer2021的安装及其配置

WindowsServer2021的安装及其配置Windows Server 2003的安装与配置教学目标1.了解Windows Server 2003家庭产品及基本硬件要求2.熟悉Windows Server 2003系列产品之间的区别3.掌握磁盘规划技术与Windows Server 2003的安装方法教学重点Windows Server 2003的安装方法教学难点磁盘规划教学课时讲授与实践2课时教学过程一、引入现在的网络操作系统产品要紧是三分天下,微软的Windows系列、UNIX与Linux系列,Windows系列的操作系统占据了近一半的市场份额,其本身内置了基本的网络协议,包含Microsoft 网络文件打印与共享、Internet协议(TCP/IP)、Microsoft 网络客户端等几种常用的协议,无需用户专门安装即可使用,非常适合搭建中小型网络应用服务平台二、新授课Windows Server 2003的安装与配置(板书)1. Windows Server 2003(板书)Windows Server 2003 提供了四个版本,用户能够根据需要选用合适的版本,四个版本分别是Windows Sever 2003标准版、Windows Sever 2003企业版、Windows Sever 2003数据中心版、Windows Sever 2003 Web版。

(1)Windows Sever 2003标准版Windows Sever 2003标准版是一个可靠的网络操作系统,是小型企业与部门应用的理想选择,支持64位计算平台,支持SMP(对称式多处理器系统)最大CPU 数为4个,最大内存为4G,不支持内存的热拔插,支持集群技术中的网络负载平衡,不支持集群服务。

要紧用于提供文件、打印机的共享与安全的Internet连接。

(2)Windows Sever 2003企业版Windows Sever 2003企业版是为满足各类规模的企业的通常用途而设计,是一种全功能的服务器操作系统,提供高度可靠性、高性能与出色的商业价值,是构建各类应用程序、Web服务与基础结构的理想平台。

网络服务器配置

网络服务器配置随着互联网的发展,网络服务器的需求也越来越高。

一个好的网络服务器配置是确保数据传输和安全的重要保证。

本文将介绍网络服务器配置的一些关键要素和最佳实践。

一、硬件配置1. 选择适当的服务器硬件:服务器硬件的选择应基于需求量和性能要求来决定。

首先要考虑的是处理器,多核心处理器可以提供更好的性能。

其次是内存,足够的内存可以提高服务器的运行速度和负载能力。

此外,硬盘容量和网络接口也是需要考虑的因素。

2. RAID配置:RAID是一种通过在多个磁盘之间分布和复制数据来提高存储性能和冗余的技术。

根据需求选择合适的RAID级别,如RAID 0、RAID 1、RAID 5等,以提供高可用性和数据保护。

3. 网络接口卡冗余:网络接口卡(NIC)是服务器与网络之间的桥梁,要确保服务器对外连接的可靠性,可以配置冗余的NIC以实现故障转移和负载均衡。

4. 防火墙和安全配置:确保服务器的网络安全,可以使用硬件防火墙和软件防火墙来过滤进出服务器的流量,并配置合适的安全策略和访问控制列表。

二、操作系统和软件配置1. 选择合适的操作系统:根据需求选择最适合的操作系统,如Windows Server、Linux等。

不同的操作系统提供不同的特性和功能,选择合适的操作系统可以提供更好的性能和易用性。

2. 安装必要的软件和服务:根据服务器的用途和需求,安装必要的软件和服务。

如网站服务器可以安装Apache或Nginx,数据库服务器可以安装MySQL或Oracle。

确保这些软件和服务都是最新版本,并配置合适的参数和权限。

3. 定期更新和维护:保持服务器的安全性和性能,定期更新操作系统、软件和驱动程序,及时修补已知漏洞。

此外,定期进行服务器维护,如清理临时文件、优化数据库等,以确保服务器的高效稳定运行。

三、网络配置1. IP地址规划:规划服务器的IP地址,确保IP地址的唯一性和可用性。

根据需求,可以配置静态IP地址或使用DHCP服务器动态分配IP地址。

windows2021中CA服务器配置方法与步骤

windows2021中CA服务器配置方法与步骤windows2021中ca服务器的安装与配置ca是认证中心的意思:如果你要访问这个网站,你必须通过认证之后,才有资格访问这个网站,平常是不能访问这个网站的,这个网站的安全性能提高很多。

第一部分:加装步骤一、安装证书服装器用一个证书的服务器去颁授证书,然后再采用这个证书。

ca的公用名称:windows2021a二、要在配置的网站上申请证书(草稿)找出我们布局的网站的名称:myweb,右击“属性”-“目录安全性”-“服务器证书”,回去提出申请一个证书。

“新建一个证书”,在国家时“必须挑选cn中国“,下面省市:江苏省,邳州市,最后必须分解成一个申请的文件,一般文件名叫:certreg.txt这样一个文件。

相当于一个申请书。

三、正式宣布向证书机构回去提出申请一个证书(正式宣布提出申请)local本地host是主机:localhost本地主机/certsrv这个cert这证书serversrv服务器certsrv:证书服务器。

1、提出申请一个证书2高级证书提出申请3、选择一个base64这个证书4、把刚才分解成的申请书文件:certrreg.txt文件中的内容全部导入到网页中留存的提出申请侧边中。

5。

提交之后才正式申请开始,等着颁发证书。

四、颁授证书到“证书颁发机构”-选择\挂起的申请“,找到这个申请之后,右击”任务“颁发”这就相当于颁发一个正常的证书了。

2、查阅挂上的证书提出申请的状态,如果存有一个,就浏览这个证书:用base64这个类型的证书,把这个证书留存起至c:\\certnew.cer这样一个崭新证书。

六、使用这个证书来完成ca服务器的配置。

右击“这个网站的名字myweb\选“属性”“目录安全性”中“服务器证书”“处理一个新的证书”,把刚才下载到c:\\certnew.cer这样一个证书用上就可以了。

七、采用ssl(安全地下通道)功能去出访网页方法是:右击“myweb\这个网站,选择“属性”“目录安全性”在“安全通信中的编辑”中,选择“要求安全通道”和”要求客户端的证书“。

2021年简单抵御抵抗WVS扫描WEB安全电脑资料

简单抵御抵抗WVS扫描WEB安全电脑资料简单思路:作者通过本地搭建环境,模拟wvs扫描,查看日志,从日志中分析 wvs的扫描特点,程序里面加以控制,通过分析包的格式,前期的探测脚本头带着的关键参数如下:GET /acuix-wvs-test-for-some-inexistent-file /1.1Aept: acuix/wvsExpect:Cookie: acuixCookie=AAAAAAAA...N个A...AAAAAAAAGET /ClientAessPolicy.xml /1.1 类似这样的查找robots.txt 各种 xml常见文件GET /favicon.ico /1.1特别有意思的就是这个favicon.ico文件,在日志文件中发现这个文件被访问了N+1多次...POST s://localhost:8443/enterprise/control/agent.php /1.1 ACUNETIX /9149447 /1.1_AUTH_LOGIN: '_AUTH_PASSWD: acuixClient-IP: SomeCustomInjectedHeader:injected_by_wvsReferer: ';print(md5(acuix_wvs_security_test));$a='Aept: acuix/wvsAcuix-Aspect: enabledAcuix-Aspect-Password: 082119f75623eb7abd7bf357698ff66c Acuix-Aspect-Queries: filelist;aspectalerts前期扫描一些比较奇葩的漏洞都会带以下参数Aept: acuix/wvs后期的XSS和SQL扫描大概看了下特征的字符就是以下字符Acuix-Aspect:Acuix-Aspect-Password:Acuix-Aspect-Queries:思路:检测头中的参数:值任意包含acuix中就禁止访问,顺便再返回一个500服务器错误,禁止的方法想了好几种,网上有关这个的就看到当初oldjun和heige的两个思路。

windows服务器安全配置

安全配置服务器1.NTFS比FA T分区多了安全控制功能,可以对不同的文件夹设置不同的访问权限,安全性增强。

2.建议最好一次性全部安装成NTFS分区,而不要先安装成FA T分区再转化为NTFS分区,这样做在安装了SP5和SP6的情况下会导致转化不成功,甚至系统崩溃。

3.安装NTFS分区有一个潜在的危险,就是目前大多数反病毒软件没有提供对软盘启动后NTFS分区病毒的查杀,这样一旦系统中了恶性病毒而导致系统不能正常启动,后果就比较严重,因此及建议平时做好防病毒工作。

4.分区和逻辑盘的分配推荐的安全配置是建立三个逻辑驱动器,第一个大于2G,用来装系统和重要的日志文件,第二个放IIS,第三个放FTP,这样无论IIS或FTP出了安全漏洞都不会直接影响到系统目录和系统文件。

要知道,IIS和FTP是对外服务的,比较容易出问题。

而把IIS和FTP分开主要是为了防止入侵者上传程序并从IIS中运行。

5.安装顺序的选择:win2000在安装中有几个顺序是一定要注意的:首先,何时接入网络:Win2000在安装时有一个漏洞,在你输入Administrator密码后,系统就建立了ADMIN$的共享,但是并没有用你刚刚输入的密码来保护它,这种情况一直持续到你再次启动后,在此期间,任何人都可以通过ADMIN$进入你的机器;同时,只要安装一完成,各种服务就会自动运行,而这时的服务器是满身漏洞,非常容易进入的,因此,在完全安装并配置好win2000 SERVER之前,一定不要把主机接入网络。

其次,补丁的安装:补丁的安装应该在所有应用程序安装完之后,因为补丁程序往往要替换/修改某些系统文件,如果先安装补丁再安装应用程序有可能导致补丁不能起到应有的效果,例如:IIS的HotFix就要求每次更改IIS的配置都需要安装6.端口是计算机和外部网络相连的逻辑接口,也是计算机的第一道屏障,端口配置正确与否直接影响到主机的安全,一般来说,仅打开你需要使用的端口会比较安全,配置的方法是在网卡属性-TCP/IP-高级-选项-TCP/IP筛选中启用TCP/IP筛选,不过对于win2000的端口过滤来说,有一个不好的特性:只能规定开哪些端口,不能规定关闭哪些端口,这样对于需要开大量端口的用户就比较痛苦。

Windows 2021 Server 服务器安全配置(完全版)

Windows 2021 Server 服务器安全配置(完全版)Windows 2021 Server服务器安全配置一、先关闭不需要的端口我比较小心,先关了端口。

只开了3389、21、80、1433,有些人一直说什么默认的3389不安全,对此我不否认,但是利用的途径也只能一个一个的穷举爆破,你把帐号改了密码设置为十五六位,我估计他要破上好几年,哈哈!办法:本地连接--属性--Internet 协议(TCP/IP)--高级--选项--TCP/IP筛选--属性--把勾打上,然后添加你需要的端口即可。

PS一句:设置完端口需要重新启动!第 1 页共 27 页当然大家也可以更改远程连接端口方法: Windows Registry Editor Version5.00[HKEY_LOCAL_MACHINE \\ SYSTEM\\ Current ControlSet \\ Control \\ Terminal Server\\WinStations\\RDP-Tcp] \保存为.REG文件双击即可!更改为9859,当然大家也可以换别的端口,直接打开以上注册表的地址,把值改为十进制的输入你想要的端口即可!重启生效!还有一点,在2021系统里,用TCP/IP筛选里的端口过滤功能,使用FTP服务器的时候,只开放21端口,在进行FTP传输的时候,FTP 特有的Port模式和Passive模式,在进行数据传输的时候,需要动态的打开高端口,所以在使用TCP/IP过滤的情况下,经常会出现连接上后无法列出目录和数据传输的问题。

所以在2021系统上增加的Windows连接防火墙能很好的解决这个问题,不推荐使用网卡的TCP/IP过滤功能。

第 2 页共 27 页做FTP下载的用户看仔细,如果要关闭不必要的端口,在\\system32\\drivers\\etc\\services中有列表,记事本就可以打开的。

如果懒的话,最简单的方法是启用WIN2021的自身带的网络防火墙,并进行端口的改变。

WindowsServer2023安全配置

WindowsServer2023安全配置1. 启用防火墙:Windows Server 2023内置了防火墙功能,用户可以通过配置防火墙规则来限制网络流量,防止恶意攻击和未经授权的访问。

2. 更新系统补丁:定期更新Windows Server 2023的系统补丁和安全更新,以修复已知的漏洞和安全问题。

3. 安装安全软件:安装杀毒软件、防火墙和其他安全工具,确保系统的安全状态。

4. 配置用户权限:合理配置用户权限,限制用户对系统和应用程序的访问权限,降低被恶意软件攻击和非法访问的风险。

5. 使用加密通信:启用SSL/TLS协议,使用HTTPS协议访问网页,使用加密协议进行远程访问等,以保障通信内容的机密性和完整性。

6. 启用安全审计:通过启用Windows Server 2023的安全审计功能,记录关键事件和活动,帮助追踪和排查安全问题。

7. 加强远程访问控制:对远程访问进行认证和授权管理,使用VPN等安全通道进行远程访问,提高远程访问的安全性。

8. 设定密码策略:设置密码复杂度要求、密码过期策略、账户锁定策略等,加强账户和密码安全管理。

综上所述,通过合理的安全配置,用户可以提高Windows Server 2023系统的安全性,降低面临的安全风险。

同时,用户也需要定期对系统进行安全评估和漏洞扫描,及时更新安全策略,以应对不断变化的安全威胁。

9. 数据备份与恢复:配置定期数据备份和灾难恢复策略,确保在系统遭受攻击或数据丢失时能够及时恢复数据。

备份数据应存储在安全可靠的地方,并进行加密保护,以免被恶意攻击者获取。

10. 关闭不必要的服务:在Windows Server 2023上,往往会默认安装一些不必要的服务和功能,这些服务可能会成为潜在的安全隐患。

建议管理员进行分类评估,关闭那些不必要的服务和功能,以减少系统的攻击面。

11. 加强身份验证:采用多因素身份验证(MFA)作为访问系统的标准,确保只有经过授权的用户才能够成功访问系统。

web服务器配置方案

web服务器配置方案一、简介Web服务器是指提供Web服务的软件和硬件设备。

在互联网时代,Web服务器扮演着至关重要的角色,负责接收用户请求并返回相应的网页内容。

为了保证Web服务器的性能和稳定性,合理的配置方案非常重要。

本文将提供一种Web服务器配置方案,旨在提高服务器性能、保障数据安全、提升用户体验。

二、硬件配置1. 型号选择对于小型网站或网页访问量较低的应用,可以选择低成本的服务器硬件。

但对于大型网站或高访问量的需求,应考虑选择高性能的服务器型号,以满足用户对速度和体验的需求。

2. 处理器和内存处理器是Web服务器的核心组件,直接影响服务器的计算能力和响应速度。

对于大型网站,建议选择多核处理器,并配置足够的内存以提高并发处理能力,避免系统崩溃或服务中断。

3. 硬盘和RAID为了保障数据安全,建议采用RAID(冗余磁盘阵列)技术。

RAID可以通过数据备份和容错机制,提高服务器存储的可靠性和读写性能。

同时,选择高速硬盘可以提高数据的读写速度,加快服务器响应时间。

三、软件配置1. 操作系统常见的Web服务器操作系统有Windows Server、Linux等。

根据具体需求和预算,选择适合的操作系统版本,并及时安装最新的安全补丁,以增强服务器的稳定性和安全性。

2. Web服务器软件最常用的Web服务器软件是Apache、Nginx和IIS。

根据具体需求和预算,选择合适的Web服务器软件。

同时,配置Web服务器软件的虚拟主机和负载均衡,可以提高服务器的并发处理能力和稳定性。

3. 数据库对于需要存储和管理大量数据的网站,合理选择和配置数据库非常重要。

常见的数据库软件有MySQL、SQL Server等。

根据需求选择合适的数据库软件,并进行性能调优,以提高数据库读写速度和查询效率。

四、安全配置1. 防火墙在Web服务器上安装并配置防火墙,可以有效保护服务器不受恶意攻击和非法访问。

防火墙可以设置访问控制规则、端口过滤等,提高服务器的安全性和稳定性。

Serversecurityconfiguration(服务器安全配置)

Server security configuration(服务器安全配置)Security reinforcement scheme for WIN2003 serverBecause of the convenience and ease of use of IIS (Internet, Information, Server), it has become one of the most popular Web server software. But the security of IIS has always been a concern. How to build a secure Web server using IIS is a topic that many people care about. To create a secure Web server, double security must implement the Windows 2003 and IIS, because IIS users also Windows 2003 users, NTFS and IIS file system directory permissions on Windows access control, so the first step in IIS security protection is to ensure that the Windows 2000 operating system security, so to the server security, in order to avoid attacks by hackers, causing serious consequences.Two. We will strengthen your system through several aspects:1. system security reinforcement: we strengthen your system by configuring directory permissions, system security policies, protocol stack strengthening, system services and access control, and overall improve the security of the server.2.IIS manual reinforcement: manual reinforcement of IIS can effectively improve the security of iWeb sites, reasonable allocation of user rights, configuration of appropriate security policies, effectively prevent IIS users from overflowing rights.3. system application consolidation provides application security, such as the security configuration of SQL andsecurity enhancement of server applications.Three. Safety reinforcement of the system:1. directory permissions configuration:1.1 in addition to the system partition where all the partitions are assigned to the Administrators and SYSTEM had complete control, then the subdirectory of the separate directory permissions, if the WEB site directory, you must assign a directory permissions for the corresponding anonymous access account and give it if you want to modify the permissions. To make the site more robust, and can assign read-only write permissions on special directory.The root directory in the partition under the 1.2 system is set to do not inherit the parent permissions, and then the partition gives full control to Administrators and SYSTEM only.1.3 because the server only administrators have local login permissions, where to configure Documents and Settings, this directory permissions reserved only Administrators and SYSTEM have full control, the subdirectories are the same. There is also a hidden directory that requires the same operation. Because if you install PCAnyWhere, then all of his configuration information is stored under it, and you can easily retrieve this configuration file using webshell or FSO.1.4 configure the Program files directory to give full control to Administrators and SYSTEM for all directories other than the Common Files directory.1.5 configure the Windows directory, it is a major according to their own situation if you use the default security settings is also feasible, but should enter the SYSTEM32 directory, cmd.exe, ftp.exe, net.exe, scrrun.dll, shell.dll these killer procedures to give the anonymous account access denied.1.6 review MetBase.bin, C:\WINNT\system32\inetsrv directory only administrator, only allow Administrator users to read and write.2. sets of policy configuration:Under user rights assignment, delete Power Users and Backup Operators from this computer accessed through the network;Enable anonymous access to SAM accounts and shares;Enable storage credentials or Passport for network authentication is not allowed;Delete DFS$and COMCFG that allow anonymous logins from file sharing;Enable interactive logon: do not display last user name;Enables the LANMAN hash value not stored when the next password change occurs;Prohibit IIS anonymous users from logging in locally;3. local security policy settings:Start Menu > Administration Tool > local security policyA, local policy > audit policyAudit policy changes failed successfullyAudit logon event failed successfullyAudit object access failedAudit process tracking without auditAudit directory service access failedAudit privilege usage failedThe audit system event failed successfullyAudit account logon event failed successfullyAudit account management failed successfullyNote: when setting up the audit landing event, the selection fails, so the security log in the event viewer will record the information that failed to log in.B, local policy > user rights assignmentClose the system: only Administrators group, all other deleted.Through terminal service refused to login: join Guests, User groupThrough terminal services to allow landing: only join the Administrators group, the other all deletedC, local policy > Security OptionsInteractive login: not last user name is enabledNetwork access: SAM anonymous accounts and shared anonymous enumerations are not allowedNetwork access: saving credentials for network authentication is not allowedNetwork access: shared access that can be accessed anonymously, all deletedNetwork access: anonymous access to all deleted livesNetwork access: remote access to the registry path, all deletedNetwork access: remotely accessible registry paths and sub paths are all deletedAccount: Rename guest accounts, rename an accountAccount: rename the system administrator account and rename an account4. local account policy:Set the account password policy in - strategy:Password complexity required to enableThe minimum password length is 6 bitsForce password history 5 timesThe longest stay is 30 daysIn the account account lockout policy set - strategy:Account locked 3 times wrong loginLock time 20 minutesReset lock count for 20 minutes5. modify registry configuration:5.1 by changing the registryLocal_machine\system\currentcontrolset\control\lsa-restrict anonymous = 1 to disable 139 null connections5.2 modify the packet lifetime (TTL) valueHkey_local_machine\system\currentcontrolset\services\tcpip\parametersDefaultttl reg_dword 0-0xff (0-255 decimal, default 128)5.3 prevent SYN Flood attacksHkey_local_machine\system\currentcontrolset\services\tcpip\ parametersSynattackprotect reg_dword 0x2 (defaults to 0x0)5.4 prohibit responding to ICMP routing notification messageHkey_local_machine\system\currentcontrolset\services\tcpip\parameters\interfaces\interfacePerformrouterdiscovery reg_dword 0x0 (defaults to 0x2)5.5 prevent ICMP redirection messages from attackHkey_local_machine\system\currentcontrolset\services\tcpip\ parametersEnableicmpredirects reg_dword 0x0 (defaults to 0x1)5.6, the IGMP protocol is not supportedHkey_local_machine\system\currentcontrolset\services\tcpip\ parameters5.7 modify the default port of 3389:Run Regedt32 and go to this item:HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp, find the PortNumber subkey, and you'll see the value 00000D3D, which is the sixteen hexadecimal representation of 3389. Use the sixteen decimal value to modify this port number and save the new value.Disabling unnecessary services can not only reduce the server's resource footprint, reduce the load, but also enhance security. Listed belowigmplevel reg_dword 0x0(默认值为0x2)5.8设置ARP缓存老化时间设置hkey_local_machine \系统\ CurrentControlSet \服务\ TCPIP \参数arpcachelife reg_dword 0-0xffffffff(秒数,默认值为120秒)arpcacheminreferencedlife reg_dword 0-0xffffffff(秒数,默认值为600)5.9禁止死网关监测技术hkey_local_machine \系统\ CurrentControlSet \服务\ TCPIP \参数enabledeadgwdetect reg_dword 0x0(默认值为OX1)5.10不支持路由功能hkey_local_machine \系统\ CurrentControlSet \服务\ TCPIP \参数ipenablerouter reg_dword 0x0(默认值为0x0)。

Windows服务器安全配置

原则关掉所有不使用的服务,不安装所有与服务器无关的软件,打好所有补丁修改3389HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\T erminalServer\Wds\Repwd\Tds\T cp, 看到那个PortNumber没有?0xd3d,这个是16进制,就是3389啦,我改XXXX这个值是RDP(远程桌面协议)的默认值,也就是说用来配置以后新建的RDP服务的,要改已经建立的RDP服务,我们去下一个键值:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\WinStatio ns这里应该有一个或多个类似RDP-TCP的子健(取决于你建立了多少个RDP服务),一样改掉PortNumber。

修改系统日志保存地址默认位置为应用程序日志、安全日志、系统日志、DNS日志默认位置:%systemroot%\system32\config,默认文件大小512KB,管理员都会改变这个默认大小。

安全日志文件:%systemroot%\system32\config\SecEvent.EVT系统日志文件:%systemroot%\system32\config\SysEvent.EVT应用程序日志文件:%systemroot%\system32\config\AppEvent.EVTInternet信息服务FTP日志默认位置:%systemroot%\system32\logfiles\msftpsvc1\,默认每天一个日志Internet信息服务WWW日志默认位置:%systemroot%\system32\logfiles\w3svc1\,默认每天一个日志Scheduler(任务计划)服务日志默认位置:%systemroot%\schedlgu.txt应用程序日志,安全日志,系统日志,DNS服务器日志,它们这些LOG文件在注册表中的:HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\EventlogSchedluler(任务计划)服务日志在注册表中HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SchedulingAgentSQL删掉或改名xplog70.dll[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\paramet"AutoShareServer"=dword:00000000"AutoShareWks"=dword:00000000// AutoShareWks 对pro版本// AutoShareServer 对server版本// 0 禁止管理共享admin$,c$,d$之类默认共享[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA] "restrictanonymous"=dword:00000001//0x1 匿名用户无法列举本机用户列表//0x2 匿名用户无法连接本机IPC$共享(可能sql server不能够启动)本地安全策略封TCP端口:21(FTP,换FTP端口)23(TELNET),53(DNS),135,136,137,138,139,443,445,1028,1433,3389可封TCP端口:1080,3128,6588,8080(以上为代理端口).25(SMTP),161(SNMP),67(引导) 封UDP端口:1434(这个就不用说了吧)封所有ICMP,即封PING以上是最常被扫的端口,有别的同样也封,当然因为80是做WEB用的审核策略为审核策略更改:成功,失败审核登录事件:成功,失败审核对象访问:失败审核对象追踪:成功,失败审核目录服务访问:失败审核特权使用:失败审核系统事件:成功,失败审核账户登录事件:成功,失败审核账户管理:成功,失败密码策略:启用“密码必须符合复杂性要求","密码长度最小值"为6个字符,"强制密码历史"为5次,"密码最长存留期"为30天.在账户锁定策略中设置:"复位账户锁定计数器"为30分钟之后,"账户锁定时间"为30分钟,"账户锁定值"为30分钟.安全选项设置:本地安全策略==本地策略==安全选项==对匿名连接的额外限制,双击对其中有效策略进行设置,选择"不允许枚举SAM账号和共享",因为这个值是只允许非NULL用户存取SAM账号信息和共享信息,一般选择此项.禁止登录屏幕上显示上次登录的用户名控制面板==管理工具==本地安全策略==本地策略==安全选项HKEY_LOCAL_MACHINE\SOFTTWARE\Microsoft\WindowsNT\CurrentVesion\Winlogn 项中的Don't Display Last User Name串,将其数据修改为1禁TCP/IP中的禁用TCP/IP上的NetBIOS修改默认管理用户名(这就不用说了吧),禁用Guest帐号,除了ADMIN组的用户可以远程登陆本机完,别的用户的远程登陆都去掉WEB目录用户权限设定...依次做下面的工作:选取整个硬盘:system:完全控制administrator:完全控制(允许将来自父系的可继承性权限传播给对象)b.\program files\common files:everyone:读取及运行列出文件目录读取(允许将来自父系的可继承性权限传播给对象)c.\inetpub\wwwroot:iusr_machine:读取及运行列出文件目录读取(允许将来自父系的可继承性权限传播给对象)e.\winnt\system32:选择除inetsrv和centsrv以外的所有目录,去除“允许将来自父系的可继承性权限传播给对象”选框,复制。

《Windows Server服务器安全管理》课程标准

《Windows Server服务器安全管理》课程标准1. 概述1.1课程的性质本课程教学的主要任务是是计算机网络与安全管理专业的专业方向课程,是校企合作开发的基于中小型数据库管理及数据库设计的课程。

1.2课程设计理念本课程遵循高职教育规律,以理论服务于实践为导向选取学习内容,课程目标是培养学生具备中小型网络管理员的综合职业能力;坚持开放性设计原则,吸收行业专家参与,建立基于常见服务器搭建的过程,以“工作任务”为载体的“项目化”课程结构;课程教学实施教、学、做一体,坚持理论为实践服务的教学原则,通过模拟企业网络环境进行实训锻炼学生的实践工作能力。

1.3课程开发思路本课程设计了大量的趣味案例,引导学生思考问题、分析问题,让学生认识计算机网络与安全管理这门专业以后发展的方向、需要学习的相关模块,为后续的课程起到铺砖引路的作用。

2.课程目标本课程的培养目标是使学生以网络管理员岗位需求为依托,以实际工作任务为导向,弄清服务器的基本工作原理到如何采取相关技术措施保护数据,培养学生的实际动手能力。

2.1知识目标要求学生掌握微软网络操作系统的安装与配置,微软管理控制台的使用,本地用户和组的管理,磁盘管理,活动目录的设置与管理,域用户账户,打印服务,DHCP服务,Internet信息服务,邮件服务,远程桌面的使用等。

2.2素质目标(1)培养学生动手能力、自主学习新知识的能力(2)培养学生团队精神2.3能力目标通过《Windows Server服务器安全管理》这门课程的学习,学生能利用所学的相关网络技术,能为搭建各种服务器,能进行网络安全配置。

3.课程内容和要求根据专业课程目标和涵盖的工作任务要求,确定课程内容和要求,说明学生应获得的知识、技4.课程实施和建议4.1课程的重点、难点及解决办法课程重点在于培养学生能够利用所学的相关网络技术知识,结合当复杂的网络环境,采用软硬件对网络进行防护,难点在于针对基础不同、兴趣不一的学生采用不同的方法进行能力的培养。

服务器配置方案

服务器配置方案服务器配置方案1:硬件需求1.1 服务器型号- 型号A: 适用于小型企业,具备基本计算和存储能力。

- 型号B: 适用于中型企业,具备较高的性能和可扩展性。

- 型号C: 适用于大型企业,具备高性能计算和大规模存储能力。

1.2 内存需求- 根据业务需求和负载情况,配置合适的内存容量。

- 建议最低配置为16GB,具体需求根据实际情况而定。

1.3 存储需求- 针对不同应用场景,选择合适的存储方案:- 型号A服务器可以采用单个本地硬盘,容量根据需要而定。

- 型号B服务器可以采用RD5磁盘阵列,提供更高的数据可靠性和性能。

- 型号C服务器可以采用SAN存储,提供高容量和高性能。

2:操作系统选择2.1 Linux操作系统- 常用的Linux发行版有CentOS、Ubuntu、Red Hat等,根据企业需求和技术要求选择。

2.2 Windows Server操作系统- Windows Server 2016/2019是常见的Windows Server操作系统版本,根据企业需求选择。

3:网络配置3.1 IP地址规划- 根据网络容量和业务需求,规划IP地址段并分配给相应的服务器。

3.2 子网划分- 根据网络拓扑结构和安全需求,将IP地址段进行子网划分,实现网络隔离和安全控制。

3.3 网关配置- 设置服务器的默认网关,确保服务器可以与外部网络进行通信。

4:安全配置4.1 防火墙设置- 根据企业的安全政策,设置服务器的防火墙规则,限制不必要的网络访问。

4.2 访问控制- 配置服务器的访问权限,限制只有授权的用户或系统管理员可以访问服务器。

4.3 安全补丁更新- 定期检查并更新服务器的安全补丁,及时修补已知漏洞,提升服务器的安全性。

5:备份和恢复策略5.1 数据备份- 配置定期的数据备份计划,确保数据的安全性和可靠性。

5.2 恢复策略- 制定合适的数据恢复策略,包括备份恢复和灾难恢复,以应对各种故障和灾难情况。

Windows2021安全配置规则

Windows2021安全配置规则这篇Windows 2021安全配置规则是学习啦我特地为大家整理的,希望对大家有所关怀!一、物理安全服务器应当放置在安装了监视器的隔离房间内,并且监视器应当保存15天以内的录像记录。

另外,机箱、键盘、抽屉等要上锁,以保证旁人即使在无人值守时也无法使用此计算机,钥匙要放在安全的地方。

二、停止Guest帐号在[计算机管理]中将Guest帐号停止掉,任何时候不允许Guest帐号登录系统。

为了〔保险〕起见,最好给Guest帐号加上一个冗杂的密码,并且修改Guest 帐号属性,设置拒绝远程访问。

三、限制用户数量去掉全部的测试帐户、共享帐号和一般部门帐号,等等。

用户组策略设置相应权限、并且经常检查系统的帐号,删除已经不适用的帐号。

很多帐号不利于管理员管理,而黑客在帐号多的系统中可利用的帐号也就更多,所以合理规划系统中的帐号支配。

四、多个管理员帐号管理员不应当经常使用管理者帐号登录系统,这样有可能被一些能够察看Winlogon进程中密码的软件所窥探到,应当为自己建立一般帐号来进行日常工作。

同时,为了防止管理员帐号一旦被入侵者得到,管理员拥有备份的管理员帐号还可以有机会得到系统管理员权限,不过因此也带来了多个帐号的潜在安全问题。

五、管理员帐号改名在Windows 2000系统中管理员Administrator帐号是不能被停用的,这意味着攻击者可以一再尝试猜测此帐户的密码。

把管理员帐户改名可以有效防止这一点。

不要将名称改为类似Admin之类,而是尽量将其假装为一般用户。

六、陷阱帐号和第五点类似、在更改了管理员的名称后,可以建立一个Administrator的一般用户,将其权限设置为最低,并且加上一个10位以上的冗杂密码,借此花费入侵者的大量时间,并且觉察其入侵企图。

七、更改文件共享的默认权限将共享文件的权限从“Everyone更改为授权用户”,”Everyone意味着任何有权进入网络的用户都能够访问这些共享文件。

《Windows Server服务器安全管理》课程标准

《Windows Server服务器安全管理》课程标准1. 概述1.1课程的性质本课程教学的主要任务是是计算机网络与安全管理专业的专业方向课程,是校企合作开发的基于中小型数据库管理及数据库设计的课程。

1.2课程设计理念本课程遵循高职教育规律,以理论服务于实践为导向选取学习内容,课程目标是培养学生具备中小型网络管理员的综合职业能力;坚持开放性设计原则,吸收行业专家参与,建立基于常见服务器搭建的过程,以“工作任务”为载体的“项目化”课程结构;课程教学实施教、学、做一体,坚持理论为实践服务的教学原则,通过模拟企业网络环境进行实训锻炼学生的实践工作能力。

1.3课程开发思路本课程设计了大量的趣味案例,引导学生思考问题、分析问题,让学生认识计算机网络与安全管理这门专业以后发展的方向、需要学习的相关模块,为后续的课程起到铺砖引路的作用。

2.课程目标本课程的培养目标是使学生以网络管理员岗位需求为依托,以实际工作任务为导向,弄清服务器的基本工作原理到如何采取相关技术措施保护数据,培养学生的实际动手能力。

2.1知识目标要求学生掌握微软网络操作系统的安装与配置,微软管理控制台的使用,本地用户和组的管理,磁盘管理,活动目录的设置与管理,域用户账户,打印服务,DHCP服务,Internet信息服务,邮件服务,远程桌面的使用等。

2.2素质目标(1)培养学生动手能力、自主学习新知识的能力(2)培养学生团队精神2.3能力目标通过《Windows Server服务器安全管理》这门课程的学习,学生能利用所学的相关网络技术,能为搭建各种服务器,能进行网络安全配置。

3.课程内容和要求根据专业课程目标和涵盖的工作任务要求,确定课程内容和要求,说明学生应获得的知识、技4.课程实施和建议4.1课程的重点、难点及解决办法课程重点在于培养学生能够利用所学的相关网络技术知识,结合当复杂的网络环境,采用软硬件对网络进行防护,难点在于针对基础不同、兴趣不一的学生采用不同的方法进行能力的培养。

配置服务器与配置客户端

在服务器负载较低时,可以关闭部分核心以降低功耗。

内存优化

1 2

调整内存分配

根据应用需求,合理分配内存资源,避免内存溢 出或浪费。

使用缓存

利用内存缓存常用数据,减少磁盘I/O操作,提 高系统响应速度。

3

监控内存使用情况

定期监控内存使用情况,及时发现并解决内存泄 漏问题。

磁盘优化

选择合适的存储介质

问。

VPN连接方式

PPTP VPN

通过PPTP协议建立虚拟专用网络,实现服务器和客 户端之间的加密通信。

L2TP VPN

通过L2TP协议建立虚拟专用网络,提供更高的安全性 。

OpenVPN

通过OpenVPN协议建立虚拟专用网络,支持多种平 台和设备。

04

服务器与客户端安全配置

防火墙配置

防火墙类型

检查服务器状态:确认服务器是否正常 运行,检查服务器硬件、操作系统等是 否正常。

解决方案

检查网络连接:确保服务器网络连接正 常,可以通过ping命令测试网络连通性 。

客户端无法连接问题及解决方案

解决方案

检查客户端配置:确认客户端的 配置信息正确,包括IP地址、端 口号、用户名和密码等。

问题:客户端无法连接到服务器 ,可能由于网络故障、客户端配 置错误或服务器拒绝连接等原因 。

根据服务器负载和应用 程序需求,配置足够的

内存。

选择高速、稳定的存储 设备,如SSD或SAS硬

盘。

配置多个网络接口,以 满足高带宽和多用户访

问的需求。

服务器软件配置

01

02

03

04

操作系统

选择稳定、安全的操作系统, 如Linux或Windows Server

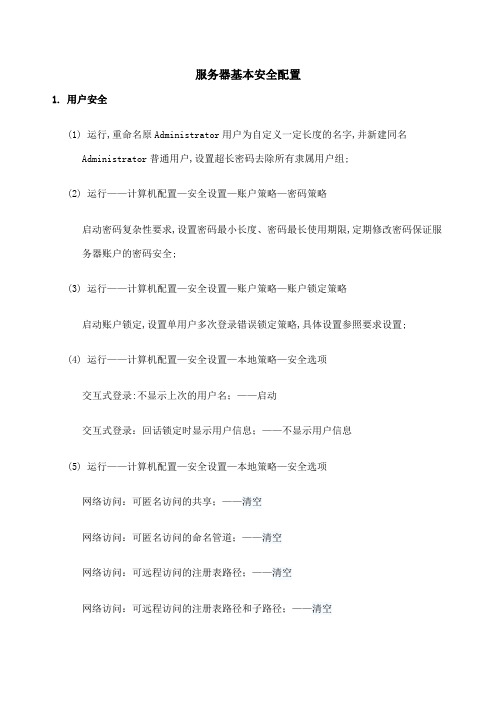

服务器基本安全配置

Remote Procedure Call RPC Locator RpcNs远程过程调用 RPC

Remote Registry 远程修改注册表

Removable storage 管理可移动媒体、驱动程序和库

Remote Desktop Help Session Manager 远程协助

计算机配置—windows设置—安全设置—软件限制策略—其他规则:

右键新建路径规则,不允许所有盘符根目录下的这些后缀的文件运行;

:\.bat、:\、:\.vb、:\.exe

6.其他安全

(1)Ftp站点目录安全,去除非必要用户的修改写入权限,定制对于权限,对于执行和修改权限配置妥当;

(2)Http站点目录权限,一般站点都需去除用户的写入权限,常用的网站一般为读取权限;

打开HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro1Set\Control\Tenninal Server\WinStations\RDP-Tcp,将PortNumber的键值默认是3389修改成自定义端口:14720

(2)运行——禁用不需要的和危险的服务

以下列出建议禁止的服务,具体情况根据需求分析执行:

(6)定期检查部署策略是否正常运行,以防有些策略由于人为或意外终止;

(7)定期检查服务运行情况,确定禁止及启用的服务都正常;

(8)定期备份系统重要数据及检查网站等数据库备份;

7.特别提醒:以上相关重要操作之前,建议操作后人工记录下操作了具体什么内容,以备误操作导致异常的时候恢复使用;特别是涉及注册表操作及删除系统文件的时候要提前备份相关重要文件;

(3)运行——计算机配置—安全设置—账户策略—账户锁定策略

Windows服务器安全配置文档

Windows服务器安全配置文档0、安全策略的制定这个安全策略脚本在系统中做了如下改动:1.设定如下的密码策略:密码唯一性:记录上次的 6 个密码最短密码期限:2密码最长期限:42最短密码长度:10密码复杂化(passfilt.dll):启用用户必须登录方能更改密码:启用帐号失败登录锁定的门限:5锁定后重新启用的时间间隔:720分钟2.审计策略:审核如下的事件:用户和组管理成功:失败登录和注销成功:失败文件及对象访问失败更改安全规则成功:失败用户权限的使用失败系统事件成功:失败3.用户权限分配:从网络中访问这台计算机:No one将工作站添加到域:No one备份文件和目录:Administrators更改系统时间:Administrators强制从远程系统关机:No one加载和下载设备驱动程序:Administrators本地登录:Administrators管理审核和安全日志:Administrators恢复文件和目录:Administrators关闭系统:Administrators获得文件或对象的所属权:Administrators忽略遍历检查(高级权力):Everyone作为服务登录(高级权力):No one内存中锁定页:No one替换进程级记号:No one产生安全审核:No one创建页面文件:Administrators配置系统性能:No one创建记号对象:No one调试程序:No one增加进度优先级:Administrators添加配额:Administrators配置单一进程:Administrators修改固件环境值:Administrators生成系统策略: Administrators以批处理作业登录:No one4.事件查看器设置:应用程序、系统和安全的日志空间都设为100MB事件日志覆盖方式为:覆盖30天以前的日志禁止匿名用户查看日志1、IP安全策略指定:禁止方向连接的端口禁止UDP的端口2、Servu 安全配置1、通过插件控制FTP的访问DLL2、升级到没有本地漏洞的版本3、IIS站点安全设置1、增加新的COM替换原来FSO2、给每个IIS站点建立一个用户3、所有访问IIS的匿名用户全部为Guest组。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

WindowsxxServer服务器安全配置WEB安全电脑资料一、先关闭不需要的端口我比较小心,先关了端口,当然大家也可以更改远程连接端口方法:Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE \ SYSTEM\ Current ControlSet \ Control \ Terminal Server\WinStations\RDP-Tcp]"PortNumber"=dword:00002683保存为.REG文件双击即可!更改为9859,当然大家也可以换别的端口,直接打开以上表的地址,把值改为十进制的输入你想要的端口即可!重启生效!还有一点,在xx系统里,用TCP/IP筛选里的端口过滤功能,使用FTP服务器的时候,只开放21端口,在进行FTP传输的时候,FTP 特有的Port模式和Passive模式,在进行数据传输的时候,需要动态的打开高端口,所以在使用TCP/IP过滤的情况下,经常会出现连接上后无法列出目录和数据传输的问题。

所以在xx系统上增加的Windows连接防火墙能很好的解决这个问题,不推荐使用网卡的TCP/IP过滤功能。

做FTP下载的用户看仔细,如果要关闭不必要的端口,在\system32\drivers\etc\services中有列表,记事本就可以打开的。

如果懒的话,最简单的方法是启用WINxx的自身带的网络防火墙,并进行端口的改变。

功能还可以!Inter 连接防火墙可以有效地拦截对Windows xx服务器的非法入侵,防止非法远程主机对服务器的扫描,提高Windows xx服务器的安全性。

同时,也可以有效拦截利用操作系统漏洞进行端口攻击的病毒,如冲击波等蠕虫病毒。

如果在用Windows xx构造的虚拟路由器上启用此防火墙功能,能够对整个内部网络起到很好的保护作用。

二.关闭不需要的服务打开相应的审核策略我关闭了以下的服务Computer Browser 维护网络上计算机的最新列表以及提供这个列表Task scheduler 允许程序在指定时间运行Messenger 传输客户端和服务器之间的 NET SEND 和警报器服务Distributed File System: 局域网共享文件,不需要禁用Distributed linktracking client:用于局域网更新连接信息,不需要禁用Error reporting service:禁止发送错误Microsoft Serch:提供快速的单词搜索,不需要可禁用NTLMSecuritysupportprovide:tel服务和Microsoft Serch用的,不需要禁用PrintSpooler:如果没有打印机可禁用Remote Registry:禁止远程修改表Remote Desktop Help Session Manager:禁止远程协助Workstation关闭的话远程NET命令列不出用户组把不必要的服务都禁止掉,尽管这些不一定能被攻击者利用得上,但是按照安全规则和标准上来说,多余的东西就没必要开启,减少一份隐患。

在"网络连接"里,把不需要的协议和服务都删掉,这里只安装了基本的Inter协议(TCP/IP),由于要控制带宽流量服务,额外安装了Qos数据包程序。

在高级tcp/ip设置里--"NetBIOS"设置"禁用tcp/IP上的NetBIOS(S)"。

在高级选项里,使用"Inter连接防火墙",这是windows xx 自带的防火墙,在2000系统里没有的功能,虽然没什么功能,但可以屏蔽端口,这样已经基本达到了一个IPSec 的功能。

在运行中输入gpedit.msc回车,打开组策略器,选择计算机配置-Windows设置-安全设置-审核策略在创建审核项目时需要注意的是如果审核的项目太多,生成的事件也就越多,那么要想发现严重的事件也越难当然如果审核的太少也会影响你发现严重的事件,你需要根据情况在这二者之间做出选择。

推荐的要审核的项目是:事件账户事件系统事件策略更改对象访问目录服务访问特权使用三、关闭默认共享的空连接地球人都知道,我就不多说了!四、磁盘权限设置C盘只给administrators和system权限,其他的权限不给,其他的盘也可以这样设置,这里给的system权限也不一定需要给,只是由于某些第三方应用程序是以服务形式启动的,需要加上这个用户,否则造成启动不了。

Windows目录要加上给users的默认权限,否则ASP和ASPX等应用程序就无法运行。

以前有朋友单独设置Instsrv和temp等目录权限,其实没有这个必要的。

另外在c:/Documents and Settings/这里相当重要,后面的目录里的权限根本不会继承从前的设置,如果仅仅只是设置了C盘给administrators权限,而在All Users/Application Data目录下会出现everyone用户有完全控制权限,这样入侵这可以跳转到这个目录,写入脚本或只文件,再结合其他漏洞来提升权限;譬如利用serv-u 的本地溢出提升权限,或系统遗漏有补丁,数据库的弱点,甚至社会工程学等等N多方法,从前不是有牛人发飑说:"只要给我一个webshell,我就能拿到system",这也的确是有可能的。

在用做web/ftp服务器的系统里,建议是将这些目录都设置的锁死。

其他每个盘的目录都按照这样设置,每个盘都只给adinistrators权限。

另外,还将:.exe NET命令cmd.exe CMD 懂电脑的都知道咯~tftp.exestat.exeregedit.exe 表啦大家都知道at.exeattrib.execacls.exe ACL用户组权限设置,此命令可以在NTFS下设置任何文件夹的任何权限!偶入侵的时候没少用这个....(:format.exe 不说了,大家都知道是做嘛的大家都知道ASP木马吧,有个CMD运行这个的,这些如果都可以在CMD下运行..55,,估计别的没啥,format下估计就哭料~~~(:这些文件都设置只允许administrator访问,五、防火墙、杀毒软件的安装关于这个东西的安装其实我也说不来,反正安装什么的都有,建议使用卡巴,卖咖啡。

用系统自带的防火墙,这个我不专业,不说了!大家凑合!六、SQL2000 SERV-U FTP安全设置SQL安全方面1、System Administrators 角色最好不要超过两个2、如果是在本机最好将身份验证配置为Win登陆3、不要使用Sa账户,为其配置一个超级复杂的密码4、删除以下的扩展存储过程格式为:use mastersp_dropextendedproc '扩展存储过程名'xp_cmdshell:是进入操作系统的最佳捷径,删除访问表的存储过程,删除Xp_regaddmultistringXp_regdeletekeyXp_regdeletevalueXp_rege numvaluesXp_regread Xp_regwrite Xp_regremovemultistringOLE自动存储过程,不需要,删除Sp_OACreateSp_OADestroySp_OAGetErrorInfoSp_OAGetPropertySp_OAMethodSp_OASetPropertySp_OAStop5、隐藏 SQL Server、更改默认的1433端口。

右击实例选属性-常规-网络配置中选择TCP/IP协议的属性,选择隐藏 SQL Server 实例,并改原默认的1433端口。

serv-u的几点常规安全需要设置下:选中"Block "FTP_bounce"attack and FXP"。

什么是FXP呢?通常,当使用FTP协议进行文件传输时,客户端首先向FTP服务器发出一个"PORT"命令,该命令中包含此用户的IP地址和将被用来进行数据传输的端口号,服务器收到后,利用命令所提供的用户地址信息建立与用户的连接。

大多数情况下,上述过程不会出现任何问题,但当客户端是一名恶意用户时,可能会通过在PORT命令中加入特定的地址信息,使FTP服务器与其它非客户端的机器建立连接。

虽然这名恶意用户可能本身无权直接访问某一特定机器,但是如果FTP服务器有权访问该机器的话,那么恶意用户就可以通过FTP服务器作为中介,仍然能够最终实现与目标服务器的连接。

这就是FXP,也称跨服务器攻击。

选中后就可以防止发生此种情况。

七、IIS安全设置IIS的安全:1、不使用默认的Web站点,如果使用也要将IIS目录与系统磁盘分开。

2、删除IIS默认创建的Ipub目录(在安装系统的盘上)。

3、删除系统盘下的虚拟目录,如:_vti_bin、IISSamples、Scripts、IIShelp、IISAdmin、IIShelp、MSADC。

4、删除不必要的IIS扩展名映射。

右键单击“默认Web站点→属性→主目录→配置”,打开应用程序窗口,去掉不必要的应用程序映射。

主要为.shtml、.shtm、 .stm。

5、更改IIS日志的路径右键单击“默认Web站点→属性-网站-在启用日志记录下点击属性6、如果使用的是2000可以使用iislockdown来保护IIS,在xx 运行的IE6.0的版本不需要。

八、其它1、系统升级、打操作系统补丁,尤其是IIS 6.0补丁、SQL SP3a 补丁,甚至IE 6.0补丁也要打。

同时及时跟踪最新漏洞补丁;2、停掉Guest 帐号、并给guest 加一个异常复杂的密码,把Administrator改名或伪装!3、隐藏重要文件/目录可以修改表实现完全隐藏:“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Current-Version\Explorer\Advanced\Folder\Hi-dden\SHOWALL”,鼠标右击“CheckedValue”,选择修改,把数值由1改为0。

4、启动系统自带的Inter连接防火墙,在设置服务选项中勾选Web服务器。

5、防止SYN洪水攻击。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ Parameters新建DWORD值,名为SynAttackProtect,值为26. 禁止响应ICMP路由通告报文HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet\ Services\Tcpip\Parameters\Interfaces\interface新建DWORD值,名为PerformRouterDiscovery 值为0。