使用ADMT跨域迁移域账号和计算机

使用ADMT v3.0 域迁移

使用ADMT v3.0 域迁移1、把目标域的功能级别提升为windows2000或以上纯模式。

2、两台域控做辅助dns或转发3、对两个域做一个双向信任关系。

4、目标域安装ADMT v3.05、在迁移密码的时候需要生成一个数据库,.pes文件,用于存放密码。

在目标域的cmd中输入命令:admt key /option:create /sourcedomain: /keyfile:c:\keyfile/keypassword:password(这个密码可有可无)。

完成后,在C盘中就会生成keyfile.pes这个文件,然后把这个文件复制到原域的C:\下,可以用共享的方法。

在这里我对数据库文件创建了个密码。

这个密码可有可无。

6、现在就要开始在原域中安装PES(Password Export Server)服务了,这个服务用于域间资源迁移,在整个迁移过程中其核心作用。

现在来安装PES(pwdmig.msi)。

这个安装文件在目标域中,路径是:C:\WINDOWS\ADMT\PES\。

安装ADMT后才有。

再说明一点这个程序在系统光盘中也有,路径在\I386\ADMT\PWDMIG。

这个是2.0版本的,测试下来和3.0不兼容。

开始安装PES,直至安装完成提示重新启动。

如果你没有在5中设置密码,密码提示框是不会出现的。

建议选择: 目标域\administrator登陆,这样在目标域迁移过程中能直接读取原域中数据库里的信息。

重启后,PES默认是不自动启动的,这需要手动让它运行。

打开services.msc,右击Password Export Server Service, 然后点Start。

现在PES才开始运行。

注意,迁移完所有的资源后,关闭他,其实重启下原域就可以了。

7、修改源域中本地安全机构的注册表HKLM\System\CurrentControllSet\Control\LSA下面有一个名字为AllowPasswordExport的记录项,把这个值由0改成1。

Windows域(AD)迁移方案

域迁移方案一、事前准备:先分别建立两个位于不同林的域,内建Server若干,结构如下:ADC02 172.16.1.2/24EXS01 172.16.1.101/24ADC01172.16.1.1/24其中::ADC01作为主域控制器,操作系统为Windows Server 2008 R2,并安装有DHCP服务,作用域范围为172.16.1.100/24——172.16.1.200/24。

ADC02作为的辅助域控制器,操作系统为Windows Server 2008 R2Exs01为的Mail服务器,操作系统为Windows Server 2003 SP2,Exchange 版本为2003TMG01为防火墙,加入到网域,操作系统为Windows Server 2008R2,Forefront TMG为2010Client为加入到此网域的客户端PC,由DHCP Server分配IP:Ad-cntse为的域控制器,操作系统为Windows Server 2008 R2,为了网域的迁移安装有ADMT以及SQL Server Express 2005 SP2Exs-centse作为的Mail Server,操作系统为Windows Server 2003 SP2,Exchange 版本为2003.备注:所有的Server均处在同一个网段172.16.1.x/24二、的User结构:如图,其中红色圈中部分为自建组别,OA User为普通办公人员组别,拥有Mail账号,admins为管理员群组, Terminal User为终端机用户组别,均没有Mail账号。

以上三组别均建立有相应的GPO限制其权限。

其他Users保持默认设定三、设定域信任关系:1、设定DNS转发器:在域控制器Ad-cntse的DNS管理器设定把的解析交给的DNS,同理,把域控制器ads01的DNS管理器把 的解析交给的DNS。

如下图:2、在“Active Directory 网域及信任”中设定双方网域的信任关系:四、利用ADMT工具把中没有Mail账号的User和组都迁移到域,步骤如下图:选择域和域控制器选择用户选择选项选择User选择OU密码迁移选项User转换选项迁移User的相关设定排除User对象选择如发生冲突应该怎样处理项至此,没有Mail账号的User迁移完毕。

Microsoft Active Directory 迁移工具说明

1 Microsoft Active Directory迁移工具(ADMT)发行说明本文档提供了补充Microsoft®Active Directory®迁移工具(ADMT) 联机帮助文档的最新修改或其他信息。

本文档中的信息(包括引用的URL 和其他Internet 网站)可能会发生变动,恕不另行通知。

除非另有说明,否则本文档示例中涉及的公司、组织、产品、人物和事件均属虚构,与任何真实的公司、组织、产品、人物或事件无关。

如有雷同,纯属巧合。

用户有责任遵守所有适用的版权法。

在不限制版权所辖权利的前提下,未经MicrosoftCorporation 的明确书面许可,本文档中的任何部分不得被复制、存储或引入检索系统,或者以任何形式、任何方式(电子、机械、复制、录音等)或为任何目的进行传播。

本文档可能涉及Microsoft Corporation 的专利、专利申请、商标、版权或其他知识产权。

除非得到Microsoft 的明确书面许可,否则本文档不授予用户任何使用这些专利、商标、版权或其他知识产权的许可。

© 2003 Microsoft Corporation 保留所有权利。

Microsoft、Active Directory、Windows 和Windows NT 是Microsoft Corporation 在美国和/或其他国家(地区)的注册商标或商标。

本文档所涉及的真实公司和产品名称可能是其各自所有者的商标。

2 Microsoft Active Directory 迁移工具(ADMT) 发行说明目录如何查看本文档安装ADMT 安装密码导出服务器安装ADMT 版本2.0 中的新功能脚本编写和命令行界面密码迁移迁移日志文件迁移操作所需的凭据用于安全性转换的SID 映射文件Windows 2000 特性排除代理凭据忽略成员关系还原停止使用源域已知问题ADMT用户迁移组迁移服务帐户迁移信任迁移计算机迁移用户配置文件迁移密码迁移报告创建重试向导联机帮助Microsoft Active Directory 迁移工具(ADMT) 发行说明3ADMT 远程代理软件ADMT 迁移数据库林内迁移命令行工具脚本编写组件如何查看本文档要了解ADMT 的最新发行说明和其他更新信息,请访问域迁移网站:/windows2000/downloads/tools/admt/default.asp安装ADMT 安装本部分介绍与该版本的ADMT 安装相关的已知问题。

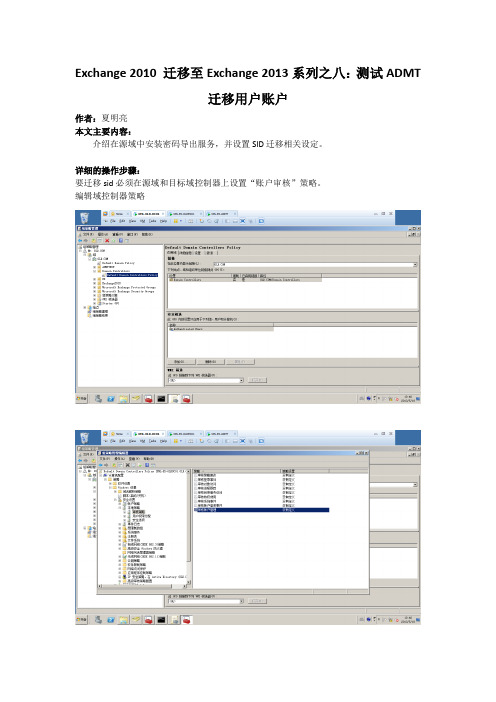

Exchange 2010 迁移至Exchange 2013系列之八:测试ADMT迁移用户账户

Exchange 2010 迁移至Exchange 2013系列之八:测试ADMT

迁移用户账户

作者:夏明亮

本文主要内容:

介绍在源域中安装密码导出服务,并设置SID迁移相关设定。

详细的操作步骤:

要迁移sid必须在源域和目标域控制器上设置“账户审核”策略。

编辑域控制器策略

目标域需要相同设定。

接下来就要迁移账户了。

我们先看看迁移前的账户的属性。

ADMT的迁移步骤:

1、打开ADMT控制台,选择“用户账户迁移向导”。

这边由于只是一个测试,所以我这里选“从域中选择用户”,如果大家那边需要迁移的用户比较多的话,可以选择第二项,具体操作这里就不详细写了,如果想了解的话,请参照我的另一篇文章:

下图是第一次密码迁移时会出现的现象,我们这里直接选是就好了,这是ADMT会在目标域中创建以源域加3个$符命名的群组。

输入源域的域管理员账户和密码。

看看被迁移的账户的邮件是否任然可用。

我们发现当账户被迁移到域中以后,源域的账户的邮件开始可以正常使用的,那么我们再来看一下使用迁移到新域中的账户来尝试使用源域中的账户邮件发现是不能登陆的,我们再来看一下迁移到新域中的账户的属性编辑器中的内容有没有与邮件相关的设定。

启用了邮件的用户使用ADMT迁移以后的状态:

与邮箱相关的属性病没有被ADMT迁移过去。

接下来我们来做邮件的迁移。

好了,这几次的文章都很少解释,因为图解的很详细,具体的设置项大家可以自己领悟下,又不太明白的大家一起讨论下。

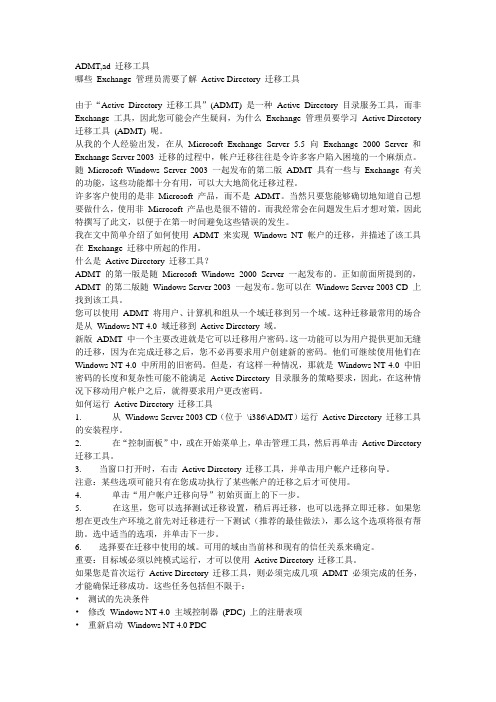

ADMT活动目录迁移工具

ADMT,ad 迁移工具哪些Exchange 管理员需要了解Active Directory 迁移工具由于“Active Directory 迁移工具”(ADMT) 是一种Active Directory 目录服务工具,而非Exchange 工具,因此您可能会产生疑问,为什么Exchange 管理员要学习Active Directory 迁移工具(ADMT) 呢。

从我的个人经验出发,在从Microsoft Exchange Server 5.5 向Exchange 2000 Server 和Exchange Server 2003 迁移的过程中,帐户迁移往往是令许多客户陷入困境的一个麻烦点。

随Microsoft Windows Server 2003 一起发布的第二版ADMT 具有一些与Exchange 有关的功能,这些功能都十分有用,可以大大地简化迁移过程。

许多客户使用的是非Microsoft 产品,而不是ADMT。

当然只要您能够确切地知道自己想要做什么,使用非Microsoft 产品也是很不错的。

而我经常会在问题发生后才想对策,因此特撰写了此文,以便于在第一时间避免这些错误的发生。

我在文中简单介绍了如何使用ADMT 来实现Windows NT 帐户的迁移,并描述了该工具在Exchange 迁移中所起的作用。

什么是Active Directory 迁移工具?ADMT 的第一版是随Microsoft Windows 2000 Server 一起发布的。

正如前面所提到的,ADMT 的第二版随Windows Server 2003 一起发布。

您可以在Windows Server 2003 CD 上找到该工具。

您可以使用ADMT 将用户、计算机和组从一个域迁移到另一个域。

这种迁移最常用的场合是从Windows NT 4.0 域迁移到Active Directory 域。

新版ADMT 中一个主要改进就是它可以迁移用户密码。

利用ADMT在不同森林中迁移帐号

图片附件: 10.JPG (2007-6-20 01:05, 40.45 K) 图片附件: 11.JPG (2007-6-20 01:05, 40.42 K)

图片附件: 12.JPG (2007-6-20 01:05, 40.71 K) 图片附件: 13.JPG (2007-6-20 01:05, 40.51 K)

图片附件: 7.JPG (2007-6-20 01:05, 31.56 K) 图片附件: 8.JPG (2007-6-20 01:05, 31.35 K)

图片附件: 09.JPG (2007-6-20 01:05, 32.33 K) 图片附件: 9.JPG (2007-6-20 01:05, 40.33 K)

图片附件: 7.JPG (2007-6-19 23:27, 35.1 K)

图片附件: 8.JPG (2007-6-19 23:27, 43.08 K) 图片附件: 9.JPG (2007-6-19 23:27, 36.42 K)

图片附件: 10.JPG (2007-6-19 23:27, 37.09 K)

图片附件: 37 源域上安装 DLL 密码迁移.JPG (2007-6-20 00:56, 58.46 K)

图片附件: 38.JPG (2007-6-20 00:56, 46.74 K)

图片附件: 39.JPG (2007-6-20 00:56, 37.73 K)

编辑 引用 报告 评分 回复

图片附件: 10.JPG (2007-6-20 00:24, 33.9 K) 图片附件: 11.JPG (2007-6-20 00:24, 40.3 K)

图片附件: 12.JPG (2007-6-20 00:24, 42.93 K) 图片附件: 13.JPG (2007-6-20 00:24, 32.63 K)

ADMT迁移帐号密码和SID时最关键的2步

ADMT迁移帐号密码和SID时最关键的2步Author: checksome如果用ADMT只迁移帐号,而不迁移帐号对应的密码和SID,通常是没什么意义的,迁移了密码,客户端就不会感觉改密码的唐突,迁移了SID,原有的文件系统权限就会保留,以前的共享文件也仍然可以访问。

否则...而恰恰是密码和SID迁移,在官方文档中所写的步骤却是完全错误的,按照官方文档你是找不到%systemroot%\windows\adam\pes\pwdmig.msi这个文件路径的,pwdmig.msi要得从官方地址单独下载:/downloads/details.aspx?FamilyID=f0d03c3c-4757-40fd-8306-68079b a9c773&displaylang=zh-cn下面演示的测试环境是有两个独立的域,迁移的源域是,目标域是,将帐号user5@迁移到user5@,OS均为WS2008 Enterprise,源DC为,目标DC为安装ADMT和只迁移帐号的步骤比较简单,大致为:1、首先要创建2个域之间的信息关系,林信任或外部信任都可以。

创建信任的过程包括提升林功能级、转发双方的DNS(在双方的域DNS上建立转发器,指向对方的DNS)、创建双向信任2、在目标域上安装ADMT,测试不迁移密码、SID时的帐号转移迁移密码和SID的步骤如下:1、在目标域上导出密码导出服务用到的密钥key.pes,并拷贝到源域DC(node1),其中keypassword是保护key.pes密钥文件的密码,随后导入时将会用到按前述网址从微软站点下载pwdmig.msi密码导出工具,并在源域DC上安装pwdmig.msi,按提示导入该密钥key.pes密码是前面keypassword参数设置的111重启源域DC后,手动启动“密码导出服务器服务”随后尝试在目标域开始导入user5帐号的密码,但弹出错误,并且迁移SID时也将报错,报错信息是:“不能在域上验证审核和TcpipClientSupport.将不能迁移SID”,查看官方文档和官方事件记录没有任何正确的提示。

用ADMT迁移域

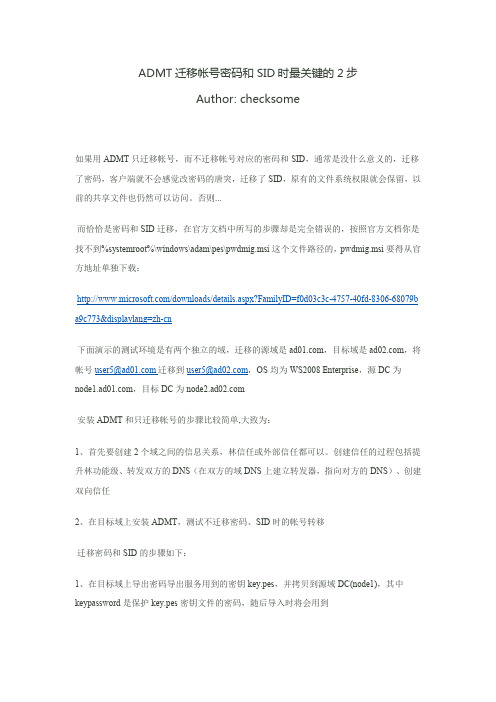

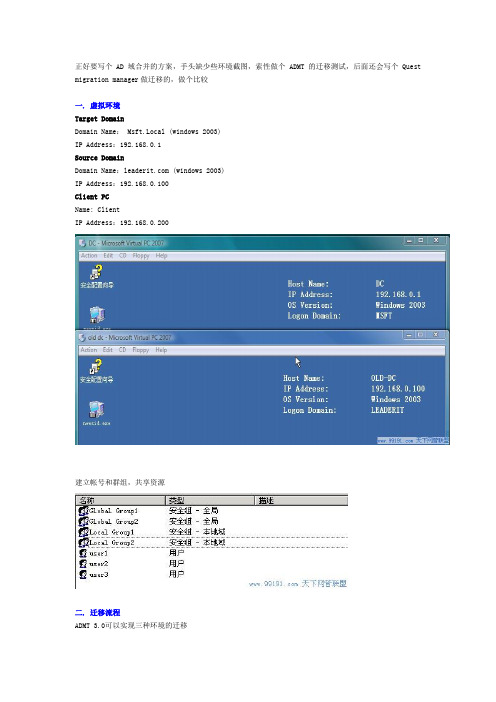

正好要写个AD域合并的方案,手头缺少些环境截图,索性做个ADMT 的迁移测试,后面还会写个Quest migration manager做迁移的,做个比较一. 虚拟环境Target DomainDomain Name: Msft.Local (windows 2003)IP Address:192.168.0.1Source DomainDomain Name: (windows 2003)IP Address:192.168.0.100Client PCName: ClientIP Address:192.168.0.200建立帐号和群组,共享资源二. 迁移流程ADMT 3.0可以实现三种环境的迁移1.Windows NT 4.0 Domain Restructure to an Active Directory Forest2.Interforest Active Directory Domain Restructure3.Intraforest Active Directory Domain Resturcture其中在Interforest和Intraforest中还是有一些区别的主要一点是Interforest里面对象是克隆,而在Intraforest里面对象是移动Migration Consideration Interforest Restructure Intraforest RestructureObject preservation Objects are cloned rather thanmigrated. The original objectremains in the source locationto maintain user access toresources. Objects are migrated and no longer exist in the source location.SID history maintenance Maintaining SID history isoptional.SID history is required. Password retention Password retention is optional. Passwords are always retained.Local profile migration You must use tools such as ADMTto migrate local profiles. For workstations that run the Microsoft Windows®°2000 Server operating system and later, local profiles are migrated automatically because the user’s GUID is preserved. However, you must use tools such as ADMT to migrate local profiles for workstations that run Windows NT 4.0 and earlier.Closed sets You do not need to migrateaccounts in closed sets. You must migrate accounts in closed sets.整个迁移的流程图三. 迁移前期工作target域需要Windows 2000或者Windows 2003域功能级别建立source和target之间的域信任关系关闭SID Filter, 默认在Windows 2000 SP4以上及Windows2003启用了SID Filter, 在迁移过程中,为了让用户可以正常原有资源,我们需要迁移SID Histrory.在命令行中通过netdom命令关闭SID Filter将目标域的Domain Admins群组加入到Source administrators群组以下三个步骤可以在ADMT第一次运行时由ADMT自动创建1.在source域中创建source_name$$$本地群组2.在source PDC角色上开启TCP/IP Client Support功能HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\LSATcpipClientSupport DWORD 13.在target和source域上开启审核Group Policy-Default Domain Controllers Policy-Computer Configuration-Windows Settings-Security Settings-Local Policies-Audit PolicyAudit accout management Success,Failure四.安装ADMT在target domain controller上安装ADMT 3.0 (ADMT 3.1支持Windows 2008)ADMT3.0需要数据库支持,无论是采用SQL还是WMSDE,默认都会在本地安装WMSDE。

使用User Profile Wizard 跨域迁移用户profile&计算机 - Windows Server 相关技术 - WinOS技术论坛 微软

技术论坛 ? 回复发帖duwh 收藏分享WinOS Wizard 打印 使用道具duwh提醒目标域:new-domain.localDC :03DC01.new-domain.local (Windows Server 2003、GC 、DNS )IP :172.16.16.100源域中实现创建了两个用户帐号:zs@ 、(登入xp01的帐号)fileserver@ (登入fileserver 的帐号),并且在fileserver 上新建一个文件夹zhangsan (仅仅赋予用户zs 读写权限,用与迁移之后的测试),如图:(目前还是登入到 )回复 引用 帖内回复评分 报告 使用道具 TOPduwh 技术积分19其他积分45 本帖最后由 duwh 于 2010-6-16 01:23 编辑2、迁移zs@ 至目标域(new-domain.local )需要注意的地方:1》迁移原帖中13楼-16楼,写的比较详细,必须手动禁用SID 过滤,最后是在XP 系统来完成关闭SID 过滤的,其实也可以直接在目标域域控上操作:操作如下:2》ADMT 迁移用户的时候,下图所框的部分暂时不要勾选(因为要通过user pofile Wizard 来实现)3楼发表于 2010-6-16 01:13 | 只看该作者3》测试迁移计算机帐号时,按照原帖操作的过程中,出现了问题:查找了相关KB:/kb/823735,所以暂时先跳过计算机帐号迁移;4》按照原帖,如果迁移计算机成功了,那么所迁移的计算机端,就会在规定时间内重启了,运用到实际的生产环境中,有的企业是不允许的,无形中也影响了正常的使用。

所以可以先从源域迁移用户账户到目标域,之后在客户端手工通过user profile 来迁移用户配置、计算机帐号。

回复 引用 帖内回复评分 报告 使用道具 TOPduwh 技术积分19其他积分45本帖最后由 duwh 于 2010-6-16 01:22 编辑3、使用user profile 工具在客户端(xp01)上运行该软件(管理员权限),(在fileserver 上的操作在此就省略了,过程一样)操作如图:4楼发表于 2010-6-16 01:13 | 只看该作者选择old-domain\zs重启之后首次登入需要更改密码:注意:XP01登入到目标域之后,需更改DNS为172.16.16.100,下图显示,已成功登入,权限保留。

admt指标

ADMT指标1. 简介ADMT(Active Directory Migration Tool)是一款由微软公司开发的用于迁移活动目录(Active Directory)环境的工具。

它提供了一套强大而灵活的功能,可帮助组织在不破坏现有用户和计算机账户的情况下,将活动目录从一个环境迁移到另一个环境。

ADMT具有多种功能,包括用户账户迁移、计算机账户迁移、组迁移等。

通过使用ADMT,组织可以实现无缝迁移,并确保在迁移过程中不会丢失任何重要数据。

2. 功能和特点2.1 用户账户迁移ADMT允许组织将用户账户从一个活动目录环境迁移到另一个活动目录环境。

在迁移过程中,ADMT会保留原始用户账户的所有属性和权限,并将其映射到新环境中的相应账户。

2.2 计算机账户迁移与用户账户类似,ADMT还支持计算机账户的迁移。

它可以帮助组织将现有计算机从一个域或工作组转移到另一个域或工作组,并确保在转移过程中不会丢失任何重要数据。

2.3 组迁移ADMT还提供了组迁移功能,使组织能够将现有的组从一个活动目录环境迁移到另一个活动目录环境。

通过使用ADMT,组织可以轻松地保留组的成员关系和权限设置,确保用户在迁移后仍然能够正常访问资源。

2.4 密码同步为了简化用户账户迁移过程中的密码管理,ADMT还提供了密码同步功能。

此功能允许组织在用户账户迁移到新环境后,自动将原始账户的密码同步到新账户中。

这样一来,用户就不需要重新设置密码,并且可以继续使用他们已经熟悉和记住的密码。

2.5 安全性ADMT非常注重安全性。

它采用了多种安全措施来保护组织的数据和系统。

例如,它支持加密数据传输,并提供了对迁移过程进行审计和监控的功能。

此外,在进行账户迁移时,ADMT会自动处理SID(Security Identifier)映射和权限转换,确保在新环境中保持正确的安全设置。

3. 使用指南3.1 环境准备在使用ADMT之前,需要进行一些环境准备工作。

ADMT 迁移

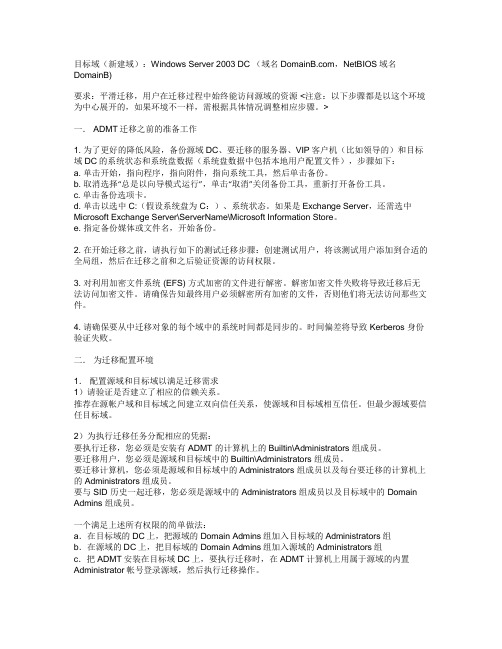

目标域(新建域):Windows Server 2003 DC (域名,NetBIOS域名DomainB)要求:平滑迁移,用户在迁移过程中始终能访问源域的资源 <注意:以下步骤都是以这个环境为中心展开的,如果环境不一样,需根据具体情况调整相应步骤。

>一. ADMT迁移之前的准备工作1. 为了更好的降低风险,备份源域DC、要迁移的服务器、VIP客户机(比如领导的)和目标域DC的系统状态和系统盘数据(系统盘数据中包括本地用户配置文件),步骤如下:a. 单击开始,指向程序,指向附件,指向系统工具,然后单击备份。

b. 取消选择“总是以向导模式运行”,单击“取消”关闭备份工具,重新打开备份工具。

c. 单击备份选项卡。

d. 单击以选中C:(假设系统盘为C:)、系统状态。

如果是Exchange Server,还需选中Microsoft Exchange Server\ServerName\Microsoft Information Store。

e. 指定备份媒体或文件名,开始备份。

2. 在开始迁移之前,请执行如下的测试迁移步骤:创建测试用户,将该测试用户添加到合适的全局组,然后在迁移之前和之后验证资源的访问权限。

3. 对利用加密文件系统 (EFS) 方式加密的文件进行解密。

解密加密文件失败将导致迁移后无法访问加密文件。

请确保告知最终用户必须解密所有加密的文件,否则他们将无法访问那些文件。

4. 请确保要从中迁移对象的每个域中的系统时间都是同步的。

时间偏差将导致 Kerberos 身份验证失败。

二.为迁移配置环境1.配置源域和目标域以满足迁移需求1)请验证是否建立了相应的信赖关系。

推荐在源帐户域和目标域之间建立双向信任关系,使源域和目标域相互信任。

但最少源域要信任目标域。

2)为执行迁移任务分配相应的凭据:要执行迁移,您必须是安装有 ADMT 的计算机上的Builtin\Administrators 组成员。

域用户的迁移过程

使用ADMT3.2进行域用户的迁移,详细步骤如:1、部署环境的说明 (2)2、AD部署的部署 (2)3、AD信任关系的建立 (2)4、ADMT3.2的安装 (12)5、生成keyfile.pes文件 (15)6、PES(Password Export Server )3.1的安装 (16)7、Password Export Server Service服务的设置 (19)8、为迁移赋予相应的权限 (19)9、测试迁移过程是否成功 (29)1、部署环境的说明部署过程总共需2台机器,具体配置如下:将域下的hp OU下的一个域用户user01迁移到域migrate OU下,用户的密码需保持不变。

2、AD部署的部署具体和域的部署简略安装完成后需调节域功能级别、林功能级别为windows server 2008R23、AD信任关系的建立和之间建立林信任、双向信任关系,在建立信任之前两台域控必须解析到对方。

可以在另一方建立一方的辅助区域,通过区域传送将DNS主要区域的内容复制过来。

在TS-ADMTDC01新建的辅助区域在TS-ADMTDC02上设置的区域传送在TS-ADMTDC01上辅助区域已从主要区域成功复制数据建立的辅助区域和辅助区域相同开始进行信任关系的建立:与的林信任关系已建立成功4、ADMT3.2的安装ADMT3.2需安装在Ts-admtdc02(目的域控制器上),在安装ADMT3.2之前需安装SQL Server 2005 Express Edition SP3SQL Server 2005 Express Edition SP3具体安装步骤简略,数据库实例名称默认SQL Server 2005 Express Edition SP3安装完成后,进行ADMT3.2的安装数据库为:ts-admtdc02\SQLEXPRESS安装完成后,可以在管理工具内出现”Active Directory迁移工具”5、生成keyfile.pes文件在ts-admtdc02内生成keyfile.pes文件,同时将生成的keyfile.pes拷贝到ts-admtdc01的C盘目录下6、PES(Password Export Server )3.1的安装Keyfile.pes为ts-admtnode02生成的文件PES3.1安装完成后,需重新启动计算机7、Password Export Server Service服务的设置8、为迁移赋予相应的权限将与的域管理员administrator添加到相互的本地管理员组administrators。

ADMT域迁移工具使用说明-测试报告(不同森林)

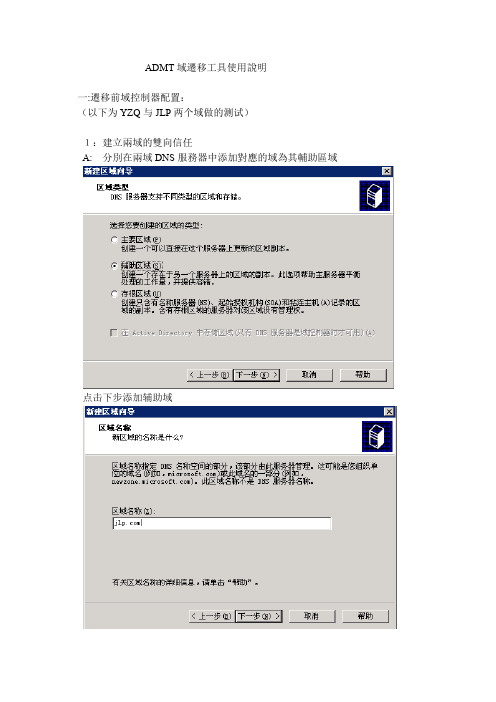

ADMT域遷移工具使用說明一:遷移前域控制器配置:(以下为YZQ与JLP两个域做的测试)1:建立兩域的雙向信任A: 分別在兩域DNS服務器中添加對應的域為其輔助區域点击下步添加辅助域添加新建区的DNS服务器的IP地址添加完成B: 提升兩域控制器模式為WIN2000純模式或更高級別模式C: 建立兩域的雙向信任打开AD域和信任关系管理工具点击域工作站属性选择信任选项选择新建信任添加信任域选择信任方向(选双向信任)创建信任密码创建完成注意:两域互建双向信任信任密码必须相同。

D: 分別在兩域的管理員群組中添加對方域的管理員帳號(2): 安裝ADMT工具分別在源域和目標域中安裝ADMT工具(在源域中安裝ADMT工具是為了啟動PES服務)2.配置密碼遷移(1): 在目標域中的域控制器創建加密密鑰在命令行中輸入以下內容:Admtkey/option:create/sourcedomian:sourcedomian/keyfile :keyfilepath/keypassword: password Sourcedomain 指定安裝PES服務的源域名稱。

Keyfilepath 指定指向存儲加密密鑰位置的路徑。

Password 提供加密密鑰的密碼,可選。

為保護共享的密鑰,請在命令上鍵入密碼或星號。

如鍵入星號,那在提示輸入密碼時不會在屏幕上顯示。

(2):在源域中配置PES服務A.將在創建好的密鑰拷貝到源域域控制器的C:\Documents and Settings目錄下。

B.在Pwdmig文件夾中,運行Pwdmig.msi。

如果在目標域域控制器上的密鑰生成過程中設置了密碼,將提示“需要密鑰密碼”對話框。

提供創建密鑰時給出的密碼,然后單擊“下一步”。

C.指定運行PES服務所使用的賬戶。

(最好選用目標域的管理員帳號)D.安裝完成,重新啟動域控制器。

E.域控制器重新啟動后,需手動啟動PES服務。

二.遷移帳號以及密碼1.在目標域控制器中運行遷移工具2.选择源域和目标域3.选择用于用户选择的方法4.添加用户5.添加完用户点击“下一步”选择帐号要迁移到目标域的OU5.选择帐号密码迁移选项6.选择帐户转换选项7.选择迁移帐号相关信息8.选择帐户需要排除的属性9.选择帐户合并冲突管理10.迁移完成。

使用 ADMT 进行跨森林域用户及电脑迁移

使用ADMT 进行跨森林域用户及电脑迁移因工作需要进行一次跨森林的域用户及电脑迁移,百度之后并没有找到一个完整的适用的文档,那我就来写一个吧,希望对阅者有用。

一. 实验环境本环境模拟一间子公司被收购后需要脱离原集团的子域,并将原AD下的所有用户和电脑迁移到新建的域中:原集团域名:DC:(Windows Server 2008 R2)IP: 192.168.1.1源子域名:DC:(Windows Server 2008 R2)IP: 192.168.1.11在源子域中建立相应的用户和用户组源子域中的文件服务器: (Windows Server 2012 R2)IP:192.168.1.12源子域中的客户端: (Win7)IP:192.168.1.15目标域名:DC:(Windows Server 2008 R2)IP: 192.168.1.101迁移工具:ADMT 3.2下载地址:https:///zh-CN/download/details.aspx?id=56570PES-Password Export Server version 3.1 (x64)下载地址:https:///en-us/download/details.aspx?id=1838数据库软件:SQL Server® 2008 Express Edition Service Pack 1下载地址:https:///zh-cn/download/details.aspx?id=25052下表列出了林间域重构与林内域重构之间的差异。

二、环境准备:1、安装原集团DC操作系统——》安装域控角色(含DNS功能),设置森林和域的功能级别为:Win2008 R2;域名;2、安装源子域DC操作系统——》安装域控角色(含DNS功能),设置为下的子域。

建立用户和用户组;3、安装源子域文件服务器操作系统,加入源子域,设置共享文件夹及权限;4、安装源子域客户端操作系统,加入源子域,应用子域用户登陆;5、安装目标域DC操作系统——》安装域控角色(含DNS功能),设置森林和域的功能级别为:Win2008 R2;域名;上述操作不是重点,也没什么难点,不懂的可参考百度文库;三、迁移前准备1、需要让源子域和目标域能互相解释彼此的域名和计算机名;登陆目标域DC,打开DNS管理器,右键点击”NEWDC”,点选“属性”在”IP址址“中录入对方DNS服务器(DC)的IP地址设置完成后测试能否PING通对方域名上述的操作需要在目标域和源子域中都进行操作,必须能互相PING通对方域才能进行下一步。

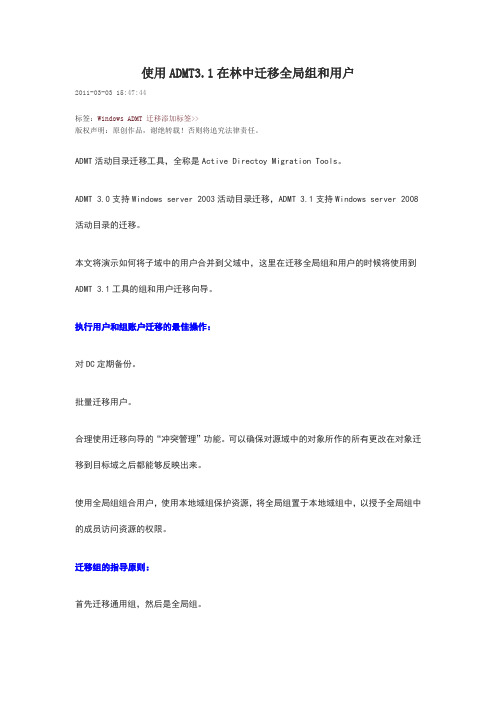

曾垂鑫——使用ADMT3.1在林中迁移全局组和用户

使用ADMT3.1在林中迁移全局组和用户2011-03-03 15:47:44标签:Windows ADMT迁移添加标签>>版权声明:原创作品,谢绝转载!否则将追究法律责任。

ADMT活动目录迁移工具,全称是Active Directoy Migration Tools。

ADMT 3.0支持Windows server 2003活动目录迁移,ADMT 3.1支持Windows server 2008活动目录的迁移。

本文将演示如何将子域中的用户合并到父域中,这里在迁移全局组和用户的时候将使用到ADMT 3.1工具的组和用户迁移向导。

执行用户和组账户迁移的最佳操作:对DC定期备份。

批量迁移用户。

合理使用迁移向导的“冲突管理”功能。

可以确保对源域中的对象所作的所有更改在对象迁移到目标域之后都能够反映出来。

使用全局组组合用户,使用本地域组保护资源,将全局组置于本地域组中,以授予全局组中的成员访问资源的权限。

迁移组的指导原则:首先迁移通用组,然后是全局组。

当迁移本地域组在其上用于分配权限的资源时,应迁移本地域组。

用户可以选择在重构过程中稍后当迁移计算机时迁移计算机本地组。

(一)搭建实验环境搭建一个父域,搭建一个子域,如图所示:在子域中建立测试OU“测试部门”,在该OU中建立测试账户和全局组,将测试账户user1和user2加入到G_测试部中,如图所示:(二)安装ADMT 3.1工具使用enterprise admins组的成员登录到,安装ADMT工具进入ADMT 3.1安装向导,如图所示同意协议,如图所示选择“不加入顾客体验改善计划”,如图所示配置组件,如图所示选择使用“SQL server 2005 express edition”数据库,如图所示询问是否从ADMT 2.0或者3.0导入数据,选择第一项不导入,如图所示安装完成,如图所示(三)使用ADMT 3.1来迁移资源在打开AD用户和计算机,连接到子域,查看我们要迁移的用户和组,如图所示从开始——程序——管理工具中打开“Active Directory Migration Tool”,右击该工具,选择“Group Account Migration Wizard”,组账户迁移向导,如图所示进入向导,选择NEXT,如图所示设置要迁移的“源域”,和要迁移到的“目标域”,我们要把子域中的用户迁移到父域中,如图所示勾选“从域中选择组”,如图所示点击add,来选择要迁移的全局组“G_测试部”,如图所示选择目标OU,就是选择我们要把该组迁移到的目标位置,这里选择里我们之前建立好的“测试部门”OU,如图所示勾选“更新用户权利”和“复制组成员”,如图所示提示我们:如果选择了“迁移组成员”复选框,而且一些成员是没有迁移的全局组的成员,您将丢失这些全局组成员,点击“确定”,如图所示在“冲突管理”选项卡,选择第一项“在目标域中检测到冲突时不迁移源对象”,如图所示完成组账户迁移向导,如图所示迁移完成后,我们可以看到子域中的账户已经不存在了,如图所示在父域的AD UC中可以看到迁移过来的帐号和组,如图所示组账户的成员关系也没有丢失,如图所示本文出自“捕风的鱼的技术专栏”博客,谢绝转载!。

ADMT 迁移

目标域(新建域):Windows Server 2003 DC (域名,NetBIOS域名DomainB)要求:平滑迁移,用户在迁移过程中始终能访问源域的资源 <注意:以下步骤都是以这个环境为中心展开的,如果环境不一样,需根据具体情况调整相应步骤。

>一. ADMT迁移之前的准备工作1. 为了更好的降低风险,备份源域DC、要迁移的服务器、VIP客户机(比如领导的)和目标域DC的系统状态和系统盘数据(系统盘数据中包括本地用户配置文件),步骤如下:a. 单击开始,指向程序,指向附件,指向系统工具,然后单击备份。

b. 取消选择“总是以向导模式运行”,单击“取消”关闭备份工具,重新打开备份工具。

c. 单击备份选项卡。

d. 单击以选中C:(假设系统盘为C:)、系统状态。

如果是Exchange Server,还需选中Microsoft Exchange Server\ServerName\Microsoft Information Store。

e. 指定备份媒体或文件名,开始备份。

2. 在开始迁移之前,请执行如下的测试迁移步骤:创建测试用户,将该测试用户添加到合适的全局组,然后在迁移之前和之后验证资源的访问权限。

3. 对利用加密文件系统 (EFS) 方式加密的文件进行解密。

解密加密文件失败将导致迁移后无法访问加密文件。

请确保告知最终用户必须解密所有加密的文件,否则他们将无法访问那些文件。

4. 请确保要从中迁移对象的每个域中的系统时间都是同步的。

时间偏差将导致 Kerberos 身份验证失败。

二.为迁移配置环境1.配置源域和目标域以满足迁移需求1)请验证是否建立了相应的信赖关系。

推荐在源帐户域和目标域之间建立双向信任关系,使源域和目标域相互信任。

但最少源域要信任目标域。

2)为执行迁移任务分配相应的凭据:要执行迁移,您必须是安装有 ADMT 的计算机上的Builtin\Administrators 组成员。

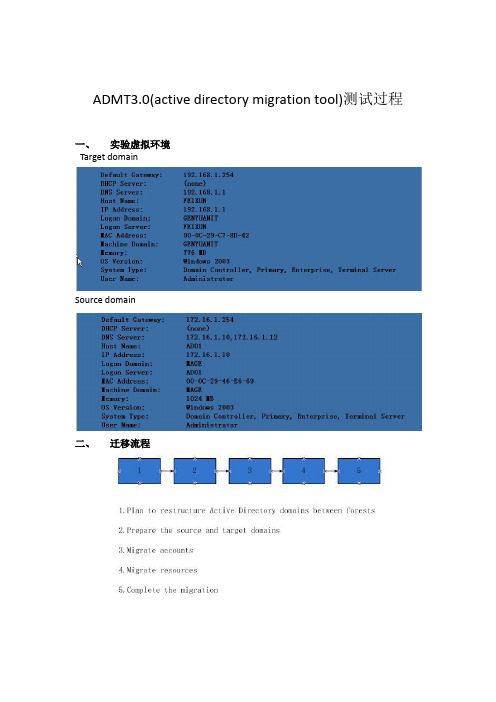

ADMT3.0迁移账户密码全过程

ADMT3.0(active directory migration tool)测试过程一、实验虚拟环境Target domainSource domain二、迁移流程三、迁移前期工作Target域需要Windows 2000 或者Windows 2003域功能级别,建立source和target 之间的域信任关系将目标域的Domain Admins 群组加入到Source administrators 群组四、安装ADMT在target domain controller 上安装ADMT3.0。

ADMT3.0需要数据库支持,无论是采用SQL还是WMSE,默认都会在本地安装WMSDE。

五、启用密码迁移执行林间迁移时,可以使用密码向导服务器(PES)服务迁移密码。

PES服务可以安装在支持128位加密的源域中的任何域控制器中。

源域中的PES服务安装需要加密密钥,但你必须在目标域中运行Active Directory 迁移工具的计算上创建加密密钥。

在目标域中创建加密密钥后,请将其保存在U 盘上以便妥善保存,并且应用迁移完成后对密码删除。

创建加密密钥在命令中中,输入下列内容:Admt key /option:create /sourcedomain: SourceDomain /keyfile:KeyFilePath创建加密密钥后,请在源域中的域控制器上配置PES服务。

ADMT允许以本地系统账户身份运行PES服务,也允许使用在目标域中经过身份验证的凭据运行PES服务。

建议您以在目标域中经过身份验证的用户身份运行PES服务。

注意:如果以本地系统账户身份运行PES服务,请确保目标域中的windows 2000 以前版本兼容访问组中包含Everyone 组和Anonymous Logon 组。

在源域中配置PES服务1.请将加密密钥U盘插入源域中运行PES服务的域控制器。

2.在安装ADMT目录下找到PES文件夹,运行Pwdmig.msi。

域迁移11

• 此工具在安装盘的\i386\admt目录下 准备工作:第一部分 1,做迁移工作的前提条件,提升目标DC域级别(目标DC操作)。 步聚:在AD域和信任关系那里提升目标DC的域级别为winserver2003。 2,在双方DNS建对方域的辅助区域(注,先开通DNS区域复制)。

• 此过程步聚也一般为默认项,其中中间有一选项 “选哪种类型的密码”中选“迁移密码”项,其 它的都按默认选项,直至完成。

演示

• 迁移计算机 注意:在迁移计算机帐号时,需要在 目标域上,使用源DC管理员帐号和密 码登录。要不然会出错 (注意:建议你用源DC的超级管理员迁 移)

•

演示

在源DC上面安装DLL密码迁移。 位置:\i386\admt\pwdmig\pwdmig.msi 开始迁移:第二部分(在目标DC上运行迁移工具,选迁

移组。再移用户名,然后再移计算机)

• 1,迁移组 运行AD迁移工具点右键,迁移组向导,输入源DC和目标DC,然

后选择要迁移的组,然后选组存放位置,然后下一步,选 择“修复组 成员身份”和“将组SID迁移至目标域”二项。下一步,过程要输入

• (注意:我们可以直接用dns转发,双方都要做

如果双方是2个不同林的服务器那么你还要升级林级别)

• 3,做两个域之间的信任关系,双向信任。 •

• 将双方管理员帐号加到本域的“AD用户和计算机“下的Bulitin容器 下的Administrators组中

•

• 在默认域控制器安全设置里面,开启网络访问:让每个人 (everyone)权限应用于匿名用户 步聚:开始---程序---管理工具---域控制器安全设置----安 全设置----安全选项下

•

• 在默认域控制器安全设置里面,开启网络访问:让每个人 (everyone)权限应用于匿名用户

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

使用ADMT跨域迁移域账号和计算机说明:当我们的网络范围比较大的时候,会出现员工工作调离的情况,此时往往会牵涉到跨域的用户和计算机迁移。

环境:(1) 和两个域,分属于不同的林(2) test--b域有用户test-4和计算机test-4(3) 需要将域用户jtest-4和计算机test-4迁移到域控中前提条件: 和两个域相互信任上一节谈到域信任的相关注意事项,接下来我们共同探讨一下使用ADMT工具跨域迁移域账号和计算机的信息。

1、 ADMT工具的介绍Active DirectoryTM迁移工具 (ADMT) 提供了一个方便、可靠和快捷的方法,从 Windows NT迁移到 Windows 2000 Server Active Directory 服务。

您还可以使用 ADMT 重构 Windows 2000 Active Directory 域。

在开始迁移操作前,此工具可帮助系统管理员诊断任何可能的问题。

随后,基于任务的向导就会允许您迁移用户、组和计算机,设置正确的文件权限以及迁移Microsoft Exchange Server 邮箱。

在迁移前后,您可以使用此工具的报表功能,评估迁移所带来的影响。

在很多情况下,如果出现问题,您可以使用回滚功能,自动恢复原来的结构。

此工具还提供对并行域的支持,所以您可以在部署 Microsoft Windows 2000 操作系统的同时,保持现有的Microsoft Windows NT 4.0 操作系统。

优势ADMT 提供一种有效的工具,简化了用户、计算机和组向一个新域迁移的过程。

同时,ADMT 具有很大的灵活性,每个组织均可根据需要使用它实现迁移过程。

使用这一功能强大的工具,您可以完成:从 Windows NT 迁移。

您可以使用 ADMT 从 Windows NT 迁移到 Windows 2000。

在此迁移过程中,您可受益于 Active Directory 引入的一些重要功能,其中包括:改进的可扩展性。

有了 Active Directory 林目录中改进的可扩展性(可以有数百万个对象),您可以将当前的 Windows NT 域重新配置为数量更少、容量更大的 Windows 2000 Active Directory 域。

简化域结构(通常简化为一个域)也使用户、组和组策略的管理更加方便。

管理委派。

通过将 Windows NT 资源域合并到 Active Directory 组织单元 (OU) 中,您可以将对特定 OU 的管理控制委派给仅有部分域权限的管理员。

信任简化。

如果当前域结构需要复杂的信任关系网,通过使用 Windows 2000 上提供的双向可传递的信任关系,重新规划以使用较少的信任,您就会从中大为受益。

重构 Windows 2000。

您可以使用 ADMT 改组 Windows 2000 域结构。

与 Windows NT 到Windows 2000 的迁移一样,Windows 2000 内部迁移也允许将多个域合并为较少的域,甚至可能是一个域。

根据需要自定义迁移。

ADMT 允许您指定在迁移过程中,如何处理用户、密码、计算机、组、组成员身份、安全转移以及监视选项。

ADMT 功能使用 ADMT 功能,您可以有效地管理域迁移,并精细调整结果以满足它们的要求。

不需要手动将软件装到所有那些计算机上。

当使用 ADMT 迁移用户和组时,您通常将 ADMT 工具安装到目标域(安全主管或资源将迁移到此域中)的控制台上。

除此之外,ADMT 不要求在源域(从此域迁移出安全主管或资源)中的计算机上安装其它软件。

当在资源上迁移计算机或转移安全时,ADMT 自动将服务(称为代理)安装到源计算机上。

这意味着您不需要将软件手动装载到每个源计算机上来进行迁移。

一旦代理任务完成后,它就会自行卸载。

使用向导可简化这一过程。

ADMT 允许您使用一系列向导,简化各部分迁移过程,其中包括用户迁移向导、计算机迁移向导、组迁移向导、服务帐户迁移向导、信任迁移向导以及报表向导。

适合您的选项。

迁移时,请选择各种向导提供的适当的选项。

例如,您可以将源域中指派的用户权限复制到目标域中;您可以将组及其成员复制到目标域中;您可以使源和目标域中的用户帐户处于活动状态;对于选定的用户帐户,可以将漫游配置文件复制到目标域中等等。

重新构造组。

可选地,在迁移组之前可以运行“组映射和合并向导”,将源域中的一个组映射到目标域中一个新的或者是已有的组中。

此映射保证了当组成员从源域迁移到目标域时,组成员身份就会反映这一映射。

您可以将多个组合并为一个组。

试运行。

通过选择“测试迁移设置并随后迁移”选项,您可以运行一个向导而不对网络做任何实际的修改。

检查此向导生成的日志文件和报表,在实际迁移前找出并排除任何潜在的问题。

撤消。

您可以撤消最近进行的用户、组或计算机迁移。

用户保持对资源的访问。

在用户和组迁移过程中,ADMT 使用sIDHistory功能或者参考已迁移用户来更新资源,可使用户保持对资源的迁移访问,如文件、共享以及应用程序。

这一功能可使安全结构(准许和拒绝对资源的访问)保存完好,又可方便地将它迁移到新的域中。

用户保持对 Exchange 资源的访问。

如果您需要更新 Exchange 邮箱上的安全权限使之反映迁移过程,可使用 ADMT 实现这一过程。

也迁移服务帐户。

ADMT 也迁移服务帐户。

很多应用程序(如 Microsoft Exchange)使用服务帐户,在一些网络计算机上运行带有同一组凭据的服务。

将对象放到 OU 中。

除将 Windows NT 资源域合并到 Active Directory OU 中之外,ADMT 还允许您将选定的用户、组或计算机迁移到目标域的 OU 中。

然后,使用 Windows 2000 功能管理这些 OU,例如,您可以给指定 OU 中的一组计算机建立组策略配置设置。

处理信任关系。

信任关系将两个域连接起来,使受信任域中的用户能够访问信任域中的资源。

在迁移过程中,要保持对资源的访问,在目标域中必须建立与源域中相同的信任关系。

使用“信任迁移”向导来完成这一过程 - 它将源域中的信任关系与目标域的信任关系进行比较,然后在目标域中创建源域中存在的任何信任关系。

使用新的统一组作用域。

在林目录内部迁移过程中(即在同一林目录中两个 Windows 2000 域之间进行迁移时),当全局组从原始模式源域迁移出来时,在目标域中将该组创建为统一组,这样它们可包含源域中还没有被迁移的的成员。

全局组仅包含它们自己域中的成员;统一组则可以包含该林目录中任何 Windows 2000 域中的成员。

ADMT 系统需求目标域。

对于目标域,ADMT 可以在任何可运行 Windows 2000 Server 操作系统的计算机上运行。

源域。

源域必须运行 Windows 2000 或 Windows NT 4.0。

Windows NT 4.0 源域的主域控制器 (PDC) 必须安装 SP4 或更高版本。

ADMT 代理(由源计算机上的 ADMT 安装)可在运行 Windows NT 3.51(带有 SP5)、Windows NT 4.0(带有SP4 或更高版本)或 Windows 2000 的计算机上运行。

2、在目标服务器上安装ADMT工具下载地址:1 ADMT3.0下载地址:/downloads/zh-cn/details.aspx?FamilyID=6f86937b-533a-466d-a8e8-aff85ad3d2122 pwdmig下载地址:(在光盘i386\admt\pwdmig\也可以找到,不建议使用)/downloads/zh-cn/results.aspx?freetext=pes&displaylang=zh&stype=s_basic(1)安装ADMT迁移工具双击“admtsetup32”(本人使用的是windows 2008 R2 系统),出现如下对话框点击“下一步”,选中“我同意”点击“下一步”,选择“现在不想加入该计划”点击“下一步”在数据库中输入“test-a\sqlexpress”点击“下一步”出现如下图所示,完成安装(2)在源域安装pwdmig工具我们在目标域,打开命令管理器,输入图示的命令,生成源域的pes密钥文件。

然后拷贝到源域中。

在源域安装pwdmig工具,下一步点击“下一步”,选择“我接受许可协议”单击“下一步”,点击“浏览”,选择pes文件单击“下一步”,出现如下对话框,填入密码: Zaq12wsx下一步下一步,完成安装出现“服务的运行身份”,选择本地系统登录,点击确定完成安装3、将对方的domain admins组添加到本地administrators组里面4、迁移用户在迁移用户之前,需要启动源域控的密码导出服务在目标域运行migrator.msc,打开迁移工具右击,选择用户迁移向导出现如下对话框单击下一步,出现如下对话框,写入源和目标域控服务器名称单击下一步,选择“从域中选择用户”单击下一步,添加要迁移的域用户单击下一步,选择在目标域存放域账号的OU单击下一步,选择迁移密码的选项单击下一步,选择目标域源相同下一步,选择“修复用户的组成员身份”下一步,根据情况选择需要排除的选项下一步,选择“在目标域中检测到冲突时不迁移源对象”下一步,完成单击完成,可以看到如下信息5、迁移计算机选择计算机迁移向导出现如下图所示对话框下一步,选择源域和目标域服务器名称下一步,选择“从域中选择计算机”下一步,添加相应要迁移的计算机名下一步,浏览输入目标计算机存放的OU下一步,根据情况选择内容下一步,选择“添加”下一步,下一步,根据实际需求选择要排除的属性下一步,选择“在目标域中检测到冲突时不迁移源对象”下一步,单击完成完成,计算机迁移工作。