USG 2000以太网链路接入,上下行设备为交换机(主备备份)

USG2000 USG5000系列web界面配置

通过Web方式登录设备通过配置使终端通过Web方式登录设备,实现对设备的配置和管理。

操作步骤1.启动Web管理功能:a.执行命令system-view,进入系统视图。

b.执行命令web-manager { security enable port port-number | enable [ portport-number ] },启动Web管理功能。

Web管理功能启动后,其后续配置才有效。

Web浏览器和Web服务器之间的交互报文为HTTP报文,默认端口号是80,如果选择port port-number,则Web服务器的监听端口修改为port-number。

2.配置Web用户:a.执行命令system-view,进入系统视图。

b.执行命令aaa,进入AAA视图。

c.执行命令local-user user-name password { simple | cipher } password,创建AAA本地用户。

d.执行命令local-user user-name service-type web,配置用户的类型为web。

e.执行命令local-user user-name level level,配置用户的级别。

任务示例∙配置USG的IP地址。

∙<USG> system-view∙[USG] interface GigabitEthernet 0/0/0∙[USG-GigabitEthernet0/0/0] ip address 10.1.1.1 24∙[USG-GigabitEthernet0/0/0] quit∙配置PC的IP地址(略)。

∙启动Web管理功能。

[USG] web-manager enable∙配置Web用户。

∙[USG] aaa∙[USG-aaa] local-user webuser password simple Admin@123∙[USG-aaa] local-user webuser service-type web[USG-aaa] local-user webuser level 3∙检查配置结果。

华为USG2000&5000统一安全网关配置报价操作指导手册

Huawei Confidential

Page 4

USG5500系列板卡支持清单

项目

固定接口 扩展插槽 USB卡 USB-WCDMA 3G USB-CDMA2000 3G USB-TD-SCDMA 3G MIC接口卡 DMIC-2*10G(SFP+) FIC接口卡 FIC-8*GE电 FIC-8*GE光 FIC-2*10G(SFP+) FIC-2*10G(SFP+)+8GE电 FIC-4GE电BYPASS(2路) FIC-GE光BYPASS(2路) DFIC接口卡 DFIC-18FE+2SFP DFIC-16GE+4SFP

产品名称 USG2110-x USG2130 USG2160 USG2210 USG2220 USG2230 USG2250 USG5120 USG5150 USG5160 USG5530S USG5530 USG5550 USG5560

标配接口 2FE+8FE 1FE+8FE 1FE+8FE 2GE combo 2GE combo 2GE combo 2GE combo 2GE+2GE combo 4GE combo 4GE combo 4GE+4GE combo 4GE+4GE combo 4GE+4GE combo 4GE+8GE光+4GE combo

● ● ●

●

● ● ● ● ● ●

● ●

HUAWEI TECHNOLOGIES CO., LTD.

Huawei Confidential

Page 5

Huawei Enterprise A Better Way

Copyright© 2012 Huawei Technologies Co., Ltd. All Rights Reserved. The information in this document may contain predictive statements including, without limitation, statements regarding the future financial and operating results, future product portfolio, new technology, etc. There are a number of factors that could cause actual results and developments to differ materially from those expressed or implied in the predictive statements. Therefore, such information is provided for reference purpose only and constitutes neither an offer nor an acceptance. Huawei may change the information at any time without notice.

USG2000负载分担应用方法

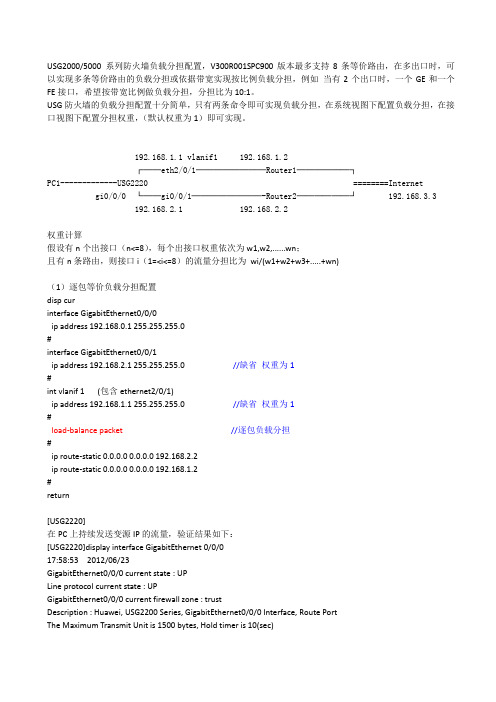

USG2000/5000 系列防火墙负载分担配置,V300R001SPC900版本最多支持8条等价路由,在多出口时,可以实现多条等价路由的负载分担或依据带宽实现按比例负载分担,例如当有2个出口时,一个GE和一个FE接口,希望按带宽比例做负载分担,分担比为10:1。

USG防火墙的负载分担配置十分简单,只有两条命令即可实现负载分担,在系统视图下配置负载分担,在接口视图下配置分担权重,(默认权重为1)即可实现。

192.168.1.1 vlanif1 192.168.1.2┌──eth2/0/1────────Router1──────┐PC1-------------USG2220 ========Internetgi0/0/0 └──gi0/0/1────────-Router2──────┘ 192.168.3.3192.168.2.1 192.168.2.2权重计算假设有n个出接口(n<=8),每个出接口权重依次为w1,w2,......wn;且有n条路由,则接口i(1=<i<=8)的流量分担比为wi/(w1+w2+w3+.....+wn)(1)逐包等价负载分担配置disp curinterface GigabitEthernet0/0/0ip address 192.168.0.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 192.168.2.1 255.255.255.0 //缺省权重为1#int vlanif 1 (包含ethernet2/0/1)ip address 192.168.1.1 255.255.255.0 //缺省权重为1#load-balance packet //逐包负载分担#ip route-static 0.0.0.0 0.0.0.0 192.168.2.2ip route-static 0.0.0.0 0.0.0.0 192.168.1.2#return[USG2220]在PC上持续发送变源IP的流量,验证结果如下:[USG2220]display interface GigabitEthernet 0/0/017:58:53 2012/06/23GigabitEthernet0/0/0 current state : UPLine protocol current state : UPGigabitEthernet0/0/0 current firewall zone : trustDescription : Huawei, USG2200 Series, GigabitEthernet0/0/0 Interface, Route PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)Internet Address is 192.168.0.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c8Media type is twisted pair, loopback not set, promiscuous mode not set100Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control is disableQoS max-bandwidth : 100000 KbpsOutput queue : (Urgent queue : Size/Length/Discards) 0/50/0Output queue : (Frag queue : Size/Length/Discards) 0/1000/0Output queue : (Protocol queue : Size/Length/Discards) 0/1000/0Output queue : (FIFO queue : Size/Length/Discards) 0/256/0Last 300 seconds input rate 31936376 bits/s, 2776 packets/s //入流量每秒2776包Last 300 seconds output rate 24 bits/s, 0 packets/sInput: 1745827 packets, 2501973859 bytes2199 broadcasts, 1934 multicasts0 errors, 0 runts, 0 giants, 0 FCS0 length error, 0 code error, 0 align errorsOutput:4187 packets, 4943435 bytes18 broadcasts, 0 multicasts0 errors, 0 collisions, 0 late collisions0 ex. collisions, 0 FCS error0 deferred, 0 runts, 0 giants[USG2220] disp int gi 0/0/1 //负载分担的出接口117:57:15 2012/06/23GigabitEthernet0/0/1 current state : UPLine protocol current state : UPGigabitEthernet0/0/1 current firewall zone : untrustDescription : Huawei, USG2200 Series, GigabitEthernet0/0/1 Interface, Route PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)Internet Address is 192.168.2.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c9Media type is twisted pair, loopback not set, promiscuous mode not set1000Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control is disableQoS max-bandwidth : 1000000 KbpsOutput queue : (Urgent queue : Size/Length/Discards) 0/50/0Output queue : (Frag queue : Size/Length/Discards) 0/1000/0Output queue : (Protocol queue : Size/Length/Discards) 0/1000/0Output queue : (FIFO queue : Size/Length/Discards) 0/256/0Last 300 seconds input rate 0 bits/s, 0 packets/sLast 300 seconds output rate 15967824 bits/s, 1388 packets/s //出流量1388包约2766的一半Input: 20 packets, 1774 bytes6 broadcasts, 0 multicasts0 errors, 0 runts, 0 giants, 0 FCS0 length error, 0 code error, 0 align errorsOutput:699743 packets, 1006107662 bytes3 broadcasts, 0 multicasts0 errors, 0 collisions, 0 late collisions0 ex. collisions, 0 FCS error0 deferred, 0 runts, 0 giants[USG2220]disp int vlan 1 //负载分担的出接口217:57:26 2012/06/23Vlanif1 current state : UPLine protocol current state : UPVlanif1 current firewall zone : dmzDescription : Huawei, USG2200 Series, Vlanif1 Interface, Route PortThe Maximum Transmit Unit is 1500 bytesInternet Address is 192.168.1.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c8Physical is VLANIFLast 300 seconds input rate 0 bits/s, 0 packets/sLast 300 seconds output rate 15962304 bits/s, 1387 packets/s //出流量1387包约2766的一半16 packets input, 1270 bytes, 0 drops720194 packets output, 1035542843 bytes, 24 drops[USG2220]disp int ethe 2/0/1 //VLAN 1 所含的物理接口17:57:37 2012/06/23Ethernet2/0/1 current state : UPLine protocol current state : UPDescription : Huawei, USG2200 Series, Ethernet2/0/1 Interface, Lan Switch PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)PVID:1Port link-type:accessVLAN ID:1Media type is twisted pair, loopback is not set, promiscuous mode not set100Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control is disableLast 300 seconds input rate 0 bits/s, 0 packets/sLast 300 seconds output rate 15983704 bits/s, 1389 packets/sInput: 41 packets, 6716 bytes5 broadcasts, 0 multicasts0 errors, 0 runts, 0 giants, 0 FCS0 length error, 0 code error, 0 align errorsOutput:739349 packets, 1063096373 bytes3 broadcasts, 0 multicasts0 errors, 0 collisions, 0 late collisions0 ex. collisions, 0 FCS error0 deferred, 0 runts, 0 giants[USG2220](2)逐包按比例负载分担配置disp curinterface GigabitEthernet0/0/0ip address 192.168.0.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 192.168.2.1 255.255.255.0route weight 10 //修改GE接口的权重为10#int vlanif 1 (包含ethernet2/0/1)ip address 192.168.1.1 255.255.255.0 //缺省权重为1#load-balance packet //逐包负载分担#ip route-static 0.0.0.0 0.0.0.0 192.168.2.2ip route-static 0.0.0.0 0.0.0.0 192.168.1.2#return[USG2220]disp int gi 0/0/018:04:19 2012/06/23GigabitEthernet0/0/0 current state : UPLine protocol current state : UPGigabitEthernet0/0/0 current firewall zone : trustDescription : Huawei, USG2200 Series, GigabitEthernet0/0/0 Interface, Route PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)Internet Address is 192.168.0.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c8 Media type is twisted pair, loopback not set, promiscuous mode not set100Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control is disableQoS max-bandwidth : 100000 KbpsOutput queue : (Urgent queue : Size/Length/Discards) 0/50/0Output queue : (Frag queue : Size/Length/Discards) 0/1000/0Output queue : (Protocol queue : Size/Length/Discards) 0/1000/0Output queue : (FIFO queue : Size/Length/Discards) 0/256/0Last 300 seconds input rate 39717672 bits/s, 3452 packets/s //入流量每秒3452包Last 300 seconds output rate 0 bits/s, 0 packets/sInput: 2863396 packets, 4108824781 bytes2297 broadcasts, 1996 multicasts0 errors, 0 runts, 0 giants, 0 FCS0 length error, 0 code error, 0 align errorsOutput:4187 packets, 4943435 bytes18 broadcasts, 0 multicasts0 errors, 0 collisions, 0 late collisions0 ex. collisions, 0 FCS error0 deferred, 0 runts, 0 giants[USG2220]display interface GigabitEthernet 0/0/1 //负载分担的出接口118:04:48 2012/06/23GigabitEthernet0/0/1 current state : UPLine protocol current state : UPGigabitEthernet0/0/1 current firewall zone : untrustDescription : Huawei, USG2200 Series, GigabitEthernet0/0/1 Interface, Route PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)Internet Address is 192.168.2.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c9Media type is twisted pair, loopback not set, promiscuous mode not set1000Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control is disableQoS max-bandwidth : 1000000 KbpsOutput queue : (Urgent queue : Size/Length/Discards) 0/50/0Output queue : (Frag queue : Size/Length/Discards) 0/1000/0Output queue : (Protocol queue : Size/Length/Discards) 0/1000/0Output queue : (FIFO queue : Size/Length/Discards) 0/256/0Last 300 seconds input rate 0 bits/s, 0 packets/sLast 300 seconds output rate 35789288 bits/s, 3111 packets/s //GE接口权重为10 流量为总流量的10/11 Input: 21 packets, 1838 bytes7 broadcasts, 0 multicasts0 errors, 0 runts, 0 giants, 0 FCS0 length error, 0 code error, 0 align errorsOutput:1945061 packets, 2796873572 bytes3 broadcasts, 0 multicasts0 errors, 0 collisions, 0 late collisions0 ex. collisions, 0 FCS error0 deferred, 0 runts, 0 giants[USG2220]display interface Vlanif 1 //负载分担的出接口218:04:39 2012/06/23Vlanif1 current state : UPLine protocol current state : UPVlanif1 current firewall zone : dmzDescription : Huawei, USG2200 Series, Vlanif1 Interface, Route PortThe Maximum Transmit Unit is 1500 bytesInternet Address is 192.168.1.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c8Physical is VLANIFLast 300 seconds input rate 0 bits/s, 0 packets/sLast 300 seconds output rate 3578312 bits/s, 311 packets/s //FE接口权重为1 流量只有总流量的1/1117 packets input, 1316 bytes, 0 drops1008589 packets output, 1450253475 bytes, 24 drops********************************************************************************************* (3)逐流等价负载分担配置disp curinterface GigabitEthernet0/0/0ip address 192.168.0.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 192.168.2.1 255.255.255.0 //缺省权重为1#int vlanif 1 (包含ethernet2/0/1)ip address 192.168.1.1 255.255.255.0 //缺省权重为1#load-balance flow hash source-ip //使用流分担方式,采用源IP哈希算法#ip route-static 0.0.0.0 0.0.0.0 192.168.2.2ip route-static 0.0.0.0 0.0.0.0 192.168.1.2#return验证结果:<USG2220>disp int gi 0/0/009:28:08 2012/06/24GigabitEthernet0/0/0 current state : UPLine protocol current state : UPGigabitEthernet0/0/0 current firewall zone : trustDescription : Huawei, USG2200 Series, GigabitEthernet0/0/0 Interface, Route PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)Internet Address is 192.168.0.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c8Media type is twisted pair, loopback not set, promiscuous mode not set100Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control is disableQoS max-bandwidth : 100000 KbpsOutput queue : (Urgent queue : Size/Length/Discards) 0/50/0Output queue : (Frag queue : Size/Length/Discards) 0/1000/0Output queue : (Protocol queue : Size/Length/Discards) 0/1000/0Output queue : (FIFO queue : Size/Length/Discards) 0/256/0Last 300 seconds input rate 40081584 bits/s, 3484 packets/s //入口总流量每秒3484包Last 300 seconds output rate 8 bits/s, 0 packets/sInput: 5709388 packets, 8208644956 bytes451 broadcasts, 246 multicasts0 errors, 0 runts, 0 giants, 0 FCS0 length error, 0 code error, 0 align errorsOutput:32 packets, 2338 bytes0 broadcasts, 0 multicasts0 errors, 0 collisions, 0 late collisions0 ex. collisions, 0 FCS error0 deferred, 0 runts, 0 giants<USG2220>display interface GigabitEthernet 0/0/1 //负载分担的出接口109:28:16 2012/06/24GigabitEthernet0/0/1 current state : UPLine protocol current state : UPGigabitEthernet0/0/1 current firewall zone : untrustDescription : Huawei, USG2200 Series, GigabitEthernet0/0/1 Interface, Route PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)Internet Address is 192.168.2.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c9Media type is twisted pair, loopback not set, promiscuous mode not set1000Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control is disableQoS max-bandwidth : 1000000 KbpsOutput queue : (Urgent queue : Size/Length/Discards) 0/50/0Output queue : (Frag queue : Size/Length/Discards) 0/1000/0Output queue : (Protocol queue : Size/Length/Discards) 0/1000/0Output queue : (FIFO queue : Size/Length/Discards) 0/256/0Last 300 seconds input rate 0 bits/s, 0 packets/sLast 300 seconds output rate 20119032 bits/s, 1748 packets/s //出口流量每秒1748包约3484的一半Input: 1 packets, 64 bytes0 broadcasts, 0 multicasts0 errors, 0 runts, 0 giants, 0 FCS0 length error, 0 code error, 0 align errorsOutput:2506159 packets, 3603855268 bytes1 broadcasts, 0 multicasts0 errors, 0 collisions, 0 late collisions0 ex. collisions, 0 FCS error0 deferred, 0 runts, 0 giants<USG2220>display interface vlan 1 //负载分担的出接口209:28:37 2012/06/24Vlanif1 current state : UPLine protocol current state : UPVlanif1 current firewall zone : dmzDescription : Huawei, USG2200 Series, Vlanif1 Interface, Route PortThe Maximum Transmit Unit is 1500 bytesInternet Address is 192.168.1.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c8Physical is VLANIFLast 300 seconds input rate 0 bits/s, 0 packets/sLast 300 seconds output rate 19962864 bits/s, 1735 packets/s //出口流量每秒1735包约3484的一半2 packets input, 92 bytes, 0 drops2536472 packets output, 3646936530 bytes, 0 drops<USG2220> disp int ethe 2/0/1 //VLAN 1 所含的物理接口09:28:47 2012/06/24Ethernet2/0/1 current state : UPLine protocol current state : UPDescription : Huawei, USG2200 Series, Ethernet2/0/1 Interface, Lan Switch PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)PVID:1Port link-type:accessVLAN ID:1Media type is twisted pair, loopback is not set, promiscuous mode not set100Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control is disableLast 300 seconds input rate 0 bits/s, 0 packets/sLast 300 seconds output rate 19961176 bits/s, 1735 packets/sInput: 2 packets, 128 bytes2 broadcasts, 0 multicasts0 errors, 0 runts, 0 giants, 0 FCS0 length error, 0 code error, 0 align errorsOutput:2563893 packets, 3686357681 bytes0 broadcasts, 0 multicasts0 errors, 0 collisions, 0 late collisions0 ex. collisions, 0 FCS error0 deferred, 0 runts, 0 giants********************************************************(4)逐流比例负载分担配置disp curinterface GigabitEthernet0/0/0ip address 192.168.0.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 192.168.2.1 255.255.255.0route weight 10 //权重为10#int vlanif 1 (包含ethernet2/0/1)ip address 192.168.1.1 255.255.255.0 //缺省权重为1#load-balance flow hash source-ip //使用流分担方式,采用源IP哈希算法#ip route-static 0.0.0.0 0.0.0.0 192.168.2.2ip route-static 0.0.0.0 0.0.0.0 192.168.1.2#[USG2220][USG2220]disp int gi 0/0/009:55:35 2012/06/24GigabitEthernet0/0/0 current state : UPLine protocol current state : UPGigabitEthernet0/0/0 current firewall zone : trustDescription : Huawei, USG2200 Series, GigabitEthernet0/0/0 Interface, Route PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)Internet Address is 192.168.0.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c8Media type is twisted pair, loopback not set, promiscuous mode not set100Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control is disableQoS max-bandwidth : 100000 KbpsOutput queue : (Urgent queue : Size/Length/Discards) 0/50/0Output queue : (Frag queue : Size/Length/Discards) 0/1000/0Output queue : (Protocol queue : Size/Length/Discards) 0/1000/0Output queue : (FIFO queue : Size/Length/Discards) 0/256/0Last 300 seconds input rate 38260832 bits/s, 3326 packets/s //入流量每秒3326包Last 300 seconds output rate 8 bits/s, 0 packets/sInput: 11302814 packets, 16250808455 bytes804 broadcasts, 422 multicasts0 errors, 0 runts, 0 giants, 0 FCS0 length error, 0 code error, 0 align errorsOutput:67 packets, 5158 bytes0 broadcasts, 0 multicasts0 errors, 0 collisions, 0 late collisions0 ex. collisions, 0 FCS error0 deferred, 0 runts, 0 giants[USG2220]display interface GigabitEthernet 0/0/1 //负载分担的出接口109:55:42 2012/06/24GigabitEthernet0/0/1 current state : UPLine protocol current state : UPGigabitEthernet0/0/1 current firewall zone : untrustDescription : Huawei, USG2200 Series, GigabitEthernet0/0/1 Interface, Route PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)Internet Address is 192.168.2.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c9Media type is twisted pair, loopback not set, promiscuous mode not set1000Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control is disableQoS max-bandwidth : 1000000 KbpsOutput queue : (Urgent queue : Size/Length/Discards) 0/50/0Output queue : (Frag queue : Size/Length/Discards) 0/1000/0Output queue : (Protocol queue : Size/Length/Discards) 0/1000/0Output queue : (FIFO queue : Size/Length/Discards) 0/256/0Last 300 seconds input rate 0 bits/s, 0 packets/sLast 300 seconds output rate 34809656 bits/s, 3026 packets/s //GE口出流量3026包约为3326包的10/11 Input: 3 packets, 192 bytes0 broadcasts, 0 multicasts0 errors, 0 runts, 0 giants, 0 FCS0 length error, 0 code error, 0 align errorsOutput:6535204 packets, 9397375195 bytes3 broadcasts, 0 multicasts0 errors, 0 collisions, 0 late collisions0 ex. collisions, 0 FCS error0 deferred, 0 runts, 0 giants[USG2220]disp int vlan 1 //负载分担的出接口209:56:05 2012/06/24Vlanif1 current state : UPLine protocol current state : UPVlanif1 current firewall zone : dmzDescription : Huawei, USG2200 Series, Vlanif1 Interface, Route PortThe Maximum Transmit Unit is 1500 bytesInternet Address is 192.168.1.1/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 0022-a100-f3c8Physical is VLANIFLast 300 seconds input rate 0 bits/s, 0 packets/sLast 300 seconds output rate 3451664 bits/s, 300 packets/s3 packets input, 138 bytes, 0 drops4068110 packets output, 5849251402 bytes, 0 drops[USG2220]display interface ethe 2/0/1 //VLAN 1 所含的物理接口09:55:54 2012/06/24Ethernet2/0/1 current state : UPLine protocol current state : UPDescription : Huawei, USG2200 Series, Ethernet2/0/1 Interface, Lan Switch PortThe Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)PVID:1Port link-type:accessVLAN ID:1Media type is twisted pair, loopback is not set, promiscuous mode not set100Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control is disableLast 300 seconds input rate 0 bits/s, 0 packets/sLast 300 seconds output rate 3450824 bits/s, 300 packets/s //FE口出流量300包约为3326包的1/11 Input: 3 packets, 192 bytes3 broadcasts, 0 multicasts0 errors, 0 runts, 0 giants, 0 FCS0 length error, 0 code error, 0 align errorsOutput:4073735 packets, 5857327222 bytes0 broadcasts, 0 multicasts0 errors, 0 collisions, 0 late collisions0 ex. collisions, 0 FCS error0 deferred, 0 runts, 0 giants****************************************************注意以下几个个问题:1)分担比例不均匀,多出现在逐流分担情况,此时可调整哈希算法,由于流量统计需要5分钟才能统计准确,因此观察时不能少于5分钟。

烽火2000交换机配置

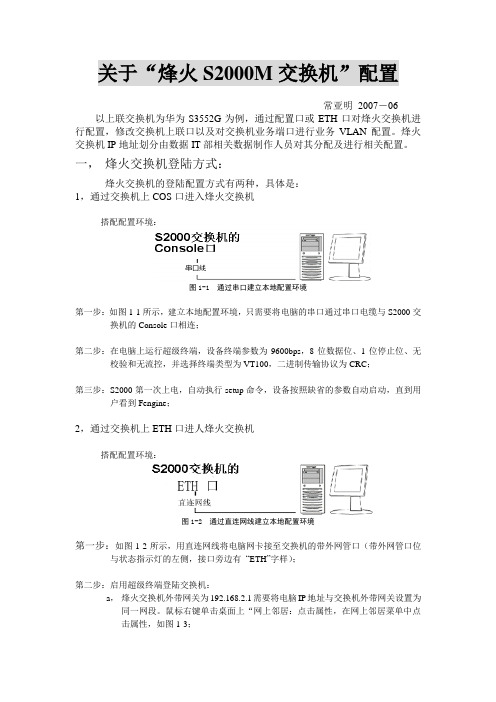

关于“烽火S2000M交换机”配置常亚明2007-06 以上联交换机为华为S3552G为例,通过配置口或ETH口对烽火交换机进行配置,修改交换机上联口以及对交换机业务端口进行业务VLAN配置。

烽火交换机IP地址划分由数据IT部相关数据制作人员对其分配及进行相关配置。

一,烽火交换机登陆方式:烽火交换机的登陆配置方式有两种,具体是:1,通过交换机上COS口进入烽火交换机搭配配置环境:图1-1 通过串口建立本地配置环境第一步:如图1-1所示,建立本地配置环境,只需要将电脑的串口通过串口电缆与S2000交换机的Console口相连;第二步:在电脑上运行超级终端,设备终端参数为9600bps,8位数据位、1位停止位、无校验和无流控,并选择终端类型为VT100,二进制传输协议为CRC;第三步:S2000第一次上电,自动执行setup命令,设备按照缺省的参数自动启动,直到用户看到Fengine;2,通过交换机上ETH口进人烽火交换机搭配配置环境:图1-2 通过直连网线建立本地配置环境第一步:如图1-2所示,用直连网线将电脑网卡接至交换机的带外网管口(带外网管口位与状态指示灯的左侧,接口旁边有“ETH”字样);第二步:启用超级终端登陆交换机:a,烽火交换机外带网关为192.168.2.1需要将电脑IP地址与交换机外带网关设置为同一网段。

鼠标右键单击桌面上“网上邻居:点击属性,在网上邻居菜单中点击属性,如图1-3;图1-3 本地连接属性b,单击internet 协议(TCP/IP),将IP地址设置为192.168.2.2 (与烽火外带网关设置为同一网段),子网掩码设置为255.255.255.0 ,如图1-4;图1-4 interface 协议(TCP/IP)属性c,点击桌面“开始”-“程序“-“附件”-“通讯”-“超级终端”,进入到超级终端的“连接描述”在名称对话框中随便输个名称列如:123,进入到“连接到”,如图1-5 ;图1-5:连接描述选项框d,进入“连接到”后,点击“连接时使用”选现中的“TCP/IP(winsock),在主机地址中输入:192.168.2.1 点击确定直到用户看到Fengine,如图1-6。

网关usg2000mac基本配置

USG2000基本配置<USG2130BSR>lan c改变当前语言环境,确认切换? [Y/N]y改变到中文模式。

<USG2130BSR>sys一.配置用户登录:[USG2130BSR]user-int vty 0 406-05-2010 [USG2130BSR-ui-vty0-4]user privilege level 3[USG2130BSR-ui-vty0-4]authentication-mode password[USG2130BSR-ui-vty0-4]set authentication password simple lds123 [USG2130BSR-ui-vty0-4]q二.配置限速(对vlan3的限速是7B网速)1配置vlan3[USG2130BSR] vlan 3[USG2130BSR-vlan3]q[USG2130BSR]int e1/0/1[USG2130BSR-Ethernet1/0/1]port link-type access[USG2130BSR-Ethernet1/0/1]port access vlan 3[USG2130BSR-Ethernet1/0/1]q[USG2130BSR]int e1/0/2[USG2130BSR-Ethernet1/0/2]port link-type access[USG2130BSR-Ethernet1/0/2]port access vlan 3[USG2130BSR-Ethernet1/0/2]q[USG2130BSR]int vlan 3[USG2130BSR-Vlanif3]ip add 192.168.0.1 255.255.255.0[USG2130BSR-Vlanif3]arp-proxy enableUSG2130BSR-Vlanif3]q[USG2130BSR]firewall zone trust[USG2130BSR-zone-trust]add int vlanif 3[USG2130BSR-zone-trust]qUSG2130BSR]ip route[USG2130BSR]ip route-static 192.168.0.0 255.255.255.0 vlanif 3 2 配置限速[USG2130BSR]acl 3002[USG2130BSR-acl-adv-3002]if-match acl 3002[USG2130BSR-acl-adv-3002]rule permit tcp[USG2130BSR-acl-adv-3002]q[USG2130BSR]traffic classifier class2[USG2130BSR-classifier-class2]if-match acl 3002[USG2130BSR-classifier-class2]q[USG2130BSR]traffic behavior behavior2[USG2130BSR-behavior-behavior2]car cir 14000000 cbs 28000000 ebs 0[USG2130BSR-behavior-behavior2]q[USG2130BSR]qos policy my1policy[USG2130BSR-qospolicy-my1policy]classifier class2 behavior behavior2[USG2130BSR-qospolicy-my1policy]q[USG2130BSR]int vlanif 3[USG2130BSR-Vlanif3]qos apply policy my1policy outbound[USG2130BSR-Vlanif3]q三.mac地址绑定[USG2130BSR]firewall mac-binding enable[USG2130BSR]firewall mac-binding 192.168.1.21 0021-97EB-8B77(mac地址地址是4位一体,共三体,用—连接)(%2010/6/5 11:51:33 USG2130BSR SEC/4/BIND: (vpn: public ) Mac地址<0021-97eb-8b77> 和IP地址<192.168.1.21>绑定)四.保存配置<USG2130BSR>save将把当前的配置保存到存储设备中.你确信吗?[Y/N]y将运行时的配置写入存储设备中........五.上网配置配置接口Ethernet 0/0/0的IP地址,并加入Untrust区域。

USG 2000通过DHCP接入配置手册

通过DHCP接入设备作为Client,通过DHCP协议向Server(运营商设备)申请IP地址,实现接入Internet。

组网需求如图1所示,USG作为出口网关,为局域网内PC提供接入Internet出口。

公司网络规划如下:∙局域网内所有PC都部署在10.1.1.0/24网段,均通过DHCP动态获得IP地址。

∙下行链路:使用LAN以太网接口,通过交换机连接公司内的所有PC。

∙上行链路:使用WAN以太网接口接入Internet。

同时,向运营商申请Internet接入服务。

运营商提供的Internet接入服务使用DHCP协议。

根据以上情况,需要将USG作为DHCP Client,向DHCP Server(运营商设备)获得IP地址、DNS 地址后,实现接入Internet。

图1 DHCP Client接入Internet组网图配置思路1.配置下行链路。

在Vlanif 1上开启DHCP Server服务,为PC动态分配IP地址,指定PC获得的网关和DNS服务器地址均为Vlanif 1接口。

PC上网通常需要解析域名,这就需要为其指定DNS服务器地址。

本例中采用USG作为DNS中继设备。

2.配置上行链路。

在GigabitEthernet 0/0/2上开启DHCP Client。

3.将接口加入到安全区域,并在域间配置NAT和包过滤。

将连接公司局域网的接口加入到高安全等级的区域(Trust),将连接Internet的上行接口加入到低安全等级的区域(Untrust)。

局域网内通常使用私网地址,访问Internet时,必须配置NAT。

本例中,因为上行接口通过拨号获得IP地址,每次拨号获得的IP地址可能不一样,所以采用Easy IP。

4.配置DNS代理。

指定DNS服务器地址为GigabitEthernet 0/0/2接口,从运营商处获得。

说明:设备从DHCP Server处获得IP地址后,通常DHCP Server也会发给DHCP Client缺省路由。

华为USG2000(2110)防火墙MISGtae

华为USG2000防火墙维护文档目录1关于防火墙的登录 (2)2具体应用 (2)2.1登录 (2)2.2接口 (3)2.3本地策略 (5)2.4服务 (6)2.5转发策略 (7)1关于防火墙的登录登录防火墙出厂默认LAN口的IP为192.168.0.1,通过IE访问:http:// 192.168.0.1用户名:amdin;密码:Admin@1232具体应用华为USG2000实现misgate单向通讯LAN口接MISGate服务器;LAN口IP:192.168.1.1/255.255.255.0 WAN0接MISGate客户端WAN0口IP:192.168.10.1/255.255.255.0 防火墙接口的IP是PC机网卡与防火墙通讯网卡的网关。

2.1登录由于LAN口的IP更改为192.168.1.1了;所以登录防火墙LAN口的IP为192.168.0.1,通过IE访问:http:// 192.168.1.1用户名:amdin;密码:Admin@1232.2接口网络--->接口--->接口,配置LAN口IP网络--->接口--->接口,配置WAN0口IP2.3本地策略防火墙--->安全策略--->本地策略trust、untrust动作改为permit2.4服务防火墙--->服务--->自定义服务;新建TCP/UDP服务,指定1285端口,命名为test。

2.5转发策略防火墙--->安全策略--->转发策略;新建trust--->untrust动作为permit 服务选择为test(上一步新建的)选择服务(重要)选择动作为permit。

华为USG2000防火墙恢复出厂设置密码

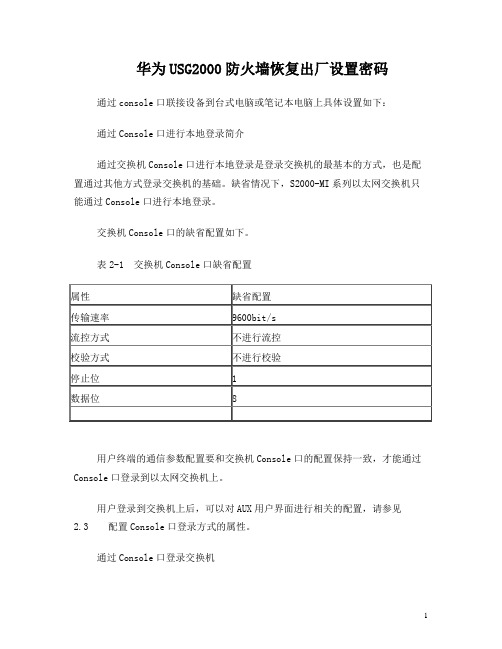

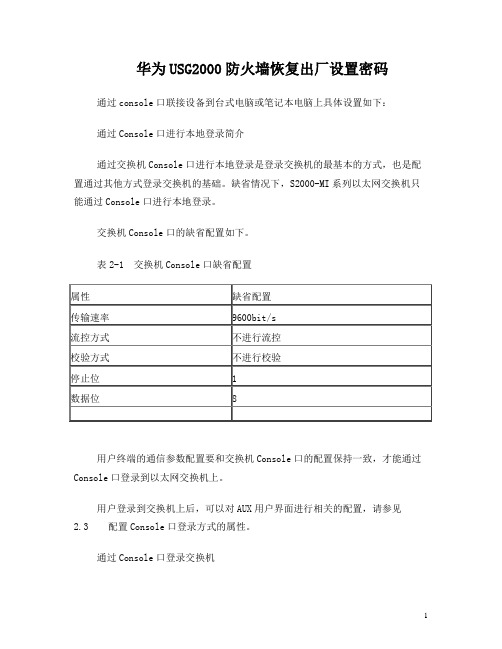

华为USG2000防火墙恢复出厂设置密码通过console口联接设备到台式电脑或笔记本电脑上具体设置如下:通过Console口进行本地登录简介通过交换机Console口进行本地登录是登录交换机的最基本的方式,也是配置通过其他方式登录交换机的基础。

缺省情况下,S2000-MI系列以太网交换机只能通过Console口进行本地登录。

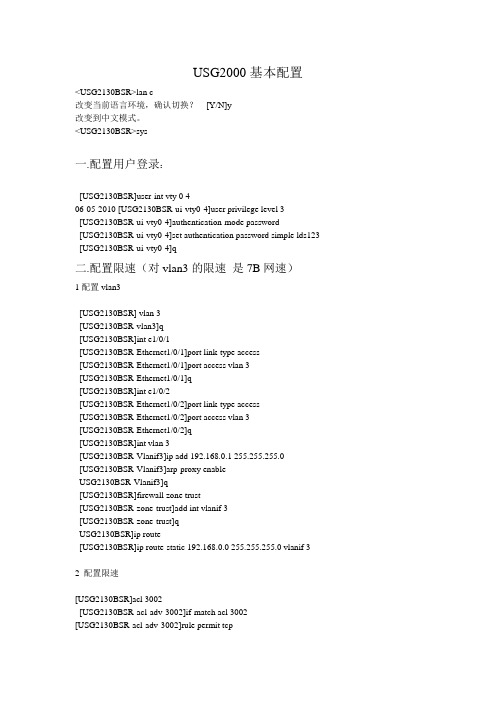

交换机Console口的缺省配置如下。

表2-1 交换机Console口缺省配置用户终端的通信参数配置要和交换机Console口的配置保持一致,才能通过Console口登录到以太网交换机上。

用户登录到交换机上后,可以对AUX用户界面进行相关的配置,请参见2.3 配置Console口登录方式的属性。

通过Console口登录交换机第一步:如图2-1所示,建立本地配置环境,只需将PC机(或终端)的串口通过配置电缆与以太网交换机的Console口连接。

图2-1 通过Console口搭建本地配置环境第二步:在PC机上运行终端仿真程序(如Windows 3.X的Terminal或Windows 9X/Windows 2000/Windows XP的超级终端等,以下配置以Windows XP为例),选择与交换机相连的串口,设置终端通信参数:传输速率为9600bit/s、8位数据位、1位停止位、无校验和无流控,如图2-2至图2-4所示。

图2-2 新建连接图2-3 连接端口设置图2-4 端口通信参数设置第三步:以太网交换机上电,终端上显示设备自检信息,自检结束后提示用户键入回车,之后将出现命令行提示符(如<Quidway>),如图2-5所示。

图2-5 以太网交换机配置页面1、将设备进行重启2、当设备重启时提示“Press Ctrl+B按住Ctrl+B 输入密码:O&m15213,登录到boot menu,选择<3> File Manage Menu…选项进入下级菜单,选择<3>Delete File选项,在输入框中输入‘falsh:/vrpcfg.zip’回车。

Eth-Trunk主备链路接入_上下行设备为交换机(主备备份)

[USG_A] firewall zone trust [USG_A-zone-trust] add interface GigabitEthernet 0/0/1 [USG_A-zone-trust] quit [USG_A] firewall zone dmz [USG_A-zone-dmz] add interface GigabitEthernet 0/0/4 [USG_A-zone-dmz] quit

说明: 当NAT地址池地址或者NAT Server的公网IP地址与VRRP组的虚拟IP地址在同一网段时,需要将地址池或者NAT Server绑定该VRRP组,防止上下行设备 向NAT地址池或者NAT Server的公网IP发送ARP请求时,两台USG都会回应ARP报文,从而造成冲突,影响正常业务的运行。

操作步骤

mk:@MSITStore:D:\Hawei\Secoway%20USG2000&5000%20V300R001C10SPC60... 2015/12/19

Eth-Trunk主备链路接入,上下行设备为交换机(主备备份)

Page 2 of 4

1. 配置USG_A接口IP地址并加入安全区域。

# 配置GigabitEthernet 0/0/1和GigabitEthernet 0/0/4的接口IP地址。

<USG_A> system-view [USG_A] interface GigabitEthernet 0/0/1 [USG_A-GigabitEthernet0/0/1] ip address 10.10.10.2 24 [USG_A-GigabitEthernet0/0/1] quit [USG_A] interface GigabitEthernet 0/0/4 [USG_A-GigabitEthernet0/0/4] ip address 10.1.1.2 24 [USG_A-GigabitEthernet0/0/4] quit

Secospace+USG2000技术白皮书

华赛Secospace USG 2000系列统一安全网关技术白皮书华赛科技有限公司Huaweisymantec Technologies Co., Ltd.目录目录 (1)1概述 (4)1.1小型办公机构网络安全问题 (4)1.2硬件防火墙技术简介 (4)1.3防火墙设备的使用原则 (5)2USG 2000系列统一安全网关的特点 (5)2.1丰富的组网适应能力 (6)2.1.1丰富路由功能 (6)2.1.2高密度的端口支持 (6)2.1.3WiFi扣板或者插卡支持WLAN (7)2.1.43G接口卡支持WWAN (8)2.1.5扩展接口卡支持ADSL2+ (9)2.1.6快速的二层交换能力 (9)2.2安全策略控制 (9)2.2.1灵活的规则设定 (9)2.2.2基于时间段的规则管理 (10)2.2.3MAC地址和IP地址绑定 (10)2.2.4动态策略管理-黑名单技术 (10)2.2.5多种认证手段 (11)2.3基于状态检测的防火墙 (11)2.3.1基于会话管理的核心技术 (11)2.3.2ASPF深度检测技术 (12)2.3.3状态检测技术的优势 (12)2.4业务支撑能力 (13)2.4.1对多通道协议支持完善的安全保护 (13)2.4.2业务支持的完整性 (13)2.4.3支持完善的多媒体业务 (14)2.4.4支持QoS业务 (14)2.5地址转换服务(NAT) (15)2.5.1稳定的地址转换性能 (15)2.5.2灵活的地址转换管理 (15)2.5.3内部服务器支持 (16)2.5.4全面的业务支撑 (17)2.5.5对注册服务支持良好 (17)2.5.6无数目限制的PAT方式转换 (18)2.6攻击防范能力 (19)2.6.1丰富的Dos防御手段 (19)2.6.2高级的TCP代理防御体系 (19)2.6.3ARP攻击防御 (20)2.6.4扫描攻击防范 (20)2.6.5畸形报文防范 (21)2.7统一威胁管理(UTM) (21)2.7.1入侵防御IPS (21)2.7.2邮件过滤 (22)2.7.3上网行为管理 (23)2.8特色的VPN接入功能 (23)2.8.1L2TP VPN (24)2.8.2IPSEC VPN (24)2.8.3MPLS L3 VPN (25)2.8.4SSL VPN (26)2.8.5GRE VPN (27)2.8.6灵活的VPN 管理 (27)2.9完善的管理系统 (28)2.9.1丰富的维护管理手段 (28)2.9.2基于SNMP的终端系统管理 (28)2.10日志系统 (28)2.10.1日志服务器 (29)2.10.2两种日志输出方式 (29)2.10.3多种日志信息 (29)3结束语 (30)华赛Secospace USG 2000系列统一安全网关技术白皮书Keywords 关键词:USG统一安全网关、网络安全、VPN、隧道技术、L2TP、IPSec、IKE、3G、Wi-Fi、ADSL2+Abstract 摘要:USG 2000系列统一安全网关包括USG 2130/2210/2220/2230/2250共五款产品,本文详细介绍了USG 2000系列统一安全网关备的技术特点、工作原理等,并提供了安全网关选择过程的一些需要关注的技术问题。

USG2000 USG5000系列web界面配置

通过Web方式登录设备通过配置使终端通过Web方式登录设备,实现对设备的配置和管理。

操作步骤1.启动Web管理功能:a.执行命令system-view,进入系统视图。

b.执行命令web-manager { security enable port port-number | enable [ portport-number ] },启动Web管理功能。

Web管理功能启动后,其后续配置才有效。

Web浏览器和Web服务器之间的交互报文为HTTP报文,默认端口号是80,如果选择port port-number,则Web服务器的监听端口修改为port-number。

2.配置Web用户:a.执行命令system-view,进入系统视图。

b.执行命令aaa,进入AAA视图。

c.执行命令local-user user-name password { simple | cipher } password,创建AAA本地用户。

d.执行命令local-user user-name service-type web,配置用户的类型为web。

e.执行命令local-user user-name level level,配置用户的级别。

任务示例∙配置USG的IP地址。

∙<USG> system-view∙[USG] interface GigabitEthernet 0/0/0∙[USG-GigabitEthernet0/0/0] ip address 10.1.1.1 24∙[USG-GigabitEthernet0/0/0] quit∙配置PC的IP地址(略)。

∙启动Web管理功能。

[USG] web-manager enable∙配置Web用户。

∙[USG] aaa∙[USG-aaa] local-user webuser password simple Admin@123∙[USG-aaa] local-user webuser service-type web[USG-aaa] local-user webuser level 3∙检查配置结果。

华为USG2000(2110)防火墙MISGtae

华为USG2000防火墙维护文档目录1关于防火墙的登录 (2)2具体应用 (2)2.1登录 (2)2.2接口 (3)2.3本地策略 (5)2.4服务 (6)2.5转发策略 (7)1关于防火墙的登录登录防火墙出厂默认LAN口的IP为192.168.0.1,通过IE访问:http:// 192.168.0.1用户名:amdin;密码:Admin@1232具体应用华为USG2000实现misgate单向通讯LAN口接MISGate服务器;LAN口IP:192.168.1.1/255.255.255.0 WAN0接MISGate客户端WAN0口IP:192.168.10.1/255.255.255.0 防火墙接口的IP是PC机网卡与防火墙通讯网卡的网关。

2.1登录由于LAN口的IP更改为192.168.1.1了;所以登录防火墙LAN口的IP为192.168.0.1,通过IE访问:http:// 192.168.1.1用户名:amdin;密码:Admin@1232.2接口网络--->接口--->接口,配置LAN口IP网络--->接口--->接口,配置WAN0口IP2.3本地策略防火墙--->安全策略--->本地策略trust、untrust动作改为permit2.4服务防火墙--->服务--->自定义服务;新建TCP/UDP服务,指定1285端口,命名为test。

2.5转发策略防火墙--->安全策略--->转发策略;新建trust--->untrust动作为permit 服务选择为test(上一步新建的)选择服务(重要)选择动作为permit。

实战行业USG防火墙双机热备多ISP接入

两台USG5120防火墙多ISP接入,运行双机热备主备模式。

内网两台S7706交换机运行VRRP,各自连接到USG5120防火墙上。

应用服务器做双网卡绑定(主备模式),分别连接两台S7706交换机上。

两台USG防火墙上、下行运行VRRP。

通过配置VRRP备份组,分别加入到VGMP管理组中。

通过Master和Slave状态统一监控。

心跳接口不参加业务流量。

启用HRP备份功能,对两台USG的配置与状态进行实时备份,避免网络异常业务中断长久。

配置NAT策略,供内网用户上Internet。

配置端口映射将内部应用发布到外网。

防火墙默认域间策略全部放行,方便测试。

网络拓扑:set priority 15add interface GigabitEthernet 0/0/0#interface GigabitEthernet 0/0/1ip add 10.10.12.1 24#firewall zone name wan2set priority 10add interface GigabitEthernet 0/0/1#interface GigabitEthernet 0/0/2ip add 10.10.10.1 24#firewall zone trustadd interface GigabitEthernet 0/0/2#interface GigabitEthernet 0/0/3ip address 10.10.254.1 24#firewall zone dmzadd interface GigabitEthernet 0/0/8#firewall packet-filter default permit all#ip route-static 10.88.85.0 255.255.255.0 10.10.10.20 ip route-static 0.0.0.0 0.0.0.0 202.100.1.100#FW2:#Sysname FW2#interface GigabitEthernet 0/0/0ip address 10.10.11.2 24#firewall zone trustundo add interface GigabitEthernet 0/0/0#firewall zone name wan1set priority 15add interface GigabitEthernet 0/0/0#interface GigabitEthernet 0/0/1ip add 10.10.12.2 24#firewall zone name wan2set priority 10add interface GigabitEthernet 0/0/1#interface GigabitEthernet 0/0/2ip add 10.10.10.2 24#firewall zone trustadd interface GigabitEthernet 0/0/2#interface GigabitEthernet 0/0/3ip address 10.10.254.2 24#firewall zone dmzadd interface GigabitEthernet 0/0/8#firewall packet-filter default permit all#ip route-static 10.88.85.0 255.255.255.0 10.10.10.20ip route-static 0.0.0.0 0.0.0.0 202.100.2.100#配置内网核心交换机,并配置VRRP、S7706-1为Master VRRP S7706-1:#sysname S7706-1#vlan batch 10 885#interface Vlanif10ip address 10.10.10.21 255.255.255.0vrrp vrid 10 virtual-ip 10.10.10.20vrrp vrid 10 priority 105#interface Vlanif885ip address 10.88.85.241 255.255.255.0 vrrp vrid 85 virtual-ip 10.88.85.240vrrp vrid 85 priority 105#interface Eth-Trunk1description HAport link-type trunkport trunk allow-pass vlan 10 885mode lacp#interface GigabitEthernet6/0/1port link-type accessport default vlan 10#interface GigabitEthernet6/0/2port link-type accessport default vlan 885#interface GigabitEthernet6/0/42eth-trunk 1#interface GigabitEthernet6/0/43eth-trunk 1#ip route-static 0.0.0.0 0.0.0.0 10.10.10.10 #S7706-2:#sysname S7706-2#vlan batch 10 885#interface Vlanif10ip address 10.10.10.22 255.255.255.0 vrrp vrid 10 virtual-ip 10.10.10.20#interface Vlanif885ip address 10.88.85.241 255.255.255.0 vrrp vrid 85 virtual-ip 10.88.85.240#interface Eth-Trunk1description HAport link-type trunkport trunk allow-pass vlan 10 885mode lacp#interface GigabitEthernet6/0/1port link-type accessport default vlan 10#interface GigabitEthernet6/0/2port link-type accessport default vlan 885#interface GigabitEthernet6/0/42eth-trunk 1#interface GigabitEthernet6/0/43eth-trunk 1#ip route-static 0.0.0.0 0.0.0.0 10.10.10.10#2.配置USG防火墙VRRP备份组,并加入VGMP管理组。

华赛赛门铁克USG2000系列PPPoE典型配置

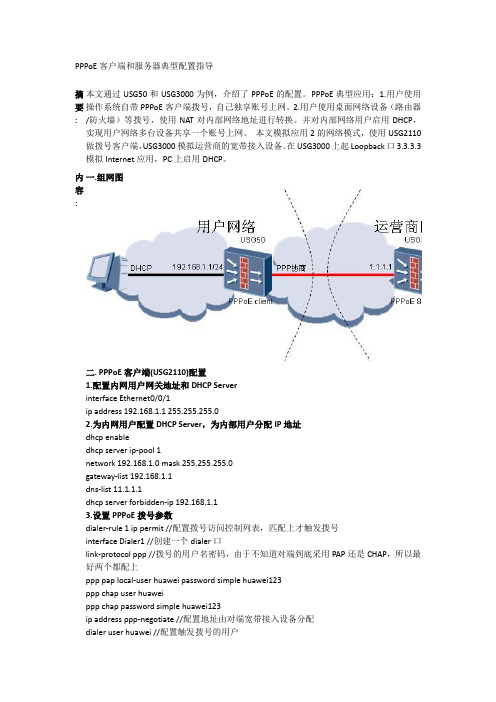

PPPoE客户端和服务器典型配置指导摘要:本文通过USG50和USG3000为例,介绍了PPPoE的配置。

PPPoE典型应用:1.用户使用操作系统自带PPPoE客户端拨号,自己独享账号上网。

2.用户使用桌面网络设备(路由器/防火墙)等拨号,使用NAT对内部网络地址进行转换。

并对内部网络用户启用DHCP,实现用户网络多台设备共享一个账号上网。

本文模拟应用2的网络模式,使用USG2110做拨号客户端,USG3000模拟运营商的宽带接入设备。

在USG3000上起Loopback口3.3.3.3模拟Internet应用,PC上启用DHCP。

内容:一.组网图二. PPPoE客户端(USG2110)配置1.配置内网用户网关地址和DHCP Serverinterface Ethernet0/0/1ip address 192.168.1.1 255.255.255.02.为内网用户配置DHCP Server,为内部用户分配IP地址dhcp enabledhcp server ip-pool 1network 192.168.1.0 mask 255.255.255.0gateway-list 192.168.1.1dns-list 11.1.1.1dhcp server forbidden-ip 192.168.1.13.设置PPPoE拨号参数dialer-rule 1 ip permit //配置拨号访问控制列表,匹配上才触发拨号interface Dialer1 //创建一个dialer口link-protocol ppp //拨号的用户名密码,由于不知道对端到底采用PAP还是CHAP,所以最好两个都配上ppp pap local-user huawei password simple huawei123ppp chap user huaweippp chap password simple huawei123ip address ppp-negotiate //配置地址由对端宽带接入设备分配dialer user huawei //配置触发拨号的用户dialer-group 1 //这个数字与dialer-rule编号一致dialer bundle 1 //配置此拨号串编号4.将dialer口绑定到出接口上,数字与dialer bundle一致interface Ethernet0/0/0pppoe-client dial-bundle-number5.将相关接口加入域firewall zone trustadd interface Ethernet0/0/1firewall zone untrustadd interface Dialer16.配置域间包过滤和NAT转换,采用easy ip方式,出口采用dialer口acl number 3001rule 5 permit ip source 192.168.1.0 0.0.0.255 loggingfirewall interzone trust untrustpacket-filter 3001 outboundnat outbound 3001 interface Dialer17.配置默认路由,由dialer口出去ip route-static 0.0.0.0 0.0.0.0 Dialer18.开启trust和untrust区域到local区域的默认包过滤firewall packet-filter default permit interzone local trustfirewall packet-filter default permit interzone local untrust三、PPPoE服务器端(USG3000)配置1.开启默认包过滤firewall packet-filter default permit all2.配置PPPoE Server参数interface Virtual-Template1 //创建一个VT接口ppp authentication-mode pap //采用的认证方式ip address 1.1.1.1 255.255.255.252 //配置VT口的IP地址remote address pool //为客户端分配的地址interface GigabitEthernet0/2pppoe-server bind Virtual-Template 1 //将VT口绑定到实接口上3.loopback口模拟Internet应用interface LoopBack0ip address 3.3.3.3 255.255.255.2554.将VT口加入域,实接口可不加firewall zone trustadd interface Virtual-Template15.配置本地的用户信息库,为客户端认证的账号和密码库local-user huawei password simple huawei123…6.配置地址池,客户端的地址从此池中分配ip pool 0 2.2.2.2 2.2.3.37.设置静态默认路由,由VT口出去ip route-static 0.0.0.0 0.0.0.0 Virtual-Template1四、验证效果1.PC上获得IP地址后,ping 3.3.3.3,查看效果C:\Documents and Settings\Administrator>ping 3.3.3.3Pinging 3.3.3.3 with 32 bytes of data:Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Ping statistics for 3.3.3.3:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds:Minimum = 2ms, Maximum = 2ms, Average = 2ms2.在client上查看会话表,可查看出会话、NAT转换信息[PPPoE-Client]display firewall session tableicmp:192.168.1.2:768[2.2.2.2:13093]-->3.3.3.3:7683.在PPPoE Client上查看PPPoE会话信息[PPPoE-Client]display pppoe-client session summaryPPPoE Client Session:ID Bundle Dialer Intf Client-MAC Server-MAC State3 1 1 Eth0/0/0 0018827712a7 0018828243d0 PPPUP4.在PPPoE Server上查看会话信息,同client上对应[PPPoE-Server]display pppoe-server session allSID Intf State OIntfRemMACLocMAC3 Virtual-Template1:0 UP GE0/2 0018.8277.12a7 0018.8282.43d0。

Secospace USG2000技术白皮书

华赛Secospace USG 2000系列统一安全网关技术白皮书华赛科技有限公司Huaweisymantec Technologies Co., Ltd.目录目录 (1)1概述 (4)1.1小型办公机构网络安全问题 (4)1.2硬件防火墙技术简介 (4)1.3防火墙设备的使用原则 (5)2USG 2000系列统一安全网关的特点 (5)2.1丰富的组网适应能力 (6)2.1.1丰富路由功能 (6)2.1.2高密度的端口支持 (6)2.1.3WiFi扣板或者插卡支持WLAN (7)2.1.43G接口卡支持WWAN (8)2.1.5扩展接口卡支持ADSL2+ (9)2.1.6快速的二层交换能力 (9)2.2安全策略控制 (9)2.2.1灵活的规则设定 (9)2.2.2基于时间段的规则管理 (10)2.2.3MAC地址和IP地址绑定 (10)2.2.4动态策略管理-黑名单技术 (10)2.2.5多种认证手段 (11)2.3基于状态检测的防火墙 (11)2.3.1基于会话管理的核心技术 (11)2.3.2ASPF深度检测技术 (12)2.3.3状态检测技术的优势 (12)2.4业务支撑能力 (13)2.4.1对多通道协议支持完善的安全保护 (13)2.4.2业务支持的完整性 (13)2.4.3支持完善的多媒体业务 (14)2.4.4支持QoS业务 (14)2.5地址转换服务(NAT) (15)2.5.1稳定的地址转换性能 (15)2.5.2灵活的地址转换管理 (15)2.5.3内部服务器支持 (16)2.5.4全面的业务支撑 (17)2.5.5对注册服务支持良好 (17)2.5.6无数目限制的PAT方式转换 (18)2.6攻击防范能力 (19)2.6.1丰富的Dos防御手段 (19)2.6.2高级的TCP代理防御体系 (19)2.6.3ARP攻击防御 (20)2.6.4扫描攻击防范 (20)2.6.5畸形报文防范 (21)2.7统一威胁管理(UTM) (21)2.7.1入侵防御IPS (21)2.7.2邮件过滤 (22)2.7.3上网行为管理 (23)2.8特色的VPN接入功能 (23)2.8.1L2TP VPN (24)2.8.2IPSEC VPN (24)2.8.3MPLS L3 VPN (25)2.8.4SSL VPN (26)2.8.6灵活的VPN 管理 (27)2.9完善的管理系统 (28)2.9.1丰富的维护管理手段 (28)2.9.2基于SNMP的终端系统管理 (28)2.10日志系统 (28)2.10.1日志服务器 (29)2.10.2两种日志输出方式 (29)2.10.3多种日志信息 (29)3结束语 (30)华赛Secospace USG 2000系列统一安全网关技术白皮书Keywords 关键词:USG统一安全网关、网络安全、VPN、隧道技术、L2TP、IPSec、IKE、3G、Wi-Fi、ADSL2+Abstract 摘要:USG 2000系列统一安全网关包括USG 2130/2210/2220/2230/2250共五款产品,本文详细介绍了USG 2000系列统一安全网关备的技术特点、工作原理等,并提供了安全网关选择过程的一些需要关注的技术问题。

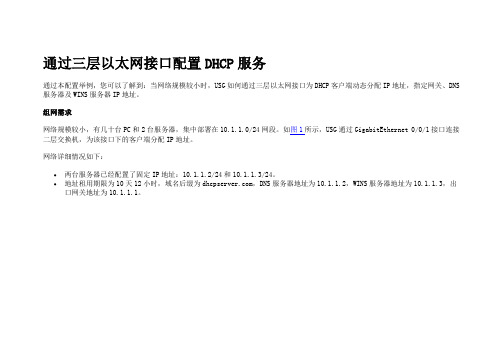

华为USG2000、USG5000等产品通过三层以太网接口配置DHCP服务

通过三层以太网接口配置DHCP服务通过本配置举例,您可以了解到:当网络规模较小时,USG如何通过三层以太网接口为DHCP客户端动态分配IP地址,指定网关、DNS 服务器及WINS服务器IP地址。

组网需求网络规模较小,有几十台PC和2台服务器,集中部署在10.1.1.0/24网段。

如图1所示,USG通过GigabitEthernet 0/0/1接口连接二层交换机,为该接口下的客户端分配IP地址。

网络详细情况如下:∙两台服务器已经配置了固定IP地址:10.1.1.2/24和10.1.1.3/24。

∙地址租用期限为10天12小时,域名后缀为,DNS服务器地址为10.1.1.2,WINS服务器地址为10.1.1.3,出口网关地址为10.1.1.1。

配置思路1.开启DHCP服务。

2.为使已经被使用的IP地址(包括DNS服务器地址、WINS服务器地址)不被分配出去,需要配置保留IP地址。

3.配置接口IP地址,使能接口地址池。

4.配置DHCP客户端网络参数:域名后缀、DNS服务器地址、WINS服务器地址、出口网关地址。

5.配置动态地址分配。

6.为实现DHCP客户端能自动获取DHCP服务器分配IP地址及其他网络参数,需要配置DHCP客户端的TCP/IP属性为“自动获得IP地址”和“自动获得DNS服务器地址”。

说明:为了避免用户因漏配、错配DHCP客户端网络参数而影响访问网络,建议在DHCP服务器上为客户端统一规划并配置域名后缀、DNS服务器、出口网关等重要网络参数。

操作步骤1.开启DHCP服务。

2.<USG> system-view[USG] dhcp enable3.配置保留IP地址(包括DNS服务器地址、WINS服务器地址)。

[USG] dhcp server forbidden-ip 10.1.1.2 10.1.1.34.配置接口地址池,并指定接口下的客户端从接口地址池中获取IP地址。

# 配置接口GigabitEthernet 0/0/1的IP地址。

USG-2000以太网链路接入配置手册

以太网链路接入如果您购买了宽带上网服务,从运营商处获得了一个固定IP,并希望利用USG通过网线接入Internet,请阅读此节。

组网需求某企业(或家庭)从运营商处购买了宽带上网服务,获得的固定IP位置为202.98.215.1/30,网关的IP位置为202.98.215.2/30,DNS服务器的IP位置为202.106.0.20/24。

企业(或家庭)的用户希望利用USG通过以太网链路接入Internet。

图1 以太网链路接入配置思路1.如图1所示,用网线连接USG上的三层以太网接口和运营商的入户宽带接口。

用网线连接USG上的二层以太网接口和交换机(交换机连接企业或家庭的所有电脑)。

2.接入Internet首先要获取IP位置,因此需要在GigabitEthernet 6/0/2接口上配置从运营商获取的固定IP位置。

3.为了能够组建企业内部局域网,局域网内的电脑需要从USG获取IP位置和DNS服务器的IP位置,因此需要将USG的二层以太网接口加入VLAN,并在Vlanif上配置IP位置和DHCP功能。

4.为了局域网用户和Internet间的流量通过,需要将Vlanif和GigabitEthernet 6/0/2接口加入相应的安全区域,并配置域间包过滤规则。

5.为了确保局域网用户访问Internet时路由可达,需要配置下一跳为202.98.215.2的缺省路由。

6.为了实现多个局域网用户能够同时访问Internet,需要配置基于接口的NAT。

操作步骤1.配置三层以太网接口的IP位置,使设备能够接入Internet。

IP位置由企业(或家庭)从运营商处获取。

2.<USG> system-view3.[USG] interface GigabitEthernet 6/0/2[USG-GigabitEthernet6/0/2] ip address 202.98.215.1 255.255.255.2524.配置Vlanif(下行接口),通过DHCP给局域网的电脑分配IP位置和DNS位置。

Secoway-USG-2000系列产品

Secoway USG 2000系列产品华为Secoway USG 2000系列统一安全网关是华为公司针对中小企业安全业务需求,推出的新一代多功能安全网关,可广泛应用于中小企业、大型企业分支机构、SOHO办公类用户、以及网吧出口网关等,华为Secoway USG 2000系列统一安全网关采用模块化设计,集安全、路由、交换、无线(WiFi、3G)等特性于一体,接口类型丰富,性能领先,能为中小企业、大型企业分支机构、SOHO办公类用户、以及网吧出口网关提供安全防护,并能提供集成的网络出口安全与互联解决方案,降低企业总所有成本TCO,提升企业的效率,是中等及中小型企业网络的理想安全防护设备!产品系列Secoway USG2110:采用固定接口形态,提供百兆位的性能和方便易用的可管理性,带1个固定的Untrust 10/100接口和4个固定的Trust 10/100接口。

Secoway USG2120 & 2130:是统一集成的防火墙/VPN/安全路由器/安全交换机系统,提供百兆位的性能、模块化架构、WIFI接入和丰富的路由器、交换机功能,带1个固定的Untrust 10/100接口和8个固定的Trust 10/100接口,并附加1个MIC扩展插槽,可灵活扩展广域网或局域网接口。

USG2130还额外支持一个Express接口,专门用来扩展3G接口。

Secoway USG2210 & 2220:是统一集成的防火墙/VPN/安全路由器/安全交换机系统,提供数百兆位的性能、模块化架构和丰富的路由器、交换机功能,带2个固定的10/100/1000接口。

USG2210附加1个FIC 扩展插槽和4个MIC扩展插槽,USG2220附加2个FIC扩展插槽和4个MIC扩展插槽,可灵活扩展广域网或局域网接口,并可以扩展支持WIFI接入。

产品特性业内首款集路由,交换,安全,无线(WiFi、3G)于一体的安全网关Secoway USG 2000系列集路由、交换、安全、无线(WiFi、3G)功能于一体,1台Secoway USG 2000系列 = 数台传统路由器+数台传统交换机+数台传统防火墙,能有效帮助企业提高效率、降低维护复杂度,降低企业总成本TCO。

华为USG2000防火墙恢复出厂设置密码

华为USG2000防火墙恢复出厂设置密码通过console口联接设备到台式电脑或笔记本电脑上具体设置如下:通过Console口进行本地登录简介通过交换机Console口进行本地登录是登录交换机的最基本的方式,也是配置通过其他方式登录交换机的基础。

缺省情况下,S2000-MI系列以太网交换机只能通过Console口进行本地登录。

交换机Console口的缺省配置如下。

表2-1 交换机Console口缺省配置用户终端的通信参数配置要和交换机Console口的配置保持一致,才能通过Console口登录到以太网交换机上。

用户登录到交换机上后,可以对AUX用户界面进行相关的配置,请参见2.3 配置Console口登录方式的属性。

通过Console口登录交换机第一步:如图2-1所示,建立本地配置环境,只需将PC机(或终端)的串口通过配置电缆与以太网交换机的Console口连接。

图2-1 通过Console口搭建本地配置环境第二步:在PC机上运行终端仿真程序(如Windows 3.X的Terminal或Windows 9X/Windows 2000/Windows XP的超级终端等,以下配置以Windows XP为例),选择与交换机相连的串口,设置终端通信参数:传输速率为9600bit/s、8位数据位、1位停止位、无校验和无流控,如图2-2至图2-4所示。

图2-2 新建连接图2-3 连接端口设置图2-4 端口通信参数设置第三步:以太网交换机上电,终端上显示设备自检信息,自检结束后提示用户键入回车,之后将出现命令行提示符(如<Quidway>),如图2-5所示。

图2-5 以太网交换机配置页面1、将设备进行重启2、当设备重启时提示“Press Ctrl+B按住Ctrl+B 输入密码:O&m15213,登录到boot menu,选择<3> File Manage Menu…选项进入下级菜单,选择<3>Delete File选项,在输入框中输入‘falsh:/vrpcfg.zip’回车。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

以太网链路接入,上下行设备为交换机(主备备份)介绍上下行设备为交换机,主备备份组网的双机热备配置。

组网需求USG作为安全设备被部署在业务节点上。

其中上下行设备均是交换机,USG_A、USG_B分别充当主用设备和备用设备,且均工作在路由模式下。

通过配置NAT功能,使内网用户可以通过公网地址访问Internet。

组网图如图1所示。

图1 以太网链路接入,上下行设备为交换机组网图网络规划如下:∙需要保护的网段地址为192.168.10.0/24,与USG的GigabitEthernet0/0/1接口相连,部署在Trust区域。

∙外部网络与USG的GigabitEthernet0/0/3接口相连,部署在Untrust区域。

其中,各安全区域对应的VRRP组虚拟IP地址如下:∙Trust区域对应的VRRP组1,虚拟IP地址为192.168.10.1/24。

∙Untrust区域对应的VRRP组2,虚拟IP地址为10.100.30.1/24。

网段为192.168.10.0/24的内网用户允许访问Internet的FTP服务器10.100.30.5,公网地址范围为10.100.30.8~10.100.30.9。

配置思路1.在主备设备上配置VRRP备份组,并配置备份组的虚拟IP地址。

2.在主备设备上配置HRP备份通道,并启动HRP。

3.配置NAT功能。

由于NAT地址池地址与VRRP备份组的虚拟IP地址在同一个网段,则需要将地址池绑定该VRRP备份组。

操作步骤1.完成USG_A上、下行接口的配置。

# 配置GigabitEthernet 0/0/1的IP地址。

<USG_A> system-view[USG_A] interface GigabitEthernet 0/0/1[USG_A-GigabitEthernet0/0/1] ip address 192.168.10.2 24[USG_A-GigabitEthernet0/0/1] quit# 配置GigabitEthernet 0/0/3的IP地址。

[USG_A] interface GigabitEthernet 0/0/3[USG_A-GigabitEthernet0/0/3] ip address 10.100.30.2 24[USG_A-GigabitEthernet0/0/3] quit# 配置GigabitEthernet 0/0/1加入Trust区域。

[USG_A] firewall zone trust[USG_A-zone-trust] add interface GigabitEthernet 0/0/1[USG_A-zone-trust] quit# 配置GigabitEthernet 0/0/3加入Untrust区域。

[USG_A] firewall zone untrust[USG_A-zone-untrust] add interface GigabitEthernet 0/0/3[USG_A-zone-untrust] quit# 配置接口GigabitEthernet 0/0/1的VRRP备份组1,加入到VGMP的Master管理组。

说明:配置接口加入VRRP备份组前,需要先完成接口IP地址的配置。

[USG_A] interface GigabitEthernet 0/0/1[USG_A-GigabitEthernet0/0/1] vrrp vrid 1 virtual-ip 192.168.10.1 master [USG_A-GigabitEthernet0/0/1] quit# 配置接口GigabitEthernet 0/0/3的VRRP备份组2,加入到VGMP的Master管理组。

[USG_A] interface GigabitEthernet 0/0/3[USG_A-GigabitEthernet0/0/3] vrrp vrid 2 virtual-ip 10.100.30.1 master [USG_A-GigabitEthernet0/0/3] quit2.完成USG_A的HRP备份通道配置。

# 配置GigabitEthernet 0/0/2的IP地址。

[USG_A] interface GigabitEthernet 0/0/2[USG_A-GigabitEthernet0/0/2] ip address 192.168.100.2 24[USG_A-GigabitEthernet0/0/2] quit# 配置GigabitEthernet 0/0/2加入DMZ区域。

[USG_A] firewall zone dmz[USG_A-zone-dmz] add interface GigabitEthernet 0/0/2[USG_A-zone-dmz] quit# 指定HRP备份通道。

[USG_A] hrp interface GigabitEthernet 0/0/23.开启HRP功能。

# 开启HRP功能。

[USG_A] hrp enable4.配置USG_B。

USG_B和上述USG_A的配置基本相同,不同之处在于:∙USG_B各接口的IP地址与USG_A各接口的IP地址不相同。

∙USG_B的业务接口加入VGMP的Slave管理组。

5.在USG_A上启动配置命令的自动备份、配置NAT地址池、配置ACL,并配置Trust区域和Untrust区域的域间包过滤规则。

说明:当USG_A和USG_B都启动HRP功能完成后,在USG_A上开启配置命令的自动备份,这样在USG_A上配置的ACL以及域间包过滤规则都将自动备份到USG_B,不需要再在USG_B上单独配置。

# 启动自动备份功能。

HRP_M[USG_A] hrp auto-sync# 配置域间包过滤规则,使192.168.10.0/24网段用户可以访问Untrust区域。

HRP_M[USG_A] policy interzone trust untrust outboundHRP_M[USG_A-policy-interzone-trust-untrust-outbound] policy 0HRP_M[USG_A-policy-interzone-trust-untrust-outbound-0] policy source192.168.10.0 0.0.0.255HRP_M[USG_A-policy-interzone-trust-untrust-outbound-0] action permitHRP_M[USG_A-policy-interzone-trust-untrust-outbound-0] quitHRP_M[USG_A-policy-interzone-trust-untrust-outbound] quit# 通过配置NAT功能,实现内网用户通过公网地址访问Internet。

说明:当NAT地址池地址或者NAT Server的公网IP地址与VRRP组的虚拟IP地址在同一网段时,需要将地址池或者NAT Server绑定该VRRP组,防止上下行设备向NAT地址池或者NAT Server的公网IP发送ARP请求时,两台USG都会回应ARP报文,从而造成冲突,影响正常业务的运行。

HRP_M[USG] nat address-group index 1 10.100.30.8 10.100.30.9 vrrp 2HRP_M[USG_A] nat-policy interzone trust untrust outboundHRP_M[USG_A-nat-policy-interzone-trust-untrust-outbound] policy 0HRP_M[USG_A-nat-policy-interzone-trust-untrust-outbound-0] policy source192.168.10.0 0.0.0.255HRP_M[USG_A-nat-policy-interzone-trust-untrust-outbound-0] actionsource-natHRP_M[USG_A-nat-policy-interzone-trust-untrust-outbound-0] address-group1HRP_M[USG_A-nat-policy-interzone-trust-untrust-outbound-0] quitHRP_M[USG_A-nat-policy-interzone-trust-untrust-outbound] quit6.配置Switch。

# 实际应用中,Switch与USG相连的接口一般是二层接口,配置USG连接到Switch的接口、Switch连接到Trust/Untrust区域的接口以及Switch连接到Switch的接口,将此三个接口加入同一个VLAN。

具体配置命令请参考交换机的相关文档。

7.配置静态路由。

在内网中的PC1上配置网关地址为VRRP备份组1的虚拟IP地址。

结果验证1.在USG_A上执行display vrrp命令,检查VRRP组内接口的状态信息,显示以下信息表示VRRP组建立成功。

2.H RP_M[USG_A] display vrrp3.GigabitEthernet0/0/1 | Virtual Router 14.VRRP Group : Master5.state : Master6.Virtual IP : 192.168.10.17. Virtual MAC : 0000-5e00-01018. Primary IP : 10.100.10.29. PriorityRun : 10010. PriorityConfig : 10011. MasterPriority : 10012. Preempt : YES Delay Time : 013. Timer : 114. Auth Type : NONE15. Check TTL : YES16.17.GigabitEthernet0/0/3 | Virtual Router 218.VRRP Group : Master19.state : Master20.Virtual IP : 10.100.30.121. Virtual MAC : 0000-5e00-010222. Primary IP : 10.100.30.223. PriorityRun : 10024. PriorityConfig : 10025. MasterPriority : 10026. Preempt : YES Delay Time : 027. Timer : 128. Auth Type : NONECheck TTL : YES29.在USG_A上执行display hrp state命令,检查当前HRP的状态,显示以下信息表示HRP建立成功。