密码术

没有硝烟的战场——浅谈密码技术

———浅谈密码技术没有硝烟的战场⊙江南密码这个词有多种解释。

人们最熟悉的是与银行打交道时用到的那些数字。

那是人们事先在银行存储的一组数字,以后与银行打交道时,只要交验这组数字就能证明你的身份。

这个数字通常被叫做密码。

本文介绍的不是这种密码,而是一种“密码术”,就是对要传递的信息按某种规则进行转换,从而隐藏信息的内容。

这种方法可以使机密信息得以在公开渠道传递而不泄密。

使用这种方法,要经过一个加密过程。

在加密过程中通常要用到下面这些概念:原文,或者叫明文,就是被隐藏的文字。

加密法,指隐藏原文的法则。

伪文,或者叫密文,指对原文按加密法处理后生成的可公开传递的文字。

伪文有时是可讯的,有时是乱码。

密钥,在加密法中起决定作用的因素,可能是数字、词汇,也可能是一些字母。

加密的结果生成了伪文。

要想让伪文接收者能够读懂原文,就要把加密法以及密钥告诉接收者,否则接收者无法对密文解密,也就无法读懂原文。

古代的实例Cryptogra phy (密码术)一词是从希腊文的Kryptos (隐藏)一词派生的。

密码术被广泛应用之前,人们先是用隐文术为秘密信息加密。

隐文术,就是把文字隐藏起来的方法。

古希腊时,一位流亡的希腊人听说波斯暴君薜西斯要进攻希腊,就将消息刻在一块木板上,再在上面涂一层蜡盖住刻痕。

木板传到希腊,希腊人得知将受到攻击,提前整顿武备,挫败了波斯的进攻。

近代隐文术中比较有趣的例子,是在一张纸的不同位置上挖一些小窟窿,用这张纸蒙上一篇布满文字的公开文献,比如一张报纸,透过小窟窿露出来的字就是发报者想传递的原文。

电影《火烧圆明园》和《美丽心灵》中都有类似的情节。

隐文术发展到现代,已经与密写药水和缩微胶卷等技术联系在一起。

隐文术的缺点是它过分依赖物质介质。

如果用密码术的术语形容,它的加密法和密钥太容易引起人们的注意了,那真是一把看得见的钥匙,而不是一种码。

易位与替换密码术主要有两种:易位法和替换法。

易位法在公元前5世纪就被斯巴达人用于加密军事信息。

趣味隐写术与密码术

• 观看经典谍战电影《听风者》 《风语者》

• 无线电台收、发报原理:

1)选择某一频率,调频,收报,发报。。。防止监听----更 换频率!(可以只收不发) 2)确保安全----编码加密,核心---密码本。 3)步骤:拟写明码电文----对照密码本转换成加密电文----转 换成无线电信号(嘀、嗒组合)发送出去----对方接受该 无线电信号(嘀、嗒组合)----转换成加密电文----对照密 码本转换成明码电文。

4).剩下节点的概率如下: p(AD)=0.29,p(B)=0.51,p(CE)=0.20 AD和CE两节点的概率最小.它们生成一棵二叉树.其根节 点ADCE的组合概率为0.49.由ADCE到AD一边标记为0,由 ADCE到CE的一边标记为1. 5).剩下两个节点相应的概率如下: p(ADCE)=0.49,p(B)=0.51 它们生成最后一棵根节点为ADCEB的二叉树.由ADCEB到 B的一边记为1,由ADCEB到ADCE的一边记为0. 6).图03-02-2为霍夫曼编码.编码结果被存放在一个表中: w(A)=001,w(B)=1,w(C)=011,w(D)=000,w(E)=010

(注:要有封面,A4打印,总页数不超过6页)

霍夫曼编码

霍夫曼(Huffman)编码属于码词长度可变的编码类, 是霍夫曼在1952年提出的一种编码方法,即从下到上的编 码方法.同其他码词长度可变的编码一样,可区别的不同码 词的生成是基于不同符号出现的不同概率.生成霍夫曼编 码算法基于一种称为“编码树”(coding tree)的技术.算 法步骤如下: (1)初始化,根据符号概率的大小按由大到小顺序对符号 进行排序. (2)把概率最小的两个符号组成一个新符号(节点),即 新符号的概率等于这两个符号概率之和. (3)重复第2步,直到形成一个符号为止(树),其概率最 后等于1. (4)从编码树的根开始回溯到原始的符号,并将每一下分 枝赋值为1,上分枝赋值为0.

第2章 信息加密技术

相关数据内容进行验证,达到保密的要求,一般包括口令、

密钥、身份、数据等项的鉴别,系统通过对比验证对象输 入的特征值是否符合预先设定的参数,实现对数据的安全 保护。

2017/6/25

计算机网络安全

12

密钥管理

数据加密在许多场合集中表现为密钥的应用,以达到保密 的要求,因此密钥往往是保密与窃密的主要对象。密钥的 管理技术包括以下各环节上的保密措施: 密钥的产生 分配保存

I love you

J mpwf zpv

-为解密算法 1为解密密钥 解密过程

-1

名词解释:

明文(plaintext):未被加密的消息。

密文(ciphertext):被加密的消息。 密码算法:密码算法也叫密码(cipher),适用于加密和 解 密 的 数 学 函 数 .( 通 常 情 况 下 , 有 两 个 相 关 的 函 数: 一个用于加密,一个用于解密)。

公钥密码学是密码学一次伟大的革命

1976年,Diffie和Hellman 在“密码学新方向”一文中提出

使用两个密钥:公钥、私钥

公钥密码算法(public-key algorithm,也叫非对称算法)

公钥(证书) 认证中心 私钥(智能卡)

加密密钥

发方

解密密钥

收方

方案

明文

2017/6/25

&#

密文

计算机网络安全

&# 密文

方案 明文

17

数据加密标准DES算法

DES概述 DES的原理 算法主要步骤 DES的安全性 DES的特点

2017/6/25

计算机网络安全

18

Feistel密码结构:

2017/6/25

趣味隐写术及密码术

轻工大学选修课趣味隐写术与密码术(通识)大作业学院:数学与计算机学院专业:计算机技术与科学:晶学号: 1305110009时间: 2016.05.091.简述常用隐写术与密码术分为哪几类?并应用举例说明。

答:目前常用的隐写术和密码术有:变色隐写药水,藏头诗,字符替换,摩氏密码,现代加解密技术,其中包括对称加密解密技术和非对称加密解密技术等,下面一一举例说明。

1)隐写术1. 隐写药水:淀粉(米汤)写字,紫药水显影,柠檬水写字在水蒸气下显示。

案例:传统谍战电影《风声》2.藏头诗a. 藏于诗中:有效信息藏于诗词中,根据意思得到。

案例:《想做你妻》木目跨于心,古人做反文。

小和尚光头,凄惨无泪水。

b.藏于诗头:庐剧《无双缘》早妆未罢暗凝眉,迎户愁看紫燕飞,无力回天春已老,双栖画栋不如归。

c.藏于诗尾:别后空愁我,永言形友爱。

六合已姓,风枝不可静。

c.藏于诗中间:陇上行人夜吹笛,女墙犹在夜乌啼。

颇黎枕上闻天鸡,本期沧海堪投迹。

2)密码术字母表替代法1、顺序字符替换法从26个英文字母表中第N个字符开始替换,把后面的字母依次写入取N=h 新的字母表顺序为:h i j k l m n o p q r s t u v w x y z a b c d e f g对应原始字母表顺序:a b c d e f g h i j k l m n o p q r s t u v w x y z原始明文信息:I am Han jing用上述字符替换法加密后的密文信息:S ht Ohu qpun2、keyword字符替换法从26个英文字母表中取出keyword字符放在字母表开头,然后按顺序摆放剩余字母,形成新的字母表顺序为k e y w o r d a b c f g h I j l m n p q s t u v x z对应原始字母表顺序a b c d e f g h I j k L m n o p q r s t u v w s y z原始明文信息:I am Han jing用上述字符替换法加密后的密文信息:B kh Aki cbhd3、栅栏密码就是把要加密的明文分成N个一组,然后把每组的第1个个字连起来,形成一段无规律的话。

公钥密码和对称密码

密码学中两种常见的密码算法为对称密码算法〔单钥密码算法〕和非对称密码算法〔公钥密码算法〕。

对称密码算法有时又叫传统密码算法,就是加密密钥能够从解密密钥中推算出来,反过来也成立。

在大多数对称算法中,加密解密密钥是相同的。

这些算法也叫秘密密钥算法或单密钥算法,它要求发送者和接收者在平安通信之前,商定一个密钥。

对称算法的平安性依赖于密钥,泄漏密钥就意味着任何人都能对消息进行加密解密。

只要通信需要保密,密钥就必须保密。

对称算法的加密和解密表示为:Ek(M)=CDk(C)=M对称算法可分为两类。

一次只对明文中的单个位〔有时对字节〕运算的算法称为序列算法或序列密码。

另一类算法是对明文的一组位进行运算,这些位组称为分组,相应的算法称为分组算法或分组密码。

现代计算机密码算法的典型分组长度为64位――这个长度大到足以防止分析破译,但又小到足以方便作用。

这种算法具有如下的特性:Dk(Ek(M))=M常用的采用对称密码术的加密方案有5个组成局部〔如下图〕l〕明文:原始信息。

2)加密算法:以密钥为参数,对明文进行多种置换和转换的规那么和步骤,变换结果为密文。

3)密钥:加密与解密算法的参数,直接影响对明文进行变换的结果。

4)密文:对明文进行变换的结果。

5)解密算法:加密算法的逆变换,以密文为输入、密钥为参数,变换结果为明文。

对称密码术的优点在于效率高〔加/解密速度能到达数十兆/秒或更多〕,算法简单,系统开销小,适合加密大量数据。

尽管对称密码术有一些很好的特性,但它也存在着明显的缺陷,包括:l〕进行平安通信前需要以平安方式进行密钥交换。

这一步骤,在某种情况下是可行的,但在某些情况下会非常困难,甚至无法实现。

2)规模复杂。

举例来说,A与B两人之间的密钥必须不同于A和C两人之间的密钥,否那么给B的消息的平安性就会受到威胁。

在有1000个用户的团体中,A需要保持至少999个密钥〔更确切的说是1000个,如果她需要留一个密钥给他自己加密数据〕。

凯撒密码算法

它是一种代换密码。

据说恺撒是率先使用加密函的古代将领之一,因此这种加密方法被称为恺撒密码。

凯撒密码作为一种最为古老的对称加密体制,在古罗马的时候都已经很流行,他的基本思想是:通过把字母移动一定的位数来实现加密和解密。

明文中的所有字母都在字母表上向后(或向前)按照一个固定数目进行偏移后被替换成密文。

例如,当偏移量是3的时候,所有的字母A 将被替换成D,B变成E,以此类推X将变成A,Y变成B,Z变成C。

由此可见,位数就是凯撒密码加密和解密的密钥。

1概念在密码学中,恺撒密码(或称恺撒加密、恺撒变换、变换加密)是一种最简单且最广为人知的加密技术。

它是一种替换加密的技术。

这个加密方法是以恺撒的名字命名的,当年恺撒曾用此方法与其将军们进行联系。

恺撒密码通常被作为其他更复杂的加密方法中的一个步骤,例如维吉尼亚密码。

恺撒密码还在现代的ROT13系统中被应用。

但是和所有的利用字母表进行替换的加密技术一样,恺撒密码非常容易被破解,而且在实际应用中也无法保证通信安全。

2原理密码的使用最早可以追溯到古罗马时期,《高卢战记》有描述恺撒曾经使用密码来传递信息,即所谓的“恺撒密码”,它是一种替代密码,通过将字母按顺序推后起3位起到加密作用,如将字母A换作字母D,将字母B换作字母E。

因据说恺撒是率先使用加密函的古代将领之一,因此这种加密方法被称为恺撒密码。

这是一种简单的加密方法,这种密码的密度是很低的,只需简单地统计字频就可以破译。

现今又叫“移位密码”,只不过移动的位数不一定是3位而已。

密码术可以大致分为两种,即移位和替换,当然也有两者结合的更复杂的方法。

在移位中字母不变,位置改变;替换中字母改变,位置不变。

将替换密码用于军事用途的第一个文件记载是恺撒著的《高卢记》。

恺撒描述了他如何将密信送到正处在被围困、濒临投降的西塞罗。

其中罗马字母被替换成希腊字母使得敌人根本无法看懂信息。

苏托尼厄斯在公元二世纪写的《恺撒传》中对恺撒用过的其中一种替换密码作了详细的描写。

量子加密技术

量子不可克隆定理

量子力学的线性特性决定了不可能对一个未知量 子态进行精确复制。量子不可克隆定理保证了通 过精确地复制密钥来进行密码分析的 经典物理方 法,对基于单光子除定理

量子相干性不允许对信息的载体--量子态任意地 施行像存储在经典信息载体上的0,1经典信息进行 地复制和任意的擦除,量子态只可以转移,但不 会擦除(湮灭)。

五、我们的几点思考

但是越趋近完美的东西,恐怕也有他致命 的弱点。量子密码是理论上的终结者,但 是在实际应用上却遇到了好多问题。

我们认为,抗干扰性差可能是致命的弱点 之一,另外如何保证多信道的通信安全也 是一个重要的课题,可能分散式部局是一 条思路,通过窃听侦察功能,可以及时地 转换信道,保证通信。

五、我们的几点思考

另外,量子密码要有一个初始的密钥,而 该法的保密性很大程度上依赖以密钥的保 密程度,一旦密钥被窃,信息可能被窃听, 而且面临如何远距离保密协商密钥的问题。

我们认为这个问题可能在现在,同用数学 原理支持的非对称加密法相配合使用,由 于存在很多不确定因素,可能会较好,但 是有可能在安全性上产生依赖。

第二部分: 通过学习的一些想法

五、我们的几点思考

在计算机技术高速发展的今天,量子密码 技术正在从理论上发挥越来越大的优势, 密码学也正在从传统的数学战场,转战量 子物理学战场。

与传统密码学不同,量子密码学利用物理学原理保护 信息。通常把「以量子为信息载体,经由量子信道传送, 在合法用户之间建立共享的密钥的方法」,称为量子金钥 分配(QKD),其安全性由「海森堡测不准原理」及「单量 子不可复制定理」保证。

量子加密技术

张罡0510296 张汉泉0510297

第一部分: 基本理论原理介绍

一、涉及所学的基本理论原理

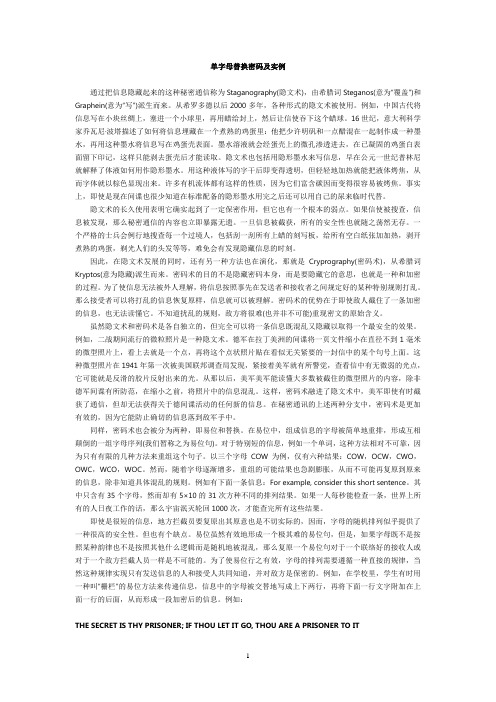

单字母替换密码及实例

单字母替换密码及实例通过把信息隐藏起来的这种秘密通信称为Staganography(隐文术),由希腊词Steganos(意为“覆盖”)和Graphein(意为“写”)派生而来。

从希罗多德以后2000多年,各种形式的隐文术被使用。

例如,中国古代将信息写在小块丝绸上,塞进一个小球里,再用蜡给封上,然后让信使吞下这个蜡球。

16世纪,意大利科学家乔瓦尼·波塔描述了如何将信息埋藏在一个煮熟的鸡蛋里:他把少许明矾和一点醋混在一起制作成一种墨水,再用这种墨水将信息写在鸡蛋壳表面。

墨水溶液就会经蛋壳上的微孔渗透进去,在已凝固的鸡蛋白表面留下印记,这样只能剥去蛋壳后才能读取。

隐文术也包括用隐形墨水来写信息,早在公元一世纪普林尼就解释了体液如何用作隐形墨水。

用这种液体写的字干后即变得透明,但轻轻地加热就能把液体烤焦,从而字体就以棕色显现出来。

许多有机流体都有这样的性质,因为它们富含碳因而变得很容易被烤焦。

事实上,即使是现在间谍也很少知道在标准配备的隐形墨水用完之后还可以用自己的尿来临时代替。

隐文术的长久使用表明它确实起到了一定保密作用,但它也有一个根本的弱点。

如果信使被搜查,信息被发现,那么秘密通信的内容也立即暴露无遗。

一旦信息被截获,所有的安全性也就随之荡然无存。

一个严格的士兵会例行地搜查每一个过境人,包括刮一刮所有上蜡的刻写板,给所有空白纸张加加热,剥开煮熟的鸡蛋,剃光人们的头发等等,难免会有发现隐藏信息的时刻。

因此,在隐文术发展的同时,还有另一种方法也在演化,那就是Cryprography(密码术),从希腊词Kryptos(意为隐藏)派生而来。

密码术的目的不是隐藏密码本身,而是要隐藏它的意思,也就是一种和加密的过程。

为了使信息无法被外人理解,将信息按照事先在发送者和接收者之间规定好的某种特别规则打乱。

那么接受者可以将打乱的信息恢复原样,信息就可以被理解。

密码术的优势在于即使敌人截住了一条加密的信息,也无法读懂它。

浅析古典密码学

浅析古典密码学作者:包伟来源:《卷宗》2014年第05期摘要:密码学有悠久的历史,本文就主要介绍古典密码学的隐文术和密码术,其中密码术又包括换位密码和代替密码并对其进行分析。

关键词:古典密码学;换位密码;代替密码1 引言密码学一词来源于古希腊的Crypto和Graphein,其含义是密写。

它是以认识密码变换的本质、研究密码保密与破译的基本规律为对象的学科,也是研究密码编制、密码破译和密码系统设计的一门综合性科学。

密码学从以手工作业为主的古典密码学发展到现在采用进行计算机加解密的现代密码学,共经历了几千年的演变。

由于早期的古典密码处于手工作业阶段,它的密码算法虽然已经经受不住现代破译手段的攻击,但是它们对现代密码学的研究是功不可没的,其加密的基本思想至今被广泛使用。

本文就主要介绍古典密码学的隐文术和密码术,其中密码术又包括换位密码和代替密码。

2 隐文术早期的密码通信,只是简单的把消息隐藏起来,而这种通过把信息隐藏起来的密码通信就被称为隐文术。

有历史记载最早的密码是刻在墓碑上的。

那是在公元前1900年,象形文字已经普遍使用,贵族克努姆霍特普二世的墓碑上记载了在阿梅连希第二法老王朝供职期间它所建立的功勋。

上面的象形文字不同于当时通用的埃及象形文字,而是由一位擅长书写的人经过变形处理之后写的。

古今中外隐文术的例子不胜枚举,例如在我国古代将信息写在小块丝绸上,塞进一个小球里,再用蜡给封上,然后让信使吞下这个蜡球。

16世纪意大利的科学家发明了一种隐形药水,用少许明矾和一点醋混在一起,用这种墨水将信息写在煮熟的鸡蛋壳上,墨水溶液就会经蛋壳上的微孔渗透进去,在已凝固的鸡蛋白表面留下印迹,这样剥去蛋壳后就能读取信息了。

3 密码术隐文术的长久使用,表明它对信息的保密确实起到了一定的作用,但它也有一个明显的弱点,即信息一但被截获,就会暴露无疑,因此在隐文术发展的同时,还有另一种方法也在演化,即密码术。

所谓密码术是将信息按照某种特定的规则打乱,隐藏信息的意思。

01-什么是密码术:类型,工具及其算法

什么是密码术:类型,工具及其算法如今,每项人类活动都与计算信息系统紧密相关。

这些计算技术在医疗保健,教育,银行,软件和营销领域的每个应用程序中都得到了实现。

但是您可能会想知道组织如何保护其信息以及银行交易的机密性。

所有这些的答案就是“密码学”。

几乎90%的互联网网站都采用两种加密服务来处理其敏感数据。

密码学是保护共享信息的基本特征。

一、什么是密码学?密码学是一种通过很少的代码传输安全数据和通信的方法,因此只有有目的地的人才能知道所传输的实际信息。

这种形式的过程会拦截未经授权的数据访问。

因此,该名称本身明确表示“ crypt”是指“隐藏”或“写入”。

密码学中的信息编码遵循数学假设,很少有被描述为算法的计算。

编码后的数据被发送,使得很难找到原始数据。

这些规则集用于数字签名,身份验证过程中,以保护数据,加密密钥并保护您的所有数据交易。

通常,组织遵循加密技术,以实现以下目标:●隐私权–被授权的个人除外,外部各方不应该知道传输的数据。

●可靠性–数据无法在发送者和指定接收者之间进行存储或传输,无法进行任何修改。

●不可否认性–数据一旦发送,发送者就没有机会在以后的阶段否认它拒绝它。

●身份验证–发送方和接收方都需要说明自己有关传输和接收数据的身份。

二、密码学类型在密码学中,信息的加密可分为以下三种类型:●对称密钥密码术–也称为私钥或秘密密钥密码术。

在此,信息接收者和发送者都使用单个密钥来加密和解密消息。

此方法中使用的最常见的加密方法是AES(高级加密系统)。

通过这种类型实现的方法也完全精简和快捷。

几种类型的对称密钥密码学是堵塞分组密码DES(数据加密系统)RC2主意河豚流密码●非对称密钥密码术也称为公钥加密。

在信息传输中,它遵循了一种受保护的变化方法。

使用一对密钥,发送方和接收方都可以进行加密和解密过程。

私钥与每个人一起存储,公钥在网络上共享,因此可以通过公钥传输消息。

此方法中使用的最常见的加密方法是RSA。

公钥方法比私钥方法更安全。

密码学术语

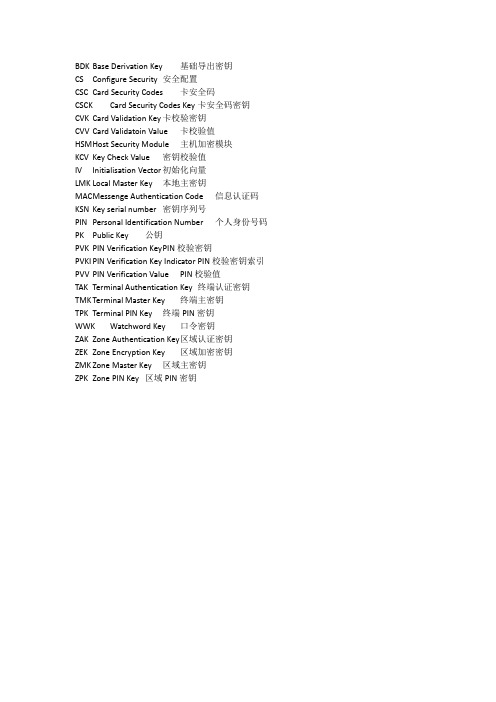

BDK Base Derivation Key 基础导出密钥CS Configure Security 安全配置CSC Card Security Codes 卡安全码CSCK Card Security Codes Key 卡安全码密钥CVK Card Validation Key 卡校验密钥CVV Card Validatoin Value 卡校验值HSM H ost Security Module 主机加密模块KCV Key Check Value 密钥校验值IV Initialisation Vector 初始化向量LMK Local Master Key 本地主密钥MAC M essenge Authentication Code 信息认证码KSN Key serial number 密钥序列号PIN Personal Identification Number 个人身份号码PK Public Key 公钥PVK PIN Verification Key P IN校验密钥PVKI PIN Verification Key Indicator PIN校验密钥索引PVV PIN Verification Value PIN校验值TAK Terminal Authentication Key 终端认证密钥TMK Terminal Master Key 终端主密钥TPK Terminal PIN Key 终端PIN密钥WWK Watchword Key 口令密钥ZAK Zone Authentication Key 区域认证密钥ZEK Zone Encryption Key 区域加密密钥ZMK Zone Master Key 区域主密钥ZPK Zone PIN Key 区域PIN密钥AES 旨在替代DES 的高级加密标准(Advanced Encryption Standard)。

由NIST 组织的竞赛获胜者是Rijndael。

第六章 加密技术

• 随着网络技术的发展, 随着网络技术的发展, 用户之间交流大多数 通过网络进行, 通过网络进行,一个 主要的危险就是所传 送的数据被非法窃听。 送的数据被非法窃听。

• 数据加密技术是保证信息安全的重要手 段之一, 段之一,它不仅具有对信息进行加密的 功能,而且还具有数字签名、身份验证、 功能,而且还具有数字签名、身份验证、 秘密分存、系统安全等功能。 秘密分存、系统安全等功能。保证了信 息的安全性、完整性、正确性。 息的安全性、完整性、正确性。

称为这种密码技术是将字母按照字母这种密码技术是将字母按照字母这种密码技术是将字母按照字母这种密码技术是将字母按照字母表顺序排列并将最后一个和第表顺序排列并将最后一个和第一个字母相连构成一个字母表顺一个字母相连构成一个字母表顺序明文中的每个字母用序明文中的每个字母用它后面的第三个字母的第三个字母来替代构成密文

列 行 A B C D E F G H I J K L M

ABCDEFGHIJKLMNOPQRSTUVWXYZ ABCDEFGHIJKLMNOPQRSTUVWXYZ BCDEFGHIJKLMNOPQRSTUVWXYZA CDEFGHIJKLMNOPQRSTUVWXYZAB DEFGHIJKLMNOPQRSTUVWXYZABC EFGHIJKLMNOPQRSTUVWXYZABCD FGHIJKLMNOPQRSTUVWXYZABCDE GHIJKLMNOPQRSTUVWXYZABCDEF HIJKLMNOPQRSTUVWXYZABCDEFG IJKLMNOPQRSTUVWXYZABCDEFGH JKLMNOPQRSTUVWXYZABCDEFGHI KLMNOPQRSTUVWXYZABCDEFGHIJ LMNOPQRSTUVWXYZABCDEFGHIJK MNOPQRSTUVWXYZABCDEFGHIJKL

国产密码算法

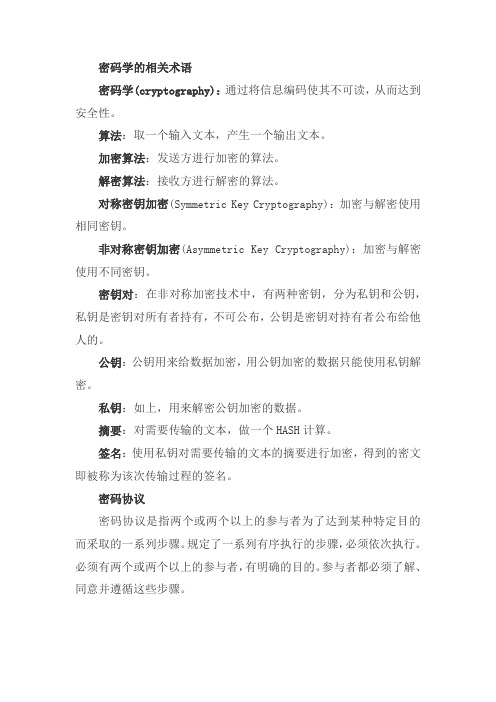

密码学的相关术语密码学(cryptography):通过将信息编码使其不可读,从而达到安全性。

算法:取一个输入文本,产生一个输出文本。

加密算法:发送方进行加密的算法。

解密算法:接收方进行解密的算法。

对称密钥加密(Symmetric Key Cryptography):加密与解密使用相同密钥。

非对称密钥加密(Asymmetric Key Cryptography):加密与解密使用不同密钥。

密钥对:在非对称加密技术中,有两种密钥,分为私钥和公钥,私钥是密钥对所有者持有,不可公布,公钥是密钥对持有者公布给他人的。

公钥:公钥用来给数据加密,用公钥加密的数据只能使用私钥解密。

私钥:如上,用来解密公钥加密的数据。

摘要:对需要传输的文本,做一个HASH计算。

签名:使用私钥对需要传输的文本的摘要进行加密,得到的密文即被称为该次传输过程的签名。

密码协议密码协议是指两个或两个以上的参与者为了达到某种特定目的而采取的一系列步骤。

规定了一系列有序执行的步骤,必须依次执行。

必须有两个或两个以上的参与者,有明确的目的。

参与者都必须了解、同意并遵循这些步骤。

常见的密码协议包括IPSEC VPN 协议、SSL VPN 协议、密钥交换协议等。

密码算法密码是指描述密码处理过程的一组运算规则或规程,一般是指基于复杂数学问题设计的一组运算,其基本原理基于数学难题、可证明计算、计算复杂度等。

主要包括:对称密码、公钥密码、杂凑算法、随机数生成。

•对称加密算法在对称加密算法中,加密使用的密钥和解密使用的密钥是相同的,加密和解密都是使用同一个密钥,不区分公钥和私钥。

通信双方采用相同的密钥来加解密会话内容,即一段待加密内容,经过同一个密钥的两次对称加密后,与原来的结果一样,具有加解密速度快和安全强度高的优点。

国际算法ES、AES。

国产算法:SM1、SM4、SM7。

•非对称加密算法非对称加解密算法又称为公钥密码,其密钥是成对出现的。

双方通信时,首先要将密钥对中的一个密钥传给对方,这个密钥可以在不安全的信道中传输;传输数据时,先使用自己持有的密钥做加密,对方用自己传输过去的密钥解密。

05-密码学在现实生活中的应用

密码学在现实生活中的应用什么是密码学?密码术是对安全通信技术的研究,该技术仅允许消息的发送者和预期的接收者查看其内容。

该术语源自希腊语“ kryptos”,意思是“隐藏”。

它与加密紧密相关,加密是将普通文本加扰成所谓的密文,然后在到达时再次返回的行为。

此外,密码学还包括使用微点或合并等技术对图像中的信息进行混淆当发送ELEC吨基本数据,密码学最常见的用途是对电子邮件和其他纯文本消息进行加密和解密。

最简单的方法是使用对称或“秘密密钥”系统。

在此,使用秘密密钥对数据进行加密,然后将编码后的消息和秘密密钥都发送给接收者以进行解密。

问题?如果消息被拦截,则第三方拥有解密和读取消息所需的一切。

为了解决这个问题,密码学家设计了非对称或“公钥”系统。

在这种情况下,每个用户都有两个密钥:一个公共密钥和一个私有密钥。

发件人请求其目标收件人的公钥,对消息进行加密并一起发送。

消息到达时,只有收件人的私钥才能对其进行解码-意味着没有相应的私钥,盗窃是没有用的。

日常生活中的密码学身份验证/数字签名:身份验证是任何可以证明和验证某些信息的过程。

有时,您可能想验证文档的来源,发件人的身份,文档发送和/或签名的时间和日期,计算机或用户的身份等等。

数字签名是一种加密手段,可以通过这种手段来验证许多数字签名。

文档的数字签名是基于文档和签名者私钥的一条信息。

它通常是通过使用哈希函数和私有签名函数(创建包含有关文档及其私有密钥的特定信息的加密字符的算法)创建的。

时间戳:时间戳是一种可以证明某个电子文档或通信在某个特定时间存在或已传递的技术。

时间戳使用一种称为盲签名方案的加密模型。

盲签名方案允许发件人获得另一方收到的消息,而无需向另一方透露有关该消息的任何信息。

时间戳与通过美国邮件发送挂号信非常相似,但提供了更高级别的证明。

可以证明收件人收到了特定的文件。

可能的申请包括专利申请,版权档案和合同。

时间戳记是至关重要的应用程序,它将有助于使向电子法律文档的过渡成为可能。

06-密码技术应用场景一

密码学的应用之前我们已经讨论过密码学的原理;现在,我将描述密码学的一些主要用途。

●安全通讯密码术最明显的用途(也是我们所有人经常使用的一种)是对我们与另一个系统之间的通信进行加密。

这最常用于客户端程序和服务器之间的通信。

示例是Web浏览器和Web服务器,或电子邮件客户端和电子邮件服务器。

互联网发展之初,它是一个很小的学术和政府团体,滥用很少见。

大多数系统以明文方式进行通信(不加密),因此任何拦截网络流量的人都可以捕获通信和密码。

现代交换网络使拦截变得更加困难,但是在某些情况下(例如,公共wifi)仍然允许这种情况。

为了使互联网更加安全,大多数通信协议都采用了加密。

许多较旧的协议已被放弃,而支持更新的加密替代品。

最好的示例是Web加密,因为在这里您可以通过在URL中的HTTP和HTTPS 之间切换来在网站的纯净版本或加密版本之间进行选择。

现在,大多数大公司默认情况下都使用加密形式,并且您会看到对Google,Facebook,Microsoft Office 365或其他网站的任何访问都将是该网站的HTTPS版本。

在最近的浏览器中,此信息还附带了其他信息,包括一个挂锁,表明它是HTTPS。

您可以尝试单击加密页面上的挂锁,然后浏览器会告诉您有关页面安全性的更多信息。

它还会告诉您正在访问的实际站点名称的特别相关的事实。

因此,如果您要在页面中输入密码,请务必检查它是否为HTTPS。

●端到端加密电子邮件是未广泛使用加密的领域。

当电子邮件从服务器到服务器以及从服务器到您移动时,它是加密的。

但是,在邮件服务器和您的系统上,管理员可以读取它。

有一些实现电子邮件“端到端”加密的选项(我使用PGP),但是电子邮件系统很复杂,而且这些选项很复杂。

真正安全的消息传递系统(只有发送者和接收者才能读取消息)是从一开始就内置了加密功能的系统。

Whatsapp很好;信号更好。

●储存资料我们所有人都存储大量数据,任何数据至少对于生成它的人来说都是有价值的。

凯撒密码加密解密原理

凯撒密码加密解密原理

凯撒密码是一种早期的密码术,也被称为置换密码,是一种多字母替换密码。

它的加密和解密原理基于凯撒密码的特点,即每个字母都用该字母的下一个字母(即第二个字母)来替换。

凯撒密码的加密过程如下:

假设要加密的明文是“A B C”,将明文中的每个字母转换为该字母的下一个字母,则加密后的密文是“D E F G”。

接下来,需要使用密文中的每个字母来解密原始明文。

为了做到这一点,需要使用一个“密钥”,它是一个长度的二进制数,与密文中使用的每个字母相同。

密钥与密文一起发送给接收方。

接收方收到密文和密钥后,可以使用密钥来解密密文并获取明文。

下面是凯撒密码的解密过程:

假设要解密密文“D E F G”,使用密钥“12345678901234567890”,则解密后的明文是“A B C”。

凯撒密码的优点是简单易学,只需要明文的每个字母和一个长度相同的密钥即可进行加密和解密。

但是,它的缺点也是明显的,比如密钥长度太短,容易被暴力攻击破解。

现在,随着计算机技术的发展,凯撒密码已经不再是一种安全的密码术。

如果需要加密和解密数据,请使用更现代和安全的密码技术,如AES、RSA等。

中国古代密码术分类

中国古代密码术分类中国古代密码术是指在古代时期,人们为了保护重要机密信息的安全而采用的各种加密方式和技术,这些加密方式和技术可以分为数码、文字、符号等几大类。

以下将分别介绍这几类加密方式和技术。

一、数码密码术数码密码术是使用数字来代替明文的一种加密方法,具有较高的安全性。

其主要形式包括:1、二进制密码法二进制密码法是使用二进制数字的方式进行编码的一种密码术。

其基本原理是将明文中的每一个字符转化为二进制代码,然后再对其进行加密。

解密时则需要将密文中的二进制代码转化为对应的明文字符。

2、多数字密码法多数字密码法是指将明文按照一定规则划分为多个数字,然后再对这些数字进行加密。

最常见的多数字密码法是电话密码法,它是将电话号码中的数字进行加密。

3、电报密码法电报密码法是指将明文中的字符转化为相应的数字,然后传递给接收者,接收者再将数字转化为明文字符。

这种密码法多用于军事通讯和情报交换等方面。

二、文字密码术文字密码术是使用文字或字母进行加密的一种密码术,其优点在于运用广泛、易于理解和使用。

其主要形式包括:1、简单替换密码法简单替换密码法是用一个字母或符号替代明文中的另一个字母或符号,以达到加密的目的。

最著名的简单替换密码法是凯撒密码,凯撒密码是将明文中的每个字母按照一定规则偏移后再进行加密,解密时则需要将密文中的每个字母向相反的方向偏移即可。

三、符号密码术图形密码法是指使用一些难以理解的图形来代替明文中的字母和数字,以达到加密的目的。

最著名的图形密码法是日本五维密码。

总之,中国古代密码术包括数码密码术、文字密码术和符号密码术三大类,其中每一种都又有不同的加密方法和技术。

这些密码术在历史上发挥了重要的作用,在现代也对网络安全、电子商务等方面产生了深远的影响。

密码的起源

【密码的起源——scytale密码】历史上最早的有记录的密码术应用大约是在公元前5世纪。

那个时候,古希腊的斯巴达人使用一种叫作scytale的棍子来传递加密信息。

在scytale上,斯巴达人会呈螺旋形地缠绕上一条羊皮纸或皮革。

发信人在缠绕的羊皮纸上横着写下相关的信息,然后将羊皮纸取下,这样羊皮纸上就是一些毫无意义的字母顺序。

如果要将这条消息解码,收件人只要将羊皮纸再次缠绕在相同直径的棍棒上,这样就可以读出信件的内容了。

scytale密码本质上是和栅栏密码一样的,所以,它的解法,请参考下面的栅栏密码。

【栅栏密码】栅栏密码,就是将需要加密的明文分成N组,每组M个字母(每组字母数可等可不等,一般情况为相等),然后把每组的第I个字母连接在一起并加以整合,形成一行无规律字母序列,用以传送讯息的加密方法。

下面以例子为主来具体解释上述定义。

首先是最为常见的2栏密码,例一如下明文:I love you.(我爱你)去间隔,整理成:ILOVEYOU以两个字母为一组,分成四组:IL OV EY OU连接每组的第一个字母,得:IOEO连接每组得第二个字母,得:LVYU整合成为一行,既得密文:IOEOLVYU【迅雷解密】基本解法:约数法。

密文:IOEOLVYU 约数1,2,4,8,可能为2栏或4栏密码。

尝试2栏,从中间分隔密码:IOEO LVYU综上,单纯出现栅栏密码的情况,解法万变不离其宗,当然,这种情况很少,大多数密码会有类似凯撒密码,其他语言或者与汉语拼音相结合,组成较为复杂的密码。

【字母替换】这个可以说是最最最最简单的密码了= =小学就能学会……具体加密方法就是:1代表A,2代表B…………以此类推我想,只要你会数数就会这个密码吧= =配合上其他密码进行加密的话,这种密码难度不容小视【摩斯密码】摩斯密码(又译为摩斯电码)是一种时通时断的信号代码,这种信号代码通过不同的排列顺序来表达不同的英文字母、数字和标点符号等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

与后面的NZ(HE)就组成NO HE,好像不大通顺,如果是SO HE就比较通顺了,M应

该就是S了。接着,由NLH和HET推出H=M,又推出FYHET和FNY中F=W,从1640知道

文章使用过去时态,那么FEM代表WAS应是正确的。

and enVoGed hAntinD WeoWUe siX hADo feUU in UoSe with the daADhteX of

a faXmeX who was a neiDhKoAX of his the GoAnD woman was afXaid of the

eSiU hADo and aSoided him one daG hADo heaXd that heX fatheX and

然而,替换比易位更常用,古老的方法是随机的将字母两两配对,如:

Q W E R T Y U I O P A S D

!!!!!!!!!!!!!

F G H J K L Z X C V B N M

那么,句子Walls have ears.就被加密为Gbyyn ebph hbjn.

后来,出现了恺撒移位密码,它是将字母表中的字母依次后移一定的位置得到的

那就好看多了,文中有句......that heX BatheX and KXotheXs weXe......,

可推出X=R,又由oSeX a hAndXed GeaXs aDo等提示可推出A=U,S=V,G=Y,

D=G。注意到文中有单词haUU,查字典易知符合条件的只有HALL,所以U=L。

字母称为密码表)

明文 F O R E S T

密文 K T W J X Y

但恺撒密码的密钥只有可怜的25种,人们只需检查这25种可能性即可破解。大家

又试试解下面的密文:

1.QEBUB FP KL OLPB TFQELRQ D QELOK.

2.WSKQUGEWWSKQYG

family was Sir Hugo Baskerville.He was a wild and evil man he was cruel

and enjoyed hunting people.Sir Hugo fell in love with the daughter of a

farmer who was a neighbour of his.The young woman was afraid ued......

先给出上篇的答案:

A S L E L N A S L A J L

L H L W L D C H L V I

文可知P=C。那么就有:

明码表 A B C D E F G H I J K L M N O P R S T U V W X Y

密码表 E K P R Z B D N L V O U H T Y W X M C A S F I G

最后整篇文章就出来了:

......Over a hundred years ago,in 1640,the head of the Baskerville

先将密文分为两行

T E O G S D Y U T A E N N

H L N E T A M S H V A E D

再按上下上下的顺序组合成一句话

THE LONGEST DAY MUST HAVE AN END.

其实,还有多线的栅栏密码,大家试试解下面的密文:

ASLELNASLAJLLHLWLDCHLVILABEAJKAHEL

sat down in the DXeat dininD haUU to dXinO as AsAaU theG dXanO KottUe

afteX KottUe and soon theG KeDan to sinD and UaADh and shoAt eSiU

woXds......(小写的是替换后的,大家可不看后面自己推推)

,如:

明码表 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

密码表 F G H I J K L M N O P Q R S T U V W X Y Z A B C D E

(密码学中用来书写原始信息的有关文字称为明码表,用来替换明码字母的有关

KXotheXs weXe awaG he Onew that she woAUd Ke aUone so he Xode to the

faXm with fiSe oX siI of his eSiU fXiends theG made the DiXU Do KaPO to

KasOeXSiUUe haUU with them and UoPOed heX in a Xoom AWstaiXs then theG

解答者:drhorse

(突破点是WSKQ,密文中出现了两次,不妨把它当作一个单词)

MHILY LZA ZBHL XBPZXBL MVYABUHL HWWPBZ JSHBKPBZ JHLJBZ KPJABT HYJHUBT

LZA ULBAYVU

FABER EST SUAE QUISQUE FORTUNAE APPIUS CLAUDIUS CAECUS DICTUM ARCANUM

现在概括一下:

明码表 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

密码表 E R Z B N L H T Y M C F

to be continued......

密码表 Q W E R T Y U I O P A S D F G H J K L Z X C V B N M

明文 F O R E S T

密文 Y G K T L Z

这种密码持续使用几个世纪,直到阿拉伯人发明了密码破解术......

本文的部分资料来自《密码故事》这本书(包括密码的历史,有关术语及一些数

据,例题和练习由本人和黑尘翼落提供),建议大家买原书看看,里面的密码故

事十分精彩哦~~~

如果大家对这篇文章有什么疑问,见解或建议,请跟帖。本人还有一个恺撒移位

密码破解不能,望黑尘翼落,hoon,drhorse等密码高手不吝指教,在此先谢过~

~~

MHILY LZA ZBHL XBPZXBL MVYABUHL HWWPBZ JSHBKPBZ JHLJBZ KPJABT HYJHUBT

words......

总结一下吧,解单字母替换密码,首先要进行频率分析,确认几个频率较高和较

低的几个字母,再根据英文本身的特点进行分析,并寻找一定的证据证明自己的

结论,假设的同时要和标准频率对照一下,特别要注意上下文的连贯性,那就可

以了。

C:2.8 P:1.9

3密码(转) 现过几个CY,就是TO了,英文中TO出现的频率也颇高,就又证实了自己的推理。

当我们解密的时候,除了大胆假设,还要不时运用其他证据来证实自己的推理,

否则很容易到了最后才发现自己的错误,那又要花大量时间重头做起了。

L A B E A J K A H E L

All shall be well and Jack shall have Jill.---有情人终成眷属。

解答者:drhorse

QEBUB FP KL OLPB TFQELRQ D QELOK.

There is no rose without a thorn.---没有不带刺的玫瑰。

解答者:drhorse

(突破点有D,FP等,一般来说,英文文章单字母单词出现频率最多的是A,I;双

字母单词出现较多的是IN,OF,IS,ON等;三字母的最多是THE,AND;四字母的

有THAT等)

WSKQUGEWWSKQYG

Easy come,easy go.---来得容易去得快。

密码术,Cryprography,从希腊词Kryptos派生而来。它是一种为了使信息无法

被外人理解,而对信息进行加密的技术。密码术通常分为两种,那就是易位和替

换。

对于易位,不得不说栅栏密码,请先看下面的密文:

TEOGSDYUTAENNHLNETAMSHVAED

再看看解密过程:

又有fiSe oX siI,即five or siI,那么I=X。由......the DiXU Do KaPO to

......推出K=B。由......he Onew that......推出O=K。由.....enVoGed

hAntinD WeoWUe......推出V=J,W=P。由......he was PXAeU.....和结合上下

EST NEUTRON

解答者:drhorse

(这是拉丁文,我看不懂,感谢drhorse将其破译,这是《密码故事》里的第2关)

阿拉伯人的破译方法是频率分析法,下面先说说各字母在英语文章中出现的频率

(百分比)

A:8.2 N:6.7

B:1.5 O:7.5

Baskerville Hall with them and locked her in a room upstairs.Then they

sat down in the great dining hall to drink.As usual they drank bottle

after bottle and soon they began to sing and laugh and shout evil

将其代入原文,得:

......oSeX a hAndXed GeaXs aDo in 1640 the head of the KasOeXSiUUe