ASA配置笔记

ASA个人学习笔记

2.3 小实验-ACL

下面还是通过实验来说明一下吧,防火墙该如何做才可以正确的放行流量, 以及访注意一些什么样的配置来放行流量, 介绍 ACL 的特性以及一些高级特性等, 如下图:

实验需求: 允许 outside 设备 telnet inside 的设备, 并且 inside 可以 ping 通 outside 的设备。 配置: 只需要配置 ACL 流行需要的流量即可。 access-list 100 extended permit icmp any any echo-reply 令的意思是放行 ICMP 是返回的流量 access-list 100 extended permit tcp 100.1.1.0 255.255.255.0 10.1.1.0 255.255.255.0 eq telnet ! !放行从外到内的 TELNET 流量 ! !这命

time-range 1-to-5

! !配置一个名字为“1-to-5”的时间范围 ! !配置工作日的时间

periodic weekdays 9:00 to 18:00 time-range 1-to-5

access-list 100 permit tcp host 100.1.1.1 host 10.1.1.2 eq 80 ! !在 ACL 里面调上时间范围ASALeabharlann 个人学习笔记一、 ASA 简介

个人感觉吧,学习 ASA 的时候,有点难以下手。因为并不像之前那些协议的 时候都是一块一块的,而且相互之间是联系在一起的,学习起来容易很多。而 ASA 是一个设备,接触到 ASA 的技术都要学,所以就会乱了,不知学哪些好。怎 么样才能入门等等。 在我学习了 ASA 之后做了此笔记,慢慢从入门开始一直到各 个技术学习。

Asa配置大全

1、ASA基本配置静态路由:route outside 192.168.100.0 255.255.255.0 192.168.1.99配置允许telnet:telnet 192.168.10.0 255.255.255.0 inside配置telnet超时时间:telnet timeout 5配置本地认证telnet与console:aaa authentication telnet console LOCAL配置SSH生成密钥对:aaa authentication ssh console LOCALciscoasa(config)# crypto key generate rsaINFO: The name for the keys will be: <Default-RSA-Key>Keypair generation process begin. Please wait...ciscoasa(config)#配置允许SSH:ssh 192.168.10.0 255.255.255.0 inside配置允许ASDM管理:http server enablehttp 192.168.10.0 255.255.255.0 insideasdm image disk0:/asdm-602.binusername cisco password cisco privilege 15配置PAT:nat (inside) 1 192.168.10.0 255.255.255.0global (outside) 1 interface配置端口映射:access-list to_server extended permit tcp any host 192.168.1.99 eq wwwaccess-group to_server in interface outsidestatic (inside,outside) tcp interface www 192.168.10.98 www netmask 255.255.255.255配置ACL:access-list to_server extended permit tcp any host 192.168.1.99 eq wwwaccess-group to_server in interface outside配置允许ICMP穿越:policy-map global_policyclass inspection_defaultinspect icmp配置URL过滤:url-server (outside) vendor websense host 192.168.1.100 timeout 30 protocol TCP version 1 connections 5filter url http 192.168.10.0 255.255.255.0 0.0.0.0 0.0.0.0 allow日志管理:开启logging:logging enable开启console日志:logging console 7将日志发送到日志服务器:logging trap 7logging host inside 192.168.10.98配置IPS:ip audit name zxd info action alarmip audit name cisco attack action alarmip audit interface outside zxdip audit interface outside cisco2、VPN配置ASA IPSec L2L配置:access-list nonat extended permit ip 192.168.10.0 255.255.255.0 192.168.100.0 255.255.255.0 nat (inside) 0 access-list nonatcrypto ipsec transform-set cisco esp-des esp-nonecrypto map cisco 10 match address nonatcrypto map cisco 10 set peer 192.168.1.96crypto map cisco 10 set transform-set ciscocrypto map cisco interface outsidecrypto isakmp enable outsidecrypto isakmp policy 1authentication pre-shareencryption deshash shagroup 1tunnel-group 192.168.1.96 type ipsec-l2ltunnel-group 192.168.1.96 ipsec-attributespre-shared-key ciscoASA Remote VPN Server配置:ip local pool vpnpool 192.168.2.250-192.168.2.254group-policy vpntest internalgroup-policy vpntest attributesvpn-tunnel-protocol IPSecusername zhong password xiaodongtunnel-group vpntest type remote-accesstunnel-group vpntest general-attributesaddress-pool vpnpooldefault-group-policy vpntesttunnel-group vpntest ipsec-attributespre-shared-key ciscocrypto ipsec transform-set cisco esp-des esp-md5-hmac crypto dynamic-map vpntest 1 set transform-set cisco crypto dynamic-map vpntest 1 set reverse-route crypto map cisco 1 ipsec-isakmp dynamic vpntest crypto map cisco interface outsidecrypto isakmp enable outsidecrypto isakmp policy 10authentication pre-shareencryption aeshash shagroup 2RADIUS认证用户:aaa-server vpntest protocol radiusaaa-server vpntest (outside) host 192.168.1.100key ciscotunnel-group vpntest general-attributes authentication-server-group (outside) vpntestASA SSL VPN配置ip local pool vpnpool 192.168.2.200-192.168.2.210 username zhong password xiaodongwebvpnenable outsidesvc image disk0:/sslclient-win-1.1.3.173.pkgsvc enabletunnel-group-list enablegroup-policy webvpn internalgroup-policy webvpn attributesvpn-tunnel-protocol svc webvpnwebvpnsvc ask enabletunnel-group webvpn type remote-accesstunnel-group webvpn general-attributesaddress-pool vpnpooldefault-group-policy webvpntunnel-group webvpn webvpn-attributesgroup-alias hnebony enableIOS SSL VPN配置aaa new-modelaaa authentication login vpnauthen localusername zhong password xiaodongip local pool vpnpool 192.168.20.200 192.168.20.254interface loopback 0ip address 192.168.20.1 255.255.255.0exitwebvpn install svc disk0:/webvpn/svc.pkgwebvpn gateway outip address 192.168.1.99inservicewebvpn context vpntestpolicy group vpntestfunctions svc-enabledsvc address-pool vpnpoolsvc split include 192.168.0.0 255.255.0.0exitdefault-group-policy vpntestaaa authentication list vpnauthengateway outinserviceIOS Easy VPN Server配置:aaa new-modelaaa authentication login vpnauthen localaaa authorization network vpnauthor localusername zhong password xiaodongip local pool vpnpool 192.168.20.200 192.168.20.254ip access-list extended splitpermit ip 192.168.0.0 0.0.255.255 192.168.20.0 0.0.0.255 crypto isakmp policy 1authentication pre-sharehash md5group 2crypto isakmp client configuration group vpntestkey ciscopool vpnpoolacl splitcrypto ipsec transform-set cisco esp-aes esp-sha-hmac crypto dynamic-map vpndymap 1set transform-set ciscoreverse-routecrypto map vpntest client authentication list vpnauthen crypto map vpntest client configuration address respond crypto map vpntest isakmp authorization list vpnauthor crypto map vpntest 10 ipsec-isakmp dynamic vpndymap inter f0/0crypto map vpntest使用ACS认证与授权:aaa authentication login vpnauthen group radiusaaa authorization network vpnauthor group radiusradius-server host 192.168.1.100 auth-port 1645 acct-port 1646 key ciscoRADIUS (IETF)选中6、64、65、69、81.建立用户:vpntest(vpn组路由器配置crypto isakmp client configuration group vpntest可以取消)然后建立用户IOS Easy VPN Client配置:crypto ipsec client ezvpn vpntestmode clientconnect autopeer 192.168.10.1group vpntest key ciscousername zhong password xiaodonginterface f0/0crypto ipsec client ezvpn vpntestinterface f1/0crypto ipsec client ezvpn vpntest inside R1#crypto ipsec client ezvpn xauthUsername: zhongPassword:3、802.1X认证aaa new-modelaaa authentication dot1x default group radius aaa authorization network default group radius radius-server host 192.168.1.100 key cisco dot1x system-auth-controlinterface f0/1dot1x port-control auto指定VLAN:4、RSTPAlternate port—Offers an alternate path toward the root switch to that provided by the current root port.Backup port—Acts as a backup for the path provided by a designated port toward the leaves of the spanning tree. A backup port can exist only when two ports are connected in a loopback by a point-to-point link or when a switch has two or more connections to a shared LAN segment.Edge ports—If you configure a port as an edge port on an RSTP switch by using the spanning-tree portfast interface configuration command, the edge port immediately transitions to the forwarding state. An edge port is the same as a Port Fast-enabled port, and you should enable it only on ports that connect to a single end station.Root ports—If the RSTP selects a new root port, it blocks the old root port and immediately transitions the new root port to the forwarding state.Point-to-point links—If you connect a port to another port through a point-to-point link and the local port becomes a designated port, it negotiates a rapid transition with the other port by using the proposal-agreement handshake to ensure a loop-free topology. As shown in Figure 18-4, Switch A is connected to Switch B through a point-to-point link, and all of the ports are in the blocking state. Assume that the priority of Switch A is a smaller numerical value than the priority of Switch B. Switch A sends a proposal message (a configuration BPDU with the proposal flag set) to Switch B, proposing itself as the designated switch. After receiving theproposal message, Switch B selects as its new root port the port from which the proposalmessage was received, forces all nonedge ports to the blocking state, and sends an agreement message (a BPDU with the agreement flag set) through its new root port. After receiving Switch B’s agreement message, Switch A also immediately transitions its designated port to the forwarding state. No loops in the network are formed because Switch B blocked all of its nonedge ports and because there is a point-to-point link between Switches A and B. When Switch C is connected to Switch B, a similar set of handshaking messages are exchanged.Switch C selects the port connected to Switch B as its root port, and both ends immediately transition to the forwarding state. With each iteration of this handshaking process, one more switch joins the active topology. As the network converges, this proposal-agreement handshaking progresses from the root toward the leaves of the spanning tree. The switch learns the link type from the port duplex mode: a full-duplex port is considered to have a point-to-point connection; a half-duplex port is considered to have a shared connection. You can override the default setting that is controlled by the duplex setting by using the spanning-tree link-type interface configuration command.5、时间访问列表time-range zxdabsolute start 08:30 24 August 2009 end 18:00 01 September 2009time-range ciscoperiodic daily 8:00 to 18:00access-list 110 permit ip any any time-range cisco6、QOSCAR:rate-limit input access-group 101 1000000 3000 4000 conform-action transmit exceed-action dropGTS:class-map match-all ciscomatch access-group 101!!policy-map ciscoclass ciscopolice cir 500000 bc 10000 pir 1000000 be 10000conform-action transmitexceed-action set-prec-transmit 2violate-action dropinterface f1/0service-policy output ciscoCBWFQ:class-map match-all cbwfqmatch access-group 101policy-map cbwfqclass cbwfqpriority percent 60interface f1/0service-policy output cbwfq7、NA T-T8、标准化产品特色:1定位准确,以就业为导向。

as笔记

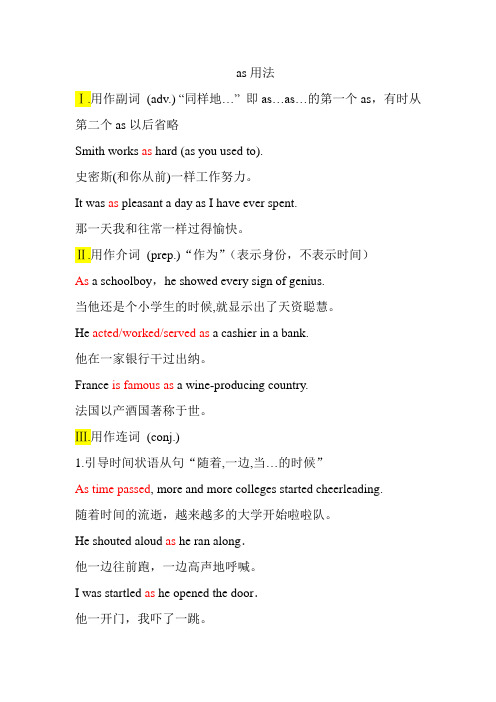

as用法Ⅰ.用作副词(adv.) “同样地…”即as…as…的第一个as,有时从第二个as以后省略Smith works as hard (as you used to).史密斯(和你从前)一样工作努力。

It was as pleasant a day as I have ever spent.那一天我和往常一样过得愉快。

Ⅱ.用作介词(prep.)“作为”(表示身份,不表示时间)As a schoolboy,he showed every sign of genius.当他还是个小学生的时候,就显示出了天资聪慧。

He acted/worked/served as a cashier in a bank.他在一家银行干过出纳。

France is famous as a wine-producing country.法国以产酒国著称于世。

Ⅲ.用作连词(conj.)1.引导时间状语从句“随着,一边,当…的时候”As time passed, more and more colleges started cheerleading.随着时间的流逝,越来越多的大学开始啦啦队。

He shouted aloud as he ran along.他一边往前跑,一边高声地呼喊。

I was startled as he opened the door.他一开门,我吓了一跳。

2.引导原因状语从句“因为”As rain has fallen,the air is cooler.由于下了雨,空气比较凉爽。

I can't come tonight,as I'm going to a concert.今晚我不能来,因为我要去听音乐会。

3.引导让步状语从句“尽管”(特殊的倒装形式)Child as is Paul,he knows enough to tell good from bad.(零冠词) 保尔虽是个孩子,却已懂得区分好坏。

Waveslv_ASA5500原创笔记

绝对原创_____作者:waveslvASA5500 7.2版本之应用笔记1.默认http配置192.168.1.1(management口) 可以用SDM访问进行图形化配置interface management 0/0ip address 192.168.1.1 255.255.255.0nameif managementsecurity-level 100no shutdownasdm logging informational 100asdm history enablehttp server enablehttp 192.168.1.0 255.255.255.0 managementdhcpd address 192.168.1.2-192.168.1.254 managementdhcpd lease 3600dhcpd ping_timeout 750dhcpd enable managementPIX515/Einterface ethernet 1ip address 192.168.1.1 255.255.255.0nameif managementsecurity-level 100no shutdownasdm logging informational 100asdm history enablehttp server enablehttp 192.168.1.0 255.255.255.0 managementdhcpd address 192.168.1.2-192.168.1.254 managementdhcpd lease 3600dhcpd ping_timeout 750dhcpd enable managementno nat (inside) 1 清除NATwrite erase 清除startconfigclear config all 清除所有的配置2.multiple context不支持的特性:VPN 和dynamic routing protocols和mutlicast.在从single context转到mutliple context,startconfig是不被保存的,如果需要你应该备份它会生成两个新的文件:startconfig和admin.cfg,原来的running-config更名为old_running.cfghostname(config)# mode multiple如果需要从多文本模式变成单文本模式,你可能想把先头的运行文件恢复回来,因为在多文本模式下很多东西是不支持单文本的,执行以下命令:hostname(config)# copy flash:old_running.cfg startup-confighostname(config)# mode single3. 5505自适应防火墙配置PORT和VLAN.5505是不支持subinterface的E6/7端口是POE端口,支持IP Phones and wires access point4.同样安全级别的接口之间默认是不允许相互传输数据的,可以使用如下命令来打开这个开关:hostname(config)# same-security-trafficpermit inter-interface5.5500系列防火墙默认的登陆密码是cisco,你可以使用password xxxx来修改这个密码配置特权密码:enable password xxxxx6.防火墙路由配置:静态路由RIP OSPF在同一[接口]支持负载均衡三条:The security appliance supports up to three equal cost routes on the same interface for loadbalancing.hostname(config)# route if_name dest_ip mask gateway_ip [distance] 静态路由hostname(config)# route outside 0 0 192.168.1 1 默认路由静态路由追踪:即当主线路断开的情况下(即下一跳不可用的时候),移去主静态路由,把备份路由启起来进行热备,如果不配置,主静态路由会一直存在于路由表之中hostname(config)# sla monitor sla_id 定义一个sla IDhostname(config-sla-monitor)# type echo protocol ipIcmpEcho target_ip interface if_name 定义追踪下一跳hostname(config)# sla monitor schedule sla_id life forever start-time now 定义一个排程,决定什么时候开始追踪hostname(config)# track track_id rtr sla_id reachability 定义一个追踪ID hostname(config)# route if_name dest_ip mask gateway_ip [admin_distance] track track_id 定义追踪目的网络7.ospf 和RIP不能同时运行在ASA防火墙,也不支持RIP和OSPF的路由重新分配8.OSPF在接口下的配置:hostname(config)# router ospf 2hostname(config-router)# network 2.0.0.0 255.0.0.0 area 0hostname(config-router)# interface insidehostname(config-interface)# ospf cost 20hostname(config-interface)# ospf retransmit-interval 15hostname(config-interface)# ospf transmit-delay 10hostname(config-interface)# ospf priority 20hostname(config-interface)# ospf hello-interval 10hostname(config-interface)# ospf dead-interval 40hostname(config-interface)# ospf authentication-key ciscohostname(config-interface)# ospf message-digest-key 1 md5 ciscohostname(config-interface)# ospf authentication message-digestOSPF配置:接口参数' area参数' 路由汇总' 路由重新分布' 配置默认路由' 邻居UP或是DOWN通告(需要在邻居上配置)9. Defining Route MapsThe following example shows how to redistribute routes with a hop count equal to 1 into OSPF. The security appliance redistributes these routes as external LSAs with a metric of 5, metric type of Type 1, and a tag equal to 1.hostname(config)# route-map 1-to-2 permithostname(config-route-map)# match metric 1hostname(config-route-map)# set metric 5hostname(config-route-map)# set metric-type type-1DHCP配置:hostname(config)# dhcpd address 10.0.1.101-10.0.1.110 insidehostname(config)# dhcpd dns 209.165.201.2 209.165.202.129hostname(config)# dhcpd wins 209.165.201.5hostname(config)# dhcpd lease 3000hostname(config)# dhcpd domain hostname(config)# dhcpd enable inside不支持的参数配置:子网掩码DHCP中继配置:hostname(config)# dhcprelay server 201.168.200.4hostname(config)# dhcprelay enable insidehostname(config)# dhcprelay setroute insideVPN一般分为两种类型:lan to lan; remote access前者安全防火墙或是安全网关也有两种模式:initiator and responder 即发起者和响应者main mode or aggressive mode 主模式和挑战模式◆1'配置IKE:crypto isakmp policy 2 encryption des/3descrypto isakmp policy 2 authtication pre-sharecrypto isakmp policy 2 hash md5 /sha是默认的crypto isakmp policy 2 lifetime 86400crypto isakmp policy 2 group 2 默认是2 即1024bit2'在outside接口应用IKEcrypto isakmp enable outside3'关掉挑战模式crypto isakmp am-disable no crypto isakmp am-disable关掉了挑战模式,阻止了用cisco VPN client用预共享密钥的方式建立vpn连接,但可以用(基于证书的)ASA或是RSA的方式建立挑战模式默认是打开的,而且比main mode速度快,但他不提供认证保护4' 对端认证方式: address hostname key-id auto 四种默认为hostnamecrypto isakmp identity auto◆ Configuring IPSec (安全关联和协商)Understanding IPSec Tunnels 隧道Understanding Transform Sets 传输设置Defining Crypto Maps 定义加密图Applying Crypto Maps to Interfaces 把加密图应用到接口上Using Interface Access Lists 利用访问控制列表保护加密数据//不被保护的数据则使用deny 拒绝Changing IPSec SA Lifetimes 改变安全关联生命时间每一个静态MAP都必须指定一个ACL和PEER◆ Creating a Basic IPSec Configurationaccess-list 101 permit ip 10.0.0.0 255.255.255.0 10.1.1.0 255.255.255.0crypto ipsec transform-set myset1 esp-des esp-sha-hmaccrypto ipsec transform-set myset2 esp-3des esp-sha-hmaccrypto map mymap 10 match address 101crypto map mymap 10 set peer 192.168.1.100crypto map mymap 10 set transform-set myset1 myset2crypto map mymap 10 set security-association lifetime seconds 2700crypto map mymap interface outside 应用到接口上//在以下所属的情况,你可能需要定义多个不同的map,比如有两个ACL:分别保护两组不同的子网Acl permit 10.10.1.0 255.255.255.0 10.10.2.0 255.255.255.0Acl permit 10.10.3.0 255.255.255.0 10.10.4.0 255.255.255.0这样你则需要定义不同的序列号,定义不同的优先级◆ Dynamic crypto maps 动态加密图不会主动去初始化PEER, 只能接受响应动态加密图应该具有最低的优先级,(有最高的highest sequence numbers//序列号) 只有当其他的加密图不匹配的时候才执行crypto dynamic-map dyn1 10 match address 101crypto dynamic-map dyn 10 set transform-set myset1 myset2crypto dynamic-map dyn1 10 set security-association lifetime seconds 2700crypto ipsec transform-set myset1 esp-des esp-sha-hmaccrypto ipsec transform-set myset2 esp-3des esp-sha-hmaccrypto map mymap 200 ipsec-isakmp dynamic dyn1 // 需要绑定到静态加密图◆查看IPSEC 清除IPSECshow running-configuration cryptoshow running-config crypto ipsecshow running-config crypto isakmpshow running-config crypto mapshow running-config crypto dynamic-mapshow all crypto mapclear configure crypto //清除所有的crypto配置clear configure crypto ca trustpointclear configure crypto dynamic-mapclear configure crypto mapclear configure crypto isakmpclear configure crypto isakmp policyclear crypto isakmp sa★配置L2TP over IPSEC (不够安全的访问) //ASA5500系列防火墙本身是不支持L2TP, 但支持L2TP OVER IPSEC模式: 服务器与客户端模式LNS 和LAC 模式如果防火墙配置了L2TP OVER IPSEC,你要想用访问它,必须关掉本机已经安装好的cisco vpn client的服务再重新启动电脑hostname(config)# crypto ipsec transform-set trans_name mode transport //必须把mode配置为transport,因为默认为tunnelhostname(config)# group-policy group_policy_name attributes //创建一个组策略hostname(config-group-policy)# vpn-tunnel-protocol l2tp-ipsec //对于此组使用l2tp-ipsechostname(config)# tunnel-group name general-attributes //创建一个通用属性组hostname(config)# tunnel-group name type ipsec-ra //定义类型hostname(config-tunnel-general)# group-policy group_policy_namehostname(config-tunnel-general)# authentication-server-group LOCALhostname(config-tunnel-general)# address-pool pool_name //客户端可分配到的IP地址hostname(config)# tunnel-group name ppp-attributes //chap ;mschap(对于你使用微软的拨号程序); paphostname(config-ppp)# authentication paphostname(config)# username t_wmith password eu5d93h mschap //用于local验证用户hostname(config)# l2tp tunnel hello secondshostname(config)# crypto isakmp enablehostname(config)# crypto isakmp nat-traversal 30★隧道类型:三种 The default tunnel-group type is ipsec-ra1 general tunnel2 ipsec tunnel3 web tunnelConfiguring IPSec Remote-Access Tunnel GroupsThe contents of the default LAN-to-LAN tunnel group are as follows: //默认L-2-L配置tunnel-group DefaultL2LGroup type ipsec-l2ltunnel-group DefaultL2LGroup general-attributesno accounting-server-groupdefault-group-policy DfltGrpPolicytunnel-group DefaultL2LGroup ipsec-attributesno pre-shared-keypeer-id-validate reqno chainno trust-pointisakmp keepalive threshold 10 retry 2创建用户.关联于VPN组策略hostname(config)# username anyuser attributeshostname(config-username)# vpn-group-policy FirstGrouphostname(config-username)# vpn-simultaneous-logins 4 //限制同一个用户可以同时登陆的数量实例一:ipsec remote accesshostname(config)# interface ethernet0 //接口基本配置hostname(config-if)# ip address 10.10.4.200 255.255.0.0hostname(config-if)# nameif outsidehostname(config)# no shutdownhostname(config)# isakmp policy 1 authentication pre-share //配置IKE:hostname(config)# isakmp policy 1 encryption 3deshostname(config)# isakmp policy 1 hash sha //防止验证信息被篡改的一种方式hostname(config)# isakmp policy 1 group 2hostname(config)# isakmp policy 1 lifetime 43200 //A time limit for how long the security appliance uses an encryption key before replacing it.hostname(config)# isakmp enable outside //在外网口启用IKE hostname(config)# ip local pool testpool192.168.0.10-192.168.0.15 //定义一个远程用户登陆所获取到的内部IPhostname(config)# username testuser password 12345678 //定义一个远程访问用户hostname(config)# crypto ipsec transform set FirstSet esp-3des esp-md5-hmac //设置一个名字为Firstset的交换集, 包括加密方法和认证方式.hostname(config)# tunnel-group testgroup type ipsec-ra //定义一个隧道组hostname(config)# tunnel-group testgroup general-attributes //继承通用属性hostname(config-general)# address-pool testpool//使用先头定义好的ip地址池hostname(config)# tunnel-group testgroup ipsec-attributes //配置testgroup的IPSEC属性hostname(config-ipsec)# pre-shared-key 44kkaol59636jnfx //使用预共享密钥方式认证hostname(config)# crypto dynamic-map dyn1 1 set transform-set FirstSet //定义一个动态加密图,使用先头定义好的加密集hostname(config)# crypto dynamic-map dyn1 1 set reverse-route//hostname(config)# crypto map mymap 1 ipsec-isakmp dynamic dyn1 //需要定义一个静态加密图,再把动态加密图绑定到静态上hostname(config)# crypto map mymap interface outside //把静态加密图应用到外网接口上hostname(config)# write memory //保存配置实例二:LAN—TO—LANhostname(config)# interface ethernet0hostname(config-if)# ip address 10.10.4.100 255.255.0.0hostname(config-if)# no shutdownhostname(config)# isakmp policy 1 authentication pre-sharehostname(config)# isakmp policy 1 encryption 3deshostname(config)# isakmp policy 1 hash shahostname(config)# isakmp policy 1 group 2hostname(config)# isakmp policy 1 lifetime 43200hostname(config)# isakmp enable outsidehostname(config)# crypto ipsec transform set FirstSet esp-3des esp-md5-hmachostname(config)# access-list l2l_list extended permit ip 192.168.0.0 255.255.0.0150.150.0.0 255.255.0.0hostname(config)# tunnel-group 10.10.4.108 type ipsec-l2l //隧道组类型为l2l hostname(config)# tunnel-group 10.10.4.108 ipsec-attributes //不用配置通用属性hostname(config-ipsec)# pre-shared-key 44kkaol59636jnfxhostname(config)# crypto map abcmap 1 match address l2l_list //加密需要加密的数据hostname(config)# crypto map abcmap 1 set peer 10.10.4.108 //对端IP hostname(config)# crypto map abcmap 1 set transform-set FirstSethostname(config)# crypto map abcmap interface outsidehostname(config)# write memory诠释IPSEC RA1.定义外网接口.毕竟远程vpn进来的数据都是从OUTSIDE口进来的,至少我们应该为它配置ip 地址,让peer找到它,而且需要在防火墙上明确定义他是outside2.配置IKE协商并在outside口开启ike功能.IKE是用于和对端进行连接前的协商的,他指导对方如何建立IKE SA(安全关联),当然协商的东东必须一样了,要不然我们怎么同步呢? 故在两端需要配置一样的IKE策略,具体详细配置见上页,最后我们定义好了总的在哪个outside口开启这个功能吧3.地址池.当远程客户端连接上来的时候你总得给他一个内部的IP地址吧,所以我们得定义一个IP 地址池了,以后在tunnel-group中要用到的4.添加用户当远程客户端连接上来的时候你总得认识他是谁吧,所以我们添加一个用户是可以理解的,至于你给他什么样的权限,这点好象不是很重要5.设置传输集这个用途是什么,我现在还是蒙的,cisco文档是这样说的,传输集集成了加密方式和验证方式,我在想,既然我们都协商好了用DES或是3DES(在IKE策略定义里),那这里还多此一举干嘛啊,而且文档还称两端必须一样的传输集,最多可以定义11个绑定到加密图6.定义隧道组Vpn技术说白了就是加密技术和隧道技术,所以我们配置的时候自然不要忘了配置隧道了,隧道也是一些参数的集合而已,系统都有默认的隧道组的,你可以不定义,用默认的,有三种:RA ;L2L; WEB,当然我们还是自己定义一个来用比较安逸些.在不同的场合用不同的类型.在具体配置的时候,分两个阶段:通用属性+IPSEC属性, 通用里我们就把前面定义的哪个ip地址池在这里用上了, ipsec 则定义预共享的密钥7. 既然是RA 远程访问,对端则是动态的IP地址,所以我们需要定义动态加密图,在LAN---TO---LAN中则定义为静态加密图,不过动态加密图还是需要绑定到静态上的,定义好动态加密图使用前面我们定义的交换集,当然前面如果你定义了多个交换集,你选择一个则可以了, 最后我们把动态加密图绑定到静态图上, 最后还要把他应用到OUTSIDE接口上,这点是非常重要的总结: 这里好象没有用到组策略呢,我想应该是用的系统默认的组策略吧,L2L 的我这里就不多讲了,一个鸟样,只是我们不用定义动态加密图了,当然也不会用到用户和IP 地址池这个鬼东西了,因为毕竟我们是网关对网关啊,当然隧道组类型我们则用TYPE: L2L 了.哦,有个关键的东西没有讲到,就是我们需要自己定义一个ACL,来明确告诉vpn 要保护谁到谁的数据,并且我们在IPSEC 里面要指定用这个ACL,而且现在我们网关对网关了,所以我们需要定义Peer防火墙的配置原理1.访问原则 (路由模式)Inside 可以自由访问outside (我们可能会想为什么包能回来,因为防火墙会检查是否这是已经建立起来的session)Outside 可以访问DMZ (但必须通过ACL,filters,AAA)Inside 可以访问DMZ (但必须通过ACL,filters,AAA)Outside 不可以访问inside, 虽然The outside user might attempt to reach an inside user byusing an existing NAT session,但是不能成功,所以攻击是困难的DMZ 可以访问inside(但必须通过ACL,filters,AAA)2.透明防火墙 transparent firewall当一个现存的网络中,我们可以很容易的引入透明模式防火墙,因为我们不需要修改现在ipadd 规划★ 高级别接口 低级别接口 不需要ACL,反之,则需要默认可以传输的流量类型:IP 和ARP3.访问控制列表★类型:Standard : ospf 重新分布Extended : ip 传输访问控制, 标示NAT允许地址, vpn访问Webtype : webvpn控制Ethertype: 当防火墙为传输模式时,控制访问对于non-IP traffic★NAT,当你在防火墙上做了static nat时,即把一个公网IP影射到了一个内部私有IP,这时你需要做一个访问控制列表,外部地址访问内部主机,并且应该应用到outside接口上(进来的方向)内部地址访问外部网络时,你需要定义ACL,并应用带inside接口上(进防火墙的方向★extended ace基于源地址,目的地址,原端口,目的端口,协议,ICMPICMP是无连接的协议,所以你需要在双向上应用ACE★ethertype acetransparent firewall mode onlyEtherTypes are connectionless(无连接), 仅仅用在传输模式,也许就是应用到以太网环境吧★standard aceSingle context mode only标准访问控制列表不能应用在接口上控制流量★利用object group可以简单化ACEObject group 类型:protocol, network, servicers, icmp type. 可以嵌套使用★定义时间记录日志(log)hostname(config)# time-range for2006hostname(config-time-range)# absolute start 8:00 1 january 2006★记录日志(log)4. NAT★为什么要用NAT内部地址在internet上是不能路由的Nat隐藏了内部地址,免受外网的攻击可以解决公网地址紧缺的问题,采用地址复用技术★nat控制同等安全水平的接口no nat 但如果配置了Dyn nat,则必须匹配NAT ruleInside----->outside 需要nat★Dynamic nat and patNat 标记从哪个接口来的数据Global 标记从哪个接口出去通过ID进行匹配,两个不同的接口可以同时匹配同一个global id,也就是说inside 和dmz的真实IP都可以转换成同一个global id里面的IP地址See the following commands for this example:hostname(config)# nat (inside) 1 10.1.2.0 255.255.255.0hostname(config)# nat (dmz) 1 10.1.1.0 255.255.255.0hostname(config)# global (outside) 1 209.165.201.3-209.165.201.105 通过ACL进行网络访问控制how to control network access through the security appliance using access lists★任何的传输都可以自由的离开防火墙的任何接口,但要进入任何的接口都需要借助于ACL (除内网的数据传输进入inside口)★Outbound 和inbound 是相对于设备而言的开放内部网络主机209.165.201.12的www端口,只允许外部网络访问此端口(static nat) hostname(config)# access-list ACL_OUT extended permit tcp any host 209.165.201.12 eq www hostname(config)# access-group ACL_OUT in interface outside6 .QOS1.qos 概念(rate-limit,priority)The primary goal of QoS in the security appliance is to provide rate limiting on selected network traffic for both individual flow and VPN tunnel flow to ensure that all traffic gets its fair share of limited bandwidth.即: QOS在防火墙的应用终极目标是利用速度限制的方法,使个体传输和VPN数据流公平的共享有限的带宽,从儿是高带宽的,低延时的,重要的数据流得到保障的服务,但同时给予了其他的传输流基本的带宽需求(或是利用优先权排队机制达到同样的需求)2.qos实现创建一个传统的QOSConfiguring a traditional QoS policy for the security appliance consists of the following steps:•Defining traffic classes (class-map command).•Associating policies and actions with each class of traffic (policy-map command). •Attaching policies to logical or physical interfaces (service-policy command).interface GigabitEthernet0/3service-policy output policy-map-nameQOS只能用在接口output方向★hostname(config)# access-list non-tunneled extended permit tcp any any hostname(config)# class-map browsehostname(config-cmap)# description "This class-map matches all non-tunneled tcp traffic."hostname(config-cmap)# match access-list non-tunneled3.Defining a QoS Policy Map (最多可以定义256条police maps,每police可以包含最多256数据流)★Applying Rate LimitingLLQ traffic is not rate-limited.注∶You cannot enable both priority and policing together. 一个分类不能同时指定速度限制和优先级当一个service police应用或是取消在一个已经存在的vpn client/lan—lan ,是不会立即生效的,你需要清除连接或是重新连接★Activating the Service Policy一个police可以全局的应用或是指定某个接口,全局只能应用一个police,接口可以是虚拟的或是物理的若你想在接口下应用优先权排队,需要预先在全局模式下打开某个接口的优先权排队功能hostname(config)# priority-queue interfacehostname(config-priority-queue)#★view qos confighostname# show service-policy police //查看qos限速Global policy:Service-policy: global_fw_policyInterface outside:Service-policy: qosClass-map: browsepolice Interface outside:cir 56000 bps, bc 10500 bytesconformed 10065 packets, 12621510 bytes; actions: transmitexceeded 499 packets, 625146 bytes; actions: dropconformed 5600 bps, exceed 5016 bpshostname# show service-policy priority //查看qos优先权排队Global policy:Service-policy: global_fw_policyInterface outside:Service-policy: qosClass-map: TG1-voicePriority:Interface outside: aggregate drop 0, aggregate transmit 9383hostname# show running-config policy-map //查看qos限速配置!policy-map testclass class-defaultpolicy-map inbound_policyclass ftp-portinspect ftp strict inbound_ftppolicy-map qosclass browsepolice 56000 10500class TG1-voicepriorityclass TG1-BestEffortpolice 200000 37500hostname(config)# show running-config priority-queue test //查看qos优先权排队配置priority-queue testqueue-limit 2048tx-ring-limit 256hostname(config)#7.Configuring Application Layer Protocol Inspection (配置应用层协议深度检测)7.1 when 什么时候我们需要用到深度检测当一个用户建立一个连接,防火墙利用acl进行检查,通过则创建一个地址传输,为这此会话创建一个快速通道,so后续的包则不需要消耗更多的时间去检查很多协议都可能打开两个tcp或是udp端口,用一个知名的初始的端口号去建立session ,再去协商另一个端口号,比如ftp,数据传输20端口,控制传输21端口上述情况可能需要用到深度检测7.2 限制• State information for multimedia sessions that require inspection are not passed over the state link for stateful failover. The exception is GTP, which is replicated over the state link.• Some inspection engines do not support PAT, NAT, outside NAT, or NAT between same security interfaces.默认的inspection policy,a global policy,一个全局的策略,应用到了所有的接口,如果你想改变他或是添加一个新的默认没有打开的新的检测,你需要编辑default inspection policy and disable it and apply a new one7.4 DNS rewrite配置实例:The following example configures the security appliance for the scenario shown in Figure 25-2. It assumes DNS inspection is already enabled.hostname(config)# static (dmz,outside) 209.165.200.225 192.168.100.10 dns hostname(config)# access-list 101 permit tcp any host 209.165.200.225 eq www hostname(config)# access-group 101 in interface outsideThis configuration requires the following A-record on the DNS server:. IN A 209.165.200.225 // 需要ISP在公网dns里配置主机A记录总结:dns ipspection 对公网dns返回给防火墙的web地址进行检查,查找到rule记录里存在DNS可选项,则重新修改返回的web ip地址,再进而发给内网的web client客户端,接下来的通信则直接是inside―――》dmz---- 待续 2008-08-21 waveslv QQ 157407989。

asa配置手册

asa配置手册一些基础配置,个人工作学习中的一点整理,如有错误请指正,谢谢。

#设置主机名:(config)#hostname dust#设置时区:dust(config)#clock timezone EST 7#设置时钟:dust#clock set 15:45:30 28 FEB 2008#配置内接口 IPdust(config)#int Ethernet 0/0dust(config-if)#nameif insidedust(config-if)#security-level 100dust(config-if)#ip address 192.168.88.254 255.255.255.0#配置外部接口IPdust(config)#int Ethernet 0/1dust(config-if)#nameif outsidedust(config-if)#security-level 0dust(config-if)#ip address 210.X.X.X 255.255.255.248#配置用户名和密码dust(config)#username admin password ********* privilege 15 注:15 表示有最高权限#配置HTTP 和TELNETdust(config)#aaa authentication telnet console LOCALdust(config)#http server enabledust(config)#http 192.168.88.0 255.255.255.0 insidedust(config)#telnet 192.168.88.0 255.255.255.0 inside#配置SSH接入:dust(config)#crypto key generate rsa modulus 1024dust(config)#aaa authentication ssh console LOCALdust(config)#ssh 192.168.88.0 255.255.255.0 insidedust(config)#ssh 0 0 outsidedust(config)#ssh timeout 30dust(config)#ssh version 2#配置ASDM(自适应安全设备管理器)接入:dust(config)#http server enable 8080dust(config)#http 192.168.88.0 255.255.255.0 insidedust(config)#http 0 0 outsidedust(config)#asdm image disk0:/asdm-621.bindust(config)#username dust password ccie privilege 15#动态NAT:dust(config)#nat-controldust(config)#nat (inside) 1 192.168.10.0 255.255.255.0dust(config)#nat (inside) 1 0 0dust(config)#global (outside) 1 interfacedust(config)#global (dmz) 1 192.168.202.100-192.168.202.110#静态NATdust(config)#static (dmz.outside) 210.10.10.253 192.168.202.1dust(config)#access-list ccie extended permit tcp any host 210.10.10.253 eq wwww dust(config)#access-group ccie in interface outside#配置ACLdust(config)#access-list ccie extended deny ip 192.168.201.0 255.255.255.240 any dust(config)#access-list ccie extended permit ip any anydust(config)#access-group ccie in interface inside#ICMP协议dust(config)#icmp deny any echo outsidedust(config)#icmp permit any outsidedust(config)#access-list 111 permit icmp any any echo-reply dust(config)#access-list 111 permit icmp any any unrechable dust(config)#access-list 111 permit icmp any any time-exceededdust(config)#access-group 111 in interface outside#配置默认路由dust(config)#route ouside 0.0.0.0 0.0.0.0 220.1.1.1 1#配置DHCP服务器dust(config)#dhcpd address 192.168.10.50-192.168.10.100 insidedust(config)#dhcpd enable insidedust(config)#dhcpd dns 202.102.192.68 insidedust(config)#dhcpd lease 86400 interface insidedust(config)#dhcpd option xx ip 192.168.10.10#保存配置dust#write memory 或copy running-config startup-config #清除配置dust(config)#clear configure alldust(config)#clear configure xxx xxxasa remote vpn#在outside接口上启用isakampdust#configure terminaldust(config)#crypto isakmp enable outside#创建一个isakmp策略dust(config)#crypto isakmp policy 1dust(config-isakmp-policy)#authentication pre-sharedust(config-isakmp-policy)#encryption desdust(config-isakmp-policy)#hash md5dust(config-isakmp-policy)#group 2dust(config-isakmp-policy)#lifetime 86400#配置组策略dust(config)#group-policy mypolicy internaldust(config)#group-policy mypolicy attributesdust(config-group-policy)#vpn-tunnel-protocol ipsecdust(config-group-policy)#split-tunnel-policy tunnelspecifieddust(config-group-policy)#nem enable#定义地址池dust(config)#ip local pool vpn-pool 192.168.88.110-192.168.88.120#定义隧道组dust(config)#tunnel-group cisco type remote-accessdust(config)#tunnel-group cisco general-attributesdust(config-tunnel-general)#address-pool vpn-pooldust(config-tunnel-general)#authentication-server-group (outside) LOCAL dust(config-tunnel-general)#default-group-policy mypolicydust(config-tunnel-general)#tunnel-group cisco ipsec-attributesdust(config-tunnel-ipsec)#pre-shared-key cisco#配置转换集dust(config)#crypto ipsec transform-set ccsp esp-des esp-md5-hmacdust(config)#crypto ipsec transform-set cisco esp-des esp-md5-hmac#添加本地帐户dust(config)#username user01 password adminabcdust(config)#username user02 password admindec#定义映射集,并应用到外部接口dust(config)#crypto dynamic-map dyn-map 10 set transform-set ccsp ciscodust(config)#crypto dynamic-map dyn-map 10 set reverse-routedust(config)#crypto map cisco 60001 ipsec-isakmp dynamic dyn-mapdust(config)#crypto map cisco interface outside#配置分离隧道dust(config)#access-list split_list standard permit 192.168.88.0 255.255.255.0 dust(config)#group-policy mypolicy attributesdust(config-group-policy)#split-tunnel-policy tunnelspecifieddust(config-group-policy)#split-tunnel-network-list value split_listdust(config-group-policy)#dns-server value 202.102.192.68 8.8.8.8#放行访问列表dust(config)#access-list 100 extended permit ip 192.168.88.0 255.255.255.0 192.168.88.0 255.255.255.0dust(config)#access-list 111 extended permit icmp any any echo-replydust(config)#access-list 111 extended permit icmp any any unreachabledust(config)#access-list 111 extended permit icmp any any time-exceededdust(config)#nat (inside) 0 access-list split_listdust(config)#access-group 111 in interface outsidedust(config)#access-group 100 in interface outsidedust(config)#access-group 100 in interface inside#查看被asp和acl drop的包dust(config)# show asp drop frame acl-drop客户端连接时,地址为outside的IP,组名为cisco 密码为cisco。

ASA型号及配置命令

ASA型号及配置命令asa复习笔记一、cisco防火墙1.软件防火墙它用于基于IOS软件的设备。

一般来说,客户端上具有应用层智能的状态检测防火墙引擎占CPU和内存资源的2.5%(可以定期欣赏)硬件防火墙(更多优势)应用在一般企业外部网络:pix500系列安全设备、asa5500系列自适应安全设备、catalyst6500系列交换机和cisco7600系列路由器的防火墙服务模块(不可以定期升值)二、 Ciscosa1常见型号:型号asa5505asa5510asa5520asa5540asa5550asa5580规模作用交换机接小型企业、分公司和企业设备成本低,易于部署、集成8个10/100端口快速口远程办公环境以太网交换机中型企业、分公司企业环设备成本低,易于部署,具有高级安全和网络服务境中型企业具有模块化、高性能网络中的高可用性主动/主动服路(小凡模拟器)务,并能连接千兆以太网设备由大中型企业,服务提供商提供高密度,主动/主动高可用性服务和千兆以太网连器接,设备具有高可靠性和高性能接大型企业、服务提供商网千兆级提供高达1.2gb/s的防火墙吞吐量,具有主动口络的高性能设备/主动高可用性服务、光纤和千兆位以太网连接性大型企业、数据中心、和提供王兆位以太网连接运营商网络型号为asa5580-20、asa5580-402.基本配置配置主机名:ciscoasa>enciscoasa#cinft思科ASA(配置)#主机名ASA802域名:asa802(config)#enablepassword123telnet或ssh密码:Asa802(配置)#passwdciscoasa接口名称和安全级别asa802(config-if)#nameifinside(不起名,ping不通)Asa802(如果配置)#安全级别100(值为0-100,值越大,安全级别越高)//默认情况下,outside口安全级别为0,inside口安全级别为100,防火墙允许数据从高安全级别流向低安全级别的接口,但不允许流量从低安全级别流向高安全级别的接口,若要放行,必须做策略,acl放行;若接口的安全级别相同,那么它们之间不允许通信,绝对不允许,但有时有这个需要,故意把它们设成一样。

第8章拓展篇-ASA高级配置

dhcpd dns 202.106.0.20 202.106.46.151 –配置DNS服务器地址dhcpd wins 10.1.1.20 –配置WINS服务器dhcpd address 10.1.1.100-10.1.1.200 inside 分配地址100-200在inside接口dhcpd enable inside --开启inside接口上的DHCPdhcpd address 172.16.1.10-172.16.1.20dhcpd enable dmzasacisco(config)# interface Ethernet0/0 --进入接口asacisco(config-if)# nameif outsideasacisco(config-if)# security-level 0asacisco(config-if)# pppoe client vpdn group ADSL 开启pppoeasacisco(config-if)# ip address pppoe setroute 自动创建一个缺省路由asacisco(config)# vpdn group ADSL request dialout pppoe --请求pppoe拨号asacisco(config)# vpdn group ADSL localname fs87829050–ADSL用户名asacisco(config)# vpdn group ADSL ppp authentication pap --认证方式asacisco(config)# vpdn username fs87829050password ********* -adsl用户名密码定义安全策略ACL(访问控制列表)分为标准和扩展,区别在与标准的只基于源,而扩展的基于源和目的ACL号标准的1-99 扩展100-199asacisco(config)# access-list (word) (permit/deny)(源网络,源主机)asacisco(config)# access-list 10 standard permit 153.31.53.0 255.255.255.0扩展ACLasacisco(config)# access-list (word) (permit/deny) (协议tcp/udp/ip) (源网络,源主机) (目的网络,目的主机) asacisco(config)# access-list 101 permit ip 172.16.1.0 255.255.255.0 10.1.1.0 255.255.255.0(--允许172.16.1.0/24网段访问,10.1.1.0/24网段)asacisco(config)# access-list 100 permit tcp any(源) host 211.1.1.3(目的) eq 80--any 所有源地址host 只针对主机ep就是= 211.1.1.3 80端口asacisco(config)# access-list 100 extended permit tcp any host 211.1.1.3 eq 80--允许外部所有主机访问211.1.1.3的80端口asacisco(config)# access-group 100 in interface outside --将100 ACL应用到outside接口上asacisco(config)# access-group 101 in interface inside –将101 ACL 应用到inside接口上对象分组asacisco(config)# object-group service对象分组名字tcp/udp协议object-group service yongyou tcp(例子)port-object eq 5872 开启的端口port-object eq 1872 开启的端口Exit 退出asacisco(config)# access-list out extended permit tcp any host 211.1.1.3 object-group yongyou(写一个ACL命名为out 协议为tcp允许外部所有主机访问211.1.1.3 的5872\1872)asacisco(config)# access-group out in interface outside(将ACL应该在outside接口上)设置透明模式•转换模式•定义接口•设置管理IP(211.1.1.2/24)•透明模式下安全策略的定义和路由模式的设置是一样的VPN借助IPSec,用户可以通过互联网等不受保护的网络传输敏感信息。

Cisco ASA命令总结

Cisco ASA 命令总结Cisco ASA 命令总结2014-12-11 思科企业网络 阅读 6091.清除现有所有配置:clear configure all2.基础配置wr保存配置hostname asa主机名enable password xxxxx特权密码passwd xxxxx远程密码3.设置网卡interface GigabitEthernet0/0nameif outsidesecurity-level 0-100duplex fullspeed 100ip address 192.168.100.188 255.255.255.0no shutdown4.设置ssh登录:ssh 0.0.0.0 0.0.0.0 outsidessh 0.0.0.0 0.0.0.0 insidessh timeout 30aaa authentication ssh console LOCAL设置SSH使用本地用户认证username xxx password xxx添加一个本地用户admin,并为其设置密码,同样可以更改密码show aaa local user查看当前本地用户5.默认路由设置:route outside-1 0.0.0.0 0.0.0.0 124.xx.xx.193 1 124.xx.xx.193为运营商的给的网关6.nat 设置:静态nat:hostname(config)# object network myWebServ定义一个objecthostname(config-network-object)# host 10.1.2.27此为内网需要映射出去的Iphostname(config-network-object)# nat (inside,outside) static 209.xx.xx.10动态nat:hostname(config)# object network myNatPool定义一个object,这个特殊地方是个Ip池hostname(config-network-object)# range 209.xx.201.20 209.xx.201.30ip池范围hostname(config)# object network myInsNet定义一个内网的objecthostname(config-network-object)# subnet 10.1.2.0 255.255.255.0内网地址范围hostname(config-network-object)# nat (inside,outside) dynamic myNatPool或者 nat (inside,outside-1) dynamic interfacehostname(config)# object network myWebServ定义一个web服务器的objecthostname(config-network-object)# host 209.xx.xx.12这里和静态nat 不同是外网Iphostname(config-network-object)# nat (outside,inside) static 10.1.2.20注意括号里面inside 和outside 变换了位置端口nat:hostname(config)# object network FTP_SERVER定义一个objecthostname(config-network-object)# host 10.1.2.27此为内网Iphostname(config-network-object)# nat (inside,outside) static 209.xx.xx.3 service tcp ftp ftp 对应外网Ip7.ACL 设置:在ASA上配置ACL有两个作用:一是允许入站连接;二是控制出战连接的流量标准ACL:asa(config)#access-list acl-name [standrad] {permit | deny } ip_addr maskaccess-list out_to_in permit ip host 172.16.1.1 host 10.1.1.1扩展ACL:Asa(config)#access- list acl_name [extended] {permit | deny } protocol src_ip_addr src_mask dst_ip_addr dst_mask [operator port]access-list out-in-ser extended permit tcp any host 192.168.1.141 eq https将ACL应用到接口:asa(config)#access-group acl_name {in | out} interface interface_nameaccess-list aa extended permit tcp any host 192.168.10.88access-list aa extended permit tcp any object obj-192.168.10.6 eq wwwaccess-list aa extended permit tcp any object obj-192.168.10.6 eq httpsaccess-list aa extended permit tcp any object obj-192.168.10.8 eq 3306access-list aa extended permit tcp any object obj-192.168.10.171 eq 797access-list aa extended permit tcp any object obj-192.168.10.171 eq 873access-list aa extended permit tcp any object obj-192.168.10.169 eq 78788.允许ping:access-list my-list extended permit icmp any any9.开启snmpsnmp-server host inside 192.168.100.210 community publicinsid后面跟的IP是你监控机器的IP,community是公用提名,建议不要用public。

思科ASA防火墙精华配置总结

思科防⽕墙 PIX ASA 配置总结⼀(基础): 思科防⽕墙已经从PIX发展到ASA了,IOS也已经从早期的6.0发展到7.2。

但总体的配置思路并没有多少变化。

只是更加⼈性化,更加容易配置和管理了。

下⾯是我⼯作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

⼀:6个基本命令: nameif、 interface、 ip address 、nat、 global、 route。

⼆:基本配置步骤: step1: 命名接⼝名字 nameif ethernet0 outside security0 nameif ethernet1 inside security100 nameif ethernet2 dmz security50 **7版本的配置是先进⼊接⼝再命名。

step2:配置接⼝速率 interface ethernet0 10full auto interface ethernet1 10full auto interface ethernet2 10full step3:配置接⼝地址 ip address outside 218.106.185.82 ip address inside 192.168.100.1 255.255.255.0 ip address dmz 192.168.200.1 255.255.255.0 step4:地址转换(必须) * 安全⾼的区域访问安全低的区域(即内部到外部)需NAT和global; nat(inside) 1 192.168.1.1 255.255.255.0 global(outside) 1 222.240.254.193 255.255.255.248 *** nat (inside) 0 192.168.1.1 255.255.255.255 表⽰192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映射到公地址(外访问内)则需要static和conduit或者acl. static (inside, outside) 222.240.254.194 192.168.1.240 static (inside, outside) 222.240.254.194 192.168.1.240 10000 10 后⾯的10000为限制连接数,10为限制的半开连接数。

八年级上册第4单元笔记

八年级上册第4单元笔记

一、三角形全等的判定。

1. 边边边(SSS)

- 要是三个边都相等,那这两个三角形就全等啦。

就好比三根一样长的棍子,怎么摆形状都一样。

2. 边角边(SAS)

- 两条边和它们的夹角相等,三角形也就全等咯。

这就像一个人两条胳膊长度一样,夹角也一样,那姿势肯定就一样啦。

3. 角边角(ASA)

- 两个角和夹边相等,三角形就全等。

想象一下,两个角定好了,中间那条边也一样长,那三角形不就重合了嘛。

4. 角角边(AAS)

- 有两个角和其中一个角的对边相等,三角形也能全等。

这就好像知道了两个角度和一条边,剩下的也就确定啦。

二、直角三角形全等的判定。

1. 除了上面那些,直角三角形还有个特殊的,叫“斜边、直角边”(HL)

- 斜边和一条直角边相等,这俩直角三角形就全等。

直角三角形就像个有脾气的家伙,只要斜边和一条直角边搞定,它就乖乖听话全等啦。

三、角平分线的性质。

角平分线上的点到角两边的距离相等。

比如说,角平分线就像一个公平的裁判,它上面的点到两边的距离都一样,谁也不偏袒。

四、全等三角形的性质。

全等三角形的对应边相等,对应角相等。

这就好比双胞胎,长得一模一样,边边相等,角角也相等。

怎么样,这样的笔记有没有让您觉得学习变得有趣点啦?。

FW-ASA-笔记

防火墙课程笔记:第一天:防火墙概述与初始化第二天:系统管理与日志第三天:访问控制列表与穿越用户认证第四天:Modular Policy Framework第五天:基于用户的MPF、高级访问控制和地址转换第六天:透明墙与多模式防火墙第七天:接口和网络冗余技术FO第一天:防火墙四种类型:1.无状态包过滤——即基于ACL(限制控制技术即默认deny any)2.状态监控包过滤(来回,只建立一张状态表,回程包可查状态信息表)3.运用层监控和控制状态包过滤4.代理服务器双防火墙做DMZ,建议双防火墙使用不同的厂商:ASA产品线:5505、5510、5510x、5512x、5515x、5520、5525x、5540、5550、5585x授权升级:(config)#activation-key xxxxxx,重启即可,购买时需要提供序列号ASA配置命令:一.清空配置:wr erase ——清空start-config,clear config all—清空running-config,重启—reload二.配置向导退出:crtl+Z三.默认密码:无,直接回车四.图型化网管:ASDM前提条件:需要ASA安装asdm服务,名称为asdm-641.bin,拷到flash后重启即可。

1.为一个接口配置IP地址并且命名2.启用HTTPS服务器,并且允许网管流量,命令:http server enable3.指定Cisco ASDM的image文件(可选),命令:http 0 0 inside,表示从inside进来,所有源允许ASDM网管ASA手动指定路径:Asdm image flash:/asdm-641.bin4.需jave环境。

从ASA下载ASDM客户端路径:https://x.x.x.x五.ASA的接口一定需要命名才能用,用nameif命令,区分大小写六.接口命名后,安全级别会自动分配一个,手动改是0-100,默认情况下,inside为100,其余默认为0,ASA支持101个安全级别,和多于101个(子)接口。

ASA基本配置

ASA命令介绍:一、基本配置1、显示ASA版本信息ciscoasa# show version2、配置主机名ciscoasa(config)# hostname asa8023、配置域名asa802(config)# domain-name 4、配置密码a、配置特权密码asa802(config)# enable password asa802b、配置远程登陆(telnet、SSH)密码asa802(config)# passwd cisco5、配置接口a、配置接口IP地址asa802(config-if)# ip address 192.168.1.1 255.255.255.0b、配置接口名字asa802(config-if)# nameif namec、配置接口安级级别asa802(config-if)# security-level number6、查看接口信息asa802(config-if)# show run interface(不必要在特权下)7、查看IP信息asa802(config-if)# show ip address(show ip)8、配置静态路由asa802(config)# route interface-name network mask next-hop-address 9、查看路由表asa802# show route10、配置远程管理接入a、配置Telnet接入----明文传输asa802(config)# telnet {network|ip-address} mask interface-name 注:ASA不允许telnet流量从安全级别为0的接口进入b、配置SSH(安全的telnet加密传输)接入(3个步骤)步骤1:配置主机名和域名步骤2:生成RSA密钥对(公钥和私钥)asa802(config)# crypto key generate rsa modulus 1024步骤3:配置防火墙允许SSH接入asa802(config)# ssh 192.168.0.0 255.255.255.0 insideasa802(config)# ssh 0 0 outside配置空闲超时时间与版本(可选)asa802(config)# ssh timeout 30asa802(config)# ssh version 2c、配置ASDM(ASA安全设备管理器)接入asa802(config)# http server enableasa802(config)# http 192.168.0.0 255.255.255.0 insideasa802(config)# asdm image disk0:/asdm-602.binasa802(config)# username benet password cisco privilege 1511、配置网络地址转换(NAT)a、配置PAT(2个步骤)---把多个私网地址转换成1个公网地址,多对少的转换步骤1:定义什么流量需要被转换asa802(config)# nat (interface_name) nat-id local-ip mask 步骤2:定义全局地址池(也可转到外部接口)asa802(config)# global (interface_name) nat-id {global-ip [-global-ip] |interface}b、配置Staticasa802(config)# static (real_interface,mapped_interface) mapped_ip real_ip注:从低到高需要通过ACL放行相应的流量c、查看NAT的转换条目asa802(config)#show xlate12、配置ACLa、标准ACLasa802(config)#access-list acl_name standard {permit | deny}ip_addr maskb、扩展ACLasa802(config)# access-list acl_name extended {permit | deny}protocol src_ip_addr src_mask dst_ip_addr dst_mask [operator port]c、将ACL应用到接口asa802(config)# access-group acl_name {in | out} interface interface_name12、清空当前ASA相关协议配置asa802(config)#clear config route|static|nat|global13、清空当前ASA所有配置asa802(config)#clear config all--------------------------------------------------------二、ASA的高级应用1、配置URL(统一资源定位符)过滤(4个步骤)步骤1:定义Regex(正则表达式)-定义URL匹配的字符串asa802(config)# regex url1 "\.sohu\.com"---""步骤2:创建class-map(类映射)-识别传输流量,分类流量asa802(config)# access-list tcp_filter permit tcp 192.168.10.0255.255.255.0 any eq wwwasa802(config)# class-map tcp_filter_classasa 802(config-cmap)# match access-list tcp_filter-------------------------------------------------------------------------------------------------asa802(config)# class-map type inspect http http_class--------把字符串划分类asa802(config-cmap)# match request header host regex url1 步骤3:创建policy-map(策略映射)-针对不同的类执行不同的操作 asa802(config)# policy-map type inspect http http_url_policy-----带http 检测类型的策略映射asa802(config-pmap)# class http_classasa802(config-pmap-c)# drop-connection log ---同时产生日志信息-----------------------------------------------------------------------------------------------------asa802(config)# policy-map inside_http_url_policy ---标准的策略映射asa802(config-pmap)# class tcp_filter_classasa802(config-pmap-c)# inspect http http_url_policy步骤4:应用policy-map应用接口上asa802(config)# service-policy inside_http_url_policy interface inside2、配置日志管理服务器(三种方式)第一种:本地Buffer保存日志asa802(config)# logging enableasa802(config)# logging buffered informational 第二种:配置ASDM日志asa802(config)# logging enableasa802(config)# logging asdm informational 第三种:配置日志服务器asa802(config)# logging enableasa802(config)# logging trap informationalasa802(config)# logging host inside 192.168.10.13、配置ASA安全特性a、基本威胁检测asa802(config)# threat-detection basic-threatb、防范IP分攻击asa802(config)# fragment chain 1c、启用IDS(入侵检测系统)功能(可选)。

ASA_8.3基本配置

ASA_8.3基本配置1.ASDM图形界面基本配置步骤:1)在asa上面开启hhtps服务,命令如下:ciscoasa(config)# http server enable(开启http服务)ciscoasa(config)# http 10.10.0.0 255.255.0.0 inside(指定可网管的地址,必须配置,不然无法网管)ciscoasa(config)# aaa authentication http console LOCAL(为asdm网管启用AAA认证,LOCAL为内建的AAA服务器的名字,采用本地认证,名字区分大小写;console只是一个关键字不是console口) 2)给asa配置管理地址,命令如下:ciscoasa(config)# interface e 0/1ciscoasa(config-if)# nameif insideciscoasa(config-if)# ip add 10.10.10.10 255.255.255.0ciscoasa(config-if)# no shutdown3)配置管理asa的用户名密码,命令如下:ciscoasa(config)#username admin password admin privilege 15 4)使用火狐浏览器在地址栏输入asa的管理地址,如下:https://10.10.10.10根据提示安装java,进入asdm管理界面。

注意:java安装完后,重新输入上面地址,运行asdm可能会提示java安全阻止该程序运行的问题。

解决办法是到java安全设置里面把上述地址加入可信任站点里面。

步骤:控制面板→程序→java→安全→编辑站点列表→输入https://10.10.10.10→添加。

2.ASA初始化配置1)配置SSH远程登录命令:ciscoasa(config)#crypto key generate rsa modulus 1024 //指定rsa系数的大小,这个值越大,产生rsa的时间越长,cisco推荐使用1024.ciscoasa(config)#write mem //保存刚刚产生的密钥ciscoasa(config)#ssh 0.0.0.0 0.0.0.0 outside //0.0.0.0 0.0.0.0 表示任何外部主机都能通过SSH访问outside接口ciscoasa(config)username admin password admin privilege 15 //为SSH登录配置账密ciscoasa(config)#aaa authentication ssh console LOCAL //为ssh登录启用aaa认证采用本地数据库认证2)给接口命名并指定ip地址和安全级别说明:①安全级别相同接口之间的流量默认不通,可配置放行,命令如下:ciscoasa(config)# same-security-traffic permit inter-interface(放行安全级别相同接口之间的流量)ciscoasa(config)# same-security-traffic permit intra-interface (放行从一个接口先进然后又从同一个接口出的流量)②从安全级别高的到低的流量为outbound流量,默认放行;从低安全级别到高安全级别的流量为inbound流量,默认阻塞。

思科ASA防火墙笔记

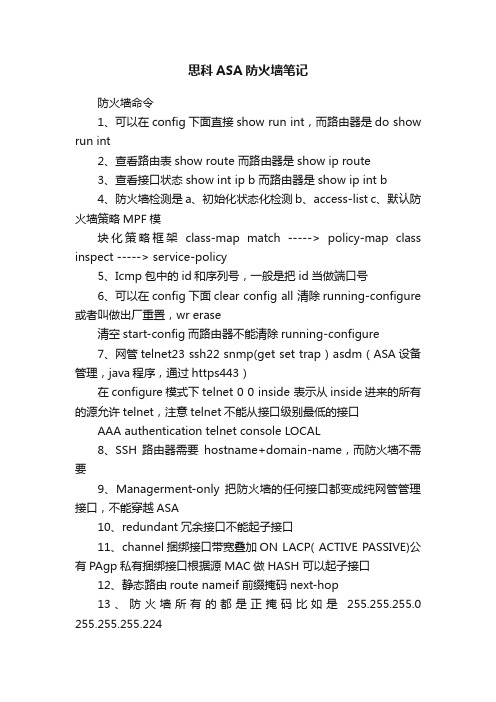

思科ASA防火墙笔记防火墙命令1、可以在config下面直接show run int,而路由器是do show run int2、查看路由表show route 而路由器是show ip route3、查看接口状态show int ip b 而路由器是show ip int b4、防火墙检测是a、初始化状态化检测b、access-list c、默认防火墙策略MPF模块化策略框架class-map match -----> policy-map class inspect -----> service-policy5、Icmp包中的id和序列号,一般是把id当做端口号6、可以在config下面clear config all 清除running-configure 或者叫做出厂重置,wr erase清空start-config而路由器不能清除running-configure7、网管telnet23 ssh22 snmp(get set trap ) asdm(ASA设备管理,java程序,通过https443)在configure模式下telnet 0 0 inside 表示从inside进来的所有的源允许telnet,注意telnet不能从接口级别最低的接口AAA authentication telnet console LOCAL8、SSH 路由器需要hostname+domain-name,而防火墙不需要9、Managerment-only把防火墙的任何接口都变成纯网管管理接口,不能穿越ASA10、redundant冗余接口不能起子接口11、channel捆绑接口带宽叠加ON LACP( ACTIVE PASSIVE)公有PAgp私有捆绑接口根据源MAC做HASH 可以起子接口12、静态路由route nameif 前缀掩码next-hop13、防火墙所有的都是正掩码比如是255.255.255.0 255.255.255.22414、SLA(service-level Aggrement服务等级协议探测probe线路是否可用,依托ipicmpecho 即ping包测试) ECMP (equal cost mutil path等价开销多路径)15、防火墙配置PBR解决浮动静态路由(调整管理距离)问题,既主备又流量分担的问题。

ASA5505基本配置笔记

9. 设置指向内部网和外部网的缺省路由

route inside 0 0 inside_default_router_ip_address

route outside 0 0 outside_default_router_ip_address

10. 配置静态IP地址对映:

static outside ip_address inside ip_address

<cபைடு நூலகம்nfig>#http server enable

<config>#http 192.168.1.0 255.255.255.0 inside

<config>#telnet 192.168.1.0 255.255.255.0 inside

<config>#ssh 192.168.1.0 255.255.255.0 inside

2.把端口指定到相应VLAN中

<config>#int Eth0/0

<config-if>#switchport access vlan 1

<config-if>end

<config>#int Eth0/1

<config-if>switchport access vlan 2

foreign_ip 表示可访问global_ip的外部ip,其中表示所有的ip。

12. 设置telnet选项:

telnet local_ip [netmask]

local_ip 表示被允许通过telnet访问到pix的ip地址(如果不设此项,

PIX的配

置只能由consle方式进行)。

CISCO ASA原配置(带批注)

access-list out extended permit tcp any host 117.36.101.166 eq https /名为"out"的扩展访问控制列表开放117.36.101.166主机的https服务端口

static (inside1,outside) tcp interface ftp 192.168.123.2 ftp netmask 255.255.255.255 /将内网1主机192.168.123.2的ftp服务端口映射到外网口地址的ftp服务端口上

static (inside1,outside) tcp interface 3306 192.168.123.2 3306 netmask 255.255.255.255 /将内网1主机192.168.123.2的3306服务端口映射到外网口地址的3306服务端口

access-list out extended permit tcp any host 117.36.101.164 eq 8080 /名为"out"的扩展访问控制列表开放117.36.101.164主机的8080服务端口

access-list out extended permit icmp any any /名为"out"的扩展访问控制列表开放ping服务

static (inside2,outside) tcp 117.36.101.164 8080 192.168.223.2 8080 netmask 255.255.255.255 /将内网2主机192.168.223.2的8080服务端口映射到外网口地址117.36.101.164的8080服务端口上

ASA配置笔记

ASA配置笔记ASA配置笔记ASA配置笔记1. 常用技巧 (1)2. 故障倒换 (1)3. 配置telnet、ssh及http管理 (3)4. vpn常用管理命令 (3)5. 配置访问权限 (3)6. 配置sitetosite之VPN (4)7. webvpn配置(ssl vpn) (4)8. 远程拨入VPN (5)9. 日志服务器配置 (6)10. Snmp网管配置 (7)11. ACS配置 (7)12. AAA配置 (7)13. 升级IOS (8)14. 疑难杂症 (8)1. 常用技巧Sh ru ntp查看与ntp有关的Sh ru crypto 查看与vpn有关的Sh ru | inc crypto 只是关健字过滤而已2. 故障倒换failoverfailover lan unit primaryfailover lan interface testint Ethernet0/3failover link testint Ethernet0/3failover mac address Ethernet0/1 0018.1900.5000 0018.1900.5001failover mac address Ethernet0/0 0018.1900.40000018.1900.4001failover mac address Ethernet0/2 0018.1900.6000 0018.1900.6001failover mac address Management0/0 0018.1900.7000 0018.1900.7001 failover interface ip testint 10.3.3.1 255.255.255.0 standby 10.3.3.2注:最好配置虚拟MAC地址sh failover显示配置信息write standby写入到备用的防火墙中failover命令集如下:configure mode commands/options:interface Configure the IP address and mask to be used for failoverand/or stateful update informationinterface-policy Set the policy for failover due to interface failureskey Configure the failover shared secret or keylan Specify the unit as primary or secondary or configure the interface and vlan to be used for failover communication link Configure the interface and vlan to be used as a link for stateful update informationmac Specify the virtual mac address for a physical interface polltime Configure failover poll intervalreplication Enable HTTP (port 80) connection replicationtimeout Specify the failover reconnect timeout value forasymmetrically routed sessionssh failover 命令集如下:history Show failover switching historyinterface Show failover command interface informationstate Show failover internal state informationstatistics Show failover command interface statistics information| Output modifiers3. 配置telnet、ssh及http管理username jiang password Csmep3VzvPQPCbkx encrypted privilege 15aaa authentication enable console LOCALaaa authentication telnet console LOCALaaa authentication ssh console LOCALaaa authorization command LOCALhttp 192.168.40.0 255.255.255.0 managementssh 192.168.40.0 255.255.255.0 inside4. vpn常用管理命令sh vpn-sessiondb full l2l 显示site to site 之vpn通道情况sh ipsec stats 显示ipsec通道情况sh vpn-sessiondb summary 显示vpn汇总信息sh vpn-sessiondb detail l2l 显示ipsec详细信息sh vpn-sessiondb detail svc 查看ssl client信息sh vpn-sessiondb detail webvpn 查看webvpn信息sh vpn-sessiondb detail full l2l 相当于linux下的ipsec whack ?Cstatus 如果没有建立连接,则表示ipsec通道还没有建立起来。

ASA型号及配置命令

ASA复习笔记一、 Cisco防火墙1. 软件防火墙用在基于IOS软件的设备上,一般客户机上具有应用层智能的状态检测防火墙引擎占CPU、内存资源(可以定期升值)2. 硬件防火墙(更有优势)应用在一般企业外部网络:PIX 500系列安全设备、ASA 5500系列自适应安全设备、Catalyst 6500系列交换机和Cisco 7600 系列路由器的防火墙服务模块(不可以定期升值)二、 Cisco ASA1常见型号:2.基本配置配置主机名:ciscoasa>enciscoasa#cinf tciscoasa(config)#hostname asa802域名:asa802(config)#domain-name 特权密码:asa802(config)#enable password 123Telnet或SSH密码:asa802(config)#passwd ciscoASA接口名字和安全级别asa802(config-if)#nameif inside(不起名,ping不通)asa802(config-if)#security-level 100(取值0—100 ,值越大,安全级越高)//默认情况下,outside口安全级别为0,inside口安全级别为100,防火墙允许数据从高安全级别流向低安全级别的接口,但不允许流量从低安全级别流向高安全级别的接口,若要放行,必须做策略,ACL 放行;若接口的安全级别相同,那么它们之间不允许通信,绝对不允许,但有时有这个需要,故意把它们设成一样。

#show interface inside接口地址:asa802(config-if)#ip address 10.0.0.0.1 255.255.255.0asa802(config-if)#no shut查看接口地址:asa802(config)#show ip address(备注:在5505中不支持在物理接口上直接进行配置,必须将将接口加入vlan,进vlan配置,在vlan没no shu时,接口也不可以no shu)配置路由:asa802(config)#route outside(端口名称) 0.0.0.0 0.0.0.0 (目的网段)20.0.0.1(下一跳)可简写asa802(config)#route outside(端口名称)0 0(目的网段) 20.0.0.1(下一跳)asa802#show route 查看路由表3. ASA支持3种主要的远程管理接入方式:Telnet、SSH和ASDM。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ASA5505配置笔记一、常用基本功能配置实验1、升级IOSASA5505#copy tftp flash应用新IOSASA5505(config)# boot system flash:asa902-k8.binASA5505(config)# asdm image flash:/asdm-602.binASA5505(config)# exitASA5505#reload重启后按ESC键进入RMMON1>boot 引导即可2、配置IP地址ASA5505(config)# interface E0/0ASA5505(config-if)# no shutdownASA5505(config)#interface vlan 1ASA5505(config-if)# nameif insideASA5505(config-if)#end3、开启ASDM功能配置ASA5505(config)# username test password test privilege 15 //创建15级帐户ASA5505(config)# http server enable //开启http serverASA5505(config)# http 192.168.2.69 255.255.255.255 inside //设定http的访问用户4、PPPoE自动拔号设置ASA5505(config)# vpdn group hangzhou request dialout pppoeASA5505(config)# vpdn group hangzhou localname hzhzshuangquanASA5505(config)# vpdn group hangzhou ppp authentication papASA5505(config)# vpdn username hzhzshuangquan password *********ASA5505(config)# mtu outside 1492ASA5505(config-if)# interface Vlan2ASA5505(config-if)# nameif outisdeASA5505(config-if)# security-level 0ASA5505(config-if)# ip address pppoe setroute5、配置基于端口的NAT (PAT)ASA5505(config)# global (outisde) 111 interfaceASA5505(config)# nat (inside) 111 0.0.0.0 0.0.0.06、配置DHCP服务器ASA5505(config)# dhcpd address 192.168.2.220-192.168.2.240 insideASA5505(config)# dhcpd dns 202.101.172.46 interface insideASA5505(config)# dhcpd enable inside7、设定允许内网机器ping 通外网的地址ASA5505(config)# policy-map global_policyASA5505(config-pmap)# class inspection_defaultASA5505(config-pmap)# inspect icmp8、单IP限速ASA5505(config)# access-list test extended permit ip any host 192.168.2.69 ASA5505(config)# class-map testASA5505(config-cmap) # match access-list testASA5505(config-cmap) # exitASA5505(config)# policy-map testASA5505(config-pmap)# class testASA5505(config-pmap-c)# police output 100000 18750ASA5505(config-pmap-c)# exitASA5505(config-pmap)# class class-defaultASA5505(config-pmap)# exitASA5505(config)# service-policy test interface inside二、各种VPN功能配置实验(命令行模式)1、Easy-VPN 服务端配置1)创建vpn客户端登陆用户名及密码Cisco ASA5505 Remote VPN Configuration2007-09-07 00:27最近调试一台5505,感觉很不顺当,按照官方的快速配置文档一路走下来照样不能正常运转。

为了记录也为了使大家少走弯路,把配置文件留下来提供参考。

: Saved: Written by enable_15 at 12:31:18.650 UTC Mon Sep 3 2007!ASA Version 7.2(2)!hostname ciscoasaenable password 2KFQnbNIdI.2KYOU encryptednames!interface Vlan1nameif insidesecurity-level 100ip address 192.168.1.1 255.255.255.0!interface Vlan2mac-address 001d.0900.0bd7nameif outsidesecurity-level 0ip address 219.*.*.17 255.255.255.224!interface Ethernet0/0switchport access vlan 2!interface Ethernet0/1!interface Ethernet0/2!interface Ethernet0/3!interface Ethernet0/4!interface Ethernet0/5!interface Ethernet0/6!interface Ethernet0/7!passwd 2KFQnbNIdI.2KYOU encryptedftp mode passiveaccess-list outside_cryptomap_dyn_20 extended permit ip any 192.168.10.0 255.255.255.0pager lines 24mtu inside 1500mtu outside 1500ip local pool remote 192.168.10.1-192.168.10.254ip local pool test 10.0.0.1-10.0.0.50icmp unreachable rate-limit 1 burst-size 1no asdm history enablearp timeout 14400global (outside) 1 interfacenat (inside) 1 192.168.0.0 255.255.0.0route outside 0.0.0.0 0.0.0.0 219.*.*.30 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect0:02:00timeout uauth 0:05:00 absolutegroup-policy test internalgroup-policy test attributesdns-server value 202.*.224.68 202.*.227.68username test password P4ttSyrm33SV8TYp encryptedusername admin password f3UhLvUj1QsXsuK7 encrypted privilege 15http server enablehttp 0.0.0.0 0.0.0.0 insidehttp 0.0.0.0 0.0.0.0 outsideno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart crypto ipsec transform-set ESP-DES-MD5 esp-des esp-md5-hmaccrypto dynamic-map outside_dyn_map_1 20 match addressoutside_cryptomap_dyn_20crypto dynamic-map outside_dyn_map_1 20 set transform-set ESP-DES-MD5 crypto map outside_map_1 65535 ipsec-isakmp dynamic outside_dyn_map_1 crypto map outside_map_1 interface outsidecrypto isakmp enable outsidecrypto isakmp policy 20authentication pre-shareencryption deshash md5group 2lifetime 86400tunnel-group test type ipsec-ratunnel-group test general-attributesaddress-pool remotedefault-group-policy testtunnel-group test ipsec-attributespre-shared-key testtelnet 0.0.0.0 0.0.0.0 insidetelnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect rshinspect rtspinspect esmtpinspect sqlnetinspect skinnyinspect sunrpcinspect xdmcpinspect sipinspect netbiosinspect tftp!service-policy global_policy globalprompt hostname contextCryptochecksum:ad563d89bad5cefb102d24078ec44367: end修正部分(最终修改版,同4Sep07-end):1.添加 NO_NAT ACL ,即access-list inside_outbound_nat0_acl extended permit ip 192.168.1.0 255.255.255.0 192.168.10.0 255.255.255.0(内网用户访问VPNPOOL)应用到nat (inside) 0 access-list inside_outbound_nat0_acl解决VPN USER不能访问内网的问题2. 添加access-list splitTunnelAcl extended permit ip 192.168.1.0 255.255.255.0 192.168.10.0 255.255.255.0 (内网用户访问VPNPOOL) vpngroup username split-tunnel splitTunnelAcl解决VPN USER不能访问互联网的问题增加用户配置:vpngroup username address-pool remotevpngroup username dns-server 202.102.227.68 202.102.224.68vpngroup username split-tunnel splitTunnelAclvpngroup username password 1234注释部分:VPN 用户认证:1.local user database 认证 ,添加username XXX password xxx2.group 认证,即 vpngroup XXX等命令,如下vpngroup username split-tunnel splitTunnelAcl =(以下是ASA中转换的命令)group-policy test attributesdns-server value 202.102.224.68 202.102.227.68split-tunnel-policy tunnelspecifiedsplit-tunnel-network-list value splitTunnelAclSplit tunneling:The ability to simultaneously direct packets over the Internet in clear text and encrypted through an IPSec tunnel. The VPN devicesupplies a list of networks to the VPN Client for tunneled traffic.You enable split tunneling and configure the network list on theVPN device.可以用控制列表于Split tunneling绑定将内网路由发布到客户机,使内网流量从VPN走,别的流量从原有网络走,可达到同时上互联网的作用。