简单的加密解密算法

加密解密程序设计

加密解密程序设计加密解密程序设计通常用于保护敏感信息的传输和存储,确保只有授权的用户才能访问和理解这些信息。

本文将讨论一个基本的加密解密程序设计,其中包含了常用的加密算法和解密算法,以及一些常见的加密解密技巧和策略。

一、加密算法设计1. 替换加密算法(Substitution Cipher):将原始消息中的字符替换为其他字符,通常使用一个固定的字母表和一个加密密钥。

例如,可以通过移位加密算法将字母A替换为字母D,将字母B替换为字母E,以此类推。

解密时,将密文中的字符替换回原始字符即可。

2. 移位加密算法(Caesar Cipher):也称为凯撒密码,是一种简单的替换密码。

将原始消息中的每个字母按照固定的位移量向后移动,例如,位移量为3时,字母A将被替换为字母D,字母B将被替换为字母E,以此类推。

解密时,将密文中的字母按照相同的位移量向前移动即可恢复原始消息。

3. 对称加密算法(Symmetric Cryptography):使用同一个密钥进行加密和解密,常用的对称加密算法包括DES、AES和RC4等。

加密时,将原始消息和密钥作为输入,通过特定的算法生成密文。

解密时,将密文和相同的密钥作为输入,通过逆算法恢复原始消息。

4. 非对称加密算法(Asymmetric Cryptography):使用两个不同的密钥进行加密和解密,分别为公钥和私钥。

常用的非对称加密算法包括RSA、DSA和ECC等。

加密时,将原始消息和公钥作为输入,通过特定的算法生成密文。

解密时,将密文和私钥作为输入,通过逆算法恢复原始消息。

5. 哈希函数(Hash Function):将任意长度的输入数据映射到固定长度的输出数据。

常用的哈希函数有MD5和SHA1等。

哈希函数通常用于生成消息的摘要,以验证消息的完整性和防止数据篡改。

二、加密解密程序设计示例以下是一个基本的加密解密程序设计示例,使用移位加密算法和对称加密算法进行加密和解密。

1.移位加密算法:```pythondef shift_cipher_encrypt(message, shift):encrypted_message = ""for character in message:if character.isalpha(:encrypted_character = chr((ord(character) - ord('A') + shift) % 26 + ord('A'))else:encrypted_character = characterencrypted_message += encrypted_characterreturn encrypted_messagedef shift_cipher_decrypt(encrypted_message, shift):decrypted_message = ""for character in encrypted_message:if character.isalpha(:decrypted_character = chr((ord(character) - ord('A') - shift) % 26 + ord('A'))else:decrypted_character = characterdecrypted_message += decrypted_characterreturn decrypted_message```2. 对称加密算法(使用Python的PyCrypto库进行AES加密):```pythonfrom Crypto.Cipher import AESdef symmetric_encrypt(message, key):cipher = AES.new(key, AES.MODE_ECB)encrypted_message = cipher.encrypt(message)return encrypted_messagedef symmetric_decrypt(encrypted_message, key):cipher = AES.new(key, AES.MODE_ECB)decrypted_message = cipher.decrypt(encrypted_message)return decrypted_message```三、加密解密技巧和策略1.密钥管理:确保只有授权的用户才能获得密钥。

python凯撒密码解密算法的实现

python凯撒密码解密算法的实现Python凯撒密码解密算法是一种简单的加密方法,它可以通过偏移字母的位置来加密和解密文本。

本文将介绍如何使用Python实现凯撒密码解密算法。

首先,我们需要了解凯撒密码的加密规则。

凯撒密码的加密方法是将明文中的每个字母按照一定的偏移量进行位移,例如,将字母A 移动3位后变成D,将字母B移动3位后变成E,以此类推。

加密的偏移量称为密钥,密钥可以是任意整数,但是通常选择1到25之间的数字。

凯撒密码的解密方法就是将加密后的密文按照相反的方式进行位移,例如,如果加密时使用的是3作为密钥,则在解密时需要将密文中的每个字母向左移3位。

现在我们来看一下Python实现凯撒密码解密算法的具体步骤:1. 首先,我们需要获取输入的密文和密钥。

2. 然后,我们需要将密文中的每个字母按照密钥进行位移,得到解密后的明文。

3. 最后,我们将解密后的明文输出。

下面是Python实现凯撒密码解密算法的示例代码:```def caesar_decrypt(ciphertext, key):plaintext = ''for char in ciphertext:if char.isalpha():char_code = ord(char.lower())char_code -= keyif char_code < ord('a'):char_code += 26plaintext += chr(char_code)else:plaintext += charreturn plaintextciphertext = input('请输入密文:')key = int(input('请输入密钥:'))plaintext = caesar_decrypt(ciphertext, key)print('解密后的明文为:', plaintext)```在这段代码中,我们定义了一个名为`caesar_decrypt`的函数,用于解密凯撒密码。

VBA中的数据加密和解密技巧

VBA中的数据加密和解密技巧简介:VBA(Visual Basic for Applications)是一种编程语言,广泛应用于Microsoft Office软件中,包括Excel、Word、PowerPoint等。

在VBA中,我们可以使用加密和解密技巧来保护敏感数据或者在数据通信过程中确保安全性。

本文将介绍一些常用的VBA数据加密和解密技巧,以帮助你更好地理解和运用VBA编程。

一、数据加密技巧1. 替换算法VBA中最简单的数据加密方式之一是使用替换算法。

这种算法将数据中的每个字符替换为另一个字符,从而改变数据的编码方式。

例如,将字母'A'替换为字母'Z',将字母'B'替换为字母'Y',以此类推。

使用替换算法加密的数据可以通过再次应用同样的算法进行解密。

2. 字符串反转另一种简单的字符串加密方式是字符串反转。

这种方式通过将字符串中的字符顺序颠倒来改变数据的编码方式。

例如,将字符串"Hello, World!"反转为"!dlroW ,olleH"。

使用字符串反转加密的数据可以通过再次应用同样的操作进行解密。

3. 移位算法移位算法是一种基于字符位置的加密方式,通过改变字符的位置来改变数据的编码方式。

例如,将字母'A'移位2位后得到字母'C',将字母'B'移位3位后得到字母'E',以此类推。

使用移位算法加密的数据可以通过再次应用相反的移位操作进行解密。

二、数据解密技巧1. 逆向操作对于使用替换算法、字符串反转或移位算法加密的数据,最简单的解密方式是应用相反的操作。

例如,如果数据是使用替换算法加密的,那么进行解密时只需再次应用同样的替换操作,将加密后的字符替换为原始字符即可。

2. 密钥解密另一种常用的数据解密技巧是使用密钥进行解密。

密钥是一个特殊的值,只有掌握密钥的人才能解密数据。

IP地址的加密和解密方法的方式

IP地址的加密和解密方法的方式IP地址的加密和解密一直是网络安全领域中的重要问题。

随着互联网的快速发展和信息交换的增加,对IP地址的保护和安全性的需求也越来越高。

本文将探讨IP地址加密和解密的方法和方式,以保障网络通信的安全性和隐私性。

一、IP地址的加密方法1. 对称加密算法对称加密算法是一种常见的加密方法,它使用相同的密钥来进行加密和解密。

在IP地址加密中,可以选择一种对称加密算法,如AES (Advanced Encryption Standard)或DES(Data Encryption Standard),对IP地址进行加密。

例如,使用AES算法对IP地址进行加密的步骤如下:- 生成一个密钥,该密钥用于加密和解密IP地址。

- 将IP地址转换为二进制形式,并将其与生成的密钥进行XOR操作。

- 将加密后的IP地址转换为可读形式,以便在传输或存储过程中使用。

2. 非对称加密算法非对称加密算法使用公钥和私钥进行加密和解密。

公钥用于加密数据,私钥用于解密数据。

IP地址加密中,可以使用非对称加密算法,如RSA(Rivest-Shamir-Adleman)算法,对IP地址进行加密。

例如,使用RSA算法对IP地址进行加密的步骤如下:- 生成一个公钥和私钥对,其中公钥用于加密,私钥用于解密。

- 将IP地址转换为二进制形式,并使用公钥对其进行加密。

- 将加密后的IP地址转换为可读形式,以便在传输或存储过程中使用。

二、IP地址的解密方法1. 对称解密算法对称解密算法与对称加密算法相对应,使用相同的密钥进行解密。

在IP地址解密中,可以使用相同的对称加密算法和密钥对加密后的IP 地址进行解密。

例如,使用AES算法对加密后的IP地址进行解密的步骤如下:- 使用相同的密钥对加密后的IP地址进行解密。

- 将解密后的二进制IP地址转换为可读形式,以获得原始IP地址。

2. 非对称解密算法非对称解密算法也与非对称加密算法相对应,使用私钥进行解密。

python实现RSA加密(解密)算法

python实现RSA加密(解密)算法RSA是⽬前最有影响⼒的公钥加密算法,它能够抵抗到⽬前为⽌已知的绝⼤多数密码攻击,已被ISO推荐为公钥数据加密标准。

今天只有短的RSA钥匙才可能被强⼒⽅式解破。

到2008年为⽌,世界上还没有任何可靠的攻击RSA算法的⽅式。

只要其密钥的长度⾜够长,⽤RSA加密的信息实际上是不能被解破的。

但在分布式计算和量⼦计算机理论⽇趋成熟的今天,RSA加密安全性受到了挑战。

RSA算法基于⼀个⼗分简单的数论事实:将两个⼤素数相乘⼗分容易,但是想要对其乘积进⾏因式分解却极其困难,因此可以将乘积公开作为加密密钥。

核⼼代码:# -*- encoding:gbk -*- import math,random#导⼊模块 def prime_num(max_num):#⽣成⼩于max_num的素数列表 prime_num=[] for i in xrange(2,max_num): temp=0 sqrt_max_num=int(math.sqrt(i))+1 for j in xrange(2,sqrt_max_num): if i%j==0: temp=j break if tem 下⾯⼀段代码给⼤家介绍python_rsa加密解密使⽤python进⾏rsa加密与加密,包括公钥加密私钥解密,私钥加密公钥解密。

(需要安装M2Crypto库)。

代码:#!/usr/bin/env python#encoding=utf-8'''测试rsa加密解密'''from M2Crypto import RSAmsg = 'aaaa-aaaa'rsa_pub = RSA.load_pub_key('rsa_pub.pem')rsa_pri = RSA.load_key('rsa_pri.pem')print '*************************************************************'print '公钥加密,私钥解密'ctxt = rsa_pub.public_encrypt(msg, RSA.pkcs1_padding)ctxt64 = ctxt.encode('base64')print ('密⽂:%s'% ctxt64)rsa_pri = RSA.load_key('rsa_pri.pem')txt = rsa_pri.private_decrypt(ctxt, RSA.pkcs1_padding)print('明⽂:%s'% txt)print '*************************************************************'print '私钥加密,公钥解密'ctxt_pri = rsa_pri.private_encrypt(msg, RSA.pkcs1_padding)ctxt64_pri = ctxt.encode('base64')print ('密⽂:%s'% ctxt64_pri)txt_pri = rsa_pub.public_decrypt(ctxt_pri, RSA.pkcs1_padding)print('明⽂:%s'% txt_pri)库的安装说明M2Crypto库的下载地址:依赖的库:openssh-devel gcc swig (这3个库在centos上可以直接使⽤yum安装)。

简单的可还原加密算法 -回复

简单的可还原加密算法-回复简单的可还原加密算法是指一种基于当前的数学或逻辑模型的算法,它具有可逆的性质,即可以通过反向运算得到明文的原始信息。

这类算法在密码学中起着重要的作用,可以用于保护敏感信息的安全传输和存储。

本文将详细介绍可还原加密算法的原理、常见算法及其应用。

一、可还原加密算法的原理可还原加密算法的原理基于数学运算规则,通过特定的运算逻辑将明文转化为密文,并且可以通过逆向运算将密文还原为明文。

通常,可还原加密算法的关键在于密钥的选择和使用,合理的密钥能够保证加密的强度和安全性。

二、常见的可还原加密算法1. 凯撒密码(Caesar Cipher)凯撒密码是一种基于替换的简单可还原加密算法。

它通过将明文中的每个字母按照字母表的顺序向后偏移固定的位数来进行加密。

密钥即为位数的偏移量。

解密过程可以通过反向偏移来获得原始的明文。

2. 单表代换密码(Monoalphabetic Substitution Cipher)单表代换密码是一种基于字母替换的可还原加密算法。

它通过一个具有不同字母排列顺序的密钥表将明文中的字母替换为密文,以实现加密的目的。

解密过程则是利用相同的密钥表进行反向替换还原明文。

3. 维吉尼亚密码(Vigenère Cipher)维吉尼亚密码是一种基于多表代换的可还原加密算法。

它通过使用不同的字母表和密钥表进行多次的置换替代来加密明文。

解密过程是通过逆向的置换替代来还原原始的明文。

三、可还原加密算法的应用可还原加密算法在实际应用中广泛使用。

以下是几个常见的应用场景:1. 保护敏感数据的传输:通过可还原加密算法,可以确保在数据传输过程中的隐私和安全。

例如,在互联网上传输银行账单或个人身份信息时,可以使用可还原加密算法加密传输,以防止敏感信息被第三方窃取。

2. 数据存储安全:通过在数据库或存储设备中使用可还原加密算法,可以保护数据的安全性。

即使数据库或存储设备被盗或泄露,被加密的数据也无法被轻易窃取。

常用简易数据加密算法

常用简易数据加密算法数据加密是一种保护敏感信息不被未授权人员访问的重要手段。

在日常生活中,我们经常需要对一些重要的信息进行保密处理,比如银行账号、密码等。

为了确保数据的安全,我们可以使用一些常用的简易数据加密算法。

1.凯撒密码:凯撒密码是最早的一种简易数据加密算法。

它通过将字母按照一定的位移进行替换来实现加密。

比如,将字母表中的每个字母向后移动3位,A就变成了D,B变成了E,以此类推。

解密时则将字母向前移动3位即可。

虽然凯撒密码容易破解,但对于一些非敏感信息的简单保护还是很有用的。

2.栅栏密码:栅栏密码也是一种常见的简易数据加密算法,它将明文按照一定的规则进行分组,并按照一定顺序将分组内的字符进行排列,从而实现加密。

解密时则将加密后的字符按照相同的规则排列即可。

栅栏密码的优点是简单易懂,但安全性相对较低。

3.异或加密:异或加密是一种比较常见的简易对称加密算法。

它使用异或运算来实现加密和解密过程。

异或运算的特点是相同数字异或后结果为0,不同数字异或后结果为1。

通过对数据和密钥进行异或运算,可以实现简单的加密和解密过程。

4.MD5哈希算法:MD5是一种常用的哈希算法,它将数据转换为一串固定长度的哈希值。

MD5算法具有不可逆性,即无法从哈希值推导出原始数据。

因此,MD5算法常用于对密码进行加密存储。

不过需要注意的是,由于MD5算法的安全性存在一些问题,现在更常用的是SHA-256等更安全的哈希算法。

尽管以上算法都是简易的数据加密算法,但在一些非敏感信息的保护中仍然具有一定的作用。

然而,对于重要的机密信息,我们应该使用更为安全的高级加密算法,如AES、RSA等。

总之,数据加密是保护敏感信息不被未授权访问的重要手段。

在日常生活中,我们可以使用一些常用的简易数据加密算法对一些非敏感信息进行保护。

然而,对于重要的机密信息,我们应该选择更安全的高级加密算法来确保数据的安全。

常用加密解密方式

三、DES加密

DES加密:使用一个 56 位的密钥以及附加的 8 位奇偶校验位,产生最大 64 位的分组大小。这是一个迭代的分组密码,使用称为 Feistel 的技术,其中将加密的文本块分成两半。使用子密钥对其中一半应用循环功能,然后将输出与另一半进行“异或”运算;接着交换这两半,这一过程会继续下去,但最后一个循环不交换。DES 使用 16 个循环,使用异或,置换,代换,移位操作四种基本运算。额专业术语就看看得了,下面直接给大家演示一个小demo,以帮助大家的理解。

先定义一个全局的字节数组和实例化一个全局的DESCryptoServiceProvider对象

byte[] buffer;

DESCryptoServiceProvider DesCSP = new DESCryptoServiceProvider();

加密:

using (RSACryptoServiceProvider rsa = new RSACryptoServiceProvider(param))

{

byte[] plaindata = Encoding.Default.GetBytes(txtyuan.Text);//将要加密的字符串转换为字节数组

CryptoStream cryStream = new CryptoStream(ms, DesCSP.CreateDecryptor(), CryptoStreamMode.Read);//内存流连接到解密流中

StreamReader sr = new StreamReader(cryStream);

txthjiemi.Text = sr.ReadLine();//将解密流读取为字符串

sr.Close();

java 加密解密简单实现

java 加密解密简单实现加密算法有很多种:这里只大约列举几例:1:消息摘要:(数字指纹):既对一个任意长度的一个数据块进行计算,产生一个唯一指纹。

MD5/SHA1发送给其他人你的信息和摘要,其他人用相同的加密方法得到摘要,最后进行比较摘要是否相同。

2:单匙密码体制:DES:比较简便高效,密钥简短,加解密速度快,破译极其困难,但其安全性依赖于密匙的安全性。

DES(Data Encryption Standard)是发明最早的最广泛使用的分组对称加密算法。

DES算法的入口参数有三个:Key、Data、Mode。

其中Key为8个字节共64位,是DES算法的工作密钥;Data也为8个字节64位,是要被加密或被解密的数据;Mode为DES的工作方式,有两种:加密或解密3:数字签名:就是信息发送者用其私钥对从所传报文中提取出的特征数据(或称数字指纹)进行RSA算法操作,以保证发信人无法抵赖曾发过该信息(即不可抵赖性),同时也确保信息报文在经签名后末被篡改(即完整性)。

当信息接收者收到报文后,就可以用发送者的公钥对数字签名进行验证。

代表:DSA4:非对称密匙密码体制(公匙体系):加密密匙不同于解密密匙,加密密匙公之于众,谁都可以使用,解密密匙只有解密人自己知道。

代表:RSA下面是对上面几个例子进行的简单实现:Java代码1.package test;2.import java.io.FileInputStream;3.import java.io.FileOutputStream;4.import java.io.IOException;5.import java.io.ObjectInputStream;6.import java.io.ObjectOutputStream;7.import java.security.*;8.import javax.crypto.Cipher;9.import javax.crypto.KeyGenerator;10.import javax.crypto.SecretKey;11./**12. * 加密解密13. *14. * @author shy.qiu15. * @since /qiushyfm16. */17.public class CryptTest {18. /**19. * 进行MD5加密20. *21. * @param info22. * 要加密的信息23. * @return String 加密后的字符串24. */25. public String encryptToMD5(String info) {26. byte[] digesta = null;27. try {28. // 得到一个md5的消息摘要29. MessageDigest alga = MessageDigest.getInstance("MD5");30. // 添加要进行计算摘要的信息31. alga.update(info.getBytes());32. // 得到该摘要33. digesta = alga.digest();34. } catch (NoSuchAlgorithmException e) {35. e.printStackTrace();36. }37. // 将摘要转为字符串38. String rs = byte2hex(digesta);39. return rs;40. }41. /**42. * 进行SHA加密43. *44. * @param info45. * 要加密的信息46. * @return String 加密后的字符串47. */48. public String encryptToSHA(String info) {49. byte[] digesta = null;50. try {51. // 得到一个SHA-1的消息摘要52. MessageDigest alga = MessageDigest.getInstance("SHA-1");53. // 添加要进行计算摘要的信息54. alga.update(info.getBytes());55. // 得到该摘要56. digesta = alga.digest();57. } catch (NoSuchAlgorithmException e) {58. e.printStackTrace();59. }60. // 将摘要转为字符串61. String rs = byte2hex(digesta);62. return rs;63. }64. // //////////////////////////////////////////////////////////////////////////65. /**66. * 创建密匙67. *68. * @param algorithm69. * 加密算法,可用 DES,DESede,Blowfish70. * @return SecretKey 秘密(对称)密钥71. */72. public SecretKey createSecretKey(String algorithm) {73. // 声明KeyGenerator对象74. KeyGenerator keygen;75. // 声明密钥对象76. SecretKey deskey = null;77. try {78. // 返回生成指定算法的秘密密钥的 KeyGenerator 对象79. keygen = KeyGenerator.getInstance(algorithm);80. // 生成一个密钥81. deskey = keygen.generateKey();82. } catch (NoSuchAlgorithmException e) {83. e.printStackTrace();84. }85. // 返回密匙86. return deskey;87. }88. /**89. * 根据密匙进行DES加密90. *91. * @param key92. * 密匙93. * @param info94. * 要加密的信息95. * @return String 加密后的信息96. */97. public String encryptToDES(SecretKey key, String info) {98. // 定义加密算法,可用 DES,DESede,Blowfish99. String Algorithm = "DES";100. // 加密随机数生成器 (RNG),(可以不写)101. SecureRandom sr = new SecureRandom();102. // 定义要生成的密文103. byte[] cipherByte = null;104. try {105. // 得到加密/解密器106. Cipher c1 = Cipher.getInstance(Algorithm); 107. // 用指定的密钥和模式初始化Cipher对象108. // 参数:(ENCRYPT_MODE, DECRYPT_MODE, WRAP_MODE,UNWRAP_MODE) 109. c1.init(Cipher.ENCRYPT_MODE, key, sr); 110. // 对要加密的内容进行编码处理,111. cipherByte = c1.doFinal(info.getBytes()); 112. } catch (Exception e) {113. e.printStackTrace();114. }115. // 返回密文的十六进制形式116. return byte2hex(cipherByte);117. }118. /**119. * 根据密匙进行DES解密120. *121. * @param key122. * 密匙123. * @param sInfo124. * 要解密的密文125. * @return String 返回解密后信息126. */127. public String decryptByDES(SecretKey key, String sInfo ) {128. // 定义加密算法,129. String Algorithm = "DES";130. // 加密随机数生成器 (RNG)131. SecureRandom sr = new SecureRandom();132. byte[] cipherByte = null;133. try {134. // 得到加密/解密器135. Cipher c1 = Cipher.getInstance(Algorithm); 136. // 用指定的密钥和模式初始化Cipher对象137. c1.init(Cipher.DECRYPT_MODE, key, sr); 138. // 对要解密的内容进行编码处理139. cipherByte = c1.doFinal(hex2byte(sInfo)); 140. } catch (Exception e) {141. e.printStackTrace();142. }143. // return byte2hex(cipherByte);144. return new String(cipherByte);145. }146. // /////////////////////////////////////////////////// //////////////////////////147. /**148. * 创建密匙组,并将公匙,私匙放入到指定文件中149. *150. * 默认放入mykeys.bat文件中151. */152. public void createPairKey() {153. try {154. // 根据特定的算法一个密钥对生成器155. KeyPairGenerator keygen = KeyPairGenerator.get Instance("DSA");156. // 加密随机数生成器 (RNG)157. SecureRandom random = new SecureRandom(); 158. // 重新设置此随机对象的种子159. random.setSeed(1000);160. // 使用给定的随机源(和默认的参数集合)初始化确定密钥大小的密钥对生成器161. keygen.initialize(512, random);// keygen.initi alize(512);162. // 生成密钥组163. KeyPair keys = keygen.generateKeyPair(); 164. // 得到公匙165. PublicKey pubkey = keys.getPublic();166. // 得到私匙167. PrivateKey prikey = keys.getPrivate(); 168. // 将公匙私匙写入到文件当中169. doObjToFile("mykeys.bat", new Object[] { prike y, pubkey });170. } catch (NoSuchAlgorithmException e) {171. e.printStackTrace();172. }173. }174. /**175. * 利用私匙对信息进行签名把签名后的信息放入到指定的文件中176. *177. * @param info178. * 要签名的信息179. * @param signfile180. * 存入的文件181. */182. public void signToInfo(String info, String signfile) {183. // 从文件当中读取私匙184. PrivateKey myprikey = (PrivateKey) getObjFromFile( "mykeys.bat", 1);185. // 从文件中读取公匙186. PublicKey mypubkey = (PublicKey) getObjFromFile("m ykeys.bat", 2);187. try {188. // Signature 对象可用来生成和验证数字签名189. Signature signet = Signature.getInstance("DSA");190. // 初始化签署签名的私钥191. signet.initSign(myprikey);192. // 更新要由字节签名或验证的数据193. signet.update(info.getBytes());194. // 签署或验证所有更新字节的签名,返回签名195. byte[] signed = signet.sign();196. // 将数字签名,公匙,信息放入文件中197. doObjToFile(signfile, new Object[] { signed, m ypubkey, info });198. } catch (Exception e) {199. e.printStackTrace();200. }201. }202. /**203. * 读取数字签名文件根据公匙,签名,信息验证信息的合法性204. *205. * @return true 验证成功 false 验证失败206. */207. public boolean validateSign(String signfile) { 208. // 读取公匙209. PublicKey mypubkey = (PublicKey) getObjFromFile(si gnfile, 2);210. // 读取签名211. byte[] signed = (byte[]) getObjFromFile(signfile,1);212. // 读取信息213. String info = (String) getObjFromFile(signfile, 3) ;214. try {215. // 初始一个Signature对象,并用公钥和签名进行验证216. Signature signetcheck = Signature.getInstance( "DSA");217. // 初始化验证签名的公钥218. signetcheck.initVerify(mypubkey);219. // 使用指定的 byte 数组更新要签名或验证的数据220. signetcheck.update(info.getBytes());221. System.out.println(info);222. // 验证传入的签名223. return signetcheck.verify(signed);224. } catch (Exception e) {225. e.printStackTrace();226. return false;227. }228. }229. /**230. * 将二进制转化为16进制字符串231. *232. * @param b233. * 二进制字节数组234. * @return String235. */236. public String byte2hex(byte[] b) {237. String hs = "";238. String stmp = "";239. for (int n = 0; n < b.length; n++) {240. stmp = (ng.Integer.toHexString(b[n] & 0 XFF));241. if (stmp.length() == 1) {242. hs = hs + "0" + stmp;243. } else {244. hs = hs + stmp;245. }246. }247. return hs.toUpperCase();248. }249. /**250. * 十六进制字符串转化为2进制251. *252. * @param hex253. * @return254. */255. public byte[] hex2byte(String hex) {256. byte[] ret = new byte[8];257. byte[] tmp = hex.getBytes();258. for (int i = 0; i < 8; i++) {259. ret[i] = uniteBytes(tmp[i * 2], tmp[i * 2 + 1] );260. }261. return ret;262. }263. /**264. * 将两个ASCII字符合成一个字节;如:"EF"--> 0xEF 265. *266. * @param src0267. * byte268. * @param src1269. * byte270. * @return byte271. */272. public static byte uniteBytes(byte src0, byte src1) {273. byte _b0 = Byte.decode("0x" + new String(new byte[ ] { src0 }))274. .byteValue();275. _b0 = (byte) (_b0 << 4);276. byte _b1 = Byte.decode("0x" + new String(new byte[ ] { src1 }))277. .byteValue();278. byte ret = (byte) (_b0 ^ _b1);279. return ret;280. }281. /**282. * 将指定的对象写入指定的文件283. *284. * @param file285. * 指定写入的文件286. * @param objs287. * 要写入的对象288. */289. public void doObjToFile(String file, Object[] objs) {290. ObjectOutputStream oos = null;291. try {292. FileOutputStream fos = new FileOutputStream(fi le);293. oos = new ObjectOutputStream(fos);294. for (int i = 0; i < objs.length; i++) { 295. oos.writeObject(objs[i]);296. }297. } catch (Exception e) {298. e.printStackTrace();299. } finally {300. try {301. oos.close();302. } catch (IOException e) {303. e.printStackTrace();304. }305. }306. }307. /**308. * 返回在文件中指定位置的对象309. *310. * @param file311. * 指定的文件312. * @param i313. * 从1开始314. * @return315. */316. public Object getObjFromFile(String file, int i) { 317. ObjectInputStream ois = null;318. Object obj = null;319. try {320. FileInputStream fis = new FileInputStream(file );321. ois = new ObjectInputStream(fis);322. for (int j = 0; j < i; j++) {323. obj = ois.readObject();324. }325. } catch (Exception e) {326. e.printStackTrace();327. } finally {328. try {329. ois.close();330. } catch (IOException e) {331. e.printStackTrace();332. }333. }334. return obj;335. }336. /**337. * 测试338. *339. * @param args340. */341. public static void main(String[] args) {342. CryptTest jiami = new CryptTest();343. // 执行MD5加密"Hello world!"344. System.out.println("Hello经过MD5:" + jiami.encryptToMD5("Hello"));345. // 生成一个DES算法的密匙346. SecretKey key = jiami.createSecretKey("DES"); 347. // 用密匙加密信息"Hello world!"348. String str1 = jiami.encryptToDES(key, "Hello"); 349. System.out.println("使用des加密信息Hello 为:" + str1);350. // 使用这个密匙解密351. String str2 = jiami.decryptByDES(key, str1); 352. System.out.println("解密后为:" + str2);353. // 创建公匙和私匙354. jiami.createPairKey();355. // 对Hello world!使用私匙进行签名356. jiami.signToInfo("Hello", "mysign.bat");357. // 利用公匙对签名进行验证。

crypto 加密解密方法

crypto 加密解密方法【原创版3篇】目录(篇1)1.对称加密算法2.非对称加密算法3.哈希函数4.数字签名5.应用场景与安全性分析正文(篇1)加密和解密是计算机安全领域中的重要组成部分,它们可以保护我们的信息免受未经授权的访问。

加密是一种将数据转换为难以理解的形式的过程,而解密则是将加密后的数据还原为原始形式的过程。

加密解密方法主要分为对称加密算法、非对称加密算法、哈希函数和数字签名等。

1.对称加密算法对称加密算法是一种使用相同的密钥进行加密和解密的算法。

它的优点是速度快,缺点是密钥管理困难。

常见的对称加密算法有 DES(数据加密标准)、AES(高级加密标准)等。

2.非对称加密算法非对称加密算法是一种使用一对密钥(公钥和私钥)进行加密和解密的算法。

公钥可以公开,私钥则必须保密。

非对称加密算法的优点是密钥管理简单,缺点是速度相对较慢。

常见的非对称加密算法有 RSA、ECC 等。

3.哈希函数哈希函数是一种将任意长度的数据映射为固定长度输出的函数,具有不可逆、快速计算和碰撞耐性等特性。

常见的哈希函数有 SHA-1、SHA-256、MD5 等。

哈希函数广泛应用于数据完整性校验、数字签名等场景。

4.数字签名数字签名是一种基于非对称加密算法和哈希函数的技术,用于确保数据的完整性和身份认证。

数字签名包括签名生成、签名验证两个过程。

常见的数字签名算法有 RSA、DSA 等。

5.应用场景与安全性分析对称加密算法适用于加密大量数据,如文件、数据库等,常见于网络通信、数据存储等场景。

非对称加密算法适用于加密少量数据,如密钥、证书等,常见于数字签名、密钥协商等场景。

哈希函数适用于数据完整性校验,如文件校验、网络数据传输等场景。

数字签名适用于确保数据的完整性和身份认证,如电子邮件、软件包下载等场景。

在实际应用中,根据不同的需求和安全要求,可以选择合适的加密解密方法。

目录(篇2)1.对称加密算法2.非对称加密算法3.哈希函数4.数字签名5.我国在加密解密领域的发展正文(篇2)加密解密方法是计算机安全领域的重要组成部分,它通过对数据进行加密和解密操作,以保护数据的安全和完整性。

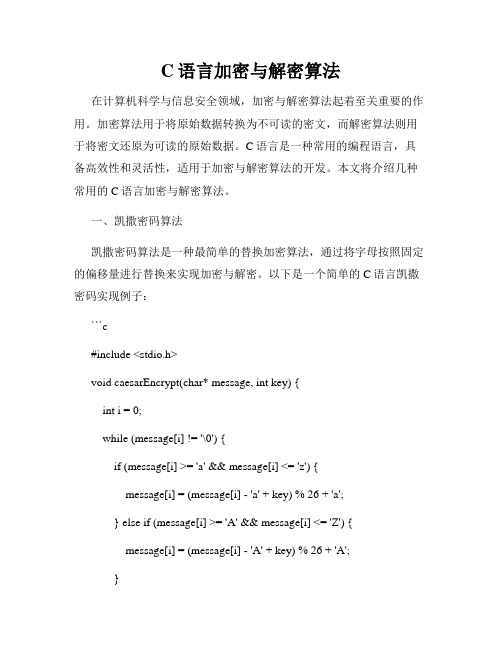

C语言加密与解密算法

C语言加密与解密算法在计算机科学与信息安全领域,加密与解密算法起着至关重要的作用。

加密算法用于将原始数据转换为不可读的密文,而解密算法则用于将密文还原为可读的原始数据。

C语言是一种常用的编程语言,具备高效性和灵活性,适用于加密与解密算法的开发。

本文将介绍几种常用的C语言加密与解密算法。

一、凯撒密码算法凯撒密码算法是一种最简单的替换加密算法,通过将字母按照固定的偏移量进行替换来实现加密与解密。

以下是一个简单的C语言凯撒密码实现例子:```c#include <stdio.h>void caesarEncrypt(char* message, int key) {int i = 0;while (message[i] != '\0') {if (message[i] >= 'a' && message[i] <= 'z') {message[i] = (message[i] - 'a' + key) % 26 + 'a';} else if (message[i] >= 'A' && message[i] <= 'Z') {message[i] = (message[i] - 'A' + key) % 26 + 'A';}i++;}}void caesarDecrypt(char* message, int key) {int i = 0;while (message[i] != '\0') {if (message[i] >= 'a' && message[i] <= 'z') {message[i] = (message[i] - 'a' - key + 26) % 26 + 'a'; } else if (message[i] >= 'A' && message[i] <= 'Z') {message[i] = (message[i] - 'A' - key + 26) % 26 + 'A'; }i++;}}int main() {char message[] = "Hello, World!";int key = 3;printf("Original message: %s\n", message);caesarEncrypt(message, key);printf("Encrypted message: %s\n", message);caesarDecrypt(message, key);printf("Decrypted message: %s\n", message);return 0;}```以上程序演示了凯撒密码的加密与解密过程,通过指定偏移量实现对消息的加密与解密。

实现一个简单的数据加密解密功能

实现一个简单的数据加密解密功能简介数据加密解密是信息安全领域的重要技术之一。

在现代互联网时代,隐私数据的保护和安全传输成为了一项关乎个人和机构安全的重要任务。

为了防止敏感数据被未经授权的人员访问和篡改,数据加密技术广泛应用于各个领域。

本文将介绍如何实现一个简单的数据加密解密功能,使用的是常用的对称加密算法。

加密解密原理对称加密算法使用相同的密钥对数据进行加密和解密。

具体流程如下:1.选择一个对称加密算法(如AES、DES、3DES等)和一个密钥。

2.使用密钥加密要传输的数据,生成加密后的数据。

3.使用相同的密钥解密加密后的数据,还原为原始数据。

实现步骤本文以Python语言为例,介绍如何实现一个简单的数据加密解密功能。

步骤一:安装加密库首先需要安装PyCryptodome库,它是Python的一个加密模块,提供了对称加密、非对称加密、哈希等常见加密算法的实现。

安装命令如下:pip install pycryptodome步骤二:生成密钥在数据加密解密过程中,密钥的选择是关键。

密钥应该足够长、随机且保密。

我们可以使用get_random_bytes函数生成密钥。

from Crypto.Random import get_random_bytes# 生成16字节的随机密钥key = get_random_bytes(16)# 输出密钥print(key)步骤三:加密数据使用生成的密钥对数据进行加密。

这里我们选用AES算法进行演示。

from Crypto.Cipher import AES# 待加密的数据data ='Hello World'# 创建AES加密器,使用CBC模式cipher = AES.new(key, AES.MODE_CBC)# 加密数据cipher_text = cipher.encrypt(data.encode())# 输出加密后的数据print(cipher_text)步骤四:解密数据使用相同的密钥对加密后的数据进行解密,还原为原始数据。

简单的rsa加密解密计算

简单的rsa加密解密计算

RSA加密算法是一种非对称加密算法,它使用一对密钥(公钥

和私钥)来加密和解密数据。

下面我将简单介绍RSA加密和解密的

计算过程。

1. 生成密钥对,首先,选择两个不同的大质数p和q,并计算

它们的乘积n=pq。

然后选择一个整数e,使得e与(p-1)(q-1)互质,并计算出e的模反元素d。

公钥是(n, e),私钥是(n, d)。

2. 加密,假设要加密的消息为M,首先将消息M转换为整数m,满足0≤m<n。

然后使用公钥(n, e)进行加密,加密后的密文C等于

m的e次方再对n取模,即C≡m^e (mod n)。

3. 解密,接收到密文C后,使用私钥(n, d)进行解密,解密后

的明文M等于C的d次方再对n取模,即M≡C^d (mod n)。

下面我举一个简单的例子来说明RSA加密和解密的计算过程:

假设我们选择两个质数p=11和q=3,计算n=pq=33,然后选择

e=3,并计算d=7。

这样我们得到公钥(n, e)=(33, 3)和私钥(n,

d)=(33, 7)。

现在假设要加密的消息为M=5,将其转换为整数m=5。

使用公钥进行加密,计算C≡5^3 (mod 33),得到C=5。

接收到密文C=5后,使用私钥进行解密,计算M≡5^7 (mod 33),得到M=5。

因此,我们成功地将消息M=5加密为密文C=5,然后再解密回到原始消息M=5。

这就是RSA加密和解密的简单计算过程。

常见的加密和解密算法—DES

常见的加密和解密算法—DES⼀、DES加密概述 DES全称为Data Encryption Standard,即数据加密标准,是⼀种使⽤的块算法,1977年被的国家标准局确定为(FIPS),并授权在⾮密级政府通信中使⽤,随后该算法在国际上⼴泛流传开来。

需要注意的是,在某些⽂献中,作为算法的DES称为数据加密算法(Data Encryption Algorithm,DEA),已与作为标准的DES区分开来。

DES⼊⼝参数DES算法的⼊⼝参数有三个:Key、Data、Mode。

其中Key为7个字节共56位,是DES算法的⼯作密钥;Data为8个字节64位,是要被加密或被解密的数据;Mode为DES的⼯作⽅式,有两种:加密或解密。

DES基本原则DES设计中使⽤了分组密码设计的两个原则:混淆(confusion)和扩散(diffusion),其⽬的是抗击敌⼿对密码系统的统计分析。

混淆是使密⽂的统计特性与密钥的取值之间的关系尽可能复杂化,以使密钥和明⽂以及密⽂之间的依赖性对密码分析者来说是⽆法利⽤的。

扩散的作⽤就是将每⼀位明⽂的影响尽可能迅速地作⽤到较多的输出密⽂位中,以便在⼤量的密⽂中消除明⽂的统计结构,并且使每⼀位密钥的影响尽可能迅速地扩展到较多的密⽂位中,以防对密钥进⾏逐段破译。

DES与3DES的区别和联系3DES(即Triple DES)是DES向AES过渡的,它使⽤3条56位的密钥对数据进⾏三次加密。

是DES的⼀个更安全的变形。

它以DES为基本模块,通过组合分组⽅法设计出分组加密算法。

⽐起最初的DES,3DES更为安全。

该⽅法使⽤两个密钥,执⾏三次DES算法,加密的过程是加密-解密-加密,解密的过程是解密-加密-解密。

3DES加密过程为:C=Ek3(Dk2(Ek1(P))) 3DES解密过程为:P=Dk1(EK2(Dk3(C))) 采⽤两个密钥进⾏三重加密的好处有: ①两个密钥合起来有效密钥长度有112bit,可以满⾜商业应⽤的需要,若采⽤总长为168bit的三个密钥,会产⽣不必要的开销。

加密解密教程范文

加密解密教程范文加密和解密是信息安全中常用的技术,它们可以用于保护敏感数据和隐私。

本文将介绍一些常见的加密和解密技术,以及它们的实现方法。

一、对称加密和解密对称加密是最简单和最常见的加密技术之一、它使用同一个密钥进行加密和解密操作。

常见的对称加密算法有DES、AES和RC4等。

1.选择一个合适的密钥:对称加密算法的安全性主要依赖于密钥的安全性。

密钥的选择应该遵循一些安全规范,例如是随机的、足够长,并且只在必要时才共享。

2.加密数据:使用选定的对称加密算法,将明文数据通过密钥进行加密操作。

加密后的数据在没有密钥的情况下很难还原成原始的明文。

3.解密数据:使用相同的密钥,通过解密算法将加密后的数据还原成原始的明文数据。

解密操作的过程与加密相反。

二、非对称加密和解密非对称加密使用两个不同但相关的密钥进行加密和解密操作。

这两个密钥称为公钥和私钥,其中公钥可以公开分享,而私钥只能由密钥的拥有者保密。

1.生成密钥对:非对称加密算法需要生成一对密钥,包括公钥和私钥。

公钥可以公开分享,而私钥应该妥善保管。

2.加密数据:使用接收者的公钥对明文数据进行加密操作。

只有通过私钥才能解密这些数据。

3.解密数据:使用私钥对加密后的数据进行解密操作,得到原始的明文数据。

非对称加密算法的优点是,发送者和接收者可以使用各自的密钥。

这种加密技术常用于身份验证和数字签名等场景。

三、哈希算法哈希算法可以将任意长度的输入数据转换成固定长度的输出。

它的主要应用是对数据的完整性进行验证,而不是加密和解密。

1.选择一个哈希算法:常见的哈希算法包括MD5、SHA-1和SHA-256等。

不同的哈希算法有不同的安全性和性能特点。

2.计算哈希值:将需要保护完整性的数据作为输入,使用哈希算法进行计算,得到一个固定长度的哈希值。

3.校验哈希值:在接收数据时,使用相同的哈希算法对数据进行计算,并将结果与发送方提供的哈希值进行比对。

如果两个哈希值相同,则表示数据的完整性没有被篡改。

RSA加密算法及实现

RSA加密算法及实现RSA 是一种非对称加密算法,由Rivest、Shamir 和Adleman 三位数学家于1977年提出,现在广泛应用于电子邮件加密、数字签名和安全传输等领域。

RSA 算法基于两个大素数的乘积难以分解的特性,实现了安全的加密和解密过程。

RSA算法的核心原理是利用数论中的欧拉函数、模逆和模幂运算。

下面将详细介绍RSA算法的加密和解密流程。

1.生成密钥对首先选择两个不同的大素数p和q,计算它们的乘积n=p*q。

然后计算欧拉函数φ(n)=(p-1)*(q-1)。

选择一个与φ(n)互质的整数e,作为公钥的指数。

再利用模逆运算求解整数d,使得(d*e)%φ(n)=1,d即为私钥的指数。

2.加密过程假设要加密的消息(明文)为m,公钥为(n,e)。

将明文转换成整数M,并满足0≤M<n。

加密过程即为计算密文C=M^e%n,然后将密文发送给接收者。

3.解密过程接收者使用私钥(n,d)进行解密。

将密文C转换成整数,并计算明文M=C^d%n。

最后将整数M转换成消息,并得到解密后的明文。

RSA算法的安全性基于分解大整数n的困难性,如果有人能够有效地分解n,并得到p和q,那么整个算法的安全性将被破坏。

目前,分解大整数依然是一个非常耗费计算资源的问题,因此RSA算法在理论上是安全的。

实现 RSA 加密算法需要涉及大数运算和模幂运算等复杂的数学运算。

下面是一个简化版的 RSA 加密算法的 Python 代码实现:```pythonimport random#扩展欧几里得算法求解模逆def extended_gcd(a, b):if b == 0:return a, 1, 0gcd, x, y = extended_gcd(b, a % b)return gcd, y, x - (a // b) * y#计算模幂运算def mod_exp(a, b, n):result = 1while b > 0:if b % 2 == 1:result = (result * a) % na=(a*a)%nb//=2return result#生成密钥对def generate_keys(:p = random.randint(100, 1000)q = random.randint(100, 1000)while p == q or not is_prime(p) or not is_prime(q): p = random.randint(100, 1000)q = random.randint(100, 1000)n=p*qphi = (p - 1) * (q - 1)e = random.randint(2, phi - 1)gcd, d, _ = extended_gcd(e, phi)#确保d为正数if d < 0:d += phireturn (n, e), (n, d)#加密过程def encrypt(message, public_key):n, e = public_keym = int.from_bytes(message.encode(, 'big')c = mod_exp(m, e, n)return c#解密过程def decrypt(ciphertext, private_key):n, d = private_keym = mod_exp(ciphertext, d, n)message = m.to_bytes((m.bit_length( + 7) // 8, 'big').decode return message#判断一个数是否为素数def is_prime(n):if n <= 1:return Falsefor i in range(2, int(n ** 0.5) + 1):if n % i == 0:return Falsereturn True#示例运行代码if __name__ == '__main__':public_key, private_key = generate_keysmessage = "Hello, RSA!"ciphertext = encrypt(message, public_key)plaintext = decrypt(ciphertext, private_key)print("Public key:", public_key)print("Private key:", private_key)print("Ciphertext:", ciphertext)print("Decrypted plaintext:", plaintext)```以上代码是一个简单的实现,仅用于理解RSA加密算法的基本原理。

常见的加密解密算法

常见的加密解密算法⽹络中传输敏感信息的时候通常会对字符串做加密解密处理1.Base64位加密(可加密解密)最简单的加密⽅式,没有密钥,这种⽅式只要让别⼈拿到你的密⽂,就可以直接解密,只能⽤来迷惑,⼀般情况下不单独使⽤,因为真的并没有什么卵⽤~可以和其他加密⽅式混合起来,作为⼀层外部包装。

import base64data = "abc"#加密m = Base64.encodestring(data)print m #得到⼀个base64的值#解密date = Base64.decodestring(m)2.MD5加密(加密不可逆)MD5的全称是Message-Digest Algorithm 5(信息-摘要算法)。

128位长度。

⽬前MD5是⼀种不可逆算法。

具有很⾼的安全性。

它对应任何字符串都可以加密成⼀段唯⼀的固定长度的代码。

(⼩贴⼠:为啥MD5加密算法不可逆呢~ 按道理来说有加密⽅式,就会有解密⽅式呀?因为MD5加密是有种有损的加密⽅式,⽐如⼀段数据为'123',我在加密的时候,遇到1和3都直接当做是a,加密后变成了'a2a',所以解密的时候就出现了4种组合'323''121''123''321',数据⼀多,⾃然找不到原始的数据了,当然这种⽅式加密的密⽂也不需要解密,需要的时候直接发送原始密⽂就好了~只是看不到密⽂原本的内容)import hashlibimport base64data1 = "abc"data2 = 'def'hash = hashlib.md5()#多个⽂件多次加密hash.update(data1)hash.update(data2)value = hash.digest()print repr(value) #得到⼀个⼆进制的字符串print hash.hexdigest() #得到⼀个⼗六进制的字符串print base64.encodestring(value) #得到base64的值3.sha1加密(加密不可逆)SHA1的全称是Secure Hash Algorithm(安全哈希算法) 。

网络安全常见的四种加密解密算法

网络安全常见的四种加密解密算法网络安全中常见的四种加密解密算法分别是:对称加密算法、非对称加密算法、哈希算法和数字签名算法。

下面将对每种算法进行详细介绍。

1.对称加密算法:对称加密算法又称为共享密钥加密算法,加密和解密使用相同的密钥。

常见的对称加密算法有DES(Data Encryption Standard)、3DES(Triple Data Encryption Algorithm)、AES(Advanced Encryption Standard)等。

这些算法使用的密钥长度可以是128位、192位或256位。

对称加密算法具有高效、加解密速度快的优点,适合于大规模数据传输。

然而,对称密钥的安全性较低,密钥的分发和管理是一个重要问题。

2.非对称加密算法:非对称加密算法也称为公钥密码算法,加密和解密使用不同的密钥。

常见的非对称加密算法有RSA(Rivest, Shamir, Adleman)、ElGamal等。

在非对称加密算法中,发送方使用接收方的公钥对数据进行加密,接收方使用自己的私钥对数据进行解密。

非对称加密算法的安全性较高,但加解密过程耗时较长,不适合大规模数据传输。

非对称加密算法常用于密钥交换和数字签名。

3.哈希算法:哈希算法是将任意长度的输入消息经过计算,生成固定长度的哈希值的算法。

常见的哈希算法有MD5(Message Digest Algorithm 5)、SHA-1(Secure Hash Algorithm 1)、SHA-256等。

哈希算法的特点是输入的微小改变会导致输出值的巨大变化,相同的输入必定生成相同的输出。

哈希算法常用于数据完整性验证和密码存储。

然而,由于哈希算法是单向函数,无法从哈希值推导出原始数据,因此哈希算法不适用于加密和解密。

4.数字签名算法:综上所述,网络安全常见的四种加密解密算法包括对称加密算法、非对称加密算法、哈希算法和数字签名算法。

每种算法都有其独特的特点和应用场景,能够保障数据的机密性、完整性和可信性。

常见加密解密法的完整整理

常见加密解密法的完整整理栅栏易位法即把将要传递的信息中的字母交替排成上下两行,再将下面一行字母排在上面一行的后边,从而形成一段密码。

举例:盗用阿洗一个例子^^TEOGSDYUTAENNHLNETAMSHVAED解:将字母分截开排成两行,如下T E O G S D Y U T A E N NH L N E T A M S H V A E D再将第二行字母分别放入第一行中,得到以下结果THE LONGEST DAY MUST HAVE AN END.恺撒移位密码也就是一种最简单的错位法,将字母表前移或者后错几位,例如:明码表:ABCDEFGHIJKLMNOPQRSTUVWXYZ密码表:DEFGHIJKLMNOPQRSTUVWXYZABC这就形成了一个简单的密码表,如果我想写frzy(即明文),那么对照上面密码表编成密码也就是iucb (即密文)了。

密码表可以自己选择移几位,移动的位数也就是密钥。

进制转换密码比如给你一堆数字,乍一看头晕晕的,你可以观察数字的规律,将其转换为10进制数字,然后按照每个数字在字母表中的排列顺序,拼出正确字母。

举例:110 10010 11010 11001解:很明显,这些数字都是由1和0组成,那么你很快联想到什么?二进制数,是不是?嗯,那么就试着把这些数字转换成十进制试试,得到数字6 18 26 25,对应字母表,破解出明文为frzy,呵呵~字母频率密码关于词频问题的密码,我在这里提供英文字母的出现频率给大家,其中数字全部是出现的百分比:a 8.2b 1.5c 2.8d 4.3e 12.7f 2.2g 2.0h 6.1i 7.0 j 0.2 k 0.8 l 4.0m 2.4 n 6.7 o 7.5 p 1.9q 0.1 r 6.0 s 6.3 t 9.1u 2.8 v 1.0 w 2.4 x 0.2y 2.0 z 0.1词频法其实就是计算各个字母在文章中的出现频率,然后大概猜测出明码表,最后验证自己的推算是否正确。

rsa2048加密计算方法

rsa2048加密计算方法RSA2048加密计算方法简介RSA2048是一种公钥加密算法,广泛用于网络通信和数据保护中。

本文将详细介绍RSA2048的加密计算方法,包括生成密钥对、加密和解密过程。

生成密钥对1.生成两个大素数p和q,确保它们的乘积n满足 n = p * q。

2.计算欧拉函数φ(n) = (p-1) * (q-1)。

3.随机选择一个整数e,1 < e < φ(n),且e与φ(n)互质。

e作为公钥的一部分,公开给所有人。

4.计算整数d,满足(e * d) mod φ(n) = 1。

d作为私钥的一部分,保密保存。

加密过程1.将待加密的明文转换成整数m。

2.使用接收者的公钥(n, e),计算密文c = (m^e) mod n。

3.密文c即为加密后的结果,传输给接收者。

解密过程1.接收者使用自己的私钥(n, d),计算明文m = (c^d) mod n。

2.明文m即为解密后的结果,可以被接收者阅读。

加密的安全性RSA2048的安全性基于大数分解问题,即将一个大的合数因数分解成两个素数的乘积。

对于目前的计算能力来说,分解2048位的大数非常困难,因此RSA2048被认为是安全的。

注意事项1.使用RSA2048时,需要确保生成的随机数是真正随机的,以避免密钥被猜测。

2.密钥对的私钥必须严格保密,不能泄露给他人,否则可能导致加密数据的泄露。

结论RSA2048是一种高度安全的加密算法,其加密计算方法简单明了。

通过生成密钥对,利用公钥加密、私钥解密的方式,可以实现可靠的数据保护。

然而,随着计算能力的提升,未来可能需要更长的密钥长度来保证安全性。

密钥长度的选择选择合适的密钥长度对于RSA2048的安全性至关重要。

一般来说,密钥长度越长,加密的安全性就越高,但加密和解密的计算速度也会变慢。

•RSA2048密钥长度为2048位,公钥和私钥都是2048位长。

当前来说,2048位的密钥长度被视为安全可靠的选择。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

简单的加密解密算法

加密/解密:

加密的一种方法叫“替换加密法”,将原来文字中的字母用其后的第K个字母替代(26个字母表看作是循环的,即26之后的字母是a),例K=3,对“today”的每一个字母用其后的第3个字母代替,结果为“wrgdb”

替换加密法算法描述:

1输入单个小写字母c和数k;

2计算它在英文字母表中的序号n=c-‘a’(从0开始);//即a的ASCII值

3将序号n加k(n=n+k);

4 若超过了25,则除26取余(n=n%26);

5输出新序号位置的字母(ec=n+’a’);

实现的完整代码:

#include <iostream>

using namespace std;

int main()

{

char c;//存放原字码

char ec;//存放加密后的字码

int k;//存放密钥

cout<<"Please input a lower charater and k:"<<endl;

cin>>c>>k;

ec=((c-'a')+k)%26+'a';//加密算法的核心

cout<<ec<<endl;//输出密文字母

system("pause");

return 0;

}。