实验02-主机存活性判断

利用端口探测主机存活性的方法

作者简介 : 支祥(9 9 ) 男, 或 17 一 。 安徽 天长人 , 州学院计 算机科 学与技术 系教 师。 滁

l 弓 言 l

主机存活性是指主机 当前 是否连 接在网络 中并能够 收发信息 。在网络管理中经常需要探测 目标主机 的

存活性 , 如为 了统计 网络中的在线用 户数、 防范 I P盗用等 , 而这 种探测又是进一步探测其他信 息的前提 。

后两种方法要修改 I P数据包 的头部信 息, 需要 编程 实现。

2 利用开放的端 口探测主机存活性

21 应 用 层了应用层端 口, 以通过发送特 定类 型的应用 层数据包进行探测 。例如, 可 对于一台 We b服务器, 8 端 口是 必须允许接受 连接 的, 其 O 我们可 以连接到 8 口。如 图 l O端 所示 : 图 l中 “ T P 14 3 Fri e ” H rA. 0 obd n 和其 后 的信 息是 目标主机给 出 的 , d 回应 这说明 目标主 机现在是 存活

Tr i g 1 y n 92. 68. 12… 1 0.

Co n ce o 1 2 1 8 0 1 1 2 1 8. 1 ) n e t d t 9 .6 . .2( 9 . 6 0.2 E c p c a a t S 1 s a e h r c e i r ’.

GET / HTTP门 . 0 HTTP门 . 1 403 For dden bi Dat e:Sat .1 Feb 2 8 006 0 24: 3 8: 4 GMT

本文 结合实际应用 , 提出 了三种利用端 口穿透一般防火墙 探测主机存 活性 的方法 。第一种方法是在应

用层上 向 目标主机 的开放端 口发 出请求 : 第二种方法是发送伪造 的具有 S N和 A K标志 的 T P数据包 ; Y C C 第 三种方法是 发送伪造 的 D S请求应答报文 。 N

实验二网络主机存活性探测

实验二、网络主机存活性探测1、实验目的与要求◆掌握网络编程模式。

◆理解并能应用SendARP函数来获取MAC地址并记录。

2、实验设备与环境连网PC机(至少一台)。

计算机硬件要求:英特尔酷睿i5 3代系列处理器、256MB以上内存,Ethernet网卡,网线若干。

计算机软件要求: Windows 7操作系统,Visual c++6.0/.net系统。

3、实验要求能够实现从起始主机到终止主机的扫描能够检测到主机是否存活并显示4、实验内容与步骤:在程序设计之前,请参照提供的软件安装WinPcap。

之后,按照如下步骤操作:步骤1:在VC++ 6.0下创建一个DOS命令行程序,工程名:201200824302_HostScan步骤2:打开main()函数,在主程序中增加如下头文件和常量定义:添加头文件如下:#include "stdafx.h"#include <Windows.h>#include <stdio.h>#include <stdlib.h>#include <iostream.h>#include "Iphlpapi.h"#pragma comment(lib,"Iphlpapi.lib")#pragma comment(lib,"Ws2_32.lib")添加代码如下:int main(int argc,char *argv[]){struct sockaddr_in dest,end;unsigned char mac[6];DWORD error=0;ULONG dwSize=6;if (argc!=3){printf("USAGE:\t%s Start_IP End_IP\n",argv[0]);return 1; }memset(&dest,0,sizeof(dest)); //初始化dest结构unsigned long startIP,endIP;dest.sin_family=AF_INET;dest.sin_addr.s_addr=inet_addr(argv[1]); //填入开始搜索IPstartIP=inet_addr(argv[1]);end.sin_family=AF_INET;end.sin_addr.s_addr=inet_addr(argv[2]);endIP=inet_addr(argv[2]); //填入结束搜索IP地址while (htonl(startIP)<=htonl(endIP)) //起始IP比结束IP小{error=SendARP(startIP,0,(PULONG)&mac,&dwSize);dest.sin_addr.s_addr=startIP;startIP=htonl(htonl(startIP)+1);if (error==NO_ERROR){/*printf("MACAddress:%2x:%2x:%2x:%2x:%2x:%2x\n",mac[0],mac[1],mac[2],mac[3], mac[4],mac[5]);*/cout<<"主机存活:"<<inet_ntoa(dest.sin_addr)<<endl;}else cout<<"主机不存活:"<<inet_ntoa(dest.sin_addr)<<endl;}return 0;}步骤3:为该工程添加指定头文件的代码信息,如下图所示:步骤4:将工程文件.exe文件复制出来5、实验结果:在DOS窗口下运行测试。

L003010002-主机信息探测实验

扫描器作用1) 检测目标主机上开放的端口及运行的服务2) 检测后门程序3) 探测密码4) 应用程序安全性探测5) 系统信息探测,比如NT 注册表,用户名等6) 输出报告,将检测结果整理报告给用户4、扫描器扫描原理1)基于ICMP echo扫描Ping是最常用的,也是最简单的探测手段,其实这并不能算是真正意义上的扫描。

通过Ping 命令主机是否开机的原理是:Ping 向目标发送一个回显(Type=8)的ICMP 数据包,当主机得到请求后显(Type=0)的数据包,通过是否收到Ping 的响应包就可以判断主机是否开机。

而且Ping 程序一统内核中的,而不是一个用户进程,是不易被发现的。

2)基于高级ICMP的扫描Ping是利用ICMP 协议实现的,高级的ICMP 扫描技术主要利用ICMP协议最基本的用途——报如果接收到的数据包协议项出现了错误,那么接收端将产生一个“Destination Unreachable”(目标主机不误报文。

这些错误报文不是主动发送的,而是由于错误,根据协议自动产生的。

当IP数据包出现Checksum(校验和)和版本的错误的时候,目标主机将抛弃这个数据包;如果是错误,那么路由器就直接丢弃这个数据包。

有些主机比如AIX、HP/UX等,是不会发送ICMP的Unr 可以向目标主机发送一个只有IP 头的IP 数据包,此时目标主机将返“Destination Unreachable”的如果向目标主机发送一个坏IP 数据包,比如不正确的IP 头长度,目标主机将返回“Parameter Proble的ICMP错误报文。

注意:如果是在目标主机前有一个防火墙或者一个其他的过滤装置,可能过滤掉接收不到任何的回应。

这时可以使用一个非常大的协议数字作为IP 头部的协议内容,而且这个协议数有被使用,主机一定会返回Unreachable;如果没有Unreachable的ICMP数据包返回错误提示,那么或者其他设备过滤了,也可以用这个方法探测是否有防火墙或者其他过滤设备存在。

ip存活检测原理

ip存活检测原理以ip存活检测原理为标题,本文将详细介绍IP存活检测的原理和工作过程。

IP存活检测是一种网络管理和故障排除工具,它可以帮助我们确定目标IP地址是否可达。

一、IP存活检测的概念IP存活检测是指通过向目标IP地址发送网络数据包,并根据返回的响应来判断目标主机是否存活的过程。

在网络通信中,每个主机都有一个唯一的IP地址,因此可以通过向目标主机发送数据包,并观察响应来判断目标主机是否在线。

二、IP存活检测的工作原理1. 发送ICMP Echo请求包:IP存活检测通常使用ICMP(Internet Control Message Protocol)协议来实现。

发送方会向目标主机发送一个ICMP Echo请求包,该包包含一个唯一的标识符和一个序列号。

2. 目标主机的处理:目标主机收到ICMP Echo请求包后,会根据请求包的内容生成一个ICMP Echo回复包,并将其发送回发送方。

回复包中包含了与请求包相同的标识符和序列号。

3. 发送方的处理:发送方收到目标主机发送的ICMP Echo回复包后,会根据包中的标识符和序列号来确定该回复包是对哪个请求包的回复。

如果发送方能正确地匹配到回复包,说明目标主机存活;否则,说明目标主机不存活。

三、IP存活检测的常用方法1. 基于ICMP的Ping检测:Ping是最常用的IP存活检测工具之一。

它通过向目标主机发送ICMP Echo请求包,并等待回复包,来判断目标主机是否存活。

如果目标主机存活,它会发送一个ICMP Echo 回复包,否则不会有任何回应。

2. 基于TCP的端口检测:TCP端口检测是另一种常用的IP存活检测方法。

它通过向目标主机的指定端口发送TCP连接请求,并观察是否能够建立连接来判断目标主机是否存活。

如果能够建立连接,说明目标主机存活;否则,说明目标主机不存活。

3. 基于UDP的端口检测:UDP端口检测与TCP端口检测类似,只是它使用UDP协议来发送数据包。

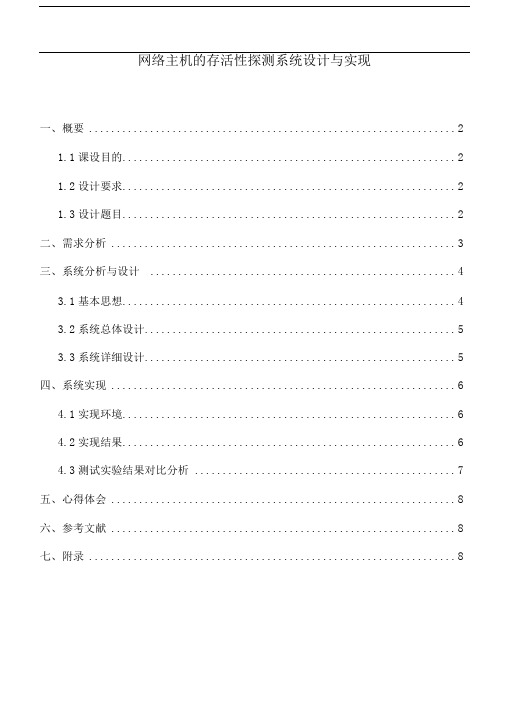

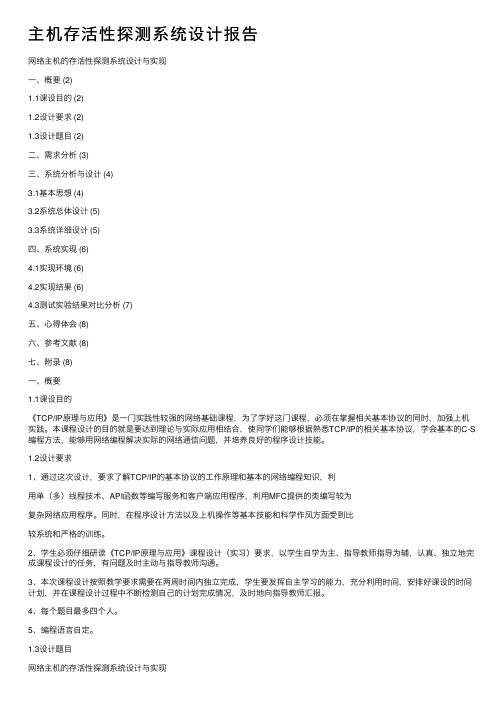

主机存活性探测系统设计报告

网络主机的存活性探测系统设计与实现一、概要 (2)1.1课设目的 (2)1.2设计要求 (2)1.3设计题目 (2)二、需求分析 (3)三、系统分析与设计 (4)3.1基本思想 (4)3.2系统总体设计 (5)3.3系统详细设计 (5)四、系统实现 (6)4.1实现环境 (6)4.2实现结果 (6)4.3测试实验结果对比分析 (7)五、心得体会 (8)六、参考文献 (8)七、附录 (8)一、概要1.1课设目的《TCP/IP原理与应用》是一门实践性较强的网络基础课程,为了学好这门课程,必须在掌握相关基本协议的同时,加强上机实践。

本课程设计的目的就是要达到理论与实际应用相结合,使同学们能够根据熟悉TCP/IP的相关基本协议,学会基本的C-S编程方法,能够用网络编程解决实际的网络通信问题,并培养良好的程序设计技能。

1.2设计要求1、通过这次设计,要求了解TCP/IP的基本协议的工作原理和基本的网络编程知识,利用单(多)线程技术、API函数等编写服务和客户端应用程序,利用MFC提供的类编写较为复杂网络应用程序。

同时,在程序设计方法以及上机操作等基本技能和科学作风方面受到比较系统和严格的训练。

2、学生必须仔细研读《TCP/IP原理与应用》课程设计(实习)要求,以学生自学为主、指导教师指导为辅,认真、独立地完成课程设计的任务,有问题及时主动与指导教师沟通。

3、本次课程设计按照教学要求需要在两周时间内独立完成,学生要发挥自主学习的能力,充分利用时间,安排好课设的时间计划,并在课程设计过程中不断检测自己的计划完成情况,及时地向指导教师汇报。

4、每个题目最多四个人。

5、编程语言自定。

1.3设计题目网络主机的存活性探测系统设计与实现1)任务(pi ng,arp test)设计并实现能够探测局域网、广域网内主机存活情况的应用系统。

2)要求要能够实现单IP (或域名)和IP段(连续或不连续)的网络主机存活性探测。

探测结果只显示存活主机情况,要有一定的图形显示。

网络扫描——非常不错的文章,主要分为端口扫描(确定开放服务)和主机扫描(确定机器存活)

⽹络扫描——⾮常不错的⽂章,主要分为端⼝扫描(确定开放服务)和主机扫描(确定机器存活)第五章⽹络扫描重点内容:1. ⽹络扫描的基本概念、原理、分类2. ⽹络扫描的防范⽅法通过前⾯的学习,我们已经知道访问控制是(操作)系统安全的基础,⽽局域⽹的安全管理则是⽹络安全的⽹络基础。

在⼀个不安全的局域⽹中,任何⽹络层的加密数据都有着被嗅探的风险,⽽⼀旦攻击者渗透进⼊内部⽹络,后果将不堪设想。

对于内⽹安全,我们应该从管理好ARP 协议开始。

⽹络监听便是⼀种被动分析⽹络安全的重要⼿段。

在本章节将介绍⽹络扫描技术,⽹络扫描是主动分析⽹络安全的重要⼿段。

对于⿊客来说,⽹络扫描是⽹络⼊侵的序曲,是信息收集的⼿段之⼀;同时对于⽹络管理员来说,⽹络扫描是⽹络安全防御的⾃我检测⼿段。

5.1 ⽹络扫描与信息收集当进⾏军事攻击时,第⼀步便是收集情报,这是⾮常重要的,如果收集的数据量是不够的,或者⽬标是严密防守的,便不会轻易发动攻击,反之只有⾜够的信息⽅可确保任务顺利完成。

正如《孙⼦兵法》中所说:知⼰知彼,⽅可百战不殆。

⽹络扫描便是实现信息收集⽬的的⼿段之⼀。

信息收集的⽬标主要包括:⽬标主机、⽬标⽹络、⽬标应⽤/服务以及⽬标⼈。

对于在线状态下的⽬标主机,信息收集的主要⼯作是获取其端⼝的开放情况和⽹络服务的详细信息。

对于⽬标⽹络,获得其⽹络拓扑结构情况是重中之重。

分析⽬标应⽤/服务的版本信息并在多种漏洞信息数据库中进⾏查找匹配,有助于快速判断⽬标是否存在已知漏洞。

收集了解⽬标⼈的⾏为习惯、兴趣爱好,是进⾏针对性社会⼯程学攻击的必要条件。

除了对⽬标⼈的信息收集之外,技术相关信息收集可概括为三步:(1)踩点;(2)扫描;(3)枚举。

5.1.1 踩点踩点便是构造⼀个关于⽬标站点的概要⽂件。

通过简单的⼯具进⾏踩点,来进⾏以下⽅⾯的信息收集:(1)管理信息、技术信息、客户信息和⼀些账单的信息。

包括员⼯姓名、电⼦邮件地址、电话和传真号码等;(2)IP 地址范围;(3)DNS 服务器;(4)邮件服务器。

主机探测实验报告

主机探测实验报告主机探测实验报告引言:主机探测是计算机网络领域中的一项重要技术,它用于获取目标主机的信息,包括IP地址、开放端口以及操作系统等。

本实验旨在通过使用不同的主机探测工具,对目标主机进行探测,并分析实验结果,以提高对主机安全的认识。

一、实验目的主机探测是网络安全领域中的一项重要技术,通过实验我们的目的是掌握主机探测的基本原理和方法,提高对目标主机的了解,以便进一步加强网络安全防护。

二、实验环境本实验使用了一台运行Windows 10操作系统的个人电脑作为目标主机,同时在攻击者的电脑上安装了Kali Linux操作系统,作为探测工具的运行环境。

三、实验步骤1. 确定目标主机IP地址:通过使用命令ipconfig(Windows)或ifconfig (Linux)获取目标主机的IP地址。

2. 使用Nmap进行主机探测:在Kali Linux中打开终端,输入命令“nmap -sP 目标主机IP地址”,进行主机探测。

Nmap将扫描目标主机的存活主机,并显示其IP地址。

3. 使用Nmap进行端口扫描:在终端中输入命令“nmap -p 1-1000 目标主机IP 地址”,进行端口扫描。

Nmap将扫描目标主机的1至1000号端口,并显示开放的端口及其服务。

4. 使用Wireshark进行流量分析:在攻击者电脑上打开Wireshark软件,选择目标主机的网络接口,开始抓包。

通过分析抓包数据,可以了解目标主机的网络流量情况,发现潜在的安全威胁。

5. 使用Nessus进行漏洞扫描:在Kali Linux中打开终端,输入命令“nessus”,启动Nessus漏洞扫描工具。

通过输入目标主机的IP地址,Nessus将自动进行漏洞扫描,并生成报告。

四、实验结果与分析1. 主机存活探测结果:经过Nmap扫描,确认目标主机的IP地址为192.168.1.100。

2. 端口扫描结果:Nmap扫描结果显示,目标主机开放了80端口(HTTP服务)和22端口(SSH服务)。

网络扫描技术有哪些

三. 常见扫描主要技术1、存活性扫描:是指大规模去评估一个较大网络的存活状态。

例如跨地域、跨系统的大型企业。

但是被扫描主机可能会有一些欺骗性措施,例如使用防火墙阻塞ICMP数据包,可能会逃过存活性扫描的判定。

2、端口扫描:针对主机判断端口开放和关闭情况,不管其是不是存活。

端口扫描也成为存活性扫描的一个有益补充,如果主机存活,必然要提供相应的状态,因此无法隐藏其存活情况。

3、服务识别:通过端口扫描的结果,可以判断出主机提供的服务及其版本。

4、操作系统识别:利用服务的识别,可以判断出操作系统的类型及其版本。

3.1 主机存活扫描技术主机扫描的目的是确定在目标网络上的主机是否可达。

这是信息收集的初级阶段,其效果直接影响到后续的扫描。

Ping就是最原始的主机存活扫描技术,利用icmp的echo字段,发出的请求如果收到回应的话代表主机存活。

常用的传统扫描手段有:1. ICMP Echo扫描精度相对较高。

通过简单地向目标主机发送ICMP Echo Request 数据包,并等待回复的ICMP Echo Reply 包,如Ping。

2. ICMP Sweep 扫描:sweep这个词的动作很像机枪扫射,icmp进行扫射式的扫描,就是并发性扫描,使用ICMP Echo Request一次探测多个目标主机。

通常这种探测包会并行发送,以提高探测效率,适用于大范围的评估。

3. Broadcast ICMP扫描:广播型icmp扫描,利用了一些主机在icmp实现上的差异,设置ICMP请求包的目标地址为广播地址或网络地址,则可以探测广播域或整个网络范围内的主机,子网内所有存活主机都会给以回应。

但这种情况只适合于UNIX/Linux系统。

4. Non-Echo ICMP扫描:在ICMP协议中不光光只有ICMP ECHO的ICMP 查询信息类型,在ICMP扫描技术中也用到Non-ECHO ICMP技术(不仅仅能探测主机,也可以探测网络设备如路由)。

基于ICMP的主机存活性探测原理与实现

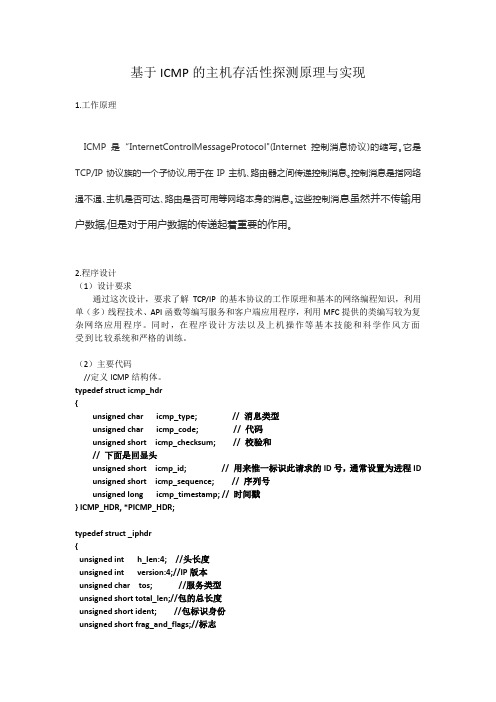

基于ICMP的主机存活性探测原理与实现1.工作原理ICMP是“InternetControlMessageProtocol"(Internet控制消息协议)的缩写。它是TCP/IP协议族的一个子协议,用于在IP主机、路由器之间传递控制消息。控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。2.程序设计(1)设计要求通过这次设计,要求了解TCP/IP的基本协议的工作原理和基本的网络编程知识,利用单(多)线程技术、API函数等编写服务和客户端应用程序,利用MFC提供的类编写较为复杂网络应用程序。

同时,在程序设计方法以及上机操作等基本技能和科学作风方面受到比较系统和严格的训练。

(2)主要代码//定义ICMP结构体。

typedef struct icmp_hdr{unsigned char icmp_type; // 消息类型unsigned char icmp_code; // 代码unsigned short icmp_checksum; // 校验和// 下面是回显头unsigned short icmp_id; // 用来惟一标识此请求的ID号,通常设置为进程ID unsigned short icmp_sequence; // 序列号unsigned long icmp_timestamp; // 时间戳} ICMP_HDR, *PICMP_HDR;typedef struct _iphdr{unsigned int h_len:4; //头长度unsigned int version:4;//IP版本unsigned char tos; //服务类型unsigned short total_len;//包的总长度unsigned short ident; //包标识身份unsigned short frag_and_flags;//标志unsigned char ttl; //包生命周期unsigned char proto; //协议类型unsigned short checksum; //IP校验unsigned int sourceIP; //源IPunsigned int destIP; //目标IP}IPHeader;//设置最长存活期BOOL CICMPDlg::SetTTL(SOCKET s, int nValue){int ret = setsockopt(s, IPPROTO_IP, IP_TTL, (char*)&nVa lue, sizeof(nValue));return ret != SOCKET_ERROR;}//设置超时时间BOOL CICMPDlg::SetTimeout(SOCKET s, int nTime, BOOL bRecv) {int ret = setsockopt(s, SOL_SOCKET,bRecv ? SO_RCVTIMEO : SO_SNDTIMEO, (char*)&nTime , sizeof(nTime));return ret != SOCKET_ERROR;}//检查校验和USHORT CICMPDlg::checksum(USHORT* buff, int size){unsigned long cksum = 0;while(size>1){cksum += *buff++;size -= sizeof(USHORT);}// 是奇数if(size){cksum += *(UCHAR*)buff;}// 将32位的chsum高16位和低16位相加,然后取反cksum = (cksum >> 16) + (cksum & 0xffff);cksum += (cksum >> 16);return (USHORT)(~cksum);}UpdateData(true);int count=m_list.GetItemCount();char szDestIp[] = "10.0.0.2"; // 127.0.0.1WSADATA WSAData;if(WSAStartup(MAKEWORD(2,2),&WSAData)!=0){MessageBox("WSAStartup初始化失败。

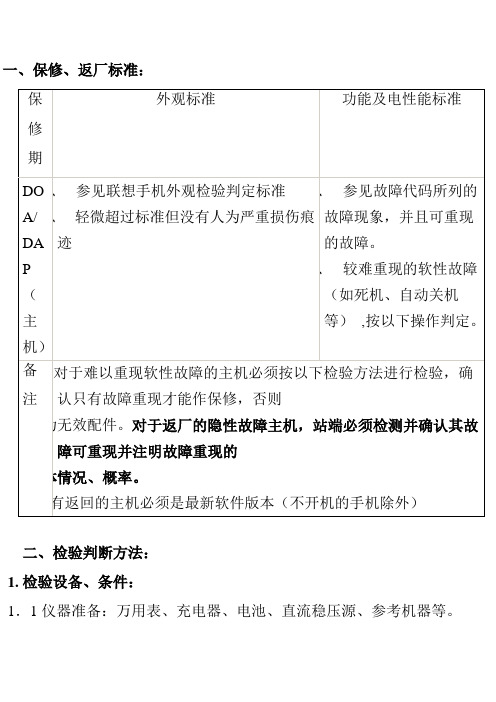

主机判定标准及检验方法

一、保修、返厂标准:二、检验判断方法:1. 检验设备、条件:1.1 仪器准备:万用表、充电器、电池、直流稳压源、参考机器等。

1.2 适用范围:本工艺适用于检验处对站端返回的故障主机的检测及不良原因的判定。

站端返回的故障件必须带有故障标签(维修站名、编号、故障代码、具体故障名称)如果是隐性故障,还必须注明故障重现的具体情况、概率。

2、检验操作步骤:2.1 常规检验步骤及方法:1) 检查外观;2) 进行软件升级(升级为最新软件版本);3) 装上电池、SIM卡开机检验;4) 根据故障标签(站端)所描述的故障检查故障是否重现;5) 沿手机的三个方向(横、纵、竖)拍打手机,每个方向各拍打2次共6次;6) 根据各机型特殊的《整机检验工艺》进行全功能(检验开关机充电、显示、振动、按键、铃声、通话)检测。

2.2 隐性故障(死机、自动关机、信号弱、耗电大)按以下的检验步骤及方法:2.2.1 死机1) 检查外观;2) 进行软件升级(升级为最新软件版本);3) 装上电池、SIM卡开机检验4) 按照故障标签(站端)所描述的操作步骤操作十次,看是否出现死机,如果在操作十次的过程中故障再现一次,则判定为死机。

5) 沿手机的三个方向(横、纵、竖)拍打手机,每个方向各拍打2次共6次;6) 重复翻合盖20次(完全开/闭状态),是否出现死机;7) 按照每个机型的《整机检验工艺》进行全功能(检验开关机充电、显示、振动、按键、铃声、通话)检测。

死机的判定标准:在手机是最新软件的情况下,重复检验操作发现1次(含1次)以上的死机,说明手机存在死机故障;若死机故障未重现则判为无故障件。

2.2.2 自动关机1) 检查主机外观;2) 进行软件升级(升级为最新软件版本);3) 装上电池、SIM卡开机检验;4) 按照故障标签(站端)所描述的操作步骤操作十次,看是否出现自动关机,如果在操作十次的过程中故障再现一次,则判定为自动关机。

5)重复翻合盖20次(完全开/闭状态),是否出现自动关机;6) 按照每个机型的《整机检验工艺》进行全功能(检验开关机充电、显示、振动、按键、铃声、通话)检测。

判断网络中主机存活的三种方法

判断⽹络中主机存活的三种⽅法 主机是否存活,主要是ping它的ip地址,如果能够ping通则表⽰主机在⽹络中存活,但是我们不能⼀棍⼦打死,只给⼀次机会,⼀次不通就判定主机⽹络不通,有可能是因为⽹络质量的关系,偶尔丢包,这个不能断定主机的存活状态,次实验连续三次失败才断定主机⾮存活。

⼀、失败次数的值判定⽅法脚本如下:#!/bin/bashnet="192.168.0."for i in {1..254};dofor count in {1..3};doping -c1 -W1 $net$i &> /dev/nullif [ $? -eq 0 ];thenecho"$net$i is live !"breakelseif [ $count -eq 3 ];then #通过循环的次数来确定失败的次数,这⾥如果已经循环到第3次了,就表⽰连续3次没有ping通,则判定主机diedecho"$net$i is died !"fifidonedone⼆、通过变量的⽅式脚本如下:#!/bin/bashwhile read ipdofail_count=0 #定义⼀个变量并富裕⼀个初始值0,⽤来记录ping失败的次数。

for i in {1..3};doping -c1 -w1 $ip &> /dev/nullif [ $? -eq 0 ];thenecho"$ip is live !"breakelselet fail_count++ #每ping失败⼀次就给fail_count变量⾃加1fidoneif [ $fail_count -eq 3 ];then #判断失败次数如果等于3,就认定这个主机地址died。

echo"$ip is died !"fidone<ip.txt #输⼊重定向的⽅式获取ip地址,这个脚本就需要在脚本⽂件的当前⽬录存在⼀个ip.txt的⽂件,⾥⾯放的是要测试的ip地址,⼀⾏⼀个ip。

使用python检测主机存活端口及检查存活主机

使⽤python检测主机存活端⼝及检查存活主机监测主机存活的端⼝#!/usr/bin/env python# coding-utfimport argparseimport socketimport sys#author: wolf_ribbledef scan_ports(host,start_port,end_port):"""Scan remote hosts"""try:sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)except socket.error,error_msg:print 'Socket creation failed.Error code:' + str(error_msg[]) + 'Erroe message:' + error_msg[]sys.exit()try:remote_ip = socket.gethostbyname(host)except socket.error,error_msg:print error_msgsys.exit()end_port +=for port in range(start_port,end_port):try:sock.connect((remote_ip,port))print 'Port' + str(port) + 'is ipen'sock.close()sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)except socket.error,error_msg:#print error_msgpassif __name__ == '__main__':parser = argparse.ArgumentParser(description='remote port scaner')parser.add_argument('--host',action="store",dest="host",default='')parser.add_argument('--start-port',action="store",dest="start_port",default='',type=int)parser.add_argument('--end-port',action="store",dest="end_port",default='',type=int)given_args = parser.parse_args()host, start_port ,end_start = given_args.host , given_args.start_port,given_args.end_portscan_ports(host,start_port,end_start)使⽤python 检查存活主机这⾥的设备对存活状态不是很敏感,就使⽤了脚本来检测存活状态,之前⽤shell做了⼀个,实现的功能是使⽤Ping命令检测服务器存活,不在线会将不在线的服务器及IP通过邮件发送提醒,现在在学习python,改了⼀个python版本。

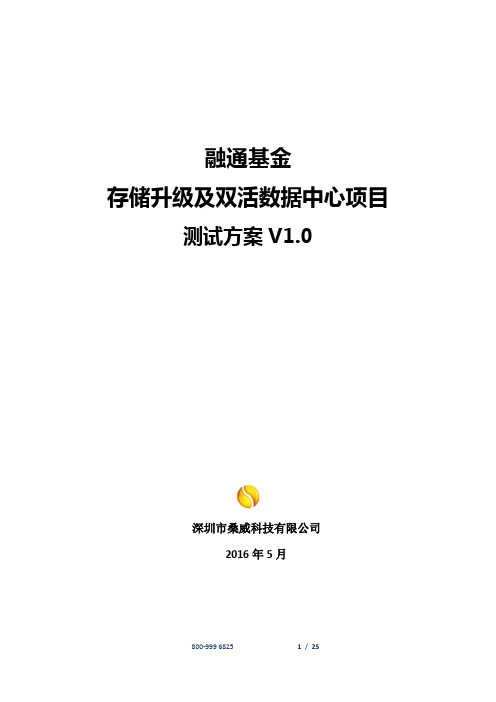

存储及双活测试方案

融通基金存储升级及双活数据中心项目测试方案V1.0深圳市桑威科技有限公司2016年5月文档信息文档维护记录目录1.环境配置 (5)2.测试目的 (5)3.VPLEX测试环境的建立 (5)3.1.SAN SWITCH物理连线 (5)3.2.SAN SWITCH配置 (5)3.3.存储系统配置 (5)4.测试场景 (6)5.测试结论 (7)6.测试步骤及结果 (8)6.1.测试1 : VPLEX控制器高可用测试 (8)6.2.测试2:VPLEX后端链路高可用测试 (9)6.3.测试3:双活镜像测试 (9)6.4.测试4:VPLEX METRO级联链路高可用测试_1 (10)6.5.测试5:双活仲裁测试_1 (10)6.6.测试6:双活仲裁测试_2 (11)6.7.测试7:双活仲裁测试_3 (11)6.8.测试8:双活仲裁测试_4 (12)6.9.测试9:双活仲裁测试_5 (12)6.10.测试10:双活仲裁测试_6 (13)6.11.测试11:双活仲裁测试_7 (13)7.场景测试及结果 (14)7.1.测试场景1:超算VNX5800故障 (14)7.2.测试场景2:汉唐VNX5500故障 (14)7.3.测试场景3:所有存储同时故障 (15)7.4.测试场景4:WITNESS发生故障 (15)7.5.测试场景5:VPLEX_1、VPLEX_2同时故障 (15)7.6.测试场景6:VPLEX_1、VPLEX_2同时故障,后端存储也同时故障 (16)7.7.测试场景7:WITNESS与VPLEX_1 IP通信中断,其他正常 (16)7.8.测试场景8:WITNESS与VPLEX_2 IP通信中断,其他正常 (17)7.9.测试场景9:WITNESS与VPLEX_1、VPLEX2 IP通信中断,其他正常 (17)7.10.测试场景10:VPLEX_1、VPLEX2 IP通信中断,但是VPLEX_1、VPLEX2各自与WITNESS IP通信正常187.11.测试场景11:4台FC交换机之间的裸光纤全部故障,其他正常 (18)7.12.测试场景12:超算FC交换机故障 (19)7.13.测试场景13:汉唐FC交换机故障 (19)7.14.测试场景14:所有交换机同时故障 (20)7.15.测试场景15:VPLEX_1与VNX5800光纤链路故障,其它正常 (20)7.16.测试场景16:VPLEX_2与VNX5500光纤链路故障,其它正常 (21)7.17.测试场景17:裸光纤全故障,外网LUN在超算起来,内网LUN从汉唐起来 (21)8.审计意见 (22)9.讨论反馈后备注 (22)1.环境配置2.测试目的测试不同场景下,测试主机对EMC虚拟化存储的访问状况,从而测试EMC VPLEX metro的高可用性。

网络扫描技术有哪些

三. 常见扫描主要技术1、存活性扫描:是指大规模去评估一个较大网络的存活状态。

例如跨地域、跨系统的大型企业。

但是被扫描主机可能会有一些欺骗性措施,例如使用防火墙阻塞ICMP数据包,可能会逃过存活性扫描的判定。

2、端口扫描:针对主机判断端口开放和关闭情况,不管其是不是存活。

端口扫描也成为存活性扫描的一个有益补充,如果主机存活,必然要提供相应的状态,因此无法隐藏其存活情况。

3、服务识别:通过端口扫描的结果,可以判断出主机提供的服务及其版本。

4、操作系统识别:利用服务的识别,可以判断出操作系统的类型及其版本。

3.1 主机存活扫描技术主机扫描的目的是确定在目标网络上的主机是否可达。

这是信息收集的初级阶段,其效果直接影响到后续的扫描。

Ping就是最原始的主机存活扫描技术,利用icmp的echo字段,发出的请求如果收到回应的话代表主机存活。

常用的传统扫描手段有:1. ICMP Echo扫描精度相对较高。

通过简单地向目标主机发送ICMP Echo Request 数据包,并等待回复的ICMP Echo Reply 包,如Ping。

2. ICMP Sweep 扫描:sweep这个词的动作很像机枪扫射,icmp进行扫射式的扫描,就是并发性扫描,使用ICMP Echo Request一次探测多个目标主机。

通常这种探测包会并行发送,以提高探测效率,适用于大范围的评估。

3. Broadcast ICMP扫描:广播型icmp扫描,利用了一些主机在icmp实现上的差异,设置ICMP请求包的目标地址为广播地址或网络地址,则可以探测广播域或整个网络范围内的主机,子网内所有存活主机都会给以回应。

但这种情况只适合于UNIX/Linux系统。

4. Non-Echo ICMP扫描:在ICMP协议中不光光只有ICMP ECHO的ICMP 查询信息类型,在ICMP扫描技术中也用到Non-ECHO ICMP技术(不仅仅能探测主机,也可以探测网络设备如路由)。

端口扫描系统实践心得

端⼝扫描系统实践⼼得*本⽂作者:Humou0,本⽂属 FreeBuf 原创奖励计划,未经许可禁⽌转载。

端⼝扫描对任何⼀名⽹络安全从业者来说都不陌⽣,但作为⼀名⼩⽩,在甲⽅做扫描系统时踩了不少坑,在⽹络上找相关资料时没有发现太多相关的⽂章,于是想写下这篇⽂章和⼤家分享⼀下代码,顺便讨教⼀下主机存活判断和指纹识别的问题,欢迎⼤佬们批评和指正。

0×00 ⽬的对于外⽹,能够监控对外开放端⼝情况,并及时的发现向外暴露的⾼危端⼝,以便安全⼈员进⾏响应处理。

对于内⽹,⽇常的端⼝扫描以及指纹识别,不仅能够帮助梳理公司资产,并且能够帮助进⾏后续内⽹的漏洞扫描。

0×01 存活主机判断开始做端⼝扫描时,所考虑的第⼀步便是存活主机判断。

最初的设想便是使⽤nmap的-sP参数,对IP地址进⾏存活判断。

代码如下:def ip_alive_check(ip_str):cmd = "/usr/bin/nmap -sP "+ip_stroutput = os.popen(cmd).readlines()flag = Falsefor line in list(output):if not line:continueif str(line).lower().find("1 host up") >= 0:flag = Truebreakreturn flag但随后便发现这个办法存在问题,引⽤Nmap官⽅⽂档如下:-sP选项在默认情况下,发送⼀个ICMP回声请求和⼀个TCP报⽂到80端⼝。

如果⾮特权⽤户执⾏,就发送⼀个SYN报⽂ (⽤connect()系统调⽤)到⽬标机的80端⼝。

当特权⽤户扫描局域⽹上的⽬标机时,会发送ARP请求(-PR),,除⾮使⽤了–send-ip选项。

-sP选项可以和除-P0)之外的任何发现探测类型-P* 选项结合使⽤以达到更⼤的灵活性。

⼀旦使⽤了任何探测类型和端⼝选项,默认的探测(ACK和回应请求)就被覆盖了。

实验02-主机存活性判断讲解

2.使用Nmap进行多种方式的探测

Nmap是一款非常流行的扫描软件,分为For windows和For UNIX两个版本。该软件提供图形界面和命令行两种模式,这里使用图形界面版本,Nmap工具除了按照Ping的ICMP Echo Request方式以外,还提供了诸多其他的扫描方式。

步骤1:登陆攻击机(XP系统),“开始”-“所有程序”-“扫描工具”找到快捷方式,打开Nmap软件

步骤1:在pc1中,打开“开始菜单”-“运行”-“cmd”-“ipconfig /all”,获取当前登陆机器的信息并记录。

同样得到pc2主机的相关信息。

步骤2:选择pc2主机为扫描对象,同样在pc1中打开“命令提示符”,然后在光标位置分别尝试以下ping命令,并分别理解各个命令的功能。

主机存活性探测系统设计报告

主机存活性探测系统设计报告⽹络主机的存活性探测系统设计与实现⼀、概要 (2)1.1课设⽬的 (2)1.2设计要求 (2)1.3设计题⽬ (2)⼆、需求分析 (3)三、系统分析与设计 (4)3.1基本思想 (4)3.2系统总体设计 (5)3.3系统详细设计 (5)四、系统实现 (6)4.1实现环境 (6)4.2实现结果 (6)4.3测试实验结果对⽐分析 (7)五、⼼得体会 (8)六、参考⽂献 (8)七、附录 (8)⼀、概要1.1课设⽬的《TCP/IP原理与应⽤》是⼀门实践性较强的⽹络基础课程,为了学好这门课程,必须在掌握相关基本协议的同时,加强上机实践。

本课程设计的⽬的就是要达到理论与实际应⽤相结合,使同学们能够根据熟悉TCP/IP的相关基本协议,学会基本的C-S 编程⽅法,能够⽤⽹络编程解决实际的⽹络通信问题,并培养良好的程序设计技能。

1.2设计要求1、通过这次设计,要求了解TCP/IP的基本协议的⼯作原理和基本的⽹络编程知识,利⽤单(多)线程技术、API函数等编写服务和客户端应⽤程序,利⽤MFC提供的类编写较为复杂⽹络应⽤程序。

同时,在程序设计⽅法以及上机操作等基本技能和科学作风⽅⾯受到⽐较系统和严格的训练。

2、学⽣必须仔细研读《TCP/IP原理与应⽤》课程设计(实习)要求,以学⽣⾃学为主、指导教师指导为辅,认真、独⽴地完成课程设计的任务,有问题及时主动与指导教师沟通。

3、本次课程设计按照教学要求需要在两周时间内独⽴完成,学⽣要发挥⾃主学习的能⼒,充分利⽤时间,安排好课设的时间计划,并在课程设计过程中不断检测⾃⼰的计划完成情况,及时地向指导教师汇报。

4、每个题⽬最多四个⼈。

5、编程语⾔⾃定。

1.3设计题⽬⽹络主机的存活性探测系统设计与实现1)任务(pi ng,arp test)设计并实现能够探测局域⽹、⼴域⽹内主机存活情况的应⽤系统。

2)要求要能够实现单IP (或域名)和IP段(连续或不连续)的⽹络主机存活性探测。

多线程shell脚本检测主机存活

多线程shell脚本检测主机存活

局域⽹中分了很多⽹段,⽽IP地址使⽤情况也未知,前期也没有规划和记录,当新的主机需要使⽤固定IP的时候,能否第⼀时间知道哪个IP空闲就显得很重要了,如果⼀个⼀个去ping的话太浪费时间。

这⾥分享⼀个shell脚本检测当前哪些IP在⽤和不在⽤。

脚本如下:

#!/bin/bash

#先⽣成⼀个⽹段的IP⽂本

ippre="192.168.10."

for i in {1..254}

do

echo "${ippre}$i" >>ip.txt

done

#从⽂件中读取IP地址并调⽤ping,⼀个⽹段检测下来12秒左右。

iplist=$(cat ip.txt)

timestart=$(date "+%H:%M:%S")

for i in $iplist

do

{

ping -c 2 $i 2>&1 >/dev/null

if [ `echo $?` -eq 0 ]

then

echo "online host $i" >>192.168.10.on.txt

else

echo "offline host $i" >>192.168.10.off.txt

fi

} &

done

wait

timeend=$(date +"%H:%M:%S")

echo $timestart

echo $timeend。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

同样得到pc2主机的相关信息。

步骤2:选择pc2主机为扫描对象,同样在pc1中打开“命令提示符”,然后在光标位置分别尝试以下ping命令,并分别理解各个命令的功能。

Ping 192.168.1.142扫描本机地址

图4

Ping 192.168.1.143扫描pc2的地址

图5

Ping -n 6 192.168.1.143扫描6次

图6

Ping –t 192.168.1.143不停扫描

图7

Ctrl+Break查看统计信息

Ctrl+C终止探测

图8

Ping -i 1 192.168.1.62限制生存时间

图9

由Ping命令得不到结果的目标主机,需要进一步判定是否真的不存在,需要利用工具进一步判断。

2.使用Nmap进行多种方式的探测

Nmap是一款非常流行的扫描软件,分为For windows和For UNIX两个版本。该软件提供图形界面和命令行两种模式,这里使用图形界面版本,Nmap工具除了按照Ping的ICMP Echo Request方式以外,还提供了诸多其他的扫描方式。

步骤1:登陆攻击机(XP系统),“开始”-“所有程序”-“扫描工具”找到快捷方式,打开Nmap软件

步骤2:打开Nmap界面,在Target位置填写想要扫描的目标地址。

图11

步骤3:打开Profile-->New Profil2)。

图12 Nmap配置页面

图13配置页面

常见的扫描包括以下几种:

缺省状态发送一个TCP ACK报文到80端口和一个ICMP回声请求到目标机器

-sX Xmas扫描(设置FIN、PSH和URG标志位)

-sA TCP ACK扫描(只设置ACK标志位)

除了在页面进行配置,还可以在命令行位置,直接输入命令对目标进行扫描。

图15

或者在命令提示符里输入命令进行扫描

图16

步骤4:Nmap类似于SuperScan也提供了扫描网段的功能,将目标主机地址用逗号隔开,或扫描相邻主机,例如,192.168.1.1/24(代表192.168.1.0到192.168.1.255之间的256个地址),192.168.0-255.1-254(代表以192.168.开头的所有不以0和255结尾的地址),192.168.1.*(所有192.168.1.开头的主机)。

非ping扫描使用connect()方法,这是最基本的TCP扫描,实现方法最简单,直接连到目标端口并完成一个完整的三次握手过程(SYN,SYN/ACK和ACK)。Socket API提供的Connect( )系统调用,用来与每一个感兴趣的目标计算机的端口进行连接。如果端口处于侦听状态,那么Connect( )就能成功。否则,这个端口是不能用的,即没有提供服务。这个技术的一个最大优点是不需要任何权限,系统中的任何用户都可以使用这个调用。另一个好处就是速度。如果对每个目标端口以线性的方式,使用单独的Connect()调用,那么将会花费相当长的时间,你可以通过同时打开多个套接字,从而加速扫描。这种扫描方法的缺点是很容易被目标系统检测到,并且被过滤掉。目前的系统会对连接进行记录,因此目标计算机的日志文件会显示大量密集的连接和连接出错的消息记录,并且能很快地使它关闭。如:TCP Wrapper监测程序通常用来进行监测,可以对连接请求进行控制,所以它可以用来阻止来自不明主机的全连接扫描。

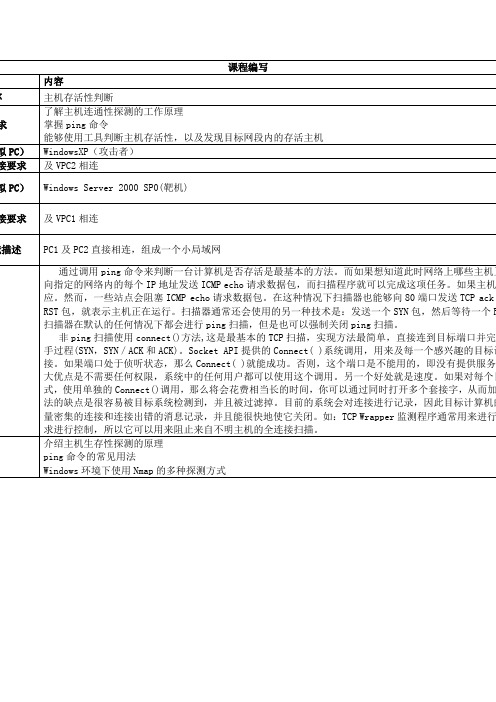

课程编写

类别

内容

实验课题名称

主机存活性判断

实验目的与要求

了解主机连通性探测的工作原理

掌握ping命令

能够使用工具判断主机存活性,以及发现目标网段内的存活主机

实验环境

VPC1(虚拟PC)

WindowsXP(攻击者)

VPC1连接要求

与VPC2相连

VPC2(虚拟PC)

WindowsServer 2000 SP0(靶机)

VPC2连接要求

与VPC1相连

实验环境描述

PC1与PC2直接相连,组成一个小局域网

预备知识

通过调用ping命令来判断一台计算机是否存活是最基本的方法。而如果想知道此时网络上哪些主机正在运行,可以通过向指定的网络内的每个IP地址发送ICMP echo请求数据包,而扫描程序就可以完成这项任务。如果主机正在运行就会作出响应。然而,一些站点会阻塞ICMP echo请求数据包。在这种情况下扫描器也能够向80端口发送TCP ack包,如果能收到一个RST包,就表示主机正在运行。扫描器通常还会使用的另一种技术是:发送一个SYN包,然后等待一个RST或者SYN/ACK包。扫描器在默认的任何情况下都会进行ping扫描,但是也可以强制关闭ping扫描。

图17使用Nmap扫描范围内的存活主机

4、至此实验结束,关闭实验场景。

实验内容

介绍主机生存性探测的原理

ping命令的常见用法

Windows环境下使用Nmap的多种探测方式

实验步骤

1、学生打开相应虚拟机进入实验场景。

2、分别输入默认账号administrator,密码mima1234,进入目标主机桌面。

Windows环境下

3、(1)Ping命令的使用

Ping命令是一种TCP/IP实用工具,在Windows和Linux系统下都有此命令,它由源主机向目标主机发送一个回显请求数据包,要求对方回馈一个同样大小的数据包来确定两者之间是否连接,由此确定目标主机是否可达。

-PP发送类型为13的ICMP报文(时间戳请求)

-PM发送类型为17的ICMP报文(地址掩码请求)

-sn不进行端口扫描

-sS TCP SYN扫描(发送SYN包)

-sT TCP connect()扫描

-sU UDP扫描(发送空的UDP报头)

-sN Null扫描(不设置任何标志位)

-sF FIN扫描(只设置FIN标志位)