iptables简介

iptables设置防火墙规则

iptables设置防火墙规则以iptables设置防火墙规则为标题,可以写一篇关于iptables防火墙规则的文章。

下面是一种可能的写作方式:标题:使用iptables设置防火墙规则保护网络安全导言:在当前的网络环境中,保护网络安全是至关重要的。

为了防止网络攻击和非法访问,我们可以使用iptables来设置防火墙规则。

本文将介绍iptables的基本概念和常用命令,并提供一些示例来帮助您理解如何使用iptables保护您的网络。

一、iptables简介iptables是一个在Linux系统上使用的防火墙工具,它可以监控和过滤网络流量,以及控制网络数据包的传输。

iptables可以根据预定义的规则集来允许或拒绝特定的网络连接。

二、iptables基本命令1. 添加规则:使用iptables的-A选项可以向规则链中添加新的规则。

例如,以下命令将允许从特定IP地址(192.168.1.100)访问SSH服务:iptables -A INPUT -s 192.168.1.100 -p tcp --dport 22 -j ACCEPT2. 删除规则:使用iptables的-D选项可以从规则链中删除指定的规则。

例如,以下命令将删除允许从特定IP地址(192.168.1.100)访问SSH服务的规则:iptables -D INPUT -s 192.168.1.100 -p tcp --dport 22 -j ACCEPT3. 查看规则:使用iptables的-L选项可以查看当前规则链中的规则。

例如,以下命令将显示INPUT规则链中的所有规则:iptables -L INPUT三、常用的防火墙规则示例1. 允许特定IP地址的访问:以下命令将允许来自192.168.1.100的IP地址访问HTTP服务:iptables -A INPUT -s 192.168.1.100 -p tcp --dport 80 -j ACCEPT2. 允许特定端口的访问:以下命令将允许所有IP地址访问SSH服务:iptables -A INPUT -p tcp --dport 22 -j ACCEPT3. 拒绝特定IP地址的访问:以下命令将拒绝来自192.168.1.200的IP地址访问FTP服务:iptables -A INPUT -s 192.168.1.200 -p tcp --dport 21 -j DROP4. 阻止所有对外部SSH服务的访问:以下命令将阻止所有对外部SSH服务的访问:iptables -A INPUT -p tcp --dport 22 -j DROP四、更高级的防火墙规则设置1. 限制连接速率:可以使用iptables的限速模块来限制特定IP地址的连接速率。

Linux命令高级技巧使用iptables和ipset进行高级网络防火墙配置

Linux命令高级技巧使用iptables和ipset进行高级网络防火墙配置在网络安全领域,配置高级网络防火墙是至关重要的。

Linux操作系统提供了一些强大的工具来实现这一目的,其中最常用的是iptables和ipset。

本文将介绍如何使用这两个工具来进行高级网络防火墙配置。

一、iptables简介iptables是一个功能强大的Linux防火墙工具,它允许管理员配置、管理和维护网络安全规则集。

iptables使用内核的netfilter框架来实现数据包过滤和转发。

它可以根据网络协议、源IP地址、目标IP地址、端口号等多个条件来过滤和控制数据包的流动。

下面是一些常用的iptables命令及其功能:1. iptables -A chain -p protocol --source address --destination address --dport port -j action:添加规则到指定链,根据指定条件决定数据包的操作(动作)。

2. iptables -D chain rule-number:从指定链中删除指定规则。

3. iptables -L:列出当前的防火墙规则集。

4. iptables -F chain:清空指定链中的所有规则。

5. iptables -P chain target:设置指定链的默认策略。

二、ipset简介ipset是一个用于管理大规模IP地址和端口的工具,它可以与iptables一起使用,提高防火墙规则的效率和性能。

ipset通过将IP地址和端口号存储在内存中的数据结构中,可以更快地匹配和过滤数据包。

ipset的一些常用命令如下:1. ipset create setname type:创建一个新的ipset。

2. ipset add setname entry:将条目添加到指定的ipset中。

3. ipset del setname entry:从指定的ipset中删除条目。

iptables详解及一些常用规则

iptables详解及⼀些常⽤规则iptables简介netfilter/iptables(简称为iptables)组成Linux平台下的包过滤防⽕墙,与⼤多数的Linux软件⼀样,这个包过滤防⽕墙是免费的,它可以代替昂贵的商业防⽕墙解决⽅案,完成封包过滤、封包重定向和⽹络地址转换(NAT)等功能。

iptables基础规则(rules)其实就是⽹络管理员预定义的条件,规则⼀般的定义为“如果数据包头符合这样的条件,就这样处理这个数据包”。

规则存储在内核空间的信息包过滤表中,这些规则分别指定了源地址、⽬的地址、传输协议(如TCP、UDP、ICMP)和服务类型(如HTTP、FTP和SMTP)等。

当数据包与规则匹配时,iptables就根据规则所定义的⽅法来处理这些数据包,如放⾏(accept)、拒绝(reject)和丢弃(drop)等。

配置防⽕墙的主要⼯作就是添加、修改和删除这些规则。

iptables和netfilter的关系:这是第⼀个要说的地⽅,Iptables和netfilter的关系是⼀个很容易让⼈搞不清的问题。

很多的知道iptables却不知道netfilter。

其实iptables只是Linux防⽕墙的管理⼯具⽽已,位于/sbin/iptables。

真正实现防⽕墙功能的是netfilter,它是Linux内核中实现包过滤的内部结构。

iptables传输数据包的过程①当⼀个数据包进⼊⽹卡时,它⾸先进⼊PREROUTING链,内核根据数据包⽬的IP判断是否需要转送出去。

②如果数据包就是进⼊本机的,它就会沿着图向下移动,到达INPUT链。

数据包到了INPUT链后,任何进程都会收到它。

本机上运⾏的程序可以发送数据包,这些数据包会经过OUTPUT链,然后到达POSTROUTING链输出。

③如果数据包是要转发出去的,且内核允许转发,数据包就会如图所⽰向右移动,经过FORWARD链,然后到达POSTROUTING链输出。

iptables四表五链

iptables四表五链⼀、什么是iptables iptables是Linux的防⽕墙管理⼯具⽽已,真正实现防⽕墙功能的是Netfilter,我们配置了iptables规则后Netfilter通过这些规则来进⾏防⽕墙过滤等操作 Netfilter模块: 它是主要的⼯作模块,位于内核中,在⽹络层的五个位置(也就是防⽕墙四表五链中的五链)注册了⼀些钩⼦函数,⽤来抓取数据包;把数据包的信息拿出来匹配各个各个链位置在对应表中的规则:匹配之后,进⾏相应的处理ACCEPT、DROP等等。

下⾯这张图很明了的说明了Netfilter和iptables之间的关系⼆、四表五链(重要) 四表五链: 链就是位置:共有五个进路由(PREROUTING)、进系统(INPUT) 、转发(FORWARD)、出系统(OUTPUT)、出路由(POSTROUTING); 表就是存储的规则;数据包到了该链处,会去对应表中查询设置的规则,然后决定是否放⾏、丢弃、转发还是修改等等操作。

2.1. 具体的四表filter表——过滤数据包Nat表——⽤于⽹络地址转换(IP、端⼝)Mangle表——修改数据包的服务类型、TTL、并且可以配置路由实现QOSRaw表——决定数据包是否被状态跟踪机制处理2.2. 具体的五链INPUT链——进来的数据包应⽤此规则链中的策略OUTPUT链——外出的数据包应⽤此规则链中的策略FORWARD链——转发数据包时应⽤此规则链中的策略PREROUTING链——对数据包作路由选择前应⽤此链中的规则(所有的数据包进来的时侯都先由这个链处理)POSTROUTING链——对数据包作路由选择后应⽤此链中的规则(所有的数据包出来的时侯都先由这个链处理)2.3. 四表五链之间的关系三、iptables语法参数3.1.iptables语法格式iptables [-t 表名] 选项 [链名] [条件] [-j 控制类型]3.2.iptables常⽤参数-P 设置默认策略:iptables-P INPUT (DROP|ACCEPT)-F 清空规则链-L 查看规则链-A 在规则链的末尾加⼊新规则-I num 在规则链的头部加⼊新规则-D num 删除某⼀条规则-s 匹配来源地址IP/MASK,加叹号"!"表⽰除这个IP外。

iptables删除postrouting规则

iptables删除postrouting规则摘要:1.iptables 简介2.postrouting 规则的作用3.如何删除postrouting 规则4.删除postrouting 规则的注意事项正文:【1.iptables 简介】iptables 是Linux 系统中防火墙的配置工具,它可以让用户对网络流量进行控制和过滤。

通过iptables,用户可以设置链式规则,允许或拒绝特定类型的流量通过。

在Linux 系统中,iptables 有四个链:PREROUTING、POSTROUTING、FORWARD 和INPUT。

【2.postrouting 规则的作用】POSTROUTING 链主要用于修改即将出站的网络数据包。

例如,可以在此链中添加一条规则,使得所有出站的数据包都经过某个特定的网络接口。

这有助于实现负载均衡、VPN 连接等功能。

【3.如何删除postrouting 规则】要删除postrouting 规则,首先需要确保iptables 服务已经启动。

可以使用以下命令查看iptables 服务状态:```sudo systemctl status iptables如果iptables 服务未启动,请使用以下命令启动:```sudo systemctl start iptables```接下来,使用以下命令删除postrouting 规则:```sudo iptables -t mangle -D POSTROUTING 规则编号```其中,“规则编号”是你要删除的postrouting 规则的编号。

要查找规则编号,可以使用以下命令:```sudo iptables -t mangle -L -v -n POSTROUTING```该命令会列出所有POSTROUTING 链中的规则,包括编号、链名、协议、源地址、目标地址等信息。

找到需要删除的规则,并记下其编号。

【4.删除postrouting 规则的注意事项】在删除postrouting 规则时,请确保你了解该规则的作用,以免误删导致网络问题。

Linux命令技巧使用iptables进行高级网络包过滤和流量控制

Linux命令技巧使用iptables进行高级网络包过滤和流量控制在Linux系统中,iptables是一个非常实用的工具,可以通过它进行高级网络包过滤和流量控制。

在本文中,我们将探讨如何使用iptables 命令来实现这些功能。

一、iptables简介iptables是Linux系统中的一个防火墙工具,它可以监控网络流量并根据用户定义的规则来过滤流量。

通过iptables,我们可以实现灵活的流量控制和网络包过滤。

使用iptables命令,可以创建规则集,以控制进出网络的数据包。

二、iptables基本概念1. 表(Table):iptables规则被组织成表的形式,每个表都包含一组规则链。

2. 链(Chain):链由一系列规则组成,用于决定对网络包的处理方式。

3. 规则(Rule):规则是iptables的基本组成单元,包含匹配规则和目标动作。

4. 目标动作(Target):目标动作指定匹配规则成功后的动作,如接受、拒绝或重定向。

三、iptables命令示例1. 查看iptables规则:```iptables -L```该命令将显示当前系统中的iptables规则。

2. 添加一条规则:```iptables -A INPUT -s 192.168.0.1 -j ACCEPT```该命令将添加一条输入规则,允许来自IP地址为192.168.0.1的主机的数据包通过。

3. 删除一条规则:```iptables -D INPUT -s 192.168.0.1 -j ACCEPT```该命令将删除之前添加的输入规则。

4. 清空iptables规则:```iptables -F```该命令将清空所有的iptables规则。

四、iptables实际应用1. 高级网络包过滤:iptables可以通过设置规则来过滤特定类型的网络包。

例如,我们可以通过以下命令来禁止从指定IP地址(192.168.0.1)进行SSH连接:```iptables -A INPUT -s 192.168.0.1 -p tcp --dport 22 -j DROP```该命令将禁止来自192.168.0.1的主机通过SSH连接。

Linux命令高级技巧使用iptables命令配置和管理防火墙规则

Linux命令高级技巧使用iptables命令配置和管理防火墙规则Linux系统中有许多命令可以使用,其中iptables命令是用于配置和管理防火墙规则的重要工具。

本文将介绍一些使用iptables命令的高级技巧,帮助读者更好地理解和使用这个命令。

一、iptables命令简介iptables是一个用于IPv4包过滤和控制Linux内核防火墙服务的用户空间工具。

它可以进行网络地址转换(NAT)、数据包过滤、端口重定向等操作,是保护计算机系统免受恶意攻击的重要工具。

二、iptables命令基本语法iptables命令的基本语法如下所示:iptables [选项] [链] [规则规格]其中,选项是可选的,用于指定不同的功能;链用于指定规则要应用的链,例如INPUT、FORWARD、OUTPUT等;规则规格用于指定具体的防火墙规则。

三、iptables命令常用选项1. -A:追加一条规则到某个链的末尾2. -I:向某个链中的指定位置插入一条规则3. -D:从某个链中删除一条规则4. -P:设置某个链的默认策略5. -L:列出某个链中的所有规则6. -F:清除某个链中的所有规则四、iptables命令高级技巧1. 配置端口转发使用iptables命令可以轻松实现端口转发,将外部请求转发到内部服务器。

例如,要将外部的SSH请求转发到内部服务器的SSH端口,可以使用如下命令:iptables -t nat -A PREROUTING -p tcp --dport 22 -j DNAT --to-destination 内部服务器IP地址:22这样,外部用户连接到本机的22端口时,请求将被转发至内部服务器的22端口。

2. 过滤IP地址通过iptables命令,可以方便地过滤特定的IP地址或IP地址段。

例如,要拒绝来自某个IP地址的所有请求,可以使用如下命令:iptables -A INPUT -s 某个IP地址 -j DROP这样,来自该IP地址的请求将被直接拒绝。

openwrt iptables参数

openwrt iptables参数OpenWrt是一个基于Linux的网络操作系统,广泛应用于路由器、智能家居等领域。

在OpenWrt中,iptables是负责实现防火墙功能的重要工具。

本文将详细介绍OpenWrt中的iptables配置及相关参数,帮助大家更好地理解和使用这一功能。

2.iptables基本概念iptables是Linux系统下的一个防火墙工具,可以实现对网络流量的控制和管理。

其主要功能包括:过滤进出的数据包、限制端口访问、防止DDoS攻击等。

在OpenWrt中,iptables同样发挥着关键作用,为用户提供了强大的网络安全防护。

3.OpenWrt中的iptables配置OpenWrt中的iptables配置主要分为以下几个部分:- 创建链:使用`iptables -t nat -N <链名>`命令创建新的链。

- 定义规则:使用`iptables -t nat -A <链名> -<动作> <参数>`命令添加规则。

- 删除规则:使用`iptables -t nat -D <链名> <序号> -<动作> <参数>`命令删除规则。

- 保存配置:使用`iptables-save`命令将当前iptables配置保存到文件。

- 加载配置:使用`iptables-restore`命令从文件中加载iptables配置。

4.常用iptables命令详解以下是一些常用的iptables命令及其参数:- 添加过滤规则:`iptables -A INPUT -p tcp -j DROP`,用于阻止特定协议的数据包。

- 添加nat规则:`iptables -A POSTROUTING -o <接口> -j MASQUERADE`,实现端口映射。

- 删除所有链中的规则:`iptables -t nat -F`- 删除指定链的所有规则:`iptables -t nat -F <链名>`- 查看iptables配置:`iptables -t nat -L`5.实战案例:防火墙配置以下是一个简单的防火墙配置示例:```iptables -A INPUT -p tcp -j DROPiptables -A INPUT -p udp -j DROPiptables -A OUTPUT -p tcp -j MASQUERADEiptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE```此配置将阻止所有进入的TCP和UDP数据包,同时允许出去的TCP数据包通过,并对内网进行端口映射。

c语言ip tables规则扩展

c语言ip tables规则扩展摘要:1.IP tables 简介2.扩展IP tables 规则的方法3.常用的C 语言IP tables 规则扩展工具4.总结正文:1.IP tables 简介IP tables 是Linux 内核中的一个防火墙模块,它可以根据IP 数据包的头部信息设置相应的规则,从而实现对网络流量的过滤和控制。

IP tables 支持多种规则类型,如链路层、网络层、传输层等,可以满足各种复杂场景的需求。

2.扩展IP tables 规则的方法要扩展IP tables 规则,可以通过以下方法:- 使用iptables-extensions 模块:这个模块包含了许多预定义的链和表,可以方便地实现自定义规则。

- 编译并加载内核模块:通过编译并加载内核模块,可以直接在内核中实现自定义的链和表。

- 修改系统内核:对系统内核进行修改,可以在内核中添加自定义的链和表,从而实现更灵活的规则扩展。

3.常用的C 语言IP tables 规则扩展工具以下是几个常用的C 语言IP tables 规则扩展工具:- iptables-ct:这是一个使用C 语言编写的iptables 扩展工具,可以实现对IP tables 规则的动态添加、删除和修改。

- ipset:这是一个使用C 语言编写的IP 表管理工具,可以方便地实现对IP 表的批量操作。

- libiptc:这是一个使用C 语言编写的iptables 库,可以方便地实现对IP tables 规则的读取、修改和删除。

4.总结C 语言是Linux 内核开发的主要编程语言,通过使用C 语言,我们可以方便地扩展IP tables 规则,实现更灵活的网络流量控制。

iptable 解读

iptable 解读iptables 是一种用于 Linux 系统的防火墙软件,它能够通过配置规则来控制网络数据包的进出。

下面将对 iptables 进行详细的解读。

1.iptables 简介iptables 是一个功能强大的防火墙软件,它能够通过配置规则来控制网络数据包的进出。

它是在 Linux 2.4 版本以后引入的,并且成为了 Linux 内核的一部分。

iptables 具有丰富的功能,例如支持状态检测、支持基于时间的规则、支持多链路规则等。

它可以帮助管理员非常灵活地控制网络数据包的进出,从而提高系统的安全性。

2.iptables 架构iptables 主要包括三个组件:内核模块、用户空间工具和 iptables 守护进程。

内核模块是 iptables 的核心部分,它能够直接与 Linux 内核进行交互。

用户空间工具是用于配置 iptables 的命令行工具,它能够通过与内核模块通信来动态地修改规则。

iptables 守护进程是一个常驻内存的服务,它能够监听网络数据包并根据规则进行处理。

3.iptables 规则iptables 规则是用于控制网络数据包进出的指令集合。

每个规则由多个条件和一个操作组成。

条件是用于匹配网络数据包的属性,例如源 IP 地址、目标 IP 地址、协议等。

操作是当条件匹配成功时所要执行的动作,例如允许数据包通过、拒绝数据包、记录日志等。

4.iptables 链表iptables 链表是用于存储规则的容器。

每个链表都有一组规则,用于处理特定类型的数据包。

例如,PREROUTING 链表用于处理目标地址为本机的数据包,POSTROUTING 链表用于处理源地址为本机的数据包。

管理员可以根据需要自定义链表,并在其中添加规则。

5.iptables 命令行工具iptables 提供了多个命令行工具,用于配置和管理 iptables 规则。

其中最常用的命令行工具是 iptables 和 ip6tables。

四表五链Linux-iptables防火墙

四表五链Linux-iptables防⽕墙⼀、iptables概述Linux 系统的防⽕墙: IP信息包过滤系统,它实际上由两个组件netfilter和iptables组成主要⼯作在⽹络层,针对IP数据包。

体现在对包内的IP地址、端⼝等信息的处理上⼆、netfilter/iptables关系• 属于“内核态”(KernelSpace,⼜称为内核空间) 的防⽕墙功能体系• 是内核的⼀部分,由–些数据包过滤表组成,这些表包含内核⽤来控制数据包过滤处理的规则集• 属于“⽤户态”(User Space,⼜称为⽤户空间) 的防⽕墙管理体系• 是⼀种⽤来管理Linux防⽕墙的命令程序,它使插⼊、修改和删除数据包过滤表中的规则变得容易,通常位于/sbin/iptables⽬录下三、四表五链规则表的作⽤: 容纳各种规则链规则链的作⽤: 容纳各种防⽕墙规则四表raw表:确定是否对该数据包进⾏状态跟踪。

包含两个规则链,OUTPUT、 PREROUTINGmangle表:修改数据包内容,⽤来做流量整形的,给数据包设置标记。

包含五个规则链,INPUT、 OUTPUT、FORWARD、PREROUTING、 POSTROUTINGnat表:负责⽹络地址转换,⽤来修改数据包中的源、⽬标IP地址或端⼝。

包含三个规则链,OUTPUT、PREROUTING、 POSTROUTING filter表:负责过滤数据包,确定是否放⾏该数据包(过滤)。

包含三个规则链,INPUT、 FORWARD、0UTPUT五链INPUT:处理⼊站数据包,匹配⽬标IP为本机的数据包OUTPUT:处理出站数据包,–般不在此链.上做配置FORWARD:处理转发数据包,匹配流经本机的数据包PREROUTING:在进⾏路由选择前处理数据包,⽤来修改⽬的地址,⽤来做DNAT。

相当于把内⽹服务器的IP和端⼝映射到路由器的外⽹IP 和端⼝上POSTROUTING:在进⾏路由选择后处理数据包,⽤来修改源地址,⽤来做SNAT。

iptables 触发 日志 级别 规则

iptables 触发日志级别规则摘要:1.iptables简介2.iptables触发日志级别3.iptables规则详解4.日志级别应用场景5.总结正文:IPTables是Linux系统下的一款防火墙工具,通过配置规则,可以实现对网络流量的控制和管理。

在iptables的配置过程中,日志级别和规则起到了关键作用。

本文将详细介绍iptables的日志级别和规则,以及如何根据实际需求进行配置。

一、iptables简介iptables作为Linux系统的防火墙,可以实现对网络流量的过滤和控制。

它具有灵活的规则配置,可以针对不同的网络协议、端口和地址进行筛选。

iptables的配置文件位于`/etc/iptables`,通过命令行工具进行操作。

二、iptables触发日志级别iptables日志分为五个级别,分别是:DEBUG、INFO、WARNING、ERROR和CRITICAL。

日志级别用于控制iptables的输出,方便用户了解防火墙的运行状态。

以下为各个日志级别的含义:1.DEBUG:详细信息,通常只在诊断问题时使用。

:一般性信息,表示iptables正常运行。

3.WARNING:表示某些规则可能有问题,需要检查。

4.ERROR:表示iptables运行过程中出现错误。

5.CRITICAL:表示iptables严重故障,需要立即处理。

三、iptables规则详解iptables规则分为预设链和自定义链两种。

预设链包括:PREROUTING、POSTROUTING、INPUT、FORWARD和OUTPUT。

自定义链可以根据需求进行创建。

以下为一条示例规则:```iptables -t nat -A POSTROUTING -o eth0 -j SNAT --to-destination 192.168.1.100```这条规则表示在POSTROUTING链中,将发自eth0接口的流量SNAT (源地址转换)为目标地址为192.168.1.100的设备。

redhatiptables详解

Iptables通过快速的数据包过滤 机制,减少了不必要的网络传输, 提高了网络性能。

Iptables的发展历程

Iptables的前身是ipfwadm和ipchains,它们在Linux内核2.2版本之前就 已经存在。

随着Linux内核的发展,ipfwadm和ipchains逐渐被淘汰,Iptables成为 主流的防火墙工具。

插入规则

使用`iptables -I`命令可以将规则插入到链的开始位置。例如,要将一条拒绝所有输入 包的规则插入到INPUT链的开始位置,可以使用以下命令:`iptables -I INPUT -j DROP`。

删除规则

删除规则

使用`iptables -D`命令可以删除一条已存在 的规则。例如,要删除前面添加的允许从任 何IP地址访问本机的80端口的规则,可以使 用以下命令:`iptables -D INPUT -p tcp -dport 80 -j ACCEPT`。

redhatiptables详解

目录

• Iptables简介 • Iptables基本概念 • Iptables基本操作 • Iptables常用表和链 • Iptables常用匹配和目标 • Iptables防火墙配置示例

01

Iptables简介

什么是Iptables

Iptables是Linux操作系统下的一个强大的防火墙工具,用于配置和管理网络数据包过滤规则。它允 许用户根据预设的规则对进出的网络数据包进行筛选和操作,从而控制网络通信。

保存和恢复规则

要点一

保存规则

在Red Hat系统上,iptables规则默认保存在 `/etc/sysconfig/iptables`文件中。要保存当前的规则到文 件中,可以使用以下命令:`service iptables save`。

Linux命令高级技巧使用iptables进行网络防火墙配置

Linux命令高级技巧使用iptables进行网络防火墙配置Linux命令高级技巧:使用iptables进行网络防火墙配置在网络安全领域,配置网络防火墙是一项关键任务。

为了保护网络免受未授权访问和恶意攻击,管理员需要掌握一些高级技巧来使用Linux命令iptables进行网络防火墙配置。

本文将介绍iptables的基本概念和使用方法,并提供一些高级技巧来加强网络防火墙的安全性。

1. iptables简介iptables是Linux系统中一款强大的防火墙工具,它能够根据管理员设定的规则筛选、修改和重定向网络数据。

iptables提供了一套规则集,允许管理员创建自定义的规则来控制数据包的流向和处理方式。

常用的iptables命令包括iptables、iptables-save、iptables-restore和iptables-apply等。

2. 基本用法iptables命令的基本语法如下:```bashiptables [-t 表名] 命令 [链名] [规则选项]```其中,表名可以是filter、nat或mangle,命令可以是-A(追加规则)、-D(删除规则)、-I(插入规则)等,链名可以是INPUT、FORWARD或OUTPUT等,规则选项包括-s(源IP地址)、-d(目标IP地址)、-p(协议类型)和-j(动作)等。

3. 添加规则为了保护网络,我们需要添加一些规则来控制数据包的流向和允许的服务。

例如,我们可以使用以下命令允许SSH连接: ```bashiptables -A INPUT -p tcp --dport 22 -j ACCEPT```上述命令在INPUT链中追加了一条规则,允许TCP协议的22端口的连接请求。

可以根据需要设置源IP地址或目标IP地址等其他规则选项。

4. 删除规则如果某条规则不再需要,可以使用iptables命令删除。

例如,我们可以使用以下命令删除上一节中添加的SSH规则:```bashiptables -D INPUT -p tcp --dport 22 -j ACCEPT```上述命令将从INPUT链中删除匹配的规则。

service iptables save 漏规则

service iptables save 漏规则【原创版】目录1.iptables 简介2.service iptables save 命令的作用3.漏规则的原因4.解决漏规则的方法正文1.iptables 简介iptables 是一种 Linux 内核模块,用于实现包过滤。

它可以在网络层、传输层和应用层对数据包进行过滤和控制,以达到防火墙、NAT 等功能。

iptables 通常与 ip6tables 一起使用,用于支持 IPv4 和 IPv6 协议。

2.service iptables save 命令的作用`service iptables save`命令用于将 iptables 的规则表保存到文件系统中。

当系统重启时,这些规则会自动加载,从而使得 iptables 的配置得以持久化。

执行这个命令时,iptables 会将其所有的链、规则和表结构保存到/etc/iptables/iptables.conf 文件中。

3.漏规则的原因在执行`service iptables save`命令时,可能会出现漏规则的情况。

漏规则通常是由于以下原因导致的:- iptables 中的规则配置有误,导致在保存时无法正确地保存到文件中。

- 在执行`service iptables save`命令之前,iptables 的表结构发生了变化,导致新添加的规则没有被保存到文件中。

- /etc/iptables/iptables.conf文件的权限设置不正确,导致iptables无法将规则保存到文件中。

4.解决漏规则的方法为了避免漏规则的情况,可以采取以下措施:- 仔细检查 iptables 的规则配置,确保规则的语法和逻辑都是正确的。

- 在执行`service iptables save`命令之前,先使用`iptables -L`命令查看 iptables 中的所有链和规则,以确保所有的规则都已经添加到表中。

- 确保/etc/iptables/iptables.conf文件的权限设置正确,允许iptables将规则保存到文件中。

linux命令iptables的用法

Linux命令iptables的用法概述i p ta bl es是L in ux操作系统中的一个重要工具,它用于配置L in ux 内核中的网络过滤规则。

通过使用ip ta bl e s,我们可以控制网络数据包的流向和访问权限,实现网络安全的管理和控制。

本文将详细介绍i p ta bl es的用法和常见操作。

一、iptable s简介i p ta bl es是一个内核空间的防火墙工具,用于过滤、修改、传递数据包,提供网络安全的策略控制。

它基于N et fi lt er框架,能够实时监控网络数据包,并根据预先定义的规则进行处理。

ip ta bl es可以在L i nu x终端上运行,并可以通过配置文件持久化规则。

二、iptable s的基本用法1.查看当前i p t a bl e s规则要查看当前i pt ab le s规则,可以使用以下命令:i p ta bl es-L该命令将显示当前的i pt ab le s规则表和链的信息。

2.添加规则要添加一条i pt ab le s规则,可以使用以下命令:i p ta bl es-A<链名><匹配条件><动作>其中,`链名`表示ip t ab le s中的链,如I NP UT、O UT PU T、F OR WA RD 等;`匹配条件`用于对数据包进行匹配,如源I P、目标IP、协议等;`动作`表示对匹配的数据包采取的操作,如A CC EP T、DR OP等。

3.删除规则要删除一条i pt ab le s规则,可以使用以下命令:i p ta bl es-D<链名><规则序号>其中,`链名`表示要删除规则的链,`规则序号`表示要删除的规则在链中的位置。

4.修改规则要修改一条i pt ab le s规则,可以先删除旧规则,再添加新规则。

三、iptable s常用命令示例1.允许所有本地流量i p ta bl es-A IN PU T-i l o-jA CC EP T该命令允许所有本地流量通过IN PU T链。

iptables功能介绍及源码分析

iptables功能说明一、Netfilter介绍:netfilter是由Rusty Russell提出的Linux 2.4内核防火墙框架,该框架既简洁又灵活,可实现安全策略应用中的许多功能,如数据包过滤、数据包处理、地址伪装、透明代理、动态网络地址转换(Network Address Translation,NAT),以及基于用户及媒体访问控制(Media Access Control,MAC)地址的过滤和基于状态的过滤、包速率限制等。

Netfilter在ipv4中的结构:Hook1:NF_IP_PREROUTING 、Hook2:NF_IP_LOCAL_IN Hook3 :NF_IP_FORWARD 、Hook4 :NF_IP_POST_ROUTING Hook5 :LOCAL_OUT数据从左边进入系统,经过ip校验后,数据经过第一个钩子函数hook1进行处理;然后就进入路由代码,起决定该数据包是需要转发还是发给本机;如果发给本机经过hook2处理后传递给上层协议,如果被转发经过hook3处理,经过转发发的数据包经过最后一个钩子hook4处理后在输入到网络上,本地产生的包经过hook5处理后再惊醒路由选择处理,然后经过hook4处理后发送到网络上。

二、iptables的介绍:Iptables 是与Linux 内核集成的IP 信息包过滤系统。

如果Linux 系统连接到因特网或LAN、服务器或连接LAN 和因特网的代理服务器,则该系统有利于在Linux 系统上更好地控制IP 信息包过滤和防火墙配置。

netfilter/iptables IP 信息包过滤系统是一种功能强大的工具,可用于添加、编辑和除去规则,这些规则是在做信息包过滤决定时,防火墙所遵循和组成的规则。

这些规则存储在专用的信息包过滤表中,而这些表集成在Linux 内核中。

在信息包过滤表中,规则被分组放在我们所谓的链(chain)中。

虽然netfilter/iptables IP 信息包过滤系统被称为单个实体,但它实际上由两个组件netfilter 和iptables 组成。

实验十五 LINUX iptables 防火墙(理论部分)

防火墙原理一.iptables简介从1.1内核开始,linux就已经具有包过滤功能了,在2.0的内核中我们采用ipfwadm 来操作内核包过滤规则。

之后在2.2内核中,采用了大家并不陌生的ipchains来控制内核包过滤规则。

在2.4内核中我们不再使用ipchains,而是采用一个全新的内核包过滤管理工具—iptables。

这个全新的内核包过滤工具将使用户更易于理解其工作原理,更容易被使用,当然也将具有更为强大的功能。

iptables只是一个内核包过滤的工具,iptables可以加入、插入或删除核心包过滤表格(链)中的规则。

实际上真正来执行这些过滤规则的是netfilter(Linux内核中一个通用架构)及其相关模块(如iptables模块和nat模块)。

netfilter提供了一系列的“表(tables)”,每个表由若干“链(chains)”组成,而每条链中有一条或数条规则(rule)组成。

我们可以这样来理解,netfilter是表的容器,表是链的容器,链又是规则的容器。

netfilter系统缺省的表为“filter”,该表中包含了INPUT、FORW ARD和OUTPUT 3个链。

每一条链中可以有一条或数条规则,每一条规则都是这样定义的“如果数据包头符合这样的条件,就这样处理这个数据包”。

当一个数据包到达一个链时,系统就会从第一条规则开始检查,看是否符合该规则所定义的条件:如果满足,系统将根据该条规则所定义的方法处理该数据包;如果不满足则继续检查下一条规则。

最后,如果该数据包不符合该链中任一条规则的话,系统就会根据预先定义的策略(policy)来处理该数据包。

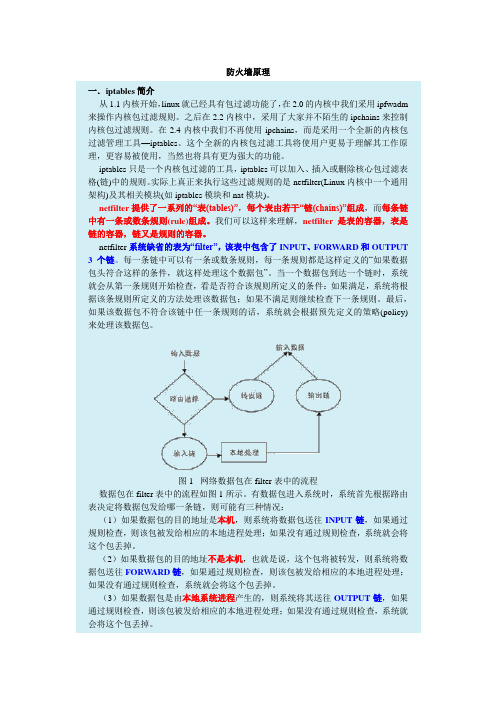

图1 网络数据包在filter表中的流程数据包在filter表中的流程如图1所示。

有数据包进入系统时,系统首先根据路由表决定将数据包发给哪一条链,则可能有三种情况:(1)如果数据包的目的地址是本机,则系统将数据包送往INPUT链,如果通过规则检查,则该包被发给相应的本地进程处理;如果没有通过规则检查,系统就会将这个包丢掉。

iptables详解--转

iptables详解--转iptables详解基本概念:1.防⽕墙⼯作在主机边缘:对于进出本⽹络或者本主机的数据报⽂,根据事先设定好的检查规则对其检查,对形迹可疑的报⽂⼀律按照事先定义好的处理机制做出相应处理对linux⽽⾔tcp/ip协议栈是在内核当中,意味着报⽂的处理是在内核中处理的,也就是说防⽕墙必须在⼯作在内核中,防⽕墙必须在内核中完成tcp/ip报⽂所流进的位置,⽤规则去检查,才真正能⼯作起来。

iptables⽤来衡量tcp/ip报⽂的属性:源ip、⽬标ip、源端⼝、⽬标端⼝;tcp标志位: syn、syn+ack、ack、 fin、urg、psh、rst ;2.应⽤⽹关众多代理服务器都是应⽤⽹关,⽐如squid(使⽤acl限制应⽤层)varish这⼀类代理服务等。

3,⼊侵检测系统(IDS):·⽹络⼊侵检测系统 NIDS·主机⼊侵检测系统 HIDS对于IDS常⽤的检测服务有:snort等4.⼊侵防御系统(IPS),⽐如蜜罐部署⼀套⼊侵检测系统是⾮常⿇烦的,因为必须检测⽹络任意⼀个位置对于IPS常⽤的检测服务有: tripwire 等iptables基本概念对linux来说,是能够实现主机防⽕墙的功能组件,如果部署在⽹络边缘,那么既可以扮演⽹络防⽕墙的⾓⾊,⽽且是纯软件的⽹络数据⾛向:请求报⽂à⽹关à路由à应⽤程序(等待⽤户请求)à内核处理à路由à发送报⽂iptables规则功能表:filter主要和主机⾃⾝有关,主要负责防⽕墙功能过滤本机流⼊流出的数据包是默认使⽤的表;input :负责过滤所有⽬标地址是本机地址的数据包,就是过滤进⼊主机的数据包;forward :负责转发流经主机但不进⼊本机的数据包,和NAT关系很⼤;output :负责处理源地址的数据包,就是对本机发出的数据包;NAT表:负责⽹络地址转换,即来源于⽬的IP地址和端⼝的转换,⼀般⽤于共享上⽹或特殊端⼝的转换服务snat :地址转换dnat :标地址转换pnat :标端⼝转换mangle 表:将报⽂拆开来并修改报⽂标志位,最后封装起来5个检查点(内置链)·PREROUTING·INPUT·FORWORD·OUTPUT·POSTROUTING多条链整合起来叫做表,⽐如,在input这个链,既有magle的规则也可能有fileter的规则。

高级技巧使用iptables进行网络流量控制与限速

高级技巧使用iptables进行网络流量控制与限速高级技巧:使用iptables进行网络流量控制与限速近年来,随着互联网的迅猛发展,网络流量的控制与限速变得越来越重要。

为了满足不同用户的需求,并保持网络的稳定性,管理员们需要掌握一些高级技巧来进行网络流量的控制与限速。

本文将介绍一种常见而有效的方法,即使用iptables。

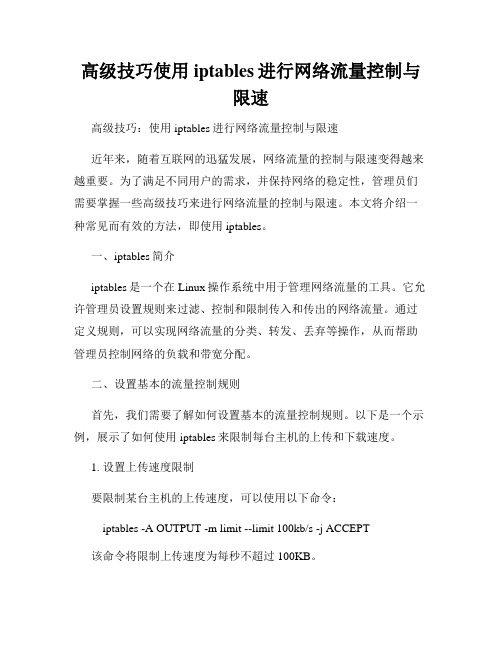

一、iptables简介iptables是一个在Linux操作系统中用于管理网络流量的工具。

它允许管理员设置规则来过滤、控制和限制传入和传出的网络流量。

通过定义规则,可以实现网络流量的分类、转发、丢弃等操作,从而帮助管理员控制网络的负载和带宽分配。

二、设置基本的流量控制规则首先,我们需要了解如何设置基本的流量控制规则。

以下是一个示例,展示了如何使用iptables来限制每台主机的上传和下载速度。

1. 设置上传速度限制要限制某台主机的上传速度,可以使用以下命令:iptables -A OUTPUT -m limit --limit 100kb/s -j ACCEPT该命令将限制上传速度为每秒不超过100KB。

2. 设置下载速度限制要限制某台主机的下载速度,可以使用以下命令:iptables -A INPUT -m limit --limit 1mb/s -j ACCEPT该命令将限制下载速度为每秒不超过1MB。

三、设置高级的流量控制规则除了基本的限速功能,iptables还提供了一些高级的流量控制功能,使管理员能够更加精细地控制网络流量。

以下是一些常见的高级技巧。

1. 使用QoS(Quality of Service)进行流量控制QoS是一种网络流量管理机制,通过对不同类型的流量分配不同的优先级,以保证网络的服务质量。

使用iptables,我们可以配置QoS来实现流量的分类和优先级控制。

2. 使用连接跟踪进行应用层的流量控制iptables提供了连接跟踪机制,可以识别并跟踪不同的连接。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、 安装RPM包

RPM 软件 包通常具有类似foo-1.0-1.i386.rpm 的文件名。

其中包括 软件 包的名称(foo),版本号(1.0),发行号(1), 和 硬件平台(i386)。

安装一个 软件 包只需简单的键入以下命令: $ rpm -ivh foo-1.0-1.i386.rpm foo #################################### RPM安装完毕后会打印出 软件 包的名字(并不一定与文件名相同), 而后打印一连串的#号以表示安装进度。

对于转发的包,即传入包的目的地址是另一个网络中的某个主机时,也有下列途径:

1. 数据报传入,进入mangle表的PREROUTING链

2. 转入nat表的PREROUTING链。

3. 进行路由判断。该包的目的地址是另一台主机,所以转入mangle表的FORWARD链

4. 再转入filter表的FORWARD链,针对这类包的所有过滤操作都在该链进行。

4. 路由判断。

5. 因为数据包是传入本机的,因此转入mangle表的INPUT链。

6. 转入filter表的INPUT链。

7. 最终到达接收数据包的应用程序。

同样,一个从本地发往外部主机的数据包也经过了下列途径,才开始真正的网络传输:

1. 应用程序生成数据包,根据源地址,目的地址,外出接口等信息进行路由判断。

安装iptables

iptables很多组件的配置、编译是与内核的配置、编译相关联的,一些Linux发行版已经预先安装好了iptables,如RedHat,RedFlag等。但是您还是有可能需要自己安装。

首先您需要2.4.X以上版本的内核,可以从下载。

二、卸载RPM包

卸载 软件 包就象安装 软件 包时一样简单: $ rpm -e foo 注意这里使用 软件 包的名字name ``foo, 而不是 软件 包文件的名字file ``foo-1.0-1.i386.rpm。如果其它 软件 包依赖于您要卸载的 软件 包,卸载时则会产生错误信息。

match 此项描述与该规则匹配的数据包的特征。如指定数据包的来源IP,网络接口等等。

target 是最后数据包的目的所在,对于符合match的数据包,由target处理。

下面介绍几个简单的iptables规则:

iptables –I INPUT 1 -i eth0 –p all –j ACCEPT

虽然 软件 包的安装被设计的尽量简单易行, 但还是可能会发生如下的错误:

1、 软件 包已被安装 如果您的 软件 包已被安装, 将会出现以下信息: $ rpm -ivh foo-1.0-1.i386.rpm foo package foo-1.0-1 is already installed error: foo-1.0-1.i386.rpm cannot be installed 如果您仍旧要安装该 软件 包,可以在命令行上使用--replacepkgs 选项,RPM将忽略该错误信息强行安装。

2、文件冲突 如果您要安装的 软件 包中有一个文件已在安装其它 软件 包时安装,会出现以下错误信息: # rpm -ivh foo-1.0-1.i386.rpm foo /usr/bin/foo conflicts with file from bar-1.0-1 error: foo-1.0-1.i386.rpm cannot be installed 要想让RPM 忽略该错误信息, 请使用--replacefiles 命令行选项。

这里我们讨论一下数据包在iptables的各个链和表之间是怎么传递的。

举例来说,一个从外部主机发往本机的数据包需要经过以下的途径才能被应用程序接收:

1. 数据包从网络传入,并由网卡接收

2. 随后转入mangle表的PREROUTING链。

3. 再转入nat表的PRETOUTING链,这个链主要用来做DNAT,即目的地址转发。

1.Iptables 使用简介

Iptables是一种功能强大的基于包过滤的网络工具,本文简单介绍了iptables的使用方法,以及如何利用它来构建一个网络防火墙。

Iptables由两个子系统组成,即内核模块和用户接口应用程序,它可以被编译进系统内核,也可以编译成可装卸的内核模块,之后还可以选择安装一些能够完成一定功能的部件,这些部件实现了IP地址伪装,端口映射,包过滤等等一系列功能。

该脚本描述的规则是:将外部网络对本机21号端口发送的TCP数据包全部DNAT给局域网内部的一台主机(当然您需要确保这台主机上开启了FTP服务),这样外部网络就可以通过202.113.13.91这个IP访问到局域网内部的FTP服务了。

可以看出iptables的参数种类繁多,且规则组合方式多种多样,只要了解数据包的流向,以及各个表和链的作用,熟练的掌握它们,就能够方便的搭建出功能丰富的网络防火墙。

该脚本的作用是在默认的filter表的INPUT链的第一个位置插入一条过滤规则——接受经过以太网卡0(eth0)所有协议的数据包。从链表图中可以看到,一个传入本机的数据包,在fiter表的INPUT链上被接受,则意味着应用程序能够接收到此数据包。

iptables –A INPUT –i eth0 –p icmp --icmp-type 8 –j DROP

Iptables [-t table] command [match] [target | jump]

-t 指定表名,一般情况下没必要指定使用的表,因为iptables默认使用filter表来执行所有的命令。

command 指该条规则需要进行什么操作。如在该表中的某一链上插入或删除一条规则等

2. 随后转入mangle表的OUTPUT链。

3. 再转入nat表的OUTPUT链,这个链可以用来做DNAT。

4. 进入filter表的OUTPUT链,对该数据包进行选择性过滤。

5. 然后进入mangle表的POSTROUTING链。

6. 进入nat表的POSTROUTING链,该链可以做SNAT,即源地址转发,最终进入网络。

如: $ rpm -e foo removing these packages would break dependencies:foo is needed by bar-1.0-1 若让RPM忽略这个错误继续卸载(这可不是一个好主意,因为依赖于该 软件 包的程序可能无法运行),请使用--nodeps 命令行选项。

您还需要iptables的用户空间程序,它可以从Netfilter主页下载。

当您做好准备工作后就开始编译内核,在Networking Options下找到 Network packet filtering子项,选择Network packet filtering replaces ipchains并进行配置。

iptables -t nat -X

iptables -P INPUT ACCEPT

iptables -P OUTPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -t nat -A PREROUTING -i eth0 -p tcp -m tcp --dport 80 -j REDIRECT --to-ports 8080

iptables -t nat -A POSTROUTING -o eth1 -j MASQUERADE

iptables -P INPUT DENY

iptables -P FORWARD DENY

iptables -P 方式(不包括创建 软件 包): 安装, 卸载, 升级, 查询,和验证。

5. 过滤后转入mangle链的POSTROUTING链,最后通过nat表的POSTROUTING链进行SNAT,最终进入网络。

在对网络数据包的流向有了一些了解后,下一节我们将介绍如何编写iptables规则。

编写Iptables规则脚本

上一节中我们了解了Linux网络数据包在iptables数据链中的流向,这一节将要简单的介绍一下如何编写iptables规则。所谓规则,就是指在一条链上,对不同的连接和数据包进行阻塞或是允许它们的去向。所有的规则都需要插入到特定的链上才能产生效果。书写规则的语法的格式为:

在filter表的INPUT链的最后追加一条规则——丢弃通过eth0传入的序号为8的icmp协议数据包,即ping request,这样其他主机将不能成功的ping通本机了。

利用iptables还可以方便的架设一台网关。如果eth0连接的是外部网络,而eth1连接的是局域网(192.168.0.0/24),假设在外部网络上,本机的IP为202.113.13.91,我们只需要一条命令,就可以使得局域网内部的所有主机都可以通过本机访问外部网络。

要记住,在这之前还需要echo 1 > /proc/sys/net/ipv4/ip_forward 以开启IP转发功能。

同样,利用iptables也可以轻松实现端口映射功能。例如,我们需要外部网络能够通过本机访问局域网内192.168.0.110主机的FTP服务,脚本如下:

iptables-t nat –A PREROUTING –i eth0 –p tcp –d 202.113.13.91 --dport 21 –j DNAT --to 192.168.0.110

内网:eth0 IP:192.168.1.1 网关:192.168.0.9

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -F

iptables -X

iptables -F -t mangle

iptalbes -t mangle -X