LDAP browse-LDAP Administrator工具配置

ldap配置过程详解

ldap配置过程详解ldap常⽤名称解释1.环境搭建操作系统:centos6.5 x86_64关闭防⽕墙、selinux开启时间同步# crontab -e加⼊# time sync*/5 * * * * /usr/sbin/ntpdate 192.168.8.102 >/dev/null 2>&1# crontab -l*/5 * * * * /usr/sbin/ntpdate -u 192.168.8.102 >/dev/null 2>&1配置域名解析:# echo "192.168.8.43 " >> /etc/hosts解决依赖关系# yum grouplistBaseDebugging ToolsPerformance ToolsCompatibility librariesDevelopment toolsDial-up Networking SupportHardware monitoring utilities如果缺少组包,需要安装yum groupinstall -y "Compatibility libraries"2.安装openldap master# yum install -y openldap openldap-*# yum install -y nscd nss-pam-ldapd nss-* pcre pcre*# rpm -qa | grep openldap*compat-openldap-2.3.43-2.el6.x86_64openldap-2.4.40-12.el6.x86_64openldap-clients-2.4.40-12.el6.x86_64openldap-servers-sql-2.4.40-12.el6.x86_64openldap-servers-2.4.40-12.el6.x86_64openldap-devel-2.4.40-12.el6.x86_643.配置slapd.conf⽂件# cd /etc/openldap/[root@node5 openldap]# cp /usr/share/openldap-servers/slapd.conf.obsolete slapd.conf [root@node5 openldap]# cp slapd.conf slapd.conf.bak[root@node5 openldap]# slappasswd -s chinasoft|sed -e "s#{SSHA}#rootpw\t{SSHA}#g"rootpw {SSHA}D9+lqUJZVPobp0sZfXl37jE1aVvR2P9K[root@node5 openldap]# slappasswd -s chinasoft|sed -e "s#{SSHA}#rootpw\t{SSHA}#g">>/etc/openldap/slapd.conf[root@node5 openldap]# tail -1 slapd.confrootpw {SSHA}FvBRnIPqtIi0/u11O2gOfOCrRJr+xMAr# vim slapd.conf注释掉⼀下四⾏# database dbb#suffix "dc=my-domain,dc=com"#checkpoint 1024 15#rootdn "cn=Manager,dc=my-domain,dc=com"添加如下内容# add start by jack 2016/07/01database bdbsuffix "dc=chinasoft,dc=com"rootdn "cn=admin,dc=chinasoft,dc=com"对⽐修改是否成功:[plain]1. # diff slapd.conf.bak slapd.conf2. 114,117c114,1223. < database bdb4. < suffix "dc=my-domain,dc=com"5. < checkpoint 1024 156. < rootdn "cn=Manager,dc=my-domain,dc=com"7. ---8. > #database bdb9. > #suffix "dc=my-domain,dc=com"10. > #checkpoint 1024 1511. > #rootdn "cn=Manager,dc=my-domain,dc=com"12. > # add start by jack 2016/07/0113. > database dbd14. > suffix "dc=chinasoft,dc=com"15. > rootdn "cn=admin,dc=chinasoft,dc=com"16. >17. 140a14618. > rootpw {SSHA}FvBRnIPqtIi0/u11O2gOfOCrRJr+xMAr添加如下内容cat >> /etc/openldap/slapd.conf<<EOF# add start by jack 2016/07/01loglevel 296cachesize 1000checkpoint 2018 10EOF参数说明:# add start by jack 2016/07/01loglevel 296 # ⽇志级别,记录⽇志信息⽅便调试,296级别是由256(⽇志连接/操作/结果)、32(搜索过滤器处理)、8(连接管理)累加的结果cachesize 1000 # 设置ldap可以换成的记录数checkpoint 2018 10 # 可以设置把内存中的数据协会数据⽂件的操作上,上⾯设置表⽰每达到2048KB或者10分钟执⾏⼀次,checkpoint即写⼊数据⽂件的操作4.ldap授权及安全参数配置# vim /etc/openldap/slapd.conf删除如下内容:[plain]1. database config2. access to *3. by dn.exact="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" manage4. by * none5.6.7. # enable server status monitoring (cn=monitor)8. database monitor9. access to *10. by dn.exact="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" read11. by dn.exact="cn=Manager,dc=my-domain,dc=com" read12. by * none改为:access to *by self writeby anonymous authby * read5.加⼊⽇志记录# cp /etc/rsyslog.conf /etc/rsyslog.conf.bak.$(date +%F%T)# echo '#record ldap.log by jack 2016-07-01' >> /etc/rsyslog.conf# echo 'local4.* /var/log/ldap.log'>> /etc/rsyslog.conf# tail -1 /etc/rsyslog.conflocal4.* /var/log/ldap.log# service rsyslog restart6.配置ldap数据库路径# cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG[root@node5 openldap]# ll /var/lib/ldap/DB_CONFIG-rw-r--r-- 1 root root 845 Jul 1 17:29 /var/lib/ldap/DB_CONFIG[root@node5 openldap]# chown ldap:ldap /var/lib/ldap/DB_CONFIG[root@node5 openldap]# chmod 700 /var/lib/ldap/[root@node5 openldap]# ls -l /var/lib/ldap/total 4-rw-r--r-- 1 ldap ldap 845 Jul 1 17:29 DB_CONFIG验证配置是否Ok# slaptest -uconfig file testing succeeded7.启动服务:# /etc/init.d/slapd restart# lsof -i :389COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAMEslapd 50735 ldap 7u IPv4 75541 0t0 TCP *:ldap (LISTEN)slapd 50735 ldap 8u IPv6 75542 0t0 TCP *:ldap (LISTEN)[root@node5 openldap]# ps -ef |grep ldap|grep -v grepldap 50735 1 0 17:33 ? 00:00:00 /usr/sbin/slapd -h ldap:/// ldapi:/// -u ldap配置随机启动# chkconfig slapd on[root@node5 openldap]# chkconfig --list slapdslapd 0:off1:off2:on3:on4:on5:on6:off8.测试查找内容# ldapsearch -LLL -W -x -H ldap:// -D "cn=admin,dc=chinasoft,dc=com" -b "dc=chinasoft,dc=com" "(uid=*)" Enter LDAP Password:报错:ldap_bind: Invalid credentials (49)解决办法:[plain]1. # rm -rf /etc/openldap/slapd.d/*2. # slaptest -f /etc/openldap/slapd.conf -F /etc/openldap/slapd.d3. 57763ec6 bdb_monitor_db_open: monitoring disabled; configure monitor database to enable4. config file testing succeeded5. # ldapsearch -LLL -W -x -H ldap:// -D "cn=admin,dc=chinasoft,dc=com" -b "dc=chinasoft,dc=com" "(uid=*)"6. Enter LDAP Password:7. No such object (32)重启服务# service slapd restartStopping slapd: [FAILED]Checking configuration files for slapd: [FAILED]57763eee ldif_read_file: Permission denied for "/etc/openldap/slapd.d/cn=config.ldif"slaptest: bad configuration file![root@node5 openldap]# chown -R ldap.ldap /etc/openldap/slapd.d/[root@node5 openldap]# service slapd restartStopping slapd: [FAILED]Starting slapd: [ OK ]# lsof -i :389COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAMEslapd 51164 ldap 7u IPv4 77503 0t0 TCP *:ldap (LISTEN)slapd 51164 ldap 8u IPv6 77504 0t0 TCP *:ldap (LISTEN)9.为ldap master初始化数据(如果不初始化,后⾯⽆法通过web界⾯管理)增加初始的⼊⼝(entries)1) 创建LDIF⽂件编辑⼀个LDIF格式⽂件:# vim base.ldif[plain]1. dn: dc=chinasoft, dc=com2. objectClass: organization3. objectClass: dcObject4. dc: chinasoft5. o: chinasoft6.7.8. dn: ou=People, dc=chinasoft, dc=com9. objectClass: organizationalUnit10. ou: People11.12.13. dn: ou=group, dc=chinasoft, dc=com14. objectClass: organizationalUnit15. ou: group16.17.18. dn: cn=tech, ou=group, dc=chinasoft, dc=com19. objectClass: posixGroup20. description:: 5oqA5pyv6YOo21. gidNumber: 1000122. cn: tech# vim jack.ldif[plain]1. dn: uid=jack,ou=People,dc=chinasoft,dc=com2. objectClass: posixaccount3. objectClass: inetOrgPerson4. objectClass: organizationalPerson5. objectClass: person6. homeDirectory: /home/jack7. loginShell: /bin/bash8. uid: jack9. cn: jack10. userPassword:: 55G/ReqPKeOZ8SpgszwIQhaBXySNU4mw11. uidNumber: 1000512. gidNumber: 1000113. sn: jack[plain]1. # ldapadd -x -H ldap:// -D "cn=admin,dc=chinasoft,dc=com" -W -f base.ldif2. Enter LDAP Password:3. adding new entry "dc=chinasoft, dc=com"4.5.6. adding new entry "ou=People, dc=chinasoft, dc=com"7.8.9. adding new entry "ou=group, dc=chinasoft, dc=com"10.11.12. adding new entry "cn=tech, ou=group, dc=chinasoft, dc=com"2) 运⾏ldapadd# ldapadd -x -H ldap:// -D "cn=admin,dc=chinasoft,dc=com" -W -f base.ldifEnter LDAP Password:[plain]1. 报错:2. adding new entry "dc=chinasoft,dc=com"3. ldap_add: Invalid syntax (21)4. additional info: objectClass: value #0 invalid per syntax5. 原因:ldif⽂件中存在空格或者个别单词拼写错误6. 正确书写格式:7. (1空⾏)8. dn:(空格) dc=mail,dc=kaspersky,dc=com(结尾⽆空格)9. objectclass: (空格)dcObject(结尾⽆空格)10. objectclass: (空格)organization(结尾⽆空格)11. o: (空格)kaspersky(结尾⽆空格)12. dc:(空格) test(结尾⽆空格)13. (1空⾏)14. dn: (空格)cn=test,dc=mail,dc=kaspersky,dc=com(结尾⽆空格)15. objectclass: (空格)organizationalRole(结尾⽆空格)16. cn: (空格)test(结尾⽆空格)17. (结尾⽆空⾏)# ldapadd -x -H ldap:// -D "cn=admin,dc=chinasoft,dc=com" -W -f jack.ldifEnter LDAP Password:adding new entry "uid=jack,ou=People,dc=chinasoft,dc=com"3) 检查是否已经开始正常⼯作# ldapsearch -LLL -W -x -H ldap:// -D "cn=admin,dc=chinasoft,dc=com" -b "dc=chinasoft,dc=com" "(uid=*)" Enter LDAP Password:dn: uid=jack,ou=People,dc=chinasoft,dc=comobjectClass: posixAccountobjectClass: inetOrgPersonobjectClass: organizationalPersonobjectClass: personhomeDirectory: /home/jackloginShell: /bin/bashuid: jackcn: jackuserPassword:: 55G/ReqPKeOZ8SpgszwIQhaBXySNU4mwuidNumber: 10005gidNumber: 10001sn: jack10.为ldap master配置web管理接⼝安装lamp环境# yum install -y httpd php php-ldap php-gd# rpm -qa httpd php php-ldap php-gdphp-5.3.3-47.el6.x86_64httpd-2.2.15-53.el6.centos.x86_64php-gd-5.3.3-47.el6.x86_64php-ldap-5.3.3-47.el6.x86_64安装ldap-account-manager管理软件https:///lamcms/releases?page=3将ldap-account-manager-3.7.tar.gz安装包上传到/var/www/html⽬录# cd /var/www/html/[root@node5 html]# tar zxf ldap-account-manager-3.7.tar.gz[root@node5 html]# mv ldap-account-manager-3.7 ldap[root@node5 html]# cd ldap/config[root@node5 config]# cp config.cfg_sample config.cfg[root@node5 config]# cp lam.conf_sample lam.conf[root@node5 config]# sed -i 's#cn=Manager#cn=admin#g' lam.conf[root@node5 config]# sed -i 's#dc=my-domain#dc=chinasoft#g' lam.conf[plain]1. [root@node5 config]# diff lam.conf_sample lam.conf2. 13c133. < admins: cn=Manager,dc=my-domain,dc=com4. ---5. > admins: cn=admin,dc=chinasoft,dc=com6. 55c557. < types: suffix_user: ou=People,dc=my-domain,dc=com8. ---9. > types: suffix_user: ou=People,dc=chinasoft,dc=com10. 59c5911. < types: suffix_group: ou=group,dc=my-domain,dc=com12. ---13. > types: suffix_group: ou=group,dc=chinasoft,dc=com14. 63c6315. < types: suffix_host: ou=machines,dc=my-domain,dc=com16. ---17. > types: suffix_host: ou=machines,dc=chinasoft,dc=com18. 67c6719. < types: suffix_smbDomain: dc=my-domain,dc=com20. ---21. > types: suffix_smbDomain: dc=chinasoft,dc=com# chown -R apache.apache /var/www/html/ldap访问http://192.168.8.43/ldap/templates/login.php使⽤刚才配置的 admin 和密码chinasoft登陆即可添加⽤户、配置密码查看通过web界⾯添加的tom⽤户是否⽣效[plain]1. # ldapsearch -LLL -W -x -H ldap:// -D "cn=admin,dc=chinasoft,dc=com" -b "dc=chinasoft,dc=com" "(uid=lily)"2. Enter LDAP Password:3. dn: uid=lily,ou=People,dc=chinasoft,dc=com4. objectClass: posixAccount5. objectClass: inetOrgPerson6. objectClass: organizationalPerson7. objectClass: person8. homeDirectory: /home/lily9. loginShell: /bin/bash10. uid: lily11. cn: lily12. uidNumber: 1000713. gidNumber: 1000214. userPassword:: e1NTSEF9RkY1eHFNUk5JbGJHNFpCQWtBK0pwN1RmcmdIci9Mems=15. sn: lily16. givenName: lily17.。

LDAP配置

LDAP 中的访问控制列表本节介绍Senior Level Linux Professional (LPIC-3) 301 考试的303.2 主题的内容。

此主题的权值是2。

在本节中,学习如何:∙计划LDAP 访问控制列表∙了解访问控制语法∙授予和撤消LDAP 访问权限LDAP 树中可以存储各种数据,包括电话号码、出生日期和工资表信息。

其中一些数据可能是公开的,一些数据可能只能由由特定的人访问。

根据用户的不同,同样的信息可能有不同的限制。

例如,也许只有记录的所有者和管理员可以更改电话号码,但是每个人都可以读取这些号码。

访问控制列表(ACL) 处理这些限制的配置。

计划LDA P 访问控制列表在开始编写配置之前,应该确定要实现的目标。

树的哪部分包含敏感信息?哪些属性需要保护,保护其不被谁访问?如何使用树?ACL 的组件ACL 条目提供三条信息:1.ACL 指定what条目和属性2.ACL 应用于who3.授予的access级别指定 “what” 子句时,可以选择根据对象的区分名(distinguished name ,DN )、LDAP 风格的查询筛选器、属性列表或以上三者的组合来进行筛选。

最简单的子句允许一切内容,但也可以有很多限制。

根据 DN 筛选允许您指定精确匹配,比如ou=People,dc=ertw,dc=com 或正则表达式 (参阅 “正则表达式”)查询筛选器可以匹配特定的 objectClass 或其他属性。

属性列表中的属性名称用逗号分隔。

更复杂的匹配条件可以是 “身份是管理员的ou=People,dc=ertw,dc=com 下的所有密码条目”。

可以灵活地确定将 ACL 应用于 who 。

用户一般由绑定到树上的 DN 来识别,这称为 bindDN 。

每个 LDAP 条目可以具有一个userPassword 属性,用于对特定的用户进行身份验证。

在一些上下文中,您可以将当前登录的用户称为自己, 这有利于允许用户编辑自己的详细信息。

使用LDAPbrowser向网关内导入证书的操作方法

1、在需要执行导入操作的电脑上安装java环境(JDK1.6..0)或者(JDK1.8.0)

2、安

装完成

后,在Ldapbrowser文件夹内执行lbe.jar,出现如下界面:

3、笔记本接网线直连格尔安全认证网关的管理口[eth2],直接访问列表中的192.168.190.7

4、连接成功后,出现如下界面

(例图的网关还没有执行过导入证书操作,那么只能看到o=gabca一个节点)

(对于已经导入证书的网关来说,因为之前导入过LDIF文件,所以o=gabca下还会有下拉列表显示已存在的证书)

5.选中o=gabca,点击工具栏中的LDIF按钮,出现如下界面

5、点击import,出现如下界面

6、点击“...”找到指定想要导入的 .ldif证书文件存储目录后,选择那个.ldif文件,点击OK

7、点击import,开始执行导入操作,等待导入完成即可。

ldap 配置

第14章目录服务器目录一般用来包含描述性的、基于属性的信息,例如,通讯簿就可使用目录的形式来保存。

目录服务是一种特殊的数据库系统,专门针对数据的读取、浏览和搜索操作进行了特定的优化。

目录服务器则是提供目录服务的程序,通常使用LDAP协议提供目录服务。

LDAP(Lightweight Directory Access Protocol,轻量级目录访问协议)是实现提供目录服务的网络协议。

本章将介绍通过OpenLDAP架设目录服务器的操作过程,主要包括以下知识点:了解LDAP协议。

掌握安装OpenLDAP的方法。

掌握配置OpenLDAP的过程。

掌握向OpenLDAP中添加条目、修改条目、查询条目的方法。

掌握设置主从OpenLDAP服务器的方法。

了解OpenLDAP在用户认证中的应用。

14.1 了解LDAP协议在进行安装配置OpenLDAP之前,本节首先对LDAP协议进行简单的介绍,让读者对LDAP 的结构有一个认识。

14.1.1 LDAP协议目录是一组具有类似属性、以一定逻辑和层次组合的信息。

常见的例子是通讯簿,由以字母顺序排列的名字、地址和电话号码组成。

目录服务是一种在分布式环境中发现目标的方法。

目录具有两个主要组成部分:第一部分是数据库,数据库是分布式的,且拥有一个描述数据的规划。

第二部分则是访问和处理数据的各种协议。

目录服务其实也是一种数据库系统,只是这种数据库是一种树形结构,而不是通常使用的关系数据库。

目录服务与关系数据库之间的主要区别在于:二者都允许对存储数据进行访问,只是目录主要用于读取,其查询的效率很高,而关系数据库则是为读写而设计的。

提示:目录服务不适于进行频繁的更新,属于典型的分布式结构。

LDAP是一个目录服务协议,目前存在众多版本的LDAP,而最常见的则是V2和V3两个版本,它们分别于1995年和1997年首次发布。

14.1.2 LDAP的基本模型LDAP的基本模型是建立在"条目"(Entry)的基础上。

ldap第一天编译安装LDAP+ldapadmin

ldap第⼀天编译安装LDAP+ldapadmin⼀.环境Server:基于CentOS-7-x86_64-1511Server IP: 172.18.12.203⼆.软件获取OpenLDAPOpenLDAP 2.4.44:BDBberkeley-db-5.1.29 (OpenLDAP当前与6.x版本不兼容,READEME中明确写出兼容4.4~4.8或5.0~5.1):LDAP Administrtorldapadmin 2015.2:三.准备1. 关闭selinux;2. 打开防⽕墙tcp 389 / 636端⼝。

# tcp 389 是openldap 明⽂传输端⼝,tcp 636是ssl加密传输的端⼝。

# centos7默认⾃带firewalld服务,可以停⽤之后安装iptables。

四.安装OpenLDAP1.依赖包[root@localhost ~]# yum install *ltdl* -y# 涉及libtool-ltdl与libtool-ltdl-devel,如不安装,在编译时报错:configure: error: could not locate libtool ltdl.h2.安装BDB[root@localhost ~]# cd /usr/local/src/[root@localhost src]# tar -zxvf db-5.1.29.tar.gz[root@localhost src]# cd db-5.1.29/build_unix/[root@localhost build_unix]# ../dist/configure --prefix=/usr/local/berkeleydb-5.1.29[root@localhost build_unix]# make[root@localhost build_unix]# make install#必须在解压包的build_unix⽬录中编译安装,否则会报错。

ldapadmin使用手册

ldapadmin使用手册一、简介ldapadmin是一款功能强大的LDAP(轻量目录访问协议)管理工具,它提供了用户友好的界面,用于管理和维护LDAP服务器上的目录。

本手册将向您介绍如何使用ldapadmin进行LDAP目录的管理。

二、安装和配置2.1 下载和安装ldapadmin1.打开ldapadmin的官方网站。

2.在下载页面选择适用于您操作系统的版本,然后单击下载按钮。

3.下载完成后,按照安装向导进行安装。

2.2 配置ldap服务器连接在首次启动ldapadmin之后,您需要配置与LDAP服务器的连接。

按照以下步骤进行配置: 1. 打开ldapadmin并选择“文件”>“设置”。

2. 在设置窗口中,选择“连接”选项卡。

3. 点击“添加”按钮,输入连接名称和LDAP服务器的主机名和端口号。

4. 输入管理员用户名和密码,并验证连接是否成功。

5. 单击“确定”保存配置。

三、目录管理3.1 创建目录项您可以使用ldapadmin创建新的目录项。

按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择您要在其中创建目录项的上级目录。

2. 单击工具栏上的“新建目录项”按钮。

3. 在弹出的对话框中,输入新目录项的属性和值。

4. 单击“确定”按钮创建目录项。

3.2 编辑目录项您可以通过ldapadmin编辑目录项的属性和值。

按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择要编辑的目录项。

2. 单击工具栏上的“编辑目录项”按钮。

3. 在弹出的对话框中,可以修改目录项的属性和值。

4. 单击“确定”按钮保存更改。

3.3 删除目录项如果您需要删除一个目录项,可以按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择要删除的目录项。

2. 单击工具栏上的“删除目录项”按钮。

3. 单击“确定”按钮确认删除操作。

四、搜索和过滤4.1 执行搜索操作ldapadmin提供了强大的搜索功能,您可以根据特定的条件搜索目录项。

为通讯簿配置LDAP

为通讯簿配置LDAP轻型目录访问协议(LDAP) 又称为Internet 目录服务,用于查找不在本地Outlook 通讯簿或公司内部目录(例如全球通讯簿)中的电子邮件地址。

LDAP可查询其他服务器上的目录,以查找随后可在Outlook 中查看的姓名及其他信息。

LDAP 服务要求具有到LDAP 服务器的网络连接。

Microsoft Exchange 支持LDAP,您也可以在Internet、您所在组织的Intranet 或托管LDAP 服务器的其他公司中查找LDAP 服务器。

若要为通讯簿配置LDAP,需要知道LDAP 服务器的名称和端口号。

有关配置LDAP 服务(例如浏览目录或定义自定义筛选器)的详细信息,请参阅配置Outlook 2007 中的LDAP 选项。

设置和配置LDAP 服务1.在“工具”菜单上,单击“帐户设置”。

2.在“通讯簿”选项卡上,单击“新建”。

3.单击“Internet 目录服务(LDAP)”选项,然后单击“下一步”。

4.在“服务器名称”框中,键入由Internet 服务提供商(ISP) 或系统管理员提供的服务器的名称。

5.如果所指定的服务器受密码保护,请选中“此服务器要求我登录”复选框,然后键入用户名和密码。

6.单击“其他设置”。

7.在“显示名称”下,键入要在“通讯簿”对话框的“通讯簿”列表中显示的LDAP 通讯簿的名称。

8.在“连接详细信息”下,键入由Internet 服务提供商或系统管理员提供的LDAP 服务器的端口号。

9.单击“搜索”选项卡,然后根据需要更改服务器设置。

搜索超时设置用于指定Outlook 为解析邮件中的姓名而搜索LDAP 目录时所用的秒数。

您还可以限制每次搜索成功时在通讯簿中返回并列出的姓名数。

10.在“搜索”选项卡上的“搜索基础”下,如果尚未填充“自定义”框,请在其中键入管理员提供的标识名称。

11.单击“确定”,单击“下一步”,然后单击“完成”。

计算机网络形考5实训14LDAP服务的配置与使用

计算机网络形考5实训14LDAP服务的配置与使用计算机网络形考5实训14 - LDAP服务的配置与使用LDAP(轻型目录访问协议)是一种用于访问和维护分布式目录信息的协议。

在本实训中,我们将研究如何配置和使用LDAP服务。

步骤一:安装和配置OpenLDAP1. 首先,确保你的计算机安装了OpenLDAP软件包。

你可以通过以下命令在Linux系统中安装OpenLDAP:$ sudo apt-get install slapd ldap-utils2. 安装完成后,运行以下命令来配置LDAP服务。

在过程中,你将会被要求输入管理员密码和一些基本配置信息:$ sudo dpkg-reconfigure slapd3. 接下来,修改LDAP配置文件以启用访问控制。

你可以使用任何文本编辑器打开`/etc/ldap/slapd.conf`文件,并根据你的需求进行修改。

步骤二:创建LDAP目录和条目1. 使用`ldif`文件来定义和创建LDAP目录和条目。

例如,创建一个名称为"example"的目录以及一些相关条目:objectClass: organizationalUnitou: exampleobjectClass: inetOrgPersoncn: user1sn: DoegivenName: JohntelephoneNumber:2. 使用以下命令将上述`ldif`文件导入到LDAP服务器中:此命令将提示你输入管理员密码来完成导入过程。

步骤三:使用LDAP客户端进行查询1. 你可以使用`ldapsearch`命令来查询LDAP服务器中的目录和条目。

以下是一些例子:- 查询所有条目:- 根据某个属性查询条目:- 查询特定属性:2. 根据实际需求,可根据LDAP的查询语法和相应工具进行更复杂的查询操作。

可以参考相关文档来研究高级查询技巧。

这样,你就完成了LDAP服务的配置和使用。

通过LDAP,你可以更方便地管理和访问分布式目录信息。

LDAPbrowser使用简介

2019-7-2 5

华赛机

密,未经许

可不得扩

散

第1

页, 共6

页

1) 安装ldapBrowser软件

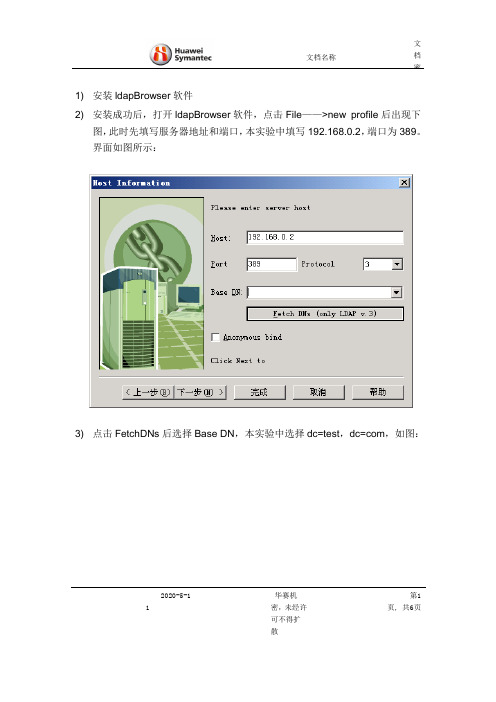

2) 安装成功后,打开ldapBrowser软件,点击File——>new profile后出现下

图,此时先填写服务器地址和端口,本实验中填写192.168.0.2,端口为389。

界面如图所示:

3) 点击FetchDNs后选择Base DN,本实验中选择dc=test,dc=com,如图:

2019-7-2 5

华赛机

密,未经许

可不得扩

散

第2

页, 共6

页

4) 填写管理员帐号和密码,该账户只需有读权限便可,本实验中可以使用

zhangsan这个账户,如图所示:

2019-7-2 5

华赛机

密,未经许

可不得扩

散

第3

页, 共6

页

5) 参数填写完毕后,点击完成,便可以看到LDAP中的信息,如图所示:

2019-7-2 5

华赛机

密,未经许

可不得扩

散

第4

页, 共6

页

5.2 附件2:用户信息类型对应的字段信息

2019-7-25

华赛机密,未经许可不得扩散

第5页, 共6

页

以账户lisi 为例,用户姓li ,名si ,英文缩写为ls ,姓名为lisi ,登录名为

lisi_logon ,对应信息如下图所示:

2019-7-2 5

华赛机

密,未经许

可不得扩

散

第6

页, 共6

页。

防火墙LDAP配置

防火墙LDAP配置公司防火墙LDAP配置1、在全局属性中启用LDAP。

2、创建DC的Host对象:3、新建LDAP Account:Login DN中输入域的DN信息,此处为:cn=administrator,cn=users,DC=sino,DC=intra Password中输入域管理员的密码。

在“Encryption”中,不用选择SSL加密。

在兼容早期版本中选择DC。

在“Objects Management”中,点击“Fetch branches”,系统读取到的LDAP数据如下图所示,由于没有读取到“信诺时代”的OU,我们需要手动修改为下图:把“Users’ default values”修改为“Use user template”。

4、验证SmartDashboard集成选择“Object Tree”下的“Users”选项卡,双击LDAP Account“MS_AD”,会展开为intra――sino――users――1.信诺时代,双击“1.信诺时代”的OU,会读取到该OU下的用户,如下图:可以看到CRMVPN这个Group了。

5、在SmartDirectory中配置AD集成在Users 标签下的Templates中,右键新建“New Template”。

Authentication方式选择“Check Point Password”,其余各项保持默认值。

新建LDAP Group,Account选择“MS_AD”这个LDAP Account,由于只允许CRMVPN这个Group的用户允许使用AD账户来访问SSL VPN,所以,我们选择“Only Group in branch ”,并且配置为“CN=CRMVPN,OU=1.信诺时代,DC=sino,DC=intra”。

6、配置SSL VPN登录7、经测试,使用CRMVPN组中的AD帐号,可以成功登录SSL VPN。

LDAP过滤器使用说明(用户、组和容器的默认LDAP过滤器和属性)

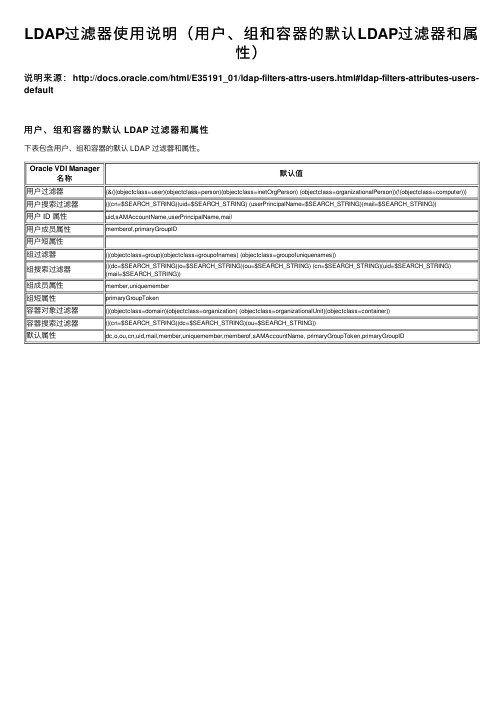

LDAP过滤器使⽤说明(⽤户、组和容器的默认LDAP过滤器和属性)说明来源:/html/E35191_01/ldap-filters-attrs-users.html#ldap-filters-attributes-users-default⽤户、组和容器的默认 LDAP 过滤器和属性下表包含⽤户、组和容器的默认 LDAP 过滤器和属性。

Oracle VDI Manager默认值名称⽤户过滤器(&(|(objectclass=user)(objectclass=person)(objectclass=inetOrgPerson) (objectclass=organizationalPerson))(!(objectclass=computer)))⽤户搜索过滤器(|(cn=$SEARCH_STRING)(uid=$SEARCH_STRING) (userPrincipalName=$SEARCH_STRING)(mail=$SEARCH_STRING))⽤户 ID 属性uid,sAMAccountName,userPrincipalName,mail⽤户成员属性memberof,primaryGroupID⽤户短属性组过滤器(|(objectclass=group)(objectclass=groupofnames) (objectclass=groupofuniquenames))组搜索过滤器(|(dc=$SEARCH_STRING)(o=$SEARCH_STRING)(ou=$SEARCH_STRING) (cn=$SEARCH_STRING)(uid=$SEARCH_STRING) (mail=$SEARCH_STRING))组成员属性member,uniquemember组短属性primaryGroupToken容器对象过滤器(|(objectclass=domain)(objectclass=organization) (objectclass=organizationalUnit)(objectclass=container))容器搜索过滤器(|(cn=$SEARCH_STRING)(dc=$SEARCH_STRING)(ou=$SEARCH_STRING))默认属性dc,o,ou,cn,uid,mail,member,uniquemember,memberof,sAMAccountName, primaryGroupToken,primaryGroupID。

ldap browser使用方法

ldap browser使用方法

LDAP浏览器使用方法

一、简介

LDAP浏览器,又称为LDAP客户端,是一种利用LDAP协议(Lightweight Directory Access Protocol)查看和管理LDAP服务器上的目录信息的软件。

二、安装

LDAP浏览器的安装和普通软件安装类似,双击安装程序,按照安装说明安装完成即可。

三、使用

1. 启动LDAP浏览器,连接到LDAP服务器,在LDAP浏览器的主界面,点击“新建连接”,输入相关信息:

(1)服务器帐号:填写LDAP服务器的域名或IP地址

(2)登录DN:填写LDAP服务器登录的用户名

(3)密码:填写LDAP服务器登录的密码

(4)端口号:填写LDAP服务器连接使用的端口号

2. 点击“确定”,连接至LDAP服务器

3. 进入LDAP服务器的管理界面,根据需要,可以添加、编辑、删除、搜索目录信息

4. 完成操作后,点击“关闭”,关闭连接,退出LDAP浏览器。

四、注意事项

1. LDAP浏览器连接服务器前,务必先确认服务器信息的正确性,

避免由于连接错误而造成数据损坏的情况;

2. 对于目录信息的更改操作,务必提前备份数据,避免由于操作失误而造成数据的丢失。

ldapsearch 工具用法

在信息技术领域中,LDAP(轻量目录访问协议)是一种用于访问目录服务的应用协议。

而ldapsearch工具则是用于在LDAP服务器上执行搜索操作的命令行工具。

它可以帮助管理员和开发人员快速而准确地搜索和获取LDAP服务器上的数据。

在本文中,我将深入探讨ldapsearch工具的用法,并从简单到复杂地介绍其功能和用法。

1. 基础用法ldapsearch工具的基本语法如下:```ldapsearch [options] [filter] [attributes...]```其中,options表示一些可选参数,filter表示搜索过滤器,attributes表示要获取的属性列表。

通过这些参数的组合,我们可以对LDAP服务器进行非常灵活的搜索。

使用ldapsearch工具,首先需要建立与LDAP服务器的连接。

这可以通过设置-H参数指定LDAP服务器的URL来实现。

例如:```ldapsearch -H ldap://ldap.example```这将使用ldapsearch连接到ldap.example域的LDAP服务器。

在输入密码之后,便可对LDAP服务器进行搜索操作。

2. 搜索过滤器ldapsearch工具支持多种搜索过滤器,以便用户可以根据自己的需求对LDAP服务器进行精确的搜索。

常见的过滤器包括:- (objectclass=person):搜索所有类型为person的对象- =John):搜索名字为John的对象- (sn=Smith):搜索姓氏为Smith的对象- (&(sn=Smith)(objectclass=user)):同时满足姓氏为Smith且类型为user的对象通过合理地使用搜索过滤器,我们可以快速地定位所需的LDAP对象。

3. 属性获取除了搜索过滤器外,ldapsearch工具还支持获取指定属性值。

通过在命令中指定attributes参数,可以只返回所需的属性。

例如:```ldapsearch -H ldap://ldap.example -x -b"ou=People,dc=example,dc" "=John)" mail```这将返回属于People组织单位下名为John的对象和mail属性。

LDAP使用手册

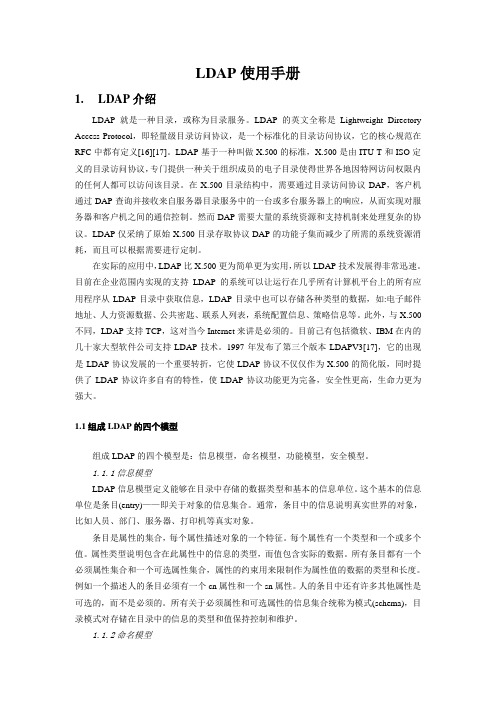

LDAP使用手册1.LDAP介绍LDAP就是一种目录,或称为目录服务。

LDAP的英文全称是Lightweight Directory Access Protocol,即轻量级目录访问协议,是一个标准化的目录访问协议,它的核心规范在RFC中都有定义[16][17]。

LDAP基于一种叫做X.500的标准,X.500是由ITU-T和ISO定义的目录访问协议,专门提供一种关于组织成员的电子目录使得世界各地因特网访问权限内的任何人都可以访问该目录。

在X.500目录结构中,需要通过目录访问协议DAP,客户机通过DAP查询并接收来自服务器目录服务中的一台或多台服务器上的响应,从而实现对服务器和客户机之间的通信控制。

然而DAP需要大量的系统资源和支持机制来处理复杂的协议。

LDAP仅采纳了原始X.500目录存取协议DAP的功能子集而减少了所需的系统资源消耗,而且可以根据需要进行定制。

在实际的应用中,LDAP比X.500更为简单更为实用,所以LDAP技术发展得非常迅速。

目前在企业范围内实现的支持LDAP的系统可以让运行在几乎所有计算机平台上的所有应用程序从LDAP目录中获取信息,LDAP目录中也可以存储各种类型的数据,如:电子邮件地址、人力资源数据、公共密匙、联系人列表,系统配置信息、策略信息等。

此外,与X.500不同,LDAP支持TCP,这对当今Internet来讲是必须的。

目前己有包括微软、IBM在内的几十家大型软件公司支持LDAP技术。

1997年发布了第三个版本LDAPV3[17],它的出现是LDAP协议发展的一个重要转折,它使LDAP协议不仅仅作为X.500的简化版,同时提供了LDAP协议许多自有的特性,使LDAP协议功能更为完备,安全性更高,生命力更为强大。

1.1组成LDAP的四个模型组成LDAP的四个模型是:信息模型,命名模型,功能模型,安全模型。

1.1.1信息模型LDAP信息模型定义能够在目录中存储的数据类型和基本的信息单位。

ldap服务器的简单安装配置

一系统安装在通电状态下将苹果服务器光盘插入到光驱中,马上按住键盘的C键。

此键为光启键。

服务器会自动进入到安装界面。

第一步:进入到主语言选择,选择‘use english for the main language’点击蓝色箭头进入到下一步。

第二步:Welome 界面。

默认即可点击contine第三步:协议界面,点击agree进入下一步;第四步:Select a destination界面,选择主菜单中(最上方)的utilites中的disk utility选项。

弹出disk utility界面。

进行硬盘分区及格式化。

重新分区则选择主硬盘。

后出现主硬盘分区模式界面。

选择partition选项。

出现分区工具。

在选择按钮中选择模式,可以之分一个区,分两个区,三个区等等。

若想分区的大小不同可以将鼠标停在分区中间为是,当鼠标变为上下时,可以根据需要上下拖动。

在name处添写盘区名称,frame处默认设置即可。

Size处显示盘区大小。

设置完成后,点击apply即可。

系统会弹出提示界面。

确认partition,若想重新修改则点击cannel。

点击partition后,系统会有进度条显示进度。

完成后,点击红色的关闭按钮关闭。

界面恢复到Select a destination界面。

选择要将系统装入哪一个盘区。

选中后会有绿色箭头显示。

点击continue。

进入下一步第五步:Install summary界面,选择cutomize按钮,弹出package name界面。

此界面是要安装的包文件。

将language translation(语言包)、printer driver(打印驱动)、x11(不知道做什么的有待大家自己研究)前的对钩勾选掉。

然后点击done。

返回Install summary界面,点击Install。

进入下一步第六步:Installing界面。

系统会弹出Checking Installation dvd界面,点击skip跳过检查。

ldap常用命令

ldap常用命令【最新版】目录1.LDAP 简介2.LDAP 常用命令分类3.LDAP 具体命令及其功能4.总结正文1.LDAP 简介LDAP(Lightweight Directory Access Protocol,轻量级目录访问协议)是一种用于访问和维护分布式目录服务的开放式标准协议。

它运行在客户机/服务器模型中,允许客户端(通常是 LDAP 浏览器或 LDAP 应用程序)查找和操作目录数据。

2.LDAP 常用命令分类LDAP 命令主要分为以下几类:- 查询类命令:用于搜索和检索目录数据。

- 添加类命令:用于向目录树中添加新的条目。

- 修改类命令:用于修改目录树中已有的条目。

- 删除类命令:用于从目录树中删除条目。

- 控制类命令:用于控制 LDAP 会话的属性。

3.LDAP 具体命令及其功能- 查询类命令- 搜索(Search):用于根据给定条件搜索目录树中的条目。

- 检索(Lookup):用于根据条目的唯一标识符获取其详细信息。

- 范围(Range):用于指定检索结果的范围。

- 添加类命令- 添加(Add):用于向目录树中添加新的条目。

- 修改类命令- 修改(Modify):用于修改目录树中已有的条目。

- 删除类命令- 删除(Delete):用于从目录树中删除条目。

- 控制类命令- 绑定(Bind):用于建立 LDAP 客户端与服务器之间的会话。

- 未绑定(Unbind):用于关闭 LDAP 客户端与服务器之间的会话。

- 重新定向(Redirect):用于在 LDAP 客户端和服务器之间进行会话重定向。

- 扩展(Extend):用于向 LDAP 会话添加扩展属性。

4.总结LDAP 作为轻量级的目录访问协议,提供了丰富的命令用于访问和维护分布式目录服务。

这些命令分为查询、添加、修改、删除和控制类,为开发者提供了灵活的工具来处理目录数据。

LDAP 概念与架设

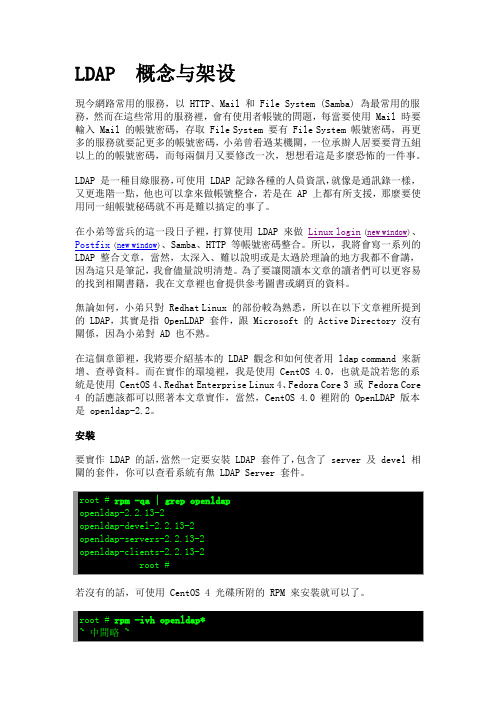

LDAP 概念与架设現今網路常用的服務,以 HTTP、Mail 和 File System (Samba) 為最常用的服務,然而在這些常用的服務裡,會有使用者帳號的問題,每當要使用 Mail 時要輸入 Mail 的帳號密碼,存取 File System 要有 File System 帳號密碼,再更多的服務就要記更多的帳號密碼,小弟曾看過某機關,一位承辦人居要要背五組以上的的帳號密碼,而每兩個月又要修改一次,想想看這是多麼恐怖的一件事。

LDAP 是一種目綠服務,可使用 LDAP 記錄各種的人員資訊,就像是通訊錄一樣,又更進階一點,他也可以拿來做帳號整合,若是在 AP 上都有所支援,那麼要使用同一組帳號秘碼就不再是難以搞定的事了。

在小弟等當兵的這一段日子裡,打算使用 LDAP 來做Linux login(new window)、Postfix(new window)、Samba、HTTP 等帳號密碼整合。

所以,我將會寫一系列的LDAP 整合文章,當然,太深入、難以說明或是太過於理論的地方我都不會講,因為這只是筆記,我會儘量說明清楚。

為了要讓閱讀本文章的讀者們可以更容易的找到相關書籍,我在文章裡也會提供參考圖書或網頁的資料。

無論如何,小弟只對 Redhat Linux 的部份較為熟悉,所以在以下文章裡所提到的 LDAP,其實是指 OpenLDAP 套件,跟 Microsoft 的 Active Directory 沒有關係,因為小弟對 AD 也不熟。

在這個章節裡,我將要介紹基本的 LDAP 觀念和如何使者用 ldap command 來新增、查尋資料。

而在實作的環境裡,我是使用 CentOS 4.0,也就是說若您的系統是使用 CentOS 4、Redhat Enterprise Linux 4、Fedora Core 3 或 Fedora Core 4 的話應該都可以照著本文章實作,當然,CentOS 4.0 裡附的 OpenLDAP 版本是 openldap-2.2。

ldapadmin使用手册

ldapadmin使用手册LDAPadmin使用手册LDAPadmin是一款开源的LDAP(轻量目录访问协议)客户端,诸多企业利用LDAP管理其组织的用户和资源。

LDAPadmin提供了一个友好的Web界面来管理LDAP目录。

1.安装LDAPadmin下载最新的LDAPadmin版本并安装到计算机上,并按照安装程序的指示完成安装。

LDAPadmin可以在Windows、Linux和Mac OS X 等操作系统上运行。

2.启动LDAPadmin安装完成后,双击图标启动LDAPadmin。

出现登录窗口,输入LDAP 服务器的地址、SSL端口号、用户名和密码(如果有的话)。

用户也可以使用匿名登录作为LDAP信息服务器访问。

3.连接LDAP服务器在LDAPadmin菜单中选中“文件”--“新建连接”。

输入LDAP服务器的详细信息,如IP地址、端口号、登录帐号及密码。

单击“连接”按钮测试连接。

在连接成功后,下一步就是对LDAP目录进行操作。

4.查看、编辑和添加目录对象LDAPadmin中的“浏览器”选项卡提供了一种方便的方式来浏览LDAP目录及其对象。

用户可以在不同的目录节点下浏览和查看对象及其属性(如名称、属性及其值)。

选择要编辑的对象并在“编辑”选项卡下进行更改。

单击“保存”以保存所做的更改。

要添加新目录对象,选择正确的节点并单击右键,然后选择“新建”菜单项。

LDAPadmin将显示一个新对象的编辑窗口。

为新对象设置属性并保存即可。

5.搜索LDAP目录LDAPadmin提供了一种细粒度的搜索方式,可根据哪些属性(如名称、大小等)返回哪些结果。

选择“搜索”选项卡,则可以进行基本和高级搜索。

输入搜索条件并单击“搜索”按钮,则LDAPadmin将返回与条件匹配的对象。

6.导出和导入数据LDAPadmin提供了一种方便的方法来将LDAP目录数据导出到LDIF或CSV文件中。

选择要导出的节点和属性,单击“导出”菜单项,即可将数据导出到本地计算机。