防护arp攻击软件最终版-Antiarp安全软件

ARP详解

一、ARP攻击原理及防范在局域网中如果时常上不了网,但是网络的连接正常,而局域网的网络情况却时好时坏,那么这很可能就是ARP欺骗已经发作的征兆。

ARP的内容和原理:ARP的全称是:Address Resolution Protocol,也就是地址解析协议。

顾名思义,其主要作用就是“地址解析”,即通过目标设备的IP地址,查询目标地址的MAC地址。

在局域网中,如果要在两台主机之间进行通信,就必须要知道目标主机的IP地址,但是起到传输数据的物理设备网卡并不能直接识别IP地址,只能识别其硬件地址MAC地址,MAC地址是一个全球唯一的序列号并由12个16进制数构成。

主机之间的通信,一般都是网卡之间的通信,而网卡之间的通信都是根据对方的MAC地址来进行工作的,而ARP协议就是一个将数据包中的IP地址转换为MAC 地址的网络协议。

ARP在局域网中的作用:而在规模越来越庞大的局域网中,存在上百台主机已经很普及,如何在这么多的主机的MAC地址中,快速又准确的记住每个网卡对应的IP地址和MAC地址的对应关系,这就要依靠一个存在于所有主机中的ARP缓存表来进行记录。

例如局域网中有A、B两台主机并通过交换机相连接,当A需要给B所在的IP地址发送数据时,A就要先查找自己的ARP缓存表,看其中是否存在这个IP的MAC地址,如果有就直接发送。

如果没有,那么A就要向整个局域网发送广播要求使用这个IP地址的主机进行响应,B收到广播后会向A返回一个响应信息,说明自己的MAC和A所要发送的IP地址是对应关系,而A收到B所返回的信息后会将这个IP和MAC进行记录,以后如果要再发送信息,则可以从ARP缓存表中直接查找并发送。

ARP病毒的危害:ARP缓存表记录了所有和和其宿主主机进行通讯过的其他电脑的MAC-IP对应关系,而漏洞也恰恰在此。

如果局域网中的一台电脑进行欺骗性地使用自己的IP地址来冒充其他主机的MAC地址。

比如:在B和C的通讯时,这时出现一台A机器,它告诉B说它就是C,结果B机器就认为它是C了,并且在B的缓存中,原先C的IP地址被对应到了A的MAC上。

防护arp攻击软件最终版-Antiarp安全软件

防护arp攻击软件最终版-Antiarp安全软件防护arp攻击软件最终版-Antiarp安全软件使用方法:1、填入网关IP地址,点击〔获取网关地址〕将会显示出网关的MAC地址。

点击[自动防护]即可保护当前网卡与该网关的通信不会被第三方监听。

注意:如出现ARP欺骗提示,这说明攻击者发送了ARP 欺骗数据包来获取网卡的数据包,如果您想追踪攻击来源请记住攻击者的MAC地址,利用MAC地址扫描器可以找出IP 对应的MAC地址.2、IP地址冲突如频繁的出现IP地址冲突,这说明攻击者频繁发送ARP欺骗数据包,才会出现IP冲突的警告,利用Anti ARP Sniffer可以防止此类攻击。

3、您需要知道冲突的MAC地址,Windows会记录这些错误。

查看具体方法如下:右击[我的电脑]--[管理]--点击[事件查看器]--点击[系统]--查看来源为[TcpIP]---双击事件可以看到显示地址发生冲突,并记录了该MAC地址,请复制该MAC地址并填入Anti ARP Sniffer 的本地MAC 地址输入框中(请注意将:转换为-),输入完成之后点击[防护地址冲突],为了使MAC地址生效请禁用本地网卡然后再启用网卡,在CMD命令行中输入Ipconfig /all,查看当前MAC地址是否与本地MAC地址输入框中的MAC地址相符,如果更改失败请与我联系。

如果成功将不再会显示地址冲突。

注意:如果您想恢复默认MAC地址,请点击[恢复默认],为了使MAC 地址生效请禁用本地网卡然后再启用网卡。

全中文界面,绿色不用安装附件: [Antiarp安全软件] Antiarp.rar (2006-4-25 17:03, 353.06 K)该附件被下载次数103可惜传不上去。

解决ARP攻击一例【故障现象】当局域网内某台主机运行ARP欺骗的木马程序时,会欺骗局域网内所有主机和路由器,让所有上网的流量必须经过病毒主机。

其他用户原来直接通过路由器上网现在转由通过病毒主机上网,切换的时候用户会断一次线。

Antiarp软件安装演示图

Antiarp软件安装演示图

由于8月1日ARP病毒防治软件(antiarp)版本更新,使管委会局域网内的各单位电脑先前安装的antiarp软件失效,至使部份电脑失去保护不能上网,请各单位及时下载新版本安装,以保证网络畅通。

请按如下步骤下载安装新版本ARP病毒防治软件:

一.登陆网站:, 点击“软件下载”,下载单机版如图

二.卸载先前安装的antiarp软件:请在“控制面板”----中找到antiarp软

件,点一下再点右铡的“删除”将其卸载。

三.安装新版本的antiarp软件:

1.将新下载的软件解压,双击安装文件

安装。

注意,安装前请关闭杀毒软件。

2.安装完成后,点击桌面图标,再点击屏幕右下角

红色图标,弹出ARP防火墙操作界面。

3.点击“设置”----,勾选此处的对号,

4.再点选,

管委会办公楼的电脑空格内填如图数值

,

保护局办公区的电脑空格内填如图数值

,

填好后再点确定完成设置。

注意,管委会办公楼的电脑和保护局办公楼的电脑填的数值是不一样的,不要填错了,否则上不了网。

四.软件安装设置完毕,此软件可有效保护网络,解决断网掉线问题。

电脑重做系统后请

一定安装此软件。

五.有时安装软件后,系统会提示ARP软件无法运行,那是因为软件要求首页设为百度,

而有的系统安装了雅虎助手等软件,这些软件禁止修改主页,导致ARP软件无法运行,这种情况把雅虎助手卸载,把首页改成百度,再把雅虎助手装上就好了。

教你使用Anti ARP Sniffer查找ARP攻击者

教你使用Anti ARP Sniffer查找ARP攻击者2008-06-09 11:09很多企业网管人员都痛恨ARP攻击,原因是他们需要经常奔波在解决问题于排查问题之间,很多时候都无可奈何。

本文介绍了一款第三方ARP防御软件:Anti ARP Sniffer的详细使用方法,希望本文对各位网络管理人员和51CTO广大网友有所帮助。

最近经常接到用户电话抱怨,上网时断时续,反映有时系统还会提示连接受限、根本就无法获得IP,网关交换机无法ping通,而指示灯状态正常。

重启交换机后客户机可以上网,但很快又涛声依旧!严重影响了企业网络正常使用,还有可能造成经济损失。

根据用户描述的情形和我们多次处理的经验,可以肯定是ARP攻击(ARP欺骗)所致。

知道了问题所在,但如何解决呢?虽然可以采用在交换机绑定MAC地址和端口、在客户机绑定网关IP和MAC地址的“双绑”办法预防,但由于网管的工作量太大,且不能保证所有的用户都在自己的电脑上绑定网关IP和MAC地址,所以我们采取以下措施来预防和查找ARP 攻击。

这里推荐用户在自己的电脑上安装第三方工具软件:ColorSoft开发的ARP防火墙(原名Anti ARP Sniffer)。

该软件最大的特点是在系统内核层拦截虚假ARP 数据包,并且主动通告网关本机正确的MAC地址,这样可以保障安装该软件的电脑正常上网,并且拦截外部对本机的ARP攻击。

如果发现内部ARP攻击,直接处理本机就行了;如果发现外部ARP攻击,则根据实际情况通过攻击者的IP地址和/或MAC地址查找该攻击者电脑。

下面就以实例介绍一下该软件的详细使用方法:1、在同一网段的电脑上下载ARP防火墙、安装、运行。

第一天,一切正常,没发现攻击行为。

第二天,开机不到半小时就发现了ARP攻击,如图12、为了不冤枉好人,进一步确认攻击者的MAC地址。

进入核心交换机,查看该网段的MAC地址表。

我们的核心交换机是华为的,键入命令“Dis play arp vlan xx”(xx为所要查找ARP攻击网段的VLAN号),回车。

ARP病毒终极解决方案

GAMETUZI MSN aipaotuzi@ARP病毒终极解决方案说明:现在网络上ARP类病毒及其变种越来越多,导致网络时断时续,严重影响到公司关健业务如ARP/CRM/OA/APS等应用系统的运行。

同时很多用户投诉我们网络部,而我们有苦难言。

在采取了一定的技术手段后,目前一切运行正常。

即使有ARP病毒发作,影响面很少。

针对ARP类病毒,我个人观点如下:一、检查ARP病毒检查网络中是否有ARP类病毒,有如下方法:1、在PC电脑上,输入arp –a 如果看到的网关的MAC和实际不一样,则可以是感染了ARP类病毒2、在中心交换机上,输入:sh arp 看到很多IP地址对应的MAC一样,则说明那个MAC的电脑感染了病毒(远程VPN用户的IP地址除外,因为VPN用户拨入成功并获取IP地址后,IP对应的是VPN服务器上的MAC地址)3、也可以在路由器或交换机上使用debug arp查看或sh logging显示有IP地址冲突信息4、如果网关为linux,可以使用命令:tcpdump -nn –i eth0 arp检测,如果出现如下信息,则说明192.168.0.2感染了arp病毒。

15:01:53.597121 arp who-has 192.168.0.1 tell 192.168.0.215:01:53.597125 arp who-has 192.168.0.1 tell 192.168.0.215:01:53.617436 arp who-has 192.168.0.2 tell 192.168.0.215:01:53.617440 arp who-has 192.168.0.2 tell 192.168.0.215:01:53.637942 arp who-has 192.168.0.3 tell 192.168.0.215:01:53.637946 arp who-has 192.168.0.3 tell 192.168.0.215:01:53.658452 arp who-has 192.168.0.4 tell 192.168.0.215:01:53.658456 arp who-has 192.168.0.4 tell 192.168.0.215:01:53.678963 arp who-has 192.168.0.5 tell 192.168.0.215:01:53.678967 arp who-has 192.168.0.5 tell 192.168.0.215:01:53.699464 arp who-has 192.168.0.6 tell 192.168.0.2…………………5、使用sniffer,并在交换机上配置SPAN口抓包分析。

Mac系统的安全与防护软件推荐保护您的Mac免受威胁

Mac系统的安全与防护软件推荐保护您的Mac免受威胁随着科技的不断进步和互联网的普及,电脑的安全性问题也越来越受到人们的关注。

特别是Mac系统作为一款被广泛使用的操作系统,其安全性问题也备受关注。

为了保护您的Mac系统免受威胁,本篇将向大家推荐几款可靠的Mac系统安全与防护软件。

1. Intego Mac Internet Security X9Intego Mac Internet Security X9是一款专门为Mac系统设计的综合性安全软件,它涵盖了防病毒、防恶意软件、防黑客攻击和保障个人隐私等多个方面。

该软件可以自动监测和隔离潜在的威胁,保护您的Mac免受恶意软件和病毒的侵害。

同时,Intego Mac Internet Security X9还具备防火墙功能,可以阻止黑客入侵,并提供实时保护,保护您的个人资料和隐私安全。

2. Bitdefender Antivirus for MacBitdefender Antivirus for Mac是一款知名的反病毒软件,它可以为您的Mac系统提供强大的安全保护。

该软件具有快速扫描的功能,可以迅速发现和清除系统中的病毒、恶意软件以及其他威胁。

此外,Bitdefender Antivirus for Mac还具备实时保护功能,可以有效地阻止新出现的威胁。

该软件界面简洁友好,易于使用,是保护您的Mac系统的理想选择。

3. Malwarebytes for MacMalwarebytes for Mac是一款专注于恶意软件和间谍软件防护的软件。

它能够检测和清除Mac系统中的恶意软件,并提供实时保护,防止您的Mac受到各种威胁。

此外,Malwarebytes for Mac还具备针对Web威胁的防护功能,可以保护您在浏览器中的隐私和安全。

该软件更新及时,能够及时应对新出现的威胁,是Mac系统用户的不错选择。

4. Avast Security for MacAvast Security for Mac是一款免费的安全软件,提供了强大的防病毒和反恶意软件功能。

彻底解决局域网内ARP攻击的设置方法

彻底解决局域网内ARP攻击的设置方法局域网(LAN)是指在相对较小范围内连接在一起的计算机和网络设备(如路由器、交换机等)。

在一个局域网中,通常存在着各种各样的威胁,包括ARP攻击。

ARP攻击(Address Resolution Protocol attack)是一种常见的网络安全威胁,该攻击利用ARP协议中的漏洞,冒充合法设备,并发送欺骗性ARP响应,以获取受害者的信息。

因此,彻底解决局域网内的ARP攻击非常重要。

解决局域网内ARP攻击的设置方法如下:1.使用静态ARP绑定:静态ARP绑定是一种将IP地址和物理地址(MAC地址)固定绑定在一起的方法。

通过在路由器或交换机上设置静态ARP绑定,可以防止攻击者通过伪造IP地址来进行ARP攻击。

管理员需要将每一个设备的IP地址和物理地址进行匹配,并手动添加到路由器或交换机的ARP表中。

2.启用ARP检测和防御机制:现代网络设备通常提供了一些ARP检测和防御机制,可以通过启用这些功能来防止ARP攻击。

例如,一些设备支持ARP检测以及对异常ARP流量的过滤和阻止。

管理员可以查看设备文档并按照说明启用这些功能。

3.使用虚拟局域网(VLAN)进行隔离:VLAN是一种将不同的设备隔离在不同的逻辑网络中的方法。

通过将设备划分为不同的VLAN,可以减少ARP攻击在局域网内的传播范围。

攻击者只能影响同一VLAN中的设备,而无法影响其他VLAN中的设备。

4.使用网络流量监控工具:网络流量监控工具可以帮助管理员及时发现和定位ARP攻击。

通过监控网络流量,管理员可以识别异常的ARP响应,并迅速采取措施进行阻止和防御。

5.更新网络设备的固件和软件:网络设备的固件和软件更新通常会修复已知的安全漏洞,包括与ARP攻击相关的漏洞。

因此,及时更新网络设备的固件和软件是保护局域网安全的一种重要措施。

6.加强网络设备的物理安全:ARP攻击也可以通过物理访问网络设备进行实施。

因此,加强网络设备的物理安全非常重要。

社区遇到ARP(P2P 聚生网管)局域网被限速相关的解决方法

社区遇到ARP(P2P 聚生网管)相关的朋友问题N多,每次路过新手问答版块都能见到ARP 相关问题,在网上总结了下ARP解决以及反击,需要的朋友参考下。

经常有人在局域网被别人控制,在这里我提供集中解决方法供大家参考!1:查看自己是否被P2P之类的软件限制开始--运行--cmd--arp /a 如果结果出现了192.168.0.1 00-13-89-A5-EF-B8192.168.0.5 00-13-89-A5-EF-B8那么肯定是ip为0.5的控制了你了,正常情况下只有0.1原理都是一样的,ARP欺骗2:防范1)最先在什么软件也没有的情况下一般都是手动绑定IP和MAC开始--运行--cmdarp /d 删除P2P绑定的伪MAC地址arp /s IP地址MAC地址绑定真实的ip和MAC形如arp -s 192.168.0.6 00-13-89-A5-EF-B8这样做的时候最好也绑定陆游和0.1的IP和MAC什么?不知道MAC地址是多少,运行--cmd--ipconfig /all2)原来还流行的是修改MAC地址或者修改ip地址这样在一段时间内他是不能控制你的,不过这样需要频繁改动,比较烦3)用软件软件以暴制暴网络剪刀手能剪断P2P终结者自己挨个试,他们有相互制约的作用4)推荐最好的一个软件:ARP防火墙下载地址:/download.htm此软件安装即可使用,无须配置,此方法强烈推荐5)必杀技(此方法要求路由器的控制权完全掌握在自己手里)浏览器输入192.168.1.1,输入用户名,密码进入以TP-Link为例,点击安全设置--MAC地址过滤把刚才所查到的MAC地址添加进去,点击仅禁止,起用,保存OK 完成这样做之后谁控制谁上不了网1.在命令提示符中运行:arp -s 路由器IP地址路由器MAC地址;2.要找出谁在控制你,如果真是用P2POver之类软件的话.在命令提示符中运行:arp -a,检查与路由器IP绑定的MAC地址是否路由器MAC地址,如果不是,那么就是这个MAC地址对应的那台电脑在控制;用个MAC地址扫描器可以找出对应的IP地址,这样通过IP-MAC就可以确定是谁了.想打想骂就去吧,不要出人命那!破解p2p终结者--归纳起来有以下方法:1. 使用VLAN 只要你的PC和P2P终结者软件不在同一个VLAN里, 他就拿你没办法.2. 使用双向IP/MAC绑定在PC上绑定你的出口路由器的MAC地址, P2P终结者软件不能对你进行ARP欺骗, 自然也没法管你, 不过只是PC绑路由的MAC还不安全, 因为P2P终结者软件可以欺骗路由, 所以最好的解决办法是使用PC, 路由上双向IP/MAC绑定, 就是说, 在PC上绑定出路路由的MAC地址, 在路由上绑定PC的IP和MAC地址, 这样要求路由要支持IP/MAC绑定, 比如HIPER路由器.3. 使用IP/MAC地址盗用+IP/MAC绑定索性你把自己的MAC地址和IP地址改成和运行P2P 终结者软件者一样的IP和MAC, 看他如何管理, 这是一个两败俱伤的办法,改动中要有一些小技巧, 否则会报IP冲突. 要先改MAC地址, 再改IP, 这样一来WINDOWS就不报IP冲突了, 做到这一步还没有完, 最好你在PC上吧路由的MAC地址也绑定, 这样一来P2P终结者欺骗路由也白费力气了.●逃过P2P终结者xp系统:只要用arp命令绑定自己MAC和路由MAC就行了如: arp -s 自己IP 自己MAC arp -s 路由IP 路由MAC 最好都绑定一下,我试过,只绑定路由的话,出了IP冲突就上不去了,别人照样能T 你下线.如果绑定了自己的话,IP冲突了也能上网绑定后使用arp -a 来查看捆绑情况,如果路由IP及自己IP后面状态是static,那么就表示绑定成功(绑定之前也最好输入arp -d 一下,删除非法绑定) 9x/2000系统: 需要软件--下载(防ARP工具集合软件)即可,下载地址为:/best/showdown.asp?soft_id=106建议xp系统也安装这个软件,可以清楚的看到谁想T你下线或者想限制你关于限制流量: 我这里的网络是adsl-路由-集线器-计算机我把默认设置子网掩码255.255.255.0改成255.240.0.0,还可以上网,p2p终结者,限制流量失效不想被P2P繁的可以用反P2P终结者,或者把自己的物理地址模拟成路由器的,他就不能攻击了这段时间在外租房,四兆宽带共享上网,二十来台机子,上个网可真不容易啊。

揪出藏在局域中的ARP病毒 局域病毒专杀工具

使用“AntiArpSniffer”查找感染毒电脑时,启动该程序,随后小武 才行。通过“AntiArpSniffer”程序,小武已经获取了欺骗机的 MAC,这

在右侧的“关地址”项中输入该局域内的关 IP,随后单击“枚取 MAC”, 样只要找到该 MAC 对应的 IP 地址即可。获取 I P 地址,小武请来了管工

揪出藏在局域中的 ARP 病毒

第2页共2页

这时该软件会自动获取到关电脑卡的 MAC 地址。MAC 获取后单击“自动保 具“络执法官”(h t t p ://w w w .m y d o w n .c o m /s o f t /2 3

护”按钮,这样“AntiArpSniffer”便开始监视通过该关上的所有电脑了。 6 /2 3 6 6 7 9 .h t m l ),运行该软件后,在“指定监控范围”中输

片刻工夫,小武看到系统的任务栏中的“AntiArpSniffer”图标上弹

第1页共2页

本文格式为 Word 版P 地址段,随后单击“添加/修改”按钮,这样,刚刚添加 的 I P 地址段将被添加到下面的 I P 列表中。如果局域内有多段 I P, 还可以进行多次添加。

添加后,单击“确定”按钮,进入到程序主界面。“络执法官”开始 对局域内的所有电脑进行扫描,随后显示出所有在线电脑信息,其中包括 卡 MAC 地址、内 I P 地址、用户名、上线时间以及下线时间等。在这样 我就可以非常方便地通过 M AC 查找对应的 I P 地址了。

7 清除 ARP 病毒小武顺藤摸瓜,通过 I P 地址又找到了感染病毒 的电脑,小武第一反应就是将这台电脑断,随后在该电脑上运行“A R P 病 毒专杀”包中的“T S C .E X E ”程序(h t t p ://i t .w u s t .e d u .c n /s p k i l l /t s c .r a r ),该程序运行后,自动扫描电脑 中的 A R P 病毒,工夫不大就将该电脑上的 A R P 病毒清除了。小武折 腾了半天,终于将 A R P 病毒根除了,这下局域内又恢复了往日的平静, 同事们可以坐在自己的电脑前上办公了。

ARP欺骗终极防范

ARP欺骗终极防范!作者:hacksafe 日期:2007-04-05字体大小: 小中大咱先来说说什么是ARP..ARP是一协议,具体英文我忘了。

翻译过来就是地址解析协议了。

他就是TCP/IP协议中的一个底层的小协议.提供把IP翻译成MAC地址的服务!大家在CMD下输入arp -a 在WIN操作系统下大概可以看到是这样的Interface: 192.168.0.9 --- 0x10003Internet Address Physical Address Type192.168.0.1 00-1e-90-6d-f5-1b dynamic192.168.0.17 00-13-5c-ae-b8-ef dynamic第一列是IP 第二列是MAC地址第三列是连接类型.不多叨叨了,看下是怎么欺骗的吧.当一个IP包进到网络的时候.要走到什么地方是靠路由表来决定的.路由把包送到网络后。

就要靠MAC地址来识别。

说白了,只有本地网卡的的mac地址和这个包中的mac地址相同的机器才会应答这个ip包。

因为在网络中,每一台主机都会有发送ip包的时候。

所以,在每台主机的内存中,都有一个arp--> mac 的转换表。

通常是动态的转换表(注意在路由中,该arp表可以被设置成静态)。

也就是说,该对应表会被主机在需要的时候刷新。

这是由于以太网在子网层上的传输是靠48位的mac地址而决定的。

大家看上边.如果192.168.0.17要和192.168.0.1通信,17就会发广播,说192.168.0.1啊,你的MAC地址是多少啊,快点告诉我。

192.168.0.1这伙计听到后,就告诉192.168.0.17说。

我的MAC地址是00-1e-90-6d-f5-1b快来找我吧..得,这样他两就开始通讯了.但是这个时候出来一个坏伙计192.168.0.5.他收到广播后去告诉网关,我是192.168.0.17我的MAC是00-11-22-33-44-55.这下就乱了。

ARP解决办法

故障原因主要原因是在局域网中有人使用了ARP欺骗的木马程序,比如一些盗号的软件。

传奇外挂携带的ARP木马攻击,当局域网内使用外挂时,外挂携带的病毒会将该机器的MAC地址映射到网关的IP地址上,向局域网内大量发送ARP包,致同一网段地址内的其它机器误将其作为网关,掉线时内网是互通的,计算机却不能上网。

方法是在能上网时,进入MS-DOS窗口,输入命令:arp –a查看网关IP对应的正确M AC地址,将其记录,如果已不能上网,则先运行一次命令arp –d将arp缓存中的内容删空,计算机可暂时恢复上网,一旦能上网就立即将网络断掉,禁用网卡或拔掉网线,再运行arp –a。

如已有网关的正确MAC地址,在不能上网时,手工将网关IP和正确MAC绑定,可确保计算机不再被攻击影响。

可在MS-DOS窗口下运行以下命令:arp –s 网关I P 网关MAC。

如被攻击,用该命令查看,会发现该MAC已经被替换成攻击机器的M AC,将该MAC记录,以备查找。

找出病毒计算机:如果已有病毒计算机的MAC地址,可使用NBTSCAN软件找出网段内与该MAC地址对应的IP,即病毒计算机的I P地址。

[编辑本段]故障现象当局域网内有某台电脑运行了此类ARP欺骗的木马的时候,其他用户原来直接通过路由器上网现在转由通过病毒主机上网,切换的时候用户会断一次线。

切换到病毒主机上网后,如果用户已经登陆了传奇服务器,那么病毒主机就会经常伪造断线的假像,那么用户就得重新登录传奇服务器,这样病毒主机就可以盗号了。

由于ARP欺骗的木马发作的时候会发出大量的数据包导致局域网通讯拥塞,用户会感觉上网速度越来越慢。

当木马程序停止运行时,用户会恢复从路由器上网,切换中用户会再断一次线。

该机一开机上网就不断发Arp欺骗报文,即以假冒的网卡物理地址向同一子网的其它机器发送Arp报文,甚至假冒该子网网关物理地址蒙骗其它机器,使网内其它机器改经该病毒主机上网,这个由真网关向假网关切换的过程中其它机器会断一次网。

WinArpAttackerV3.5(ARP攻击工具)

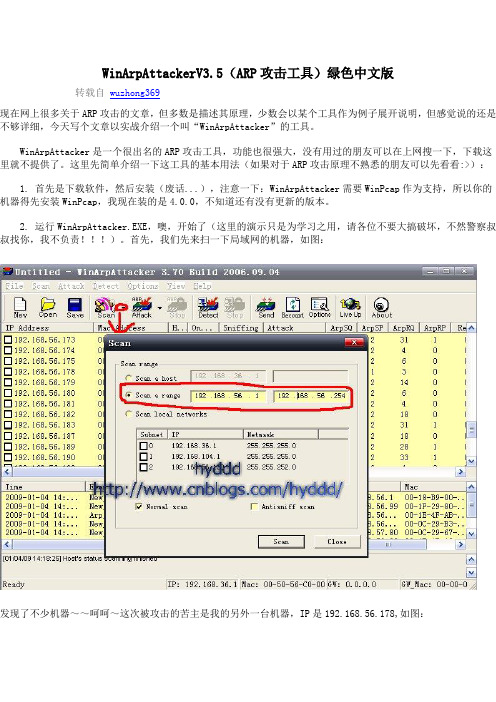

WinArpAttackerV3.5(ARP攻击工具)绿色中文版转载自wuzhong369现在网上很多关于ARP攻击的文章,但多数是描述其原理,少数会以某个工具作为例子展开说明,但感觉说的还是不够详细,今天写个文章以实战介绍一个叫“WinArpAttacker”的工具。

WinArpAttacker是一个很出名的ARP攻击工具,功能也很强大,没有用过的朋友可以在上网搜一下,下载这里就不提供了。

这里先简单介绍一下这工具的基本用法(如果对于ARP攻击原理不熟悉的朋友可以先看看:>):1. 首先是下载软件,然后安装(废话...),注意一下:WinArpAttacker需要WinPcap作为支持,所以你的机器得先安装WinPcap,我现在装的是4.0.0,不知道还有没有更新的版本。

2. 运行WinArpAttacker.EXE,噢,开始了(这里的演示只是为学习之用,请各位不要大搞破坏,不然警察叔叔找你,我不负责!!!)。

首先,我们先来扫一下局域网的机器,如图:发现了不少机器~~呵呵~这次被攻击的苦主是我的另外一台机器,IP是192.168.56.178,如图:OK,一切都准备就绪了,现在正式介绍一下WinArpAttacker的功能:在ToolBar里面,可以看到Attack这个图标,里面有几个选项:1).Flood: 连续并且大量地发送“Ip Conflict”包(此功能有可能会导致对方DOWN机)。

2).BanGateway: 发包欺骗网关,告诉网关错误的目标机MAC地址,导致目标机无法接收到网关发送的包(这个功能我还没有研究透,因为对目标机器使用这种攻击,但它还是能上网,可能是公司的网关有ARP防火墙作保护)。

3).Ip Conflict: 发送一个IP一样但Mac地址不一样的包至目标机,导致目标机IP冲突。

(频繁发送此包会导致机器断网),这个和第一功能的效果我就不截图了,如果被攻击,效果很明显,在你机器的右下角会有个IP冲突的标志....这里就不多说了。

360防火墙多次提醒ARR攻击我 我不知道怎么办?

360防火墙多次提醒ARR攻击我我不知道怎么办?如何才能做到完全防止ARP的攻击,以下这些供您参考,希望对您有所帮助:一般安装一个“360ARP防火墙”就能检测出所有的ARP攻击,它会提示出受到的攻击。

但是,360防火墙虽说是可以阻拦多次攻击,但是受到ARP攻击后网络还是会非常缓慢,甚至有时候还会掉线。

你如果要真正地防止ARP攻击,首先推荐给你“清华大学校园网络安全响应小组”编制的一个小程序,这是“清华大学校园网络安全响应小组”编的一个小程序,它可以保护您的计算机在同一个局域网内部有ARP欺骗木马计算机的攻击时,保持正常的上网。

具体的使用方法:1、程序运行后请先选择网卡,选定网卡后点击“选定”按钮。

2、选定网卡后程序会自动获取您机器的网关地址。

3、获得网关地址后请点击获取MAC地址按钮获取正确的网关MAC地址。

4、确认网关的MAC地址后请点击连接保护,程序开始保护您的机器。

5、点击程序右上角的叉,程序自动隐藏到系统托盘内。

6、要完全退出程序请在系统托盘中该程序图标上点击右键选择EXIT。

(但是要注意:这个程序只是一个ARP 攻击保护程序,即受ARP木马攻击时保持自己计算机的MAC地址不被恶意篡改,从而在遭受攻击时网络不会中断。

本程序并不能清除已经感染的ARP木马,要预防感染或杀除木马请您必须要安装正版的杀毒软件!)或者,推荐你去使用Anti Arp Sniffer 软件:用法:双击Antiarp文件,会出现一个对话框。

在其中输入网关地址(网关地址获取方式:开始--程序--附件菜单下调出“命令提示符”,输入ipconfig,其中Default Gateway即为网关地址);点击获取网关MAC 地址,点击自动防护保证当前网卡与网关的通信不被第三方监听。

点击恢复默认,然后点击防止地址冲突,如频繁的出现IP地址冲突,这说明攻击者频繁发送ARP欺骗数据包。

右击“我的电脑”--管理--点击“事件查看器”--点击“系统”--查看来源为“Tcp/IP" ---双击“事件”可以看到显示地址发生冲突,并记录了该MAC地址,请复制该MAC地址并填入Anti ARP Sniffer的本地MAC地址输入框中(请注意将其中的:转换为-),输入完成之后点击“防护地址冲突”,为了使MAC地址生效请禁用本地网卡然后再启用网卡,在CMD命令行中输入Ipconfig /all,查看当前MAC 地址是否与本地MAC地址输入框中的MAC地址相。

计算机网络安全防护软件推荐

计算机网络安全防护软件推荐在当今信息技术高速发展的时代,计算机网络的安全问题越来越受到人们的关注。

随着网络攻击的频繁发生,保护计算机网络的安全成为了当务之急。

为此,我们需要使用一些有效的计算机网络安全防护软件来保护我们的网络不受恶意攻击、病毒入侵和数据泄露的威胁。

本文将为大家推荐几款使用广泛、功能强大的计算机网络安全防护软件。

一、防火墙软件防火墙是保护计算机和网络免受未经授权访问的一种有效手段。

它可以监视网络上进出的数据流量,并根据预先设定的规则对数据包进行过滤。

在众多的防火墙软件中,目前较受推崇的有以下几款:1. Kaspersky Internet SecurityKaspersky Internet Security是一款功能强大的综合性安全软件,它不仅提供了防火墙功能,还包括了恶意软件检测、垃圾邮件过滤、家长控制等多个功能模块,可以全面保护计算机网络的安全。

2. Norton SecurityNorton Security是另一款备受好评的防火墙软件。

它具有出色的防火墙功能,可以实时监测和阻止网络攻击,并提供了强大的防病毒和反间谍软件功能,能够保护用户的计算机免受各种恶意软件的侵害。

二、杀毒软件恶意病毒是计算机网络安全的一大威胁。

为了保护计算机和网络免受病毒的侵害,我们需要安装一款功能完备的杀毒软件。

下面是一些常用的杀毒软件推荐:1. Avast Free AntivirusAvast Free Antivirus是一款免费的杀毒软件,它具有强大的病毒和恶意软件检测能力。

它采用了先进的实时保护技术,可以及时拦截病毒和恶意软件,为用户提供全面的安全保护。

2. Bitdefender Antivirus PlusBitdefender Antivirus Plus是一款颇受好评的杀毒软件,它不仅拥有卓越的病毒检测能力,还具备防火墙、反钓鱼和恶意链接拦截等多种安全功能。

它的简洁界面和强大的性能使其成为众多用户的首选。

anti-arpspoof

ARP木马的防护近期ARP木马泛滥,给用户带来极大损失。

ARP木马是根据ARP协议的弱点,发送伪造的ARP包,欺骗目标主机与其他设备间的通信,将数据流转到自己机器上接收,从中过滤出需要的信息,比如QQ号和密码、网络游戏帐号和密码、MSN消息、银行卡帐号密码等等,给信息安全造成极大隐患。

以往的手段是在服务器上绑定子网网段的所有IP,并且在客户机上也绑定网关的IP和MAC地址,即所谓“双绑”。

根据ARP协议的机理,这样的绑定是有一定作用的。

但是对付ARP病毒/木马,则远远不够。

现在的木马已经发展到使用特殊的IP,比如169.254.XX.XX的IP。

我们总不可能把所有想得到的IP都绑上吧?在本系统上,我们采取了新的方案。

原理是由程序维护一个严格的、唯一的IP-MAC的映射关系,也就是说,只要发现MAC地址已经被绑定过,那么如果新IP与老IP不一致,那么就认定这是个伪造包,对这个IP在内核里已经绑上的路由做一个清除动作,避免内核发送的数据转向。

这样做虽然轻微增大一些系统负担,结果是内核空间保持洁净,ip连接跟踪及路由缓冲使用得更少,反而可以提升系统运行效率。

实际绑定后可以发现,如果一台机器的IP和MAC地址被绑定,那么其他任何机器都不能使用这个IP;具有这个MAC地址的机器也不能改用其他的IP。

这样在做绑定时就轻松很多,只要把现有的机器一一绑定就可以了,不需要绑额外的IP了。

此外,在本系统中,我们也增强了对客户机抢占服务器IP问题的对抗措施。

使用本系统,可以在网内ARP病毒木马发作的情况下维持稳定的连接,避免轮流掉线的情况出现。

要实现ARP的完善保护,您需要做2步: 1. 在服务器上进行所有客户机的绑定。

具体可以使用webmin->网络->qlcm配置->MAC配置->全网扫描 。

具体可如下操作: 一、登录webmin,打开“网络”->“QLCM配置”,点“全局设置”,将其中”打开ARP绑定?“选择为是,并保存。

2023年杀毒软件排行榜前十名

2023年杀毒软件排行榜前十名在如今的数字时代,电脑和手机已经成为了我们日常生活不可或缺的工具。

然而,随着我们在网上日常活动的增加,人们对网络安全的重视也越来越高。

因此,安装一款优秀的杀毒软件已成为了不可忽视的一项工作。

杀毒软件可以有效地保护我们的设备,防止病毒和恶意软件的攻击。

在这篇文章中,我们将会探讨2023年杀毒软件排行榜前十名。

1. Kaspersky Anti-VirusKaspersky Anti-Virus的优秀特性得到了众多用户的认可,这也是它能够排在榜单的首位的主要原因之一。

它为你的设备提供了实时保护,可以防范病毒、键盘记录软件、勒索软件等恶意软件的攻击,使你的设备更加安全。

2. Norton AntiVirus PlusNorton AntiVirus Plus是一款广受欢迎的杀毒软件,并在2023年的排行榜上名列第二。

它可以保护你的设备免受病毒、勒索软件、恶意软件、间谍软件以及其他各种常见的网络威胁的侵害。

Norton AntiVirus Plus使用先进的技术进行威胁检测和阻止,为你的设备提供了全面的保护。

3. McAfee Total ProtectionMcAfee Total Protection是一款功能强大、易于使用的杀毒软件。

它提供了实时的网络威胁保护,并且可以帮助你保护你的个人数据和隐私。

此外,McAfee Total Protection还带有一个密码管理器,可以让你更加方便地管理你的密码。

4. Bitdefender Antivirus PlusBitdefender Antivirus Plus排在榜单的第四位,它是一款反病毒软件,为你的设备提供了最先进的实时保护。

它使用先进的技术来检测和阻止各种网络威胁,从而为你的设备提供了全面的保护。

5. Avira AntivirusAvira Antivirus是一款功能强大、易于使用的杀毒软件,它是一个多功能的杀毒软件,可以保护你的设备免受病毒、间谍软件、钓鱼和破解攻击等各种威胁的侵害。

H3C iNode 智能客户端

H3C iNode 智能客户端相关错误提示的解决办法(1)错误提示:(网卡选择错误)解决办法:这可能是由于在客户端安装完后,连接所选择的网卡不是有线网卡所造成的,也可能是网线或网口的问题所导致的。

如果在任务栏中出现此图标,则说明是由于网线或是网口的原因造成的。

若是网卡选择问题则修改所选择的网卡的方法如下:在连接上右击选择“属性”选项。

在选择网卡的选择栏中选择正确的网卡就可以了。

如果还无法解决问题可重装网卡驱动或Windows系统,若仍旧不行则可能是网卡的硬件问题。

(2)错误提示:(服务器无响应)解决办法:可重装客户端,如若不行,则为服务器问题。

(3)无错误提示,可正常连接,但无法正常打开网页、QQ等。

解决办法:此问题最大的可能是用户自己设置了IP地址导致无法自动获取到正确的IP地址,解决如下:在“网上邻居”上右击选择“属性”选项。

在“本地连接”上右击选择“属性”选项。

选择“Internet协议(TCP/IP)”双击打开。

按如下设置即可。

也有可能是防火墙造成的,可将“Windows 防火墙”关闭再连接。

(4)错误提示:网络连接中断 ---- 网络电缆没有插好。

错误提示:E2553: 用户密码错误,您还可以重试9次(如果您连续输入错误的密码10次后,将被加入黑名单,第二天才能解除,或者请联系管理员)。

一、怎么样重新安装网卡驱动啊?悬赏分:5|解决时间:2007-11-4 22:55 |提问者:739151396一步一步的教我啊.是不是把网卡拔出来在从新装上? 还是把它卸载了在装上? 要放主版碟进去吗? 到底怎么弄啊,慢点说,详细点, 几天没上网了老说网卡被禁用,在网络邻居弄不行,硬件启动网卡后也被禁用,本地连接连上了, 什么都不行,换端口也不行. 打电话到电信那里说从新启动,也不行, 叫我重新安装网卡驱动,没试过,怎么弄啊, 我是前3天刚开户的问题补充:哎帮过了上不了网啊怎么把本地连接删掉,然后在建一个? 快点教我啊QQ是739151396 那个设备弄过了不行, 会不会是网线的问题"?最佳答案安装网卡驱动1、检查网络线路连接和网卡是否良好。

基于WinArpAttacker软件的ARP攻击

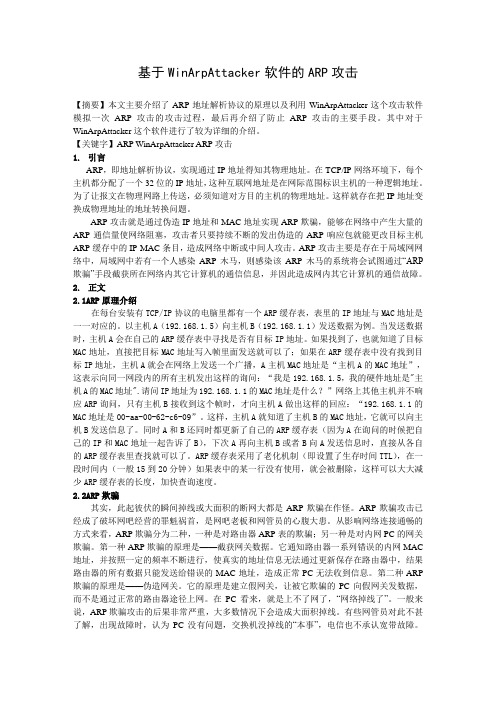

基于WinArpAttacker软件的ARP攻击【摘要】本文主要介绍了ARP地址解析协议的原理以及利用WinArpAttacker这个攻击软件模拟一次ARP攻击的攻击过程,最后再介绍了防止ARP攻击的主要手段。

其中对于WinArpAttacker这个软件进行了较为详细的介绍。

【关键字】ARP WinArpAttacker ARP攻击1.引言ARP,即地址解析协议,实现通过IP地址得知其物理地址。

在TCP/IP网络环境下,每个主机都分配了一个32位的IP地址,这种互联网地址是在网际范围标识主机的一种逻辑地址。

为了让报文在物理网路上传送,必须知道对方目的主机的物理地址。

这样就存在把IP地址变换成物理地址的地址转换问题。

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

ARP攻击主要是存在于局域网网络中,局域网中若有一个人感染ARP木马,则感染该ARP木马的系统将会试图通过“ARP 欺骗”手段截获所在网络内其它计算机的通信信息,并因此造成网内其它计算机的通信故障。

2.正文2.1ARP原理介绍在每台安装有TCP/IP协议的电脑里都有一个ARP缓存表,表里的IP地址与MAC地址是一一对应的。

以主机A(192.168.1.5)向主机B(192.168.1.1)发送数据为例。

当发送数据时,主机A会在自己的ARP缓存表中寻找是否有目标IP地址。

如果找到了,也就知道了目标MAC地址,直接把目标MAC地址写入帧里面发送就可以了;如果在ARP缓存表中没有找到目标IP地址,主机A就会在网络上发送一个广播,A主机MAC地址是“主机A的MAC地址”,这表示向同一网段内的所有主机发出这样的询问:“我是192.168.1.5,我的硬件地址是"主机A的MAC地址".请问IP地址为192.168.1.1的MAC地址是什么?”网络上其他主机并不响应ARP询问,只有主机B接收到这个帧时,才向主机A做出这样的回应:“192.168.1.1的MAC地址是00-aa-00-62-c6-09”。

antiarpsniffer

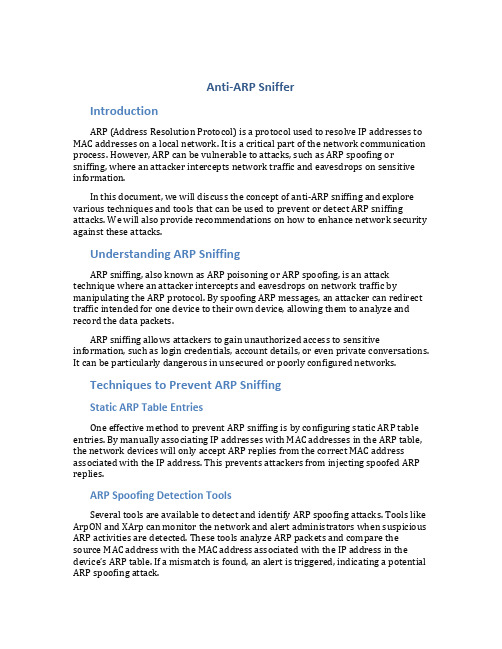

Anti-ARP SnifferIntroductionARP (Address Resolution Protocol) is a protocol used to resolve IP addresses to MAC addresses on a local network. It is a critical part of the network communication process. However, ARP can be vulnerable to attacks, such as ARP spoofing or sniffing, where an attacker intercepts network traffic and eavesdrops on sensitive information.In this document, we will discuss the concept of anti-ARP sniffing and explore various techniques and tools that can be used to prevent or detect ARP sniffing attacks. We will also provide recommendations on how to enhance network security against these attacks.Understanding ARP SniffingARP sniffing, also known as ARP poisoning or ARP spoofing, is an attack technique where an attacker intercepts and eavesdrops on network traffic by manipulating the ARP protocol. By spoofing ARP messages, an attacker can redirect traffic intended for one device to their own device, allowing them to analyze and record the data packets.ARP sniffing allows attackers to gain unauthorized access to sensitive information, such as login credentials, account details, or even private conversations. It can be particularly dangerous in unsecured or poorly configured networks.Techniques to Prevent ARP SniffingStatic ARP Table EntriesOne effective method to prevent ARP sniffing is by configuring static ARP table entries. By manually associating IP addresses with MAC addresses in the ARP table, the network devices will only accept ARP replies from the correct MAC address associated with the IP address. This prevents attackers from injecting spoofed ARP replies.ARP Spoofing Detection ToolsSeveral tools are available to detect and identify ARP spoofing attacks. Tools like ArpON and XArp can monitor the network and alert administrators when suspicious ARP activities are detected. These tools analyze ARP packets and compare the source MAC address with the MAC address associated with the IP address in the device’s ARP table. If a mismatch is found, an alert is triggered, indicating a potential ARP spoofing attack.Port SecurityImplementing port security on network switches can also help prevent ARP sniffing attacks. By configuring port security, the switch only allows traffic from specific MAC addresses to enter a particular port. This prevents unauthorized devices from intercepting or redirecting traffic on the network.VLAN SegmentationImplementing VLAN (Virtual Local Area Network) segmentation can help isolate systems and prevent unauthorized access or interception of network traffic. By dividing the network into multiple VLANs, devices within the same VLAN can communicate with each other, while access between different VLANs is restricted. This can significantly reduce the impact of ARP sniffing attacks.Encryption and AuthenticationImplementing encryption and authentication protocols, such as VPN (Virtual Private Network) or WPA2-Enterprise, can enhance network security by encrypting traffic and verifying the identities of devices on the network. These measures make it much more difficult for attackers to intercept and analyze network traffic.ConclusionARP sniffing attacks pose a significant threat to network security, as they can lead to unauthorized access and interception of sensitive information. However, by implementing preventive measures such as configuring static ARP table entries, using ARP spoofing detection tools, enabling port security, implementing VLAN segmentation, and implementing encryption and authentication protocols, network administrators can significantly enhance network security and reduce the risk of ARP sniffing attacks.It is essential to stay updated with the latest security practices and regularly monitor network traffic for any suspicious activities. By taking a proactive approach to network security, organizations can better protect their sensitive information and maintain the integrity of their network infrastructure.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

防护arp攻击软件最终版-Antiarp安全软件使用方法:1、填入网关IP地址,点击〔获取网关地址〕将会显示出网关的MAC地址。

点击[自动防护]即可保护当前网卡与该网关的通信不会被第三方监听。

注意:如出现ARP欺骗提示,这说明攻击者发送了ARP欺骗数据包来获取网卡的数据包,如果您想追踪攻击来源请记住攻击者的MAC地址,利用MAC地址扫描器可以找出IP 对应的MAC地址.2、IP地址冲突如频繁的出现IP地址冲突,这说明攻击者频繁发送ARP欺骗数据包,才会出现IP冲突的警告,利用Anti ARP Sniffer可以防止此类攻击。

3、您需要知道冲突的MAC地址,Windows会记录这些错误。

查看具体方法如下:右击[我的电脑]--[管理]--点击[事件查看器]--点击[系统]--查看来源为[TcpIP]---双击事件可以看到显示地址发生冲突,并记录了该MAC地址,请复制该MAC地址并填入Anti ARP Sniffer 的本地MAC地址输入框中(请注意将:转换为-),输入完成之后点击[防护地址冲突],为了使MAC地址生效请禁用本地网卡然后再启用网卡,在CMD命令行中输入Ipconfig /all,查看当前MAC地址是否与本地MAC地址输入框中的MAC地址相符,如果更改失败请与我联系。

如果成功将不再会显示地址冲突。

注意:如果您想恢复默认MAC地址,请点击[恢复默认],为了使MAC地址生效请禁用本地网卡然后再启用网卡。

全中文界面,绿色不用安装附件: [Antiarp安全软件] Antiarp.rar (2006-4-25 17:03, 353.06 K)该附件被下载次数103可惜传不上去。

解决ARP攻击一例【故障现象】当局域网内某台主机运行ARP欺骗的木马程序时,会欺骗局域网内所有主机和路由器,让所有上网的流量必须经过病毒主机。

其他用户原来直接通过路由器上网现在转由通过病毒主机上网,切换的时候用户会断一次线。

切换到病毒主机上网后,如果用户已经登陆了传奇服务器,那么病毒主机就会经常伪造断线的假像,那么用户就得重新登录传奇服务器,这样病毒主机就可以盗号了。

由于ARP欺骗的木马程序发作的时候会发出大量的数据包导致局域网通讯拥塞以及其自身处理能力的限制,用户会感觉上网速度越来越慢。

当ARP欺骗的木马程序停止运行时,用户会恢复从路由器上网,切换过程中用户会再断一次线。

【故障原因】局域网内有人使用ARP欺骗的木马程序(比如:传奇盗号的软件,某些传奇外挂中也被恶意加载了此程序)。

【故障原理】要了解故障原理,我们先来了解一下ARP协议。

在局域网中,通过ARP协议来完成IP地址转换为第二层物理地址(即MAC地址)的。

ARP 协议对网络安全具有重要的意义。

通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞。

ARP协议是“Address Resolution Protocol”(地址解析协议)的缩写。

在局域网中,网络中实际传输的是“帧”,帧里面是有目标主机的MAC地址的。

在以太网中,一个主机要和另一个主机进行直接通信,必须要知道目标主机的MAC地址。

但这个目标MAC地址是如何获得的呢?它就是通过地址解析协议获得的。

所谓“地址解析”就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。

ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

每台安装有TCP/IP协议的电脑里都有一个ARP缓存表,表里的IP地址与MAC地址是一一对应的,如下表所示。

主机 IP地址 MAC地址A 192.168.1.1 aa-aa-aa-aa-aa-00B 192.168.1.2 bb-bb-bb-bb-bb-11C 192.168.1.3 cc-cc-cc-cc-cc-22D 192.168.1.4 dd-dd-dd-dd-dd-33我们以主机A(192.168.1.1)向主机B(192.168.1.2)发送数据为例。

当发送数据时,主机A会在自己的ARP缓存表中寻找是否有目标IP地址。

如果找到了,也就知道了目标MAC 地址,直接把目标MAC地址写入帧里面发送就可以了;如果在ARP缓存表中没有找到相对应的IP地址,主机A就会在网络上发送一个广播,目标MAC地址是“FF.FF.FF.FF.FF.FF”,这表示向同一网段内的所有主机发出这样的询问:“192.168.1.2的MAC地址是什么?”网络上其他主机并不响应ARP询问,只有主机B接收到这个帧时,才向主机A做出这样的回应:“192.168.16.2的MAC地址是bb-bb-bb-bb-bb-11”。

这样,主机A就知道了主机B的MAC 地址,它就可以向主机B发送信息了。

同时它还更新了自己的ARP缓存表,下次再向主机B发送信息时,直接从ARP缓存表里查找就可以了。

ARP缓存表采用了老化机制,在一段时间内如果表中的某一行没有使用,就会被删除,这样可以大大减少ARP缓存表的长度,加快查询速度。

从上面可以看出,ARP协议的基础就是信任局域网内所有的人,那么就很容易实现在以太网上的ARP欺骗。

对目标A进行欺骗,A去Ping主机C却发送到了DD-DD-DD-DD-DD-33这个地址上。

如果进行欺骗的时候,把C的MAC地址骗为DD-DD-DD-DD-DD-33,于是A发送到C上的数据包都变成发送给D的了。

这不正好是D能够接收到A发送的数据包了么,嗅探成功。

A对这个变化一点都没有意识到,但是接下来的事情就让A产生了怀疑。

因为A和C连接不上了。

D对接收到A发送给C的数据包可没有转交给C。

做“man in the middle”,进行ARP重定向。

打开D的IP转发功能,A发送过来的数据包,转发给C,好比一个路由器一样。

不过,假如D发送ICMP重定向的话就中断了整个计划。

D直接进行整个包的修改转发,捕获到A发送给C的数据包,全部进行修改后再转发给C,而C接收到的数据包完全认为是从A发送来的。

不过,C发送的数据包又直接传递给A,倘若再次进行对C的ARP欺骗。

现在D就完全成为A与C的中间桥梁了,对于A和C之间的通讯就可以了如指掌了。

他网吧用的路由器是TP-link 480+,因为对这个设备不了解(我从来都不用这个牌子的,无论是路由器还是交换机,因为以前我局用Tp-link400的时候被这路由搞晕死了,所以自从那之后就建议公司把这些垃圾全部清除,呵呵,是这些厂家的同志别打我,因为这是我个人的感觉,嘿嘿。

)言归正状刚好我公司有申请一批路由,本来我的意思是买VIGOR 系列的,可是这个本分公司没办法做主,总公司分给我们的是HIPER 3300NB刚好看了HIPER网站的资料,他们有防止ARP这块,嘿嘿,那好,就拿来试试了,于是就开始我们侦察工作了【HiPER用户快速发现ARP欺骗木马】在路由器的“系统历史记录”中看到大量如下的信息(440以后的路由器软件版本中才有此提示):MAC Chged 10.128.103.124MAC Old 00:01:6c:36:d1:7fMAC New 00:05:5d:60:c7:18这个消息代表了用户的MAC地址发生了变化,在ARP欺骗木马开始运行的时候,局域网所有主机的MAC地址更新为病毒主机的MAC地址(即所有信息的MAC New地址都一致为病毒主机的MAC地址),同时在路由器的“用户统计”中看到所有用户的MAC地址信息都一样。

如果是在路由器的“系统历史记录”中看到大量MAC Old地址都一致,则说明局域网内曾经出现过ARP欺骗(ARP欺骗的木马程序停止运行时,主机在路由器上恢复其真实的MAC地址)。

【在局域网内查找病毒主机】在上面我们已经知道了使用ARP欺骗木马的主机的MAC地址,那么我们就可以使用NBTSCAN(可以到百度搜索下载)工具来快速查找它。

NBTSCAN可以取到PC的真实IP地址和MAC地址,如果有”传奇木马”在做怪,可以找到装有木马的PC的IP/和MAC地址。

命令:“nbtscan -r 192.168.1.0/24”(搜索整个192.168.1.0/24网段, 即192.168.1.1-192.168.1.254);或“nbtscan 192.168.1.25-127”搜索192.168.1.25-127 网段,即192.168.1.25-192.168.1.127。

输出结果第一列是IP地址,最后一列是MAC地址。

NBTSCAN的使用范例:假设查找一台MAC地址为“000d870d585f”的病毒主机。

1)将压缩包中的nbtscan.exe 和cygwin1.dll解压缩放到c:\下。

2)在Windows开始—运行—打开,输入cmd(windows98输入“command”),在出现的DOS窗口中输入:C:\nbtscan -r 192.168.1.1/24(这里需要根据用户实际网段输入),回车。

C:\Documents and Settings\ly>C:\nbtscan -r 192.168.1.1/24Warning: -r option not supported under Windows. Running without it.Doing NBT name scan for addresses from 192.168.1.1/24IP address NetBIOS Name Server User MAC address------------------------------------------------------------------------------192.168.1.0 Sendto failed: Cannot assign requested address192.168.1.50 SERVER <server> <unknown> 00-e0-4c-4d-96-c6192.168.1.111 LLF <server> ADMINISTRATOR 00-22-55-66-77-88 192.168.1.121 UTT-HIPER <server> <unknown> 00-0d-87-26-7d-78 192.168.1.175 JC <server> <unknown> 00-07-95-e0-7c-d7192.168.1.223 test123 <server> test123 00-0d-87-0d-58-5f3)通过查询IP--MAC对应表,查出“000d870d585f”的病毒主机的IP地址为“192.168.1.223”。