完美解决ARP内网攻击+完美限速+ROS小包转发性能差的问题

如何解决企业内网卡顿、掉线、ARP病毒攻击等问题

告别虚伪“安全”拥抱可用可控低成本企业网络引言:中国的中小企业(SMB)市场,一直是一个令很多人垂涎,但是又无从下手的市场。

无数世界顶级厂商折翼沙场,国内一线厂商不敌XXLink,究其根本原因还是在所谓“安全神坛”上不肯走下来,沉浸于用“恐吓取材”来引导客户需求。

而实际上,SMB客户的需求相对实际和简单,企业的网络管理主要有如下几方面的需求:1.网络出口的优化普通的网络防火墙只是起到了网络的接入和数据包的过滤,对于广大用户提出的链路负载均衡需求经常被告知额外增加负载均衡器来实现,无形增加企业的投资成本,对于企业希冀降低带宽出口成本采用PPPOE多拨链路聚合方法的实现,一些网关根本不支持这些功能,即使支持,由于虚拟多拨的不支持、物理端口数量的缺少和做不到负载集群使效果大打则扣。

2.权限分级管理,保障网络可用性还在热衷于三层交换机划分VLAN进行部门间的管理那就OUT了,三层交换的成本远比二层交换昂贵,而且需要配备专业的技术团队进行维护,当某个VLAN用户私接一个小路由造成网络中断的情景更是令网络中心抓狂不已,而且今后企业网络管理的趋势应当是权限分级管理,保障网络可用性,架设BRAS服务在企业网首当其冲。

3.管理网络应用,规范上网行为企业里最为老板头疼的事情当属在上班期间玩游戏、看电影或使用带宽资源无限制的疯狂P2P 下载,干些和工作不沾边的行为,这些行为严重消耗着企业资源,影响企业的办公和生产效率,上班期间合理管控娱乐行为、P2P下载、网络电视等非保障性应用,如何保障企业OA办公系统的正常运营提高生产效率是最为优先考虑的问题4.日志审计和大数据挖掘对于网监部门的审计、对于员工浏览WEB有多少是和工作相关的内容,对于访问网络是否可造成机密数据流失的安全性防护,对于大数据时代商机的深度挖掘采集,这些都离不开专业的日志存储系统进行分析取证,传统的防火墙或UTM网关或有网络接入或有日志审计,但是在整体上不是很全面,功能不符或要额外付费开通。

arp攻击(arp攻击解决办法)

arp攻击(arp攻击解决办法)如果你发现经常网络掉线,或者发现自己的网站所有页面都被挂马,但到服务器上,查看页面源代码,却找不到挂马代码,就要考虑到是否自己机器或者同一IP段中其他机器是否中了ARP病毒。

除了装ARP防火墙以外,还可以通过绑定网关的IP和MAC来预防一下。

如果你发现经常网络掉线,或者发现自己的网站所有页面都被挂马,但到服务器上,查看页面源代码,却找不到挂马代码,就要考虑到是否自己机器或者同一IP段中其他机器是否中了ARP病毒。

除了装ARP防火墙以外,还可以通过绑定网关的IP和MAC来预防一下。

这个方法在局域网中比较适用:你所在的局域网里面有一台机器中了ARP病毒,它伪装成网关,你上网就会通过那台中毒的机器,然后它过一会儿掉一次线来骗取别的机器的帐户密码什么的东西。

下面是手动处理方法的简要说明:如何检查和处理“ ARP 欺骗”木马的方法1.检查本机的“ ARP 欺骗”木马染毒进程同时按住键盘上的“ CTRL ”和“ ALT ”键再按“ DEL ”键,选择“任务管理器”,点选“进程”标签。

察看其中是否有一个名为“ MIR0.dat ”的进程。

如果有,则说明已经中毒。

右键点击此进程后选择“结束进程”。

2.检查网内感染“ ARP 欺骗”木马染毒的计算机在“开始” - “程序” - “附件”菜单下调出“命令提示符”。

输入并执行以下命令:ipconfig记录网关IP 地址,即“Default Gateway ”对应的值,例如“ 59.66.36.1 ”。

再输入并执行以下命令:arp –a在“ Internet Address ”下找到上步记录的网关IP 地址,记录其对应的物理地址,即“ Physical Address ”值,例如“ 00-01-e8-1f-35-54 ”。

在网络正常时这就是网关的正确物理地址,在网络受“ ARP 欺骗”木马影响而不正常时,它就是木马所在计算机的网卡物理地址。

社区遇到ARP(P2P 聚生网管)局域网被限速相关的解决方法

社区遇到ARP(P2P 聚生网管)相关的朋友问题N多,每次路过新手问答版块都能见到ARP 相关问题,在网上总结了下ARP解决以及反击,需要的朋友参考下。

经常有人在局域网被别人控制,在这里我提供集中解决方法供大家参考!1:查看自己是否被P2P之类的软件限制开始--运行--cmd--arp /a 如果结果出现了192.168.0.1 00-13-89-A5-EF-B8192.168.0.5 00-13-89-A5-EF-B8那么肯定是ip为0.5的控制了你了,正常情况下只有0.1原理都是一样的,ARP欺骗2:防范1)最先在什么软件也没有的情况下一般都是手动绑定IP和MAC开始--运行--cmdarp /d 删除P2P绑定的伪MAC地址arp /s IP地址MAC地址绑定真实的ip和MAC形如arp -s 192.168.0.6 00-13-89-A5-EF-B8这样做的时候最好也绑定陆游和0.1的IP和MAC什么?不知道MAC地址是多少,运行--cmd--ipconfig /all2)原来还流行的是修改MAC地址或者修改ip地址这样在一段时间内他是不能控制你的,不过这样需要频繁改动,比较烦3)用软件软件以暴制暴网络剪刀手能剪断P2P终结者自己挨个试,他们有相互制约的作用4)推荐最好的一个软件:ARP防火墙下载地址:/download.htm此软件安装即可使用,无须配置,此方法强烈推荐5)必杀技(此方法要求路由器的控制权完全掌握在自己手里)浏览器输入192.168.1.1,输入用户名,密码进入以TP-Link为例,点击安全设置--MAC地址过滤把刚才所查到的MAC地址添加进去,点击仅禁止,起用,保存OK 完成这样做之后谁控制谁上不了网1.在命令提示符中运行:arp -s 路由器IP地址路由器MAC地址;2.要找出谁在控制你,如果真是用P2POver之类软件的话.在命令提示符中运行:arp -a,检查与路由器IP绑定的MAC地址是否路由器MAC地址,如果不是,那么就是这个MAC地址对应的那台电脑在控制;用个MAC地址扫描器可以找出对应的IP地址,这样通过IP-MAC就可以确定是谁了.想打想骂就去吧,不要出人命那!破解p2p终结者--归纳起来有以下方法:1. 使用VLAN 只要你的PC和P2P终结者软件不在同一个VLAN里, 他就拿你没办法.2. 使用双向IP/MAC绑定在PC上绑定你的出口路由器的MAC地址, P2P终结者软件不能对你进行ARP欺骗, 自然也没法管你, 不过只是PC绑路由的MAC还不安全, 因为P2P终结者软件可以欺骗路由, 所以最好的解决办法是使用PC, 路由上双向IP/MAC绑定, 就是说, 在PC上绑定出路路由的MAC地址, 在路由上绑定PC的IP和MAC地址, 这样要求路由要支持IP/MAC绑定, 比如HIPER路由器.3. 使用IP/MAC地址盗用+IP/MAC绑定索性你把自己的MAC地址和IP地址改成和运行P2P 终结者软件者一样的IP和MAC, 看他如何管理, 这是一个两败俱伤的办法,改动中要有一些小技巧, 否则会报IP冲突. 要先改MAC地址, 再改IP, 这样一来WINDOWS就不报IP冲突了, 做到这一步还没有完, 最好你在PC上吧路由的MAC地址也绑定, 这样一来P2P终结者欺骗路由也白费力气了.●逃过P2P终结者xp系统:只要用arp命令绑定自己MAC和路由MAC就行了如: arp -s 自己IP 自己MAC arp -s 路由IP 路由MAC 最好都绑定一下,我试过,只绑定路由的话,出了IP冲突就上不去了,别人照样能T 你下线.如果绑定了自己的话,IP冲突了也能上网绑定后使用arp -a 来查看捆绑情况,如果路由IP及自己IP后面状态是static,那么就表示绑定成功(绑定之前也最好输入arp -d 一下,删除非法绑定) 9x/2000系统: 需要软件--下载(防ARP工具集合软件)即可,下载地址为:/best/showdown.asp?soft_id=106建议xp系统也安装这个软件,可以清楚的看到谁想T你下线或者想限制你关于限制流量: 我这里的网络是adsl-路由-集线器-计算机我把默认设置子网掩码255.255.255.0改成255.240.0.0,还可以上网,p2p终结者,限制流量失效不想被P2P繁的可以用反P2P终结者,或者把自己的物理地址模拟成路由器的,他就不能攻击了这段时间在外租房,四兆宽带共享上网,二十来台机子,上个网可真不容易啊。

ARP攻击与防护措施及解决方案

采用ARP检测、ARP缓存保护、动态ARP检测等 技术手段。

关键技术应用及选型建议

ARP检测技术

实时监测网络中的ARP请求和响应,及 时发现异常流量。

动态ARP检测技术

结合网络流量分析和主机行为检测, 动态识别ARP攻击。

ARP缓存保护技术

保护主机ARP缓存不被恶意修改,确 保通信正确性。

发现并及时修复网络设备的安全漏 洞,防止攻击者利用漏洞进行攻击 。

03

主机系统安全防护措 施

操作系统安全加固方法

及时更新补丁

定期更新操作系统补丁,修复已知漏洞,提 高系统安全性。

管理员权限控制

严格限制管理员权限,避免滥用和误操作带 来的安全风险。

最小化安装原则

仅安装必要的操作系统组件和应用程序,减 少攻击面。

ARP泛洪等攻击可能导致网络设备无法正常 工作,造成整个网络瘫痪。

主机安全

影响业务

ARP欺骗等攻击可能导致目标主机被恶意控 制,进而对主机进行各种恶意操作,如安 装木马、病毒等。

ARP攻击可能对企业或个人的正常业务造成 严重影响,如无法访问互联网、无法进行正 常的网络通信等。

02

网络设备安全防护措 施

加强跨平台、跨设备的协同防护能力

03

针对不同操作系统、不同设备之间的协同防护问题,

加强技术研发和合作,提高整体防护能力。

THANKS

感谢观看

原理

ARP攻击者发送伪造的ARP响应包,将目标主机的IP地址与 攻击者的MAC地址进行绑定,导致目标主机在访问网络时, 数据流量被重定向到攻击者控制的主机上,进而窃取或篡改 目标主机的数据。

常见ARP攻击类型

1 2 3

ARP欺骗

彻底解决ROS小包(网络游戏数据包)转发性能差的问题

ROS终端界面直接输入即可

HTB QOS 流量质量控制

/ ip firewall mangle

add chain=forward p2p=all-p2p action=mark-connection new-connection-mark=p2p_conn passthrough=yes comment="" disabled=no

/ queue tree

add name="p2p1" parent=wan packet-mark=p2p limit-at=2000000 queue=default priority=8 max-limit=6000000 burst-limit=0 burst-threshold=0 burst-time=0s disabled=no

add chain=forward packet-size=32-512 action=mark-packet new-packet-mark=small passthrough=yes comment="" disabled=no

add chain=forward packet-size=512-1200 action=mark-packet new-packet-mark=big passthrough=yes comment="" disabled=no

Leaf 子类

add name="Leaf2" parent=ClassB packet-mark=small limit-at=0 queue=default priority=5 max-limit=0 burst-limit=0 burst-threshold=0 burst-time=0s disabled=no

ARP攻击与故障排除知识

ARP攻击与故障排除知识ARP透视——出现ARP欺骗攻击时的现象1、网上银行、游戏及QQ账号的频繁丢失一些人为了获取非法利益,利用ARP欺骗程序在网内进行非法活动,此类程序的主要目的在于破解账号登陆时的加密解密算法,通过截取局域网中的数据包,然后以分析数据通讯协议的方法截获用户的信息。

运行这类木马病毒,就可以获得整个局域网中上网用户账号的详细信息并盗取。

2、网速时快时慢,极其不稳定,但单机进行光纤数据测试时一切正常当局域内的某台计算机被ARP的欺骗程序非法侵入后,它就会持续地向网内所有的计算机及网络设备发送大量的非法ARP欺骗数据包,阻塞网络通道,造成网络设备的承载过重,导致网络的通讯质量不稳定。

3、局域网内频繁性区域或整体掉线,重启计算机或网络设备后恢复正常当带有ARP欺骗程序的计算机在网内进行通讯时,就会导致频繁掉线,出现此类问题后重启计算机或禁用网卡会暂时解决问题,但掉线情况还会发生。

发贴者dengguo 时间:下午6:390 评论标签:ARP欺骗, ARP欺骗攻击ARP透视——传统的几种解决ARP问题的方式方案一:过滤局域网的IP,关闭高危险的端口,关闭共享。

升级系统补丁,升级杀毒软件。

安装防火墙,设置防ARP的选项。

微软ISA防火墙功能强大,可是很占系统资源。

配置服务器是Linux的强项,当然能阻止部分ARP危害网络。

但是从根本上并没有解决掉ARP的问题,长时间超负荷运转对硬件的损害也显而易见。

方案二:发现乱发ARP包的主机后,即通过路由器、硬件防火墙等设备在网关上阻止与其它主机通信。

迅速找到主机,断开其网络连接。

检查机器是因为病毒木马发送ARP包破坏网络环境,还是人为的使用ARP的网络管理软件。

既然是使用的网络管理软件,先得询问使用者是否有管理网络的特权。

既然没有特权又为何管理、控制网络呢?方案三:通过高档路由器进行双向绑定,即从路由器方面对从属客户机IP-MAC地址进行绑定,同时从客户机方面对路由器进行IP-MAC地址绑定,双向绑定让IP 不容易被欺骗。

RouterOS终极提速,彻底解决ROS小包(网络游戏数据包)转发性能差的问题

add chain=forward connection-mark=p2p_conn action=mark-packet new-packet-mark=p2p passthrough=yes comment="" disabled=no

add name="Leaf2" parent=ClassB packet-mark=small limit-at=0 queue=default priority=5 max-limit=0 burst-limit=0 burst-threshold=0 burst-time=0s disabled=no

add name="ClassB" parent=ClassA packet-mark="" limit-at=0 queue=default priority=8 max-limit=0 burst-limit=0 burst-threshold=0 burst-time=0s disabled=no

add name="ClassA" parent=lan packet-mark="" limit-at=0 queue=default priority=8 max-limit=100000000 burst-limit=0 burst-threshold=0 burst-time=0s disabled=no

局域网网络慢,经常掉线?告诉你三种防止ARP攻击的方法

局域⽹⽹络慢,经常掉线?告诉你三种防⽌ARP攻击的⽅法ARP攻击防范是通过对ARP表的控制以及ARP报⽂的限制、检查等⼿段来保护⽹络设备的安

全。

之所以ARP攻击泛滥是由于ARP协议上的缺陷,没有相应的安全性验证;对于⼤型⽹络来

说,找出攻击源是⽐较困难的⼀件事情,通过⽹络设备的配置也只能缓解ARP攻击对整个⽹络

造成的压⼒。

arp anti-attack gateway-duplicate enable //配置ARP防⽹关冲突

2. ARP Miss消息限速

1. arp-miss speed-limit source-ip maximum 40 //配置根据源IP地址进⾏ARP Miss消息限速

3. ARP报⽂限速

1. arp speed-limit source-mac maximum 10 //配置根据源MAC地址进⾏ARP限速

2. arp speed-limit source-ip maximum 10 //配置根据源IP地址进⾏ARP限速

如何确定攻击源:

在疑似ARP攻击的⽹段⾥,通过WIRESHARK等抓包软件抓包,分析⽹络中ARP包的情况再结

合交换机端⼝数据的收发等其他的⼿段最终找出攻击源。

实际⼯作中,⽹络中出现ARP攻击是⼀个⽐较常见的问题也是⼀个⽐较头疼的问题,需要结合

抓包软件、交换机⽇志、交换机端⼝信息、终端信息等多种⽹络节点信息综合分析,最终找出

攻击源。

来源:今⽇头条。

ROS 完美限制速度

Source(脚本)

OK-选择要运行的脚本-Run Script

ROS限速的极致应用

一般我们用ros限速只是使用了max-limit,其实ros限速可以更好的运用。比如我们希望

客户打开网页时速度可以快一些,下载时速度可以慢一些。ros2.9就可以实现。

max-limit------我们最常用的地方,最大速度

General-In. Interface all(如果你是拨号的就选择pppoe的、固定IP选择all即可)

Dst. Address:外网IP/32

Dst. Port:要映射的端口

Protocol:tcp(如果映射反恐的就用udp)

Action action:nat

TO Dst.Addresses:你的内网IP

$aaa)]})

脚本名:node_off

脚本内容:(:for aaa from 1 to 254 do={/queue sim dis [find name=(ip_ .

$aaa)]})

scripts(脚本部分)以完成

打开 /tools/traffic monitor

新建:

名:node_18M traffic=received trigger=above on event=node_on

2 to 254是2~254

192.168.0. . $aaa是IP

上两句加起来是192.168.0.2~192.168.0.254

connection-limit=50是线程数这里为50

max-limit=2000000/2000000是上行/下行

使用:

WinBox-System-Scripts-+

ARP终极解决方案

大家问题的解决:

1。欣X不需要升级就可以解决ARP欺骗路由器的问题,因为他可以本身就防范,原因就是用了VxWorks II,具体看前面就不详细解决啦。另外,这里重申一点大家容易进入的误区...路由器发送ARP包解决ARP欺骗的方法,是很很笨拙,一秒几百次ARP发送的方法更是..........

3.极力推荐的方法.静态绑定.

ARP解决最有效的方法,就是从根本杜绝他的欺骗途径。

欺骗是通过ARP的动态实时的规则欺骗内网机器,所以我们把ARP全部设置为静态可以根本解决对内网PC的欺骗。

方法为:找到路由器的lan口的MAC地址,把MAC地址通过静态的方式帮定到每台PC上面。通过命令,ARP -S 可以实现。 首先,建立一个批处理文件。内容只有一行命令,“ARP -S 内网网关 网关的MAC地址 ”,例如:“ARP -S 192.168.1.1 00-13-32-33-12-11 ”.把批处理文件放到启动里面,这样每次开机都会执行这个文件,即使出现ARP欺骗,由于我们设置的是静态方式,PC也不会去理会欺骗的ARP.

ARP的发现:

那我们网吧出现掉线了,是否是ARP呢?如何去判断.好,这里给出方法,但是请大家顶了再说.

[之后的内容未被屏蔽,回复后可以查看]

ARP的通病就是掉线,在掉线的基础上可以通过以下几种方式判别,1。一般情况下不需要处理1分钟之内就可以回复正常上网。因为ARP欺骗是由时限,过了期限就会自动的回复正常。而且现在大多数如果出现攻击性ARP欺骗(其实就是时间很短的量很大的欺骗ARP,1秒有个几百上千的),他是不断的通过非常大量ARP欺骗来阻止内网机器上网,即使路由器不断广播正确的包也会被他大量的错误信息给淹没。2。打开被骗机器的DOS界面,输入ARP -A命令会看到相关的ARP表,通过看到的网关的MAC地址可以去判别是否出现ARP欺骗,但是由于时限性,这个工作必须在机器回复正常之前完成。如果出现欺骗问题,ARP表里面会出现错误的网关MAC地址,和真实的网关MAC一对黑白立分.

网吧内网 ARP 攻击问题解决方案

网吧内网 ARP 攻击问题解决方案什么是ARP协议?在局域网中,通过ARP协议来完成IP地址转换为第二层物理地址(即MAC地址)。

ARP协议对网络安全具有重要的意义。

通过伪造IP地址和MAC地址实现ARP攻击,能够在网络中产生大量的ARP通信量使网络阻塞。

ARP协议是“Address Resolution Protocol”(地址解析协议)的缩写。

在局域网中,网络中实际传输的是“帧”,帧里面是有目标主机的MAC地址的。

在以太网中,一个主机要和另一个主机进行直接通信,必须要知道目标主机的MAC地址。

但这个目标MAC地址是如何获得的呢?它就是通过地址解析协议获得的。

所谓“地址解析”就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。

ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

所以说从某种意义上讲ARP协议是工作在更低于IP协议的协议层。

这也是为什么ARP攻击更能够让人在神不知鬼不觉的情况下出现网络故障,他的危害更加隐蔽。

ARP攻击的表现ARP攻击可以造成内部网络的混乱,让某些被攻击的计算机无法正常访问内外网,让网关无法和客户端正常通信。

实际上他的危害还不仅仅如此,一般来说IP地址的冲突我们可以通过多种方法和手段来避免,而ARP协议工作在更低层,隐蔽性更高。

系统并不会判断ARP缓存的正确与否,无法像IP地址冲突那样给出提示。

而且很多黑客工具例如网络剪刀手等,可以随时发送ARP攻击数据包和ARP恢复数据包,这样就可以实现在一台普通计算机上通过发送ARP数据包的方法来控制网络中任何一台计算机的上网与否,甚至还可以直接对网关进行攻击,让所有连接网络的计算机都无法正常上网。

这点在以前是不可能的,因为普通计算机没有管理权限来控制网关,而现在却成为可能,所以说ARP攻击的危害是巨大的,而且非常难对付,非法用户和恶意用户可以随时发送ARP攻击和恢复数据包,这样就增加了网络管理员查找真凶的难度。

ARP解决办法

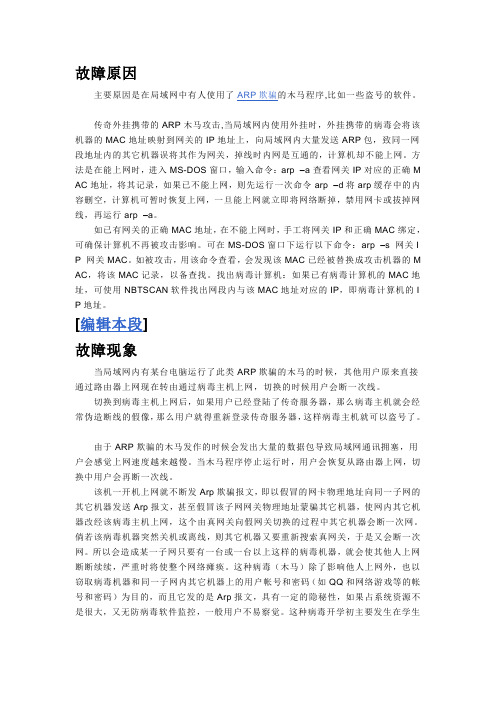

故障原因主要原因是在局域网中有人使用了ARP欺骗的木马程序,比如一些盗号的软件。

传奇外挂携带的ARP木马攻击,当局域网内使用外挂时,外挂携带的病毒会将该机器的MAC地址映射到网关的IP地址上,向局域网内大量发送ARP包,致同一网段地址内的其它机器误将其作为网关,掉线时内网是互通的,计算机却不能上网。

方法是在能上网时,进入MS-DOS窗口,输入命令:arp –a查看网关IP对应的正确M AC地址,将其记录,如果已不能上网,则先运行一次命令arp –d将arp缓存中的内容删空,计算机可暂时恢复上网,一旦能上网就立即将网络断掉,禁用网卡或拔掉网线,再运行arp –a。

如已有网关的正确MAC地址,在不能上网时,手工将网关IP和正确MAC绑定,可确保计算机不再被攻击影响。

可在MS-DOS窗口下运行以下命令:arp –s 网关I P 网关MAC。

如被攻击,用该命令查看,会发现该MAC已经被替换成攻击机器的M AC,将该MAC记录,以备查找。

找出病毒计算机:如果已有病毒计算机的MAC地址,可使用NBTSCAN软件找出网段内与该MAC地址对应的IP,即病毒计算机的I P地址。

[编辑本段]故障现象当局域网内有某台电脑运行了此类ARP欺骗的木马的时候,其他用户原来直接通过路由器上网现在转由通过病毒主机上网,切换的时候用户会断一次线。

切换到病毒主机上网后,如果用户已经登陆了传奇服务器,那么病毒主机就会经常伪造断线的假像,那么用户就得重新登录传奇服务器,这样病毒主机就可以盗号了。

由于ARP欺骗的木马发作的时候会发出大量的数据包导致局域网通讯拥塞,用户会感觉上网速度越来越慢。

当木马程序停止运行时,用户会恢复从路由器上网,切换中用户会再断一次线。

该机一开机上网就不断发Arp欺骗报文,即以假冒的网卡物理地址向同一子网的其它机器发送Arp报文,甚至假冒该子网网关物理地址蒙骗其它机器,使网内其它机器改经该病毒主机上网,这个由真网关向假网关切换的过程中其它机器会断一次网。

ARP欺骗彻底解决方案

如何应对ARP欺骗攻击?新款路由器如何应对ARP欺骗攻击:Vigor的各系列新款路由器,都已经加入了IP MAC绑定功能,只要在路由器端绑定了PC的IP/MAC地址,同时在PC端使用ARP Client工具绑定网关的IP MAC地址,即可完全不受ARP 欺骗攻击的困扰。

由于ARP欺骗攻击既可以攻击网关,也可以直接作用到每台PC,所以任何一方的单方面绑定都无法杜绝ARP欺骗攻击带来的断网。

因此,不带IP/MAC绑定的Vigor老型号无法彻底解决ARP 欺骗攻击。

目前,带IP/MAC绑定功能的型号有VigorPro 200B,Vigor 3300B plus,Vigor 3300/V,Vigor 2910,VigorPro 100,Vigor 2800。

使用Vigor 3300B plus旧版firmware的用户可以通过升级Firmware 来得到IP/MAC绑定功能。

Vigor ARP欺骗攻击的解决方案,请参考:/support/Solutioncontentshow.php?solarticle_id=29旧型号路由器如何应对ARP欺骗攻击:对于没有IP MAC绑定功能的旧型号Vigor路由器,仍然可以使用ARP Client做PC端绑定,减少ARP欺骗攻击的危害。

ARP欺骗攻击,从攻击目标来看,可以分为定向攻击和非定向攻击两种。

对于非定向攻击来说,攻击目标是所有网内设备,因此,无论是网关还是PC,都是它攻击的目标,对于这种攻击,唯一的防范方式就是双向绑定。

还有一种攻击是定向攻击,只针对特定的一台/多台PC进行攻击,这样的攻击可能并不攻击路由器,这样一来,如果PC端锁定了网关的IP/MAC对应,就可以保证将上网封包发到路由器,路由器也可以正确的进行转发,上网完全不受ARP欺骗攻击的影响。

也就是说,PC端单向绑定对于定向攻击是可以起到很好的作用的。

ARP欺骗彻底解决方案由于ARP欺骗工作在互联网OSI 7层模型的第二层,ARP欺骗封包可以直接通过交换机传到路由器和PC,这一过程路由器无法干涉PC端接收并更新ARP的动作,PC端也无法干预路由器使其不更新ARP 信息,因此无论从路由器还是从PC端都无法单方面解决ARP欺骗问题。

ros(用PPPOE 解决 ARP 问题 100% 解决)

ros(用PPPOE 解决 ARP 问题 100% 解决)ros, ARP, PPPOE, 解决这个是我从中国路由转载过来给一些一直还没有解决ARP的朋友!入正题最近论坛反反复复讨论 ARP 问题本来不想多说因为这个问题涉及的网络设备很多但是大家总希望往ROS 身上找原因那么我就按照大家的思路给出1个100% 解决 ARP 的方案而且在我经手的几十家网吧都已经实施了第一: 改ROS必须把 ROS 改变成 PPPOE 服务器的模式带客户机器上网关于 PPPOE 的话题大家可以使用论坛的搜索功能完全可以看到图文并茂的贴第一: 改ROS必须把ROS 改变成PPPOE 服务器的模式带客户机器上网关于PPPOE 的话题大家可以使用论坛的搜索功能完全可以看到图文并茂的贴第2: 改客户机器WINDOWS 系统已经默认带有PPPOE 的拨号方式大家完全可以建立脚本的方式来让XP 或者2003 开机自动拨号[转]假设我这里的宽带帐号和密码分别是wzl.8878888密码是1234567,我这里只举个例子,当然大家自己输入的时候,需要输入你们真实的宽带拨号的帐号和密码,废话不说了。

1.首先在桌面上,鼠标右键新建文本文档特别注意,命令格式如下:rasdial 宽带连接wzl.8878888 1234567rasdial命令是windows自带的一个命令,可以实现网通,电信,宽带自动拨号的一个命令。

宽带连接是你桌面上的拨号连接的程序名,可以自己随便修改,默认的是宽带连接,自己可以修改为adsl,lan等等的名字都可以。

wzl.8878888这个是宽带拨号的帐号。

1234567是宽带拨号的密码。

特别提醒大家rasdial和宽带连接之间有一个空格,宽带连接和wzl.8878888之间也有一个空格,wzl.8878888和1234567也有一个空格。

好了,大家知道了上面的命令及,写命令的方法。

下面我们开始自己写一个批处理文件把。

ros常见问题与使用技巧

ros常见问题与使用技巧RouterOS 功能包介绍:(修改补充中...)2007年11月22日星期四 18:51system ----------------------- 系统必要功能包,必须安装ppp ---------------------------- 点对点隧道协议;支持PPTP,PPoE和L2TP访问控制和客户端;支持PAP,CHAP,MSCHAPv1和MSCHAPv2验证协议;支持RADIUS验证和记录;MPPE加密;PPPoE 压缩;数据流控制;具备防火墙功能;支持PPPoE按需拨号。

dhcp -------------------------- DHCP服务器;DHCP客户端;DHCP接力;多DHCP网络;静态和动态DHCP租约;支持RADIUSadvanced-tools ------------- 高级工具包;ping;traceroute;bandwidth test;ping flood;telnet;SSH;packet sniffer;DDNS。

arlan --------------------------gps ----------------------------hotspot ----------------------- HotSpot 认证网关支持RADIUS验证和记录;用户可即插即用访问网络;流量控制功能;具备防火墙功能;实时信息状态显示;自定义HTML登陆页;支持iPass;支持SSL安全验证;支持广告功能。

hotspot-fix -------------------isdn --------------------------- ISDN dial-in/dial-out;PAP,CHAP,MSCHAPv1和MSCHAPv2验证协议;RADIUS验证和记录;Cisco HDLC,x75i,x75ui,x75bui 队列支持。

lcd -----------------------------支持LCD显示屏ntp ----------------------------- 网络对时协议服务器和客户端;同步GPS系统radiolan -----------------------routerboard ------------------routing ------------------------routing-test -------------------rstp-bridge-test --------------security -----------------------synchronous ----------------- V.35,V.24,E1/T1,X.21,DS3(T3)媒体类型;sync-ppp,Cisco HDLC,频中继协议;ANSI-617(ANDI or annex D)和Q933a(CCITT or annex A)频中继LMI 类型telephony ---------------------ups -----------------------------user-manager ----------------web-proxy ---------------------webproxy-test ----------------wireless ----------------------- IEEE802.11a/b/g wireless client和访问节点(AP);Nsetreme和Nsetreme2协议;无线分布系统(WDS);虚拟AP功能;40和104bitWEP;WPA pre-shared 加密;访问控制列表;RADIUS服务验证;漫游功能(wireless客户端);接入点桥接功能。

arp解决办法

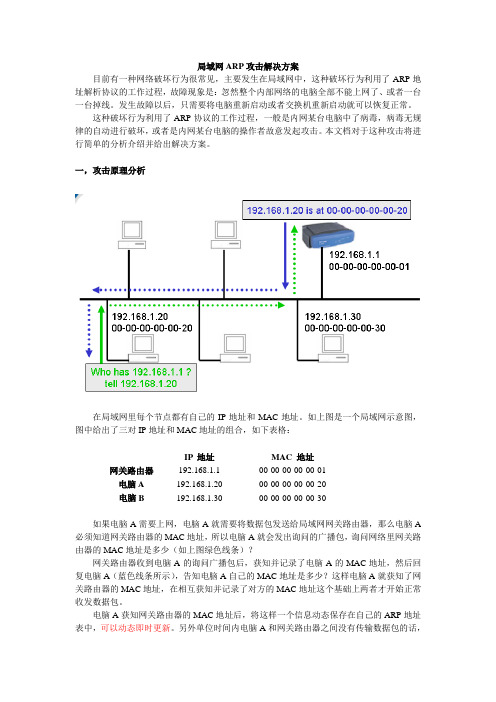

局域网ARP攻击解决方案目前有一种网络破坏行为很常见,主要发生在局域网中,这种破坏行为利用了ARP地址解析协议的工作过程,故障现象是:忽然整个内部网络的电脑全部不能上网了、或者一台一台掉线。

发生故障以后,只需要将电脑重新启动或者交换机重新启动就可以恢复正常。

这种破坏行为利用了ARP协议的工作过程,一般是内网某台电脑中了病毒,病毒无规律的自动进行破坏,或者是内网某台电脑的操作者故意发起攻击。

本文档对于这种攻击将进行简单的分析介绍并给出解决方案。

一,攻击原理分析在局域网里每个节点都有自己的IP地址和MAC地址。

如上图是一个局域网示意图,图中给出了三对IP地址和MAC地址的组合,如下表格:IP 地址MAC 地址网关路由器192.168.1.100-00-00-00-00-01电脑A192.168.1.2000-00-00-00-00-20电脑B192.168.1.3000-00-00-00-00-30如果电脑A需要上网,电脑A就需要将数据包发送给局域网网关路由器,那么电脑A 必须知道网关路由器的MAC地址,所以电脑A就会发出询问的广播包,询问网络里网关路由器的MAC地址是多少(如上图绿色线条)?网关路由器收到电脑A的询问广播包后,获知并记录了电脑A的MAC地址,然后回复电脑A(蓝色线条所示),告知电脑A自己的MAC地址是多少?这样电脑A就获知了网关路由器的MAC地址,在相互获知并记录了对方的MAC地址这个基础上两者才开始正常收发数据包。

电脑A获知网关路由器的MAC地址后,将这样一个信息动态保存在自己的ARP地址表中,可以动态即时更新。

另外单位时间内电脑A和网关路由器之间没有传输数据包的话,电脑A和网关路由器都会将保存的相应的ARP表条目删除掉。

等到有需要的时候,再次通过上面询问的方式重新获取对方的MAC地址就可以了。

上面这样一个询问对方MAC地址,然后相互发送数据包的过程一直正常运转着。

忽然,ARP攻击发生了,示意图如下:如上图所示,局域网中某台电脑(IP地址为192.168.1.30)发起ARP攻击,它向局域网中发送了一个ARP广播包(红色线条所示),告诉所有的电脑:“现在进行广播,局域网的网关路由器MAC地址已经不是以前的00-00-00-00-00-01了,而是新的MAC地址00-00-00-00-00-30 ,请各位更新自己的ARP表。

完美解决ARP内网攻击 完美限速 ROS小包转发性能差的问题

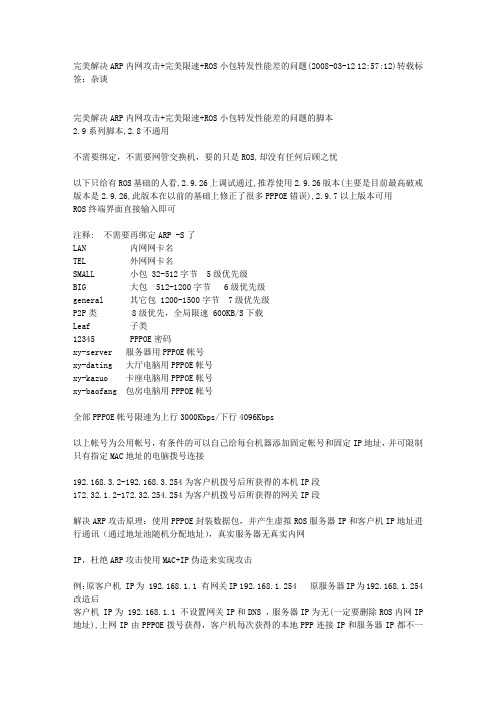

完美解决ARP内网攻击+完美限速+ROS小包转发性能差的问题(2008-03-12 12:57:12)转载标签:杂谈完美解决ARP内网攻击+完美限速+ROS小包转发性能差的问题的脚本2.9系列脚本,2.8不通用不需要绑定,不需要网管交换机,要的只是ROS,却没有任何后顾之忧以下只给有ROS基础的人看,2.9.26上调试通过,推荐使用2.9.26版本(主要是目前最高破戒版本是2.9.26,此版本在以前的基础上修正了很多PPPOE错误),2.9.7以上版本可用ROS终端界面直接输入即可注释: 不需要再绑定ARP -S了LAN 内网网卡名TEL 外网网卡名SMALL 小包 32-512字节 5级优先级BIG 大包 512-1200字节 6级优先级general 其它包 1200-1500字节 7级优先级P2P类 8级优先,全局限速 600KB/S下载Leaf 子类12345 PPPOE密码xy-server 服务器用PPPOE帐号xy-dating 大厅电脑用PPPOE帐号xy-kazuo 卡座电脑用PPPOE帐号xy-baofang 包房电脑用PPPOE帐号全部PPPOE帐号限速为上行3000Kbps/下行4096Kbps以上帐号为公用帐号,有条件的可以自己给每台机器添加固定帐号和固定IP地址,并可限制只有指定MAC地址的电脑拨号连接192.168.3.2-192.168.3.254为客户机拨号后所获得的本机IP段172.32.1.2-172.32.254.254为客户机拨号后所获得的网关IP段解决ARP攻击原理:使用PPPOE封装数据包,并产生虚拟ROS服务器IP和客户机IP地址进行通讯(通过地址池随机分配地址),真实服务器无真实内网IP,杜绝ARP攻击使用MAC+IP伪造来实现攻击例:原客户机 IP为 192.168.1.1 有网关IP 192.168.1.254 原服务器IP为192.168.1.254 改造后客户机 IP为 192.168.1.1 不设置网关IP和DNS ,服务器IP为无(一定要删除ROS内网IP 地址),上网IP由PPPOE拨号获得,客户机每次获得的本地PPP连接IP和服务器IP都不一样,ARP攻击无法获得真实的服务器IP,攻击只对本机有效或伪造不成功,无论是否上网拨号内网通讯均不受影响建议:XP系统不要使用XP自带拨号进行连接,其性能低下,建议使用RASPPPOE0.98B,WIN9X/WIN2000也可使用此软件我很懒,所以图就不上了,需要看图才能明白的建议不需要看本贴了,其实本贴难度并不高,很普通PPPOE Server设定-------------------------------------------------------------------------------------------/ interface l2tp-server serverset enabled=no max-mtu=1460 max-mru=1460 authentication=pap,chap,mschap1,mschap2 default-profile=default-encryption/ interface pppoe-server serveradd service-name="ros" interface=LAN max-mtu=1488 max-mru=1488 authentication=pap keepalive-timeout=10 one-session-per-host=no max-sessions=0 default-profile=default disabled=no/ interface pptp-server serverset enabled=no max-mtu=1460 max-mru=1460 authentication=mschap1,mschap2 keepalive-timeout=30 default-profile=default-encryption/ ip pooladd name="clientip" ranges=192.168.3.2-192.168.3.254add name="serverip" ranges=172.32.1.2-172.32.254.254/ ip upnpset enabled=no allow-disable-external-interface=no show-dummy-rule=no/ ppp profileset default name="default" use-compression=default use-vj-compression=default use-encryption=default only-one=default change-tcp-mss=default comment=""add name="xy-server" local-address=serverip remote-address=clientip use-compression=default use-vj-compression=default use-encryption=no only-one=no change-tcp-mss=default rate-limit=3000000/4800000 comment=""add name="xy-dating" local-address=serverip remote-address=clientip use-compression=default use-vj-compression=default use-encryption=no only-one=no change-tcp-mss=default rate-limit=3000000/4096000 comment=""add name="xy-baofang" local-address=serverip remote-address=clientip use-compression=default use-vj-compression=default use-encryption=no only-one=no change-tcp-mss=default rate-limit=3000000/4096000 comment=""add name="xy-kazuo" local-address=serverip remote-address=clientip use-compression=default use-vj-compression=default use-encryption=no only-one=no change-tcp-mss=default rate-limit=3000000/4096000 comment=""set default-encryption name="default-encryption" use-compression=default use-vj-compression=default use-encryption=yes only-one=default change-tcp-mss=default comment=""/ ppp secretadd name="server" service=pppoe caller-id="" password="12345" profile=xy-server routes="" limit-bytes-in=0 limit-bytes-out=0 comment="" disabled=noadd name="dating" service=pppoe caller-id="" password="12345" profile=xy-dating routes="" limit-bytes-in=0 limit-bytes-out=0 comment="" disabled=noadd name="baofang" service=pppoe caller-id="" password="12345" profile=xy-baofang routes="" limit-bytes-in=0 limit-bytes-out=0 comment="" disabled=noadd name="kazuo" service=pppoe caller-id="" password="12345" profile=xy-kazuo routes="" limit-bytes-in=0 limit-bytes-out=0 comment="" disabled=noHTB QOS 流量质量控制 1-8级优先级控制,数字越小优先级越高本文中限制P2P类型连接全局流量为600KB/S,自行修改--------------------------------------------------------------------------------------------------------/ ip firewall mangleadd chain=forward protocol=tcp tcp-flags=syn action=change-mss new-mss=1440 comment="" disabled=noadd chain=forward p2p=all-p2p action=mark-connection new-connection-mark=p2p_conn passthrough=yes comment="" disabled=noadd chain=forward connection-mark=p2p_conn action=mark-packet new-packet-mark=p2p passthrough=yes comment="" disabled=noadd chain=forward connection-mark=!p2p_conn action=mark-packet new-packet-mark=general passthrough=yes comment="" disabled=noadd chain=forward packet-size=32-520 action=mark-packet new-packet-mark=small passthrough=yes comment="" disabled=noadd chain=forward packet-size=520-1200 action=mark-packet new-packet-mark=big passthrough=yes comment="" disabled=no/ queue treeadd name="p2p1" parent=TEL packet-mark=p2p limit-at=2000000 queue=default priority=8 max-limit=6000000 burst-limit=0 burst-threshold=0 burst-time=0s disabled=noadd name="p2p2" parent=LAN packet-mark=p2p limit-at=2000000 queue=default priority=8 max-limit=6000000 burst-limit=0 burst-threshold=0 burst-time=0s disabled=no。

ARP常见问题解决方案

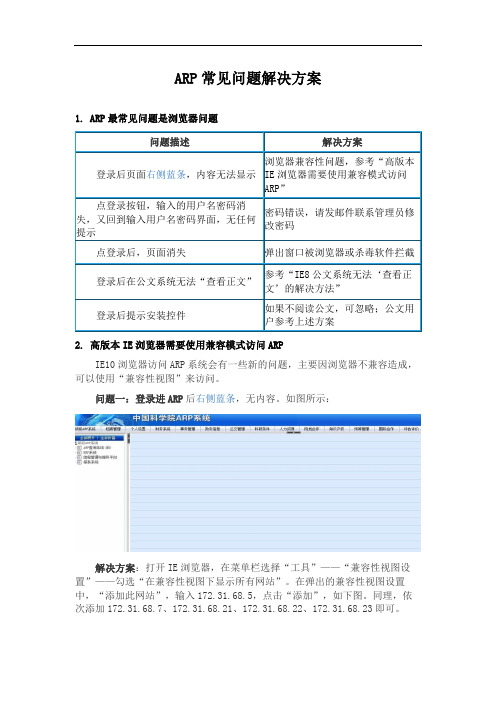

ARP常见问题解决方案1.ARP最常见问题是浏览器问题2.高版本IE浏览器需要使用兼容模式访问ARPIE10浏览器访问ARP系统会有一些新的问题,主要因浏览器不兼容造成,可以使用“兼容性视图”来访问。

问题一:登录进ARP后右侧蓝条,无内容。

如图所示:解决方案:打开IE浏览器,在菜单栏选择“工具”——“兼容性视图设置”——勾选“在兼容性视图下显示所有网站”。

在弹出的兼容性视图设置中,“添加此网站”,输入172.31.68.5,点击“添加”,如下图。

同理,依次添加172.31.68.7、172.31.68.21、172.31.68.22、172.31.68.23即可。

问题二:登录系体后,进入员工信息自助——我的个人信息,无法看到个人基本信息。

也需要使用兼容性视图(方法同上),此时刷新会提示密码错误,关闭浏览器,重新登录即可。

3.IE8公文系统无法“查看正文”的解决方法浏览器升级IE8后安全级别提高,默认设置屏蔽所有未通过微软认证的控件,故无法正常加载公文系统的“金格”控件。

建议安装360安全浏览器可以解决问题,如果希望继续使用IE浏览器,可参考配置如下:(1)添加可信站点,请注意“第5)步”,升级后自定义级别可能已经提高,需要降低。

1)IE浏览器点“工具”-“Internet选项”-打开对话框后,点击“安全”标签,选中“可信站点”图标,再点击“站点”按钮,打开“可信站点”对话框。

2)打开“可信站点”对话框,首先将“对该区域中的所有站点要求服务器验证(https:)”前的复选框的对勾去掉。

3)在“将该网站添加到区域”下的文本框中输入以下地网站地址,添加到“网站”列表中,添加后点“关闭”关闭对话框:http://*..*.*4)关闭“可信站点”对话框回到“安全”页面,仍点击选中“可信站点”图标,点击下方“自定义级别”按钮。

5)打开“自定义级别”对话框,找到“ActiveX控件和插件”,将“仅允许经过批准的域在未经提示的情况下使用ActiveX”项选为“禁用”,其它项选为“启用”,设置完后点“确定”关闭该对话框。

ARP攻击现象和解决方案

ARP攻击现象和解决方案“网吧传奇杀手”这种病毒使用ARP 攻击方式,对内网的PC进行攻击,使内网PC机的ARP表混乱,导致内网某些PC机无法上网。

目前路由器无法抵挡这种病毒的攻击,因为他们的攻击方式是攻击内网的PC机,只有请用户从内网的PC机下手防范。

这种病毒的显现为内网的部分PC机不能上网,或者所有人不能上网,最重要的特点是不可以上网的PC机的ARP表会乱掉,当我们发现内网某台PC无法上网时,进入到DOS窗体,然后输入命令ARP -A可以看到同一个MAC地址对应多个IP就是有问题了,具体介绍如下。

近期部分网吧反映频繁断线并且网速较慢,经过调查咨询后确认:这种情况是由于一种名为“网吧传奇杀手Trojan.PSW.LMir.qh ”的病毒爆发引起的。

该病毒破解了《传奇2》的加密解密算法,通过截取局域网中的数据包,然后分析《传奇》游戏通讯协议的方法截获用户的信息。

运行这个病毒,就可以获得整个局域网中传奇玩家的详细信息,盗取用户帐号信息。

现象:网吧短时间内断线(全断或部分断),在很短的时间内会自动恢复.这是因为MAC地址冲突引起的,当病机的MAC映射到主机或者路由器之类的NAT设备,那么全网断线,如果只映射到网内其他机器,则只有这部分机器出问题.多发于传奇游戏特别是私服务外挂等方面.解决办法:1、由于此类病毒采用arp攻击。

因此在病毒发作时,网络管理员可任找一台机器,开启DOS窗口并输入“arp -a”命令, 会发现很多不同IP地址有着相同的MAC地址表:2、Interface: 192.168.0.1 on Interface 0x1000004Internet Address Physical Address Type192.168.0.61 00-e0-4c-8c-9a-47 dynamic192.168.0.70 00-e0-4c-8c-9a-47 dynamic192.168.0.99 00-e0-4c-8c-81-cc dynamic192.168.0.102 00-e0-4c-8c-9a-47 dynamic192.168.0.103 00-e0-4c-8c-9a-47 dynamic192.168.0.104 00-e0-4c-8c-9a-47 dynamic可以断定MAC地址为00-e0-4c-8c-9a-47的机器感染了病毒。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

/ ppp profile

set default name="default" use-compression=default use-vj-compression=default use-encryption=default only-one=default change-tcp-mss=default comment=""

/ interface pptp-server server

set enabled=no max-mtu=1460 max-mru=1460 authentication=mschap1,mschap2 keepalive-timeout=30 default-profile=default-encryption

add name="p2p2" parent=LAN packet-mark=p2p limit-at=2000000 queue=default priority=8 max-limit=6000000 burst-limit=0 burst-threshold=0 burst-time=0s disabled=no

add chain=forward packet-size=32-520 action=mark-packet new-packet-mark=small passthrough=yes comment="" disabled=no

add chain=forward packet-size=520-1200 action=mark-packet new-packet-mark=big passthrough=yes comment="" disabled=no

完美解决ARP内网攻击+完美限速+ROS小包转发性能差的问题(2008-03-12 12:57:12)转载标签:杂谈

Байду номын сангаас完美解决ARP内网攻击+完美限速+ROS小包转发性能差的问题的脚本

2.9系列脚本,2.8不通用

不需要绑定,不需要网管交换机,要的只是ROS,却没有任何后顾之忧

以下只给有ROS基础的人看,2.9.26上调试通过,推荐使用2.9.26版本(主要是目前最高破戒版本是2.9.26,此版本在以前的基础上修正了很多PPPOE错误),2.9.7以上版本可用

ROS终端界面直接输入即可

注释: 不需要再绑定ARP -S了

LAN 内网网卡名

TEL 外网网卡名

SMALL 小包 32-512字节 5级优先级

BIG 大包 512-1200字节 6级优先级

general 其它包 1200-1500字节 7级优先级

HTB QOS 流量质量控制 1-8级优先级控制,数字越小优先级越高本文中限制P2P类型连接全局流量为600KB/S,自行修改

--------------------------------------------------------------------------------------------------------

add name="dating" service=pppoe caller-id="" password="12345" profile=xy-dating routes="" limit-bytes-in=0 limit-bytes-out=0 comment="" disabled=no

add name="xy-kazuo" local-address=serverip remote-address=clientip use-compression=default use-vj-compression=default use-encryption=no only-one=no change-tcp-mss=default rate-limit=3000000/4096000 comment=""

/ interface l2tp-server server

set enabled=no max-mtu=1460 max-mru=1460 authentication=pap,chap,mschap1,mschap2 default-profile=default-encryption

add name="baofang" service=pppoe caller-id="" password="12345" profile=xy-baofang routes="" limit-bytes-in=0 limit-bytes-out=0 comment="" disabled=no

/ ip firewall mangle

add chain=forward protocol=tcp tcp-flags=syn action=change-mss new-mss=1440 comment="" disabled=no

add chain=forward p2p=all-p2p action=mark-connection new-connection-mark=p2p_conn passthrough=yes comment="" disabled=no

add chain=forward connection-mark=p2p_conn action=mark-packet new-packet-mark=p2p passthrough=yes comment="" disabled=no

add chain=forward connection-mark=!p2p_conn action=mark-packet new-packet-mark=general passthrough=yes comment="" disabled=no

建议:XP系统不要使用XP自带拨号进行连接,其性能低下,建议使用RASPPPOE0.98B,WIN9X/WIN2000也可使用此软件

我很懒,所以图就不上了,需要看图才能明白的建议不需要看本贴了,其实本贴难度并不高,很普通

PPPOE Server设定

-------------------------------------------------------------------------------------------

P2P类 8级优先,全局限速 600KB/S下载

Leaf 子类

12345 PPPOE密码

xy-server 服务器用PPPOE帐号

xy-dating 大厅电脑用PPPOE帐号

xy-kazuo 卡座电脑用PPPOE帐号

xy-baofang 包房电脑用PPPOE帐号

/ ppp secret

add name="server" service=pppoe caller-id="" password="12345" profile=xy-server routes="" limit-bytes-in=0 limit-bytes-out=0 comment="" disabled=no

/ interface pppoe-server server

add service-name="ros" interface=LAN max-mtu=1488 max-mru=1488 authentication=pap keepalive-timeout=10 one-session-per-host=no max-sessions=0 default-profile=default disabled=no

add name="xy-baofang" local-address=serverip remote-address=clientip use-compression=default use-vj-compression=default use-encryption=no only-one=no change-tcp-mss=default rate-limit=3000000/4096000 comment=""

解决ARP攻击原理:使用PPPOE封装数据包,并产生虚拟ROS服务器IP和客户机IP地址进行通讯(通过地址池随机分配地址),真实服务器无真实内网

IP,杜绝ARP攻击使用MAC+IP伪造来实现攻击

例:原客户机 IP为 192.168.1.1 有网关IP 192.168.1.254 原服务器IP为192.168.1.254

全部PPPOE帐号限速为上行3000Kbps/下行4096Kbps

以上帐号为公用帐号,有条件的可以自己给每台机器添加固定帐号和固定IP地址,并可限制只有指定MAC地址的电脑拨号连接

192.168.3.2-192.168.3.254为客户机拨号后所获得的本机IP段

172.32.1.2-172.32.254.254为客户机拨号后所获得的网关IP段

/ ip pool

add name="clientip" ranges=192.168.3.2-192.168.3.254