搭建radius服务器(全)

搭建Linux下RADIUS服务器

RADI US服 务 器 ,此 时 它 本 身 充 当 了 一 个客户端。

如 果 用 户 信 息 被 否 认 , 那 么

Au he ia i n M e han s s t ntc to c im )

RADI 服 务 器 支 持 多 种 认 证 机 制 。 us

3 2 0 . 1 8 0 21

维普资讯

R ADI S服 务 器 给 客 户 端 发 送 一 个 U “ c s —Ree t 数 据 包 , 指 示 此 用 户 Ac e jc ”

NAs 旦 得 到 这 些 信 息 , 制 造 并 非 法 。如 果 需 要 的 话 ,RADI 一 就 US服 务 器 且 发 送 一 个 “ c s— q et Ac e s Re u s ”数 据 包 还 会 在 此 数 据 包 中 加 入 一 段 包 含 错 误 信

RADI 服 务 器 会 直 接 抛 弃 那 些 没 Us

有加 “ 享 密 钥 ” ( ha e S c e ) 的 共 S r d e r t

请 求 而 不 做 出 反 应 如 果 数 据 包 有 效 , 要 弄 清 楚 RADI USf  ̄议 为 何 能 实 现 授 权 和 认 证 ,我 们 必 须 应 该 从 四 个 方 面 则 RADI US服 务 器 访 问 认 证 数 据 库 ,查

找 此 用 户 是 否 存 在 。如 果 存 在 ,则 提 取

此 用 户 的 信 息 列 表 ,其 中 包 括 了 用 户 口

去 认 识 RAD US协 议 :协 议 基 本 原 理 、 I

NAS和 RADI us服 务 器 之 间 的 事 数 据 包 结 构 、 据 包 类 型 、 议 属 性 。 令 、 访 问 端 口 和 访 问 权 限 等 。 数 协 下 务 信 息 交 流 由 两 者 共 享 的 密 钥 进 行 加 密 ,并 且 这 些 信 息 不 会 在 两 者 之 间 泄 漏

搭建radius服务器(全)

搭建radius服务器(全)1.简介本文档旨在指导读者搭建一个完整的Radius服务器。

Radius是一种用于身份验证、授权和帐单计费的网络协议,常用于提供网络访问服务的认证和授权。

2.准备工作在开始搭建Radius服务器之前,需要准备以下内容:2.1 硬件要求:- 一台物理或虚拟机器作为Radius服务器,具备足够的处理能力和存储空间。

2.2 软件要求:- 操作系统:推荐使用Linux操作系统,如Ubuntu、CentOS等。

- Radius服务器软件:常用的有FreeRADIUS、Microsoft NPS 等。

- 客户端软件:用于连接测试的网络设备或计算机。

2.3 网络环境:- 要求服务器和客户端设备可以互相通信。

3.安装与配置Radius服务器3.1 安装Radius服务器软件:- 根据操作系统选取相应的Radius服务器软件,如Ubuntu上的FreeRADIUS,进行安装。

3.2 配置Radius服务器:- 修改Radius服务器的配置文件,包括认证方法、授权策略、日志记录等。

3.3 用户认证:- 创建用户账号,并配置用户的认证方式,如使用用户名和密码进行认证。

3.4 授权配置:- 配置不同用户的访问权限,可以基于用户组或个别用户进行授权。

3.5 日志记录:- 配置Radius服务器的日志记录,包括日志级别、日志文件路径等。

3.6 启动Radius服务器:- 启动Radius服务器,并检查服务器是否正常运行。

4.客户端配置4.1 配置客户端设备:- 针对不同类型的客户端设备,配置其连接Radius服务器的参数,如IP地质、端口、共享密钥等。

4.2 连接测试:- 使用配置好的客户端设备连接Radius服务器,并进行登录认证、权限验证等操作,检查连接是否正常。

5.附件本文档涉及的附件包括:- Radius服务器安装软件包。

- 示例配置文件。

- 示例用户账号信息。

6.法律名词及注释6.1 法律名词解释:- Radius:远程身份验证拨号用户服务,一种网络协议。

搭建radius服务器(2024)

引言概述:在网络管理和安全领域,Radius (RemoteAuthenticationDialInUserService)服务器是一种用于认证、授权和计费的协议。

它可以帮助组织有效地管理网络用户的访问,并提供安全可靠的认证机制。

搭建Radius服务器是一项重要的任务,本文将详细介绍搭建Radius服务器的步骤和一些注意事项。

正文内容:1.确定服务器需求a.确定您的网络环境中是否需要Radius服务器。

如果您有大量用户需要认证和授权访问网络资源,Radius服务器将成为必不可少的工具。

b.考虑您的网络规模和性能需求,以确定是否需要单独的物理服务器或虚拟服务器来运行Radius服务。

2.选择合适的Radius服务器软件a.有多种Radius服务器软件可供选择,如FreeRADIUS、MicrosoftIAS、CiscoSecureACS等。

根据您的特定需求和预算,在这些选项中选择一个最合适的服务器软件。

b.考虑软件的功能和特性,例如支持的认证方法、计费功能、日志功能等。

3.安装和配置Radius服务器软件a.安装选定的Radius服务器软件,并确保它与您的操作系统和其他网络设备兼容。

b.进行服务器的基本配置,包括设置服务器名称、IP地质、监听端口等。

c.配置认证和授权方法,例如使用用户名/密码、证书、OTP 等。

d.设置计费和日志功能,以便记录用户的访问和使用情况。

4.集成Radius服务器与其他网络设备a.配置网络设备(例如交换机、无线接入点)以使用Radius服务器进行认证和授权。

b.确保网络设备与Radius服务器之间的通信正常,并测试认证和授权功能是否正常工作。

c.配置Radius服务器以与目标网络设备进行通信,例如设置共享密钥或证书。

5.安全和监控a.配置适当的安全措施,例如使用SSL/TLS加密通信、限制访问Radius服务器的IP地质等。

b.监控Radius服务器的性能和日志,检测异常活动和可能的安全威胁。

学习笔记--Radius服务及其搭建过程

学习笔记--Radius服务及其搭建过程1RADIUS服务1.1radius工作原理RADIUS(Remote Authentication Dial In User Service)远程认证拨号用户服务,是在网络访问服务器(Network Access Server,NAS)和集中存放认证信息的Radius服务器之间传输认证、授权和配置信息的协议。

RADIUS以Client/Server方式工作,实现了对远程电话拨号用户的身份认证、授权和计费功能。

其Client端多为通过拨号方式实现的NAS,主要用来将用户信息传递给服务器;RADIUS服务器则对用户进行认证,并返回用户的配置信息。

为了保证传输的安全性,在Client 和Server之间传送的数据均以MD5方式加密。

在RADIUS的Server端和Client端之间的通信主要有两种情况;一种是接入认证;另一种是计费请求。

使用RADIUS可以实现集中化的认证和记费功能,可以减少管理的负担和费用,同时还可以实现很多扩展的功能,如用户拨号时间的限定、用户拨号时间的配额、根据用户分配特定IP地址等等。

RADIUS是一种基于UDP协议的上层协议,认证服务的监听端口号为1812,记费服务的监听端口号为1813。

RADIUS的工作流程是:(1)用户拨入NAS; (2)NAS向RADIUS服务器发送一系列加密的“属性/值”; (3)RADIUS服务器检查用户是否存在、属性/值是否匹配;(4)RADIUS 服务器发送回“接受“或“拒绝“给NAS。

RADIUS服务器通常是基于数据库来实现的。

对于大型ISP,通常会使用诸如Oracle之类的大型后台数据库。

而对于中小型应用使用mySQL这样的数据库就足够了。

RADIUS的身份验证也可以通过LDAP来实现,但其应用不如数据库那么广泛。

2FREERADIUS安装FREERADIUS是一套开源免费的完全兼容RADIUS协议的RADIUS服务器/客户端软件,可以用它对用户的接入和访问特定的网络进行有效的控制、授权、计费等等,它支持多种验证,包括文件、LDAP以及主流的支持SQL的数据库(ORACLE,MYSQL,DB2等等)。

Linux搭建Radius服务器

Linux搭建Radius服务器安装环境介绍以下服务器信息为该⽂档安装Radius服务环境服务器信息:CentOS7内核版本:3.10.0-1062.el7.x86_64安装软件版本freeradius-utils-3.0.4-8.el7_3.x86_64freeradius-3.0.4-8.el7_3.x86_64freeradius-mysql-3.0.4-8.el7_3.x86_64⼀,Radius安装1.1 查看服务器信息:uname -a(可操作也可以省略)1.2 更新yum源(可操作也可以省略)yum update1.3 查看软件安装包yum list | grep freeradius1.4 安装软件包yum install freeradius freeradius-utils1.5 查看包是否安装rpm -qa |grep freeradius⼆,配置freeradius2.1修改client配置⽂件vi/etc/raddb/clients.conf配置⽂件。

将⽂件241-244⾏取消注销,将radius对当前⽹段开放,修改共享密钥(该⽂档配置密钥为songchen)将ipaddr修改成0.0.0.0/0是表⽰任何⽹段的ip都可以访问2.2修改users配置⽂件vi/etc/raddb/users,添加⽤户信息。

将⽂件87-88⾏取消注销,或者⾃⼰新增也⾏,(song为测试⽤户,chen为测试密码)2.3启动radius服务并设置开机启动systemctl start radiusd 启动服务systemctl enable radiusd 设置开机启动systemctl status radiusd 查看radiusd状态注意:如果连接不上,请关闭防⽕墙 安装之前,⼀定要关闭防⽕墙1. 关闭防⽕墙systemctl stop firewalld.service2. 禁⽌firewall开机启动systemctl disable firewalld.service3. 查看默认防⽕墙状态firewall-cmd --state。

搭建radius服务器(全)

搭建radius服务器(全)搭建radius服务器(全)一、介绍Radius(Remote Authentication Dial-In User Service)是一种用于认证、授权和帐号管理的网络协议。

在网络中,常用于实现拨号认证、无线网络认证等功能。

该文档将详细介绍搭建Radius 服务器的步骤。

二、准备工作1·确定服务器系统:选择一个适合的服务器操作系统,如Linux、Windows Server等。

2·硬件要求:确保服务器的硬件配置满足最低系统要求和预期的性能需求。

3·安装操作系统:按照操作系统提供的文档和指南进行系统安装。

三、安装Radius服务器软件1·Radius服务器软件:从官方网站或其他可靠的来源最新版本的Radius服务器软件。

2·安装服务器软件:按照软件提供的安装指南进行安装,并完成相关配置。

四、配置Radius服务器1·配置认证方式:确定要使用的认证方式,如PAP、CHAP等,并进行相应的配置。

2·配置用户数据库:选择适合的用户数据库,如MySQL、LDAP 等,创建相应的用户账号和密码,并将其与Radius服务器进行关联。

3·配置网络设备:将需要认证的网络设备与Radius服务器建立连接,并进行相应的配置。

五、测试和调试1·连接测试:确保Radius服务器和网络设备的连接正常,并能够正常认证用户。

2·认证测试:使用不同的用户账号和密码进行认证测试,确保认证功能正常。

3·错误排查:在测试过程中出现的错误进行排查,并根据错误信息进行相应的修复和调试。

六、安全性配置1·防火墙配置:为了保护服务器和网络设备的安全,配置合适的防火墙规则,限制对Radius服务器的访问。

2·日志记录:配置日志记录功能,记录所有认证和授权的日志信息,以便于后续的审计和故障排查。

RADIUS认证服务器的安装与配置实训

RADIUS认证服务器的安装与配置实训RADIUS(Remote Authentication Dial-In User Service)是一种广泛应用于企业网络中的认证和授权服务。

它通过提供集中化的身份认证和授权管理,使得多个网络设备可以共享同一个认证服务器,从而简化了网络管理和用户访问的控制。

在本篇文章中,我们将介绍如何安装和配置一个RADIUS认证服务器。

首先,我们需要选择适合自己需求的操作系统来安装RADIUS 服务器。

常用的操作系统选择包括Linux、Windows和FreeBSD等。

在本实训中,我们将选择使用Linux操作系统来安装和配置RADIUS服务器。

我们选择的Linux发行版是Ubuntu Server。

1. 安装Ubuntu Server:首先,在物理或虚拟机上安装Ubuntu Server操作系统。

下载最新的Ubuntu Server ISO镜像文件,并使用它创建一个启动USB或光盘。

启动计算机,并按照提示进行操作系统安装。

2. 安装FreeRADIUS:在Ubuntu Server上安装RADIUS服务器,我们将使用FreeRADIUS。

在终端中运行以下命令,以安装FreeRADIUS:```sudo apt-get updatesudo apt-get install freeradius```3. 配置FreeRADIUS:安装完成后,我们需要对FreeRADIUS进行配置。

首先,编辑`/etc/freeradius/users`文件,该文件包含用户的认证信息。

添加以下示例行,其中用户名为`testuser`,密码为`testpassword`:```testuser Cleartext-Password := "testpassword"```4. 配置FreeRADIUS服务器参数:接下来,我们需要编辑`/etc/freeradius/clients.conf`文件,该文件包含了RADIUS服务器的配置信息。

windows下建立radius服务器安装步骤

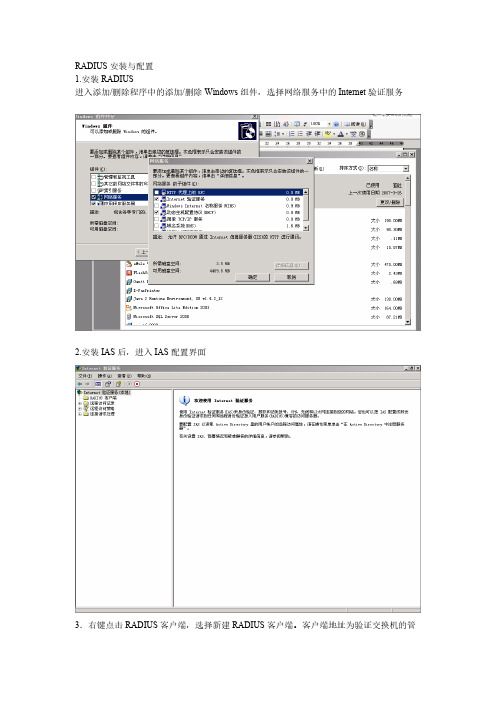

RADIUS安装与配置1.安装RADIUS进入添加/删除程序中的添加/删除Windows组件,选择网络服务中的Internet验证服务2.安装IAS后,进入IAS配置界面3.右键点击RADIUS客户端,选择新建RADIUS客户端。

客户端地址为验证交换机的管理地址,点击下一步。

4.选择RADIUS Standard,共享机密为交换机中所配置的key。

点击完成。

5.右键点击远程访问策略,单击新建远程访问策略。

6.为策略取一个名字,点击下一步7.选择以太网,点击下一步8.选择用户,点击下一步1.使用MD5质询,点击下一步,并完成。

2.在右面板中右键点击所新建的策略,选择属性。

3.点击添加,选择Day-And-Time-Restrictions4.选择添加,选择允许,单击确定。

5.删除NAS-Port-Type匹配”Ethernet”,并选择授予访问权限6.单击编辑配置文件,选择高级-------添加选择添加[64]Tunnel-Type:VLAN[65]Tunnel-Medium-Type:802[81]Tunnel-Pvt-Group-ID:VLAN ID7.单击确定8.右键点击连接请求策略,选择新建连接请求策略9.选择自定义策略,并为该策略取个名字10.策略状况选择添加Day-And-Time-Restrictions,配置方法同上。

然后一直下一步并完成。

20.添加远程登录用户。

在本地用户和组中新建一个用户。

11.右键点击新建的用户,进入属性,选择隶属于,删除默认的USERS组21.点击拨入,设置为允许访问12.IAS配置完成。

13.VRV EDP Agent认证成功。

windows 下建立radius服务器安装步骤

RADIUS安装与配置1.安装RADIUS进入添加/删除程序中的添加/删除Windows组件,选择网络服务中的Internet验证服务2.安装IAS后,进入IAS配置界面3.右键点击RADIUS客户端,选择新建RADIUS客户端。

客户端地址为验证交换机的管理地址,点击下一步。

4.选择RADIUS Standard,共享机密为交换机中所配置的key。

点击完成。

5.右键点击远程访问策略,单击新建远程访问策略。

6.为策略取一个名字,点击下一步7.选择以太网,点击下一步8.选择用户,点击下一步1.使用MD5质询,点击下一步,并完成。

2.在右面板中右键点击所新建的策略,选择属性。

3.点击添加,选择Day-And-Time-Restrictions4.选择添加,选择允许,单击确定。

5.删除NAS-Port-Type匹配”Ethernet”,并选择授予访问权限6.单击编辑配置文件,选择高级-------添加选择添加[64]Tunnel-Type:VLAN[65]Tunnel-Medium-Type:802[81]Tunnel-Pvt-Group-ID:VLAN ID7.单击确定8.右键点击连接请求策略,选择新建连接请求策略9.选择自定义策略,并为该策略取个名字10.策略状况选择添加Day-And-Time-Restrictions,配置方法同上。

然后一直下一步并完成。

20.添加远程登录用户。

在本地用户和组中新建一个用户。

11.右键点击新建的用户,进入属性,选择隶属于,删除默认的USERS组21.点击拨入,设置为允许访问12.IAS配置完成。

13.VRV EDP Agent认证成功。

Radius服务器搭建

Radius与IAS的运作流程Radius是一种C/S的通讯协议,它使Radius客户端可以将验证用户身份、授权与记帐等工作转给Radius服务器来运行;或是转给Radius代理服务器,然后再由它转给另外一台Radius服务器。

您可以利用Windows Server 2003内的IAS,来架设Radius服务器或是Radius代理服务器。

IAS可以让Windows Server 2003扮演Radius服务器,而其Radius客户端可以是远程访问服务器、VPN服务器或无线接入点等存取服务器。

IAS服务器扮演Radius服务器的角色,它可以替Radius客户端来运行验证用户身份、授权与记帐的工作。

其运作流程如下:1、远程访问服务器、VPN服务器或无线接入点等存取服务器接收来自客户端的连接请求。

2、存取服务器会转而请求IAS RADIUS服务器来运行验证、授权与记帐的工作。

3、IAS RADIUS服务器会检查用户的帐户名称与密码是否正确,并且利用用户的帐户设置与远程访问策略内的设置,来决定用户是否有权限来连接。

4、若用户有权限来连接,它会通知存取服务器,再由存取服务器让客户端来开始连接。

同时存取服务器也会通知IAS RADIUS服务器将此次的连接请求记录下来。

IAS RADIUS服务器在检查用户身份与帐户设置时,它可以从以下所列的用户帐户数据库中得到这些信息:➢IAS RADIUS服务器的本机安全性,也就是SAM➢Windows nt 4 的域用户帐户数据库➢Active Directory数据库后两者要求IAS RADIUS服务器必须是域的成员,此时它所读取的帐户可以是所属域内的帐户,或是有双向信任关系的其它域内的帐户。

若未将验证、授权与记帐的工作转给RADIUS服务器,则每一台远程访问服务器或VPN服务器必须自己运行这些工作,因此每一台远程访问服务器或VPN 服务器都需要有自己的远程访问策略与远程访问记录文件,如此将增加维护这些信息的负担。

CentOS下Radius服务器搭建

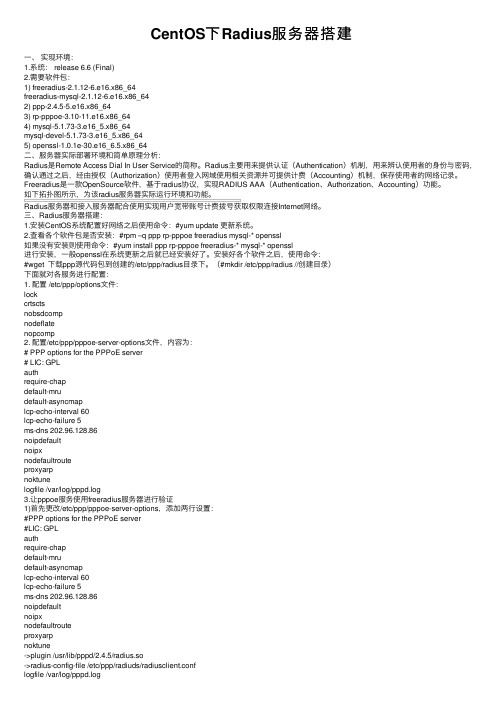

CentOS下Radius服务器搭建⼀、实现环境:1.系统: release 6.6 (Final)2.需要软件包:1) freeradius-2.1.12-6.e16.x86_64freeradius-mysql-2.1.12-6.e16.x86_642) ppp-2.4.5-5.e16.x86_643) rp-pppoe-3.10-11.e16.x86_644) mysql-5.1.73-3.e16_5.x86_64mysql-devel-5.1.73-3.e16_5.x86_645) openssl-1.0.1e-30.e16_6.5.x86_64⼆、服务器实际部署环境和简单原理分析:Radius是Remote Access Dial In User Service的简称。

Radius主要⽤来提供认证(Authentication)机制,⽤来辨认使⽤者的⾝份与密码,确认通过之后,经由授权(Authorization)使⽤者登⼊⽹域使⽤相关资源并可提供计费(Accounting)机制,保存使⽤者的⽹络记录。

Freeradius是⼀款OpenSource软件,基于radius协议,实现RADIUS AAA(Authentication、Authorization、Accounting)功能。

如下拓扑图所⽰,为该radius服务器实际运⾏环境和功能。

Radius服务器和接⼊服务器配合使⽤实现⽤户宽带账号计费拨号获取权限连接Internet⽹络。

三、Radius服务器搭建:1.安装CentOS系统配置好⽹络之后使⽤命令:#yum update 更新系统。

2.查看各个软件包是否安装:#rpm –q ppp rp-pppoe freeradius mysql-* openssl如果没有安装则使⽤命令:#yum install ppp rp-pppoe freeradius-* mysql-* openssl进⾏安装,⼀般openssl在系统更新之后就已经安装好了。

如何在Windows2003_Radius服务器搭建详解

如何Windows2003 Radius服务器搭建1 目的为测试提供指导,加快测试效率,并为WLAN产品积累相应的测试案例。

2 范围1)适用于802.1x Radius测试。

4 术语和定义AP Access Point,接入点AC Access Controller,接入控制器WLAN Wireless Local Access Network,无线局域网VLANVirtual Local Area Network,虚拟局域网5 windows2003 Radius服务器安装步骤5.1 IIS安装在【控制面板->添加或删除程序->添加/删除Windows组件->应用程序服务器】中勾选“”,“Internet信息服务(IIS)”,“启用网络COM+访问”。

点击<确定>,插入Windows2003安装盘,点击<下一步>,完成IIS安装。

图5-1 IIS安装选项5.2 IAS(Internet验证服务)安装在【控制面板->添加或删除程序->添加/删除Windows组件->网络服务】中勾选“Internet 验证服务”,“域名系统(DNS)”。

点击<确定>,插入Windows2003安装盘,点击<下一步>,完成IAS安装。

图5-2 IAS安装选项5.3 Active Directory安装1、在运行栏输入“dcpromo”,进入AD安装向导。

图5-3 输入运行命令2、在安装向导页面点击<下一步>。

图5-4 开始安装向导3、点击<下一步>,继续安装。

图5-5 操作系统兼容性信息4、选择<新域的域控制器>,点击<下一步>。

图5-6 域控制类型5、选择<在新林中的域>,点击<下一步>。

图5-7 创建新域6、输入新的域名,点击<下一步>。

图5-8 新域名7、点击<下一步>,继续安装。

RADIUS服务器搭建和认证流程解析

RADIUS服务器搭建和认证流程解析RADIUS 服务器搭建和认证流程解析RADIUS(Remote Authentication Dial-In User Service)是一种广泛用于认证、授权和账务管理的网络协议。

它为网络设备、服务器和用户提供了一种安全的身份验证机制。

本文将探讨如何搭建一个RADIUS 服务器以及该服务器的认证流程。

一、RADIUS 服务器搭建要搭建一个 RADIUS 服务器,我们需要以下步骤:1. 安装 RADIUS 服务器软件:选择适合你系统的 RADIUS 服务器软件,并按照官方的安装指南进行安装。

常见的 RADIUS 服务器软件有 FreeRADIUS、Microsoft IAS/NPS、Cistron RADIUS 等。

2. 配置 RADIUS 服务器:对于每个 RADIUS 服务器软件,都有相应的配置文件。

打开配置文件,根据实际需求进行配置。

配置项包括服务器 IP 地址、共享密钥、认证方式等。

3. 启动 RADIUS 服务器:根据软件的启动命令,启动 RADIUS 服务器。

一般情况下,启动命令类似于“radiusd -X”,其中的“-X”参数是用于输出详细的调试信息。

二、RADIUS 服务器认证流程解析当一个客户端请求认证时,RADIUS 服务器会按照以下步骤进行认证流程:1. 客户端认证请求发送:客户端(如路由器、交换机等)通过向RADIUS 服务器发送一个认证请求,请求包含用户名和密码等认证信息。

2. RADIUS 服务器接收请求:RADIUS 服务器接收客户端的认证请求,并解析请求中的认证信息。

3. 认证请求转发:RADIUS 服务器将认证请求转发给认证服务器(如 LDAP 服务器、数据库等),以便验证客户端提供的用户名和密码。

4. 用户名密码验证:认证服务器收到请求后,首先验证用户名和密码是否匹配。

如果匹配成功,认证服务器将返回“认证成功”的消息;否则,返回“认证失败”的消息。

CentOS搭建radius服务器用于wifi的wap2认证

CentOS搭建radius服务器⽤于wifi的wap2认证 1,⽹络拓扑 IP规划明细IP 备注路由器WAN⼝192.168.1.10路由器LAN⼝ 192.168.0.0/24Radius服务器 192.168.1.100 2,环境查看 路由器型号为TP-Link TL-WAR1200L也可以使⽤其他⽀持WPA2认证的路由器 3,安装FreeRadius 安装yum -y install freeradius freeradius-utils freeradius-mysql 启动radiussystemctl start radiusdsystemctl enable radiusd ⽇志在/var/log/radius/radius.log 也可以使⽤调试模式启动,直接在当前页⾯显⽰⽇志radiusd -X FreeRADIUS 3.0的测试 修改配置⽂件vim /etc/raddb/users 把以下⾏的注释取消 测试[root@localhost ~]# radtest steve testing localhost 0 testing123 如果输出"Access-Accept"表⽰成功了,"Access-Reject"表⽰失败了。

使⽤radius -X启动则在终端显⽰以下代表认证成功 关闭radius测试会提⽰没有响应 测试完把注释在加上 4,安装mariadb 安装yum install -y mariadb-server mariadb 启动systemctl start mariadbsystemctl enable mariadb 运⾏安全设置mysql_secure_installation 进⼊数据库[root@localhost ~]# mysql -uroot -pEnter password: 创建数据库并授权MariaDB [(none)]> create database radius;Query OK, 1 row affected (0.00 sec)MariaDB [(none)]> grant all on radius.* to radius@'localhost' identified by 'radius';Query OK, 0 rows affected (0.00 sec)MariaDB [(none)]> flush privileges;Query OK, 0 rows affected (0.00 sec) 5,配置radius和数据库 导⼊数据库[root@localhost ~]# mysql -uroot -p radius < /etc/raddb/mods-config/sql/main/mysql/schema.sql 为/etc/raddb/mods-enabled创建软连接[root@localhost ~]# ln -s /etc/raddb/mods-available/sql /etc/raddb/mods-enabled/ 查看[root@localhost ~]# ll /etc/raddb/mods-enabled/sqllrwxrwxrwx 1 root root 29 1⽉ 19 14:09 /etc/raddb/mods-enabled/sql -> /etc/raddb/mods-available/sql 配置SQL模块/ raddb/mods-available/ SQL,并更改数据库连接参数,以适合环境[root@localhost ~]# vim /etc/raddb/mods-available/sql 设置以下项,其余项保持默认driver = "rlm_sql_mysql"dialect = "mysql"server = "localhost"port = 3306login = "radius"password = "radius"radius_db = "radius"read_clients = yes 然后,将/etc/raddb/mods-enabled/sql所属组更改为radiusd#chgrp -h radiusd /etc/raddb/mods-enabled/sql 添加客户端连接设置,添加允许所有⽤户接⼊,如需特定ip访问,ip可以⾃由更改。

Windows 2008 Server搭建Radius服务器

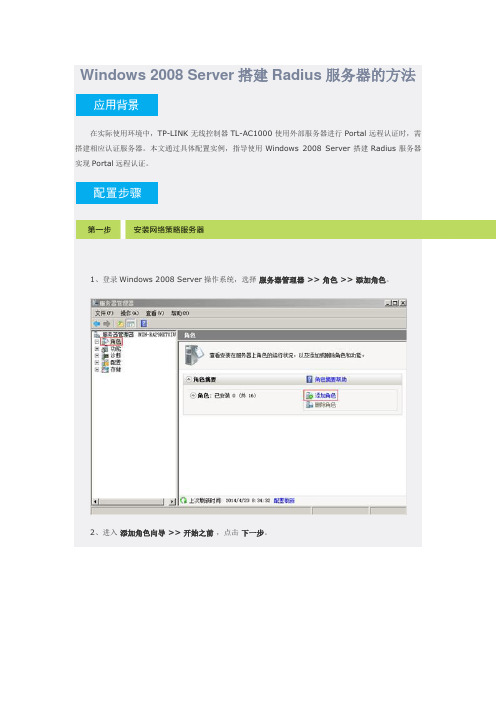

Windows 2008 Server搭建Radius服务器的方法在实际使用环境中,TP-LINK无线控制器TL-AC1000使用外部服务器进行Portal远程认证时,需搭建相应认证服务器。

本文通过具体配置实例,指导使用Windows 2008 Server搭建Radius服务器实现Portal远程认证。

1、登录Windows 2008 Server操作系统,选择服务器管理器 >> 角色 >> 添加角色。

2、进入添加角色向导>> 开始之前,点击下一步。

3、进入服务器角色,勾选网络策略和访问服务,点击下一步。

4、进入网络策略和访问服务,点击下一步。

5、进入角色服务,勾选网络策略服务器,点击下一步。

6、进入确认,点击安装。

7、安装完毕,点击关闭。

1、进入开始 >> 管理工具 >> 计算机管理,选择本地用户和组 >> 用户,右击选择新用户。

2、添加用户名、密码(本例为customer、customer),点击创建。

3、右击新建的用户,选择属性 >> 拨入,网络访问权限选择为允许访问,点击应用>> 确定。

3、右击组,选择新建组,设置组名(本例为portal),在成员选项中点击添加。

4、选择用户,将添加的用户(customer)添加到该组中,点击创建。

1、进入开始 >> 管理工具 >> 网络策略服务器,选择用于拨号或VPN连接的RADIUS服务器,点击配置VPN或拨号。

2、选择拨号连接,点击下一步。

3、进入指定拨号或VPN服务器,在RADIUS客户端选项中点击添加。

4、在地址(IP或DNS)一栏中输入AC无线控制器的IP地址,设定共享机密,点击确定 >> 下一步。

注意:此处“共享机密”需同AC中的“共享密钥”相同。

5、进入配置身份验证方法,勾选MS-CHAP、MS-CHAP2 两种加密方式,点击下一步。

架设freeradius的radius服务器

在虚拟机上安装freeradius的radius服务器一、安装openssl1) 下载openssl:从/source/下载最新的源文件。

这里是openssl-0.9.8h.tar.gz2) tar zxvf openssl-0.9.8h.tar.gz3) cd openssl-0.9.8h4) ./config –prefix=/usr/local/openssl shared5) make6) make test7) make install8) 备份/etc/profile cp /etc/profile /etc/profile.bak9) 编辑/etc/profile 在这个文件的末尾加入LD_LIBRARY_PATH=/usr/local/openssl/libLD_PRELOAD=/usr/local/openssl/lib/libcrypto.soexport LD_LIBRARY_PATH LD_PRELOAD10) 备份之前的/usr/bin/opensslmv /usr/bin/openssl /usr/bin/openssl.backln -s /usr/local/openssl/bin/openssl /usr/bin/openssl11) 检查openssl是否安装完成输入openssl version –a 会有下面的提示:OpenSSL 0.9.8h 28 May 2008built on: Tue Jul 1 17:14:25 CST 2008platform: linux-elfoptions: bn(64,32) md2(int) rc4(idx,int) des(ptr,risc1,16,long) idea(int)blowfish(idx)compiler: gcc -fPIC -DOPENSSL_PIC -DOPENSSL_THREADS-D_REENTRANT -DDSO_DLFCN -DHAVE_DLFCN_H -DL_ENDIAN-DTERMIO -O3 -fomit-frame-pointer -Wall-DOPENSSL_BN_ASM_PART_WORDS -DOPENSSL_IA32_SSE2-DSHA1_ASM -DMD5_ASM -DRMD160_ASM -DAES_ASMOPENSSLDIR: "/usr/local/openssl/ssl"至此openssl安装完成二、安装freeradius1)从上下载freeraidus源码freeradius-server-2.0.5.tar.gz。

radius服务器的配置

RADIUS

试验环境

三台虚拟机,一台radius-server,一台vpn-server,一台远程client

1.配置vpn-server,l连接radius的ip

2.注意,先不连接radius服务器

3.使用远程客户端拨号连接到vpn-server,成功,说明vpn-server配置没问题

4.改成RADIUS身份验证并配置

5.添加radius服务器地址,输入机密

6.同样,记账也改成radius记账并输入服务器地址,重启路由远程服务即可

7.我们再到RADIUS服务器上配置,安装组件

8.在管理工具中打开,新建radius客户端

9.输入共享的机密,就是在vpn服务器上添加radius服务器时输入的机密

10.在远程访问记录上勾选上

11.接下来我们在到远程客户端上发现vpn连接已经断了,出现如下图

12.接下来我们在radius服务器上创建用户,然后远程客户端使用在radius服务器上创建的用户拨号,登陆成功。

13.我们再到radius服务器查看记录

试验成功。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

802.1X认证完整配置过程说明

802.1x认证的网络拓布结构如下图:

认证架构

1、当无线客户端在AP的覆盖区域内,就会发现以SSID标识出来的无线信号,从中可以看到SSID名称和加密类型,以便用户判断选择。

2、无线AP配置成只允许经过802.1X认证过的用户登录,当用户尝试连接时,AP会自动设置一条限制

通道,只让用户和RADIUS服务器通信,RADIUS服务器只接受信任的RADIUS客户端(这里可以理解为AP或者无线控制器),用户端会尝试使用802.1X,通过那条限制通道和RADIUS服务器进行认证。

3、RADIUS收到认证请求之后,首先会在AD中检查用户密码信息,如果通过密码确认,RADIUS会收集一些信息,来确认该用户是否有权限接入到无线网络中,包括用户组信息和访问策略的定义等来决定拒绝还是允许,RADIUS把这个决定传给radius客户端(在这里可以理解为AP或者无线控制器),如果是拒绝,那客户端将无法接入到无线网,如果允许,RADIUS还会把无线客户端的KEY传给RADIUS客户端,客户端和AP会使用这个KEY加密并解密他们之间的无线流量。

4、经过认证之后,AP会放开对该客户端的限制,让客户端能够自由访问网络上的资源,包括DHCP,获取权限之后客户端会向网络上广播他的DHCP请求,DHCP服务器会分配给他一个IP地址,该客户端即可正常通信。

我们的认证客户端采用无线客户端,无线接入点是用TP-LINK,服务器安装windows Server 2003 sp1;所以完整的配置方案应该对这三者都进行相关配置,思路是首先配置RADIUS server 端,其次是配置无线接入点,最后配置无线客户端,这三者的配置先后顺序是无所谓的。

配置如下:

配置RADIUS server步骤:

配置RADIUS server 的前提是要在服务器上安装Active Directory ,IAS(internet验证服务),IIS管理器(internet信息服务管理器),和证书颁发机构;

在AD和证书服务没有安装时,要先安装AD然后安装证书服务,如果此顺序反了,证书服务中的企业根证书服务则不能选择安装;

一:安装AD,IIS

安装见附件《AD安装图文教程》

二:安装IAS

1、添加删除程序—》添加删除windows组件

2、选择“网络服务”,点击“详细信息”

3、选择“Internet验证服务”,点击“确定”

4、点击“下一步”,windows会自动安装IAS。

5、安装好之后,在“管理工具”里面就会看到“Internet验证服务”,打开之后,在AD中注册服务器,使IAS 能够读取AD里面的帐号。

三、安装证书颁发机构

“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows 组件向导”的组件中选择“证书服务”并按提示安装;

在这四个管理部件都安装的条件下,可以配置RADIUS服务器了。

默认域安全设置

进入“开始”—〉“管理工具”—〉“域安全策略”,进入默认域安全设置,展开“安全设置”—〉“账户策略”—〉“密码策略”,在右侧列出的策略中,右键点击“密码必须符合复杂性要求”选择“属性”,将这个策略设置成“已禁用”,

在完成此设置后,后面创建客户端密码时会省去一些设置密码的麻烦。

配置Active Directory用户和计算机

在“开始”—〉“管理工具”中打开“Active Directory”,展开根域(根域的命名方式见帮助),在“USERS”中新建一个组

将新建的组归类到安全组,作用于全局,点击确定即完成新建组

再在“USERS”中新建一个用户,这个用户的的姓名一定要记住,它是在无线客户端证书验证时要用的名字

点击下一步,输入密码,这个密码一定要记住,它是在无线客户端要用的密码,单击下一步完成新创建用户。

将新建用户zgongchang加入到新建的组test1中

选择组时,用“高级”—“立即查找”,选择你想加入的组,以后点击“确定”—“确定”即可

右键单击新建组test1,点击“属性”,开始配置新建的组(新建用户zgongchang也在其

中),点击“隶属于”选项卡,点击“添加”,在选择组中点击“高级”,

“立即查找”选择所有组(在保险情况下,最好全选),然后“确定”“确定”,“隶属于”设置完毕

点击“管理者”,和上面相似,选择被“zgongchang”管理。

至此,AD这边的配置完成。

设置自动申请证书

下面是说明如何使用组策略管理单元,在默认组策略对象中创建自动申请证书;

进入“开始”—〉“管理工具”—〉“Active Directory用户和计算机”,会显示在根域下的各个单元,右键单击根域(),点击“属性”

会打开根域属性的配置框,点击“组策略”选项卡,将“Default Domain Policy”选上,并点击“编辑”,就会进入“组策略编辑器”,展开“计算机配置”—〉“Windows设置”—〉“安全设置”—〉“公钥策略”—〉“自动申请证书”,点击右键,“新建”“自动证书申请”,下面会进入自动证书申请向导中,“证书模版”一般选用“计算机”,点击下一步即可完成自动申请证书。

自动申请证书以后,在“组策略编辑器”的“自动申请证书”右侧框中会有一个申请成功的“计算机”。

配置internet验证服务(IAS)

在“开始”—〉“管理工具”中打开“Internet验证服务”,逐项配置“RADIUS客户端”

“远程访问记录”“远程访问策略”“连接请求处理”,图示如下

配置“RADIUS客户端”

在我们的配置环境中,就是配置无线接入点(200.5.5.238)

RADIUS客户端的IP地址一定是无线接入点的IP地址,这一点最重要

“客户端-供应商”一般选择RADIUS Standard,“共享的机密”中随便输入你记住的密码

至此,RADIUS客户端配置完成。

配置“远程访问策略”

进入远程访问策略配置向导,策略名就用好记的字串就可以,如:HD,访问方法一定要用“无线”

给所建的组test1授予访问权限,下面设置身份验证方法,点击“配置”设置PEAP的属性,我们使用EAP-MSCHAP(V2),点击“编辑”身份验证充实次数一般用2;点击确定-确定

点击“完成”,至此远程访问策略设置完毕。

一个用户能否登录成功,除了取决于前面设置的远程访问策略之外,还受用户的远程接入权限设置。

默认情况下,远程访问权限是拒绝的,需要管理员手动调整,如果用户过多,就可以采用下面方法。

在“Internet验证服务”控制台—》远程访问策略中找到刚才创建好的策略,查看属性,点击“编辑配置文件”

选择“高级”选项卡,点击“添加”

选择“忽略用户的拨入属性”,点击“添加”

选择为“真”,默认是“假”

添加好之后

经过以上配置之后,即可忽略用户属性里面的拨入权限设置

查看记录

在设置完毕AD、IAS和IIS三个部件后,RADIUSServer端的设置算是大功告成,如果想随时看客户端验证过程的记录信息,可以看远程访问记录,右键单击桌面的“我的电脑”,选择“管理”,打开“计算机管理”,展开“系统工具”中的“事件查看器”,点击“系统”,可以查看客户端验证过程的信息。

六、配置RADIUS客户端

我这里的RADIUS客户端是无线控制器,验证方法选择802.1X EAP,加密方法选择WPA/WPA-TKIP,点

击802.1X的config,WPA/WPA-TKIP的config在这里无需配置。

在802.1X认证配置项里面填写好IAS服务器的IP地址和共享机密

常见的胖AP配置也大同小异,这里以D-Link的一款无线AP为例,安全和加密方式选择WPA-TKIP,填写IAS服务器IP和共享机密。

七、无线客户端设置

经过以上设置之后,在笔记本的无线网络连接里面会看到一个经过WPA加密的SSID,点击连接时,会出现无法找到证书的错误,这是因为windowsXP的默认设置不符合要求。

打开无线网络连接的属性—》无线网络配置,选择正确的SSID,点击属性

网络验证选择WPA,数据加密TKIP

点击“验证”选项卡,选择EAP类型为“受保护的EAP(PEAP),点击属性

勾掉“验证服务器证书“选项,选择”安全密码(EAP-MSCHAP v2),点击配置

勾掉“自动使用windows登录名和密码”

完成以上配置之后,就可以正常连接到IAS服务器,提示输入用户名密码

如果客户端是域成员,可以通过组策略完成以上客户端的配置。