Linu 安全加固基线明细

linux系统安全加固规范

Linux主机操作系统加固规范目录第1章概述21.1目的错误!未定义书签。

1.2适用范围错误!未定义书签。

1.3适用版本错误!未定义书签。

1.4实施错误!未定义书签。

1。

5例外条款错误!未定义书签。

第2章账号管理、认证授权22。

1账号22.1。

1用户口令设置22.1。

2root用户远程登录限制32.1.3检查是否存在除root之外UID为0的用户32.1。

4root用户环境变量的安全性32.2认证错误!未定义书签。

2。

2。

1远程连接的安全性配置42。

2.2用户的umask安全配置42.2。

3重要目录和文件的权限设置52.2。

4查找未授权的SUID/SGID文件62.2.5检查任何人都有写权限的目录62。

2。

6查找任何人都有写权限的文件72.2。

7检查没有属主的文件72。

2。

8检查异常隐含文件8第3章日志审计93.1日志93。

1。

1syslog登录事件记录93。

2审计93。

2.1Syslog.conf的配置审核9第4章系统文件104。

1系统状态104。

1。

1系统core dump状态10第1章概述1.1 适用范围本配置标准的使用者包括:服务器系统管理员、应用管理员、网络安全管理员。

1.2 适用版本LINUX系列服务器;第2章账号管理、认证授权2.1 账号2.1.1 用户口令设置2.1.2 root用户远程登录限制2.1.3 检查是否存在除root之外UID为0的用户2.1.4 root用户环境变量的安全性2.1.5 远程连接的安全性配置2.1.6 用户的umask安全配置2.1.7 重要目录和文件的权限设置2.1.8 查找未授权的SUID/SGID文件2.1.9 检查任何人都有写权限的目录2.1.10 查找任何人都有写权限的文件2.1.11 检查没有属主的文件2.1.12 检查异常隐含文件第3章日志审计3.1 日志3.1.1 syslog登录事件记录3.2 审计3.2.1 Syslog.conf的配置审核第4章系统文件4.1 系统状态4.1.1 系统core dump状态。

Linux系统安全配置基线要点

Linux系统安全配置基线

目录

第1章概述 (1)

1.1目的 (1)

1.2适用范围 (1)

1.3适用版本 (1)

第2章安装前准备工作 (1)

2.1需准备的光盘 (1)

第3章操作系统的基本安装 (1)

3.1基本安装 (1)

第4章账号管理、认证授权 (2)

4.1账号 (2)

4.1.1用户口令设置 (2)

4.1.2检查是否存在除root之外UID为0的用户 (3)

4.1.3检查多余账户 (3)

4.1.4分配账户 (3)

4.1.5账号锁定 (4)

4.1.6检查账户权限 (5)

4.2认证 (5)

4.2.1远程连接的安全性配置 (5)

4.2.2限制ssh连接的IP配置 (5)

4.2.3用户的umask安全配置 (6)

4.2.4查找未授权的SUID/SGID文件 (7)

4.2.5检查任何人都有写权限的目录 (7)

4.2.6查找任何人都有写权限的文件 (8)

4.2.7检查没有属主的文件 (8)

4.2.8检查异常隐含文件 (9)

第5章日志审计 (10)

5.1日志 (10)

5.1.1syslog登录事件记录 (10)

5.2审计 (10)

5.2.1Syslog.conf的配置审核 (10)

5.2.2日志增强 (11)

5.2.3syslog系统事件审计 (11)

第6章其他配置操作 (12)

6.1系统状态 (12)

6.1.1系统超时注销 (12)

6.2L INUX服务 (12)

6.2.1禁用不必要服务 (12)

第7章持续改进 (13)。

Linux项目加固清单

Linux主机加固清单一、加固主机列表本次安全加固服务的对象包括:编号IP地址操作系统用途或服务服务器填写规则:编号统一使用“型号_地址缩写_数字”型号(H-主机;D-设备),数字使用三位数字顺序号。

二、加固方案2.1 H-YT-001基本信息设备所在地正式域名/主机名外部IP地址内部IP地址网关域名服务器操作系统版本号硬件信息中央处理器内存外部存储设备应用服务信息名称应用服务及版本情况其他信息安全补丁情况其他情况2.1.1操作系统加固方案2.1.1.1补丁安装编号:Linux-01002 Linux-01005 Linux-02001名称:补丁安装系统当前状态:实施方案:补丁地址:https:///security/updates/RPM包:# rpm -Fvh [文件名]实施目的:可以使系统版本为最新并解决安全问题实施风险:请慎重对系统打补丁,补丁安装应当先在测试机上完成。

补丁安装可能导致系统或摹写服务无法工作正常。

在下载补丁包时,一定要对签名进行核实,防止执行特洛伊木马。

是否实施:是否(客户填写)2.1.1.2帐号、口令策略修改编号:Linux-03001 Linux-03002 Linux-03003Linux-03004 Linux-03005名称:去除不需要的帐号、修改默认帐号的shell变量系统当前状态:实施方案:# userdel lp# groupdel lp如果下面这些系统默认帐号不需要的话,建议删除。

lp, sync, shutdown, halt, news, uucp, operator,games, gopher修改一些系统帐号的shell变量,例如uucp,ftp和news等,还有一些仅仅需要FTP功能的帐号,一定不要给他们设置/bin/bash或者/bin/sh等Shell变量。

可以在/etc/passwd中将它们的shell变量设为/bin/false或者/dev/null等,也可以使用usermod -s /dev/null username命令来更改username的shell为/dev/null。

linux系统安全基线

linux系统安全基线Linux系统安全基线是指在构建和维护Linux操作系统时,按照一系列预定义的安全措施和规范来实施的一种最佳实践。

它主要是为了减少系统遭受恶意攻击的概率,保护系统的机密性、完整性和可用性。

本文将详细阐述Linux系统安全基线涉及的各个方面,并一步一步回答有关问题。

第一步:建立访问控制机制首先,我们需要建立合理的访问控制机制来限制用户的权限。

这可以通过为每个用户分配适当的权限级别和角色来实现。

例如,管理员账户应该具有最高的权限,而普通用户账户只能执行有限的操作。

此外,应该禁用不必要的账户,并定期审计所有账户和权限。

问题1:为什么建立访问控制机制是Linux系统安全基线的重要组成部分?答:建立访问控制机制可以限制用户的权限,避免未经授权的访问和滥用系统权限,从而提高系统的安全性。

问题2:如何建立访问控制机制?答:建立访问控制机制可以通过分配适当的权限级别和角色给每个用户来实现,同时禁用不必要的账户,并定期审计账户和权限。

第二步:加强系统密码策略系统密码是保护用户账户和系统数据的重要屏障,因此需要加强密码策略。

这包括要求用户使用强密码、定期更新密码、限制密码尝试次数等。

此外,为了避免密码泄露和未经授权的访问,应该启用多因素身份验证。

问题3:为什么加强系统密码策略是Linux系统安全基线的重要组成部分?答:加强系统密码策略可以提高账户和系统数据的安全性,避免密码泄露和未经授权的访问。

问题4:如何加强系统密码策略?答:加强系统密码策略可以通过要求用户使用强密码、定期更新密码、启用密码复杂性检查、限制密码尝试次数等方式来实现。

第三步:更新和修补系统Linux系统安全基线要求及时更新和修补系统以纠正已知的漏洞和安全问题。

这涉及到定期更新操作系统和软件包,并及时应用安全补丁。

此外,应该禁用不必要的服务和端口,以减少攻击面。

问题5:为什么更新和修补系统是Linux系统安全基线的重要组成部分?答:更新和修补系统可以修复已知的漏洞和安全问题,减少系统受攻击的风险。

linux系统安全加固规范

Linux主机操纵零碎加固规范之杨若古兰创作

目录

第1章概述1

第章账号管理、认证授权

账号

第3章日志审计9

第4章零碎文件11

??零碎形态错误!未指定书签。

4.1.1零碎core dump形态11

第1章概述

1.1 适用范围

本配置尺度的使用者包含:服务器零碎管理员、利用管理员、收集平安管理员.

1.2 适用版本

LINUX系列服务器;

第2章账号管理、认证授权

2.1 账号

2.1.1 用户口令设置

2.1.2 root用户近程登录限制

2.1.3 检查是否存在除root以外UID为0的用户

2.1.4 root用户环境变量的平安性

2.1.5 近程连接的平安性配置

2.1.6 用户的umask平安配置

2.1.7 主要目录和文件的权限设置

2.1.8 查找未授权的SUID/SGID文件

2.1.9 检查任何人都有写权限的目录

2.1.10 查找任何人都有写权限的文件

2.1.11 检查没有属主的文件

2.1.12 检查异常隐含文件

第3章日志审计3.1 日志

3.1.1 syslog登录事件记录

3.2 审计

3.2.1

第4章零碎文件4.1 零碎形态

4.1.1 零碎core dump形态。

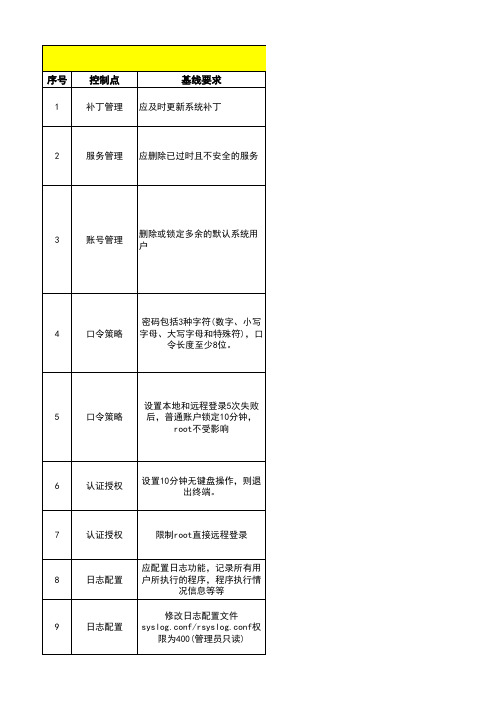

操作系统安全基线

序号控制点基线要求1补丁管理应及时更新系统补丁2服务管理应删除已过时且不安全的服务3账号管理删除或锁定多余的默认系统用户4口令策略密码包括3种字符(数字、小写字母、大写字母和特殊符),口令长度至少8位。

5口令策略设置本地和远程登录5次失败后,普通账户锁定10分钟,root不受影响6认证授权设置10分钟无键盘操作,则退出终端。

7认证授权限制root直接远程登录8日志配置应配置日志功能,记录所有用户所执行的程序,程序执行情况信息等等9日志配置修改日志配置文件syslog.conf/rsyslog.conf权限为400(管理员只读)10协议安全使用SSH等相对安全的加密协议进行远程连接11操作安全记录bash命令历史记录12权限设置对重要的口令文件权限进行限制,防止恶意修改13权限设置拒绝系统默认的系统帐号使用ftp服务linux类基线:共13项,适用于centos 7+(注意:部分配置完成后需要重操作指南根据组织的信息安全策略要求,为系统安装系统安全补丁检测以下服务是不是运行中,若不需要以下服务,则删除服务:telnet . rsh . NIS . TFTP . Talk . chargen-dgram . daytime-dgram .echo-dgram . tcpmux-server若不需要以下系统默认账户,建议删除或锁定:adm . lp . mail . uucp . operator . games . gopher . ftp . nobody . rpm . dbus. avahi . mailnull . smmsp . nscd . vcsa . rpc . rpcuser . nfsnobody . sshd .pcap . ntp .haldaemon . distcache . apache . webalizer . squid . xfs .gdmsabayon . named删除用户:#userdel username;锁定用户:1.修改/etc/shadow文件,用户名后的第一个冒号后加一个感叹号"!"2.将/etc/passwd文件中的shell域设置成/bin/nologin#vi /etc/security/pwquality.confminlen = 8 密码至少8位minclass = 3 至少3种字符指定当本地用户登陆失败次数等于或者大于允许的重试次数则账号被锁定:1.本地登录失败锁定:#vi /etc/pam.d/system-auth 在第2行添加:auth required pam_tally2.so deny=5 unlock_time=600 no_lock_time2.远程登录失败锁定:#vi /etc/pam.d/sshd 在第2行添加:auth required pam_tally2.so deny=5 unlock_time=600 no_lock_time#vim /etc/ssh/sshd_config将"#ClientAliveInterval 0"更改为"ClientAliveInterval 600"重启SSH服务:service sshd restart#vi /etc/ssh/sshd_config将"PermitRootLogin yes"改为"PermitRootLogin no"重启SSH服务:service sshd restartaccton默认是不开启,需要先创建记录文件再开启:#touch /var/log/pacct 创建记录文件#accton /var/log/pacct 开启并记录信息(#accton off 关闭)1.centos6以前版本#chmod 400 /etc/syslog.conf2.centos7+版本#chmod 400 /etc/rsyslog.conf#/etc/init.d/sshd start 启动SSH#/etc/init.d/sshd stop 停止SSH#/etc/init.d/sshd status 查看运行状态#chkconfig --level 2345 sshd on 设置开机启动1).#vi /etc/profile 在底部添加以下代码:#------------------------------------------#historyHISTFILESIZE=4096HISTSIZE=4096USER_IP=`who -u am i 2>/dev/null| awk '{print $NF}'|sed -e 's/[()]//g'` if [ -z $USER_IP ]thenUSER_IP=`hostname`fiHISTTIMEFORMAT="[%F %T] [`whoami`: $USER_IP] "export HISTTIMEFORMAT#------------------------------------------2).#source /etc/profile 重新加载配置文件对/etc/passwd、/etc/shadow、/etc/ group进行以下权限配置:#chown root:/etc/passwd /etc/shadow /etc/group#chmod 644 /etc/passwd /etc/group#chmod 400 /etc/shadow1).#touch /etc/ftpusers 创建文件2).#chmod 644 /etc/ftpusers 配置访问限制3).vi /etc/ftpusers 将不使用的系统默认账户添加进文件里rootdaemonsysy...需要重启服务/系统)检测方法1、 判定条件服务器不存在中高危漏洞。

绿盟Linux安全配置基线

绿盟Linux安全配置基线绿盟安全加固项目Linux 系统安全配置基线绿盟2009年 3月绿盟第 1 页共 15 页绿盟安全加固项目版本版本控制信息更新日期更新人审批人创建 2009年1月 V1.0备注:1. 若此文档需要日后更新~请创建人填写版本控制表格~否则删除版本控制表格。

绿盟第 2 页共 15 页绿盟安全加固项目目录第1章概述 ..................................................................... ............................................... 错误~未定义书签。

1.1 目的 ..................................................................... ...............................................错误~未定义书签。

1.2 适用范围 ...........................................................................................................错误~未定义书签。

1.3 适用版本 ..................................................................... ......................................错误~未定义书签。

1.4 实施 ..................................................................... ...............................................错误~未定义书签。

(完整word版)Linux安全配置基线-2018.5.23

Linux 系统安全配置基线武汉明嘉信信息安全检测评估有限公司文档变更记录备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述 (4)1.1 目的 (4)1.2 适用范围 (4)1.3 适用版本 (4)1.4 实施 (4)1.5 例外条款......................................................................................... 错误!未定义书签。

第2章帐号管理、认证授权. (5)2.1 帐号 (5)2.1.1用户口令设置 (5)2.1.2用户口令强度要求 (5)2.1.3用户锁定策略 (6)2.1.4root用户远程登录限制 (6)2.1.5检查是否存在除root之外UID为0的用户 (7)2.1.6root用户环境变量的安全性 (7)2.2 认证 (7)2.2.1远程连接的安全性配置 (7)2.2.2用户的umask安全配置 (8)2.2.3重要目录和文件的权限设置 (8)2.2.4查找未授权的SUID/SGID文件* (9)2.2.5检查任何人都有写权限的目录* (10)2.2.6查找任何人都有写权限的文件* (10)2.2.7检查没有属主的文件* (11)2.2.8检查异常隐含文件* (11)2.2.9登录超时设置 (12)2.2.10使用SSH远程登录 (12)2.2.11Root远程登录限制 (13)2.2.12关闭不必要的服务* (13)第3章日志审计 (15)3.1 日志 (15)3.1.1syslog登录事件记录* (15)3.2 审计 (15)3.2.1Syslog.conf的配置审核* (15)第4章系统文件 (17)4.1 系统状态 (17)4.1.1系统core dump状态 (17)第5章评审与修订 (18)第1章概述1.1 目的本文档规定了武汉明嘉信信息安全检测评估有限公司技术部所维护管理的LINUX 操作系统的主机应当遵循的操作系统安全性设置标准,本文档旨在指导系统管理人员或安全检查人员进行LINUX 操作系统的安全合规性检查和配置。

Linux安全加固基线明细

级别 基线详述

应按照不同的用户分配不同的账号,避免不同 3 用户间共享账号,避免用户账号和设备间通信

使用的账号共享。

CentOS-2

3 应删除与运行、维护等工作无关的账号。

CentOS-3 CentOS-4 CentOS-5

CentOS-6 CentOS-7 CentOS-8

少1个,为正数如3表示最多3个,minclass特殊字符个数。

(3)也可以修改文件/etc/login.defs来定义密码长度,配置如下内容:

PASS_MIN_LEN=10

1、参考配置

(1)设置密码生存周期 修改文件/etc/login.defs,配置如下内容:

确认

PASS_MAX_DAYS=60

1、参考配置

控制用户缺省访问权限,当在创建新文件或目

1

录时 应屏蔽掉新文件或目录不应有的访问允 许权限。防止同属于该组的其它用户及别的组

的用户修改该用户的文件或更高限制。

控制FTP进程缺省访问权限,当通过FTP服务创 3 建新文件或目录时应屏蔽掉新文件或目录不应

有的访问允许权限。

在保证业务网络稳定运行的前提下,安装最新 的OS补丁。补丁在安装前需要测试确定。

1 启用记录cron行为日志功能

CentOS-18 CentOS-19

CentOS-20

CentOS-21 CentOS-22 CentOS-23

1 关闭不必要的服务。

2

修改系统banner,避免泄漏操作系统名称,版 本号,主机名称等,并且给出登陆告警信息

1

.rhosts,.netrc,hosts.equiv等文件都具有 潜在的危险,如果没有应用,应该删除

Linux系统安全加固配置规范

Linux系统安全加固配置规范目录1、目的 (4)2、适用范围 (4)3、具体设置 (4)1、目的本方案明确Linux系统安全配置基本要求;通过实施本配置方案,建立Linux系统安全基线。

2、适用范围本方案适用于Cent OS 系统。

3、具体设置3.1物理安全3.1.1设置服务器BIOS密码且修改引导次序,禁止从软驱、光驱、USB方式启动系统。

3.2系统安装3.2.1系统安装镜像应来自官方网站,安装系统前应对安装镜像进行完整性校验,软件应按需安装;3.2.2系统安装时应设置GRUB引导密码;3.2.3系统安装毕后使用官方源进行更新,运行#yum update待更新软件名,应对已知高危漏洞进行修补。

漏洞信息参考CVE漏洞库或Bugtraq 漏洞库;3.2.4系统更新完毕后,运行#chkconfig --level 35 yum-update off关闭系统自动更新服务。

3.2.5运行#rpm –qa > /var/5173/rpmlist,记录系统软件安装列表信息。

3.3账号口令3.3.1按照用户分配账号,避免不同用户间共享账号,避免用户账号和设备间通信使用的账号共享;根据系统要求及业务需求,建立多用户组,将用户账号分配到相应的用户组;3.3.2编辑/etc/pam.d/system-auth,禁止空口令用户登陆,将以下字段auth sufficient pam_unix.so nullok try_first_passpassword sufficient pam_unix.so md5 shadow nulloktry_first_pass use_authtok改为auth sufficient pam_unix.so try_first_passpassword sufficient pam_unix.so md5 shadowtry_first_pass use_authtok3.3.3编辑/etc/login.defs,修改口令长度、口令生存周期、口令过期告警策略,修改字段如下:PASS_MAX_DAYS 90PASS_MIN_DAYS 0PASS_MIN_LEN 8PASS_WARN_AGE 10注:策略更改后对新建用户有效,口令过期后无法登陆系统,可以运行#chage -M 90 –W 10 username单独修改某一账号口令有效期。

linux系统安全配置基线

linux系统安全配置基线Linux系统的安全配置基线是指为了保护系统免受各种威胁和攻击,所采取的一系列配置措施和安全策略。

一个良好的安全配置基线可以有效减少系统被攻击的风险,并保护系统的机密性、完整性和可用性。

以下是一些常见的Linux系统安全配置基线措施:1.更新和升级软件:定期更新和升级操作系统和软件包,以获取最新的安全补丁和修复漏洞。

2.禁用不必要的服务和端口:关闭不需要的网络服务和端口,只保留必要的服务,以减少系统暴露在外部的风险。

3.配置强密码策略:设置密码复杂性和长度要求,包括大写字母、小写字母、数字和特殊字符的组合,并定期要求密码更换。

4.设置账户锁定策略:在一定的登录尝试失败次数后,锁定用户账户,以防止恶意破解密码。

5.使用防火墙:配置和启用系统防火墙,限制进入和离开系统的网络连接,只允许必要的通信。

6.禁用root远程登录:禁止root账户通过SSH远程登录系统,使用普通用户登录后再通过su或sudo提升权限。

7.文件和目录权限设置:将敏感文件和目录设置为只有root用户或授权用户可读写,限制其他用户的访问权限。

8.定期备份数据:定期备份系统数据和配置,以防止数据丢失或系统故障时能够恢复系统。

9.启用日志记录:启用系统的日志记录功能,并定期检查和分析日志文件,及时发现异常行为和攻击行为。

10.安装和配置入侵检测系统(IDS):通过安装和配置IDS,可以实时监控系统的网络流量和行为,并发现潜在的入侵行为。

11.限制物理访问:对于物理服务器,限制只有授权人员可以访问服务器,并监控系统进出的人员和设备。

12.安全审计和漏洞扫描:定期进行安全审计和漏洞扫描,发现系统中的安全隐患和漏洞,并及时修复。

13.加密通信:通过使用SSL / TLS等加密协议,保障网络通信的机密性和完整性。

14.安装安全软件和工具:安装合适的安全软件和工具,如防病毒软件、入侵检测系统、防火墙等,增强系统的安全性。

linux系统安全配置基线

linux系统安全配置基线Linux系统安全配置基线一、概述Linux系统是广泛应用于服务器和个人计算机的操作系统,为了保障系统的安全性,需要进行安全配置。

本文将介绍Linux系统安全配置的基线要求,包括密码策略、用户权限管理、网络安全、日志审计等方面。

二、密码策略1. 密码长度:设置密码最小长度为8个字符,建议包括大小写字母、数字和特殊字符,并定期更换密码。

2. 密码复杂度:要求密码包含大小写字母、数字和特殊字符,不允许使用常见的弱密码。

3. 密码锁定:设置密码锁定策略,限制密码输入错误次数,并设置锁定时间,以防止暴力破解。

三、用户权限管理1. 最小权限原则:给予用户最小权限,避免赋予过高的权限,以减少潜在的安全风险。

2. 禁用不必要的账户:禁用或删除不再使用的账户,避免被攻击者利用。

3. 定期审核权限:定期审查用户的权限,及时撤销不必要的权限。

四、网络安全1. 防火墙配置:配置防火墙规则,只开放必要的端口,限制对系统的非法访问。

2. 网络服务安全:关闭不必要的网络服务,只保留必要的服务,并对其进行定期更新和安全加固。

3. 网络连接监控:监控网络连接情况,及时发现异常连接,并采取相应的安全措施。

4. 网络流量分析:对网络流量进行分析,发现异常流量和攻击行为,采取相应的防御措施。

五、日志审计1. 启用日志功能:启用系统日志功能,记录关键事件和操作,以便后期审计和溯源。

2. 日志存储和保护:将日志存储在安全的地方,并设置合适的权限,防止被篡改或删除。

3. 日志监控和告警:监控日志内容,及时发现异常事件,并设置告警机制,及时采取应对措施。

六、软件更新和补丁管理1. 及时更新软件:定期更新操作系统和应用软件,及时修补已知漏洞,以提高系统的安全性。

2. 自动更新设置:配置自动更新策略,保证系统能够及时获取最新的安全补丁。

七、文件和目录权限控制1. 文件权限设置:合理设置文件和目录的权限,避免敏感文件被非授权用户访问。

Linux系统安全配置基线

Linux系统安全配置基线目录第1章 ................................................................................................................................................................................... 概述11.1目的 (1)1.2适用范围 (1)1.3适用版本 (1)第2章 ......................................................................................................................................................... 安装前准备工作12.1需准备的光盘 (1)第3章 .............................................................................................................................................. 操作系统的基本安装13.1基本安装 (1)第4章 .............................................................................................................................................. 账号管理、认证授权24.1账号 (2)4.1.1..................................................................................................................................................................... 用户口令设置24.1.2............................................................................................ 检查是否存在除root之外UID为0的用户34.1.3..................................................................................................................................................................... 检查多余账户34.1.4................................................................................................................................................................................ 分配账户44.1.5................................................................................................................................................................................ 账号锁定44.1.6..................................................................................................................................................................... 检查账户权限54.2认证 (6)4.2.1.............................................................................................................................................. 远程连接的安全性配置64.2.2............................................................................................................................................ 限制ssh连接的IP配置64.2.3.................................................................................................................................................. 用户的umask安全配置74.2.4..................................................................................................... 查找未授权的SUID/SGID文件84.2.5.............................................................................................................................. 检查任何人都有写权限的目录84.2.6.............................................................................................................................. 查找任何人都有写权限的文件94.2.7.................................................................................................................................................... 检查没有属主的文件94.2.8..........................................................................................................................................................检查异常隐含文件10第5章 .........................................................................................................................................................................日志审计115.1日志 (11)5.1.1.......................................................................................................................................................... syslog登录事件记录115.2审计 (11)5.2.1................................................................................................................................................... S yslog.conf的配置审核115.2.2................................................................................................................................................................................ 日志增强125.2.3.......................................................................................................................................................... syslog系统事件审计13第6章 .............................................................................................................................................................. 其他配置操作136.1系统状态 (13)6.1.1..................................................................................................................................................................... 系统超时注销136.2L INUX服务 (14)6.2.1............................................................................................................................................................... 禁用不必要服务14第7章 .........................................................................................................................................................................持续改进15。

Linux安全配置基线

杭州安恒信息技术有限公司Linux 系统安全配置基线杭州安恒信息技术有限公司2016年 12月目录第1章概述 (1)1.1目的 (1)1.2适用范围 (1)第2章本地策略 (2)2.1帐户与口令检查策略 (2)2.1.1检查系统中是否存在口令为空的帐户 (2)2.1.2检查系统中是否存在UID与ROOT帐户相同的帐户 (2)2.1.3检查是否按用户分配帐号 (2)2.1.4检查密码最小长度 (3)2.1.5检查密码过期时间 (3)2.1.6检查密码最大重试次数 (3)2.1.7检查是否配置口令复杂度策略 (4)2.1.8检查是否设置系统引导管理器密码 (4)2.1.9检查口令过期前警告天数 (5)2.1.10检查口令更改最小间隔天数 (5)2.1.11检查是否使用PAM认证模块禁止WHEEL组之外的用户SU为ROOT (5)2.1.12检查密码重复使用次数限制 (6)2.2日志配置 (6)2.2.1检查系统是否开启了日志功能 (6)2.2.2检查系统是否开启了日志审计功能 (7)2.2.3检查是否对登录进行日志记录 (7)2.2.4检查是否记录用户对设备的操作 (7)2.2.5检查SYSLOG-NG是否配置安全事件日志 (8)2.2.6检查RSYSLOG是否配置安全事件日志 (8)2.2.7检查SYSLOG是否配置安全事件日志 (9)2.2.8检查是否配置SU命令使用情况记录 (9)2.2.9检查是否配置远程日志功能 (9)2.2.10检查是否启用CRON行为日志功能 (10)2.2.11检查审计日志默认保存时间是否符合规范 (11)2.3系统内核配置 (11)2.3.1检查系统内核参数配置-是否禁止ICMP源路由 (11)2.3.2检查系统内核参数配置-是否禁止ICMP重定向报文 (11)2.3.3检查系统内核参数配置-SEND_REDIRECTS配置 (12)2.3.4检查系统内核参数配置-IP_FORWARD配置 (12)2.3.5检查系统内核参数配置ICMP_ECHO_IGNORE_BROADCASTS配置 (13)2.4信息隐藏 (13)2.4.1检查是否设置SSH登录前警告B ANNER (13)2.4.2检查是否设置SSH登录后警告B ANNER (14)2.4.3检查是否修改默认FTP B ANNER设置 (14)2.4.4检查TELNET B ANNER 设置 (14)2.5服务端口启动项 (15)2.5.1检查是否启用SSH服务 (15)2.5.2检查是否启用了TALK服务 (15)2.5.3检查是否启用了NTALK服务 (16)2.5.4检查是否启用了SENDMAIL服务 (16)2.5.5禁止ROOT帐户登录FTP(VSFTP) (17)2.5.6禁止匿名FTP(VSFTP) (17)2.5.7检查设备是否已禁用TELNET服务 (17)2.5.8检查是否关闭不必要的服务和端口 (18)2.6文件目录权限 (18)2.6.1检查环境变量目录下是否存在权限为777的目录 (18)2.6.2检查环境变量目录下是否存在权限为777的文件 (18)2.6.3检查是否存在权限不安全的重要日志文件 (19)2.6.4检查系统当前的UMASK (19)2.6.5检查拥有SUID和SGID权限的文件 (20)2.6.6检查/USR/BIN/目录下可执行文件的拥有者属性是否合规 (20)2.7访问权限 (21)2.7.1检查FTP用户上传的文件所具有的权限 (21)2.7.2检查系统是否启用了SUDO命令 (21)2.7.3检查系统是否允许ROOT帐户SSH远程登录 (22)2.7.4检查系统是否允许ROOT帐户TELNET远程登录 (22)2.7.5检查是否绑定可访问主机的IP或IP段 (23)2.7.6检查是否允许所有IP访问主机 (23)2.7.7HOSTS.DENY文件设置SSHD:A LL (23)2.8其他安全配置 (24)2.8.1检查登录超时锁定时间 (24)2.8.2检查ROOT用户的PATH环境变量是否包含相对路径 (24)2.8.3检查ROOT用户的PATH环境变量是否包含相对路径 (24)2.8.4检查SSH协议是否使用SSH2 (25)2.8.5检查启用系统CORE DUMP设置 (25)2.8.6检查是否修改SNMP默认团体字 (25)2.8.7检查系统是否禁用CTRL+ALT+DEL组合键 (26)2.8.8检查是否关闭系统信任机制 (26)2.8.9检查记录历史命令条数设置 (26)2.8.10检查是否删除了潜在危险文件 (27)2.8.11检查磁盘使用率 (27)2.8.12检查是否关闭数据包转发功能(适用于不做路由功能的系统) (28)2.8.13检查是否关闭IP伪装和绑定多IP功能 (28)2.8.14检查/ETC/ALIASE是否禁用不必要的别名文件 (28)2.8.15检查是否配置定时自动屏幕锁定(适用于具备图形界面的设备) (29)2.8.16检查是否安装CHKROOTKIT进行系统监测 (30)2.8.17检查系统是否开启ASLR (30)第1章概述1.1 目的本文档规范了杭州安恒信息技术有限公司对于安装有Linux操作系统的主机进行加固时应当遵循的操作系统安全性设置标准,本文档旨在指导系统管理人员进行Linux 操作系统的安全配置。

Linux安全基线配置标准

Linux安全基线配置标准目录第1章帐号管理、认证授权 (3)1.1帐号 (3)1.1.1用户口令设置 (3)1.1.2用户口令强度要求 (3)1.1.3root用户远程登录限制 (4)1.1.4检查是否存在除root之外UID为0的用户 (4)1.1.5口令重复次数限制* (4)1.2认证 (5)1.2.1用户的umask安全配置 (5)1.2.2重要目录和文件的权限设置 (5)1.2.3查找未授权的SUID/SGID文件* (6)1.2.4登录超时设置 (6)1.2.5使用SSH远程登录 (7)第2章日志审计 (9)2.1日志 (9)2.1.1syslog登录事件记录* (9)2.2审计 (9)2.2.1Syslog.conf的配置审核* (9)第3章协议安全 (11)3.1协议安全 (11)3.1.1修改SNMP的默认Community (11)3.1.2禁止root用户登录FTP (11)3.1.3禁止匿名FTP (12)第1章帐号管理、认证授权1.1帐号1.1.1用户口令设置1.1.2用户口令强度要求1.1.3root用户远程登录限制1.1.4检查是否存在除root之外UID为0的用户1.1.5口令重复次数限制*1.2认证1.2.1用户的umask安全配置1.2.2重要目录和文件的权限设置1.2.3查找未授权的SUID/SGID文件*1.2.4登录超时设置1.2.5使用SSH远程登录第2章日志审计2.1日志2.1.1syslog登录事件记录*2.2审计2.2.1Syslog.conf的配置审核*第3章协议安全3.1协议安全3.1.1修改SNMP的默认Community3.1.2禁止root用户登录FTP3.1.3禁止匿名FTP。

linux安全加固

Linux查看程序端口占用情况今天发现服务器上Tomcat 8080端口起不来,老提示端口已经被占用。

使用命令:ps -aux | grep tomcat发现并没有8080端口的Tomcat进程。

使用命令:netstat –apn查看所有的进程和端口使用情况。

发现下面的进程列表,其中最后一栏是PID/Program name发现8080端口被PID为9658的Java进程占用。

进一步使用命令:ps -aux | grep java,或者直接:ps -aux | grep pid 查看就可以明确知道8080端口是被哪个程序占用了!然后判断是否使用KILL命令干掉!方法二:直接使用netstat -anp | grep portno即:netstat –apn | grep 8080Mysql 数据库不推荐root用户,普通用户Sql 不推荐sa用户Apcht 不推荐系统用户——普通用户漏洞名称漏洞定级漏洞危害漏洞详情修复建议Linux查看用户输入vi /etc/passwd 可以查看此文件的容。

本机容如下:[rootlocalhost ~]# vi /etc/passwdroot:x:0:0:root:/root:/bin/bashroot:x:0:0:root:/root:/bin/bashbin:x:1:1:bin:/bin:/sbin/nologindaemon:x:2:2:daemon:/sbin:/sbin/nologin其中每一行代表一个账号,所以,想查看本机一共有多少账号,直接数passwd 文件的行数就可以了,用命令[rootlocalhost ~]# cat /etc/passwd | wc -l42则代表本机一共有42个账号查找root用户的个数可以这样做:[rootlocalhost ~]# cat /etc/passwd | grep :0root:x:0:0:root:/root:/bin/bashsync:x:5:0:sync:/sbin:/bin/syncshutdown:x:6:0:shutdown:/sbin:/sbin/shutdownhalt:x:7:0:halt:/sbin:/sbin/haltoperator:x:11:0:operator:/root:/sbin/nologin看哪些账号的第三个字段是0.那么这个就是管理员组账号Linux安全加固So本博文提供了关于Linux系统安全加固的具体实现脚本与基线检查规,以供主机维护人员参考学习。

Linux 安全基线v0.3

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

动为该组分配一个GID号;

#usermod –g group username

#将用户username分配到group组中。

可以根据实际需求使用如上命令进行设置。

确认

2、补充操作说明

(1)当group_name字段长度大于八个字符,groupadd命令会执行失败;

(2)当用户希望以其他用户组成员身份出现时,需要使用newgrp命令进行更改,如:#newgrp sys

修改文件/etc/syslog.conf,加上这一行:

*.* @loghost (中间的分隔符为tab)

日志转储

可以将"*.*"替换为你实际需要的日志信息。比如:kern.* / mail.* 等等。

(2)重新启动syslog服务,依次执行下列命令:

#/etc/init.d/syslog restart

确认

1、参考配置 (1)修改文件/etc/rc.d/rc.local,注释含有“echo ……>> /etc/issue”信息的行,在行首添加 “#” (2)删除/etc/issue文件 1、参考配置 (1)检查系统中是否有.netrc文件

#find / -name .netrc (2)检查系统中是否有.rhosts文件

对于采用静态口令认证技术的设备,口令长度 3 至少10位,并包括数字、小写字母、大写字母

和特殊符号4类中至少3类。

3

对于采用静态口令认证技术的设备,帐户口令 的生存期不长于90天。

1

在设备权限配置能力内,根据用户的业务需 要,配置其所需的最小权限。

限制具备超级管理员权限的用户远程登录。远

3

程执行管理员权限操作,应先以普通权限用户 远程登录后,再切换到超级管理员权限账号后

#chmod 750 directory #其中750为设置的权限,可根据实际情况设置相应的权限,directory

是要更改权限的目录或文件

1、参考配置

(1)删除用户:#userdel username;

(2)锁定用户:#passwd -l username

(3)解锁用户:#passwd -d username

即把当前用户以sys组身份运行;

1、参考配置

(1)使用PAM禁止任何人su为root

修改文件/etc/pam.d/su,在开头添加下面两行:

auth sufficient /lib/security/pam_rootok.so

auth required /lib/security/pam_wheel.so group=wheel

1、参考配置

(1)限制root用户远程登录。

修改文件/etc/ssh/sshd_config配置

PermitRootLogin no

修改文件/etc/securetty 配置 pts/*

确认

*为1、2、3、4、5.....

(2)重启sshd服务。

1、参考配置 (1)启用SSH的命令:#/etc/init.d/sshd start (2)禁用Telnet的命令:修改文件/etc/xinetd.d/telnet,将disable的值改为yes

小牛分期编号 CentOS-1

级别 基线详述

应按照不同的用户分配不同的账号,避免不同 3 用户间共享账号,避免用户账号和设备间通信

使用的账号共享。

CentOS-2

3 应删除与运行、维护等工作无关的账号。

CentOS-3 CentOS-4 CentOS-5

CentOS-6 CentOS-7 CentOS-8

少1个,为正数如3表示最多3个,minclass特殊字符个数。

(3)也可以修改文件/etc/login.defs来定义密码长度,配置如下内容:

PASS_MIN_LEN=10

1、参考配置

(1)设置密码生存周期 修改文件/etc/login.defs,配置如下内容:

确认

PASS_MAX_DAYS=60

1、参考配置

1、参考配置 (1)修改文件权限,执行如下命令:

#chmod 640 /var/log/messages /var/log/secure /var/log/maillog /var/log/cron /var/log/spooler /var/log/boot.log

确认 确认

1、参考配置

(1)设置远程日志发送功能

确认

这表明只有wheel组的成员可以使用su命令成为root用户。你可以把用户添加到wheel组,以使它可以

使用su命令成为root用户。添加方法为:

#chmod –G10 username

1、参考配置

(1)设置默认权限:

修改文件/etc/login.defs,配置“UMASK 027”

2、补充操作说明

#find / -name .rhosts (2)检查系统中是否有hosts.equiv文件

#find /etc -name hosts.equiv (3)如无应用,在相关文件目录下,删除以上文件:

#mv .rhost .rhost.bak #mv .netr .netr.bak #mv hosts.equiv hosts.equiv.bak

password requisite pam_cracklib.so minlen=10 lcredit=-1 ucredit=-1 dcredit=-1

ocredit=-1 minclass=3 2、补充操作说明

确认

(1)minlen 表示口令长度

(2)lcredit ucredit dcredit ocredit表示小写、大写、数字、符合,设定值为为负数如-1表示至

使用相关的信息。

1、参考配置 (1)设置定时账户自动登出时间 修改/etc/profile文件,设置如下内容:

export TMOUT=180;export TMOUT

确认,时 间有点 短,可以 暂时不设 置。

1、参考配置

(1)创建帐户组:

#groupadd –g GID groupname

#创建一个组,并为其设置GID号,若不设GID,系统会自

avahi-autoipd、sabayon、pcap

1、参考配置

(1)修改文件/etc/pam.d/passwd,在password区增加如下配置内容:

password include

system-auth

(2)修改文件/etc/pam.d/system-auth,在password区配置如下内容:

(1)通过chmod 命令对目录的权限进行实际设置

#chmod 644 /etc/passwd

#chown root:root /etc/passwd #chmod 400 /etc/shadow

确认

#chown root:root /etc/shadow

#chmod 644 /etc/group

#chown root:root /etc/group

1、参考配置

(1)修改/etc/syslog.conf,添加如下一行:

authpriv.* /var/log/secure(中间的分隔符是tab)

(2)重启syslog服务

#/etc/init.d/syslog restart

确认

2、补充操作说明

(1)将authpirv设备的任何级别的信息记录到/var/log/secure文件中,这主要是一些和认证、权限

1、参考配置 (1)配置对cron行为进行审计: 修改文件/etc/syslog.conf,设置如下内容:

cron.* /var/log/cron(中间分隔符为tab) (2)重启syslog服务

#/etc/init.d/syslog restart

确认

1、参考配置 (1)关闭服务

#chkconfig --level 3 servername off #chkconfig --level 5 servername off 2、补充操作说明 (1)建议关闭的服务有:daytime、time、echo、discard、chargen、telnet、sendmail、ntalk、 ident、printer、bootps、tftp、kshell、klogin、lpd、nfs、nfs.lock、ypbind

确认 确认

1、参考配置 (1)在文件/etc/vsftpd/ftpusers中增加超级用户。 (2)重启FTP服务 1、参考配置 (1)不要使用匿名ftp,修改vsftd.conf文件,配置如下:

anonymous_enable=NO 1、参考配置 (1)使用vsftpd,则修改文件:/etc/vsftpd/vsftpd.conf,添加如下内容:

1 禁止root登陆FTP 1 禁止匿名ftp 1 修改FTP banner 信息

解决方案

备注

1、参考配置

使用如下命令为不同的用户分配不同的账号,设置不同的口令及权限信息等。

(1)为用户创建账号:

#useradd username #创建账号 #passwd username #设置密码

确认

(2)P协议进行远程维护的设备,设备应 1 配置使用SSH等加密协议,并安全配置SSHD的

设置。

3

系统日志文件由syslog创立并且不可被其他用 户修改;其它的系统日志文件不是全局可写

CentOS-9 CentOS-10 CentOS-11 CentOS-12

3

设备配置远程日志功能,将需要重点关注的日 志内容传输到日志服务器。

1 启用记录cron行为日志功能

CentOS-18 CentOS-19

CentOS-20

CentOS-21 CentOS-22 CentOS-23

1 关闭不必要的服务。