postfix 黑名单设置

垃圾邮件阻挡设置

一、黑名单与白名单了解Foxmail反垃圾邮件的工作原理后,就可以更好地使用它来对付垃圾邮件了。

当收到一个您不想收取的邮件时,如果希望以后不再接收和阅读该邮件发件人发来的邮件,可以把邮件的发件人添加到“黑名单”,以后收到该发件人发来的邮件都会自动删除。

添加黑名单方法如下:1.选择一个垃圾邮件,单击【邮件】菜单的【加到黑名单】菜单项,或者在邮件列表上单击鼠标右键,单击弹出菜单的【加到黑名单】菜单项,将弹出信息框询问是否把所选邮件的发件人地址添加到黑名单中。

2.单击【是】按钮,将把所选邮件的发件人地址添加到黑名单中,并继续弹出信息框询问是否删除所有该发件人发来的邮件。

3.单击【是】按钮,将开始删除当前邮箱中该发件人发来的邮件。

4.邮件删除完毕后,将续弹出信息框告知用户一共删除了多少个邮件。

为了避免把朋友以及其他正常往来的电子邮件判断为垃圾邮件,Foxmail设置了“白名单”,白名单中的联系人发来的邮件将不会被判断为垃圾邮件。

如果还没有生成白名单,启动时Foxmail会自动把地址簿中的联系人以及您曾经发出的邮件的联系人地址添加到白名单中,以后向地址簿添加联系人和发送邮件时,地址信息也会自动添加到白名单之中。

二、使用贝叶斯过滤法要注意的问题刚开始使用Foxmail5.0的时候,并不使用贝叶斯过滤法对邮件进行判断。

使用贝叶斯过滤法,需要首先让Foxmail学习一批垃圾邮件和非垃圾邮件。

使用贝叶斯过滤法判断垃圾邮件,需要注意以下问题:1、学习邮件之前,必须对邮箱中的邮件进行整理,避免把垃圾邮件作为非垃圾邮件学习或者把非垃圾邮件作为垃圾邮件学习,否则,将会导致贝叶斯过滤法不能正确判断垃圾邮件。

2、学习邮件的数量,要求垃圾邮件和非垃圾邮件都在1000个以上。

学习邮件的数量越多,贝叶斯过滤法判断垃圾邮件的准确率越高。

3、贝叶斯过滤法是同时应用于所有账户的,因此,应该对每一个账户的邮件都进行学习,以提高判断垃圾邮件的准确率。

电子邮件技术中的邮件垃圾过滤和黑名单设置(十)

邮件垃圾过滤和黑名单设置近年来,随着互联网的普及和电子邮件的广泛应用,电子邮件垃圾的问题日益突出。

垃圾邮件不仅占据了我们的收件箱空间,还可能带来安全隐患和不必要的干扰。

为了解决这一问题,邮件系统设置了过滤器来过滤垃圾邮件,并提供了黑名单设置功能来屏蔽不受欢迎的发件人。

本文将探讨电子邮件技术中的邮件垃圾过滤和黑名单设置,以及它们对我们日常使用电子邮件的影响和意义。

首先,我们来了解一下邮件垃圾过滤的原理。

邮件垃圾过滤是通过算法和规则来判断邮件是否为垃圾邮件。

常见的算法有基于规则的算法、贝叶斯算法和机器学习算法等。

基于规则的算法是根据事先定义的一系列规则来判断邮件是否为垃圾邮件,例如判断邮件中是否包含特定关键词、是否来自未知发件人等。

贝叶斯算法则是通过计算邮件中词语的出现频率来判断其是否为垃圾邮件。

而机器学习算法则是通过训练模型,将已知的垃圾邮件和非垃圾邮件作为样本,自动学习特征并进行分类。

邮件垃圾过滤的设置可以根据个人的需求进行调整。

一般来说,邮件系统会默认设置一个适度的过滤级别,可以过滤掉大部分的垃圾邮件。

然而,有时候过滤器可能会误判一些正常的邮件为垃圾邮件,因此我们可以根据自己的经验和需求,调整过滤级别。

如果你收到了一些重要的邮件被误判为垃圾邮件,你可以将这些邮件标记为非垃圾邮件,让系统学习并调整过滤规则。

此外,还可以将垃圾邮件移动到专门的垃圾邮件文件夹中,以便随时查看或删除。

除了邮件垃圾过滤外,黑名单设置也是一种常见的防止骚扰的功能。

黑名单是一种列出不受欢迎发件人的列表,当收到黑名单中的发件人发送的邮件时,系统会自动将其过滤或屏蔽掉。

通过设置黑名单,我们可以屏蔽那些频繁发送广告、诈骗或垃圾邮件的发件人,从而有效减少不必要的干扰和垃圾邮件的数量。

然而,黑名单设置也存在一些问题和挑战。

首先,黑名单是基于发件人的地址或域名进行屏蔽的,但垃圾邮件发件人往往会频繁更换地址或域名,这就导致黑名单设置可能无法完全屏蔽所有的垃圾邮件。

10个重要的电子邮件ip黑名单以及如何移除解决方法

10个重要的电⼦邮件ip⿊名单以及如何移除解决⽅法电⼦邮件⿊名单DNS实时⿊名单(DNSRBL)⽆处不在。

全世界有成百上千甚⾄更多,但是,您真正需要关⼼的只有8个电⼦邮件⿊名单。

其他的很少被使⽤,你的电⼦邮件不会受到他们的影响。

只需要重点专注这⼋个最重要的电⼦邮件⿊名单。

8个关键电⼦邮件⿊名单,如果您的服务器的IP落在这些电⼦邮件⿊名单上,肯定会影响你的邮件交付。

⿊名单快捷查询⽹址=>1. Composite Blocking List (CBL)此列表由Spamhaus维护。

在CBL表现出恶意⾏为,如垃圾邮件程序保护,字典攻击,开启代理和类似攻击。

我们经常会在此列表中看到IP。

许多⿊客在⿊客⽹站上运⾏字典或开放代理。

如果他们击中由CBL监控的服务器,服务器的IP将被添加到列表中。

CBL清除过程:简单使⽤CBL查找实⽤程序检查您的IP是否列出。

如果是,您将被给予请求删除的选项。

您只需提交IP即可删除,但如果您的系统仍然是垃圾邮件,您将被重新列出。

2.Spamhaus Block List(SBL)SBL Spamhaus垃圾邮件阻⽌列表(“SBL”)咨询是⼀个IP地址数据库,Spamhaus不建议接受电⼦邮件。

SBL可以通过互联⽹上的邮件系统实时验证,允许邮件服务器管理员识别,标记或阻⽌Spamhaus认为参与发送,托管或发起未经请求的批量电⼦邮件(也称为“垃圾邮件”)的IP地址的传⼊连接,)。

SBL数据库由位于10个国家的专门的调查⼈员和法医专家⼩组维护,每天24⼩时⼯作,列出新确定的垃圾邮件问题,同样重要的是删除解决问题。

SBL删除过程:不同您可以使⽤Spamhaus Blocklist Removal Center获取有关删除过程的更多详细信息。

确切的过程取决于您所在的列表(SBL,XBL,PBL)。

在某些情况下,只有您的服务提供商控制IP范围才能请求删除。

3.XBL Exploits Block List在XBL主要列出了被劫持的IP地址。

Postfix基本配置与管理

Postfix基本配置与管理注意:Postfix的每一行配置之前都不允许留空格,务必注意!一、POSTFIX安装的默认目录:/etc/postfix/ 配置文件与查询表/usr/libexec/postfix/ postfix的各个服务器程序/var/spool/postfix/ 队列文件/usr/sbin/ postfix的工具程序此外,还需要创建一个POSTFIX虚拟账户与一个postdrop组,而且这组账户与组专供postfix系统使用,不做任何其他用途。

二、第一次启动postfix第一次启动postfix之前,必须先完成两项准备工作。

第一件工作是确定系统本身的标示,也就是你的机器在INTERNET上的完整主机名称,因为 postfix的myhostname配置参数需要设定成这个名称。

只要postfix知道系统的完整主机名称,它就可以推算出其他重要参数的默认值,例如mydomain。

如果你没有明确设定myhostname参数,postfix的默认值是使用本机系统回复的结果。

使用unix的hostname命令可查出系统的主机名称。

完整主机名称由两部分构成,在第一个点号之前的部分是主机本身的名称,其后是“网域名称”。

如果你的系统已设定好完整的主机名称,就可以不修改myhostname参数。

然而,有些系统只设定了简名,而没有设定完整名称。

在这种情况下,postfix无法自己推算出完整的网域名称,所以你必须先明确设定myhostname参数。

postfix提供了一个专门用来设定配置参数的工具程序:postconf,利用此工具,你可以查阅或修改postfix系统的各项参数的设定值。

例如,若要设定myhostname参数:postconf -emyhostname= -e选项是“编辑”之意,即postconf将指定的参数设定成=之后的值。

启动postfix之前的第二项准备工作,是确定系统的别名数据库(aliases database)的格式是否正确。

postfix各种退信原因详细分析

postfix各种退信原因详细分析一、退信由哪些内容组成由于退信是由收发信系统自动回复的,所以信件大都是英文内容,下面我们先来了解退信中都包含了哪些内容。

退信的发件人一般是MailAdministrator(系统管理员),信件的主题一般是Returned Mail之类的句子。

退信的上端标明了退信的原因:InvalidUser、Connection time out......等。

退信的中部内容是信件往来发生的时间、用户名等具体信息。

没有正常发送的信件一般都是将附在最后,便于你及时采取相应的补救措施。

二、退信的原因及解决方法1、邮件地址错误如果退信原因中有如下信息之一,请检查收信人的邮件地址是否有误。

550 <xxx@xxx.xxx.xx.xx>er unknow550 Requested action not taken:mailbox unavailable550.5.1.1 <xxx@xxx.xxx.xx.xx> is not a valid mailboxSorry, no mailbox here by that name550 Invalid recipient <xxx@xxx.xxx.xx.xx>xxx@xxx.xxx.xx.xx(user not found)如果邮件地址是正确的,那可能对方的这个电子邮件信箱已经不再使用了。

为了确定,可再重发一次以防是由于对方邮箱的收件服务器的技术故障而导致的退信。

2、邮箱空间不够如果退信原因中显示如下信息之一,表示邮箱溢出。

552 Message size exceeds fixed maximum message size(5000000)552 Message size exceeds maximum message size552 Message size exceeds fixed maximum message size:5242880 bytes这是指对方邮箱作了限制,剩余空间不够大,你发出的信件超过了它的容量限制,对方只好把它退回来。

Postfix上的反垃圾邮件的四个方法

Postfix上的反垃圾邮件的四个方法在介绍如何配置Postfix的smtp配置之前有必要首先介绍一下它的背景和特点。

Postfix 是一个由IBM资助下由Wietse Venema 负责开发的自由软件工程的一个产物,其目的是为用户提供除sendmail之外的邮件服务器选择。

Postfix力图做到快速、易于管理、提供尽可能的安全性,同时尽量做到和sendmail邮件服务器保持兼容性以满足用户的使用习惯。

起初,Postfix是以VMailer这个名字发布的,后来由于商标上的原因改名为Postfix。

Postfix是一个非常优秀的MTA,她素以高效、安全的特点而著称。

Postfix是作者在UNIX 上所见过的MTA中在反垃圾邮件(Anti-Spam或Anti-UCE)方面做得最好的一个,甚至有很多公司在Postfix代码的基础上进行二次开发而推出反垃圾邮件网关产品。

MTA的反垃圾邮件功能,实际上就是在MTA处理过程中对会话进行过滤。

这个过滤不但过滤了发往自身的垃圾邮件,而且还防止了自身被恶意利用发送垃圾邮件。

Postfix实现了目前所有主要的MTA 过滤技术。

postfix是Wietse Venema在IBM的GPL协议之下开发的MTA(邮件传输代理)软件。

和Sendmail相比Postfix更快、更容易管理、更灵活、更安全,同时还与sendmail保持足够的兼容性。

在Postfix中反垃圾邮件大致有四个方法,smtp认证、逆向域名解析、黑名单过滤和内容过滤。

一、Smtp认证1、在邮件传送代理(Mail Transport Agent,MTA)上对来自本地网络以外的互联网的发信用户进行SMTP认证,仅允许通过认证的用户(我的理解是登陆的用户)进行远程转发。

这样既能够有效避免邮件传送代理服务器为垃圾邮件发送者所利用,又为出差在外或在家工作的员工提供了便利。

2、如果不采取SMTP认证,则在不牺牲安全的前提下,设立面向互联网的Web邮件网关也是可行的。

设置黑名单postfix

公司的邮箱近几天总是收到某一个QQ邮箱的垃圾邮件,公司的MTA用的是postfix(postfix现在很流行啊),我简单记录下怎么给postfix设置黑名单:操作前请以root用户登陆,要不然有些命令执行不了centos学习论坛Step 1 在主配置文件中增加限制语句#vi /etc/postfix/main.cf在最后添加这样的一句话smtpd_sender_restrictions = check_sender_access hash:/etc/postfix/sender_access//即限制往本机发邮件的人Step 2 编辑黑名单#vi /etc/postfix/sender_accessspamer1@ REJECTspamer2@ REJECT//其中对应的邮箱设置成实际在打扰你的邮箱即可Step 3 转换数据库模式#postmap /etc/postfix/sender_accessStep 4 重新加载postfix服务#service postfix reloadStep 5 做必要的测试用自己的邮箱给公司的邮箱发一封邮件,若提示退信则成功1.在main.cf中添加一句:smtpd_sender_restrictions = check_recipient_accesshash:/etc/postfix/recipient_access然后vim /etc/postfix/recipient_access加入要拒绝发送的地址或域名:abc@ REJECT 拒绝信息 REJECT 拒绝信息最后postmap /etc/postfix/recipient_access及postfix restart生效2.postmap /etc/postfix/header_checks在main.cf中添加一句:smtpd_sender_restrictions = check_recipient_accesshash:/etc/postfix/recipient_access然后vim /etc/postfix/recipient_access加入要拒绝发送的地址或域名:abc@ REJECT 拒绝信息 REJECT 拒绝信息最后postmap /etc/postfix/recipient_access及postfix restart生效postmap /etc/postfix/header_checks1.在main.cf中添加一句:smtpd_sender_restrictions = check_recipient_accesshash:/etc/postfix/recipient_access然后vim /etc/postfix/recipient_access加入要拒绝发送的地址或域名:abc@ REJECT 拒绝信息 REJECT 拒绝信息最后postmap /etc/postfix/recipient_access及postfix restart生效1.postmap /etc/postfix/header_checks。

电子邮件技术中的邮件垃圾过滤和黑名单设置(八)

电子邮件技术中的邮件垃圾过滤和黑名单设置随着互联网的普及和信息交流的日益增加,电子邮件成为现代人生活中不可或缺的一部分。

然而,伴随着大量的邮件传输和接收,面临的一个常见问题就是垃圾邮件的侵扰。

垃圾邮件不仅占用了用户的宝贵时间,还可能含有恶意链接和病毒。

为了解决这一问题,邮件服务提供商通过引入邮件垃圾过滤和黑名单设置来帮助用户过滤掉垃圾邮件。

邮件垃圾过滤是一种自动化的技术,它通过算法和规则来判断一封邮件是否是垃圾邮件。

这些算法和规则可以根据用户的需求进行灵活调整。

常见的垃圾邮件过滤机制包括内容过滤、黑名单过滤、白名单过滤和关键词过滤等。

内容过滤是一种常见的垃圾邮件过滤方法。

它通过分析邮件的内容,识别出垃圾邮件的特征并进行过滤。

例如,垃圾邮件往往使用攻击性语言、涉及成人内容或者包含特定的广告信息。

通过定义相关规则和算法,邮件系统可以自动识别并拦截这些垃圾邮件。

黑名单过滤是另一种常见的过滤机制。

邮件服务提供商会维护一个全球的黑名单数据库,记录了已知的垃圾邮件发件人的IP地址和域名。

当用户收到一封邮件时,系统会自动检查该发件人是否在黑名单中,如果在就会将该邮件标记为垃圾邮件,并自动删除或移至垃圾邮件文件夹。

黑名单过滤虽然有效,但也存在一些风险。

有时候,合法的邮件可能会被错误地标记为垃圾邮件。

因此,用户可以根据自己的需要对黑名单进行设置和调整。

白名单过滤是与黑名单过滤相反的机制,它将设定一份信任的发件人名单,只有来自这个名单的发件人的邮件才能正常送达用户的收件箱。

白名单过滤机制消除了误标记的可能性,但它也存在一些问题。

用户需要不断更新和维护白名单,这样才能确保重要的邮件不会被误判为垃圾邮件。

关键词过滤是基于一组特定关键词进行过滤的机制。

垃圾邮件往往包含一些常见的词语或短语,通过定义一系列关键词,邮件系统可以根据关键词的出现频率和组合方式来判断邮件是否属于垃圾邮件。

关键词过滤可以发现那些不具有明显特征但又可能是垃圾邮件的邮件。

Postfix安全设置

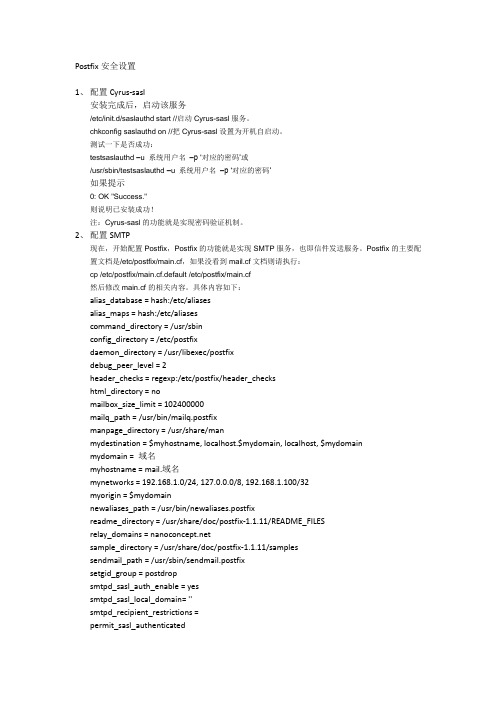

Postfix安全设置1、配置Cyrus-sasl安装完成后,启动该服务/etc/init.d/saslauthd start //启动Cyrus-sasl服务。

chkconfig saslauthd on //把Cyrus-sasl设置为开机自启动。

测试一下是否成功:testsaslauthd –u 系统用户名–p ‘对应的密码’或/usr/sbin/testsaslauthd –u 系统用户名–p ‘对应的密码’如果提示0: OK "Success."则说明已安装成功!注:Cyrus-sasl的功能就是实现密码验证机制。

2、配置SMTP现在,开始配置Postfix,Postfix的功能就是实现SMTP服务,也即信件发送服务。

Postfix的主要配置文档是/etc/postfix/main.cf,如果没看到mail.cf文档则请执行:cp /etc/postfix/main.cf.default /etc/postfix/main.cf然后修改main.cf的相关内容。

具体内容如下:alias_database = hash:/etc/aliasesalias_maps = hash:/etc/aliasescommand_directory = /usr/sbinconfig_directory = /etc/postfixdaemon_directory = /usr/libexec/postfixdebug_peer_level = 2header_checks = regexp:/etc/postfix/header_checkshtml_directory = nomailbox_size_limit = 102400000mailq_path = /usr/bin/mailq.postfixmanpage_directory = /usr/share/manmydestination = $myhostname, localhost.$mydomain, localhost, $mydomainmydomain = 域名myhostname = mail.域名mynetworks = 192.168.1.0/24, 127.0.0.0/8, 192.168.1.100/32myorigin = $mydomainnewaliases_path = /usr/bin/newaliases.postfixreadme_directory = /usr/share/doc/postfix-1.1.11/README_FILESrelay_domains = sample_directory = /usr/share/doc/postfix-1.1.11/samplessendmail_path = /usr/sbin/sendmail.postfixsetgid_group = postdropsmtpd_sasl_auth_enable = yessmtpd_sasl_local_domain= ''smtpd_recipient_restrictions =permit_sasl_authenticatedpermit_auth_destinationpermit_mynetworkscheck_relay_domainreject_rbl_client reject_rbl_client reject_rbl_client reject_rbl_client reject_non_fqdn_senderreject_non_fqdn_recipientreject_unknown_sender_domainreject_unknown_recipient_domainrejectbroken_sasl_auth_clients = yessmtpd_client_restrictions = permit_sasl_authenticatedsmtpd_recipient_restrictions = permit_sasl_authenticatedsmtpd_sasl_security_options=noanonymousunknown_local_recipient_reject_code = 550Postfix配置文件默认情况下,没有启用SMTP认证机制,所以,需要修改postfix的主配置main.cf 文件,也即上面以smtpd开头的,这些就是实现SMTP功能的配置内容!现在可以启动postfix服务:/etc/init.d/postfix start //启动postfix服务chkconfig postfix on//设置postfix开机自启动。

如何在域名系统中设置邮件服务器的反垃圾邮件功能(七)

在当今信息爆炸的时代,每天我们都能收到大量的电子邮件。

然而,其中很大一部分都是垃圾邮件。

垃圾邮件不仅令人讨厌,还可能导致我们错过重要的邮件。

因此,在域名系统中设置邮件服务器的反垃圾邮件功能非常重要。

本文将探讨如何有效地设置这些功能。

一、了解反垃圾邮件的原理在部署反垃圾邮件功能之前,我们需要了解反垃圾邮件的原理。

简单来说,反垃圾邮件是指通过一系列技术手段来识别并过滤掉垃圾邮件的过程。

常见的反垃圾邮件技术包括黑名单、白名单、邮件过滤器等。

了解这些原理是我们设置反垃圾邮件功能的基础。

二、黑名单与白名单黑名单和白名单是反垃圾邮件中常用的手段。

黑名单是指将已知的垃圾邮件发送者或邮件服务器列入拒绝接收的名单,而白名单则是指将可信任的邮箱地址或域名列入优先接收的名单。

设置黑名单和白名单可以有效地过滤掉大部分垃圾邮件。

要设置这些名单,我们需要选择一个合适的邮件服务器软件,如Sendmail、Exim等,并在其配置文件中进行相应的设置。

三、使用邮件过滤器邮件过滤器是反垃圾邮件中另一个重要的技术手段。

通过配置邮件过滤器,我们可以根据邮件的内容、发件人、主题等因素,自动将垃圾邮件拒绝或移动至垃圾邮件文件夹。

邮件过滤器的配置可以采用正则表达式、关键词过滤等方式。

我们可以根据实际需要设置不同的过滤规则,以提高过滤的准确性和效率。

四、学习和更新垃圾邮件数据库垃圾邮件的特点是不断变化和更新,因此,我们需要及时了解最新的垃圾邮件行为和特征,并对邮件服务器的设置进行相应的调整。

这就需要我们定期学习和更新垃圾邮件数据库。

垃圾邮件数据库是一个收集和整理了大量垃圾邮件信息的数据库,我们可以从中获取有用的信息,以提高我们的反垃圾邮件能力。

五、培训员工和用户培训员工和用户也是保障反垃圾邮件工作有效开展的重要环节。

我们可以定期组织培训,向员工和用户普及反垃圾邮件的相关知识和技巧,教授他们如何识别和处理垃圾邮件。

同时,我们还可以鼓励员工和用户主动参与反垃圾邮件工作,提供有价值的反馈和建议,以不断完善我们的反垃圾邮件系统。

ipguard之IM帐号管控和Webmail过滤黑白名单使用说明

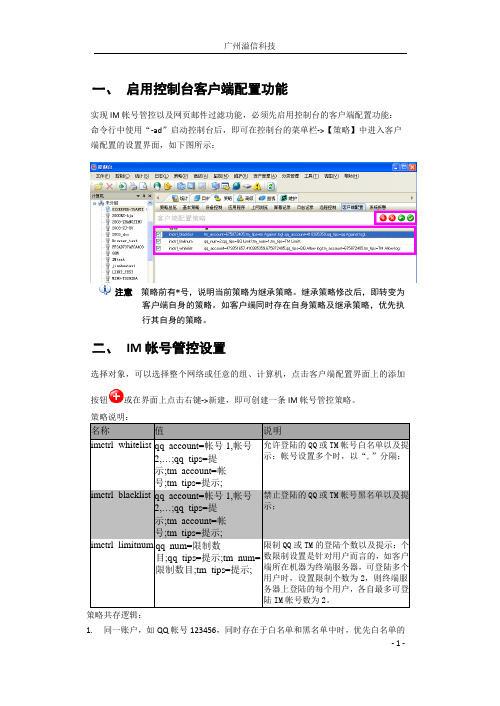

一、启用控制台客户端配置功能实现IM帐号管控以及网页邮件过滤功能,必须先启用控制台的客户端配置功能:命令行中使用“-ad”启动控制台后,即可在控制台的菜单栏->【策略】中进入客户端配置的设置界面,如下图所示:客户端自身的策略。

如客户端同时存在自身策略及继承策略,优先执行其自身的策略。

二、IM帐号管控设置选择对象,可以选择整个网络或任意的组、计算机,点击客户端配置界面上的添加按钮或在界面上点击右键->新建,即可创建一条IM帐号管控策略。

策略说明:策略共存逻辑:1.同一账户,如QQ帐号123456,同时存在于白名单和黑名单中时,优先白名单的设置,即该帐号可以登陆;2.限制IM登陆个数后,如客户端上已登陆多个QQ,则黑名单中的QQ帐号首先退出,再到非白名单中的QQ帐号,如仍然未达到个数限制要求,则退出白名单中的帐号直至达到个数限制要求为止。

策略示例:禁止客户端A登陆多个QQ,且其个人QQ:123456 不能登陆,工作QQ:56789545可以登陆。

策略设置为:策略名称1:imctrl_whitelist 值为:qq_account=56789545;qq_tips=work account permit to log!;策略名称2:imctrl_limitnum 值为:qq_num=1;qq_tips=only one QQ program can run in this computer!;策略名称3:imctrl_blacklist 值为:qq_account=123456;qq_tips=this account is forbidden!;策略设置成功后,客户端A上登陆QQ123456时,弹出提示“this account is forbidden!”,QQ123456自动退出;登陆QQ56789545时,弹出提示“work account permit to log!;”,QQ56789545可正常登陆使用;如客户端继续登陆其他帐号的QQ,弹出提示“only one QQ program can run in this computer!”其他帐号的QQ自动退出。

添加ip黑名单规则

添加ip黑名单规则添加IP黑名单规则的方式主要取决于使用的工具或服务。

在Linux操作系统中,可以通过`iptables`命令来添加规则,以将某个IP地址加入黑名单,使得该IP地址无法访问目标主机。

以下是详细的步骤:1. 打开终端。

2. 输入以下命令来添加黑名单规则,其中“[IP地址]”替换为你要加入黑名单的具体IP地址:```bashiptables -A INPUT -s [IP地址] -j DROP```这条命令将添加一条规则,将来自指定IP地址的所有数据包丢弃。

3. 输入以下命令来保存新的规则,以便下次启动时自动加载:```bashservice iptables save```在某些web应用防火墙(WAF)中,也可以通过图形界面来添加IP黑名单规则。

以下是在WAF中添加IP黑名单的步骤:1. 打开WAF的管理界面。

2. 在左侧导航树中,选择“网站设置”。

3. 在“网站设置”页面中,找到目标域名所在行的“防护策略”栏。

4. 单击“已开启N项防护”,进入“防护策略”页面。

5. 在“黑白名单设置”配置框中,根据需要更改“状态”。

6. 单击“自定义黑白名单设置规则”,进入黑白名单设置规则页面。

7. 在“黑白名单”页面左上角,单击“添加规则”。

8. 在弹出的对话框中,添加黑白名单规则,将IP配置为仅记录后,来自该IP的访问将被阻止。

9. 输入完成后,单击“确认”,添加的黑白名单将展示在黑白名单规则列表中。

规则添加成功后,默认的“规则状态”为“已开启”,若暂时不想使该规则生效,可在目标规则所在行的“操作”列,单击“关闭”。

请注意,具体的操作步骤可能会因所使用的工具或服务的不同而有所差异。

如果在使用过程中遇到问题,建议查阅相关的文档或联系技术支持获取帮助。

电子邮件技术中的邮件垃圾过滤和黑名单设置(七)

电子邮件技术中的邮件垃圾过滤和黑名单设置随着互联网的普及,电子邮件成为现代人沟通的重要工具之一。

然而,随着电子邮件用户数量的增加,垃圾邮件的数量也在不断增加,给用户造成了很大的困扰。

为了解决这个问题,邮件垃圾过滤和黑名单设置成为了电子邮件技术中的重要内容。

首先,让我们来了解一下邮件垃圾过滤系统是如何工作的。

邮件垃圾过滤系统通过分析邮件的内容、发送者的信息等多种因素来判断一封邮件是否是垃圾邮件。

其中,关键词过滤是一个常见的方法,系统会根据事先设定的关键词列表来判断一封邮件是否包含垃圾信息。

除此之外,还有基于统计模型的过滤方法,系统会根据已知的垃圾邮件和正常邮件的特征进行学习,然后根据这些特征来判断一封邮件的垃圾程度。

此外,还有基于黑白名单的过滤方法,系统会将已知的垃圾邮件发送者添加到黑名单中,所有来自黑名单中的发送者的邮件都会被自动过滤掉。

通过这些方法的综合应用,邮件垃圾过滤系统可以较好地过滤掉大部分垃圾邮件,提高用户的电子邮件使用体验。

然而,邮件垃圾过滤系统也存在一些问题。

有时候,一些正常的邮件会被错误地判定为垃圾邮件,被过滤掉,造成了用户的困扰。

这是因为邮件垃圾过滤系统只是根据事先设定的规则来判断邮件的垃圾程度,并不能完全符合每个用户的需求。

为了解决这个问题,用户可以根据自己的实际需求进行个性化的设置。

在电子邮件技术中,为了解决上述问题,黑名单设置被引入。

黑名单就是一个列表,用户可以将垃圾邮件发送者的信息添加到列表中,以后来自这些发送者的邮件都会被过滤掉。

通过黑名单设置,用户可以更加有效地过滤掉垃圾邮件,减少不必要的干扰。

同时,黑名单的设置也提醒我们要警惕网络安全问题,不轻易透露个人信息,以免自己成为垃圾邮件发送者的目标。

然而,黑名单设置也存在一些问题。

由于黑名单是根据用户的个人喜好来设定的,可能会有一些错误的判断。

有时候,适当地设置白名单也是有必要的。

白名单就是一个列表,用户可以将信任的发送者的信息添加到列表中,以确保接收到重要的邮件。

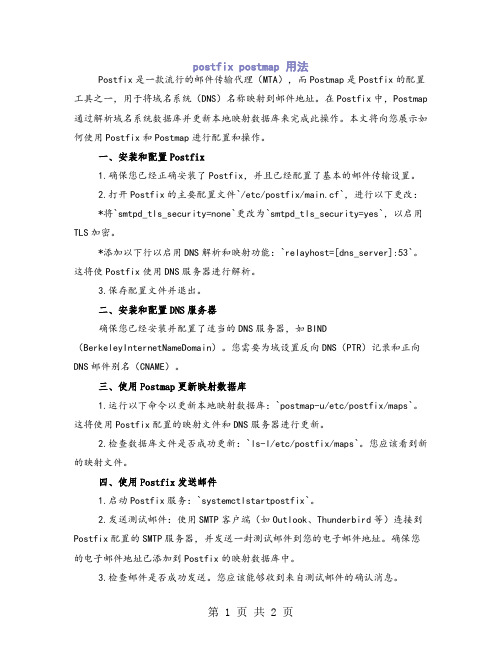

postfix postmap 用法

postfix postmap 用法Postfix是一款流行的邮件传输代理(MTA),而Postmap是Postfix的配置工具之一,用于将域名系统(DNS)名称映射到邮件地址。

在Postfix中,Postmap 通过解析域名系统数据库并更新本地映射数据库来完成此操作。

本文将向您展示如何使用Postfix和Postmap进行配置和操作。

一、安装和配置Postfix1.确保您已经正确安装了Postfix,并且已经配置了基本的邮件传输设置。

2.打开Postfix的主要配置文件`/etc/postfix/main.cf`,进行以下更改:*将`smtpd_tls_security=none`更改为`smtpd_tls_security=yes`,以启用TLS加密。

*添加以下行以启用DNS解析和映射功能:`relayhost=[dns_server]:53`。

这将使Postfix使用DNS服务器进行解析。

3.保存配置文件并退出。

二、安装和配置DNS服务器确保您已经安装并配置了适当的DNS服务器,如BIND (BerkeleyInternetNameDomain)。

您需要为域设置反向DNS(PTR)记录和正向DNS邮件别名(CNAME)。

三、使用Postmap更新映射数据库1.运行以下命令以更新本地映射数据库:`postmap-u/etc/postfix/maps`。

这将使用Postfix配置的映射文件和DNS服务器进行更新。

2.检查数据库文件是否成功更新:`ls-l/etc/postfix/maps`。

您应该看到新的映射文件。

四、使用Postfix发送邮件1.启动Postfix服务:`systemctlstartpostfix`。

2.发送测试邮件:使用SMTP客户端(如Outlook、Thunderbird等)连接到Postfix配置的SMTP服务器,并发送一封测试邮件到您的电子邮件地址。

确保您的电子邮件地址已添加到Postfix的映射数据库中。

电子邮件技术中的邮件垃圾过滤和黑名单设置(六)

电子邮件技术中的邮件垃圾过滤和黑名单设置随着科技的发展,电子邮件已经成为人们日常生活中不可或缺的一部分。

然而,随之而来的问题是,人们也不可避免地面临着大量的垃圾邮件的困扰。

为了解决这一问题,邮件垃圾过滤和黑名单设置成为了必不可少的技术手段。

邮件垃圾过滤是指通过设置一系列规则和算法,筛选出那些被认为是垃圾邮件的电子邮件。

这项技术的目的是确保只有真正有用和合法的邮件才会出现在收件箱中,从而提高邮件的可读性和效率。

邮件垃圾过滤主要依赖于三种方法:黑名单、白名单和内容分析。

黑名单是指一种列表,其中包含了那些已知的垃圾邮件发送者的邮件地址、IP地址或域名。

在我们的电子邮件中设置黑名单,就是将这些地址添加到过滤器中,以便过滤掉来自这些地址的邮件。

通过这种方式,我们可以有效地阻止垃圾邮件发送者,从而避免不必要的打扰和骚扰。

然而,黑名单并不是完美的解决方案。

一个很大的问题是黑名单需要不断地更新,因为新的垃圾邮件发送者不断涌现。

这意味着我们需要定期检查和更新黑名单,以确保它能够正常工作。

此外,黑名单也有可能将一些合法的邮件误判为垃圾邮件,从而导致必要的邮件无法及时收到。

因此,在使用黑名单时,我们还需要慎重考虑,避免对合法邮件的影响。

除了黑名单,白名单也是一种常见的过滤方法。

白名单是一种列表,其中包含了那些被认为是合法和可信任的邮件发送者的邮件地址、IP地址或域名。

设置白名单意味着过滤器只接受来自白名单中的邮件发送者的邮件,即使这些邮件看起来像垃圾邮件。

这种方法有效地降低了误判率,但也可能导致某些垃圾邮件绕过过滤器。

与黑名单和白名单不同,内容分析则是一种更加智能和复杂的过滤方法。

内容分析通过检查电子邮件的正文内容、主题、附件和其他相关信息,来判断是否是垃圾邮件。

这种方法通常依赖于机器学习和自然语言处理的技术,在不断学习和优化的过程中提高准确性。

内容分析可以识别一些常见的垃圾邮件特征,如大量的拼写错误、虚假的信息和误导性的主题等。

Postfix反垃圾邮件技术

公共限制条件(1)

permit 允许该连接进行。该规则通常置于规则列表的最后 面使规则更清晰。 defer 通知客户端现在不能继续会话,稍后再进行SMTP 连接请求。这常用于服务器需要进行一些DNS检查, 但是(由于DNS查询超时)没有及时获得结果时, 通知客户端稍后再进行连接。该规则通常置于规则 列表的最后面使规则更清晰。

连接IP过滤

Postfix可以在接受客户端的SMTP连接请求时进行 过滤检查。默认允许任何客户端连接。 通过Postfix的smtpd_client_restrictions指令可以 指定这个阶段的过滤规则。这个阶段可用的过滤规 则除公共规则外还有:

reject_unknown_client permit_mynetworks reject_rbl_client domain.tld

接。通过检查一个IP地址(的逆转形式)或域名 是否存在于domain.tld的RBL或RHSBL中,可以 判断该客户端是否被列入了domain.tld的实时黑 名单,从而决定是否接受连接。 maps_rbl_reject_code指定了拒绝的返回状态 码(默认是554)。

连接IP过滤范例

smtpd_client_restrictions

reject_invalid_hostname reject_unknown_hostname reject_non_fqdn_hostname permit_naked_ip_address check_client_access maptype:mapname

连接方过滤规则(1)

访问数据库中的主机名和地址

非正则表达式,用来表示主机名和地址时有如下格 式:

企业邮件服务器被列黑名单解决办法.售后服务

DNS反向解析费用DNS反向解析通常需要支付年费,原因是电信运营商投入了DNS服务器运营来负责IP地址的反解。

具体费用面谈。

做了IP反解就能够解决所有邮件外发问题?回答是否定的,申请了正确的IP反解的确能够改善外发的成功率,但依然无法完全解决国内企业自建邮件系统的海外邮件外发问题。

企业电子邮件不能外发到海外客户邮件服务器除了IP反解,还有很多原因:1)虽然设置了IP反解,但是由于国内IP信誉度低或者被列入部分DNS黑名单,邮件依然会被拒收。

2)国际带宽问题,国内访问部分地区的线路经常会出现拥堵、中断,欧洲和东南亚地区可能比较突出,加上企业本身上网带宽还需要做其他数据传输用途,企业电子邮件传送就会出现延迟甚至退回。

3)申请了IP反解,在国外未必能够正确被解析出来,对方海外DNS服务器由于国际链路问题解析不出国内DNS服务器。

4)其他问题,如邮件系统设置,DNS设置、邮件本身问题。

2、避免IP地址被列入黑名单,具体查询和移除见退信中有提示一般会有黑名单组织的网站地址3、最好能给你的域名做SPF记录。

这需要在你的域名服务商那里做。

什么是SPF就是SenderPolicyFramework。

SPF可以防止别人伪造你来发邮件,是一个反伪造性邮件的解决方案。

当你定义了你的domainname的SPF记录之后,接收邮件方会根据你的SPF记录来确定连接过来的IP地址是否被包含在SPF记录里面,如果在,则认为是一封正确的邮件,否则则认为是一封伪造的邮件。

如何增加SPF记录非常简单,在DNS里面添加TXT记录即可。

不过这个要联系用户自己的DNS服务商。

算spf记录的网站地址为:.org/在向导栏中,填入邮件系统域名,并点击start生成是spf记录的操作方法如下。

●a你域名的A记录,一般选择yes,因为他有可能发出邮件。

●mx一般也是yes,MX服务器会有退信等。

●ptr选择no,官方建议的。

●a:有没有其他的二级域名?比如:.org和www不在一台server上,则填入.org。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Step4重新加载postfix服务

#servicepostfixreload

Step5做必要的测试

用自己的邮箱给公司的邮箱发一封邮件,若提示退信则成功

注:在smtpd_sender_restrictions后面默认跟了个permit_mynetwork。(这个代表先判断是否是本域地址,如果是,允许)

发件人控制。

Step1在主配置文件中增加限制语句#vi/etc/postfix/main.cf

在最后添加这样的一句话

smtpd_sender_restrictions=check_sender_access hash:/etc/postfix/sender_access//即限制往本机发邮fix/recipient_access

3、加入要拒绝发送的地址或域名:

OK 接受信息

OK 接受信息

4、最后postmap/etc/postfix/recipient_access及postfixrestart生效

所以如果想防御本域名内的邮箱乱发邮件问题就把这条#掉。

接收谁的邮件的控制。

1、在main.cf中找到smtpd_recipient_restrictions =

在下面permit_mynetworks,后面插入一句

check_recipient_access hash:/etc/postfix/recipient_access, REJECT 这句代表所有除permit mynetworks(本域)以外的邮箱全部拒绝。

Step 2 编辑黑名单

#vi/etc/postfix/sender_access

spamer1@REJECT

spamer2@REJECT

//其中对应的邮箱设置成实际在打扰你的邮箱即可

Step3转换数据库模式

#postmap/etc/postfix/sender_access