2013年上半年网络工程师上下午真题及答案(齐全,整理)

2013广东省上半年软考网络工程师下午最新考试试题库(完整版)

C.按Alt+Del键,然后选择“结束任务”结束该程序的运行

D.直接Reset计算机结束该程序的运行

23、目前网络传输介质中传输安全性最高的是______。(A)

A.光纤 B.同轴电缆C.电话线 D.双绞线

24、如果RAID-0卷集由4个40GB磁盘组成,可以存储数据的最大空间为________。(D)

A.255.255.255.240 B.255.255.255.252 C.255.255.255.248 D.255.255.255.0

A.C:\WINDOWS\system32\config\SAM

B.C:\WINNT\system32\config\SAM

C.C:\WINDOWS\system\config\SAM

D.C:\WINNT\system\config\SAM

9、以下哪个路由表项需要由网络管理员手动配置________。(A )

A.静态路由B.直接路由C.动态路由D.以上说法都不正确

10、DNS服务器中,的MX记录表示______。(A)

A.邮件记录 B.主机记录 C.资源记录 D.更新记录

11、在Windows Server 2003服务器上配置DHCP服务时,IP地址租约默认是:________。(B)

7、一个文件的权限为“rwxr-----”,那么以下哪个说法是正确的_______?(B)

A.所有用户都可以执行写操作B.只有所有者可以执行写操作

C.所有者和所属组可以执行写操作 D.任何人都不能执行写操作

8、在Windows 2000操作系统中,登陆时使用的用户名对应的密码保存的路径______。(B)

2013 年上半年网络工程师考试下午真题 (参考答案)

2013 年上半年网络工程师考试下午真题(参考答案)●阅读以下说明,回答问题1 至问题4,将解答填入答题纸对应的解答栏内。

【说明】某学校计划部署园区网络,本部与分校区地理分布如图1-1 所示。

根据需求分析结果,网络规划部分要求如下:1.网络中心机房在信息中心。

2.要求汇聚交换机到核心交换机以千兆链路聚合。

,3.核心交换机要求电源、引擎双冗余。

4.信息中心与分校区实现互通。

【问题1】(4 分)网络分析与设计过程一般采用真个阶段:需求分析、通信规范分析、逻辑网络设计、物理网络设计与网络实施。

其中,确定新网络所需的通信量和通信模式属于(1)阶段;确定IP 地址分配方案属于(2)阶段;明确网络物理结构和布线方案属于(3)阶段;确定网络投资规模属于(4)阶段。

【问题2】(9 分)根据需求分析,规划该网络拓扑如图1-2 所示。

1.核心交换机配置如表1-1 所示,确定核心交换机所需配置的模块最低数量。

2.根据网络需求描述、网络拓扑结构、核心交换机设备表,图1-2 中的介质1 应选用(9);介质2 应选用(10);介质3 应选用(11)。

问题(9)~(11)备选答案:(注:每项只能选择一次)(1)A.单模光纤B.多模光纤C.6 类双绞线D.同轴电缆3.为了网络的安全运行,该网络部署了IDS 设备。

在图1-2 中的设备1、2、3、4 上,适合部署IDS 设备的是(12)及(13)。

【问题3】(4 分)该校园根据需要部署了两处无线网络。

一处位于学校操场;一处位于科研楼。

其中操场的无线AP 只进行用户认证,科研楼的无线AP 中允许指定的终端接入。

1.无线AP 分为FIT AP 和FAT AP 两种。

为了便于集中管理,学校操场的无线网络采用了无线网络控制器,所以该学校操场的无线AP 为(14)AP。

天线通常分为全向天线和定向天线,为保证操场的无线覆盖范围,此时应配备(15)天线。

2.为了保证科研楼的无线AP 的安全性,根据需求描述,一方面需要进行用户认证,另一方面还需要对接入终端的(16)地址进行过滤,同时为保证信息传输的安全性,应釆用加密措施。

2013福建省上半年软考网络工程师下午最新考试试题库(完整版)

1、Windows 2003操作系统有多少个版本_______。

(C)A.2 B.3 C.4 D.52、IP地址是一个32位的二进制数,它通常采用点分________。

( C)A.二进制数表示 B.八进制数表示 C.十进制数表示D.十六进制数表示3、Windows Server 2003操作系统比Windows 2000 Server操作系统多了下列哪项服务________。

(B)A.NNTP B.POP3 C.SMTP D.FTP4、下列对网络服务的描述哪个是错误的:_______。

(C)A.DHCP——动态主机配置协议,动态分配IP地址B.DNS——域名服务,可将主机域名解析为IP地址C.WINS——Windows互联网名称服务,可将主机域名解析为IP地址D.FTP——文件传输协议,可提供文件上传、下载服务5、以下哪个路由表项需要由网络管理员手动配置________。

(A )A.静态路由B.直接路由C.动态路由D.以上说法都不正确6、将FAT分区转化成NTFS分区使用的命令_________。

(B)A.format B.convert C.fordisk D.无法确定7、在Windows 2000操作系统中,登陆时使用的用户名对应的密码保存的路径______。

(B)A.C:\WINDOWS\system32\config\SAMB.C:\WINNT\system32\config\SAMC.C:\WINDOWS\system\config\SAMD.C:\WINNT\system\config\SAM8、哪条命令可以查看到系统中被挂起的进程________?(C)A.bg B.renice C.jobs D.who9、Linux系统中的块设备文件在使用命令ls -l查询时用什么符号表示_______?(B)A.c B.b C.l D.d10、为了使活动目录服务和相关的客户软件运行正常,你必须安装和配置________。

2013江苏省上半年软考网络工程师下午最新考试试题库(完整版)

23、以下哪一种人给公司带来了最大的安全风险?(D)

A、临时工 B、咨询人员 C、以前的员工 D、当前的员工

24、Linux中,向系统中某个特定用户发送信息,用什么命令?(B)

A、wall B、write C、mesg D、net send

25、下面哪一项最好地描述了风险分析的目的?(C)

A、识别用于保护资产的责任义务和规章制度

B、识别资产以及保护资产所使用的技术控制措施

C、识别资产、脆落性并计算潜在的风险

D、识别同责任义务有直接关系的威胁

26、《国家保密法》对违法人员的量刑标准是(A)。

A、国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重的,处三年以下有期徒刑或者拘役;情节特别严重的,处三年以上七年以下有期徒刑

A、身份考验、来自组织和个人的品格鉴定 B、家庭背景情况调查

C、学历和履历的真实性和完整性 D、学术及专业资格

3、根据《计算机信息系统国际联网保密管理规定》,涉及国家秘密的计算机信息系统,不得直接或间接地与国际互联网或其它公共信息网络相联接,必须实行(B)。

A、 逻辑隔离 B、物理隔离 C、安装防火墙 D、VLAN 划分

D、-国家机关工作人员违法保护国家秘密的规定,故意或者过失泄露国家秘密,情节严重,处七年以下有期徒刑或者拘役;情节特别严重的,处七年以下有期徒刑

27、一个公司在制定信息安全体系框架时,下面哪一项是首要考虑和制定的?(A)

A、安全策略 B、安全标准 C、操作规程 D、安全基线

28、下面哪一个是国家推荐性标准?(A)

D、在两台服务器上创建并配置/etc/hosts.equiv文件

2013年上半年网络工程师上午试题及解析(本站推荐)

2013年上半年网络工程师上午试题及解析(本站推荐)第一篇:2013年上半年网络工程师上午试题及解析(本站推荐)2013上半年网工真题第 1 题常用的虚拟存储器由(1)两级存储器组成。

(1)A.主存-辅存B.主存-网盘C.Cache-主存D.Cache-硬盘参考答案:(1)A试题分析:虚拟内存是计算机系统内存管理的一种技术。

它使得应用程序认为它拥有连续的可用的内存(一个连续完整的地址空间),而实际上,它通常是被分隔成多个物理内存碎片,还有部分暂时存储在外部磁盘存储器上,在需要时进行数据交换。

所以虚拟存储器由主存-辅存(外存)两级存储器组成。

第 2 题中断向量可提供(2)。

(2)A.I/O设备的端口地址B.所传送数据的起始地址 C.中断服务程序的入口地址D.主程序的断点地址参考答案:(2)C试题分析:中断向量是指中断发生时,存放在内存中,用于指向中断处理程序地址的数据,每个中断向量占一个字,低字节为中断号,高字节为例行程序的偏移地址。

第 3 题为了便于实现多级中断,使用(3)来保护断点和现场最有效。

(3)A.ROM B.中断向量表 C.通用寄存器 D.堆栈参考答案:(3)D试题分析:保护断点是指把CS(段地址)和IP(偏移量)放到堆栈。

保护现场指的是除了CS和IP外还要保护PSW(标志寄存器),并且还需要把你所要转移的程序所需要用到的寄存器也放到堆栈中。

第 4 题DMA工作方式下,在(4)之间建立了直接的数据通路。

(4)A.CPU与外设 B.CPU与主存 C.主存与外设 D.外设与外设参考答案:(4)C试题分析:DMA工作方式是程序输入输出控制方式中的一种。

DMA工作方式使用DMA控制器(DMAC)来控制和管理数据传输。

DMAC与CPU共享系统总线,并且具有可以独立访问存储器的能力。

在进行DMA时,CPU放弃对系统总线的控制,改由DMAC控制总线;由DMAC提供存储器地址及必需的读写控制信号,实现外设与存储器的数据交换。

2013 年上半年 网络工程师上下午真题及标准答案资料

2013 年上半年网络工程师上午试卷●计算机指令一般包括操作码和地址码两部分,为分析执行一条指令,其(1)。

(1)A.操作码应存入指令寄存器(IR),地址码应存入程序计数器(PC)。

B.操作码应存入程序计数器(PC),地址码应存入指令寄存器(IR)。

C.操作码和地址码都应存入指令寄存器。

D.操作码和地址码都应存入程序计数器。

试题解析:指令寄存器(IR)用来保存当前正在执行的一条指令。

当执行一条指令时,先把它从内存取到数据寄存器(DR)中,然后再传送至IR。

指令划分为操作码和地址码字段,由二进制数字组成。

为了执行任何给定的指令,必须对操作码进行测试,以便识别所要求的操作。

指令译码器就是做这项工作的。

指令寄存器中操作码字段的输出就是指令译码器的输入。

操作码一经译码后,即可向操作控制器发出具体操作的特定信号。

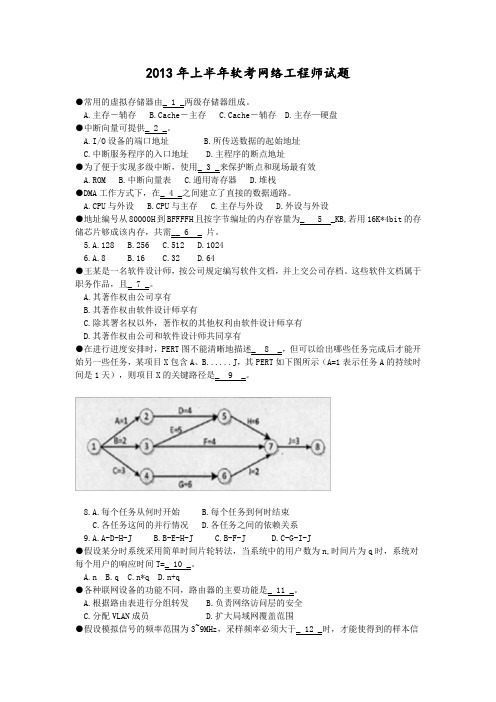

答案:(1)C●进度安排的常用图形描述方法有GANTT图和PERT图。

GANTT图不能清晰地描述(2);PERT图可以给出哪些任务完成后才能开始另一些任务。

下图所示的PERT图中,事件6的最晚开始时刻是(3)。

(图略,后补)(2)A.每个任务从何时开始B.每个任务到何时结束C.每个任务的进展情况D.各任务之间的依赖关系(3)A.0 B.1 C.10 D.11 试题解析:甘特图的优点是直观表明各个任务的计划进度和当前进度,能动态地反映软件开发进展的情况,是小型项目中常用的工具。

缺点是不能显式地描绘各个任务间的依赖关系,关键任务也不明确。

PERT图中的关键路径是1→2→5→7→9,总共15天。

在不影响关键路径,并考虑到5→8这个任务的前提下,事件6的最晚开始事件是第10天。

答案:(2)D,(3)C●使用白盒测试方法时,确定测试用例应根据(4)和指定的覆盖标准。

(4)A.程序的内部逻辑B.程序结构的复杂性C.使用说明书D.程序的功能试题解析:白盒法全面了解程序内部逻辑结构、对所有逻辑路径进行测试。

白盒法是穷举路径测试。

2013年上半年软考网络工程师上、下午试题(含真题、答案解析)

2013年上半年软考网络工程师试题●常用的虚拟存储器由_ 1 _两级存储器组成。

A.主存-辅存B.Cache-主存C.Cache-辅存D.主存—硬盘●中断向量可提供_ 2 _。

A.I/O设备的端口地址B.所传送数据的起始地址C.中断服务程序的入口地址D.主程序的断点地址●为了便于实现多级中断,使用_ 3 _来保护断点和现场最有效A.ROMB.中断向量表C.通用寄存器D.堆栈●DMA工作方式下,在_ 4 _之间建立了直接的数据通路。

A.CPU与外设B.CPU与主存C.主存与外设D.外设与外设●地址编号从80000H到BFFFFH且按字节编址的内存容量为_ 5 _KB,若用16K*4bit的存储芯片够成该内存,共需__ 6 _ 片。

5.A.128 B.256 C.512 D.10246.A.8 B.16 C.32 D.64●王某是一名软件设计师,按公司规定编写软件文档,并上交公司存档。

这些软件文档属于职务作品,且_ 7 _。

A.其著作权由公司享有B.其著作权由软件设计师享有C.除其署名权以外,著作权的其他权利由软件设计师享有D.其著作权由公司和软件设计师共同享有●在进行进度安排时,PERT图不能清晰地描述_ 8 _,但可以给出哪些任务完成后才能开始另一些任务,某项目X包含A、B......J,其PERT如下图所示(A=1表示任务A的持续时间是1天),则项目X的关键路径是_ 9 _。

8.A.每个任务从何时开始 B.每个任务到何时结束C.各任务这间的并行情况D.各任务之间的依赖关系9.A.A-D-H-J B.B-E-H-J C.B-F-J D.C-G-I-J●假设某分时系统采用简单时间片轮转法,当系统中的用户数为n,时间片为q时,系统对每个用户的响应时间T=_ 10 _。

A.nB.qC.n*qD.n+q●各种联网设备的功能不同,路由器的主要功能是_ 11 _。

A.根据路由表进行分组转发B.负责网络访问层的安全C.分配VLAN成员D.扩大局域网覆盖范围●假设模拟信号的频率范围为3~9MHz,采样频率必须大于_ 12 _时,才能使得到的样本信号不失真A.6MHZB.12MHZC.18MHZD.20MHZ●如下图所示,若路由器C的e0端口状态为down,则当主机A向主机C发送数据时,路由器C发送_ 13 _。

2013内蒙古自治区上半年软考网络工程师上、下午最新考试试题库(完整版)

1、Linux系统通过(C)命令给其他用户发消息。

A、lessB、mesgC、writeD、echo to2、信息分类是信息安全管理工作的重要环节,下面哪一项不是对信息进行分类时需要重点考虑的?(C)A、信息的价值B、信息的时效性C、信息的存储方式D、法律法规的规定3、Linux系统通过(C)命令给其他用户发消息。

A、lessB、mesgC、writeD、echo to4、以下哪一项安全目标在当前计算机系统安全建设中是最重要的?(C)A、目标应该具体B、目标应该清晰C、目标应该是可实现的D、目标应该进行良好的定义5、获取支付结算、证劵交易、期货交易等网络金融服务的身份认证信息(B)组以上的可以被《中华人民共和国刑法》认为是非法获取计算机信息系统系统认定的“情节严重”。

A、5B、10C、-15D、206、不属于安全策略所涉及的方面是(D)。

A、物理安全策略B、访问控制策略C、信息加密策略D、防火墙策略7、Solaris操作系统下,下面哪个命令可以修改/n2kuser/.profile文件的属性为所有用户可读、科协、可执行?(D)A、chmod 744 /n2kuser/.profileB、 chmod 755 /n2kuser/.profileC、 chmod 766 /n2kuser/.profileD、 chmod 777 /n2kuser/.profile8、公司应明确员工的雇佣条件和考察评价的方法与程序,减少因雇佣不当而产生的安全风险。

人员考察的内容不包括(B)。

A、身份考验、来自组织和个人的品格鉴定B、家庭背景情况调查C、学历和履历的真实性和完整性D、学术及专业资格9、下面哪一项关于对违反安全规定的员工进行惩戒的说法是错误的?(C)A、对安全违规的发现和验证是进行惩戒的重要前提B、惩戒措施的一个重要意义在于它的威慑性C、处于公平,进行惩戒时不应考虑员工是否是初犯,是否接受过培训D、尽管法律诉讼是一种严厉有效的惩戒手段,但使用它时一定要十分慎重10、不属于安全策略所涉及的方面是(D)。

2013新疆维吾尔自治区上半年软考网络工程师上、下午理论考试试题及答案

1、将200.200.201.0这个网络进行子网的划分,要求尽可能划分出最多的网段,但每个网段不能少于5台计算机,该子网的子网掩码是_______。

(C)A.255.255.255.240 B.255.255.255.252 C.255.255.255.248 D.255.255.255.02、下列对网络服务的描述哪个是错误的:_______。

(C)A.DHCP——动态主机配置协议,动态分配IP地址B.DNS——域名服务,可将主机域名解析为IP地址C.WINS——Windows互联网名称服务,可将主机域名解析为IP地址D.FTP——文件传输协议,可提供文件上传、下载服务3、以下哪个命令可以保存路由器RAM中的配置文件到NVRAM中________。

(C)A.copy running-config tftp B.copy startup-config tftpC.copy running-config startup-config D.copy startup-config running-config4、以下哪个路由表项需要由网络管理员手动配置________。

(A )A.静态路由B.直接路由C.动态路由D.以上说法都不正确5、若要系统中每次缺省添加用户时,都自动设置用户的宿主目录为/users,需修改哪一个配置文件?(A)A./etc/default/useradd B./etc/login.defs C./etc/shadow D./etc/passwd6、哪条命令可以查看到系统中被挂起的进程________?(C)A.bg B.renice C.jobs D.who7、Windows 2000活动目录使用________目录协议完成查询与更新。

(B)A.DNS B.LDAP C.TCP/IP D.DHCP8、为了使活动目录服务和相关的客户软件运行正常,你必须安装和配置________。

(D)A.Protocol B.Gateway C.WINS D.DNS9、以下配置默认路由的命令正确的是:________。

2013陕西省上半年软考网络工程师下午试题及答案

36、DNS服务器中,的MX记录表示______。(A)

A.邮件记录 B.主机记录 C.资源记录 D.更新记录

37、公司的一个员工被解雇了,他有权限使计算机的文件成倍增加。你也想让新雇佣的员工具有和他一样的权限,并确保被解雇的员工不能再访问和使用这些文件,应该怎么办________?(A)

A.tar cvf B.tar xvf C.tar zcvf D.tar zxvf

23、在Windows 2000操作系统中,登陆时使用的用户名对应的密码保存的路径______。(B)

A.C:\WINDOWS\system32\config\SAM

B.C:\WINNT\system32\config\SAM

A.用安全模式进入计算机,重新格式化硬盘

B.用调试模式进入计算机,重新格式化硬盘

C.用应急磁盘启动计算机,准备恢复主引导记录

D.用光驱启动计算机,用恢复控制台准备恢复主引导记录

27、下列对网络服务的描述哪个是错误的:_______。(C)

A.DHCP——动态主机配置协议,动态分配IP地址

1、Linux系统中的块设备文件在使用命令ls -l查询时用什么符号表示_______?(B)

A.c B.b C.l D.d

2、当在Windows2000下创建分区时,FAT32分区大小的限制是_________。(C)

A.8GB B.16GB C.32GB D.64GB

29、Windows 2003操作系统有多少个版本_______。(C)

A.2 B.3 C.4 D.5

30、在Windows 2000操作系统中,登陆时使用的用户名对应的密码保存的路径______。(B)

2013山东省上半年软考网络工程师上、下午理论考试试题及答案

1、在计算机名为huayu的Windows Server 2003服务器上利用IIS搭建好FTP服务器后,建立用户为jacky,密码为123,如何直接用IE来访问________。

(C)A.http://jacky:123@huayu B.ftp://123:jacky@huayuC.ftp://jacky:123@huayu D.http://123:jacky@huayu2、在掉电状态下,哪种类型的存储器不保留其内容_______?(C)A.NVRAM B.ROM C.RAM D.Flash3、在使用了shadow口令的系统中,/etc/passwd和/etc/shadow两个文件的权限正确的是:________。

(C)A.-rw-r----- , -r-------- B.-rw-r--r-- , -r--r--r-- C.-rw-r--r-- , -r-------- D.-rw-r--rw- , -r-----r--4、在一个域目录树中,父域与其子域具有________。

(C)A.单项不可传递信任关系 B.双向不可传递信任关系C.双向可传递信任关系 D.以上都不正确5、下面哪条命令可以把一个压缩的打包文件解压并解包_______?(D)A.tar cvf B.tar xvf C.tar zcvf D.tar zxvf6、某IP地址为160.55.115.24/20,它的子网划分出来的网络ID地址_____。

(A)A.160.55.112.0 B.160.55.115.0 C.160.55.112.24 D.以上答案都不对7、以下哪种协议属于网络层协议的_______。

(B)A.HTTPS B.ICMP C.SSL D.SNMP8、若要系统中每次缺省添加用户时,都自动设置用户的宿主目录为/users,需修改哪一个配置文件?(A)A./etc/default/useradd B./etc/login.defs C./etc/shadow D./etc/passwd9、以下哪种协议属于网络层协议的_______。

2013山西省上半年软考网络工程师上、下午试题及答案

1、NT/2K模型符合哪个安全级别?(B)A、B2B、C2C、B1D、C12、在信息安全策略体系中,下面哪一项属于计算机或信息安全的强制性规则?(A)A、标准(Standard)B、安全策略(Security policy)C、方针(Guideline)D、流程(Proecdure)3、下面哪一个是国家推荐性标准?(A)A、GB/T 18020-1999 应用级防火墙安全技术要求B、SJ/T 30003-93 电子计算机机房施工及验收规范C、GA243-2000 计算机病毒防治产品评级准则D、ISO/IEC 15408-1999 信息技术安全性评估准则4、Linux系统格式化分区用哪个命令?(A)A、fdiskB、mvC、mountD、df5、下面对国家秘密定级和范围的描述中,哪项不符合《保守国家秘密法》要求?(C)A、国家秘密和其密级的具体范围,由国家保密工作部门分别会同外交、公安、国家安全和其他中央有关规定B、各级国家机关、单位对所产生的秘密事项,应当按照国家秘密及其密级的具体范围的规定确定密级C、对是否属于国家和属于何种密级不明确的事项,可有各单位自行参考国家要求确定和定级,然后国家保密工作部门备案D、对是否属于国家和属于何种密级不明确的事项,由国家保密工作部门,省、自治区、直辖市的保密工作部门,省、自治区、直辖市的保密工作部门,省、自治区政府所在地的市和经国务院批准的较大的市的保密工作部门或者国家保密工作部门审定的机关确定。

6、从风险分析的观点来看,计算机系统的最主要弱点是(B)。

A、内部计算机处理B、系统输入输出C、通讯和网络D、外部计算机处理7、Unix系统中存放每个用户信息的文件是(D)。

A、/sys/passwdB、/sys/passwordC、/etc/passwordD、/etc/passwd8、以下哪种风险被定义为合理的风险?(B)A、最小的风险B、可接受风险C、残余风险D、总风险9、当为计算机资产定义保险覆盖率时,下列哪一项应该特别考虑?(D)。

2013江苏省上半年软考网络工程师上、下午最新考试试题库

44、如果我们将某文件夹的本地权限设为“Everyone 读取”,而将该文件夹的共享权限设为“Everyone 更改”。那么当某用户通过网络访问该共享文件夹时将拥有_______。(D)

A.更改权限 B.完全控制权限 C.写入权限 D.读取权限

A.http://jacky:123@huayu B.ftp://123:jacky@huayu

C.ftp://jacky:123@huayu D.http://123:jacky@huayu

23、Windows 2000活动目录使用________目录协议完成查询与更新。(B)

A.DNS B.LDAP C.TCP/IP D.DHCP

14、一个文件的权限为“rwxr-----”,那么以下哪个说法是正确的_______?(B)

A.所有用户都可以执行写操作B.只有所有者可以执行写操作

C.所有者和所属组可以执行写操作 D.任何人都不能执行写操作

15、在一个域目录树中,父域与其子域具有________。(C)

A.单项不可传递信任关系 B.双向不可传递信任关系

D.PentiumII 300MHz/256M内存/500M硬盘自由空间

35、目前网络传输介质中传输安全性最高的是______。(A)

A.光纤 B.同轴电缆C.电话线 D.双绞线

36、以下哪个路由表项需要由网络管理员手动配置________。(A )

A.静态路由B.直接路由C.动态路由D.以上说法都不正确

37、如果我们将某文件夹的本地权限设为“Everyone 读取”,而将该文件夹的共享权限设为“Everyone 更改”。那么当某用户通过网络访问该共享文件夹时将拥有_______。(D)

2013年上半年网络工程师考试真题(上午)

2013年上半年网络工程师考试真题(上午)Traditional IP packet forwarding analyzes the (1) IP address contained in the network layer header of each packet as the packet travels from its source to its final destination. A router analyzes the destination IP address independently at each hop in the network. Dynamic (2) protocols or static configuration builds the database needed to analyze the destination IP address (the routing table).The process of implementing traditional IP routing also is called hop-by-hop destination-based(3) routing. Although successful,and obviously widely deployed,certain restrictions,which have been realized for some time,exist forthis method of packet forwarding that diminish is (4) . New techniques are therefore required to address and expand the functionality of an IP-based network infrastructure.This first chapter concentrates on identifying these restrictions and presents a new archiecture,known as multiprotocol (5) switching,that provides solutions some of these restrictions。

2013吉林省上半年软考网络工程师下午最新考试试题库(完整版)

1、PowerPoint中,有关选定幻灯片的说法中错误的是______。

(D)A.在浏览视图中单击幻灯片,即可选定。

B.如果要选定多张不连续幻灯片,在浏览视图下按 CTRL 键并单击各张幻灯片。

C.如果要选定多张连续幻灯片,在浏览视图下,按下 shift 键并单击最后要选定的幻灯片。

D.在幻灯片视图下,也可以选定多个幻灯片。

2、DNS服务器中,的MX记录表示______。

(A)A.邮件记录 B.主机记录 C.资源记录 D.更新记录3、如果你的umask设置为022,缺省的,你创建的文件的权限为:________。

(D)A.----w--w- B.-w--w---- C.r-xr-x---D.rw-r--r--4、Windows 2000活动目录使用________目录协议完成查询与更新。

(B)A.DNS B.LDAP C.TCP/IP D.DHCP5、CSMA/CD协议在站点发送数据时________。

( A)A.一直侦听总线活动。

B.仅发送数据,然后等待确认。

C.不侦听总线活动 D.当数据长度超过1000字节时需要侦听总线活动。

6、PowerPoint中,有关选定幻灯片的说法中错误的是______。

(D)A.在浏览视图中单击幻灯片,即可选定。

B.如果要选定多张不连续幻灯片,在浏览视图下按 CTRL 键并单击各张幻灯片。

C.如果要选定多张连续幻灯片,在浏览视图下,按下 shift 键并单击最后要选定的幻灯片。

D.在幻灯片视图下,也可以选定多个幻灯片。

7、DNS服务器中,的MX记录表示______。

(A)A.邮件记录 B.主机记录 C.资源记录 D.更新记录8、下面哪个是Windows XP操作系统的启动文件________。

(C)A. B. C.boot.ini D.ntbootdd.sys9、以下哪个命令可以保存路由器RAM中的配置文件到NVRAM中________。

(C)A.copy running-config tftp B.copy startup-config tftpC.copy running-config startup-config D.copy startup-config running-config10、小强在公司要查询这个DNS名称对应的IP地址时,其正确的查询过程是:______。

2013甘肃省上半年软考网络工程师上、下午最新考试试题库(完整版)

20、当在Windows2000下创建分区时,FAT32分区大小的限制是_________。(C)

A.8GB B.16GB C.32GB D.64GB

21、下面哪条命令可以把一个压缩的打包文件解压并解包_______?(D)

6、以下哪个命令可以保存路由器RAM中的配置文件到NVRAM中________。(C)

A.copy running-config tftp B.copy startup-config tftp

C.copy running-config startup-config D.copy startup-config running-config

A.744 B.664 C.646 D.746

26、系统中有用户user1和user2,同属于users组。在user1用户目录下有一文件file1,它拥有644的权限,如果user2用户想修改user1用户目录下的file1文件,应拥有______权限。(B)

A.744 B.664 C.646 D.746

31、DNS服务器中,的MX记录表示______。(A)

A.邮件记录 B.主机记录 C.资源记录 D.更新记录

32、想要完全释放计算机的IP地址在Dos提示符下输入的命令为______。(B)

A.IPCONFIG/ALL B.IPCONFIG/RENEW

C.IPCONFIG/RELEASE D.WINIPCFG

C.用应急磁盘启动计算机,准备恢复主引导记录

D.用光驱启动计算机,用恢复控制台准备恢复主引导记录

34、如果我们将某文件夹的本地权限设为“Everyone 读取”,而将该文件夹的共享权限设为“Everyone 更改”。那么当某用户通过网络访问该共享文件夹时将拥有_______。(D)

2013年上半年网络工程师下午试题及答案

全国计算机技术与软件专业技术(资格)水平考试2013年上半年网络工程师下午试题全国计算机技术与软件专业技术(资格)水平考试2013年上半年网络工程师下午试题网友参考答案(不保证100%正确,仅供参考)试题一问题1:1、通信规范分析2、逻辑网络设计3、物理网络设计4、网络实施问题2:5、26、27、28、19、B10、A11、C12、设备213、设备4问题3:14、fit15、全向16、MAC17、WPA2问题4:18、L2TP(或者PPTP)19、PPTP(或者L2TP)20、IPSEC试题二问题1:1、192.168.1.2552、192.168.1.13、202.100.20.304、192.168.1.05、255.255.255.06、192.168.1.27、192.168.1.2018、00:A0:78:8E:9E:AA9、192.168.1.100问题2:10、1011、DHCPREQUEST12、DHCPACK13、DHCPNACK问题3:14、ipconfig/release15、ipconfig/renew试题三问题1:1、A2、D3、B4、B5、E6、F问题2:7、使用以太网上的PPPoe连接8、0.0.0.09、192.168.1.010、210.27.176.0问题3:11、netsh dhcp server import c:\dhcpbackup.txt12、Administrators问题4:13、c14、d试题四问题1:1、标识符2、标准3、扩展问题2:4、permit tcp any host 192.168.10.305、permit tcp 192.168.3.0 0.0.0.255 192.168.10.20 eq 80806、ip access-group 102 out问题3:7、08:00 to 18:008、定制周期性执行埋单为周未8:00到12点9、创建访问控制列表,阻止192.168.3.0网段的的用户访问任何网络10、ip access-group 104 out问题4:11、A12、B。

2013河北省上半年软考网络工程师下午理论考试试题及答案

1、IP地址是一个32位的二进制数,它通常采用点分________。

( C)A.二进制数表示 B.八进制数表示 C.十进制数表示D.十六进制数表示2、PowerPoint中,有关选定幻灯片的说法中错误的是______。

(D)A.在浏览视图中单击幻灯片,即可选定。

B.如果要选定多张不连续幻灯片,在浏览视图下按 CTRL 键并单击各张幻灯片。

C.如果要选定多张连续幻灯片,在浏览视图下,按下 shift 键并单击最后要选定的幻灯片。

D.在幻灯片视图下,也可以选定多个幻灯片。

3、目前网络传输介质中传输安全性最高的是______。

(A)A.光纤 B.同轴电缆C.电话线 D.双绞线4、在一个域目录树中,父域与其子域具有________。

(C)A.单项不可传递信任关系 B.双向不可传递信任关系C.双向可传递信任关系 D.以上都不正确5、将200.200.201.0这个网络进行子网的划分,要求尽可能划分出最多的网段,但每个网段不能少于5台计算机,该子网的子网掩码是_______。

(C)A.255.255.255.240 B.255.255.255.252 C.255.255.255.248 D.255.255.255.06、小强在公司要查询这个DNS名称对应的IP地址时,其正确的查询过程是:______。

(A)①.查询公司默认的DNS服务器②.查询ROOT DNS服务器③.查询.CN 域的DNS服务器④.查询 域的DNS服务器⑤.查询 域的DNS服务器A.①②③④⑤ B.①③④⑤② C.①⑤ D.⑤④③②①7、下列那种配置的计算机可以安装Windows 2000 Server:_______。

(B)A.Pentium 133MHz/32M内存/10G硬盘自由空间B.PentiumII 300MHz/256M内存/10G硬盘自由空间C.Pentium 100MHz/128M内存/10G硬盘自由空间D.PentiumII 300MHz/256M内存/500M硬盘自由空间8、目前网络传输介质中传输安全性最高的是______。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

全国计算机技术与软件专业技术(资格)水平考试2013年上半年网络工程师上午试题●常用的虚拟存储器由_ 1 _两级存储器组成。

A.主存-辅存 B.Cache-主存 C.Cache-辅存 D.主存—硬盘●中断向量可提供_ 2 _。

A.I/O设备的端口地址 B.所传送数据的起始地址 C.中断服务程序的入口地址 D.主程序的断点地址●为了便于实现多级中断,使用_ 3 _来保护断点和现场最有效 A.ROM B.中断向量表 C.通用寄存器 D.堆栈●DMA工作方式下,在_ 4 _之间建立了直接的数据通路。

A.CPU与外设 B.CPU与主存 C.主存与外设 D.外设与外设●地址编号从80000H到BFFFFH且按字节编址的内存容量为_ 5 _KB,若用16K*4bit的存储芯片够成该内存,共需__ 6 _ 片。

5.A.128 B.256 C.512 D.1024 6.A.8 B.16 C.32 D.64●王某是一名软件设计师,按公司规定编写软件文档,并上交公司存档。

这些软件文档属于职务作品,且_ 7 _。

A.其著作权由公司享有 B.其著作权由软件设计师享有 C.除其署名权以外,著作权的其他权利由软件设计师享有 D.其著作权由公司和软件设计师共同享有●在进行进度安排时,PERT图不能清晰地描述_ 8 _,但可以给出哪些任务完成后才能开始另一些任务,某项目X 包含A、B......J,其PERT如下图所示(A=1表示任务A的持续时间是1天),则项目X的关键路径是_ 9 _。

8.A.每个任务从何时开始 B.每个任务到何时结束 C.各任务这间的并行情况 D.各任务之间的依赖关系9.A.A-D-H-J B.B-E-H-J C.B-F-J D.C-G-I-J●假设某分时系统采用简单时间片轮转法,当系统中的用户数为n,时间片为q时,系统对每个用户的响应时间T=_ 10 _。

A.n B.q C.n*q D.n+q●各种联网设备的功能不同,路由器的主要功能是_ 11 _。

A.根据路由表进行分组转发 B.负责网络访问层的安全 C.分配VLAN成员 D.扩大局域网覆盖范围●假设模拟信号的频率范围为3~9MHz,采样频率必须大于_ 12 _时,才能使得到的样本信号不失真A.6MHZB.12MHZC.18MHZD.20MHZ●如下图所示,若路由器C的e0端口状态为down,则当主机A向主机C发送数据时,路由器C发送_ 13 _。

A.ICMP回声请求报文B.ICMP参数问题报文C.ICMP目标不可到达报文D.ICMP源抑制报文●当一个主机要获取通信目标的MAC地址时,_ 14 _。

A.单播ARP请求到默认网关 B.广播发送ARP请求 C.与对方主机建立TCP连接 D.转发IP数据报到邻居结点●路由器出厂时,默认的串口封装协议是_ 15 _。

A.HDLC B.WAP C.MPLS D.L2TP●在异步通信中,每个字符包含1们起始位,7位数据位,1位奇偶位和2位终止位,每秒传送100个字符,则有效数据速率为_ 16 _。

A.100b/sB.500b/sC.700b/sD.1000b/s●下列选项中,不采用虚电路通信的网络是_ 17 _网。

A.X.25 B.帧中继 C.ATM D.IP●在网络层采用分层编址方案的好处是_ 18 _。

A.减少了路由表的长度 B.自动协商数据速率 C.更有效地使用MAC地址 D.可以采用更复杂的路由选择算法●在交换网络中,VTP协议作用是什么?_ 19 _。

A.选举根网桥B.将VLAN信息传播到整个网络C.建立端到端连接D.选择最佳路由●参见下图,主机A ping 主机B,当数据帧到达主机B时,其中包含的源MAC地址和源IP地址是_ 20 _。

A .aaaa.bbbb.0003和10.15.0.11B. aaaa.bbbb.0002和10.10.128.1C. aaaa.bbbb.0002和10.15.0.11D. aaaa.bbbb.0000和10.10.64.1●下面描述中,不属于链路状态协议特点的是_ 21 _。

A.提供了整个网络的拓扑视图B.计算到达的各个目标最短通路C.邻居之间互相交换路由表D.具有事件触发的路由更新功能●关于网桥和交换机,下面的描述中正确的是_ 22 _。

A.网桥端口数少,因此比交换机转发更快B.网桥转发广播帧,而交接机不转发广播帧C.交换机是一种多播口网桥D.交换机端口多,因此扩大了冲突域大小●使用路由器对局域网进行分段的好处是_ 23 _。

A.广播帧不会通过路由进行转发 B.通过路由器转发减少了通信延迟 C.路由器的价格便宜,比使用交换机更经济 D.可以开发新的应用●OSPF网络可以划分为多个区域(area),下面关于区域的描述中错误的是_ 24 _。

A.区域可以被赋予0~65535中的任何编号 B.单域OSPF网络必须配置成区域1 C.区域0被称为主干网 D.分层的OSPF网络必须划分为多个区域●与RIPv1相比,RIPv2的改进是_25_。

A.采用了可变长子网掩码 B.使用SPF算法计算最短路由 C.广播发布路由更新信息 D.采用了更复杂的路由度量算法●把网络117.15.32.0/23划分为117.15.32.0/27,则得到的子网是多少个? 26 每个子网中可使用的主机地址是多少个?_ 27 _。

26. A.4 B.8 C.16 D.32 27. A.30 B.31 C.32 D.34 ●网络配置如下图所示,为路由器Router1配置访问网络1和网络2的命令是__28 _。

路由配置完成后,在Router1的_ 29 _可以查看路由,查看路由采用的命令是_ 30 _。

28.A.ip route 192.168.2.0 255.255.255.0 192.168.1.1 B.ip route 192.168.2.0 255.255.25 5.128 192.168.1.2 C.ip route 192.168.1.0 255.255.255.0 192.168.1.1 D.ip route 192.168.2.128 255.255.255.128 192.168.1.229.A.仅Router1#模式下B. Router1>和Router1#模式下C. Router1(conf)#模式下D. Router1(conf-if)#模式下30. A.config/all B.route display C. show ip route D. show route●有多种方案可以在一台服务器中安装windows和linux两种网络操作系统,其中可以同时运行windows和linux 系统的方案是_ 31 _。

A.GRUB引导程序B.LILO多引导程序C.VMare 虚拟机D. windows多引导程序●linux系统中的文件操作命令grep用于_ 32 _。

A.列出文件的属性信息B.在指定路径查找文件C.复制文件D.在指定文件中查找指定字符串●在某台主机上无法访问域名为的网站,而局域网中的其他主机可以访问,在该主机上执行ping命令时有如下所示的信息:分析以上信息,可能造成该现象的原因是_33 _。

A.该计算机设置的DNS服务器工作不正常B.该计算机的TCP/IP 协议工作不正常C.该计算机连接的网络中相关的网络设备配置了拦截的ACL规则D.该计算机网关地址设置错误●近年来,我国出现的各类病毒中,_ 34 _病毒通过木马形式感染智能手机。

A.欢乐时光B.熊猫烧香C.X卧底D.CIH●某DHCP服务器设置的IP地址池从192.168.1.100到192.168.1.200,此时该网段下某台安装Windows系统的工作站启动后,获得的IP地址是169.254.220.188,导致这一现象最可能的原因是_35 _。

A.DHCP服务器设置的租约期太长B.DHCP服务器提供了保留的IP地址C.网段内还有其他的DHCP服务器,工作站从其他的服务器上获得的地址D.DHCP服务器没有工作●下列关于DHCP的说法中,错误的是_36 _。

A.Windows操作系统中,默认的租约期是8天B.客户机通常选择最近的DHCP服务器提供的地址C.客户机可以跨网段申请DHCP服务器提供的IP地址D.客户机一直使用DHCP服务器分配给它的IP地址,直到租约期结束才开始请求更新租约●主机host1对host2进行域名查询的过程如下图所示,下列说法中正确的是_ 37 _。

A.根域名服务器采用迭代查询,中介域名服务器采用递归查询B.根域名服务器采用递归查询,中介域名服务器采用迭代查询C.根域名服务器和中介域名服务器采用迭代查询D.根域名服务器和中介域名服务器采用递归查询●网络拓扑设计对网络的影响主要表现在_ 38 _。

①网络性能②系统可靠性③出口带宽④网络协议A.①、②B. ①、②、③C. ③、④D. ①、②、④●如果一台cisco PIX防火墙有如下的配置:PIX(config)#nameif ethernet0 f1 security0PIX(config)#nameif ethernet1 f2 security100PIX(config)#nameif ethernet2 f3 security50A.端口f1作为外部网络接口,f2连接 DMZ区域,f3作为内部网络接口B.端口f1作为内部网络接口,f2连接 DMZ区域,f3作为外部网络接口C.端口f1作为外部网络接口,f2作为内部网络接口,f3连接 DMZ区域D.端口f1作为内部网络接口,f2作为内部网络接口,f3连接 DMZ区域●在接收邮件时,客户端代理软件与POP3服务器通过建立_ 40 _连接来传送报文。

A.UDPB.TCPC.P2PD.DHCP●利用三重DES进行加密,以下说法正确的是_ 41 _。

A.三重DES的密钥长度是56位B.三重DES使用三个不同的密钥进行三次加密C.三重DES的安全性高于DESD.三重DES的加密速度比DES加密速度快●利用报文摘要算法生成报文摘要的目的是_ 42 _。

A.验证通信对方的身份,防止假冒B.对传输数据进行加密,防止数据被窃听C.防止发送方否认发送过的数据D.防止发送的报文被篡改●_ 43 _是支持电子邮件加密服务的协议。

A.PGPB.PKIC.SETD.Kerberos●下面能正确表示L2TP数据包封装格式的是_ 44 _。

●下图为DARPA提出的公共入侵检测框架示意图,该系统由4个模块组成,其中模块①-④对应的正确名称为_ 45 _。

A.事件产生器、事件数据库、事件分析器、响应单元B.事件分析器、事件产生器、响应单元、事件数据库C.事件数据库、响应单元、事件产生器、事件分析器D.响应单元、事件分析器、事件数据库、事件产生器●在Windows Server 2003中,创建用户组时,可选择的组类型中,仅用于分发电子邮件且没有启用安全性的是_46_。