权限表设计

权限设计

权限设计权限设计通常包括数据库设计、应用程序接口(API)设计、程序实现三个部分。

一、数据库设计权限表及相关内容大体可以用六个表来描述,如下:1角色表:包括四个字段:角色ID,角色名,对该角色的描述,创建时间;2用户表:包括八个字段:用户ID,账户名称,姓名,联系电话,邮箱,密码,备注,创建时间等;3用户-角色表:包括三个字段:ID(编号,自增,方便维护,查询),用户ID,角色ID。

该表记录用户与角色之间的对应关系,一个用户可以隶属于多个角色,一个角色也可以拥有多个用户;4角色-权限表:包括三个字段:ID(编号,自增,方便维护,查询),角色ID,权限ID。

该表记录角色与权限之间的对应关系,一个权限可以隶属于多个角色,一个角色也可以拥有多个权限。

特别说明:若用户所属于两个角色,取出对应角色中的所有权限,则用户的权限为分别继承两个角色的权限的并集,过滤掉相同的权限取其中一个。

5权限表:权限表包括六个字段:权限ID,资源路径,权限名,用户展示,创建时间,描述。

权限类型包括三种:菜单、页面元素、资源路径。

a菜单:包括一级菜单、二级菜单(子菜单,可扩展菜单)菜单表:包括三个字段菜单ID,菜单名称,父菜单IDb页面元素:设置权限到页面的级别,所有的人都可以访问一个页面,一部分可以进行添加操作,一部分人可以进行删除操作,一部分可以进行审核工作等。

即设置同一个页面的不同操作权限。

c资源路径:如上传文件,文件的修改删除操作,资源路径的访问等。

用户展示为前端展示给用户的文字或图标(包括没有对应路径的图标),可选择展示或隐藏,表设计如下:1角色表(mp_role)字段名称字段类型备注角色ID role_id varchar(50) pk, not null角色名roleName varchar(255) not null描述description varchar(255)创建时间createTime varchar(255)2用户表(mp_user)字段名称字段类型备注用户ID user_id varchar(50) pk, not null账户名称userName varchar(255) not null姓名realName varchar(255) not null联系电话phone varchar(255)密码password varchar(25)邮箱email varchar(255)描述description varchar(255)创建时间createTime varchar(255)3用户-角色表(mp_user_role)字段名称字段类型备注ID id varchar(50) pk, not null 角色ID role_id varchar(50) fk, not null 用户ID user_id varchar(50) fk, not null 4角色-权限表(mp_role_permission)字段名称字段类型备注ID id varchar(50) pk, not null 角色ID role_id varchar(50) fk, not null 权限ID permission_id varchar(50) fk, not null 5权限表(mp_permission)字段名称字段类型备注权限ID id varchar(50) pk, not null 资源路径resourcePath varchar(255)权限名称permissionName varchar(255)用户展示display varchar(255)描述description varchar(255)创建时间createTime varchar(255)6二、应用程序接口(API)设计界面设计1新建角色,实现:用户可以继承所属角色的部分权限,如某用户所属于A和B两个角色,但分别继承它们的部分权限,设计为取两个角色权限的交集。

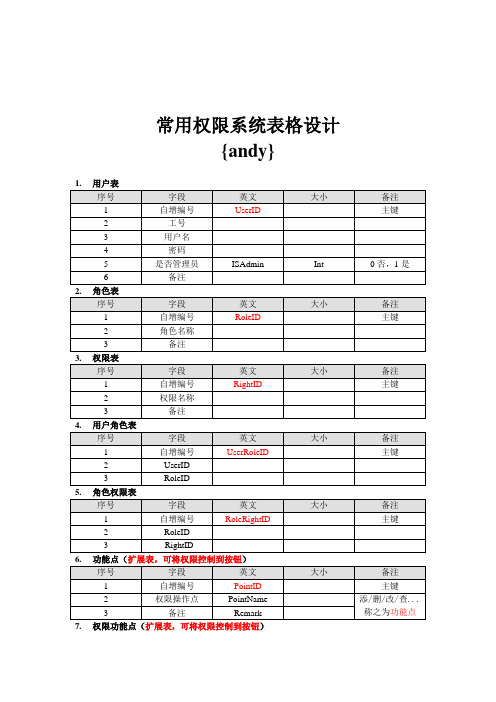

常用权限系统表格设计

常用权限系统表格设计

{andy}

1.用户表

序号字段英文大小备注

1 自增编号UserID 主键

2 工号

3 用户名

4 密码

5 是否管理员ISAdmin Int 0否,1是

6 备注

2.角色表

序号字段英文大小备注

1 自增编号RoleID 主键

2 角色名称

3 备注

3.权限表

序号字段英文大小备注

1 自增编号RightID 主键

2 权限名称

3 备注

4.用户角色表

序号字段英文大小备注

1 自增编号UserRoleID 主键

2 UserID

3 RoleID

5.角色权限表

序号字段英文大小备注

1 自增编号RoleRightID 主键

2 RoleID

3 RightID

6.功能点(扩展表,可将权限控制到按钮)

序号字段英文大小备注

1 自增编号PointID 主键

2 权限操作点PointName 添/删/改/查...

称之为功能点

3 备注Remark

7.权限功能点(扩展表,可将权限控制到按钮)

序号字段英文大小备注

1 自增编号RightPointID 主键

2 权限ID RightID 一个模块的权限

如:用户管理,3 功能点ID PointID

下面有添加,删

除,修改等功能

点

4 备注Remark。

权限设计(功能权限与数据权限)

权限设计(功能权限与数据权限)权限设计的最终⽬标就是定义每个⽤户可以在系统中做哪些事情。

当我们谈到权限的时候,⼀般可以分为功能权限、数据权限和字段权限;功能权限:⽤户具有哪些权利,⽐如特定单据的增、删、改、查、审批、反审批等等;⼀般按照⼀个⼈在组织内的⼯作内容来划分;⽐如⼀个单据往往有录⼊⼈和审批⼈,录⼊⼈具有增、删、该、查的权限;⽽审批⼈具有审批、反审批和查询的权限。

有时,功能权限被细分为页⾯权限和操作权限。

数据权限:⽤户可以看到哪些范围的主数据,⽐如按照部门或业务条线来划分。

⽤户张三看到A团队的数据,⽤户李四只能看到B团队的数据。

字段权限:在特定的单据中,可以看到哪些字段;⽐如针对⼊库单,财务⼈员能看到采购成本,⽽库管员看不到等等。

字段权限和数据权限的区别在于,数据权限规定了哪些⾏的数据看不到,⽽字段权限规定了哪些列的数据看不到;这种权限设计现在见的⽐较少了,因为如果两个⽤户看到的列都不⼀样,通过设计不同的表单也能实现,此时字段权限就转换为功能权限了。

如上图所⽰,数据权限决定⽤户看到的是团队A还是团队B的数据,字段权限决定能否看到⾦额这⼀列的数据。

对功能权限和数据权限的抽象这个就是⾓⾊的引⼊,⽹上有很多这⽅⾯的⽂档介绍可以参考,我这⾥挑重点简单说⼀下;在⼀般的组织中,⽤户的权限是由岗位决定的,由于⽤户可能⾯临转岗、离职等⼯作;所以岗位和权限的关系⽐⽤户和岗位的关系要稳定的多。

所以为了简化⽤户权限的分配操作,降低操作风险;同时,也便于把权限管理移交给统⼀的⽤户管理部门,⼀般会引⼊⾓⾊的概念,作为功能权限和数据权限的抽象;注意:权限、⾓⾊和⽤户是多对多的关系;数据权限的进⼀步抽象考虑⼀种场景,⼀个集团有50个分⽀机构,每个分⽀机构下平均有3个部门,各个部门的组织架构是⼤体类似,在系统中都分为单据的录⼊者、复核者、审批者和查询者;这种情况下,如果按照⾓⾊来设置,需要设置50*3*4共600个⾓⾊;⽽且⼀旦⾯临的部门和团队的增加和撤销,也⾯临⾓⾊的⼤量设置和调整。

权限设计方案

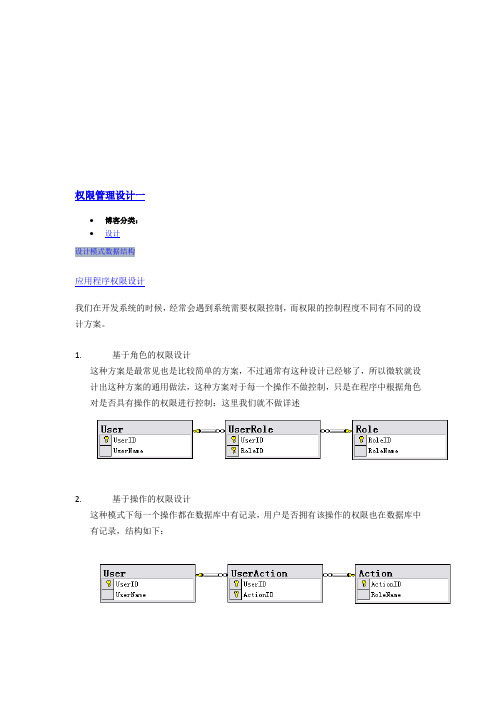

权限管理设计一•博客分类:•设计设计模式数据结构应用程序权限设计我们在开发系统的时候,经常会遇到系统需要权限控制,而权限的控制程度不同有不同的设计方案。

1.基于角色的权限设计这种方案是最常见也是比较简单的方案,不过通常有这种设计已经够了,所以微软就设计出这种方案的通用做法,这种方案对于每一个操作不做控制,只是在程序中根据角色对是否具有操作的权限进行控制;这里我们就不做详述2.基于操作的权限设计这种模式下每一个操作都在数据库中有记录,用户是否拥有该操作的权限也在数据库中有记录,结构如下:但是如果直接使用上面的设计,会导致数据库中的UserAction这张表数据量非常大,所以我们需要进一步设计提高效率,请看方案33.基于角色和操作的权限设计如上图所示,我们在添加了Role,和RoleAction表,这样子就可以减少UserAction中的记录,并且使设计更灵活一点。

但是这种方案在用户需求的考验之下也可能显得不够灵活够用,例如当用户要求临时给某位普通员工某操作权限时,我们就需要新增加一种新的用户角色,但是这种用户角色是不必要的,因为它只是一种临时的角色,如果添加一种角色还需要在收回此普通员工权限时删除此角色,我们需要设计一种更合适的结构来满足用户对权限设置的要求。

4.2,3组合的权限设计,其结构如下:我们可以看到在上图中添加了UserAction表,使用此表来添加特殊用户的权限,改表中有一个字段HasPermission可以决定用户是否有某种操作的权限,改表中记录的权限的优先级要高于UserRole中记录的用户权限。

这样在应用程序中我们就需要通过UserRole 和UserAction两张表中的记录判断权限。

到这儿呢并不算完,有可能用户还会给出这样的需求:对于某一种action所操作的对象某一些记录会有权限,而对于其他的记录没有权限,比如说一个内容管理系统,对于某一些频道某个用户有修改的权限,而对于另外一些频道没有修改的权限,这时候我们需要设计更复杂的权限机制。

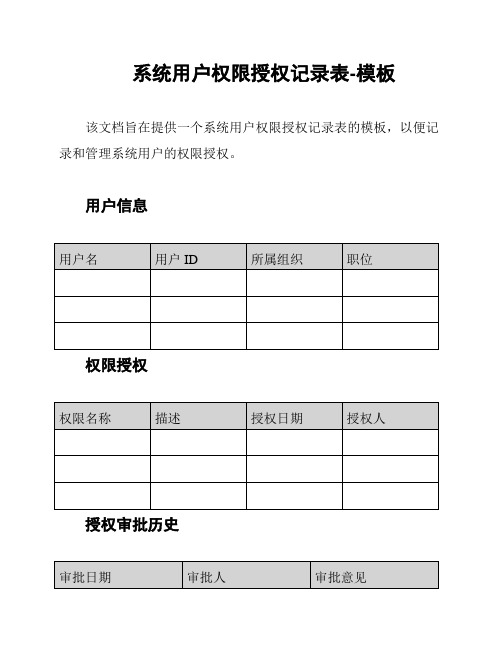

系统用户权限授权记录表-模板

系统用户权限授权记录表-模板

该文档旨在提供一个系统用户权限授权记录表的模板,以便记录和管理系统用户的权限授权。

用户信息

权限授权

授权审批历史

注释

- 请在“用户信息”部分填写用户的基本信息,如用户名、用户ID、所属组织和职位。

- 在“权限授权”部分,记录每次权限的授权情况,包括权限名称、描述、授权日期和授权人。

- “授权审批历史”部分用于记录权限授权的审批历史,包括审批日期、审批人和审批意见。

该模板可以根据实际需要进行调整和自定义,以满足具体的权限授权记录需求。

权限设计方案范本

权限设计方案权限管理设计一•博客分类:•设计设计模式数据结构应用程序权限设计我们在开发系统的时候,经常会遇到系统需要权限控制,而权限的控制程度不同有不同的设计方案。

1. 基于角色的权限设计这种方案是最常见也是比较简单的方案,不过一般有这种设计已经够了,因此微软就设计出这种方案的通用做法,这种方案对于每一个操作不做控制,只是在程序中根据角色对是否具有操作的权限进行控制;这里我们就不做详述2. 基于操作的权限设计这种模式下每一个操作都在数据库中有记录,用户是否拥有该操作的权限也在数据库中有记录,结构如下:可是如果直接使用上面的设计,会导致数据库中的UserAction 这张表数据量非常大,因此我们需要进一步设计提高效率,请看方案33. 基于角色和操作的权限设计如上图所示,我们在添加了Role,和RoleAction表,这样子就能够减少UserAction中的记录,而且使设计更灵活一点。

可是这种方案在用户需求的考验之下也可能显得不够灵活够用,例如当用户要求临时给某位普通员工某操作权限时,我们就需要新增加一种新的用户角色,可是这种用户角色是不必要的,因为它只是一种临时的角色,如果添加一种角色还需要在收回此普通员工权限时删除此角色,我们需要设计一种更合适的结构来满足用户对权限设置的要求。

4. 2,3组合的权限设计,其结构如下:我们能够看到在上图中添加了UserAction表,使用此表来添加特殊用户的权限,改表中有一个字段HasPermission能够决定用户是否有某种操作的权限,改表中记录的权限的优先级要高于UserRole中记录的用户权限。

这样在应用程序中我们就需要经过UserRole和UserAction两张表中的记录判断权限。

到这儿呢并不算完,有可能用户还会给出这样的需求:对于某一种action所操作的对象某一些记录会有权限,而对于其它的记录没有权限,比如说一个内容管理系统,对于某一些频道某个用户有修改的权限,而对于另外一些频道没有修改的权限,这时候我们需要设计更复杂的权限机制。

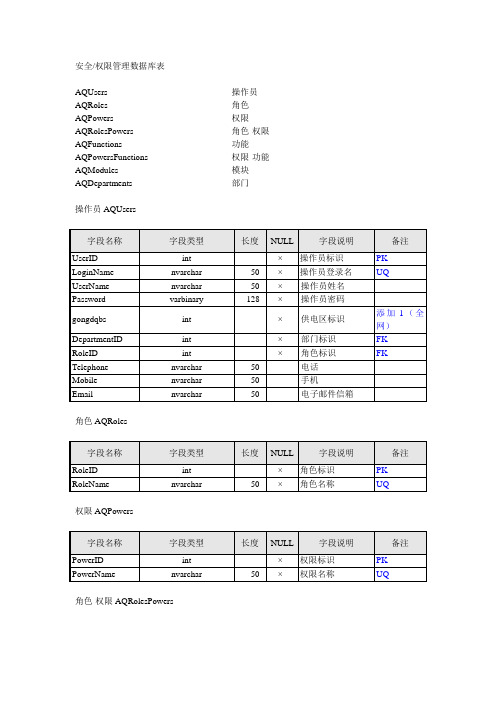

安全(权限)管理数据库表设计

NULL

字段说明

备注

PowerID

int

×

权限标识

PK

PowerName

nvarchar

50

×

权限名称

UQ

角色-权限AQRolesPowers

字段名称

字段类型

长度

NULL字Leabharlann 说明备注RoleID

int

×

角色标识

FK

PowerID

int

×

权限标识

FK

功能AQFunctions

字段名称

字段类型

长度

NULL

FK

Telephone

nvarchar

50

电话

Mobile

nvarchar

50

手机

nvarchar

50

电子邮件信箱

角色AQRoles

字段名称

字段类型

长度

NULL

字段说明

备注

RoleID

int

×

角色标识

PK

RoleName

nvarchar

50

×

角色名称

UQ

权限AQPowers

字段名称

字段类型

int

×

操作员标识

PK

LoginName

nvarchar

50

×

操作员登录名

UQ

UserName

nvarchar

50

×

操作员姓名

Password

varbinary

128

×

操作员密码

gongdqbs

int

×

供电区标识

管理员后台权限的设计和配置

管理员后台权限的设计和配置一、设计在PRolePermissionAction表中通过当前用户所具有的角色ID找到用户所对应的角色所具有的操作权限列表,通过当前所请求的页面的URL在用户的角色所对应的操作权限列表中是否存在,来判断当前用户对该页面所具有的权限,该方法控制到页面级是完全可以的但是要想具体到操作级别除非页面的Action跟页面不是同一个页面才可以(此设计的不足之处在于要想控制到操作级别Action和Page不能是同一个页面,还有就是每个菜单必须首先要配一个浏览的操作)。

管理员后台跟权限有关的表有以下几个:3. PModule:模块表(此表需要手动去维护,左侧的菜单来源于这个表,每新增加一个模块,需要把模块的信息维护到这个表中)4. PermissionAction:模块操作表(每个模块下的操作的拆分,此表需要手动维护,每新增加一个模块,需要把模块下的所有操作拆分开来,然漂友会后维护到这个表中,以便角色管理时给对应的角色分配相应的操作权限)5. PRolePermissionAction:角色权限表(给每个角色分配不同的操作权限,这个表通过角色管理来维护)二、配置(拿公共类管理里的角色管理举例)1.在PModule中手动维护角色管理的信息如下图:目前只支持到三级菜单,父级菜单无需配置ModuleUrl,最后一级菜单才需要ModuleUrl。

配置好后左侧菜单就会出现角色管理那一项。

如果是超级管理员的话就可以访问角色管理的页面了。

2.将角色管理页面上的操作拆分,并维护PermissionAction表,如下图:每一个的菜单所对应的页面,必须配置一个浏览操作,如果不配置的话普通管理员是访问不了该页面的,如上图所示将角色管理拆分出来了三个操作,配置完后角色管理的添加和修改操作中就可以看到刚才配置的信息了,如下图:2.给相应的角色配置角色管理的操作权限:选中需要的操作,点确定即可,这样就在PRolePermissionAction表中保存了该角色所具有的操作权限了。

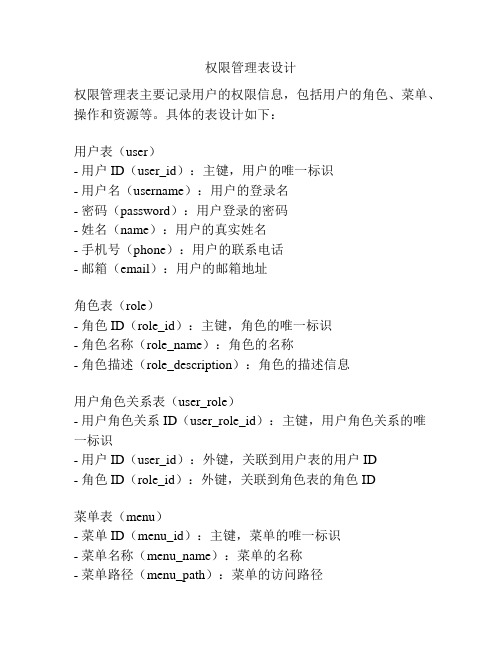

权限管理表设计

权限管理表设计权限管理表主要记录用户的权限信息,包括用户的角色、菜单、操作和资源等。

具体的表设计如下:用户表(user)- 用户ID(user_id):主键,用户的唯一标识- 用户名(username):用户的登录名- 密码(password):用户登录的密码- 姓名(name):用户的真实姓名- 手机号(phone):用户的联系电话- 邮箱(email):用户的邮箱地址角色表(role)- 角色ID(role_id):主键,角色的唯一标识- 角色名称(role_name):角色的名称- 角色描述(role_description):角色的描述信息用户角色关系表(user_role)- 用户角色关系ID(user_role_id):主键,用户角色关系的唯一标识- 用户ID(user_id):外键,关联到用户表的用户ID- 角色ID(role_id):外键,关联到角色表的角色ID菜单表(menu)- 菜单ID(menu_id):主键,菜单的唯一标识- 菜单名称(menu_name):菜单的名称- 菜单路径(menu_path):菜单的访问路径角色菜单关系表(role_menu)- 角色菜单关系ID(role_menu_id):主键,角色菜单关系的唯一标识- 角色ID(role_id):外键,关联到角色表的角色ID- 菜单ID(menu_id):外键,关联到菜单表的菜单ID操作表(operation)- 操作ID(operation_id):主键,操作的唯一标识- 操作名称(operation_name):操作的名称菜单操作关系表(menu_operation)- 菜单操作关系ID(menu_operation_id):主键,菜单操作关系的唯一标识- 菜单ID(menu_id):外键,关联到菜单表的菜单ID- 操作ID(operation_id):外键,关联到操作表的操作ID资源表(resource)- 资源ID(resource_id):主键,资源的唯一标识- 资源名称(resource_name):资源的名称- 资源路径(resource_path):资源的访问路径角色资源关系表(role_resource)- 角色资源关系ID(role_resource_id):主键,角色资源关系的唯一标识- 角色ID(role_id):外键,关联到角色表的角色ID- 资源ID(resource_id):外键,关联到资源表的资源ID通过以上表的设计,可以实现对用户权限的管理。

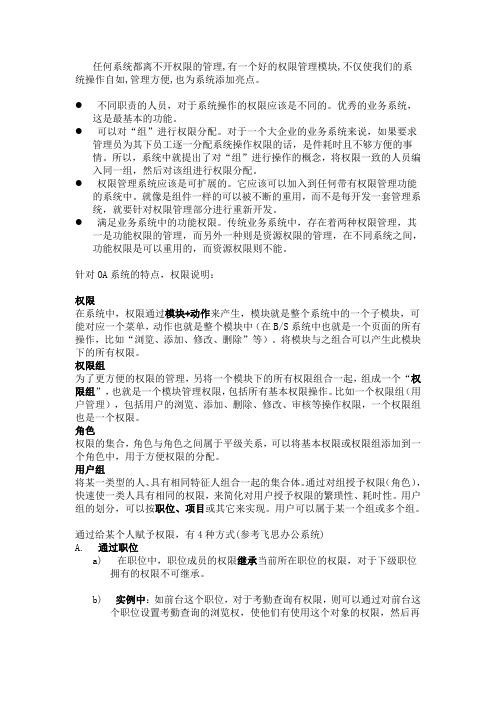

OA权限的表结构设计

任何系统都离不开权限的管理,有一个好的权限管理模块,不仅使我们的系统操作自如,管理方便,也为系统添加亮点。

●不同职责的人员,对于系统操作的权限应该是不同的。

优秀的业务系统,这是最基本的功能。

●可以对“组”进行权限分配。

对于一个大企业的业务系统来说,如果要求管理员为其下员工逐一分配系统操作权限的话,是件耗时且不够方便的事情。

所以,系统中就提出了对“组”进行操作的概念,将权限一致的人员编入同一组,然后对该组进行权限分配。

●权限管理系统应该是可扩展的。

它应该可以加入到任何带有权限管理功能的系统中。

就像是组件一样的可以被不断的重用,而不是每开发一套管理系统,就要针对权限管理部分进行重新开发。

●满足业务系统中的功能权限。

传统业务系统中,存在着两种权限管理,其一是功能权限的管理,而另外一种则是资源权限的管理,在不同系统之间,功能权限是可以重用的,而资源权限则不能。

针对OA系统的特点,权限说明:权限在系统中,权限通过模块+动作来产生,模块就是整个系统中的一个子模块,可能对应一个菜单,动作也就是整个模块中(在B/S系统中也就是一个页面的所有操作,比如“浏览、添加、修改、删除”等)。

将模块与之组合可以产生此模块下的所有权限。

权限组为了更方便的权限的管理,另将一个模块下的所有权限组合一起,组成一个“权限组”,也就是一个模块管理权限,包括所有基本权限操作。

比如一个权限组(用户管理),包括用户的浏览、添加、删除、修改、审核等操作权限,一个权限组也是一个权限。

角色权限的集合,角色与角色之间属于平级关系,可以将基本权限或权限组添加到一个角色中,用于方便权限的分配。

用户组将某一类型的人、具有相同特征人组合一起的集合体。

通过对组授予权限(角色),快速使一类人具有相同的权限,来简化对用户授予权限的繁琐性、耗时性。

用户组的划分,可以按职位、项目或其它来实现。

用户可以属于某一个组或多个组。

通过给某个人赋予权限,有4种方式(参考飞思办公系统)A.通过职位a)在职位中,职位成员的权限继承当前所在职位的权限,对于下级职位拥有的权限不可继承。

组织机构树权限数据表设计

组织机构树权限数据表设计

摘要:

一、引言

二、组织机构树权限数据表设计的重要性

三、组织机构树权限数据表的设计原则

四、组织机构树权限数据表的结构设计

五、总结

正文:

一、引言

在我国的企事业单位和政府部门中,组织机构庞大且复杂,为了实现对组织机构的精细化管理,权限数据表的设计至关重要。

本文将针对组织机构树权限数据表的设计进行详细阐述。

二、组织机构树权限数据表设计的重要性

组织机构树权限数据表是实现组织机构管理的基础,通过权限数据表,可以清晰地了解各个部门、岗位的权限设置,为企业的信息化管理提供支持。

同时,合理的设计可以简化权限管理流程,提高工作效率。

三、组织机构树权限数据表的设计原则

1.权限设置分层分级,遵循金字塔原则;

2.权限数据表应具有可扩展性,以适应组织机构的调整;

3.权限设置应符合国家法律法规和企业内部规定;

4.权限数据表应简洁明了,便于理解和操作。

四、组织机构树权限数据表的结构设计

1.表头设计:包括字段名、数据类型、主键、外键等;

2.数据表结构设计:根据组织机构树的层级结构,设计相应的字段,如:组织机构ID、上级组织机构ID、组织机构名称、岗位名称等;

3.权限设置字段设计:包括操作权限(如:增、删、改、查)和数据权限(如:可见、不可见)等。

五、总结

组织机构树权限数据表设计是企业信息化管理的重要组成部分,通过科学合理的设计,可以提高企业的管理水平和运行效率。

某公司允许权限表

某公司允许权限表某公司完整版允许权限表---以下是某公司的完整版允许权限表,用于指导员工在公司内部系统和资源的访问和操作权限:1. 员工信息相关权限- 查看员工基本信息:员工姓名、职位、联系方式等- 编辑员工个人信息:包括姓名、联系方式等基本信息的修改- 查看员工的工作记录:包括考勤记录、工作报告等- 编辑员工的工作记录:包括编辑考勤记录、填写工作报告等2. 系统访问权限- 系统账号申请:员工可申请获取使用公司内部系统的账号和密码- 系统登录权限:员工拥有登录内部系统的权限- 系统数据查看权限:员工可查看系统中的部分数据- 系统数据编辑权限:员工可以修改某些系统中的数据- 系统设置权限:员工可以对系统进行设置和配置3. 文件和文档权限- 文件查看权限:员工可查看公司共享文件夹中的文件- 文件编辑权限:员工可以编辑公司共享文件夹中的文件- 文档创建权限:员工可创建新的文档并保存到公司服务器- 文档分享权限:员工可分享自己的文档给其他员工4. 会议相关权限- 会议查看权限:员工可以查看会议安排和会议记录- 会议编辑权限:员工可以添加、编辑和删除会议安排和记录- 会议室预定权限:员工可以预定公司内部的会议室- 会议通知权限:员工可以向其他员工发送会议通知5. 部门相关权限- 部门信息查看权限:员工可以查看其他部门的基本信息- 部门信息编辑权限:员工可以编辑其他部门的基本信息- 部门成员查看权限:员工可以查看其他部门的成员列表- 部门成员编辑权限:员工可以编辑其他部门的成员列表请注意,以上只是对某公司完整版允许权限表的概述,具体权限和操作范围根据不同员工的职位和需要进行分配和调整。

人事管理权限表

内容:作为晋升、解雇和调整岗位依据;作为确定

工资、奖励依据;作为潜能开发和教育培训依据;作为调整、人事政策、激励措施的依据,促进上下级的沟通。

人力资源部

行政人事总监

总经理

权限:1.人力资源部具有对《考核管理制度》制定、修改和解释权;具有对公司各部门、各分公司的绩效考核过程的监约权,对绩效考核结果具有复核权;负责绩效考核管理的技术指导、服务与培训工作。2.各职能部门负责人对下级有进行考核的权利;对绩效考核结果进行反馈汇总报人力资源部;各职能部门负责人对员工绩效考核有交谈权利。3.行政人事总监对《考核管理制度》方案的内容复合权;对职能部门各负责人进行考核的权利。4.总经理对《考核管理制度》方案的内容审批权;具有对公司全面绩效考核争议的仲裁权;对公司各分管副总、总监、各分公司总经理的绩效考核工作。

行政人事总监

总经理

三、录用、任免、辞退

内容:1、人力资源部依据各部门面试情况及招聘岗位级别对所需人员进行录用,并办理入职手续和审核员工资料,并对该员工进行试用期的评估。2、人力资源部依各部门提交的员工变动单进行审核,审核后依据级别进行审批,对该员工进行聘任、免职、转岗、辞退。

人力资源部

行政人事总监

总经理

权限:1.一般职能员工及生产一线员工的录用、任免、辞退由部门负责人提出人力资源部审核后,人力资源经理审批。2.职能部门主管级人员及生产类管理人员的录用、任免、辞退由部门负责人提出后报人力资源部,人力资源部审核后,行政人事总监审批。3.职能部门经理及高端技术人员、财务人员的录用、任免、辞退由各部门负责人提出人力资源部审核,报行政人事总监、总经理审批。

六、调级、调薪、定级

内容:人力资源部依据各部门绩效考核成绩,对成绩低的人员进行评估后。进行调级、调薪的处理并报相关领导进行审批。人力资源部依据当地薪资水平结合公司实际情况制定薪资体系,根据公司组织架构,在薪资体系中按级别和岗位定薪定级。

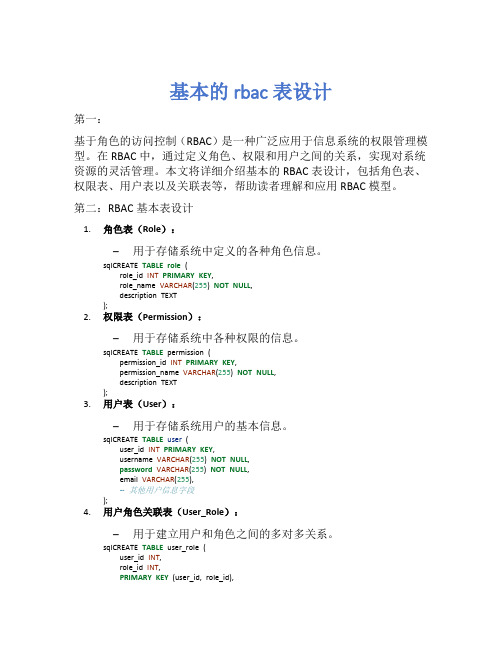

基本的rbac表设计

基本的rbac表设计第一:基于角色的访问控制(RBAC)是一种广泛应用于信息系统的权限管理模型。

在RBAC中,通过定义角色、权限和用户之间的关系,实现对系统资源的灵活管理。

本文将详细介绍基本的RBAC表设计,包括角色表、权限表、用户表以及关联表等,帮助读者理解和应用RBAC模型。

第二:RBAC基本表设计1.角色表(Role):–用于存储系统中定义的各种角色信息。

sqlCREATE TABLE role(role_id INT PRIMARY KEY,role_name VARCHAR(255) NOT NULL,description TEXT);2.权限表(Permission):–用于存储系统中各种权限的信息。

sqlCREATE TABLE permission (permission_id INT PRIMARY KEY,permission_name VARCHAR(255) NOT NULL,description TEXT);3.用户表(User):–用于存储系统用户的基本信息。

sqlCREATE TABLE user(user_id INT PRIMARY KEY,username VARCHAR(255) NOT NULL,password VARCHAR(255) NOT NULL,email VARCHAR(255),-- 其他用户信息字段);4.用户角色关联表(User_Role):–用于建立用户和角色之间的多对多关系。

sqlCREATE TABLE user_role (user_id INT,role_id INT,PRIMARY KEY(user_id, role_id),FOREIGN KEY(user_id) REFERENCES user(user_id),FOREIGN KEY(role_id) REFERENCES role(role_id));5.角色权限关联表(Role_Permission):–用于建立角色和权限之间的多对多关系。

数据库 权限 分配表

数据库权限分配表是一种用于管理数据库系统中用户权限的表格。

它主要用于控制用户对数据库中数据的访问、修改和删除等操作。

该表通常包含以下字段:

1. 用户ID(UserID):用于标识唯一的用户。

2. 资源ID(ResourceID):用于标识用户请求访问的资源,如表、视图、存储过程等。

3. 权限(Permission):表示用户对资源所拥有的操作权限,如SELECT、INSERT、UPDATE、DELETE等。

通过在权限分配表中为每个用户设置相应的权限,可以实现对数据库的细粒度访问控制。

系统管理员可以根据实际需求,为不同用户分配不同的权限,以确保数据的安全性和稳定性。

用户表角色权限表的设计

用户·角色·权限·表的设计一.引言因为做过的一些系统的权限管理的功能虽然在逐步完善,但总有些不尽人意的地方,总想抽个时间来更好的思考一下权限系统的设计。

权限系统一直以来是我们应用系统不可缺少的一个部分,若每个应用系统都重新对系统的权限进行设计,以满足不同系统用户的需求,将会浪费我们不少宝贵时间,所以花时间来设计一个相对通用的权限系统是很有意义的。

二.设计目标设计一个灵活、通用、方便的权限管理系统。

在这个系统中,我们需要对系统的所有资源进行权限控制,那么系统中的资源包括哪些呢?我们可以把这些资源简单概括为静态资源(功能操作、数据列)和动态资源(数据),也分别称为对象资源和数据资源,后者是我们在系统设计与实现中的叫法。

系统的目标就是对应用系统的所有对象资源和数据资源进行权限控制,比如应用系统的功能菜单、各个界面的按钮、数据显示的列以及各种行级数据进行权限的操控。

三.相关对象及其关系大概理清了一下权限系统的相关概念,如下所示:1. 权限系统的所有权限信息。

权限具有上下级关系,是一个树状的结构。

下面来看一个例子系统管理用户管理查看用户新增用户修改用户删除用户对于上面的每个权限,又存在两种情况,一个是只是可访问,另一种是可授权,例如对于“查看用户”这个权限,如果用户只被授予“可访问”,那么他就不能将他所具有的这个权限分配给其他人。

2. 用户应用系统的具体操作者,用户可以自己拥有权限信息,可以归属于0~n个角色,可属于0~n个组。

他的权限集是自身具有的权限、所属的各角色具有的权限、所属的各组具有的权限的合集。

它与权限、角色、组之间的关系都是n对n的关系。

3. 角色为了对许多拥有相似权限的用户进行分类管理,定义了角色的概念,例如系统管理员、管理员、用户、访客等角色。

角色具有上下级关系,可以形成树状视图,父级角色的权限是自身及它的所有子角色的权限的综合。

父级角色的用户、父级角色的组同理可推。

公司完整版审批权限表

山东某某各级人员管理权限划分规定编制审核批准2017年08月01日颁布权限表特别说明目的:为使公司组织架构、人员编制、各项费用及经营业务的核决、报销等处理有章可循,建立职务授权制度,以利于管理运作,提高管理效率,特制定本权限表。

原则:依据高效、分工合作的原则。

备注:1.“★”表示最终审批,指最终决策批准岗位;“▲”表示审核,指审核出具意见,并根据审批结果具体落实实施岗位;“○”表示审查,根据提报内容进行初步审核;“△”表示主报,指事项发起并组织落实岗位;“*”表示报备;2.如果现岗位人员空缺,则权限上移一级或由总经理指定该岗位职务代理人执行;3.审批流程原则:发起部门→相关部门→分管领导→总经理→董事长,各相关部门或单位根据自己的实际情况,结合权限表,按照以上原则进行审批;如:行政部费用审批流程为:发起人(行政专员)→部门负责人(行政人力部经理)→财务(财务部经理)→分管领导(企管总监/财务总监)→总经理→董事长;(依据权限表,按以上原则进行审批)4.在集团公司注册成立之前,各公司暂时以部门为单位执行权限表。

5.涉及各公司特殊岗位的权限,由董事长、总经理单独授权,财务备案。

6.在“财务管理类”权限表中,其他费用支出所涵盖的范围是某某重工集团《费用管理及报销制度》里规定的所有类型费用。

7.有关财务审批流程中,超过一定额度的需财务总监把关。

8.所有审批流程均以“谁发起,谁主责,部门负责人推动”为基本原则;9.所有审批活动均以“完成任务”为主要目标,有任何推动不了的环节可直接找企管总监汇报沟通,企管总监解决不了的由企管总监直接找总经理沟通。

10.现阶段为此权限表的试用期,有意见可反馈到企管部,在新的标准出来之前,一律按此表执行。

一、人力权限划分说明:1、符号说明:△:经办、提出○:审查▲:审核★:批准 *:报备2、分管副总经理/总经理助理仅限对所分管的部门有审核权、批准权。

3、当职位空缺或责任人不在岗时,在审核、批准时自动上延一级执行二、假期审批权限划分说明:1、符号说明:△:经办、提出○:审查▲:审核★:批准 *备案2、分管领导的权限仅对分管的部门有审核权、批准权;3、该权限表的经办、提出人均为当事人;4、当职位空缺或责任人不在岗时,在审核、批准时自动上延一级执行。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

权限表设计2009-09-21 16:14最简单的权限验证,应该是登录态的验证,如果登录,则可以怎样,没有登录,则不能怎样:if ($isLogin === true) {//do something} else {//do nothing}一般使用会话或者Cookie来保存登录态,具体实现不在此文讨论范围。

一般权限都和人挂勾,首先识别你是谁,然后看你有能力做什么,然后再确认你的能力在这个地方是否可以使,一个权限验证算是基本上完成。

我们围绕这几点来看权限如何去设计。

首先要能识别操作者是何许人,我们需要一张保存操作者信息的表,也就是通常所说的用户表。

简单的用户表如下:CREATE TABLE user (userId int(10) unsigned NOT NULL,username varchar(255) NOT NULL,PRIMARY KEY (userId))一般使用一个用户ID来标识一个唯一的用户,可以使用数字,或者直接使用用户名作为主键(如果用户名不重复)。

这里我们使用userId来唯一标识一个用户。

有了用户以后,接下来需要确认这个用户所具有的能力,也就是权限,那么首先我们需要列一下我们的系统总共需要几个权限,比如增、删、改、查等。

增加一张权限表:CREATE TABLE permission (permissionId int(10) unsigned NOT NULL ,permissionName varchar(255) NOT NULL ,PRIMARY KEY (permissionId))同样的我们以permissionId作为主键来唯一标识一个权限,当然也可以使用permissionName来标识(如果你能确定唯一的话)。

我们新增几条记录在这张表里:+--------------+----------------+| permissionId | permissionName |+--------------+----------------+| 1 | add || 2 | del || 3 | modify || 4 | select |+--------------+----------------+这里列举了4个权限,简单的表示我们的用户在系统里可能具有的增、删、改、查4种不同的能力。

接下来把这些能力赋给用户,需要一张对应表来保存:CREATE TABLE userPermission (userId int(10) unsigned NOT NULL,permissionId int(10) unsigned NOT NULL,PRIMARY KEY (userId, permissionId))其中将userId和permissionId设置为主键,表示某个用户具有某种权限。

表内容可能如下:+--------+--------------+| userId | permissionId |+--------+--------------+| 1 | 1 || 1 | 4 || 2 | 1 || 2 | 2 || 2 | 3 || 2 | 4 |+--------+--------------+以上权限配置表明用户1具有增、查权限,用户2具有增、删、改、查权限(嗯可以猜想用户1是个普通用户,用户2是个管理员)。

写到这里,我发现基本的用户权限系统雏型已经完成了。

这么简单?看起来好像确实就是这么简单。

一个用户拥有哪些权限,那么只需要勾选相应的权限分配给这个用户。

在验证权限的时候,取出用户所拥有的所有权限,然后判断是否存在该权限即可。

实际上的权限设计要比这个复杂一些,到底复杂在哪里呢?我们接下来分析。

当用户比较多而且权限数量比较多的时候,你是不是要每个用户都去勾选一堆权限呢?如何简化这个操作?OK,用户组的概念推出。

所谓用户组,就是具有某些权限的一类人的集合。

我们赋予用户组某些权限(角色表),然后把这个用户加到这个用户组里即可,来看看用户组长什么样子:CREATE TABLE group (groupId int(10) unsigned NOT NULL,groupName varchar(255) NOT NULL,PRIMARY KEY (groupId))和用户表类似,我们需要标识一个唯一的组,这里分配一个组ID作为主键来标识。

内容可能如下:+---------+-----------+| groupId | groupName |+---------+-----------+| 1 | user || 2 | admin |+---------+-----------+有了用户组表后,我们需要把一些权限赋给用户组,就需要一张用户组权限表:CREATE TABLE groupPermission (groupId int(10) unsigned NOT NULL,permissionId int(10) unsigned NOT NULL,PRIMARY KEY (groupId, permissionId))我们分配增、查权限给user组,分配增、删、改、查权限给admin组:+---------+--------------+| groupId | permissionId |+---------+--------------+| 1 | 1 || 1 | 4 || 2 | 1 || 2 | 2 || 2 | 3 || 2 | 4 |+---------+--------------+用户组表和用户组所对应的权限表有了,那么要把用户分配给一个用户组,就需要一张用户和组的对应关系表:CREATE TABLE userGroup (userId int(10) unsigned NOT NULL,groupId int(10) unsigned NOT NULL,PRIMARY KEY (userId, groupId))把用户1赋给user组,把用户2赋给admin组,和一开始我们直接分配权限一样:+--------+---------+| userId | groupId |+--------+---------+| 1 | 1 || 2 | 2 |+--------+---------+很明显这里的配置信息相对比userPermission表少很多,这里只需要记录用户属于什么组就可以了,那么检测用户权限,就需要查出用户所在的组,然后再查出这个组(或者这些组)所拥有的权限,就可以得出用户所具备的权限,再进行验证即可。

当然会比直接查询userPermission 表绕一点点,不过相对比维护成本,这点点消耗不算什么。

更何况我们其实仍然可以保存userPermission表,在分配用户组的时候,同时更新userPermission表即可。

这里可以看到,除了在分配用户权限方便以外,当你需要更改某类用户权限的时候,你只需要更改其所在组的权限,那么这个组下所有成员的权限也会随之更改,非常方便。

到这里用户、用户组的权限构成基本完成。

它能解决大部分问题,可是我发现它仍然有一些小的问题。

比如如果某个用户只有查权限,我不得不再新增一个用户组,搞得用户组也很多,怎么办呢?如果这个用户属于普通用户组,其实可以考虑也分配普通用户组给这个用户,然后再从普通用户组里“扣掉”增权限。

要达到这样的效果,怎么处理呢?其实很简单,我们刚才没有去掉的userPermission表派上用场,这个表存储了用户的实际单个权限,我们只需要增加一个字段标识用户是拥有这个权限,还是没有这个权限即可,这样可以解决两个问题:一是从现有用户组中扣掉某些权限,二是在现有用户组中,再给这个用户增加用户组以外的权限。

来看一下userPermission表:CREATE TABLE userPermission (userId int(10) unsigned NOT NULL,permissionId int(10) unsigned NOT NULL,has enum('yes','no') NOT NULL,PRIMARY KEY (userId, permissionId))把用户1的增权限去掉,那么内容可能像这样:+--------+--------------+-----+| userId | permissionId | has |+--------+--------------+-----+| 1 | 1 | no || 1 | 4 | yes || 2 | 1 | yes || 2 | 2 | yes || 2 | 4 | yes || 2 | 3 | yes |+--------+--------------+-----+这个用户依然在user组里,只不过user组所拥有的2个权限(add, select),他少了个add(ID 为1被标记为no)权限而已。

嗯,这样做有解决了这个小问题,不过这个功能增强会让分配权限代码更复杂一些,不仅要给用户分配组,还可能需要操作具体权限,让他有或者让他没有相应的权限。

OK,简单的权限设计全部完成,只不过,细心的读者,你是否意识到,还少点什么呢?没错,即使到这里,整个权限验证还少了一块很重要的部分,那就是用户拥有这些权限,那么他能在哪里使用这些权限。

考虑一个例子,一个论坛版主在他所管理的论坛版块里拥有删、改帖子的权限,他在其他非他所管理的版块就没有这些权限,可能在其他论坛版块他像是一个普通用户一样,我们上面讨论的权限设计如何做到这个验证呢?那么我个人觉得,权限设计到上面已经完成了,接下去这种情况,属于业务逻辑层的验证,我们从权限系统中已经获得用户的权限,那么在具体业务逻辑中,和权限进行绑定即可,以上例子可以用一个版块用户关系表来解决这个问题:CREATE TABLE userBoard (userId int(10) unsigned NOT NULL,boardId int(10) unsigned NOT NULL,PRIMARY KEY (userId, boardId))标记用户拥有哪些版块的管理权限,那么在严重用户拥有管理权限的时候,还要看当前版块是否是用户管辖内的版块,最终确定用户是否有操作权限。

那么我将这类和业务逻辑相关的权限分配归到用户角色里,同样可以创建一系列角色,来管理用户所管辖的范围,比如超级版主,他也是具有管理删、改权限,只不过他的权限作用于全论坛,那么普通版主就需要指定论坛,这样来区分用户组和角色组我想会使整个权限系统更加清晰。

到这里,权限验证全部完成,以上没有具体实现代码,我相信这样已经足够了,具体的实现代码和业务逻辑由具体的应用实现吧。