秘密共享方案ppt课件

秘密共享方案 ppt课件

• 为了实现上述意义上的秘密共享,人们引入了门限方

ppt课件 案(THRESHOLD SCHEME)的一般概念

2

2/

13.1引言

• 秘密分割门限方案的定义

• 定义1 设秘密 S 被分成N个部分信息,每一部分信息称为一个 子密钥或影子(SHARE OR SHADOW),由一个参与者持有,使 得: • ① 由K个或多于K个参与者所持有的部分信息可重构S • ② 由少于K个参与者所持有的部分信息则无法重构S

• LAGRANGE插值:

• 已知(X)在K个互不相同的点的函数值(XI)(I=1,2,…,K),可构造K-1次

LAGRANGE插值多项式

f (x)

k

k

(x j )

j 1

l 1

x xl x j xl

l j

• 显然,如果将函数(X)就选定F(X),则差值多项式刚好完全恢复了多 项式(X)= F(X)

• 对GF(Q)中的任一值S0,可设F(0)=S0,再加上上述的K-1 个方程就可得到K个方程,并由LAGRANGE插值公式得出 F(X)。因此对每一S0GF(Q)都有一个惟一的多项式满足

13-1方程组

• 所以已知K-1个子密钥得不到关于秘密S的任何信息,因此 这个方案是完善的。

ppt课件

10 10/

项式F(X),所以令X=0,仅需以下表达式就可以求出S:

• S= k j 1

k

f (ij )

l 1

il

il ij

(modq)

k

bj yij (modq)

j 1

l j

不需保密

)

,( b j 可以预计算

一个新的梯形秘密共享方案

z 是素数域 , 可信 中心选择 P和 qP是介于 2t 2 之 , 与 s 间的大素数 , 是 p 1 q - 的因子 , 是 z g 域上的 g 阶生成元。选择

{ , 1 2 … , , , 12 … , j 0 1 … , 1,ib i , , Z { i , , m; , , t )a , = }b = = - E【,- 1q 1, 布 { , , 。 】公 P q

I I D帮 D o

部 门经理和他手下的员工拥有 的权 限就不 同 , 经理的权限应该 大于普通的员工 。但是如果 在需要恢复共享 的秘 密时 , 某个部 门经理 由于 出差或者其它原因不能参加共享 时 , 应该可 以由该 部 门一些成员代替这位经理来参与 恢复共享 的秘密 , 以免耽误 重要 的工作 ; 这个 部 门经理不 同意某个项 目的通过 , 或者 而该 部门 中超过 一定 数量的员工赞 同这个项 目, 则他们应该可 以代 表该部门发表意见 , 而不是受限于经理—个 人的意见 。这样在 现实生活中7 ̄体现权利 , Jt - 兼顾民主 。 李艳俊 等人唧 出了—个梯形 门限秘密共享方案 。该方案 给

2 李等人 的 方案

() 1 系统初始化

设此方案 中共有部 门经理 m个 , P( ≤ ≤ 表 示 , 用 1 m) 每 个经理 的手下 的员工是 k , p表 示 , k 子成员组成集 i 用 个 , 这 i 个 合 G。 例如经理 p 的子成员是 k个 , 。 组成集合 G 。 x 。假设系统中 有信赖 中心一个 ,中心拥有所 有部 门经理和子 成员的身份 号

() 2秘密分发阶段

可信中心选择两种多项式, 一种是 f 次 ’ = ,+. 一 , )% .+ 1 ( ・

保密课件PPT

未来发展趋势预测及建议

加强保密课件PPT制作人员的培训和管理,提 高其保密意识和技能水平。

加强技术防范手段,采用先进的加密技术和数据保护 措施,保障保密课件PPT的安全。

建议

完善保密课件PPT的审查和发布流程,确保涉密 信息不被泄露。

THANK YOU

感谢聆听

03

保密技术防范手段与措施

网络安全技术防范措施

防火墙技术

通过配置防火墙规则,限制非 法访问和恶意攻击,保护内部 网络安全。

入侵检测技术

实时监测网络流量和事件,发 现异常行为并及时报警,防止 潜在威胁。

漏洞扫描与修复

定期扫描系统漏洞,及时修复 安全漏洞,提高系统安全性。

数据加密技术应用实践

01

02

03

数据传输加密

采用SSL/TLS等加密技术 ,确保数据传输过程中的 机密性和完整性。

数据存储加密

对重要数据进行加密存储 ,防止数据泄露和非法访 问。

密钥管理

建立完善的密钥管理体系 ,确保密钥的安全性和可 用性。

终端安全防护策略部署

终端安全审计

对终端设备进行定期安全 审计,发现潜在的安全风 险并及时处理。

风险评估和应对策略制定

识别信息安全风险

通过对组织的信息资产、威胁和 脆弱性进行分析,识别潜在的信

息安全风险。

评估信息安全风险

对识别出的信息安全风险进行评 估,确定其可能性和影响程度,

为制定应对策略提供依据。

制定风险应对策略

根据风险评估结果,制定相应的 风险应对策略,如风险规避、风 险降低、风险转移和风险接受等

识别方法

通过对企业内部信息进行梳理和分类,识别出具有商业价值且需 要保密的信息,如客户资料、技术配方、工艺流程等。

局域网资源共享教程ppt课件

10

❖ 共享文件夹权限

读取 更改 完全控制

❖ 设置共享文件夹权限

共享文件夹权限

教师演示并讲解相关理论

11

共享权限与NTFS权限的综合

❖ 当共享文件夹处于NTFS分区时,网络用户访 问共享文件夹的有效权限是共享权限与NTFS 权限的综合

从本地访问共享文件夹,有效权限是NTFS权限 从网络访问共享文件夹,有效权限是共享权限和

13

小结

❖ 哪些用户组有创建共享文件夹的权限? ❖ 如何修改“本地账户的共享和安全”模式? ❖ 如何访问共享文件夹? ❖ 共享权限与NTFS权限的区别与联系?

14

创建隐藏的共享文件夹

❖ 管理型隐藏共享文件夹 ❖ 创建隐藏共享文件夹 ❖ 访问隐藏共享文件夹

15

管理型隐藏共享文件夹

❖ 管理型共享文件夹

教师演示并讲解相关理论

5

哪些用户能创建共享文件夹

❖ 创建共享文件夹必须具备相应的权限 ❖ 有权限创建共享文件夹的组

Administrators Power Users

6

配置本地账户的共享和安全模式

❖ “本地账户的共享和安全”模式

仅来宾-本地用户以来宾身份验证 经典-本地用户以自己的身份验证

总结并布置作业

21

❖ 修改“本地账户的共享和安全”模式

教师演示并讲解相关理论

7

创建共享文件夹

❖ 右击要共享的文件夹,选择“共享和安全”

共享名 注释 允许最多用户 允许的用户数量 权限

教师演示并讲解相关理论

8

❖ 使用网上邻居 ❖ 使用UNC路径 ❖ 映射网络驱动器

访问共享文件夹

教师演示并讲解相关理论

秘密共享体制的发展和应用

秘密共享体制的发展和应用Shamir的(k,n)门限秘密共享方案1 秘密共享体制研究背景及意义随着计算机和网络通信的广泛应用,人们的生活越来越依赖电子通信,使用电子方式来存储重要档案的做法也越来越普遍,随之而来产生的对各种不同档案如何管理也成了很大的问题。

秘密共享思想的最初动机是解决密钥管理的安全问题。

大多情况下,一个主密钥控制多个重要文件或多个其他密钥,一旦主密钥丢失、损坏或失窃,就可能造成多个重要文件或其他密钥不可用或被窃取。

为了解决这个问题,一种方法是创建该密钥的多个备份并将这些备份分发给不同的人或保存在不同的多个地方。

但是这种方法并不理想,原因在于创建的备份数目越多,密钥泄漏的可能就越大但如果同时创建的备份越少,密钥全部丢失的可能也就越大。

秘密共享可解决上述问题,它在不增加风险的同时提高密钥管理的可靠性。

在秘密共享方案中,将需共享的秘密分成若干秘密份额也称子密钥、碎片,并安全地分发给若干参与者掌管,同时规定哪些参与者合作可以恢复该秘密,哪些参与者合作不能得到关于该秘密的任何信息。

利用秘密共享方案保管密钥具有如下优点:(1)为密钥合理地创建了备份,克服了以往保存副本的数量越大,安全性泄露的危险越大,保存副本越小,则副本丢失的风险越大的缺点。

(2)有利于防止权力过分集中以导致被滥用的问题。

(3)攻击者必须获取足够多的子密钥才能恢复出所共享的密钥,保证了密钥的安全性和完整性。

(4)在不增加风险的情况下,增加了系统的可靠性。

秘密共享的这些优点使得它特别适合在分布式网络环境中保护重要数据的安全,是网络应用服务中保证数据安全的最重要工具之一。

它不但在密钥管理上极为有用,而且在数据安全、银行网络管理及导弹控制与发射等方面有非常广泛的应用。

此外,秘密共享技术与密码学的其他技术也有紧密联系,如它与数字签名、身份认证等技术结合可形成有广泛应用价值的密码学算法和安全协议。

因此,对此课题的研究不但具有理论价值,而且具有广泛的实际应用价值。

秘密共享方案ppt课件

• 如果知道其中的3个子密钥,如F(2)= 5,F(3)=4,F(5)=6,就可重构 F(X),事实上我们可直接根据差值公式

• 计算S= F(0)

k

(1)k1

j1

k

f(ij)

l1

ij

il il

(moq)d

lj

( 1 ) 3 1 ( f( 2 )35 ) f( 3 )25 ) f( 5 )23 ) m 1o 9d 2 3 2 5 3 2 3 5 5 2 5 3

设m1<m2<…<mn是n个大于1的整数,满足 (mi,mj)=1(对任意的i,j,i≠j),及两两互素,和

m1m2…mk>mnmn-1…mn-k+2 注意这里的条件m1<m2<…<mn是必须的,在此条件下,

m1m2…mk>mnmn-1…mn-k+2表明最小的k个数的乘积也比最 大的k-1个数的乘积大

,如果把他们的共享集中到一起,那么他们也

如果

且

,则

,我们称访问结构满足单调性(本章假设均为单调)

19

13.3 访问结构和一般的秘密共享

• 设 是一个访问结构,称

是一个最小授权子集,如果对于任何满足 A B 和

A B 的集合A 都有 A 。 的最小授权集合记为 0 ,称为 的基。

{C P : B C, B 0}

显然,m1, m2, …, mn中任意k个数的乘积都比m1m2…mk 大

15

15/

(补充) 基于中国剩余定理的门限方案

2. 秘密的分割

设s是待分割的秘密数据,令s满足

mnmn-1…mn-k+2<s<m1m2…mk

保密课件ppt

合作伙伴风险

与外部合作伙伴合作过 程中,可能存在的信息

泄露风险。

物理环境风险

如火灾、水灾等自然灾 害导致课件数据丢失或

损坏的风险。

评估保密风险

风险等级划分

根据保密风险的大小,将 风险划分为高、中、低三 个等级。

风险影响评估

评估风险可能对保密课件 造成的损失和影响,包括 财务损失、声誉损害等。

风险发生概率评估

02

保密措施和方法

物理保密措施

保密场所

文件加密

建立专门用于存储和保护保密课件的 场所,确保只有授权人员能够进入。

采用高强度的加密算法对保密课件进 行加密,确保未经授权的人员无法获 取课件内容。

门禁和监控

安装门禁系统,对进出保密场所的人 员进行身份验证和记录,同时设置监 控摄像头,对场所进行实时监控。

保密工作的基本原则

保密工作必须遵循“最小化、全程化、精准化”的原则,确保涉密 信息不被泄露。

保密工作的主要任务

保密工作的主要任务包括加强保密宣传教育、完善保密制度、加强 保密检查和监督等。

提高保密意识和技能

增强保密意识

通过加强保密宣传教育,提高全体人员的保密意 识和责任感,形成良好的保密氛围。

提高保密技能

案例分析

该案例中,个人隐私未得到有效保护,黑客利用技术手段窃取个人信息。个人应加强个人信息保护意识,采取安 全措施保护个人隐私。同时,政府和企业也应加强个人信息保护,防止个人信息被非法获取和利用。

05

总结与展望

总结保密工作要点

保密工作的重要性

保密工作是维护国家安全和利益的重要保障,必须高度重视,严 格遵守保密法律法规。

信息系统保密措施

网络安全

2024版保密工作PPT模板

强调保密意识在日常工作中重要性

1 2

保密意识是做好保密工作的前提 只有具备强烈的保密意识,才能在日常工作中时 刻警惕泄密风险。

保密意识需要不断强化 通过培训、宣传等多种方式,不断强化员工的保 密意识,提高保密工作水平。

3

保密意识与责任意识紧密相连 保密工作是一项重要的职责,需要员工以高度的 责任心来履行。

密码协议

包括SSL/TLS协议、IPSec协议等,用 于在网络通信中提供机密性、完整性 和认证等安全服务。

05

涉密人员管理与监督

涉密人员资格审查和备案制度

严格审查涉密人员资格

01

对进入涉密岗位的人员进行严格的政治、品行、能力等方面的

审查,确保其符合涉密人员要求。

实行涉密人员备案制度

02

对通过审查的涉密人员进行备案,记录其基本信息、涉密等级、

依法管理原则

依据国家法律法规和保密标准, 规范保密工作行为。

保密工作历史与发展

古代保密工作

近代保密工作

古代保密工作主要体现在政治、军事领域, 如密码术、暗语等的使用。

近代以来,随着科技的发展,保密工作逐渐 扩展到经济、科技等领域,保密手段也不断 更新。

当代保密工作

保密工作发展趋势

当代保密工作面临更加复杂的形势和挑战, 需要不断创新保密理念、制度和技术手段, 提高保密工作的科学性和有效性。

对《保密法》进行了详细解释和补充,增强了法律的可操作性。

其他相关法律法规

如《中华人民共和国国家安全法》、《中华人民共和国网络安全法》等,也涉及保密工作的 相关内容。

企业内部保密制度规定

保密制度

企业制定的关于保密工作的规章 制度,包括保密范围、保密措施、 保密责任等。

基于二元对称多项式的改进秘密共享方案

为有限域 GF ( p ) 上的 t - 1 次函数ꎬ给定定义域

上 t 个互 异 的 节 点 ( x i ꎬf ( x i ) ) ꎬ 可 以 唯 一 确 定

f ( x ) ꎮ 这一定理ꎬ即为拉格朗日插值定理ꎬ其数

学证明如下 [11] ꎮ

引理 2 1:对于 t - 1 次函数 f ( x ) = a 0 + a 1 x

式(2 - 5)

(1) 秘密共享方案的安全属性

对于一个秘密共享方案ꎬ其安全性往往不是

60

北京电子科技学院学报

2021 年

无限的ꎬ而是在一定的条件下能够保证共享秘密

参与者ꎬ添加新的秘密ꎬ删除旧的秘密ꎬ改变方案

的安全ꎬ而一旦攻击者拥有无限多的资源和无限

的门限值ꎬ且均能保证秘密份额不改变ꎮ 动态秘

文章编号:1672 - 464X(2021)04 - 57 - 69

数学问题上进行创新的突破ꎬ形成了一定的成

0 引言

果ꎬ亦即一些前沿的秘密共享方案ꎮ 如彭巧等

秘密共享能够为重要秘密提供分散式的保

护ꎬ从而降低了秘密受到攻击的风险ꎬ为重要秘

人 [1] 提出的基于多线性 Diffle ̄Hellman 问题的可

池亚平(1969-) ꎬ女ꎬ硕士ꎬ教授ꎬ硕士生导师ꎬ研究方向:云计算安全、路由安全ꎮ E ̄mail: chiyp_besti@ 163.com

58

北京电子科技学院学报

行了一系列改进ꎬ在保证方案能够正确恢复共享

秘密的前提下ꎬ使得方案具有了更好的安全性和

更高的运算效率ꎬ进一步完善了基于二元对称多

精简了秘密共享执行的流程ꎬ提升了秘密共享的

弱ꎮ 随后ꎬHe 对于方案存在的上述缺陷进行了

效率ꎬ具有相当的实用性ꎮ

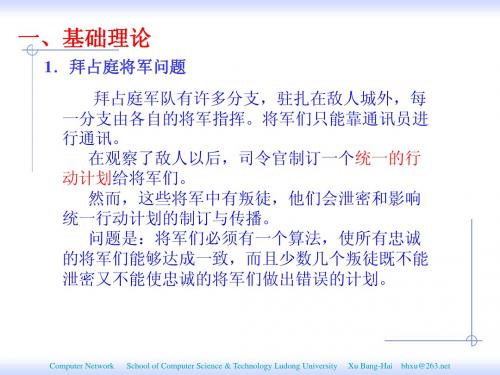

网络安全-第17讲续 秘密共享

Pj = Pv j lv j (vi )

v 3) i 节点验证

g

Pj

=g

Pv j

g

lv ( vi ) j

= g .( g ) .( g ) ...( g

SK a1 v j

2 a2 v j

k −1 ak −1 v j

)

.g

lv ( vi ) j

)

mod(q )

到此完成CA私钥份额的安全分发。管理节点保留自己的份额, 其它信息全部删除。

Computer Network

School of Computer Science & Technology Ludong University

Xu Bang-Hai

bhxu@

2.新加入节点分额生成 .

k −1 ak −1 v j

)

.g

lv ( vi ) j

Computer Network

School of Computer Science & Technology Ludong University

Xu Bang-Hai

bhxu@

Computer Network

School of Computer Science & Technology Ludong University

Xu Bang-Hai

bhxu@

4.拉格朗日插值多项式 .

F ( x ) ≡ SK + a1 x + a2 x + ... + ak −1 x

Computer Network

School of Computer Science & Technology Ludong University

安全公平理性秘密共享方案

本栏目责任编辑:梁书计算机工程应用技术安全公平理性秘密共享方案周全兴,吴冬妮,李秋贤(凯里学院,贵州凯里556011)摘要:传统秘密共享方案因未考虑参与者的自利行为而导致方案的效率较低。

为了提高秘密共享的通信效率和安全性,结合博弈论与双线性映射技术,设计公平的理性秘密共享方案。

首先,在博弈论框架下引入理性参与者并设计理性秘密共享博弈模型;其次,利用双线性映射技术保证方案和理性参与者的可验证性和公平性;最后,通过对方案进行性能分析,表明了该方案不仅保证了安全性,并且有较高的秘密共享通信效率。

关键词:理性秘密共享;博弈论;双线性映射;公平性;通信效率中图分类号:TP309文献标识码:A文章编号:1009-3044(2021)05-0250-02开放科学(资源服务)标识码(OSID ):Safe and Fair Rational Secret Sharing Scheme ZHOU Quan-xing,WU Dong-ni,LI Qiu-xian(Kaili University,Kaili 556011,China)Abstract :Traditional secret sharing schemes do not take into account the self-interested behavior of participants,which leads to low efficiency of the scheme.In order to improve the communication efficiency of secret sharing,game theory and bilinear mapping technology are combined to design a fair and rational secret sharing scheme.Firstly,introduce rational participants and design a ra⁃tional secret sharing game model under the framework of game theory.Secondly,this paper uses bilinear mapping technology to en⁃sure the verifiability and fairness of the solution and rational participants.Finally,the performance analysis of the scheme shows that the scheme not only guarantees safety,but also has higher communication efficiency.Key words:rational secret sharing;game theory;bilinear pairings;fairness;communication efficiency1引言近年来,秘密共享[1]已成为现代密码学的重要研究领域,在研究各类密码协议中起着越来越重要的作用。

秘密分享

动态秘密共享方案通过在不改变秘密的情况下解 决了秘密共享方案在周期上的安全性问题。 动态秘密共 享方案在保证秘密不变的情况下周期性的更换子秘密, 从而使得每次更换子秘密后攻击者在前一个周期内所 获得的信息完全失效。 更新周期一般是一个比较短的时 间,这就使得攻击者必须在一个较短的时间段内,攻破 至少 t 个成员,才能获得原秘密。动态秘密共享还要保 证过期的子秘密所包含的信息不回对未来秘密的构造 产生不安全的影响。 这样就能在很大程度上提高系统的 安全性。

秘密分享的概念是由 Shamir 在 1979 年提出的。 其 基本思想是将秘密分解为多个碎片并将这些碎片分发 给不同的人掌管,在秘密丢失的情况下,这些人中的某 些特定子集可以通过将他们拥有的碎片凑在一起以恢 复整个秘密。

秘密分享的概念

一般的, 一个由秘密分发者 D 和参与者 P1, P2,· · · , Pn 构成的(t,n)秘密分享体制包含下面两个协议: (1)秘密分发协议 碎片 si,i = 1,· · ·,n。 (2)秘密重构协议 原秘密 s。 在这个协议中,任意不少于 t 个参与者一起合作,以自己的碎片 si 作为输入,重构 在这个协议中,秘密分发者 D, 在 n 个参与者中分享秘密 s,每个参与者 Pi 获得一个

同样的,在秘密重构协议中,如果参与者 Pi 没有 使用正确的碎片 si,而是使用一个随机值,那么最终重 构出的秘密将没有任何意义。如果只重构过程中, Pi 是唯一一个没有使用正确碎片的参与者, 那么他就能够 使用其他 t-1 个参与者的正确碎片计算出被分享的真正 秘密。正是由于存在上述攻击,我们需要设计更强的秘 密分享体制以抵抗这种潜在的攻击方式。

( x 3)( x 5) ( x 3)( x 5) 5 5 5 (3 1 mod19) ( x 3)( x 5) (2 3)(2 5) (1)(3) 5 13( x 3)( x 5) 65( x 3)( x 5)

秘密共享方案解析

• S=

,( bj 可以预计算

不需保密

)

9/

13.2 SHAMIR门限方案

• 方案的完善性分析

• 如果K-1个参与者想获得秘密S,他们可构造出由K-1个方 程构成的线性方程组,其中有K个未知量

• 对GF(Q)中的任一值S0,可设F(0)=S0,再加上上述的K-1 个方程就可得到K个方程,并由LAGRANGE插值公式得出 F(X)。因此对每一S0GF(Q)都有一个惟一的多项式满足 13-1方程组

• 为了实现上述意义上的秘密共享,人们引入了门限方 案(THRESHOLD SCHEME)的一般概念

2/

13.1引言

• 秘密分割门限方案的定义 • 定义1 设秘密 S 被分成N个部分信息,每一部分信息称为一个 子密钥或影子(SHARE OR SHADOW),由一个参与者持有,使 得: • ① 由K个或多于K个参与者所持有的部分信息可重构S • ② 由少于K个参与者所持有的部分信息则无法重构S 则称这种方案为(K,N)-秘密分割门限方案,K称为方案的门限 值。 • 极端的情况下是(N,N) -秘密分割门限方案,此时用户必须 都到场才能恢复密钥

3/

13.1引言

• 如果一个参与者或一组未经授权的参与者在猜测秘密S时,并不 比局外人猜秘密时有优势,即

• ③由少于K个参与者所持有的部分秘密信息得不到秘密S的任何信息

则称这个方案是完善的,即(K, N)-秘密分割门限方案是完善 的

• 攻击者除了试图恢复秘密外,还可能从可靠性方面进行攻击, 如果他能阻止多于N-K个人参与秘密恢复,则用户的秘密就难 于恢复

• A0+A1(I1)+…+AK-1(I1)K-1=F(I1)

• A0+A1(I2)+…+AK-1(I2)K-1=F(I2) • …… • A0+A1(IK)+…+AK-1(IK)K-1=F(IK) (13-1)

第十章机密共享机制

第十章機密共享機制本章摘要10.1 機密共享機制之設計考量10.2 一般化機密共享機制設計理念10.3 小結本章前言秘密共享在密鑰管理的方法上是一個很重要的課題,尤其是當人類生活愈仰賴電子通訊,使用電子方式儲存重要檔案也愈來愈普遍。

隨之而產生對各種不同檔案加解密鑰如何加以管理,也成了很大的問題。

假設有一大型系統,此系統內有許多檔案,依據不同類別、等級,系統使用不同密鑰加以保護。

為了操作方便起見,所有密鑰更以一主密鑰來加以保護。

若將此主密鑰交給單獨一位系統管理者保管,在操作上可能會出現弊端,或者是將此主密鑰複雜多份,交給多位系統管理者,雖然減少了主密鑰遺失的機會,但對系統安全的危害機會卻大幅提高,因此,為了解決這一方面的問題,本章主要探討機密共享機制,並針對機密共享機制之設計考量與一般化機密共享機制設計理念作一整體性介紹,期以讀者能一窺機密共享機制之全貌。

學習路徑機密共享機制允許分派者(dealer)將秘密(secret)分割(divide)成若干個子秘密(或稱秘密影子)(shadows)給予多個互相不信任的參與者(participants)共享,使得這些參與者在出示足夠個數或滿足預先定義之資格子集合(qualified subset)的子秘密後才可重建(reconstruct)共享的秘密,其應用領域包括分享作業系統supervisor的權力、分享資料庫或網路管理者的權力,與資料或文件保全。

本章主要探討機密共享機制之設計考量與一般化機密共享機制設計理念,其中並藉由數篇機密共享相關文獻來探討機密共享機制可能遭受到的一些攻擊與解決方法,並提出一套完整的一般化機密共享機制,包括設置系統、產生子秘密、產生票證與詰問,與重建秘密等階段。

藏寶圖子圖藏寶圖本章內容10.1 機密共享機制之設計考量所謂機密共享,是指分派者將秘密分割成若干個子秘密給予多個互相不信任的參與者共享,使得這些參與者在出示足夠個數或滿足預先定義之資格子集合的子秘密後才可重建共享的秘密,如圖10-1所示。

理想型(t,k,n)紧耦合秘密共享构造

秘密共享作为密码学的一个原语(primitive ),广泛应用在各种密码系统的构造,比如:安全多方计算[1-2]、组认证[3]、门限密码系统[4-5]等。

最早在1979年,由Shamir [6]和Blakley [7]提出的门限秘密共享的概念。

通常来说,门限秘密共享是用来保护秘密一种手段,通过将秘密分割成n 份子份额(share ),其中任意的t 份组合在一起可以恢复出秘密。

到目前为止,提出的门限秘密共享方案,主要分为以下几类,一类是Shamir 提出的用拉格朗日差值多项式实现的门限秘密共享。

一类是Massey [8]提出的使用线性码来实现门限秘密共享。

还有一类是Mignotte [9]和Asmuth-Bloom [10]提出的用中国剩余定理实现的门限秘密共享方案。

在门限秘密共享中,任意的t 个子份额的组合能够恢复出秘密。

当参与者人数为k (k >t )个时,实际只需要用到t 个份额就可以恢复秘密。

多出的子份额对恢复秘密没有任何帮助。

这就会带来问题,当k (k >t )个参与者参与恢复秘密时,这t 个子份额到底由谁出。

在理想的通信模型下,k (k >t )个参与者同时发送子份额,就会假定k (k >t )个参与者会同时收到除自身以外的k -1个理想型(t ,k ,n )紧耦合秘密共享构造白建峰,苗付友中国科学技术大学计算机科学与技术学院,合肥230027摘要:在(t ,n )门限秘密共享恢复过程中,任意多于t 个的参与者可以恢复得到秘密。

但是在实际的应用过程中,当参与者人数为k (t ≤k ≤n )时,只需获得t 个参与者的份额(share )即可恢复秘密,即使其中的k -t 个参与者不提供子份额。

(t ,k ,n )紧耦合秘密共享是指在(t ,n )门限秘密共享中,当参与者人数为k 时,k 个参与者作为一个整体,其中的每个人均参与到秘密恢复中,任意的k -1个参与者无法获取秘密的任何信息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

6/

13.2 SHAMIR门限方案

• 根据上述的思想,在有限域GF(Q)上实现上述方案,即可得到 SHAMIR秘密分割门限方案

• (1)秘密的分割

• 设GF(Q)是一有限域,其中Q是一个大素数,满足QN+1 • 秘密S是在GF(Q)\{0}上均匀选取的一个随机数,表示为

SRGF(Q)\{0} • 令S等于常系数A0 • 其它K-1个系数A1,A2,…,AK-1的选取也满足AIRGF(Q)\{0}

• ③由少于K个参与者所持有的部分秘密信息得不到秘密S的任何信息

则称这个方案是完善的,即(K, N)-秘密分割门限方案是完善 的

• 攻击者除了试图恢复秘密外,还可能从可靠性方面进行攻击, 如果他能阻止多于N-K个人参与秘密恢复,则用户的秘密就难 于恢复

• 所以(K,N)门限的安全性在于既要防止少于K个人合作恢复秘密,又要防 止对T个人的攻击而阻碍秘密的恢复

5

S

5/

13.2 SHAMIR门限方案

• SHAMIR门限方案基于多项式的LAGRANGE插值公式

• 插值:数学分析中的一个基本问题

• 已知一个函数(X)在K个互不相同的点的函数值(XI)(I=1,2,…,K),寻 求一个满足F(XI)=(XI)(I=1,2,…,K)的函数F(X)来逼近(X),F(X)称为 (X)的插值函数,也称插值多项式

(I=1,…,K-1)

• 在GF(Q)上构造一个K-1次多项式F(X)=A0+A1X+…+AK-1XK-1

• N个参与者记为P1,P2,…,PN,其中PI分配到的子密钥为(I, F(I)

7

)

7/

13.2 SHAMIR门限方案

• (2) 秘密的恢复 • 如果任意K个参与者PI1,PI2,…,PIK (1I1<I2<…<IKN)要想得到秘密S,可使 用它们所拥有的K个子秘密{(IL,F(IL))|L=1,…,K}构造如下的线性方程组 • A0+A1(I1)+…+AK-1(I1)K-1=F(I1) • A0+A1(I2)+…+AK-1(I2)K-1=F(I2) • …… • A0+A1(IK)+…+AK-1(IK)K-1=F(IK) (13-1)

• 当N=2T+1时K=T=(N-1)/2的取值最佳

• 秘密分割应该由可信第三方执行,或者托管设备完成。

4

4/

13.1 引言

• 秘密的分割 假设是一个(K, N)门限方案 • 选取一个K-1次多项式F(X)=A0+A1X+…+AK-1XK-1 • 该多项式有K个系数 • 令A0=F(0)=S,即把常数项指定为待分割的秘密 • 其它K-1个系数可随机选取 • 显然,对于该多项式,只要知道该多项式的K个互不相同的点的函 数值F(XI)(I=1,2,…,K),就可恢复F(X) • 生成N个子秘密 • 任取N个不同的点XI(I=1,…,N) 并计算函数值F(XI)(I=1,…,N) • 则(XI, F(XI)), I=1,…,N, 即为分割的N个子秘密 • 显然,这N个子秘密中的任意K个子秘密即可重构F(X),从而可得秘密

• LAGRANGE插值:

• 已知(X)在K个互不相同的点的函数值(XI)(I=1,2,…,K),可构造K-1次

LAGRANGE插值多项式

k

k

f(x) (xj)

j1

l1

xxl xj xl

lj

• 显然,如果将函数(X)就选定F(X),则差值多项式刚好完全恢复了多 项式(X)= F(X)

项式F(X),所以令X=0,仅需以下表达式就可以求出S:

b • S=

,( k

j1

k

f(ij)

l1

il

il ij

k

(mqo)d bjyij

j1

(mqo)

d

可以预计算

j

lj

不需保密

)

9 9/

13.2 SHAMIR门限方案

• 方案的完善性分析 • 如果K-1个参与者想获得秘密S,他们可构造出由K-1个方 程构成的线性方程组,其中有K个未知量 • 对GF(Q)中的任一值S0,可设F(0)=S0,再加上上述的K-1 个方程就可得到K个方程,并由LAGRANGE插值公式得出 F(X)。因此对每一S0GF(Q)都有一个惟一的多项式满足 13-1方程组 • 所以已知K-1个子密钥得不到关于秘密S的任何信息,因此 这个方案是完善的。

8

8/

13.2 SHAMIR门限方案

• 因为IL(L=1,…,K)均不相同,所以可由LAGRANGE插值

公式构造如下的多项式:

•

F(X)=

k j1

k

f (ij )

l1

xil ij il

(moqd)

从而可得秘密S=F(0)

lj

然而参与者仅需知道F(X)的常数项F(0)而无需知道整个多

第13章 秘密共享方案

报告人:

孙宗臣

1

13.1引言

• 有些场合,秘密不能由一个人独自拥有,必须由两 人或多人同时参与才能打开秘密,这时都需要将秘 密分给多人掌管,而且必须有一定人数的掌管秘密 的人同时到场才能恢复这一秘密,这种技术就称为 秘密分割(SECRET SPLITTING) ,也称为秘密共享 (SECRET SHARING)。例如:

10

10/

13.2 SHAMIR门限方案

• 【例8-1】设门限K=3,份额数为N=5,模值Q=19,待分割的

秘密S=11,随机选取A1=2,A2=7,可构造多项式

• F(X)=(7X2+2X+11) MOD 19

• ① 由K个或多于K个参与者所持有的部分信息可重构S • ② 由少于K个参与者所持有的部分信息则无法重构S 则称这种方案为(K,N)-秘密分割门限方案,K称为方案的门限 值。 • 极端的情况下是(N,N) -秘密分割门限方案,此时用户必须

都到场才能恢复密钥

3

3/

13.1引言

• 如果一个参与者或一组未经授权的参与者在猜测秘密S时,并不 比局外人猜秘密时有优势,即

• 导弹控制发射 • 开启核按钮 • 重要场所通行检验等

• 为了实现上述意义上的秘密共享,人们引入了门限方

Байду номын сангаас

案(THRESHOLD SCHEME)的一般概念

2

2/

13.1引言

• 秘密分割门限方案的定义 • 定义1 设秘密 S 被分成N个部分信息,每一部分信息称为一个

子密钥或影子(SHARE OR SHADOW),由一个参与者持有,使 得: