端口安全

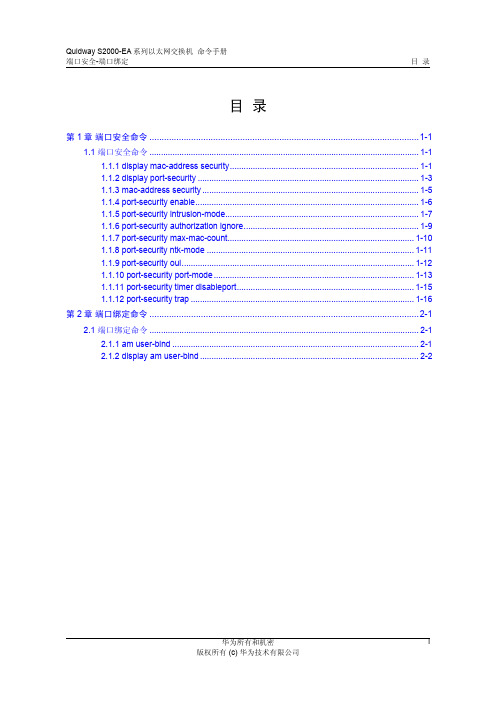

12-端口安全-端口绑定操作

之后,该端口不会再添加新的 Security MAC,只有源 MAC 为 Security MAC 的报文,才能通过该端口

当端口检测到非法 报文或非法事件 后,将触发 NTK 特 性和 Intrusion Protection 特性

1.1.2 端口安全的特性

端口安全的特性包括: " NTK 特性:NTK(Need To Know)特性通过检测从端口发出的数据帧的目的

MAC 地址,保证数据帧只能被交换机发送到已经通过认证的设备上,从而防 止非法设备窃听网络数据。 " Intrusion Protection 特性:该特性通过检测端口接收到的数据帧的源 MAC 地 址或 802.1x 认证的用户名、密码,发现非法报文或非法事件,并采取相应的 动作,包括暂时断开端口连接、永久断开端口连接或是过滤源地址是此 MAC 地址的报文,保证了端口的安全性。 " Trap 特性:该特性是指当端口有特定的数据包(由非法入侵,用户不正常上 下线等原因引起)传送时,设备将会发送 Trap 信息,便于网络管理员对这些 特殊的行为进行监控。

第 2 章 端口绑定配置 ..............................................................................................................2-1 2.1 端口绑定简介................................................................................................................... 2-1 2.2 配置端口绑定................................................................................................................... 2-1 2.3 端口绑定配置显示............................................................................................................ 2-1 2.4 端口绑定配置举例............................................................................................................ 2-2

端口安全实验报告总结(3篇)

第1篇一、实验背景随着信息技术的飞速发展,网络安全问题日益突出。

端口作为网络通信的通道,其安全性直接关系到整个网络的安全。

为了提高网络安全性,防止未授权访问和攻击,本次实验旨在通过华为eNSP平台,学习并掌握端口安全配置的方法,提高网络安全防护能力。

二、实验目的1. 理解端口安全的基本概念和作用。

2. 掌握华为eNSP平台中端口安全的配置方法。

3. 熟悉端口安全策略的设置和应用。

4. 提高网络安全防护能力。

三、实验环境1. 实验平台:华为eNSP2. 网络设备:华为S5700交换机3. 实验拓扑:实验拓扑图4. 实验设备:计算机、路由器等四、实验内容1. 端口安全基本概念端口安全(Port Security)是一种防止未授权访问和攻击的安全策略,通过对端口进行MAC地址绑定,限制端口接入的设备数量,从而保障网络的安全。

2. 端口安全配置方法(1)静态MAC地址绑定静态MAC地址绑定是指将端口的MAC地址与指定的MAC地址进行绑定,只有绑定的MAC地址才能通过该端口进行通信。

(2)动态MAC地址绑定动态MAC地址绑定是指系统自动学习端口接入设备的MAC地址,并将其绑定到端口上,实现动态管理。

(3)粘滞MAC地址绑定粘滞MAC地址绑定是指将动态学到的MAC地址转换为静态MAC地址,确保MAC地址的稳定性。

3. 端口安全策略设置(1)设置最大MAC地址数量限制端口接入的设备数量,防止未授权设备接入。

(2)设置MAC地址学习时间设置MAC地址学习时间,超过该时间未更新的MAC地址将被移除。

(3)设置违规行为处理方式设置违规行为处理方式,如关闭端口、报警等。

五、实验步骤1. 搭建实验拓扑,配置网络设备。

2. 在交换机端口上配置端口安全,设置最大MAC地址数量、MAC地址学习时间等。

3. 分别测试静态MAC地址绑定、动态MAC地址绑定和粘滞MAC地址绑定,观察效果。

4. 模拟违规行为,验证端口安全策略是否生效。

端口安全

ห้องสมุดไป่ตู้

背景: 防止外来未获批准的人员随便随机的通过内网来做一些对内网不利的事情(比如: 利用黑客扫描软件扫描),针对这些潜在的非安全因素我们可以采用端口安全、端 口保护、地址绑定的功能;为了防止外来主动或内网本身中的机器发生故障,频繁 的对局域网中的机器发送数据;再或者限制机器广播包的发送流量或正常包的发送 流量;针对这种问题我们可以采用风暴控制。 配置过程 端口安全 第一步进入相应的端口 interface fa0/1 第二步设置端口为访问模式 switchport mode access 第三步设置启用端口保护 switchport port-security 第四步设置端口的在端口保护模式下允许通过的机器数目 switchport port-security maximum 2 第五步设置端口的地址学习方式或者是地址绑定方式 switchport port-security mac-address sticky 0004.9A84.E4C6(1) switchport port-security mac-address sticky (2) switchport port-security mac-address 0004.9A84.E4C6(3) 第六步设置条件违反后应采取的措施 switchport port-security violation shutdown(1) switchport port-security violation protected(2) switchport port-security violation restrict(3) 第七步端口关闭之后的如何启用 先要进入端口执行shutdown 然后在执行no shudown 第八步端口关闭后自动回复 errdisable recovery cause psecure-violation errdisable recovery cause psecure-violation 风暴控制 storm-control broadcast level 50 (1) storm-control multicast level 50 (2) storm-control unicast level 50 (3) 措施 storm-control action shutdown(1) storm-control action trap(2) 端口保护 第一步进入相应的端口 interface fa0/1 第二步设置端口为保护模式 protected 地址绑定 arp 192.168.10.50 00D0.D3B3.486E arpa

交换机端口安全技术讲义

交换机端口安全技术讲义一、为什么需要端口安全技术?- 交换机是网络中非常重要的设备,端口是交换机连接其他设备的接口。

因此,保护交换机端口的安全对于整个网络的安全至关重要。

二、常见的端口安全技术1. MAC地址绑定- 通过将特定MAC地址与端口进行绑定,只有被绑定的设备才能使用该端口进行通信,其他设备将无法访问该端口。

2. 802.1X认证- 802.1X是一种端口认证协议,通过在交换机端口上实施认证服务,可以有效地防止未授权的设备接入网络。

只有经过认证的设备才能使用交换机端口。

3. 端口安全限制- 通过设置每个交换机端口允许连接的最大设备数量,可以防止未经授权的设备接入网络。

4. DHCP snooping- 通过检测和验证DHCP报文,防止恶意DHCP服务器对网络设备进行攻击或者误导。

5. 端口状态监控- 交换机可以监控端口的通信状态,一旦发现异常情况,可以及时做出处理,防止网络安全风险。

三、如何实施端口安全技术- 在交换机上配置相应的端口安全措施,包括MAC地址绑定、802.1X认证、端口安全限制、DHCP snooping等,并定期对端口进行监控和审计,及时发现并处理异常情况。

四、端口安全技术带来的好处- 通过实施端口安全技术,可以有效地防止未经授权的设备接入网络,保护网络的安全。

同时,也可以有效地减少网络故障和攻击的风险,保障网络的正常运行。

五、端口安全技术的应用场景端口安全技术广泛应用于企业、学校、政府机构以及各种组织和机构的网络中。

无论是小型局域网还是大型企业网络,都需要采取端口安全技术来保护网络的安全和稳定性。

特别是在一些对网络安全要求较高的领域,如金融、医疗、军事等,端口安全技术更是不可或缺的一部分。

六、端口安全技术的挑战与解决方案虽然端口安全技术在保护网络安全方面起到了重要作用,但也面临着一些挑战。

例如,管理和维护成本较高、配置复杂、容易受到攻击等。

为了解决这些问题,可以采取以下措施:1. 自动化管理工具:可以使用自动化管理工具来简化端口安全技术的配置和管理,减少人工操作的成本和错误。

端口安全技术

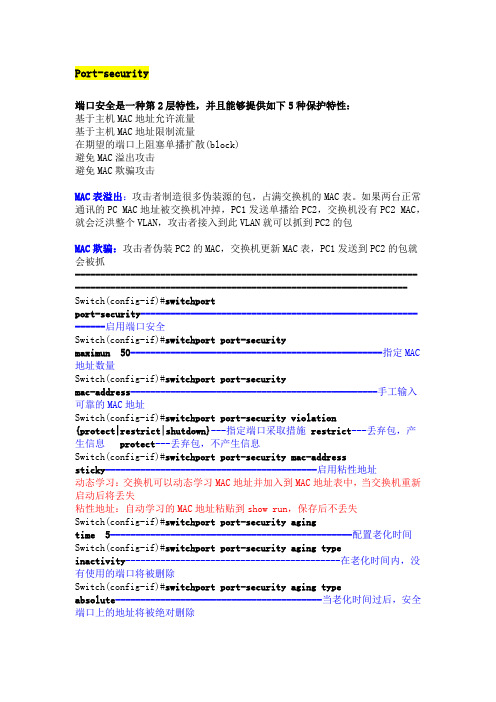

Port-security端口安全是一种第2层特性,并且能够提供如下5种保护特性:基于主机MAC地址允许流量基于主机MAC地址限制流量在期望的端口上阻塞单播扩散(block)避免MAC溢出攻击避免MAC欺骗攻击MAC表溢出:攻击者制造很多伪装源的包,占满交换机的MAC表。

如果两台正常通讯的PC MAC地址被交换机冲掉,PC1发送单播给PC2,交换机没有PC2 MAC,就会泛洪整个VLAN,攻击者接入到此VLAN就可以抓到PC2的包MAC欺骗:攻击者伪装PC2的MAC,交换机更新MAC表,PC1发送到PC2的包就会被抓--------------------------------------------------------------------------------------------------------------------------------------Switch(config-if)#switchportport-security-------------------------------------------------------------启用端口安全Switch(config-if)#switchport port-securitymaximun 50--------------------------------------------------指定MAC 地址数量Switch(config-if)#switchport port-securitymac-address-------------------------------------------------手工输入可靠的MAC地址Switch(config-if)#switchport port-security violation{protect|restrict|shutdown}---指定端口采取措施restrict---丢弃包,产生信息protect---丢弃包,不产生信息Switch(config-if)#switchport port-security mac-addresssticky------------------------------------------启用粘性地址动态学习:交换机可以动态学习MAC地址并加入到MAC地址表中,当交换机重新启动后将丢失粘性地址:自动学习的MAC地址粘贴到show run,保存后不丢失Switch(config-if)#switchport port-security agingtime 5------------------------------------------------配置老化时间Switch(config-if)#switchport port-security aging typeinactivity-------------------------------------------在老化时间内,没有使用的端口将被删除Switch(config-if)#switchport port-security aging typeabsolute-----------------------------------------当老化时间过后,安全端口上的地址将被绝对删除Switch(config-if)#switchport port-security agingstatic------------------------------------------------打开静态映射,默认只对动态绑定的mac地址起作用,设置为static后对静态也起作用Switch#show port-securitySecure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action(Count) (Count) (Count)---------------------------------------------------------------------------Fa0/1 50 0 0 Re strict---------------------------------------------------------------------------Total Addresses in System (excluding one mac per port) : 0Max Addresses limit in System (excluding one mac per port) : 1024Switch#show port-security int f0/1Port Security : EnabledPort Status : Secure-downViolation Mode : RestrictAging Time : 0 minsAging Type : AbsoluteSecureStatic Address Aging : DisabledMaximum MAC Addresses : 50Total MAC Addresses : 0Configured MAC Addresses : 0Sticky MAC Addresses : 0Last Source Address : 0000.0000.0000Security Violation Count : 0Switch#show processes cpu | in Port-S38 4 31 129 0.00% 0.00% 0.00% 0Port-Security--------------------------------------------------------------------------------------------------------------------------------------。

端口安全

7.粘滞

switchport portsecutiry mac-address sticky,指定接口将学习到的MAC地址存储到running-config,如果保存配置,会将配置存储到startup-config.

端口安全用来缓解MAC地址泛洪的攻击

MAC地址泛洪:一个攻击者或者攻击设备,使用无效的源MAC地址,不断泛洪。使得交换机的CAM被充满,无法存储合法的MAC地址与端口的对应关系。导致所有的正常流量,原本应该是单播转发的变成了泛洪。攻击者能攻取到相关数据

端口安全:用来限制接口可以学习到的MAC地址,发送SNMP的Trap消息。

3.最大MAC地址

switchport portsecurity ,超过该数量,即按违约的策略处理。

4.手工指定MAC地址

switchport portsecurity mac-address 0001.0001.0001 ,配置0001.0001.0001作为一个静态允许的MAC地址

switchport portsecurity violation restrict ,违约的后果是将非法的MAC地址的数据包丢弃,允许正常流量,发送SNMP的告警信息

switchport portsecurity violation protect ,违约的后果是将非法MAC地址的数据包丢弃,不会产生告警信息

switchport portsecurity aging static,指定静态配置的MAC地址,在经过aging time以后,会超时,且手工指定的MAC地址配置会自动删除

配置了该命令以后,show port-security interface f0/1,会显示:

securestatic address aging:enable 表明,静态的MAC地址也会超时。

如何检测网络端口安全漏洞

如何检测网络端口安全漏洞网络端口是计算机系统中的一个基本概念。

计算机通过端口进行通信,每个端口都有一个独特的数字标识符。

端口号在计算机之间的通信中起着重要的作用,因为它们决定了通信的许多方面,包括哪个应用程序使用端口,哪些数据可以通过端口传输以及哪些计算机可以访问该端口。

但是,端口也是计算机系统的一个薄弱环节,因为它们容易受到黑客和病毒攻击。

因此,检测和解决网络端口安全漏洞非常重要。

网络管理员可以使用以下方法来检测网络端口安全漏洞:1. 端口扫描工具端口扫描工具是网络管理员用于在计算机系统中识别开放的端口的工具。

它们可以帮助管理员快速识别系统上已开放的端口,并允许他们识别哪些端口容易受到攻击。

这些工具可以非常有用,因为它们允许管理员了解哪些端口易受攻击,并且可以采取措施加强安全。

2. 端口监控工具端口监控工具旨在监视系统上的端口活动并提供警报。

如果端口活动异常,则工具会向管理员发送警报。

这可以帮助管理员识别潜在的攻击,并采取措施防止它们发生。

这些工具还可以提供实时的端口流量数据,并允许管理员识别哪些应用程序使用哪些端口。

3. 漏洞扫描器漏洞扫描器是一种安全工具,可以扫描整个网络以识别漏洞。

这些工具可以快速了解哪些应用程序有漏洞,哪些端口被攻击,以及哪些系统上有安全漏洞。

管理员可以使用这些工具识别漏洞,并采取措施确保系统安全。

4. 网络安全测试网络安全测试是一种有效的方式,可以测试安全防御措施并识别潜在的安全漏洞。

这些测试可以涉及多种技术,如端口扫描、漏洞扫描和渗透测试。

网络管理员可以使用这些测试来发现安全漏洞,并采取适当的措施加固安全。

总结:网络安全是现代企业和政府机构中不可或缺的一环。

随着互联网的日益发展,网络安全威胁也不断增加。

在一个大规模的网络环境中,检测网络端口安全漏洞是非常重要的,可以保护网络免受攻击。

上文提到的方法都可以在不同的情况下发挥重要的作用,一定程度上可以消除企业或政府机构的安全隐患。

端口安全

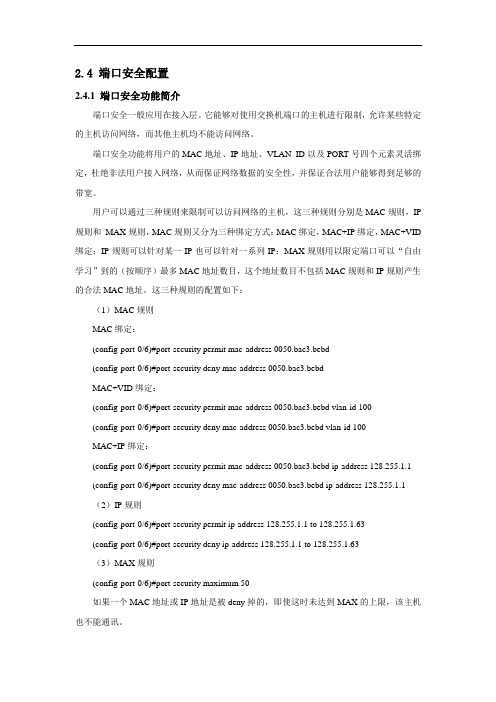

2.4 端口安全配置2.4.1 端口安全功能简介端口安全一般应用在接入层。

它能够对使用交换机端口的主机进行限制,允许某些特定的主机访问网络,而其他主机均不能访问网络。

端口安全功能将用户的MAC地址、IP地址、VLAN ID以及PORT号四个元素灵活绑定,杜绝非法用户接入网络,从而保证网络数据的安全性,并保证合法用户能够得到足够的带宽。

用户可以通过三种规则来限制可以访问网络的主机,这三种规则分别是MAC规则,IP 规则和MAX规则,MAC规则又分为三种绑定方式:MAC绑定,MAC+IP绑定,MAC+VID 绑定;IP规则可以针对某一IP也可以针对一系列IP;MAX规则用以限定端口可以“自由学习”到的(按顺序)最多MAC地址数目,这个地址数目不包括MAC规则和IP规则产生的合法MAC地址。

这三种规则的配置如下:(1)MAC规则MAC绑定:(config-port-0/6)#port-security permit mac-address 0050.bac3.bebd(config-port-0/6)#port-security deny mac-address 0050.bac3.bebdMAC+VID绑定:(config-port-0/6)#port-security permit mac-address 0050.bac3.bebd vlan-id 100(config-port-0/6)#port-security deny mac-address 0050.bac3.bebd vlan-id 100MAC+IP绑定:(config-port-0/6)#port-security permit mac-address 0050.bac3.bebd ip-address 128.255.1.1 (config-port-0/6)#port-security deny mac-address 0050.bac3.bebd ip-address 128.255.1.1 (2)IP规则(config-port-0/6)#port-security permit ip-address 128.255.1.1 to 128.255.1.63(config-port-0/6)#port-security deny ip-address 128.255.1.1 to 128.255.1.63(3)MAX规则(config-port-0/6)#port-security maximum 50如果一个MAC地址或IP地址是被deny掉的,即使这时未达到MAX的上限,该主机也不能通讯。

交换机端口安全功能配置

172.16.1.55

!配置IP地址与 MAC地址的绑定

○ 验证测试:查看交换机安全绑定配置 ○ switch#show port-security address

步骤2.配置交换机端口的地址绑定

交换机端口安全配置注意事项

交换机端口安 全功能只能在 ACCESS接口 进行配置

交换机最大连 接数限制取值 范围是1~128, 默认是128.

交换机最大连 接数限制默认 的处理方式是 protect。

Protect 当安全地址个数满后,安全端口将丢弃未 知名地址的包

Restrict 当违例产生时,将发送一个Trap通知。

Shutdown 当违例产生时,将关闭端口并发送一 个 Tr a p 通 知 。 ○ 当端口因违例而被关闭后,在全局配置模式下使 用命令errdisable recovery来将接口从错误状 态恢复过来。

【实验设备】

S2126(1台)、直连线(1条)、PC(1 台)

交换机端口安全配置

01

01

01

交换机端口安全功能, 是指针对交换机的端口 进行安全属性的配置, 从而控制用户的安全接 入。交换机端口安全主 要有两种类型:一是限 制交换机端口的最大连 接数,二是针对交换机 端口进行MAC地址、 IP地址的绑定。

限制交换机端口的最大 连接数可以控制交换机 端口下连的主机数,并 防止用户进行恶意ARP 欺骗。

交换机端口的地址绑定, 可以针对IP地址、 MAC地址、IP+MAC 进行灵活的绑定。可以 实现对用户进行严格的 控制。保证用户的安全 接入和防止常见的内网 的网络攻击。

技术原理

交换机端 口安全配 置

配置了交换机的端口安全功能后,当实际应用超出 配置的要求,将产生一个安全违例,产生安全违例 的处理方式有3种:

交换机的端口安全

交换机的端⼝安全交换机最常⽤的对端⼝安全的理解就是可根据MAC地址来做对⽹络流量的控制和管理,⽐如MAC地址与具体的端⼝绑定,限制具体端⼝通过的MAC地址的数量,或者在具体的端⼝不允许某些MAC地址的帧流量通过。

稍微引申下端⼝安全,就是可以根据802.1X来控制⽹络的访问流量。

⼀、MAC地址与端⼝绑定和根据MAC地址允许流量的配置1.MAC地址与端⼝绑定当发现主机的MAC地址与交换机上指定的MAC地址不同时,交换机相应的端⼝将down 掉。

当给端⼝指定MAC地址时,端⼝模式必须为access或者Trunk状态。

1.3550-1#conf t2.3550-1(config)#int f0/13.3550-1(config-if)#switchport mode access /指定端⼝模式。

4.3550-1(config-if)#switchport port-security mac-address 00-90-F5-10-79-C1 /配置MAC地址。

5.3550-1(config-if)#switchport port-security maximum 1 /限制此端⼝允许通过的MAC地址数为1。

6.3550-1(config-if)#switchport port-security violation shutdown /当发现与上述配置不符时,端⼝down掉。

2.通过MAC地址来限制端⼝流量此配置允许⼀TRUNK⼝最多通过100个MAC地址,超过100时,但来⾃新的主机的数据帧将丢失。

1.3550-1#conf t2.3550-1(config)#int f0/13.3550-1(config-if)#switchport trunk encapsulation dot1q4.3550-1(config-if)#switchport mode trunk /配置端⼝模式为TRUNK。

5.3550-1(config-if)#switchport port-security maximum 100 /允许此端⼝通过的最⼤MAC地址数⽬为100。

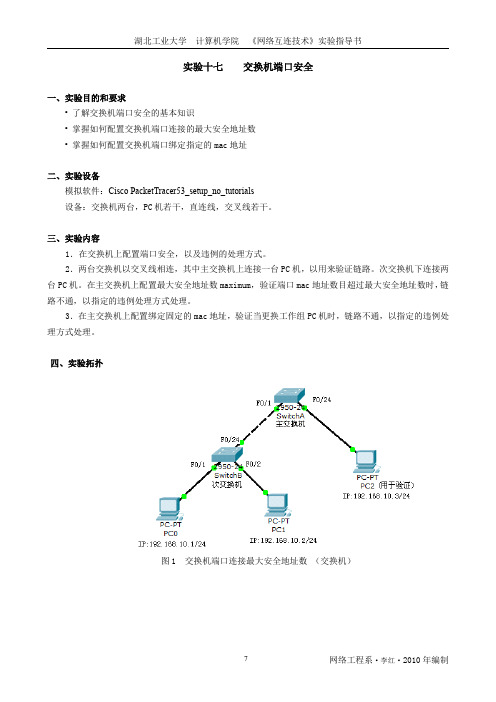

实验17 交换机端口安全

图 3 交换机端口绑定指定 mac 地址

五、背景描述 一是未经授权的用户主机随意连接到企业的网络中。 某公司员工从自己家里拿来一台电脑,可以在不经管理员同意的情况下,拔下某台主机的网线,插在

自己带来的电脑上。然后连入到企业的网路中。这会带来很大的安全隐患。如员工带来的电脑可能本身就 带有病毒。从而使得病毒通过企业内部网络进行传播。或者非法复制企业内部的资料等等。

三、实验内容 1.在交换机上配置端口安全,以及违例的处理方式。 2.两台交换机以交叉线相连,其中主交换机上连接一台 PC 机,以用来验证链路。次交换机下连接两

台 PC 机。在主交换机上配置最大安全地址数 maximum,验证端口 mac 地址数目超过最大安全地址数时,链 路不通,以指定的违例处理方式处理。

步骤 1.画出实验拓扑结构图。

步骤 2. 按实验拓扑图 1 连接设备。并对三台 PC 机进行 IP 设置。

步骤 3.交换机更改主机名。 主交换机改名为 SwitchA,次交换机改名为 SwitchB。

步骤 4.验证 PC0,PC1 与 PC2 三者之间都能 ping 通,说明交换机连接的网络是 ok 的。

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security violation shutdown

【思考二】:如果,主交换机 fa0/1 端口的最大的地址连接数改为 1,结果又如何呢? 【思考三】:如果,主交换机 fa0/1 端口的最大的地址连接数改为 1,并且违例方式为 shutdown,结 果又如何呢? 请将实验结果写在下方:

12-端口安全-端口绑定命令

<Sysname> display mac-address security vlan 1 count 4 mac address(es) found in vlan 1

表1-1 display mac-address security 命令显示信息描述表

Security

Ethernet1/0/20

AGING TIME(s) NOAGED NOAGED NOAGED NOAGED

--- 4 mac address(es) found in vlan 1 ---

# 显示所有 Security MAC 地址的数量。

<Sysname> display mac-address security count 6 mac address(es) found

1-2

华为所有和机密

版权所有 (c) 华为技术有限公司

Quidway S2000-EA 系列以太网交换机 命令手册 端口安全-端口绑定

1.1.2 display port-security

第 1 章 端口安全命令

【命令】 display port-security [ interface interface-list ]

Security

Ethernet1/0/20

0000-0000-0003 1

Security

Ethernet1/0/20

0000-0000-0004 1

Security

Ethernet1/0/20

0000-0000-0001 2

Security

Ethernet1/0/22

AGING TIME(s) NOAGED NOAGED NOAGED NOAGED NOAGED

交换机端口安及认证

中恢复过来。

7

5.3.1 配置安全端口

• 端口的安全地址绑定:端口-MAC-IP绑定 – switchport port-security 打开该接口的端口安全功能 – switchport port-security [mac-address mac-address] [ address ip-address] 手工配置接口上的安全地址。 –使用指导:如果你将一个IP 地址和一个指定的 MAC地址绑定,则当帧的源MAC 地址不为这个IP 地 址绑定的MAC 时,这个帧将会被交换机丢弃。

• 应用环境:主要应用在汇聚层交换机的端口安全配置。

14

maximum 8 –Switch(config-if)# switchport port-security

violation protect //当违例发生配置接口fastethernet0/3上的端口安 全功能,实现端口+MAC+IP地址绑定。主机 MAC为00d0.f800.073c,IP为192.168.1.120 – Switch(config)# interface fastethernet 0/3 – Switch(config-if)# switchport mode access – Switch(config-if)# switchport port-security –Switch(config-if)# switchport port-security m address 00d0.f800.073c ip-address 192.168.1.120

• 验证基本同前,自己完成。 • 应用环境:主要应用在接入层交换机的端口安全配置。

13

端口安全应用配置示例

• 通过MAC地址来限制端口流量,此配置允许一TRUNK口最多通过 100个MAC地址,超过100时,但来自新的主机的数据帧将丢失。 – 3550-1(config)#int f0/1 – 3550-1(config-if)#switchport mode access/配置端口模式为TRUNK?。 – 3550-1(config-if)#switchport port-security maximum 100 /允许此端 口通过的最大MAC地址数目为100。 – 3550-1(config-if)#switchport port-security violation protect /当 MAC地址数目超过100时,交换机继续工作,但来自新的主机的 数据帧将丢失。

互联网端口安全问题解析与解决方案

互联网端口安全问题解析与解决方案互联网的发展已经成为了时代的主旋律,在这个数字时代,无数的信息被传输在互联网上。

但是随着互联网的开放性和便捷性,也带来了一系列的安全隐患,其中互联网端口的安全问题就是其中之一。

本文将探讨互联网端口的安全问题,以及防止和解决这些问题的措施。

一、互联网端口的安全问题互联网段口是互联网数据传输面的重要控制点,可以将数据传输到目标主机的特定程序或服务。

虽然互联网端口是网络通信的关键节点,但是它也是网络攻击者进行攻击的目标之一。

常见的互联网端口安全问题主要包括以下几点:1.开放性:由于互联网的特性,任何人都可以访问公网开放端口,这使得互联网端口成为攻击者进行攻击、破坏、窃取数据等的理想路径。

2.未关闭端口:有些服务器为了便于管理,在实际运行过程中并没有关闭一些没用的端口,这样会给攻击者提供可乘之机。

3.端口过滤:端口过滤是保障网络安全最基本的方式,但过滤不严格,会降低整个网络系统的安全性。

4.弱口令:许多用户在使用互联网服务时使用的弱口令,例如常见的123456、111111等,这样的口令太过简单容易被攻击者破解。

以上是互联网端口安全的主要问题,发生其中的任何一个问题都会对网络安全造成很大的影响。

二、互联网端口安全的解决方案如何解决上述互联网端口安全的问题,这是每个企业或个人都必须了解的。

下面将介绍一些有效的解决方案。

1.关闭不必要的端口关闭不必要的端口是有效的安全措施之一。

在进行安全配置时,应该仔细检查每个开放的端口,并将不必要的端口关闭。

特别是那些几乎很少使用的端口,必须要关闭,否则,会给攻击者提供攻击路径。

2.合理使用端口过滤机制端口过滤是保证网络安全的基本方式之一。

合理的使用端口过滤机制可以有效地保护网络安全。

企业可以使用IPS及IDS等设备来监视网络中所有的数据传输,它可以过滤掉违规的数据包,有效地保护网络系统。

3.管理好口令当前的网络攻击主要针对的是口令较为简单或过于简单。

交换机端口的安全设置

攻击者可能会伪造MAC地址,绕过交换机的安全限制,从而非 法接入网络。

IP地址冲突

非法用户可能会盗用合法的IP地址,导致IP地址冲突,影响网络 的正常运行。

端口安全的基本原则

01

最小权限原则

只给需要的用户或设备分配必要 的网络权限,避免过度分配导致 安全漏洞。

加密传输

0203定期审计来自端口镜像技术01

端口镜像技术是指将一个端口 的流量复制到另一个端口进行 分析和监控。

02

通过端口镜像技术,可以将交 换机端口的入方向或出方向流 量复制到监控端口,供网络管 理员进行分析和故障排除。

03

端口镜像技术可以帮助管理员 实时监控网络流量,发现异常 行为和潜在的安全威胁。

04 交换机端口安全加固措施

对敏感数据进行加密传输,防止 数据在传输过程中被窃取或篡改。

定期对交换机的端口安全配置进 行审计,确保配置的正确性和有 效性。

02 交换机端口安全配置

CHAPTER

端口隔离

将交换机的物理端口划分为不同的逻 辑端口组,使同一组内的端口之间无 法直接通信,从而隔离不同用户之间 的网络。

端口隔离可以防止网络中的潜在威胁 和攻击,提高网络安全性和稳定性。

将同一VLAN内的端口进行 逻辑隔离,防止广播风暴 和恶意攻击。

通过绑定IP地址和MAC地 址,防止IP地址欺骗和 MAC地址泛洪攻击。

限制特定MAC地址的设备 连接,防止未经授权的设 备接入网络。

校园网中的交换机端口安全配置案例

01 校园网络架构

02 安全配置

03 • 划分VLAN

04

05

• 实施访问控制列 • 绑定IP地址和

交换机端口的安全设置

Cisco交换机端口安全

VLAN隔离

定期审计和监控

将不同的用户或部门划分到不同的VLAN, 实现逻辑隔离,降低安全风险。

对交换机端口安全策略进行定期审计和监 控,确保安全策略的有效性和合规性。

05

Cisco交换机端口安全故障排除

故障排除概述

故障排除流程

故障排除应遵循一定的流程,包括识别问题、收集信息、分析问 题、制定解决方案和实施解决方案等步骤。

网络管理软件

使用网络管理软件可以帮助管理 员监控网络设备的状态和性能, 及时发现和解决故障。

系统日志

通过分析交换机和网络设备的系 统日志,可以发现潜在的问题和 故障原因。

06

总结与展望

总结

01

02

03

04

05

Cisco交换机端口 端口隔离 安…

端口绑定

访问控制列表 (ACL)

802.1X认证

随着网络技术的不断发展 ,Cisco交换机作为网络核 心设备,其端口安全技术 也得到了广泛应用。这些 技术旨在保护网络免受未 经授权的访问和潜在的安 全威胁。

的风险。

防止IP地址冲突

通

简化管理

通过集中管理和控制网络设备的访问, 可以简化网络管理流程,减少手动配 置的工作量。

提高性能

端口安全可以减少不必要的网络流量 和广播风暴,提高网络性能和稳定性。

03

Cisco交换机端口安全配置

配置步骤

进入交换机的命令行界面。

端口安全通过监控连接到交换机 的设备MAC地址(物理地址)

来实现。

当设备连接到交换机端口时,交 换机将学习并记录该设备的 MAC地址。

之后,交换机将根据MAC地址 表来允许或拒绝网络流量。只有 与MAC地址表中的地址匹配的

端口接入安全

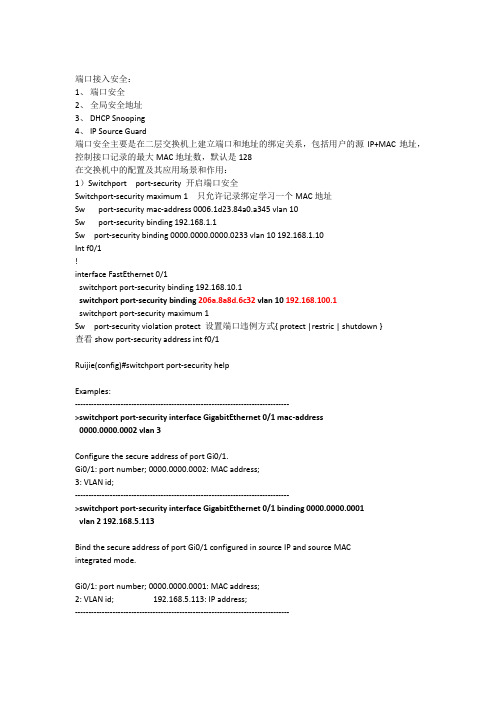

端口接入安全:1、端口安全2、全局安全地址3、DHCP Snooping4、IP Source Guard端口安全主要是在二层交换机上建立端口和地址的绑定关系,包括用户的源IP+MAC地址,控制接口记录的最大MAC地址数,默认是128在交换机中的配置及其应用场景和作用:1)Switchport port-security 开启端口安全Switchport-security maximum 1 只允许记录绑定学习一个MAC地址Sw port-security mac-address 0006.1d23.84a0.a345 vlan 10Sw port-security binding 192.168.1.1Sw port-security binding 0000.0000.0000.0233 vlan 10 192.168.1.10Int f0/1!interface FastEthernet 0/1switchport port-security binding 192.168.10.1switchport port-security binding 206a.8a8d.6c32 vlan 10192.168.100.1switchport port-security maximum 1Sw port-security violation protect 设置端口违例方式{ protect |restric | shutdown }查看show port-security address int f0/1Ruijie(config)#switchport port-security helpExamples:-------------------------------------------------------------------------------->switchport port-security interface GigabitEthernet 0/1 mac-address0000.0000.0002 vlan 3Configure the secure address of port Gi0/1.Gi0/1: port number; 0000.0000.0002: MAC address;3: VLAN id;-------------------------------------------------------------------------------->switchport port-security interface GigabitEthernet 0/1 binding 0000.0000.0001vlan 2 192.168.5.113Bind the secure address of port Gi0/1 configured in source IP and source MACintegrated mode.Gi0/1: port number; 0000.0000.0001: MAC address;2: VLAN id; 192.168.5.113: IP address;--------------------------------------------------------------------------------2)交换机全局绑定IP+MAC地址,只有源地址满足绑定关系的用户才能通过该交换机接入网络,防止非授权用户接入,用户接入不再受限于特定的端口Address-bind install 开启全局绑定地址的功能Address-bind 192.168.1.1 0023.8823.9920.00f1Address-bind uplink f0/25 上联口是用户的出接口Ruijie(config)#address-bind helpExamples:-------------------------------------------------------------------------------->address-bind 1.1.1.1 0000.0000.1111Set the IP+MAC address bind.1.1.1.1: IP address; 0000.0000.1111: MAC address;-------------------------------------------------------------------------------->address-bind ipv6-mode compatibleSet the compatible address-bind mode, strict by default.-------------------------------------------------------------------------------->address-bind uplink GigabitEthernet 0/1Set the Gi0/1 as the address-bind exceptional interface.--------------------------------------------------------------3)Dhcp soonping 防用户私设dhcp服务器开启dhcp snooping 后所有端口都是Untrust接口Ip Dhcp snoopingInt gi0/25Ip Dhcp snooping trust 设置上联口为trust口只转发从trust口接受到的dhcp响应报文(offer、ACK、NAK)可以记录dhcp报文中的信息,记录用户IP+MAC 端口VLAN ID等作为安全检查的依据5)IP source guardIPSG维护ip源地址绑定数据库,检查接收到的所有的非Dhcp的IP报文中的源IP+MAC,丢弃不匹配的数据IP source guardRuijie(config-if-GigabitEthernet 0/26)#ip verify source ?port-security Port security<cr>Ruijie(config-if-GigabitEthernet 0/26)#ip verify source port-security在dhcp snooping 的Untrust 口开启IPSG功能,仅仅检查源IP地址IP verify sourceRuijie(config)#ip dhcp snooping verify mac-address ?<cr>在dhcp snooping 的Untrust口开启IPSG功能,检查源IP+源MACInt gi0/25Ip verify source port-seurity6)配置静态源地址绑定:Conf tIp source binding 0025.5511.4411.5531 vlan 10 102.178.1.1 interface f0/1 以上是今天四个接入安全的知识。

端口安全

Switch(conifg-if)#

switchport port-security aging{static | time time } 配置安全地址的老化时间

Switport-security aging time 关闭一个接口的安全地址老化功能(老化时间为0)

。 还可以限制一个端口上能包含的安全地址最大个数,如果将最大个

数设置为1,并且为该端口配置一个安全地址,则连接到这个口的

工作站其地址为配置的安全地址将独享该端口的全部带宽。

交换机端口安全概述

交换机的端口安全机制是工作在交换机二层端口上的一个安全特性

只允许特定MAC地址的设备接入到网络中,从而防止用户将非法或未授 权的设备接入网络。 限制端口接入的设备数量,防止用户将过多的设备接入到网络中。

配置端口安全存在以下限制:

一个安全端口必须是一个Access端口,及连接终端设备的端口,而非 Trunk端口。

一个安全端口不能是一个聚合端口(Aggregate Port)。

一个安全端口不能是SPAN的目的端口。

交换机端口安全概述

当配置完成端口安全之后,如果当违例产生时,可以设置下面几种 针对违例的处理模式:

查看配置信息

查看所有接口的安全统计信息,包括最大安全地址数 ,当前安全地址数以及违例处理方式等

Switch#show port-security

Secure Port MaxSecureAddr CurrentAddr Security Action ----------------Gi1/3 -------8 --------1 -------------Protect

个数为8,设置违例方式为protect

高危端口漏洞防范措施

高危端口漏洞防范措施

高危端口漏洞防范措施主要包括以下几点:

1. 关闭不必要的服务:对于企业而言,尽量关闭不需要的公共服务,以减少攻击面。

例如,3306(MySQL)、3389(远程桌面)、27017(Mon goDB)等高危端口,如果不需要,建议关闭。

2. 设置强密码:对于必须开放的高危端口,确保使用强密码,避免使用容易被猜测或破解的弱口令。

同时,定期更换密码,提高安全性。

3. 开启防火墙:配置防火墙规则,限制外部访问高危端口。

只允许内部业务需求所需的访问,拒绝其他无关访问。

4. 安装并更新杀毒软件:确保服务器安装有杀毒软件,并保持实时更新。

及时检测和清除潜在的恶意软件,降低感染风险。

5. 加强内部安全教育:提高员工的安全意识,教育员工遵循安全操作规程。

避免因操作不当导致的安全漏洞。

6. 定期进行安全检查:定期使用安全扫描工具(如nmap)对服务器进行安全检查,发现潜在漏洞并及时修复。

7. 采用安全协议:在网络通信中,采用安全协议(如SSL/TLS)加密数据传输,提高通信安全性。

8. 设置访问权限:对于高危端口,设置合适的访问权限,限制特定用户组的访问。

避免未授权用户接触到敏感数据。

9. 定期备份:定期对重要数据进行备份,以防数据丢失或损坏。

同时,确保备份数据的存储安全。

10. 实时监控:部署实时监控系统,对服务器日志进行分析和报警。

及时发现异常行为,快速响应和处理安全事件。

通过以上措施,可以有效降低高危端口漏洞带来的安全风险。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

端口安全本次实验的目的主要是对交换机端口安全的配置,实验分为两块内容,1为将交换机的端口配置成最大连接数为1,即maximum为1,2为将交换机的端口和固定的mac地址绑定,见下:首先我们按照拓扑将设备连接起来,PC1之所以没有与hub连接,是因为其为测试的PC,该实验的主要配置为交换机,首先将PC0和PC1分配IP地址:PC0:192.168.1.2PC1:192.168.1.3255.255.255.0255.255.255.0192.168.1.1192.168.1.1交换机的配置为:Switch>enSwitch#conf tSwitch(config)#hostname SWSW(config)#enable password yaoSW(config)#exitSW#vlan databaseSW(vlan)#vlan10VLAN10added:Name:VLAN0010SW(vlan)#exitAPPLYcompleted.Exiting....SW#conf tSW(config)#interface fastEthernet0/1SW(config-if)#switchport access vlan10SW(config-if)#switchport port-securityCommand rejected:FastEthernet0/1is a dynamic port.(这里需要注意,出错的原因是该端口为一个动态的端口,需要将其定义为access模式或trunk模式才行)SW(config-if)#switchport mode access(将端口定义为access模式)SW(config-if)#switchport port-security(开启端口安全)SW(config-if)#switchport port-security maximum1(允许最大的连接为1)SW(config-if)#switchport port-security violation shutdown(如果超过最大连接数为1,则该端口将自动关闭)配置完成后,将PC1与HUB连接,不同设备要用直连线。

连接完后见下图:可见端口自动关闭。

查看端口安全配置为:Switch#show port-security?address Show secure addressinterface Show secure interface|Output modifiers<cr>Switch#show port-security inSwitch#show port-security interface?Ethernet IEEE802.3FastEthernet FastEthernet IEEE802.3GigabitEthernet GigabitEthernet IEEE802.3zSwitch#show port-security interface fastEthernet0/1Port Security:EnabledPort Status:Secure-upViolation Mode:ShutdownAging Time:0minsAging Type:AbsoluteSecureStatic Address Aging:DisabledMaximum MAC Addresses:1Total MAC Addresses:0Configured MAC Addresses:0Sticky MAC Addresses:0Last Source Address:Vlan:000C.8504.6576:1Security Violation Count:0注意点:如果是端口安全的原因将端口关闭,要想使端口重新开启,需要先shut然后再no shut 才行。

实验2:将端口绑定固定的MAC地址,粘连固定的MAC地址,当不是本MAC地址连接到端口上时,该端口将自动关闭,见下图:PC0的地址为:192.168.1.2PC1的地址为:192.168.1.3255.255.255.0255.255.255.0192.168.1.1192.168.1.1PC1之所以没有连接到交换机上是为了做测试用,将PC0的MAC地址粘连到SW的F0/1口上,交换机的配置及说明见下:首先将PC0与交换机的F0/1口相连接,并保证网络可正常通信。

Switch>enSwitch#vlan databaseSwitch(vlan)#vlan10VLAN10added:Name:VLAN0010Switch(vlan)#exitAPPLYcompleted.Exiting....Switch#conf tSwitch(config)#interface vlan10Switch(config-if)#ip address192.168.1.1255.255.255.0(定义vlan10的地址)Switch(config-if)#no shutSwitch(config-if)#exitSwitch(config)#interface fastEthernet0/1Switch(config-if)#switchport access vlan10(将端口划分到vlan10中)Switch(config-if)#Switch(config-if)#exitSwitch(config)#endSwitch#%SYS-5-CONFIG_I:Configured from console by consoleSwitch#ping192.168.1.2Type escape sequence to abort.Sending5,100-byte ICMP Echos to192.168.1.2,timeout is2seconds:.!!!!Success rate is80percent(4/5),round-trip min/avg/max=31/31/32msSwitch#show arp(查看ARP表,查询pc的MAC地址)Protocol Address Age(min)Hardware Addr Type InterfaceInternet192.168.1.1-0006.2AC4.3C56ARPA Vlan10Internet192.168.1.200001.42EA.8DB7ARPA Vlan10Switch#conf tEnter configuration commands,one per line.End with CNTL/Z.Switch(config)#interface fastEthernet0/1Switch(config-if)#switchport port-securityCommand rejected:FastEthernet0/1is a dynamic port.(需要先定义端口的类型,access 或trunk,否则会报上述错误)Switch(config-if)#switchport mode accessSwitch(config-if)#switchport port-securitySwitch(config-if)#switchport port-security maximum1Switch(config-if)#switchport port-security mac-address sticky(先定义端口为粘连模式,否则会报Sticky mac is not enabled的错误)Switch(config-if)#switchport port-security mac-address sticky0001.42EA.8DB7(将MAC地址与端口粘连)Switch(config-if)#switchport port-security violation shutdown(如果与粘连的mac地址不匹配,端口将自动关闭)Switch(config-if)#exitSwitch(config)#exitSwitch#show port-security interface fastEthernet0/1(查看端口安全的配置)Port Security:EnabledPort Status:Secure-upViolation Mode:ShutdownAging Time:0minsAging Type:AbsoluteSecureStatic Address Aging:DisabledMaximum MAC Addresses:1Total MAC Addresses:1Configured MAC Addresses:0Sticky MAC Addresses:1Last Source Address:Vlan:0000.0000.0000:0Security Violation Count:0Switch#上述为交换机上的配置,配置完成后,我们将PC0断开,并将PC1接到交换机的F0/1口上,这时网络就发生了变化:即F0/1口自动关闭。

这时我们把PC1与交换机的连接断开,再将PC0与端口F0/1接上,发现交换机的F0/1端口仍为down,想开启此端口需要:ShutdownNo shut。