Symantec安全解决方案

网络安全行业排名

网络安全行业排名网络安全是当今社会面临的一个重要问题,随着网络的快速发展,网络安全问题也日益凸显。

为了保护个人和企业的信息安全,网络安全行业发展迅猛。

本文将介绍全球网络安全行业的排名情况。

按照市场份额和全球影响力来排名,全球网络安全行业的前几名分别是:赛门铁克(Symantec)、诺顿(Norton)、McAfee、Kaspersky Lab、甲骨文(Oracle)等。

赛门铁克是全球网络安全技术领导者,提供防病毒、防火墙、入侵检测和数据保护等安全解决方案。

它在全球的市场份额最大,产品覆盖范围广泛,且拥有强大的研发团队和技术实力。

诺顿是全球最大的消费级网络安全公司,由赛门铁克旗下的部门划分出来。

它的产品包括杀毒软件、防火墙、隐私保护等,深受普通用户的青睐。

McAfee是美国的一家知名网络安全公司,提供防病毒、防火墙、入侵检测和数据保护等解决方案。

它的技术领先且创新,在全球范围内有广泛的用户群体。

Kaspersky Lab是俄罗斯最大的网络安全公司,也是全球知名的网络安全解决方案提供商。

它的产品涉及防病毒、防火墙、入侵检测等,具有较高的技术水平和市场份额。

甲骨文是一家全球顶尖的企业级软件和硬件供应商,它也在网络安全领域有所涉足。

甲骨文提供的网络安全解决方案丰富多样,适用于各种规模的企业,拥有较高的用户满意度。

除了上述几家公司,全球网络安全行业还涌现出许多有实力的企业,如思科(Cisco)、IBM、趋势科技(Trend Micro)等。

这些公司都在网络安全领域拥有重要的地位,凭借自身的技术实力和市场影响力,为用户提供了全面、高效的网络安全解决方案。

总的来说,全球网络安全行业的排名是不断变化的,各个企业都在不断创新和发展。

随着网络安全威胁的不断增加,网络安全行业将继续保持快速发展的势头。

用户在选择网络安全产品时,应根据自身需求和实际情况进行评估,选择有信誉和实力的供应商,确保信息安全。

赛门铁克DLP数据防泄密方案2010

赛门铁克DLP数据防泄密方案文档编号:创建日期:2009-02-12最后修改日期:2010-04-13版本号:1.0.0目录1.设计思路 (1)1.1.什么是数据防泄漏 (1)1.2.机密信息的划分标准 (1)1.2.1.基于权限 (1)1.2.2.基于内容 (2)1.3.全面的多层次防护 (2)1.3.1.IT基础架构安全防护 (2)1.3.2.数据防泄密 (2)1.3.3.安全管理 (3)1.4.首要解决大概率事件 (3)2.数据防泄露技术介绍 (4)2.1.概述 (4)2.2.产品功能模块介绍 (5)2.2.1.V ontu Enforce (5)2.2.2.V ontu Network Monitor (5)2.2.3.V ontu Network Prevent (5)2.2.4.V ontu Endpoint Prevent (5)2.2.5.V ontu Endpoint Discover (6)2.2.6.V ontu Network Discover (6)2.2.7.V ontu Network Protect (6)3.数据防泄漏技术实现 (6)3.1.定义企业机密信息:如何建立机密信息样本库 (7)3.1.1.结构化数据:精确数据匹配 (7)3.1.2.非结构化数据:索引文件匹配 (8)3.1.3.补充:描述内容匹配 (8)3.2.制定监视和防护策略 (9)3.3.部署监视防护策略,检测敏感数据 (9)3.3.1.网络DLP (10)3.3.1.1.V ontu Network Monitor 的工作原理 (10)3.3.1.2.V ontu Network Monitor 部署 (11)3.3.1.3.V ontu Network Prevent 的工作原理和部署 (11)3.3.1.3.1.V ontu Network Prevent for Email (12)3.3.1.3.2.V ontu Network Prevent for Web (12)3.3.2.端点DLP (13)3.3.2.1.端点DLP架构 (13)3.3.2.2.V ontu Endpoint Prevent 的工作原理 (14)3.3.2.3.V ontu Endpoint Discover (15)3.3.2.4.对网络和端点的影响 (16)3.3.2.4.1.端点影响 (16)3.3.2.4.2.网络影响 (16)3.3.2.5.防篡改和安全性 (17)3.3.3.存储DLP (17)3.3.3.1.V ontu Network Discover 的工作原理 (17)3.3.3.1.1.无代理 (18)3.3.3.1.2.基于扫描程序 (18)3.3.3.1.3.基于Windows 代理 (19)3.3.3.2.玩网络 (19)3.3.3.3.V ontu Network Protect 的工作原理 (19)3.3.3.4.V ontu Storage DLP 部署 (20)4.关于Gartner MQ (Magic Quadrant) (20)4.1.赛门铁克DLP评估(摘自2008年6月的Gartner报告) (21)4.2.什么是魔力象限(Magic Quadrant) (21)1.设计思路1.1.什么是数据防泄漏对企业而言,在面临来自外部的病毒、木马、网络攻击等种种网络安全威胁时,来自内部的数据泄露或许是一个更需要重视的问题。

赛门铁克SPS防病毒软件解决方案

XXXX技术方案第1章概述计算机技术的不断发展,信息技术在企业网络中的运用越来越广泛深入,信息安全问题也显得越来越紧迫。

自从80年代计算机病毒出现以来,已经有数万种病毒及其变种出现,给计算机安全和数据安全造成了极大的破坏。

根据ICSA的统计报道,98% 的企业都曾遇过病毒感染的问题,63% 都曾因为病毒感染而失去文件资料,由ICSA评估每一个受电脑病毒入侵的公司电脑,平均要花约8,366美金,但更大的成本是来自修理时间及人力的费用,据统计,平均每一电脑要花费44小时的到21.7天的工作天才能完全修复。

如何保证企业内部网络抵御网络外部的病毒入侵,从而保障系统的安全运行是目前企业系统管理员最为关心的问题。

所以,系统安全应该包括强大的计算机病毒防护功能。

全球的病毒攻击数量继续上升,病毒本身变得越来越复杂而且更有针对性,这种新型病毒被称为混合型病毒,混合型病毒将传统病毒原理和黑客攻击原理巧妙的结合在一起,将病毒复制、蠕虫蔓延、漏洞扫描、漏洞攻击、DDOS攻击、遗留后门等等攻击技术综合在一起。

而最近对互联网威胁很大的间谍软件和广告软件,给企业不仅造成网络管理的复杂,同时可能会带给企业无法估计得损失。

混合型病毒的传播速度非常快,其造成的破坏程度也要比以前的计算机病毒所造成的破坏大得多,混合型病毒的出现使人们意识必须设计一个有效的保护战略来在病毒爆发之前进行遏制。

这个保护战略必须是主动式的,而不是等到事件发生后才作出反应,需要针对网络中所有可能的病毒攻击设置对应的防毒软件,建立全方位、多层次的立体防毒系统配置,通过在桌面和企业网络等级集成来提供病毒保护。

作为世界互联网安全技术和整体解决方案领域的全球领导厂商,赛门铁克为个人和企业用户提供了全面的内容和网络安全解决方案。

赛门铁克是病毒防护、风险管理、互联网安全、电子邮件过滤、远程管理和移动代码侦测等技术的领先供应商。

为全世界1亿的客户提供了全面的Internet安全性产品、解决方案和服务。

500强网络安全企业排名

500强网络安全企业排名根据《财富》杂志的统计,每年的《财富》全球500强企业榜单是全球最具权威性的全球企业排名之一,其中包含了各种行业,包括网络安全。

网络安全问题在当今信息化时代变得尤为重要,对于企业来说,安全问题不仅仅是技术问题,更是经营和发展的问题。

因此,网络安全企业也逐渐崭露头角,在500强企业中占据一定的位置。

以下是根据《财富》杂志最新数据整理的2019年500强网络安全企业排名前十名:1. SymantecSymantec公司作为一家全球领先的网络安全企业,提供了杀毒软件、漏洞管理、数据备份等各种网络安全解决方案。

公司总部位于美国加利福尼亚州,并在全球范围内设有分支机构和合作伙伴。

2. Cisco思科是一家全球知名的网络设备制造商,同时也提供网络安全解决方案。

公司总部位于美国加利福尼亚州,其产品和技术服务广泛应用于全球各个行业,包括政府、金融、教育等。

3. Palo Alto NetworksPalo Alto Networks是一家专注于企业网络安全的公司,借助其创新的安全平台和技术,提供了防火墙、入侵检测、云安全等网络安全解决方案。

总部位于美国加利福尼亚州。

4. Check Point Software TechnologiesCheck Point是一家以网络安全为核心业务的公司,提供了各种防火墙、入侵检测、数据安全等解决方案。

公司总部位于以色列特拉维夫。

5. FortinetFortinet是一家网络安全解决方案提供商,其产品包括防火墙、入侵检测、VPN等。

公司总部位于美国加利福尼亚州,并在全球各地设有分支机构。

6. Trend MicroTrend Micro是一家全球领先的网络安全公司,在全球提供了防病毒、反间谍软件、网络防范等解决方案。

公司总部位于日本东京。

7. Carbon BlackCarbon Black是一家专注于终端安全的网络安全企业,其产品包括终端安全、网络安全分析等。

5-数据中心安全管理解决方案-无代理防病毒

XXXX公司数据中心安全管理解决方案(Agentless AV)赛门铁克软件(北京)有限公司2022年4月27日目录1数据中心面临的安全问题 (3)1.1数据中心安全面临的挑战 (3)1.1.1管理复杂 (3)1.1.2技术威胁 (3)1.2客户问题描述及分析 (4)1.2.1客户背景 (4)1.2.2面临的挑战 (4)2虚拟环境Agentless防毒解决方案 (5)2.1方案概述 (5)2.1.1防护能力 (5)2.1.2防护原理 (6)2.1.3解决的主要问题 (7)2.2方案架构 (7)2.2.1方案说明 (7)2.2.2无Agent病毒防护 (8)2.2.3有Agent安全加固 (9)2.3方案优势 (9)3DCS核心技术介绍 (12)3.1无代理防病毒技术 (12)3.2沙箱技术 (12)3.3基于白名单的最小权限管理 (13)4配置清单和系统运行环境要求 (14)4.1方案配置清单 (14)4.2运行环境要求 (14)5支持和服务 (15)5.1服务水平阐述 (15)5.2安全响应中心 (15)5.3企业客户服务中心 (16)5.4企业技术支持服务体系 (16)1数据中心面临的安全问题随着技术和进步和产业的发展,软件定义的数据中心(SDDC)被应用的领域也越来越广泛,它有效降低了成本、提高了资源利用率、提升了运维效率,已经成为数据中心的发展方向。

由于大量使用了虚拟化技术,使得过去常规的安全手段已经无法有效解决日益突出的安全问题。

1.1数据中心安全面临的挑战根据IDC的报告,现有的网络与安全体系结构对虚拟数据中心的束缚主要体现在如下几个方面,是常规安全手段无法解决的。

1.1.1管理复杂随着信息技术的发展,数据中心规模越来越大。

数据中心已经成为了人们工作、生活赖以生存的重要部分。

数据中心的管理复杂度主要体现在一下几个方面:(根据用户的实际需求进行变更)1)管理集中,数据中心要通过一个运维平台来统一管理。

华为AnyOffice详细介绍

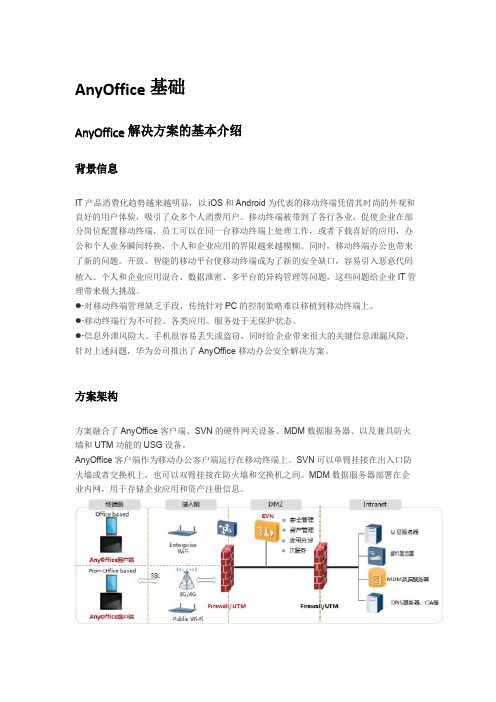

AnyOffice基础AnyOffice解决方案的基本介绍背景信息IT产品消费化趋势越来越明显,以iOS和Android为代表的移动终端凭借其时尚的外观和良好的用户体验,吸引了众多个人消费用户。

移动终端被带到了各行各业,促使企业在部分岗位配置移动终端,员工可以在同一台移动终端上处理工作,或者下载喜好的应用,办公和个人业务瞬间转换,个人和企业应用的界限越来越模糊。

同时,移动终端办公也带来了新的问题。

开放、智能的移动平台使移动终端成为了新的安全缺口,容易引入恶意代码植入、个人和企业应用混合、数据泄密、多平台的异构管理等问题,这些问题给企业IT管理带来极大挑战。

●∙对移动终端管理缺乏手段,传统针对PC的控制策略难以移植到移动终端上。

●∙移动终端行为不可控。

各类应用、服务处于无保护状态。

●∙信息外泄风险大。

手机很容易丢失或盗窃,同时给企业带来很大的关键信息泄漏风险。

针对上述问题,华为公司推出了AnyOffice移动办公安全解决方案。

方案架构方案融合了AnyOffice客户端、SVN的硬件网关设备、MDM数据服务器、以及兼具防火墙和UTM功能的USG设备。

AnyOffice客户端作为移动办公客户端运行在移动终端上。

SVN可以单臂挂接在出入口防火墙或者交换机上,也可以双臂挂接在防火墙和交换机之间。

MDM数据服务器部署在企业内网,用于存储企业应用和资产注册信息。

方案优势AnyOffice解决方案组件以及功能介绍大家好,本次介绍AnyOffice解决方案的组件以及主要功能。

方案主要包括三个组件,三个组件之间的关系如下所示。

AnyOffice客户端AnyOffice客户端是一款安装在移动终端上的客户端软件。

基于AnyOffice安全工作台,集成了安全浏览器、安全邮件、移动终端管理(MDM)客户端等一系列华为自研应用,可满足移动办公的通用需求,保障企业员工安全、便捷、高效地接入企业内网。

AnyOffice客户端支持当前流行的Android、iOS智能终端操作系统,允许根据企业的实际需求增减第三方应用。

服务器常用防火墙

服务器常用防火墙服务器防火墙是一种网络安全设备,用于保护服务器免受网络攻击和恶意行为的侵害。

它是一种过滤器,根据指定的规则来监控和控制进出服务器的数据流量。

服务器防火墙可以帮助阻止入侵者尝试通过网络渗透服务器,并保护服务器上存储的敏感数据。

以下是一些常用的服务器防火墙:1. iptables:这是一种基于Linux的防火墙软件,可用于配置和管理服务器的网络访问规则。

通过使用iptables,可以设置规则来允许或拒绝特定IP地址和端口的访问请求。

2. Windows防火墙:这是一种内置于Windows操作系统中的防火墙软件。

它可以检测和阻止进入和离开服务器的网络流量。

管理员可以使用Windows防火墙控制面板来配置并管理这个防火墙。

3. Cisco ASA:这是思科系统推出的一款硬件防火墙设备。

它提供了一系列安全功能,如防火墙、虚拟专用网络(VPN)、入侵防御系统(IDS)等。

Cisco ASA可以用作企业服务器的主要防火墙,帮助保护服务器免受攻击。

4. Palo Alto Networks Next-Generation Firewall:这是一种高级的防火墙解决方案,提供了多种安全功能。

它能够检测并阻止未知的威胁,为服务器提供实时保护。

Palo Alto Networks的防火墙可以全面保护企业服务器不受恶意攻击的危害。

5. Fortinet FortiGate:这是一种整合了多种安全功能的网络安全设备,包括防火墙、入侵防御系统(IDS)、虚拟专用网络(VPN)等。

FortiGate能够检测和阻止高级威胁,为服务器提供全面的保护。

6. Symantec Endpoint Protection:这是一种终端安全解决方案,提供了防火墙、反病毒、反恶意软件等功能。

Symantec Endpoint Protection可以在服务器上检测和阻止恶意软件和网络攻击,并提供实时保护。

7. Check Point Firewall:这是一种网络防火墙软件,可用于保护服务器免受网络攻击和入侵。

Symantec安全管理解决方案SSIM9600介绍

Measure and Report on Effectiveness

The SIM Wave

SSIM 4.5 is a Leader in the Forrester Wave Report Quotes SSIM is much improved this year with 4.5 SSIM is easier to deploy and configure Improved data management capabilities make it easier to perform historical analysis

+

+

SSIM 后台安全知识库 – 赛门铁克全球智能监控网络

事件收集-集中保存事件信息

集中保存原始日志数据… 用于事后取证 达到合规要求 支持长期日志保存需求 归档文件同时被压缩保存,压缩比率为50%-80% 灵活的存贮选择 (内置存贮或 SAN/NAS/DAS) 不再需要DBA 数据归档和备份更为方便,备份时间和复杂程序较数据库备份都有所减少 归档文件可以用于在线恢复,规则测试和搜索 不再需要数据库的日常维护

Driver: Compliance Compliance teams require proof of a incident response process with a focus on user & access control incident management Needed a mechanism to tie together a broad solution of several Symantec products Solution: Global SSIM Deployment 9 Appliance in 6 Locations across US, EMEA and JPAC SSIM turns millions of events into a handful of incidents daily, processing 7000+ EPS Professional Services delivered a tuned solution Result Limited Security Analyst team addresses top concerns Incident Response Process is fully documented and reports to auditors demonstrate due care

全球知名安全评估公司

全球知名安全评估公司以下是全球知名的安全评估公司:1. Symantec Corporation:该公司位于美国,是一家全球领先的网络安全解决方案供应商,提供各种安全评估服务和产品。

2. FireEye, Inc.:FireEye总部位于美国,在全球范围内提供网络安全和威胁情报服务,通过实时监测和应对网络攻击来保护客户的数据和设备安全。

3. Kaspersky Lab:这是一家总部位于俄罗斯的知名网络安全公司,提供防病毒软件、网络安全咨询和安全评估服务等。

4. Trend Micro Incorporated:Trend Micro总部位于日本,在全球范围内提供各种安全评估和网络保护服务,包括防病毒软件、恶意软件检测和网络入侵检测系统等。

5. Check Point Software Technologies Ltd.:这是一家以色列网络安全公司,提供各种安全评估和防火墙解决方案,帮助客户保护其网络免受攻击。

6. Rapid7, Inc.:这是一家总部位于美国的网络安全公司,提供全球范围内的漏洞管理和威胁情报服务,帮助客户评估其系统和应用程序的安全性。

7. McAfee, LLC:这是一家位于美国的网络安全公司,提供各种安全评估和防病毒软件解决方案,以保护客户的设备和数据。

8. BeyondTrust Corporation:这是一家总部位于美国的网络安全公司,提供特权访问管理和漏洞管理解决方案,帮助客户评估和保护其系统的安全性。

9. Trustwave Holdings, Inc.:这是一家总部位于美国的网络安全公司,提供各种安全评估和威胁管理服务,帮助客户保护其网络和数据免受攻击。

10. F-Secure Corporation:这是一家总部位于芬兰的网络安全公司,提供各种安全评估和防病毒软件解决方案,以保护客户的设备和数据安全。

这些公司都是全球知名的安全评估公司,提供各种网络安全解决方案和服务,帮助客户评估和保护其网络和数据的安全性。

全球网络安全公司排名

全球网络安全公司排名1. Symantec Corporation: 该公司成立于1982年,总部位于美国加利福尼亚州,是全球领先的网络安全公司之一。

Symantec 提供包括终端保护、云安全、数据保护和网络安全服务等在内的全方位解决方案。

2. McAfee: 成立于1987年,总部位于美国加利福尼亚州,是全球最大的网络安全公司之一。

McAfee专注于提供反病毒软件、防火墙和安全服务等产品和服务,被广泛应用于个人和企业网络环境。

3. Check Point Software Technologies Ltd: 总部位于以色列的Check Point是全球企业级网络安全解决方案的主要供应商之一。

该公司提供防火墙、VPN、入侵检测和预防系统等安全产品和服务,在全球范围内拥有广泛的客户群体。

4. Palo Alto Networks: 总部位于美国加利福尼亚州的Palo Alto Networks以其创新的网络安全技术而闻名。

该公司提供下一代防火墙、威胁情报和网络安全服务等解决方案,帮助企业保护其数字资产。

5. Fortinet: 总部位于美国加利福尼亚州的Fortinet是全球网络安全市场的领导者之一。

该公司提供网络安全设备、防火墙、虚拟专用网络和网络安全服务等产品和解决方案,帮助客户保护其网络免受现代威胁。

6. Trend Micro Incorporated: 总部位于日本的Trend Micro是全球领先的网络安全公司之一。

该公司专注于提供企业级和个人级安全解决方案,包括防病毒软件、恶意软件检测和网络安全服务等。

7. Kaspersky Lab: 成立于1997年,总部位于俄罗斯的Kaspersky Lab是全球著名的网络安全供应商。

该公司提供全面的网络安全解决方案,包括防病毒软件、防火墙和威胁情报等产品和服务。

8. Cisco Systems, Inc: 总部位于美国加利福尼亚州的思科是全球最大的网络设备供应商之一,也是网络安全领域的重要参与者。

Symantec_DLP简介

17

DLP应用场景演示

几种泄密场景举例 • 邮件发送(网络监控/阻止) • 开放共享(存储发现/保护) • USB拷贝(终端发现/阻止)

18

网络监控/阻止实现过程

Vontu Prevent

Vontu Enforce

Incident

Notification

Email Server

MTA

Encryption Gateway

Internet

21

存储发现/保护实现过程

Vontu Discover / Protect

SCAN

Incident Process Extracted Content

Vontu Enforce

Quarantine Server

File Server

Pointer 22

23

24

终端发现/阻止实现过程

Vontu Endpoint

Vontu Enforce

Notification

Vontu Endpoint Prevent Incident

25

26

27

28

Thank you!

Copyright © 2010 Symantec Corporation. All rights reserved. Symantec and the Symantec Logo are trademarks or registered trademarks of Symantec Corporation or its affiliates in the U.S. and other countries. Other names may be trademarks of their respective owners. This document is provided for informational purposes only and is not intended as advertising. All warranties relating to the information in this document, either express or implied, are disclaimed to the maximum extent allowed by law. The information in this document is subject to change without notice.

Symantec产品和解决方案概述

防病毒及 防间谍软件

主动性威胁保护

网络威胁保护

*

*

简明易用的客户端用户界面

客户端用户界面

客户端用户界面强调了最终用户的易用性 用户能够快速的查看设置并导航

*

*

客户端内存占用--21M

21MB

62MB

129MB

*

Symantec Endpoint Security Manager

SNAC解决方案的组成

Symantec 执行代理

+ Symantec Enterprise Protection Agent (Self-Enforcement 方法)

Microsoft SQL Server 数据库

强制器

使用802.1x的交换机

Symantec 局域网强制器

Symantec 网ntec DHCP强制器

*

Symantec服务中国 共同发展

1998年进入中国,在北京、上海、广州、深圳及成都设有分支机构,目前有超过1000名员工 1999年在北京成立技术支持中心,目前向大中国及日本和韩国用户提供技术支持 2004年在北京成立研发中心,2006年在成都成立研发中心 2007年在中国成立安全响应中心,迅速响应来自本地的威胁 完善的合作伙伴网络 与各行各业有广泛的合作: 新华社、广电、专利局、气象局、交通部、公安部、财政部…… 国家电网、吉林电力、辽宁电力、中石油、中石化…… 中国移动、中国联通、中国网通、中国电信…… 农行、建行、工行、中行、招行、交行、光大、民生……

*

BESR灵活的异地保护

增强了灾难恢复能力 最多选择两个异地存储目标 异地存储目标包括 USB、网络位置,甚至 FTP

受保护的系统

全球网络安全公司排名

全球网络安全公司排名全球网络安全公司排名网络安全是当前全球范围内非常重要的议题之一。

随着互联网的普及和发展,网络安全的重要性变得尤为突出。

为保护个人和企业的网络安全,网络安全公司充当着非常重要的角色。

以下是全球网络安全公司的排名,按照综合实力和市场占有率进行评比。

1. 赛门铁克(Symantec)赛门铁克是全球最大的网络安全公司之一,总部设在美国。

该公司提供各种网络安全解决方案,包括防火墙、杀毒软件、反垃圾邮件等。

赛门铁克凭借其全球领先的技术和服务,以及广泛的市场渗透率获得了第一名的位置。

2. 诺顿 (Norton)诺顿是赛门铁克旗下品牌之一,专门提供个人用户和小型企业的网络安全解决方案。

该品牌在全球范围内名气很大,其杀毒软件备受公众信任。

3. Kaspersky Lab卡巴斯基实验室是俄罗斯最大的网络安全公司之一,也是全球领先的网络安全解决方案提供商之一。

该公司提供各种网络安全产品和服务,包括杀毒软件、防火墙和反病毒软件等。

卡巴斯基的技术和产品被广泛运用于全球各个地区。

4. 中国网安 (ChinaNetSec)中国网安是中国国内最大的网络安全公司之一,也是亚洲地区最大的网络安全公司之一。

该公司提供各种网络安全产品和服务,包括网络威胁感知、入侵检测和防御,以及应急响应等。

中国网安在中国国内拥有广泛的市场份额和用户基础。

5. Palo Alto NetworksPalo Alto Networks是美国一家领先的网络安全公司,提供各种网络安全产品和服务,包括防火墙、入侵检测和预防系统等。

该公司在网络安全行业拥有良好的声誉和市场地位。

6. 捷通华声 (JTHS)捷通华声是中国大陆最大的网络安全公司之一,其产品和服务广泛应用于政府、军队、金融等关键领域。

该公司提供的网络安全解决方案以其高可靠性和专业性著称。

7. Cisco思科是一家全球知名的科技公司,同时也是网络安全行业的领导者之一。

思科提供各种网络安全产品和服务,包括网络防火墙、入侵检测和应急响应系统等。

Symantec 年会内部稿件_4-赛门铁克反垃圾邮件解决方案

赛门铁克防垃圾邮件安全方案张 晨 CISSP CISA SCSP 赛门铁克系统工程师1.主要内容• • • • • 赛门铁克全方位邮件安全管理解决方案 赛门铁克邮件安全网关SMS8300 系列 SMS 8300 防垃圾邮件技术优势 利用SMS 8300 防止数据泄漏 总结2.Symantec Information Risk Management保护 Protect 控制 Control存储 Store发现 DiscoverSimply / Manage3.3如何确保电子邮件中的信息安全并可用电子邮件管理 管理邮件生命周期 保护电子邮件 保障邮件系统正常运行减少数据量在垃圾邮件进入网络和电子 邮件系统前将其拦截降低风险 减少数据量在病毒、垃圾邮件和网络钓 鱼进入到达最终用户前将其 拦截内部邮件保护扫描内部和发出的邮件以发 现病毒和非授权内容纪录保留根据业务规则自动获取 、管理和保留电子邮件 和其它纪录纪录发现和提取为法规遵从、法律调查及 其它需要进行监督、查询 并提取归档内容MTAMicrosoft Exchange IBM Notes Domino归档磁带库存储互联网SMTP Traffic弹性的基础高效的备份带来迅速的恢复 集群技术减少宕机时间 复制及远程集群技术保障灾难恢复 自动分区管理存储设备4.赛门铁克全方位的电子邮件安全管理视图减小数据量SMS 8160 Appliance "Antispam Router"降低风险 减少数据量 Symantec Mail Security 8300 series内部邮 件保护SMS for Microsoft® Exchange SMS for Domino®记录保留Symantec Enterprise Vault Symantec Solutions Enablement Services纪录发现和提取Symantec EV Compliance Accelerator & Discovery Accelerator, Symantec Solutions Enablement ServicesMTAMicrosoft Exchange IBM Notes Domino存档磁带库存储Insight互联网SMTP Traffic弹性的基础Symantec NetBackup or Backup Exec Symantec Storage Foundation HA (VCS) Symantec Solutions Enablement Services SMS = Symantec 邮件安全性5.SMS 8300-全面解决邮件安全问题保护 Protect垃圾邮件和病毒邮件控制 Control敏感数据• • • •有效性高达97% ,精确度99.999% 全球检测响应网络 及时更新,每 5-10 分钟 集成的IM 过滤• • • •灵活满足行业法规政策要求 有选择性的邮件加密 集成的遵从控制工作流 敏感数据指纹识别降低复杂性和花费• 灵活报告统计 • 统一、集中管理 • 细粒度化邮件追踪Simplify6.主要内容• • • • • 赛门铁克全方位邮件安全管理解决方案 赛门铁克邮件安全网关SMS8300 系列 SMS 8300 防垃圾邮件技术优势 利用SMS 8300 防止数据泄漏 总结7.Symantec 独有的技术优势-全球邮件安全响应网络Calgary, Canada Tokyo, Japan San Francisco,Symantec 全球智能网络• 每5-10 分钟自动更新 GermanyMunich,Dublin, Ireland Twyford,• 全球超过7CA 亿5千万邮箱使用赛门铁克邮件安全方案保护 EnglandRedwood City, CA Santa Monica, CA Pune, IndiaTaipei, TaiwanAlexandria, VASydney, AustraliaSymantec Security Response Symantec Email Security GroupVirus Protection by Symantec Security ResponseSpam Protection by Email Security Group● 8 安全响应中心 ● 数字免疫系统 – Over 120M systems worldwide ● 遍及45个国家 ● 24 x 365 响应● ● ● ● ●4 邮件操作中心 300百万个垃圾邮件收集帐户 每天处理上百万的垃圾邮件 遍及20个国家 24 x 365 响应8.8Symantec 全球化的垃圾邮件收集、处理机制Symantec Antispam Operations9.Probe Network:检测网络核心功能• 收集大量垃圾邮件机进行分 析 • 对实时的垃圾邮件和其他类 型威胁如邮件欺诈等进行预 警 • 将垃圾邮件与欺诈型电子邮 件提交到BLOC进行分析和响 应 • 汇总统计邮件流量以便分析 垃圾邮件的威胁等级 • 专利技术: Symantec拥有垃圾 邮件蜜罐方面的专利 • 覆盖全球:可保护全球范围内 ISP以及企业的邮件安全 • 最广的普及性: 加上用户提交 的数据,具备超过两百万的诱 骗邮件地址以分析垃圾邮件, 保护超过3亿个电子邮件信箱工作原理独一无二• 创建可以中继到Brightmail的 邮件地址 • 公布该地址以引诱垃圾邮件发 送者10.BLOC ( Symantec Brightmail Logistics and Operations Center ) 圾邮件分析操作中心– – – – –自动化创建垃圾邮件过滤器 垃圾邮件的研究和查证 24x7 全天候运作 探测网络管理 监视有效性与准确率11.通用的硬件防垃圾邮件解决方案—— SMS 8300 • 强大的可用性和安全性 – 冗余的硬件设备, RAID硬盘, 电源, 风扇等. – 精简内核的Linux 9操作系统 • 升级的软件内核 – 使用最新版本的Brightmail技术,支持自动更新 • 三种型号:SMS 8380, SMS 8360, SMS 834012.SMS 8300 硬件平台型号物理规格 冗余电源、风 扇 RAM/Storag e Raid2U Yes83801U Yes836010,000 用户 1U No83401,000 用户用户建议规模 150,000 用户4GB / 6x146 GB Raid 104GB / 2x146 GB Raid 11.5GB / 2x80 GB Raid 1Antispam, Antivirus, Content Filtering, and IM Security Delivered Across all Platforms13.13主要内容• • • • • 赛门铁克全方位邮件安全管理解决方案 赛门铁克邮件安全网关SMS8300 系列 SMS 8300 防垃圾邮件技术优势 利用SMS 8300 防止数据泄漏 总结14.全球探针网络(Probe Network) - 发送者信誉度列表全球信誉度列表• 依托 Symantec 全球信誉度列表 • 跟踪 open proxy 发件人, 僵尸 IP , 可疑 spammers, 以及可信发件人 • 依托Symantec 全球领导性的探针网络本地信誉度列表• Spam throttling 跟踪远程发件人对本地的 信誉度列表 • 通过整形对spammer 的连接请求予以延迟 或阻断 • 先阻止60%左右的垃圾邮件向内部传送Optimizes protection against high volume sendersEspecially effective against botnets & Distributed Low Volume (DLV) attacks 15.15流量整形 ( Throtting ) -本地信誉度列表 在入站的垃圾邮件消息被过滤之前,先阻止其中的 60% 被接收 即装即用:轻松配置 本地信誉:有效防范 zombies 和 bots5% Spam Throttle SettingSMTP Deferral Probability98%High Medium Low0%Observed Spam Reputation100%16.Spam Throttling 案例分析• 用户:LG Electronics • 用户邮箱数: 65,000 • 部署产品: 8台 836017.17Spam Throttling 案例分析• 在6/11/07启用SMTP Traffic Shaping ,级别为高• 频繁尝试连接数在高峰时达到平时的9倍 • 稳定后达到平时的3至4倍Messages & ConnectionsTraffic Shaping Set to ‘High’18.18Spam Throttling 案例分析• 与没有打开该功能相比,邮件量高峰值减少了50%~ 50%reduct ionin email volum e!Traffic Shaping Set to ‘High’19.19Spam Throttling 案例分析• 垃圾邮件量也降低了50%Traffic Shaping Set to ‘High’20.20发送者信誉度列表: 电子邮件防火墙将 (SPF) 更改为(SPF 和发件人 ID) 在 IP 连接级别阻止威胁针对您的站点进行定制• 特定于站点允许/阻止发件人 • 可选的 RBL 配置 • 广泛的措施• 目录收集攻击 • 大规模垃圾邮件和病毒攻击 • 经赛门铁克评定,信誉得分较低的发件人21.病毒防护在所有赛门铁克产品和平台中具有相同的核心引擎 保护用户,使其免遭恶意代码攻击 零日防护2000时间2006特征响应 周期 22.感染期由赛门铁克安全响应中心提供支持赛门铁克监视的国家/ 地区+赛门铁克 SOC+赛门铁克支持+遍布 180 个国家/地区的 20,000 个注册传感器+赛门铁克安全响应实 验室超过 4,300 个托管安全设备 + 全球 1.2 亿个赛门铁克系统卡尔加里,加拿大 东京,日本 斯普林菲尔德,俄勒 冈 旧金山,加利福尼亚 州 红木城,加利福尼亚 圣莫尼卡,加利福尼 亚 奥勒姆,犹他/ 美国福克,尤他州都柏林,爱尔兰 沃尔瑟姆,马萨诸 塞 伦敦,英国 慕尼黑,德国 亚历山大,弗吉尼 亚 纽波特纽斯,弗吉尼 亚台北,台湾悉尼,澳大利亚23.14主要内容• • • • • 赛门铁克全方位邮件安全管理解决方案 赛门铁克邮件安全网关SMS8300 系列 SMS 8300 防垃圾邮件技术优势 利用SMS 8300 防止数据泄漏 总结24.数据安全威胁日新月异内部人员招致的威胁超过 外部黑客 大多数数据泄 漏是由于商业实 践不规范或意外 泄漏造成的25.Data Loss Prevention- 防止数据泄漏高级数据丢失防护1. 1 可对结构化和非结构化 的数据进行分类、控 制、保留 2. 关闭出口:多种协议支 2 持,端点 3 3. 全面防护26.26控制敏感数据流走向• Messaging is the most common source of data leakage • Easily deploy and manage effective compliance toolsLOB Systems Match Data in Motion Clean Mail for DeliveryHashing Live Systems Data Hashes Saved Mail Held for Review , Release or RejectionExact Data MatchingRejected Mail Returned or Escalated27.27SMS8300内容过滤引擎内容过滤引擎• 扫描正则表达式、关键字和字典匹配、模式( 可重用的正则表达式) • 扫描标题、邮件、附件和压缩文件 • 策略条件构建器可以提供强大而轻松的维护 • 检测真实文件类型(超过 350 种文件类型) • 传递时按照域进行 TLS 加密,作为一项策略措 施 • 利用访问控制对需要遵从的文件夹进行事故管 理28.SMS 8300 对邮件体的各个部分进行内容过滤• 可针对邮件内各个部分进行内容过滤 • 可识别真实文件类型 • 集成了业界最先进的数据泄漏保护技术VONTU • 支持正则表达式 • 归档、通知设置 • 可由防垃圾邮件策略绕过• 例如对垃圾邮件不进行归档操作• 可执行多达23种的操作动作29.29SMS 8300 对邮件各个组成部分进行内容过滤30.30事故管理-管理员和内部主管执行企业法规遵从31.32.32Enterprise Security •发件人•收件人•主题•其它•处理邮件的时间•发件人•收件人•邮件的主题•处理方式(垃圾邮件、病毒、阻止的发件人等)•采取的措施按照多个标准进行过滤检索邮件状态深入分析,以获得详细的证据231快速跟踪和审核遗失的邮件33.Symantec 防垃圾邮件典型用户Enterprise Service Provider34.主要内容•赛门铁克全方位邮件安全管理解决方案•赛门铁克邮件安全网关SMS8300 系列•SMS 8300 防垃圾邮件技术优势•利用SMS 8300 防止数据泄漏•总结35.36.内容过滤与遵从 搜索邮件的各个部分,包括附件 字典、正则表达式、真实文件分类 事故管理 高级内容控制模块:包括使用预建字典和模式的预建策略模板有助于满足法规、法律和内部内容要求安全性–垃圾邮件与病毒网关垃圾邮件防护病毒与反网络钓鱼零日防护间谍软件/广告软件甄别扫描数据封装和压缩文件连接调整发件人ID 支持强化硬件设备平台 下一代硬件 出色的性能和可伸缩性,可以为超过15 万用户提供支持 加密的电子邮件服务 扩展的LDAP 集成 归档集成 消息跟踪 广泛的IP 地址报告阻止并抑制最新的电子邮件威胁和病毒爆发事件优势提高IT 员工的操作效能亮点功能概述-8300 邮件安全网关优势优势基于全球搜索网络的防垃圾邮件过滤技术•特性概述–过滤引擎由Brightmail技术和构架提供支持–误判防护–基于网关的多层防垃圾邮件引擎•优势–恢复员工的生产力–节约群件层的资源•Symantec的优势–捕获95% 或者更多的垃圾邮件–确保合法的邮件不会被误拦截(99.9999% 的准确性)–管理简便,零管理成本。

SEP客户端安装及常见问题与解决方案

SEP客户端安装及常见问题与解决方案SEP(Symantec Endpoint Protection)是一款基于云端的终端安全解决方案,能够有效保护终端设备免受恶意软件和网络威胁的侵害。

本文将介绍如何安装SEP客户端以及常见问题的解决方案。

一、SEP客户端安装1. 下载SEP客户端安装程序根据所使用的操作系统,前往Symantec官方网站下载对应版本的SEP客户端安装程序。

2. 运行安装程序双击安装程序并按照提示完成安装向导。

在安装过程中,可以选择是否启用实时保护、防火墙以及其他功能。

3. 激活SEP客户端安装完毕后,启动SEP客户端,并按照提示输入许可证信息进行激活。

请确保许可证信息的准确性,以确保产品能够正常运行。

二、常见问题与解决方案1. 无法成功安装SEP客户端如果在安装过程中遇到问题,可以尝试以下解决方案:- 确保已下载的安装程序完整且未被损坏。

- 检查系统是否满足SEP的最低要求,如操作系统版本、磁盘空间等。

- 关闭其他安全软件或防火墙,以免干扰安装过程。

- 如果问题仍未解决,可尝试重新下载安装程序或联系SEP技术支持。

2. SEP客户端无法更新病毒定义SEP的病毒定义文件需要定期更新,以保持对新出现的威胁进行有效的检测和防护。

如果更新失败,可以尝试以下解决方案: - 检查网络连接是否正常,确保能够正常访问Symantec的更新服务器。

- 手动尝试更新病毒定义文件,打开SEP客户端并选择“更新”选项进行手动更新。

- 如果问题仍然存在,可能需要排除SEP客户端与其他软件或防火墙之间的冲突。

3. SEP客户端导致系统性能下降在某些情况下,SEP客户端可能会占用较多的系统资源,导致系统性能下降。

如果遇到这种情况,可以尝试以下解决方案: - 调整SEP客户端的设置,减少实时保护的扫描频率或关闭某些功能。

- 更新SEP客户端至最新版本,通常新版本会针对性能进行优化。

- 清理系统垃圾文件等无关文件,以提升系统整体性能。

网络安全类公司排名

网络安全类公司排名网络安全是当前互联网时代最重要的领域之一。

随着网络攻击和数据泄漏事件的频繁发生,网络安全公司的重要性日益凸显。

本文将介绍几家在网络安全领域中具有较高声誉和影响力的公司,并对其排名进行简要分析。

1. 赛门铁克(Symantec)赛门铁克是一家历史悠久且业务广泛的网络安全公司,成立于1982年。

该公司提供了一系列网络安全解决方案,包括防火墙、入侵检测、反病毒软件等。

赛门铁克凭借其丰富的经验和领先的技术,被广大用户和专业人士普遍认可。

该公司在全球范围内拥有广泛的客户群体,其网络安全解决方案在业界有较高的市场份额,因此在网络安全公司排名中名列前茅。

2. 趋势科技(Trend Micro)趋势科技是一家总部位于日本的网络安全公司,成立于1988年。

该公司专注于提供基于云计算的网络安全解决方案,包括入侵防御、数据安全、移动安全等。

趋势科技关注安全威胁的新兴趋势,并推出相应的解决方案,成为网络安全领域的佼佼者之一。

公司在全球范围内拥有广泛的客户和伙伴网络,其技术的创新和市场占有率使其名列网络安全公司排名中。

3. 诺顿(Norton)诺顿是一家知名的网络安全公司,总部位于美国,成立于1990年。

该公司提供了一系列网络安全产品,包括反病毒软件、防火墙、反间谍软件等。

诺顿作为全球著名的网络安全品牌之一,凭借其产品的可靠性和性能而获得了广大用户的信任。

公司不断进行技术研究和创新,努力提高产品的安全性和用户体验,因此在网络安全公司排名中名列前茅。

4. McAffee麦咖啡是一家网络安全公司,成立于1987年,总部位于美国。

该公司专门提供反病毒、网络安全管理、数据保护等解决方案。

麦咖啡拥有广泛的客户群体和产品销售渠道,其技术的可靠性和创新性使其在网络安全领域具有强大的竞争力。

因此,该公司在网络安全公司排名中位于前列。

5. 卡巴斯基(Kaspersky)卡巴斯基是一家网络安全公司,总部位于俄罗斯,成立于1997年。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2. 制定和完善与IT资产标准化服务 管理配套的制度与流程:

类型3-自主保护终端 黑名单技术:用户可以安装软件,依赖防 病毒软件阻止恶意软件。管理员可以统一 分发软件,可以监控终端进程并指定黑名 单阻断特定进程

Presentation Identifier Goes Here

18

终端管理复杂性的根本原因

• 今天, OS, 应用和用户信息混杂在一起 – 用户设置保存在应用文件、注册表 中

Data Layers

Network Drives

Readwrite sublayer

reset

Excludes

1、主动的、层次化的终端安全

1 SNAC 网络准入控制,御毒于网络之外

8 当紧急意外事故发生后… • 应急响应 • 专杀工具分发,自动修复

2 外设控制 防止病毒从U盘引入,防止非法外联

3 防火墙 • 阻断进入的对开放端口的攻击 • 阻断病毒向外扩散的途径 • 阻断非法的对外通信– 间谍软件数据泄漏和连接控制站点 的企图

7.架构冗余和数据冗余:

根据RTO/RPO的变化,对架构和数据冗余作相 应调整

信息安全规划要点

管理

1. 配套制度与流程的制定与完善:

• 逐步形成企业数据分类、分级规范及 相应安全防护策略 • 数据泄密响应处理流程及汇报制度

技术

1. 数据归档与审计:

• Email及文件的归档与快速搜寻 • 文档信息的审计与取证

维护与服务

1. 维护作业计划:

• 数据防泄漏监控与泄漏事件响应作 业计划 • 密钥管理与维护作业计划 • 网页安全访问统计分析

2.邮件安全网关

• 垃圾邮件与即时消息安全防范 • 邮件病毒防范

3.网页访问安全网关:

• 防网页挂马、病毒过滤、应用管控、 网页过滤、僵尸网络行为分析

2.服务支持:

• 数据防泄漏监控策略调整与优化 • 网页信誉评级知识库 • 垃圾邮件库

终端的安全问题是企业安全体系中薄弱环节

• 终端可能导致的安全问题

– 利用终端为跳板攻击内部网络

• 90%的恶意软件都有木马、后门的特性

– 偷取机密信息

• 70%的恶意软件都有偷取信息的行为

– 导致网络瘫痪

• arp欺骗,系统漏洞攻击

• 结论

– 终端问题是整个企业安全建设 的短板

如何解决终端安全管理面临的问题

3. 基础架构安全 (Managed-Infrastructure)

IT系统中传递和承载信息的各类硬、软件设备及系 统 安全建设涵盖了基础架构各方面的专业性、结构性 和可管理性安全方面的各种内容,是安全建设的关 键和基础

8

XX客户的安全治理进度

2009 2010 2011

安全配置合规管理

安全策略合规管理

– 由于用户的交互活动,端点配置与 标准化的设定偏差越来越远

Apps (common) Information & Personality (unique)

• 将OS,应用,设置和用户数据分离 – 用户的体验不变 – 针对所有人使用单个操作系统镜像 – 干净的,快速地应用分发 – 严格限制用户安装任何应用程序 – 快速地系统和应用恢复

主机防火墙、防入侵、应用程序与外设监控等

维护与服务

1. 分基础设施类型的配套基本 维护作业计划:

• 防病毒日常安全维护计划 • 终端日常安全维护作业计划(服务 器、网络设备、安全设备) • IT系统级测试、演练、运维作业计 划的调整

• • • • • • •

2.网络准入控制:

强制端点安全策略、受控与非受控端点的控制、 访客终端控制

规划的出发点——信息为核心的世界

企业 业务

IT治理

业务连续性 法规遵从 高效管理 绿色管理 风险管控

信息

分类分级 归档保存 审计取证 内容安全 泄密防范

基础架构

存储管理 安全管理

网络管理

系统管理

其他IT技术与管理

终端

服务器

存储

网络

数据中心

云

企业的IT管理者: “我们面对的是一个以信息为核心的世界”

安全治理工作

集中安全监控和审计平台建立 IT资产服务流程管理

网页访问安全管理

信息安全工作

数据防泄漏安全

敏感数据加密保护

IT资产管理—终端标准化管理 统一身份管理(维护帐号)

IT资产管理—其他器标准化 统一身份管理(业务帐号) 系统和数据加固

基础架构安全工作

裸机恢复 网络准入控制 终端安全防护

基础架构安全规划要点

3.服务器安全:

安全配置基线检查、关键服务器入侵防护

4.网络安全:

安全域优化与局部调整、边界访问控制、网络 入侵防御等

2.服务支持:

• 各类特征库的升级服务支持 • 安全配置策略的调整与优化 • 服务响应级别及支持内容的调整

5.资产标准化管理:

补丁自动化管理、问题管理、状态追踪等

6.统一身份管理:

重点对维护帐号和口令实施实名制的统一认证、 授权、单点登录等管理

技术

1. 安全事件监控与审计平台:

• 日志、事件的集中收集、存储和综合 分析 • 安全风险的告警、展现、审计 • 依据企业的审计规范与策略,形成安 全审计报告,为合规平台提供支持

维护与服务

1.三大平台的相关维护作业计划:

• 安全维护计划 • 安全监控作业 • IT资产管理流程相关作业计划

2.平台所需的服务支持: 2.合规管理平台:

公司内部员工、第三方 人员等,利用其了解的信 息和掌握的权限谋取非法 收入;

业务 开放化

驱动 利益化

利用技术手段获取非法 收益的地下产业链正在不 断扩大;

终端 多样化

4

大量自动化、集成度高的 攻击工具,可通过互联网下 载,攻击成本逐年降低; 攻击的方法愈加隐蔽,使 得发现和追踪更为困难。

3

开放平台安全工作框架

1. 安全治理层(Policy-driven)

包含:安全监控、合规管理、审计管理、IT资产 服务管理等内容 安全治理是安全工作长期的、持续性的工作目标 安全治理的手段依赖于平台化的技术支撑

2.

信息安全 (Information-centric)

包含:数据安全、内容安全、 IT基础设施所承载的所有数据及内容,是安全工 作目标的核心,安全工作的重点

Application D

Application E

Filter Driver

Operating System

优点: 增强稳定性和可靠性. 允许用户虚拟化更多的应用!

Symantec Confidential

软件虚拟化如何工作

Read-only sub-layer Operating System Application Layer SVS Filter Driver

5

规划的原则

整体规划 应对变化

安全建设规划要有相对完整和全面的框架,能应对当前安全威胁的变化趋势

立足现有 提升能力

现有安全建设基础上,完善IT基础架构的安全建设,通过优化和调整挖掘潜力,提 升整体安全保障能力

着眼信息 重点防范

以安全治理为工作目标,以防范有意、无意的数据泄漏为近期工作重点

总体规划目标

• 资产生命周期管理流程(结合技术平 台的梳理和调整)

3. 制定和完善与安全监控配套的制 度与流程,乃至相关组织:

• 在现有监控体系中,增加安全事件监 控岗位,并给予相应的职责和考核 • 建立ICBC安全事件分级分类规范 • 安全事件的响应与报告管理规范

3.IT资产生命周期管理平台:

• 实现资产管理、远程管理、软件分发 等维护管理功能 • 实现从从‖采购‖→‖安装设置‖ →‖运 营‖→‖淘汰‖四个环节中各阶段的流程管 理

―防‖

• 病毒木马等恶意软 件 • 补丁、安全设置

―控‖

• 不可控的软件使用 • 违规的网络使用 • 机密信息泄露

―管‖

• 混乱的操作系统环境 • 资产管理 • 软件管理

Presentation Identifier Goes Here

17

“自由”与“安全”的平衡

类型1-严格受控终端 白名单技术:用户没有权限安装 任何程序(包括病毒);管理员 统一分发软件 类型2-一般受控终端 白名单技术:用户不能任意下载安装程序 (包括病毒),只能安装管理员验证后的 程序。管理员可以统一分发软件

管理

1. 分基础设施类型的配套制度与 流程的制定与完善:

终端(服务器)安全防护策略规范 互联网接入及安全防护规范 终端(服务器)安全日常维护规范 安全设备(系统)日常维护规范 内网网络准入控制规范 资产标准化安全配置基线及管理规范 业务连续性计划(RTO/RPO的调整)

技术 1. 终端安全防护软件:

Symantec安全解决方案

Agenda

1 2 3

安全体系建设 解决方案概览 讨论

信息安全风险发展趋势

业务功能越来越多,对 外接口也越来越多,对信 息安全的管理和技术控制 措施提出更高要展到多种多样的固 定或者移动终端领域。

特别是终端互联网访问中 无意识的信息泄漏和遭受的 恶意代码攻击等,给金融业 务带来安全隐患。 2

漏洞 应用化

应用软件的多样化使得相应的漏洞 数量也呈现出超过了操作系统的趋势 应用补丁的速度却远不及操作系统 补丁. 应用补丁受重视程度低,但应用漏 洞逐渐呈现被广泛利用的趋势,并大 量通过客户端感染木马等方式,影响 服务器端。