h3c典型网关配置

H3C设备组网详细配置步骤

H3C设备组网详细配置步骤(总7页)-CAL-FENGHAI.-(YICAI)-Company Onel-CAL-本页仅作为文档封面,使用请直接删除设备清单:设备名称 产品型号数量 配置单价 价格 核心路由器 H3C MSR 20-20 1 2 x 100M WAN 接口 6000 6000 核心三层交换机 H3C S3600-28TP-SI 1 24 x 100M+2 x 10/100/100M50005000 核心二层交换机 H3C S3100-26C-SI 1 24 x 10/100M 3000 3000 服务器 浪潮 NF190D2 2 E5405(2.00G)/12M/2G DDR2/73GSAS/1000M*2/单电源2003040060 客户机浪潮日升S300 PRSS300000062E2200 2.2G/1M/1G/160G SATA/集成显卡/17”纯平37007400网络拓朴:配置步骤:1.端口设置及端口捆绑1.1 在3L 和2L 上设置以下命令:(在三层交换机与二层交换机上配置) interface Ethernet 0/2 to Ethernet 0/3 speed 100 duplex full192.1 US ,0.174VlanIWl 132,1^0,0,2.24Vian 3工程部 网段:1S2.16S.3J0网关:192.168.3,1Vian 2市场部 同段:192/1SS 工J0 网关羲曦2.1组网需求:1,利用端口报绑技术实现高速上行醒路 2.利用GVRP 实现vlan 信息动态学习3,利用三层交换机实现Wan 间通讯4,实现三层交换机和路由器互连互通 5 .利用ACL 限制Vian 2访问Vian 3 6 .设置三层交换机的DHCP 服务器功能 7 .没置STP,实现防止广播风暴功能 8 .路由器上做NAT 实现内部主机上网 9,发布雕务器实现外离用户访问 发布地址:192.1684.5 4 123.1.1.2 192.1684.6 . 123.1.1.310 .实现网络设备远程faeln£噌理 11 .实现网络设备的安全设置S3600-28TP-SIVian 1网管网段:1遨1底力 网关:192.168.1.1port link-type trunkport trunk permit vlan all #link-aggregation Ethernet 0/2 to Ethernet 0/3 both 2.GVRP配置2.1在3L上和2L上设置system-view #gvrp/设备开启gvrp功能#interface ethernet 0/2 to ethernet 0/3gvrp/在trunk端口上开启gvrp3.VLAN设置3.1在3L上设置Vlan 2市场部#Vlan 3工程部#Vlan 4服务器3.2在2L上设置interface Ethernet 0/8Port access vlan 3#interface Ethernet 0/9Port access vlan 2#interface ethernet 0/4 to ethernet 0/5/3L上设置端口加服务器vlanPort access vlan 44.三层交换实现Vlan互通4.1在3L上设置interface vlan-interface 1/网管Vlanip address 192.168.1.1 255.255.255.0 undo shutdown#interface vlan-interface 2/市场Vlanip address 192.168.2.1 255.255.255.0 undo shutdown#interface vlan-interface 3/工程vlan ip address 192.168.3.1 255.255.255.0 undo shutdown #interface vlan-interface 4 /服务器vlanip address 192.168.4.1 255.255.255.0 undo shutdown5.三层交换机和路由器互通5.1在3L上设置Interface vlan-interface 100Ip address 192.168.0.2 255.255.255.0 Undo shutdown#Ip route-static 0.0.0.0 0.0.0.0 192.168.0.1/指向路由器的默认路由5.2在路由器上设置Interface Ethernet 0/0Ip address 192.168.0.1 255.255.255.0 Undo shutdown#Ip route-static 192.168.0.0 255.255.0.0/超网路由,指向所有vlan的回程路由#Ip route-static 0.0.0.0 0.0.0.0 123.1.1.4/指向ISP的默认路由器6.ACL限制vlan2和vlan3互访6.1在三层交换机上设置acl number 3000rule 0 denyip source 192.168.3.0 0.0.0.255 destination 192.168.2.0 0.0.0.255 rule 1 permitip6.2在vlan2的三层接口上设置Interface vlan-interface 2packet-filterinbound ip-group 30007.三层交换机做DHCP服务器7.1在3L上设置dhcp server ip-pool vlan2network 192.168.2.0 mask 255.255.255.0gateway-list 192.168.2.1domain-name dns-list 192.168.4.5dhcp server forbidden-ip 192.168.2.1 #dhcp server ip-pool vlan3network 192.168.3.0 mask 255.255.255.0gateway-list 192.168.3.1domain-name dns-list 192.168.4.5dhcp server forbidden-ip 192.168.3.17.2在3L的vlan2和vlan3三层接口上设置interface vlan-interface 2dhcp select global #interface vlan-interface 3dhcp select global8.STP设置8.1在3L上设置stp root primary # interface ethernet 0/10 to ethernet 0/24 set root-protenction /在指定端口启用根保护功能(根网桥上所有端口都是指定端口)8.2在2L上设置stp enable # interface ethernet 0/1 to Ethernet 0/24 stp disable /在交换机连PC端口关闭stp功能9.路由器做NAT9.1在路由器上设置acl number 2000/配置允许进行NAT转换的内网地址段/rule 0 permit source 192.168.0.0 0.0.255.255rule 1 deny#interface Ethernet0/1/外网接口/ip address 123.1.1.1 255.255.255.248nat outbound 2000#interface Ethernet0/0ip address 192.168.0.1 255.255.255.0/内网网关/#10.发布内网月艮务器10.1在路由器上设置nat server protocol tcp global 123.1.1.2 inside 192.168.4.5 nat server protocol tcp global 123.1.1.3 inside 192.168.4.611.网络设置telnet设置11.1在三层交换机和路由器上设置telnetuser-interface vty 0authentication-mode passwordset authentication password simple ly-benetuser privilege level 3protocol inbound telnetidle-timeout 611.2在2L上设置telnet和管理ip地址Interface vlan-interface 1Ip address 192.168.1.2 255.255.255.0Undo shutdown#user-interface vty 0authentication-mode passwordset authentication password simple ly-benetuser privilege level 3protocol inbound telnet idle-timeout 612.网络设备安全设置12.1关闭没有使用的端口Interface Ethernet 0/10 to Ethernet 0/24Undo shutdwon12.2设置console 口令user-interface aux 0authentication-mode passwordset authentication password simple ly-benetuser privilege level 3idle-timeout 512.3设置服务器IP,MAC和端口绑定System-viewAm user-bind ip-address 192.168.4.5 mac-address 00e0-fcab-cd11 interface e0/4 Am user-bind ip-address 192.168.4.6 mac-address 0000-0cab-cd12 interface e0/5。

H3C路由多vlan上网经典配置

access-limit disable

state active

vlan-assignment-mode integer

idle-cut disable

self-service-url disable

messenger time disable

primary authentication 127.0.0.1 1645

primary accounting 127.0.0.1 1646

user-name-format without-domain

#

domain system

access-limit disable

state active

int e0/0

ip add 60.2.3.2 255.255.255.252

route-stac 0.0.0.0 0.0.0.0 外网网关60.2.3.254

内网IP地址:192.168.100.1/24 这个内网口是与S3600互连的端口,比如说是e1/0端口:

int e0/1

ip add 192.168.100.1 24

配置:

一、路由器配置

version 5.20, Release 1205P02, Basic

#

给路由器命名

sysname HUAWE-ROUTE

#

domain default enable system

#

vlan 1

#

radius scheme system

server-type extended

配置回程路由:

ip route-static 192.168.10.0 255.255.0.0 192.168.100.2

H3C SecPath ACG1000系列应用控制网关 微信认证功能典型配置举例

Copyright © 2015 杭州华三通信技术有限公司 版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部, 并不得以任何形式传播。本文档中的信息可能变动,恕不另行通知。

• 微信公众平台设置自动回复规则时,回复内容格式如下:<a href='xxxx?openId=customer' >’XXXX’</a>,客户实际配置过程中在公众平台或第三方运营平台 修 xxxx 部分内容,将其替换为真实的微信认证弹出 URL(推广链接),XXXX 替换为文字提示。 示例:<a href='?openId=customer' >点击上网</a>。

6

图6 第三方公众号运营平台配置页面

如 图 7 所 示 , 单 击 < 文 本 回 复 > ,“ 关 键 词 ” 配 置 为 test ,“ 内 容 或 简 介 ” 配 置 为 <a href='?openId=customer' >我要上网</a>。

3 使用限制

• 微信公众号设置自动回复链接页面,跳转页面链接须为动态页面,如果跳转页面使用静态页 面,则可能由于缓存导致认证界面无法弹出。

• 微信认证弹出 URL 和自定义导航 URL 不支持 HTTPS 链接,仅支持 HTTP 链接。 • 编辑模式和开发者模式为互斥关系,仅支持使用其中一种。

4 微信认证典型配置举例

4.1 组网需求

如图 1 所示,某公司内网无线 IP 网段为 172.16.1.0/24。使用 ACG1000 设备的 ge4 和 ge6 接口作为透明桥, 串接部署在网络中,在 ACG1000 产品上开启微信认证功能。具体应用需求如下:

H3C Firewall 配置实例

防火墙作为出口网关,联通光纤、电信光纤、电信ADSL出口,防火墙接H3C二层交换机,H3C二层交换机接内网服务器和下面的二层交换机(内网用户都接这里)。

由于客户是静态设置地址,所以这里是没有DHCP配置的。

一、上网设置:#域配置zone name Management id 0priority 100zone name Local id 1priority 100zone name Trust id 2priority 85zone name DMZ id 3priority 50zone name Untrust id 4priority 5import interface Dialer1#内网网关ip address 192.168.100.254 255.255.0.0port link-mode routenat outbound 3090#电信出口port link-mode routeip address 219.137.182.2xx 255.255.255.248nat outbound 2000 address-group 1#联通出口port link-mode routeip address 218.107.10.xx 255.255.255.248nat outbound 2000 address-group 2#PPPOE电信ADSLport link-mode routepppoe-client dial-bundle-number 1#设定拨号访问组的拨号控制列表dialer-rule 1 ip permit#PPPOE配置interface Dialer1nat outbound 2000link-protocol pppppp chap userppp chap password cipher$c$3$cft8cT2sYcO4XYUDKRgfw0R0HOSTSDh69HbN KCf9IdG。

H3C SR8800 6PE典型配置举例12页word文档

6PE配置举例关键词:MPLS,BGP,IPv6摘要:本文主要基于IPv6报文透传IPv4网络的功能点进行典型配置指导说明,可以为用服和测试人员的开局指导缩略语:目录1 特性简介 (3)2 应用场合 (3)3 注意事项 (3)4 配置举例 (3)4.1 组网需求 (3)4.2 配置思路 (4)4.3 使用版本 (4)4.4 配置步骤 (4)4.4.1 设备PE1的配置 (4)4.4.2 设备PE2的配置 (6)4.4.3 设备CE1的配置 (7)4.4.4 设备CE2的配置 (9)4.4.5 设备P的配置 (9)4.4.6 验证结果 (11)5 相关资料 (12)5.1 相关协议和标准 (12)5.2 其它相关资料 (12)1 特性简介6PE(IPv6 Provider Edge,IPv6供应商边缘)是一种过渡技术,ISP可以利用已有的IPv4骨干网为分散用户的IPv6网络提供接入能力,使得IPv6孤岛的CE(Customer Edge,用户边缘)路由器穿过当前已存在的IPv4 PE路由器进行通信。

6PE的主要思想是:●6PE路由器将用户的IPv6路由信息转换为带有标签的IPv6路由信息;●通过BGP会话扩散到ISP的IPv4骨干网中;●6PE路由器转发IPv6报文时,首先会将进入骨干网隧道的数据流打上标签。

隧道可以是GRE隧道或者MPLS LSP等。

运营商网络的IGP协议可以是OSPF或IS-IS;CE和6PE之间可以是静态路由、IGP协议或者EBGP协议。

2 应用场合当ISP想利用自己原有的IPv4/MPLS网络,使其通过MPLS具有IPv6流量交换能力时,在该应用场合下,具备6PE功能的PE设备就可以满足应用需求,只需要升级PE设备以满足6PE功能就可以了。

对于运营商来说,使用6PE技术作为IPv6过渡机制无疑是一个高效的解决方案,其操作风险也会小得多。

3 注意事项6PE配置的过程中,请注意以下几点:●A、B、C三类跨域组网下,不支持6PE。

PPPOE拨号系列之三:H3C路由器PPPoE典型配置

1.组网需求,Host运行PPPoE Client,通过设备Router接入到Internet。

设备作为PPPoE Server,配置本地认证,并通过地址池为用户分配IP地址。

设备Router通过Ethernet1/1接口连接以太网,Serial2/0接口连接Internet增加一个PPPoE用户。

<Sysname>system-view[Sysname]local-user user1[Sysname-luser-user1]password simple pass1[Sysname-luser-user1]service-type ppp[Sysname-luser-user1]quit#在设备Router上配置虚拟模板参数。

[Sysname]interface virtual-template1[Sysname-Virtual-Template1]ppp authentication-mode chap domain system[Sysname-Virtual-Template1]ppp chap user user1[Sysname-Virtual-Template1]remote address pool1[Sysname-Virtual-Template1]ip address1.1.1.1255.0.0.0[Sysname-Virtual-Template1]quit#在设备Router上配置PPPoE参数。

[Sysname]interface ethernet1/1[Sysname-Ethernet1/1]pppoe-server bind virtual-template1[Sysname-Ethernet1/1]quit#配置域用户使用本地认证方案。

[Sysname]domain system[Sysname-isp-system]authentication ppp local#增加一个本地IP地址池(9个IP地址)[Sysname-isp-system]ip pool11.1.1.21.1.1.10这样,以太网上各主机安装PPPoE客户端软件后,配置好用户名和密码(此处为user1和pass1)就能使用PPPoE协议,通过设备Router接入到Internet。

ict企业网关h3c路由器配置实例

ICT企业网关H3C路由器配置实例以下是拱墅检查院企业网关的配置实例。

路由器是选H3C MRS20-10(ICG2000),具体配置的内容是:PPP+DHCP+NAT+WLAN[H3C-Ethernet0/2]#version 5.20, Beta 1605#sysname H3C#domain default enable system#dialer-rule 1 ip permit#vlan 1#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#dhcp server ip-pool 1network 192.168.1.0 mask 255.255.255.0 gateway-list 192.168.1.1dns-list 202.101.172.35 202.101.172.46#acl number 2001rule 1 permit source 192.168.1.0 0.0.0.255 #wlan service-template 1 cryptossid h3c-gsjcyauthentication-method open-systemcipher-suite wep40wep default-key 1 wep40 pass-phrase 23456 service-template enable#wlan rrm11a mandatory-rate 6 12 2411a supported-rate 9 18 36 48 5411b mandatory-rate 1 211b supported-rate 5.5 1111g mandatory-rate 1 2 5.5 1111g supported-rate 6 9 12 18 24 36 48 54#interface Aux0async mode flowlink-protocol ppp#interface Dialer1nat outbound 2001link-protocol pppppp pap local-user hzhzXXXX password cipher hzhzXXXX ip address ppp-negotiatedialer user h3cdialer-group 1dialer bundle 1#interface Ethernet0/0port link-mode routepppoe-client dial-bundle-number 1#interface NULL0#interface Vlan-interface1ip address 192.168.1.1 255.255.255.0 #interface Ethernet0/1port link-mode bridge#interface Ethernet0/2port link-mode bridge#interface Ethernet0/3port link-mode bridge#interface Ethernet0/4port link-mode bridge#interface Ethernet1/0port link-mode bridge#interface Ethernet1/1port link-mode bridge#interface Ethernet1/2port link-mode bridge#interface Ethernet1/3port link-mode bridge#interface WLAN-BSS1#interface WLAN-Radio2/0radio-type 11gservice-template 1 interface wlan-bss 1 #ip route-static 0.0.0.0 0.0.0.0 Dialer1 #dhcp enable#load xml-configuration#user-interface aux 0user-interface vty 0 4#return。

H3C ICG 1000信息通信网关 客户使用手册(V1.04)-整本手册

建立有线连接.................................................................................................. 7 开启电源.......................................................................................................... 8 配置准备.......................................................................................................... 8 进入配置页面.................................................................................................. 9

请勿自行拆卸设备, 设备发生故障时请联 系指定的维修点。

第1页

H3C ICG 1000 信息通信网关 客户使用手册

如果长时间使用设备,外壳会有一定程度的发热。请不必担心,这 属于正常现象,设备依旧能正常工作。

2 主要产品功能

ICG 1000 信息通信网关(以下简称本产品或 ICG 1000)是中国电信专门为您 定制的一款产品,已经为您做了全面的预配置工作,您不再需要进行任何配置, 正确连接后即可使用。 本产品为您提供了灵活的功能选项,您可以根据自己的需求进行功能选择,您 可以使用的功能包括: – 高速宽带上网功能,支持现行各种接入认证方式。通过此功能您可以快速

H3C S6800 EVPN分布式VXLAN IP网关典型配置

功能需求·PCA、PCB分别模拟不同站点的主机;·PCA和PCB处在不同VXLAN;·S6800A和S6800B作为分布式EVPN VXLAN网关设备;·S6800C作为RR设备负责反射BGP路由;·通过配置分布式EVPN网关实现不同VXLAN之间的三层互通;组网信息及描述配置步骤1、配置PC 的IP地址分别配置PCA和PCB IP地址为10.1.1.1 与20.1.1.1 其网关分别是10.1.1.254/24、20.1.1.254/24、30.1.1.254/242、配置S6800A交换机步骤一:配置VXLAN的硬件资源模式(需重启设备生效)。

<H3C> system-view[H3C] hardware-resource vxlan l3gw8k步骤二:配置VLAN 10、13,PCA连接端口属于VLAN10,S6800A与S6800C互联口属于VLAN13[H3C] vlan 10[H3C-vlan10]quit[H3C] vlan 13[H3C-vlan13]quit[H3C] interface Ten-GigabitEthernet1/0/10[H3C-Ten-GigabitEthernet1/0/10] port access vlan 10[H3C] interface Ten-GigabitEthernet1/0/2[H3C-Ten-GigabitEthernet1/0/2] port access vlan 13步骤三:创建Loopback 1接口[H3C]interface LoopBack 1[H3C-LoopBack1]ip address 1.1.1.1 32步骤四:创建vlan13虚接口[H3C]interface Vlan-interface 13[H3C-Vlan-interface13]ip address 13.1.1.1 30步骤五:配置OSPF,使得设备之间IP可达[H3C]ospf 1[H3C-ospf-1]area 0[H3C-ospf-1-area-0.0.0.0]network 13.1.1.0 0.0.0.3[H3C-ospf-1-area-0.0.0.0]network 1.1.1.1 0.0.0.0步骤六:开启L2VPN功能[H3C] l2vpn enable步骤七:关闭远端MAC地址和远端ARP自动学习功能[H3C] vxlan tunnel mac-learning disable[H3C] vxlan tunnel arp-learning disable步骤八:创建VSI,并进入VSI视图(这里1和2即创建的VSI名称),并分别关联VXLAN100和200[H3C]vsi 1[H3C-vsi-1]vxlan 100[H3C-vsi-1-vxlan-100]quit[H3C-vsi-1]quit[H3C]vsi 2[H3C-vsi-2]vxlan 200[H3C-vsi-2-vxlan-200]quit[H3C-vsi-2]quit步骤九:在VSI实例1下创建EVPN实例,并配置自动生成EVPN实例的RD和RT [H3C] vsi 1[H3C-vsi-1] evpn encapsulation vxlan[H3C-vsi-1-evpn-vxlan] route-distinguisher auto[H3C-vsi-1-evpn-vxlan] vpn-target auto[H3C-vsi-1-evpn-vxlan] quit步骤十:在VSI实例2下创建EVPN实例,并配置自动生成EVPN实例的RD和RT [H3C] vsi 2[H3C-vsi-2] evpn encapsulation vxlan[H3C-vsi-2-evpn-vxlan] route-distinguisher auto[H3C-vsi-2-evpn-vxlan] vpn-target auto[H3C-vsi-2-evpn-vxlan] quit步骤十一:配置BGP发布EVPN路由[H3C]bgp 100[H3C-bgp-default] peer 3.3.3.3 as-number 100[H3C-bgp-default] peer 3.3.3.3 connect-interface LoopBack1[H3C-bgp-default]address-family l2vpn evpn[H3C-bgp-default-evpn]peer 3.3.3.3 enable步骤十二:创建以太网服务实例1及配置封装模式,并使其与VSI关联[H3C]interface Ten-GigabitEthernet 1/0/10[H3C-Ten-GigabitEthernet1/0/10]service-instance 1[H3C-Ten-GigabitEthernet1/0/10-srv1]encapsulation s-vid 10[H3C-Ten-GigabitEthernet1/0/10-srv1]xconnect vsi 1步骤十三:配置L3VNI的RD和RT[H3C] ip vpn-instance 1[H3C-vpn-instance-1] route-distinguisher 1:1[H3C-vpn-instance-1] address-family ipv4[H3C-vpn-ipv4-1] vpn-target 2:2[H3C-vpn-ipv4-1] quit[H3C-vpn-instance-1] address-family evpn[H3C-vpn-evpn-1] vpn-target 1:1[H3C-vpn-evpn-1] quit[H3C-vpn-instance-1] quit步骤十四:创建VSI虚接口VSI-interface1,并为其配置IP地址和MAC地址,该IP地址作为VXLAN 100内主机的网关地址,指定该VSI虚接口为分布式本地网关接口,并开启本地代理ARP功能。

H3C路由器配置

H3C路由器配置H3C路由器配置文档1、硬件安装1.1 连接电源和网线1.2 连接管理电脑1.3 连接其他设备2、登录路由器管理界面2.1 打开网页浏览器2.2 输入默认IP地质2.3 输入登录用户名和密码3、基本配置3.1 修改主机名3.2 设置管理IP地质3.3 设置默认网关3.4 配置域名解析3.5 配置系统时间4、网络配置4.1 配置接口4.2 配置静态路由4.3 配置动态路由4.4 配置VLAN4.5 配置ACL5、无线配置5.1 配置SSID5.2 设置无线加密方式 5.3 配置访问控制5.4 配置无线信道6、防火墙配置6.1 设置入站规则6.2 设置出站规则6.3 配置NAT6.4 配置VPN7、服务配置7.1 配置DHCP服务器 7.2 配置DNS服务器7.3 配置日志服务器7.4 配置SNMP服务8、安全配置8.1 配置用户身份验证 8.2 配置访问控制列表 8.3 配置IP源地质过滤8.4 配置端口安全策略9、系统维护9.1 升级路由器固件9.2 备份和恢复配置9.3 重启路由器9.4 查看系统日志10、附件附件1:示例配置文件附件2:用户手册法律名词及注释:1、IP地质:Internet Protocol Address的缩写,用于唯一标识网络设备的地质。

2、VLAN:Virtual Local Area Network的缩写,是一种虚拟的局域网技术,可以将局域网划分为多个逻辑上的子网。

3、ACL:Access Control List的缩写,是一种用于控制网络流量的列表,可限制网络中的访问权限。

4、NAT:Network Address Translation的缩写,是一种将私有IP地质转换为公共IP地质的技术,用于解决IP地质不足的问题。

5、VPN:Virtual Private Network的缩写,是一种通过公共网络建立安全连接的技术,用于远程访问和保护数据传输。

6、DHCP:Dynamic Host Configuration Protocol的缩写,是一种自动为网络设备分配IP地质的协议。

H3C SecPath ACG1000系列应用控制网关 Web配置指导(F6610)-6W101-无线非经

目录1无线非经······················································································································ 1-11.1 简介 ························································································································ 1-11.2 无线非经配置············································································································· 1-11.2.1 配置厂商·········································································································· 1-11.2.2 配置场所·········································································································· 1-41.2.3 配置AP ············································································································ 1-71.2.4 配置上报周期 ·································································································· 1-101.2.5 配置应用关系对照表 ························································································· 1-121.3 日志查询················································································································· 1-131.3.1 终端上下线日志 ······························································································· 1-131.3.2 虚拟身份日志 ·································································································· 1-141.3.3 上网日志········································································································ 1-151.3.4 普通内容日志 ·································································································· 1-161 无线非经1.1 简介无线非经即公共场所无线上网安全管理条例,非经营性互联网信息服务提供者从事非经营性互联网信息服务时,应当遵守国家的有关规定,接受有关部门依法实施的监督管理。

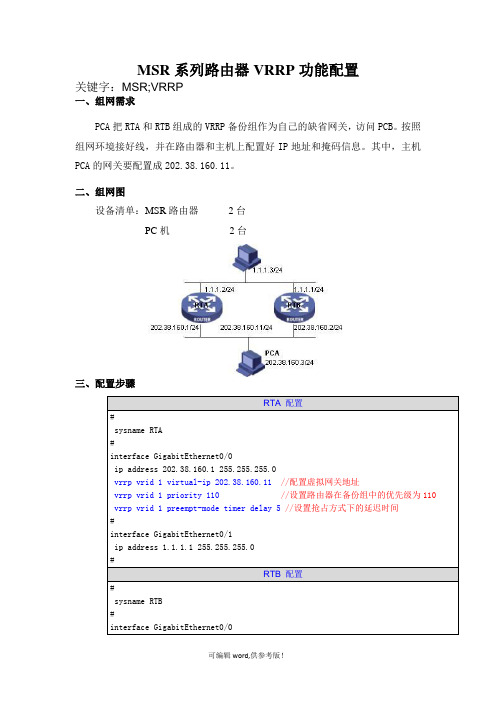

H3C MSR系列路由器VRRP功能典型配置

MSR系列路由器VRRP功能配置

关键字:MSR;VRRP

一、组网需求

PCA把RTA和RTB组成的VRRP备份组作为自己的缺省网关,访问PCB。

按照

组网环境接好线,并在路由器和主机上配置好IP地址和掩码信息。

其中,主机PCA的网关要配置成202.38.160.11。

二、组网图

设备清单:MSR路由器2台

PC机2台

三、配置步骤

RTA 配置

#

sysname RTA

#

interface GigabitEthernet0/0

ip address 202.38.160.1 255.255.255.0

vrrp vrid 1 virtual-ip 202.38.160.11//配置虚拟网关地址

vrrp vrid 1 priority 110//设置路由器在备份组中的优先级为110 vrrp vrid 1 preempt-mode timer delay 5//设置抢占方式下的延迟时间

#

interface GigabitEthernet0/1

ip address 1.1.1.1 255.255.255.0

#

RTB 配置

#

sysname RTB

#

interface GigabitEthernet0/0

【此文档部分内容来源于网络,如有侵权请告知删除,本文档可自行编辑和修改内容,感谢您的支持!】。

H3c路由器设置ip设置

H3c路由器设置ip设置H3c路由器设置ip设置H3c路由器设置ip设置方法11、首先把电源接通,然后插上网线,进线插在wan口,然后跟电脑连接的网线就随便插一个lan口。

2、连接好无线路由器后,在电脑浏览器地址栏输入在路由器IP地址:192.168.1.1。

3、连接后会看到输入相应的登陆用户名:admin,密码:admin。

4、进入操作界面,点击设置向导。

5、进入设置向导的界面,选择进入上网方式设置。

6、点击下一步,进入上网方式设置,可以看到有三种上网方式。

如果是拨号的话那么就用PPPoE。

动态IP一般电脑直接插上网络就可以用的,上层有DHCP服务器的。

静态IP一般是专线什么的,也可能是小区带宽等,上层没有DHCP服务器的,或想要固定IP的。

7、选择PPPOE拨号上网就要填上网帐号和密码。

8、然后点击下一步后进入到的是无线设置,可以看到信道、模式、安全选项、SSID等等,一般SSID就是一个名字,可以随便填,然后模式大多用11bgn.无线安全选项,要选择wpa-psk/wpa2-psk,这样安全,免得轻意让人家破解而蹭网。

点击下一步就设置成功。

9、点击完成,路由器会自动重启,届时就完成了路由器设置工作。

H3c路由器设置ip设置方法2第一步:打开新的H3CER3100路由器包装盒,拿出H3CER3100路由器,然后看H3CER3100路由器的背面,记住上面的IP,用户名,密码。

第二步:正常登录H3CER3100路由器,在IE地址栏内直接输入:192.168.1.1(这个地址来源于路由器的背面,厂家设定的,用户名和密码都是背面的)第三步:输入:192.168.1.1后,直接进入H3CER3100路由器的`登录页面第四步:直接输入用户名:admin密码:admin这个是H3CER3100路由器出厂默认的,进入页面里面进行修改密码。

第五步:进入页面里面,第一马上把密码改了,这样要安全些。

不然有可能就会忘记改密码了。

H3C胖AP配置PPPoE案例web和命令行

port link-type hybrid port hybrid vlan 1 untagged # interface WLAN-BSS33 port link-type hybrid port hybrid vlan 1 untagged # interface WLAN-Radio1/0/1 # interface WLAN-Radio1/0/2 service-template 1 interface wlan-bss 33 # dhcp enable # dialer-rule 1 ip permit # arp-snooping enable # load xml-configuration # load tr069-configuration # user-interface con 0 user-interface vty 0 4 authentication-mode scheme # return

ip address ppp-negotiate

dialer user pppoeclient

dialer-group 1

dialer bundle 1

#

interface NULL0

#

cipher

interface Vlan-interface1 pppoe-client dial-bundle-number 1 ip address 192.168.0.1 255.255.255.0

#

local-user admin

password cipher $c$3$AOlzo0Gru//138HtN2ux/1Ll1IkQ9d2M1iRMBCI=

H3C配置经典全面教程

H3C配置经典全面教程〔经历和资料收集整理版〕1 H3C MSR路由器、交换机根本调试步骤〔初学级别〕:1.1如何登陆进路由器或交换机1.1.1搭建配置环境第一次使用H3C系列路由器时,只能通过配置口(Console)进展配置。

1〕将配置电缆的RJ-45一端连到路由器的配置口(Console)上。

2〕将配置电缆的DB-9(或DB-25)孔式插头接到要对路由器进展配置的微机或终端的串口上。

备注:登陆交换机的方法与路由器的一致,现仅用路由器举1.1.2设置微机或终端的参数〔进入路由器或交换机〕1〕翻开微机〔笔记本电脑〕或终端。

如果使用微机进展配置,需要在微机上运行终端仿真程序,如Windows的超级终端。

2〕第二步:设置终端参数a、命名此终端 H3C或者自己想命的名b、选择串口一般选用口,常选用1c、设置终端具体参数(此处点击“默认值〞即可)d、翻开路由器的电源,路由器进展启动e、当路由器启动完毕后,回车几下,当出现<H3C>时即可配置路由器。

1.2路由器根本调试命令1.2.1使用本地用户进展telnet登录的认证<H3C> system-view 进入系统视图[H3C]telnet server enable 翻开路由器的telnet功能[H3C]configure-user count 5设置允许同时配置路由器的用户数[H3C]local-user telnet 添加本地用户(此处为telnet用户登陆时使用的用户名)[H3C-luser-telnet]password simple h3c 设置telnet用户登陆时所使用的密码[H3C-luser-telnet]service-type telnet 设置本地用户的效劳类型(此处为telnet)[H3C-luser-telnet]level 3 设置本地用户的效劳级别[H3C-luser-telnet]quit 退出本地用户视图[H3C][H3C]user-interface vty 0 4 进入用户视图[H3C-ui-vty0-4]authentication-mode scheme 选择“scheme〞认证方式备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.2路由器接口的配置为接口配置ip地址<H3C> system-view 进入系统视图[H3C] interface serial 3/0 进入*个端口[H3C-Serial3/0] ip address 为该端口设置ip地址[H3C-Serial3/0] undo shutdown 对该端口进展复位[H3C-Serial3/0] quit 退回到系统视图[H3C]备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.3静态路由或默认路由的配置<H3C> system-view 进入系统视图[H3C]ip route-static 192.168.1.0 255.255.255.0 192.168.0.1 添加一条静态路由[H3C]ip route-static 0.0.0.0 0.0.0.0 192.168.0.1 添加一条默认路由备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.3配置文件的管理display current-configuration 显示当前的配置文件<H3C>save 保存配置文件display interface GigabitEthernet 0/0 查看*端口的状态备注:display命令可以在任何视图下进展红色局部可以由客户自行设置,此处仅做举例时使用!交换机的配置文件管理与路由器一样,故交换机的配置幻灯片中不再做举例。

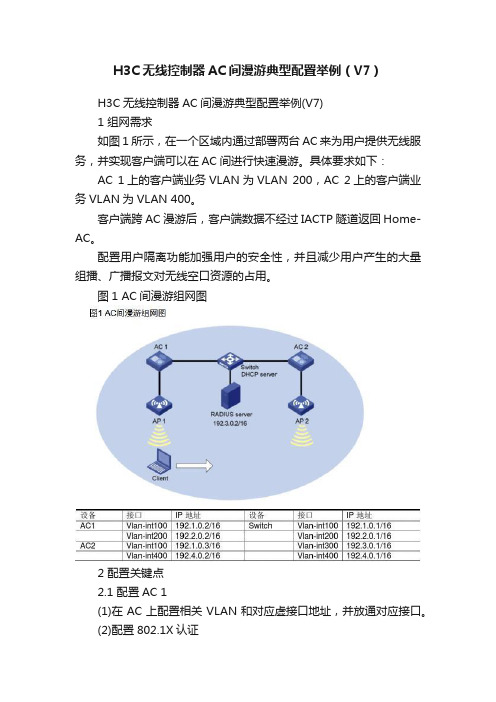

H3C无线控制器AC间漫游典型配置举例(V7)

H3C无线控制器AC间漫游典型配置举例(V7)H3C无线控制器AC间漫游典型配置举例(V7)1 组网需求如图1所示,在一个区域内通过部署两台AC来为用户提供无线服务,并实现客户端可以在AC间进行快速漫游。

具体要求如下:AC 1上的客户端业务VLAN为VLAN 200,AC 2上的客户端业务VLAN为VLAN 400。

客户端跨AC漫游后,客户端数据不经过IACTP隧道返回Home-AC。

配置用户隔离功能加强用户的安全性,并且减少用户产生的大量组播、广播报文对无线空口资源的占用。

图1 AC间漫游组网图2 配置关键点2.1 配置AC 1(1)在AC上配置相关VLAN和对应虚接口地址,并放通对应接口。

(2)配置802.1X认证# 选择802.1X认证方式为EAP。

[AC1] dot1x authentication-method eap#配置radius认证,配置radius服务器的IP地址、秘钥及radius 报文发送的源地址。

[AC1] radius scheme office[AC1-radius-office] primary authentication 192.3.0.2[AC1-radius-office] primary accounting 192.3.0.2[AC1-radius-office] key authentication 12345678[AC1-radius-office] key accounting 12345678[AC1-radius-office] nas-ip 192.1.0.2#创建名为office的ISP域,配置认证、计费、授权方案。

[AC1] domain office[AC1-isp-office] authentication lan-access radius-scheme office [AC1-isp-office] authorization lan-access radius-scheme office [AC1-isp-office] accounting lan-access radius-scheme office (3)配置无线接入服务,配置dot1x认证[AC1] wlan service-template 1[AC1-wlan-st-1] ssid service[AC1-wlan-st-1] vlan 200[AC1-wlan-st-1] client forwarding-location ac[AC1-wlan-st-1] akm mode dot1x[AC1-wlan-st-1] client-security authentication-mode dot1x [AC1-wlan-st-1] dot1x domain office[AC1-wlan-st-1] cipher-suite ccmp[AC1-wlan-st-1] security-ie rsn[AC1-wlan-st-1] service-template enable(4)配置AP[AC1] wlan ap ap1 model WA4320i-ACN[AC1-wlan-ap-ap1] serial-id 210235A1GQC14C000225[AC1-wlan-ap-ap1] radio 1[AC1-wlan-ap-ap1-radio-1] service-template 1[AC1-wlan-ap-ap1-radio-1] radio enable[AC1-wlan-ap-ap1-radio-1] quit[AC1-wlan-ap-ap1] quit(5)配置漫游功能# 创建漫游组1,并进入漫游组视图。

XX公司H3C-F100-M-G配置(命令行)

XX公司H3C-F100-M-G配置(命令行)一、上网设置:#域配置zone name Management id 0priority 100import interface GigabitEthernet0/0zone name Local id 1priority 100zone name Trust id 2priority 85import interface GigabitEthernet0/2zone name DMZ id 3priority 50zone name Untrust id 4priority 5import interface Dialer1import interface GigabitEthernet0/3import interface GigabitEthernet0/4import interface GigabitEthernet0/5#内网网关interface GigabitEthernet0/2ip address 192.168.100.254 255.255.0.0 port link-mode route nat outbound 3090#电信出口interface GigabitEthernet0/3port link-mode routeip address 219.137.182.2xx 255.255.255.248 nat outbound 2000 address-group 1#联通出口interface GigabitEthernet0/4port link-mode routeip address 218.107.10.xx 255.255.255.248 nat outbound 2000 address-group 2#PPPOE电信ADSLinterface GigabitEthernet0/5port link-mode routepppoe-client dial-bundle-number 1#设定拨号访问组的拨号控制列表dialer-rule 1 ip permit#PPPOE配置interface Dialer1nat outbound 2000link-protocol ppp*******************************ppp chap password cipher $c$3$cft8cT2sYcO4XYUDKRgfw0R0HOSTSDh69HbN ppp pap ********************************************$c$3$mXUOjqFP3BKfa52muz92y7JBlMMsjjNzxGVLppp ipcp dns requestip address ppp-negotiatedialer user pppoeclientdialer-group 1dialer bundle 1#DNS服务器和DNS代理dns resolvedns proxy enabledns server 202.96.128.166dns server 8.8.8.8#NAT动态地址池nat address-group 1 219.137.182.2xx 219.137.182.206 level 1 nat address-group 2 218.107.10.44 218.107.10.46 level 1#NAT使用的ACLacl number 2000rule 0 permit source 192.168.0.0 0.0.255.255#出口路由ip route-static 0.0.0.0 0.0.0.0 Dialer1ip route-static 0.0.0.0 0.0.0.0 219.137.182.201ip route-static 0.0.0.0 0.0.0.0 218.107.10.41 preference 100二、策略路由#策略路由使用的ACLacl number 3088 //匹配内部服务器地址rule 0 permit ip source 192.168.16.39 0rule 1 permit ip source 192.168.100.1 0rule 2 permit ip source 192.168.100.161 0rule 3 permit ip source 192.168.100.162 0rule 4 permit ip source 192.168.100.164 0rule 101 deny ipacl number 3089 //匹配内网用户地址段rule 0 permit ip source 192.168.0.0 0.0.255.255rule 101 deny ip#新建策略路由policy-based-route wan permit node 10if-match acl 3088apply ip-address next-hop 219.137.182.201 //服务器走电信出口policy-based-route wan permit node 11if-match acl 3089apply ip-address next-hop 218.107.10.41 //内网用户走联通出口#策略路由的应用interface GigabitEthernet0/2ip policy-based-route wan三、外网访问内部服务器NATinterface GigabitEthernet0/3nat server protocol tcp global 219.137.182.2xx 5872 inside 192.168.100.164 5872 nat server protocol tcp global 219.137.182.2xx 81 inside 192.168.100.164 81nat server protocol tcp global 219.137.182.2xx 89 inside 192.168.100.1 89nat server protocol tcp global 219.137.182.2xx 5366 inside 192.168.100.162 5366 nat server 1 protocol tcp global current-interface 8081 inside 192.168.100.162 8081 nat server protocol tcp global 219.137.182.2xx 8088 inside 192.168.100.1 8088 ip address 219.137.182.2xx 255.255.255.248#interface GigabitEthernet0/4nat server protocol tcp global 218.107.10.xx 8088 inside 192.168.100.1 8088nat server protocol tcp global 218.107.10.xx 81 inside 192.168.100.164 81nat server protocol tcp global 218.107.10.xx 5872 inside 192.168.100.164 5872 nat server 1 protocol tcp global current-interface 89 inside 192.168.100.1 89nat server 2 protocol tcp global current-interface 5366 inside 192.168.100.162 5366 nat server 3 protocol tcp global current-interface 8081 inside 192.168.100.162 8081 #允许Untrust区域访问内网服务器地址组地址interzone source Untrust destination Trustrule 0 permitsource-ip any_addressdestination-ip server_groupservice any_servicerule enable四、内网用户通过公网地址访问内部服务器NAT#公网地址访问内网服务器NAT使用的ACLacl number 3090rule 0 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.16.39 0rule 1 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.100.1 0rule 2 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.100.161 0 rule 3 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.100.162 0 rule 4 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.100.164 0acl number 3091rule 0 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.16.39 0rule 1 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.100.1 0rule 2 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.100.161 0rule 3 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.100.162 0 rule 4 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.100.164 0 rule 5 permit ip source 192.168.16.39 0 destination 192.168.0.0 0.0.255.255rule 6 permit ip source 192.168.100.1 0 destination 192.168.0.0 0.0.255.255rule 7 permit ip source 192.168.100.161 0 destination 192.168.0.0 0.0.255.255 rule 8 permit ip source 192.168.100.162 0 destination 192.168.0.0 0.0.255.255 rule 9 permit ip source192.168.100.164 0 destination 192.168.0.0 0.0.255.255 interface GigabitEthernet0/2nat outbound 3090nat server protocol tcp global 219.137.182.2xx 8088 inside 192.168.100.1 8088 nat server protocol tcp global 218.107.10.xx 8088 inside 192.168.100.1 8088nat server protocol tcp global 218.107.10.xx 81 inside 192.168.100.164 81nat server protocol tcp global 219.137.182.2xx 81 inside 192.168.100.164 81#匹配源地址为内网服务器目的地址为内网用户地址的数据包不作下一跳修改policy-based-route wan deny node 9if-match acl 3091五、IPSec VPN#IPSec匹配流量acl number 3501rule 0 permit ip source 192.168.0.0 0.0.255.255 destination 192.160.10.0 0.0.0.255 acl number 3502rule 0 permit ip source 192.168.0.0 0.0.255.255 destination 192.160.55.0 0.0.0.255 #IKE本端名称ike local-name f100#健康检测ike dpd to_fg100_dpdtime-out 3#第一阶段ike提议ike proposal 1encryption-algorithm 3des-cbcdh group2authentication-algorithm md5#ike proposal 2encryption-algorithm 3des-cbcdh group2#第一阶段IKE对等体预共享密钥野蛮模式ike peer to_fg100_peerexchange-mode aggressivepre-shared-key cipher $c$3$UqO8Is+AdX579TINNmJkYll+lArkiRBOjfzzAg== id-type nameremote-name fg100nat traversaldpd to_fg100_dpd#第二阶段IPSec安全提议ipsec transform-set to_fg100_propencapsulation-mode tunneltransform espesp authentication-algorithm md5esp encryption-algorithm 3des#第二阶段IPSec模板ipsec policy-template to_fg100_temp 1security acl 3502ike-peer to_fg100_peertransform-set to_fg100_propsa duration traffic-based 1843200sa duration time-based 3600#创建一个policyipsec policy to_fg100_poli 1 isakmp template to_fg100_temp #把policy挂在G0/3上interface GigabitEthernet0/3ipsec policy to_fg100_poli六、SSL VPN#SSL使用的PKI证书pki entity sslcommon-name ssl#pki domain defaultcrl check disable#pki domain domainca identifier domaincertificate request from racrl check disable#SSL VPN配置ssl server-policy defaultpki-domain defaultssl server-policy access-policypki-domain domainssl server-policy h3cpki-domain h3cssl server-policy sslvpnpki-domain domain#开启SSL VPNssl-vpn server-policy access-policy ssl-vpn enable七、其他设置#管理口interface GigabitEthernet0/0port link-mode routeip address 192.168.0.1 255.255.255.0#开启telnettelnet server enable#web管理页面超时web idle-timeout 50#时间表time-range office 07:00 to 19:00 daily#配置TFTP客户端的源地址(ssl vpn证书)tftp client source interface GigabitEthernet0/0八、默认设置version 5.20, Release 5140#sysname H3C#ftp server enable#undo voice vlan mac-address 00e0-bb00-0000#vd Root id 1##本地用户local-user adminpassword cipher $c$3$oGb5I9jYxOTH14goQ9eyldWLEVvfRG8M authorization-attribute level 3service-type telnetservice-type web#允许来宾用户管理员在Web页面上创建的来宾用户加入该用户组user-group systemgroup-attribute allow-guest#interface NULL0#vlan 1#qos policy 11qos policy 1#取消指定协议的ALG功能undo alg dnsundo alg rtspundo alg h323undo alg sipundo alg sqlnetundo alg pptpundo alg ilsundo alg nbtundo alg msnundo alg qqundo alg tftpundo alg sccpundo alg gtp#命令用来使能会话双机热备功能session synchronization enable#使能密码恢复功能(默认使能)password-recovery enable#控制vty接口的登陆认证方式user-interface con 0user-interface vty 0 4 authentication-mode scheme##默认的Radius配置domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#interface GigabitEthernet0/1port link-mode route#默认域开启,名称是“system”;domain default enable system#load xml-configuration#load tr069-configuration。

H3C+L2TP+典型配置举例

H3C L2TP 典型配置举例l2tp 的呼叫可以由nas(网络接入服务器)主动发起,也可以由客户端发起。

下面将分别针对这两种情况举例说明。

2.5.1 nas-initialized vpn1. 组网需求vpn 用户访问公司总部过程如下:用户以普通的上网方式进行拨号上网。

在接入服务器(nas)处对此用户进行验证,发现是vpn 用户,则由接入服务器向lns 发起隧道连接的请求。

在接入服务器与lns 隧道建立后,接入服务器把与vpn 用户已经协商的内容作为报文内容传给lns。

lns 再根据预协商的内容决定是否接受此连接。

用户与公司总部间的通信都通过接入服务器与lns 之间的隧道进行传输。

2. 组网图3. 配置步骤(1) 用户侧的配置在用户侧,在拨号网络窗口中输入vpn 用户名vpdnuser,口令hello,拨入号码为170。

在拨号后弹出的拨号终端窗口中输入radius 验证的用户名username 和口令userpass。

(2) nas 侧的配置# 在nas 上配置拨入号码为170。

# 在radius 服务器上设置一个用户名为username、口令为userpass 的vpn 用户,并设置相应的lns 侧设备的ip 地址(本例中lns 侧与通道相连接的以太口的ip 地址为202.38.160.2)。

# 将本端的设备名称定义为lac,需要进行通道验证,通道验证密码为tunnelpwd。

(3) 防火墙(lns 侧)的配置# 设置用户名及口令(应与用户侧的设置一致)。

[h3c] local-user vpdnuser[h3c-luser-vpdnuser] password simple hello[h3c-luser-vpdnuser] service-type ppp# 对vpn 用户采用本地验证。

[h3c] domain system[h3c-isp-system] scheme local[h3c-isp-system] ip pool 1 192.168.0.2 192.168.0.100# 启用l2tp 服务,并设置一个l2tp 组。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

nat outbound 2000

nat server protocol tcp global 222.92.102.50 www inside 10.1.209.8 www

ip address 172.20.1.210 255.255.255.252

#

load xml-configuration

#

load tr069-configuration

#

user-interface con 0

user-interface vty 0 4

authentication-mode scheme

#

return

<SYZ_U200-M>

description To_S7506E-S G4/0/3

#

interface GigabitEthernet0/5

port link-mode route

description To_S7506E-S G4/0/4

#

interface GigabitEthernet1/0

port link-mode route

ip unreachables enable

#

undo alg dns

#

acl number 2000

rule 0 permit source 192.168.0.0 0.0.255.255

rule 5 permit source 10.1.0.0 0.0.255.255

#

acl number 3001

#

undo voice vlan mac-address 00e0-bb00-0000

#

domain default enable system

#

dns server 221.6.4.66

#

telnet server enable

#

ip ttl-expires enable

ip route-static 192.168.0.0 255.255.255.0 GigabitEthernet0/3 192.168.20.1

ip route-static 192.168.20.0 255.255.254.0 GigabitEthernet0/3 192.168.20.1

#

snmp-agent

snmp-agent local-engineid 800063A203C4CAD931AE02

snmp-agent community read public

snmp-agent community write private

snmp-agent sys-info version all

ip route-static 10.1.214.128 255.255.255.128 GigabitEthernet0/3 192.168.20.1

ip route-static 10.1.215.0 255.255.255.192 GigabitEthernet0/3 192.168.20.1

#

interface GigabitEthernet0/2

port link-mode route

description To_2

#

interface GigabitEthernet0/3

port link-mode route

description To_教师

nat outbound 3001

#

interface NULL0

#

interface GigabitEthernet0/0

port link-mode route

ip address 192.168.0.1 255.255.255.0

#

interface GigabitEthernet0/1

port link-mode route

#

ip route-static 0.0.0.0 0.0.0.0 GigabitEthernet0/1 172.20.1.209

ip route-static 10.1.209.0 255.255.255.0 GigabitEthernet0/3 192.168.20.1

ip route-static 10.1.214.0 255.255.255.128 GigabitEthernet0/3 192.168.20.1

authorization-attribute level 3

service-type telnet

local-user szdyzx

password cipher 9IT&@2238=;Q=^Q`MAF4<1!!

authorization-attribute level 3

service-type telnet

idle-cut disable

self-service-url disable

#

pki domain default

crl check disable

#

user-group admin

password cipher .]@USE=B,53Q=^Q`MAF4<1!!

rule 5 permit tcp source 192.168.0.0 0.0.255.255 destination 10.1.209.8 0 desti

nation-port eq www

#

vlan 1

#

domain system

access-limit disable

state active

nat server protocol tcp global 222.192.102.150 www inside 10.1.218.8 www

ip address 192.168.20.2 255.255.254.0

#

interface GigabitEthernet0/4

port link-mode route

#

interface GigabitEthernet1/1

port link-mode route

#

interface GigabitEthernet1/2

port link-mode route

#

interface GigabitEthernet1/3

port link-mode route