交换机ssh典型配置案例

核心交换机配置教程

核心交换机配置教程简介核心交换机是网络中的关键组件之一,负责处理大量数据流量和提供高可靠性的连接。

本文档将介绍如何配置核心交换机,以确保网络的稳定和高效运行。

环境准备在开始配置核心交换机之前,确保已经完成以下环境准备工作:1.获得核心交换机的访问权限;2.确保对核心交换机的管理口有物理连接;3.确保已经获得核心交换机的管理账号和密码。

步骤1:登录核心交换机使用SSH协议登录核心交换机,使用提供的管理账号和密码。

以下是使用常见的SSH客户端登录的示例命令:ssh username@交换机IP地址输入密码后,您将成功登录到核心交换机的命令行界面。

步骤2:配置管理口管理口是连接核心交换机和管理设备的接口,用于进行配置和管理操作。

在本步骤中,将配置管理口的IP地址和子网掩码。

在核心交换机的命令行界面中,执行以下命令:configure terminalinterface Management 0/0ip address 192.168.1.1 255.255.255.0no shutdownexit以上命令将为管理口配置了IP地址192.168.1.1和子网掩码255.255.255.0,并且启用了接口。

根据实际网络环境,您可能需要修改IP地址和子网掩码。

步骤3:创建VLANVLAN是虚拟局域网,可用于逻辑隔离不同的网络设备和用户。

在本步骤中,将创建一个新的VLAN。

在核心交换机的命令行界面中,执行以下命令:configure terminalvlan 10name TestVLANexit以上命令创建了一个编号为10的VLAN,并将其命名为TestVLAN。

根据实际需求,您可以创建多个VLAN,并为每个VLAN指定不同的名称。

步骤4:配置Trunk口Trunk口用于连接不同交换机之间的VLAN信息传递。

在本步骤中,将配置一个Trunk口。

在核心交换机的命令行界面中,执行以下命令:configure terminalinterface GigabitEthernet 1/1switchport mode trunkswitchport trunk allowed vlan 10exit以上命令将接口GigabitEthernet 1/1配置为Trunk口,并允许通过这个Trunk 口传递VLAN 10的信息。

中兴交换机简明配置教程

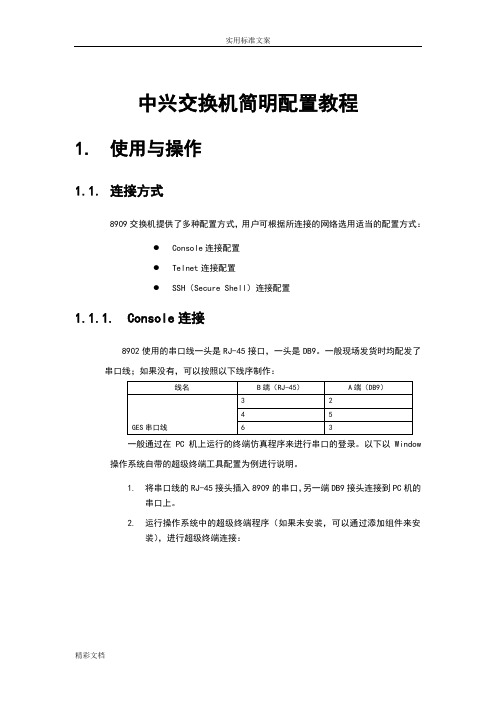

中兴交换机简明配置教程1.使用与操作1.1.连接方式8909交换机提供了多种配置方式,用户可根据所连接的网络选用适当的配置方式:Console连接配置Telnet连接配置SSH(Secure Shell)连接配置1.1.1.Console连接8902使用的串口线一头是RJ-45接口,一头是DB9。

一般现场发货时均配发了串口线;如果没有,可以按照以下线序制作:线名B端(RJ-45)A端(DB9)GES串口线32 45 63一般通过在PC机上运行的终端仿真程序来进行串口的登录。

以下以Window 操作系统自带的超级终端工具配置为例进行说明。

1.将串口线的RJ-45接头插入8909的串口,另一端DB9接头连接到PC机的串口上。

2.运行操作系统中的超级终端程序(如果未安装,可以通过添加组件来安装),进行超级终端连接:3.输入任意的名称,单击“确定”按钮出现选择端口的界面:4.一般选择连接的串口为COM1(以实际端口为准),单击“确定”按钮出现串口端口属性的界面:5.设置每秒位数为9600。

单击“确定”按钮,出现以下界面:6.切换到“设置”页签,选择终端仿真类型为VT100或自动检测,单击“确定”按钮,完成登录设置。

7.如果8909之前已启动完毕,那么回车后将出现命令行提示符;如果尚未加电完成,串口登录后还可以看到单板的启动信息,等待启动完毕后出现命令行提示符。

注:enable用户初始密码为zxr101.1.2.Telnet连接前提条件知道VLAN的IP或管理口的IP地址,登陆用户名和密码。

获取IP地址方法Vlan和管理口的IP可以通过Console连接进入8902用户模式,输入enable,密码zxr10,进入特权模式,执行show run查询配置信息,具体操作如下:ZXR10>enablePassword:ZXR10#show runBuilding configuration...!**********Before interface -- show run on RP start!*********interface vlan 201ip address mng-ip-address!username admin password Nghlr_51从以上信息中可以获知vlan 201的IP、管理口mng-ip及网络登陆用户名、密码。

三层交换机01-登录设备典型配置举例

H3C S5130-EI 登录设备典型配置举例目录1简介 (1)2配置前提 (1)3通过Console口登录设备配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (1)3.3 使用版本 (1)3.4 配置注意事项 (1)3.5 配置步骤 (2)3.6 验证配置 (3)3.7 配置文件 (3)4通过Telnet登录设备配置举例 (4)4.1 组网需求 (4)4.2 配置思路 (4)4.3 使用版本 (4)4.4 配置步骤 (4)4.5 验证配置 (5)4.6 配置文件 (7)5用户登录交换机认证及命令行授权和计费的典型配置举例 (7)5.1 组网需求 (7)5.2 配置思路 (8)5.3 使用版本 (8)5.4 配置注意事项 (8)5.5 配置步骤 (8)5.5.1 iMC的配置步骤 (8)5.5.2 设备的配置步骤 (12)5.6 验证配置 (13)5.7 配置文件 (15)6相关资料 (16)1简介本文档介绍了登录设备的典型配置案例,以及如何通过命令行授权和计费对登录的用户进行控制。

2配置前提本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解登录设备的特性。

3通过Console口登录设备配置举例3.1 组网需求主机通过配置电缆与设备的Console 口连接。

现要求:用户通过设备的Console 口登录到设备,对设备进行管理和配置,并且配置本地认证方式为AAA 认证,以提高设备的安全性。

3.2 配置思路•通过Console 口登录设备,需要使用户终端的通信参数配置和交换机Console 口的缺省配置保持一致。

•当通过Console 口采用本地认证方式登录时,由于本地用户缺省的授权用户角色为network-operator,且本地是无服务类型的。

Stelnet(ssh)登陆华为交换机配置教程

Stelnet(ssh)登陆华为交换机配置教程使用STelnet V1协议存在安全风险,建议使用STelnet V2登录设备。

通过STelnet登录设备的缺省值参数缺省值STelnet服务器功能关闭SSH服务器端口号22SSH服务器密钥对的更新周期0小时,表示永不更新SSH连接认证超时时间60秒SSH连接的认证重试次数3SSH服务器兼容低版本功能使能VTY用户界面的认证方式没有配置认证方式VTY用户界面所支持的协议Telnet协议SSH用户的认证方式认证方式是空,即不支持任何认证方式SSH用户的服务方式服务方式是空,即不支持任何服务方式SSH服务器为用户分配公钥没有为用户分配公钥用户级别VTY用户界面对应的默认命令访问级别是0 1、生成本地密钥对密钥保存在交换机中单不保存在配置文件中[Huawei]rsa ?key-pair RSA key pairlocal-key-pair Local RSA public key pair operationspeer-public-key Remote peer RSA public key configuration[Huawei]rsa local-key-pair ?create Create new local public key pairsdestroy Destroy the local public key pairs # 销毁本地密钥对[Huawei]rsa local-key-pair createThe key name will be: Huawei_HostThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,it will take a few minutes.Input the bits in the modulus[default = 512]:1024 # 密钥对长度越大,密钥对安全性就越好,建议使用最大的密钥对长度Generating keys..........++++++.++++++ ........................++++++++..........++++++++或[Huawei]dsa local-key-pair ?create Create a new local key-pairdestroy Destroy the local key-pair[Huawei]dsa local-key-pair createInfo: The key name will be: Huawei_Host_DSA.Info: The key modulus can be any one of the following : 512, 1024, 2048. Info: If the key modulus is greater than 512, it may take a few minutes. Please input the modulus [default=512]:1024Info: Generating keys...Info: Succeeded in creating the DSA host keys.----------------------查看密钥对-----------------------[Huawei]display dsa local-key-pair public============================================== =======Time of Key pair created: 11:37:32 2016/3/30Key name : Huawei_Host_DSAKey modulus : 1024Key type : DSA encryption Key============================================== =======Key code:3082019F028180A49C5EAF 906C80B1 C474CCB0 D47C6965 22DFCF3C 9602BAD8 FCE8F7E3 7A69BE18 8CB7D858 6B50EEBC 54BFB089 61A0DD31 5F7F3080 F0DB47E4 ECDCC10E 7EC18D31 35CD78F7 E002FB6B 4CB59BA5 E2CDB898 43FAD059 98B8EEA8 E7395FC7 CA9D1655 47927368 9914AF09 6CFDC125 6CC8A07F DDDE603B F31C4EA4 0B752AC7 817E877F0214CBC5C0BC 2D7B6DFE 15A7F9A3 6F6ED15B 6ECC9F27 0281806D3202E7 4DCAC5DB 97034305 8D79FDB2 76D5CAA2 C8D00C3D 666F61D4 F2E36445 4027FD04 0D61B2A3 AF3CED6B C36CC68D E8DF35F9 FAF802ED 73BCBD66 C55AE0F6 69530C14 1B33A5A1 CF77D636 75A5EF3B 264AB66E 2A8CFFB1 690E45F8 6FACF1B3 E2A11328C14BA7F3 CA0D198B 3ED94368 45BA5E89 F1ADB79E F459F826 B9A5CF6D0281807F379C46 85328DCE F9603A92 2EF0FF48 84C7560ED3E0660C B7ED2F84 39219FEB 61BDE65A F9B55D45 AEE8445F FA3F36AD 3A5310D2 36214AF1 619F61CB 31980AEE E4D6BD98 8003E903 8FD54933 26948C87CD3F7EBC E7BEAB90 9E4A3FCA D92AF70F 24E696112D2573C7 1A19AA43 A9AAF80B 3A6F3B37 CB737102744D0A49 F9636680Host public key for PEM format code:---- BEGIN SSH2 PUBLIC KEY ----AAAAB3NzaC1kc3MAAACBAKScXq+QbICxxHTMsNR8aWUi3888lgK62P zo9+N6ab4YjLfYWGtQ7rxUv7CJYaDdMV9/MIDw20fk7NzBDn7BjTE1zXj34AL7a0y1m6 XizbiYQ/rQWZi47qjnOV/Hyp0WVUeSc2iZFK8JbP3BJWzIoH/d3mA78xxOpAt1K seBfod/AAAAFQDLxcC8LXtt/hWn+aNvbtFbbsyfJwAAAIBtMgLnTcrF25cDQwWN ef2ydtXKosjQDD1mb2HU8uNkRUAn/QQNYbKjrzzta8Nsxo3o3zX5+vgC7XO8vWb FWuD2aVMMFBszpaHPd9Y2daXvOyZKtm4qjP+xaQ5F+G+s8bPioRMowUun88oNGYs +2UNoRbpeifGtt570WfgmuaXPbQAAAIB/N5xGhTKNzvlgOpIu8P9IhMdWDtPgZgy37 S+EOSGf62G95lr5tV1FruhEX/o/Nq06UxDSNiFK8WGfYcsxmAru5Na9mIAD6QOP1 UkzJpSMh80/frznvquQnko/ytkq9w8k5pYRLSVzxxoZqkOpqvgLOm87N8tzcQJ0TQ pJ+WNmgA==---- END SSH2 PUBLIC KEY ----Public key code for pasting into OpenSSH authorized_keys file :ssh-dssAAAAB3NzaC1kc3MAAACBAKScXq+QbICxxHTMsNR8aWUi3888lgK62P zo9+N6ab4YjLfYWGtQ7rxUv7CJYaDdMV9/MIDw20fk7NzBDn7BjTE1zXj34AL7a0y1m6XizbiYQ/r QWZi47qjnOV/Hyp0WVUeSc2iZFK8JbP3BJWzIoH/d3mA78xxOpAt1KseBfod/AAAAFQDLxcC8LXtt/h Wn+aNvbtFbbsyfJwAAAIBtMgLnTcrF25cDQwWNef2ydtXKosjQDD1mb2HU8uNkRUAn/QQNYbKjrzz ta8Nsxo3o3zX5+vgC7XO8vWbFWuD2aVMMFBszpaHPd9Y2daXvOyZKtm4qjP+xaQ5F+G+s8bPioRMow Uun88oNGYs+2UNoRbpeifGtt570WfgmuaXPbQAAAIB/N5xGhTKNzvlgOpIu8P9IhMdWDtPgZgy37S+EOSG f62G95lr5tV1FruhEX/o/Nq06UxDSNiFK8WGfYcsxmAru5Na9mIAD6QOP1UkzJpSMh80/frznvquQnko/ ytkq9w8k5pYRLSVzxxoZqkOpqvgLOm87N8tzcQJ0TQpJ+WNmgA== dsa-key[Huawei]2、打开STelnet服务器功能[Huawei]stelnet server enable3、配置SSH服务器端口号[Huawei]ssh server port ?INTEGER<22,1025-55535> Set the port number, the default value is 224、配置密钥对更新时间[Huawei]ssh server rekey-interval ?INTEGER<0-24> Set the interval (in hours), the default value is 0, which means the server will not generate the new key automatically5、配置SSH认证超时时间[Huawei]ssh server timeout ?INTEGER<1-120> Set the authentication timeout, the default value is 60 seconds6、配置SSH认证重试次数配置SSH认证重试次数用来设置SSH用户请求连接的认证重试次数,防止非法用户登录。

华为交换机 s5700 SSH 配置

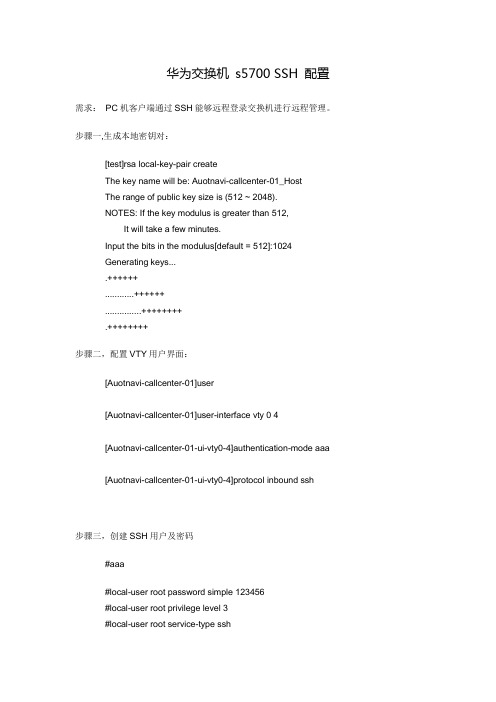

华为交换机s5700 SSH 配置需求:PC机客户端通过SSH能够远程登录交换机进行远程管理。

步骤一,生成本地密钥对:[test]rsa local-key-pair createThe key name will be: Auotnavi-callcenter-01_HostThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Input the bits in the modulus[default = 512]:1024Generating keys....++++++............++++++...............++++++++.++++++++步骤二,配置VTY用户界面:[Auotnavi-callcenter-01]user[Auotnavi-callcenter-01]user-interface vty 0 4[Auotnavi-callcenter-01-ui-vty0-4]authentication-mode aaa[Auotnavi-callcenter-01-ui-vty0-4]protocol inbound ssh步骤三,创建SSH用户及密码#aaa#local-user root password simple 123456#local-user root privilege level 3#local-user root service-type ssh步骤四: 配置ssh用户的认证方式和服务方式[Quidway] ssh user 用户名authentication-type password或[Quidway] ssh authentication-type default password #如果用户过多可直接设置默认的认证方式[Quidway] ssh user username service-type {sftp | stelnet | all } #这步骤没有配置,可能出现server refused to start a shell/command.步骤五:使能ssh服务[Quidway] stelnet server enable。

中兴交换机简明配置教程

中兴交换机简明配置教程1.使用与操作1.1.连接方式8909交换机提供了多种配置方式,用户可根据所连接的网络选用适当的配置方式:●Console连接配置●Telnet连接配置●SSH(Secure Shell)连接配置1.1.1.Console连接8902使用的串口线一头是RJ-45接口,一头是DB9。

一般现场发货时均配发了串口线;如果没有,可以按照以下线序制作:一般通过在PC机上运行的终端仿真程序来进行串口的登录。

以下以Window 操作系统自带的超级终端工具配置为例进行说明。

1.将串口线的RJ-45接头插入8909的串口,另一端DB9接头连接到PC机的串口上。

2.运行操作系统中的超级终端程序(如果未安装,可以通过添加组件来安装),进行超级终端连接:3.输入任意的名称,单击“确定”按钮出现选择端口的界面:4.一般选择连接的串口为COM1(以实际端口为准),单击“确定”按钮出现串口端口属性的界面:5.设置每秒位数为9600。

单击“确定”按钮,出现以下界面:6.切换到“设置”页签,选择终端仿真类型为VT100或自动检测,单击“确定”按钮,完成登录设置。

7.如果8909之前已启动完毕,那么回车后将出现命令行提示符;如果尚未加电完成,串口登录后还可以看到单板的启动信息,等待启动完毕后出现命令行提示符。

注:enable用户初始密码为zxr101.1.2.Telnet连接●前提条件知道VLAN的IP或管理口的IP地址,登陆用户名和密码。

●获取IP地址方法Vlan和管理口的IP可以通过Console连接进入8902用户模式,输入enable,密码zxr10,进入特权模式,执行show run查询配置信息,具体操作如下:ZXR10>enablePassword:ZXR10#show runBuilding configuration...!**********Before interface -- show run on RP start!*********interface vlan 201ip address 192.168.51.113 255.255.255.0!nvram mng-ip-address 128.0.17.8 255.0.0.0!username admin password Nghlr_51从以上信息中可以获知vlan 201的IP、管理口mng-ip及网络登陆用户名、密码。

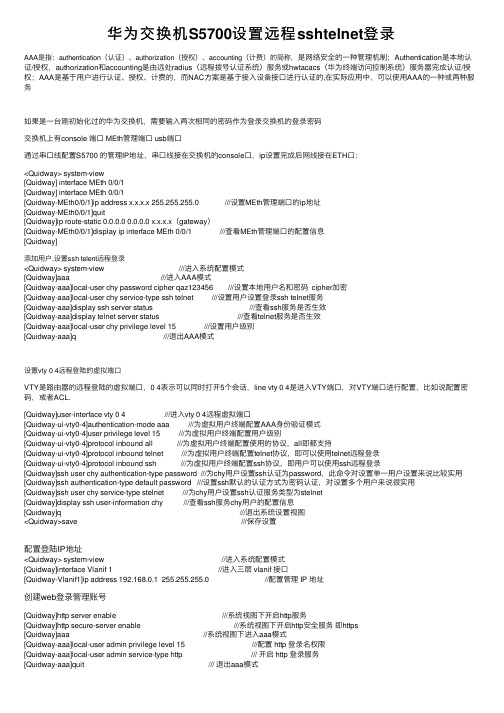

华为交换机S5700设置远程sshtelnet登录

华为交换机S5700设置远程sshtelnet登录AAA是指:authentication(认证)、authorization(授权)、accounting(计费)的简称,是⽹络安全的⼀种管理机制;Authentication是本地认证/授权,authorization和accounting是由远处radius(远程拨号认证系统)服务或hwtacacs(华为终端访问控制系统)服务器完成认证/授权;AAA是基于⽤户进⾏认证、授权、计费的,⽽NAC⽅案是基于接⼊设备接⼝进⾏认证的,在实际应⽤中,可以使⽤AAA的⼀种或两种服务如果是⼀台刚初始化过的华为交换机,需要输⼊两次相同的密码作为登录交换机的登录密码交换机上有console 端⼝ MEth管理端⼝ usb端⼝通过串⼝线配置S5700 的管理IP地址,串⼝线接在交换机的console⼝,ip设置完成后⽹线接在ETH⼝:<Quidway> system-view[Quidway] interface MEth 0/0/1[Quidway] interface MEth 0/0/1[Quidway-MEth0/0/1]ip address x.x.x.x 255.255.255.0 ///设置MEth管理端⼝的ip地址[Quidway-MEth0/0/1]quit[Quidway]ip route-static 0.0.0.0 0.0.0.0 x.x.x.x(gateway)[Quidway-MEth0/0/1]display ip interface MEth 0/0/1 ///查看MEth管理端⼝的配置信息[Quidway]添加⽤户,设置ssh telent远程登录<Quidway> system-view ///进⼊系统配置模式[Quidway]aaa ///进⼊AAA模式[Quidway-aaa]local-user chy password cipher qaz123456 ///设置本地⽤户名和密码 cipher加密[Quidway-aaa]local-user chy service-type ssh telnet ///设置⽤户设置登录ssh telnet服务[Quidway-aaa]display ssh server status ///查看ssh服务是否⽣效[Quidway-aaa]display telnet server status ///查看telnet服务是否⽣效[Quidway-aaa]local-user chy privilege level 15 ///设置⽤户级别[Quidway-aaa]q ///退出AAA模式设置vty 0 4远程登陆的虚拟端⼝VTY是路由器的远程登陆的虚拟端⼝,0 4表⽰可以同时打开5个会话,line vty 0 4是进⼊VTY端⼝,对VTY端⼝进⾏配置,⽐如说配置密码,或者ACL.[Quidway]user-interface vty 0 4 ///进⼊vty 0 4远程虚拟端⼝[Quidway-ui-vty0-4]authentication-mode aaa ///为虚拟⽤户终端配置AAA⾝份验证模式[Quidway-ui-vty0-4]user privilege level 15 ///为虚拟⽤户终端配置⽤户级别[Quidway-ui-vty0-4]protocol inbound all ///为虚拟⽤户终端配置使⽤的协议,all即都⽀持[Quidway-ui-vty0-4]protocol inbound telnet ///为虚拟⽤户终端配置telnet协议,即可以使⽤telnet远程登录[Quidway-ui-vty0-4]protocol inbound ssh ///为虚拟⽤户终端配置ssh协议,即⽤户可以使⽤ssh远程登录[Quidway]ssh user chy authentication-type password ///为chy⽤户设置ssh认证为password,此命令对设置单⼀⽤户设置来说⽐较实⽤[Quidway]ssh authentication-type default password ///设置ssh默认的认证⽅式为密码认证,对设置多个⽤户来说很实⽤[Quidway]ssh user chy service-type stelnet ///为chy⽤户设置ssh认证服务类型为stelnet[Quidway]display ssh user-information chy ///查看ssh服务chy⽤户的配置信息[Quidway]q ///退出系统设置视图<Quidway>save ///保存设置配置登陆IP地址<Quidway> system-view //进⼊系统配置模式[Quidway]interface Vlanif 1 //进⼊三层 vlanif 接⼝[Quidway-Vlanif1]ip address 192.168.0.1 255.255.255.0 //配置管理 IP 地址创建web登录管理账号[Quidway]http server enable ///系统视图下开启http服务[Quidway]http secure-server enable ///系统视图下开启http安全服务即https[Quidway]aaa //系统视图下进⼊aaa模式[Quidway-aaa]local-user admin privilege level 15 ///配置 http 登录名权限[Quidway-aaa]local-user admin service-type http /// 开启 http 登录服务[Quidway-aaa]quit /// 退出aaa模式创建vlan<Quidway>system-view ///进⼊系统配置模式[Quidway]vlan 10 ///创建vlan 10[Quidway-vlan10]quit ///退出系统配置模式[Quidway]interface Vlanif 10 ///进⼊配置vlan 10的模式[Quidway-Vlanif10]ip address 192.168.0.1 255.255.255.0 ///为vlan 10配置IP地址和掩码[Quidway-vlan10]quit ///退出系统配置模式[Quidway-GigabitEthernet0/0/2] ///进⼊端⼝2[Quidway-GigabitEthernet0/0/2]port link-type access ///端⼝类型设置为access[Quidway-GigabitEthernet0/0/2]port default vlan 10 ///将port加⼊到我们创建好的vlan 10[Quidway-GigabitEthernet0/0/2]display vlan ///查看配置的vlan信息[Quidway]q ///退出系统设置视图批量创建vlan<Quidway>system-view ///进⼊系统配置模式[Quidway]vlan batch 2 to 19 ///批量创建vlan 2-19 ,系统都会有⼀个默认的vlan 1 [Quidway]display vlan ///查看vlan信息[Quidway]q ///退出系统设置视图批量删除vlan<Quidway>system-view ///进⼊系统配置模式[Quidway]undo vlan batch 2 to 19 ///批量删除vlan 2-19 ,系统都会有⼀个默认的vlan 1[Quidway]display vlan ///查看vlan信息[Quidway]q ///退出系统设置视图批量把端⼝加⼊到vlan 10<Quidway>system-view ///进⼊系统配置模式[Quidway]interface range GigabitEthernet 0/0/1 to GigabitEthernet 0/0/6///将1⼝到6⼝添加到port-group,此处系统默认的给1⼝到6⼝添加到1个组⾥了。

h3c交换机SSH配置方法剖析

h3c交换机SSH配置方法1、生成密钥rsa local-key-pair create2、创建SSH用户local-user sshpassword cipher h3c_^*)!!^%service-type ssh level 3quit3、指定SSH用户认证方式及服务类型ssh user ssh authentication-type passwordssh user ssh service-type stelnet4、在VTY接口下指定用SSH协议登陆user-interface vty 0authentication-mode schemeprotocol inbound sshquit3. 配置步骤(1)配置SSH服务器Switch# 生成RSA密钥对,并启动SSH服务器。

<Switch> system-view[Switch] public-key local create rsa[Switch] ssh server enable# 配置VLAN接口1的IP地址,客户端将通过该地址连接SSH服务器。

[Switch] interface vlan-interface 1[Switch-Vlan-interface1] ip address 192.168.1.40 255.255.255.0 [Switch-Vlan-interface1] quit# 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置Switch上远程用户登录协议为SSH。

[Switch-ui-vty0-4] protocol inbound ssh[Switch-ui-vty0-4] quit# 创建本地用户client001,并设置用户访问的命令级别为3。

HC路由器交换机SSH配置步骤

HC路由器交换机SSH配置步骤配置SSH(Secure Shell)是为了通过加密通信方式远程管理和维护网络设备。

下面是配置HC路由器和交换机SSH的步骤:1.登录设备首先,使用终端模拟器(如Putty、SecureCRT等)通过串口或Telnet方式登录到HC路由器或交换机。

2.进入特权模式输入用户名和密码以进入设备的用户模式。

然后,通过输入`enable`或`en`命令进入特权模式。

3.进入全局配置模式输入`configure terminal`或`conf t`命令,进入全局配置模式。

4.生成RSA密钥输入`crypto key generate rsa`命令,并选择密钥大小(通常为1024位或2048位)以生成RSA密钥对。

例如,输入`crypto key generate rsa modulus 2048`。

5.配置域名6.生成加密密钥输入`crypto key generate dsa`或`crypto key generate ecdsa`命令,根据设备支持的加密算法生成DSA或ECDSA密钥。

7.设置SSH版本输入`ip ssh version 2`命令,将SSH版本设置为2,这是较新且更安全的版本。

8.配置SSH登录方式输入`line vty 0 15`命令,进入设备的虚拟终端行配置模式。

然后,输入`login local`命令以使用本地数据库验证登录。

9.配置SSH超时时间10.配置SSH登录过期时间输入`aaa authentication login ssh local`命令,将SSH登录的过期时间设置为本地认证。

11.保存配置并退出输入`end`命令返回到全局配置模式,然后输入`write memory`或`copy running-config startup-config`命令,保存配置到闪存中。

12.测试SSH连接以上是在HC路由器和交换机中配置SSH的步骤。

配置完毕后,您将能够通过SSH安全地远程管理和维护这些网络设备。

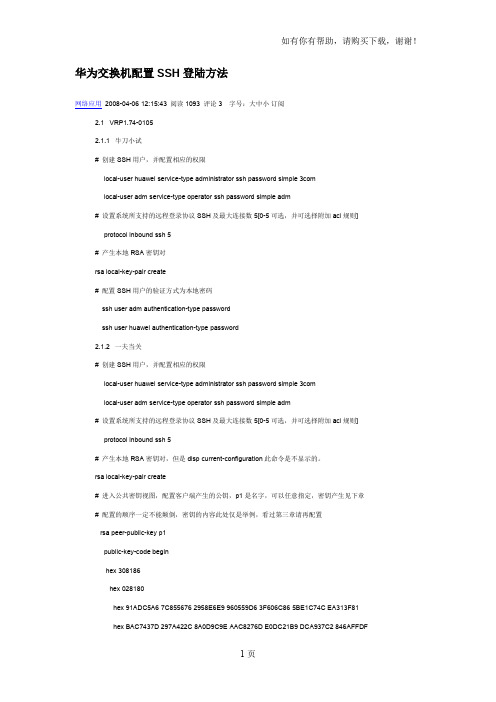

华为交换机配置SSH登陆方法

华为交换机配置SSH登陆方法网络应用2008-04-06 12:15:43 阅读1093 评论3 字号:大中小订阅2.1 VRP1.74-01052.1.1 牛刀小试# 创建SSH用户,并配置相应的权限local-user huawei service-type administrator ssh password simple 3comlocal-user adm service-type operator ssh password simple adm# 设置系统所支持的远程登录协议SSH及最大连接数5[0-5可选,并可选择附加acl规则] protocol inbound ssh 5# 产生本地RSA密钥对rsa local-key-pair create# 配置SSH用户的验证方式为本地密码ssh user adm authentication-type passwordssh user huawei authentication-type password2.1.2 一夫当关# 创建SSH用户,并配置相应的权限local-user huawei service-type administrator ssh password simple 3comlocal-user adm service-type operator ssh password simple adm# 设置系统所支持的远程登录协议SSH及最大连接数5[0-5可选,并可选择附加acl规则] protocol inbound ssh 5# 产生本地RSA密钥对,但是disp current-configuration此命令是不显示的。

rsa local-key-pair create# 进入公共密钥视图,配置客户端产生的公钥,p1是名字,可以任意指定,密钥产生见下章# 配置的顺序一定不能颠倒,密钥的内容此处仅是举例,看过第三章请再配置rsa peer-public-key p1public-key-code beginhex 308186hex 028180hex 91ADC5A6 7C855676 2958E6E9 960559D6 3F606C86 5BE1C74C EA313F81hex BAC7437D 297A422C 8A0D9C9E AAC8276D E0DC21B9 DCA937C2 846AFFDFhex 987AEFE1 6204CC63 0C881FC1 7848297C 82B0B443 5EEDA260 27A7B744 hex 3280B68E 84194DCD 78D89B9E 35EF76C2 B382A538 80DBBA80 60219F04 hex E5034168 60EEC72A 53598B6F FB3A5365hex 0201hex 25public-key-code end# 配置SSH用户的验证方式为RSA方式,all同时包含了RSA和password方式ssh user adm authentication-type rsassh user huawei authentication-type all2.1.3 不要忘记# 本地管理员权限用户[使用console口登录],这个不需密码local-user 3com service-type administrator# 本地管理员权限用户[使用console口登录],这个需要密码local-user a service-type administrator password simple a# 既然配置成功了SSH,那就关掉telnet吧[允许telnet用户数为0]protocol inbound telnet 0#AAA需要打开aaa-enable2.1.4 选配的参数# 设置服务器密钥的更新时间,路由器缺省不对服务器密钥进行更新。

cisco交换机上配置SSH

cisco交换机上配置SSHcisco思科是全球领先的大品牌,相信很多人也不陌生,那么你知道cisco交换机上配置SSH吗?下面是小编整理的一些关于cisco交换机上配置SSH的相关资料,供你参考。

cisco交换机上配置SSH:在Cisco路由器产品系列中只有7200系列、7500系列和12000系列(GSR)等高端产品的IOS支持SSH.一般支持SSH的IOS 版本文件名中都带有K3或者K4字样,K3 代表56bit SSH 加密,K4代表168bit SSH加密。

如我省省网GSR 12016和12008上用的IOS 就是一个支持56bit SSH 加密的版本。

目前Cisco的产品只支持SSH-1,还不支持SSH-2.下面以GSR 12008为例详细介绍SSH-1的配置方法(斜体字为配置输入的命令):①配置hostname和ip domain-name:Router#configure terminalRouter(config)#hostname TEST-GSR12008TEST-GSR12008(config)#ip domain-name ②配置登录用户名和密码(以本地认证为例):TEST-GSR12008(config)#username test password 0 test 注:添加一个用户:test,口令:testTEST-GSR12008(config)#line vty 0 4TEST-GSR12008(config-line)#login local在这两部分做完以后,用show run命令就能够看到:hostname TEST-GSR12008boot system flash gsr-k3p-mz.120-14.S.binenable secret 5 $1$DMyW$gdSIOkCr7p8ytwcRwtnJG. enable password 7 094F47C31A0A!username test password 7 0835495D1Dclock timezone PRC 16redundancymain-cpuauto-sync startup-config!!!!ip subnet-zerono ip fingerip domain-name ip name-server 202.101.224.68ip name-server 202.101.226.68!③配置SSH服务:TEST-GSR12008(config)#crypto key generate rsaThe name for the keys will be: 注:SSH的关键字名就是hostname + . +ip domain-name Choose the size of the key modulus in the range of 360 to 2048 for yourGeneral Purpose Keys. Choosing a key modulus greater than 512 may takea few minutes.How many bits in the modulus [512]: 注:选择加密位数,用默认就行了Generating RSA keys ...[OK]TEST-GSR12008(config)#endTEST-GSR12008#writeBuilding configuration...这时候用show run命令可以看到:ip subnet-zerono ip fingerip domain-name ip name-server 202.101.224.68 ip name-server 202.101.226.68 ip ssh time-out 120ip ssh authentication-retries 3!用命令show ip ssh也能看到:SSH Enabled - version 1.5Authentication timeout: 120 secs; Authentication retries: 3现在SSH服务已经启动,如果需要停止SSH服务,用以下命令:TEST-GSR12008(config)#crypto key zeroize rsa④设置SSH参数配置好了SSH之后,通过show run命令我们看到SSH默认的参数:超时限定为120秒,认证重试次数为3次,可以通过下面命令进行修改:TEST-GSR12008(config)#ip ssh {[time-out seconds]} | [authentication-retries interger]}如果要把超时限定改为180秒,则应该用:TEST-GSR12008(config)# ip ssh time-out 180 如果要把重试次数改成5次,则应该用:TEST-GSR12008(config)# ip ssh authentication-retries 5这样,SSH已经在路由器上配置成功了,就能够通过SSH 进行安全登录了看过文章“cisco交换机上配置SSH”的人还看了:1.cisco思科路由器设置2.思科路由器怎么进入思科路由器怎么设置3.思科路由器控制端口连接图解4.思科路由器基本配置教程5.如何进入cisco路由器6.cisco怎么进端口7.cisco如何看未接来电8.cisco常用命令9.详解思科route print10.思科路由器恢复出厂配置的方法有哪些。

S5600系列交换机作为SSH Server的配置

S5600系列交换机作为SSH Server的配置一、组网需求:PC终端(SSH Client)上运行支持SSH2.0的客户端软件,与交换机(SSH Server)建立本地连接,更大限度地保证数据信息交换的安全。

二、组网图三、配置步骤:(1)生成本地RSA密钥。

<Switch>system-view[Switch] rsa local-key-pair create//如果此前已完成生成本地密钥对的配置,可以略过此步操作。

(2)设置用户登录认证方式。

下面按照两种认证方式分别进行配置。

第一种方式:password认证。

# 设置用户接口上的认证模式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置用户接口上支持SSH协议。

[Switch-ui-vty0-4] protocol inbound ssh# 指定用户client001的登录协议为SSH,认证方式为password,认证密码为abc。

[Switch] local-user client001[Switch-luser-client001] password simple abc[Switch-luser-client001] service-type ssh[Switch-luser-client001] quit[Switch] ssh user client001 authentication-type password第二种方式:RSA公钥认证。

# 设置用户接口上的认证模式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置用户接口上支持SSH协议。

[Switch-ui-vty0-4] protocol inbound ssh# 指定用户client002的登录协议为SSH,认证方式为RSA公钥认证。

思科认证CiSCO交换机配置与SSH登陆操作命令详解

思科认证CiSCO交换机配置与SSH登陆操作命令详解本⽂实例讲述了思科认证CiSCO 交换机配置与SSH 登陆操作命令。

分享给⼤家供⼤家参考,具体如下:题⽬:在三层交换机上仅运⾏ SSH 服务,且⽤户名和密码的⽅式登录交换机。

(⼀)了解主机名与域名1、"主机名" 为该设备的名称2、"域名" 为该设备所属的所属者(⼆)配置主机名与域名1、进⼊特权模式ESW1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.2、配置主机名ESW1(config)#hostname rabbitrabbit(config)#3、配置域名rabbit(config)#ip domain-name ?WORD Default domain namevrf Specify VRFrabbit(config)#ip domain-name irabe.merabbit(config)#do show ip domain-nameirabe.me(三)了解什么是 line1、”line“ 命令有多个选项参数rabbit(config)#line ?<0-198> First Line numberaux Auxiliary lineconsole Primary terminal linetty Terminal controller (终端控制器)vty Virtual terminal (虚拟控制器)x/y Slot/Port for Modems2、”who“ 查看当前⾃⼰所在位置rabbit(config)#do whoLine User Host(s) Idle Location* 0 con 0 idle 00:00:00(四)配置 line 选项卡1、建⽴ ssh ⽤户rabbit(config)#aaa new-modelThe aaa new-model command causes the local username and password on the routerrabbit(config)#username cisco password 0 cisco2、配置 ssh 密码rabbit(config)#crypto key zeroize rsa清空 rsa 模式的 crypto 密码rabbit(config)#crypto key generate rsarabbit(config)#ip ssh version 2rabbit(config)#do show ip sshSSH Enabled - version 2.0Authentication timeout: 120 secs; Authentication retries: 53、配置⼀些信息rabbit(config-line)#exitrabbit(config)#ip ssh ?authentication-retries Specify number of authentication retries ( 指明 authentication 尝试次数 )break-string break-stringlogging Configure logging for SSHmaxstartups Maximum concurrent sessions allowedport Starting (or only) Port number to listen onrsa Configure RSA keypair name for SSHsource-interface Specify interface for source address in SSHconnectionstime-out Specify SSH time-out interval (指明 SSH 超时间隔)version Specify protocol version to be supported ( sshv2 Or sshv1 )4、配置 vty 传输模式rabbit(config)#line vty 0VTY是路由器的远程登陆的虚拟端⼝,0 4表⽰可以同时打开5个会话。

S3600系列交换机SSH-password方式配合HWtacacs认证的配置

S3600系列交换机SSH-password方式配合HWtacacs认证的配置一组网需求:通过SSH方式登录设备,但是必须通过远程HWtacacs认证之后,才可以登录到设备。

下面拓扑中服务器的地址为192.168.0.15/24,S5600的vlan 1虚接口地址为192.168.0.1/24,pc的地址为192.168.0.2/24,都在vlan 1内。

二组网图:三配置步骤:1.进入系统视图<H3C>system-view2.配置HWtacacs策略[H3C]hwtacacs scheme 3com[H3C-hwtacacs-3com]primary authentication 192.168.0.15[H3C-hwtacacs-3com]primary authorization 192.168.0.15[H3C-hwtacacs-3com]primary accounting 192.168.0.15[H3C-hwtacacs-3com]key authentication expert[H3C-hwtacacs-3com]key authorization expert[H3C-hwtacacs-3com]user-name-format without-domain3.配置HWtacacs认证的域名[H3C-hwtacacs-3com]quit[H3C]domain 3com4.把域跟策略对应起来[H3C-isp-3com] scheme hwtacacs-scheme Huawei[H3C-isp-3com]accounting optional5.把域3com设定为默认域[H3C-isp-3com]quit[H3C]domain default enable 3com6.创建一个虚接口地址,并且让这个虚接口up起来[H3C]inter vlan 1[H3C-vlan-interface1]ip add 192.168.0.1 247.配置ssh方式登录设备[H3C-vlan-interface1]quit[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]user privilege level 3[H3C-ui-vty0-4]protocol inbound ssh8.配置ssh的password方式,在服务器上已经配置了lelsw的用户[H3C-ui-vty0-4]quit[H3C] ssh user lelsw authentication-type password四配置关键点:1.一定要选择默认的域为新创建的域,否则会使用默认的system域。

H3C华三交换机配置SSH

H3C华三交换机配置SSH H3C v5 交换机配置ssh1、⽣成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa2、开启ssh服务[H3C]ssh server enable[H3C]user-interface vty 0 15[H3C-ui-vty0-15]authentication-mode scheme[H3C-ui-vty0-15] protocol inbound ssh3、创建⽤户创建⽤户admin,设置认证密码admin,登录协议为SSH,能访问的命令级别为level 3。

[H3C]local-user admin[H3C-luser-admin]password simple admin4,定义登录协议[H3C-luser-admin]service-type ssh5、创建⽤户级别[H3C-luser-admin]authorization-attribute level 3[H3C-luser-admin]quit[H3C]save //保存退出h3c v7交换机配置ssh1、⽣成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa2、开启ssh服务并设置⽤户接⼝上的认证模式为AAA,并让⽤户接⼝⽀持SSH协议[H3C]ssh server enable[H3C]user-interface vty 0 63[H3C-ui-vty0-15]authentication-mode scheme[H3C-ui-vty0-15] protocol inbound ssh3、创建⽤户创建⽤户admin,设置认证密码admin,登录协议为SSH,能访问的命令级别为network-admin。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

交换机SSH应用配置:

网络连接:

SSH终端与交换机建立本地连接,能ping通交换机即可。

交换机及终端配置过程:

在交换机上,SSH支持的认证方式有两种,分别为口令认证和RSA认证。

此处采用的SSH客户端为免费的putty程序。

1、口令认证方式:

交换机上的配置:

[Quidway] rsa local-key-pair create

[Quidway] user-interface vty 0 4

[Quidway-ui-vty0-4] authentication-mode scheme

[Quidway-ui-vty0-4] protocol inbound ssh

[Quidway] local-user ssh1

[Quidway-luser-ssh1] password simple huawei

[Quidway-luser-ssh1] service-type ssh

[Quidway] ssh user ssh1 authentication-type password

注:此时添加的ssh用户ssh1的级别为默认的级别1,如果想要管理交换机还需在交换机上配置super password;也可以直接配置ssh1的级别为最高的level 3:

[Quidway-luser-ssh1] service-type ssh level 3

客户端的配置:

在Host Name处输入交换机的ip地址:

交换机支持的SSH版本只能为1:

在下面的界面里面选择验证方式为SSH1,不选择验证参数:

单击Open按钮,出现登陆提示框,输入用户名及密码即可:

2、 RSA认证方式:

交换机的配置:

[Quidway] local-user ssh2

[Quidway-luser-ssh2] service-type ssh

[Quidway] user-interface vty 0 4

[Quidway-ui-vty0-4] authentication-mode sheme

[Quidway-ui-vty0-4] protocol inbound ssh

[Quidway] ssh user ssh2 authentication-type RSA

[Quidway] rsa peer-public-key rsa

[Quidway-rsa-public] public-key-code begin

[Quidway-key-code] 30818602 8180524E 0D488D01 6B5B8805 24287324 CBB9A613 [Quidway-key-code] CE644155 84CC73E5 C2055B02 457A3A86 DA794B4A A2FBE8AB [Quidway-key-code] 3AC42F47 F2F58F38 369F8985 9A15B904 03829B62 31F0EDE2 [Quidway-key-code] 8F275DC9 B48B1C64 CCB504F0 9967B7A9 991DF16B 1846C71E [Quidway-key-code] 2B61E744 CF08F7A3 BC774148 D84F7681 CF5B112D 2F219ED5 [Quidway-key-code] 9474DE71 E8C0A4FD 0C75073D F4210201 25

[Quidway-key-code] public-key-code end

[Quidway-rsa-public] peer-public-key end

[Quidway] ssh user ssh2assign rsa-key rsa

客户端配置:

首先使用一个PuTTY Key Generator的软件,生成公钥和私钥,再分别将两个密钥保存为本地文件,名为rsa和private:

由于生成的密钥是通用的格式,因此还需要将这些密钥转换成我司设备支持的格式,使用sshkey 软件将保存到本地的公钥文件rsa进行转换:

再将转换后的RSA公钥配置到交换机上

最后,打开PuTTY程序,前面的选项不变,同时要选择认证参数,打开本地保存的私钥文件private:

点击Open按钮,在提示框中只需输入用户名ssh2即可:。