数据完整性风险评估指南

数据领域安全风险评估

数据领域安全风险评估

数据领域安全风险评估是指对数据领域中存在的安全风险进行评估和分析,从而确定安全风险的严重程度和可能的影响,进而制定相应的安全措施和策略。

数据领域安全风险评估一般包括以下几个方面:

1. 数据保密性风险评估:评估数据在传输、存储和处理过程中可能遭受未经授权的访问和泄露的风险。

主要关注数据的加密措施、访问权限控制和安全传输等方面的安全风险。

2. 数据完整性风险评估:评估数据被篡改、损坏或删除的风险。

主要关注数据的备份和还原措施、数据完整性验证和防止数据篡改的安全风险。

3. 数据可用性风险评估:评估数据因网络故障、系统崩溃或其他原因导致的无法正常访问和使用的风险。

主要关注数据的冗余和备份措施、灾难恢复计划和故障转移的安全风险。

4. 数据隐私风险评估:评估数据中包含的个人敏感信息或机密信息可能被非法获取和滥用的风险。

主要关注数据的匿名化和脱敏措施、合规性要求和隐私保护政策的安全风险。

5. 数据安全管理风险评估:评估数据领域中存在的管理不善、安全策略不完善或员工不当行为等可能引发的安全风险。

主要关注数据安全管理措施、员工培训和安全合规性的安全风险。

通过对数据领域安全风险进行全面评估和分析,可以帮助组织和企业识别潜在的安全隐患,并制定相应的安全措施和策略,以降低安全风险并保护数据的安全。

基于风险的的数据完整性管理实践指南

基于风险的的数据完整性管理实践指南下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!本店铺为大家提供各种类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor. I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you! In addition, this shop provides you with various types of practical materials, such as educational essays, diary appreciation, sentence excerpts, ancient poems, classic articles, topic composition, work summary, word parsing, copy excerpts, other materials and so on, want to know different data formats and writing methods, please pay attention!基于风险的数据完整性管理实践指南引言在当今数字化时代,数据已成为企业最宝贵的资产之一。

WHO数据完整性指南2019.10(中英对照)

QAS/19.819GUIDELINE ON DATA INTEGRITY数据完整性指南(October 2019)2019 年10 月1. INTRODUCTION AND BACKGROUND前言与背景1.1. Data governance and data integrity (DI) are important elements in ensuring the reliability of data and information obtained in production and control of pharmaceutical products. The data and information should be complete as well as being attributable, legible, contemporaneous, original and accurate, commonly referred to as meeting “ALCOA” principles.数据管理与数据完整性(DI)是确保药品生产和检测期间所获得的数据和信息可靠性的重要要素。

这些数据和信息应完整,同时具有可追溯性、清晰、同步、原始和准确,一般称为符合“ALCOA”原则。

1.2. In recent years, the number of observations made regarding the integrity of data, documentation and record management practices during inspections of good manufacturing practice (GMP), good clinical practice (GCP) and good laboratory practice (GLP) has been increasing. Possible causes for this may include (i) too much reliance on human practices; (ii) the use of computerized systems that are not appropriately managed and validated; and (iii) failure to adequately review and manageoriginal data and records.近年,在 GMP、GCP 和 GLP 检查中,数据完整性、文件记录管理规范性方面的缺陷数量大大上升。

FDA数据完整性指南草案

FDA数据完整性指南草案引言:数据完整性在FDA监管领域中至关重要。

数据完整性是指数据的完备性、准确性和可靠性。

确保数据的完整性对于保证产品的质量和安全至关重要。

为了进一步规范和指导企业在数据管理和处理方面的行为,FDA制定了数据完整性指南草案。

数据完整性指南草案的目的是帮助企业建立有效的数据完整性管理系统,以确保数据的可信度和准确性。

以下是该指南草案的主要内容:1.质量管理体系建立质量管理体系是确保数据完整性的关键。

企业应该制定和实施完整的质量管理计划,包括明确的文件控制、数据审核和纠正措施等。

2.人员培训和意识企业应该确保其员工接受充分的培训,了解数据完整性的重要性以及其在产品质量和安全方面的影响。

员工还应该具备正确的操作技能,以避免误操作和数据篡改的风险。

3.数据记录和文档管理数据记录和文档管理是数据完整性的核心。

企业应该建立详细的记录和文档管理制度,包括记录源数据、审核数据和记录修订等方面的要求。

所有记录和文档都应该保持完整和准确,并且必须将其存档以备查。

4.数据安全和保密措施数据安全和保密是确保数据完整性的关键要素。

企业应该采取适当的措施来保护数据的安全,包括访问控制、密码保护和数据备份等。

另外,企业还应该建立保密协议和程序,以防止未经授权的数据访问和泄露。

5.数据审核和验证数据审核和验证是确保数据完整性的重要环节。

企业应该建立独立的审核和验证程序,以确保数据的准确性和可靠性。

审核人员需要对数据记录、文档和实验结果进行全面的检查,确保其完整性和一致性。

6.数据修订和更正如果发现数据错误或不准确,企业应该及时进行修订和更正。

修订和更正的过程应该经过合适的授权和审核,并且必须保留所有相关记录和文档,确保修订过程的可追溯性。

7.风险评估和管理企业应该进行风险评估,识别可能影响数据完整性的风险,并采取适当的管理措施来减轻这些风险。

风险管理措施应该包括纠正措施、预防措施和持续改进措施等。

结论:数据完整性是保证产品质量和安全的基石,也是FDA监管的核心要求之一、数据完整性指南草案为企业提供了建立有效的数据完整性管理系统的指导原则。

数据安全风险分析报告评估数据安全风险与提供风险管理建议

数据安全风险分析报告评估数据安全风险与提供风险管理建议【数据安全风险分析报告评估数据安全风险与提供风险管理建议】【前言】随着信息技术的迅猛发展与普及,数据的价值与重要性日益凸显,数据安全的保护变得尤为重要。

本文将对数据安全风险进行深入剖析,并提供相应的风险管理建议。

【一、数据安全风险分析】数据安全风险是指在数据的存储、传输、处理等过程中可能受到的威胁和损害。

以下将从数据安全风险的来源和影响两个方面进行分析。

1. 数据安全风险的来源a) 内部威胁:员工的不当操作、内部人员恶意行为等。

b) 外部威胁:网络攻击、恶意软件、黑客攻击等。

c) 自然灾害:火灾、水灾、地震等自然灾害对数据中心的破坏。

d) 不确定因素:政策法规的变化、新技术的出现等。

2. 数据安全风险的影响a) 数据泄露:敏感数据被未经授权的人员获取,导致个人隐私泄露、商业机密外泄等。

b) 数据损坏:数据在存储或传输过程中发生错误,导致数据丢失、数据不可用等。

c) 业务中断:因数据安全风险导致系统故障或停机,影响业务的正常运行。

d) 品牌声誉受损:数据安全问题的曝光会对组织的声誉和信任造成重大打击。

【二、数据安全风险评估】数据安全风险评估是指对数据安全风险进行定量或定性的评估,以便确定风险的严重程度和可能导致的损失。

以下是数据安全风险评估的具体步骤:1. 确定评估范围:明确评估对象的范围和边界,包括数据的类型、存储方式、处理方式等。

2. 风险识别:通过对组织内外部环境的分析,识别出可能存在的数据安全风险。

3. 风险分析:对已识别的风险进行定性或定量分析,评估风险的概率和影响程度。

4. 风险评估:综合风险的概率和影响程度,评估风险的严重性。

5. 风险优先级排序:根据风险的严重性,对风险进行排序,确定重点关注的风险。

6. 风险报告与沟通:编制完整的风险评估报告,并与相关部门或人员进行沟通与共享。

【三、风险管理建议】为了降低数据安全风险带来的损失,以下提供若干风险管理建议:1. 建立严格的权限管理制度:对不同等级的员工进行权限划分,实施最小权限原则,同时定期进行权限审计与控制。

数据库信息安全风险和风险评估

数据库信息安全风险和风险评估一、引言数据库作为存储和管理大量敏感数据的重要工具,在现代信息社会中扮演着不可或缺的角色。

然而,随着互联网的普及和技术的发展,数据库面临着越来越多的信息安全风险。

本文将对数据库信息安全风险进行分析,并介绍相应的风险评估方法。

二、数据库信息安全风险1. 数据泄露风险数据泄露是指未经授权的个人或组织获取数据库中的敏感信息。

这可能导致用户隐私被侵犯,公司商业机密被泄露,甚至金融欺诈等问题。

2. 数据篡改风险数据篡改是指未经授权的个人或组织对数据库中的数据进行修改、删除或插入操作。

这可能导致数据的准确性和完整性受到破坏,影响业务运营和决策的准确性。

3. 数据丢失风险数据丢失是指由于硬件故障、自然灾害、人为失误等原因导致数据库中的数据无法恢复。

这可能导致重要数据的永久丢失,对业务运营和决策产生严重影响。

4. 数据库访问控制风险数据库访问控制风险是指未经授权的个人或组织获取数据库的访问权限,从而可以对数据进行非法操作。

这可能导致数据被非法获取、修改或删除,对数据安全产生威胁。

5. 数据库备份和恢复风险数据库备份和恢复是保障数据可用性和完整性的重要措施,但如果备份和恢复过程中存在漏洞或失误,可能导致备份数据的丢失或恢复失败,进而影响业务的正常运行。

三、风险评估方法1. 安全威胁建模安全威胁建模是一种系统性的分析方法,用于识别和评估数据库信息安全风险。

该方法通过构建威胁模型,分析潜在的威胁来源、攻击路径和攻击手段,从而确定可能的风险事件和其影响程度。

2. 漏洞扫描和漏洞评估漏洞扫描和漏洞评估是通过使用自动化工具对数据库进行扫描,识别潜在的漏洞和安全弱点。

通过评估漏洞的严重程度和可能被利用的风险,可以确定需要采取的相应措施和优先级。

3. 安全策略和控制评估安全策略和控制评估是评估数据库的安全策略和控制措施是否符合最佳实践和合规要求。

通过审查安全策略、访问控制、身份认证、加密等措施,可以发现潜在的安全风险和改进的空间。

数据库信息安全风险和风险评估

数据库信息安全风险和风险评估引言概述:数据库信息安全风险是当今互联网时代面临的重要问题之一。

随着数据库的广泛应用,数据库信息的安全性成为了企业和个人必须关注的重要问题。

本文将从五个大点来阐述数据库信息安全风险和风险评估的相关内容,包括数据泄露、数据篡改、数据丢失、未经授权的访问和恶意软件攻击。

正文内容:1. 数据泄露1.1 数据库访问控制不严格数据库访问控制不严格是导致数据泄露的主要原因之一。

如果数据库管理员没有正确配置权限,可能会导致未经授权的用户访问敏感数据,从而造成数据泄露的风险。

1.2 网络攻击网络攻击是另一个导致数据泄露的主要风险因素。

黑客可以通过网络攻击手段,如SQL注入、跨站脚本攻击等,获取数据库中的敏感数据,并进行非法使用或传播。

2. 数据篡改2.1 数据库安全漏洞数据库安全漏洞是导致数据篡改的主要原因之一。

如果数据库系统存在漏洞,黑客可以利用这些漏洞修改数据库中的数据,从而破坏数据的完整性和可信度。

2.2 内部人员的恶意行为内部人员的恶意行为也是导致数据篡改的重要因素。

如果内部人员具有不当的权限或意图,他们可以篡改数据库中的数据,从而对企业造成严重的损失。

3. 数据丢失3.1 硬件故障硬件故障是导致数据丢失的常见原因之一。

如果数据库服务器遭遇硬件故障,如磁盘损坏或电源故障,可能导致数据库中的数据无法恢复或永久丢失。

3.2 自然灾害自然灾害也是导致数据丢失的重要因素。

地震、火灾、洪水等自然灾害可能导致数据库服务器无法正常运行,从而造成数据丢失的风险。

4. 未经授权的访问4.1 弱密码弱密码是导致未经授权访问的主要原因之一。

如果数据库管理员或用户设置的密码不够强大,黑客可以通过猜测密码或使用暴力破解工具获取数据库的访问权限。

4.2 社会工程学攻击社会工程学攻击是另一个导致未经授权访问的风险因素。

黑客可以通过欺骗手段获取数据库用户的认证信息,从而获得非法访问权限。

5. 恶意软件攻击5.1 病毒和蠕虫病毒和蠕虫是常见的恶意软件攻击手段。

WHO《数据完整性指南》-2021(中英文对照版)

WHO《数据完整性指南》-2021(中英⽂对照版)3⽉29⽇,WHO发布了第 55 届药物制剂规范专家委员会(ECSPP)技术报告TRS No.1033,其中包含新的《数据完整性指南》,翻译如下,分享给⼤家!Guideline on data integrity数据完整性指南1. Introduction and background介绍和背景1.1. In recent years, the number ofobservations made regarding the integrity of data, documentation and recordmanagement practices during inspections of good manufacturingpractice (GMP) (2),good clinical practice (GCP), good laboratory practice (GLP) and GoodTrade andDistribution Practices (GTDP) have been increasing. The possible causes forthismay include近年来,在对良好⽣产规范(GMP)(2)、良好临床规范(GCP)、良好实验室规范(GLP)和良好贸易和分销规范(GTDP)的检查过程中,对数据完整性、⽂件和记录管理规范的缺陷数量持续增加。

可能的原因包括:(ⅰ) reliance on inadequate human practices;依赖于不适当的⼈员操作;(ⅱ)poorly defined procedures;规定糟糕的规程(ⅲ)resource constraints;资源限制(ⅳ) the use of computerized systems that are not capable of meetingregulatory requirements orare inappropriately managed and validated (3, 4);使⽤不满⾜法规要求,或管理/验证不当的计算机系统(3,4);(ⅴ) inappropriate and inadequate control of data flow; and不适当和不充分的数据流控制;和(ⅵ)failure to adequately review and manage original data and records.未能充分审核和管理原始数据和记录。

数据安全风险评估办法

数据安全风险评估办法

数据安全风险评估办法是指对组织或企业的数据安全风险进行有效评估的方法和步骤。

以下是常用的数据安全风险评估办法:

1. 信息收集:收集与数据安全相关的信息,包括组织架构、数据流程、系统和应用程序等。

2. 风险识别:通过分析收集到的信息,识别潜在的数据安全风险,包括外部攻击、内部威胁、数据泄露等。

3. 风险分析:对已识别到的风险进行分析,评估其可能导致的影响和潜在损失,并确定其发生的可能性。

4. 风险评估:根据风险的影响和可能性,对风险进行评估,并分析其优先级和紧急性。

5. 风险控制:根据评估结果,制定相应的风险控制策略和措施,包括技术控制、管理控制和组织控制等。

6. 风险监控:实施风险控制措施,并监控其有效性和效果,及时调整和改进控制措施。

7. 风险报告和沟通:撰写风险评估报告,向相关利益相关方沟通风险评估结果和建议,并提供相应的建议和指导。

8. 定期回顾和更新:定期审查和更新数据安全风险评估,及时调整评估方法和控制策略,以应对新的安全威胁和环境变化。

通过以上办法,可以全面评估组织或企业的数据安全风险,帮助其制定有效的风险管理措施,提升数据安全水平,保护数据资产的安全和完整性。

数据库信息安全风险和风险评估

数据库信息安全风险和风险评估概述:数据库信息安全风险是指在数据库管理系统中,存在可能导致数据泄露、数据丢失、数据篡改、系统瘫痪等安全问题的因素。

为了保障数据库的安全性,评估数据库信息安全风险是必不可少的一项工作。

本文将详细介绍数据库信息安全风险的分类和评估方法。

一、数据库信息安全风险分类1. 内部威胁:内部威胁是指由企业内部员工或者合作火伴等人员对数据库进行非法操作所造成的安全风险。

例如,员工利用职务之便窃取敏感数据,或者泄露数据库账户密码给第三方。

2. 外部威胁:外部威胁是指来自网络攻击者、黑客等外部人员对数据库进行攻击、入侵或者破坏的安全风险。

例如,黑客通过漏洞攻击数据库系统,获取敏感数据或者破坏数据库的完整性。

3. 物理威胁:物理威胁是指由自然灾害、设备故障等因素对数据库存储设备或者服务器造成的安全风险。

例如,火灾、水灾、地震等自然灾害可能导致数据库服务器的损毁或者数据丢失。

4. 传输威胁:传输威胁是指在数据传输过程中,数据被窃取、篡改或者丢失的安全风险。

例如,在数据传输过程中,黑客截取数据包并篡改其中的内容。

二、数据库信息安全风险评估方法1. 风险识别:首先需要对数据库系统进行全面的风险识别,包括对数据库系统的架构、网络连接、用户权限等进行评估。

通过对数据库系统的分析,确定可能存在的安全风险。

2. 风险分析:风险分析是对识别出的安全风险进行综合评估和分析,确定风险的概率和影响程度。

可以使用风险矩阵或者风险评估模型进行定量分析,将风险等级划分为高、中、低。

3. 风险评估:风险评估是对已识别和分析的安全风险进行综合评估,确定风险的优先级和应对策略。

根据风险的优先级,制定相应的安全措施和应急预案。

4. 风险控制:风险控制是指根据风险评估的结果,采取相应的措施来降低风险的发生概率或者减轻风险的影响程度。

例如,加强数据库的访问控制、加密敏感数据、定期备份数据等。

5. 风险监控:风险监控是指对数据库系统进行实时监测和检测,发现异常行为或者安全事件,并及时采取相应的应对措施。

数据完整性风险评估

Risk Analysis 风险分析

Risk Evaluation 风险评价

Category

Description

Attributable 可追溯 Legible 清晰可读

Who performed an action and when. If a record is changed who did it and why. It should be clear who created a record and when. Likewise, it should be clear as to who amended a record, when, and why. 何时由谁产生的数据,如果改变数据,谁更改的,为什么;能明确找到记录的时间和由谁生成的。 同样,能清晰的追溯谁更改了数据,什么时间更改的,为什么更改。

Document & Appro评估

进计划并预设可接受标准

识别危害 严重程度/可能性/可检测性 与可接受的风险相比

减少风险发生 风险和收益的均衡 记录并批准

及时更新

QC Data Sources 实验室数据来源

简单

No software 无软件

固件(FirmWare)

实验室数据完整性风险评估

Regulation 法规要求

作为风险管理系统的一部分,应根据合理的并有文件记录的计算机系统 风险评估来决定验证的范围和数据完整性的控制手段。

Regulation 法规要求

MHRA Data Integrity Definitions and Expectations, Revision 1.1 March 2015 The data governance system should be integral to the pharmaceutical quality system described in

ISPE:数据完整性风险评估指南

Appropriate resources only made available in emergencies (e.g. criticalcitation) .仅在紧急情况下提供资源(如关键引证)Appropriateresourcesavailable inprinciple, butoften not beavailableinpractice due tootherpressures.大体上有适当的资源,但由于其他方面的压力,通常在实践中不可用Appropriateresourcesavailable, but maybe diverted ordiluted duetootherpressures.适当的可用资源,但由于其他压力,可能被转移或打折扣Required andplannedresources areavailable andsafeguarded duetoongoingcommitment todataintegrity由于持续致力于数据完整性,所需和计划的资源得到保障。

Managementlooking ahead toidentify futureresource needs,basedonexperience管理层展望未来,根据经验确定未来的资源需求•Structure •组织架构Appropriate roles and reporting structures. 适当的角色和报告结构No consideration of specific data governance in roles andresponsibiliti es.不在角色和职责制定中考虑数据管理Data governanceroles onlyrecentlyestablished, orin flux.最近才建立数据管理角色,或一直在变化Data governancerolesestablished, butnot alwayseffective.建立数据管理角色,但是不是一直有效Data Governanceroles are wellintegrated intothe managementstructuresandsystems数据管理的角色很好地融入管理架构和体系Managementreviewing andadaptingorganizationalstructures basedonexperience基于经验的管理评审与组织结构调整•Stakeholder Engagement•相关人员参与Engagement of business Process Owners, Quality Assurance, and keysupporting technical groups (e.g. IT)业务流程所有者、QA部门和关键技术支持部门(例如:IT) 的参与Data integrity and governance seen as either an IT issue or a QualityIssue. No real Process Ownerinvolvement数据完整性和治理视为IT问题或质量问题。

数据完整性之网络安全和风险评估审查

数据完整性之网络安全和风险评估审查摘要本文讨论了数据完整性在网络安全和风险评估中的重要性。

首先,我们探讨了数据完整性的定义和意义。

然后,我们讨论了网络安全的关键概念和常见威胁。

接下来,我们介绍了风险评估的基本原则和方法。

最后,我们强调了数据完整性在网络安全和风险评估中的作用,并提出了几个保障数据完整性的建议。

引言在当今互联网时代,数据是企业和组织最重要的资产之一。

然而,随着网络攻击的不断增多,数据的完整性面临着越来越大的风险。

因此,确保数据的完整性对于维护网络安全和进行风险评估至关重要。

数据完整性的定义和意义数据完整性是指数据的准确性和一致性,即数据在传输、存储和处理过程中没有被改变或破坏。

数据完整性的保护可以防止数据被恶意篡改、损坏或丢失。

如果数据不完整,会对企业和组织的运营和决策产生严重影响。

网络安全的关键概念和常见威胁网络安全是指保护计算机系统、网络和数据免受未经授权的访问、使用、披露、破坏、干扰或篡改的行为。

常见的网络安全威胁包括计算机病毒、恶意软件、网络钓鱼、勒索软件等。

这些威胁可能导致数据以及整个网络系统的完整性受到损害。

风险评估的基本原则和方法风险评估是评估和量化风险的过程,以确定可能的威胁和潜在的损害。

风险评估的基本原则包括识别和分析潜在威胁、评估威胁的概率和影响、确定风险的优先级等。

常用的风险评估方法包括概率分析、影响分析、文档审计等。

数据完整性在网络安全和风险评估中的作用数据完整性在网络安全和风险评估中起着重要的作用。

首先,保护数据的完整性可以预防网络攻击和数据篡改。

其次,确定数据完整性的风险水平可以帮助组织及时采取防范措施。

最后,数据完整性的审查和评估可以为企业和组织提供决策支持和风险管理建议。

保障数据完整性的建议为了有效保障数据的完整性,我们提出以下几个建议:1. 加强网络安全措施,包括使用防火墙、加密技术和访问控制等,以预防未经授权的访问和数据篡改。

2. 建立数据备份和恢复机制,确保在数据遭受威胁或损坏时能够及时恢复。

风险评估指南-国标

ICS 35.040L 80中华人民共和国国家标准GB/T ××××—××××信息安全技术信息安全风险评估指南Information security technologyRisk assessment guidelines for information security(送审稿)××××-××-××发布××××-××-××实施国家质量监督检验检疫总局发布目次目次 (I)前言 (II)引言 (III)1范围 (1)2规范性引用文件 (1)3术语和定义 (1)4风险评估框架及流程 (4)4.1风险要素关系 (4)4.2风险分析原理 (6)4.3实施流程 (6)5风险评估实施 (7)5.1风险评估的准备 (7)5.2资产识别 (9)5.3威胁识别 (13)5.4脆弱性识别 (15)5.5已有安全措施确认 (17)5.6风险分析 (18)5.7风险评估文件记录 (20)6信息系统生命周期各阶段的风险评估 (21)6.1信息系统生命周期概述 (21)6.2规划阶段的风险评估 (22)6.3设计阶段的风险评估 (22)6.4实施阶段的风险评估 (23)6.5运行维护阶段的风险评估 (24)6.6废弃阶段的风险评估 (25)7风险评估的工作形式 (25)7.1自评估 (26)7.2检查评估 (26)附录A (28)A.1 使用矩阵法计算风险 (28)A.2 使用相乘法计算风险 (33)附录B (37)B.1 风险评估与管理工具 (37)B.2 系统基础平台风险评估工具 (38)B.3 风险评估辅助工具 (39)前言为指导和规范针对信息系统及其管理的信息安全风险评估工作,特制定本标准。

CFDA审核查验中心数据完整性指南

(征求意见稿)第一章总则第一条【目的】为规范药品生命周期中相关数据的管理,保证药品质量和患者用药安全有效,依据《中华人民共和国药品管理法》和《中华人民共和国药品管理法实施条例》,制定本规范。

第二条【范围】本规范适用于药品研制、生产、流通等活动,包括从事上述活动的临床试验、合同研究(CRO)、委托生产(CMO)、委托检验等单位和个人。

第三条【原则】数据管理应贯穿整个数据生命周期,坚持真实、准确、及时、可追溯的数据管理原则,确保数据可靠性(Data Integrity)。

第四条【诚信原则】执行本规范应当坚持诚实守信,禁止任何虚假行为。

第二章质量管理第一节原则第五条【质量体系】数据管理作为药品质量管理体系的一部分,应当具有相应的管理规程,确保数据可靠性。

第六条【风险管理】质量风险管理是数据管理的重要工—0—具和技术手段,应当贯穿整个数据生命周期。

第七条【质量文化】高层管理者应当重视数据可靠性,倡导公开、透明的质量文化,鼓励员工遇到数据可靠性问题时及时报告和沟通。

第二节质量管理体系第八条【基本要求】应建立恰当的组织结构和规程,监测和预防可能影响数据可靠性的风险。

第九条【问题调查】违反数据可靠性要求的事件应当依照批准的偏差处理程序进行调查,找出根本原因,实施纠正预防措施。

当调查发现对申报资料可靠性、产品质量、使用者安全有直接影响的,应当报告药监部门。

第十条【质量审计】数据可靠性的执行情况应当作为自检和定期审核的一部分,并经高层管理人员审核。

第十一条【委托管理】数据可靠性的要求应列入委托和采购活动的质量协议或书面合同,明确双方职责,委托方对数据可靠性及基于数据作出的决定负最终责任,并定期审核受托方数据可靠性执行情况。

第十二条【持续改进】应当确保数据可靠性的执行在数据生命周期中始终处于适当的持续监控。

鼓励采用先进技术控制数据可靠性风险,促进数据管理的持续改进,促进知识管理和产品质量的持续提升。

第十三条【质量风险管理】应当基于GXP活动、技术和—1—流程的数据可靠性可能存在的风险,采用合适的风险管理工具和管理策略,确保数据生命周期内数据可靠性的风险得到有效管理。

如何开展数据安全风险评估

如何开展数据安全风险评估

数据安全风险评估是指对数据安全性进行综合评估,以确定可能存在的风险和安全隐患,并采取相应措施来保护数据的完整性、机密性和可用性。

以下是开展数据安全风险评估的一般步骤:

1. 确定评估范围:明确评估的数据系统、应用程序和网络等范围,确定需要评估的数据类型和敏感级别。

2. 收集数据:整理相关的技术文档、安全策略、流程和数据资产清单等信息,并与相关部门和人员进行沟通交流,了解数据系统的特点和存在的风险。

3. 识别风险:通过对数据系统进行分析和审计,识别可能存在的安全风险和漏洞。

包括网络安全、数据加密、访问控制、物理安全等各方面的风险。

4. 评估风险影响:对发现的风险进行评估,包括可能导致的数据泄漏、机密信息受损、服务中断等影响,确定风险的严重程度和优先级。

5. 评估风险概率:评估各个风险事件发生的概率,包括外部攻击、内部员工疏忽导致的数据泄漏等因素,以确定其发生的可能性。

6. 分析控制措施:评估现有的数据安全控制措施,并分析其对风险的防范和减轻作用。

同时,考虑新的控制措施和技术手段,

以提升数据安全性。

7. 编制报告:汇总评估结果和建议,编制风险评估报告。

报告应包括对每个风险的描述、评估结果、风险等级和建议的控制措施等内容。

8. 实施改进措施:根据报告中的建议和控制措施,采取相应的改进措施,提升数据安全性,并监测控制措施的有效性。

9. 定期复核评估:定期对数据安全风险进行复核评估,确保数据安全控制措施的有效性,并根据实际情况进行调整和改进。

总之,数据安全风险评估是一个系统工程,需要全面考虑各个方面的风险和控制措施,以确保数据的安全和保护用户隐私。

企业数据安全风险评估

企业数据安全风险评估

企业数据安全风险评估是指对企业内部和外部环境中可能存在的数据泄露、数据丢失、数据篡改等安全风险进行评估的过程。

通过对企业的数据资产进行全面的分析和评估,可以有效发现并预防潜在的安全威胁,保护企业的数据安全。

企业数据安全风险评估应包括以下内容:

1. 数据分类与价值评估:明确企业数据的分类,确定每类数据的重要性和价值,从而为后续风险评估提供依据。

2. 威胁分析:对企业内外部的潜在威胁进行分析,包括黑客攻击、内部员工的不当行为、自然灾害等,确定可能影响数据安全的因素。

3. 资产漏洞评估:对企业的网络、系统设备和软件进行漏洞评估,发现可能存在的安全弱点,评估其对数据安全的威胁程度。

4. 安全策略与流程评估:评估企业已有的安全策略和流程,包括数据备份、访问控制、密码管理等,确定其有效性和完整性。

5. 安全管理和组织评估:评估企业的安全管理体系和安全责任划分,确定企业在数据安全方面的管理水平和能力。

6. 法律与合规评估:评估企业是否符合相关法律法规和行业标准,包括个人信息保护、电子商务安全等方面的合规性。

7. 风险评估报告:将所有评估结果整理成报告,明确各项风险的优先级和影响程度,并提出相应的风险应对措施和建议。

通过进行数据安全风险评估,企业可以全面了解自身的数据安全状况,发现并解决潜在的风险问题,提升数据安全防护能力,保护企业的核心数据资产。

工业数据安全评估指南

工业数据安全评估指南工业数据安全是指在工业领域中对数据进行保护与安全管理的过程。

在信息时代,工业数据安全变得尤为重要,工业企业需要评估其数据安全状况,以保护关键信息和业务运作的稳定性。

本文将为您提供一份工业数据安全评估指南,帮助您全面了解并评估工业数据的安全性。

一、背景概述在工业环境中,数据的安全性直接关系到企业的经营状况和声誉。

工业数据安全评估是指通过对工业数据进行全面分析和检查,评估数据系统的安全性,并提出相应的风险控制和防范策略。

二、安全性评估流程1. 数据收集与分类首先,需要收集相关工业数据,并按照一定的分类规则进行整理,以便后续的分析和评估。

2. 数据安全性分析在数据分类的基础上,对每一类数据进行安全性分析,包括数据的来源、传输、存储和使用等环节。

分析过程中需要关注潜在的安全威胁和风险。

3. 安全漏洞检测基于安全性分析的结果,对工业系统存在的安全漏洞进行检测。

可以采用漏洞扫描工具或进行渗透测试,以发现潜在的安全隐患。

4. 风险评估与控制根据安全漏洞检测的结果,对发现的风险进行评估,并提出相应的控制措施。

安全控制包括技术手段、管理规范和操作流程等方面。

5. 安全策略建议综合安全性分析、漏洞检测和风险评估的结果,针对工业数据安全问题,提出相应的安全策略建议。

包括对数据的加密、访问权限控制、安全审计和员工培训等方面的建议。

三、工业数据安全评估要点1. 数据保密性确保工业数据的机密性,防止未授权的访问和信息泄露。

对关键数据进行加密,并建立访问权限控制机制,限制不同角色的用户访问敏感数据。

2. 数据完整性保护工业数据的完整性,防止数据被篡改或损坏。

采用数据校验机制,及时发现数据篡改行为,并建立数据备份与恢复机制,保证数据的完整性和可靠性。

3. 数据可用性保证工业数据的可用性,防止因各种原因造成的系统故障或数据丢失。

建立数据备份与灾难恢复机制,确保数据能够快速恢复和重新运行。

4. 安全意识培养加强员工的安全意识培养,教育员工有关数据安全的重要性和正确的操作流程。

数据安全风险评估标准

数据安全风险评估标准1.敏感数据识别和分类:评估标准应包括识别和分类敏感数据的方法。

通过识别和分类敏感数据,组织可以更好地了解哪些数据是最有价值且需要特别保护的。

2.威胁分析和评估:评估标准应包括威胁分析和评估的方法,以识别和评估可能影响数据安全的威胁。

这包括内部和外部威胁,如恶意软件攻击、数据泄露和未经授权的访问等。

3.漏洞分析和评估:评估标准应包括对系统和应用程序的漏洞进行分析和评估的方法。

这包括对操作系统、网络设备和应用程序进行漏洞扫描和渗透测试,以发现潜在的安全脆弱点。

4.安全控制评估:评估标准应包括对组织安全控制措施的评估,以确保它们有效地保护数据安全。

这包括对防火墙、入侵检测系统、身份验证和访问控制机制等进行评估。

5.合规性评估:评估标准应包括对组织的合规性进行评估,以确保其符合适用的法规、法律和行业标准。

这包括对数据隐私法规(如欧盟的通用数据保护条例)和行业标准(如PCIDSS)的合规性评估。

6.整体风险评估:评估标准应包括对组织整体数据安全风险的评估,以确定哪些风险是最关键且需要优先处理的。

这包括评估风险的可能性和影响,并制定相应的应对策略。

7.持续改进:评估标准应鼓励组织进行持续改进数据安全措施的努力。

这包括定期重新评估数据安全风险,更新和改进安全控制措施,并加强员工的安全意识和培训。

8.报告和审计:评估标准应包括如何生成报告和进行数据安全审计的方法。

这样可以确保对数据安全风险评估的结果进行适当的跟踪和监控,并向相关利益相关者提供透明和可信的信息。

综上所述,数据安全风险评估标准是为了识别和评估组织数据安全的脆弱点和潜在威胁,以制定相应的控制措施。

通过敏感数据识别和分类、威胁和漏洞分析、安全控制评估、合规性评估、整体风险评估、持续改进、报告和审计等方法,组织可以更好地了解并管理数据安全风险。

这有助于确保数据的机密性、完整性和可用性,减少数据泄露和未经授权访问的风险。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

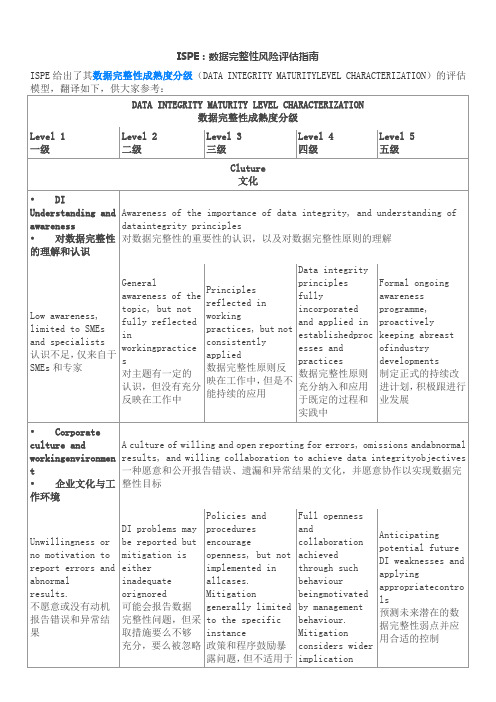

数据完整性风险评估指南

近日,吉林长春长生疫苗记录造假事件已经闹的沸沸扬扬,这家公司因为记录造假一事已经全面停产,股票也面临退市,企业董事长等高层领导也被刑拘。

由此看来,记录造假造成的严重后果一点也不亚于药品造假本身。

制药企业应当重视数据完整性,小编认为,数据完整性很有必要成为企业领导班子会议上的一大议程!

关于如何评估一个企业数据完整性管理处于一个什么样的水平?ISPE 给出了其数据完整性成熟度分级(DATA INTEGRITY MATURITY LEVEL CHARACTERIZATION)的评估模型,翻译如下,供大家参考:。