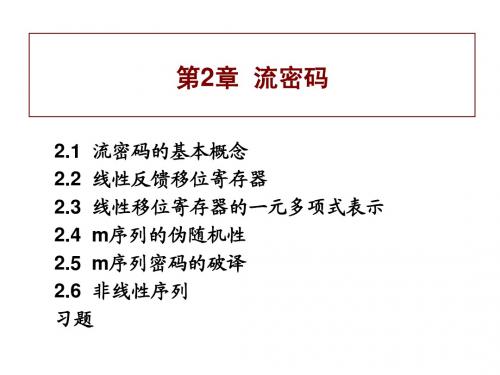

第2章 流密码

第2章 密码学基础 流密码.

证明: 在等式 an+1=c1an c2an-1 … cna1 an+2=c1an+1 c2an … cna2 … 两边分别乘以xn,xn+1,…,再求和,可得 A(x)-(a1+a2x+…+anxn-1) =c1x[A(x)-(a1+a2x+…+an-1xn-2)] +c2x2[A(x)-(a1+a2x+…+an-2xn-3)]+…+cnxnA(x)

1 0 1 1 1 0

即输出序列为101110111011…,周期为4。 如果f(a1,a2,…,an)是a1,a2,…,an的线性函数,则称之 为线性反馈移位寄存器LFSR(linear feedback shift register)。此时f可写为 f(a1,a2,…,an) =cna1 cn-1a2 … c1an 其中常数ci=0或1, 是模2加法。ci=0或1可用开关 的断开和闭合来实现,如图2.10所示。

k

安全信道

k

滚动密钥生成器 zi xi

Ez xi

i

滚动密钥生成器

zi

yi

yi

D z yi

i

xi

图2.2 同步流密码体制模型

二元加法流密码是目前最为常用的流密码体制,其 加密变换可表示为yi=zi xi。

图2.3 加法流密码体制模型

一次一密密码是加法流密码的原型。事 实上,如果(即密钥用作滚动密钥流),则 加法流密码就退化成一次一密密码。 实际使用中,密码设计者的最大愿望是 设计出一个滚动密钥生成器,使得密钥经其 扩展成的密钥流序列具有如下性质:极大的 周期、良好的统计特性、抗线性分析、抗统 计分析。

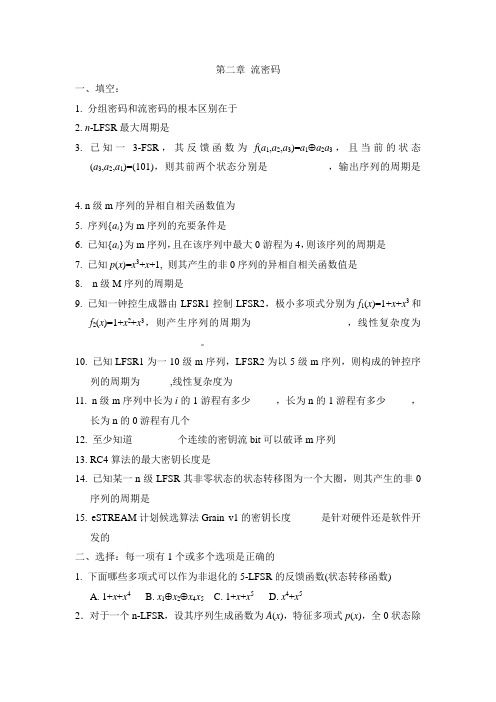

第二章流密码

加法流密码: ci=Eki(mi)=mi ki

有限状态自动机FA (Finite state Automation)

具有离散输入和输出(输入集和输出集均 有限)的一种数学模型

有限状态集S={si|i=1,2,…,l} 有限输入字符集X={ Xi|i=1,2,…,m} 有限输出字符集Y={ Yk|k=1,2,…,n} 转移函数

作为FA的密钥流产生器

具有非线性的φ的FA理论很不完善,通 常采用线性φ以及非线性的ψ 可将此类产生器分为驱动部分和非线性 组合部分。 驱动部分控制状态转移 非线性组合部分提供统计特性良好的序 列

两种常见的密钥流产生器

LFSR LFSR LFSR 非线性组合函数 LFSR 非 线 性 组 合 函 数

第二章

流密码

一、流密码的基本概念 二、线性反馈移位寄存器序列 三、B-M综合算法 四、非线性序列

一、流密码的基本概念

一次一密

Ci mi ki , i 1, 2,3,

如果密钥流字符是独立的并且是随机生 成的,那么该密码算法称为一次一密 无条件安全 缺陷:

密钥和明文长度相同,密钥分配和管理困难

一流密码的基本概念二线性反馈移位寄存器序列三bm综合算法四非线性序列一次一密如果密钥流字符是独立的并且是随机生成的那么该密码算法称为一次一密流密码是将明文划分成字符如单个字母或其编码的基本单元如01数字字符分别与密钥流作用进行加密解密时以同步产生的同样的密钥流实流密码强度完全依赖于密钥序列的随机性randomness和不可预测性unpredictability

满足密码体制的另外三个条件

现代密码学PPT课件

信息安全所面临的威胁来自很多方面,并且随着时 间的变化而变化。这些威胁可以宏观地分为人为威 胁和自然威胁。

自然威胁可能来自于各种自然灾害、恶劣的场地环 境、电磁辐射和电磁干扰、网络设备自然老化等。 这些事件有时会直接威胁信息的安全,影响信息的 存储媒质。

3. 完整性业务

和保密业务一样,完整性业务也能应用于消息流、 单个消息或一个消息的某一选定域。用于消息流的 完整性业务目的在于保证所接收的消息未经复制、 插入、篡改、重排或重放,即保证接收的消息和所 发出的消息完全一样;这种服务还能对已毁坏的数 据进行恢复,所以这种业务主要是针对对消息流的 篡改和业务拒绝的。应用于单个消息或一个消息某 一选定域的完整性业务仅用来防止对消息的篡改。

2. 认证业务

用于保证通信的真实性。在单向通信的情况下,认 证业务的功能是使接收者相信消息确实是由它自己 所声称的那个信源发出的。在双向通信的情况下, 例如计算机终端和主机的连接,在连接开始时,认 证服务则使通信双方都相信对方是真实的(即的确 是它所声称的实体);其次,认证业务还保证通信 双方的通信连接不能被第三方介入,以假冒其中的 一方而进行非授权的传输或接收。

恶意软件指病毒、蠕虫等恶意程序,可分为两类, 如图1.2所示,一类需要主程序,另一类不需要。前 者是某个程序中的一段,不能独立于实际的应用程 序或系统程序;后者是能被操作系统调度和运行的 独立程序。来自图1.2 恶意程序分类

对恶意软件也可根据其能否自我复制来进行分类。 不能自我复制的一般是程序段,这种程序段在主程 序被调用执行时就可激活。能够自我复制的或者是 程序段(病毒)或者是独立的程序(蠕虫、细菌 等),当这种程序段或独立的程序被执行时,可能 复制一个或多个自己的副本,以后这些副本可在这 一系统或其他系统中被激活。以上仅是大致分类, 因为逻辑炸弹或特洛伊木马可能是病毒或蠕虫的一 部分。

流程密码第二章心得

流程密码第二章心得As I finished reading the second chapter of "Flow-Password", I found myself deeply moved by the profound insights that the author shares about the nature of flow and the concept of a "flow-password". 这章节深刻地阐述了“流程密码”的概念,让我对流程和自我提升有了更深的理解。

The author's emphasis on the importance of finding and nurturing one's flow is a powerful reminder of the potential for personal growth and fulfillment that lies within each of us. 作者强调寻找并培养自己的“流程密码”的重要性,提醒我们每个人都拥有个人成长和满足感的潜力。

I was particularly struck by the idea that a flow-password can serve as a source of guidance and inspiration, helping individuals to navigate the challenges of daily life with a sense of purpose and clarity. 特别让我印象深刻的是,“流程密码”可以成为引导和灵感的源泉,帮助个人以目的和清晰的心态应对日常生活中的挑战。

In today's fast-paced and often overwhelming world, this concept offers a valuable roadmap for achieving a more balanced and harmonious existence. 在当今快节奏且常常令人不知所措的世界中,这个概念为实现更平衡和和谐的生活提供了宝贵的路线图。

现代密码学 2流密码

移项整理得 (1+c1x+…+cn-1xn-1+cnxn)A(x) =(a1+a2x+…+an-1xn-2) +c2x2(a1+a2x+…+an-2xn-3)+…+cn-1xn-1a1 即

(证毕)

注意在GF(2)上有a+a=0。

定理2.2 p(x)|q(x)的充要条件是G(p(x))G(q(x))。 证明:若p(x)|q(x), 可设q(x)=p(x)r(x),因此 A(x)=(x)/p(x)=[(x)r(x)]/[p(x)r(x)]=(x)r(x)/q(x) 所以若{ai}∈ G(p(x)), 则{ai}∈ G(q(x)), 即G(p(x)) G(q(x))。

内部记忆元件

yi

yl

y E k x

yi E z xi

i

图2.1 分组密码和流密码的比较

2.1.1 同步流密码

流密码: 同步流密码和自同步流密码 σi独立于明文字符的叫做同步流密码,否 则叫做自同步流密码。 在同步流密码中,由于zi=f(k,σi)与明文字 符无关,因而此时密文字符yi=Ezi(xi)也不依 赖于此前的明文字符。因此,可将同步流密 码的加密器分成密钥流产生器和加密变换器 两个部分。

图2.5 作为有限状态自动机的密钥流生成器

关键:φ和ψ,使得输出序列z满足密钥流序列z 应满足的几个条件,并且要求在设备上是节省的和 容易实现的。为了实现这一目标,必须采用非线性 函数。 采用线性的φ和非线性的ψ时,将能够进行深入 的分析并可以得到好的生成器。 可将这类生成器分成驱动部分和非线性组合部 分. 驱动部分控制生成器的状态转移,并为非线性 组合部分提供统计性能好的序列; 非线性组合部分要利用这些序列组合出满足要 求的密钥流序列。

流程密码第二章如何把制度转化为流程读后感

流程密码第二章如何把制度转化为流程读后感(中英文实用版)英文文档:After reading Chapter 2 of "Process Password - How to Transform Systems into Processes", I gained a deeper understanding of the importance of converting organizational systems into efficient processes.This chapter highlighted the significance of aligning daily operations with the overall strategic goals of a company.The chapter emphasized the need for a clear and well-defined process framework that outlines the steps and guidelines for completing tasks.It discussed the benefits of having a standardized process, such as increased productivity, reduced errors, and improved customer satisfaction.One key concept that stood out to me was the importance of process documentation.The chapter highlighted that documenting processes not only helps in ensuring consistency but also serves as a valuable resource for training new employees and maintaining organizational knowledge.Furthermore, the chapter introduced the concept of process mapping, which I found to be a useful tool for visualizing and understanding the flow of activities within a process.By mapping out the steps and decision points, organizations can identify bottlenecks, inefficiencies, and areas for improvement.In conclusion, Chapter 2 of "Process Password" provided valuable insights on how to transform organizational systems into effective processes.It highlighted the importance of process documentation, standardization, and process mapping in achieving operational excellence.This chapter has motivated me to further explore and implement these concepts in my own work to improve efficiency and effectiveness.中文文档:阅读了《流程密码- 如何把制度转化为流程》的第二章后,我深刻体会到了将组织制度转化为高效流程的重要性。

流密码1.1

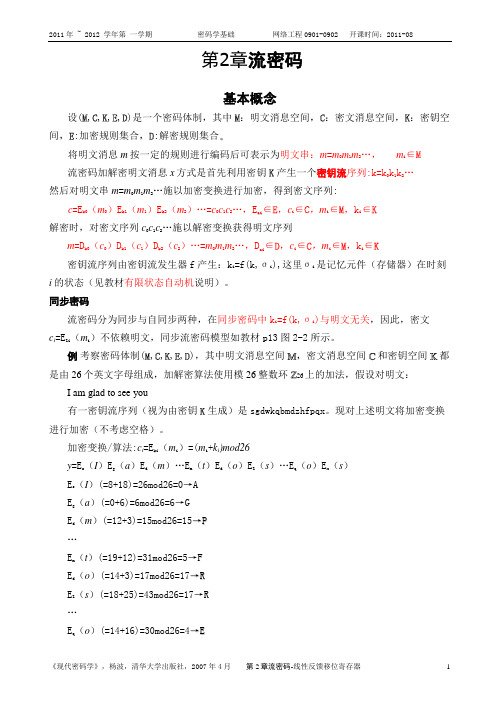

第2章流密码基本概念设(,,,,)是一个密码体制,其中:明文消息空间,:密文消息空间,:密钥空间,:加密规则集合,解密规则集合。

将明文消息m按一定的规则进行编码后可表示为明文串:m=m0m1m2…,mi∈流密码加解密明文消息x方式是首先利用密钥产生一个密钥流序列:k=k0k1k2…然后对明文串m=m0m1m2…施以加密变换进行加密,得到密文序列:c=E k0(m0)E k1(m1)E k2(m2)…=c0c1c2…,Ez i ∈,ci∈,m i∈,k i∈解密时,对密文序列c0c1c2…施以解密变换获得明文序列m=D k0(c0)D k1(c1)D k2(c2)…=m0m1m2…,Dz i ∈,ci∈,m i∈,k i∈密钥流序列由密钥流发生器f产生:ki =f(k,σi),这里σi是记忆元件(存储器)在时刻i的状态(见教材有限状态自动机说明)。

同步密码流密码分为同步与自同步两种,在同步密码中ki =f(k,σi)与明文无关,因此,密文c i=E Zi(m i)不依赖明文,同步流密码模型如教材p13图2-2所示。

例考察密码体制(,,,,),其中明文消息空间,密文消息空间和密钥空间都是由26个英文字母组成,加解密算法使用模26整数环26上的加法,假设对明文:I am glad to see you有一密钥流序列(视为由密钥生成)是sgdwkqbmdzhfpqx。

现对上述明文将加密变换进行加密(不考虑空格)。

加密变换/算法:c i=Eki (mi)=(mi+k i)mod26y=E s(I)E g(a)E d(m)…E m(t)E d(o)E Z(s)…E q(o)E x(s)Es(I)(=8+18)=26mod26=0→AEg(a)(=0+6)=6mod26=6→GEd(m)(=12+3)=15mod26=15→P…Em(t)(=19+12)=31mod26=5→FEd(o)(=14+3)=17mod26=17→REZ(s)(=18+25)=43mod26=17→R…Eq(o)(=14+16)=30mod26=4→EEx(s)(=20+23)=43mod26=17→R因此,加密的密文序列为:AGPB…FRR…ER。

第2章流密码

第二章 流密码1. 3级线性反馈移位寄存器在31c =时可有4种线性反馈函数,设其初始状态为()()123,,1,0,1a a a =,求各线性反馈函数的输出序列及周期。

解:设3级线性反馈特征多项式为()231231p x c x c x c x =+++,若31c =则12,c c 共有224=种可能,对应初态()()123,,1,0,1a a a =。

4种线性反馈函数分别记为:()311p x x =+ 输出序列101101101a = ,周期3p =()321p x x x =++ 是不可约多项式,输出序列1010011101a = , 周期7p =是m 序列()2331p x x x =++ 是不可约多项式,输出序列1011100101a = ,周期7p = 是m 序列()2341p x x x x =+++ 输出序列101010a = ,周期2p =2.设n 级线性反馈移位寄存器的特征多项式为()p x ,初始状态为()()121,,,,0001n n a a a a -= ,证明输出序列的周期等于()p x 的阶。

解:()p x 的阶定义为 ()|1p p x x -的最小的p 。

因为初始状态不为零,设r 为序列的最小周期。

又因为()|1p p x x -,所以必存在()q x ,使得()()1p x p x q x -=。

又因为()()()p x A x x φ=,则()()()()()p x q x A x x q x φ=⇒()()()()1p x A x x q x φ-=而()q x 的次数为p n -,()x φ的次数不超过1n -,()()1p x A x -的次数不超过()()11p n n p -+-=-。

所以i ∀,i 是正整数,都有i p i a a +=。

设p kr t =+,0i p i kr t i t i a a a a t ++++===⇒=,|r p ⇒。

密码学课件3(流密码)

1 0 1 1 1 0

即输出序列为101110111011…,周期为4。 如果移位寄存器的反馈函数f(a1,a2,…,an)是a1,a2,…,an的 线性函数,则称之为线性反馈移位寄存器LFSR(linear feedback shift register)。此时f可写为 f(a1,a2,…,an)=cna1 cn-1a2 … c1an 其中常数ci=0或1 2加法。ci=0或1可用开关的断开 和闭合来实现,如图2.10所示。

流密码与分组密码的比较:

流密码的特点: 优点:处理速度快,实时性能好,错误传播小 缺点:明文扩散性差,密钥须同步 分组密码的特点:

优点:明文扩散性好,不需密钥同步

缺点:加密速度慢,错误易扩散和传播

图2.1 分组密码和流密码的比较

图2.1 分组密码和流密码的比较

2.1.1 同步流密码

根据加密器中记忆元件的存储状态σi是否依赖于输入的明文 字符,流密码可进一步分成同步和自同步两种。σi独立于明文 字符的叫做同步流密码,否则叫做自同步流密码。由于自同 步流密码的密钥流的产生与明文有关,因而较难从理论上进 行分析。目前大多数研究成果都是关于同步流密码的。在同 步流密码中,由于zi=f(k,σi)与明文字符无关,因而此时密文字 符yi=Ezi(xi)也不依赖于此前的明文字符。因此,可将同步流密 码的加密器分成密钥流产生器和加密变换器两个部分。如果 与上述加密变换对应的解密变换为xi=Dzi(yi),则可给出同步 流密码体制的模型如图2.2所示。

1

从而得到

0 1 c5 c4 c3 c2 c1 0 1 0 0 0 0 0 1

1 0 0 1 0 0 1 0 0 0 0 1 1 0 11 0 11 0

流密码详解

mi

zi E(zi,mi) ci

10

2.1 流密码一般模型

自同步流密码(SSSC: self-synchronous stream cipher) 产生密钥序列的算法与以前的密文有关.

i F ( i 1 , ci 1 ,..., ci l , k ) F ( i 1 , mi 1 ,..., mi l , k ) zi f ( i , k ),

a=0101110, Ta =1011100…,

Ra,a(1)=(-1)0+1+(-1)1+0+(-1)0+1 +(-1)1+1 +(-1)1+1 +(-1)1+0 +(1)0+0=-1,

a=0101110, T2a =0111001…,

Ra,a(2)=(-1)0+0+(-1)1+1+(-1)0+1 +(-1)1+1 +(-1)1+0 +(-1)1+0 +(- 18

21

伪随机序列

反馈移位寄存器(FSR: Feedback Shift Register)

n个寄存器: 从右至左依次称为第1,2,…,n 级 反馈函数 f(x0, x1,…,xn-1): GF(2)nGF(2). 工作原理: 当一个时钟脉冲来到时, 第i 级寄存器的内容传 送给第i-1级寄存器(i=2,3,…,n),第1 级寄存器的内容为反馈 移位寄存器的输出. 反馈函数 f(x0, x1,…,xn-1)的值传送给第 n级寄存器. an1 a0 1 称为反馈移位寄存器序 FSR的输出序列 : a0, a1… ,a2,…,ana ,… 列(FSR序列).

现代密码学杨波课后习题讲解

1

1

1

1

1

0

0

1

1

1

1

1

….

….

习题

6.已知流密码的密文串1010110110和相应的明文串 0100010001,而且还已知密钥流是使用3级线性反馈移位 寄存器产生的,试破译该密码系统。

解:由已知可得相应的密钥流序列为 1010110110⊕0100010001 =1110100111,又因为是3级线 性反馈移位寄存器,可得以下方程:

Li Ri1 Ri Li1 f (Ri1, Ki )

习题

习题

3. 在 DES 的 ECB 模式中,如果在密文分组中有一个错误,解密后 仅相应的明文分组受到影响。然而在 CBC 模式中,将有错误传播。 例如在图 3-11 中 C1 中的一个错误明显地将影响到 P1和 P2 的结 果。 (1) P2 后的分组是否受到影响? (2) 设加密前的明文分组 P1 中有 1 比特的错误,问这一错误将在 多少个密文分组中传播? 对接收者产生什么影响?

c3c2c1 0101

0

1

101

1 1 0

由此可得密钥流的递推关系为:

ai3 c3ai c1ai2 ai ai2

第三章 分组密码体 制

习题

2. 证明 DES 的解密变换是加密变换的逆。 明文分组、密钥

加密阶段:初始置换、16轮变换、逆初始置换

每轮迭代的结构和Feistel结构一样:

定义2.2 设p(x)是GF(2)上的多项式,使p(x)|(xp-1) 的最小p称为p(x)的周期或阶。 定理2.3 若序列{ai}的特征多项式p(x)定义在GF(2) 上,p是p(x)的周期,则{ai}的周期r | p。

习题

现代密码学第二章知识点复习题

第二章流密码一、填空:1. 分组密码和流密码的根本区别在于____________________________2. n-LFSR最大周期是__________3. 已知一3-FSR,其反馈函数为f(a1,a2,a3)=a1⊕a2a3,且当前的状态(a3,a2,a1)=(101),则其前两个状态分别是____________,输出序列的周期是____________4. n级m序列的异相自相关函数值为____________________5. 序列{a i}为m序列的充要条件是_________________________________6. 已知{a i}为m序列,且在该序列中最大0游程为4,则该序列的周期是_______7. 已知p(x)=x3+x+1, 则其产生的非0序列的异相自相关函数值是________8. n级M序列的周期是____________9. 已知一钟控生成器由LFSR1控制LFSR2,极小多项式分别为f1(x)=1+x+x3和f2(x)=1+x2+x3,则产生序列的周期为___________________,线性复杂度为______________________。

10. 已知LFSR1为一10级m序列,LFSR2为以5级m序列,则构成的钟控序列的周期为______,线性复杂度为______________11. n级m序列中长为i的1游程有多少_____,长为n的1游程有多少_____,长为n的0游程有几个___12. 至少知道_________个连续的密钥流bit可以破译m序列13. RC4算法的最大密钥长度是___________14. 已知某一n级LFSR其非零状态的状态转移图为一个大圈,则其产生的非0序列的周期是________15. eSTREAM计划候选算法Grain v1的密钥长度______是针对硬件还是软件开发的__________二、选择:每一项有1个或多个选项是正确的1. 下面哪些多项式可以作为非退化的5-LFSR的反馈函数(状态转移函数)_____A. 1+x+x4B. x1⊕x2⊕x4x5C. 1+x+x5D. x4+x52.对于一个n-LFSR,设其序列生成函数为A(x),特征多项式p(x),全0状态除外,则下面那个要素与其它要素不是一一对应的________A. Ф(x),满足A(x)=Ф(x)/p(x)B. 初始状态C. p(x)D. G(p(x))中的序列3. 一个LFSR的极小多项式为p(x),其所生产的序列也都能由特征多项式为t(x)的LFSR产生,则gcd(p(x),t(x))=_________A. p(x)B. t(x)C. 1D. 次数大于1的某个g(x),且不等于p(x)和t(x)4. 下面哪个选项不是Golomb对伪随机周期序列提出的随机性公设_________A. 在一个周期内0和1个数至多差1B. 长为i的游程占游程总数的1/2iC. 异相自相关函数为常数D. 任意比特的下一比特不可预测5. 哪些组合通常作为密钥流产生器的状态转移函数和输出转移函数______A. 线性的φ和线性的ψB. 线性的φ和非线性的ψC. 非线性的φ和线性的ψD. 非线性的φ和非线性的ψ三、判断:(正确的划”√”,错误的划”⨯”,以下同)1. 在流密码中,只要被加密的明文长度小于密钥流序列的周期,就可以达到无条件安全了()2. 只要LFSR产生的序列的周期足够大,就能够达到计算上安全的,可用于作为密钥流序列()3. 流密码中如果第i个密钥比特与前i-1个明文有关则称为同步流密码( )4. LFSR的初始状态对其产生序列的周期没有任何影响( )5. 序列{a i}的生成函数为A(x)=Ф(x)/p(x),p(x)的次数大于1,则必有G(p(x))中的一个序列,满足A(x)=x/p(x) ( )6. LFSR产生的序列中有一条序列是m序列,则所有非0序列都是m序列()7. 钟控序列的线性复杂度是指产生钟控序列的密钥流产生器中包含的移位寄存器的总级数()8. n级m序列中,存在两个0的n-1游程。

现代密码学第2章(3)

移项整理得 (1+c1x+…+cn-1xn-1+cnxn)A(x) =(a1+a2x+…+anxn-1)+c1x(a1+a2x+…+an-1xn-2) +c2x2(a1+a2x+…+an-2xn-3)+…+cn-1xn-1a1 即

(证毕)

注意在GF(2)上有a+a=0。

定理2.2 p(x)|q(x)的充要条件是G(p(x))G(q(x))。 证明:若p(x)|q(x), 可设q(x)=p(x)r(x),因此 A(x)=(x)/p(x)=[(x)r(x)]/[p(x)r(x)]=(x)r(x)/q(x) 所以若{ai}∈ G(p(x)), 则{ai}∈ G(q(x)), 即G(p(x)) G(q(x))。

例2.2 图2.9是一个3级反馈移位寄存器,其初始状 态为(a1,a2,a3)=(1,0,1),输出可由表2.2求出。

图2.9 一个3级反馈移位寄存器

表2.2 一个3级反馈移位寄存器 的状态和输出

状态 (a1,a2,a3)

输出

1 1 1 0 1 1

0 1 1 1 0 1

1 0 1 1 1 0

定义2.2 设p(x)是GF(2)上的多项式,使p(x)|(xp-1) 的最小p称为p(x)的周期或阶。 定理2.3 若序列{ai}的特征多项式p(x)定义在GF(2) 上,p是p(x)的周期,则{ai}的周期r | p。 证明:由p(x)周期的定义得p(x)|(xp-1), 因此存在 q(x),使得xp-1=p(x)q(x),又由p(x)A(x)=(x)可得 p(x)q(x)A(x)=(x)q(x), 所以(xp-1)A(x)=(x)q(x)。由于q(x)的次数为 p-n,(x)的次数不超过n-1,所以(xp-1)A(x)的次 数不超过(p-n)+(n-1)=p-1。将(xp-1)A(x)写成 xp A(x)- A(x),可看出对于任意正整数i都有ai+p=ai。 设p=kr+t,0≤t<r,则ai+p=ai+kr+t=ai+t=ai,所以t=0,即 r | p。(证毕)

流程密码第二章左手流程,右手人才读后感

流程密码第二章左手流程,右手人才读后感(原创实用版)目录一、引言二、左手流程:流程密码的第二章概述1.流程密码的定义与作用2.第二章的主要内容三、右手人才:人才对于流程密码的重要性1.人才的定义与分类2.人才在流程密码中的作用四、读后感1.对流程密码的理解2.对人才重要性的认识3.对实际工作的启示五、结论正文一、引言在现代社会,流程密码已经成为企业管理的重要工具,而人才则是企业发展的核心动力。

如何将这两者有机结合,以实现企业的高效运营,是每位管理者需要深入思考的问题。

本文通过对《流程密码第二章左手流程,右手人才读后感》的分析,旨在探讨流程密码与人才之间的内在联系,并从中汲取对实际工作有益的启示。

二、左手流程:流程密码的第二章概述1.流程密码的定义与作用流程密码是一种管理方法,它通过将企业的各项业务流程进行梳理、优化和固化,以实现企业的高效运营。

流程密码在企业管理中的作用主要体现在提高工作效率、降低运营成本、促进组织协同等方面。

2.第二章的主要内容《流程密码第二章左手流程,右手人才读后感》主要讲述了如何运用流程密码来优化企业的业务流程。

作者通过实际案例,详细阐述了流程密码的具体操作步骤,包括流程梳理、流程优化、流程固化等。

三、右手人才:人才对于流程密码的重要性1.人才的定义与分类人才是指具有一定的专业知识、技能和经验,能够为企业创造价值的人员。

根据不同的标准,人才可以分为不同的类型,如管理人才、技术人才、营销人才等。

2.人才在流程密码中的作用在流程密码的实施过程中,人才起到了关键性的作用。

首先,人才是流程梳理和优化的主体,他们需要运用自己的专业知识和经验,对企业的业务流程进行深入的分析和改进。

其次,人才是流程固化的保障,他们需要通过培训和指导,使企业的业务流程得到有效执行。

四、读后感1.对流程密码的理解通过阅读《流程密码第二章左手流程,右手人才读后感》,我对流程密码有了更深入的理解。

我认识到,流程密码不仅是一种管理方法,更是一种管理理念,它强调通过优化业务流程,实现企业的高效运营。

第二章 密码技术基础

a, b Z

2.4 密码学的基本数学知识

同余 设a,b∈Z,n≠0,如果n|(a-b),则称为a和b模 n同余,记为a ≡ b (mod n),整数n称为模数。 若0≤b<n,我们称b是a对模n的最小非负剩余, 也称b为a对模n的余数。两个数同余的基本性 质如下:

单套字母替代法统计分析

字母 a b c d e f g h i j k l m 百分比 8.2 1.5 2.8 4.2 12.7 2.2 2.0 6.1 7.0 0.1 0.8 4.0 2.4 字母 n o p q r s t u v w x y z 百分比 6.8 7.5 1.9 0.1 6.0 6.3 9.0 2.8 1.0 2.4 2.0 0.1 0.1

密码分析的方法

穷举攻击(Exhaustive attack),是指密码分析者 采用遍历(ergodic)全部密钥空间的方式对所获密 文进行解密,直到获得正确的明文; 统计分析攻击(Statistical analysis attack),是指 密码分析者通过分析密文和明文的统计规律来破译密 码; 数学分析攻击(Mathematical analysis attack), 是指密码分析者针对加解密算法的数学基础和某些密 码学特性,通过数学求解的方法来破译密码

模逆元(乘法逆元)的求解

假设M为模数,U为小于M的本元元素,且与M互

素,R为余数,它们满足U*V mod M=R,当R=1时, 我们称V为U的模逆元,当R≠1时,称V为U的模 系数.模逆元和模系数是公开密钥加密算法和 数字签名算法中最常用的参数之一 。

现代密码学 (2)

Ra,a(2)=(-1)0+0+(-1)1+1+(-1)0+1 +(-1)1+1 +(-1)1+0 +(-1)1+0 +(-1)0+1=-1, Ra,a(3)= Ra,a(4)= Ra,a(5)= Ra,a(6)=-1.

16

伪随机序列

哥伦布(Golomb, 1955)随性假设

12

2.2 线性反馈移位寄存器序列

伪随机序列 考虑二元序列: a={ai}=a0a1a2a3 …. 周期序列

定义2.1 设a= (a0, a1,…,ai,…)是一个二元序列,若 存在正整数N和非负整数m,使得ai+N=ai对于任意i m成立,则称二元序列a是终归周期序列。如果 m=0,则称序列a是严格周期序列,简称周期序列。

基于大数分解困难问题

公钥密码

基于离散对数困难问题 ......

3

2.1 流密码一般模型

流密码( stream cipher)(序列密码)体制模型

明文序列: m= m1 m2 m3 …; 密钥序列: z=z1 z2 z3 …; 密文序列: c= c1c2 c3 …; 加密变换: ci=E(zi,mi) (i=1,2,3,…); 解密变换: mi=D(zi, ci) (i=1,2,3,…).

如果cn=0,则称LFSR是退化的;否则称LFSR是非 退化的。

把多项式: f(x)=1+c1x+c2x2+…+cnxn

称为LFSR的特征多项式(characteristic polynomial), 或级连多项式、或生成多项式。

上海交大密码学课件--第二讲:序列密码

例4. 如图为一种4级LFSR,其联接多项 式为 x4 x3 x2 x 1

如取初始状态为(a1, a2, a3, a4)=(1,1,1,1)其状态转移图为:

输出序列为10001 10001……,周期为5。

如取初始状态为(a1, a2, a3, a4)=(0,0,0,1),其状态转移图为:

k j f (a1 j,a2 j ,...., anj )

钟控生成器

基本思想是:用一种或多种移位寄存器来控制另一种或多种移位寄存器 旳时钟,这么旳序列生成器叫做钟控生成器(clock-controlled generator), 也叫停走生成器(stop and go generator),最终旳输出被称为钟控序列, 基本模型如图所示。

反馈移位寄存器

线性反馈移位寄存器 假如反馈函数形如 :

f (a1, a2 ,..., an ) cna1 cn1a2 ... c1an

ci 0,1

这里旳加法运算为模2加,乘法运算为一般乘法, 则称该反馈函数是a1, a2,…,an旳线性函数, 相应旳反馈移位寄存器称为线性反馈移位寄存器,用LFSR表达。

流密码完整构造

安全性:

流密码旳安全性完全取决于密钥旳安全等级.

实用旳流密码以少许旳、一定长度旳种子密钥经过逻 辑运算产生周期较长、可用于加解密运算旳伪随机序 列。

2.1.2同步流密码与自同步流密码

同步流密码:密钥流旳产生与明文消息流相互独立

密钥流与明文串无关,所以同步流密码中旳每个密文ci 不依赖于之 前旳明文mi-1,……,m1。从而,同步流密码旳一种主要优点就 是无错误传播:在传播期间一种密文字符被变化只影响该符号旳恢 复,不会对后继旳符号产生影响。

2.1.1 流密码简朴构造

流程密码第二章左手流程,右手人才读后感

流程密码第二章左手流程,右手人才读后感摘要:一、引言二、左手流程:解析流程密码中的流程管理1.流程的定义与重要性2.流程密码中的流程设计原则3.流程密码中的流程实施与优化方法三、右手人才:探讨流程密码中的人才管理1.人才的重要性2.人才密码中的人才选拔标准3.人才密码中的人才培养与激励机制四、读后感:对流程密码的理解和启示1.流程与人才的关系2.如何在我国企业中应用流程密码的理念与方法3.对个人职业发展的启示正文:一、引言《流程密码第二章左手流程,右手人才读后感》是一篇关于企业管理的文章,通过对《流程密码》一书中左手流程和右手人才两个方面的解读,结合作者的感悟,为我们揭示了企业管理的秘诀。

本文将按照提纲的顺序,详细具体地分析流程密码中的流程管理和人才管理,并分享读后感。

二、左手流程:解析流程密码中的流程管理1.流程的定义与重要性流程是指一系列有序的活动,以实现特定的目标。

在企业管理中,流程是核心,可以帮助企业提高效率,降低成本,实现规模化经营。

2.流程密码中的流程设计原则流程密码提出了一些流程设计的原则,包括目标明确、步骤简洁、责任清晰等。

这些原则可以帮助企业设计出高效的流程,提升企业的竞争力。

3.流程密码中的流程实施与优化方法流程的实施和优化是企业管理的重要环节。

流程密码提出了一些具体的实施和优化方法,包括制定详细的流程说明书、定期进行流程审计等。

三、右手人才:探讨流程密码中的人才管理1.人才的重要性人才是企业的核心竞争力,企业的发展离不开人才的支持。

流程密码中强调了人才管理的重要性,认为人才是企业成功的关键。

2.人才密码中的人才选拔标准人才密码中提出了一些选拔人才的标准,包括专业能力、团队合作精神、创新能力等。

这些标准可以帮助企业选拔出优秀的人才,为企业的发展提供支持。

3.人才密码中的人才培养与激励机制人才的培养和激励是企业人才管理的重要环节。

人才密码中提出了一些培养和激励机制,包括定期进行培训、设立激励制度等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

密码学

自相关函数: GF(2)上周期为T的序列{ai}的自相关函数定义 为: R(τ)=(1/T)∑ (-1)ak(-1)ak+τ,0≤τ≤T-1 定义中的和式表示序列{ai}与{ai+τ}(序列{ai} 向后平移τ位得到)在一个周期内对应位相同的位 数与对应位不同的位数之差。 同相自相关函数:当τ=0时,R(τ)=1; 异相自相关函数:当τ≠0时,R(τ)为异相自相关函 数。

密码学

2.4 m序列的伪随机性

流密码的安全性取决于:

随机性 无法预测

伪随机序列:

要求截获比周期短的一段时不会泄露更多信息。

周期:

序列{ki},使得对所有的ki+p=ki的最小整数p 长为L的串(游程): 设{ai}=(a1a2a3…)为0、1序列,例如00110111,其前两个数字是00,称为0 的2游程;接着是11,是1的2游程;再下来是0的1游程和1的3游程。

密码学

图2.10 GF(2)上的n级线性反馈移位寄存器

密码学

输出序列{at}满足 an+t=cnat cn-1at+1 … c1an+t-1 其中t为非负正整数。

线性反馈移位寄存器因其实现简单、速度快、有较 为成熟的理论等优点而成为构造密钥流生成器的最 重要的部件之一。

密码学

例2.3 图2.11是一个5级线性反馈移位寄存器,其初 始状态为(a1,a2,a3,a4,a5)=(1,0,0,1,1),可求出输出 序列为 1001101001000010101110110001111100110… 周期为31。

周期达到最大值的序列称为m序列。

密码学

2.3 线性移位寄存器的一元多项式表示

设n级线性移位寄存器的输出序列满足递推关系 an+k=c1an+k-1 c2an+k-2 … cnak (*) 对任何成立。这种递推关系可用一个一元高次多项 式 P(x)=1+c1x+…+cn+1xn-1+cnxn 表示,称这个多项式为 LFSR 的特征多项式或特征 多项式。

z z1z2

z2n

其中 zi xi yi xi xi zi ,由此可推出线性 反馈移位寄存器连续的n+1个状态:

S1 z1 z2 S2 z2 z3

zn a1a2 zn 1 a2 a3

记为 记为

记为

an an 1 a2 n

有限状态自动机是具有离散输入和输出(输入集和 输出集均有限)的一种数学模型,由以下3部分组 成: ① 有限状态集S={si|i=1,2,…,l}。 ② 有限输入字符集A1={A(1)j|j=1,2,…,m} 有限输出字符集A2={A(2)k|k=1,2,…,n}。 ③ 转移函数A(2)k=f1(si,A(1)j) sh=f2(si,A(1)j) 即在状态为si,输入为A(1)j时,输出为A(2)k,而状态 转移为sh。 表示方法: ①表 ② 状态图(转移图)

密码学

例:二元序列111001011100101110010…… 周期为7 同相自相关函数为:1 异相自相关函数为:-1/7

密码学

Golomb对伪随机周期序列提出了应满足的如下3个 随机性公设:

① 在序列的一个周期内,0与1的个数相差至多为1。 ② 在序列的一个周期内,长为i的游程占游程总数的1/2i (i=1,2,…),且在等长的游程中0的游程个数和1的游程个数 相等。 ③ 异相自相关函数是一个常数。

密码学

图2.6 密钥流生成器的分解

密码学

目前最为流行和实用的密钥流产生器如图2.7所示, 其驱动部分是一个或多个线性反馈移位寄存器。

图2.7 常见的两种密钥流产生器

密码学

2.2 线性反馈移位寄存器

移位寄存器是流密码产生密钥流的一个主要组 成部分。GF(2)上一个n级反馈移位寄存器由n个二 元存储器与一个反馈函数f(a1,a2,…,an)组成.

Sn 1 zn 1 zn 2

z2 n an 1an 2

密码学

而

an1

an 2 a2 n cn cn 1 c1 X c1

cn cn 1

a1 a2 a2 a3 a a n n 1

an

an 1 a2 n 1

图2.4 有限状态自动机的转移图

密码学

2.1.3 密钥流产生器

同步流密码的关键是密钥流产生器。一般可将其看成一个参数为k 的有限状态自动机,由一个输出符号集Z、一个状态集∑、两个函数φ 和ψ以及一个初始状态σ0组成。 关键在于找出适当的状态转移函数φ和输出函数ψ。 使得输出序列z满足密钥流序列z应满足的几个条件,并且要求在 设备上是节省的和容易实现的。为了实现这一目标,必须采用非线性 函数。

密码学

例2.1 S={s1,s2,s3},A1={A(1)1,A(1)2,A(1)3}, A2={A(2)1,A(2)2,A(2)3}, 转移函数由表2.1给出。

表2.1 转移函数f1和f2 A2(1) A3(1) A1(1) A2(1) A3(1) A3(2) A1(2) A2(2) A2(2) A3(2) A1(2) S1 S2 S3 S2 S3 S1 S1 S2 S3 S3 S1 S2

m序列不满足③,m序列用于通信较多,用于密钥流不够安 全。

密码学

2.5 m序列密码的破译

设序列{ai}满足线性递推关系:

ahn c1ahn1 c2ahn2

cn ah

设敌手知道一段长为2n的明密文对,即已知

x x1 x2 y y1 y2

x2n y2n

密码学

于是可求出一段长为2n的密钥序列

密码学

由于具有非线性的φ的有限状态自动机理论很 不完善,相应的密钥流产生器的分析工作受到极大 的限制。 当采用线性的φ和非线性的ψ时,将能够进行 深入的分析并可以得到好的生成器; 可将这类生成器分成驱动部分和非线性组合部 分(如图2.6); 驱动部分控制生成器的状态转移,并为非线 性组合部分提供统计性能好的序列; 非线性组合部分要利用这些序列组合出满足要 求的密钥流序列。

流密码的滚动密钥z0=f(k,σ0)由函数f、密钥k和指定 的初态σ0完全确定。此后,由于输入加密器的明文可 能影响加密器中内部记忆元件的存储状态,因而 σi(i>0)可能依赖于k,σ0,x0,x1,…,xi-1等参数。

密码学

2.1.1 同步流密码

根据加密器中记忆元件的存储状态σi是否依赖 于输入的明文字符,流密码可进一步分成: 同步流密码:σi独立于明文字符;(目前使用) 自同步流密码:σi依赖于明文字符;

密码学

例2.2 图2.9是一个3级反馈移位寄存器,其初始状 态为(a1,a2,a3)=(1,0,1),输出可由表2.2求出。

图2.9 一个3级反馈移位寄存器

密码学

表2.2 一个3级反馈移位寄存器 的状态和输出

状态 (a3,a2,a1)

输出

1 1 1 0 1 1

0 1 1 1 0 1

1 0 1 1 1 0

这种序列叫PN序列,类似白噪声序列。满足公设 的序列可以用于通信、CDMA寻址、导航基站测距 等。

m序列满足Golomb的3个随机性公设。

密码学

从密码系统的角度看,一个伪随机序列还应满足下 面的条件:

① {ai}的周期相当大。 ② {ai}的确定在计算上是容易的。 ③ 由密文及相应的明文的部分信息,不能确定整个{ai}。

密码学

图2.3 加法流密码体制模型

密码学

密码设计者的最大愿望是设计一次一密的密码。

实际使用时,密钥流序列具有如下性质: 极大的周期 良好的统计特性 抗线性分析 抗统计分析

流密码的优点: 加密速度快、容易实现

密码学

2.1.2 有限状态自动机(FA,Finite state Automation)

A1(1) S1 S2 S3 A1(2) A2(2) A3(2)

密码学

有限状态自动机可用有向图表示,称为转移图。 转移图的顶点对应于自动机的状态,若状态si在输 入A(1)i时转为状态sj,且输出一字符A(2)j,则在转移 图中,从状态si到状态sj有一条标有(A(1)i,A(2)j)的弧 线,见图2.4。

密钥流由密钥流发生器f产生: zi=f(k,σi),这里σi是加密器 中的记忆元件(存储器)在时刻i的状态,f是由密钥k和σi 产生的函数。

密码学

1.密钥流强度依赖: 随机性 不可预测性 2.核心问题: 密钥生成器的设计 3.实现可靠解密的关键技术: 同步

密码学

4.分组密码与流密码的区别:有无记忆性

图2.8 GF(2)上的n级反馈移位寄存器

密码学

每一存储器称为移位寄存器的一级,在任一时刻, 这些级的内容构成该反馈移位寄存器的状态,每一 状态对应于GF(2)上的一个n维向量,共有2n种可能 的状态。每一时刻的状态可用n长序列

a1,a2,…,an

或n维向量

(a1,a2,…,an)

表示,其中ai是第i级存储器的内容。

密码学

A1(1) A2(1) A3(1) S1 S2 A1(2) A3(2) A2(2) A2(2) A1(2) A3(2) S1 S2

A1(1) A2(1) A3(1) S2 S3 S1 S2 S3 S1

S3

A3(2) A2(2) A1(2)

S3

S1

S3

S2

密码学 例:若输入序列为: A(1)1A(1)2A(1)1A(1)3A(1)3A(1)1, 初始状态为s1,则得到状态序列: s1 s2 s2 s3 s2 s1 s2 输出字符序列: A(2)1A(2)1A(2)2A(2)1A(2)3A(2)1

可将同步流密码的加密器分成密钥流产生器和 加密变换器两个部分。